Active Directory

Active Directory(«Активні директорії», AD) - LDAP-сумісна реалізація служби каталогів корпорації Microsoftдля операційних систем сімейства Windows NT. Active Directoryдозволяє адміністраторам використовувати групові політики для забезпечення однаковості налаштування користувача робочого середовища, розгортати програмне забезпечення на безлічі комп'ютерів через групові політики або за допомогою System Center Configuration Manager(раніше Microsoft Systems Management Server), встановлювати оновлення операційної системи, прикладного та серверного програмного забезпечення на всіх комп'ютерах у мережі, використовуючи Службу оновлення Windows Server . Active Directoryзберігає дані та налаштування середовища в централізованій базі даних. Мережі Active Directoryможуть бути різного розміру: від кількох десятків до кількох мільйонів об'єктів.

Подання Active Directoryвідбулося в 1999 році, продукт був вперше випущений з Windows 2000 Server, а потім був модифікований та покращений при випуску Windows Server 2003. Згодом Active Directoryбув покращений у Windows Server 2003 R2, Windows Server 2008і Windows Server 2008 R2і перейменований на Active Directory Domain Services. Раніше служба каталогів називалася NT Directory Service (NTDS), цю назву досі можна зустріти в деяких файлах .

На відміну від версій Windowsдо Windows 2000, які використовували в основному протокол NetBIOSдля мережевої взаємодії, служба Active Directoryінтегрована з DNSі TCP/IP. Для стандартної аутентифікації використовується протокол Kerberos. Якщо клієнт або програма не підтримує автентифікацію Kerberos, використовується протокол NTLM .

Пристрій

Об'єкти

Active Directoryмає ієрархічну структуру, що складається з об'єктів. Об'єкти поділяються на три основні категорії: ресурси (наприклад, принтери), служби (наприклад, електронна пошта) та облікові записи користувачів та комп'ютерів. Active Directoryнадає інформацію про об'єкти, дозволяє організовувати об'єкти, керувати доступом до них, а також встановлює правила безпеки.

Об'єкти можуть бути вмістищами для інших об'єктів (групи безпеки та розповсюдження). Об'єкт унікально визначається своїм ім'ям та має набір атрибутів - характеристик та даних, які він може містити; останні, своєю чергою, залежить від типу об'єкта. Атрибути є складовою базою структури об'єкта та визначаються у схемі. Схема визначає, які типи об'єктів можуть існувати.

Сама схема складається із двох типів об'єктів: об'єкти класів схеми та об'єкти атрибутів схеми. Один об'єкт класу схеми визначає один тип об'єкта Active Directory(наприклад, об'єкт «Користувач»), а один об'єкт атрибуту схеми визначає атрибут, який може мати об'єкт.

Кожен об'єкт атрибута може бути використаний у різних об'єктах класів схеми. Ці об'єкти називаються об'єктами схеми (або метаданими) і дозволяють змінювати та доповнювати схему, коли це необхідно. Однак кожен об'єкт схеми є частиною визначень об'єктів Active Directoryтому відключення або зміна цих об'єктів можуть мати серйозні наслідки, оскільки в результаті цих дій буде змінена структура Active Directory. Зміна об'єкта схеми автоматично поширюється на Active Directory. Будучи одного разу створеним, об'єкт схеми не може бути вилучений, він може бути лише вимкнений. Зазвичай усі зміни схеми ретельно плануються.

Контейнераналогічний об'єктуу тому сенсі, що він також має атрибути і належить простору імен , але, на відміну об'єкта, контейнер не означає нічого конкретного: може містити групу об'єктів чи інші контейнери.

Структура

Верхнім рівнем структури є ліс - сукупність всіх об'єктів, атрибутів та правил (синтаксису атрибутів) у Active Directory. Ліс містить одне або кілька дерев, пов'язаних транзитивними відносинами довіри . Дерево містить один або кілька доменів, також пов'язаних з ієрархією транзитивними відносинами довіри. Домени ідентифікуються своїми структурами імен DNS – просторами імен.

Об'єкти в домені можуть бути згруповані у контейнери – підрозділи. Підрозділи дозволяють створювати ієрархію всередині домену, спрощують його адміністрування та дозволяють моделювати організаційну та/або географічну структури компанії в Active Directory. Підрозділи можуть утримувати інші підрозділи. Корпорація Microsoftрекомендує використовувати якнайменше доменів у Active Directory, а для структурування та політик використовувати підрозділи. Часто групові політики застосовують саме до підрозділів. Групові політики є об'єктами. Підрозділ є найнижчим рівнем, на якому можуть делегуватися адміністративні повноваження.

Іншим способом поділу Active Directoryє сайти які є способом фізичного (а не логічного) угруповання на основі сегментів мережі. Сайти поділяються на підключення по низькошвидкісних каналах (наприклад по каналах глобальних мереж, за допомогою віртуальних приватних мереж) і по високошвидкісних каналах (наприклад через локальну мережу). Сайт може містити один або кілька доменів, а домен може містити один або кілька веб-сайтів. При проектуванні Active Directoryважливо враховувати мережевий трафік, що створюється під час синхронізації даних між сайтами.

Ключовим рішенням при проектуванні Active Directoryє рішення про розподіл інформаційної інфраструктури на ієрархічні домени та підрозділи верхнього рівня. Типовими моделями, що використовуються для такого поділу, є моделі поділу за функціональними підрозділами компанії, за географічним розташуванням та за ролями в інформаційній інфраструктурі компанії. Часто використовують комбінації цих моделей.

Фізична структура та реплікація

Фізично інформація зберігається на одному або кількох рівнозначних контролерах доменів, що замінили використовувані в Windows NTосновний та резервні контролери домену, хоча для виконання деяких операцій зберігається і так званий сервер «операцій з одним головним сервером», який може емулювати головний контролер домену. Кожен контролер домену зберігає копію даних, призначену для читання та запису. Зміни, зроблені однією контролері, синхронізуються попри всі контролери домену при реплікації . Сервери, на яких сама служба Active Directoryне встановлено, але які при цьому входять до домену Active Directory, Називаються рядовими серверами.

Реплікація Active Directoryвиконується на запит. Служба Knowledge Consistency Checkerстворює топологію реплікації, яка використовує сайти, визначені у системі, керувати трафіком. Внутрішньосайтова реплікація виконується часто та автоматично за допомогою засобу перевірки узгодженості (повідомленням партнерів щодо реплікації про зміни). Реплікація між сайтами може бути налаштована для кожного каналу сайту (залежно від якості каналу) - різна оцінка (або вартість) може бути призначена кожному каналу (наприклад DS3, , ISDNі т. д.), і трафік реплікації буде обмежений, передаватися за розкладом та маршрутизуватися відповідно до призначеної оцінки каналу. Дані реплікації можуть транзитивно передаватися через кілька сайтів через мости зв'язку сайтів, якщо "оцінка" низька, хоча AD автоматично призначає нижчу оцінку зв'язків "сайт-сайт", ніж для транзитивних з'єднань. Реплікація сайт-сайт виконується серверами-плацдармами на кожному сайті, які потім реплікують зміни на кожен контролер домену свого сайту. Внутрішньодоменна реплікація відбувається за протоколом RPCза протоколом IP, міждоменна - може використовувати також протокол SMTP.

Якщо структура Active Directoryмістить кілька доменів, для вирішення задачі пошуку об'єктів використовується глобальний каталог: контролер домену, що містить усі об'єкти лісу, але з обмеженим набором атрибутів (неповна репліка). Каталог зберігається на вказаних серверах глобального каталогу та обслуговує міждоменні запити.

Можливість операцій з одним комп'ютером дозволяє обробляти запити, коли реплікація з кількома комп'ютерами неприпустима. Є п'ять типів таких операцій: емуляція головного контролера домену (PDC-емулятор), головний комп'ютер відносного ідентифікатора (майстер відносних ідентифікаторів або RID-майстер), головний комп'ютер інфраструктури (майстер інфраструктури), головний комп'ютер схеми (майстер схеми) та головний комп'ютер іменування домену (Майстер іменування доменів). Перші три ролі унікальні у межах домену, останні дві – унікальні у межах всього лісу.

Базу Active Directoryможна поділити на три логічні сховища або "розділу". Схема є шаблоном для Active Directoryі визначає всі типи об'єктів, їх класи та атрибути, синтаксис атрибутів (всі дерева знаходяться в одному лісі, тому що вони мають одну схему). Конфігурація є структурою лісу та дерев Active Directory. Домен зберігає всю інформацію про об'єкти, створені в цьому домені. Перші два сховища реплікуються на всі контролери доменів у лісі, третій розділ повністю реплікується між репліками контролерів у межах кожного домену та частково – на сервері глобального каталогу.

Найменування

Active Directoryпідтримує такі формати іменування об'єктів: універсальні імена типу UNC, URLі LDAP URL. Версія LDAPформату іменування X.500 використовується всередині Active Directory.

Кожен об'єкт має ім'я, що різниться (англ. distinguished name, DN). Наприклад, об'єкт принтера з ім'ям HPLaser3у підрозділі «Маркетинг» і в домені foo.org матиме наступне ім'я, що розрізняється: CN=HPLaser3,OU=Маркетинг,DC=foo,DC=org , де CN - це спільне ім'я, OU - розділ, DC - клас об'єкта домену. Різні імена можуть мати набагато більше частин, ніж чотири частини в цьому прикладі. Об'єкти також мають канонічні імена. Це різні імена, записані у зворотному порядку, без ідентифікаторів і з використанням косих характеристик як роздільників: foo.org/Маркетинг/HPLaser3 . Щоб визначити об'єкт усередині його контейнера, використовується відносне різне ім'я : CN = HPLaser3. Кожен об'єкт також має глобально унікальний ідентифікатор ( GUID) - унікальний і незмінний 128-бітний рядок, який використовується в Active Directoryдля пошуку та реплікації. Певні об'єкти також мають ім'я учасника-користувача ( UPN, відповідно до RFC 822) у форматі объект@домен.

Інтеграція з UNIX

Різні рівні взаємодії з Active Directoryможуть бути реалізовані в більшості UNIX-подібних операційних систем за допомогою відповідних стандартів LDAPклієнтів, але такі системи, як правило, не сприймають більшу частину атрибутів, асоційованих з компонентами Windows, наприклад групові політики та підтримку односторонніх довіреностей.

Сторонні постачальники пропонують інтеграцію Active Directoryна платформах UNIX, включаючи UNIX, Linux, Mac OS Xта ряд додатків на базі Java, з пакетом продуктів:

Додавання до схеми, що постачаються з Windows Server 2003 R2включають атрибути, які досить тісно пов'язані з RFC 2307 щоб використовуватися в загальному випадку. Базові реалізації RFC 2307, nss_ldap та pam_ldap, запропоновані PADL.comбезпосередньо підтримують ці атрибути. Стандартна схема для членства групи відповідає RFC 2307bis (пропонованого) . Windows Server 2003 R2включає Консоль керування Microsoft для створення та редагування атрибутів.

Альтернативним варіантом є використання іншої служби каталогів, наприклад 389 Directory Server(раніше Fedora Directory Server, FDS), eB2Bcom ViewDS v7.1 XML Enabled Directoryабо Sun Java System Directory Serverвід Sun Microsystems, що виконує двосторонню синхронізацію з Active Directoryреалізуючи таким чином «відбиту» інтеграцію, коли клієнти UNIXі Linuxаутентифікуються FDS, а клієнти Windowsаутентифікуються Active Directory. Іншим варіантом є використання OpenLDAPз можливістю напівпрозорого перекриття, що розширює елементи віддаленого сервера LDAPдодатковими атрибутами, що зберігаються в локальній базі даних.

Active Directoryавтоматизуються за допомогою Powershell .

Література

- Ренд Морімото, Кентон Гардіньєр, Майкл Ноел, Джо Кока Microsoft Exchange Server 2003. Повне керівництво = Microsoft Exchange Server 2003 Unleashed. – М.: «Вільямс», 2006. – С. 1024. – ISBN 0-672-32581-0

Див. також

Посилання

Примітки

| Компоненти Microsoft Windows | |

|---|---|

| Основні | |

| Служби управління |

|

| Програми |

Контакти DVD Maker Факси та сканування Internet ExplorerЖурнал Екранна лупа Media Center Медіапрогравач Windows Програма спільної роботи Центр пристроїв Windows Mobile Центр мобільностіЕкранний диктор Paint Редактор особистих символів Віддалений помічник Розпізнавання мови WordPad Блокнот Бічна панель ЗвукозаписКалендар Калькулятор Ножиці Пошта Таблиця символів Історичні: Movie Maker NetMeeting Outlook Express Диспетчер програм Диспетчер файлів Фотоальбом |

| Ігри | |

| Ядро ОС | |

| Служби | |

| Файлові системи |

|

| Сервер |

Active Directory Служби розгортання Служба реплікації файлів DNS Домени Перенаправлення папок Hyper-V IIS Media Services MSMQ Захист доступу до мережі (NAP) Служби друку для UNIX Віддалений різницевий стиск Служби віддаленої установки Служба управління правами Профілі користувачів, що переміщуються SharePoint Диспетчер системних ресурсів Видаленний робочий стіл WSUS Групова політика Координатор розподілених транзакцій |

| Архітектура | |

| Безпека | |

| Сумісність | |

| Microsoft | ||

|---|---|---|

| ПЗ | ||

| Серверне ПЗ | ||

| Технології | ||

| Інтернет | ||

| Ігри | ||

| Апаратне забезпечення |

||

| Освіта | ||

| Ліцензування | ||

| Підрозділи | ||

- Tutorial

У своїй роботі мені не раз доводилося стикатися з сітками, що начебто працюють, але в яких будь-який незначний інцидент міг вилитися в години простою на рівному місці. Здох КД? Чи не біда, у нас є другий. Як кулі не відкриваються? Чому шлюз не пінгується? А на тому КД був єдиний DHCP-сервер і тепер усі відпали.

У цій статті я постараюся описати правильні, на мій погляд, рішення щодо створення інфраструктури мережі малого підприємства. І звичайно, ця стаття відображає особистий good practice автора і може відрізнятися від ідеалів читача.

Отже. Ми маємо в активі до 100 клієнтів. Все стандартно, користувачі ходять в інтернет, надсилають пошту, користуються файловими сховищами, працюють в 1с, хочуть більш крутий комп'ютер і намагаються ловити віруси. І так, хмари ми поки що не вміємо.

Пара стовпів практично будь-якої інфраструктури,

а далі ми з вами пробіжимося очевидними і не дуже нюансами. До речі, повторюю, у нас малий-середній бізнес, не посилюйте.Збереження даних. "У серверну потрапив фугас".

Якщо до вас в серверну потрапив фугас, то швидше за все збереження даних буде цікавити вас в останню чергу. Набагато ймовірніше, що 31 грудня трубу зверху прорвало, від цього там сталася пожежа та провалилася підлога.- Дані – наше все. Один із серверів резервного копіювання повинен перебувати поза серверною. Це рятівне коло. Нехай навіть на ньому лежить лише найважливіше, за добу-дві можна знову купити-орендувати сервери та розгорнути робочу інфраструктуру. Безповоротно втрачену базу 1с вам не вдасться відновити вже ніколи. До речі, дідок а-ля P4-2400/1024 з правильно організованими бекапами зазвичай справляється.

Моніторинг. «01.01.2013 02:24 | Від: Zabbix | Subject: Nuclear launch detected!

Ви чудово проводите час відзначаючи Новий Рік у колі друзів. До речі, не тільки ви, сторож будівлі, де ви орендуєте приміщення, теж часу даремно не втрачає. Таким чином, залите водою приміщення, що згоріло, буде з ранку приємним бонусом до вашої хворої голови в Щасливому Новому Році.- Якщо щось іде не так, ви просто зобов'язані дізнатися про це першим. Ті самі SMS-повідомлення про критичні події – це норма. До речі, якщо з ранку через 5 хвилин після будильника, що пролунав, вам не відписався сервер моніторингу, настав час бити на сполох. Адже сервер, який стежить за сервером моніторингу, теж нічого не написав. А взагалі, нічого страшного, у вас є сервер резервного копіювання поза серверною, який все ж таки написав вам, що втратив усіх, але сам у строю.

План відновлення. «Спокійно, Казладої, сядемо всі!»

Це найстрашніший Новий Рік у вашій практиці. Так, отримавши смс та оцінивши ситуацію, пожежників викликали одразу, і приїхали вони майже за 5 хвилин, і загасили швидко. Ось тільки все одно одна частина серверної обгоріла, друга була залита піною, а третя провалилася під підлогу.- Брехня, звичайно. Це не найприємніший, але й не найстрашніший Новий Рік. Так, на вас чекає напружений тиждень, але завдяки чіткому плану ви знаєте з чого починати і що робити. Рекомендую в плані disaster recovery розписувати все докладно, включаючи консольні команди. Якщо потрібно відновити який-небудь MySQL-сервер, налаштований три роки тому, чи ви згадаєте якийсь незначний нюанс на який в результаті доведеться витратити пів дня. До речі, все піде дещо не так як ви планували, можливо навіть зовсім не так, будьте готові до цього.

Тепер до основ мережі AD.

Я не збираюся розписувати переваги кластеризації та інших LiveMigration. У нас мале підприємство і грошей на vMotion немає. Втім і не треба, більшість сервісів чудово резервуються «з коробки». Нижче не буде хау-ту налаштування, але я постараюся дати правильний напрямок для самовивчення.- Active Directory. Контролера домену має бути два, фізично на різних залізяках. До речі, Microsoft не радить (не рекомендувало) робити всі КД у віртуальних машинах, тобто. хоча б один КД має бути суто залізним. Загалом це нісенітниця, на різних фізичних хостах можна робити різні КД, тільки виконайте загальні рекомендації Майкрософт щодо налаштування КД у віртуальному середовищі. До речі, не забудьте зберігати GC на обох контролерах домену.

- DNS – це просто основа. Якщо у вас криво працює Служба Доменних Імен, ви постійно пограбуєте косяки на рівному місці. DNS-серверів має бути щонайменше два і для цього нам цілком підійдуть КД. І всупереч рекомендаціям «Аналізатора відповідності рекомендаціям» на самих КД я раджу вказувати майстром самого себе. І ось ще що, забудьте про практику прописування серверів на клієнтах за IP-адресами: якщо це NTP-сервер, то клієнти повинні знати його як ntp.company.xyz, якщо це проксі, щось типу gate.company.xyz, ну загалом зрозуміло. До речі, це може бути той самий сервер з іменем srv0.domain.xyz, але з різними CNAME. При розширенні чи переміщенні сервісів це дуже допоможе.

- NTP-сервер, наступний за DNS. Ваші КД завжди повинні давати точний час.

Дякую foxmuldercp за пораду - DHCP-сервера має бути також два. На цих же КД, цілком робоча схема. Тільки налаштовуйте так, щоб діапазони видачі не перетиналися, але щоб кожен DHCP міг покрити весь парк машин. І так, нехай кожен DHCP-сервер видає першим DNS-сервером також себе. Думаю, зрозуміло чому.

- Файловий сервер Тут також все легко. Робимо DFS із реплікацією, на тих же КД. А взагалі, реплікація навіть ні до чого, просто завжди прописуйте посилання на кулі через DFS, намагайтеся дотримуватися цієї практики по відношенню до всіх файлових ресурсів. Коли потрібно перенести кулі в нове місце, просто переносіть кулі та змінюйте посилання в DFS. Клієнт може взагалі нічого і не помітить.

- MSSQL-сервер 1с. Це не просто. І дорого. У вас велика база, а тримати резервний SQL-сервер недозволено. Цю штуку відрезервувати не вийде, у будь-якому випадку потрібен новий інстанс, який коштує грошей. Бекапи – наше все, нічого страшного. Продумайте де ви зможете швидко розгорнути тимчасовий сервер СУБД. До речі, є безкоштовний MSSQL Express з обмеженням на розмір бази, можливо вам його вистачить перебитися.

- Шлюз. Linux та інші FreeBSD. Як би не було неприємно, але на TMG та інші керіо грошей немає. Все одно доведеться розбиратися в iptables. Тут можу дати однозначну пораду – товаришуєш з OSI – проблем не буде, не товаришуєш – проблеми будуть і з керіо. До речі, якщо ви вважаєте, що ви адмін і не знаєте, в чому різниця між кадром і кадром, то вам буде важко.

- Безпека. Дуже велика тема, тому такі пункти про це інтимне питання.

Користувачі повинні працювати під Користувачами домену. Будь-який, наголошую, будь-який додаток можна налаштувати для роботи в середовищі з обмеженими правами. Іноді достатньо додати права на запис до каталогу із встановленою програмою і всередині заборонити запис виконуваних файлів. Іноді для з'ясування особливостей потрібно моніторити реєстр та файлову систему. Іноді захочеться забити та видати адмінські права. Іноді це доцільно. Вибирати вам, але не відключайте UAC ніколи. Та й ви, сидячи за робочим місцем, максимум повинні мати права локального адміна над усіма робочими станціями, ні в якому разі не адмін домену. При необхідності керуйте серверами через термінал. - Облікові записи. Про користувачів я промовчу, думаю відомо, що один аккаунт на одного користувача. Але не всі розуміють, що під кожен сервіс має бути свій обліковий запис. Наприклад, MSSQL, що працює в середовищі AD нафіг не потрібні права адміну домену. Створіть звичайний аккаунт користувача і при установці СУБД вкажіть його. Інсталятор сам пропише потрібні права і все чудово працюватиме. І так майже з будь-якими сервісами. Якщо якийсь openfire для підключення до AD просить вказати admin account - це одна назва, йому потрібно лише читати службу каталогів.

- Оновлення ПЗ. Розгорніть WSUS і не забувайте хоча б по другіх середах місяця заходити та перевіряти наявність нових оновлень. Виділіть 10-15 машин із вашого парку та включіть у тестову групу. Нові оновлення перевіряйте саме на цій групі, а коли не виявите одвірків, розгортайте всім. До речі, ось

Active Directory є службами для системного управління. Вони є набагато кращою альтернативою локальним групам і дозволяють створити комп'ютерні мережі з ефективним керуванням та надійним захистом даних.

Якщо ви не стикалися з поняттям Active Directory і не знаєте, як працюють такі служби, ця стаття для вас. Давайте розберемося, що означає це поняття, в чому переваги подібних баз даних і як створити і налаштувати їх для початкового користування.

Active Directory – це дуже зручний спосіб системного керування. За допомогою Active Directory можна ефективно керувати даними.

Вказані служби дозволяють створити єдину базу даних під керуванням контролерів домену. Якщо ви володієте підприємством, керуєте офісом, загалом контролюєте діяльність багатьох людей, яких потрібно об'єднати, вам знадобиться такий домен.

До нього включаються всі об'єкти - комп'ютери, принтери, факси, облікові записи користувачів та інше. Сума доменів, у яких розташовані дані, називається «лісом». База Active Directory – це доменне середовище, де кількість об'єктів може становити до 2 мільярдів. Уявляєте ці масштаби?

Тобто, за допомогою такого «лісу» або бази даних можна поєднати велику кількість співробітників та обладнання в офісі, причому без прив'язки до місця – в службах можуть бути з'єднані й інші користувачі, наприклад, з офісу компанії в іншому місті.

Крім того, в рамках служб Active Directory створюються та об'єднуються кілька доменів - чим більше компанія, тим більше коштів необхідно контролю її техніки в рамках бази даних .

Далі, при створенні такої мережі визначається один контролюючий домен, і навіть за подальшої наявності інших доменів початковий, як і раніше, залишається «батьківським» - тобто він має повний доступ до управління інформацією.

Де зберігаються ці дані і чим забезпечується існування доменів? Для створення Active Directory використовуються контролери. Зазвичай їх ставиться два - якщо з одним щось станеться, інформацію буде збережено на другому контролері.

Ще один варіант використання бази - якщо, наприклад, ваша компанія співпрацює з іншою, і вам належить виконати спільний проект. У такому разі може знадобитися доступ сторонніх осіб до файлів домену, і тут можна налаштувати своєрідні «відносини» між двома різними «лісами», відкрити доступ до необхідної інформації, не ризикуючи безпекою інших даних.

Загалом, Active Directory є засобом створення бази даних у межах певної структури, незалежно від її розмірів. Користувачі та вся техніка поєднуються в один «ліс», створюються домени, які розміщуються на контролерах.

Ще доцільно уточнити – робота служб можлива виключно на пристроях із серверними системами Windows. Крім цього, на контролерах створюється 3-4 сервери DNS. Вони обслуговують основну зону домену, а якщо один з них виходить з ладу, його замінюють інші сервери.

Після короткого огляду Active Directory для чайників вас закономірно цікавить питання - навіщо міняти локальну групу на цілу базу даних? Природно, тут поле можливостей у рази ширше, а щоб з'ясувати інші відмінності даних служб для системного управління, розглянемо детальніше їх переваги.

Переваги Active Directory

Плюси Active Directory такі:

- Використання одного ресурсу для автентифікації. При такому розкладі вам потрібно на кожному ПК додати всі облікові записи, які потребують доступу до загальної інформації. Чим більше користувачів і техніки, тим складніше синхронізувати з-поміж них ці дані.

І ось при використанні служб з базою даних облікові записи зберігаються в одній точці, а зміни набирають чинності відразу ж на всіх комп'ютерах.

Як це працює? Кожен співробітник, приходячи до офісу, запускає систему та виконує вхід до свого облікового запису. Запит на вхід буде автоматично подаватися до сервера, і автентифікація відбуватиметься через нього.

Що ж до певного порядку у веденні записів, ви можете розділити користувачів на групи - «Відділ кадрів» чи «Бухгалтерія».

Ще простіше в такому разі надавати доступ до інформації – якщо потрібно відкрити папку для працівників з одного відділу, ви робите це через базу даних. Вони разом отримують доступ до потрібної папки з даними, причому для інших документи так і залишаються закритими.

- Контроль за кожним учасником бази даних.

Якщо локальній групі кожен учасник незалежний, його важко контролювати з іншого комп'ютера, то доменах можна встановити певні правила, відповідні політиці компанії.

Ви, як системний адміністратор, можете встановити параметри доступу та параметри безпеки, а потім застосувати їх для кожної групи користувачів. Звичайно, в залежності від ієрархії, одним групам можна визначити більш жорсткі налаштування, іншим надати доступ до інших файлів та дій у системі.

Крім того, коли в компанію потрапляє нова людина, її комп'ютер відразу отримає потрібний набір налаштувань, де включені компоненти для роботи.

- Універсальність у встановленні програмного забезпечення.

До речі, про компоненти - за допомогою Active Directory ви можете призначати принтери, встановлювати необхідні програми відразу всім співробітникам, задавати параметри конфіденційності. Загалом, створення бази даних дозволить значно оптимізувати роботу, стежити за безпекою та об'єднати користувачів для максимальної ефективності роботи.

А якщо на фірмі експлуатується окрема утиліта або спеціальні служби, їх можна синхронізувати з доменами та спростити доступ до них. Яким чином? Якщо об'єднати всі продукти, що використовуються в компанії, співробітнику не потрібно буде вводити різні логіни та паролі для входу в кожну програму - ці відомості будуть спільними.

Тепер, коли стають зрозумілими переваги та сенс використання Active Directory, давайте розглянемо процес встановлення зазначених служб.

Використовуємо базу даних на Windows Server 2012

Встановлення та налаштування Active Directory - дуже неважка справа, а також виконується простіше, ніж це здається на перший погляд.

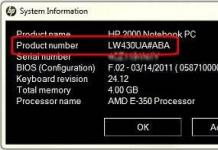

Щоб завантажити служби, спочатку потрібно виконати наступне:

- Змінити назву комп'ютера: натисніть на "Пуск", відкрийте Панель керування, пункт "Система". Виберіть команду «Змінити параметри» і у Властивості навпроти рядка «Ім'я комп'ютера» клацніть «Змінити», впишіть нове значення для головного ПК.

- Виконайте перезавантаження на вимогу ПК.

- Вкажіть налаштування мережі так:

- За допомогою панелі керування відкрийте меню з мережами та спільним доступом.

- Відкоригуйте налаштування адаптера. Клацніть правою клавішею «Властивості» та відкрийте вкладку «Мережа».

- У вікні зі списку натисніть на протокол інтернету під номером 4, знову натисніть на «Властивості».

- Впишіть необхідні налаштування, наприклад: IP-адреса - 192.168.10.252, маска підмережі - 255.255.255.0, основний підшлюз - 192.168.10.1.

- У рядку "Переважний DNS-сервер" вкажіть адресу локального сервера, в "Альтернативному ..." - інші адреси DNS-серверів.

- Збережіть зміни та закрийте вікна.

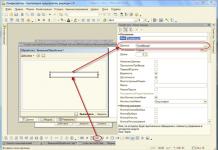

Встановіть ролі Active Directory так:

- Через пуск відкрийте "Диспетчер сервера".

- У меню виберіть додавання ролей та компонентів.

- Запуститься майстер, але перше вікно з описом можна пропустити.

- Позначте рядок "Встановлення ролей та компонентів", перейдіть далі.

- Виберіть комп'ютер, щоб поставити на нього Active Directory.

- Зі списку позначте роль, яку потрібно завантажити – для вашого випадку це «Доменні служби Active Directory».

- З'явиться невелике вікно з пропозицією завантаження необхідних служб компонентів - прийміть його.

- Після цього вам запропонують встановити інші компоненти - якщо вони вам не потрібні, просто пропустіть цей крок, натиснувши «Далі».

- Майстер налаштування виведе вікно з описами встановлюваних вами служб - прочитайте та рухайтеся далі.

- З'явиться перелік компонентів, які ми збираємося встановити - перевірте, чи все правильно, і якщо так, натисніть на відповідну клавішу.

- Після завершення процесу закрийте вікно.

- Ось і все – служби завантажені на ваш комп'ютер.

Налаштування Active Directory

Для налаштування доменної служби вам потрібно зробити таке:

- Запустіть однойменний майстер налаштування.

- Клацніть на жовтий покажчик у верхній частині вікна і виберіть «Підвищити роль сервера до рівня контролера домену».

- Натисніть на додавання нового «лісу» та створіть ім'я для кореневого домену, потім клацніть «Далі».

- Вкажіть режими роботи «лісу» та домену – найчастіше вони збігаються.

- Придумайте пароль, але обов'язково запам'ятайте його. Перейдіть далі.

- Після цього ви можете побачити попередження про те, що домен не делегований і пропозиція перевірити ім'я домену - можете пропустити ці кроки.

- У наступному вікні можна змінити шлях до каталогів із базами даних - зробіть це, якщо вони вам не підходять.

- Тепер ви побачите всі параметри, які маєте намір встановити - перегляньте, чи правильно вибрали їх, і йдіть далі.

- Програма перевірить, чи виконуються попередні вимоги, і якщо зауважень немає, або вони некритичні, натисніть «Встановити».

- Після закінчення інсталяції ПК самостійно перевантажиться.

Ще вам може бути цікаво, як додати користувача в базу даних. Для цього скористайтеся меню «Користувачі або комп'ютери Active Directory», яке ви знайдете в розділі «Адміністрування» на панелі керування, або скористайтеся меню налаштувань бази даних.

Щоб додати нового користувача, натисніть правою кнопкою за назвою домену, виберіть «Створити», після «Підрозділ». Перед вами з'явиться вікно, де потрібно ввести ім'я нового підрозділу - воно є папкою, куди ви можете збирати користувачів по різних відділах. Так само ви пізніше створите ще кілька підрозділів і грамотно розмістите всіх співробітників.

Далі, коли ви створили ім'я підрозділу, натисніть на нього правою клавішею миші та оберіть "Створити", після - "Користувач". Тепер залишилося лише ввести необхідні дані та поставити налаштування доступу для користувача.

Коли новий профіль буде створено, натисніть на нього, вибравши контекстне меню та відкрийте «Властивості». У вкладці «Обліковий запис» видаліть позначку «Заблокувати…». На цьому все.

Загальний висновок такий - Active Directory - це потужний і корисний інструмент для системного управління, який допоможе об'єднати всі комп'ютери співробітників в одну команду. За допомогою служб можна створити захищену базу даних та суттєво оптимізувати роботу та синхронізацію інформації між усіма користувачами. Якщо діяльність вашої компанії та будь-якого іншого місця роботи пов'язана з електронними обчислювальними машинами та мережею, вам потрібно об'єднувати облікові записи та стежити за роботою та конфіденційністю, встановлення бази даних на основі Active Directory стане відмінним рішенням.

Active Directory (AD) – це службові програми, розроблені для операційної системи Microsoft Server. Спочатку створювалася як полегшений алгоритм доступу до каталогів користувачів. З версії Windows Server 2008 з'явилася інтеграція із сервісами авторизації.

Дозволяє дотримуватися групової політики, що застосовує однотипність параметрів та ПЗ на всіх підконтрольних ПК за допомогою System Center Configuration Manager.

Якщо простими словами для початківців – це роль сервера, яка дозволяє з одного місця керувати всіма доступами та дозволами у локальній мережі

Функції та призначення

Microsoft Active Directory - (так званий каталог) пакет засобів, що дозволяє проводити маніпуляції з користувачами та даними мережі. основна цільстворення – полегшення роботи системних адміністраторів у великих мережах.

Каталоги містять у собі різну інформацію, що відноситься до користувачів, груп, пристроїв мережі, файлових ресурсів - одним словом, об'єктів. Наприклад, атрибути користувача, які зберігаються в каталозі, мають бути такими: адреса, логін, пароль, номер мобільного телефону і т.д. Каталог використовується як точки аутентифікації, за допомогою якої можна дізнатися потрібну інформацію про користувача.

Основні поняття, що зустрічаються під час роботи

Існує ряд спеціалізованих понять, які застосовуються під час роботи з AD:

- Сервер – комп'ютер, що містить усі дані.

- Контролер – сервер із участю AD, який обробляє запити від людей, які використовують домен.

- Домен AD - сукупність пристроїв, об'єднаних під одним унікальним ім'ям, що одночасно використовують загальну базу даних каталогу.

- Сховище даних — частина каталогу, що відповідає за зберігання та вилучення даних із будь-якого контролера домену.

Як працюють активні директорії

Основними принципами роботи є:

- Авторизація, за допомогою якої з'являється можливість скористатися ПК у мережі, просто ввівши особистий пароль. При цьому вся інформація з облікового запису переноситься.

- Захищеність. Active Directory містить функції розпізнавання користувача. Для будь-якого об'єкта мережі можна віддалено, з одного пристрою, виставити необхідні права, які будуть залежати від категорій та конкретних користувачів.

- Адміністрація мережіз однієї точки. Під час роботи з Актив Директори сісадміну не потрібно знову налаштовувати всі ПК, якщо потрібно змінити права на доступ, наприклад, до принтера. Зміни проводяться віддалено та глобально.

- Повна інтеграція з DNS. З його допомогою в AD не виникає плутаниць, всі пристрої позначаються так само, як і у всесвітньому павутинні.

- Великі масштаби. Сукупність серверів здатна контролюватись однією Active Directory.

- Пошукпроводиться за різними параметрами, наприклад ім'я комп'ютера, логін.

Об'єкти та атрибути

Об'єкт - сукупність атрибутів, об'єднаних під власною назвою, що є ресурсом мережі.

Атрибут - характеристики об'єкта в каталозі. Наприклад, до таких відносяться ПІБ користувача, його логін. А ось атрибутами облікового запису ПК можуть бути ім'я цього комп'ютера та його опис.

“Співробітник” – об'єкт, який має атрибути “ПІБ”, “Посада” та “ТабN”.

Контейнер та ім'я LDAP

Контейнер – тип об'єктів, які можуть складатися з інших об'єктів. Домен, наприклад, може включати об'єкти облікових записів.

Основне їх призначення - упорядкування об'єктівза видами ознак. Найчастіше контейнери застосовують для угруповання об'єктів з однаковими атрибутами.

Багато контейнерів відображають сукупність об'єктів, а ресурси відображаються унікальним об'єктом Active Directory. Один з головних видів контейнерів AD – модуль організації, або OU (organizational unit). Об'єкти, які містяться в контейнері, належать лише домену, в якому вони створені.

Спрощений протокол доступу до каталогів (Lightweight Directory Access Protocol, LDAP) - основний алгоритм підключень TCP/IP. Він створений з метою зниження кількості нюансів під час доступу до служб каталогу. Також, в LDAP встановлено дії, що використовуються для запиту та редагування даних каталогу.

Дерево та сайт

Дерево доменів – це структура, сукупність доменів, що мають загальні схему та конфігурацію, які утворюють загальний простір імен та пов'язані довірчими відносинами.

Ліс доменів – сукупність дерев, пов'язаних між собою.

Сайт - сукупність пристроїв в IP-підмережах, що представляє фізичну модель мережі, планування якої відбувається незалежно від логічного уявлення його побудови. Active Directory має можливість створення n-ної кількості сайтів або об'єднання n-ної кількості доменів під одним сайтом.

Встановлення та налаштування Active Directory

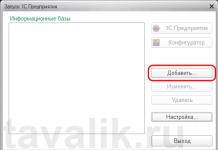

Тепер перейдемо безпосередньо до налаштування Active Directory на прикладі Windows Server 2008 (на інших версіях процедура ідентична):

Натиснути кнопку “ОК”. Варто зауважити, що такі значення не є обов'язковими. Можна використовувати IP-адресу та DNS зі своєї мережі.

- Далі потрібно зайти в меню "Пуск", вибрати "Адміністрування" та "".

- Перейти до пункту “Ролі”, вибрати поле “ Додати ролі”.

- Виберіть “Домові служби Active Directory” двічі натиснути “Далі”, а потім “Встановити”.

- Дочекайтеся закінчення установки.

- Відкрити меню “Пуск”-“ Виконати”. У полі введіть dcpromo.exe.

- Натисніть "Далі".

- Вибрати пункт “ Створити новий домен у новому лісі” і знову натиснути “Далі”.

- У наступному вікні ввести назву, натиснути "Далі".

- Вибрати режим сумісності(Windows Server 2008).

- У наступному вікні залишити все за замовчуванням.

- Запуститься вікно конфігураціїDNS. Оскільки на сервері він не використовувався до цього, делегування не було створено.

- Вибрати директорію для встановлення.

- Після цього кроку потрібно задати пароль адміністрування.

Для надійності пароль повинен відповідати таким вимогам:

Після того, як AD завершить процес налаштування компонентів, необхідно перезавантажити сервер.

Налаштування завершено, оснащення та роль встановлені в систему. Встановити AD можна лише на Windows сімейства Server, звичайні версії, наприклад 7 або 10, можуть дозволити встановити лише консоль керування.

Адміністрація в Active Directory

За промовчанням у Windows Server консоль Active Directory Users and Computers працює з доменом, до якого належить комп'ютер. Можна отримати доступ до об'єктів комп'ютерів та користувачів у цьому домені через дерево консолі або підключитися до іншого контролера.

Засоби цієї консолі дозволяють переглядати Додаткові параметриоб'єктів та здійснювати їх пошук, можна створювати нових користувачів, групи та змінювати з дозволу.

До речі, існує 2 типи групв Актив Директори – безпеки та розповсюдження. Групи безпеки відповідають за розмежування прав доступу до об'єктів, вони можуть використовуватися як групи розповсюдження.

Групи розповсюдження не можуть розмежовувати права, а використовуються переважно для розсилки повідомлень у мережі.

Що таке делегування AD

Саме делегування – це передача частини дозволів та контролювід батьківського об'єкта іншій відповідальній стороні.

Відомо, кожна організація має у своєму штабі кілька системних адміністраторів. Різні завдання мають покладатися різні плечі. Для того, щоб застосовувати зміни, необхідно мати права та дозволи, які поділяються на стандартні та особливі. Особливі — застосовні до певного об'єкта, а стандартні є набір, що з існуючих дозволів, які роблять доступними чи недоступними окремі функції.

Встановлення довірчих відносин

У AD є два види довірчих відносин: «односпрямовані» та «двоспрямовані». У першому випадку один домен довіряє іншому, але з навпаки, відповідно перший має доступом до ресурсів другого, а другий немає доступу. У другому вигляді довіра "взаємна". Також існують «вихідні» та «вхідні» відносини. У вихідних – перший домен довіряє другому, дозволяючи користувачам другого використовувати ресурси першого.

Під час встановлення слід провести такі процедури:

- Перевіритимережеві зв'язки між котролерами.

- Перевірити налаштування.

- Налаштуватидозволу імен для зовнішніх доменів.

- Створити зв'язокз боку довіряючого домену.

- Створити зв'язок із боку контролера, якого адресовано довіру.

- Перевірити створені односторонні відносини.

- Якщо виникає потребау встановленні двосторонніх відносин – провести встановлення.

Глобальний каталог

Це контролер домену, який зберігає копії всіх лісових об'єктів. Він пропонує користувачам і програмам здатність шукати об'єкти в будь-якому домені поточного лісу за допомогою засобів виявлення атрибутів, включених до глобального каталогу.

Глобальний каталог (ГК) включає обмежений набір атрибутів для кожного об'єкта лісу в кожному домені. Дані він отримує з усіх розділів каталогу доменів у лісі, вони копіюються за допомогою стандартного процесу реплікації служби Active Directory.

Схема визначає, чи буде скопійовано атрибут. Існує можливість конфігурування додаткових характеристик, які будуть створюватися повторно у глобальному каталозі за допомогою “Схеми Active Directory”. Щоб додати атрибут у глобальний каталог, потрібно вибрати атрибут реплікації та скористатися опцією "Копіювати". Після цього створиться реплікація атрибуту до глобального каталогу. Значення параметра атрибута isMemberOfPartialAttributeSetстане істиною.

Для того щоб дізнатися про місце розташуванняглобального каталогу, потрібно в командному рядку ввести:

Dsquery server –isgc

Реплікація даних у Active Directory

Реплікація — це процедура копіювання, яку проводять у разі необхідності зберігання однаково актуальних відомостей, що існують на будь-якому контролері.

Вона виробляється без участі оператора. Існують такі види вмісту реплік:

- Репліки даних створюються з усіх наявних доменів.

- Репліки схеми даних. Оскільки схема даних є єдиною для всіх об'єктів лісу Активних Директорій, її репліки зберігаються на всіх доменах.

- Дані конфігурації. Показує побудову копій серед контролерів. Дані поширюються на всі домени лісу.

Основними типами реплік є внутрішньовузлова та міжвузлова.

У першому випадку, після змін система перебуває в очікуванні, потім повідомляє партнера про створення репліки для завершення змін. Навіть за відсутності змін процес реплікації відбувається через певний проміжок часу автоматично. Після застосування критичних змін до каталогів реплікація відбувається одразу.

Процедура реплікації між вузлами відбувається у проміжкахмінімального навантаження на мережу, це дозволяє уникнути втрат інформації.

Коротше кажучи, AD дозволяє використовувати єдину точку адміністрування для всіх ресурсів, що публікуються. В основі AD використовується стандарт іменування X.500, система доменних імен – Domain Name System (DNS) для визначення місцезнаходження, і як основний протокол використовується Lightweight Directory Access Protocol (LDAP).

AD поєднує логічну та фізичну структуру мережі. Логічна структура AD складається з наступних елементів:

- організаційний підрозділ (organizational unit) - Підгрупа комп'ютерів, як правило, що відображає структуру компанії;

- домен (domain) - Група комп'ютерів, що спільно використовують загальну базу даних каталогу;

- дерево доменів (domain tree) – один або кілька доменів, які спільно використовують безперервний простір імен;

- ліс доменів (domain forest) – одне або кілька дерев, які спільно використовують інформацію каталогу.

До фізичної структури належать такі елементи:

- підмережа (subnet) – мережна група із заданою областю IP-адрес та мережевою маскою;

- сайт (site) - Одна або кілька підмереж. Сайт використовується для налаштування доступу до каталогу та реплікації.

У каталозі зберігаються відомості трьох типів: дані домену, дані схеми та дані конфігурації. AD використовує лише контролери доменів. Дані домену реплікуються на всі контролери домену. Усі контролери домену рівноправні, тобто. всі зміни, що вносяться з будь-якого контролера домену, будуть репліковані на всі інші контролери домену. Схема та дані конфігурації реплікуються на всі домени дерева або лісу. Крім того, всі об'єкти індивідуального домену та частина властивостей об'єктів лісу реплікуються до глобального каталогу (GC). Це означає, що контролер домену зберігає та реплікує схему для дерева чи лісу, інформацію про конфігурацію для всіх доменів дерева чи лісу та всі об'єкти каталогу та властивості для власного домену.

Контролер домену, на якому зберігається GC, містить та реплікує інформацію схеми для лісу, інформацію про конфігурацію для всіх доменів лісу та обмежений набір властивостей для всіх об'єктів каталогу в лісі (який реплікується лише між серверами GC), а також усі об'єкти каталогу та властивості для свого домену.

Контролери домену можуть мати різні ролі господарів операцій. Господар операцій вирішує завдання, які незручно виконувати моделі реплікації з кількома господарями.

Існує п'ять ролей господаря операцій, які можуть бути призначені одному чи кільком контролерам доменів. Одні ролі мають бути унікальні лише на рівні лісу, інші лише на рівні домену.

У кожному лісі AD існують такі ролі:

- Господар схеми (Schema Master) – керує оновленнями та змінами схеми каталогу. Для оновлення схеми каталогу потрібний доступ до власника схеми. Щоб визначити, який сервер є господарем схеми в домені, потрібно у вікні командного рядка набрати команду dsquery server -hasfsmo schema

- Господар іменування доменів (domain naming master) – керує додаванням та видаленням доменів у лісі. Щоб додати або видалити домен, потрібний доступ до власника домену. Щоб визначити, який сервер є власником доменів, у вікні командного рядка введіть dsquery server -hasismo name

Ці ролі, спільні для всього лісу загалом і є у ньому унікальними.

У кожному домені AD обов'язково існують такі ролі:

- Господар відносних ідентифікаторів (relative ID master) - Виділяє відносні ідентифікатори контролерам доменів. Щоразу під час створення об'єкта користувача, групи, чи комп'ютера, контролери призначають об'єкту унікальний ідентифікатор безпеки, що з ідентифікатора безпеки домену і унікального ідентифікатора, виділений господарем відносних ідентифікаторів. Щоб визначити, який сервер є власником відносних ідентифікаторів домену, введіть в командному рядку dsquery server -hasfsmo rid

- Емулятор PDC (PDC emulator) – у змішаному або проміжному режимі домену діє як головний контролер домену Windows NT. Він аутентифікує вхід до Windows, обробляє зміни пароля та реплікує оновлення на BDC, якщо вони є. Щоб визначити, який сервер є емулятором PDC домену, в командному рядку введіть dsquery server -hasfsmo pdc

- Господар інфраструктури (infrastructure master) – оновлює посилання на об'єкти, порівнюючи дані свого каталогу з даними GC. Якщо дані застаріли, він запитує з оновлення GC і реплікує їх на інші контролери домену. Щоб визначити, який сервер є господарем інфраструктури домену, введіть в командному рядку dsquery server -hasfsmo infr

Ці ролі, спільні для всього домену і мають бути в ньому унікальні.

Ролі господарів операцій призначаються автоматично першому контролеру в домені, але можуть бути переназначені вами. Якщо в домені тільки один контролер, він виконує всі ролі господарів операцій відразу.

Не рекомендується розносити ролі власника схеми та власника іменування доменів. По-можливості призначайте їх одному контролеру домену. Для найбільшої ефективності бажано, щоб господар відносних ідентифікаторів та емулятор PDC також знаходилися на одному контролері, хоча за необхідності ці ролі можна розділити. У великій мережі, де великі навантаження знижують швидкодію, господар відносних ідентифікаторів та емулятор PDC мають бути розміщені на різних контролерах. Крім того, господар інфраструктури не рекомендується розміщувати на контролері домену, який зберігає глобальний каталог.

Інсталяція контролера домену (DC) на базі Windows Server 2003 за допомогою майстра інсталяції Active Directory

Встановлення контролера домену здійснюється за допомогою майстра Active Directory Installation Wizard. Щоб підвищити статус сервера до контролера домену, необхідно переконатися у виконанні всіх необхідних для цього вимог:

- На сервері повинен бути хоча б один розділ NTFS розміщувати системний том SYSVOL.

- Сервер повинен мати доступ до сервера DNS. Бажано встановити службу DNS на цьому сервері. Якщо використовується окремий сервер, необхідно переконатися, що він підтримує ресурсні записи Service Location (RFC 2052) та протокол Dynamic Updates (RFC 2136).

- Необхідно мати обліковий запис із правами локального адміністратора на сервері.

Розглянемо докладно підвищення ролі сервера до контролера домену Active Directory за кроками:

Основи керування доменом Active Directory

Ряд коштів у оснащеннях Microsoft Management Console (MMC) спрощує роботу з Active Directory.

Оснащення (Active Directory – користувачі та комп'ютери) є консоллю управління MMC, яку можна використовувати для адміністрування та публікації відомостей у каталозі. Це головний засіб адміністрування Active Directory, який використовується для виконання всіх завдань, пов'язаних з користувачами, групами та комп'ютерами, а також управління організаційними підрозділами.

Щоб запустити оснащення (Active Directory – користувачі та комп'ютери), виберіть однойменну команду в меню Administrative Tools (Адміністрування).

За промовчанням консоль Active Directory Users and Computers працює з доменом, до якого належить Ваш комп'ютер. Ви можете отримати доступ до об'єктів комп'ютерів та користувачів у цьому домені через дерево консолі або підключитися до іншого домену. Засоби цієї консолі дозволяють переглядати додаткові параметри об'єктів і здійснювати їх пошук.

Отримавши доступ до домену ви побачите стандартний набір папок:

- Saved Queries (Збережені запити) – збережені критерії пошуку, що дозволяють оперативно повторити виконаний пошук у Active Directory;

- Builtin - Список вбудованих облікових записів користувачів;

- Комп'ютери – стандартний контейнер для облікових записів комп'ютерів;

- Domain Controllers – контейнер за замовчуванням для контролерів домену;

- ForeignSecurityPrincipals – містить інформацію про об'єкти із довіреного зовнішнього домену. Зазвичай ці об'єкти створюються при додаванні до групи поточного домену об'єкта із зовнішнього домену;

- Users – стандартний контейнер для користувачів.

Деякі папки стандартної консолі не відображаються. Щоб вивести їх на екран, виберіть Advanced Features (Додаткові функції) у меню View (Вигляд). Ось ці додаткові папки:

- LostAndFound - Втрати власника, об'єкти каталогу;

- NTDS Quotas – дані про квотування служби каталогів;

- Program Data – збережені у службі каталогів дані для програм Microsoft;

- System - Вбудовані параметри системи.

Ви можете самостійно додавати папки для організаційних підрозділів до дерева AD.

Розглянемо приклад створення облікового запису користувача домену. Щоб створити обліковий запис користувача, клацніть правою кнопкою контейнер, до якого потрібно помістити обліковий запис користувача, виберіть у контекстному меню New (Створити), а потім – User (Користувач). Відкриється вікно майстра New Object – User (Новий об'єкт – Користувач):

- Введіть ім'я, ініціал та прізвище користувача у відповідних полях. Ці дані потрібні для створення відображуваного імені користувача.

- Відредагуйте повне ім'я. Воно має бути унікальним у домені та мати довжину не більше 64 символів.

- Введіть ім'я входу. За допомогою розкривного списку виберіть домен, з яким буде пов'язаний обліковий запис.

- У разі потреби змініть ім'я користувача для входу до системи з Windows NT 4.0 або ранніми версіями. За промовчанням в якості імені для входу до системи з попередніми версіями Windows використовуються перші 20 символів повного імені користувача. Це ім'я також має бути унікальним у домені.

- Клацніть Next (Далі). Введіть пароль для користувача. Його параметри повинні відповідати вашій політиці паролів;

Confirm Password (Підтвердження) – поле, яке використовується для підтвердження правильності введеного пароля;

User must change password at next logon(Вимагати зміну пароля під час наступного входу в систему) – якщо цей прапорець встановлений, користувачеві доведеться змінити пароль при наступному вході до системи;

User cannot change password (Заборонити зміну пароля користувачем) – якщо цей прапорець встановлений, користувач не може змінити пароль;

Password never expires (Термін дії пароля не обмежений) – якщо цей прапорець встановлений, час дії пароля для цього облікового запису не обмежений (цей параметр перекриває доменну політику облікових записів);

Account is disabled (Вимкнути обліковий запис) – якщо цей прапорець встановлений, обліковий запис не діє (параметр зручний для тимчасової заборони використання будь-якого облікового запису).

Облікові записи дозволяють зберігати контактну інформацію користувачів, а також інформацію про участь у різних доменних групах, шлях до профілю, сценарій входу, шлях домашньої папки, список комп'ютерів, з яких користувачеві дозволено вхід до домену і т.д.

Сценарії входу визначають команди, які виконуються при кожному вході в систему. Вони дозволяють налаштувати системний час, мережні принтери, шляхи до мережних дисків тощо. Сценарії застосовуються для разового запуску команд, при цьому параметри середовища, які задаються сценаріями, не зберігаються для подальшого використання. Сценаріями входу можуть бути файли сервера сценаріїв Windows з розширеннями. VBS, . JS та інші, пакетні файли з розширенням. ВАТ, командні файли з розширенням. CMD, програми з розширенням.

Для кожного облікового запису можна призначити свою домашню папку для зберігання та відновлення файлів користувача. Більшість програм за замовчуванням відкривають домашню папку для операцій відкриття та збереження файлів, що спрощує користувачам пошук своїх даних. У командному рядку домашня папка є початковим каталогом. Домашня папка може розташовуватися як на жорсткому диску користувача, так і на загальнодоступному мережному диску.

Доменні облікові записи комп'ютерів та користувачів можуть застосовувати групові політики. Групова політика спрощує адміністрування, надаючи адміністраторам централізований контроль над привілеями, дозволами та можливостями користувачів та комп'ютерів. Групова політика дозволяє:

- створювати централізовано керовані спеціальні папки, наприклад My Documents (Мої документи);

- керувати доступом до компонентів Windows, системних та мережевих ресурсів, інструментів панелі управління, робочого столу та меню Start (Пуск);

- налаштувати сценарії користувачів та комп'ютерів на виконання завдання у заданий час;

- налаштовувати політики паролів та блокування облікових записів, аудиту, присвоєння прав користувача та безпеки.

Крім завдань керування обліковими записами користувача і групами існує маса інших завдань управління доменом. Для цього служать інші оснащення та додатки.

Оснащення Active Directory Domains and Trusts(Active Directory – домени та довіра) служить для роботи з доменами, деревами доменів та лісами доменів.

Оснащення Active Directory Sites and Services(Active Directory – сайти та служби) дозволяє керувати сайтами та підмережами, а також міжсайтовою реплікацією.

Для управління об'єктами AD існують засоби командного рядка, які дозволяють здійснювати широкий спектр адміністративних завдань:

- Dsadd – додає до Active Directory комп'ютери, контакти, групи, організаційні підрозділи та користувачів. Щоб отримати довідкову інформацію, введіть dsadd /? наприклад dsadd computer/?

- Dsmod – змінює властивості комп'ютерів, контактів, груп, організаційних підрозділів, користувачів та серверів, зареєстрованих у Active Directory. Щоб отримати довідкову інформацію, введіть dsmod /? наприклад dsmod server /?

- Dsmove – переміщує одиночний об'єкт у нове розташування в межах домену або перейменовує об'єкт без переміщення.

- Dsget – відображає властивості комп'ютерів, контактів, груп, організаційних підрозділів, користувачів, сайтів, підмереж та серверів, зареєстрованих у Active Directory. Щоб отримати довідкову інформацію, введіть dsget /? наприклад dsget subnet /?

- Dsquery – здійснює пошук комп'ютерів, контактів, груп, організаційних підрозділів, користувачів, сайтів, підмереж та серверів у Active Directory за заданими критеріями.

- Dsrm – видаляє об'єкт із Active Directory.

- Ntdsutil – дозволяє переглядати інформацію про сайт, домен або сервер, керувати господарями операцій (operations masters) та обслуговувати базу даних Active Directory.

Також існують засоби підтримки Active Directory:

- Ldp – Здійснює в Active Directory Administration операції протоколу LDAP.

- Replmon – Керує реплікацією та відображає її результати у графічному інтерфейсі.

- Dsacls – Керує списками ACL (списками керування доступом) для об'єктів Active Directory.

- Dfsutil – Керує розподіленою файловою системою (Distributed File System, DFS) та відображає відомості про її роботу.

- Dnscmd – Керує властивостями серверів, зон та записів ресурсів DNS.

- Movetree – Переміщує об'єкти з одного домену до іншого.

- Repadmin – Керує реплікацією та відображає її результати у вікні командного рядка.

- Sdcbeck – Аналізує поширення, реплікацію та успадкування списків управління доступом.

- Sidwalker – Задає списки керування доступом для об'єктів, які в минулому належали переміщеним, віддаленим або втраченим обліковим записам.

- Netdom – Дозволяє керувати доменами та довірчими стосунками з командного рядка.

Як видно з цієї статті, об'єднання груп комп'ютерів у домени на базі Active Directory дозволяє суттєво знизити витрати адміністративних завдань за рахунок централізації управління доменними обліковими записами комп'ютерів та користувачів, а також дозволяє гнучко керувати правами користувачів, безпекою та масою інших параметрів. Докладніші матеріали з організації доменів можна знайти у відповідній літературі.