Міжмережевий екран або мережевий екран - комплекс апаратних або програмних засобів, що здійснює контроль і фільтрацію мережевих пакетів, що проходять через нього, на різних рівнях моделі OSI відповідно до заданих правил.

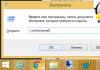

Основним завданням мережевого екрана є захист комп'ютерних мереж чи окремих вузлів від несанкціонованого доступу. Також мережні екрани часто називають фільтрами, оскільки їх основне завдання - не пропускати (фільтрувати) пакети, які не підходять під критерії, визначені у конфігурації (рис.6.1).

Міжмережевий екран має кілька назв. Розглянемо їх.

Брандмауер (нім. Brandmauer) - запозичений з німецької мови термін, що є аналогом англійської firewall у його оригінальному значенні (стіна, яка розділяє суміжні будівлі, оберігаючи від поширення пожежі). Цікаво, що в галузі комп'ютерних технологій у німецькій мові вживається слово firewall.

Файрвол, файервол, фаєрвол - утворено транслітерацією англійського терміна firewall, еквівалентного терміну міжмережевий екран, нині перестав бути офіційним запозиченим словом у російській.

Рис.6.1 Типове розміщення МЕ у корпоративній мережі

Є два типи міжмережевих екранів, що чітко відрізняються, повсякденно використовуються в сучасному інтернет. Перший тип правильніше називати маршрутизатор із фільтрацією пакетів. Цей тип міжмережевого екрану працює на машині, підключеній до кількох мереж і застосовує до кожного пакету набір правил, що визначає чи переправляти цей пакет або блокувати. Другий тип, відомий як проксі сервер, реалізований у вигляді демонів, що виконують автентифікацію та пересилання пакетів, можливо на машині з кількома мережевими підключеннями, де пересилання пакетів в ядрі відключено.

Іноді ці два типи міжмережевих екранів використовуються разом, тому тільки певній машині (відомій як захисний хост (bastion host)) дозволено відправляти пакети через маршрутизатор, що фільтрує, у внутрішню мережу. Проксі сервіси працюють на захисному хості, що зазвичай безпечніше, ніж звичайні механізми аутентифікації.

Міжмережевий екрани мають різний вигляд і розмір, і іноді це просто набір декількох різних комп'ютерів. Тут під міжмережевим екраном мається на увазі комп'ютер або комп'ютери між довіреними мережами (наприклад, внутрішніми) і недовіреними (наприклад, Інтернетом), які перевіряють весь трафік, що проходить між ними. Ефективні міжмережові екрани мають такі властивості:

· Усі з'єднання повинні проходити через міжмережевий екран. Його ефективність сильно знижується, якщо є альтернативний мережевий маршрут, - несанкціонований трафік буде передано в обхід міжмережевого екрану.

· Міжмережевий екран пропускає лише авторизований трафік. Якщо він не здатний чітко диференціювати авторизований та неавторизований трафік, або якщо він налаштований на пропуск небезпечних чи непотрібних з'єднань, то користь від нього значно знижується. При збої або перевантаженні міжмережевий екран повинен завжди перемикатися у стан відмова або закритий стан. Краще перервати з'єднання, ніж залишити системи незахищеними.

· Міжмережевий екран повинен протистояти атакам проти себе, оскільки для його захисту не встановлюються додаткові пристрої.

Міжмережевий екран можна порівняти із замком на вхідних дверях. Він може бути найнадійнішим у світі, але якщо двері не зачинені, зловмисники зможуть запросто їх відчинити. Міжмережевий екран захищає мережу від несанкціонованого доступу, як замок – вхід до приміщення. Чи стали б ви залишати цінні речі вдома, якби замок на вхідних дверях був ненадійним?

Міжмережевий екран це лише елемент загальної архітектури безпеки. Однак він відіграє дуже важливу роль у структурі мережі і, як будь-який інший пристрій, має свої переваги та недоліки.

Переваги міжмережевого екрану:

· Міжмережеві екрани – це чудовий засіб реалізації корпоративних політик безпеки. Їх слід налаштовувати на обмеження з'єднань на думку керівництва з цього питання.

· Міжмережеві екрани обмежують доступ до певних служб. Наприклад, загальний доступ до веб-сервера може бути дозволений, а до telnet та інших непублічних служб заборонено. Більшість міжмережевих екранів надають селективний доступ за допомогою аутентифікації.

· Мета застосування міжмережевих екранів цілком конкретна, тому не потрібно шукати компроміс між безпекою та зручністю використання.

· Міжмережеві екрани – це відмінний засіб аудиту. При достатньому обсязі простору на жорстких дисках або за підтримки віддаленого ведення журналу вони можуть заносити в журнали інформації про будь-який трафік.

· Міжмережеві екрани мають дуже хороші можливості щодо оповіщення персоналу про конкретні події.

Недоліки міжмережевих екранів:

· Міжмережні екрани не забезпечують блокування того, що авторизовано. Вони дозволяють встановлення звичайних з'єднань санкціонованих додатків, але якщо програми становлять загрозу, міжмережевий екран не зможе запобігти атакі, сприймаючи це з'єднання як авторизоване. Наприклад, міжмережеві екрани дозволяють проходження електронної пошти на поштовий сервер, але не знаходять віруси у повідомленнях.

· Ефективність міжмережевих екранів залежить від правил, дотримання яких вони налаштовані. Правила не повинні бути надто лояльні.

· Міжмережні екрани не запобігають атакам соціального інжинірингу або атакам авторизованого користувача, який навмисне і зловмисно використовує свою адресу.

· Міжмережні екрани не можуть протистояти неякісним підходам до адміністрування або некоректно розробленим безпековим політикам.

· Міжмережні екрани не запобігають атакам, якщо трафік не проходить через них.

Деякі люди передбачали кінець ери міжмережевих екранів, які важко розмежовують санкціонований і несанкціонований трафік додатків. Багато програм, наприклад засоби миттєвого обміну повідомленнями, стають все більш мобільними та сумісними з роботою через багато портів. Таким чином вони можуть діяти в обхід міжмережевого екрану через порт, відкритий для іншої авторизованої служби. Крім того, все більше додатків передбачають передачу трафіку через інші авторизовані порти, доступні з найбільшою ймовірністю. Прикладами таких популярних програм є HTTP-Tunnel (www.http-tunnel.com) і SocksCap (www.socks.permeo.com). Більше того, розробляються програми, спеціально призначені для обходу міжмережевих екранів, наприклад, програма віддаленого контролю над комп'ютерами GoToMyPC (www.gotomypc.com).

Проте міжмережеві екрани не здаються без бою. Поточні релізи ПЗ від найбільших виробників містять удосконалені кошти щодо запобігання вторгненням та можливості екранування прикладного рівня. Такі міжмережові екрани виявляють і фільтрують несанкціонований трафік, наприклад, додатків по миттєвому обміну повідомленнями, що намагається проникнути через порти, відкриті для інших санкціонованих служб. Крім того, зараз міжмережові екрани зіставляють результати функціонування з опублікованими стандартами протоколів та ознаками різної активності (аналогічно антивірусному ПЗ) для виявлення та блокування атак, що містяться в пакетах, що передаються. Таким чином, вони залишаються основним засобом захисту мереж. Однак якщо захист програм, що забезпечується міжмережевим екраном, недостатній або нездатний до коректного розмежування авторизованого та неавторизованого трафіку, слід розглянути альтернативні компенсуючі методи безпеки.

Міжмережевим екраном може бути маршрутизатор, персональний комп'ютер, спеціально сконструйована машина або набір вузлів, спеціально налаштований захист приватної мережі від протоколів і служб, які можуть зловмисно використовуватися поза довіреною мережею.

Метод захисту залежить від самого міжмережевого екрану, а також від політик чи правил, які на ньому налаштовані. Сьогодні використовуються чотири технології міжмережевих екранів:

· Пакетні фільтри.

· Прикладні шлюзи.

· Шлюзи контурного рівня.

· Пристрої адаптивної перевірки пакетів.

Перш ніж вивчати функції міжмережевих екранів, розглянемо пакет протоколів контролю передачі та Інтернету (TCP/IP).

TCP/IP забезпечує метод передачі з одного комп'ютера в інший через мережу. Завдання міжмережевого екрану - контроль над передачею пакетів TCP/IP між вузлами та мережами.

TCP/IP - це набір протоколів та додатків, які виконують окремі функції відповідно до конкретних рівнів моделі взаємодії відкритих систем (OSI). TCP/IP здійснює незалежну передачу блоків даних через мережу у формі пакетів, і кожен рівень моделі TCP/IP додає пакет заголовок. Залежно від використовуваної технології, міжмережевий екран обробляє інформацію, що міститься в цих заголовках, з метою контролю доступу. Якщо він підтримує розмежування додатків як шлюзи додатків, то контроль доступу також може здійснюватися за даними, що містяться в тілі пакета.

Контроль інформаційних потоків полягає в їх фільтрації та перетворенні у відповідність із заданим набором правил. Оскільки в сучасних МЕ фільтрація може здійснюватися на різних рівнях еталонної моделі взаємодії відкритих систем (OSI), МЕ зручно подати у вигляді системи фільтрів. Кожен фільтр на основі аналізу даних, що проходять через нього, приймає рішення - пропустити далі, перекинути за екран, блокувати або перетворити дані (рис.6.2).

Рис.6.2 Схема фільтрації в МЕ.

Невід'ємною функцією МЕ є протоколювання інформаційного обміну. Ведення журналів реєстрації дозволяє адміністратору виявити підозрілі дії, помилки у конфігурації МЕ та ухвалити рішення про зміну правил МЕ.

Класифікація екранів

Виділяють наступну класифікацію МЕ, відповідно до функціонування на різних рівнях МВОС (OSI):

· Місткові екрани (2 рівень OSI).

· Фільтруючі маршрутизатори (3 та 4 рівні OSI).

· Шлюзи сеансового рівня (5 рівень OSI).

· Шлюзи прикладного рівня (7 рівень OSI).

· Комплексні екрани (3-7 рівні OSI).

Рис.6.3 Модель OSI

Місткові МЕ

Цей клас МЕ, що функціонує на 2-му рівні моделі OSI, відомий також як прозорий (stealth), прихований, тіньовий МЕ. Місткові МЕ з'явилися порівняно недавно і представляють перспективний напрямок розвитку технологій міжмережевого екранування. Фільтрація трафіку ними складає канальному рівні, тобто. МЕ працюють із кадрами (frame, кадр). До переваг подібних МЕ можна віднести:

· Немає потреби у зміні налаштувань корпоративної мережі, не потрібно додаткового конфігурування мережевих інтерфейсів МЕ.

· Висока продуктивність. Оскільки це прості пристрої, вони вимагають великих витрат ресурсів. Ресурси потрібні або підвищення можливостей машин, або глибшого аналізу даних.

· Прозорість. Ключовим для цього пристрою є функціонування на 2 рівні моделі OSI. Це означає, що мережевий інтерфейс немає IP-адреси. Ця особливість важливіша, ніж легкість у налаштуванні. Без IP-адреси цей пристрій не доступний у мережі і є невидимим для навколишнього світу. Якщо такий МЕ недоступний, як його атакувати? Атакуючі навіть не знатимуть, що існує МЕ, який перевіряє кожен їхній пакет.

Фільтруючі маршрутизатори

Маршрутизатор це машина, що пересилає пакети між двома чи кількома мережами. Маршрутизатор з фільтрацією пакетів запрограмований на порівняння кожного пакета зі списком правил перед тим, як вирішити, пересилати його чи ні.

Packet-filtering firewall (МЕ з фільтруванням пакетів)

Міжмережеві екрани забезпечують безпеку мереж, фільтруючи мережеві з'єднання за заголовками TCP/IP кожного пакета. Вони перевіряють ці заголовки і використовують їх для пропуску та маршрутизації пакета до пункту призначення або для його блокування за допомогою скидання або відхилення (тобто скидання пакета та повідомлення про це відправника).

Фільтри пакетів виконують розмежування, ґрунтуючись на наступних даних:

· IP-адреса джерела;

· IP-адреса призначення;

· використовуваний мережевий протокол (TCP, UDP чи ICMP);

· Вихідний порт TCP або UDP;

· Порт TCP або UDP призначення;

· Тип повідомлення ICMP (якщо протоколом є ICMP).

Хороший фільтр пакетів також може функціонувати на базі інформації, що не міститься безпосередньо в заголовку пакета, наприклад про те, на якому інтерфейсі відбувається отримання пакета. По суті, фільтр пакетів містить недовірений або «брудний» інтерфейс, набір фільтрів і довірений інтерфейс. "Брудна" сторона межує з недовіреною мережею і першою приймає трафік. Проходячи через неї, трафік обробляється згідно з набором фільтрів, який використовується міжмережевим екраном (ці фільтри називаються правилами). Залежно від них трафік або приймається і відправляється далі через «чистий» інтерфейс пункт призначення, або скидається або відхиляється. Який інтерфейс є «брудним», а який – «чистим», залежить від напрямку руху конкретного пакета (якісні фільтри пакетів діють і для вихідного, і для вхідного трафіку).

Стратегії реалізації пакетних фільтрів різні, але є основні методи, якими слід керуватися.

· Побудова правил – від найбільш конкретних до найбільш загальних. Більшість фільтрів пакетів здійснює обробку за допомогою наборів правил «знизу нагору» і зупиняє її, коли виявляється відповідність. Впровадження у верхню частину набору правил більш конкретних фільтрів унеможливлює приховування загальним правилом специфічного правила далі у напрямку нижнього елемента набору фільтрів.

· Розміщення найактивніших правил у верхній частині набору фільтрів. Екранування пакетів займає значну частину процесорного часу, та. як говорилося раніше, фільтр пакетів припиняє обробку пакета, виявивши його відповідність будь-якому правилу. Розміщення популярних правил на першому чи другому місці, а не на 30 або 31 позиції, заощаджує процесорний час, який би знадобився для обробки пакета більш ніж 30 правилами. Коли потрібна одноразова обробка тисяч пакетів, не слід нехтувати економією потужності процесора.

Визначення конкретних та коректних правил фільтрації пакетів – дуже складний процес. Слід оцінити переваги та недоліки пакетних фільтрів. Наведемо деякі переваги.

· Висока продуктивність. Фільтрація може здійснюватися з лінійною швидкістю, порівнянною із швидкодією сучасних процесорів.

· Окупність. Пакетні фільтри є відносно недорогими або безкоштовними. Більшість маршрутизаторів забезпечена можливостями фільтрації пакетів, інтегрованими в їх операційні системи.

· Прозорість. Дії користувача та програми не потрібно коригувати, щоб забезпечити проходження пакетів через пакетний фільтр.

· Широкі можливості з управління трафіком. Прості пакетні фільтри можна використовувати для скидання явно небажаного трафіку на мережному периметрі та між різними внутрішніми підмережами (наприклад, застосовувати граничні маршрутизатори для скидання пакетів з вихідними адресами, що відповідають внутрішній мережі (йдеться про підмінені пакети), «приватним» IP-адресам (R 1918) та пакетів вішання).

Розглянемо недоліки фільтрів пакетів.

· Дозволено прямі з'єднання між вузлами без довіри та довіреними вузлами.

· Низький рівень масштабованості. У міру зростання наборів правил стає все важче уникати "непотрібних" з'єднань. Зі складністю правил пов'язана проблема масштабованості. Якщо неможливо швидко сканувати набір правил для перегляду результату внесених змін, доведеться спростити його.

· Можливість відкриття великих діапазонів портів. Через динамічну природу деяких протоколів необхідно відкривати великі діапазони портів для правильного функціонування протоколів. Найгірший випадок тут – протокол FTP. FTP вимагає вхідного з'єднання від сервера до клієнта, і пакетним фільтрам потрібно відкрити широкі діапазони портів для дозволу такої передачі.

· Схильність до атак з заміною даних. Атаки з заміною даних (спуфінг), як правило, мають на увазі приєднання фальшивої інформації в заголовку TCP/IP. Поширені атаки з заміною вихідних адрес та маскуванням пакетів під виглядом частини вже встановлених з'єднань.

Шлюз сеансового рівня

Circuit-level gateway (Шлюз сеансового рівня) – міжмережевий екран, який виключає пряму взаємодію між авторизованим клієнтом та зовнішнім хостом. Спочатку він приймає запит довіреного клієнта на певні послуги та після перевірки допустимості запитаного сеансу встановлює з'єднання із зовнішнім хостом.

Після цього шлюз просто копіює пакети в обох напрямках, не здійснюючи їхньої фільтрації. На цьому рівні з'являється можливість використання функції мережевої трансляції адрес (NAT, network address translation). Трансляція внутрішніх адрес виконується по відношенню до всіх пакетів, що випливають з внутрішньої мережі до зовнішньої. Для цих пакетів IP-адреси комп'ютерів-відправників внутрішньої мережі автоматично перетворюються на одну IP-адресу, що асоціюється з екрануючим МЕ. В результаті всі пакети, що виходять із внутрішньої мережі, виявляються відправленими МЕ, що виключає прямий контакт між внутрішньою та зовнішньою мережею. IP-адреса шлюзу сеансового рівня стає єдиною активною IP-адресою, яка потрапляє у зовнішню мережу.

особливості:

· Працює на 4 рівні.

· Передає TCP підключення, ґрунтуючись на порті.

· Недорогий, але безпечніший, ніж фільтр пакетів.

· Взагалі вимагає роботи користувача або конфігураційної програми для повноцінної роботи.

· Приклад: SOCKS файрвол.

Шлюз прикладного рівня

Application-level gateways (Шлюз прикладного рівня) - міжмережевий екран, який виключає пряму взаємодію між авторизованим клієнтом та зовнішнім хостом, фільтруючи всі вхідні та вихідні пакети на прикладному рівні моделі OSI.

Пов'язані з додатком програми-посередники перенаправляє через шлюз інформацію, що генерується конкретними сервісами TCP/IP.

Можливості:

· Ідентифікація та аутентифікація користувачів при спробі встановлення з'єднання через МЕ;

· Фільтрування потоку повідомлень, наприклад, динамічний пошук вірусів та прозоре шифрування інформації;

· Реєстрація подій та реагування на події;

· Кешування даних, що запитуються із зовнішньої мережі.

На цьому рівні виникає можливість використання функцій посередництва (Proxy).

Для кожного протоколу прикладного рівня, що обговорюється, можна вводити програмних посередників – HTTP-посередник, FTP-посередник і т.д. Посередник кожної служби TCP/IP орієнтований на обробку повідомлень та виконання функцій захисту, які стосуються саме цієї служби. Також, як і шлюз сеансового рівня, прикладний шлюз перехоплює за допомогою відповідних екрануючих агентів вхідні та східні пакети, копіює та перенаправляє інформацію через шлюз, і функціонує як сервер-посередник, виключаючи прямі з'єднання між внутрішньою та зовнішньою мережею. Однак, посередники, що використовуються прикладним шлюзом, мають важливі відмінності від канальних посередників сеансового шлюзів рівня. По-перше, посередники прикладного шлюзу пов'язані з конкретними програмними програмами (серверами), а по-друге, вони можуть фільтрувати потік повідомлень на прикладному рівні моделі OSI.

особливості:

· Працює на 7 рівні.

· Специфічний для додатків.

· Помірно дорогий і повільний, але безпечніший і допускає реєстрацію діяльності користувачів.

· Вимагає роботи користувача або конфігураційної програми для повноцінної роботи.

· Приклад: Web (http) proxy.

МЕ експертного рівня

Stateful inspection firewall - міжмережевий екран експертного рівня, який перевіряє вміст пакетів, що приймаються, на трьох рівнях моделі OSI: мережевому, сеансовому і прикладному. Під час виконання цього завдання використовуються спеціальні алгоритми фільтрації пакетів, з допомогою яких кожен пакет порівнюється з відомим шаблоном авторизованих пакетів.

особливості:

· Фільтрування 3 рівня.

· Перевірка правильності на 4 рівні.

· Огляд 5 рівня.

· Високі рівні вартості, захисту та складності.

· Приклад: CheckPoint Firewall-1.

Деякі сучасні МЕ використовують комбінацію перерахованих вище методів і забезпечують додаткові способи захисту, як мереж, так і систем.

«Персональні» МЕ

Цей клас МЕ дозволяє далі розширювати захист, допускаючи керування тим, які типи системних функцій чи процесів мають доступом до ресурсів мережі. Ці МЕ можуть використовувати різні типи сигнатур та умов для того, щоб дозволяти або відкидати трафік. Ось деякі із загальних функцій персональних МЕ:

· Блокування на рівні додатків – дозволяти лише деяким додаткам або бібліотекам виконувати мережеві дії або приймати вхідні підключення

· Блокування на основі сигнатури – постійно контролювати мережевий трафік та блокувати всі відомі атаки. Додатковий контроль збільшує складність управління безпекою через потенційно велику кількість систем, які можуть бути захищені персональним файрволом. Це також збільшує ризик пошкодження та вразливості через погане налаштування.

Динамічні МЕ

Динамічні МЕ об'єднують у собі стандартні МЕ (перераховані вище) та методи виявлення вторгнень, щоб забезпечити блокування «на льоту» мережевих підключень, які відповідають певній сигнатурі, дозволяючи при цьому підключення від інших джерел до того ж порту. Наприклад, можна блокувати діяльність мережевих черв'яків, не порушуючи роботу нормального трафіку.

Схеми підключення МЕ:

· Схема єдиного захисту локальної мережі

· Схема закритої і не захищається відкритою підмережами

· Схема з роздільним захистом закритої та відкритої підмереж.

Найбільш простим є рішення, у якому міжмережевий екран просто екранує локальну мережу від глобальної. При цьому WWW-сервер, FTP-сервер, поштовий сервер та інші сервери виявляються також захищені міжмережевим екраном. При цьому потрібно приділити багато уваги на запобігання проникненню на станції локальної мережі, що захищаються, за допомогою засобів легкодоступних WWW-серверів.

Рис.6.4 Схема єдиного захисту локальної мережі

Для запобігання доступу в локальну мережу, використовуючи ресурси WWW-сервера, рекомендується підключати загальнодоступні сервери перед міжмережевим екраном. Цей спосіб має більш високу захищеність локальної мережі, але низький рівень захищеності WWW- і FTP-серверів.

Рис.6.5 Схема закритої закритої і не захищається відкритою підмережами

Рис.6.5 Схема закритої закритої і не захищається відкритою підмережами

Подібна інформація.

Мережа потребує захисту від зовнішніх загроз. Розкрадання даних, несанкціонований доступ та пошкодження можуть позначитися на роботі мережі та завдати серйозних збитків. Використовуйте спеціальні програми та пристрої, щоб убезпечити себе від руйнівних впливів. У цьому огляді ми розповімо про міжмережевий екран і розглянемо його основні типи.

Призначення міжмережевих екранів

Міжмережні екрани (МСЕ) або файрволи - це апаратні та програмні заходи для запобігання негативним впливам ззовні. Файрвол працює як фільтр: із усього потоку трафіку просівається лише дозволений. Це перша лінія захисних укріплень між внутрішніми та зовнішніми мережами, такими як інтернет. Технологія застосовується протягом 25 років.

Необхідність у міжмережевих екранах виникла, коли стало зрозуміло, що принцип повного зв'язку мереж більше не працює. Комп'ютери почали з'являтися не лише в університетах та лабораторіях. З поширенням ПК та інтернету виникла потреба відокремлювати внутрішні мережі від небезпечних зовнішніх, щоб уберегтися від зловмисників та захистити комп'ютер від злому.

Для захисту корпоративної мережі встановлюють апаратний міжмережевий екран - це може бути окремий пристрій або частина маршрутизатора. Однак така практика застосовується не завжди. Альтернативний спосіб – встановити на комп'ютер, який потребує захисту, програмний міжмережевий екран. Як приклад можна навести файрвол, вбудований у Windows.

Має сенс використовувати програмний міжмережевий екран на корпоративному ноутбуці, яким ви користуєтесь у захищеній мережі компанії. За стінами організації ви потрапляєте у незахищене середовище – встановлений файрвол убезпечить вас у відрядженнях, при роботі у кафе та ресторанах.

Як працює міжмережевий екран

Фільтрування трафіку відбувається на основі заздалегідь встановлених правил безпеки. І тому створюється спеціальна таблиця, куди заноситься опис допустимих і неприпустимим передачі даних. Міжмережевий екран не пропускає трафік, якщо одне із забороняючих правил із таблиці спрацьовує.

Файрволи можуть забороняти або дозволяти доступ, ґрунтуючись на різних параметрах: IP-адресах, доменних іменах, протоколах та номерах портів, а також комбінувати їх.

- IP-адреси. Кожен пристрій, що використовує протокол IP, має унікальну адресу. Ви можете встановити певну адресу або діапазон, щоб припинити спроби отримання пакетів. Або навпаки – дати доступ лише певному колу IP-адрес.

- Порти. Це точки, які дають програмам доступ до інфраструктури мережі. Наприклад, протокол ftp користується портом 21, а порт 80 призначений для додатків, що використовуються перегляду сайтів. Таким чином, ми отримуємо можливість перешкодити доступу до певних програм та сервісів.

- Доменне ім'я. Адреса ресурсу в Інтернеті також є параметром фільтрації. Можна заборонити пропускати трафік із одного або кількох сайтів. Користувач буде захищений від неприйнятного контенту, а мережа від згубного впливу.

- Протокол. Файрвол налаштовується так, щоб пропускати трафік одного протоколу або блокувати доступ до одного з них. Тип протоколу вказує на набір параметрів захисту та завдання, яке виконує використовувана ним програма.

Типи МСЕ

1. Проксі-сервер

Один із родоначальників МСЕ, який виконує роль шлюзу для додатків між внутрішніми та зовнішніми мережами. Проксі-сервери мають інші функції, серед яких захист даних і кешування. Крім того, вони не допускають прямих підключень з-за кордонів мережі. Використання додаткових функцій може надмірно навантажити продуктивність та зменшити пропускну здатність.

2. МСЕ з контролем стану сеансів

Екрани з можливістю контролювати стан сеансів - технологія, що вже укорінилася. На рішення прийняти чи блокувати дані впливає стан, порт та протокол. Такі версії стежать за усією активністю відразу після відкриття з'єднання і аж до закриття. Блокувати трафік чи блокувати система вирішує, спираючись на встановлені адміністратором правила та контекст. У другий випадок враховуються дані, які МСЕ дали минулі сполуки.

3. МСЕ Unified threat management (UTM)

Комплексний пристрій. Як правило, такий міжмережевий екран вирішує 3 завдання:

- контролює стан сеансу;

- запобігає вторгненню;

- займається антивірусним скануванням.

Іноді фаєрволи, вдосконалені до версії UTM, включають і інший функціонал, наприклад: управління хмарою.

4. Міжмережевий екран Next-Generation Firewall (NGFW)

Відповідь сучасним загрозам. Зловмисники постійно розвивають технології нападу, знаходять нові вразливості, удосконалюють шкідливі програми та ускладнюють для відображення атаки на рівні додатків. Такий файрвол не лише фільтрує пакети та контролює стан сеансів. Він корисний у підтримці інформаційної безпеки завдяки наступним функціям:

- облік особливостей додатків, що дає можливість ідентифікувати та нейтралізувати шкідливу програму;

- оборона від безперервних атак з інфікованих систем;

- оновлювана база даних, яка містить опис додатків та загроз;

- моніторинг трафіку, який шифрується за допомогою протоколу SSL.

5. МСЕ нового покоління з активним захистом від загроз

Даний тип міжмережевого екрану – вдосконалена версія NGFW. Цей пристрій допомагає захиститись від загроз підвищеної складності. Додатковий функціонал вміє:

- враховувати контекст та знаходити ресурси, що знаходяться під найбільшим ризиком;

- оперативно відображати атаки за рахунок автоматизації безпеки, яка самостійно керує захистом та встановлює політики;

- виявляти відволікаючу або підозрілу активність завдяки застосуванню кореляції подій у мережі та на комп'ютерах;

У цій версії міжмережевого екрану NGFW введено уніфіковані політики, які значно спрощують адміністрування.

Недоліки МСЕ

Міжмережеві екрани захищають мережу від зловмисників. Однак необхідно серйозно поставитися до їх настроювання. Будьте уважні: помилившись при налаштуванні параметрів доступу, ви завдасте шкоди і файрвол зупинятиме потрібний і непотрібний трафік, а мережа стане непрацездатною.

Застосування міжмережевого екрана може спричинити падіння продуктивності мережі. Пам'ятайте, що вони перехоплюють весь трафік для перевірки. При великих розмірах мережі надмірне прагнення забезпечити безпеку та введення більшої кількості правил призведе до того, що мережа працюватиме повільно.

Найчастіше одного файрвола недостатньо, щоб повністю убезпечити мережу зовнішніх загроз. Тому його застосовують разом із іншими програмами, такими як антивірус.

Інструкція

Зайдіть у головне меню "Пуск" операційної системи Windows. Виберіть «Панель керування» та перейдіть до «Брандмауер Windows». Можна також запустити його налаштування з командного рядка, ввівши наступний текст: “control.exe /name Microsoft.WindowsFirewall”.

Ознайомтеся з вікном. Ліворуч є панель, що складається з декількох розділів, які відповідають за різні налаштування міжмережевого екрана. Зайдіть на вкладку «Загальний профіль» та «Приватний профіль», де біля напису «Вихідні підключення» необхідно скасувати опцію «Блокувати». Натисніть кнопку «Застосувати» та «Ок», після чого закрийте вікно. Після цього ви можете розпочати налаштування доступу до інтернету різних сервісів та програм, встановлених на персональному комп'ютері.

Зайдіть на вкладку "Додаткові параметри", щоб запустити міжмережевий екрану режимі підвищеної безпеки. вікно, Що З'явилося, складається з панелі інструментів і трьох розділів. Виберіть у лівому полі розділ "Правила для вихідних підключень", після чого на правому полі позначте пункт "Створити правило". В результаті відкриється майстер створення правил.

Виберіть тип правила, який потрібно додати до налаштувань міжмережевого екрана. Можна вибрати для всіх підключень комп'ютера або налаштувати конкретну програму, вказавши шлях. Натисніть кнопку "Далі", щоб перейти до пункту "Програма", в якому знову вказуємо шлях до програми.

Перейдіть до пункту "Дія". Тут можна дозволити з'єднання або блокувати його. Також можна становити безпечне підключення, при якому перевірятиметься його за допомогою IPSec. При цьому натиснувши кнопку «Налаштувати», можна встановити власні правила. Після цього вкажіть "Профіль" для вашого правила і придумайте назву. Натисніть кнопку «Готово», щоб зберегти налаштування.

Ступінь мерехтіння на увімкненому екрані залежить від параметрів, встановлених для частоти оновлення зображення на моніторі. Поняття "частота оновлення" застосовується до лампових моніторів, для рідкокристалічних моніторів дані налаштування не важливі. Екран більшості лампових моніторів оновлюється один раз на хвилину. Якщо вам не підходять дані налаштування, усуньте мерехтіння екрану, Виконавши кілька дій.

Інструкція

Викличте компонент «Екран». Для цього через меню "Пуск" відкрийте "Панель управління". У категорії «Оформлення та теми» клацніть по значку «Екран» лівою кнопкою миші або виберіть будь-яке з доступних завдань у верхній частині вікна. Якщо панель керування на вашому комп'ютері має класичний вигляд, виберіть потрібний значок відразу.

Існує й інший спосіб: клацніть правою кнопкою миші в будь-якій вільній від файлів та папок частині «Робочого столу». У меню, що випадає, виберіть пункт «Властивості», клацнувши по ньому лівою кнопкою миші. Відкриється нове діалогове вікно "Властивості: Екран".

У вікні, перейдіть на вкладку «Параметри» і натисніть кнопку «Додатково», розташовану в нижній частині вікна. Ця дія викличе додаткове діалогове вікно «Властивості: Модуль підключення монітора та [назва відеокарти]».

У новому вікні перейдіть на вкладку «Монітор» та встановіть маркер у полі навпроти напису «Приховати режими, які монітор не може використовувати». Це допоможе вам уникнути можливих проблем: якщо екранунеправильно встановлено, зображення на моніторі може бути нестійким. Також неправильно вибрана частота може призвести до несправності обладнання.

За допомогою списку, що випадає, у розділі «Параметри монітора» встановіть у полі «Частота оновлення екранупотрібне вам значення. Чим вища частота оновлення екрану, тим менше мерехтить монітор. За замовчуванням використовується частота 100 Гц, хоча монітор може підтримувати й іншу частоту. Уточніть відомості в документації або на сайті виробника.

Після внесення потрібних змін натисніть кнопку «Застосувати» у вікні властивостей монітора. На запит про підтвердження нових параметрів дайте відповідь ствердно. Натисніть кнопку ОК. Перед вами залишиться одне вікно "Властивості: Екран". Закрийте його, скориставшись кнопкою ОК або значком [x] у верхньому правому куті вікна.

Якщо при зміні частоти оновлення екранузміниться вигляд робочого столу, встановіть у вікні властивостей екранузручне для сприйняття дозвіл, натисніть кнопку «Застосувати» і закрийте вікно. Розмір робочої області на екрані налаштуйте за допомогою кнопок налаштування на корпусі монітора. Не забудьте в кінці натиснути кнопку «Розмагнітити» (Degauss).

Міжмережевий екран, або firewall, призначений для контролю за роботою програм у мережі та для захисту операційної системи та даних користувача від зовнішніх атак. Програм з подібними функціями є чимало, і вони не завжди ефективні. Щоб перевірити якість роботи вашого мережевого екрана, скористайтеся програмою 2ip Firewall Tester.

Інструкція

Знайдіть за допомогою пошукової системи посилання на завантаження утиліти 2ip Firewall Tester. Перевірте завантажені файли антивірусною програмою та запустіть програму. Як правило, програму потрібно встановити на жорсткий диск комп'ютера. Після цього на робочому столі з'явиться ярлик, за допомогою якого можна її запустити.

Вікно програми досить просте і містить рядок виведення повідомлень та дві кнопки Help та Test. Переконайтеся, що на вашому комп'ютері є доступ до Інтернету і натисніть кнопку Test. Утиліта спробує зв'язку із зовнішнім сервером. Якщо з'єднання буде встановлено (про що виникне повідомлення червоними літерами), ваш firewall неефективний. Також варто зазначити, що більшість такого програмного забезпечення встановлюється за умовчанням з англомовним інтерфейсом. Щоб змінити російську мову, зайдіть в налаштування програми. Не забудьте зберегти всі зміни, які були зроблені в програмі.

Якщо з'єднання встановити не вдалося, а програма міжмережевого екрана видала запит на дозволи цього з'єднання, значить firewall працює. Дозвольте провести одноразове з'єднання. Для більш складної перевірки firewall перейменуйте файл запуску утиліти 2ip Firewall Tester на ім'я програми, доступ якої в інтернет свідомо дозволено. Наприклад, Internet Explorer. Для цього назвіть утиліту ім'ям iexplore.exe, знову запустіть та натисніть кнопку Test. Якщо з'єднання буде встановлене, значить ваш міжмережевий екранмає досить низький рівень захисту.

Якщо ж з'єднання не буде встановлено, то ваша програма міжмережевого екрана виконує свої функції п'ять балів. Ви можете спокійно блукати сайтами в інтернеті, тому що ваш персональний комп'ютер надійно захищений від різних загроз. Як правило, подібне програмне забезпечення має гнучкі налаштування у системі.

Відео на тему

Іноді, сидячи за комп'ютером, можна помітити, що зображення на екрані трясеться, своєрідно "пливе" або починає несподівано. Ця проблема має широке поширення. Але причини для неї бувають різні. Варто розібратися з тим, чому тремтить екран.

Найчастіше причиною тремтіння екрану є наявність у робочому приміщенні або квартирі джерела змінних електромагнітних полів. Це дуже легко перевіряється за допомогою переміщенням монітора. Якщо припиняється, то проблема пов'язана саме з електромагнітними полями. Їхніми джерелами на роботі є різні електричні установки, трансформаторні підстанції, а також лінії електропередачі. Вдома їх замінюють телевізор, холодильник, мікрохвильова піч та інша побутова техніка.

Друга за частотою причина тремтячого екрану - недостатнє електроживлення монітора. Як правило, монітор підключається до пілоту, в якому, крім його самого, ще "живляться" системний блок, модем, телевізор, люстра та багато чого ще залежно від смаку користувача. Варто спробувати відключити частину цих приладів і подивитися, чи тремтіння зображення знизилося на моніторі. Якщо ні, то, можливо, проблема є в самому пілоті, як він фільтрує електроенергію. Можна спробувати легко змінити його.

Найрідше (хоч і найчастіше спадає на думку) причиною тряски зображення може бути несправність усередині самого монітора, наприклад, зламаний блок розгортки або неполадки в системі його живлення. У таких випадках краще недосвідченому користувачеві не лізти всередину монітора. Оптимальним рішенням у цій ситуації буде звернення до кваліфікованих спеціалістів.

Іноді причиною цих проблем може стати низька частота оновлення екрана. За замовчуванням у деяких моніторів частота виставлена близько 60 Гц. Це не тільки робить помітним тремтіння екрану, але і вкрай шкідливо для зору. Тому варто через "Панель управління" знайти пункт меню "Екран" і виставити там частоту 75 Гц. При цій частоті тремтіння екрана може піти повністю.

Увага: знімаємо!

Щоб зняти скріншот, запустіть на комп'ютері програму, клацнувши по ярлику на робочому столі (зазвичай у процесі установки він створюється автоматично) або знайшовши його у списку програм (через кнопку «Пуск»). Після цього у робочому вікні виберіть необхідну для вас функцію. У цій програмі можна виконати захоплення екрана: весь екран, елемент вікна, вікно з прокручуванням, виділену область, фіксовану область, довільну область або зняти скріншот із попереднього вибору.

Панель інструментів відкривається при натисканні кнопки «Файл» у головному меню програми.

З назв опцій відомо, яка частина робочого вікна буде виділена в процесі зняття скрина. Ви зможете одним натисканням кнопки "сфотографувати" весь екран або якусь його частину. Також тут можна задати певну область або частину екрана, яка буде відповідати заданим параметрам. Загалом заскринити можна абсолютно все.

Крім цього, в програмі є невеликий перелік необхідних для обробки зображення інструментів: палітра кольору, вікно збільшення, лінійка, за допомогою якої можна з точністю до міліметра прорахувати відстань від однієї точки до іншої, кутомір, перекриття і навіть грифельна дошка, що дозволяє робити записи і креслення прямо на екрані.

Для виконання подальших дій натисніть кнопку «Головне», після чого на екрані з'явиться додаткова панель із певним набором інструментів. З їх допомогою ви зможете обрізати зображення, встановити його розмір, виділити кольором певну частину, накласти текст, вибрати колір шрифту і заливки.

Кнопка «Вид» у головному меню дозволяє змінити масштаб, працювати з лінійкою, налаштувати вигляд заскрінених документів: каскадом, мозаїкою.

Після того, як ви знімите скріншот, натисніть кнопку «Файл» на верхній панелі програми і у вікні виберіть опцію «Зберегти як». Після цього у правій частині з'явиться додаткове вікно, у якому потрібно буде вибрати тип файлу: PNG, BMP, JPG, GIF, PDF. Потім залишиться лише вказати папку, до якої слід зберегти файл.

мережу , призначене для блокування всього трафіку, крім дозволених даних. Цим воно відрізняється від маршрутизатора, функцією якого є доставка трафіку до пункту призначення у максимально короткі терміни.Існує думка, що маршрутизатор також може відігравати роль міжмережевого екрану. Однак між цими пристроями існує одна важлива відмінність: маршрутизатор призначений для швидкої маршрутизації трафіку, а не для його блокування. Міжмережевий екранє засобом захисту, який пропускає певний трафік з потоку даних, а маршрутизатор є мережевим пристроєм, який можна налаштувати на блокування певного трафіку.

Крім того, міжмережеві екрани, як правило, мають великий набір налаштувань. Проходження трафіку на міжмережевому екрані можна настроювати за службами, IP-адресами відправника та одержувача, за ідентифікаторами користувачів, які запитують службу. Міжмережеві екрани дозволяють здійснювати централізоване управління безпекою. В одній конфігурації адміністратор може налаштувати вхідний трафік для всіх внутрішніх систем організації. Це не усуває потреби в оновленні та налаштуванні систем, але дозволяє знизити ймовірність неправильного конфігурування однієї або кількох систем, внаслідок якого ці системи можуть зазнати атак на некоректно налаштовану службу.

Визначення типів міжмережевих екранів

Існують два основних типи міжмережевих екранів: міжмережеві екрани прикладного рівня та міжмережеві екрани з пакетною фільтрацією. В їх основі лежать різні принципи роботи, але при правильному налаштуванні обидва типи пристроїв забезпечують правильне виконання функцій безпеки, які полягають у блокуванні забороненого трафіку. З матеріалу наступних розділів ви побачите, що рівень захисту, що забезпечується цими пристроями, залежить від того, яким чином вони застосовані та налаштовані.

Міжмережні екрани прикладного рівня

Міжмережні екрани прикладного рівня, або проксі-екрани, є програмними пакетами, що базуються на операційних. системах загального призначення(таких як Windows NT та Unix) або на апаратній платформі міжмережевих екранів. Міжмережевий екранмає кілька інтерфейсів, по одному на кожну з мереж, до яких він підключений. Набір правил політики визначає, як трафік передається з однієї мережі до іншої. Якщо у правилі немає явного дозволу на пропуск трафіку, міжмережевий екранвідхиляє чи анулює пакети.

Правила безпекової політикипосилюються за допомогою використання модулів доступу. У міжмережевому екрані прикладного рівня кожному протоколу, що дозволяється, повинен відповідати свій власний модуль доступу. Кращими модулями доступу вважаються ті, які побудовані спеціально для протоколу, що дозволяється. Наприклад, модуль доступу FTP призначений для протоколу FTP і може визначати, чи цей трафік відповідає цьому протоколу і чи дозволений цей трафік правилами політики безпеки.

При використанні міжмережевого екрана прикладного рівня всі з'єднання проходять через нього (див. мал. 10.1). Як показано на малюнку, з'єднання починається на системі-клієнті та надходить на внутрішній інтерфейс міжмережевого екрану. Міжмережевий екранприймає з'єднання, аналізує вміст пакета і протокол, що використовується, і визначає, чи відповідає цей трафік правилам політики безпеки. Якщо це так, то міжмережевий екранініціює нове з'єднання між своїм зовнішнім інтерфейсом та системою-сервером.

Міжмережні екрани прикладного рівня використовують модулі доступу для вхідних підключень. Модульдоступу в міжмережевому екрані приймає вхідне підключення та обробляє команди перед відправкою трафіку одержувачу. Таким чином, міжмережевий екранзахищає системи від атак, які виконуються за допомогою додатків.

Мал. 10.1.

Примітка

Тут мається на увазі, що модуль доступу на міжмережевому екрані сам собою невразливий для атаки. Якщо ж програмне забезпеченнярозроблено недостатньо ретельно, це може бути помилковим твердженням.

Додатковою перевагою архітектури цього типу є те, що при її використанні дуже складно, якщо не неможливо, "приховати" трафік усередині інших служб. Наприклад, деякі програми контролю над системою, такі як NetBus та

Розрізняють кілька типів міжмережевих екранів залежно від таких характеристик:

чи забезпечує екран з'єднання між одним вузлом і мережею або між двома чи більше різними мережами;

чи відбувається контроль потоку даних на мережному рівні чи вищих рівнях моделі OSI;

відстежуються чи стану активних з'єднань чи ні.

Залежно від охоплення контрольованих потоків даних міжмережові екрани поділяються на:

традиційний мережевий (або міжмережевий) екран – програма (або невід'ємна частина операційної системи) на шлюзі (пристрої, що передає трафік між мережами) або апаратне рішення, що контролюють вхідні та вихідні потоки даних між підключеними мережами (об'єктами розподіленої мережі);

персональний міжмережевий екран - програма, встановлена на комп'ютері користувача і призначена для захисту від несанкціонованого доступу тільки цього комп'ютера.

Залежно від рівня OSI, на якому відбувається контроль доступу, мережні екрани можуть працювати на:

мережевому рівні, коли фільтрація відбувається на основі адрес відправника та одержувача пакетів, номерів портів транспортного рівня моделі OSI та статичних правил, заданих адміністратором;

сеансовому рівні(також відомі, як stateful), коли відстежуються сеанси між додатками і не пропускаються пакети, що порушують специфікації TCP/IP, які часто використовуються в зловмисних операціях – сканування ресурсів, зломи через неправильні реалізації TCP/IP, обрив/уповільнення з'єднань, ін'єкція даних;

прикладному рівні(або рівні додатків), коли фільтрація проводиться на підставі аналізу даних програми, що передаються усередині пакета. Такі типи екранів дозволяють блокувати передачу небажаної та потенційно небезпечної інформації на основі політик та налаштувань.

Фільтрування на мережному рівні

Фільтрування вхідних та вихідних пакетів здійснюється на основі інформації, що міститься в наступних полях TCP- та IP-заголовків пакетів: IP-адреса відправника; IP-адреса одержувача; порт відправника; порт отримувача.

Фільтрація може бути реалізована різними способами блокування з'єднань з певними комп'ютерами або портами. Наприклад, можна блокувати з'єднання, що йдуть від конкретних адрес тих комп'ютерів і мереж, які вважаються ненадійними.

порівняно невисока вартість;

гнучкість у визначенні правил фільтрації;

невелика затримка під час проходження пакетів.

Недоліки:

не збирає фрагментованих пакетів;

немає можливості відстежувати взаємозв'язки (з'єднання) між пакетами.

Фільтрування на сеансовому рівні

Залежно від відстеження активних з'єднань міжмережевими екранами можуть бути:

stateless(проста фільтрація), що не відстежують поточні з'єднання (наприклад, TCP), а фільтрують потік даних виключно на основі статичних правил;

stateful, stateful packet inspection (SPI)(фільтрація з урахуванням контексту), з відстеженням поточних з'єднань та пропуском тільки таких пакетів, які задовольняють логіку та алгоритми роботи відповідних протоколів та додатків.

Міжмережеві екрани з SPI дозволяють ефективніше боротися з різними видами DoS-атак та вразливістю деяких мережевих протоколів. Крім того, вони забезпечують функціонування таких протоколів, як H.323, SIP, FTP тощо, які використовують складні схеми передачі даних між адресатами, що погано піддаються опису статичними правилами, і найчастіше несумісних зі стандартними, stateless мережними екранами.

До переваг такої фільтрації належить:

аналіз вмісту пакетів;

не потрібна інформація про роботу протоколів 7 рівня.

Недоліки:

складно аналізувати дані рівня додатків (можливо за допомогою ALG – Application level gateway).

Application level gateway, ALG (шлюз прикладного рівня) – компонент NAT-маршрутизатора, який розуміє якийсь прикладний протокол, і при проходженні через нього пакетів цього протоколу модифікує їх таким чином, що користувачі, що знаходяться за NAT'ом, можуть користуватися протоколом.

Служба ALG забезпечує підтримку протоколів на рівні додатків (таких як SIP, H.323, FTP та ін.), для яких заміна адрес/портів (Network Address Translation) неприпустима. Ця служба визначає тип програми в пакетах, що надходять з боку інтерфейсу внутрішньої мережі та відповідним чином виконуючи для них трансляцію адрес/портів через зовнішній інтерфейс.

Технологія SPI (Stateful Packet Inspection) або технологія інспекції пакетів з урахуванням стану протоколу є передовим методом контролю трафіку. Ця технологія дозволяє контролювати дані аж до рівня програми, не вимагаючи при цьому окремої програми посередника або proxy для кожного протоколу або мережної служби, що захищається.

Історично еволюція міжмережевих екранів походила від пакетних фільтрів загального призначення, потім почали з'являтися програми-посередники окремих протоколів, і, нарешті, розробили технологія stateful inspection. Попередні технології лише доповнювали одна одну, але всеосяжного контролю за сполуками не забезпечували. Пакетним фільтрам недоступна інформація про стан з'єднання та програми, яка потрібна для прийняття заключного рішення системою безпеки. Програми-посередники обробляють лише дані рівня програми, що найчастіше породжує різні можливості злому системи. Архітектура stateful inspection унікальна тому, що вона дозволяє оперувати всією можливою інформацією, що проходить через машину-шлюз: даними з пакета, даними про стан з'єднання, даними, необхідними для застосування.

Приклад роботи механізмуStatefulInspection. Міжмережевий екран відстежує сесію FTP, перевіряючи дані на рівні програми. Коли клієнт запитує сервер про відкриття зворотного з'єднання (команда FTP PORT), міжмережевий екран отримує номер порту з цього запиту. У списку запам'ятовуються адреси клієнта та сервера, номери портів. При фіксуванні спроби встановити з'єднання FTP-data, міжмережевий екран переглядає список і перевіряє, чи це з'єднання є відповіддю на допустимий запит клієнта. Список з'єднань підтримується динамічно, тому відкриті лише необхідні порти FTP. Щойно сесія закривається, порти блокуються, забезпечуючи високий рівень захищеності.

Мал. 2.12.Приклад роботи механізму Stateful Inspection з FTP-протоколом

Фільтрування на прикладному рівні

З метою захисту ряду вразливих місць, властивих фільтрації пакетів, міжмережові екрани повинні використовувати прикладні програми для фільтрації з'єднань з такими сервісами, як Telnet, HTTP, FTP. Подібний додаток називається proxy-службою, а хост, на якому працює proxy-служба – шлюз рівня додатків. Такий шлюз виключає пряму взаємодію між авторизованим клієнтом та зовнішнім хостом. Шлюз фільтрує всі вхідні та вихідні пакети на прикладному рівні (рівні додатків – верхній рівень мережевої моделі) і може аналізувати вміст даних, наприклад адресу URL, що міститься в HTTP-повідомленні, або команду, що міститься у FTP-повідомленні. Іноді ефективніше буває фільтрація пакетів, заснована на інформації, що міститься у даних. Фільтри пакетів та фільтри рівня каналу не використовують вміст інформаційного потоку при прийнятті рішень про фільтрацію, але це можна зробити за допомогою фільтрації рівня додатків. Фільтри рівня додатків можуть використовувати інформацію із заголовка пакета, а також вмісту даних та інформації про користувача. Адміністратори можуть використовувати фільтрацію рівня додатків для контролю доступу на основі ідентичності користувача та/або на основі конкретного завдання, яке намагається здійснити користувач. У фільтрах рівня додатків можна встановити правила на основі команд, що віддаються додатком. Наприклад, адміністратор може заборонити конкретному користувачеві завантажувати файли на конкретний комп'ютер за допомогою FTP або дозволити користувачеві розміщувати файли через FTP на тому самому комп'ютері.

До переваг такої фільтрації належить:

прості правила фільтрації;

можливість організації великої кількості перевірок. Захист на рівні програм дозволяє здійснювати велику кількість додаткових перевірок, що знижує ймовірність злому з використанням "дір" у програмному забезпеченні;

здатність аналізувати дані додатків.

Недоліки:

відносно низька продуктивність, порівняно з фільтрацією пакетів;

proxy повинен розуміти свій протокол (неможливість використання з невідомими протоколами)?;

як правило, працює під керуванням складних ОС.