Мій найкращий друг приніс мені подивитись нетбук, на якому суворо погуляли віруси, і попросив допомогти почистити систему від зоопарку. Вперше побачив на власні очі кумедну гілку у розвитку шкідливого ПЗ: «вимагачі». Такі програми блокують частину функцій операційної системи та вимагають надіслати SMS повідомлення для отримання коду розблокування. Лікування вийшло не зовсім тривіальним, і я подумав, що, можливо, ця історія збереже комусь трохи нервових клітин. Я постарався наводити посилання на всі сайти та утиліти, які знадобилися під час лікування.

В даному випадку, вірус зображував антивірусну програму Internet Security і вимагав відправки SMS K207815200 на номер 4460. На сайті Лабораторії Касперського є сторінка що дозволяє згенерувати коди відповіді «вимагачам»: support.kaspersky.ru/viruses/deblocker

Проте після введення коду функції ОС залишалися заблокованими, а запуск будь-якої антивірусної програми призводив до миттєвого відкриття вікна вірусу, що старанно емулював роботу антивірусу.

Спроби завантажитися в безпечних режимах призводили до такого ж результату. Також справа ускладнювала те, що паролі на всі облікові записи адміністраторів були порожні, а вхід на комп'ютер мережі для адміністраторів з порожнім паролем за замовчуванням закритий політикою.

Довелося завантажуватися з USB Flash диска (у нетбуку за визначенням немає приводу для дисків). Найпростіший спосіб зробити завантажувальний USB-диск:

1. Форматуємо диск у NTFS

2. Робимо розділ активним (diskpart -> select disk x -> select partition x -> active)

3. Використовуємо утиліту \boot\bootsect.exe з дистрибутива Vista/Windows 2008/ Windows 7: bootsect /nt60 X: /mbr

4. Копіюємо всі файли дистрибутива (у мене під рукою був дистрибутив Windows 2008) на диск USB. Все, можна вантажитися.

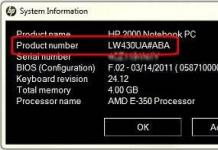

Так як нам треба не встановлювати ОС, а лікувати віруси, копіюємо на диск набір безкоштовних ліків (AVZ, CureIt) і допоміжних утиліт (забігаючи вперед, мені знадобилася Streams від Марка Руссиновича) і Far. Перезавантажуємо нетбук, у BIOS виставляємо завантаження з USB.

Завантажується програма інсталяції Windows 2008, погоджуємося з вибором мови, Install now і після цього натискаємо Shift+F10. З'являється вікно командного рядка, з якого ми можемо запускати антивірусні засоби і шукати заразу на системному диску. Тут я зіткнувся з трудом, CureIt упускав систему в синій екран смерті з лайкою на помилку роботи з NTFS, а AVZ, хоч і відпрацьовував, нічого не міг знайти. Вірус дуже і дуже свіжий. Єдина зачіпка - повідомлення AVZ про те, що виявлений код, що виконується в додатковому NTSF-потоку для одного з файлів у каталозі Windows. Мені це здалося дивним і підозрілим, оскільки додаткові потоки NTFS використовуються в дуже специфічних випадках і нічого, що виконується там, зберігатися на нормальних машинах не повинно.

Тому довелося завантажити утиліту Streams (http://technet.microsoft.com/en-us/sysinternals/bb897440.aspx) від Марка та видалити цей потік. Розмір його становив 126464 байта, так само як і dll-файли, які вірус розкладав на флеш-диски вставлені в систему.

Після цього я за допомогою Far знайшов весь системний диск на предмет файлів такого ж розміру і виявив ще 5 або 6 підозрілих файлів, створених за останні 2-3 дні. Вони так само були видалені. Після цього CureIt зміг відпрацювати (мабуть він спотикався на додаткових потоках) і успішно вичистив ще два трояни:)

Після перезавантаження все почало працювати, додаткові прогони антивірусних сканерів нічого не виявили. За допомогою AVZ було відновлено політики, що обмежують функції ОС. Другу було зроблено суворе навіювання про те, як важливо користуватися антивірусами, тим більше, що є багато безкоштовних (

Вже минув тиждень після того, як в Україні обсушився Petya. Загалом від цього вірусу-шифрувальника постраждали понад півсотні таборів у всьому світі, але 75 % масової кібератаки обрушилося на Україну. Постраждали державні та фінансові установи по всій країні, одними з перших хто повідомив, що їхні системи зазнали хакерської атаки стали Укренерго та Київенерго. Для проникнення та блокування вірус Petya.A використав бухгалтерську програму M.E.Doc. Це програмне забезпечення дуже популярне в різних установах в Україні, що і стало фатальним. У результаті, у деяких компаній відновлення системи після вірусу Petya зайняло багато часу. Декому вдалося відновити роботу лише вчора, через 6 днів після вірусу-шифрувальника.

Ціль вірусу Petya

Метою більшості вірусів-шифрувальником є вимагання. Вони шифрують інформацію на ПК жертви та вимагають у неї гроші за отримання ключа, який відновить доступ до зашифрованих даних. Але не завжди шахраї дотримуються слова. Деякі шифрувальники просто не створені для того, щоб бути розшифрованими і вірус «Петя» один з них.

Цю сумну новину повідомили фахівці із «Лабораторії Касперського». Щоб відновити дані після вірусу-шифрувальника, необхідний унікальний ідентифікатор установки вірусу. Але в ситуації з новим вірусом він взагалі не генерує ідентифікатор, тобто творці шкідливого ПЗ навіть не розглядали варіант відновлення ПК після вірусу Petya.

Але при цьому жертви отримували повідомлення в якому називалася адреса куди перевести 300 $ в биткоинах, щоб відновити систему. У таких випадках експерти не рекомендують сприяти хакерам, але все-таки творцям «Петі» вдалося заробити понад 10 000 доларів за 2 дні після масової кібератаки. Але експерти впевнені, що здирство не було їх головним завданням, оскільки цей механізм був погано продуманий, на відміну від інших механізмів вірусу. З цього можна припустити, що ціль вірусу Petya полягала в дестабілізації роботи глобальних підприємств. Також цілком можливо, що хакери просто поспішили та погано продумали частину отримання грошей.

Відновлення ПК після вірусу Petya

На жаль, після повного зараження Petya дані на комп'ютері не підлягають відновленню. Але є спосіб розблокувати комп'ютер після вірусу «Петя», якщо шифрувальник не встиг повністю зашифрувати дані. Він був оприлюднений на офіційному сайті Кіберполіції, 2 липня.

Існує три варіанти зараження вірусом Petya

- вся інформація на ПК повністю зашифрована, на екрані висвічується вікно з вимаганням грошей;

- Дані ПК частково зашифровані. Процес шифрування було перервано зовнішніми факторами (вкл. харчування);

— ПК заражений, але процес шифрування таблиць MFT не розпочато.

У першому випадку все погано. система відновлення не підлягає. Принаймні на даний момент.

У двох останніх варіантах, ситуація можна виправити.

Щоб відновити дані, які частково були зашифровані, рекомендується завантажити інсталяційний диск Windows:

Якщо жорсткий диск не був пошкоджений вірусом-шифрувальником, завантажувальна ОС побачить файли почне відновлення MBR:

Для кожної версії Windows цей процес має нюанси.

Windows XP

Після завантаження інсталяційного диска, на екран виводиться вікно "Налаштування Windows XP Professional", там потрібно вибрати "щоб відновить Windows XP за допомогою консолі відновлення натисніть R". Після натискання R і почне завантажуватися консоль відновлення.

Якщо на пристрої встановлена одна операційна система і вона знаходиться на диску С, з'явиться повідомлення:

"1: C: \ WINDOWS яку копію Windows слід використовувати для входу?" Відповідно, необхідно натиснути клавішу «1» і «Enter».

Після цього з'явиться: "Введіть пароль адміністратора". Введіть пароль і натисніть «Enter» (якщо немає пароля натисніть «Enter»).

З'явиться запрошення до системи: C: \ WINDOWS> , введіть fixmbr.

Після чого з'явиться «ПОПЕРЕДЖЕННЯ».

Для підтвердження нового запису MBR потрібно натиснути «y».

Потім з'явиться повідомлення "Проводиться новий основний завантажувальний запис на фізичний диск \Device\Harddisk0\Partition0."

І: "Новий основний завантажувальний запис успішно зроблено".

Windows Vista:

Тут ситуація простіша. Завантажте ОС, виберіть мову та розкладку клавіатури. Потім на екрані з'явиться "Відновити працездатність комп'ютера" З'явиться меню, в якому потрібно вибрати "Далі". З'явиться вікно з параметрами відновленої системи, де потрібно натиснути на командний рядок, в якому потрібно ввести bootrec/FixMbr.

Після цього треба дочекатися завершення процесу, якщо все пройшло успішно, з'явиться повідомлення про підтвердження - натисніть "Enter", і комп'ютер почне перезавантажуватися. Всі.

Windows 7:

Процес відновлення схожий на Vista. Вибравши мову та розкладку клавіатури, виберіть ОС, після чого натисніть «Далі». У новому вікні виберіть пункт «Використовувати інструменти для відновлення, які можуть допомогти вирішити проблеми із запуском Windows».

Всі інші дії аналогічні Vista.

Windows 8 та 10:

Завантажте ОС, на вікні яке з'явиться оберіть пункт Відновити комп'ютер>усунення несправностей, де натиснувши командний рядок, введіть bootrec /FixMbr. Після завершення процесу натисніть «Enter» та перезавантажте пристрій.

Після того як процес відновлення MBR завершився успішно (незалежно від версії Windows) необхідно просканувати диск антивірусом.

У разі коли процес шифрування був початий вірусом, можна використовувати програмне забезпечення для відновлення файлів, наприклад, таке як Rstudio. Після скопіювання їх на знімний носій, необхідно перевстановити систему.

У випадку коли Ви використовуєте програми відновлення даних записані на завантажувальний сектор, наприклад Acronis True Image, то можете бути впевнені «Петя» не торкнувся цього сектору. А це означає, що можете повернути систему в робочий стан без переустановки.

Якщо ви знайшли помилку, будь ласка, виділіть фрагмент тексту та натисніть Ctrl+Enter.

Йтиметься про найпростіші способи нейтралізації вірусів, зокрема, що блокують робочий стіл користувача Windows 7 (родина вірусів Trojan.Winlock). Подібні віруси відрізняються тим, що не приховують своєї присутності в системі, а навпаки, демонструють його, максимально ускладнюючи виконання будь-яких дій, крім введення спеціального "коду розблокування", для отримання якого нібито потрібно перерахувати деяку суму зловмисникам через відправку СМС або поповнення рахунку мобільного телефону через платіжний термінал Ціль тут одна - змусити користувача платити, причому іноді досить пристойні гроші. На екран виводиться вікно з грізним попередженням про блокування комп'ютера за використання неліцензійного програмного забезпечення або відвідування небажаних сайтів, і ще щось таке, як правило, щоб налякати користувача. Крім цього, вірус не дозволяє виконати якісь дії в робочому середовищі Windows - блокує натискання спеціальних комбінацій клавіш для виклику меню кнопки "Пуск", команди "Виконати", диспетчера завдань тощо. Вказівник мишки неможливо перемістити за межі вікна вірусу. Як правило, ця картина спостерігається і при завантаженні Windows в безпечному режимі. Ситуація здається безвихідною, особливо якщо немає іншого комп'ютера, можливості завантаження в іншій операційній системі або зі змінного носія (LIVE CD, ERD Commander, антивірусний сканер). Проте вихід у переважній більшості випадків є.

Нові технології, реалізовані в Windows Vista / Windows 7 значно утруднили впровадження та взяття системи під повний контроль шкідливими програмами, а також надали користувачам додаткові можливості щодо просто їх позбутися, навіть не маючи антивірусного програмного забезпечення (ПЗ). Йдеться про можливість завантаження системи в безпечному режимі за допомогою командного рядка та запуску з неї програмних засобів контролю та відновлення. Очевидно, за звичкою, через досить убогу реалізацію цього режиму в попередніх версіях операційних систем сімейства Windows, багато користувачів просто ним не користуються. А даремно. У командному рядку Windows 7 немає звичного робочого столу (який може бути заблокований вірусом), але можна запустити більшість програм - редактор реєстру, диспетчер завдань, утиліту відновлення системи і т.п.

Видалення вірусу за допомогою відкату системи на точку відновлення

Вірус - це звичайна програма, і якщо навіть вона знаходиться на жорсткому диску комп'ютера, але не може автоматично стартувати при завантаженні системи та реєстрації користувача, то вона так само нешкідлива, як, наприклад, звичайний текстовий файл. Якщо вирішити проблему блокування автоматичного запуску шкідливої програми, то завдання звільнення від шкідливого ПЗ можна вважати виконаним. Основний спосіб автоматичного запуску, що використовується вірусами, - це спеціально створені записи в реєстрі, що створюються при впровадженні в систему. Якщо видалити ці записи – вірус можна вважати знешкодженим. Найпростіший спосіб – це виконати відновлення системи за даними контрольної точки. Контрольна точка - це копія важливих системних файлів, що зберігається в спеціальному каталозі ("System Volume Information") і містять, крім іншого, копії файлів системного реєстру Windows. Виконання відкату системи на точку відновлення, дата створення якої передує вірусному зараженню, дозволяє отримати стан системного реєстру без тих записів, які зроблені вірусом і тим самим, виключити його автоматичний старт, тобто. позбавитися зараження навіть без використання антивірусного ПЗ. У такий спосіб можна легко і швидко позбутися зараження системи більшістю вірусів, у тому числі й тих, що виконують блокування робочого столу Windows. Природно, вірус-блокувальник, який використовує, наприклад, модифікацію завантажувальних секторів жорсткого диска (вірус MBRLock) у такий спосіб видалений бути не може, оскільки відкат системи на точку відновлення не зачіпає завантажувальні записи дисків, та й завантажити Windows у безпечному режимі за допомогою командного рядка не вдасться. оскільки вірус завантажується ще до завантажувача Windows. Для позбавлення такого зараження доведеться виконувати завантаження з іншого носія і відновлювати заражені завантажувальні записи. Але подібних вірусів відносно небагато і в більшості випадків позбутися зарази можна відкатом системи на точку відновлення.

1. На початку завантаження натиснути кнопку F8 . На екрані з'явиться меню завантажувача Windows, з можливими варіантами завантаження системи

2. Вибрати варіант завантаження Windows - "Безпечний режим із підтримкою командного рядка"

Після завершення завантаження та реєстрації користувача замість звичного робочого столу Windows, відображатиметься вікно командного процесора cmd.exe

3. Запустити засіб "Відновлення системи", для чого в командному рядку потрібно набрати rstrui.exe та натиснути ENTER .

Переключити режим на "Вибрати іншу точку відновлення" та в наступному вікні встановити галочку "Показати інші точки відновлення"

Після вибору точки відновлення Windows, можна переглянути список програм, що зачіпаються при відкаті системи:

Список програм, що торкаються, - це список програм, які були встановлені після створення точки відновлення системи і які можуть вимагати переустановки, оскільки в реєстрі будуть відсутні пов'язані з ними записи.

Після натискання на кнопку "Готово" розпочнеться процес відновлення системи. Після його завершення буде виконано перезавантаження Windows.

Після перезавантаження на екран буде виведено повідомлення про успішний або неуспішний результат виконання відкату і, у разі успіху, Windows повернеться до того стану, який відповідав даті створення точки відновлення. Якщо блокування робочого столу не припиниться, можна скористатися більш просунутим способом, наведеним нижче.

Видалення вірусу без відкату системи на точку відновлення

Можлива ситуація, коли в системі відсутні, з різних причин дані точок відновлення, процедура відновлення завершилася з помилкою, або відкат не дав позитивного результату. У такому випадку можна скористатися діагностичною утилітою Конфігурування системи MSCONFIG.EXE . Як і в попередньому випадку, потрібно завантажити Windows в безпечному режимі з підтримкою командного рядка і у вікні інтерпретатора командного рядка cmd.exe набрати msconfig.exe і натиснути ENTER

На вкладці "Загальні" можна вибрати такі режими запуску Windows:

При завантаженні системи буде виконано запуск лише мінімально необхідних системних служб та програм користувача.

Вибірковий запуск- дозволяє задати в ручному режимі перелік системних служб та програм користувача, які будуть запущені під час завантаження.

Для усунення вірусу найбільш просто скористатися діагностичним запуском, коли утиліта сама визначить набір програм, що автоматично запускаються. Якщо в такому режимі блокування робочого столу вірусом припиниться, потрібно перейти до наступного етапу - визначити, яка ж з програм є вірусом. Для цього можна скористатися режимом вибіркового запуску, який дозволяє вмикати або вимикати запуск окремих програм у ручному режимі.

Вкладка "Служби" дозволяє увімкнути або вимкнути запуск системних служб, у налаштуваннях яких встановлено тип запуску "Автоматично" . Знята галочка перед назвою служби означає, що вона не буде запущена під час завантаження системи. У нижній частині вікна утиліти MSCONFIG є поле для встановлення режиму "Не відображати служби Майкрософт", при включенні якого відображатимуться лише служби сторонніх виробників.

Зауважу, що ймовірність зараження системи вірусом, який інстальований як системна служба, при стандартних налаштуваннях безпеки в середовищі Windows Vista / Windows 7, дуже невелика, і сліди вірусу доведеться шукати в списку програм користувачів, що автоматично запускаються (вкладка "Автозавантаження").

Так само, як і на вкладці "Служби", можна увімкнути або вимкнути автоматичний запуск будь-якої програми, що є у списку, що відображається MSCONFIG. Якщо вірус активізується в системі шляхом автоматичного запуску з використанням спеціальних ключів реєстру або вмісту папки "Автозавантаження", то за допомогою msconfig можна не тільки знешкодити його, але й визначити шлях та ім'я зараженого файлу.

Утиліта msconfig є простим та зручним засобом конфігурування автоматичного запуску служб та програм, які запускаються стандартним чином для операційних систем сімейства Windows. Однак автори вірусів нерідко використовують прийоми, що дозволяють запускати шкідливі програми без використання стандартних точок автозапуску. Позбутися такого вірусу з великою ймовірністю можна описаним вище способом відкату системи на точку відновлення. Якщо відкат неможливий і використання msconfig не призвело до позитивного результату, можна скористатися прямим редагуванням реєстру.

У процесі боротьби з вірусом користувачеві часто доводиться виконувати жорстке перезавантаження скиданням (Reset) або вимкненням живлення. Це може спричинити ситуацію, коли завантаження системи починається нормально, але не доходить до реєстрації користувача. Комп'ютер "висить" через порушення логічної структури даних у деяких системних файлах, що виникає при некоректному завершенні роботи. Для вирішення проблеми так само, як і в попередніх випадках, можна завантажитися в безпечному режимі за допомогою командного рядка та виконати команду перевірки системного диска

chkdsk C: /F - виконати перевірку диска C: з виправленням виявлених помилок (ключ /F)

Оскільки на момент запуску chkdsk системний диск зайнятий системними службами та програмами, програма chkdsk не може отримати до нього монопольний доступ для виконання тестування. Тому користувачеві буде видано повідомлення із попередженням та запит на виконання тестування при наступному перезавантаженні системи. Після відповіді Y до реєстру буде занесена інформація, що забезпечує запуск перевірки диска під час перезавантаження Windows. Після перевірки ця інформація видаляється і виконується звичайне перезавантаження Windows без втручання користувача.

Усунення можливості запуску вірусу за допомогою редактора реєстру.

Для запуску редактора реєстру, як і в попередньому випадку, потрібно виконати завантаження Windows у безпечному режимі за допомогою командного рядка, у вікні інтерпретатора командного рядка набрати regedit.exe і натиснути ENTER Windows 7, при стандартних налаштуваннях безпеки системи, захищена від багатьох методів запуску шкідливих програм, які застосовувалися для попередніх версій операційних систем Microsoft. Встановлення вірусами своїх драйверів і служб, переналаштування служби WINLOGON з підключенням власних виконуваних модулів, виправлення ключів реєстру, що стосуються всіх користувачів і т.п - всі ці методи в середовищі Windows 7 або не працюють, або вимагають настільки серйозних витрат, що практично не трапляються. Зазвичай, зміни у реєстрі, які забезпечують запуск вірусу, виконуються лише у контексті дозволів, існуючих для поточного користувача, тобто. у розділі HKEY_CURRENT_USER

Для того, щоб продемонструвати найпростіший механізм блокування робочого столу з використанням заміни оболонки користувача (shell) та неможливості використання утиліти MSCONFIG для виявлення та видалення вірусу можна провести наступний експеримент - замість вірусу самостійно підправити дані реєстру, щоб замість робочого столу отримати, наприклад, командний рядок . Звичний робочий стіл створюється провідником Windows (Програма Explorer.exe), що запускається як оболонка користувача. Це забезпечується значеннями параметра Shell у розділах реєстру

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon- Для всіх користувачів.

- Для поточного користувача.

Параметр Shell є рядком з ім'ям програми, який буде використовуватися як оболонка при вході користувача в систему. Зазвичай у розділі для поточного користувача (HKEY_CURRENT_USER або скорочено - HKCU) параметр Shell відсутній і використовується значення розділу реєстру для всіх користувачів (HKEY_LOCAL_MACHINE\ або в скороченому вигляді - HKLM)

Так виглядає розділ реєстру HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogonпри стандартній установці Windows 7

Якщо ж до цього розділу додати рядковий параметр Shell, що приймає значення "cmd.exe", то при наступному вході поточного користувача в систему замість стандартної оболонки користувача на основі провідника буде запущена оболонка cmd.exe і замість звичного робочого столу Windows буде відображатися вікно командного рядка .

Звичайно, подібним чином може бути запущена будь-яка шкідлива програма і користувач отримає замість робочого столу порнобанер, блокувальник та іншу гидоту.

Для внесення змін до розділу для всіх користувачів (HKLM. . .) потрібна наявність адміністративних привілеїв, тому вірусні програми зазвичай модифікують параметри розділу реєстру поточного користувача (HKCU . . .)

Якщо впродовж експерименту запустити утиліту msconfig , то можна переконатися, що в списках програм, що автоматично запускаються cmd.exe, як оболонка користувача відсутня. Відкат системи, природно, дозволить повернути вихідний стан реєстру і позбутися автоматичного старту вірусу, але якщо він з якихось причин неможливий - залишається лише пряме редагування реєстру. Для повернення до стандартного робочого столу достатньо видалити параметр Shell або змінити його значення з "cmd.exe" на "explorer.exe" і виконати перереєстрацію користувача (вийти з системи і знову увійти) або перезавантаження. Редагування реєстру можна виконати, запустивши з командного рядка редактор реєстру regedit.exe або скористатись консольною утилітою REG.EXE . Приклад командного рядка для видалення Shell:

REG delete "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell

Наведений приклад із заміною оболонки користувача, на сьогоднішній день є одним з найпоширеніших прийомів, що використовуються вірусами серед операційної системи Windows 7 . Досить високий рівень безпеки при стандартних налаштуваннях системи не дозволяє шкідливим програмам отримувати доступ до розділів реєстру, які використовувалися для зараження у Windows XP та попередніх версій. Навіть якщо поточний користувач є членом групи "Адміністратори", доступ до більшості параметрів реєстру, що використовуються для зараження, вимагає запуск програми від імені адміністратора. Саме тому шкідливі програми модифікують ключі реєстру, доступ до яких дозволено поточному користувачеві (розділ HKCU . . .) Другий важливий чинник - складність реалізації запису файлів програм у системні каталоги. Саме тому більшість вірусів у середовищі Windows 7 використовують запуск виконуваних файлів (.exe) з каталогу тимчасових файлів (Temp) поточного користувача. При аналізі точок автоматичного запуску програм у реєстрі, в першу чергу, потрібно звертати увагу на програми, що знаходяться в каталозі тимчасових файлів. Зазвичай це каталог C:\USERS\ім'я користувача\AppData\Local\Temp. Точний шлях каталогу тимчасових файлів можна переглянути через панель управління у властивостях системи - "Змінні середовища". Або в командному рядку:

set temp

або

echo %temp%

Крім того, пошук у реєстрі за рядком відповідного імені каталогу для тимчасових файлів або змінної %TEMP% можна використовувати як додатковий засіб для виявлення вірусів. Легальні програми ніколи не виконують автоматичного запуску з каталогу TEMP.

Для отримання повного списку можливих точок автоматичного запуску зручно використовувати спеціальну програму Autoruns із пакета SysinternalsSuite.

Найпростіші способи видалення блокувальників сімейства MBRLock

Шкідливі програми можуть отримати контроль над комп'ютером не тільки при зараженні операційної системи, але і при модифікації записів секторів завантаження диска, з якого виконується завантаження. Вірус виконує заміну даних завантажувального сектора активного розділу своїм програмним кодом так, щоб замість Windows виконувалася завантаження простої програми, яка виводила б на екран повідомлення здирника, що вимагає грошей для шахраїв. Оскільки вірус отримує керування ще до завантаження системи, обійти його можна лише одним способом - завантажитися з іншого носія (CD/DVD, зовнішнього диска тощо) в будь-якій операційній системі, де є можливість відновлення програмного коду завантажувальних секторів. Найпростіший спосіб - скористатися Live CD / Live USB, як правило, безкоштовно надаються користувачам більшістю антивірусних компаній (Dr Web Live CD, Kaspersky Rescue Disk, Avast! Rescue Disk і т.п.) Крім відновлення завантажувальних секторів, дані продукти можуть виконати ще та перевірку файлової системи на наявність шкідливих програм із видаленням або лікуванням заражених файлів. Якщо немає можливості використовувати цей спосіб, можна обійтися і простим завантаженням будь-якої версії Windows PE (установочний диск, диск аварійного відновлення ERD Commander), що дозволяє відновити нормальне завантаження системи. Зазвичай достатньо навіть простої можливості отримати доступ до командного рядка та виконати команду:

bootsect /nt60 /mbr<буква системного диска:>

bootsect /nt60 /mbr E:> - відновити завантажувальні сектори диска E: Тут повинна використовуватися буква для диска, який використовується як пристрій завантаження пошкодженої вірусом системи.

або для Windows, що передують Windows Vista

bootsect /nt52 /mbr<буква системного диска:>

Утиліта bootsect.exe може знаходитися не тільки в системних каталогах, але і на будь-якому знімному носії, може виконуватися в середовищі будь-якої операційної системи сімейства Windows і дозволяє відновити програмний код завантажувальних секторів, не торкаючись таблиці розділів та файлової системи. Ключ /mbr, як правило, не потрібен, оскільки відновлює програмний код головного завантажувального запису MBR, який віруси не модифікують (можливо – поки не модифікують).

Лайкнути

Лайкнути

Твітнути

Існують універсальні як швейцарський ніж програми. Герой моєї статті – саме такий «універсал». Звати його AVZ(Антивірус Зайцева). За допомогою цього безкоштовногоАнтивірусу та віруси виловити можна, і систему оптимізувати, і проблеми виправити.

Можливості AVZ

Про те, що це антивірусна програма, я вже розповідав. Про роботу AVZ як одноразовий антивірус (точніше, антируткіт) добре розказано в довідці до неї, я ж покажу вам іншу сторону програми: перевірка та відновлення налаштувань.

Що можна «полагодити» за допомогою AVZ:

- Відновити запуск програм (.exe, .com, .pif файлів)

- Скинути налаштування Internet Explorer на стандартні

- Відновити налаштування робочого столу

- Зняти обмеження прав (наприклад, якщо вірус заблокував запуск програм)

- Видалити банер або вікно, що з'являється до входу в систему

- Видалити віруси, які вміють запускатися разом із будь-якою програмою

- Розблокувати диспетчер завдань та редактор реєстру (якщо вірус заборонив їх запуск)

- Очистити файл

- Заборонити автозапуск програм з флешок та дисків

- Видалити непотрібні файли з жорсткого диска

- Виправити проблеми з Робочим столом

- І багато іншого

Також з її допомогою можна перевірити на безпеку налаштування Windows (щоб краще захистити від вірусів), а також оптимізувати систему, почистивши автозавантаження.

Сторінка завантаження AVZ знаходиться.

Програма безкоштовна.

Спочатку убезпечимо свою Windows від необережних дій

Програма AVZ має дужебагато функцій, що стосуються роботи Windows. Це небезпечно, тому що у разі помилки може статися біда. Прохання уважно читати текст та довідку, перш ніж щось робити. Автор статті не несе відповідальності за ваші дії.

Щоб мати все можливість «повернути як було» після необережної роботи з AVZ, я написав цей розділ.

Це обов'язковий крок, по суті, створення «шляху відходу» у разі необережних дій - завдяки точці відновлення можна буде відновити налаштування, реєстр Windows до більш раннього стану.

Система відновлення Windows - це обов'язковий компонент усіх версій Windows, починаючи з Windows ME. Шкода, що про нього зазвичай не згадують і втрачають час, встановлюючи Windows і програми, хоча можна було лише кілька разів клікнути мишкою і уникнути всіх проблем.

Якщо серйозні пошкодження (наприклад, видалена частина системних файлів), то «Відновлення системи» не допоможе. В інших випадках - якщо ви неправильно налаштували Windows, "намудрили" з реєстром, поставили програму, від якої Windows не завантажується, неправильно скористалися програмою AVZ - "Відновлення системи" має допомогти.

Після роботи AVZ створює у своїй папці підпапки з резервними копіями:

/Backup- там зберігаються резервні копії реєстру.

/Infected- Копії віддалених вірусів.

/Quarantine- Копії підозрілих файлів.

Якщо після роботи AVZ почалися проблеми (наприклад, ви бездумно скористалися інструментом AVZ «Відновленням системи» та Інтернет перестав працювати) і Відновлення системи Windows не відкотило зроблені зміни, можна відкрити резервні копії реєстру з папки Backup.

Як створити точку відновлення

Йдемо до Пуск - Панель управління - Система - Захист системи:

Натискаємо "Захист системи" у вікні "Система".

Натискаємо кнопку "Створити".

Процес створення точки відновлення може тривати з десяток хвилин. Потім з'явиться вікно:

Точка відновлення буде створена. До речі, вони автоматично створюються при встановленні програм та драйверів, але не завжди. Тому перед небезпечними діями (налаштуванням, чищенням системи) краще зайвий раз створити точку відновлення, щоб у разі лиха хвалити себе за передбачливість.

Як відновити комп'ютер за допомогою точки відновлення

Існує два варіанти запуску відновлення системи - з-під запущеної Windows і за допомогою диска з установкою.

Варіант 1 – якщо Windows запускається

Йдемо до Пуск - Усі програми - Стандартні - Службові - Відновлення системи:

Запуститься Вибрати іншу точку відновленнята натискаємо Далі.Відкриється список точок відновлення. Вибираємо ту, яка потрібна:

Комп'ютер автоматично перезавантажиться. Після завантаження всі налаштування, його реєстр та частина важливих файлів буде відновлено.

Варіант 2 – якщо Windows не завантажується

Потрібен «настановний» диск з Windows 7 або Windows 8. Де його дістати (або завантажити), я написав у .

Завантажуємося з диска (як завантажуватись із завантажувальних дисків, написано ) і вибираємо :

Вибираємо «Відновлення системи» замість інсталяції Windows

Полагодження системи після вірусів або невмілих дій з комп'ютером

До всіх дій позбавтеся вірусів, наприклад, за допомогою . В іншому випадку толку не буде - виправлені налаштування запущений вірус знову «поломає».

Відновлення запуску програм

Якщо вірус заблокував запуск будь-яких програм, AVZ вам допоможе. Звичайно, треба ще запустити сам AVZ, але це досить легко:

Спочатку йдемо в Панель управління- ставимо будь-який вид перегляду, крім Категорії - Параметри папок - Вид- зняти галку з Приховувати розширення для зареєстрованих типів файлів – OK.Тепер у кожного файлу видно розширення- кілька символів після останньої точки імені. У програм це зазвичай .exeі .com. Щоб запустити антивірус AVZ на комп'ютері, де заборонено запуск програм, перейменуйте розширення cmd або pif:

Тоді AVZ запуститься. Потім у самому вікні програми натискаємо Файл - :

Слід зазначити пункти:

1. Відновлення параметрів запуску.exe, .com, .pif файлів(Власне, вирішує проблему запуску програм)

6. Видалення всіх Policies (обмежень) поточного користувача(у деяких випадках цей пункт також допомагає вирішити проблему запуску програм, якщо вірус потрапив дуже шкідливий)

9. Видалення налагоджувачів системних процесів(Дуже бажано відзначити і цей пункт, тому що навіть якщо ви перевірили систему антивірусом, від вірусу щось могло залишитися. Також допомагає у випадку, якщо Робочий стіл не з'являється при запуску системи)

підтверджуємо дію, з'являється вікно з текстом «Відновлення системи виконано». Після залишається перезавантажити комп'ютер – проблему із запуском програм буде вирішено!Відновлення запуску робочого столу

Досить часта проблема - під час запуску системи не з'являється Робочий стіл.

Запустити Робочий стілможна так: натискаємо Ctrl+Alt+Del, запускаємо Диспетчер завдань, там натискаємо Файл - Нове завдання (Виконати…) -вводимо explorer.exe:

Щоб не робити так щоразу, треба відновити ключ запуску програми explorer(«Провідник», який відповідає за стандартний перегляд вмісту папок та роботу Робочого столу). В AVZ натискаємо Файл- і відзначаємо пункт

Розблокування Диспетчера завдань та Редактора реєстру

Якщо вірус заблокував запуск двох вищезгаданих програм, за допомогою вікна програми AVZ можна заборону прибрати. Просто позначте два пункти:

11. Розблокування диспетчера завдань

17. Розблокування редактора реєстру

І натисніть Виконати зазначені операції.

Проблеми з інтернетом (не відкриваються сайти Вконтакте, Однокласники та сайти антивірусів)

Чищення системи від непотрібних файлів

Програми AVZвміє чистити комп'ютер від непотрібних файлів Якщо на комп'ютері не встановлена програма очищення жорсткого диска, то зійде і AVZ, благо можливостей багато:

Докладніше про пункти:

- Очистити кеш системи Prefetch- очищення папки з інформацією про те, які файли завантажувати заздалегідь для швидкого запуску програм. Опція марна, тому що Windows сама цілком успішно стежить за папкою Prefetch і чистить її, коли потрібно.

- Видалити файли журналів Windows- можна очистити різноманітні бази даних і файли, що містять у собі різні записи про події, що відбуваються в операційній системі. Опція корисна, якщо треба звільнити з десяток-другий мегабайт місця на жорсткому диску. Тобто вигода від використання мізерна, опція марна.

- Видалити файли дампів пам'яті- при виникненні критичних помилок Windows перериває свою роботу і показує BSOD (синій екран смерті), заодно зберігаючи інформацію про запущені програми та драйвери у файл для подальшого аналізу спеціальними програмами, щоб виявити винуватця збою. Опція майже марна, оскільки дозволяє виграти лише десяток мегабайт вільного місця. Очищення файлів дампів пам'яті системі не шкодить.

- Очистити список Останні документи- як не дивно, опція очищує список недавніх документів. Цей список знаходиться у меню Пуск. Очищення списку можна зробити і вручну, натиснувши правою кнопкою цього пункту в меню Пуск і вибравши «Очистити список останніх елементів». Опція корисна: мною було помічено, що очищення списку недавніх документів дозволяє меню Пуск відображати свої меню трохи швидше. Системі не зашкодить.

- Очищення папки TEMP- Святий Грааль для тих, хто шукає причину зникнення вільного місця на диску C:. Справа в тому, що в папці TEMP багато програм складають файли для тимчасового використання, забуваючи потім «прибрати за собою». Типовий приклад – архіватори. Розпакують туди файли та забудуть видалити. Очищення папки TEMP системі не шкодить, місця може звільнити багато (в особливо запущених випадках виграш вільного місця досягає півсотні гігабайт!).

- Adobe Flash Player - очищення тимчасових файлів- "Флеш-плеєр" може зберігати файли для тимчасового використання. Їх можна видалити. Іноді (рідко) опція допомагає у боротьбі з глюками Flash Player. Наприклад, із проблемами відтворення відео та аудіо на сайті Вконтакте. Шкоди від використання немає.

- Очищення кешу термінального клієнта- наскільки я знаю, ця опція очищає тимчасові файли Windows під назвою «Підключення до віддаленого робочого столу» (віддалений доступ до комп'ютерів за протоколом RDP). Опція начебтошкоди не завдає, місця звільняє з десяток мегабайт у кращому випадку. Сенсу використати немає.

- IIS - видалення журналу помилок HTTP- Довго пояснювати, що це таке. Скажу лише, що опцію очищення журналу IIS краще не вмикати. У жодному разі шкоди не завдає, користі теж.

- Macromedia Flash Player- пункт дублює "Adobe Flash Player - очищення тимчасових файлів"Але зачіпає досить стародавні версії Флеш Плеєра.

- Java - очищення кешу- дає виграш у пару мегабайт на жорсткому диску. Я не користуюся програмами Java, тому наслідки включення опції не перевіряв. Не раджу вмикати.

- Очищення кошика- Призначення цього пункту абсолютно зрозуміло з його назви.

- Видалити протоколи встановлення оновлень системи- Windows веде журнал встановлених оновлень. Увімкнення цієї опції очищає журнал. Опція марна, тому що виграшу вільного місця ніякого.

- Видалити протокол Windows Update- аналогічно до попереднього пункту, але видаляються інші файли. Теж марна опція.

- Очистити базу MountPoints- якщо під час підключення флешки або жорсткого диска не створюються значки з ними у вікні Комп'ютер, ця опція може допомогти. Раджу включати лише в тому випадку, якщо у вас проблеми з підключенням флешок та дисків.

- Internet Explorer – очищення кешу- Очищає тимчасові файли Internet Explorer. Опція безпечна та корисна.

- Microsoft Office – очищення кешу- очищає тимчасові файли програм Microsoft Office – Word, Excel, PowerPoint та інших. Перевірити безпеку опції не можу, тому що у мене немає Microsoft Office.

- Очищення кешу системи запису на компакт-диск- Корисна опція, що дозволяє видалити файли, які Ви підготували для запису на диски.

- Очищення системної папки TEMP- на відміну від папки TEMP (див. пункт 5) очищення цієї папки не завжди безпечне, та й місця зазвичай звільняється небагато. Включати не раджу.

- MSI - очищення папки Config.Msi- у цій папці зберігаються різні файли, створені інсталяторами програм. Папка має великий обсяг, якщо програми установки некоректно завершували свою роботу, тому чищення папки Config.Msi виправдане. Тим не менш, попереджаю - можуть виникнути проблеми з видаленням програм, що використовують .msi-інсталятори (наприклад, Microsoft Office).

- Очистити протоколи планувальника завдань- Планувальник завдань Windows зберігає журнал, де записує інформацію про виконані завдання. Не рекомендую включати цей пункт, тому що вигоди немає, проте проблем додасть - Планувальник завдань Windows досить глючний компонент.

- Видалити протоколи інсталяції Windows- Виграш місця несуттєвий, сенсу видаляти немає.

- Windows - очищення кеш іконок- Корисно, якщо у вас проблеми з ярликами. Наприклад, з появою робочого столу значки з'являються не відразу. Увімкнення опції на стабільність системи не вплине.

- Google Chrome - очищення кешу- Дуже корисна опція. Google Chrome зберігає копії сторінок у відведеній для цього папці, щоб швидше відкривати сайти (сторінки завантажуються з жорсткого диска замість завантаження через інтернет). Іноді розмір цієї папки досягає півгігабайт. Очищення корисне через звільнення місця на жорсткому диску, стабільність ні Windows, ні Google Chrome не впливає.

- Mozilla Firefox - очищення папки CrashReports- Щоразу, коли з браузером Firefox трапляється проблема і він аварійно закривається, створюються файли звіту. Ця опція видаляє звіти. Виграш вільного місця досягає пару десятків мегабайт, тобто користі від опції мало, але є. На стабільність Windows та Mozilla Firefox не впливає.

Залежно від встановлених програм кількість пунктів буде відрізнятися. Наприклад, якщо встановлено браузер Opera, можна буде очистити його кеш теж.

Чистка списку автозапуску програм

Правильний спосіб прискорити увімкнення комп'ютера та швидкість його роботи - чищення списку автозапуску. Якщо непотрібні програми не будуть запускатися, то комп'ютер не тільки включатиметься швидше, а й працювати швидше теж - за рахунок ресурсів, що звільнилися, які не будуть забирати запущені у фоні програми.

AVZ вміє переглядати практично всі лазівки у Windows, через які запускаються програми. Переглянути список автозапуску можна в меню Сервіс - Менеджер автозапуску:

Пересічному користувачеві настільки потужний функціонал абсолютно ні до чого, тому я закликаю не відключати все поспіль. Достатньо подивитися лише два пункти - Папки автозапускуі Run*.

AVZ відображає автозапуск не тільки вашого користувача, але і всіх інших профілів:

В розділі Run*краще не відключати програми, що знаходяться у розділі HKEY_USERS- це може порушити роботу інших профілів користувачів та самої операційної системи. В розділі Папки автозапускуможна вимкнути все, що вам не потрібно.

Зеленим відзначені рядки, упізнані антивірусом як відомі. Сюди входять як системні програми Windows, і сторонні програми, мають цифровий підпис.

Чорним відзначені всі інші програми. Це не означає, що такі програми є вірусами або чимось подібним, просто не всі програми мають цифровий підпис.

Не забудьте розтягнути першу колонку ширше, щоб було видно назву програми. Звичайне зняття галочки тимчасово відключить автозапуск програми (можна потім поставити галку знову), виділення пункту і натискання кнопки з чорним хрестиком видалити запис назавжди (або до того моменту, як програма знову себе пропише в автозапуск).

Постає питання: як визначити, що можна відключати, а що ні? Є два шляхи вирішення:

По-перше, є здоровий глузд: за назвою.exe файлу програми можна прийняти рішення. Наприклад, програма Skype під час встановлення створює запис для автоматичного запуску при включенні комп'ютера. Якщо вам це не потрібно – знімайте галочку з пункту, що закінчується на skype.exe. До речі, багато програм (і Скайп серед них) вміють самі прибирати себе з автозавантаження, достатньо зняти галку з відповідного пункту в налаштуваннях самої програми.

По-друге, можна пошукати в Інтернеті інформацію про програму. На основі отриманих відомостей залишається ухвалити рішення: видаляти її з автозапуску чи ні. AVZ спрощує пошук інформації про пункти: достатньо лише натиснути правою кнопкою миші по пункту і вибрати ваш улюблений пошуковик:

Вимкнувши непотрібні програми, ви відчутно прискорите запуск комп'ютера. Однак все підряд відключати небажано - це може призвести до того, що ви втратите індикатор розкладки, відключіть антивірус і т.д.

Відключайте лише ті програми, про які ви знаєте точно – вони вам в автозапуску не потрібні.

Підсумок

В принципі, те, про що я написав у статті, схоже на забиття цвяхів мікроскопом - програма AVZ підходить для оптимізації Windows, але взагалі-то це складний і потужний інструмент, що підходить для виконання різних завдань. Однак, щоб використовувати AVZ на повну котушку, потрібно досконально знати Windows, тому можна почати з малого – а саме з того, що я розповів вище.

Якщо у вас є питання або зауваження - під статей є блок коментарів, де можна написати мені. Я стежу за коментарями і постараюся якнайшвидше вам відповісти.

Схожі записи:

Лайкнути

Лайкнути