Сьогодні ми трохи глибше копнемо тему захисту бездротового з'єднання. Розберемося, що таке його ще називають «автентифікацією» і який краще вибрати. Напевно, при вам траплялися на очі такі абревіатури, як WEP, WPA, WPA2, WPA2/PSK. А також їх деякі різновиди - Personal або Enterprice та TKIP або AES. Що ж, давайте докладніше вивчимо їх усі і розберемося, який тип шифрування вибрати для забезпечення максимальної швидкості без втрати.

Зазначу, що захищати свій WiFi паролем потрібно обов'язково, не важливо який тип шифрування ви при цьому виберете. Навіть найпростіша автентифікація дозволить уникнути у майбутньому досить серйозних проблем.

Чому я так говорю? Тут навіть справа не в тому, що підключення безлічі лівих клієнтів гальмуватиме вашу мережу - це тільки квіточки. Головна причина в тому, що якщо ваша мережа незапаролена, то до неї може присмоктатися зловмисник, який з-під вашого роутера вироблятиме протиправні дії, а потім за його дії доведеться відповідати вам, так що поставтеся до захисту wifi з усією серйозністю.

Шифрування WiFi даних та типи аутентифікації

Отже, у необхідності шифрування мережі wifi ми переконалися, тепер подивимося, які типи бувають:

Що таке WEP захист wifi?

WEP(Wired Equivalent Privacy) - це перший стандарт, що з'явився, який за надійністю вже не відповідає сучасним вимогам. Всі програми, налаштовані на злам мережі wifi методом перебору символів, спрямовані переважно саме на підбір WEP-ключа шифрування.

Що таке ключ WPA чи пароль?

WPA(Wi-Fi Protected Access) — сучасніший стандарт аутентифікації, який дозволяє досить надійно захистити локальну мережу та інтернет від нелегального проникнення.

Що таке WPA2-PSK - Personal або Enterprise?

WPA2- Удосконалений варіант попереднього типу. Злом WPA2 практично неможливий, він забезпечує максимальний рівень безпеки, тому у своїх статтях я завжди без пояснень говорю про те, що потрібно встановлювати саме його — тепер ви знаєте, чому.

У стандартів захисту WiFi WPA2 і WPA є ще два різновиди:

- Personal, позначається як WPA/PSK або WPA2/PSK. Цей вид найширше використовується і оптимальний для застосування в більшості випадків - і вдома, і в офісі. У WPA2/PSK ми задаємо пароль не менше ніж 8 символів, який зберігається в пам'яті того пристрою, який ми підключаємо до роутера.

- Enterprise— складніша конфігурація, яка потребує включеної функції RADIUS на роутері. Працює вона за принципом, тобто для кожного окремого гаджета, що підключається, призначається окремий пароль.

Типи шифрування WPA - TKIP або AES?

Отже, ми визначилися, що оптимальним вибором для безпеки мережі буде WPA2/PSK (Personal), однак у нього є ще два типи шифрування даних для аутентифікації.

- TKIP— сьогодні це вже застарілий тип, проте він все ще широко вживається, оскільки багато девайсів енну кількість років випуску підтримують тільки його. Не працює з технологією WPA2/PSK та не підтримує WiFi стандарту 802.11n.

- AES— останній зараз і найнадійніший тип шифрування WiFi.

Який тип шифрування вибрати і поставити ключ WPA на WiFi роутері?

З теорією розібралися – переходимо до практики. Оскільки стандартами WiFi 802.11 B і G, у яких максимальна швидкість до 54 мбіт/с, вже давно ніхто не користується - сьогодні нормою є 802.11 N або AC, які підтримують швидкість до 300 мбіт/с і вище , то розглядати варіант використання захисту WPA/PSK із типом шифрування TKIP немає сенсу. Тому, коли ви налаштовуєте бездротову мережу, то виставляйте за замовчуванням

WPA2/PSK - AES

Або, на крайній випадок, як тип шифрування вказуйте «Авто», щоб передбачити підключення пристроїв зі застарілим WiFi модулем.

При цьому ключ WPA, або просто кажучи, пароль для підключення до мережі, повинен мати від 8 до 32 символів, включаючи англійські малі та великі літери, а також різні спецсимволи.

Захист бездротового режиму на маршрутизаторі TP-Link

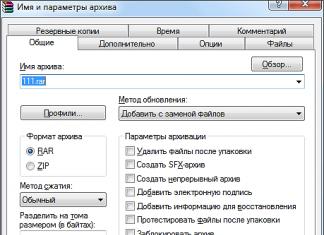

На наведених вище скрінах показана панель керування сучасним роутером TP-Link у новій версії прошивки. Налаштування шифрування мережі тут знаходиться в розділі «Додаткові параметри — Бездротовий режим».

У старій «зеленій» версії конфігурації WiFi мережі, що цікавлять нас, розташовані в меню « Бездротовий режим — Захист«. Зробите все, як на зображенні – буде супер!

Якщо ви помітили, тут ще є такий пункт, як «Період оновлення групового ключа WPA». Справа в тому, що для забезпечення більшого захисту реальний цифровий ключ WPA динамічно змінюється для шифрування підключення. Тут визначається значення в секундах, після якого відбувається зміна. Я рекомендую не чіпати його і залишати за замовчуванням - у різних моделях інтервал оновлення відрізняється.

Метод автентифікації на роутері ASUS

На маршрутизаторах ASUS усі параметри WiFi розташовані на одній сторінці «Бездротова мережа»

Захист мережі через руотер Zyxel Keenetic

Аналогічно і у Zyxel Keenetic – розділ «Мережа WiFi – Точка доступу»

У роутерах Keenetic без приставки Zyxel зміна типу шифрування проводиться в розділі «Домашня мережа».

Налаштування безпеки роутера D-Link

На D-Link шукаємо розділ « Wi-Fi — Безпека»

Що ж, сьогодні ми розібралися типами шифрування WiFi та з такими термінами, як WEP, WPA, WPA2-PSK, TKIP та AES і дізналися, який з них краще вибрати. Про інші можливості безпеки мережі читайте також в одній з минулих статей, в яких я розповідаю про MAC та IP адреси та інші способи захисту.

Відео з налаштування типу шифрування на маршрутизаторі

Часто виникає питання: який тип шифрування Wi-Fi вибрати для домашнього маршрутизатора. Здавалося б дріб'язок, але при некоректних параметрах, до мережі та з передачею інформації по Ethernet-кабелю можуть виникнути проблеми.

Тому ми розглянемо, які типи шифрування даних підтримують сучасні WiFi роутери, і що тип шифрування aes відрізняється від популярного wpa і wpa2.

Тип шифрування бездротової мережі: як вибрати спосіб захисту?

Отже, всього існує 3 типи шифрування:

- 1. WEP шифрування

Тип шифрування WEP з'явився ще в далеких 90-х і був першим варіантом захисту Wi-Fi мереж: він позиціонувався як аналог шифрування в провідних мережах і застосовував шифр RC4. Існували три поширені алгоритми шифрування переданих даних - Neesus, Apple і MD5 - але кожен з них не забезпечував належного рівня безпеки. У 2004 році IEEE оголосили стандарт застарілим через те, що він остаточно перестав забезпечувати безпеку підключення до мережі. В даний момент такий тип шифрування для wifi використовувати не рекомендується, тому що. він є криптостойким.

- 2.WPS- це стандарт, що не передбачає використання. Для підключення до роутера досить просто натиснути на відповідну кнопку, про яку ми докладно розповідали у статті.

Теоретично WPS дозволяє підключитися до точки доступу за восьмизначним кодом, проте на практиці часто достатньо лише чотирьох.

Цим фактом спокійнісінько користуються численні хакери, які досить швидко (за 3 - 15 годин) зламують мережі wifi, тому використовувати дане з'єднання також не рекомендується.

- 3.Тип шифрування WPA/WPA2

Куди краще справи з шифруванням WPA. Замість вразливого шифру RC4 тут використовується шифрування AES, де довжина пароля – довільна величина (8 – 63 біта). Даний тип шифрування забезпечує нормальний безпековий рівень безпеки, і цілком підходить для простих wifi маршрутизаторів. При цьому існує два його різновиди:

Тип PSK (Pre-Shared Key) – підключення до точки доступу здійснюється за допомогою заздалегідь заданого пароля.

- Enterprise – пароль для кожного сайту генерується автоматично з перевіркою на серверах RADIUS.

Тип шифрування WPA2 є продовженням WPA з покращенням безпеки. У цьому протоколі застосовується RSN, основу якого лежить шифрування AES.

Як і шифрування WPA, тип WPA2 має два режими роботи: PSK і Enterprise.

З 2006 року тип шифрування WPA2 підтримується всім Wi-Fi обладнанням, відповідне гео можна вибрати для будь-якого маршрутизатора.

TKIP та AES – це два альтернативні типи шифрування, які застосовуються в режимах безпеки WPA та WPA2. У налаштуваннях безпеки бездротової мережі в роутерах та точках доступу можна вибирати один із трьох варіантів шифрування:

- TKIP;

- TKIP+AES.

Вибираючи останній (комбінований) варіант, клієнти зможуть підключатися до точки доступу, використовуючи будь-який з двох алгоритмів.

TKIP чи AES? Що краще?

Відповідь: для сучасних пристроїв однозначно більше підходить алгоритм AES.

Використовуйте TKIP тільки в тому випадку, якщо при виборі першого у вас виникають проблеми (це іноді буває, що при використанні шифрування AES зв'язок з точкою доступу обривається або не встановлюється взагалі. Зазвичай це називають несумісністю обладнання).

В чому різниця

AES – це сучасний та безпечніший алгоритм. Він сумісний зі стандартом 802.11n та забезпечує високу швидкість передачі даних.

TKIP є застарілим. Він має нижчий рівень безпеки і підтримує швидкість передачі даних аж до 54 Мбіт/сек.

Як перейти з TKIP на AES

Випадок 1. Точка доступу працює в режимі TKIP+AES

У цьому випадку вам достатньо змінити тип шифрування на пристроях клієнта. Найпростіше це зробити, вилучивши профіль мережі та підключившись до неї заново.

Випадок 2. Точка доступу використовує лише TKIP

В цьому випадку:

1. Спочатку зайдіть на веб-інтерфейс точки доступу (або роутера відповідно). Змініть шифрування на AES та збережіть налаштування (докладніше читайте нижче).

2. Змініть шифрування на клієнтських пристроях (докладніше – у наступному параграфі). І знову ж таки, простіше забути мережу і підключитися до неї заново, ввівши ключ безпеки.

Увімкнення AES-шифрування на роутері

На прикладі D-Link

Зайдіть у розділ Wireless Setup.

Натисніть кнопку Manual Wireless Connection Setup.

Встановіть режим безпеки WPA2-PSK.

Знайдіть пункт Cipher Typeта встановіть значення AES.

Натисніть Save Settings.

На прикладі TP-Link

Відкрийте розділ Wireless.

Виберіть пункт Wireless Security.

В полі VersionВиберіть WPA2-PSK.

В полі EncryptionВиберіть AES.

Натисніть кнопку Save:

Зміна типу шифрування бездротової мережі у Windows

Windows 10 та Windows 8.1

У цих версіях ОС немає розділу. Тому тут три варіанти зміни шифрування.

Варіант 1. Windows сама виявить розбіжність параметрів мережі та запропонує заново ввести ключ безпеки. При цьому правильний алгоритм шифрування буде встановлено автоматично.

Варіант 2. Windows не зможе підключитися і запропонує забути мережу, відобразивши відповідну кнопку:

Після цього ви зможете підключитися до мережі без проблем, т.к. її профіль буде видалено.

Варіант 3.Вам доведеться видаляти профіль мережі вручну через командний рядок і потім підключатися до мережі заново.

Виконайте наступні дії:

1 Запустіть командний рядок.

2 Введіть команду:

Netsh wlan show profiles

для виведення списку збережених профілів бездротової мережі.

3 Тепер введіть команду:

Netsh wlan delete profile "ім'я вашої мережі"

видалення вибраного профілю.

Якщо ім'я мережі містить пробіл (наприклад "wifi 2"), Візьміть його в лапки.

На зображенні показані всі описані дії:

4 Тепер на панелі завдань натисніть іконку бездротової мережі.

5 Виберіть мережу.

6 Натисніть Підключитися:

7 Введіть ключ безпеки.

Windows 7

Тут все простіше та наочніше.

1 На панелі завдань натисніть іконку бездротової мережі.

3 Натисніть на посилання Управління бездротовими мережами:

4 Натисніть правою кнопкою миші за профілем потрібної мережі.

5 Виберіть Властивості:

Увага! На цьому кроці можна також натиснути Видалити мережуі просто підключитися до неї заново! Якщо ви вирішите зробити так, далі читати не потрібно.

6 Перейдіть на вкладку Безпека.

Сьогодні не назвеш чимось незвичайним. Однак при цьому багато користувачів (особливо власники мобільних пристроїв) стикаються з проблемою, яку систему захисту використовувати: WEP, WPA або WPA2-PSK. Що це за технології ми зараз і подивимося. Однак найбільша увага буде приділена саме WPA2-PSK, оскільки саме ця протекція сьогодні є найбільш затребуваною.

WPA2-PSK: що це?

Скажімо відразу: це система захисту будь-якого локального підключення до бездротової мережі на основі Wi-Fi. До проводових систем на основі мережевих карток, що використовують безпосереднє з'єднання за допомогою Ethernet, це не має жодного відношення.

Із застосуванням технології WPA2-PSK сьогодні є «просунутою». Навіть дещо застарілі методи, що потребують запиту логіну і пароля, а також передбачають шифрування конфіденційних даних при прийомі-передачі, виглядають, м'яко кажучи, дитячим лепетом. І ось чому.

Різновиди захисту

Отже, почнемо з того, що ще нещодавно найбезпечнішою технологією захисту з'єднання вважалася структура WEP. Вона використовувала перевірку цілісності ключа при бездротовому підключенні будь-якого девайса і була стандартом IEEE 802. 11i.

Захист WiFi-мережі WPA2-PSK працює, в принципі, майже так само, проте перевірку ключа доступу здійснює на рівні 802.1X. Іншими словами, система перевіряє усі можливі варіанти.

Однак є і новіша технологія, що отримала назву WPA2 Enterprise. На відміну від WPA, вона передбачає не лише потребу персонального ключа доступу, але й наявність сервера Radius, що надає доступ. При цьому такий алгоритм автентифікації може працювати одночасно в декількох режимах (наприклад, Enterprise і PSK, задіявши при цьому шифрування рівня AES CCMP).

Основні протоколи захисту та безпеки

Так само як і ті, що йдуть у минуле, сучасні методи захисту використовують один і той же протокол. Це TKIP (система захисту WEP, заснована на оновленні програмного забезпечення та алгоритмі RC4). Все це передбачає введення тимчасового ключа для доступу до мережі.

Як показало практичне використання, сам собою такий алгоритм особливої захищеності підключення в бездротовій мережі не дав. Саме тому були розроблені нові технології: спочатку WPA, а потім WPA2, доповнені PSK (персональний ключ доступу) та TKIP (тимчасовий ключ). Крім того, сюди були включені дані при прийомі-передачі, сьогодні відомі як стандарт AES.

Застарілі технології

Тип безпеки WPA2-PSK з'явився нещодавно. До цього, як було зазначено вище, використовувалася система WEP разом із TKIP. Захист TKIP не що інше, як засіб збільшення розрядності ключа доступу. На даний момент вважається, що базовий режим дозволяє збільшити ключ із 40 до 128 біт. При цьому можна також змінити один-єдиний ключ WEP на кілька відмінних, що генеруються і надсилаються в автоматичному режимі самим сервером, що робить автентифікацію користувача при вході.

Крім того, сама система передбачає використання суворої ієрархії розподілу ключів, а також методики, що дозволяє позбавитися так званої проблеми передбачуваності. Іншими словами, коли, допустимо, для бездротової мережі, що використовує захист WPA2-PSK, пароль задається у вигляді послідовності типу «123456789», неважко здогадатися, що ті ж програми-генератори ключів і паролів, зазвичай звані KeyGen або чимось на кшталт цього, при введенні перших чотирьох знаків можуть автоматично згенерувати чотири наступні. Тут, як кажуть, не потрібно бути унікумом, щоб вгадати тип секвенції, що використовується. Але це, напевно, вже зрозуміло, найпростіший приклад.

Щодо дати народження користувача в паролі, це взагалі не обговорюється. Вас запросто можна обчислити за тими самими реєстраційними даними у соціальних мережах. Самі цифрові паролі такого типу є абсолютно ненадійними. Краще використовувати спільно цифри, літери, а також символи (можна навіть недруковані за умови завдання поєднання «гарячих» клавіш) і пробіл. Однак навіть за такого підходу злом WPA2-PSK здійснити можна. Тут слід пояснити методику роботи самої системи.

Типовий алгоритм доступу

Тепер ще кілька слів про систему WPA2-PSK. Що це таке щодо практичного застосування? Це поєднання кількох алгоритмів, так би мовити, у робочому режимі. Пояснимо ситуацію на прикладі.

В ідеалі секвенція виконання процедури захисту підключення та шифрування інформації, що передається або приймається, зводиться до наступного:

WPA2-PSK (WPA-PSK) + TKIP + AES.

При цьому головну роль відіграє загальний ключ (PSK) довжиною від 8 до 63 символів. В якій саме послідовності будуть задіяні алгоритми (чи спочатку відбудеться шифрування, чи після передачі, чи в процесі з використанням випадкових проміжних ключів і т. д.), не має значення.

Але навіть за наявності захисту та системи шифрування на рівні AES 256 (мається на увазі розрядність ключа шифру) злом WPA2-PSK для хакерів, які обізнані в цій справі, буде завданням хоч і важким, але можливим.

Вразливість

Ще в 2008 році на конференції PacSec, що відбулася, була представлена методика, що дозволяє зламати бездротове з'єднання і прочитати передані дані з маршрутизатора на клієнтський термінал. Все це зайняло близько 12-15 хвилин. Однак зламати зворотну передачу (клієнт-маршрутизатор) так і не вдалося.

Справа в тому, що при включеному режимі маршрутизатора QoS можна не тільки прочитати інформацію, що передається, але і замінити її підробленою. 2009 року японські фахівці представили технологію, що дозволяє скоротити час злому до однієї хвилини. А в 2010 році в Мережі з'явилася інформація про те, що найпростіше зламувати модуль Hole 196, що є у WPA2, з використанням власного закритого ключа.

Ні про яке втручання у генеровані ключі не йдеться. Спочатку використовується так звана атака за словником у поєднанні з «брут-форс», а потім сканується простір бездротового підключення з метою перехоплення пакетів, що передаються, і їх наступним записом. Достатньо користувачеві зробити підключення, як відразу відбувається його деавторизація, перехоплення передачі початкових пакетів (handshake). Після цього навіть знаходження поблизу основної точки доступу не потрібне. Можна спокійнісінько працювати в режимі офлайн. Щоправда, для всіх цих дій знадобиться спеціальне ПЗ.

Як зламати WPA2-PSK?

З зрозумілих причин, тут повний алгоритм злому з'єднання наводитися не буде, оскільки це може бути використане як інструкція до дії. Зупинимося тільки на головних моментах, і то – лише загалом.

Як правило, при безпосередньому доступі до роутера можна перевести в так званий режим Airmon-NG для відстеження трафіку (airmon-ng start wlan0 - перейменування бездротового адаптера). Після цього відбувається захоплення і фіксація трафіку за допомогою команди airdump-ng mon0 (відстеження даних каналу, швидкість маяка, швидкість і метод шифрування, кількість даних, що передаються і т. д.).

Далі задіюється команда фіксації вибраного каналу, після чого вводиться команда Aireplay-NG Deauth із супутніми значеннями (вони не наводяться з міркувань правомірності використання таких методів).

Після цього (коли користувач вже пройшов авторизацію при підключенні) користувача можна легко відключити від мережі. При цьому при повторному вході з боку, що зламує, система повторить авторизацію входу, після чого можна буде перехопити всі паролі доступу. Далі з'явиться вікно з «рукостисканням» (handshake). Потім можна застосувати запуск спеціального файлу WPAcrack, який дозволить зламати будь-який пароль. Звичайно, як саме відбувається його запуск, ніхто і нікому не розповідатиме. Зауважимо лише, що з наявності певних знань весь процес займає від кількох хвилин за кілька днів. Наприклад, процесор рівня Intel, що працює на штатній тактовій частоті 2,8 ГГц, здатний обробляти не більше 500 паролів за секунду, або 1,8 мільйона на годину. Загалом, як зрозуміло, не варто зваблюватися.

Замість післямови

Ось і все, що стосується WPA2-PSK. Що це таке, можливо, з першого прочитання зрозуміло і не буде. Проте основи захисту даних та застосовуваних систем шифрування, здається, зрозуміє будь-який користувач. Більше того, сьогодні із цим стикаються практично всі власники мобільних гаджетів. Ніколи не помічали, що під час створення нового підключення на тому ж смартфоні система пропонує використовувати певний тип захисту (WPA2-PSK)? Багато хто просто не звертає на це уваги, а дарма. У розширених налаштуваннях можна задіяти достатньо велика кількістьдодаткових параметрів з метою покращення системи безпеки.

Ключ безпеки мережі є паролем, використовуючи який можна підключитися до мережі Wi-Fi, що працює. Від нього залежить безпечне функціонування бездротової мережі. Основне завдання його полягає в захисті користувача (господаря) Wi-Fi від несанкціонованого підключення до неї. Деяким може здатися, що таке підключення загалом не сильно заважатиме роботі в інтернеті. Насправді воно загрожує значним зменшенням швидкості інтернету. Тому, створенню пароля необхідно приділяти найпильнішу увагу.

Крім власне складності пароля, на ступінь безпеки бездротової мережі Wi-Fi значною мірою впливає тип шифрування даних. Значимість типу шифрування пояснюється лише тим, що це дані, передані у межах конкретної мережі зашифровані. Така система дозволяє захиститися від несанкціонованого підключення, тому що не знаючи пароля, сторонній користувач за допомогою свого пристрою просто не зможе розшифрувати дані, що передаються в рамках бездротової мережі.

Види шифрування мережі

В даний час Wi-Fi маршрутизатори використовують три різні типи шифрування.

Вони відрізняються один від одного не лише кількістю доступних для створення пароля символів, але й іншими не менш важливими особливостями.

Найненадійнішим і менш популярним типом шифрування на сьогоднішній день є WEP. Загалом цей тип шифрування використовувався раніше і зараз застосовується рідко. І річ тут не лише в моральній старості такого типу шифрування. Він справді досить ненадійний. Користувачі, що використовують пристрої з WEP-шифруванням, мають досить високі шанси на те, що їх власний ключ безпеки мережі буде зламаний стороннім користувачем. Цей вид шифрування не підтримується багатьма сучасними Wi-Fi роутерами.

Останні два типи шифрування набагато надійніші і набагато частіше використовуються. При цьому користувачі мають можливість вибрати рівень безпеки мережі. Так, WPA та WPA2 підтримують два види перевірки безпеки.

Один з них розрахований на звичайних користувачів і містить один унікальний пароль для всіх пристроїв, що підключаються.

Інший використовується для підприємств та значно підвищує рівень надійності мережі Wi-Fi. Суть його полягає в тому, що для кожного окремого пристрою створюється унікальний ключ безпеки.

Таким чином стає практично неможливо без дозволу підключитися до чужої мережі.

Проте, вибираючи свій майбутній маршрутизатор, слід зупинити свій вибір саме на тій моделі, яка підтримує саме WPA2-шифрування. Пояснюється її більшою надійністю проти WPA. Хоча, звичайно, WPA-шифрування є досить якісним. Більшість маршрутизаторів підтримують обидва ці види шифрування.

Як дізнатися свій ключ безпеки мережі Wi-Fi

Щоб дізнатися свій ключ безпеки від бездротової мережі, можна скористатися кількома способами.