Бійтеся данайців, дари, що приносять!

В епічній поемі Вергілія «Енеїда»грецький стратег Одіссей вигадав підступний план, щоб проникнути за неприступні фортечні стіни обложеної Трої. Замість того, щоб проламувати стіни або підбиратися на них, Одіссей запропонував інший спосіб проникнути в місто: вдатися до хитрощів. Троянці побачили, як грецькі кораблі попливли геть, залишивши по собі гігантського дерев'яного коня на знак визнання поразки. Радіючи і святкуючи перемогу, троянці внесли коня в місто, не підозрюючи, що всередині сховався Одіссей та його солдати.

Як і грецькі воїни в стародавньому епосі, шкідливі програми типу «троянський кінь» або просто «троянські програми» вдаються до хитрощів і методів соціальної інженерії, щоб обдурити користувачів, які нічого не підозрюють, і змусити їх запустити на перший погляд нешкідливі комп'ютерні програми, які приховують у надрах свого коду різні шкідливі функції.

Якими є властивості троянських програм?

Багато хто схильний вважати, що троянські програми є вірусами або комп'ютерними черв'яками, проте насправді вони не є ні тим, ні іншим. Вірус це вражаюча система файл, який має здатність самокопіювання і поширюється, прикріплюючись до іншої програми. Хробаки також відносяться до шкідливого ПЗ і багато в чому повторюють властивості вірусів, проте для поширення їм не потрібно прикріплюватись до інших програм. Більшість вірусів нині вважають застарілим типом загроз. Черв'яки також зустрічаються відносно рідко, проте вони все ще можуть голосно заявити про себе.

Термін «троянська програма» слід розглядати як позначення способу доставки шкідливого програмного забезпечення, оскільки існує безліч типів троянських програм. Залежно від цілей, переслідуваних зловмисниками, в руках хакерів троянська програма може перетворюватися на свого роду швейцарський армійський ніж: це може бути як окремий шкідливий об'єкт, так і лише інструмент, який допомагає здійснювати інші незаконні дії, наприклад, доставляти шкідливе навантаження, здійснювати зв'язок з хакером через деякий час або долати захист системи так само, як грецькі солдати проникали в Трою через стіни, неприступні для звичайних атак.

Іншими словами, троянська програма це спосіб втілення стратегічних задумів хакерів, це засіб реалізації безлічі загроз від програм-вимагачів, які вимагають негайної виплати викупу, до шпигунських програм, які ховаються в надрах системи та викрадають цінну інформацію, наприклад особисті чи облікові дані.

Історія троянських програм

Розваги та ігри

Програма під назвою «ANIMAL», випущена у 1975 році, вважається першою у світі троянською програмою. Вона була простою грою з двадцяти питань. Однак у фоновому режимі гра копіювала себе у спільні каталоги, де її могли запустити інші користувачі. Так ця програма могла поширитись по всій комп'ютерній мережі. Ніякої шкоди вона не завдавала і була нешкідливим жартом.

Однак до грудня 1989 троянські програми вже не були приводом пожартувати. Декілька тисяч дискет, що містять троянську програму «AIDS», яку тепер вважають першою програмою-вимагачем, було розіслано поштою передплатникам журналу PC Business World, а також учасникам конференції з питань СНІДу, що проводилась Всесвітньою організацією охорони здоров'я. Троянська програма проникала в систему DOS, залишалася неактивною протягом 90 циклів перезавантаження, а потім шифрувала всі імена файлів на комп'ютері, пропонуючи користувачеві відправити 189 доларів на абонентську скриньку в Панамі, щоб отримати програму дешифрування.

У 1990-ті роки сумну популярність набула ще одна троянська програма, що маскується під гру Whack-A-Mole. Ця програма приховувала одну з версій програми NetBus, яка дозволяла віддалено контролювати систему Microsoft Windows, підключену до мережі. За допомогою засобів віддаленого доступу зловмисники могли робити різноманітні дії, навіть відкривати кришку CD-дисковода.

Кохання та гроші

У 2000 році троянська програма ILOVEYOU зробила на той момент саму руйнівну кібератаку, збиток від якої оцінюється в 8,7 мільярда доларів. Жертва отримувала електронний лист із привабливим вкладенням під ім'ям «ILOVEYOU». Якщо цікавість брала гору і користувач відкривав вкладення, програма запускала скрипт, який перезаписував файли користувача і розсилав аналогічний лист всім контактам в адресній книзі. Яким би витонченим не був цей черв'як з технічної точки зору, не можна не визнати, що найбільш вправною складовою атаки було використання методів соціальної інженерії.

Протягом 2000-х років атаки троянських програм продовжували еволюціонувати, розвивалися та пов'язані з ними погрози. Замість того, щоб випробовувати межі людської цікавості, троянські програми почали все частіше поширюватися за допомогою прихованих завантажень, видавати себе за музичні файли, фільми чи відеокодеки. У 2002 році з'явилася троянська програма-бекдор Beast, яка з часом змогла заразити практично всі версії системи Windows. Потім наприкінці 2005 року ще один бекдор «Zlob» набув широкого поширення, маскуючись під потрібний відеокодек у формі ActiveX.

Протягом 2000-х років зросла кількість користувачів комп'ютерів Mac. І кіберзлочинці не змусили на себе довго чекати. У 2006 році було виявлено перше шкідливе програмне забезпечення, спеціально призначене для Mac OS X. Втім, це була поки що малонебезпечна троянська програма, відома як «OSX/Leap-A» або «OSX/Oompa-A».

Крім того, згодом стали зміщуватись і головні акценти мотивації хакерів. На ранніх етапах багато хакерів, що влаштовують кібератаки, були рухомі жадобою влади, контролю чи загального руйнування. Проте вже на початку 2000-х років основним «двигуном прогресу» у цій галузі стала жадібність. У 2007 році була запущена атака троянської програми Zeus, яка впроваджувалась в систему Windows, щоб викрасти банківські дані за допомогою клавіатурного шпигуна. У 2008 році хакери випустили шкідливий об'єкт "Torpig", також відомий під іменами "Sinowal" і "Mebroot": він відключав антивірусні програми, тим самим дозволяючи стороннім особам здійснювати доступ до комп'ютера, вносити зміни до файлів і викрадати конфіденційну інформацію, наприклад паролі або особисті дані.

Чим більше, тим гірше

З настанням 2010-х років атаки у пошуках наживи тривали, а хакери тим часом починали мислити все більш масштабними категоріями. Зростаюча популярність анонімних криптовалют, наприклад біткоїна, спричинила сплеск атак програм-вимагачів. У 2013 році було виявлено троянську програму «Cryptolocker». Вона зашифровувала файли на жорсткому диску користувача і вимагала заплатити її розробникам викуп за ключ дешифрування. У тому ж році були атаки троянських програм-імітаторів, які використовують ті ж методи, що і «Cryptolocker».

«Багато троянських програм, про які ми чуємо сьогодні, були спеціально розроблені для атак на конкретну компанію, організацію чи навіть уряд».

У 2010-і роки зазнали змін та принципів вибору жертв. У той час як багато троянських програм продовжують використовувати тактику «килимових бомбардувань», намагаючись заразити якнайбільше комп'ютерів, у кіберпросторі все частіше спостерігаються прицільні атаки. Багато троянських програм, про які ми чуємо сьогодні, були спеціально розроблені для атак на конкретну компанію, організацію або навіть уряд. У 2010 році показала себе троянська програма Stuxnet для платформи Windows. Вона здійснила першу атаку хробака на комп'ютеризовану систему управління. Існує думка, що цю програму було написано спеціально для того, щоб вразити об'єкти ядерної інфраструктури Ірану. У 2016 році на перших шпальтах новинних видань опинилася троянська програма «Tiny Banker» («Tinba»). З моменту виявлення вона заразила комп'ютери понад двадцяти банківських організацій у США, включаючи TD Bank, Chase, HSBC, Wells Fargo, PNC та Bank of America.

Оскільки троянські програми являють собою один із найстаріших і найпоширеніших способів доставки шкідливого ПЗ, їх історія настільки ж багата, як і історія кіберзлочинності в цілому. Те, що почалося як нешкідливий жарт, перетворилося на зброю для знищення цілих комп'ютерних мереж, ефективний засіб викрадення даних, отримання прибутку та захоплення влади. Часи простих жартівників давно минулоріч. Зараз на авансцені серйозні кіберзлочинці, які використовують потужні інструменти для отримання потрібної інформації, шпигунства та DDoS-атак.

Типи троянських програм

Троянські програми універсальні і дуже популярні, тому складно дати характеристику кожного їх різновиду. Більшість троянських програм розробляються для того, щоб перехоплювати контроль над комп'ютером, викрадати дані, шпигувати за користувачами або впроваджувати ще більше шкідливих об'єктів у інфіковану систему. Ось лише деякі основні категорії загроз, пов'язаних з атаками троянських програм:

- Бекдори об'єкти, які дозволяють здійснювати віддалений доступ до системи. Цей тип шкідливого програмного забезпечення змінює настройки безпеки, передаючи хакерам контроль над пристроєм, викрадаючи Ваші дані або навіть завантажуючи на комп'ютер ще більше шкідливого програмного забезпечення.

- Шпигунські програми спостерігають за Вами та збирають інформацію про те, до яких облікових записів Ви здійснюєте доступ через Інтернет або які реквізити кредитних карток Ви вказуєте в полях форм. Потім вони передають хакерам ваші паролі та інші ідентифікаційні дані.

- Троянські програми для створення "комп'ютерів-зомбі". За допомогою таких програм хакери формують ботнети цілі мережі, що складаються із заражених комп'ютерів, ресурсами яких вони можуть скористатися на власний розсуд. Термін «ботнет» утворений поєднанням слів «robot» (робот) та «network» (мережа). Атака троянських програм є першим кроком для його створення. За допомогою ботнетів хакери можуть здійснювати DDoS-атаки, щоб виводити з ладу мережі, перевантажуючи їх лінії комунікації за рахунок лавинного розповсюдження трафіку.

- Троянські програми-завантажувачі завантажують та встановлюють інші шкідливі об'єкти, наприклад програми-вимагачі або клавіатурні шпигуни.

- Набирачі номера ще один різновид троянських програм, який може здатися анахронізмом, оскільки модеми комутованої лінії передачі вже не використовуються. Однак про ці програми ми розповімо Вам у наступному розділі.

«Троянізовані» програми для смартфонів Android

Троянські програми є проблемою не лише для настільних комп'ютерів та ноутбуків. Вони , що не дивно, адже тільки телефонів у світі налічується кілька мільярдів, і кожен з них є спокусливою метою для хакерів.

Як і у випадку з комп'ютерами, троянська програма видає себе за законний додаток, хоча насправді є не більш ніж підробкою, повною шкідливих об'єктів.

Такі троянські програми зазвичай ховаються в неофіційних чи піратських магазинах додатків та обманним шляхом змушують користувачів завантажувати їх. Встановивши на телефон троянську програму, користувач впускає в систему цілий набір непроханих гостей, серед яких рекламне програмне забезпечення та клавіатурні шпигуни, що викрадають важливі дані. А троянські програми, що діють як набирачі номера, можуть давати прибуток своїм авторам, надсилаючи SMS-повідомлення на платні номери.

Серед доповнень і розширень для браузерів також можуть зустрічатися троянські програми.

Користувачі платформи Android ставали жертвами «троянізованих» програм навіть у тому випадку, якщо вони завантажували програми виключно з магазину Google Play, який перевіряє розміщені в ньому програми та видаляє неблагонадійні продукти (хоча нерідко це відбувається вже після виявлення чергової троянської програми). Серед доповнень та розширень для браузерів також можуть зустрічатися троянські програми, оскільки шкідливе навантаження може бути приховано у програмному коді.

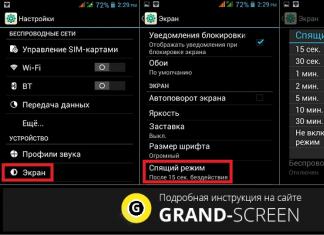

У той час як Google може видалити з комп'ютера шкідливе доповнення браузера, на екрані телефону троянська програма може розміщувати прозорі значки. Вони невидимі для користувача, проте реагують на дотик до екрана, запускаючи зловмисне програмне забезпечення.

Для користувачів iPhone є хороші новини: правила компанії Apple, що обмежують доступ до App Store, iOS та додатків на телефоні, дозволяють ефективно запобігати впровадженню троянських програм. Зараження можливе в одному випадку: якщо користувач у гонитві за безкоштовними програмами робить джейлбрейк зламування системи, що дозволяє завантажувати програми з веб-сайтів, відмінних від App Store. Встановлення неперевірених програм, які не дотримуються параметрів Apple, робить систему вразливою для атак троянських програм.

Як вилучити троянську програму?

Якщо троянська програма проникла на Ваш пристрій, то найуніверсальніший спосіб позбутися від неї і відновити колишню функціональність системи це виконати повну перевірку системи за допомогою ефективної програми, здатної автоматично видаляти шкідливе ПЗ.

Вам пропонується безліч безкоштовних антивірусних програм, у тому числі наші продукти для Windows, Android і Mac, призначені для пошуку і видалення рекламного і шкідливого ПЗ. Насправді продукти Malwarebytes виявляють усі відомі троянські програми та багато інших типів шкідливих об'єктів, оскільки у 80 % випадків троянську програму вдається виявити під час евристичного аналізу. Крім того, блокування каналу зв'язку між впровадженим шкідливим програмним забезпеченням та вторинним сервером допомагає не допустити зараження новими вірусами та ізолювати троянську програму. Єдиним винятком є захист від програм-вимагачів: щоб скористатися нею, Вам знадобиться premium-версія нашого продукту.

Як убезпечити себе від троянських програм?

Щоб проникнути на комп'ютер, троянські програми прагнуть тим чи іншим способом обдурити користувача, ввести його в оману. Тому Ви можете уникнути більшості атак, зберігаючи холоднокровність і дотримуючись базових правил кібербезпеки. Ставтеся дещо скептично до веб-сайтів, що пропонують безкоштовні фільми чи ігри. Замість відвідування таких ресурсів завантажуйте безкоштовні програми безпосередньо з веб-сайту виробника, а не з нелегального дзеркального сервера .

Ще один корисний запобіжний захід: змініть задані за замовчуванням налаштування Windows таким чином, щоб завжди відображалися справжні розширення файлів і програм. Після цього зловмисники не зможуть ввести Вас в оману за допомогою зовні невинних значків.

Крім установки Malwarebytes for Windows, Malwarebytes for Android та Malwarebytes for Mac, слід дотримуватися наступних рекомендацій:

- періодично запускайте діагностичні перевірки;

- увімкніть автоматичне оновлення операційної системи, щоб своєчасно отримувати актуальні оновлення безпеки;

- встановлюйте актуальні оновлення програм, щоб закривати можливі вразливості у системі захисту;

- уникайте сумнівних або підозрілих веб-сайтів;

- скептично ставтеся до неперевірених вкладень та посилань в електронних листах, отриманих від незнайомих відправників;

- використовуйте складні паролі;

- Не вимикайте брандмауер.

Як Malwarebytes Premium може захистити вас?

Компанія Malwarebytes надзвичайно відповідально вибирає методи запобігання зараженню, тому наші продукти агресивно блокують веб-сайти та рекламні банери, які ми вважаємо шахрайськими чи підозрілими. Наприклад, ми блокуємо торрент-сайти, серед яких і The Pirate Bay. Оскільки безліч користувачів безперешкодно розпоряджаються ресурсами подібних веб-сайтів, деякі файли, які вони пропонують, насправді є троянськими програмами. З тієї ж причини ми блокуємо і майнінг криптовалют, який здійснюється за допомогою браузерів, однак користувач завжди може відключити захист і перейти на той чи інший ресурс.

Ми вважаємо, що краще перестрахуватися та вибрати найсуворіший варіант захисту. Якщо Ви хочете ризикнути, то краще занести потрібний Вам сайт у білий список. Однак не варто забувати, що потрапити на вудку хитрої троянської програми можуть навіть найдосвідченіші користувачі.

Щоб дізнатися більше про троянські програми, шкідливе ПЗ та інші кіберзагрози, будь ласка, відвідайте блог Malwarebytes Labs . Дана інформація допоможе Вам уникнути небезпечних поворотів на перехрестях всесвітньої павутини.

Інструкція

Троянським конем прийнято сьогодні називати шкідливий, який проникає в комп'ютер, маскуючись під нешкідливі та навіть корисні програми. Користувач такої програми навіть не підозрює, що в її коді ворожі функції. При запуску програми впроваджується в комп'ютерну систему і починає творити в ній всі неподобства, для яких він і був створений зловмисниками. Наслідки зараження троянами можуть бути різними - від нервуючих, але цілком невинних зависань, до передачі ваших даних шахраям і нанесення вам серйозних матеріальних збитків. Відмінність трояна у тому, що троян неспроможний до самокопіюванню, отже, кожен із новачків був привнесений у систему самим користувачем. Антивіруси вміють відстежувати троянських коней, але спеціальні програми справляються з цим набагато краще.

Більш того, майже всього виробники антивірусів пропонують на своїх сайтах безкоштовні утиліти для вилову троянів. Eset NOD, Dr. Web, Kaspersky – будь-який із цих виробників може запропонувати найсвіжішу версію програми, здатну відловити ваших непроханих гостей. Дуже важливо при цьому користуватися саме свіжими утилітами, адже армія троянів поповнюється щодня новими, хитрішими представниками, і позавчорашня давність програма може їх просто не розпізнати. Іноді є сенс завантажити кілька програм і прогнати систему через них. Крім утиліт, що випускаються антивірусними компаніями, у мережі можна знайти і антитроянів від менш відомих виробників, але не менш ефективних у пошуку. Наприклад AntiSpyWare, Ad-Aware, SpyBot та багато інших. Якщо самостійні спроби лікування комп'ютера не приносять бажаного результату, краще віднести комп'ютер до фахівця, який зможе застосувати серйозніші заходи.

Але, як відомо, найкраще лікування – це профілактика. Як було зазначено вище, трояни не матеріалізуються з нізвідки, користувачі самі завантажують їх у комп'ютер. Це може відбуватися при завантаженні невідомих файлів, переходах за сумнівними посиланнями, розкриття файлів з невідомим вмістом у пошті. Особливо небезпечні в плані потенційного зараження зламані програми. Ядро такої програми в 99% виявиться зараженим троянським вірусом, безкоштовного сиру, на жаль, не існує. Тому пильність і обережність – ці дві якості будуть надійнішими за будь-який антивірус. А хороший антивірус, з новими базами даних, регулярна перевірка комп'ютера спеціальними програмами закриють останню пролом, через яку до вас міг би проникнути троянський кінь.

Троянський вірус чи просто «троянець» правильно називається – троянською програмою. Троянець – це вид шкідливого програмного забезпечення, розробленого для погіршення роботи комп'ютера до його повної відмови. Іноді троянські програми називають ще троянськими кіньми. Назва «троянець» пов'язане з стародавніми воїнами, які раніше живуть у країні давньої Трої і вже як три століття вимерли. Проте самі мешканці називалися тевкрами. Вони могли швидко і потужно вдаряти своїми мечами по супротивнику. Багато хто чув назву «троянський кінь». Якщо вірити легендам, це живий кінь під керівництвом тевкров, а спеціально побудований величезний кінь за часів великої троянської воїни.

Сама ж назва троянського вірусу походить від цього троянського коня – їх методи нападу майже ідентичні. У легендах сказано, що саме з-за троянського коня троє впало. Як було сказано вище, троянська програма використовує ті ж цілі - спочатку вона проникає в комп'ютер і після намагається вивести її з ладу, легально передають інформацію іншій особі, що порушують працездатність комп'ютера або використовують ресурси комп'ютери в поганих цілях.

Які є троянці?

Імен багато. Trojan. Malware, Trojan. Winlock, Pinch, TDL - 4. Власне, Trojan це не самі віруси, а їхня родина, вже в яку входять самі віруси. А ось TDL – 4 – вже саме програма.

Метою TDL – 4 є ураження комп'ютера, після чого інший користувач за допомогою Інтернету може керувати зараженим комп'ютером. Схожість дії нагадує програму Team Viewer, але на відміну від TDL – 4 ця програма повністю легальна і користувач може бачити на моніторі те, що робить інший користувач. До того ж за потреби зв'язок можна перервати.

Pinch дуже небезпечний вірус. Він діє три етапи. Спочатку він потрапляє на комп'ютер і завантажує потрібні для роботи файли. Розмір вірусу вбирається у 25 КБ. Далі Pinch збирає абсолютно всю інформацію про комп'ютер користувача – де зберігаються файли, які у користувача потужності відеокарти, звукової карти та процесора. Також він збирає відомості про встановлені браузери, антивіруси, список встановлених програм та дані про FTP – клієнта користувача. Все це відбувається непомітно. Після збору інформації, Pinch сам запаковується до архіву і при першому листі прикріплюється до нього. Під час передачі листа, Pinch відокремлюється, прямуючи на комп'ютер хакера. Після хакер може розшифрувати інформацію шляхом програми Parser та надалі використовувати цю інформацію у своїх цілях.

Крім троянців та черв'яків, є ще кілька класифікацій шкідливого програмного забезпечення (ПЗ), наприклад руткіти (Root-kit). Їхня мета – захоплення прав адміністратора на комп'ютері користувача та після використання їх у своїх цілях.

Як позбутися троянських програм?

Так само, як і від усіх вірусів – сканувати комп'ютер на віруси. Однак далеко не кожен антивірус бачить абсолютно всі віруси. Іноді для того, щоб антивірус не знайшов «антивіруса», достатньо лише поміняти його ім'я та стандартне місце на жорсткому диску. Тому розумні розробники вигадали антивіруси, спеціально створені під певний тип вірусів. Антивіруси можуть виявляти і справлятися з багатьма хробаками на комп'ютері, але абсолютно марні проти руткітів і навпаки.

Провідними бійцями проти троянів та інших шкідливих програм є: Kaspersky Anti-Virus, Dr.Web, Eset (Nod32). Платні версії яких можна придбати.

Привіт адміне! Два тижні працював без антивірусу, в інтернеті особливо в цей час нікуди не лазив, але сьогодні встановив антивірус і він знайшов при скануванні три троянські програми! Чи могли вони щось наробити за такий короткий проміжок часу в моїй операційній системі?

Троянські програми: лікнеп

Троянським окремий тип шкідливого програмного забезпечення названо через порівняння з троянським конем, який, згідно з давньогрецькою міфологією, жителям Трої подарували греки. Усередині троянського коня ховалися грецькі воїни. Вночі вони вилізли з укриття, перебили троянських стражників і відчинили міські ворота решті військової сили.

У чому суть троянських програм?

Троянська програма, вона ж троян, вона ж троянець - це тип шкідливого ПЗ, що відрізняється від класичних вірусів, які самостійно впроваджуються в комп'ютер, розмножуються там і розмножаться, участю в процесі активації людини - користувача. Троянські програми, зазвичай, самі неспроможні поширюватися, як це роблять віруси чи мережеві черв'яки. Троянські програми можуть маскуватися під різні типи файлів - під інсталятори, документи, мультимедіафайли. Користувач, запускаючи файл, під який маскується троян, запускає його. Троянські програми можуть прописатись у системному реєстрі та активуватися під час запуску Windows. Трояни іноді бувають модулями вірусів.

Як можна підчепити троянську програму?

Троянами часто оснащуються інсталятори програм або ігор, а потім викладаються на низькоякісних файлообмінниках, сайтах-варезниках та інших далеких від ідеалу софт-порталах для масового скачування користувачами Інтернету. Троянську програму можна підчепити також поштою, в інтернет-месенджерах, соціальних мережах та на інших сайтах.

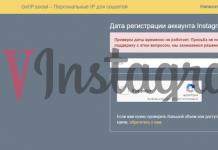

Друзі, зараз я продемонструю Вам як можна скачати справжній троян. Наприклад Ви вирішили завантажити собі , набрали в браузері відповідний запит і потрапили на цей сайт, природно тиснете

І замість вінди нам нахабно дають скачати троян, завантаження якого перериває моя антивірусна програма. Будьте обережні.

Сценарій застосування троянів може бути різним. Це прохання завантажити якийсь додатковий софт – кодеки, флеш-плеєри, браузери, різноманітні оновлення для веб-додатків, природно, не з їхніх офіційних сайтів. Наприклад, боровши простори інтернету Вам може потрапити таке попередження, за яким знову ж таки ховається троянська програма. Зверніть увагу, на банері навіть є орфографічна помилка.

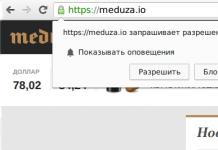

Це посилання від невідомих користувачів, якими вас активно переконують перейти. Втім, «заражене» посилання в соціальній мережі, Skype, ICQ або іншому месенджері може надіслати і знайомий користувач, щоправда, він сам навіть не підозрюватиме, оскільки замість нього це робитиме троян. Підчепити трояна можна, піддавшись на будь-які інші хитрощі його розповсюджувача, мета якого – змусити вас завантажити шкідливий файл з Інтернету та запустити його у себе на комп'ютері.

Ось так може виглядати живий троянчик, я його вчора тільки виловив на комп'ютері знайомого, міг друг думав, що він завантажив безкоштовний антивірус Norton Antivirus 2014. Якщо запустити цей "антивірус", то

робочий стіл Windows буде заблоковано!

Ознаки наявності у комп'ютері трояна

Про те, що до комп'ютера проникла троянська програма, можуть свідчити різні ознаки. Наприклад, комп'ютер сам перезавантажується, вимикається, сам запускає якісь програми чи системні служби, сам відкриває та закриває CD-ROM консоль. Браузер може завантажувати веб-сторінки, які ви навіть не відвідували раніше. Найчастіше це різні порно-сайти або ігрові портали. Мимовільне завантаження порно - відео або картинок - це також ознака того, що в комп'ютері вже орудує троян. Мимовільні спалахи екрану, а іноді ще й у супроводі клацань, як це відбувається при знятті скріншотів – явна ознака того, що ви стали жертвою трояна-шпигуна. Про наявність троянського ПЗ в системі також можуть свідчити нові, раніше невідомі вам програми в автозавантаженні.

Але троянські програми який завжди працюють, видаючи себе, який завжди їх ознаки очевидні. У таких випадках користувачам малопотужних комп'ютерних пристроїв значно простіше, ніж власникам продуктивних машин. У разі проникнення трояна перші спостерігатимуть різкий спад продуктивності. Це, як правило, 100% завантаження процесора, оперативної пам'яті або диска, але при цьому не активні ніякі програми користувача. А в диспетчері завдань Windows практично всі ресурси комп'ютера будуть задіяні невідомим процесом.

З якою метою створюються троянські програми?

Крадіжка даних користувачів

Номери гаманців, банківських карток та рахунків, логіни, паролі, пін-коди та інші конфіденційні дані людей – все це представляє для творців троянських програм особливий комерційний інтерес. Саме тому платіжні інтернет-системи та системи онлайн-банкінгу намагаються убезпечити віртуальні гроші своїх клієнтів, впроваджуючи різні механізми безпеки. Як правило, такі механізми реалізуються шляхом введення додаткових кодів, які надсилаються до СМС на мобільний телефон.

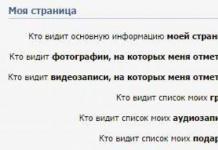

Трояни полюють не лише за даними фінансових систем. Об'єктом крадіжки можуть бути дані входу до різних інтернет-акаунтів користувачів. Це облікові записи соціальних мереж, сайтів знайомств, Skype, ICQ, а також інших інтернет-майданчиків і месенджерів. Заволодівши за допомогою трояна обліковим записом користувача, шахраї можуть застосовувати до його друзів та передплатників різні схеми вивужування грошей – просити грошей, пропонувати різні послуги чи продукти. А, наприклад, аккаунт якоїсь симпатичної дівчини шахраї можуть перетворити на точку збуту порно-матеріалів або перенаправлення на потрібні порно-сайти.

Для крадіжки конфіденційних даних людей шахраї, як правило, створюють спеціальне троянське програмне забезпечення – шпигунські програми, вони ж програми Spyware.

Спам

Трояни можуть створюватися спеціально для збору адрес електронної пошти користувачів Інтернету, щоб потім надсилати їм спам.

Скачування файлів та накрутка показників сайтів

Файлообмінники - далеко не найприбутковіший вид заробітку, якщо робити все чесно. Неякісний сайт – також не найкращий спосіб завоювати користувальницьку аудиторію. Щоб збільшити кількість файлів, що скачуються в першому випадку і показник відвідуваності в другому, можна впровадити троян в комп'ютери користувачів, які, самі того не підозрюючи, сприятимуть шахраям у поліпшенні їх фінансового добробуту. Троянські програми відкриють у браузері користувачів потрібне посилання чи потрібний сайт.

Приховане керування комп'ютером

Не тільки накрутку показників сайтів або завантаження потрібних файлів з файлообмінників, але навіть атаки хакерів на сервери компаній і державних органів здійснюються за допомогою троянів, які є установниками бекдорів (Backdoor). Останні – це спеціальні програми, створені для віддаленого керування комп'ютером, звичайно, потай, щоб користувач ні про що не здогадався і не забив тривогу.

Знищення даних

Особливо небезпечний тип троян може призвести до знищення даних. І не тільки. Наслідком варварства деяких троянських програм може бути пошкодження апаратних складових комп'ютера чи обладнання. DDoS-атаки - виведення з ладу комп'ютерної техніки - проводяться хакерами, як правило, на замовлення. Наприклад, для знищення даних конкуруючих компаній чи державних органів. Рідше DDoS-атаки – це вираз політичного протесту, шантаж чи здирство. У скоєнні DDoS-атак без особливого наміру чи глобальної мети можуть практикуватися хакери-новачки, щоб у майбутньому стати досвідченими геніями зла.

Сучасний віртуальний світ з обсягом обміну інформацією та електронними платежами, що щодня збільшується, давно облюбували злочинці. Одним із способів отримання прибутку кіберзлочинцями є поширення троянських програм. Про те, що це таке і як за допомогою троянців хакери заробляють свої мільйонні прибутки, ми поговоримо у цій статті.

Отже, троянська програма – це невелика програма, замаскована під нешкідливе ПЗ. Таке маскування дозволяє їй без перешкод з боку користувача або антивірусної програми потрапити на комп'ютер для шкідливих дій, для яких вона створювалася. Назва "троянська програма" (троян, троянець, троянський вірус) походить від легендарного "Троянського коня", за допомогою якого війни Одіссея потрапили всередину Трої.

Троянська програма може містити як віруси, так і черв'яки, але на відміну від них вона не поширюється самостійно, за нею стоїть людина. Звичайно, дуже рідко хакер сам завантажує трояна на ваш комп'ютер. Найчастіше він спонукає користувачів завантажити шкідливе програмне забезпечення на свій комп'ютер. Як це відбувається? Кіберзлочинець завантажує троянську програму на відвідувані сайти, файлообмінники та інші ресурси. Звідти, з різних причин, користувачі завантажують троян на свій комп'ютер, заражаючи його.

Ще один спосіб "пустити троянського коня" на свій комп'ютер це читання спам-розсилок. Зазвичай, користувач ПК, машинально натискає на прикріплені файли в листах. Подвійний клік та троянська програма встановлюється на комп'ютер.

Існує кілька різновидів троянських програм:

Trojan-PSW (Password-Stealing-Ware)- Різновид троянських програм крадучих паролі і вірусів, що відсилають їх розповсюджувачу. У коді такого трояна прописана e-mail адреса, на яку програма надсилає лічені з комп'ютера паролі, номери кредитних карток, телефонні номери та іншу інформацію. Крім того, ще однією метою Trojan-PSW є коди до онлайн-ігор та коди реєстрацій до ліцензійних програм.

Trojan-Clicker- Різновид троянських програм, які здійснюють несанкціонований перенаправлення користувачів на потрібний для кіберзлочинця інтернет-ресурс. Це робиться задля досягнення однієї з трьох цілей: Ddos-атаки на вибраний сервер, збільшення відвідувачів заданого сайту або залучення нових жертв для зараження вірусами, хробаками або іншими троянськими програмами.

Trojan-Downloaderі Trojan-Dropper- Шкідливі програми з подібним процесом. Trojan-Downloader, як відомо з назви, завантажує заражені програми на ПК, а Trojan-Dropper встановлює їх.

Trojan-Proxy- Троянські проксі-сервера. Ці програми використовуються зловмисниками для прихованого розсилання спаму.

Trojan-Spy- Програми-шпигуни. Мета таких троянських програм – шпигунство за користувачем ПК. Троян робить скріншоти екрану, запам'ятовує введену з клавіатури інформацію тощо. Ці програми використовуються для отримання даних про електронні платежі та інші фінансові операції.

ArcBomb– архіви, які перешкоджають правильній роботі комп'ютера. Вони заповнюють жорсткий диск великим обсягом даних, що повторюються, або порожніми файлами, що призводить до зависання системи. Хакери використовують ArcBomb для уповільнення чи зупинення роботи поштових серверів.

Rootkit– програмний код, який дозволяє приховати присутність у системі троянської програми. Rootkit без трояна нешкідливий, але разом із ним несе істотну небезпеку.

Trojan-Notifier– троянська програма, яка надсилає творцю сповіщення про успішну атаку на комп'ютер користувача.

Декілька заражених троянськими програмами комп'ютерів, кіберзлочинці об'єднують у ботнети – мережі комп'ютерів, які керуються хакерами. Такі ботнети є небезпекою для користувачів. З їхньою допомогою кіберзлочинці розсилають спам, крадуть паролі до банківських рахунків, здійснюють DdoS-атаки. А тепер уявіть, що один із комп'ютерів, об'єднаних у ботнет – ваш. Причому ви нічого про це не знатимете, поки одного "прекрасного" дня до вас постукають у двері поліцейські з відділу боротьби з кіберзлочинністю. Потім доведи, що це не ви DdoSсили підданий атаці сервер, а хакер, який мав доступ до вашої системи за допомогою троянської програми.

Для того, щоб мінімізувати (саме мінімізувати, уникнути не вдасться) наслідки зараження домашнього комп'ютера, встановіть ліцензійну антивірусну програму, яка оновлюватиме свої бази. Творці антивірусної програми завжди на кілька кроків відстають від хакерів, тому оновлення баз має бути якомога частіше. Якщо ваш комп'ютер заразився вірусом, йому потрібна комп'ютерна допомога . Радимо звернутися до найкращого сервісу міста Кемерово.

Розробка шкідливих програм вимагає ресурсів щонайменше, або навіть у кілька разів більше, ніж розробка необхідного у роботі ПО. Троянські програми це простий, а найголовніше дешевий спосіб, що використовується хакерами для віддаленого керування вашим ПЗ. Боротьба з троянськими програмами має вийти на новий рівень, інакше творці антивірусів самотужки не впораються зі зростаючою силою кіберзлочинністю.