Процес аналізу та оцінки ризиків є одним із ключових етапів найбільш відомих методик побудови систем захисту інформації, таких як Symantec Lifecycle Security та методика компанії Microsoft. Крім того, існують спеціалізовані методики та програмні продукти для аналізу та оцінки ризиків, такі як CRAMM, FRAP, RiskWatch, ГРІФ та ін. Дамо опис найбільш відомим з них, щоб отримати правильне уявлення про особливості кожної з методик для подальшого вибору найбільш підходящою для застосування у компаніях банківської сфери.

Огляд методик аналізу та оцінки ризиків інформаційної безпеки, що найбільш активно використовуються

Symantec Lifecycle Security - це модель, що описує такий спосіб організації системи інформаційної безпеки підприємства, що дозволяє системно вирішувати завдання, пов'язані із захистом інформації, та надає можливість адекватно оцінити результат застосування технічних та організаційних засобів та заходів захисту інформації (Петренко, 2009). Дана методика включає сім основних компонентів:

1. політики безпеки, стандарти, процедури та метрики;

2. аналіз ризиків;

3. стратегічний план побудови системи захисту;

4. вибір та впровадження рішень;

5. навчання персоналу;

6. моніторинг захисту;

7. розробка методів реагування у разі інцидентів та відновлення.

Оскільки у цій роботі розглядається проблема аналізу та оцінки ризиків інформаційної безпеки, зосередимо свою увагу цьому етапі життєвого циклу СИБ. Нижче наведено ключові моменти процесу аналізу ризиків моделі Symantec Lifecycle Security.

1. Докладне документування комп'ютерної системи підприємства з акцентом на опис критично важливих діяльності підприємства додатків.

2. Визначення ступеня залежності нормального функціонування організації від справності окремих частин комп'ютерної мережі, конкретних вузлів, від безпеки даних, що зберігаються і оброблюються.

3. Пошук уразливих місць комп'ютерної системи підприємства.

4. Пошук загроз, які можуть бути реалізовані щодо виявлених уразливих місць.

5. Пошук та оцінка ризиків, пов'язаних з використанням комп'ютерної системи підприємства.

p align="justify"> Ще одним широко відомим способом побудови комплексної системи захисту інформації на підприємстві є методика, розроблена компанією Microsoft. Вона включає модель управління ризиками інформаційної безпеки компанії. Весь цикл управління ризиками можна поділити на чотири основні стадії.

1. Оцінка ризиків.

· Планування збору даних, обговорення ключових умов успішної реалізації та підготовка рекомендацій.

· Збір даних про ризики та його документування.

· Визначення значущості ризиків. Опис послідовності дій щодо якісної та кількісної оцінки ризиків.

2. Підтримка ухвалення рішень.

· Визначення функціональних вимог.

· Вибір відповідних елементів контролю.

· Перевірка запропонованих елементів контролю на відповідність функціональним вимогам.

· Оцінка зниження ризиків.

· Оцінка прямих та непрямих витрат, пов'язаних із використанням елементів контролю.

· Визначення найбільш економічно ефективного рішення щодо нейтралізації ризику шляхом аналізу вигод та витрат.

3. Реалізація контролю. Розгортання та використання елементів контролю, що знижують ризик для ІБ організації.

· Пошук цілісного підходу.

· Організація багаторівневого захисту.

4. Оцінка ефективності програми. Аналіз ефективності процесу управління ризиками, перевірка вибраних елементів контролю на відповідність необхідному рівню захисту.

· Розробка системи показників ризиків.

· Оцінка ефективності програми управління ризиками та виявлення можливостей її покращення.

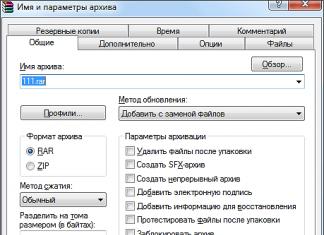

Рис.1

Зупинимося докладніше першої стадії. Слід зазначити, що етапи якісної оцінки ризиків зазвичай приблизно однакові: виявлення ризиків ІБ, визначення ймовірності виникнення кожного з них, визначення вартості активів, які постраждають від реалізації конкретного ризику, а також розподіл описаних ризиків на групи залежно від обумовлених раніше критеріїв значущості ризику, а також можливості його ухвалення. Так і в даній методиці на початковому етапі ризикам надаються значення відповідно до шкали: "високий" (червона область), "суттєвий" (жовта область), "помірний" (синя область) та "незначний" (зелена область) (рис. 2). Після цього, за потреби виявлених найбільш істотних ризиків та підрахунку фінансових показників, проводиться кількісна оцінка.

Мал. 2Матриця для табличної оцінки ризиків.

Для проведення ефективної оцінки потрібно зібрати найактуальніші дані про активи організації, загрози безпеці, уразливості, поточне середовище контролю та пропоновані елементи контролю. Далі проводиться складний і багатоступінчастий процес аналізу та оцінки ризиків, в результаті якого власники бізнесу отримують інформацію не тільки про існуючі ризики, ймовірності їх реалізації, рівні впливу на діяльність компанії, а й оцінку очікуваного річного збитку (ALE).

Тут також варто згадати про існування засобу оцінки безпеки "Microsoft Security Assessment Tool (MSAT)", який є безкоштовним програмним забезпеченням, що дозволяє "оцінити вразливості в ІТ-середовищах, надати список розставлених за пріоритетами проблем і список рекомендацій щодо мінімізації цих загроз".

Процес аналізу інформаційної мережі на наявність у ній уразливостей здійснюється за допомогою відповідей на більш ніж 200 питань, що "охоплюють інфраструктуру, додатки, операції та персонал". Перша серія питань призначена для визначення бізнес-моделі компанії, на основі отриманих відповідей засіб створює "профіль бізнес-ризику (BRP)". За результатами відповіді другу серію питань складається список захисних заходів, впроваджених компанією з часом. У сукупності ці заходи безпеки "утворюють рівні захисту, надаючи велику захищеність від загроз безпеки та конкретних уразливостей". Сума рівнів, що утворюють "комбіновану систему глибокого захисту", називається індексом глибокого захисту (DiDI). Після цього BRP і DiDI порівнюються між собою для вимірювання розподілу загроз по областях аналізу - інфраструктури, додатків, операцій та людей.

Ця оцінка призначена для використання в організаціях середнього розміру, що містять від 50 до 1500 настільних систем. Внаслідок її використання менеджмент компанії отримує загальну інформацію про стан системи захисту інформації підприємства, охоплюючи більшість "областей потенційного ризику", але описуваний засіб не передбачено для надання "глибокого аналізу конкретних технологій або процесів".

Методика "CCTA Risk Analysis and Management Method (CRAMM)" є однією з перших методик аналізу ризиків у сфері інформаційної безпеки. В основі методу CRAMM лежить комплексний підхід, що поєднує процедури кількісної та якісної оцінки ризиків.

Дослідження інформаційної безпеки системи за допомогою CRAMM може проводитися двома способами, що мають дві якісно різні цілі: забезпечення базового рівня ІБ та проведення повного аналізу ризиків. Від того, яке завдання стоїть перед фахівцями з оцінки ризиків, залежить кількість етапів роботи, що проводяться. Давайте перерахуємо всі можливості цієї методики, наголошуючи на обставинах застосування тієї чи іншої процедури аналізу.

Перша стадія є підготовчою та обов'язковою при постановці будь-якої з двох можливих цілей дослідження інформаційної безпеки системи. Під час цього етапу формально визначаються межі аналізованої інформаційної системи, її основні функції, категорії користувачів та персоналу, що бере участь у дослідженні.

На другій стадії проводиться аналіз всього, що стосується виявлення та визначення цінності ресурсів системи, що розглядається: проводиться ідентифікація фізичних, програмних та інформаційних ресурсів, що знаходяться всередині кордонів системи, а потім проводиться розподіл їх на заздалегідь виділені класи. В результаті замовник має гарне уявлення про стан системи та може ухвалити рішення про необхідність проведення повного аналізу ризиків. За умови, що забезпечення базового рівня ІБ клієнту мало, будується модель інформаційної системи з позиції ІБ, яка дозволить виділити найкритичніші елементи.

На третій стадії, яка проводиться тільки в тому випадку, якщо необхідне проведення повного аналізу ризиків, розглядається все, що стосується ідентифікації та оцінки рівнів загроз для груп ресурсів та їх уразливостей. На даному етапі оцінюється вплив певних груп ресурсів на працездатність сервісів, визначається поточний рівень загроз і вразливостей, обчислюються рівні ризиків і проводиться аналіз результатів. У результаті замовник отримує ідентифіковані та оцінені рівні ризиків ІБ для досліджуваної системи.

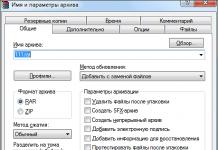

На четвертій стадії для кожної групи ресурсів та кожного з 36 типів загроз програмне забезпечення CRAMM складає список питань, що передбачають однозначну відповідь. Як і у випадку з методикою компанії Microsoft, CRAMM проводиться якісна оцінка ризику шляхом віднесення рівнів загроз до тієї чи іншої категорії в залежності від отриманих відповідей. Усього в даній методиці є п'ять категорій рівнів загроз: "дуже високий", "високий", "середній", "низький" та "дуже низький". У свою чергу, рівень уразливості ресурсу оцінюється, залежно від відповідей, як "високий", "середній" та "низький". На основі цієї інформації, а також розмірів очікуваних фінансових втрат розраховуються рівні ризиків за шкалою від 1 до 7, об'єднані в матриці оцінки ризику (рис.3).

Рис.3

Тут слід зазначити, що метод CRAMM по праву може бути віднесений до методик, що використовують як якісний, так і кількісний підходи до аналізу ризиків інформаційної безпеки, оскільки в процесі проведення оцінки враховується рівень очікуваних фінансових втрат від реалізації ризику, а результати надаються в балах шкалі від 1 до 7. Цей факт значно підвищує рейтинг методики CRAMM в очах фахівців у цій предметній галузі.

На останній стадії дослідження, що має назву "Управління ризиками", проводиться вибір адекватних елементів контролю: програмне забезпечення CRAMM генерує кілька варіантів заходів протидії, адекватних виявленим ризикам та їх рівням, з яких вибирається оптимальний варіант системи безпеки, що відповідає вимогам замовника.

Методика "Facilitated Risk Analysis Process (FRAP)" - це модель побудови системи захисту інформації, що включає якісний аналіз ризиків. Розберемо саме цю, цікаву для нас, складову методики. Нижче наведено основні етапи оцінки ризиків.

1. На першому етапі, з опорою на дані опитувань, технічну документацію, автоматизований аналіз мереж, складається список активів, що знаходяться в зоні ризику.

2. Ідентифікація небезпек. При складанні списку загроз можуть використовуватись різні підходи:

· Конвенційний метод. У цьому випадку експерти становлять переліки потенційних загроз, з яких згодом вибираються найбільш актуальні для даної системи;

· Статистичний. Тут проводиться аналіз статистики подій, пов'язаних з інформаційною безпекою даної ІВ та подібних до неї, та оцінюється їх середня частота, після чого проводиться оцінка точок ризику;

· "Мозковий штурм", що проводиться співробітниками компанії. Відмінність від першого методу у цьому, що він проводиться без залучення зовнішніх експертів.

3. Після складання списку потенційних загроз проводиться збір статистики за кожним випадком виникнення ризику: частотою тієї чи іншої ситуації, а також за рівнем збитків, що зазнаються. Спираючись на ці значення, експерти оцінюють рівень загрози за обома параметрами: ймовірність виникнення загрози (High Probability, Medium Probability and Low Probability) та шкоди від неї (High Impact, Medium Impact and Low Impact). Далі, відповідно до правила, що задається матрицею ризиків (рис.4), визначається оцінка рівня ризику:

· рівень A - спрямовані на елімінацію загрози заходи (наприклад, впровадження СЗІ) повинні бути вжиті негайно та в обов'язковому порядку;

· Рівень B - необхідно вжити заходів, спрямованих на зниження ризику;

· Рівень C - необхідний моніторинг ситуації;

· Рівень D - ніяких дій в даний момент робити не потрібно.

4. Після того, як погрози були ідентифіковані та відносні ризики оцінені, слід скласти план дій, що дозволяє усунути ризик або зменшити його до прийнятного рівня.

5. Після закінчення оцінки ризиків результати мають бути детально документовані та переведені у стандартизований формат. Ці дані можуть бути використані при плануванні подальших процедур у сфері безпеки, бюджету, що виділяється на ці процедури, і т.д.

Мал. 4

Risk Advisor - це програмний продукт, розроблений компанією MethodWare, в якому реалізовано методику, що "дає змогу задати модель інформаційної системи з позиції інформаційної безпеки, ідентифікувати ризики, загрози, втрати в результаті інцидентів". Можна виділити п'ять основних етапів роботи:

Опис контексту. Насамперед необхідно створити загальну схему зовнішніх та внутрішніх інформаційних контактів організації. Ця модель будується у кількох вимірах і задається наступними параметрами: стратегічним, організаційним, бізнес-цілями, управлінням ризиками, критеріями. Картина загального контексту з погляду стратегії описує сильні та слабкі сторони організації щодо зовнішніх контактів. Тут проводиться класифікація загроз пов'язаних із відносинами з партнерами, оцінюються ризики, пов'язані з різними варіантами розвитку зовнішніх зв'язків організації. Опис контексту в організаційному вимірі включає картину відносин всередині організації, стратегію розвитку та внутрішню політику. Схема управління ризиками включає концепцію інформаційної безпеки. Нарешті, в контексті бізнес-цілей та критеріїв оцінки, описуються, як випливає з назви, ключові бізнес-цілі та якісні та кількісні критерії, з опорою на які здійснюється управління ризиками.

Опис ризиків. Для того щоб полегшити та стандартизувати процес прийняття рішень, пов'язаних з управлінням ризиками, дані щодо них необхідно стандартизувати. У різних моделях використовують різні шаблони для формалізації наявної інформації. У описуваній нами методиці задається матриця ризиків, у якій враховуються як власні параметри цих ризиків, а й інформація про їх зв'язки з іншими елементами загальної системи. Слід зазначити, що ризики оцінюються тут за якісною, а не кількісною шкалою і діляться лише на дві категорії: прийнятні та, відповідно, неприйнятні. Після цієї оцінки проводиться вибір контрзаходів та аналіз вартості та ефективності вибраних засобів захисту.

Опис погроз. Насамперед складається загальний список загроз. Потім вони класифікуються за якісною шкалою, описуються взаємозв'язки між різними загрозами та зв'язки типу "загроза - ризик".

Опис втрат. На цьому етапі описуються події, пов'язані з інцидентами інформаційної безпеки, після чого оцінюються ризики, спричинені цими подіями.

Аналіз результатів. Після побудови моделі формується детальний звіт (що складається більш ніж зі 100 розділів). Агреговані описи надаються споживачеві у вигляді графа ризиків.

Компанія RiskWatch, як і Microsoft, розробила власну методику аналізу та оцінки ризиків, яка реалізується в ряді їх програмних засобів. "У методі RiskWatch як критерії для оцінки та управління ризиками використовуються очікувані річні втрати (Annual Loss Expectancy, ALE) та оцінка повернення інвестицій (Return on Investment, ROI). Методика RiskWatch орієнтована на точну кількісну оцінку співвідношення втрат від загроз безпеки та витрат на створення системи захисту. Процес аналізу ризиків складається із чотирьох етапів.

У першому етапі, що є, власне, підготовчим, визначається предмет дослідження: дається опис типу організації, складу досліджуваної системи, базових вимог у сфері інформаційної безпеки тощо. Програмне забезпечення RiskWatch пропонує широкий вибір різноманітних категорій ресурсів, що захищаються, втрат, загроз, уразливостей та заходів захисту, з яких аналітик вибирає тільки ті, що реально присутні в досліджуваній системі. Крім того, є можливість додавання нових елементів та коригування вже існуючих описів.

З другого краю етапі виробляється більш детальне опис системи (які ресурси у ній присутні, які типи втрат можуть бути при реалізації ризику і які класи інцидентів можна назвати " шляхом зіставлення категорії втрат і категорії ресурсів " ). Існують два варіанти введення даних: вручну або шляхом імпорту зі звітів, згенерованих у процесі аналізу комп'ютерної мережі на наявність у ній уразливостей. Для виявлення можливих слабких місць системи використовується опитувальник, у якому пропонується відповісти більш ніж 600 питань, що з категоріями ресурсів. У зв'язку з тим, що компанії з різних сфер діяльності мають свої виняткові особливості, а також враховуючи ринок інформаційних технологій, що швидко розвивається, здається дуже розумною і зручною наявність можливості коригування питань і виключення/додавання нових. Далі визначається частота реалізації кожної з присутніх у системі загроз, рівень уразливості та цінність ресурсів. На основі цієї інформації розраховується ефективність використання тих чи інших елементів контролю інформаційної безпеки.

На етапі виробляється кількісна оцінка ризику. Насамперед визначається взаємозв'язок між ресурсами, втратами, загрозами та вразливістю, визначеними у процесі проведення перших двох етапів роботи. Далі для кожного ризику розраховується математичне очікування втрат за рік за такою формулою:

де p – частота виникнення загрози протягом року,

v - вартість ресурсу, що наражається на загрозу.

Наприклад, якщо виведення сервера з ладу на годину обійдеться компанії в $100000, а ймовірність здійснення DDoS-атаки протягом року дорівнює 0.01, то очікувані втрати становитимуть $1000. Крім того, моделюються сценарії "що якщо…", в яких аналогічні ситуації розглядаються з урахуванням впровадження засобів захисту. Шляхом порівняння очікуваних втрат за умови використання елементів контролю без них можна оцінити, наскільки ефективним буде впровадження тих чи інших захисних заходів.

На останньому етапі генеруються звіти різних видів: "короткі підсумки, повні та короткі звіти про елементи, описані на стадіях 1 і 2, звіт про вартість ресурсів, що захищаються, і очікуваних втрат від реалізації загроз, звіт про загрози та заходи протидії, звіт про результати аудиту безпеки ."

Таким чином, засіб дозволяє не тільки оцінити ризики, які на даний момент існують у підприємства, але і вигоду, яку може принести впровадження фізичних, технічних, програмних та інших засобів і механізмів захисту. Підготовлені звіти та графіки дають матеріал, достатній для прийняття рішень щодо зміни системи забезпечення безпеки підприємства. Крім того, програмне забезпечення, що описується, може бути зручною основою для розробки власного, максимально підходить для підприємств конкретного типу (наприклад, кредитних організацій), засоби аналізу та оцінки ризиків інформаційної безпеки.

ГРІФ - російський комплексний засіб аналізу та управління ризиками інформаційної системи організації, розроблений компанією Digital Security. Принцип роботи даного програмного забезпечення ґрунтується на двох концептуально різних підходах до оцінки ризиків інформаційної безпеки, які отримали назви "модель інформаційних потоків" та "модель загроз та вразливостей". Розглянемо кожен із алгоритмів окремо.

Модель інформаційних потоків характеризується тим, що в основі алгоритму аналізу та оцінки ризиків лежить побудова моделі інформаційної системи організації. Розрахунок значень ризиків базується на інформації про засоби захисту ресурсів з цінною інформацією, взаємозв'язки ресурсів між собою, вплив прав доступу груп користувачів та організаційні заходи протидії.

На першому етапі необхідно підготувати повний опис архітектури досліджуваної мережі, що включає інформацію про цінні ресурси, їх взаємозв'язки, групи користувачів, засоби захисту інформації та ін. кожного виду інформації на ресурсі.

Перейдемо до безпосереднього опису алгоритму. Оцінка ризику проводиться окремо по кожному зв'язку "група користувачів - інформація" за трьома типами загроз: конфіденційність, цілісність і доступність (при цьому для перших двох типів результат розраховується у відсотках, а для останнього - у годинах простою). Збитки від різних видів загроз теж задається окремо, т.к. оцінити комплексні втрати який завжди можливо. Ключовими критеріями, від яких залежить ймовірність реалізації тієї чи іншої загрози, є види (локальний та/або віддалений) та права (читання, запис, видалення) доступу користувачів до ресурсів, наявність доступу до Інтернету, кількість осіб у групі, використання антивірусного ПЗ, криптографічних засобів захисту (особливо значуще для дистанційного доступу) тощо. На цьому ж етапі визначаються засоби захисту інформації та розраховуються коефіцієнти "локальної захищеності інформації на ресурсі, віддаленої захищеності інформації на ресурсі та локальної захищеності робочого місця групи користувачів". Мінімальний коефіцієнт відбиває реальний рівень захисту ресурсу, т.к. вказує на найбільш уразливе місце в інформаційній системі. Щоб отримати підсумкову ймовірність реалізації загрози, отриманий показник необхідно помножити на базову ймовірність реалізації загрози ІБ, яка розраховується на основі методу експертних оцінок.

На останньому етапі значення отриманої підсумкової ймовірності множиться на величину збитків від реалізації загрози та розраховується ризик загрози інформаційної безпеки для зв'язку "вид інформації - група користувачів". Алгоритм розрахунку величини ризику по загрозі "відмова в обслуговуванні" має незначні відмінності, пов'язані переважно з одиницями вимірювання.

Система також дозволяє задавати контрзаходи, ефективність застосування яких можна оцінити за формулою:

де E - ефективність застосування контрзаходи,

Ризик без урахування контрзаходу,

Ризик з урахуванням контрзаходу.

Внаслідок роботи алгоритму замовник отримує наступну інформацію.

· "Ризик реалізації за трьома базовими загрозами для виду інформації.

· Ризик реалізації за трьома базовими загрозами для ресурсу.

· Ризик реалізації сумарно за всіма загрозами для ресурсу.

· Ризик реалізації за трьома базовими загрозами для інформаційної системи.

· Ризик реалізації з усіх загроз для інформаційної системи.

· Ризик реалізації з усіх загроз для інформаційної системи після завдання контрзаходів.

· Ефективність контрзаходи.

· Ефективність комплексу контрзаходів ".

Модель аналізу загроз та вразливостей описує ще один підхід до аналізу та оцінки ризиків інформаційної безпеки. Як вхідна інформація виступає перелік ресурсів, що містять цінну інформацію, опис загроз, що впливають на кожен ресурс, та вразливостей, через які можлива реалізація вищезгаданих загроз. До кожного з видів вихідних даних (крім уразливостей) вказується ступінь критичності. Також запроваджується ймовірність реалізації тієї чи іншої загрози.

Алгоритм може працювати у двох режимах: розраховуючи ймовірність реалізації однієї базової загрози чи розподіляючи оцінки за трьома базовими типами загроз. Перерахуємо етапи методу у вигляді для обох режимів.

1. Розраховується рівень загрози щодо конкретної вразливості на основі критичності та ймовірності реалізації загрози через дану вразливість.

2. Рівень загрози по всіх уразливості розраховується шляхом підсумовування рівнів загроз через конкретні уразливості.

3. Розраховується загальний рівень загроз ресурсу.

4. Розраховується ризик ресурсу.

5. Розраховується ризик за інформаційною системою.

Алгоритм аналізу та оцінки ризиків ГРІФ - це зразок методики, яка враховує особливості структури компанії замовника, використовуючи два різні підходи до розрахунку величин ризиків. Кожен з цих двох методів може бути ефективнішим у випадку з однією фірмою і менш ефективним у ситуації з іншою. Таким чином, методика ГРІФ виключає можливість використання невідповідного алгоритму розрахунку рівня ризику, гарантуючи досягнення оптимального результату.

Відомо, що ризик – це ймовірність реалізації загрози інформаційній безпеці. У класичному поданні оцінка ризиків включає оцінку загроз, уразливостей і шкоди, що завдається при їх реалізації. Аналіз ризику полягає у моделюванні картини наступу цих найнесприятливіших умов за допомогою обліку всіх можливих факторів, що визначають ризик як такий. З математичної погляду під час аналізу ризиків такі чинники вважатимуться вхідними параметрами.

Перерахуємо ці параметри:

1) активи - ключові компоненти інфраструктури системи, залучені до бізнес-процесу та мають певну цінність;

2) загрози, реалізація яких можлива у використанні вразливості;

3) уразливості - слабкість у засобах захисту, викликана помилками чи недосконалістю у процедурах, проекті, реалізації, яка може бути використана для проникнення до системи;

4) збитки які оцінюються з урахуванням витрат на відновлення системи у вихідний стан після можливого інциденту ІБ.

Отже, першим етапом під час проведення багатофакторного аналізу ризиків є ідентифікація та класифікація аналізованих вхідних параметрів. Далі необхідно провести градацію кожного параметра за рівнем значущості (наприклад: високий, середній, низький). На заключному етапі моделювання ймовірного ризику (попередньому отриманню числових даних рівня ризику) відбувається прив'язка виявлених загроз і вразливостей до конкретних компонентів ІТ-інфраструктури (така прив'язка може мати на увазі, наприклад, аналіз ризику з урахуванням і без урахування засобів захисту системи, ймовірності того, що система буде скомпрометована через невраховані фактори і т.д.). Давайте розглянемо процес моделювання ризиків покроково. Для цього перш за все звернемо увагу на активи компанії.

Інвентаризація активів компанії

(SYSTEM CHARACTERIZATION)

Насамперед необхідно визначити, що є цінним активом компанії з погляду інформаційної безпеки. Стандарт ISO 17799, який докладно описує процедури системи управління ІБ, виділяє такі види активів:

. інформаційні ресурси (бази та файли даних, контракти та угоди, системна документація, науково-дослідна інформація, документація, навчальні матеріали та ін.);

. програмне забезпечення;

. матеріальні активи (комп'ютерне обладнання, засоби телекомунікацій та ін.);

. послуги (сервіси телекомунікацій, системи забезпечення життєдіяльності та ін.);

. співробітники компанії, їх кваліфікація та досвід;

. нематеріальні ресурси (репутація та імідж компанії).

Слід визначити, порушення інформаційної безпеки яких активів може завдати шкоди компанії. У цьому випадку актив вважатиметься цінним і його необхідно буде враховувати при аналізі інформаційних ризиків. Інвентаризація полягає у складанні переліку цінних активів підприємства. Як правило, цей процес виконують власники активів. Поняття "власник" визначає осіб або сторони, які мають затверджені керівництвом компанії обов'язки щодо управління створенням, розробкою, підтримкою, використанням та захистом активів.

У процесі категорування активів необхідно оцінити критичність активів для бізнес-процесів компанії або, іншими словами, визначити, які збитки зазнає компанія у разі порушення інформаційної безпеки активів. Цей процес викликає найбільшу складність, т.к. p align="justify"> цінність активів визначається на основі експертних оцінок їх власників. У процесі цього етапу часто проводяться обговорення між консультантами щодо розробки системи управління та власниками активів. Це допомагає власникам активів зрозуміти, як слід визначати цінність активів з погляду інформаційної безпеки (як правило, процес визначення критичності активів є для власника новим і нетривіальним). Крім того, для власників активів розробляються різні методики оцінки. Зокрема, такі методики можуть містити конкретні критерії (актуальні для цієї компанії), які слід враховувати в оцінці критичності.

Оцінка критичності активів

Оцінка критичності активів виконується за трьома параметрами: конфіденційністю, цілісністю та доступністю. Тобто. слід оцінити збитки, які зазнає компанія при порушенні конфіденційності, цілісності чи доступності активів. Оцінку критичності активів можна виконувати у грошових одиницях та у рівнях. Однак, враховуючи той факт, що для аналізу інформаційних ризиків необхідні значення у грошових одиницях, у разі оцінки критичності активів у рівнях слід визначити оцінку кожного рівня у грошах.

Згідно з авторитетною класифікацією NIST, включеною до RISK MANAGEMENT GUIDE FOR THE INFORMATION TECHNOLOGY SYSTEMS, категоріюванню та оцінці загроз передує безпосередня ідентифікація їх джерел. Так, згідно з вищезгаданою класифікацією, можна виділити основні джерела загроз, серед яких:

. загрози природного походження (землетруси, повені тощо);

. загрози, що походять від людини (неавторизований доступ, мережеві атаки, помилки користувачів тощо);

. загрози техногенного походження (аварії різного роду, відключення електропостачання, хімічне забруднення тощо).

Вищеописана класифікація може бути категоризована далі докладніше.

Так, до самостійних категорій джерел загроз, що походять від людини, згідно із згаданою класифікацією NIST відносяться:

- хакери;

- кримінальні структури;

- терористи;

- Компанії, що займаються промисловим шпигунством;

- Інсайдери.

Кожна з перелічених загроз, у свою чергу, має бути деталізована та оцінена за шкалою значущості (наприклад: низька, середня, висока).

Очевидно, що аналіз загроз має розглядатися в тісному зв'язку з уразливістю досліджуваної системи. Завданням даного етапу управління ризиками є складання переліку можливих уразливостей системи та категорування цих уразливостей з урахуванням їхньої "сили". Так, згідно із загальносвітовою практикою, градацію вразливостей можна розбити за рівнями: Критичний, Високий, Середній, Низький. Розглянемо ці рівні докладніше:

1. Критичний рівень небезпеки. До цього рівня небезпеки відносяться уразливості, які дозволяють здійснити віддалену компрометацію системи без додаткового впливу цільового користувача та активно експлуатуються в даний час. Цей рівень загрози передбачає, що експлойт перебуває у публічному доступі.

2. Висока міра небезпеки. До цього рівня небезпеки належать уразливості, які дозволяють здійснити віддалену компрометацію системи. Як правило, для подібних уразливостей не існує експлойту в публічному доступі.

3. Середній рівень небезпеки. До цього рівня небезпеки відносяться вразливості, які дозволяють провести віддалену відмову в обслуговуванні, неавторизований доступ до даних або виконання довільного коду за безпосередньої взаємодії з користувачем (наприклад, через підключення до зловмисного сервера вразливим додатком).

4. Низький рівень небезпеки. До цього рівня належать уразливості, що експлуатуються локально, а також уразливості, експлуатація яких утруднена або які мають мінімальний вплив (наприклад, XSS, відмова в обслуговуванні клієнтської програми).

Джерелом складання такого переліку/списку вразливостей мають стати:

. загальнодоступні списки вразливостей, що регулярно публікуються (як приклад: www.securitylab.ru);

. список вразливостей, що публікуються виробником ПЗ (наприклад: www.apache.org);

. результати тестів на проникнення (наприклад: www.site-sec.com);

. аналіз звітів сканерів уразливостей (проводиться адміністратором безпеки усередині компанії).

У випадку вразливості можна класифікувати так:

. Вразливості ОС та ПЗ (помилки коду), виявлені виробником або незалежними експертами (на момент написання статті загальна кількість виявлених уразливостей досягла позначки близько ~1900 - сюди увійшли вразливості, опубліковані в багтреках на xakep.ru, securitylab, securitylab, milw0rm . Com).

. Уразливості системи, пов'язані з помилками в адмініструванні (неадекватні оточенню налаштування web-сервера або PHP, порти з вразливими сервісами тощо не закриті міжмережевим екраном тощо).

. Вразливості, джерелами яких можуть стати інциденти, які не передбачені політикою безпеки, а також події стихійного характеру. Як яскравий приклад поширеної вразливості ОС і ПЗ можна навести переповнення буфера (buffer overflow). До речі будь сказано, абсолютна більшість із нині існуючих експлойтів реалізують клас уразливостей на переповнення буфера.

Чисельні методи оцінки ризиків

Найпростіша оцінка інформаційних ризиків полягає у розрахунку ризиків, який виконується з урахуванням відомостей про критичність активів, а також ймовірності реалізації вразливостей.

Класична формула оцінки ризиків:

R = D * P (V), де R - інформаційний ризик;

D – критичність активу (збитки);

P(V) – ймовірність реалізації вразливості.

Одним із прикладів практичної реалізації вищеописаного підходу до визначення рівнів ризику є матриця ризиків, запропонована NIST.

| Threat Likelihood-загроза (її ймовірність) | Impact-збитки | ||

| Low (низький) - 10 | Medium (середній) -50 | High (високий) -100 | |

| High (висока) - 1 | Low (низький) 10x1 = 10 | Medium (середній) 50x1 = 50 | High (високий) 100x1 = 100 |

| Medium (середня) – 0.5 | Low (низький) 10x0.5 = 5 | Medium (середній) 50x0.5 = 25 | Medium (середній) 100x0.5 = 50 |

| Low (низька) – 0.1 | Low (низький) 10x0.1 = 1 | Low (низький) 50x0.1 = 5 | Low (низький) 100x0.1 = 10 |

| Рівень ризику: високий (від 50 до 100); Середній (від 10 до 50); Низький (від 1 до 10). | |||

Кожен із можливих вхідних параметрів (наприклад, вразливість, загроза, актив та шкода) описується своєю функцією належності з урахуванням відповідного коефіцієнта.

Оцінка ризиків на основі нечіткої логіки

Механізми оцінки ризиків на основі нечіткої логіки включає послідовність етапів, у кожному з яких використовуються результати попереднього етапу. Послідовність цих етапів зазвичай така:

. Введення правил програмування як продукційних правил ( " ЯКЩО,… ТО " ), відбивають взаємозв'язок рівня вхідних даних, і рівня ризику на виході.

. Завдання функції приналежності вхідних змінних (наприклад - за допомогою спеціалізованих програм на кшталт "Fuzyy logic" - у цьому прикладі ми використовували MatLab).

. Отримання первинного результату оцінок вхідних змінних.

. Фазифікація оцінок вхідних змінних (знаходження конкретних значень функцій власності).

. Агрегування (має на увазі перевірку істинності умов шляхом перетворень функцій приналежності через нечітку кон'юнкцію та нечітку диз'юнкцію).

. Активізація висновків (знаходження вагових коефіцієнтів за кожним із правил і функцій істинності).

. Акумуляція висновків (знаходження функції приналежності кожної із вихідних змінних).

. Дефазифікація (знаходження чітких значень вихідних змінних).

Так, у наведеному вище прикладі (таблиця 1.1.) фактично було розглянуто двопараметричний алгоритм оцінки ризику з трирівневими шкалами вхідних параметрів. При цьому:

. для вхідних величин та ризику були задані трирівневі шкали, на яких визначено нечіткі терми (відповідає "великому", "середньому" та "низькому" значенням змінних - див. рис. 1);

. Значимість всіх логічних правил виведення однакова (всі вагові коефіцієнти продукційних правил дорівнюють одиниці).

Мал. 1. Трапецієподібні функції приналежності трирівневої шкали "уразливості"

Очевидно, що двопараметричний алгоритм, що передбачає введення двох вхідних змінних, не може забезпечити отримання об'єктивного результату аналізу ризику, особливо з урахуванням безлічі факторів - вхідних змінних, які, до речі, відображають реальну картину оцінки ризику ІБ.

Чотирьохпараметричний алгоритм

Припустимо, що з допомогою продукційних правил нечіткої логіки необхідно відтворити механізм виведення з урахуванням чотирьох вхідних змінних. Такими змінними у разі є:

. активи;

. вразливість;

. загроза (а точніше, її ймовірність);

. збитки.

Кожен із перерахованих вхідних змінних оцінюється за своєю шкалою. Так, припустимо, що на основі попереднього аналізу були отримані деякі оцінки вхідних змінних (рис. 2):

Мал. 2. Введення оцінок змінних та механізм виведення

Мал. 2. Введення оцінок змінних та механізм виведення

На найпростішому прикладі розглянемо вид продукційних правил деякого випадку з трирівневою шкалою:

Мал. 3. Продукційні правила чотирипараметричного алгоритму

Мал. 3. Продукційні правила чотирипараметричного алгоритму

Графічний інтерфейс Fuzzy Logic Toolbox в даному випадку дозволяє переглядати графіки залежності ризику від ймовірності загрози та інших вхідних змінних.

Рис.4. Залежність ризику від ймовірності загрози

Рис.4. Залежність ризику від ймовірності загрози

Мал. 5. Залежність ризику від шкоди

Мал. 5. Залежність ризику від шкоди

Гладкий та монотонний графік залежності "кривої виведення" свідчить про достатність і несуперечність використовуваних правил виведення. Наочне графічне уявлення дозволяє оцінити адекватність властивостей механізму виведення вимогам, що висуваються. У разі "крива висновку" свідчить у тому, що механізм виведення доцільно використовувати у області низьких значень ймовірності, тобто. за ймовірності менше 0,5. Чим можна пояснити такий "завал" у значеннях при ймовірності більше 0,5? Ймовірно, тим, що застосування трирівневої шкали, як правило, відбивається на чутливості алгоритму в галузі високих значень ймовірності.

Огляд деяких Інструментальних засобів аналізу ризиків з урахуванням багатьох факторів

При виконанні повного аналізу ризиків з урахуванням безлічі факторів доводиться вирішувати низку складних проблем:

. Як визначити цінність ресурсів?

. Як скласти повний список загроз ІБ та оцінити їх параметри?

. Як правильно вибрати контрзаходи та оцінити їх ефективність?

Для вирішення цих проблем існують спеціально розроблені інструментальні засоби, побудовані з використанням структурних методів системного аналізу та проектування (SSADM - Structured Systems Analysis and Design), які забезпечують:

- Побудова моделі ІС з точки зору ІБ;

- методи оцінки цінності ресурсов;

- інструментарій для складання списку загроз та оцінки їх ймовірностей;

- Вибір контрзаходів та аналіз їх ефективності;

- Аналіз варіантів побудови захисту;

- Документування (генерацію звітів).

В даний час на ринку є кілька програмних продуктів цього класу. Найбільш популярний з них – CRAMM. Розглянемо його нижче.

Метод CRAMM

У 1985 році Центральне агентство з комп'ютерів і телекомунікацій (CCTA) Великобританії розпочало дослідження існуючих методів аналізу ІБ для того, щоб рекомендувати методи, придатні для використання в урядових установах, зайнятих обробкою несекретної, але критичної інформації. Жоден із розглянутих методів не підійшов. Тому розробили новий метод, відповідний вимогам CCTA. Він отримав назву CRAMM - Метод CCTA Аналізу та Контролю Ризиків. Потім з'явилося кілька версій методу, орієнтованих вимог Міністерства оборони, цивільних державних установ, фінансових структур, приватних організацій. Одна з версій – "комерційний профіль" – є комерційним продуктом. В даний час CRAMM є, судячи з числа посилань в інтернет, найпоширенішим методом аналізу та контролю ризиків. Аналіз ризиків включає ідентифікацію та обчислення рівнів (заходів) ризиків на основі оцінок, привласнених ресурсам, загрозам і вразливості ресурсів. Контроль ризиків полягає в ідентифікації та виборі контрзаходів, що дозволяють знизити ризики до прийнятного рівня. Формальний метод, заснований на цій концепції, повинен дозволити переконатися, що захист охоплює всю систему і існує впевненість у тому, що:

Усі можливі ризики ідентифіковані;

. вразливості ресурсів ідентифіковані та їх рівні оцінені;

. погрози ідентифіковані та їх рівні оцінені;

. контрзаходи ефективні;

. Витрати, пов'язані з ІБ, виправдані.

Олег Бойцев, керівник "Cerber Security//Аналіз Безпеки Вашого Сайту"

При впровадженні системи управління інформаційною безпекою (СУІБ) в організації однієї з основних точок спотикання зазвичай стає система управління ризиками. Міркування про управління ризиками інформаційної безпеки схоже на проблему НЛО. З одного боку ніхто з оточуючих начебто цього не бачив і сама подія є малоймовірною, з іншого боку існує маса свідоцтв, написані сотні книг, є навіть відповідні наукові дисципліни та об'єднання вчених чоловіків, залучених до цього дослідницького процесу і, як водиться, спецслужби мають у цій галузі особливим таємним знанням.

Олександр Астахов, CISA, 2006

Вступ

Серед фахівців з інформаційної безпеки щодо управління ризиками немає одностайності. Хтось заперечує кількісні методи оцінки ризиків, хтось заперечує якісні, хтось взагалі заперечує доцільність та саму можливість оцінки ризиків, хтось звинувачує керівництво організації у недостатньому усвідомленні важливості питань безпеки або скаржиться на труднощі, пов'язані з отриманням об'єктивної оцінки цінності. певних активів, таких, як репутація організації. Інші, не бачачи можливості обґрунтувати витрати на безпеку, пропонують ставитись до цього як до якоїсь гігієнічної процедури та витрачати на цю процедуру стільки грошей, скільки не шкода або скільки залишилося в бюджеті.

Які б не існували думки щодо управління ризиками ІБ і як би ми не ставилися до цих ризиків, ясно одне, що в даному питанні криється суть багатогранної діяльності фахівців з ІБ, що безпосередньо пов'язує її з бізнесом, надає їй розумного сенсу і доцільності. У цій статті викладається один із можливих підходів до управління ризиками та дається відповідь на питання, чому різні організації ставляться до ризиків інформаційної безпеки та керують ними по-різному.

Основні та допоміжні активи

Говорячи про ризики для бізнесу, ми маємо на увазі можливість з певною ймовірністю зазнати певних збитків. Це може бути як пряма матеріальна шкода, так і непряма шкода, що виражається, наприклад, у втраченій вигоді, аж до виходу з бізнесу, адже якщо ризиком не керувати, то бізнес можна втратити.

Власне, суть питання полягає в тому, що організація має в своєму розпорядженні і використовує для досягнення результатів своєї діяльності (своїх бізнес-цілей) кілька основних категорій ресурсів (далі використовуватимемо безпосередньо пов'язане з бізнесом поняття активу). Актив - це все що має цінність для організації та генерує її дохід (тобто це те, що створює позитивний фінансовий потік, або зберігає кошти)

Розрізняють матеріальні, фінансові, людські та інформаційні активи. Сучасні міжнародні стандарти визначають ще одну категорію активів – це процеси. Процес - це агрегований актив, який оперує іншими активами компанії задля досягнення бізнес цілей. Як один з найважливіших активів також розглядаються імідж і репутація компанії. Ці ключові активи для будь-якої організації є нічим іншим як особливим різновидом інформаційних активів, оскільки імідж і репутація компанії – це ні що інше як зміст відкритої та широко поширеної інформації про неї. Інформаційна безпека займається іміджевими питаннями, оскільки проблеми з безпекою організації, а також витік конфіденційної інформації вкрай негативно впливають на імідж.

На результати бізнесу впливають різні зовнішні та внутрішні чинники, які стосуються категорії ризику. Вплив це виявляється у негативному вплив на одну або одночасно кілька груп активів організації. Наприклад, збій сервера впливає на доступність інформації і додатків, що зберігається на ньому, а його ремонт відволікає людські ресурси, створюючи їх дефіцит на певній ділянці робіт і викликаючи дезорганізацію бізнес процесів, при цьому тимчасова недоступність клієнтських сервісів може негативно вплинути на імідж компанії.

За визначенням, організації важливі всі види активів. Однак у кожної організації є основні життєво важливі активи та допоміжні активи. Визначити які активи є основними дуже легко, т.к. це ті активи, навколо яких збудовано бізнес організації. Так, бізнес організації може бути заснований на володінні та використанні матеріальних активів (наприклад, землі, нерухомості, обладнання, корисних копалин), бізнес може бути побудований на управлінні фінансовими активами (кредитна діяльність, страхування, інвестування), бізнес може бути заснований на компетенції та авторитеті конкретних фахівців (консалтинг, аудит, навчання, високотехнологічні та наукомісткі галузі) або бізнес може обертатися навколо інформаційних активів (розробка програмного забезпечення, інформаційних продуктів, електронна комерція, бізнес в Інтернет). Ризики основних активів загрожують втратою бізнесу та непоправними втратами для організації, тому на цих ризиках насамперед зосереджено увагу власників бізнесу та ними керівництво організації займається особисто. Ризики допоміжних активів зазвичай призводять до поповнення збитків і є основним пріоритетом у системі управління організації. Зазвичай управлінням такими ризиками займаються люди, які спеціально призначаються, або ці ризики передаються сторонній організації, наприклад, аутсорсеру або страховій компанії. Для організації це радше питання ефективності управління, ніж виживання.

Існуючі підходи до управління ризиками

Оскільки ризики інформаційної безпеки є основними далеко ще не всіх організацій, практикуються три основних підходи до управління цими ризиками, різняться глибиною і рівнем формалізму.

Для некритичних систем, коли інформаційні активи є допоміжними, а рівень інформатизації невисокий, що для більшості сучасних російських компаній, існує мінімальна необхідність оцінки ризиків. У таких організаціях слід говорити про деякий базовий рівень ІБ, який визначається існуючими нормативами і стандартами, кращими практиками, досвідом, а також тим, як це робиться в більшості інших організацій. Проте, існуючі стандарти, описуючи певний базовий набір вимог та механізмів безпеки, завжди обумовлюють необхідність оцінки ризиків та економічної доцільності застосування тих чи інших механізмів контролю для того, щоб вибрати із загального набору вимоги та механізмів ті з них, які застосовуються в конкретній організації.

Для критичних систем, в яких інформаційні активи не є основними, проте рівень інформатизації бізнес процесів дуже високий та інформаційні ризики можуть суттєво вплинути на основні бізнес процеси, оцінку ризиків застосовувати необхідно, проте в даному випадку доцільно обмежитися неформальними якісними підходами до вирішення цього завдання. особливу увагу найбільш критичним системам.

Коли ж бізнес організації побудований навколо інформаційних активів та ризики інформаційної безпеки є основними, для оцінки цих ризиків необхідно застосовувати формальний підхід та кількісні методи.

У багатьох компаніях одночасно кілька видів активів можуть бути життєво важливими, наприклад, коли бізнес диверсифікований або компанія займається створенням інформаційних продуктів і для неї можуть бути однаково важливими і людські та інформаційні ресурси. У цьому випадку раціональний підхід полягає у проведенні високорівневої оцінки ризиків, з метою визначення того, які системи схильні до ризиків у високому ступені та які мають критичне значення для ведення ділових операцій, з подальшим проведенням детальної оцінки ризиків для виділених систем. Для решти некритичних систем доцільно обмежитися застосуванням базового підходу, приймаючи рішення з управління ризиками на основі існуючого досвіду, експертних висновків та кращої практики.

Рівні зрілості

На вибір підходу до оцінки ризиків в організації, крім характеру її бізнесу та рівня інформатизації бізнес-процесів, також впливає її рівень зрілості. Управління ризиками ІБ – це бізнес завдання, ініційоване керівництвом організації через свою поінформованість та ступінь усвідомлення проблем ІБ, сенс якої полягає у захисті бізнесу від реально існуючих загроз ІБ. За рівнем усвідомлення простежуються кілька рівнів зрілості організацій, які певною мірою співвідносяться з рівнями зрілості, що визначаються у COBIT та інших стандартах:

- На початковому рівні усвідомлення як таке відсутнє, в організації вживаються фрагментарні заходи щодо забезпечення ІБ, які ініціюються та реалізуються ІТ фахівцями під свою відповідальність.

- На другому рівні в організації визначено відповідальність за ІБ, робляться спроби застосування інтегрованих рішень із централізованим управлінням та впровадження окремих процесів управління ІБ.

- Третій рівень характеризується застосуванням процесного підходу до управління ІБ, описаного у стандартах. Система управління ІБ стає настільки значущою в організацію, що розглядатися як необхідний складовий елемент системи управління організацією. Проте повноцінної системи управління ІБ ще немає, т.к. відсутній базовий елемент цієї системи – процеси управління ризиками.

- Для організацій із найвищим ступенем усвідомлення проблем ІБ характерне застосування формалізованого підходу до управління ризиками ІБ, що відрізняється наявністю документованих процесів планування, реалізації, моніторингу та вдосконалення.

Процесна модель управління ризиками

У березні цього року було ухвалено новий британський стандарт BS 7799 Частина 3 – Системи управління інформаційною безпекою - Практичні правила управління ризиками інформаційної безпеки. Очікує, що до кінця 2007 року ISO затвердить цей документ як міжнародний стандарт. BS 7799-3 визначає процеси оцінки та управління ризиками як складовий елемент системи управління організації, використовуючи ту ж процесну модель, що й інші стандарти управління, яка включає чотири групи процесів: планування, реалізація, перевірка, дії (ПРПД), що відображає стандартний цикл будь-яких процесів управління. У той час як ISO 27001 описує загальний безперервний цикл управління безпекою, BS 7799-3 містить його проекцію на процеси управління ризиками ІБ.

У системі управління ризиками ІБ на етапі Планування визначаються політика та методологія управління ризиками, а також виконується оцінка ризиків, що включає інвентаризацію активів, складання профілів загроз і вразливостей, оцінку ефективність контрзаходів і потенційних збитків, визначення допустимого рівня залишкових ризиків.

На етапі реалізації проводиться обробка ризиків та впровадження механізмів контролю, призначених для їх мінімізації. Керівництвом організації приймається одне з чотирьох рішень щодо кожного ідентифікованого ризику: проігнорувати, уникнути, передати зовнішній стороні або мінімізувати. Після цього розробляється та впроваджується план обробки ризиків.

На етапі Перевірки відстежується функціонування механізмів контролю, контролюються зміни факторів ризику (активів, загроз, уразливостей), проводяться аудити та виконуються різноманітні контролюючі процедури.

На етапі Дії за результатами безперервного моніторингу та проведених перевірок виконуються необхідні коригувальні дії, які можуть включати, зокрема, переоцінку величини ризиків, коригування політики та методології управління ризиками, а також плану обробки ризиків.

Фактори ризику

Сутність будь-якого підходу до управління ризиками полягає в аналізі факторів ризику та прийнятті адекватних рішень щодо обробки ризиків. Фактори ризику – це основні параметри, якими ми оперуємо в оцінці ризиків. Таких параметрів всього сім:

- Актив (Asset)

- Збитки (Loss)

- Загроза (Threat)

- Вразливість (Vulnerability)

- Мехнізм контролю (Сontrol)

- Розмір середньорічних втрат (ALE)

- Повернення інвестицій (ROI)

Способи аналізу та оцінки цих параметрів визначаються методологією оцінки ризиків, що використовується в організації. При цьому загальний підхід і схема міркувань приблизно однакові, яка методологія не використовувалася. Процес оцінки ризиків (assessment) включає дві фази. На першій фазі, що визначається в стандартах як аналіз ризиків (analysis), необхідно відповісти на такі питання:

- Що є основним активом компанії?

- Яка реальна цінність цього активу?

- Які існують загрози щодо цього активу?

- Які наслідки цих загроз та збитків для бізнесу?

- Наскільки ймовірними є ці погрози?

- Наскільки вразливий бізнес щодо цих загроз?

- Який очікуваний розмір середньорічних втрат?

На другій фазі, яка визначається стандартами як оцінювання ризиків (evaluation), необхідно відповісти на запитання: Який рівень ризику (розмір середньорічних втрат) є прийнятним для організації та, виходячи з цього, які ризики перевищують цей рівень.

Таким чином, за результатами оцінки ризиків ми отримуємо опис ризиків, що перевищують допустимий рівень, та оцінку величини цих ризиків, яка визначається розміром середньорічних втрат. Далі необхідно ухвалити рішення щодо обробки ризиків, тобто. відповісти на такі питання:

- Який варіант обробки ризику вибираємо?

- Якщо ухвалюється рішення щодо мінімізації ризику, то які механізми контролю необхідно використовувати?

- Наскільки ефективні ці механізми контролю та яке повернення інвестицій вони забезпечать?

На виході даного процесу з'являється план обробки ризиків, що визначає способи обробки ризиків, вартість контрзаходів, а також терміни та відповідальні за реалізацію контрзаходів.

Прийняття рішення щодо обробки ризиків

Прийняття рішення щодо обробки ризиків – ключовий та найбільш відповідальний момент у процесі управління ризиками. Для того, щоб керівництво могло прийняти правильне рішення, співробітник, який відповідає за управління ризиками в організації, повинен надати відповідну інформацію. Форма подання такої інформації визначається стандартним алгоритмом ділового спілкування, який включає чотири основні пункти:

- Повідомлення про проблему: У чому полягає загроза для бізнесу (джерело, об'єкт, спосіб реалізації) та в чому причина її існування?

- Ступінь серйозності проблеми: Чим це загрожує організації, її керівництву та акціонерам?

- Пропоноване рішення: Що пропонується зробити для виправлення ситуації, скільки це обійдеться, хто це повинен робити і що потрібно безпосередньо від керівництва?

- Альтернативні рішення: Які ще способи вирішення проблеми існують (альтернативи є завжди і керівництво має мати можливість вибору).

Пункти 1 та 2, а також 3 та 4 можуть змінюватися місцями, залежно від конкретної ситуації.

Методи управління ризиками

Існує достатня кількість добре зарекомендованих і досить широко використовуваних методів оцінки та управління ризиками. Одним із таких методів є OCTAVE, розроблений в університеті Карнегі-Мелон для внутрішнього застосування в організації. OCTAVE – Оцінка критичних загроз, активів та уразливостей (Operationally Critical Threat, Asset, Vulnerability Evaluation) має низку модифікацій, розрахованих на організації різного розміру та галузі діяльності. Сутність цього у тому, що з оцінки ризиків використовується послідовність відповідним чином організованих внутрішніх семінарів (workshops). Оцінка ризиків здійснюється у три етапи, яким передує набір підготовчих заходів, що включають погодження графіка семінарів, призначення ролей, планування, координація дій учасників проектної групи.

На першому етапі, в ході практичних семінарів, здійснюється розробка профілів загроз, що включають інвентаризацію та оцінку цінності активів, ідентифікація застосовних вимог законодавства і нормативної бази, ідентифікацію загроз та оцінку їх ймовірності, а також визначення системи організаційних заходів щодо підтримки режиму ІБ.

На другому етапі проводиться технічний аналіз уразливостей інформаційних систем організації щодо загроз, чиї профілі були розроблені на попередньому етапі, який включає ідентифікацію наявних уразливостей інформаційних систем організації та оцінку їх величини.

На третьому етапі проводиться оцінка та обробка ризиків ІБ, що включає визначення величини та ймовірності заподіяння шкоди в результаті здійснення загроз безпеці з використанням уразливостей, які були ідентифіковані на попередніх етапах, визначення стратегії захисту, а також вибір варіантів та прийняття рішень з обробки ризиків. Розмір ризику визначається як усереднена величина річних втрат організації внаслідок реалізації загроз безпеці.

Аналогічний підхід використовується і широко відомому методі оцінки ризиків CRAMM, розробленому свого часу, на замовлення британського уряду. У CRAMM основний спосіб оцінки ризиків – це ретельно сплановані інтерв'ю, у яких використовуються найдокладніші опитувальники. CRAMM використовується в тисячах організацій по всьому світу завдяки, крім усього іншого, і наявності дуже розвиненого програмного інструментарію, що містить базу знань з ризиків і механізмів їх мінімізації, засоби збору інформації, формування звітів, а також реалізує алгоритми для обчислення величини ризиків.

На відміну від методу OCTAVE, у CRAMM використовується дещо інша послідовність дій та методи визначення величини ризиків. Спочатку визначається доцільність оцінки ризиків взагалі і якщо інформаційна система організації недостатньо критична, то до неї застосовуються стандартний набір механізмів контролю, описаний у міжнародних стандартах і які містяться в базі знань CRAMM.

На першому етапі в методі CRAMM будується модель ресурсів інформаційної системи, що описує взаємозв'язки між інформаційними, програмними та технічними ресурсами, а також оцінюється цінність ресурсів, виходячи з можливої шкоди, яку організація може зазнати внаслідок їхньої компрометації.

На другому етапі проводиться оцінка ризиків, що включає ідентифікацію та оцінку ймовірності загроз, оцінку величини вразливостей і обчислення ризиків для кожної трійки: ресурс - загроза - вразливість. У CRAMM оцінюються "чисті" ризики, безвідносно до реалізованих у системі механізмів контролю. На етапі оцінки ризиків передбачається, що контрзаходи взагалі не застосовуються і набір рекомендованих контрзаходів з мінімізації ризиків формується виходячи з цього припущення.

На заключному етапі інструментарієм CRAMM формується набір контрзаходів з мінімізації ідентифікованих ризиків і порівняння рекомендованих і існуючих контрзаходів, після чого формується план обробки ризиків.

Інструментарій для керування ризиками

У процесі оцінки ризиків ми проходимо ряд послідовних етапів, періодично відкочуючись на попередні етапи, наприклад, переоцінюючи певний ризик після вибору конкретного контрзаходу для його мінімізації. На кожному етапі необхідно мати під рукою опитувальники, переліки погроз та вразливостей, реєстри ресурсів та ризиків, документацію, протоколи нарад, стандарти та керівництва. У зв'язку з цим потрібен запрограмований алгоритм, база даних та інтерфейс для роботи з цими різноманітними даними.

Для управління ризиками ІБ можна застосовувати інструментарій, наприклад, як у методі CRAMM, або RA2 (показаний малюнку), проте це обов'язковим. Приблизно про це сказано і в стандарті BS 7799-3. Корисність застосування інструментарію може полягати в тому, що він містить запрограмований алгоритм робочого процесу оцінки та управління ризиками, що полегшує роботу недосвідченого фахівця.

Використання інструментарію дозволяє уніфікувати методологію та спростити використання результатів для переоцінки ризиків, навіть якщо вона виконується іншими фахівцями. Завдяки використанню інструментарію є можливість упорядкувати зберігання даних та роботу з моделлю ресурсів, профілями загроз, переліками вразливостей та ризиками.

Крім засобів оцінки та управління ризиками програмний інструментарій може також містити додаткові кошти для документування СУІБ, аналізу розбіжностей з вимогами стандартів, розробки реєстру ресурсів, а також інші засоби, необхідні для впровадження та експлуатації СУІБ.

Висновки

Вибір якісного чи кількісного підходів до оцінки ризиків, визначається характером бізнесу організації та рівнем його інформатизації, тобто. важливістю йому інформаційних активів, і навіть рівнем зрілості організації.

При реалізації формального підходу до управління ризиками в організації необхідно спиратися, перш за все, на здоровий глузд, існуючі стандарти (наприклад, BS 7799-3) і методології, що добре зарекомендували себе (наприклад, OCTAVE або CRAMM). Може бути корисним використовувати для цього програмний інструментарій, який реалізує відповідні методології і максимально відповідає вимогам стандартів (наприклад, RA2).

Ефективність процесу управління ризиками ІБ визначається точністю та повнотою аналізу та оцінки факторів ризику, а також ефективністю використовуваних в організації механізмів прийняття управлінських рішень та контролю їх виконання.

Посилання

- Астахов А.М., "Історія стандарту BS 7799", http://www.globaltrust.ru/shop/osnov.php?idstat=61&idcatstat=12

- Астахов А.М., «Як побудувати та сертифікувати систему управління інформаційною безпекою?»,

Наразі ризики інформаційної безпеки становлять велику загрозу для нормальної діяльності багатьох підприємств та установ. У наш час інформаційних технологій видобути будь-які дані практично не складно. З одного боку, це, звичайно, несе багато позитивних моментів, але для обличчя та бренду багатьох фірм стає проблемою.

Захист інформації на підприємствах стає нині чи не першочерговим завданням. Фахівці вважають, що лише виробляючи певну усвідомлену послідовність дій, можна досягти цієї мети. В даному випадку можна керуватися лише достовірними фактами та використовувати просунуті аналітичні методи. Певний внесок вносить розвиненість інтуїції та досвід фахівця, відповідального за цей підрозділ на підприємстві.

Цей матеріал розповість про управління ризиками інформаційної безпеки суб'єкта господарювання.

Які є види можливих загроз в інформаційному середовищі?

Видів загроз може бути безліч. Аналіз ризиків інформаційної безпеки підприємства починається із розгляду всіх можливих потенційних загроз. Це необхідно для того, щоб визначитися зі способами перевірки у разі виникнення непередбачених ситуацій, а також сформувати відповідну систему захисту. Ризики інформаційної безпеки поділяються певні категорії залежно від різних класифікаційних ознак. Вони бувають наступних типів:

- фізичні джерела;

- недоцільне користування комп'ютерною мережею та Всесвітнім павутинням;

- витік із закритих джерел;

- витік технічними шляхами;

- несанкціоноване вторгнення;

- атака інформаційних активів;

- порушення цілісності модифікації даних;

- надзвичайні ситуації;

- правові порушення.

Що входить у поняття "фізичні загрози інформаційній безпеці"?

Види ризиків інформаційної безпеки визначаються залежно від джерел їх виникнення, способу реалізації незаконного вторгнення та мети. Найбільш простими технічно, але вимагають все ж таки професійного виконання, є фізичні загрози. Вони є несанкціонованим доступом до закритих джерел. Тобто цей процес за фактом є звичайною крадіжкою. Інформацію можна дістати особисто, власноруч, просто вторгнувшись на територію установи, до кабінетів, архівів для отримання доступу до технічного обладнання, документації та інших носіїв інформації.

Крадіжка може полягати навіть у самих даних, а місці їх зберігання, тобто безпосередньо самого комп'ютерного устаткування. Щоб порушити нормальну діяльність організації, зловмисники можуть просто забезпечити збій у роботі носіїв інформації чи технічного устаткування.

Метою фізичного вторгнення може також є отримання доступу до системи, від якої залежить захист інформації. Зловмисник може змінити налаштування мережі, що відповідає за інформаційну безпеку з метою подальшого полегшення впровадження незаконних методів.

Можливість фізичної загрози можуть забезпечувати і члени різних угруповань, які мають доступ до закритої інформації, яка не має гласності. Їхньою метою є цінна документація. Таких осіб називають інсайдерами.

На цей об'єкт може бути спрямована діяльність зовнішніх зловмисників.

Як самі співробітники підприємства можуть спричинити загрози?

Ризики інформаційної безпеки часто виникають через недоцільне використання співробітниками мережі Інтернет та внутрішньої комп'ютерної системи. Зловмисники чудово грають на недосвідченості, неуважності та неосвіченості деяких людей щодо інформаційної безпеки. Щоб виключити цей варіант викрадення конфіденційних даних, керівництво багатьох організацій проводить спеціальну політику серед свого колективу. Її метою є навчання людей правилам поведінки та користування мережами. Це є досить поширеною практикою, так як і загрози, що виникають таким чином, досить поширені. У програми здобуття навичок інформаційної безпеки співробітниками підприємства входять такі моменти:

- подолання неефективного використання коштів аудиту;

- зменшення ступеня користування людьми спеціальних засобів обробки даних;

- зниження застосування ресурсів та активів;

- привчання до отримання доступу до мережних засобів лише встановленими методами;

- виділення зон впливу та позначення території відповідальності.

Коли кожен співробітник розуміє, що від відповідального виконання покладених на нього завдань залежить доля установи, то він намагається дотримуватися всіх правил. Перед людьми необхідно ставити конкретні завдання та обґрунтовувати отримані результати.

Як порушуються умови конфіденційності?

Ризики та загрози інформаційній безпеці багато в чому пов'язані з незаконним отриманням інформації, яка не повинна бути доступна стороннім особам. Першим і найпоширенішим каналом витоку є всілякі способи зв'язку та спілкування. У той час, коли, здавалося б, особисте листування доступне лише двом сторонам, його перехоплюють зацікавлені особи. Хоча розумні люди розуміють, що передавати щось надзвичайно важливе та секретне необхідно іншими шляхами.

Оскільки зараз багато інформації зберігається на переносних носіях, то зловмисники активно освоюють і перехоплення інформації через цей вид техніки. Дуже популярним є прослуховування каналів зв'язку, тільки тепер усі зусилля технічних геніїв спрямовані на зламування захисних бар'єрів смартфонів.

Конфіденційна інформація може бути ненавмисно розкрита співробітниками організації. Вони можуть не безпосередньо видати всі "явки та паролі", а лише навести зловмисника на вірний шлях. Наприклад, люди, не знаючи того, повідомляють відомості про місце зберігання важливої документації.

Не завжди вразливими є лише підлеглі. Видати конфіденційну інформацію під час партнерських взаємин можуть і підрядники.

Як порушується інформаційна безпека технічними засобами впливу?

Забезпечення інформаційної безпеки багато в чому зумовлене застосуванням надійних технічних засобів захисту. Якщо система забезпечення працездатна та ефективна хоча б у самому обладнанні, то це вже половина успіху.

В основному витік інформації таким чином забезпечується за допомогою керування різними сигналами. До таких методів відноситься створення спеціалізованих джерел радіовипромінювання або сигналів. Останні можуть бути електричними, акустичними чи вібраційними.

Досить часто застосовуються оптичні прилади, які дозволяють зчитувати інформацію з дисплеїв та моніторів.

Різноманітність пристроїв зумовлює широке коло методів впровадження та видобутку інформації зловмисниками. Крім перерахованих вище способів існують ще телевізійна, фотографічна і візуальна розвідка.

Через такі широкі можливості аудит інформаційної безпеки в першу чергу включає перевірку та аналіз роботи технічних засобів захисту конфіденційних даних.

Що вважається несанкціонованим доступом до інформації підприємства?

Управління ризиками інформаційної безпеки неможливе без запобігання загрозам несанкціонованого доступу.

Одним із найбільш яскравих представників даного способу злому чужої системи безпеки є присвоєння ідентифікатора користувача. Такий метод зветься «Маскарад». Несанкціонований доступ у цьому випадку полягає у застосуванні аутентифікаційних даних. Тобто мета порушника – добути пароль чи будь-який інший ідентифікатор.

Зловмисники можуть впливати зсередини самого об'єкта або із зовнішнього боку. Отримувати необхідні відомості вони можуть із таких джерел, як журнал аудиту або засоби аудиту.

Часто порушник намагається застосувати політику впровадження та використати на перший погляд цілком легальні методи.

Несанкціонований доступ застосовується щодо таких джерел інформації:

- веб-сайт та зовнішні хости;

- бездротова мережа підприємства;

- резервні копії даних.

Способів і методів несанкціонованого доступу безліч. Зловмисники шукають прорахунки та прогалини у конфігурації та архітектурі програмного забезпечення. Вони отримують дані шляхом модифікації. Для нейтралізації та присиплення пильності порушники запускають шкідливі програми та логічні бомби.

Що є юридичними загрозами інформаційної безпеки компанії?

Менеджмент ризиків інформаційної безпеки працює за різними напрямами, адже його головна мета – це забезпечення комплексного та цілісного захисту підприємства від стороннього вторгнення.

Не менш важливим, ніж технічний напрямок є юридичний. Таким чином, який, здавалося б, навпаки, повинен обстоювати інтереси, виходить здобути дуже корисні відомості.

Порушення щодо юридичної сторони можуть стосуватися прав власності, авторських та патентних прав. До цієї категорії належить і нелегальне використання програмного забезпечення, зокрема імпорт та експорт. Порушити юридичні розпорядження можна лише, не дотримуючись умов контракту чи законодавчої бази загалом.

Як встановити цілі інформаційної безпеки?

Забезпечення інформаційної безпеки починається власне із встановлення галузі протекції. Необхідно чітко визначити, що потрібно захищати і від когось. І тому визначається портрет потенційного злочинця, і навіть можливі способи злому та застосування. Для того, щоб встановити цілі, насамперед потрібно переговорити з керівництвом. Воно підкаже пріоритетні напрямки захисту.

З цього моменту розпочинається аудит інформаційної безпеки. Він дозволяє визначити, у якому співвідношенні необхідно застосовувати технологічні прийоми та методи бізнесу. Результатом цього процесу є кінцевий перелік заходів, який і закріплює собою цілі, що стоять перед підрозділом із забезпечення захисту від несанкціонованого вторгнення. Процедура аудиту спрямована на виявлення критичних моментів та слабких місць системи, які заважають нормальній діяльності та розвитку підприємства.

Після встановлення цілей виробляється і механізм їх реалізації. Формуються інструменти контролю та мінімізації ризиків.

Яку роль аналізі ризиків грають активи?

Ризики інформаційної безпеки організації безпосередньо впливають активи підприємства. Адже мета зловмисників полягає у отриманні цінної інформації. Її втрата чи розголошення неодмінно веде до збитків. Збитки, заподіяні несанкціонованим вторгненням, може чинити прямий вплив, а може лише непряме. Тобто неправомірні дії щодо організації можуть призвести до повної втрати контролю за бізнесом.

Оцінюється розмір збитків згідно з наявними у розпорядженні організації активами. Схильними є всі ресурси, які сприяють реалізації цілей керівництва. Під активами підприємства маються на увазі всі матеріальні та нематеріальні цінності, які приносять та допомагають приносити дохід.

Активи бувають кількох типів:

- матеріальні;

- людські;

- інформаційні;

- фінансові;

- процеси;

- бренд та авторитет.

Останній тип активу страждає від несанкціонованого вторгнення найбільше. Це з тим, що будь-які реальні ризики інформаційної безпеки впливають імідж. Проблеми з цією сферою автоматично знижують повагу та довіру до такого підприємства, оскільки ніхто не хоче, щоб його конфіденційна інформація стала надбанням громадськості. Кожна організація, що поважає себе, дбає про захист власних інформаційних ресурсів.

На те, в якому обсязі та на які активи страждатимуть, впливають різні фактори. Вони поділяються на зовнішні та внутрішні. Їх комплексне вплив, зазвичай, стосується одночасно кількох груп цінних ресурсів.

На активах збудовано весь бізнес підприємства. Вони присутні у будь-якому обсязі в діяльності будь-якої установи. Просто для одних важливішими є одні групи, і менш – інші. Залежно від того, на який вид активів вдалося вплинути зловмисникам, залежить результат, тобто завдані збитки.

Оцінка ризиків інформаційної безпеки дозволяє чітко ідентифікувати основні активи, і якщо зачеплені були саме вони, то це може призвести до непоправних втрат для підприємства. Увага цим групам цінних ресурсів має приділяти саме керівництво, оскільки їхня безпека перебуває у сфері інтересів власників.

Пріоритетний напрямок для підрозділу з інформаційної безпеки займають допоміжні активи. За їхній захист відповідає спеціальна людина. Ризики щодо них не є критичними та зачіпають лише систему управління.

Які фактори інформаційної безпеки?

Розрахунок ризиків інформаційної безпеки включає побудову спеціалізованої моделі. Вона є вузлами, які з'єднані один з одним функціональними зв'язками. Вузли - це і є ті активи. У моделі використовуються такі цінні ресурси:

- люди;

- стратегія;

- технології;

- процеси.

Ребра, які пов'язують їх, є тими самими чинниками ризику. Для того, щоб визначити можливі загрози, найкраще звернутися безпосередньо до того відділу чи фахівця, який займається роботою з цими активами. Будь-який потенційний фактор ризику може бути передумовою утворення проблеми. У моделі виокремлено основні загрози, які можуть виникнути.

Щодо колективу проблема полягає у низькому освітньому рівні, нестачі кадрів, відсутності моменту мотивування.

До ризиків процесів належать мінливість довкілля, слабка автоматизація виробництва, нечітке поділ обов'язків.

Технології можуть страждати від несучасного програмного забезпечення, відсутності контролю за користувачами. Також причиною можуть бути проблеми із гетерогенним інформаційно-технологічним ландшафтом.

Плюсом такої моделі є те, що граничні значення ризиків інформаційної безпеки не є чітко встановленими, оскільки проблема розглядається під різним кутом.

Що таке аудит інформаційної безпеки?

Важливою процедурою у сфері інформаційної безпеки підприємства є аудит. Він є перевіркою поточного стану системи захисту від несанкціонованих вторгнень. У процесі аудиту визначається міра відповідності встановленим вимогам. Його проведення обов'язково деяких типів установ, інших він носить рекомендаційний характер. Експертиза проводиться щодо документації бухгалтерського та податкового відділів, технічних засобів та фінансово-господарської частини.

Аудит необхідний для того, щоб зрозуміти рівень захищеності, а у разі його невідповідності проведення оптимізування до нормального. Ця процедура також дає змогу оцінити доцільність фінансових вкладень в інформаційну безпеку. Зрештою, експерт дасть рекомендації про норму фінансових витрат для отримання максимальної ефективності. Аудит дозволяє регулювати засоби контролю.

Експертиза щодо інформаційної безпеки ділиться на кілька етапів:

- Встановлення цілей та способів їх досягнення.

- Аналіз інформації, яка потрібна на винесення вердикту.

- Обробка зібраних даних.

- Експертний висновок та рекомендації.

Зрештою фахівець видасть своє рішення. Рекомендації комісії спрямовані найчастіше зміну конфігурацій технічних засобів, і навіть серверів. Часто проблемному підприємству пропонують вибрати інший метод забезпечення безпеки. Можливо, для додаткового посилення експертами буде призначено комплекс захисних заходів.

Робота після отримання результатів аудиту спрямована на інформування колективу про проблеми. Якщо це необхідно, варто провести додатковий інструктаж з метою підвищення освіченості співробітників щодо захисту інформаційних ресурсів підприємства.

Питання практичного застосування аналізу ризиків у процесах управління інформаційною безпекою, а також загальна проблематика процесу аналізу ризиків інформаційної безпеки.

У процесі управління будь-яким напрямом діяльності необхідно виробляти усвідомлені та ефективні рішення, прийняття яких допомагає досягти певних цілей. На наш погляд, адекватне рішення можна ухвалити лише на підставі фактів та аналізу причинно-наслідкових зв'язків. Звичайно, у ряді випадків рішення приймаються і на інтуїтивному рівні, але якість інтуїтивного рішення дуже залежить від досвіду менеджера і меншою мірою - від вдалого збігу обставин.

Для ілюстрації того, наскільки складний процес прийняття обґрунтованого та відповідного реаліям рішення, наведемо приклад із галузі управління інформаційною безпекою (ІБ). Візьмемо типову ситуацію: начальнику відділу ІБ необхідно зрозуміти, в яких напрямках рухатися з метою ефективного відпрацювання своєї основної функції – забезпечення інформаційної безпеки організації. З одного боку, все дуже просто. Існує низка стандартних підходів до вирішення проблем безпеки: захист периметрів, захист від інсайдерів, захист від обставин форс-мажорного характеру. І існує безліч продуктів, що дозволяють вирішити ту чи іншу задачу (захиститись від тієї чи іншої загрози).

Однак є невелике "але". Фахівці відділу ІБ стикаються з тим, що вибір продуктів різного класу дуже широкий, інформаційна інфраструктура організації дуже масштабна, кількість потенційних цілей атак порушників велика, а діяльність підрозділів організації різнорідна та не піддається уніфікації. При цьому кожен спеціаліст відділу має власну думку про пріоритетність напрямків діяльності, що відповідає його спеціалізації та особистим пріоритетам. А впровадження одного технічного рішення чи розробка одного регламенту чи інструкції у великій організації виливається у невеликий проект із усією атрибутикою проектної діяльності: планування, бюджет, відповідальні, терміни здачі тощо.

Таким чином, захиститися всюди і від усього, по-перше, неможливо фізично, а по-друге, не має сенсу. Що може зробити начальник відділу ІБ?

По-перше, він може робити нічого до першого серйозного інциденту. По-друге - спробувати реалізувати якийсь загальноприйнятий стандарт забезпечення ІБ. По-третє - довіритися маркетинговим матеріалам виробників програмно-апаратних засобів та інтеграторам чи консультантам у галузі ІБ. Проте є й інший шлях.

Визначення цілей управління інформаційною безпекою

Можна спробувати – за допомогою керівництва та працівників організації – зрозуміти, що ж насправді потрібно захищати і від кого. З цього моменту починається специфічна діяльність на стику технологій та основного бізнесу, яка полягає у визначенні того напряму діяльності та (якщо можливо) цільового стану забезпечення ІБ, який буде сформульовано одночасно і в бізнес-термінах, і в термінах ІБ.

Процес аналізу ризиків - це і є інструмент, за допомогою якого можна визначити цілі управління ІБ, оцінити основні критичні фактори, що негативно впливають на ключові бізнес-процеси компанії, та виробити усвідомлені, ефективні та обґрунтовані рішення для їхнього контролю чи мінімізації.

Нижче ми розповімо, які завдання вирішуються в рамках аналізу ризиків ІБ для отримання перелічених результатів і як ці результати досягаються в рамках аналізу ризиків.

Ідентифікація та оцінка активів

Мета управління ІБ полягає у збереженні конфіденційності, цілісності та доступності інформації. Питання лише тому, яку саме інформацію необхідно охороняти і які зусилля докладати задля її збереження (рис. 1).