В ідеальній ситуації з домашніми користувачами та компаніями помилкові спрацьовування не повинні відбуватися. У тривалому 14-місячному тестуванні німецька антивірусна лабораторія AV-Test з'ясувала, які продукти схильні переривати активність користувача без жодної причини, а які є надійними з погляду помилкових спрацьовувань.

Хибне спрацювання чи ні?: AV-Test протестувала 33 антивіруси за 14-місячний період

Можливо, ви вже зустрічалися з ситуацією, коли на екрані спливає червоне попередження і відтворюється сигнал тривоги. Ця реакція була викликана скопійованим файлом або запущеною програмою. Але що робити, якщо антивірус класифікує браузер Google Chrome або системний файл Windows як небезпечний зломщик? У цьому випадку користувач зіткнувся з хибнопозитивним результатом, який вводить в оману користувача або системного адміністратора.

Виявлення безпечних та шкідливих об'єктів

Антивірус повинен коректно обробляти надійні та шкідливі файли. Для того, щоб перевірити це, лабораторія AV-Test протягом 14 місяців - з січня 2015 по лютий 2016 оцінювала, як антивіруси вирішують це питання. Загалом було протестовано 19 продуктів для кінцевих користувачів та 14 корпоративних рішень.

Дослідники визначили чотири тестові завдання для Юзабіліті-тесту, які були сформульовані інженерами лабораторії таким чином:

- помилкові попередження або блокування під час відвідування веб-сайтів

- помилкові виявлення легітимного ПЗ як шкідливих загроз під час сканування системи

- помилкові попередження під час виконання певних дій під час встановлення або використання легітимного ПЗ

- помилкові блокування певних дій під час встановлення чи використання легітимного ПЗ

Методика тестування

У всіх категоріях тестування оцінювалася лише безпечні веб-сайти, надійні файли та невинні відомі програми. Зрештою, у цифровому світі набагато більше безпечних файлів, ніж заражених об'єктів. Ось чому всі рішення працюють із так званими "білими списками" - базами даних, які зберігають сигнатурами та хеш-значеннями. Якщо антивірусна програма миттєво не розпізнає файл, вона надсилає запит на сервер хмар, щоб дізнатися, чи був файл зареєстрований. Якщо інформації про об'єкт немає у базі даних, він буде позначений як добрий чи поганий.

Для того, щоб отримати дійсно релевантні результати тесту, необхідно мати велику кількість безпечних даних. Лабораторія повністю виконала всі вимоги стандартів:

Для тестування кожного продукту було відвідано 7000 сайтів та перевірено 7,7 мільйонів файлів. Крім того, 280 додатків було запущено повторно, після чого фіксувалося чи буде антивірус повторно виводити хибне оповіщення та блокувати зразок.

Набір з 7,7 мільйонів файлів містив нові файли популярних програм для різних ОС Windows від Windows 7 до Windows 10 і офісних пакетів. Якщо антивірус помилково класифікує легітимний системний файл як шкідливий, ця ситуація може мати фатальні наслідки. Саме тому останні версії цих важливих файлів завжди включаються до програми тестування.

Споживчі продукти: деякі антивіруси відпрацювали ідеально

Тривалий юзабіліті-тест споживчих продуктів: зведення показує помилкові сигнали окремих продуктів - дійсно їх не так вже й багато.

Незважаючи на високі вимоги тесту та великі обсяги оброблених даних, деякі програми зовсім не видали помилкових спрацьовувань. Avira Antivirus Pro та Kaspersky Internet Security відпрацювали безпомилково.

Ще 4 рішення від Intel Security, Bitdefender, AVG і Microsoft показали менше 10 помилкових спрацьовування. Проте навіть продукти внизу підсумкової таблиці відзначилися далеко не катастрофічними результатами.

Відразу 5 антивірусівздобули максимальні 6 балів у всіх сегментах тестування за 14 місяців.

- "Неправдиві виявлення легітимного ПЗ як шкідливих загроз під час сканування системи" - найгірший результат показав Ahnlab V3 Internet Security - 98 помилково позитивних виявлень при загальній кількості перевірених файлів в 7,7 мільйонів. Відсотковий показник 0.001% є абсолютно допустимим, але є область для поліпшення.

- "Неправдиві попередження під час виконання певних дій під час встановлення або використання легітимного ПЗ" - 11 з 19 продуктів не видали жодного помилкового спрацьовування в цьому випробуванні. 6 продуктів показали від 1 до 3 помилкових виявлень у 280 тестових випадках. Тільки продукт K7 Computing допустив загалом 10 хибних попереджень.

- "Помилкові блокування певних дій під час встановлення або використання легітимного ПЗ" - навіть тут багато хто з 19 програм проробили відмінну роботу. У той час як 7 продуктів взагалі нічого не заблокували, ще 11 програм помилково заборонили від 1 до 6 невинних дій. Comodo Internet Security Premium видав 29 помилкових спрацьовувань.

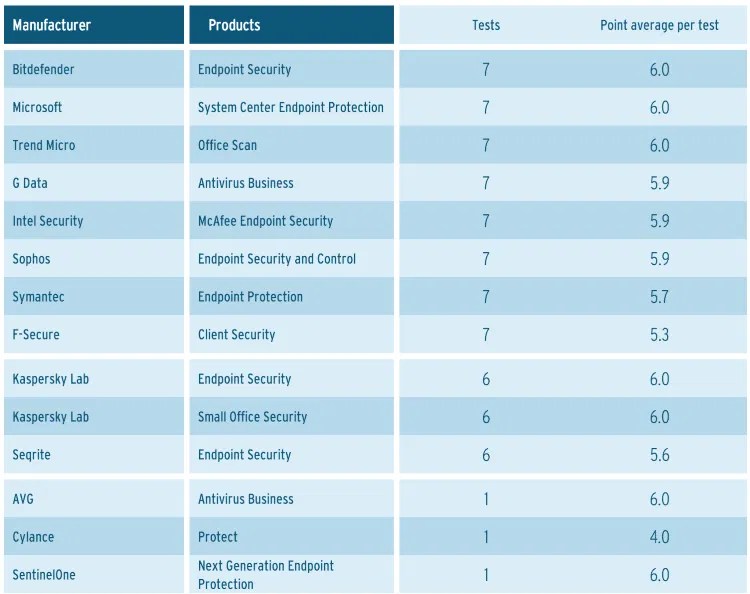

Корпоративні продукти: тільки Kaspersky впорався безпомилково

: рівень помилкових спрацьовувань дуже низький, що на славу оцінять системні адміністратори

У рамках масштабного тестування AV-Test було проведено оцінку 14 корпоративних рішень з точки зору зручності використання, а саме коректної обробки безпечних об'єктів. У цьому випробуванні два рішення Лабораторії Касперського: Kaspersky Endpoint Security та Kaspersky Small Office Security впоралися без помилок. Тим не менш, вони брали участь лише у 6 із 7 тестів.

Протягом усього періоду тестування рішення від Sophos, Intel Security та Bitdefender продемонстрували загальний рівень помилок нижче 10. Проте всі інші продукти також мали низький рівень помилкових спрацьовувань порівняно із загальним обсягом оброблених даних.

Високий середній бал у тесті: багато продуктів, протестованих 6 або 7 разів, показали високу ефективність і були близькі до 6 балів.

Детальна інформація про результати:

- "Неправдиві попередження або блокування при відвідуванні веб-сайтів" не відбувалися протягом усього випробування при відвідуванні 7000 ресурсів.

- "Неправдиві виявлення легітимного ПЗ як шкідливі загрози під час сканування системи" - найгірший результат показав F-Secure - 49 хибнопозитивних виявлень при загальній кількості перевірених файлів в 7,7 мільйонів. Хороший результат, хоча Sophos помилково розпізнав лише два файли.

- "Неправдиві попередження при виконанні певних дій під час встановлення або використання легітимного ПЗ" - 4 з 14 продуктів показали від 1 до 2 помилкових виявлень у 280 тестових випадках. Цей результат має задовольнити системних адміністраторів.

- “Неправдиві блокування певних дій під час встановлення або використання легітимного ПЗ” - у цій категорії результати хороші. У 280 тестах 8 продуктів діяли безпомилково, а ще 6 рішень видали від 1 до 5 помилкових спрацьовування. Для порівняння, найгірший споживчий продукт 29 разів помилково заблокував безпечні дії.

У корпоративних рішень помилкових спрацьовувань менше

Якщо об'єднати результати тестування корпоративних та споживчих продуктів, то стає зрозуміло, що корпоративні рішення генерують меншу кількість помилкових спрацьовувань. Тим не менш, варто зазначити, що виробники, які пропонують рішення для кінцевих користувачів та компаній, мають високу ефективність в обох випадках. Це справедливо для рішень Kaspersky, Bitdefender, Microsoft, Trend Micro, Symantec та F-Secure.

Загалом, усі продукти отримали високу оцінку якості з погляду зручності використання. У той час як лабораторія зазвичай віднімає кілька балів через помилкові спрацьовування, цей крок є строго, кажучи критикою за високий рівень продуктивності.

Деякі розробники будуть серйозно спантеличені, коли побачать, які саме програми викликали помилкові спрацьовування. Серед додатків, що часто блокуються, - Notepad++, Yahoo Messenger і WinRAR. Це далеко не екзотичні програми, а стандартне популярне ПЗ. Враховуючи низький рівень помилкових спрацьовувань, виробники повинні у найкоротші терміни попрацювати над виявленими помилками.

Щоденне завантаження нових тестових файлів

У гонитві за високим рівнем виявлення кіберзагроз, в індустрії інформаційної безпеки тема часто виявляється незаслужено забутою. Справді, це дуже незручна тема, яку деякі розробники намагаються не помічати (або вирішувати сумнівними способами) – до першого серйозного інциденту, здатного паралізувати клієнтів. На жаль такі інциденти справді трапляються. І на жаль, тільки потім приходить розуміння, що якісназахист від кіберзагроз – це не лише запобігання (prevention), а й низький рівень хибних спрацьовувань.

При простоті теми мінімізації помилкових спрацьовувань, в ній, насправді, багато складнощів і підводних каменів, які вимагають від розробників значних інвестицій, технологічної зрілості та ресурсів.

Дві основні причини появи помилкових спрацьовувань — (i) програмні, апаратні та людські помилки на стороні розробника, (ii) різноманіття легального («чистого») програмного забезпечення, яке проходить перевірку системою безпеки. Остання причина потребує пояснення. Дійсно, програми пишуть мільйони людей різної кваліфікації (від студента до професіонала) по всьому світу, користуючись різними платформами та стандартами. У кожного автора свій неповторний стиль, при цьому почерк програмного коду дійсно іноді нагадує шкідливий файл, на що і спрацьовують захисні технології, особливо, засновані на поведінковому аналізі та машинному навчанні.

Без урахування цієї специфіки та без впровадження спеціальних технологій для мінімізації хибних спрацьовувань розробники ризикують проігнорувати принцип «не зашкодь». А це, у свою чергу, призводить до жахливих наслідків (особливо для корпоративних замовників), порівнянних із втратами від шкідливих програм.

Лабораторія Касперського більше двадцяти років розвиває процеси розробки та тестування, а також створює технології для мінімізації помилкових спрацьовувань та збоїв у користувачів. Ми пишаємося одним із найкращих в індустрії результатів за цим показником (тести AV-Comparatives, AV-Test.org, SE Labs) і готові докладніше розповісти про деякі особливості нашої «внутрішньої кухні». Впевнений, що ця інформація дозволить користувачам та корпоративним замовникам робити більш обґрунтований вибір системи безпеки, а розробникам програмного забезпечення – удосконалити свої процеси відповідно до найкращих світових практик.

Ми використовуємо трирівневу систему контролю якості для мінімізації помилкових спрацьовувань: (i) контроль на рівні дизайну, (ii) контроль при випуску методу детекту та (iii) контроль випущених детектів. При цьому система постійно покращується за рахунок різноманітних профілактичних заходів.

Давайте детальніше розглянемо кожен рівень системи.

Контроль на рівні дизайну

Один із наших головних принципів у розробці – кожна технологія, продукт чи процес апріорно повинні містити механізми для мінімізації ризиків помилкових спрацьовувань та супутніх збоїв. Як відомо, помилки на рівні дизайну виявляються найдорожчими, адже для їх повноцінного виправлення може знадобитися переробка всього алгоритму. Тому з роками ми виробили власні найкращі практики, що дають змогу зменшити ймовірність неправильного спрацьовування.

Наприклад, при розробці або покращенні технології детектування кіберзагроз на основі машинного навчання ми переконуємося, що навчання технології відбувалося на значних колекціях чистих файлів різних форматів. Допомагає в цьому наша база знань про чисті файли (вайтлістинг), яка вже перевищила 2 мільярди об'єктів і постійно поповнюється у співпраці з виробниками програмного забезпечення.

Також ми переконуємось, що у процесі роботи навчальні та тестові колекції кожної технології постійно оновлюються. актуальнимичистими файлами. У продукти вбудовані механізми для мінімізації помилкових спрацьовувань на критичних файлах для операційної системи. Крім цього, при кожному детектуванні продукт за допомогою Kaspersky Security Network (KSN) звертається до бази даних вайтлістингу та сервісу репутації сертифікатів, щоб переконатися, що це не чистий файл.

Втім, окрім технологій та продуктів є горезвісний людський фактор.

Вірусний аналітик, розробник експертної системи, фахівець із аналізу даних можуть помилитися на будь-якій стадії, так що і тут є місце для різноманітних блокуючих перевірок, а також підказок/попереджень/заборон у разі небезпечних дій, які виявляються автоматичними системами.

Контроль під час випуску методу детекта

Перед доставкою користувачам нові методи виявлення кіберзагрозу проходять ще кілька стадій тестування.

Найважливіший захисний бар'єр – інфраструктурна система тестування на хибні спрацьовування, що працює із двома колекціями.

Перша колекція (critical set) складається з файлів популярних операційних систем різних платформ та локалізацій, оновлень цих операційних систем, офісних програм, драйверів та наших власних продуктів. Ця множина файлів регулярно поповнюється.

Друга колекція містить набір файлів, що динамічно формується, складений з найбільш популярних на поточний момент файлів. Розмір цієї колекції вибраний таким чином, щоб знайти баланс між обсягом сканованих файлів (як наслідок, кількістю серверів), часом такого сканування (а значить, часом доставки методів детекту користувачам) та максимальною потенційною шкодою у разі помилкового спрацьовування.

Наразі розмір обох колекцій перевищує 120 мільйонів файлів (близько 50Tb даних). Враховуючи, що вони скануються щогодини при кожному випуску оновлень баз, можна сказати, що інфраструктура за добу перевіряє більше 1,2 Pb даних на помилкові спрацьовування.

Більше 10 років тому ми одними з перших в індустрії інформаційної безпеки почали впроваджувати несигнатурні методи детектування, що базуються на поведінковому аналізі, машинному навчанні та інших перспективних узагальнюючих технологіях. Ці методи показали свою ефективність, особливо боротьби зі складними кіберзагрозами, проте вимагають особливо ретельного тестування на помилкові спрацьовування.

Наприклад, поведінкове детектування дозволяє заблокувати шкідливу програму, яка під час роботи елементи шкідливої поведінки. Щоб не допустити помилкового спрацьовування на поведінку чистого файлу, ми створили «ферму» з комп'ютерів, що реалізують різноманітні сценарії користувача.

На «фермі» представлені різноманітні комбінації операційних систем та популярного програмного забезпечення. Перед випуском нових несигнатурних методів детектування вони перевіряються у динаміці цієї «фермі» у типових і спеціальних сценаріях.

Зрештою, не можна не згадати про необхідність перевірки на помилкові спрацьовування для сканера веб-контенту. Помилкове блокування вебсайту також може спричинити перебої в роботі на стороні замовника, що в нашій роботі неприйнятно.

Для мінімізації цих інцидентів автоматизовані системи щодня викачують актуальний контент 10 тисяч найпопулярніших сайтів Інтернету та сканують їхній вміст нашими технологіями для перевірки на хибні спрацьовування. Для досягнення найточніших результатів контент завантажується реальними браузерами найпоширеніших версій, а також використовуються проксі, щоб унеможливити надання геозалежного контенту.

Контроль випущених детектів

Доставлені користувачам методи детектування знаходяться під цілодобовим наглядом автоматичних систем, що відстежують аномалії у поведінці цих детектів.

Справа в тому, що динаміка детекту, що викликає помилкове спрацьовування, нерідко відрізняється від динаміки детекту дійсно шкідливих файлів. Автоматика відстежує такі аномалії і при виникненні підозр просить аналітика провести додаткову перевірку сумнівного детекту. А при впевнених підозрах автоматика самостійно відключає цей детект через KSN, терміново інформуючи про це аналітиків. Крім того, три команди чергових вірусних аналітиків у Сіетлі, Пекіні та Москві позмінно і цілодобово спостерігають за обстановкою і оперативно вирішують інциденти. в дії.

Крім аномальних детектів, розумні автоматичні системи відстежують показники продуктивності, помилки у роботі модулів та потенційні проблеми на основі діагностичних даних, що надсилаються від користувачів через KSN. Це дозволяє нам на ранніх етапах виявляти потенційні проблеми та усувати їх, поки їх вплив не став помітним для користувачів.

У випадку, якщо інцидент таки стався і його не можна закрити відключенням окремого методу детектування, для виправлення ситуації застосовуються термінові заходи, які дозволяють швидко і ефективно вирішити проблему. І тут ми можемо миттєво «відкотити» бази до стабільного стану, причому цього не потрібно додаткового тестування. Сказати правду, ми ще жодного разу не скористалися таким методом на практиці — не було приводу. Лише на навчаннях.

До речі, про вчення.

Профілактика краще лікування

Не все можна передбачити, а навіть передбачивши все, добре б дізнатися, як усі ці заходи спрацюють практично. Для цього не обов'язково чекати на реальний інцидент – його можна змоделювати.

Для перевірки боєздатності персоналу та ефективності методів запобігання хибним спрацьовуванням ми регулярно проводимо внутрішні навчання. Навчання зводяться до повноцінної імітації різних «бойових» сценаріїв з метою перевірити, що всі системи та експерти діють за планом. Навчання залучають відразу кілька підрозділів технічного та сервісного департаментів, що призначається на вихідний день і проводиться на основі ретельно продуманого сценарію. Після навчання проводиться аналіз роботи кожного підрозділу, покращується документація, вносяться зміни до систем та процесів.

Іноді у процесі навчання можна виявити новий ризик, який раніше не помічали. Більш системно виявляти такі ризики дозволяють регулярні мозкові штурми потенційних проблем у галузі технологій, процесів та продуктів. Адже технології, процеси та продукти постійно розвиваються, а будь-яка зміна несе нові ризики.

Нарешті, за всіма інцидентами, ризиками та проблемами, розкритими навчаннями, ведеться системна робота над усуненням кореневих причин.

Зайве говорити, що всі системи, які відповідають за контроль якості, продубльовані та підтримуються цілодобово командою чергових адміністраторів. Збій однієї ланки призводить до переходу на дублююче та оперативне виправлення самого збою.

Висновок

Зовсім уникнути хибних спрацьовувань неможливо, але можна знизити ймовірність їх виникнення і мінімізувати наслідки. Так, це вимагає від розробника значних інвестицій, технологічної зрілості та ресурсів. Але ці зусилля забезпечують безперебійну роботу користувачів та корпоративних замовників. Такі зусилля необхідні, це є частиною обов'язків кожного надійного постачальника систем кібербезпеки.

Надійність – наше кредо. Замість того, щоб покладатися на одну технологію захисту, ми використовуємо багаторівневу систему безпеки. Схожим чином влаштований і захист від помилкових спрацьовувань – він також багаторівневий і багаторазово продубльований. Інакше не можна, адже йдеться про якісний захист інфраструктури замовників.

При цьому нам вдається знайти та підтримувати оптимальний баланс між найвищим рівнем захисту від кіберзагроз та дуже низьким рівнем хибних спрацьовувань. Про це свідчать результати незалежних тестів: за підсумками 2016 р. Kaspersky Endpoint Security отримав від німецької тестової лабораторії AV-Test.org одразу вісім нагород, у тому числі «Best Protection» та «Best Usability».

Наприкінці зазначу, що якість – це неодноразово досягнутий результат. Це процес, що вимагає постійного контролю та вдосконалення, особливо в умовах, коли ціна можливої помилки – порушення бізнес-процесів замовника.

Адреси для повідомлень про помилкове спрацювання антивірусів

Уявіть, що Ви написали програму, нешкідливу, нешкідливу та безкоштовну.

Користуєтеся нею півроку і тут Ваш улюблений антивірус вирішив її видалити

Або:Ви завантажили утиліту і за звичкою перевіряєте на сервісі VirusTotal.com, Jotti або VirSCAN.

Результат: 3 із 41 відповідей, що це вірус.

Маємо такі варіанти:

- або вірус новий і ще потрапив у інші базы;

- або це хибне спрацьовування.

Якщо Ви впевнені, що це хибне спрацювання, відправляємо зразок до антивірусної лабораторії.

Будьте уважні: часто буває 2 різні адреси форм або E-mail:

- для повідомлень про нові віруси;

- для повідомлень про помилкове спрацьовування (саме про них йдеться в цій темі).

Чому виникають хибні спрацьовування?

Нове шкідливе програмне забезпечення з'являється настільки швидко, що людина не здатна самостійно аналізувати кожен випадок. Довіра падає на HIPS-подібні експертні системи, які аналізують файл за багатьма критеріями в автоматичному режимі.

Такі системи можуть часто видавати помилкові спрацьовування на особливі пакувальники, послідовності API-функцій та сукупності інших факторів. Деякі лаються просто через рідкісне використання програми та відсутність значущої статистики за нею.

В результаті ПЗ потрапляє до баз зловредів/підозрілих файлів.

Як правильно надіслати програму на повторну перевірку до лабораторії?

Кожен виробник антивірусу має спеціальні адреси електронної пошти (або форми на сайті), куди можна відправити зразок.

Зверніть увагу, у кожному випадку дуже важливо прочитати правила сервісу:

- у який тип архіву запакувати зразок

- який задати пароль (зазвичай virus чи infected)

- яку додаткову інформацію повідомити у листі. Це зазвичай:

- Слова: False Positive Submission

- password for attachment is пароль, яким зашифровано архів

360 Internet Security (Total Security) (Qihoo-360)

Пошта: [email protected](заархівувати в ZIP. Назва теми: "False Positive Submission")

Форма (укр.): Надіслати файл на перевірку - 360 Total Security

Форма (оф.сайт): 360杀毒_样本上报 (обрати 误报文件)

Надсилання через форму в архіві формату RAR, ZIP, 7Z без шифрування. Файл має бути меншим за 20 Mb.

avast!

Avast Зв'яжіться з нами

У антивірусі: на вкладці карантин.

Email: [email protected]

Упакуйте файли в архів ZIP з паролем infected. У темі листа вказати "False Positive Submission"

IKARUS

У самій програмі: на вкладці карантин.

Email: [email protected]

Упакуйте файли в архів ZIP з паролем infected. У листі вкажіть "False-Positive detection" та пароль до архіву.

[email protected]

Kasperskyу zip/rar архіві з паролем "virus" чи "infected"

Форма: Kasperky Virus Desk (виберіть пункт "Чист" (Clean)).

Email: [email protected]у темі листа вказати "Possible false positive"

За наявності ліцензії - через запит до тих. підтримку (під особистого/корпоративного кабінету).

Palo Alto Networks

Створити тему на форумі за цим шаблоном.

Sophos

Форма: Submit a Sample

Email: [email protected]

Spybot Search & Destroy

Форма: Forensics Lab - Spybot Anti-malware and Antivirus

Email: [email protected]

у zip архіві з паролем "infected" якщо на пошту, то в темі листа вказати "False Positive Submission".

У самому листі вкажіть: The password for the attachment is infected

SUPERAntiSpyware

Форум: False Positives

(або використовуйте спеціальну форму всередині самої програми)

The Hacker (TheHacker)

Email: [email protected]

(Не перевірено)

ThreatTrack

Форма:

Tencent

Є лише форум. Можна створити тему в цьому розділі.

Для входу спочатку потрібно зареєструватися через сервіс qq, вибравши Email Account.

Надалі як логін використовувати адресу електронної пошти.

Total Defense

Email: [email protected]

у zip архіві з паролем "infected" якщо на пошту, то в темі листа вказати "False Positive Submission".

У самому листі вкажіть: The password for the attachment is infected

Trapmine

Форма: TRAPMINE Inc. - Contact

Email: [email protected](Неперевірений)

Trend Micro

Форма: Unblock Website - IP Address Re-Classification Support - Trend Micro USA

Увага: формою надсилати запакованим у RAR або ZIP з паролем. Пароль вказувати у листі. Усередині архіву файл повинен мати розширення EXE.

Форма: http://esupport.trendmicro.com/srf/srfemea.aspx?en-jm&locale=en-gb&ic=Virus False Alarm (тільки для користувачів Trend Micro)

Ім'я продукту вибираємо Housecall Hosted Edition", Інші поля - довільні дані.

Email: [email protected](тільки для користувачів Trend Micro)

Файл надсилати в архіві ZIP або RAR з паролем "virus". Розмір файлу не повинен перевищувати 50 Мб.

TrojanHunter

Email: [email protected]

у zip архіві з паролем "infected" якщо на пошту, то в темі листа вказати "False Positive Submission".

У самому листі вкажіть: The password for the attachment is infected

Trojan Remover/Simply Super Software

Email: [email protected]

у zip архіві з паролем "infected" якщо на пошту, то в темі листа вказати "False Positive Submission".

У самому листі вкажіть: password for attachment is infectedhttps://detail.webrootanywhere.com/servicewelcome.asp?reason=talknotallowed знаєте адреси інших антивірусів для оповіщення

Щиро кажучи, перші сумніви даних «дослідження»

виникли у мене ще в саду «Ермітаж», де спеціалісти «ЛК» з ентузіастом

розповідали нам про те, як вони створили профіль 13-річної дівчинки, і тут, уявляю-яєте...

як упало! Педофіли та збоченці обрушилися на нещасну дівчинку, згодом

секунди після реєстрації у «Вконтакті»!

Знайти ознаки порно в «Моєму Світі» Mail.Ru та Однокласниках фахівцям

лабораторії Касперського не вдалося. Ну майже не вдалося.

Ми вирішили перевірити, чи все так насправді і створили

профіль милий дівчинки Сашеньки. Теж 13-ти років.

Але про це трохи пізніше. Спочатку про достовірність інформації,

яку розтиражували ЗМІ.

Я (Максим Макаренков) вирішив

уточнити у прес-служби ЛК кілька моментів, надіслав лист із запитом. І

майже одразу отримав відповідь. Наводжу його (фрази виділені мною): «Максим,

доброго ранку.

Ви говорите про

експеримент, який експерти „Лабораторії Касперського“ проводили приблизно рік назад. Експерти створили в

різних соцмережах акаунти від імені дівчинки-підлітка. Мета експерименту

з'ясувати, які загрози в соцмережах чатують на молодих користувачів. Експеримент

тривав приблизно тиждень. Під час нього „Вконтакте“ показав себе

найнебезпечнішою соцмережею. Крім легкого доступу до контенту для дорослих

дослідження зафіксувало:

- спроби SMS-шахрайства;

- спам;

- фішинг;

- запити до профайлу з непристойними пропозиціями;

- залякування та погрози (кібербулінг).

Однак

хотів би ще раз звернути увагу, що не йдеться про формальне дослідження.

Це був якийсь „досвід“, який дозволив отримати певний зріз загроз

для дітей у різних соціальних мережах».

У-пс. Тоді чому слайд офіційної

презентації називається «Дослідження

соціальних мереж»?

Чому під час презентації у саду Ермітаж

чи не було уточнено, що «експеримент» проводився рік тому? Використати дані

річної давності для оцінки стану інтернет-проектів… Я скажу м'яко - у

мене це викликає легке здивування.

На підставі цього висновку преса відразу

починає видавати в ефір такі повідомлення:

Знову дамо слово спеціалістам лабораторії

Касперського. Пише нам керівник прес-служби Лабораторії Касперського Юлія

Кривошеїна:

«Йдеться не

про формалізоване дослідження, а про тижневий експеримент, проведений

спеціалістами „Лабораторії Касперського“. Даний

експеримент не мав завдання визначити, яка із соціальних мереж

є найбільш небезпечною або безпечною і не може бути основою для

відповідного висновку. Його мета полягала лише в тому, щоб

продемонструвати певний зріз загроз, з якими може зіткнутися

дитина у різних соцмережах.»

Це, звісно, чудово. Тільки чому

тоді я не зустрів жодного спростування неправдивої інформації, яку

поширили ЗМІ? Тут навіть складно звично звинуватити журналістів у

непрофесіоналізм. Написано дослідження, вони чесно написали дослідження.

Написано «висновки», вони й транслювали висновки.

Фахівцям Лабораторії Касперського

гарячий привіт.

У цьому місці мають бути висновки, але у нас вони

вийшло настільки конспірологічним, що ми вирішили навести просто список визначень.

А ви самі розставте у відповідному порядку: «несумлінність», «експерти», «введення

в оману», «підганяння під результат», «непрофесіоналізм».

Сашенька приходить у Мир

А що ж із безпекою? Наприклад, з

найбезпечнішою мережею - Мій Світ Mail.Ru?

Ми вирішили перевірити, і наш постійний

автор створив акаунт милої дівчинки Сашка в тих же трьох соцмережах.

Для облікових записів використовувалися кілька реальних фотографій дівчини,

отримані з дозволу її самої та її батьків. Налаштування у всіх трьох

соцмережах залишалися без змін - жодних додаткових обмежень, крім

встановлюваних самим сервісом, був. Облікові записи прив'язувалися за допомогою мобільного

телефону та електронної пошти відповідно до наявних у соцмереж вимог.

За тиждень експерименту лише у мережі «Вконтакті» піддослідною

«Дівчинці» написав якийсь громадянин із непристойною пропозицією.

У соціальній мережі «Однокласники» за кілька днів

додатися «в друзі» спробував юний хлопець південноазіатського походження. Він

лише хотів познайомитися і поспілкуватися. На жаль, його пізнання у російській мові

залишали бажати кращого.

Відеофайлів на запит «порно» в соцмережі «Мій світ»

дійсно виявити не вдається. Однак дивно, незважаючи на те, що ми

шукаємо за допомогою акаунта 13-річної дівчинки (вік вказаний у профілі), нам

пропонують пошукати в Інтернеті

Прекрасно, все як на долоні. Найсерйозніший прокол, адже

можна було заблокувати не лише пошукову видачу, а й саму можливість

пошуку.

Пошук у розділі «Відео» на «Однокласниках» видавав лише

Безневинні ролики. Пошук за групами привів до результатів, аналогічних «Моєму

світу».

Пошук в інтернеті дав ту саму сторінку пошуковика Mail.ru. Це надзвичайно дивно у зв'язку з тим, що портал

співпрацює з «Лігою безпечного інтернету» та регулярно заявляє про те, що

фільтрує пошукову видачу. Незрозумілі причини, через які в такому очевидному

у разі жодних заходів щодо захисту дитини від порнографії не вжито.

Мережа "Вконтакте" за замовчуванням шукає в режимі "безпечного"

пошуку», де практично неможливо знайти порнографію.

Але вимкнути цю опцію можна одним клацанням миші.

Чарівне лукавство, адже в тестовому профілі і так вказано

вік – 13 років. Погоджуємось.

Отримуємо відео, вирізані з різних телешоу.

Слід визнати, що незважаючи на відсутність відвертих сцен, така продукція

цілком може бути прирівняна до порнографії, як мінімум, за рівнем

художньої значимості. За фактом знайти порнолики на «Вконтакті» виявляється

не дуже просто.

Але, скажіть, що дівчинка 13-ти років насамперед кинеться

шукати порно? Так, гаразд!

А ось познайомитися та поспілкуватися вона точно хоче. Повірте

батькам із досвідом.

І в Моєму Світі ми переходимо в пошук по групах. Вибираємо зворушливий пункт «Знайомства та кохання».

Жодного порно шукати не треба. Воно саме вас тут знайде. А,

далі, тільки встигай повертатися. І це ми ще не ілюструємо результати

пошуку людей… Достатньо вбити слово «бі», щоб дізнатися багато нового. Окремо

відзначимо андроїд-додаток МогоМіру. Там пошук людей починає працювати у міру

введення слова. Тобто те саме «бі» починає знаходитися відразу ж. Автомат.

З якоїсь причини модератори «Мого світу» нічого

поганого в таких фотографіях не бачать. Широка громадськість також

мовчить, можливо, причиною тому - менша популярність соціальної мережі по

порівняно з гігантом "Вконтакте".

Втім, ці зображення, само собою, не мають відношення до

знайомствам. На жаль, деякі користувачі викладають свої власні

фотографії, які, м'яко кажучи, викликають запитання. Частина з них прихована під

грифом «18+», але, як і під час пошуку відео «Вконтакте», можна сміливо

фальсифікувати вік, вказаний у профілі.

Та й те, прихована лише частина. Ми, наприклад, натрапили на

аккаунт дівчини, у якої вік був вказаний - 3 роки. А фотографії змусили

нас глибоко задуматись.

Згадаймо історію із групами дитячої моди у «Вконтакті». Подивимося, що пропонує підліткам «МійСвіт».

Висновки) показав річ, і так усім очевидну. Порно та «інші радості» можна

знайти у будь-якій соціальній мережі.

«Вконтакт» зовсім не є найнебезпечнішою соціальною мережею.

Просто в нього і МогоМіру різні аудиторії та мешканці цих соцмереж діють

різними способами.

Ще один цілком очевидний висновок – для того, щоб

дійсно зрозуміти, які загрози чекають на користувача в тій чи іншій соцмережі,

потрібні не «експерименти», а регулярні дослідження з чіткими методиками та

зрозумілими критеріями.

Щоправда, цікаво, що від жодної компанії з безпеки

ми про результати таких досліджень не чули?

Тут хочеться передати чергове гаряче привіт Лізі

безпечний інтернет.

Ви вірите, жоден її фахівець не знає про те, що:

1. у Моєму Світі величезне

кількість віртуалів. Наприклад, чоловіків, які створюють облікові записи жінок? Що там

велика кількість транссексуалів? (наберіть у пошуку людей ТС або TS)

2. у Моєму Світі безліч

акаунтів, створених виключно для просування ігор чи будь-яких послуг? У

таких віртуалів кілька десятків тисяч друзів, вони постійно в онлайні та

ведуть активну стрічку

3. у Моєму Світі порно

шукають не за словами «порно» та «еротика», а за іншими запитами? Як і у «Вконтакті»,

до речі.

Для того, щоб знати, за якими, треба просто хоча б трохи

цікавитись підлітковими субкультурами. До речі - хентай до таких

ставиться зовсім не насамперед.

У тому ж Вконтакті можна буде напевно знайти свої підводні.

течії та тіньове суспільство. Треба лише копнути трохи глибше і виявити

зацікавленість у предметі. Але тоді зникне можливість сенсаційних одкровень.

Пропаде дракон, якого треба боятися, а розпочнеться нормальна спокійна робота

з одним із проявів життя соціуму. Відношення «фахівців» з відомої компанії та відомої

Ліги поки що говорить про те, що така робота їм не потрібна. Цікаво чому?

Імовірність помилкового спрацьовування антивірусу зростає разом з кількістю нових загроз та сигнатур у базах антивірусного ПЗ. Іноді помилкова тривога призводить до більш жалюгідних наслідків, ніж зараження. Фахівці з мережевої безпеки поки що не знайшли способу повністю виключити можливість неадекватної поведінки захисних програм.

Помилка в оновленні антивірусних баз компанії McAfee, яка в четвер до масштабного збою десятків тисяч комп'ютерів по всьому світу, це, мабуть, найяскравіший приклад того, наскільки негативними можуть бути наслідки помилкового спрацювання антивірусної програми. Програма прийняла ключовий у роботі ОС Windows XP системний процес svchost.exe за черв'яка, внаслідок чого тривалому циклічному перезавантаженню зазнали десятки тисяч комп'ютерів в університетах, школах, поліцейських дільницях та компаніях США, де було встановлено захисне програмне забезпечення від McAfee.

McAfee - компанія-рекордсмен щодо помилкових тривог: за результатами тестів незалежної організації av-comparatives.org, проведених у лютому, продукт McAfee AntiVirus Plus 2010 спрацював помилково 61 раз. У результаті антивірус посів 12 місце рейтингу. У інших іменитих виробників захисного ПЗ також траплялися помилкові тривоги, але набагато рідше: у Symantec Norton Anti-Virus 2010 11 спрацьовувань; у Kaspersky Anti-Virus 2010 - п'ять; у Eset NOD32 Antivirus 4.0 - два; у безкоштовного Microsoft Security Essentials - три.

Але небезпека помилкових спрацьовувань залежить від конкретної ситуації. Найчастіше хибні тривоги не завдають особливої шкоди комп'ютеру: блокується доступ до деяких чистих файлів, дещо сповільнюється та утруднюється робота машини. Для одного користувача це незначні проблеми, що легко вирішуються. Але для великих компаній помилкова тривога, що призводить до масових порушень у роботі комп'ютерів, корпоративних мереж і сайтів, це чималі тимчасові, грошові та репутаційні втрати.

У час хибні спрацьовування відбувалися майже в усіх провідних виробників антивірусного ПО.

Торішнього серпня «Антивірус Касперського» заборонявсвоїм користувачам працювати з сайтом банку HSBC, повідомляючи їм про те, що інтернет-ресурс заражений троянцем HTLM-Agent-CE. Насправді, сайт ніякої загрози не становив, але користувачі деякий час не могли скористатися послугами інтернет-банкінгу. Помилку виявили фахівці «Лабораторії Касперського» того ж дня, коли стало відомо про хибне спрацювання, але збитки репутації банку вже завдали.

Раніше, у листопаді 2008 року, популярний антивірус AVG помилково прийняв файли Adobe Flash, а також критично важливий для роботи Windows системний файл user32.dll за шкідливе програмне забезпечення. У жовтні того ж року цей же антивірус визначив популярний фаєрвол CheckPoint Zone Alarm як троянську програму. Як компенсацію за завдані незручності AVG довелося розщедритися: постраждалі користувачі отримали безкоштовну ліцензію AVG на наступний рік.

У середині березня 2006 року після оновлення антивірусних баз своїх клієнтів компанія Symantec приблизно на сім годин заблокувала весь трафік від одного з найбільших американських інтернет-провайдерів AOL. Антивірусні програми від Symantec приймали діапазон адрес цього провайдера за джерела атак і блокували трафік від них.

За тиждень до цієї події McAfee деякий час помилково реагував на програми Macromedia Flash Player та Microsoft Excel.

І це лише деякі з помилок антивірусів, які призводять до неприємних наслідків для антивірусних компаній та їхніх клієнтів.

Частка хибних тривог у загальному обсязі комп'ютерних загроз невелика - одиниці відсотків. Проте їхня кількість зростає разом із кількістю реальних загроз. Антивірусні компанії намагаються уникати подібних інцидентів, але через особливості боротьби зі шкідливим програмним забезпеченням це виходить не завжди.

Як правило, оновлення будь-якого антивірусного продукту проходять по кілька разів на день, - пояснив сайт представник однієї з антивірусних компаній, який побажав не називати свого імені. -- Це пов'язано з додаванням до баз нових записів на основі виявлення нових шкідливих програм (або нових модифікацій вже відомих вірусів). Буває, що оновлення трапляються кілька разів на годину. Іноді відбуваються збої. Зокрема, коли чистий файл помилково вважають інфікованим. Але частіше – коли запис для детектування інфекції робиться таким чином, що ловить ще й чистий файл. Будь-яке оновлення тестується перед виходом відповідною групою, докладно перевіряється його робота. Але іноді відбуваються збої».

«У ситуації з McAfee помилкове спрацювання на системний компонент Svchost.exe викликано тим, що багато шкідливих програм використовують його для приховування своєї активності в адресному просторі цього системного процесу, - розповів сайт керівник Центру вірусних досліджень та аналітики компанії ESET Олександр Матросов. -- І черв'як Wecorl, який побачили рішення McAfee після фатального оновлення, не є винятком».

На думку експерта, здебільшого помилкові тривоги пов'язані з недоробками в технологіях тестування сигнатурних баз перед їх випуском, а також з помилками в евристичних алгоритмах виявлення. Через ці недоліки виключити можливість появи таких загроз практично неможливо.

«Стовідсоткового способу позбавитися помилкових спрацьовувань не існує, оскільки самі методики тестування програм засновані на емпіричних оцінках і мають імовірнісний характер, - розповів Олександр Матросов. -- Антивірусна програма виявляє шкідливий файл, ґрунтуючись на деяких фрагментах зловмисного програмного забезпечення. Наприклад, сигнатура може включати якісь унікальні характеристики шкідливого файлу, при цьому евристичні алгоритми включають властивості для цілих сімейств зловмисних програм. Тому немає 100-відсоткової гарантії того, що саме ці характеристики не зустрінуться в легальному файлі».