Чим допоможе Active Directoryспеціалістам?

наведу невеликий список "смак", які можна отримати розгорнувши Active Directory:

- єдина база реєстрації користувачів, яка зберігається централізовано однією чи кількох серверах; таким чином, при появі нового співробітника в офісі вам потрібно буде лише завести йому обліковий запис на сервері та вказати, на які робочі станції він зможе отримувати доступ;

- оскільки всі ресурси домену індексуються, це дає можливість простого та швидкого пошукудля користувачів; наприклад, якщо потрібно знайти кольоровий принтер у відділі;

- сукупність застосування дозволів NTFS, групових політикта делегування управління дозволить вам тонко налаштувати та розподілити права між учасниками домену;

- профілі користувачів, що переміщуються, дають можливість зберігати важливу інформаціюта налаштування конфігурації на сервері; фактично, якщо користувач, що володіє переміщуваним профілем у домені, сяде працювати за інший комп'ютер і введе свої ім'я користувача та пароль, він побачить свій робочий стіл зі звичними налаштуваннями;

- за допомогою групових політик ви можете змінювати налаштування операційних систем користувачів, від дозволу користувачеві встановлювати шпалери на робочому столі до налаштувань безпеки, а також поширювати програмне забезпечення, наприклад, Volume Shadow Copy client тощо;

- багато програм (проксі-сервери, сервери баз даних та ін.) не тільки виробництва Microsoft на сьогоднішній день навчилися використовувати доменну автентифікацію, таким чином, вам не доведеться створювати ще одну базу даних користувачів, а можна буде використовувати вже існуючу;

- Використання Remote Installation Services полегшує встановлення систем на робочі місця, але, у свою чергу, працює тільки при впровадженій службі каталогів.

І це далеко не повний списокможливостей, але це пізніше. Зараз я постараюся розповім саму логіку побудови Active Directory, але знову варто з'ясувати з чого з чого зроблені наші хлопчики будується Active Directory- це Домени, Дерева, Ліси, Організаційні одиниці, Групи користувачів та комп'ютерів.

Домени -Це основна логічна одиниця побудови. Порівняно з робочими групами домени AD– це групи безпеки, що мають єдину базу реєстрації, тоді як робочі групи – це лише логічне об'єднання машин. AD використовує для іменування та служби пошуку DNS ( Domain Name Server – сервер імен домену), а не WINS ( Windows Internet Name Service – сервіс імен Internet), як це було в ранніх версіях NT. Таким чином, імена комп'ютерів у домені мають вигляд, наприклад buh.work.com, де buh – ім'я комп'ютера в домені work.com (хоча це не завжди так).

У робочих групах використовують NetBIOS-імена. Для розміщення доменної структури ADможливе використання DNS-сервера не компанії Microsoft. Але він повинен бути сумісним з BIND 8.1.2 або вище та підтримувати записи SRV(), а також протокол динамічної реєстрації (RFC 2136). Кожен домен має хоча б один контролер домену, на якому розташована центральна база даних.

ДереваЦе багатодомні структури. Коренем такої структури є головний домен, якого ви створюєте дочірні. Фактично Active Directory використовує ієрархічну системупобудови, аналогічну структурі доменів у DNS.

Якщо ми маємо домен work.com (домен першого рівня) і створюємо для нього два дочірні домени first.work.com та second.work.com (тут first та second – це домени другого рівня, а не комп'ютер у домені, як у випадку , описаному вище), то в результаті отримаємо дерево доменів.

Дерева як логічна побудова використовуються, коли вам потрібно розділити філії компанії, наприклад, за географічними ознаками або з якихось інших організаційних міркувань.

ADдопомагає автоматично створювати довірчі відносиниміж кожним доменом та його дочірніми доменами.

Таким чином, створення домену first.work.com веде до автоматичної організаціїдвосторонніх довірчих відносин між батьківським work.com та дочірнім first.work.com (аналогічно і для second.work.com). Тому з батьківського домену можуть застосовуватись дозволи для дочірнього, і навпаки. Неважко припустити, що для дочірніх доменів існуватимуть довірчі відносини.

Ще одна властивість довірчих відносин – транзитивність. Отримуємо – для домену net.first.work.com створюються довірчі стосунки з доменом work.com.

Ліс -Так само, як і дерева, це багатодоменні структури. Але ліс– це об'єднання дерев, які мають різні кореневі домени.

Припустимо, ви вирішили мати кілька доменів з іменами work.com та home.net і створити для них дочірні домени, але через те, що tld (top level domain) не у вашому управлінні, у цьому випадку ви можете організувати ліс, обравши один із доменів першого рівня кореневим. Вся краса створення лісу в цьому випадку – двосторонні довірчі відносини між двома цими доменами та їх дочірніми доменами.

Однак при роботі з лісами та деревами необхідно пам'ятати таке:

- не можна додати до дерева вже існуючий домен

- не можна включити до лісу вже існуюче дерево

- якщо домени розміщені в лісі, їх неможливо перемістити в інший ліс

- не можна видалити домен, що має дочірні домени

Організаційні одиниці -впринципі можна назвати субдоменами. дозволяють групувати в домені облікові записикористувачів, групи користувачів, комп'ютери, ресурси, що приділяються, принтери та інші OU (Організаційні одиниці). Практична користь від їх застосування полягає у можливості делегування прав адміністрування цих одиниць.

Просто кажучи, можна призначити адміністратора в домені, який зможе керувати OU, але не мати прав для адміністрування всього домену.

Важливою особливістю OU на відміну груп є можливість застосування до них групових політик. "А чому не можна розбити вихідний домен на кілька доменів замість використання OU?" - Запитайте ви.

Багато фахівців радять мати якомога один домен. Причина цього – децентралізація адміністрування під час створення додаткового доменуадміністратори кожного такого домену отримують необмежений контроль (нагадаю, що при делегуванні прав адміністраторам OU можна обмежувати їх функціонал).

На додаток для створення нового домену (навіть дочірнього) потрібен буде ще один контролер. Якщо ж у вас є два відокремлені підрозділи, з'єднані повільним каналом зв'язку, можуть виникнути проблеми з реплікацією. У цьому випадку доречнішим буде мати два домени.

Також існує ще один нюанс застосування групових політик: політики, в яких визначено налаштування паролів та блокування облікових записів, можуть застосовуватися тільки для доменів. Для OU ці опції політик ігноруються.

Сайти -Це спосіб фізичного поділу служби каталогів. За визначенням сайт – це група комп'ютерів, з'єднаних швидкими каналамипередачі даних.

Якщо ви маєте кілька філій у різних кінцях країни, з'єднаних низькошвидкісними лініями зв'язку, то для кожної філії ви можете створити свій сайт. Робиться це підвищення надійності реплікації каталогу.

Таке розбиття AD не впливає на принципи логічної побудови, тому як сайт може містити кілька доменів, так і навпаки, домен може містити кілька сайтів. Але така топологія служби каталогів таїть у собі каверзу. Як правило, для зв'язку з філіями використовується Інтернет – дуже небезпечне середовище. Багато компаній використовують засоби захисту, наприклад брандмауери. Служба каталогів у своїй роботі використовує близько півтора десятка портів і служб, відкриття яких для проходження трафіку AD через брандмауер фактично виставить її «назовні». Вирішенням проблеми є використання технології тунелювання, а також наявність у кожному сайті контролера домену для прискорення обробки запитів клієнтів AD.

Подано логіку вкладеності складових служби каталогів. Видно, що ліс містить два дерева доменів, у яких кореневий домен дерева, у свою чергу, може містити OU та групи об'єктів, а також мати дочірні домени (у даному випадкуїх по одному у кожного). Дочірні домени також можуть містити групи об'єктів та OU і мати дочірні домени (на малюнку їх немає). І так далі. Нагадаю, що OU можуть містити OU, об'єкти та групи об'єктів, а групи можуть містити інші групи.

Групи користувачів та комп'ютерів -використовуються для адміністративних цілей і мають такий самий сенс, як і при використанні на локальних машинах у мережі. На відміну від OU, до груп не можна застосовувати групові політики, але їм можна делегувати управління. У рамках схеми Active Directory виділяють два види груп: групи безпеки (застосовуються для розмежування прав доступу до об'єктів мережі) та групи розповсюдження (в основному застосовуються для розсилки) поштових повідомлень, наприклад, у сервері Microsoft Exchange Server).

Вони поділяються по області дії:

- універсальні групиможуть включати користувачів в рамках лісу, а також інші універсальні групи або глобальні групибудь-якого домену в лісі

- глобальні групи доменуможуть включати користувачів домену та інші глобальні групи цього ж домену

- локальні групи доменувикористовуються для розмежування прав доступу, можуть включати користувачів домену, а також універсальні групи і глобальні групи будь-якого домену в лісі

- локальні групи комп'ютерів– групи, які містять SAM (security account manager) локальної машини. Область їх поширення обмежується тільки даною машиною, але вони можуть включати локальні групи домену, в якому знаходиться комп'ютер, а також універсальні і глобальні групи свого домену або іншого, якому вони довіряють. Наприклад, ви можете увімкнути користувача з доменної локальної групи Users до групи Administrators локальної машини, тим самим давши йому права адміністратора, але тільки для цього комп'ютера

Олександр Ємельянов

Принципи побудови доменів Active Directory

Active Directory вже давно увійшла до розряду консервативних принципів логічної побудови мережної інфраструктури. Але багато адміністраторів продовжують використовувати робочі групи та домени Windows NT у своїй роботі. Впровадження служби каталогів буде цікавим і корисним як початківцям, так і досвідченим адміністраторам для централізації управління мережею та забезпечення належного рівня безпеки.

Active Directory - технологію, що з'явилася в лінійці систем Win2K шість років тому, можна було охарактеризувати як революційну. За своєю гнучкістю та масштабованістю вона перевершує домени NT 4 на порядок, не кажучи вже про мережі, що складаються з робочих груп.

З моменту виходу AD було випущено величезну кількість книг та публікацій на тему планування, проектування топології, підтримки доменів, забезпечення безпеки тощо.

Сертифікаційні курси Microsoft обіцяють, що за 40 годин ви зможете навчитися тому, як розвернути свій домен і з успіхом його адмініструвати.

Не вірю. Адміністрування – це процес, що включає багаторічний досвід з «набитими шишками», величезною кількістю прочитаної документації (в масі своєї на англійською) та «задушевними» бесідами з начальством та користувачами.

Є ще один нюанс – перед тим, як пройти курс із впровадження Active Directory, ви повинні мати успішно зданий курс з адміністрування мережної інфраструктури на базі Windows Server 2003, який також потребує деяких фінансових витрат з боку того, хто навчається. Зайвий раз переконуємось, що Microsoft свого не проґавить. Але не про це…

Вивчення застосування AD не вписується в рамки тижневого курсу і особливо однієї публікації. Однак, озброївшись досвідом попередніх статей, спробуємо розібратися, що таке служба каталогів по суті своїй, які основні тонкощі її інсталяції і чим вона може полегшити життя системного адміністратора.

Також подивимося, що нового з'явилося в Active Directory з виходом Windows Server 2003

В останньому кварталі минулого року Microsoft випустила Windows Vista, а разом із нею і оновлену службу каталогів. Проте старі технології не втратили своєї актуальності й досі.

В рамках статті ми пройдемо шлях від розуміння сутності AD до створення власного домену. Подальше його налаштування та інструменти керування та діагностики будуть освітлені в наступних номерах.

Чим допоможе Active Directory

Наведу неповний список усіх «смаків», які ви отримаєте, розгорнувши службу каталогів:

- єдина база реєстрації користувачів, яка зберігається централізовано однією чи кількох серверах; таким чином, при появі нового співробітника в офісі вам потрібно буде лише завести йому обліковий запис на сервері та вказати, на які робочі станції він зможе отримувати доступ;

- оскільки всі ресурси домену індексуються, це дає можливість простого та швидкого пошуку для користувачів; наприклад, якщо потрібно знайти кольоровий принтер у відділі автоматизації;

- сукупність застосування дозволів NTFS, групових політик та делегування управління дозволить вам тонко налаштувати та розподілити права між учасниками домену;

- профілі користувачів, що переміщуються, дають можливість зберігати важливу інформацію та налаштування конфігурації на сервері; фактично, якщо користувач, що володіє переміщуваним профілем у домені, сяде працювати за інший комп'ютер і введе свої ім'я користувача та пароль, він побачить свій робочий стіл зі звичними налаштуваннями;

- за допомогою групових політик ви можете змінювати налаштування операційних систем користувачів, від дозволу користувачеві встановлювати шпалери на робочому столі до налаштувань безпеки, а також поширювати програмне забезпечення, наприклад, Volume Shadow Copy client тощо;

- багато програм (проксі-сервери, сервери баз даних та ін.) не тільки виробництва Microsoft на сьогоднішній день навчилися використовувати доменну автентифікацію, таким чином, вам не доведеться створювати ще одну базу даних користувачів, а можна буде використовувати вже існуючу;

- Використання Remote Installation Services полегшує встановлення систем на робочі місця, але, у свою чергу, працює тільки при впровадженій службі каталогів.

Негативні сторони цієї технології з'являються в процесі роботи від незнання основ, або від небажання вдаватися в тонкощі компонентів AD. Навчіться правильно вирішувати завдання, що виникають, і весь негатив зникне.

Я лише загострю увагу на тому факті, що все перераховане вище буде мати силу за наявності гомогенної мережі на базі сімейства ОС Windows 2000 і вище.

Логіка побудови

Розглянемо основні складові служби каталогів.

Домени

Це основна логічна одиниця побудови. У порівнянні з робочими групами домени AD – це групи безпеки, що мають єдину базу реєстрації, тоді як робочі групи – це лише логічне об'єднання машин. AD використовує для іменування та служби пошуку DNS (Domain Name Server – сервер імен домену), а не WINS (Windows Internet Name Service – сервіс імен Internet), як це було в ранніх версіях NT. Таким чином, імена комп'ютерів у домені мають вигляд, наприклад buh.work.com, де buh – ім'я комп'ютера в домені work.com (хоча це не завжди так, про це читайте далі).

У робочих групах використовують NetBIOS-імена. Для розміщення доменної структури AD можливе використання DNS-сервера не компанії Microsoft. Але він має бути сумісним з BIND 8.1.2 або вище та підтримувати записи SRV (RFC 2052), а також протокол динамічної реєстрації (RFC 2136). Кожен домен має хоча б один контролер домену, на якому розташована центральна база даних.

Дерева

Це багатодомні структури. Коренем такої структури є головний домен, якого ви створюєте дочірні. Фактично Active Directory використовує ієрархічну систему побудови, аналогічну структурі доменів у DNS.

Наприклад, якщо ми маємо домен work.com (домен першого рівня) і створюємо для нього два дочірні домени first.work.com та second.work.com (тут first та second – це домени другого рівня, а не комп'ютер у домені, як у випадку, описаному вище), то в результаті отримаємо дерево доменів (див. рис. 1).

Дерева як логічна побудова використовуються, коли вам потрібно розділити філії компанії, наприклад, за географічними ознаками або з якихось інших організаційних міркувань.

AD допомагає автоматично створювати довірчі стосунки між кожним доменом та його дочірніми доменами.

Таким чином створення домену first.work.com веде до автоматичної організації двосторонніх довірчих відносин між батьківським work.com і дочірнім first.work.com (аналогічно і для second.work.com). Тому з батьківського домену можуть застосовуватись дозволи для дочірнього, і навпаки. Неважко припустити, що для дочірніх доменів існуватимуть довірчі відносини.

Ще одна властивість довірчих відносин – транзитивність. Отримуємо – для домену net.first.work.com створюються довірчі стосунки з доменом work.com.

Ліси

Так само як і дерева це багатодомні структури. Але ліс – це поєднання дерев, що мають різні кореневі домени.

Припустимо, ви вирішили мати кілька доменів з іменами work.com та home.net і створити для них дочірні домени, але через те, що tld (top level domain) не у вашому управлінні, у цьому випадку ви можете організувати ліс (див. 2), обравши один із доменів першого рівня кореневим. Вся краса створення лісу в цьому випадку – двосторонні довірчі відносини між двома цими доменами та їх дочірніми доменами.

Однак при роботі з лісами та деревами необхідно пам'ятати таке:

- не можна додати до дерева вже існуючий домен;

- не можна включити до лісу вже існуюче дерево;

- якщо домени поміщені до лісу, їх неможливо перемістити до іншого лісу;

- не можна видалити домен, який має дочірні домени.

Для отримання більш глибокої інформації щодо тонкощів використання та конфігурування дерев та лісів ви можете відвідати базу знань Microsoft TechNet, а ми підемо далі.

Організаційні одиниці (OU)

Їх можна назвати субдоменами. OU дозволяють групувати в домені облікові записи користувачів, групи користувачів, комп'ютери, ресурси, що приділяються, принтери та інші OU. Практична користь від їх застосування полягає у можливості делегування прав адміністрування цих одиниць.

Просто кажучи, можна призначити адміністратора в домені, який зможе керувати OU, але не мати прав для адміністрування всього домену.

Важливою особливістю OU на відміну груп (трохи забігаємо вперед) є можливість застосування до них групових політик. "А чому не можна розбити вихідний домен на кілька доменів замість використання OU?" - Запитайте ви.

Багато фахівців радять мати якомога один домен. Причина цього – децентралізація адміністрування при створенні додаткового домену, адже адміністратори кожного такого домену отримують необмежений контроль (нагадаю, що при делегуванні прав адміністраторам OU можна обмежувати їх функціонал).

На додаток для створення нового домену (навіть дочірнього) потрібен буде ще один контролер. Якщо ж у вас є два відокремлені підрозділи, з'єднані повільним каналом зв'язку, можуть виникнути проблеми з реплікацією. У цьому випадку доречнішим буде мати два домени.

Також існує ще один нюанс застосування групових політик: політики, в яких визначено налаштування паролів та блокування облікових записів, можуть застосовуватися тільки для доменів. Для OU ці опції політик ігноруються.

Групи користувачів та комп'ютерів

Вони використовуються для адміністративних цілей і мають такий самий сенс, як і при використанні на локальних машинах у мережі. На відміну від OU, до груп не можна застосовувати групові політики, але їм можна делегувати управління. У рамках схеми Active Directory виділяють два види груп: групи безпеки (застосовуються для розмежування прав доступу до об'єктів мережі) та групи розповсюдження (в основному застосовуються для розсилки поштових повідомлень, наприклад, на сервері Microsoft Exchange Server).

Вони поділяються по області дії:

- універсальні групиможуть включати користувачів в рамках лісу, а також інші універсальні групи або глобальні групи будь-якого домену в лісі;

- глобальні групи доменуможуть включати користувачів домену та інші глобальні групи цього ж домену;

- локальні групи доменувикористовуються для розмежування прав доступу, можуть включати користувачів домену, а також універсальні групи і глобальні групи будь-якого домену в лісі;

- локальні групи комп'ютерів- Групи, які містить SAM (security account manager) локальної машини. Область їх поширення обмежується тільки даною машиною, але вони можуть включати локальні групи домену, в якому знаходиться комп'ютер, а також універсальні і глобальні групи свого домену або іншого, якому вони довіряють. Наприклад, ви можете включити користувача з доменної локальної групи Users до групи Administrators локальної машини, тим самим надавши йому права адміністратора, але тільки для цього комп'ютера.

Сайти

Це спосіб фізичного поділу служби каталогів. За визначенням сайт – це група комп'ютерів, з'єднаних швидкими каналами передачі.

Наприклад, якщо ви маєте кілька філій у різних кінцях країни, з'єднаних низькошвидкісними лініями зв'язку, то для кожної філії ви можете створити свій сайт. Робиться це підвищення надійності реплікації каталогу.

Таке розбиття AD не впливає на принципи логічної побудови, тому як сайт може містити кілька доменів, так і навпаки, домен може містити кілька сайтів. Але така топологія служби каталогів таїть у собі каверзу. Як правило, для зв'язку з філіями використовується Інтернет – дуже небезпечне середовище. Багато компаній використовують засоби захисту, наприклад брандмауери. Служба каталогів у своїй роботі використовує близько півтора десятка портів і служб, відкриття яких для проходження трафіку AD через брандмауер фактично виставить її «назовні». Вирішенням проблеми є використання технології тунелювання, а також наявність у кожному сайті контролера домену для прискорення обробки запитів клієнтів AD.

На рис. 3 представлена логіка вкладеності складових служби каталогів. Очевидно, що ліс містить два дерева доменів, у яких кореневий домен дерева, своєю чергою, може містити OU і групи об'єктів, і навіть мати дочірні домени (у разі їх у одному). Дочірні домени також можуть містити групи об'єктів та OU і мати дочірні домени (на малюнку їх немає). І так далі. Нагадаю, що OU можуть містити OU, об'єкти та групи об'єктів, а групи можуть містити інші групи. Докладніше про вкладеність груп та їх складових читайте у наступній статті.

Сутність служби каталогів

Для забезпечення певного рівня безпеки будь-яка операційна система повинна мати файли, що містять базу даних користувачів. У ранніх версіях Windows NT використовувався файл SAM (Security Accounts Manager – менеджер облікових записів). Він містив облікові дані користувачів та був зашифрований. Сьогодні SAM також використовується в операційні системисімейства NT 5 (Windows 2000 та вище).

Коли ви підвищуєте роль рядового сервера до контролера домену за допомогою команди DCPROMO (фактично вона запускає майстер установки каталогів), підсистема безпеки Windows Server 2000/2003 починає використовувати централізовану базу даних AD. Це можна легко перевірити – спробуйте після створення домену відкрити на контролері оснащення Computer Management та знайти там. Локальні користувачіта групи». Більше того, спробуйте увійти на цей сервер під локальним обліковим записом. Навряд чи у вас вийде.

Більшість користувачів зберігаються у файлі NTDS.DIT (Directory Information Tree – дерево інформації каталогу). NTDS.DIT – це модифікована база даних. Вона створена з використанням тієї ж технології, що й база даних Microsoft Access. Алгоритми роботи контролерів домену містять варіант двигуна JET бази даних Access, Який був названий ESE (Extensible Storage Engine - розширюваний двигун зберігання інформації). NTDS.DIT і служби, які забезпечують взаємодію Космосу з цим файлом, власне і є служба каталогів.

Структура взаємодії клієнтів AD та основного сховища даних, аналогічно як і простір імен служби каталогів, представлені у статті . Для повноти опису слід згадати використання глобальних ідентифікаторів. Глобальний унікальний ідентифікатор (Global Unique Identifier, GUID) – це 128-розрядне число, яке порівнює кожен об'єкт при його створенні для забезпечення унікальності. Ім'я об'єкта AD можна змінити, а ось GUID залишиться незмінним.

Напевно, ви встигли помітити, що структура AD може бути дуже складною і вміщати в себе велика кількістьоб'єктів. Чого вартий тільки той факт, що домен AD може включати до 1,5 млн. об'єктів. Але через це можуть виникнути проблеми з продуктивністю під час виконання операцій. Ця проблема вирішується за допомогою глобального каталогу (Global Catalog, GC). Він містить скорочену версію всього лісу AD, що допомагає прискорювати пошук об'єктів. Власником глобального каталогу можуть бути спеціально призначені для цього контролери домену.

Ролі FSMO

В AD існує певний перелікоперацій, виконання яких можна покласти лише на один контролер. Вони називаються ролями FSMO (Flexible Single-Master Operations – операції з одним господарем). Усього в AD 5 ролей FSMO. Розглянемо їх докладніше.

У межах лісу обов'язково має бути гарантія унікальності доменних імен при додаванні нового домену до лісу доменів. Така гарантія здійснюється виконавцем ролі власника операції іменування доменів (Domain Naming Master) Виконавець ролі власника схеми (Schema Master) здійснює всі зміни у схемі каталогу. Виконавці ролей власника доменних імен та власника схеми мають бути унікальними в рамках лісу доменів.

Як я вже казав, під час створення об'єкта йому зіставляється глобальний ідентифікатор, який гарантує його унікальність. Саме тому контролер, який відповідає за генерацію GUID і виконує роль власника відносних ідентифікаторів (Relative ID Master), повинен бути єдиним у рамках домену.

На відміну від доменів NT в AD немає поняття PDC та BDC (основний та резервний контролери домену). Однією з ролей FSMO є PDC Emulator (емулятор основного контролера домену). Сервер під керуванням Windows NT Server може бути ролі резервного контролера домену в AD. Але відомо, що в доменах NT може використовуватись лише один основний контролер. Саме тому Microsoft зробила так, що в рамках одного домену AD ми можемо призначити єдиний сервер носій ролі PDC Emulator. Таким чином, відступаючи від термінології, можна говорити про наявність головного та резервних контролерів домену, маючи на увазі власника ролі FSMO.

При видаленні та переміщенні об'єктів один із контролерів повинен зберегти посилання на цей об'єкт, доки не буде повністю завершено реплікацію. Таку роль виконує власник інфраструктури каталогу (Infrastructure Master).

Останні три ролі вимагають унікальності виконавця у межах домену. Усі ролі покладаються перший контролер, створений лісі. Під час створення розгалуженої інфраструктури AD ви можете передавати ці ролі іншим контролерам. Можуть також виникати ситуації, коли власник однієї з ролей недоступний (вийшов з ладу сервер). У цьому випадку необхідно виконати операцію захоплення ролі FSMO за допомогою утиліти NTDSUTIL (про її використання ми поговоримо у наступних статтях). Але варто бути обережним, тому що при захопленні ролі служба каталогів вважає, що попереднього власникані, і не звертається до нього зовсім. Повернення до мережі колишнього виконавця ролі може призвести до порушення її функціонування. Особливо це критично для власника схеми, власника доменних імен та власника ідентифікаторів.

Щодо продуктивності: найбільш вимоглива до запасу ресурсів комп'ютера роль емулятора основного контролера домену, тому її можна покласти на інший контролер. Інші ролі не такі вимогливі, тому при їхньому розподілі ви можете керуватися нюансами логічної побудови схеми вашої AD.

Останній крок теоретика

Прочитання статті зовсім не повинно перевести вас з теоретиків на практику. Тому що, поки ви не врахували всі фактори від фізичного розміщення вузлів мережі до логічної побудови всього каталогу, не варто братися за справу та будувати домен простими відповідями на питання майстра установки AD. Подумайте, як буде називатися ваш домен і якщо ви збираєтеся створити дочірні для нього, за якими ознаками вони будуть іменуватися. За наявності у мережі кількох сегментів, з'єднаних ненадійними каналами зв'язку, розгляньте можливість використання сайтів.

Як посібник зі встановлення AD можу порадити використовувати статті та , а також базу знань Microsoft.

Насамкінець кілька порад:

- Намагайтеся по можливості не поєднувати ролі PDC Emulator і проксі-сервера на одній машині. По-перше, при великій кількості машин у мережі та користувачів Інтернету зростає навантаження на сервер, а по-друге, при вдалій атаці на ваш проксі «впаде» не тільки Інтернет, а й основний контролер домену, а це загрожує некоректною роботоювсієї мережі.

- Якщо ви постійно адмініструєте локальну мережу, а не збираєтеся зайнятися впровадженням Active Directory для замовників, вносите машини в домен поступово, скажімо, чотири-п'ять на день. Оскільки якщо у вас в мережі велика кількість машин (50 і більше) і ви керуєте нею один, то навряд чи ви впораєтеся навіть за вихідні, а якщо і впораєтеся, наскільки все буде коректно, невідомо. До того ж, для обміну документацією всередині мережі ви можете використовувати файловий або внутрішній. поштовий сервер(Такий був описаний мною в №11 за 2006 р.). Єдине, що в цьому випадку варто коректно розібратися в налаштуванні прав користувачів для доступу до файлового сервера. Тому що, якщо, наприклад, він не буде включений до домену, автентифікація користувачів буде здійснюватися, ґрунтуючись на записах локальної бази SAM. Там немає даних про доменних користувачів. Однак якщо ваш файловий сервер буде серед перших машин, включених в AD, і не буде контролером домену, то існуватиме можливість аутентифікації за допомогою як локальної бази SAM, так і облікової бази AD. Але для останнього варіанту вам потрібно буде в локальних налаштуванняхбезпеки дозволити (якщо ще не зроблено) доступ до файлового сервера по мережі як учасникам домену, так і локальним обліковим записам.

Про подальшому налаштуванніслужби каталогів (створення та керування обліковими записами, призначення групових політик та ін.) читайте у наступній статті.

додаток

Новинки Active Directory у Windows Server 2003

З виходом Windows Server 2003 у Active Directory з'явилися такі зміни:

- Стало можливим перейменування домену після його створення.

- Поліпшився користувальницький інтерфейсуправління. Наприклад, можна змінити атрибути відразу кількох об'єктів.

- З'явилося гарний засібуправління груповими політиками – Group Policy Management Console (gpmc.msc, її потрібно завантажувати із сайту Microsoft).

- Змінилися функціональні рівні домену та лісу.

Про останній змінітреба сказати докладніше. Домен AD у Windows Server 2003 може перебувати на одному з наступних рівнів, перерахованих у порядку зростання функціональності:

- Windows 2000 Mixed (змішаний Windows 2000). У ньому допускається мати контролери різних версій– як Windows NT, і Windows 2000/2003. Причому, якщо сервери Windows 2000/2003 рівноправні, то сервер NT, як уже говорилося, може виступати тільки резервним контролеромдомену.

- Windows 2000 Native (природний Windows 2000). Дозволяється мати контролери під керуванням Windows Server 2000/2003. Цей рівень більш функціональний, але має обмеження. Наприклад, ви не зможете перейменовувати контролери доменів.

- Windows Server 2003 Interim (проміжний Windows Server 2003). Дозволяється мати контролери під керуванням Windows NT, а також Windows Server 2003. Використовується, наприклад, коли головний контролер домену під керуванням сервера Windows NT оновлюється до W2K3. Рівень має трохи більшу функціональність, ніж рівень Windows 2000 Native.

- Windows Server 2003. Допускається наявність у домені контролерів лише під керуванням Windows Server 2003. На цьому рівні можна скористатися всіма можливостями служби каталогів Windows Server 2003

Функціональні рівні лісу доменів практично такі самі, як і для доменів. Єдиним винятком є лише один рівень Windows 2000, на якому можливе використання в лісі контролерів під керуванням Windows NT, а також Windows Server 2000/2003.

Варто зауважити, що зміна функціонального рівня домену та лісу є операцією незворотною. Тобто відсутня зворотна сумісність.

- Коробко І. Active Directory – теорія побудови. //« Системний адміністратор», № 1, 2004 р. - C. 90-94. ().

- Марков Р. Домени Windows 2000/2003 – відмовляємось від робочої групи. //«Системний адміністратор», №9, 2005 - C. 8-11. ().

- Марков Р. Встановлення та налаштування Windows 2К Server. //«Системний адміністратор», №10, 2004 - C. 88-94. ().

Active Directory – служба каталогів корпорації Microsoft для ОС сімейства Windows NT.

Ця службадозволяє адміністраторам використання групових політик для забезпечення однаковості налаштувань користувача робочого середовища, установки ПЗ, оновлень та ін.

У чому полягає суть роботи Active Directory і які завдання вона вирішує? Читайте далі.

Принципи організації однорангових та багаторангових мереж

Але виникає інша проблема, що якщо користувач user2 на PC2 вирішить змінити свій пароль? Тоді, якщо користувач user1 змінить пароль облікового запису, доступ user2 на РС1 до ресурсу буде неможливим.

Ще один приклад: у нас є 20 робочих станцій з 20 обліковими записами, яким ми хочемо надати доступ до якогось , для цього ми повинні створити 20 облікових записів на файловому сервері і надати доступ до необхідного ресурсу.

А якщо їх буде не 20, а 200?

Як ви розумієте адміністрування мережі при такому підході перетворюється на відмінне пекло.

Тому підхід з використанням робочих груп підходить для невеликих офісних мережз кількістю ПК трохи більше 10 одиниць.

За наявності в сітці більше 10 робочих станцій раціонально виправданим стає підхід, при якому одному вузлу мережі делегують права виконання аутентифікації та авторизації.

Цим вузлом і виступає контролер домену Active Directory.

Контролер домену

Контролер зберігає базу даних облікових записів, тобто. він зберігає облік і для РС1 і для РС2.

Тепер усі облікові записи прописуються один раз на контролері, а потреба в локальних облікових записах втрачає сенс.

Тепер, коли користувач заходить на ПК, вводячи свій логін і пароль, ці дані передаються в закритому вигляді на контролер домену, який виконує процедури автентифікації та авторизації.

Після цього контролер видає користувачеві, що здійснив вхід, щось на кшталт паспорта, з яким він надалі працює в мережі і який він пред'являє на запит інших комп'ютерів сітки, серверів до ресурсів яких він хоче підключитися.

Важливо! Контролер домену - це комп'ютер із піднятою службою Active Directory, який керує доступом користувачів до ресурсів мережі. Він зберігає ресурси (наприклад, принтери, папки із спільним доступом), служби (наприклад, електронна пошта), людей (облікові записи користувачів та груп користувачів), комп'ютери (облікові записи комп'ютерів).

Число таких збережених ресурсів може досягати мільйонів об'єктів.

Як контролер домену можуть виступати такі версії MS Windows: Windows Server 2000/2003/2008/2012 крім редакцій Web-Edition.

Контролер домену, крім того, що є центром автентифікації мережі, також є центром керування всіма комп'ютерами.

Відразу після увімкнення комп'ютер починає звертатися до контролера домену, задовго до появи вікна автентифікації.

Таким чином, виконується аутентифікація не тільки користувача, що вводить логін та пароль, а й аутентифікація клієнтського комп'ютера.

Встановлення Active Directory

Розглянемо приклад установки Active Directory на Windows Server 2008 R2. Отже для встановлення ролі Active Directory, заходимо до «Server Manager»:

Додаємо роль "Add Roles":

Вибираємо роль Active Directory Domain Services:

І приступаємо до встановлення:

Після чого отримуємо вікно повідомлення про встановлену роль:

Після встановлення ролі контролера домену, приступимо до встановлення самого контролера.

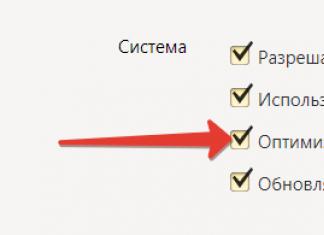

Натискаємо «Пуск» у полі пошуку програм вводимо назву майстра DCPromo, запускаємо його та ставимо галочку для розширених налаштувань установки:

Тиснемо «Next» із запропонованих варіантів вибираємо створення нового домену та лісу.

Вводимо ім'я домену, наприклад example.net.

Пишемо NetBIOS ім'я домену, без зони:

Вибираємо функціональний рівень нашого домену:

Зважаючи на особливості функціонування контролера домену, встановлюємо також DNS-сервер .

Технологія Active Directory (AD) є службою каталогів, створеною корпорацією Microsoft. Служба каталогів містить дані в організованому форматі та надає до них впорядкований доступ. Служба Active Directory - це винахід компанії Microsoft, а реалізація існуючої індустріальної моделі (зокрема X.500), комунікаційного протоколу(LDAP - Lightweight Directory Access Protocol) та технології пошуку даних (служби DNS).

Вивчення Active Directory слід розпочати зі знайомства з метою, поставленою перед цією технологією. У загальному плані каталогом вважається контейнер зберігання даних.

Телефонний довідник є наочним прикладом служби каталогів, оскільки містить набір даних та надає можливість отримання необхідних відомостей з каталогу. Довідник містить різні записи, кожен з яких має власне значення, наприклад, імена/прізвища абонентів, їх домашню адресу та, власне, номер телефону. У розширеному довіднику записи групуються за географічним розташуванням, типом або обома ознаками. Отже, кожному за географічного розташування може бути сформована ієрархія типів записів. Крім того, телефонний оператортакож підходить для визначення служби каталогів, оскільки має доступ до даних. Отже, якщо надати запит на отримання будь-яких даних каталогу, оператор видасть необхідну відповідь на отриманий запит.

Служба каталогів Active Directory призначена для зберігання інформації про всіх мережевих ресурсах. Клієнти мають можливість надсилати запити Active Directory для отримання інформації про будь-який об'єкт мережі. Список можливостей Active Directory містить такі функції.

- Безпечне сховище даних. Кожен об'єкт у Active Directory має власний списоккерування доступом (ACL), який містить список ресурсів, що отримали право доступу до об'єкта, а також визначений рівень доступу до об'єкта.

- Багатофункціональний механізм запитів, що базується на створеному Active Directory глобальному каталозі (GC). Всі клієнти, які підтримують Active Directory, можуть звертатися до цього каталогу.

- Реплікація даних каталогу на всі контролери домену спрощує доступ до інформації, підвищує ступінь її доступності та збільшує надійність усієї служби.

- Концепція модульного розширення дозволяє додавати нові типи об'єктів або доповнювати існуючі об'єкти. Наприклад, до об'єкта "користувач" можна додати атрибут "зарплата".

- Мережева взаємодія з використанням кількох протоколів. Служба Active Directory заснована на моделі X.500, завдяки чому підтримуються різні мережеві протоколи, наприклад, LDAP 2, LDAP 3 та HTTP.

- Для реалізації служби імен контролерів доменів та пошуку мережевих адресзамість NetBIOS використовується служба DNS.

Інформація каталогу розподіляється по всьому домену, що дозволяє уникнути надмірного дублювання даних.

Хоча Active Directory розподіляє інформацію каталогу за різними сховищами, користувачі мають можливість запросити Active Directory на отримання інформації про інші домени. Глобальний каталогмістить відомості про всі об'єкти лісу підприємства, допомагаючи здійснювати пошук даних у межах лісу.

Під час запуску утиліти DCPROMO (програми підвищення звичайного серверадо контролера домену) на комп'ютері під керуванням Windows для створення нового домену, утиліта створює домен на сервері DNS. Потім клієнт зв'язується із сервером DNS для отримання інформації про свій домен. Сервер DNSнадає інформацію не лише про домен, а й про найближчого контролера домену. Клієнтська система, у свою чергу, підключається до бази даних домену Active Directory на найближчому контролері домену з метою знаходження необхідних об'єктів (принтерів, файлових серверів, користувачів, груп, організаційних підрозділів), що входять до домену. Оскільки кожен контролер домену зберігає посилання на інші домени в дереві, клієнт може шукати у всьому дереві домену.

Різновид Active Directory, який перераховує всі об'єкти в лісі доменів, доступний для тих випадків, коли необхідно знайти дані за межами дерева доменів клієнта. Подібна версія називається глобальний каталог. Глобальний каталог можна зберігати на будь-якому контролері домену у лісі AD.

Глобальний каталог надає швидкий доступдо кожного об'єкта, що знаходиться в лісі доменів, але містить лише деякі параметри об'єктів. Для отримання всіх атрибутів слід звернутися до служби Active Directory цільового домену (контролеру домену, що цікавить). Глобальний каталог можна настроїти на надання необхідних властивостей об'єктів.

Для спрощення процесу створення об'єктів Active Directory контролердомену містить копію та ієрархію класів для всього лісу. Служба Active Directory містить структури класів у схемі, в яку можна додати нові класи.

Схема (Schema)- це частина конфігураційного простору імен Windows, що підтримується всіма контролерами доменів у лісі. Конфігураційний простір імен Windows складається з кількох структурних елементів, таких як фізичне розташування, сайти Windows та підмережі.

Сайт (site)міститься всередині лісу і може об'єднувати комп'ютери з будь-якого домену, причому всі комп'ютери сайту повинні мати швидкі та надійні мережеві з'єднаннярезервування даних контролера домену.

Підмережа (subnet)- це група IP-адрес, виділена сайту. Підмережі дозволяють прискорити реплікацію даних Active Directory між контролерами доменів.

Служба Active Directory-Розширювана та масштабована служба каталогів Active Directory (Активний каталог) дозволяє ефективно керувати мережевими ресурсами.

Active Directory- це ієрархічно організоване сховище даних про об'єкти мережі, що забезпечує зручні засоби для пошуку та використання цих даних. Комп'ютер, на якому працює Active Directory, називається контролером домену. З Active Directory пов'язані майже всі адміністративні завдання.

Технологія Active Directory заснована на стандартних Інтернет- протоколах і допомагає чітко визначати структуру мережі, більш детально як розгорнути з нуля домен Active Directory читайте тут.

Active Directory та DNS

В Active Directory використовується доменна системаімен.

За допомогою служби Active Directory створюються облікові записи комп'ютерів, проводиться підключення їх до домену, здійснюється управління комп'ютерами, контролерами домену та організаційними підрозділами(ВП).

Для управління Active Directory призначені засоби адміністрування та підтримки. Наведені нижче інструменти реалізовані і у вигляді оснасток консолі ММС ( Microsoft Management Console):

Active Directory - користувачі та комп'ютери (Active Directory Users and Computers) дозволяє керувати користувачами, групами, комп'ютерами та організаційними підрозділами (ОП);

Active Directory - домени та довіра (Active Directory Domains and Trusts) служить для роботи з доменами, деревами доменів та лісами доменів;

Active Directory - сайти та служби (Active Directory Sites and Services) дозволяє керувати сайтами та підмережами;

Результуюча політика (Resultant Set of Policy) використовується для перегляду поточної політики користувача або системи та планування змін у політиці.

У Microsoft Windows 2003 Server можна отримати доступ до цих оснасток безпосередньо з меню Administrative Tools.

Ще один засіб адміністрування – оснащення Схема Active Directory (Active Directory Schema) – дозволяє керувати та модифікувати схему каталогу.

Для керування об'єктами Active Directory існують засоби командного рядка, які дозволяють здійснювати широкий спектр адміністративних завдань:

DSADD - додає до Active Directory комп'ютери, контакти, групи, ОП та користувачів.

DSGET – відображає властивості комп'ютерів, контактів, груп, ОП, користувачів, сайтів, підмереж та серверів, зареєстрованих у Active Directory.

DSMOD – змінює властивості комп'ютерів, контактів, груп, ОП, користувачів та серверів, зареєстрованих у Active Directory.

DSMOVE – переміщує одиночний об'єкт у нове розташування в межах домену або перейменовує об'єкт без переміщення.

DSQXJERY - здійснює пошук комп'ютерів, контактів, груп, ОП, користувачів, сайтів, підмереж та серверів в Active Directory за заданими критеріями.

DSRM – видаляє об'єкт із Active Directory.

NTDSUTIL - дозволяє переглядати інформацію про сайт, домен або сервер, керувати господарями операцій (operations masters) та обслуговувати базу даних Active Directory.