Нещодавно на неосяжних просторах Інтернету я натрапив на згадку про " PHP ShellПару років тому мені ця утиліта дуже допомогла і я зараз хочу віддати своєрідний обов'язок її розробнику Martin Geisler (http://mgeisler.net/).

Яким є призначення "PHP Shell"? Я вважаю, що кожен "просунутий" веб-програміст, не кажучи тим більше про сісадміни, стикався і використовував SSH. SSH дозволяє нам отримати віддалений доступ до сервера і виконувати на ньому shell-команди (ну там всякі команди типу ходити по каталогах туди-сюди, вгору-вниз, переміщати, видаляти та копіювати файли, запускати сценарії та всякі хитромудрі утилітки), начебто б провід до вашого монітора від системного блоку подовжився до неймовірних розмірів і дійшов, аж до сервера хостера. Треба сказати, що можна через ssh тунелювати і X-графіку, зображення робочого столу, показуючи запущені віконні програми, але це не для веб-серверів.

Одним словом, якщо у вас на хостингу немає SSH, то "що не гаразд у датському королівстві". Мінус в тому, часто SSH за замовчуванням на вашому "свіжому" сайті вимкнений, і потрібно деякий час посваритися зі службою підтримки, щоб ssh запрацював. Саме так і сталося того далекого зимового вечора. Мені потрібно було терміново перенести сайт з однієї машини на іншу, в ході чого виникли проблеми, і я звично потягнувся до ярлика putty на робочому столі, щоб подивитися, що там "всередині" у пацієнта. Упс..., а підтримка ssh не активована. Як бути? Якщо ви досить спокушені в програмуванні якоюсь там мовою, то не складно написати невеликий скрипт реалізує потрібне завдання. Я ж відкривши google і, пробігшись парою посилань, знайшов згадку про PHP Shell. Одним словом, я пішов додому вчасно.

Правду кажучи, мені дуже пощастило, що вистачило тих урізаних можливостей роботи з shell, які надала мені PHP Shell - все ж таки це його імітація.

В основі PHP Shell використовує функцію php - proc_open. Ця функція запускає деяку команду і відкриває потоки вводу-виводу для того щоб ввести деяку інформацію в додаток (імітуючи ручне введення на клавіатурі) і вивести результати роботи (якщо ви знаєте що таке pipes то мова якраз про них). По суті, функція proc_open є покращеною та доповненою версією функцій exec чи system. Ті, щоправда, лише запускали програму, і не давали можливість взаємодіяти з нею, ви повинні були відразу в параметрах командного рядка вказати всі необхідні для роботи команди дані. proc_open дозволяє створити pipes пов'язані з вашим php-скіптом, і відповідно ви можете імітувати введення даних у програму та читати результати її роботи. Для любителів безкоштовних хостингів одразу скажу:

"НІ, ЗА ДОПОМОГОЮ PHP Shell ВИ НЕ МОЖЕТЕ ОТРИМАТИ ДОСТУП ДО SSH".

Справа в тому, що для безкоштовних або дуже дешевих хостингів зазвичай запускати php в режимі safe_mode. У ньому відключено низку функцій, зокрема і proc_open.

"НІ, ЗА ДОПОМОГОЮ PHPSHELL ВИ НЕ ЗМОЖЕТЕ ПРАЦЮВАТИ З ІНТЕРАКТИВНИМИ ПРОГРАМАМИ".

Сама суть Інтернет говорить нам, що неможливо запустити на віддаленому сервері деяку програму, яка б продовжувала роботу і дозволяла б нам вводити і виводити дані протягом декількох окремих http-запитів.

"НІ, ВИ НЕ МОЖЕТЕ ОТРИМАТИ ДОСТУП ДО ВСІХ ПРОГРАМ, ФАЙЛ І ПАПК НА СЕРВЕРІ".

Скрипт працює або від імені apache і тоді його повноваження обмежені лише тим, що в правах робити обліковий запис apache. Або як варіант якщо на хостингу використовується suexec (http://en.wikipedia.org/wiki/SuEXEC), то ваші права будуть збігатися з правами облікового запису, від якого йде запуск php-скрипту.

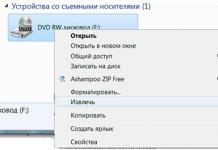

Припустимо, що це вас не зупинило, і ви завантажили та розпакували архів на своєму сервері в папку, скажімо, phpshell. Якщо ввести в адресний рядок браузера "якось-називається-ваш-сайт/phpshell/phpshell.php" то вас попросять представитися, ввести ім'я та пароль - зрозуміло це не ті облікові дані, які ви отримали від вашого хостера

Так що вам потрібно налаштувати права доступу: хто може отримати доступ до shell через цю утиліту. Для цього у файлі config.php знайдіть секцію users і додайте до неї ім'я користувача та пароль у такому вигляді:

Vasyano=secret

Якщо вас бентежить те, що пароль заданий у відкритому вигляді, то скориставшись файлом pwhash.php ви можете дізнатися згортку md5 пароля і у файлі config.php буде зберігатися саме він

Тепер робимо повторну спробу входу та потрапляємо у вікно, де в нижній частині вікна вводимо команду, тиснемо "запуск", а потім результат її виконання відображається в центрі вікна сторінки

На цьому все, може і вам phpshell якось допоможе.

Виявлено шкідливий WSO РНР шелл-скрипт /libraries/simplepie/idn/OpenIDOpenID.php (сайт на Joomla! 3). На даний момент визначається лише деякими антивірусами як JS/SARS.S61, PHP:Decode-DE, Trojan.Html.Agent.vsvbn, PHP.Shell.354, php.cmdshell.unclassed.359.UNOFFICIAL.

В один "прекрасний" (це кому як) день, один з наших підопічних (http://ladynews.biz), в результаті сканування свого сайту антивірусом хостингу, отримав ось таку месагу:

В обліковому записі виявлено файли зі шкідливим вмістом. Настійно рекомендуємо обмежити доступ до FTP облікового запису тільки з IP-адрес, що використовуються Вами, а також скористатися антивірусним захистом для перевірки облікового запису на наявність вірусів. Ознайомтеся зі статтею Рекомендації щодо безпеки та захисту від злому для запобігання повторному зараженню.

Зрозуміло, було запропоновано розібратися з цим неподобством - сканування штатним антивірусом ClamAV, з набором антивірусних баз за умовчанням, не дав додаткового результату.

На момент початку цієї історії (2015-10-23), цей вірусний шелл-скрипт був відсутній в антивірусних БД більшості антивірусів, включаючи таких "монстрів" як Comodo, DrWeb, ESET-NOD32, GData, Kaspersky, McAfee, Microsoft, Symantec, TrendMicro та тощо, що також 2015-10-23 було підтверджено онлайн-сканером VirusTotal. Лише кілька антивірусів змогли визначити шкідливий PHP скрипт:

Антивірус Результат Дата поновлення AhnLab- V3 JS/SARS. S61 20151022 Avast PHP: Decode-DE [Trj] 20151023 NANO- Antivirus Trojan. Html. Agent. vsvbn 20151023

У той же день про виявлення шкідливого скрипта були повідомлені ClamAV і Dr.Web. ClamAV поки вперто мовчить, а Dr.Web на шкідливу посилку відреагував протягом 24 годин:

Ваш запит було проаналізовано. Відповідний запис доданий до вірусної бази Dr.Web і буде доступний при наступному оновленні.

Загроза: PHP.Shell.354

Dr.Web дотримав свою обіцянку і вірусний скрипт OpenIDOpenID.php тепер визначається як PHP.Shell.354, проте багато антивірусів таких як ClamAV, Comodo, DrWeb, ESET-NOD32, GData, Kaspersky, McAfee, Microsoft, Symantec, TrendMicro і т.д. п. ще поняття про нього не мають (станом на 2015-10-25).

Ок., ми видалили файл, а чи надовго? Звідки він узявся, ми можемо лише губитися у здогадах. Що далі? Починаємо ставити всякі Securitycheck компоненти і крутити правила в.htaccess забороняють доступ до всього і вся бо на шаред-хостингу (ака Віртуальний хостинг, shared hosting) на більше у нас немає повноважень. Чи довго ці заходи врятують, ніхто не знає.

До речі на тему будь-яких компонентів Securitycheck... Securitycheck - це компонент для Joomla! і цілком непоганий. А ось якийсь "Antivirus Website Protection" повний відстій яким я вкрай нікому не рекомендую використовувати, ось підтверджений практикою відгук про це "Antivirus Website Protection":

Цей компонент також створюється в пакеті. BE AWARE

Що в перекладі означає: цей компонент також створює резервну копію всього сайту у файлі /tmp/pack.tar, який містить configuration.php з паролями від БД! і не пахне, що також має навести жертву на думку про зміну шляхів до директорій /logs, /tmp, /cache та заборони доступу до них.

Перейшовши за цим посиланням, можна зрозуміти, що проблемі як мінімум більше року. Зазирнувши сюди зрозуміємо, що маскування шелл-скрипта виконана не хитрими base64_encode/gzdeflate , а значить ще десь повинна бути частина, що викликає/підключає OpenIDOpenID.php і виконує base64_decode/gzinflate . Значить OpenIDOpenID.php лише результат (ака наслідок), а не причина, де жертва скаржиться на те, що, з сервера почав відправлятися спам у промислових масштабах, а ручне видалення шкідливих файлів не допомагає, після чого жертві крім як на NIC-RU хостинг скаржитися більше нема на кого. "Дірявий" віртуальний хостинг цілком може бути і оч. навіть часто імхо люди там працюють за з/п, а не за ідею, але в деяких випадках проблема може бути значно глибшою.

Ось наприклад "У файлі Adobe Flash виявлено шкідливий інжектор iFrame". Думаю ні для кого не секрет, що на флеш можна писати інтерфейси для завантаження файлів на сайт і робити ще багато різних цікавих речей на мові ActionScript. Вірус в.swf файлах (Adobe Flash), як показала практика, може залишатися непоміченим роками і бути чорними дверима на сайті ( ака back door - задні двері) через яку "закидаються" файли на кшталт "OpenIDOpenID.php" видаляти які можна до посиніння та безрезультатно.

Що ж робити, як серед тисяч файлів знайти "слабку ланку"? Для цього потрібно використовувати так званий евристичний аналіз та в деяких випадках застосовувати антивірусні бази даних сторонніх розробників. Слід брати до уваги, що евристичний аналіз, залежно від його налаштувань, може давати багато помилкових спрацьовувань, ніж при використанні додаткових вірусних сигнатур від сторонніх розробників.

Де взяти антивірусні бази даних сторонніх розробників? Наприклад, бази даних з антивірусними сигнатурами від сторонніх розробників для ClamAV можна взяти безкоштовно за адресами: www.securiteinfo.com, malwarepatrol.net, rfxn.com. Як використовувати ці додаткові антивірусні основи? Це вже буде зовсім інша історія. Можна сказати лише те, що додаткові антивірусні бази для ClamAV від rfxn.com (проект LMD (Linux Malware Detect)) націлені на пошук шкідливого програмного забезпечення саме у веб-додатках і дає більш вдалі результати. rfxn.com також заявляє, що 78% загроз, відбитки яких містяться в їх БД не визначаються більш ніж 30 комерційними анти-вірусами, - і швидше за все так воно і є.

Отже... Чим закінчилася історія зі шкідливим РНР-шелл скриптом OpenIDOpenID.php?

Вирішено було запастися додатковими антивірусними базами для ClamAV від malwarepatrol.net і rfxn.com, завантажити резервну копію файлів сайту та просканувати їх локально, ось результат сканування:

$ clamscan / ladynews.biz / ../ game_rus.swf: MBL_647563.UNOFFICIAL FOUND / ../ farmfrenzy_pp_rus.swf: MBL_647563.UNOFFICIAL FOUND / ../ beachpartycraze_rus.swf: MBL_647563. rus.swf: MBL_647563.UNOFFICIAL FOUND / ../ loader_ukr.swf: MBL_647563.UNOFFICIAL FOUND ----------- SCAN SUMMARY ----------- Known viruses: 4174348 Engine version: 0.98.7 Scanned directories: 3772 Scanned files: 18283 Заборонені файли: 5 Total errors: 1 Data scanned: 417.76 MB Data read: 533.51 MB (ratio 0.78 :1 ) Time: 1039.768 sec (17 )

/libraries/simplepie/idn/OpenIDOpenID.phpяк і вище згадані.swf файли були видалені, а чи вирішена проблема? Поки що складно сказати, - копаємо далі...

З розшифрованої версії файлу /libraries/simplepie/idn/OpenIDOpenID.php(http://pastebin.com/WRLRLG9B), глянувши на константу @define("WSO_VERSION", "2.5"); стає ясно, що це такий собі продукт під назвою WSO. Трохи покопавши мережу за ключовим словом WSO були отримані такі результати:

Виявляється тема давно не нова, що ж беремо в зуби regexxer, продовжуємо колупати файли сайту і виявляємо: Error opening directory

Ага, ось ти с.ка де ще серанула! Дивимося права на директорію , якої за умовчанням не повинно бути = chmod 111 (ака Виконати для Власник/Група/Все). Таким чином щось десь сидить і розсирає себе каталогами приховуючи себе навіть від вірусів чмодами 111.

Встановивши для каталогу чмоди 551 і заглянувши усередину, там був виявлений /libraries/joomla/cache/controller/cache/cache/langs.php, вихідний код якого викладено тут: http://pastebin.com/JDTWpxjT - каталог /libraries/joomla/cache/controller/cacheвидаляємо.

Відмінно, тепер упорядковуємо чмоди на всі файли та каталоги:

масова зміна прав (chmod) на файли в директорії./dirname і нижчележачих find / home / user / public_html -type f -exec chmod 644 ( ) \; # масова зміни прав (chmod) на в./dirname та нижчележачих find / home / user / public_html -type d -exec chmod 755 ( ) \;

Ще раз повторюємо перевірку антивірусом з додатковими базами clamscan/ladynews.biz, але нібито все чисто.

Повторюємо пошук файлів regexxer-ом і пробуємо пошукати за ключовими словами OpenIDOpenID, OpenID або WSO - і, приходимо до висновку про те, що п.здец виявився набагато ширшим і глибшим:

- - його не повинно бути тут, ось його вихідник: http://pastebin.com/jYEiZY9G

- /administrator/components/com_finder/controllers/imagelist.php- його не повинно бути тут, ось його вихідник: http://pastebin.com/0uqDRMgv

- /administrator/components/com_users/tables/css.php- його не повинно бути тут, ось його вихідник: http://pastebin.com/8qNtSyma

- /administrator/templates/hathor/html/com_contact/contact/toolbar.trash.html.php- його не повинно бути тут, ось його вихідник: http://pastebin.com/CtVuZsiz

- /components/com_jce/editor/tiny_mce/plugins/link/img/Manager.php- його не повинно бути тут, ось його вихідник: http://pastebin.com/2NwTNCxx

- /libraries/joomla/application/web/router/helpsites.php- його не повинно бути тут, ось його вихідник: http://pastebin.com/ANHxyvL9

- /plugins/system/ytshortcodes/XML.php- його не повинно бути тут, ось його вихідник: http://pastebin.com/GnmSDfc9

- /templates/index.php - його не повинно бути тут, ось його вихідник: http://pastebin.com/gHbMeF2t

/administrator/components/com_admin/index.phpі /templates/index.php ймовірно були вхідними скриптами, в яких виконувався основний код за допомогою вкрай не рекомендованої до використання функції eval() де також використовувалися:

Що ж, логіка маскування шкідливого коду зрозуміла. Тепер якщо ми пошукаємо конструкцію " eval($ " , то ми виявимо ще дуже багато цікавого:

- /administrator/components/com_admin/sql/updates/postgresql/php.php- http://pastebin.com/gRHvXt5u

- /components/com_kunena/template/blue_eagle/media/iconsets/buttons/bluebird/newsfeed.php -

- /components/com_mailto/helpers/index.php -

- /components/com_users/views/login/file.php -

- /components/com_users/controller.php- інфікований та вимагає заміни!,

- /includes/index.php -

- /libraries/joomla/string/wrapper/section.php -

- /libraries/legacy/access/directory.php -

- /libraries/nextend/javascript/jquery/InputFilter.php -

- /libraries/nextend/smartslider/admin/views/sliders_slider/tpl/config_tinybrowser.php -

- /libraries/xef/assets/less/admin.frontpage.php -

- /media/editors/codemirror/mode/rust/Alias.php -

- /modules/mod_kunenalatest/language/zh-TW/smtp.php -

- /modules/mod_kunenalogin/language/de-DE/XUL.php -

- /plugins/content/jw_allvideos/jw_allvideos/includes/js/mediaplayer/skins/bekle/CREDITS.php -

- /templates/sj_news_ii/html/mod_sj_contact_ajax/toolbar.messages.php -

Не від усіх ще вірусних РНР скриптів код викладено на pastebin.com, бо протягом 24 годин дозволяється лише 10 публікацій. Загалом порядок видалення приблизно такий:

Так, мало не забув, - перед початком видалення шкідливих скриптів не завадить додати в.htaccess кілька правил, що забороняють пряме звернення до будь-яких. /administrator/index.php - це перекриє неприємному зловмиснику доступ до вхідних шелл-скриптів захованих у різних системних директоріях:

(pub) (/pub) (reg)

# ---+++ PROTECT SOME FILES AND DIRECTORY +++---# RewriteCond %(REQUEST_URI) !^/((index)+\.php|.*\.(htm|html|txt|xml)|+|.*/+|.*/.*\.(css|js |jpg|jpeg|png|gif|ico|eot|svg|ttf|woff|woff2|html)+)?$ RewriteCond %(REQUEST_URI) !^/(administrator)+/(index\.php)?$ RewriteRule ^ (.*)$ - # # ---+++// PROTECTED SOME FILES AND DIRECTORY +++---

UPD 2015-10-28: Ну що? Вже розслабились? Рано ще...

Тепер ще пошукаємо в нетрях файлів сайту бінарні файли, яких у движку не повинно бути і близько:

find / mypath / -executable -type f find / mypath / -type f -perm -u + x find / mypath / -type f | xargs file | grep "\:\ *data$"

Хто шукає – той завжди знайде (бінарні файли):

- /modules/mod_p30life_expectancy_calc/tmpl/accordian.pack.js

- /images/stories/audio/34061012-b1be419af0b9.mp3

- /libraries/xef/sources/folder/navigation.php

- /libraries/joomla/application/web/application.php

- /libraries/joomla/document/json/admin.checkin.php

- /libraries/nextend/assets/css/LICENSES.php

- /libraries/fof/config/domain/toolbar.categories.html.php

- /libraries/fof/form/field/client.php

- /libraries/phputf8/sysinfo_system.php

- /components/com_mobilejoomla/index.php

- /components/com_mobilejoomla/sysinfo_system.php

- /components/index.php

- /components/com_banners/sysinfo_config.php

- /components/com_kunena/views/home/admin.checkin.php

- /components/com_jce/editor/tiny_mce/plugins/source/js/codemirror/toolbar.checkin.php

- /components/com_jce/editor/tiny_mce/plugins/colorpicker/admin.cache.php

Підсумуємо

Звідки виросли ноги у цієї зарази достовірно встановити не вдалося, - чи винна нещодавно знайдена в движку критична вразливість що дозволяє виконувати SQL-ін'єкції і підвищувати привілеї, чи згадані вище зазначені як шкідливі.swf файли, чи ще не виявлена - то вразливість в одному із сторонніх компонентів або плагінів, чи то дірявий віртуальний веб-хостинг, - питання залишається відкритим?

На даний момент виявлені шкідливі файли вичищені, файли движка повністю перезалиті, правилами в.htaccess вибудовані барикади... У кого є час і кому цікаво зібрати воєдино і поколупати цю купу говна можете завантажити архів wso-php-shell-in-joomla.zip - там упаковані всі згадані вище шкідливі файли РНР, пароль від архіву: www.сайт

РАЗОМ: Параної багато не буває, а будь-який безкоштовний або комерційний антивірус з його евристикою разом з додатковими базами сигнатур далеко не панацея. Отже будь-які анти-віруси є застарілим інструментом для захисту активного розрахованого на багато користувачів середовища і для запобігання різних невідомих загроз слід використовувати саме параноїдальні методи захисту, наприклад: віртуалізація, SELinux, Bastille Linux, immutable bit, ecryptfs etc!

- Загроза: WSO PHP веб-шелл

- Жертва: ladynews.biz

Більшість атак на корпоративні ресурси мають на увазі використання веб-шеллів - коду, який дозволяє управляти ураженими машинами ззовні мережі. AntiShell Web Shell Hunter - це захисний засіб, який включає цілий набір механізмів для виявлення веб-шеллів.

Web shell - це сценарій, який завантажується на сервер та служить для віддаленого адміністрування. Шкідливим він стає лише тоді, коли ним керує зловмисник. І в цьому випадку він становить серйозну загрозу.

Заражений сервер не обов'язково має бути підключений до інтернету - він може розташовуватися у внутрішній мережі компанії. Тоді веб-шелл застосовується для отримання доступу до інших хостів з критично важливими програмами або інформацією.

Для написання веб-шеллів застосовується будь-яка мова, яку підтримує цільовий веб-сервер. На практиці найчастіше використовуються PHP та ASP, оскільки вони найбільш популярні. Також поширені шкідливі програми на Perl, Ruby, Python та Unix shell.

Встановлюються веб-шелли досить стандартним для шкідливих програм способом - використовуючи вразливості в CMS або програмному забезпеченні веб-сервера. Після цього вони функціонують як бекдори, що дозволяє зловмиснику виконувати на віддаленій машині довільні команди, у тому числі впроваджувати здирницький софт або починати атаки на інші сервери.

Особлива небезпека веб-шеллів полягає в їхній відносній простоті. Модифікація сценарію, в результаті якої виходить інша програма, - завдання, яке впорається навіть новачок. Через цю якість виявлення веб-шеллів стандартними антивірусними засобами утруднено.

Подібно до інших шкідливих програм, веб-шелли можна ідентифікувати за низкою зовнішніх ознак. Однак значна їх частина може відноситися і до цілком легальних файлів, тому будь-які підозрілі індикатори необхідно розглядати в комплексі, аналізуючи цілу картину, а не її фрагменти.

Можливими показниками наявності веб-шеллу на сервері можуть бути:

- періоди аномально високого навантаження на сервер;

- наявність файлів з підозрілою тимчасовою міткою (наприклад, пізніше, ніж час останнього оновлення ПЗ);

- наявність підозрілих файлів у доступних з Інтернету місцях;

- наявність файлів, в яких є посилання на cmd.exe, eval тощо;

- наявність підозрілих авторизацій із внутрішньої мережі;

- наявність файлів, що генерують невластивий їм трафік.

Очевидно, що «ручний» аналіз у разі якщо й можливий, то вимагає дуже багато людських ресурсів, тому його застосування позбавлене будь-якої практичної доцільності. Програма AntiShell Web Shell Hunter, розроблена компанією Garhi Technology, дозволяє автоматизувати цю процедуру, причому її розробники стверджують, що гарантовано розпізнає всі відомі веб-шелли.

В основі програми лежать такі технології:

- пошук за ключовими словами. Усі файли перевіряються на наявність слів та команд, які можуть бути пов'язані з проведенням атаки;

- сигнатурний аналіз: пошук сигнатур відомих веб-шелів;

- аналіз найдовших рядків. Найчастіше шкідливий код шифрується таким чином, щоб обійти пошук за ключовими словами. Це робить рядки коду особливо довгими, що дозволяє їх виявляти;

- розрахунок шененновської ентропії у вихідному коді Кожному рядку коду надається рейтинг, на підставі якого можна судити про рівень загрози;

- пошук шкідливого коду шляхом індексу збігів.

Таким чином вирішується одна з головних проблем виявлення веб-шеллів, пов'язана з різноманітністю мов, що використовуються, і можливістю простої модифікації. На роботу AntiShell Web Shell Hunter ці фактори ніяк не впливають, що робить його універсальним і дозволяє використовувати для захисту сервера.

Оскільки файли, які не були змінені після попереднього сканування, виключаються з обробки, AntiShell Web Shell Hunter не створює високого навантаження на сервер. До того ж, такий підхід зменшує час перевірки.

При цьому адміністратори можуть самостійно встановити час перевірки виходячи з добових коливань навантаження на сервер. При необхідності щоденний режим замінюється щотижневим або навіть щомісячним, що дозволяє оптимізувати роботу всієї системи.

Програма виявляє файли, в яких міститься код веб-шелла, і надає системному адміністратору повну інформацію щодо об'єкта: дата та час створення, ім'я власника, права тощо.

Всі ці дані (але не самі файли) також надходять до клієнтського центру компанії-розробника, який на їх підставі може забезпечити підтримку в обробці інциденту та дослідженні його наслідків. Клієнти, підписані на платне обслуговування, також можуть за допомогою спеціальної утиліти завантажити заражені файли для подальшого аналізу.

Повідомлення про знайдені об'єкти надсилаються системному адміністратору електронною поштою. Він не має потреби особисто стежити за процесом.

На сьогоднішній день AntiShell Web Shell Hunter – єдиний інструмент, орієнтований саме на виявлення веб-шеллів. Ряд антивірусних додатків включають аналогічну функцію, але тільки у вигляді додаткової опції, яка за умовчанням неактивна. Як правило, вони спираються виключно на сигнатурний аналіз, тому їхня ефективність залишає бажати кращого.

Оскільки використання веб-шеллів для атак на сервери стає все більш поширеним явищем, є сенс захистити систему за допомогою спеціалізованого рішення. Як кажуть, безпеки ніколи не буває надто багато.