За допомогою сучасного обладнання ми можемо майже напевно розшифрувати швидкий хеш, наприклад, MD5, NTLM, SHA1 і т. д. за розумний час.

Що я маю на увазі, коли говорю про злом пароля довжиною 12 і більше символів? Я стверджую, що за допомогою сучасного обладнання, наприклад, даної «бюджетної» установки ми можемо майже напевно розшифрувати швидкий хеш, наприклад, MD5, NTLM, SHA1 і т. д. за розумний час. Насправді підбір у лоб послідовностей довжиною 8 і більше символів безперспективний у разі поширеними алгоритмами хеширования. Коли ми стосуємося особливостей національної мови та людської психології (наприклад, середнє англійське слово довжиною 4.79 символу, а люди вважають за краще використовувати кілька слів при складанні паролів розміром 10 і більше символів), то тут вже відкриваються цікавіші можливості з точки зору підбору подібних паролів. Докладніше про різні інструменти підбору розказано у книзі Hash Crack.

Чому паролі завдовжки 12 і більше символів уразливі?

Люди, що створюють паролі довжиною 10 і більше символів вручну, зазвичай використовують стандартні слова і фрази. Чому? Тому що запам'ятати пароль horsebattery123 набагато простіше, ніж GFj27ef8%k$39. Тут ми стикаємося з інстинктом прямування шляхом найменшого опору, який, у разі створення паролів, буде виявлено до того часу, поки менеджери паролів не будуть використовуватися масово. Я згоден, що серія малюнків, присвячена стійкості пароля, цілком має право на життя, але тільки у разі нешвидкими алгоритмами хешування, на зразок bcrypt. У цій статті будуть показані приклади атак типу Combo (коли комбінуються елементи словника) та Hybrid (коли до атак типу Combo додається прямий перебір) за допомогою утиліти Hashcat, які, сподіваюся, розширять ваш арсенал. У прикладах нижче буде продемонстровано, як зловмисник може ефективно перебрати простір ключів та зламати паролі, які на перший погляд видаються стійкими.

Базова інформація про атаки типуCombo таHybrid

Комбінаційна атака (Combo): комбінуються всі елементи із двох словників.

приклад

Вхідні дані: dictionary1.txt dictionary2.txt

Комбінації паролів:

pass => password, passpass, passlion

word => wordpass, wordword, wordlion

lion => lionpass, lionword, lionlion

Гібридна атака (Hybrid): являє собою атаку за словником з домішкою комбінацій згенерованих за певним шаблоном

приклад

Вхідні дані: dictionary.txt ?u?l?l

Комбінації паролів:

pass => passAbc, passBcd, passCde

word => wordAbc, wordBcd, wordCde

lion => lionAbc, lionBcd, lionCde

Примітка 1: Послідовність генерації паролів не є точною і наведена для опису загальної ідеї.

Примітка 2: Докладніші пояснення наведено на сайті Hashcat.

Комбінаційна атака

Розглянемо комбінаційну атаку з використанням словника, що складається з 10 тисяч найбільш уживаних слів у порядку зменшення популярності. Аналіз проводився за допомогою N-грам та частотного аналізу на базі трильйонної збірки, зібраної пошуковою системою Google.

Розглянемо приклад двох випадково вибраних слів, з'єднаних у пароль довжиною 16 символів, наприклад shippingnovember і здійснюємо комбінаційну атаку на даний пароль, якби використовувався алгоритм MD5:

приклад

hashcat -a 1 -m 0 hash.txt google-10000.txt google-10000.txt

При переборі всіх комбінацій, які з слів, з'єднаних друг з одним, з допомогою сучасних апаратних засобів пароль зламується менш як одну секунду. Працюючи з іншими, повільнішими, алгоритмами пароль також підбирається за розумний час.

Рисунок 1: Час підбору пароля shippingnovember за допомогою комбінаційної атаки

Критики можуть заперечити, мовляв, якщо на початку кожного слова зробити великі літери або додати цифру або спеціальний символ, то новий пароль (наприклад, ShippingNovember) буде стійкішим. Перевіримо цю теорію на практиці та скомбінуємо словник google-10000 в єдиний великий масив паролів за допомогою утиліти combinator.bin, що дозволить нам комбінувати отримані слова у поєднанні з правилами.

приклад

combinator.bin google-10000.txt google-10000.txt > google-10000-combined.txt

Тепер, коли ми словник комбінацій, ми додаємо правила з метою добору модифікованого пароля (ShippingNovember).

приклад

hashcat -a 0 -m 0 hash.txt google-10000-combined.txt -r best64.rule

Рисунок 2: Час підбору пароля ShippingNovember за допомогою словника комбінацій та правил

Новий пароль розшифровано за 28 секунд. Подібним чином додаються правила, що враховують спеціальні символи, різне місцезнаходження комбінації тощо. Думаю, ви вловили суть.

Паролі з 3 слів

Використовуючи створений словник комбінацій, спробуємо підібрати пароль із трьох слів, наприклад «securityobjectivesbulletin», за допомогою комбінаційної атаки.

приклад

hashcat -a 1 -m 0 hash.txt google-10000-combined.txt google-10000.txt

Малюнок 3: Час підбору пароля безпекиоб'єктів

Подібний пароль з додаванням інших символів зламається трохи повільніше. Уловлюєте тенденцію?

Паролі з 4 слів

Тепер розглянемо зламування паролів, що складаються з чотирьох слів (приклад: «sourceinterfacesgatheredartists»). У цьому випадку простір ключів збільшується до 10 000 000 000 000 000 кандидатів, але в результаті підбір займає розумний час. В основному через те, що використовується алгоритм MD5. Ми створюємо новий словник комбінацій та здійснюємо комбіновану атаку за допомогою Hashcat.

приклад

hashcat -a 1 -m 0 hash.txt google-10000-combined.txt google-10000-combined.txt

Малюнок 4: Час підбору пароля джерелавідповідейвідданихартистів

Процес перебору за допомогою сучасних апаратних засобів міг зайняти 4 дні, але правильного кандидата було знайдено протягом 5 годин 35 хвилин. Додавання цифр або спеціальних символів зробило б пароль поза нашою досяжністю, але використання лише чотирьох випадкових слів робить пароль вразливим.

Гібридна атака

Гібридні атаки вимагають більшої винахідливості, але коли потрібний шаблон знайдено, знахідка стає схожою на золотий злиток. Особливо незабутні відчуття доставляє прокручування розшифрованих паролів у терміналі.

Атака за словником Google-10000 + маска

У першому прикладі ми будемо використовувати той же словник з 10 тисяч слів, що найбільш зустрічаються, як база для генерації кандидатів для перебору. Потім ми скористаємося пакетом утиліт PACK (Password Analysis and Cracking Kit) та словником hashesorg251015.txt із сайту weakpass.com. Я вибрав саме цей словник через високий рейтинг успішності та відносно невеликого розміру. Ми вивчатимемо словник hashesorg і за результатами аналізу створимо маски на базі найбільш популярних паролів, обмежених певним набором символів. Ці маски будуть використовуватися на початку та в кінці базових слів зі словника google-10000.txt.

приклад

Спочатку згенеруємо статистику за масками на базі паролів довжиною 5-6 символів і запишемо результати в окремий файл (врахуйте, що процес генерації може зайняти деякий час).

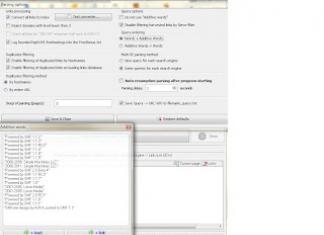

python statsgen.py hashesorg251015.txt --minlength=5 --maxlength=6 --hiderare -o hashesorg_5or6.masks

Потім перетворюємо маски у формат Hashcat (файл.hcmasks) для подальшого використання у гібридних атаках.

python maskgen.py hashesorg_5or6.masks --optindex -o hashesorg_5or6.hcmask

Далі в режимі 6 як параметри вказує словник та набір масок. Алгоритм перебору виглядатиме так: береться перша маска і комбінується з кожним словом зі словника, потім друга маска, третя і так далі, поки не закінчиться весь перелік масок. Деякі атаки можуть закінчуватися дуже швидко, деякі здійснюються трохи довше. Під час тестування підбиратимемо пароль «environmentsqaz472»

приклад

hashcat -a 6 -m 0 hash.txt google-1000.txt hashesorg_5or6.hcmask

Рисунок 5: Час перебору пароля environmentsqaz472

Підбір зайняв близько 20 хвилин. Спочатку ми дісталися маски ll ld dd, а потім протягом 14 зламали пароль.

Атака на базі словникаRockyou + Rockyou-1-60. hcmask

Тепер скористаємося набором масок, що йде в комплекті з утилітою Hashcat та згенерований на основі паролів із набору Rockyou. Даний набір масок розбитий на окремі порції, які зі зростанням діапазону номерів зростають за розміром. Розмір, як я припускаю, зростає через відсоток паролів, на основі яких згенеровано конкретну порцію масок. Ми будемо використовувати файл з ім'ям rockyou-1-60.hcmask, оскільки там найбільш ходові маски, які добре зарекомендували себе під час гібридних атак. Цей набір масок ми будемо комбінувати з паролями зі словника Rockyou. У випадку інших словників будьте обережні і використовуйте файли не надто великого розміру. Інакше атака займатиме надто багато часу. Зазвичай я користуюся словниками розміром менше 500 Мб (і навіть менше) і додаю маски на початку та наприкінці слів. Беремо випадковий пароль "sophia**!" зі словника Rockyou і на початок додаємо випадкову дату «1996». У результаті отримуємо пароль 1996 sophia **!. Під час тестів кожна маска комбінуватиметься з елементом словника Rockyou.

приклад

hashcat -a 7 -m 0 hash.txt rockyou-1-60.hcmask rockyou.txt

Малюнок 5: Час вибору пароля 1996sophia**!

Під час перебору через кілька хвилин справа дійшла до маски dddd. Даний приклад показаний з метою демонстрації процесу та ефективності гібридних атак. Файл rockyou-1-60.hcmask містить 836 масок, згенерованих на базі паролів, що найбільш часто зустрічаються, зі словника rockyou.txt. Якщо вам мало цього набору, у комплекті з Hashcat йдуть всі маски, що згенеровані на базі інших паролів.

Перші 5 символів + маска

Тепер створимо новий словник та набір масок. Ми вже знаємо, що середнє англійське слово займає 4.79 символів, і тому створюватимемо словник, що містить елементи не більше 5 символів. Даний словник буде згенерований на базі файлу rockyou.txt, де кожен елемент буде відрізати перші 5 знаків. Далі видаляються дублікати, і отриманий список сортується та поміщається у файл first5_dict.txt. Отриманий словник займає 18 МБ, що занадто мало для атаки на швидкий алгоритм MD5, але цілком прийнятно для повільнішого хеша.

приклад

cut-c 1-5 rockyou.txt | sort -u > first5_dict.txt

Потім ми комбінуватимемо елементи словника first5_dict.txt і маски з файлу rockyou-1-60, який йде в комплекті з Hashcat. Деякі кандидати будуть менше 12 символів, але ви можете виключити маски, довжиною менше ніж 7 символів і створити новий файл з розширенням.hcmask. Знову беремо випадковий пароль Alty5 із файлу first5_dict.txt і додамо випадкову послідовність цифр 9402847. У результаті отримуємо пароль Alty59402847.

приклад

hashcat -a 6 -m 0 hash.txt first5_dict.txt rockyou-1-60.hcmask

Малюнок 6: Час підбору пароля Alty59402847

Ця атака особливо ефективна проти користувачів, які люблять паролі, де поширене слово поєднується з цифрами з метою рандомізації. Подібний пароль підбирається протягом 30 хвилин.

Пряма атака по масці на пароль 12 і більше символів

Я розумію, що цей тип атак не відноситься до гібридних, але, проте, використання 12 символьних і більше масок все ще дає результати особливо, якщо користуватися утилітою PACK. Атака на пароль, закодований певним алгоритмом хешування, може бути запланована тривалістю 1 день (86 400 секунд) з урахуванням швидкості апаратних засобів. Спочатку потрібно виміряти швидкість перебору, виходячи з можливостей вашого обладнання за допомогою команди hashcat -b -m #type прямо в терміналі. Швидко розберемо створення масок для атаки на паролі завдовжки 12-15 символів за допомогою утиліти PACK. Для генерації масок знову скористаємося словником rockyou.txt, але спочатку оцінимо швидкість перебору хешів md5.

приклад (md5)

hashcat -

b -

m 0

Малюнок 7: Оцінка швидкості перебору хешейmd5

За результатами тестування з'ясувалося, що швидкість перебору – 76,000,000,000 ключів за секунду. Далі створюємо набір масок на базі словника rockyou.txt за допомогою утиліти PACK.

приклад

python statsgen.py rockyou.txt -o rockyou.masks

Тепер створюємо файл hcmask, за допомогою якого частина паролів довжиною 12-15 символів перебиратиметься протягом 1 дня (86400 секунд).

приклад

Малюнок 8: Процедура підбору паролів маскою

Потім ми можемо запустити серію атак масок, використовуючи файл rockyou_12-15.hcmask, для перебору хешів md5. Проміжні перебори завершуватимуться через 1 день.

приклад

hashcat -a 3 -m 0 hash.txt rockyou_12-15.hcmask

Висновок

Як ви могли переконатися, паролі довжиною 12 символів не є такими невразливими. Потрібно лише трохи хитрощів і творчості для вироблення правильної стратегії перебору. Крім того, не думайте, що якщо пароль більше 11 символів, ваш улюблений онлай-сервіс захешує все правильно.

Для багатьох людей соціальні мережі стали основним способом спілкування із друзями, знайомими. Сайт Вконтакте – один із найпопулярніших майданчиків серед користувачів інтернету. Для входу в обліковий запис потрібно код і логін, але людина може забути свої дані. У таких випадках є кілька варіантів, як дізнатись пароль від ВК.

Що робити, якщо забув пароль від ВК

На особистих сторінках у соціальних мережах нерідко зберігається листування, яке призначене лише для власника, тому безпека облікового запису – важливий аспект роботи сервісу. Для захисту від злому, хакерських атак сайт має кілька щаблів захисту та пасворд (пароль) – одна з них. Сама адміністрація для запобігання крадіжці облікового запису рекомендує регулярно змінювати комбінації доступу. Це призводить до того, що людина може заплутатися і тут знадобляться знання, як згадати пароль від ВК.

Для початку постарайтеся підібрати доступи, можливо, ви використовували один із кодів, який вигадували для інших сайтів. Перевірте свої блокноти, іноді люди спеціально записують свої дані, щоб можна було їх знайти. Якщо ці варіанти не допомагають, можна скористатися іншими методами, як дізнатися пароль у Вконтакті:

- через браузер (Opera, Mozilla);

- за допомогою кнопки "Відновити пароль";

- через службу технічної підтримки;

- використовуючи спеціальне ПЗ (програмне забезпечення).

Як подивитися свій пароль у ВК

Цей спосіб вимагає, щоб заздалегідь були внесені додаткові налаштування браузера. З цією метою частіше використовують провідник Mozilla Firefox, для якого слід зробити такі дії:

- зайдіть у розділ «Налаштування»;

- перейдіть за пунктом «Паролі та шифри»;

- натисніть на «Захист»;

- клацніть на вкладку «Керування шифрами» або «Збережені паролі»;

Цей варіант, як дізнатися пароль Вконтакте підходить, якщо ви вже відвідували та виконували успішний вхід до свого облікового запису. Знайдіть із переліку всіх відвіданих сайтів VK, клацніть на адресу правою кнопкою, випаде список, потрібно вибрати рядок «Показати» або «Копіювати пароль». Браузер надасть вам дані по цьому сайту, логін та пасворд. З цієї причини не рекомендується виконувати вхід на сторінку з чужих комп'ютерів, щоб ви не стали жертвою зловмисників.

Ось ще один спосіб, як дізнатися про свій пароль від ВК, якщо забув.

Як відновити пароль Вконтакте

Якщо у вас не вдається увійти в обліковий запис і ви точно впевнені, що вказуєте вірний логін, є ще способи, як дізнатися свій пароль у ВК. Один із них пропонується відразу ж під формою введення коду у вигляді напису «Забули пароль?». Процедура наступна:

- Натисніть цей напис і вас перенаправить за посиланням на іншу сторінку.

- Вас попросять ввести електронну пошту, на яку реєструвалася сторінка, логін або номер телефону, прив'язаний до облікового запису. Введіть та натисніть кнопку «Далі».

- На пошту прийде лист із інструкцією, як дізнатися пароль у Вконтакті та посиланням на його відновлення.

- Перейдіть на адресу з листа, введіть номер телефону, прив'язаний до облікового запису під час реєстрації.

- Далі з'явиться сторінка, де необхідно ввести код, який прийшов до вас як смс (може прийти не відразу).

- Якщо ви правильно введете код з SMS, вас пустить в обліковий запис і з'явиться вікно з пропозицією ввести новий пасворд.

Деякі люди не прив'язують до свого контакту на мобільний або змінили картку і цей номер більше недоступний. Допомогти у такому разі зможе техпідтримка, яка доступна безпосередньо через інструменти у соціальній мережі. Вам слід перейти до розділу «Зворотній зв'язок» та звернутися з проханням відновлення пасворду. Вам прийде відповідь, у якій співробітники попросять надати у цифровому вигляді копію паспорта, на якій можна побачити ваше фото, ім'я та прізвище. Також вам поставлять кілька запитань щодо вашого профілю: кількість друзів, від кого були останні повідомлення тощо.

Вся ця інформація потрібна для підтвердження вашої особистості, щоб уникнути злому з боку зловмисників, які можуть видавати себе за іншу людину. За умови правильної відповіді на запитання сервісної служби вам прийде на пошту новий пасворд. Відповісти співробітники техпідтримки можуть не одразу. Як правило, повідомлення від них надходить протягом 3 днів максимум.

Як дізнатися пароль у ВК, знаючи логін

Якщо ви точно знаєте свій логін від сторінки, то найпростіший спосіб, як легко дізнатися пароль у Вконтакті – скористатися функцією «Забули пароль?». За наявності телефонного номера ви швидко отримаєте контроль над своїм обліковим записом. У випадках, коли немає жодних даних від сторінки (забули, наприклад, тому, що рідко користуєтеся) можна використовувати інший спосіб з'ясувати необхідну інформацію – скористатися спеціальним софтом.

Для отримання необхідних даних можна завантажити безкоштовну програму. На комп'ютері повинна знаходитися зашифрована інформація про всі ваші паролі та логіни, які ви вводили в браузерах. Вона не лежить у відкритому доступі, представлена як безладний набір цифр та букв. Зроблено це для захисту від хакерів, щоб інші люди не могли, наприклад, зламати ваш обліковий запис через робочий комп'ютер або з машини з інтернет-клубу. Спеціальні програми допомагають зберегти потрібні вам дані у звичному вигляді логін/пароль. Можете вибрати будь-яку зі списку нижче:

- Multi Password Recovery Porlable – відкриває всі шифри на комп'ютері, може бути запущена зі знімного носія, не потребує встановлення на ПК.

- PasswdFinder – сканер, який знаходить та відновлює шифри з комп'ютера.

- WebBrowserPassView – безкоштовна утиліта, що зчитує секретні комбінації з полів браузера.

Відео

Сторінка користувача в соціальній мережі ВКонтакте зберігає масу інформації про нього, починаючи з прихованих від поглядів інших користувачів фотографій, і закінчуючи особистим листуванням. Щоб ці дані не потрапили до зловмисників або просто зацікавлених осіб, необхідно виконувати низку базових дій, які дозволять уникнути злому сторінки. Існує не так багато методик зламати чужу сторінку ВКонтакте, знаючи які можна передбачити стратегії захисту конфіденційних даних.

Зміст:Важливо: ця стаття не є інструкцією зі злому чужої сторінки. Інформація, наведена в ній, опублікована для ознайомлення читачів з можливими способами злому сторінки ВКонтакте.

Що розуміється під зломом сторінки ВКонтакте

Щоб потрапити на свою особисту сторінку в соціальній мережі ВКонтакте, користувач має ввести логін та пароль. Після цього він опиняється в зоні управління обліковим записом, яка доступна тільки йому. Але важливо розуміти, що якщо ввести ці ж логін та пароль на іншому комп'ютері, то і там вдасться потрапити на сторінку керування обліковим записом користувача.

Виходячи з цього, можна зробити висновок, що злом сторінки ВКонтакте передбачає отримання зловмисниками логіну та пароля користувача, інформацію якого вони хочуть побачити.

Як зламати чужу сторінку ВКонтакте

Існує кілька способів злому сторінки у соціальній мережі. Як було зазначено, завдання будь-якого злому – це отримання логіну та пароля користувача, і заволодіти подібними даними можна одним із трьох поширених методів, розглянутих нижче.

Підбір пароля від сторінки ВКонтакте

Мабуть, найпростіший спосіб, який доступний кожному, хто бажає зламати чужу сторінку ВКонтакте. Його суть полягає в тому, що знаючи логін від облікового запису в соціальній мережі, необхідно підібрати пароль.

Виникає питання «А як дізнатися логін?». Все дуже просто. У соціальній мережі ВКонтакте як логін користувача може виступати e-mail або номер мобільного телефону. Оскільки у користувачів найчастіше виникає бажання зламати сторінку знайомої людини, дізнатися її номер телефону або пошту не важко.

Зверніть увагу: Багато користувачів пишуть свій номер телефону та пошту безпосередньо на сторінці ВКонтакті, заповнюючи профіль. У більшості випадків номер телефону, вказаний на сторінці, збігається з тим, що є логіном від сторінки. Саме тому, за бажання максимально убезпечити свій обліковий запис, розміщувати номер мобільного телефону на сторінці недоцільно.

Дізнавшись логін (телефон або пошту) від облікового запису, зловмиснику залишається складна частина роботи - підібрати пароль. Це робиться за допомогою перебору, який може бути як ручним, так і автоматичним:

- Ручний перебір припускає, що у того, хто бажає зламати сторінку, є певне розуміння того, який пароль може бути використаний. Досить часто користувачі не дбають про безпеку свого облікового запису в соціальній мережі, встановлюючи не найскладніший пароль, який може, у тому числі, містити їхню особисту інформацію, наприклад: прізвище, дату народження, ім'я коханої людини і так далі. Більшість цих відомостей зловмисники можуть дізнатися зі сторінки користувача. За бажання, якщо пароль не особливо складний, підібрати його не складе величезної праці;

- Автоматичний перебір передбачає, що для підбору пароля використовуватиметься спеціальний софт. Існує маса програма, які містять в собі базу паролів, що найчастіше використовуються. За допомогою таких програм можна підібрати пароль до облікового запису ВКонтакте, але процес займе чимало часу.

Важливо: Щоб убезпечити свою сторінку ВКонтакті від злому, використовуйте генератори паролів, які дозволяють створити унікальні поєднання букв, цифр і розділових знаків для максимального захисту облікового запису.

Крадіжка логіну та паролю фішинговим сайтом

У будь-якого популярного сайту, що зберігає дані користувачів, у мережі знайдуться десятки фішингових двійників. Фішинговий сайт є копією головної сторінки сайту, який він наслідує. Зловмисники використовують подібні сайти так:

Головна складність для шахраїв, які хочуть зламати сторінку ВКонтакте за допомогою фішингового сайту, є заманювання користувача на цей сайт. Найчастіше це завдання справляється вірус, розташований на комп'ютері користувача. Він прописує зміни в , і за бажання перейти на реальний сайт ВКонтакте, користувача переадресовує на фішинговий.

Ще один спосіб залучити користувача на фішинговий сайт - це розмістити в мережі банер, що зазиває або гіперпосилання, натиснувши на які користувач потрапить на такий сайт і може по неуважності ввести свої логін і пароль.

Щоб уникнути злому сторінки ВКонтакті через фішингові сайти, потрібно встановити на комп'ютер хороший антивірус, а також не переходити за сумнівними посиланнями і завжди уважно дивитися на адресу сайту в рядку браузера під час введення даних від облікового запису ВКонтакте.

Злом сторінки ВКонтакті за допомогою «трояна»

Майже кожному користувачеві інтернету хоча б раз доводилося чути про віруси класу «троян». Це окреме сімейство шкідливих програм, головним завданням яких є крадіжка даних із комп'ютера користувача.

Майже кожному користувачеві інтернету хоча б раз доводилося чути про віруси класу «троян». Це окреме сімейство шкідливих програм, головним завданням яких є крадіжка даних із комп'ютера користувача.

Трояни діють на комп'ютері непомітно для користувача. Вони можуть встановити з однією із програм, завантажених з інтернету, після чого працювати у фоновому режимі постійно. Трояни передають на сервери зловмисників інформацію про дані, що вводяться користувачем на тій чи іншій сторінці в інтернеті. У тому числі, вони можуть викрасти логін та пароль від сторінки ВКонтакті.

Щоб не потрапити під дії трояна, потрібно встановити хороший антивірус на комп'ютер і регулярно проводити перевірку системи на наявність зараження.

Як визначити, що вашу сторінку ВКонтакте зламали

Розробники соціальної мережі ВКонтакте піклуються про користувачів та збереження їх даних, тому постійно впроваджують нові засоби захисту сторінки. Зокрема, якщо ваш обліковий запис зроблено вхід з пристрою, з якого раніше в нього при чинному логіні і паролі не входили, на один із пристроїв, де авторизація вже пройдено, прийде відповідне оповіщення.

Наприклад: у вас на планшеті встановлено програму ВКонтакте, в якій ви авторизовані. Коли зловмисник зі свого комп'ютера увійде до вашого облікового запису, на планшет прийде відповідне сповіщення про вхід.

Що робити, якщо вашу сторінку ВКонтакте зламали

Оскільки сторінка ВКонтакті прив'язана до номера телефону, змінити пароль на ній зловмисник можливості не має – для цього потрібно вводити код-підтвердження, який надсилається в СМС-повідомленні. Тому якщо у вас з'явилися підозри, що вашу сторінку ВКонтакте зламали, терміново змініть пароль від неї. Рекомендуємо використовувати складні паролі, що містять більше 15 знаків, щоб максимально убезпечити свій акаунт від злому шляхом перебору.

Ця інструкція має на меті ознайомити власників бездротових мереж з ефективними методиками злому Вай-фай, щоб вони могли забезпечити захист та безпеку особистої домашньої мережі. Не рекомендується застосовувати наступні інструкції для користування чужим Wi-Fi, хоча вони і дозволяють це зробити «інкогніто».

Тобто, справжній IP зломщика визначити рядовим користувачам вайфай-мереж не є можливим, а значить і особистість хакера залишається невідомою. Реальний Ай-пі «халявника» може дізнатися лише людина, яка має законодавчу владу, скориставшись якою вона може отримати доступ до інформації від провайдера). Таким чином, використовувати чи ні наведене нижче керівництво: «Як зламати WiFi?», — в корисливих цілях, лежить цілком і повністю на совісті самого користувача.

Основні методики злому Wi-Fi

Розробки в галузі захисту інформаційних мереж просуваються «семимільними кроками», але технології злому завжди перебувають на пару кроків перед ними.

Враховуючи повсюдне поширення бездротових мереж, сьогодні серед власників переносних ПК та мобільних гаджетів особливо актуальним є питання: «Як зламати чужий вай фай?». На щастя, методик для його вирішення безліч, тому кожна людина має можливість підібрати для себе найкращий.

Потрібні незначні зусилля для оволодіння ними і потім з обличчя такого користувача вже не сходитиме єхидна посмішка, адже він завжди (де є вай-фай) може безкоштовно залишатися на зв'язку і качати з інтернету на халяву все, що йому заманеться.

Особливо зацікавлені у подібних навичках злому студенти. Адже на заощаджені гроші, доцільніше порадувати організм парою молочних коктейлів, що росте, ніж віддавати стипендію за послуги провайдера.

Якщо є у людини комп'ютер із WiFi-модулем, то халявний вихід у мережу можна забезпечити, не витративши багато часу.

Найпростішим способом підключення є виявлення незахищеної мережі:

- Через «Панель управління» увійти до вкладки «Мережа та Інтернет»;

- Перейти до «Центру мережевих підключень»;

- Далі відкрити закладку «Підключення до мережі»;

- З'явиться список мереж, з яких слід вибрати не захищений паролем та підключитися до нього.

Якщо виникають труднощі з виявленням незапароленої мережі, рекомендується встановити програму «Free Zone». Вона виконає підключення сама. Крім того, що утиліта автоматично здатна швидко знаходити та підключатися до незахищених вай-фаїв, в ній знаходиться немаленька база зі збереженими паролями до бездротових мереж, яку регулярно поповнюють користувачі програми. Таким чином, чим більше людей його використовують, тим більша ймовірність з'єднатися з однією з бездротових мереж у радіусі знаходження зломщика.

Якщо такий простий метод виявився безсилим, можна скористатися методом підбору.

Часто власники роутерів ставлять прості для запам'ятовування коди доступу, наприклад, що складаються з семи-восьми однакових цифр або символів, або просто вводять «12345678» або «QWERTY», ось, наприклад, найпопулярніші паролі wifi в Росії та світі. Очевидно, що такі паролі можна легко підібрати навіть вручну, а спец.додатки справляються з ними за лічені хвилини.

Часто власники роутерів ставлять прості для запам'ятовування коди доступу, наприклад, що складаються з семи-восьми однакових цифр або символів, або просто вводять «12345678» або «QWERTY», ось, наприклад, найпопулярніші паролі wifi в Росії та світі. Очевидно, що такі паролі можна легко підібрати навіть вручну, а спец.додатки справляються з ними за лічені хвилини.

Також багатьом користувачам сподобався метод – «Фішінг». Спосіб базується на маніпуляціях зломщика, які змушують господаря вайфай-мережі самому видати ім'я та пароль.

Хакерами широко використовується метод «Перехоплення», при якому надсилається запит на підключення з роутером зі смартфона або лептопа. Роутер з мобільним гаджетом зломщика обмінюється даними (процес «Хендшейк»), у яких міститься зашифрований пароль.

Для дешифрування отриманого коду застосовують спеціальні додатки чи послуги.

Брутфорс-Програми для автоматичного підбору пароля

Brute force– це технологія підбору кодів доступу програмою в автоматичному режимі.

Досвідчені користувачі пишуть такі програми самі. Вони прицільно зламують цільову мережу, поштовик, ресурс тощо. Також багато хакерів застосовують уже готові утиліти. Наприклад, Proxy Grabber автоматично виводить інформацію про підключення до серверів.

Зломщик отримує файл з усіма даними, який потім застосовується у додатку брутфорс. Ще в додаток вбудовується бібліотека з комбінаціями імен та паролів (бібліотеки поширені на форумах хакерів і постійно доповнюються). Утиліта автоматично змінює проксі, тому web-сервер неспроможна ідентифікувати атаку, отже, і зломщика.

Brute force одночасно аналізує близько однієї чи двох сотень потоків. Чим вище це число, тим швидше здійсниться злом вай фай. Однак кількість лімітується потужністю ПК. На малопотужних комп'ютерах доводиться запускати одночасно не більше 100 перевірок комбінацій, відповідно за таких значень процедура може затягнутися на тривалий час (іноді потрібно кілька діб).

Найпопулярніші додатки для брутто:

- Appnimi Password Unlocker.

Розгадуємо пароль за допомогою PIN-коду пристрою

Щоб розгадати пароль до вай-фай мережі захищеної WPA/WPA2, потрібно:

- ПК з вайфай-адаптером (майже всі ноутбуки та нетбуки вже мають вбудовані модулі);

- ЮСБ-флеш накопичувач не менше 2 Gb;

- Утиліта « » під Windows.

Основні операції рекомендується виконувати в середовищі Лінукс, хоча і за допомогою Windows доступно виконати задумане, але в Лінуксі все виконується значно простіше. Необхідно зробити форматування ЮСБ-флеш накопичувача та зберегти на ньому пакет "WiFi Slax".

Вайфай-Слакс запускається безпосередньо із зовнішнього носія, достатньо розгорнути вміст каталогу boot і клацнути по Wifislax Boot Installer. Далі вказати параметр s і клацнути "Введення". Потім запустити ПК із створеної флешки та виконати такі послідовні кроки:

- Вказати завантаження з ядром SMP та wifislax з KDE з коригуваннями;

- Зачекати;

- Після завершення завантаження, рекомендується змінити МАС лептопа, виконавши в консолі ifconfig wlan0 down;

- Тепер відкрити програму «Macchanger»;

- Натиснути «Змінити МАС»;

- Вийти з утиліти та в консолі виконати «ifconfig wlan0 up;

- відкрити утиліту «minidwep-gtk»;

- Натиснути «Сканувати»;

- Зачекати;

- Якщо серед знайдених точок будуть з підтримкою технології WPS, їх зламати простіше і найшвидше.

- Початківцям хакерам, рекомендується зламувати крапки з активними WPS і лише після набуття досвіду переходити до складних завдань. Виділивши точку клацнути «Reaver»;

- Натисніть «ok»;

- Зачекати;

- Утиліта покаже пароль;

- Якщо атака виявилася невдалою через блокування WPS, то в записаному на ЮСБ-носій пакеті є засоби для його обходу;

- Якщо точок з WPS не виявлено, то розгадати пароль дуже просто, коли до мережі вже підключено хоча б один ПК або мобільний гаджет. Дочекавшись, коли хтось (жертва) приєднається до вай-фаю. Слід його вибрати та клацнути «Атака»;

- Вбудований у лептоп бездротовий модуль згенерує перешкоди і станеться відключення "жертви" від вай-фаю;

- Звичайно, жертва передбачувано виконає спробу знову підключитися, а при цьому відбудеться «Хендшейк» девайса жертви з роутером з обміном даними, які легко перехоплюються. Захоплена інформація зберігається як файлів;

- Далі слід записати файли на згадку про лептоп і перезапуститися;

- Запустити Віндовс у лептопі;

- У скопійованих файлах є код доступу до вай-фаю. Щоб його подивитися потрібно встановити утиліту "Elcomsoft Wireless Security Auditor";

- Клацнути імпорт даних – TCPDUMP;

- Після цього одним пальцем клацнути по Ctrl і не відпускаючи її клацнути на кнопку з англійською літерою I;

- Вказати скопійовані файли;

- Натиснути «Запустити…»;

- Зачекати;

- Готово.

Примітка: WPS – це вразливість технології шифрування. З'єднання здійснюється за допомогою PIN-коду. Наприклад, ПІН може містити вісім символів, тобто, перебравши вже близько ста мільйонів варіантів ПІН-коду, зламування вайфай-мережі буде успішно виконано. Недолік технології в тому, що дозволяється поділити PIN на кілька частин. В результаті потрібно здійснити аналіз частин максимум із чотирьох символів, а це на кілька порядків скорочує кількість варіантів (до 10 тисяч).

Використовуємо фішинг

Багатьом користувачам сподобався метод – «Фішінг». Спосіб базується на маніпуляціях зломщика, які змушують господаря вайфай-мережі самому видати ім'я та пароль.

В основному "гачок" закидається через повідомлення е-мейл або соціальну мережу, але у випадку з вай-фаєм "жертва" почне підозрювати недобре. Тому хакер будує хитрощі по іншому, наприклад, організує дублікат мережі з ідентичним найменуванням (ім'я вай-фая жертви і створеної зломщиком збігаються). В результаті під час з'єднання невдалого користувача з фальшивим Wi-Fi він вказує пароль. Господар липової мережі легко зчитує введений код доступу і відключає її. Далі у звичайному режимі підключається до вай-фаю, адже пароль йому вже відомий.

Методика легка для реалізації, однак, хакери відрізняються лінивістю і ще більше полегшили собі злом, розробивши спеціальний додаток Wifiphisher.

Необхідно виконати такі кроки:

- Поставити програму "Вайфайфішер" у ПК (вона вільно доступна в інтернеті);

- здійснити відключення користувачів від вай-фаю;

- Зачекати, поки програма переведе роутер жертви в режим точки доступу і зробить дубль мережі з таким же ім'ям;

- Далі утиліта здійснити деякі додаткові автоналаштування;

- Потім програма виведе на ПК або девайс жертви липове вікно, яке попросить провести оновлення ПЗ;

- Жертва, щоб оновити програмне забезпечення вкаже пароль;

- Так як господарем липового меню є хакер, пароль, введений жертвою, відобразиться на моніторі його ПК;

- Справу зроблено.

Створено багато зручних програм з великими базами логінів та паролів вайфай-мереж по всьому світу. Ці утиліти збирають коди доступу до Wi-Fi, що вводяться користувачами, і постійно оновлюють їх.

Створено багато зручних програм з великими базами логінів та паролів вайфай-мереж по всьому світу. Ці утиліти збирають коди доступу до Wi-Fi, що вводяться користувачами, і постійно оновлюють їх.

Утиліти прості та оснащені інтуїтивно зрозумілими меню. Часто від користувача потрібно лише активувати пошук Wi-Fi та вибрати доступну мережу.

Найбільш популярні такі програми:

До не дуже популярних, але не менш ефективних, відносяться програми Wi-Fi map і Swift WiFi. Вони наочно показують користувачеві точки вай-фай на карті та автоматично підключаються до найближчої точки.

Деякі користувачі покладають великі надії на забезпечення безпеки своєї мережі фільтрацією за МАС-адресою, проте, на практиці, навіть хакер-початківець, обходить такий захист швидше, ніж господар роутера входить у web-конфігуратор приладу з правами адміністратора.

На процедуру зміни МАС бездротового адаптера в Лінуксі потрібно лише кілька секунд, наприклад, командою «ifconfig wlan0 down». Також утиліта «Macchanger» дозволяє в автоматичному режимі привласнювати випадкові МАС, в результаті навіть технічно просунутий власник мережі буде спантеличений. А якщо жертва використовує білий список, то визначити лояльну адресу допомагає програма «Airodump-ng». Утиліта відображає дозволені МАС у графі STATION.

Примітка:Також виявити валідний МАС можна Брутфорсом, про якого вже було сказано на початку цієї статті.

Підібрати МАС здатне і додаток mdk3 у режимі брутфорсу. Головною перевагою утиліти є можливість виявлення МАС навіть за відсутності з'єднаних з бездротовим маршрутизатором девайсів. Наприклад, можна застосувати команду: mdk3 wlan0 f -t 20:25:64:16:58:8C -m 00:12:34.

Захищаємо свою WiFi мережу від злому

Чим більше сходів захисту ви передбачите, тим довше і складніше буде процедура злому вашої мережі, а хакер-новічок може взагалі відмовитися від витівки. Тому рекомендується використовувати всі рекомендації, не пропустивши жодної.

Ставимо пароль для входу до web-конфігуратора маршрутизатора

- У веб-інтерфейсі роутера відкрити закладку "System Tools".

- Далі увійти до підрозділу «Password» та задати надійний код доступу. Обов'язково по завершенні клацнути "Зберегти".

- Встановити код доступу до мережі вайфай.

- Увійти в закладку "Wireless" і потім перейти до підрозділу "Wireless Security". Встановити вид шифрування WPA/WPA2 і проявивши фантазію задати складний пароль.

- Зберегти введені параметри та перезапустити маршрутизатор.

- Сховати найменування вай-фая

- Знову відкрити закладку "Wireless". Прибрати відмітку з графи Enable SSID Broadcast.

- Натиснути «Зберегти».

Визначити МАС девайсів, яким буде дозволено з'єднуватися з вай-фаєм (наприклад, подивитися адресу смартфона можна в розділі «Про телефон»). Далі відкрити підрозділ Wireless MAC Filtering в закладці Wireless.

- Клацнути «Enable» та активувати графу «Allow the stations specified by any enabled entries in the list to access».

- Далі клацнути "Add New ...".

- Вказати МАС із дозволеним статусом.

- Натисніть «Зберегти».

- Вимкнути QSS (WPS).

- Відкрити закладку WPS (у деяких інтерфейсах моделей роутерів вона носить найменування QSS). Натиснути кнопку «Disable WPS».

- Перезапустити маршрутизатор.

Найпростіший спосіб – це встановити з магазину програм безкоштовний додаток «Kali Linux» на смартфон або планшет і запустити його.

Найпростіший спосіб – це встановити з магазину програм безкоштовний додаток «Kali Linux» на смартфон або планшет і запустити його.

Використання програми не викликає проблем, оскільки більшість процесів у ній автоматизовано. У разі неможливості інсталяції вищенаведеної утиліти, рекомендується в маркеті знайти та встановити «Linux Deploy», меню якого також не відрізняється складнощами.

Незважаючи на простоту інсталяції цих засобів, вони являють собою просунуті інструменти зломщика, з яким розбереться навіть хакер-новічок.

Просунуті користувачі часто для злому застосовують WiFinspect. Вона дозволяє вивести докладну інформацію щодо режимів функціонування виявлених мереж. Програма також вільно розповсюджується, але для роботи деяких її функцій потрібно root.

За наявності Рут-повноважень можна використовувати потужний інструмент «Wifi Analyzer». Він успішно справляється не лише з вай-фай мережами на частоті 2,4 GHz, а й 5 GHz.

Власники телефонів від «Еппл» успішно можуть зламати сусідський вай-фай, встановивши «Airslax» або «Aircrack-ng».

Чим небезпечне використання сусідського wifi?

Деякі відкриті сусідські мережі, які не зашифровані та не мають захисту від перехоплення, є небезпечними для використання.

Оскільки кожен зловмисник, що підключився до такого вай-фаю, здатний перехопити та просканувати трафік будь-яких клієнтів.

Якщо мережа зашифрована і захищена, то небезпека знижується, але такий вай-фай, щоб використовувати, доведеться зламувати, а це карається за статтями 272 і 273 УГ РФ.

Очевидно, щоб покарати хакера, знадобиться його знайти, наприклад, виявивши його IP. Для цього жертві потрібно зробити відповідний запит до компанії провайдера. Комунікаційні компанії, які надають послуги зв'язку для доступу до інтернету, можуть видати інформацію лише співробітникам МВБ або людям із держструктур із ще більшою владою. Звичайним особам отримати дані безпосередньо неможливо.

Після виявлення особи зломщика його притягнуть до відповідальності за ст. 272 («Неправомірний доступ до комп'ютерної інформації») лише при доведеному факті видалення, шифрування, зміни чи копіювання даних жертви.

Покарання за зламування мереж

Покарання по 273-й піде у разі написання додатків, які мають на меті прати (шифрувати-блокувати, змінювати, копіювати) інформацію або при використанні та розповсюдженні подібних утиліт.

Якщо виходом у глобальну мережу хакер користувався довго і жертва зазнала збитків більше 250 000 руб. при оплаті завантаженого зломщиком трафіку, то зловмисник буде покараний ст. 165 (Заподіяння майнових збитків власнику…).

Розроблено багато утиліт для злому вайфай-мереж. Використання деяких із них здасться надто простим, але це не знижує їхню ефективність. Програми випускаються для всіх існуючих платформ, далі розглянемо найпопулярніші з них.

Під Windows

Для найпопулярнішої платформи у світі випущено найбільшу кількість додатків-зломщиків.

Wificrack— Працює майже повністю автоматично. Використовується методика підбору.

Кроки:

- Запустити "WifiCrack.exe";

- Відзначити мережу;

- Клікнути "Далі";

- Активувати базу з паролями та клацнути «Start»;

- Зачекати;

- Тепер каталог програми містить файл "Good.txt", в якому відображено пароль та логін.

Kali Linux — Кроки:

- Інсталювати Калі Лінукс у віртуальну машину Vmware;

- Запустити програму та вибрати Live;

- Зачекати;

- Ввести "iwconfig";

- Найменування інтерфейсу, що відобразилося, записати на лист папірця;

- Виконати "airmon-ng start wlan0";

- Потім "airodump-ng mon0";

- Клікнути "ctrl + c";

- Ввести "wash -i mon0 -C";

- Вказати вайфай з WPS;

- Ввести "reaver -i mon0 -b (найменування, яке написали раніше на папірці) -a -vv";

- Зачекати;

- На моніторі з'явиться логін та код.

Під Android

Буває не зовсім зручно використовувати для злому лептоп. Значно непомітніше застосування компактного андроїд-гаджета.

WPS Connect — Кроки:

- Встановивши запустити програму та тапнути за значком обведеним червоним на скріншоті нижче;

- Тапнути по мережі жертви;

- Натиснути «Показати пароль», з'явиться код доступу.

WIFI WPS WPA TESTER — Кроки:

- Тапнути «Оновити»;

- Відобразиться список мереж (поруч із якими зображено зелений замочок, можна зламати);

- Поєднатися з обраним вай-фаєм;

- На дисплеї з'явиться код доступу.

WifiKill— Якщо підключених до вай-фаю пристроїв занадто багато і вичерпано ліміт для з'єднання, ця програма допоможе звільнити вакантне місце. Кроки:

WifiKill— Якщо підключених до вай-фаю пристроїв занадто багато і вичерпано ліміт для з'єднання, ця програма допоможе звільнити вакантне місце. Кроки:

- Тапнути «Оновити»;

- Клацнути "Grant";

- Зачекати;

- З'явиться список з'єднаних з вай-фаєм клієнтів;

- Виділити клієнта та тапнути «grab»;

- Далі клацнути «kill»;

- Зараз можна спокійно працювати у мережі.

Під iPhone

Власники девайсів від "Еппл" часто використовують "Aircrack-ng", що перехоплює інформацію і швидко зламує коди.

Власники Айфонів часто використовують iWep Lite, яке потрібно просто включити і потім вказати вай-фай, що зламується. Утиліта здійснить аналіз в автоматичному режимі та покаже код доступу.

Безкоштовний бездротовий інтернет – приємна знахідка для кожного. Приховані Wi-Fi мережі в магазинах, кафе та інших громадських місцях часом не дають спокою. Декому так і хочеться зламати пароль від Wi-Fi.

Рідко зустрінеться добра людина, яка не обмежить доступу до власного інтернету. Зрозуміло, кафе та готелі приваблюють відвідувачів безкоштовною роздачею трафіку. Однак зустрічається Вай-Фай з відкритим доступом не тільки в таких місцях, а й у сусіда по під'їзду. Чи то вже надто добра людина, чи то вона за своєю натурою дуже забудькувата.

Як вчинити, якщо терміново потрібний інтернет, але немає грошей сплатити за власний? Які ж хитрощі вигадали мудрі хакери? Для безкоштовного використання найближчого Вай-Фая чекає серйозна процедура злому. Інші шляхи, які могли б допомогти обійти авторизацію, ще не відомі громадськості.

Методи злому

Чого тільки в глобальній мережі не знайдеш, навіть опис шахрайських дій з видобутку безкоштовного Wi-Fi. Якщо знання в галузі інтернет-технологій не значні, краще попросити допомогти знайомого хакера. Кому під силу впоратися самостійно, ось кілька популярних способів:

- вгадати пароль;

- використовувати спеціальну програму, щоб вона підбирала "ключ";

- роздобути PIN пристрою;

- "фішинг";

- перехопити пароль.

Як самостійно вгадати пароль

У кожному методі спочатку варто вибрати Wi-Fi із найкращим рівнем сигналу. Вибравши перший спосіб, доведеться трохи подумати. Навряд сусідський Вай-Фай серйозно зашифрований. Якщо він далекий від інформаційних технологій, звичайний недосвідчений користувач, то навряд чи довго роздумував над складністю комбінації. Швидше за все, він використав свою дату народження, подружжя чи дитину, а може, і зовсім прізвище.

Коли найпростіші варіанти з особистою інформацією не пройшли, варто звернути увагу на інші популярні пасворди. Найчастіше користувачі використовують такі комбінації цифр - "1234", "1111", "123123" і схожі з ними, також паролі з літер - "qwerty", "password" та інші. Найпоширеніших поєднань для захисту Wi-Fi існує чимало, в мережі на цю тему повно інформації, а також представлені конкретні поєднання.

Плюс у методу значний – простота, але мінуси також є – тривалість процесу. Особливо багато часу витратить обмеження спроби введення. Якщо на чужому Wi-Fi стоїть така штука, то після трьох невдалих спроб пароль доведеться вводити лише через день знову.

ПЗ для розгадування пароля

Як зламати складний пароль від Wi-Fi? Принцип таких програм є простим, вони діють за аналогією з людиною. Тільки комп'ютер у рази швидше та тямущіше. Програми мають цілі словники із популярними комбінаціями. Іноді машина підбирає паролі за хвилини, буває процес затягується на кілька діб. Спочатку в хід ідуть прості версії, далі складні. Час розпізнавання залежить від рівня складності пароля. Цю технологію ще називають «брутфорс», що означає пошук пароля.

До ознайомлення приклади програм – Aircrack-ng, Wi-Fi Sidejacking, Wi-Fi Unlocker AirSlax та інші. В інтернеті їх безліч, це лише невелика частина. Скачуючи подібне програмне забезпечення, шахрай сам ризикує бути ошуканим. Трояни та інші неприємності миттю заволодіють комп'ютером.

Ідея підключити техніку для пошуку пароля геніальна. Щоправда, у цьому методі також є мінуси. Головний їх – негативний результат. Підбір може пройти безрезультатно. Це означає, що задумане надто складне поєднання символів, букв і цифр, яке ще не знайоме подібній програмі.

Де взяти PIN стороннього пристрою

Придбати PIN – нескладне завдання. Для чого варто сходити у гості та переписати його з корпусу пристрою для роздачі Wi-Fi. PIN повністю складається із цифр. Не завжди пристрій розташовуватиметься у зручному місці, але і на випадок невдачі є вихід.

Ще один спосіб отримати PIN – користуватися особливими програмами. Можна скористатися, наприклад – CommView чи Blacktrack. Такий варіант злому запароленого Wi-Fi непростий. Пристрій Вай-Фай постійно обмінюється пакетами інформації між іншими апаратами, що входять до зони його дії. Мета – перехопити дані.

Діяти потрібно через комп'ютер чи ноутбук із потужним залізом, маючи Wi-Fi карту з функцією Monitor mode. Створити завантажувальний диск або флешку з дистрибутивом програмного забезпечення для перехоплення пакетів, встановити оболонку на ПК. Вибрати мережу, а потім перечекати процес перехоплення близько 10 000 пакетів. Спочатку програма видасть PIN, а потім і пароль.

Відео-матеріал зі злому мережі за допомогою стороннього ПЗ:

Порада: Запам'ятайте PIN-код. Коли господар змінить пароль, розгадати його буде набагато простіше, знаючи PIN.

Зміна Mac-адреси

Як ще розпоролити Вай-Фай? У наданому методі питання в принципі недоречне, іноді користувачі залишають мережу відкритою, але ставлять фільтр за MAC-адресами. Це особливий ідентифікатор для кожного пристрою. Дізнатися дозволені MAC-адреси можна за допомогою спеціальної програми. Наприклад, Airdump-ng.

Відео:

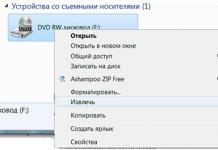

Дізнавшись білий список «ідентифікаторів», міняємо свій. Для чого необхідно відкрити "Панель керування", натиснути "Центр керування мережами та загальним доступом", після вибрати "Зміна параметрів мережного адаптера". Вибрати необхідне підключення до мережі, зайти в «Властивості». Здійснити налаштування мережі – ввести MAC-адресу з 12 символів. Далі, перезапуск, та «вуаля», все вийшло.

Фішинг

Фішинг – це один із методів мережевого шахрайства. Він дозволяє обманом роздобути логін та пароль. Так, завітавши на сайт, можна відвідати фішингову сторінку і ввести свої дані, якими і заволодіє зломщик.

Інформацію із секретними даними про Вай-Фай дізнаються за допомогою програми WiFiPhisher.

За якою схемою працює ПЗ:

- Налаштування HTTP та HTTPS;

- Пошук бездротових мереж wlan0 та wlan1 до моменту приєднання до одного з них;

- Відстеження службою DHCP та виведення IP-адрес;

- Вибір однієї з доступних Wi-Fi точок;

- Створюється копія точки доступу, їй задається таке саме ім'я. Швидкість реальної точки зменшується, завдяки чому користувач починає перепідключатися та потрапляє на копію.

- Браузер запитує введення пароля, користувач заповнює графу і пасворд потрапляє до рук шахраю через WiFiPhisher.

Відео-інструкція:

Тепер шахрай має можливість налаштовувати сторонній роутер. Він може змінити WPS PIN, переглянути дані для авторизації на будь-яких ресурсах. З такими привілеями з'являється можливість надсилати користувачів банківських послуг на інші сайти, отримуючи «своє».

Порада: Щоб не потрапити на «фішинговий» прийом, потрібно завжди досконально перевіряти ще раз відвідувані сайти.

Варіанти захисту власної мережі

Як виявилося, існує чимало варіантів шпигунства за даними від Вай-Фай. Усім, хто має вдома або в офісі маршрутизатор, варто ускладнити доступ третіх осіб. Інакше кожен ризикує бути жорстоко ошуканим. Рекомендується скористатися такими порадами:

- Вигадати складне поєднання для пароля – не менше 10-12 символів, де врахувати розкладку клавіатури, регістр, знаки та цифри.

- Вимкнути WPS, ця функція запам'ятовує авторизованих користувачів та підключає їх знову в автоматичному режимі.

- Періодична зміна PIN використовуваного пристрою, а також видалення заводського напису з корпусу.

- Обмежте доступ до інформації про PIN-код, не вводьте його на сумнівних сайтах.

Ці кроки допоможуть якісно захистити свою мережу. Тепер її може зламати лише хакер із великої літери. Будьте впевнені, якщо злом вдався, він десь поруч. Тільки близьке розташування зловмисника може призвести до благополучного результату.

Програми з відомими даними мільйонів Wi-Fi

А може, ні до чого зламувати захищений Вай-Фай? Користувачі всього світу створили базу з паролями і точками Wi-Fi. Для доступу до неї варто завантажити готову програму і вибрати потрібну мережу. Інформацію отримують у таких додатках:

- Wi-Fi Map – універсальна програма для будь-якої платформи телефону, вона покаже найближчі Вай-Фай точки та паролі, якщо раніше хтось уже підключався до вибраної мережі;

- Shift WiFi – популярна програма користувачів системи Android, також як і попередня програма показує всі збережені раніше паролі до Wi-Fi.

Огляд програми Wi-Fi Map:

Список таких програм поступово поповнюється. Існує ризик отримати неякісний продукт. Завжди безпечніше завантажувати програмне забезпечення з офіційних та перевірених джерел.

Злом Wi-Fi з телефону

Сьогодні здійснити злам мережі Wi-Fi можна навіть із мобільного гаджета. Це навіть зручніше, ніж із ПК. Телефон простіше наблизити до пристрою, який потрібно зламати. Існує маса платних та безкоштовних додатків. Частина – обман. Платні між собою можуть відрізнятись актуалізацією баз.

На сьогоднішній момент відомі:

- Wi-Fi Prank;

- WiHask Mobile;

- IWep Lite.

Wi-Fi Prank - додаток "брутфорс". Для його роботи необхідне додаткове закачування баз. Далі воно автоматично підбирає пароль. Підходить для Android.

WiHask Mobile – діє за певним алгоритмом, не потребує додаткових баз. Працює до виявлення прихованого пароля. Засновано на тій самій технології «брутфорс». Поширюється для Android.

IWep Lite – пошук пароля на гаджетах iPhone. Для роботи програми потрібна процедура активації. Необхідно знайти мережу та вибрати статистику. Після цього починається автоматичний пошук до задовільного відповіді з кодом.

Відповідальність за злом

Не дарма кажуть, що безкоштовний сир лише у мишоловці. Ці слова можна зарахувати і до інтернету. Безкоштовне користування законне лише у громадських місцях, там, де не спадає на думку думка – чи реально зламати доступний Вай-Фай, оскільки він у відкритому доступі. Тут кожен може скористатися мережею вдосталь.

Інша річ – злом чужого апарату. Іншими словами – це шахрайство. А такі дії є законними. Усі злочинні порушення нашій країні обмежуються законами. На всіх розумників знайдеться стаття в КК РФ. Не ризикуйте, підключіть чи оплатите власний інтернет.