Перше, що спадає на думку при згадці VPN, - це анонімність і захищеність переданих даних. Чи це так насправді? Давай розберемося.

Коли потрібно отримати доступ до корпоративної мережі, безпечно передати важливу інформаціюпо відкритим каналамзв'язку, приховати свій трафік від пильного погляду провайдера, приховати своє реальне місце при проведенні будь-яких не зовсім законних (або зовсім не законних) дій, зазвичай вдаються до використання VPN. Але чи варто сліпо покладатися на VPN, ставлячи на кон безпеку своїх даних та власну безпеку? Однозначно – ні. Чому? Давай розбиратись.

WARNING

Вся інформація надана виключно для ознайомлення. Ні редакція, ні автор не несуть відповідальності за будь-який можлива шкода, заподіяний матеріалами цієї статтіVPN нам потрібний!

Віртуальна приватна мережа, або просто VPN, - узагальнена назва технологій, що дозволяють забезпечити одне чи кілька мережевих з'єднань(логічну мережу) поверх іншої мережі, наприклад Інтернету. Незважаючи на те, що комунікації можуть бути реалізовані через публічні мережі з невідомим рівнем довіри, рівень довіри до побудованої логічної мережіне залежить від рівня довіри до базовим мережамзавдяки використанню засобів криптографії (шифрування, аутентифікації, інфраструктури відкритих ключів, засобів для захисту від повторів і змін повідомлень, що передаються по логічній мережі). Як бачиш, теоретично все райдужно і безхмарно, практично ж дещо інакше. У цій статті ми розглянемо два основні моменти, які обов'язково потрібно брати до уваги, користуючись VPN.

Витік VPN-трафіку

Перша проблема, пов'язана з віртуальними приватними мережами - це витік трафіку. Тобто той трафік, який має бути переданий через VPN-з'єднання в зашифрованому вигляді, потрапляє в мережу відкритому вигляді. Цей сценарійне є наслідком помилки у VPN-сервері чи клієнті. Тут все набагато цікавіше. Найпростіший варіант – раптовий розрив VPN-з'єднання. Ти вирішив просканувати хост або підсіти за допомогою Nmap, запустив сканер, відійшов на кілька хвилин від монітора, і тут VPN з'єднання раптово відвалилося. Але сканер у своїй продовжує працювати. І сканування йде вже з твоєї адреси. Ось така неприємна ситуація. Але є сценарії та цікавіше. Наприклад, витік VPN-трафіку широко поширений у мережах (на хостах), що підтримують обидві версії протоколу IP (так звані dual-stacked мережі/хости).

Корінь зла

Співіснування двох протоколів – IPv4 та IPv6 – має безліч цікавих та тонких аспектів, які можуть призводити до несподіваних наслідків. Незважаючи на те, що шоста версія протоколу IP не має зворотної сумісностіз четвертою версією, обидві ці версії хіба що «склеєні» разом системою доменних імен (DNS). Щоб було зрозуміліше, про що йде мова, Давай розглянемо простенький приклад. Наприклад, візьмемо сайт (скажімо, www.example.com), який має підтримку IPv4 та IPv6. Відповідне йому доменне ім'я (www.example.com у нашому випадку) міститиме DNS-записи обох типів: А та АААА. Кожна А-запис містить одну IPv4-адресу, а кожна АААА-запис містить одну IPv6-адресу. Причому для одного доменного імені може бути кілька записів обох типів. Таким чином, коли програма, що підтримує обидва протоколи, захоче взаємодіяти з сайтом, вона може запросити будь-яку з доступних адрес. Переважна родина адрес (IPv4 або IPv6) і кінцева адреса, яка буде використовуватися додатком (враховуючи, що їх існує кілька для четвертої та шостої версій), відрізнятиметься від однієї реалізації протоколу до іншої.

Це співіснування протоколів означає, що коли клієнт, який підтримує обидва стеки, збирається взаємодіяти з іншою системою, наявність А- і АААА-записів впливатиме на те, який протокол використовуватиметься для зв'язку з цією системою.

VPN та подвійний стек протоколів

Багато реалізацій VPN не підтримують або, що ще гірше, повністю ігнорують протокол IPv6. Під час встановлення з'єднання програмне забезпечення VPN бере на себе турботу з транспортування IPv4-трафіку - додає дефолтний маршрут для IPv4-пакетів, забезпечуючи тим самим, щоб весь IPv4-трафік відправлявся через VPN-з'єднання (замість того, щоб він відправлявся у відкритому вигляді через локальний роутер). Однак, якщо IPv6 не підтримується (або повністю ігнорується), кожен пакет, в заголовку якого вказана IPv6-адреса одержувача, буде відправлено у відкритому вигляді через локальний IPv6-роутер.

Основна причина проблеми полягає в тому, що хоча IPv4 і IPv6 - два різні протоколи, несумісних один з одним, вони тісно використовуються в системі доменних імен. Таким чином, для системи, що підтримує обидва стеки протоколів, неможливо забезпечити безпеку з'єднання з іншою системою, не забезпечивши безпеку обох протоколів (IPv6 та IPv4).

Легітимний сценарій витоку VPN-трафіку

Розглянемо хост, який підтримує обидва стеки протоколів, використовує VPN-клієнт (працюючий тільки з IPv4-трафіком) для підключення до VPN-сервера і підключений до dual-stacked мережі. Якщо додатку на хості потрібно взаємодіяти з dual-stacked вузлом, клієнт зазвичай запитує і А-, і АААА-DNS-записи. Так як хост підтримує обидва протоколи, а віддалений вузол матиме обидва типи DNS-записів (А і АААА), то одним із ймовірних варіантів розвитку подій буде використання для зв'язку між ними протоколу IPv6. Оскільки VPN-клієнт не підтримує шосту версію протоколу, то IPv6-трафік не буде відправлятися через VPN-з'єднання, а буде відправлятися у відкритому вигляді через локальну мережу.

Такий варіант розвитку подій наражає на загрозу передані у відкритому вигляді цінні дані, у той час як ми думаємо, що вони безпечно передаються через VPN-з'єднання. У даному конкретному випадку витік VPN-трафіку є побічним ефектомвикористання ПЗ, що не підтримує IPv6, в мережі (і на хості), що підтримує(ом) обидва протоколи.

Навмисно викликаємо витік VPN-трафіку

Атакуючий може навмисно викликати підключення за протоколом IPv6 на комп'ютері жертви, надсилаючи підроблені ICMPv6 Router Advertisement повідомлення. Подібні пакети можна розсилати за допомогою таких утиліт, як rtadvd, SI6 Networks IPv6 Toolkit або THC-IPv6. Як тільки з'єднання за протоколом IPv6 встановлено, «спілкування» із системою, що підтримує обидва стеки протоколів, може вилитися, як розглянуто вище, у витік VPN-трафіку.

І хоча ця атака може бути досить плідною (через зростаючу кількість сайтів, що підтримують IPv6), вона призведе до витоку трафіку, тільки коли одержувач підтримує обидві версії протоколу IP. Однак для зловмисника не важко викликати витоку трафіку і для будь-якого одержувача (dual-stacked чи ні). Розсилаючи підроблені Router Advertisement повідомлення, що містять відповідну RDNSS-опцію, атакуючий може прикинутися локальним рекурсивним DNS-сервером, потім провести DNS-спуфінг, щоб здійснити атаку man-in-the-middleта перехопити відповідний трафік. Як і в попередньому випадку, такі інструменти, як SI6-Toolkit та THC-IPv6 можуть легко провернути такий трюк.

Зовсім не річ, якщо трафік, не призначений для чужих очей, потрапить у відкритому вигляді до мережі. Як же убезпечитися у таких ситуаціях? Ось кілька корисних рецептів:

- Якщо VPN-клієнт налаштований таким чином, щоб відправляти весь IPv4-трафік через VPN-з'єднання, то:

- якщо IPv6 VPN-клієнтом не підтримується - відключити підтримку шостої версії протоколу IP на всіх мережевих інтерфейсах. Таким чином, у програм, запущених на комп'ютері, не буде іншого вибору, як використовувати IPv4;

- якщо IPv6 підтримується - переконайтеся, що весь IPv6 трафік також відправляється через VPN.

- Щоб уникнути витоку трафіку, якщо VPN-з'єднання раптово відвалиться і всі пакети будуть відправлятися через default gateway, можна:

- примусово змусити весь трафік йти через VPN route delete 0.0.0.0 192.168.1.1 // видаляємо default gateway route add 83.170.76.128 255.255.255.255

- скористатися утилітою VPNetMon, яка відстежує стан VPN-з'єднання і, як тільки воно зникає, миттєво завершує вказані користувачем програми (наприклад, торрент-клієнти, веб-браузери, сканери);

- або утилітою VPNCheck, яка в залежності від вибору користувача може або повністю відключити мережну карту, або просто завершити вказані програми.

- Перевірити, чи вразлива твоя машина до витоку DNS-трафіку, можна на сайті , після чого застосувати поради, як пофіксувати витік, описані .

Розшифровка VPN-трафіку

Навіть якщо ти все налаштував правильно і твій VPN-трафік не витікає у мережу у відкритому вигляді – це ще не привід розслаблятися. Справа в тому, що якщо хтось перехопить зашифровані дані, що передаються через VPN-з'єднання, він зможе їх розшифрувати. Причому на це ніяк не впливає, складний пароль або простий. Якщо ви використовуєте VPN-з'єднання на базі протоколу PPTP, то зі стовідсотковою впевненістю можна сказати, що весь перехоплений зашифрований трафік можна розшифрувати.

Ахіллесова п'ята

При VPN-з'єднаннях на базі протоколу PPTP (Point-to-Point Tunneling Protocol) автентифікація користувачів проводиться за протоколом MS-CHAPv2, розробленим компанією Microsoft. Незважаючи на те, що MS-CHAPv2 застарів і дуже часто стає предметом критики, його продовжують активно використовувати. Щоб остаточно відправити його на звалище історії, за справу взявся відомий дослідник Моксі Марлінспайк, який на двадцятій конференції DEF CON відзвітував, що мети досягнуто - протокол зламаний. Треба сказати, що безпекою цього протоколу спантеличувалися і раніше, але таке довге використання MS-CHAPv2, можливо, пов'язане з тим, що багато дослідників концентрувалися тільки на його вразливості до атак за словником. Обмеженість досліджень і широке число клієнтів, що підтримуються, вбудована підтримка операційними системами - все це забезпечило протоколу MS-CHAPv2 широке поширення. Для нас проблема полягає в тому, що MS-CHAPv2 застосовується в протоколі PPTP, який використовується багатьма VPN-сервісами (наприклад, такими великими, як анонімний VPN-сервіс IPredator і The Pirate Bay's VPN).

Якщо звернутися до історії, то вже 1999 року у своєму дослідженні протоколу PPTP Брюс Шнайєр зазначив, що «Microsoft покращив PPTP, виправивши основні вади безпеки. Однак фундаментальна слабкість аутентифікації та шифрування протоколу в тому, що він безпечний настільки, наскільки безпечний вибраний пароль». Це чомусь змусило провайдерів повірити, що нічого страшного в PPTP немає і якщо вимагати від користувача вигадувати складні паролі, то передані дані будуть у безпеці. Сервіс Riseup.net настільки перейнявся цією ідеєю, що вирішив самостійно генерувати для користувачів паролі завдовжки 21 символ, не даючи їм можливості встановити свої. Але навіть такий жорсткий захід не рятує від розшифровки трафіку. Щоб зрозуміти чому, давай ближче познайомимося з протоколом MS-CHAPv2 і подивимося, як Моксі Марлінспайк зумів його зламати.

Протокол MS-CHAPv2

Як було зазначено, MSCHAPv2 застосовується для аутентифікації користувачів. Відбувається вона у кілька етапів:

- клієнт надсилає запит на автентифікацію серверу, відкрито передаючи свій login;

- сервер повертає клієнту 16-байтовий випадковий відгук (Authenticator Challenge);

- клієнт генерує 16-байтовий PAC (Peer Authenticator Challenge – рівний відгук аутентифікації);

- клієнт об'єднує PAC, відгук сервера та своє user name в один рядок;

- з отриманого рядка знімається 8-байтовий хеш за алгоритмом SHA-1 і надсилається серверу;

- сервер витягує зі своєї бази хеш даного клієнтаі розшифровує його відповідь;

- якщо результат розшифровки збігається з вихідним відгуком, все ОК, і навпаки;

- згодом сервер бере PAC клієнта і на основі хешу генерує 20-байтовий AR (Authenticator Response – автентифікаційна відповідь), передаючи його клієнту;

- клієнт робить ту ж операцію і порівнює отриманий AR з відповіддю сервера;

- якщо все збігається, клієнт автентифікується сервером. На малюнку представлено наочну схему роботи протоколу.

На перший погляд, протокол здається надмірно складним - купа хешей, шифрування, випадкові challenge. Насправді все не так уже й складно. Якщо придивитися уважніше, то можна помітити, що в усьому протоколі залишається невідомою тільки одна річ - MD4-хеш пароля користувача, на підставі якого будуються три DES-ключи. Інші параметри або передаються у відкритому вигляді, або можуть бути отримані з того, що передається у відкритому вигляді.

Так як майже всі параметри відомі, ми можемо їх не розглядати, а зупинити свою пильну увагу на тому, що невідомо, і з'ясувати, що це нам дає.

Отже, що ми маємо: невідомий пароль, невідомий MD4-хеш цього пароля, відомий відкритий текстта відомий шифртекст. При більш детальний розглядможна помітити, що пароль користувача нам не важливий, а важливий його хеш, тому що на сервері перевіряється саме він. Таким чином, для успішної аутентифікації від імені користувача, а також для розшифровки його трафіку нам необхідно знати лише хеш його пароля.

Маючи на руках перехоплений трафік, можна спробувати його розшифрувати. Є кілька інструментів (наприклад, asleap), які дозволяють підібрати пароль користувача через атаку за словником. Недолік цих інструментів у тому, що вони не дають стовідсоткової гарантії результату, а успіх залежить від обраного словника. Підбирати пароль простим брутфорсом теж не дуже ефективно - наприклад, у випадку з PPTP VPN сервісом riseup.net, який примусово встановлює паролі довжиною в 21 символ, доведеться перебирати 96 варіантів символу для кожного з 21 символів. Це в результаті дає 9621 варіантів, що трохи більше, ніж 2138. Іншими словами, треба підібрати 138-бітовий ключ. У ситуації, коли довжина пароля невідома, має сенс підбирати MD4-хеш пароля. Враховуючи, що його довжина дорівнює 128 біт, отримуємо 2^128 варіантів - на Наразіце просто неможливо обчислити.

Розділяй і володарюй

MD4-хеш пароля використовується як вхідні дані для трьох DES-операцій. DES-ключі мають довжину 7 байт, тому кожна DES-операція використовує 7-байтовий фрагмент MD4-хеша. Все це залишає можливість для класичної атаки divide and conquer. Замість того щоб повністю брутувати MD4-хеш (а це, як ти пам'ятаєш, 2^128 варіантів), ми можемо підбирати його частинами в 7 байт. Так як використовуються три DES-операції і кожна DES-операція є абсолютно незалежною від інших, це дає загальну складність підбору, рівну 2^56 + 2^56 + 2^56, або 2^57.59. Це вже значно краще, ніж 2138 і 2128, але все ще занадто велике числоваріантів. Хоча, як ти міг помітити, у ці обчислення закралася помилка. В алгоритмі використовуються три DES-ключи, кожен розміром 7 байт, тобто всього 21 байт. Ці ключі беруться з MD4-хешу пароля, довжина якого лише 16 байт.

Тобто, не вистачає 5 байт для побудови третього DES-ключа. У Microsoft вирішили це завдання просто, тупо заповнивши байти, що бракують, нулями і фактично звівши ефективність третього ключа до двох байтів.

Оскільки третій ключ має ефективну довжину всього два байти, тобто 2^16 варіантів, його підбір займає лічені секунди, доводячи ефективність атаки divide and conquer. Отже, можна вважати, що останні два байти хешу відомі, залишається підібрати 14, що залишилися. Також розділивши їх на дві частини по 7 байт, маємо загальну кількість варіантів для перебору, що дорівнює 2^56 + 2^56 = 2^57. Все ще забагато, але вже значно краще. Зверніть увагу, що DES-операції, що залишилися, шифрують один і той же текст, тільки за допомогою різних ключів. Можна записати алгоритм перебору так:

Але оскільки текст шифрується той самий, то правильніше зробити ось так:

Тобто виходить 256 варіантів ключів для перебору. А це означає, що безпека MS-CHAPv2 може бути зведена до стійкості одного DES-шифрування.

Злом DES

Тепер коли діапазон підбору ключа відомий, для успішного завершення атаки справа залишається тільки за обчислювальними потужностями. У 1998 році Electronic Frontier Foundation побудувала машину Deep Crack, яка коштувала 250 тисяч доларів і дозволяла зламувати DES-ключ у середньому за чотири з половиною дні. В даний час Pico Computing, що спеціалізується на побудові FPGA-обладнання для криптографічних програм, побудувала FPGA-пристрій (DES cracking box), який реалізує DES як конвеєр з однією DES-операцією на кожен тактовий цикл. Маючи 40 ядр по 450 МГц, воно дозволяє перебирати 18 мільярдів ключів в секунду. Маючи таку швидкість перебору, DES cracking box в гіршому випадку зламує ключ DES за 23 години, а в середньому за півдня. Ця чудо-машина доступна через комерційний веб-сервіс loudcracker.com. Так що тепер можна зламати будь-який MS-CHAPv2 handshake менше, ніж за день. А маючи на руках хеш пароля, можна автентифікуватись від імені цього користувача на VPN-сервісі або просто розшифровувати його трафік.

Для автоматизації роботи з сервісом та обробки перехопленого трафіку Мокси виклав у відкритий доступ утиліту chapcrack. Вона парсить перехоплений мережевий трафік, шукаючи MS-CHAPv2 handshake'і. Для кожного знайденого «рукостискання» вона виводить ім'я користувача, відомий відкритий текст, два відомі шифртексти та зламує третій DES-ключ. Крім цього, вона генерує токен для CloudCracker, в якому закодовані три параметри, необхідні, щоб сервіс зламав ключі, що залишилися.

CloudCracker & Chapcrack

На випадок, якщо тобі знадобиться зламати DES-ключі з перехопленого трафіку, наведу невелику покрокову інструкцію.

- Завантажуємо бібліотеку Passlib, що реалізує понад 30 різних алгоритмівхешування для мови Python, розпаковуємо та встановлюємо: python setup.py install

- Встановлюємо python-m2crypto - обгортку OpenSSL для Python: sudo apt-get install python-m2crypto

- Завантажуємо саму утиліту chapcrack, розпаковуємо та встановлюємо: python setup.py install

- Chapcrack встановлена, можна приступати до парсингу перехопленого трафіку. Утиліта приймає на вхід cap-файл, шукає в ньому MS-CHAPv2 handshake'і, з яких витягує необхідну для злому інформацію.

- chapcrack parse -i tests/pptp

- З даних утилітою chapcrack даних копіюємо значення рядка CloudCracker Submission і зберігаємо у файл (наприклад, output.txt) Ідемо на cloudcracker.com, на панелі "Start Cracking" вибираємо File Type

, рівний "MS-CHAPv2 (PPTP/WPA-E)", вибираємо попередньо підготовлений на попередньому кроці файл output.txt, натискаємо Next -> Next і вказуємо свій e-mail, на який прийде повідомлення після закінчення злому.

На жаль, сервіс CloudCracker платний. На щастя, за злом ключиків доведеться віддати не так багато - всього 20 доларів.

Що робити? Хоча Microsoft і пише на своєму сайті, що на даний момент не має відомостей про активні атаки з використанням chapcrack, а також про наслідки таких атак длякористувачів систем

Але це ще не означає, що все гаразд. Мокси рекомендує всім користувачам та провайдерам PPTP VPN рішень розпочинати міграцію на інший VPN-протокол. А PPTP-трафік вважати незашифрованим. Як бачиш, є ще одна ситуація, коли VPN може нас серйозно підвести.

Висновок

Також я розповім про дистрибутив ОС Whonix, що реалізує найпередовіші досягнення в галузі мережевої анонімності, адже в ньому, крім усього іншого, налаштовані та працюють обидві аналізовані схеми.

Для початку давайте визначимося з деякими постулатами:

1. Мережа Tor забезпечує високий рівеньанонімності клієнта за дотримання всіх обов'язкових правил її використання. Це факт: реальних атаку паблику на саму мережу ще не було.

2. Довірений VPN-(SSH)-сервер забезпечує конфіденційність переданих даних між собою та клієнтом.

Таким чином, для зручності в рамках цієї статті ми маємо на увазі, що Tor забезпечує анонімність клієнта, а VPN - конфіденційність даних, що передаються.

Tor через VPN. Спочатку VPN, потім Tor

VPN-сервер за такої схеми є постійним вхідним вузлом, після нього шифрований трафік відправляється вже в мережу Tor. На практиці схема реалізується просто: спочатку здійснюється підключення до VPN-сервера, далі запускається Tor-браузер, який автоматично налаштує потрібну маршрутизацію через VPN-тунель.

Використання такої схеми дозволяє приховати сам факт використання Torвід нашого Інтернет-провайдера. Також ми будемо закриті від вхідного вузла Тора, який бачитиме адресу VPN-сервера. А в разі теоретичної компрометації Tor нас захистить рубіж VPN, який, зрозуміло, не зберігає жодних логів.

Використання замість VPN проксі-сервера, позбавлене сенсу: без шифрування, що забезпечується VPN, ми отримаємо будь-яких значних плюсів у такій схемі.

Варто зазначити, що спеціально для обходу заборони Tor інтернет-провайдерами вигадали так звані bridges (мости).

Мости – це такі вузли мережі Tor, які не занесені до центрального каталогу Tor, тобто не видно, наприклад, або , а, отже, найважче виявляються.

Як настроїти мости, докладно написано .

Декілька мостів може дати нам сам сайт Tor за адресою.

Можна також отримати адреси мостів поштою, надіславши на адресу [email protected]або [email protected]лист із текстом: «get bridges». Обов'язково надсилати цей лист із пошти від gmail.com або yahoo.com

У відповідь ми отримаємо листа з їх адресами:

« Here are your bridge relays:

bridge 60.16.182.53:9001

bridge 87.237.118.139:444

bridge 60.63.97.221:443»

Ці адреси потрібно буде вказати в параметрах Vidalia – проксі-сервера Tor.

Іноді відбувається так, що мости блокуються. Для обходу цього Tor введені так звані «obfuscated bridges». Не вдаючись у подробиці, їх найважче виявити. Щоб до них підключитися, треба, наприклад, завантажити Pluggable Transports Tor Browser Bundle .

Плюсисхеми:

- ми приховаємо від Інтернет-провайдера сам факт використання Tor (або підключимося до Tor, якщо його блокує провайдер). Однак для цього існують спеціальні мости;

- приховаємо від вхідного вузла Tor свою ip-адресу, замінивши її адресою VPN-сервера, проте це не найефективніше підвищення анонімності;

- у разі теоретичної компрометації Tor залишимося за VPN-сервером.

Мінусисхеми:

- ми повинні довіряти VPN-серверу за відсутності будь-яких значних плюсів такого підходу.

VPN через Tor. Спочатку Tor, потім VPN

У такому випадку VPN-сервер є постійним вихідним вузлом в Інтернеті.

Подібна схема підключення може використовуватися для обходу блокування вузлів. зовнішніми ресурсамиплюс вона повинна захистити наш трафік від прослуховування на вихідному вузлі Tor.

Існує чимало технічних складностей у встановленні такого підключення, наприклад, ви пам'ятаєте, що ланцюжок Tor оновлюється раз на 10 хвилин або те, що Tor не пропускає UDP? Найбільш життєздатний варіант практичної реалізаціїце використання двох віртуальних машин (про це трохи нижче).

Важливо також відзначити, що будь-який вихідний вузол легко виділить клієнта в загальному потоці, так як більшість користувачів йдуть на різні ресурси, а при використанні подібної схеми клієнт завжди йде на той самий VPN-сервер.

Природно, використання звичайних проксі-серверів після Tor немає особливого сенсу, оскільки трафік до проксі не шифрується.

Плюсисхеми:

- захист від прослуховування трафіку на вихідному вузлі Tor, однак розробники Tor рекомендують використовувати шифрування на прикладному рівні, наприклад, https;

- захист від блокування адрес Torзовнішні ресурси.

Мінусисхеми:

- складна реалізація схеми;

- ми маємо довіряти вихідному VPN-серверу.

Whonix концепції

Існує безліч дистрибутивів ОС, основною метою яких є забезпечення анонімності та захисту клієнта в Інтернеті, наприклад, Tails та Liberte та інші. Однак найбільш технологічним, що постійно розвивається і ефективним рішенням, що реалізує найпередовіші техніки із забезпечення безпеки та анонімності, є дистрибутив ОС .

Дистрибутив складається з двох віртуальних машин Debian на VirtualBox, одна з яких є шлюзом, що відправляє весь трафік у мережу Tor, а інша – ізольованою робочою станцією, що підключається лише до шлюзу. Whonix реалізує механізм так званого ізолюючого проксі-сервера. Існує також варіант фізичного поділу шлюзу та робочої станції.

Так як робоча станція не знає свою зовнішню IP-адресу в Інтернеті, це дозволяє нейтралізувати безліч вразливостей, наприклад, якщо шкідливе ПЗ отримає root-доступ до робочої станції, у нього не буде можливості дізнатися реальну IP-адресу. Ось схема роботи Whonix взята з його офіційного сайту.

ОС Whonix, як стверджують розробники, успішно пройшла всі можливі тести на витоку. Навіть такі програми як Skype, BitTorrent, Flash, Java, відомі своїми особливостями виходити в відкритий Інтернетв обхід Tor, також були успішно протестовані щодо відсутності витоків деанонімізірующіх даних.

ОС Whonix реалізує багато корисних механізмів анонімності, я вкажу найважливіші:

- весь трафік будь-яких програм йде через мережу Tor;

- Для захисту від профілювання трафіку ОС Whonix реалізує концепцію ізоляції потоків. Попередньо встановлені в Whonix програми налаштовані на використання окремого Socks-порту, а оскільки кожен Socks-порт використовує окремий ланцюжок вузлів у мережі Tor, то профільування неможливо;

- забезпечується безпечний хостинг сервісів Tor Hidden services. Навіть, якщо зловмисник зламає web-сервер, він не зможе вкрасти закритий ключ «Hidden»-сервісу, оскільки ключ зберігається на Whonix-шлюзі;

- Whonix захищений від DNS-витік, оскільки у своїй архітектурі використовує принцип ізольованого проксі. Всі DNS-запити перенаправляються на DnsPort Tor'а;

- Whonix підтримує "obfuscated bridges", розглянуті раніше;

- застосовується технологія "Protocol-Leak-Protection and Fingerprinting-Protection". Це знижує ризик ідентифікації клієнта через створення цифрового відбитка браузера або системи шляхом використання значень, що найчастіше застосовуються, наприклад, ім'я користувача – «user», тимчасова зона – UTC і т.д.;

- є можливість тунелювати інші анонімні мережі: Freenet, I2P, JAP, Retroshare через Tor, або працювати з кожною такою мережею безпосередньо. Більш детальні дані про особливості таких підключень знаходяться за посиланням;

- важливо відзначити, що у Whonix протестовані, документовані і, головне, працюють (!) всі схеми комбінування VPN/SSH/Proxy з Tor. Більш детальну інформацію про це можна отримати за посиланням;

- ОС Whonix – це повністю відкритий проект, що використовує вільне програмне забезпечення.

Однак варто відзначити, що ОС Whonix має свої недоліки:

- більш складне налаштування, ніж Tails або Liberte;

- потрібні дві віртуальні машиничи окреме фізичне устаткування;

- вимагає підвищеної уваги обслуговування. Треба стежити за трьома ОС замість однієї, зберігати паролі та оновлювати ОС;

- у Whonix кнопка «New Identity» у Tor не працює. Справа в тому, що Tor-браузер і сам Tor ізольовані по різним машинам, отже, кнопка New Identity не має доступу до управління Tor. Щоб використовувати новий ланцюжок вузлів, потрібно закрити браузер, змінити ланцюжок за допомогою Arm, панелі управління Тор, аналога Vidalia в Tor Browser, і запустити браузер знову.

Проект Whonix розвивається окремо від проекту Torта інших додатків, що входять до його складу, отже Whonix не захистить від уразливостей у самій мережі Tor або, наприклад, 0-day-уразливості в міжмережевому екрані, Iptables.

Безпеку роботи Whonix можна описати цитатою з його wiki: « І ні, Whonix не має клопоту, щоб захистити від дуже сильних порадників, бути надійним захистом системи, дотримується сильної ананімності, або дотримується захисту від трьох-літрів agencies or government surveillance and such».

Якщо вас шукають відомства «трьох трьох літер», вас знайдуть 🙂

Питання дружби Tor і VPN – неоднозначне. Суперечки на форумах з цієї теми не вщухають. Я наведу деякі найцікавіші з них:

- розділ про Tor та VPN з офіційної сторінкипроекту Tor;

- розділ форуму дистрибутива Tails щодо проблеми VPN/Tor з думками розробників Tails. Сам форум зараз вже закритий, але Google зберіг кеш обговорення;

- розділ форуму дистрибутива Liberte щодо проблеми VPN/Tor з думками розробників Liberte.

Якщо Ви почали читати цю статтю, напевно, у вас не виникає питання, навіщо користуватися VPN і Tor. Кожна з цих технологій здатна забезпечити прийнятний рівень приватності, а це як мінімум приховати вашу IP адресу і трафік від сторонніх очей. Разом з тим як VPN, так і Tor крім ряду очевидних переваг, мають недоліки, експлуатація яких може дозволити розкрити вашу справжню особу.

Передумови використовувати Tor та VPN одночасно

До фундаментальних проблем можна віднести централізацію більшості рішень VPN. Контроль за VPN мережеюперебувати в руках її власника, користуючись VPN, ви повинні повністю розуміти політику сервісу в галузі розкриття даних та зберігання логів, уважно читати угоду про надання послуг.Приклад із життя, у 2011 році ФБР заарештувала хакера Cody Kretsinger, який користувався досить відомим британським сервісом HideMyAss для злому Sony. Листування хакера в IRC потрапила до рук федералів, навіть незважаючи на те, що сервіс у своєму ліцензійної угодистверджує, що вони збирають лише загальну статистику та не записують IP-адреси клієнтів та їх трафік.

Здавалося б, мережа Tor, як більш надійне та децентралізоване рішення, повинна допомогти уникнути подібних ситуацій, але й тут не обійшлося без підводного каміння. Проблема полягає в тому, що кожен може запустити свій вихідний вузол Tor. Трафік користувачів проходить через такий вузол у незашифрованому вигляді, що дозволяє власнику вихідного вузла зловживати своїм становищем та аналізувати ту частину трафіку, яка проходить через підконтрольні йому вузли.

Це не просто теоретичні викладки, в 2016 році вчені з університету Northeastern опублікували дослідження, в якому всього за 72 години знайшли 110 шкідливих вихідних вузлів, які шпигують за користувачами анонімної мережі. Логічно припустити, що таких вузлів насправді більше, а з огляду на загальну невелику кількість вузлів (загалом близько 7000 на червень 2017) ніщо не заважає відповідним організаціям аналізувати значну частину Tor трафіку.

Також багато шуму наробила нещодавня історія з експлойтом для браузера Firefox, який ФБР використала для деанонімізації. користувачів Tor. І хоча розробники активно працюють над усуненням подібних проблем, ніколи не можна бути впевненим у тому, що не існують уразливості не відомі широкому загалу.

Незважаючи на те, що Tor передбачає більш високий рівень анонімності, ніж VPN, за це доводиться платити швидкістю з'єднання, неможливістю використовувати p2p мережі (Torrent, Gnutella) та проблеми з доступом до деяких ресурсів інтернету, оскільки часто адміни блокують діапазон IP адрес Tor.

Хороша новина полягає в тому, що можна спільно використовувати обидві технології з метою нівелювати недоліки кожної та додати додатковий рівеньбезпеки, звичайно за це доведеться заплатити ще великим зниженнямшвидкості. При цьому важливо розуміти, що існує два варіанти зв'язки VPN і Tor, докладно зупинимося на перевагах та недоліках кожного.

У такій конфігурації ви спочатку підключаєтеся до VPN сервера, а потім використовуєте мережу Tor поверх VPN з'єднання.

Виходить наступний ланцюжок:

Ваш пристрій -> VPN -> Tor -> Інтернет

Це саме те, що відбувається, коли ви запускаєте Tor браузерабо захищену ОС Whonix (для більшої безпеки) у системі з вже підключеним VPN. При цьому очевидно, що ваш зовнішній IP належатиме діапазону мережі Tor.

Переваги Tor через VPN:

- Ваш провайдер не знатиме, що ви використовуєте Tor (проте він бачитиме, що ви підключені до VPN), в деяких ситуаціях це може допомогти уникнути атаки за часом (див. нижче).

- Вхідний вузол Tor не буде знати вашу справжню IP адресу, натомість він буде бачити адресу вашого VPN сервера. Це додатковий рівень захисту (за умови, що ви користуєтесь анонімним VPN, який не веде логи).

- Зберігається доступ до анонімним сервісаммережі Tor (домен.onion).

- Ваш VPN провайдер знає вашу реальну IP адресу.

- Немає захисту від шкідливих вихідних вузлів Tor, не зашифрований трафік може бути перехоплений та проаналізований.

- Вихідні вузли Tor часто заблоковані IP.

Ця конфігурація передбачає спочатку з'єднання з мережею TOR, а потім використання VPN поверх Tor для виходу в мережу.

Ланцюжок з'єднань виглядає так:

Ваш пристрій -> VPN-> Tor -> VPN -> Інтернет

Переваги VPN через Tor:

- Так як ви з'єднуєтеся з VPN серверомчерез Tor, VPN провайдер не може дізнатися вашу реальну IP адресу, він бачить тільки адресу вихідного вузла мережі Tor. Рекомендуємо використовувати анонімний метод оплати (наприклад, пропущені через міксер біткоїни) та Tor для доступу до сайту VPN провайдера в момент придбання VPN підписки.

- Захист від шкідливих вузлів Tor, оскільки дані додатково зашифровані за допомогою VPN.

- Доступ до сайтів які блокують з'єднання з Tor

- Можливість вибору місцезнаходження сервера

- Весь трафік спрямовується через Tor

- VPN сервіс може бачити ваш трафік, хоч і не може асоціювати його з вами

- Ваш інтернет-провайдер бачить, що трафік прямує у бік одного з вузлів Tor. Це трохи підвищує ризик атаки за часом.

Щоб налаштувати VPN через Tor, можна піти двома шляхами:

- Використовувати стандартний браузер Tor. Недолік такого підходу полягає в тому, що доведеться запускати та тримати постійно увімкненим браузер Tor при роботі з VPN.

- Встановити Tor Expert Bundle як Windows. Таке налаштування дещо складніше, але зате ви отримаєте Tor, що постійно працює, на вашому комп'ютері і перед підключенням VPN відпадає необхідність запускати Tor браузер

Налаштування VPN через Tor за допомогою браузера Tor.

1. Запустіть Tor браузер, перейдіть в меню налаштувань (Options), далі Advanced -> Network -> Settings. Перед вами відкриється вікно проксі. Тут немає особливої потреби щось змінювати. Видно, що поки включений Tor браузер ваш комп'ютер працює як SOCKS v5 проксі та приймає з'єднання на порту номер 9150.

2. Далі залишилося вказати нашому VPN клієнтувикористовувати Tor проксі запущений на вашому комп'ютері. У випадку з OpenVPN це робиться в налаштуваннях програми, як на знімку екрана. Те саме можна зробити у файлі конфігурації OpenVPN, вказавши директиву socks-proxy 127.0.0.1 9050

Налаштування VPN через Tor за допомогою Expert Bundle.

Подбайте про надійний VPN, спробуйте, при цьому Ви отримаєте повна відсутністьлог файлів, більше 100 серверів, чистий OpenVPN і жодних сторонніх додатків. Сервіс зареєстрований у Гонконгу, а всі сервери оформлені на підставних осіб.

Залишайте свої коментарі та питання нижче, а також підписуйтесь на нас у соціальних мережах

Всім привіт!

Ось ми й дійшли до цікавіших речей. У цій статті ми розглянемо варіанти комбінування Tor із VPN/SSH/Proxy.

Для стислості далі я буду писати скрізь VPN, адже ви всі - молодці і вже знаєте плюси та мінуси VPN, SSH, Proxy, які ми вивчили раніше і .

Ми розглянемо два варіанти підключень:

- спочатку VPN, потім Tor;

- спочатку Tor, а потім VPN.

Попередні частини тут:

Частина 1: .

Частина 2: .

Частина 3: .

Для початку давайте визначимося з деякими постулатами:

1. Мережа Tor забезпечує високий рівень анонімності клієнта за дотримання всіх обов'язкових правил її використання. Це факт: реальних атак у паблику на саму мережу ще не було.

2. Довірений VPN-(SSH)-сервер забезпечує конфіденційність переданих даних між собою та клієнтом.

Таким чином, для зручності в рамках цієї статті ми маємо на увазі, що Tor забезпечує анонімність клієнта, а VPN - конфіденційність даних, що передаються.

Tor через VPN. Спочатку VPN, потім Tor

VPN-сервер за такої схеми є постійним вхідним вузлом, після нього шифрований трафік відправляється вже в мережу Tor. На практиці схема реалізується просто: спочатку здійснюється підключення до VPN-сервера, далі запускається Tor-браузер, який автоматично налаштує потрібну маршрутизацію через VPN-тунель.

Використання такої схеми дозволяє приховати факт використання Tor від нашого Інтернет-провайдера. Також ми будемо закриті від вхідного вузла Тора, який бачитиме адресу VPN-сервера. А в разі теоретичної компрометації Tor нас захистить рубіж VPN, який, зрозуміло, не зберігає жодних логів.

Використання замість VPN проксі-сервера, без сенсу: без шифрування, що забезпечується VPN, ми не отримаємо будь-яких значущих плюсів у такій схемі.

Варто зазначити, що спеціально для обходу заборони Tor інтернет-провайдерами вигадали так звані bridges (мости).

Мости – це такі вузли мережі Tor, які не занесені до центрального каталогу Tor, тобто не видно, наприклад, або , а, отже, найважче виявляються.

Як настроїти мости, докладно написано .

Декілька мостів може дати нам сам сайт Tor за адресою.

Можна також отримати адреси мостів поштою, надіславши на адресу [email protected]або [email protected]лист із текстом: «get bridges». Обов'язково надсилати цей лист із пошти від gmail.com або yahoo.com

У відповідь ми отримаємо листа з їх адресами:

« Here are your bridge relays:

bridge 60.16.182.53:9001

bridge 87.237.118.139:444

bridge 60.63.97.221:443»

Ці адреси потрібно буде вказати в параметрах Vidalia – проксі-сервера Tor.

Іноді відбувається так, що мости блокуються. Для обходу цього Tor введені так звані «obfuscated bridges». Не вдаючись у подробиці, їх найважче виявити. Щоб до них підключитися, треба, наприклад, завантажити Pluggable Transports Tor Browser Bundle .

Плюсисхеми:

- ми приховаємо від Інтернет-провайдера сам факт використання Tor (або підключимося до Tor, якщо його блокує провайдер). Однак для цього існують спеціальні мости;

- приховаємо від вхідного вузла Tor свою ip-адресу, замінивши її адресою VPN-сервера, проте це не найефективніше підвищення анонімності;

- у разі теоретичної компрометації Tor залишимося за VPN-сервером.

- ми повинні довіряти VPN-серверу за відсутності будь-яких значних плюсів такого підходу.

VPN через Tor. Спочатку Tor, потім VPN

У такому випадку VPN-сервер є постійним вихідним вузлом в Інтернеті.

Подібна схема підключення може використовуватися для обходу блокування вузлів Tor зовнішніми ресурсами плюс вона повинна захистити наш трафік від прослуховування на вихідному вузлі Tor.

Існує чимало технічних складностей у встановленні такого підключення, наприклад, ви пам'ятаєте, що ланцюжок Tor оновлюється раз на 10 хвилин або те, що Tor не пропускає UDP? Найжиттєздатніший варіант практичної реалізації це використання двох віртуальних машин (про це трохи нижче).

Важливо також відзначити, що будь-який вихідний вузол легко виділить клієнта в загальному потоці, так як більшість користувачів йдуть на різні ресурси, а при використанні подібної схеми клієнт завжди йде на той самий VPN-сервер.

Природно, використання звичайних проксі-серверів після Tor немає особливого сенсу, оскільки трафік до проксі не шифрується.

Плюсисхеми:

- захист від прослуховування трафіку на вихідному вузлі Tor, однак розробники Tor рекомендують використовувати шифрування на прикладному рівні, наприклад, https;

- захист від блокування адрес Tor зовнішніми ресурсами.

- складна реалізація схеми;

- ми маємо довіряти вихідному VPN-серверу.

Whonix концепції

Існує безліч дистрибутивів ОС, основною метою яких є забезпечення анонімності та захисту клієнта в Інтернеті, наприклад, Tails та Liberte та інші. Однак найбільш технологічним, що постійно розвивається та ефективним рішенням, що реалізує найпередовіші техніки із забезпечення безпеки та анонімності, є дистрибутив ОС.Дистрибутив складається з двох віртуальних машин Debian на VirtualBox, одна з яких є шлюзом, що відправляє весь трафік у мережу Tor, а інша – ізольованою робочою станцією, що підключається лише до шлюзу. Whonix реалізує механізм так званого ізолюючого проксі-сервера. Існує також варіант фізичного поділу шлюзу та робочої станції.

Так як робоча станція не знає свою зовнішню IP-адресу в Інтернеті, це дозволяє нейтралізувати безліч вразливостей, наприклад, якщо шкідливе ПЗ отримає root-доступ до робочої станції, у нього не буде можливості дізнатися реальну IP-адресу. Ось схема роботи Whonix взята з його офіційного сайту.

ОС Whonix, як стверджують розробники, успішно пройшла всі можливі тести на витоку. Навіть такі програми як Skype, BitTorrent, Flash, Java, відомі своїми особливостями виходити у відкритий Інтернет в обхід Tor, також були успішно протестовані на предмет відсутності витоків даних, що деанонімізують.

ОС Whonix реалізує багато корисних механізмів анонімності, я вкажу найважливіші:

- весь трафік будь-яких програм йде через мережу Tor;

- Для захисту від профілювання трафіку ОС Whonix реалізує концепцію ізоляції потоків. Попередньо встановлені в Whonix програми налаштовані на використання окремого Socks-порту, а оскільки кожен Socks-порт використовує окремий ланцюжок вузлів у мережі Tor, то профільування неможливо;

- забезпечується безпечний хостинг сервісів Tor Hidden services. Навіть, якщо зловмисник зламає web-сервер, він не зможе вкрасти закритий ключ «Hidden»-сервісу, оскільки ключ зберігається на Whonix-шлюзі;

- Whonix захищений від DNS-витік, оскільки у своїй архітектурі використовує принцип ізольованого проксі. Всі DNS-запити перенаправляються на DnsPort Tor'а;

- Whonix підтримує "obfuscated bridges", розглянуті раніше;

- застосовується технологія "Protocol-Leak-Protection and Fingerprinting-Protection". Це знижує ризик ідентифікації клієнта через створення цифрового відбитка браузера або системи шляхом використання значень, що найчастіше застосовуються, наприклад, ім'я користувача – «user», тимчасова зона – UTC і т.д.;

- є можливість тунелювати інші анонімні мережі: Freenet, I2P, JAP, Retroshare через Tor, або працювати з кожною такою мережею безпосередньо. Більш детальні дані про особливості таких підключень знаходяться за посиланням;

- важливо відзначити, що у Whonix протестовані, документовані і, головне, працюють (!) всі схеми комбінування VPN/SSH/Proxy з Tor. Більш детальну інформацію про це можна отримати за посиланням;

- ОС Whonix – це повністю відкритий проект, який використовує вільне програмне забезпечення.

- більш складне налаштування, ніж Tails або Liberte;

- потрібні дві віртуальні машини чи окреме фізичне устаткування;

- вимагає підвищеної уваги обслуговування. Треба стежити за трьома ОС замість однієї, зберігати паролі та оновлювати ОС;

- у Whonix кнопка «New Identity» у Tor не працює. Справа в тому, що Tor-браузер і сам Tor ізольовані по різних машинах, отже, кнопка New Identity не має доступу до управління Tor. Щоб використовувати новий ланцюжок вузлів, потрібно закрити браузер, змінити ланцюжок за допомогою Arm, панелі управління Тор, аналога Vidalia Tor Browser, і запустити браузер знову.

Безпеку роботи Whonix можна описати

У світлі подій, пов'язаних з обмеженням доступу в інтернет, цензурою та блокуваннями сайтів, вважаю за потрібне представити вам переклад порівняльної статті про VPN-сервіси з ресурсу LifeHacker.

Private Internet Access

Це наш улюблений сервіс, а, судячи з кількості нагород, які вони зібрали – і ваш теж. PIA забезпечує не тільки шифрування трафіку, а й анонімізацію разом з відв'язкою від регіонального розташування. Ви можете вибрати вихідний сервер зі списку майже 1000 штук (у 10 різних країнах). PIA не зберігає логи, не забороняє жодні протоколи та IP-адреси, і не зберігає у себе інформації про дії користувачів. Також вони підтримують кілька методів авторизації, практично всі операційки (мобільні та десктопні), а вартість послуг починається від $7 на місяць. Можливе підключення до п'яти різних пристроїв.TorGuard

Сервіс пропонує на вибір різні типи серверів різних типівдій. Сервера, що підтримують торрент-протокол - для завантаження даних, сервера із шифруванням та анонімністю – для забезпечення безпечного та приватного відвідування мережі тощо. Особливу увагуприділяється питанню витоку DNS – вони навіть пропонують свій тест для перевірок. Вартість повного VPN сервісупочинається від $10/міс, а якщо вам потрібні спеціалізовані – вони будуть трохи дешевшими. У сервісу є більше 200 точок виходу в 18 країнах, відсутні логи, і більше того, вони стверджують, що їхня мережа налаштована таким чином, що вони самі не мають поняття, що користувачі роблять в даний момент. Також вони підтримують практично всі операційки (мобільні та десктопні), а також пропонують сервіс зашифрованої електронної пошти.IPVanish VPN

Цікавою особливістю сервісу є використання IP-адрес, що розділяються. Завдяки цьому справді складно встановити, хто з користувачів чим займається. Крім того, сервіс має понад сто вихідних серверів у 47 різних країнах і користувач може вибирати вихідний сервер, якщо йому, наприклад, потрібна конкретна країна. Софт підтримує операційні системи OS X, Windows, Ubuntu, iOS та Android. На додаток, сервіс надає настроювальні утиліти, за допомогою яких можна налаштовувати свій домашній роутердо роботи з ним. Вартість сервісу - $10/міс, і можливе підключення двох різних пристроївякщо вони використовують різні протоколи.CyberGhost VPN

Сервіс існує давно, і, як і решта учасників рейтингу, заявляє відсутність логів і обмежень на типи протоколів і трафік. Сервіс пропонує вибір із вихідних серверів у 23 різних країнах. Цікаво, що сервіс також надає безкоштовні послуги, і безкоштовні користувачіне тільки можуть користуватися ним без обмежень трафіку, а й вибирати країну вихідного сервера ( безкоштовний вибірскладається із 14 країн замість 23, що теж непогано). Сервіс підтримує практично всі операційки.Єдина відмінність безкоштовних облікових записів у тому, що вони відключаються через 3 години роботи і можуть працювати тільки з офіційним клієнтом. Вартість послуги починається з $7/міс, при необхідності підключення більше одного пристрою потрібно буде доплатити.

Do-It-Yourself

Частина людей вважає, що й треба щось зробити правильно, краще це зробити самому; а ті, хто досить підкований у питаннях IT, цілком можуть зробити собі свій власний VPN-сервер. Якщо вам не потрібні вихідні сервери в різних країнах, ви можете організувати свій сервіс. допомогою OpenVPNабо інших варіантів з відкритим кодом. Багато роутерів підтримує протокол OpenVPN, а на інші можна ставити кастомні прошивки DD-WRT або Tomato. Такий варіант забезпечує вам повний контрольнад шифруванням, доступом та іншими питаннями підключення.Інші сервіси

Серед інших сервісів можна назвати такі:Hideman VPN - крос-платформний, без ведення логів

Tunnelbear – серед іншого, пропонує аддон для браузерів

AirVPN – мабуть, найбільш багатий на можливості сервіс

VyprVPN – непоганий сервіс, але вони ведуть логію активності користувачів

Mullvad – шведський провайдер, який для більшої анонімності приймає оплату в біткоїнах. Вартість послуг – 5 євро/міс, надається вибір із чотирьох країн для вихідних серверів.

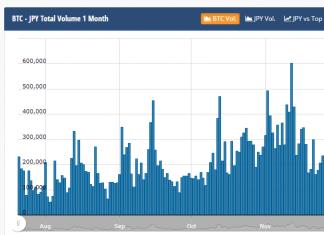

25% Private Internet Access

24% TorGuard

23% IPVanish

19% CyberGhost

09% DIY