При посилці IP-дейтаграми вузол порівнює (логічна операція «що виключає АБО») IP-адресу призначення зі своєю IP-адресою і на результат накладає (логічне «І») маску підмережі. Ненульове значення результату цієї операції свідчить про необхідність передачі пакета маршрутизатору. Нульовий результат означає, що адресат належить до тієї ж мережі, що і джерело інформації та IP-дейтаграма відправляється на фізичну адресу вузла.

IP-адреси та маски призначаються вузлам при їх конфігуруванні вручну (системним адміністратором) або автоматично. Для автоматичного розподілу IP-адрес найчастіше використовують DHCP-сервер. Ручне призначення адрес вимагає уваги – неправильне призначення адрес і масок призводить до неможливості зв'язку по IP. З погляду захисту від несанкціонованого доступу ручне призначення адрес має свої переваги.

DHCP (Dynamic Host Configuration Protocol) – протокол, що забезпечує автоматичне динамічне призначення IP-адрес та масок підмереж для вузлів-клієнтів DHCP-сервера. Адреси вузлів, що знову підключаються до мережі, призначаються автоматично з області адрес (пула), виділених DHCP-серверу, Після закінчення роботи вузла його адреса повертається в пул і в подальшому може призначатися для іншого вузла. Застосування DHCP полегшує роботу з IP-адресами для вузлів та може знімати проблему дефіциту IP-адрес (не всі клієнти одночасно працюють у мережі).

Символьні адреси або імена легше запам'ятовуються людьми, тому що зазвичай несуть функціональне навантаження. У символьних іменах украй небажано використовувати символи, які не входять до групи символів латиниці для англійської мови. Для локальних мереж символьне ім'я може мати коротку форму. Наприклад: A502c11, що може означати - "аудиторія 502 комп'ютер №11". Для великих мережах символьне ім'я зазвичай має складну ієрархічну структуру, наприклад www.mustek.com. Крайній праворуч елемент «com» – ім'я домену верхнього рівня, яке відоме у всій глобальній мережі Інтернет. Як домену може виступати ЛВС чи ГВС, що з багатьох ЛВС. Ім'я домену верхнього рівня визначається за територіальним (ru – Росія, su – колишній СРСР, usa – США, uk – Англія тощо) або організаційним (com – комерційна організація, org – некомерційна організація, edu – освітня, gov – державна США і т.п.) принципом. Ім'я домену верхнього рівня реєструється у організації Internet NIC (http://www.intemic.net). Кожен домен верхнього рівня може містити довільну кількість вузлів та дочірніх доменів, кожен із вузлів та доменів має своє символічне ім'я, що приєднується зліва через точку до імені батьківського домену.

Проблема встановлення відповідності між символьними та числовими складовими адресами вирішується спеціальною службою дозволу імен у мережі. Найбільш відомою з таких служб є служба Domain Name System (DNS), яка працює за рахунок зберігання на виділених для цієї мети комп'ютерах у мережі таблиць відповідності один одному символьних та числових номерів, які використовуються для переведення адрес з одного подання до іншого.

У сучасних мережах для адресації вузлів застосовуються, як правило, одночасно всі три схеми. Користувачі адресуються до комп'ютерів символьними іменами, які автоматично замінюються в повідомленнях, що передаються по мережі, на складові числові адреси. Після доставки повідомлення до мережі призначення замість числової адреси може використовуватися апаратна адреса комп'ютера в мережі.

Іншим прикладом протоколу передачі є протокол IPX (від слів «Internetwork Packet Exchange», що означає «міжмережевий обмін пакетами») використовується у мережевому програмному забезпеченні фірми «Novell» і є реалізацією дейтаграм. Інший приклад - розроблений фірмою IBM протокол NETBIOS, який також отримав велику популярність, теж працює на рівні дейтаграм.

- Переваги використання мережевих технологій

Якщо комп'ютери працюють незалежно один від одного, програми та ресурси (наприклад, принтери або сканери) доведеться дублювати для кожного з них. Наприклад, якщо два аналітики хочуть працювати з таблицею Excel і щодня роздруковувати результати своєї роботи на принтері, обидва комп'ютери, що використовуються ними, повинні мати свою копію програми Excel і принтер. Якби користувачам знадобилося спільно застосовувати свої дані, ці дані довелося б безперервно переносити між комп'ютерами з допомогою дискет чи CD-RW-дисков. А якби користувачам знадобилося спільно застосовувати свої комп'ютери, то кожному з них довелося б докласти зусиль, щоб розібратися в іншій системі – адже в кожній з них є своя організація робочого столу та додатків, своя структура папок тощо. Коротше кажучи, це був би дуже незручний, неекономний процес, який призводив би до великої кількості помилок. І чим більше користувачів підключається до цього процесу, тим швидше настає момент, коли їм стає вже неможливо керувати. Однак, якби ті два ПК з нашого прикладу були з'єднані між собою в мережу, обидва користувачі змогли б застосовувати одне додаток Excel, мати доступ до одних і тих же вихідних даних і потім відправляти результати своєї роботи на один "загальний" принтер, приєднаний до мережі (хоча, треба сказати, що в сучасних мережах найчастіше кожна робоча станція має свої програми, наприклад Excel, а дані використовує спільно). Якби до цієї мережі додалося більше користувачів, всі вони змогли б спільно застосовувати Excel, дані та ресурси однаковим чином. Іншими словами, комп'ютери, що входять до мережі, можуть спільно використовувати:

□ документи (записки, електронні таблиці, Рахунки і т. д.);

□ електронні поштові повідомлення;

□ програмне забезпеченняпо роботі з текстом;

□ програмне забезпечення із супроводу проектів;

□ ілюстрації, фотографії, відео- та аудіофайли;

□ живі аудіо- та відеотрансляції;

□ принтери;

□ модеми;

□ дисководи CD-ROMта інші змінні запам'ятовуючі пристрої (як, наприклад, Zip-дисководи та Jaz-дисководи);

□ жорсткі диски.

Оскільки в одній комп'ютерній мережі працює безліч комп'ютерів, більш ефективно керувати всією мережею з центральної точки (адміністратор мережі, network administrator). Візьмемо наведений вище приклад і припустимо, що нашим аналітикам дали нову версію програми Excel. Якщо їх комп'ютери не об'єднані в мережу, то кожну систему доведеться модернізувати та перевіряти окремо. Це не так вже й складно зробити, якщо систем лише дві. Але якщо у компанії є десятки або навіть сотні персональних комп'ютерів, проводити індивідуальну модернізацію кожного з них, звичайно, стає дорогим та неефективним заняттям. За наявності комп'ютерної мережі, щоб модернізувати додаток, таку модернізацію достатньо виконати лише один раз на сервері, після чого всі робочі станції даної комп'ютерної мережі зможуть відразу ж почати використовувати оновлене програмне забезпечення (ПЗ). Централізоване адміністрування також дозволяє з одного місця керувати безпекою комп'ютерної мережі та стежити за її роботою.

Але, крім можливості спільного доступу до інформації, комп'ютерні мережі дають інші переваги. Мережа дозволяє зберігати та захищати інформацію. Наприклад, дуже важко координувати та керувати процесом резервування інформації при великій кількості незалежних один від одного персональних комп'ютерів. Системи, організовані на комп'ютерну мережу, можуть автоматично створювати резервні копіїфайлів в одному центральному місці (наприклад, накопичувачі на магнітній стрічці, підключеному до мережного сервера). Якщо інформація на якомусь комп'ютері виявляється втраченою, її можна буде легко знайти в центральній системі резервування та відновити. Крім того, підвищується рівень безпеки даних. Отримання доступу до окремого персонального комп'ютера, як правило, означає доступ до всієї інформації, що міститься на цьому комп'ютері. Однак, можливості безпеки, які надає комп'ютерна мережа, не дозволять неавторизованим користувачам отримати доступ до важливої інформації або видалити її. Наприклад, кожен мережевий користувач має своє реєстраційне (“логінне”) ім'я та пароль, які дають доступ лише до обмеженої кількості мережевих ресурсів. Нарешті, комп'ютерні мережі є ідеальним середовищем спілкування між користувачами. Замість обмінюватися паперовими нагадуваннями та записками, електронна пошта дозволяє користувачам надсилати один одному листи, звіти, зображення – майже всі типи файлів. Це також дозволяє заощадити на роздрукуванні матеріалів та зменшити затримки, пов'язані з доставкою листування між відділами компанії. Електронна пошта – це такий потужний інструмент, що дозволяє користувачам мережі Інтернет майже миттєво обмінюватися повідомленнями, практично незалежно від свого розташування у світі.

Висновок

на НаразіУ 2012 році вже важко уявити світ без комп'ютерних мереж. Більшість сучасних людей користується ними постійно – з їхньою допомогою люди працюють, дізнаються новини, спілкуються, грають у комп'ютерні ігри тощо. Для багатьох людей робота в глобальній мережі стала майданчиком для бізнесу, а творці соціальних мереж, наприклад, Марк Цукерберг або Павло Дуров і зовсім стали одними з найбагатших людей планети.

Число користувачів як персональних комп'ютерів, так і людей, які постійно користуються Інтернетом, з кожним днем стає все більше. За даними соціологів, частка росіян, які користуються інтернетом щодня, за минулий рік стрімко збільшилася і становила 38% (дані на квітень 2012 р.). Вже важко говорити у тому, що з мережевими технологіями майбутнє, т.к. і тепер вони вже міцно увійшли в наше життя.

Але й розвиток технологій не стоїть на місці. Дедалі ясніше стає тенденція максимально можливої мобільності користувача, тобто. людина перестає бути прив'язана до певної робочої станції з усією її обчислювальною потужністю і поступово переходить на більш мобільні, але й менш потужні пристрої – це нетбуки, смартфони, планшети. всі обчислення будуть проводитися не на пристрої користувача, а на віддаленому сервері з відповідною потужністю і програмним забезпеченням, що надає такі послуги.

бібліографічний список

- Беламі Д. «Цифрова телефонія» Вид-во: Еко-Трендз, 2008

- Брайан Хілл Повний довідник Cisco = Cisco: The Complete Reference. – К.: «Вільямс», 2007. – С. 1088.

- Бройдо, Володимир Львович. Обчислювальні системи, мережі та телекомунікації: Навч. посібник для студ. вузів, навч. напр. " прикладна інформатика"і" Інформаційні системи в економіці" / Бройдо В.Л.-СПб.: ПІТЕР, 2003.-688 с.: іл.; 24 см.-(Підручник для вузів)

- Володимиров Н. А. Технологія АТМ: основні тези. // «Мережі», N 2, 2007

- Комп'ютери, мережі, Інтернет: Енциклопедія / Новіков Ю.Н., Новіков Д. Ю., Черепанов А.С. та ін.; За ред. Новікова Ю.Н.-СПб.: ПІТЕР, 2002. - 928 с.:іл.; 24 см.-(Енциклопедія: Найбільш повне та докладне керівництво)

- Комп'ютерні мережі. Навчальний курс, 2-ге вид. - MicrosoftPress, Російська редакція, 2007

- Кульгін Максим Комп'ютерні мережі. Практика побудови - С.-Петербург, ПІТЕР, 2005

- Медведовський І.Д. Локальні та глобальні мережі. - СПб.: «Світ та сім'я-95», 2007

- Морозевич О.М. Основи інформатики: Навчальний посібник. – Видавництво Нове знання, 2001. – 544с.

- Новіков Ю. В., Кондратенко С. В. Основи локальних мереж. Курс лекцій. – М.: Інтернет-університет інформаційних технологій, 2005.

- Оліфер В. Г., Оліфер Н. А. Комп'ютерні мережі. Принципи, технології, протоколи: Підручник для вишів. 3-тє вид. – СПб.: Пітер, 2006. – 958 с: іл.

- Палмер М., Сінклер Р. Б. Проектування та впровадження комп'ютерних мереж. Навчальний курс, 2007

- Платонов Ст. Глобальна інформаційна мережа. - М: Проспект, 2006

- Рєпкін Д.Є. Глобальні мережі як людського спілкування. - М: АНО «ІТО», 2007

- Росляков А.В. Віртуальні приватні мережі. Основи побудови та застосування. Вид-во: Еко-Трендз, 2006

- Таненбаум Еге. Архітектура комп'ютера. - С.-Петербург, ПІТЕР, 2005

- Таненбаум Е. Комп'ютерні мережі - С.-Петербург, ПІТЕР, 2007

- Олександр Філімонов - Побудова мультисервісних мереж Ethernet, bhv, 2007

- Уенделл Одом Комп'ютерні мережі. Перший крок = Computer Networking First-Step. - М: «Вільямс», 2005.

- http://www.osp.ru/ - Відкриті системи

- www.glossary.ru

Контрольно-курсова робота

по Інформаційним системам економіки на тему №69:

«Мережеві технології Ethernet, Token Ring, FDDI та Х.25»

Виконав: студент гр. 720753 Авдєєва Д.М.

Перевірив: доцент, к.е.н. Огнянович А.В.

Вступ…………………………………………………………………………...3

1. Поняття мережевих технологий……………………………………………...5

2. Технологія Ethernet………………………………………………………..7

3. Технологія Token Ring…………………………………………………...12

4. Технологія FDDI………………………………………………………….15

5. Протокол Х.25…………………………………………………………….19

Заключение……………………………………………………………………….22

Список джерел та літератури………………………………………………23

Вступ

Комп'ютерні мережі, звані також обчислювальними мережами, чи мережами передачі, є логічним результатом еволюції двох найважливіших науково-технічних галузей сучасної цивілізації - комп'ютерних і телекомунікаційних технологій. З одного боку, мережі є окремий випадок розподілених обчислювальних систем, у яких група комп'ютерів узгоджено виконує набір взаємопов'язаних завдань, обмінюючись даними в автоматичному режимі. З іншого боку, комп'ютерні мережі можна як засіб передачі на великі відстані, навіщо у яких застосовуються методи кодування і мультиплексування даних, отримали розвиток у різних телекомунікаційних системах.

Основними технологіями локальних мереж залишаються Ethernet, Token Ring, FDDI, Fast та Gigabit Ethernet, Token Ring і FDDI - це функціонально набагато більш складні технології, ніж Ethernet на середовищі, що розділяється. Розробники цих технологій прагнули наділити мережу на середовищі, що розділяється багатьма позитивними якостями: зробити механізм поділу середовища передбачуваним і керованим, забезпечити відмовостійкість мережі, організувати пріоритетне обслуговування для чутливого до затримок трафіку, наприклад голосового. Багато в чому їх зусилля виправдалися, і FDDI мережі досить довгий часуспішно використовувалися як магістралі мереж масштабу кампуса, особливо у випадках, коли потрібно було забезпечити високу надійність магістралі.

Token Ring є основним прикладом мереж із передачею маркера. Мережі з передачею маркера переміщують уздовж мережі невеликий блок даних, який називається маркером. Володіння цим маркером гарантує право передачі. Якщо вузол, що приймає маркер, немає інформації для відправки, він просто переправляє маркер до наступної кінцевої станції. Кожна станція може утримувати маркер протягом певного максимального часу.

Завдяки вищій, ніж у мережах Ethernet, швидкості, детермінованості розподілу пропускної спроможності мережі між вузлами, а також кращих експлуатаційних характеристик(Виявлення та ізоляція несправностей), мережі Token Ring були кращим вибором для таких чутливих до подібних показників додатків, як банківські системита системи управління підприємством.

Технологію FDDI можна вважати удосконаленим варіантом Token Ring, оскільки в ній, як і в Token Ring, використовується метод доступу до середовища, заснований на передачі токена, а також кільцева топологія зв'язків, але разом з тим FDDI працює на більш високої швидкостіі має більш досконалий механізм стійкості до відмови.

У стандартах FDDI багато уваги приділяється різним процедурам, які дозволяють визначити факт наявності відмови у мережі, та був зробити необхідне реконфігурування. Технологія FDDI розширює механізми виявлення відмов технології Token Ring за рахунок резервних зв'язків, які надає друге кільце.

Актуальність цієї роботи обумовлена важливістю вивчення технологій локальних комп'ютерних систем.

Метою роботи є вивчення характеристик мережі Token Ring, Ethernet, FDDI та Х.25.

Для досягнення цієї мети в роботі було поставлено такі завдання:

Вивчити поняття основних мережевих технологій;

Виявити специфіку застосування технологій;

Розглянути переваги та недоліки Ethernet, Token Ring, FDDI та Х.25;

Проаналізувати види мережевих технологій.

Поняття мережевих технологій

У локальних мережах, як правило, використовується середовище передачі даних (моноканал) і основна роль відводиться протоколами фізичного і канального рівнів, так як ці рівні найбільшою мірою відображають специфіку локальних мереж.

Мережева технологія – це узгоджений набір стандартних протоколів і програмно-апаратних засобів, що їх реалізують, достатній для побудови локальної обчислювальної мережі. Мережеві технології називають базовими технологіями чи мережевими архітектурами локальних мереж.

Мережева технологія або архітектура визначає топологію та метод доступу до середовища передачі даних, кабельну систему або середовище передачі даних, формат мережевих кадрівтип кодування сигналів, швидкість передачі у локальній мережі. У сучасних локальних обчислювальних мережах широкого поширення набули такі технології чи мережеві архітектури, як: Ethernet, Token Ring, FDDI і Х.25.

Розвиток комп'ютерних мереж розпочався з вирішення простішого завдання – доступ до комп'ютера з терміналів, віддалених від нього на багато сотень, а то й тисячі кілометрів. Термінали у разі з'єднувалися з комп'ютером через телефонні мережі з допомогою спеціальних пристроїв модемів. Наступним етапом у розвитку комп'ютерних мереж стали з'єднання через модем як «термінал – комп'ютер», а й «комп'ютер – комп'ютер». Комп'ютери отримали можливість обмінюватися даними в автоматичному режимі, що є базовим механізмомбудь-якої комп'ютерної мережі. Тоді вперше з'явилися у мережі можливості обміну файлами, синхронізація баз даних, використання електронної пошти, тобто. ті служби, які у час традиційними мережевими сервісами. Такі комп'ютерні мережі отримали назву глобальних мереж.

За своєю сутністю комп'ютерна мережа є сукупністю комп'ютерів та мережевого обладнання, з'єднаних каналами зв'язку. Оскільки комп'ютери та мережеве обладнанняможуть бути різних виробників, то виникає проблема їхньої сумісності. Без прийняття всіма виробника загальноприйнятих правил побудови обладнання створення комп'ютерної мережі було б неможливим.

Для звичайного користувача мережа, це провід або кілька проводів, за допомогою яких комп'ютер з'єднується з іншим комп'ютером або модемом, для виходу в інтернет, але насправді все не так просто. Візьмемо звичайнісінький провід з роз'ємом RJ-45 (такі застосовуються майже скрізь у дротових мережах) і з'єднаємо два комп'ютери, в даному з'єднанні використовуватиметься Ethernet 802.3 протокол, що дозволяє передавати дані зі швидкістю до 100 Мбіт/с. Стандарт цей, як і багато інших, саме стандарт, тобто у всьому світі застосовується один набір інструкцій і плутанини не відбувається, інформація передається від відправника до адресата.

Передача інформації по кабелю, як знають, здійснюється потоком бітів, які є ніщо інше, як відсутність чи прийом сигналу. Біти, або нулі та одиниці, інтерпретуються спеціальними пристроями в комп'ютерах у зручний вигляд і ми бачимо на екрані картинку чи текст, а можливо навіть фільм. Щоб вручну передати навіть маленький шматочок текстової інформації за допомогою комп'ютерних мереж, людині знадобилося б дуже багато часу, а обчислення розтяглися б на величезні стоси паперів. Щоб такого не відбувалося, люди й вигадали всі ці протоколи та засоби зв'язку комп'ютерів у єдине ціле.

Технологія Ethernet

Ethernet – це найпоширеніший на сьогодні стандарт локальних мереж. Загальна кількість мереж, що працюють за протоколу EthernetВ даний час оцінюється в кілька мільйонів.

Коли говорять Ethernet, під цим зазвичай розуміють будь-який з варіантів цієї технології. У більш вузькому значенні Ethernet – це мережевий стандарт, заснований на експериментальній мережі Ethernet Network, яку фірма Xerox розробила та реалізувала у 1975 році.

Метод доступу був випробуваний ще раніше: у другій половині 60-х років у радіомережі Гавайського університету використовувалися різні варіанти випадкового доступу до загального радіосередовища, які отримали загальну назву Aloha. У 1980 році фірми DEC, Intel та Xerox спільно розробили та опублікували стандарт Ethernet версії II для мережі, побудованої на основі коаксіального кабелю. Цю останню версію фірмового стандарту Ethernet називають стандартом Ethernet DIX або Ethernet П.

На основі стандарту Ethernet DIX було розроблено стандарт IEEE 802.3, який багато в чому збігається зі своїм попередником, але деякі відмінності все ж таки є. У той час як у стандарті IEEE 802.3 функції протоколу розділені на рівні MAC та LLC, в оригінальному стандарті Ethernet вони об'єднані в єдиний канальний рівень. У Ethernet DIX визначається протокол тестування конфігурації (Ethernet Configuration Test Protocol), який відсутній у IEEE 802.3. Дещо відрізняється і формат кадру, хоча мінімальні та максимальні розміри кадрів у цих стандартах збігаються.

Часто для того, щоб відрізнити Ethernet, визначений IEEE, і фірмовий стандарт Ethernet DIX, перший називають технологією 802.3, а за фірмовим стандартом залишають назву Ethernet без додаткових позначень. Залежно від типу фізичного середовища, стандарт IEEE 802.3 має різні модифікації - 10Base-5, 10Base-2, 10Base-T, 10Base-FL, lOBase-FB. У 1995 році було прийнято стандарт Fast Ethernet, який багато в чому не є самостійним стандартом, про що говорить і той факт, що його опис просто є додатковим розділомдо основного стандарту 802.3 – розділом 802.3b. Аналогічно, прийнятий 1998 року стандарт Gigabit Ethernet описаний у розділі 802.3z основного документа.

Для передачі двійкової інформаціїпо кабелю всім варіантів фізичного рівня технології Ethernet, які забезпечують пропускну здатність 10 Мбіт/с, використовується манчестерський код. У швидкісних версіях Ethernet застосовуються ефективніші щодо смуги пропускання надлишкові логічні коди. Усі види стандартів Ethernet (зокрема Fast Ethernet і Gigabit Ethernet) використовують і той ж метод поділу середовища передачі - метод CSMA/CD. Розглянемо, яким чином описані вище загальні підходи до вирішення найважливіших проблем побудови мереж втілені в найбільш популярній мережній технології – Ethernet.

Мережева технологія - це узгоджений набір стандартних протоколів і програмно-апаратних засобів (наприклад, мережевих адаптерів, драйверів, кабелів і роз'ємів), що їх реалізують, достатній для побудови обчислювальної мережі. Епітет «достатній» підкреслює та обставина, що цей набір є мінімальним набором коштів, за допомогою яких можна побудувати працездатну мережу. Можливо, цю мережу можна покращити, наприклад, за рахунок виділення в ній підмереж, що відразу вимагатиме крім протоколів стандарту Ethernet застосуванняпротоколу IP, а також спеціальних комунікаційних пристроїв – маршрутизаторів. Покращена мережа буде, швидше за все, надійнішою та швидкодіючішою, але за рахунок надбудов над засобами технології Ethernet, яка складає базис мережі.

Термін "мережева технологія" найчастіше використовується в описаному вище вузькому сенсі, але іноді застосовується і його розширене тлумачення як будь-якого набору засобів і правил для побудови мережі, наприклад "технологія наскрізної маршрутизації", "технологія створення захищеного каналу", "технологія IP-мереж" ». Протоколи, на основі яких будується мережа певної технології (у вузькому сенсі), спеціально розроблялися для спільної роботи, тому від розробника мережі не потрібно додаткових зусильщодо організації їх взаємодії. Іноді мережні технології називають базовими технологіями, маючи на увазі те, що на їхній основі будується базис будь-якої мережі. Прикладами базових мережевих технологій можуть бути поряд з Ethernet такі відомі технологіїлокальних мереж, як Token Ring і FDDI, або технології територіальних мереж Х.25 і frame relay. Для отримання працездатної мережі в цьому випадку достатньо придбати програмні та апаратні засоби, що належать до однієї базової технології - мережеві адаптери з драйверами, концентратори, комутатори, кабельну систему тощо, - і з'єднати їх відповідно до вимог стандарту на цю технологію.

Основний принцип, покладений в основу Ethernet, - випадковий метод доступу до середовища передачі даних, що розділяється. Як таке середовище може використовуватися товстий або тонкий коаксіальний кабель, кручена пара, оптоволокно або радіохвилі (до речі, першою мережею, побудованою на принципі випадкового доступу до середовища, що розділяється, була радіомережа Aloha Гавайського університету). У стандарті Ethernet суворо зафіксовано топологію електричних зв'язків. Комп'ютери підключаються до середовища, що розділяється, відповідно до типової структури « загальна шина». За допомогою шини, що розділяється в часі, будь-які два комп'ютери можуть обмінюватися даними. Управління доступом до лінії зв'язку здійснюється спеціальними контролерами мережевими адаптерами Ethernet. Кожен комп'ютер, а точніше, кожен мережевий адаптер має унікальну адресу. Передача даних відбувається із швидкістю 10 Мбіт/с. Ця величина є пропускною спроможністю мережі Ethernet.

Суть випадкового методу доступу ось у чому. Комп'ютер у мережі Ethernet може передавати дані через мережу, тільки якщо мережа вільна, тобто якщо жодний інший комп'ютер на даний момент не займається обміном. Тому важливою частиною технології Ethernet є процедура визначення доступності середовища. Після того, як комп'ютер переконується, що мережа вільна, він починає передачу, при цьому «захоплює» середовище.

Час монопольного використання середовища, що розділяється, одним вузлом обмежується часом передачі одного кадру. Кадр - це одиниця даних, якими обмінюються комп'ютери мережі Ethernet. Кадр має фіксований формат і поряд з полем даних містить різну службову інформацію, наприклад адресу одержувача та адресу відправника. Мережа Ethernet влаштована так, що при попаданні кадру в середовище передачі даних всі мережні адаптери одночасно починають приймати цей кадр. Всі вони аналізують адресу призначення, що знаходиться в одному з початкових полів кадру, і, якщо ця адреса збігається з їхньою власною адресою, кадр міститься у внутрішній буфер адаптера мережі.

Таким чином, комп'ютер-адресат отримує призначені йому дані. Іноді може виникати ситуація, коли одночасно два або більше комп'ютерів вирішують, що мережа вільна, і починають передавати інформацію. Така ситуація, яка називається колізією, перешкоджає правильній передачі даних по мережі. У стандарті Ethernet передбачено алгоритм виявлення та коректної обробки колізій. Імовірність виникнення колізії залежить від інтенсивності мережевого трафіку. Після виявлення колізії мережеві адаптери, які намагалися передати свої кадри, припиняють передачу та після паузи випадкової тривалості намагаються знову отримати доступ до середовища та передати той кадр, який викликав колізію.

Головною перевагою мереж Ethernet, завдяки якій вони стали такими популярними, є їхня економічність. Для побудови мережі достатньо мати по одному адаптеру для кожного комп'ютера плюс один фізичний сегмент коаксіального кабелюнеобхідної довжини. Інші базові технології, наприклад Token Ring, для створення навіть невеликої мережі вимагають наявності додаткового пристрою – концентратора. Крім того, в мережах Ethernet реалізовано досить прості алгоритми доступу до середовища, адресації та передачі даних. Проста логіка роботи мережі веде до спрощення та, відповідно, здешевлення мережевих адаптерів та їх драйверів. З тієї ж причини адаптери мережі Ethernet мають високу надійність.

І, нарешті, ще однією чудовою властивістю мереж Ethernet є їхня гарна розширюваність, тобто легкість підключення нових вузлів. Інші базові мережеві технології - Token Ring, FDDI, - хоч і мають багато індивідуальних рис, в той же час мають багато загальних властивостейз Ethernet. В першу чергу - це застосування регулярних фіксованих топологій (ієрархічна зірка і кільце), а також середовищ передачі даних, що розділяються. Істотні відмінності однієї технології від іншої пов'язані з особливостями використовуваного методу доступу до середовища. Так, відмінності технології Ethernet від технології Token Ring багато в чому визначаються специфікою закладених у них методів поділу середовища – випадкового алгоритму доступу до Ethernet та методу доступу шляхом передачі маркера Token Ring.

Технологія Token Ring

Token Ring – технологія локальної обчислювальної мережі (LAN) кільця з «маркерним доступом» – протокол локальної мережі, що знаходиться на канальному рівні (DLL) моделі OSI. Він використовує спеціальний трибайтовий кадр, названий маркером, який переміщається навколо кільця. Володіння маркером надає право власнику передавати інформацію на носії. Кадри кільцевої мережі з маркерним доступом переміщуються у циклі.

Станції на локальній обчислювальній мережі (LAN) Token Ring логічно організовані в кільцевої топологіїз даними, що передаються послідовно від однієї кільцевої станції до іншої з керуючим маркером, що циркулює навколо кільцевого доступу управління. Цей механізм передачі маркера спільно використаний ARCNET, маркерною шиною та FDDI, і має теоретичні переваги перед стохастичним CSMA/CD Ethernet.

Спочатку технологія була розроблена компанією IBM у 1984 році. У 1985 році комітет IEEE 802 на основі цієї технології прийняв стандарт IEEE 802.5. У Останнім часомнавіть у продукції IBM домінують технології сімейства Ethernet, незважаючи на те, що раніше протягом тривалого часу компанія використовувала Token Ring як основну технологію для побудови локальних мереж.

Дана технологія пропонує варіант вирішення проблеми колізій, що виникає під час роботи локальної мережі. У технології Ethernet, такі колізії виникають за одночасної передачі інформації кількома робочими станціями, що у межах одного сегмента, тобто використовують загальний фізичний канал даних.

Якщо станція, що володіє маркером, має інформацію для передачі, вона захоплює маркер, змінює у нього один біт (внаслідок чого маркер перетворюється на послідовність «початок блоку даних»), доповнює інформацією, яку він хоче передати і надсилає цю інформацію до наступної станції кільцевої мережі. Коли інформаційний блок циркулює по кільцю, маркер у мережі відсутній (якщо тільки кільце не забезпечує «раннього звільнення маркера» - early token release), тому інші станції, які бажають передати інформацію, змушені чекати. Отже, у мережах Token Ring не може бути колізій. Якщо забезпечується раннє вивільнення маркера, новий маркер може бути випущений після завершення передачі блоку даних.

Інформаційний блокциркулює по кільцю, поки досягне передбачуваної станції призначення, яка копіює інформацію для подальшої обробки. Інформаційний блок продовжує циркулювати по кільцю; він остаточно видаляється після досягнення станції, яка надіслала цей блок. Станція відправки може перевірити блок, що повернувся, щоб переконатися, що він був переглянутий і потім скопійований станцією призначення.

На відміну від CSMA/CD (наприклад, Ethernet) мережі з передачею маркера є детерміністичними мережами. Це означає, що можна обчислити максимальний час, який мине, перш ніж будь-яка кінцева станція зможе передавати. Ця характеристика, а також деякі характеристики надійності, роблять мережу Token Ring ідеальною для застосувань, де затримка має бути передбачуваною і важливою є стійкість функціонування мережі. Прикладами таких застосувань є середовище автоматизованих станцій на заводах. Застосовується як дешевша технологія, набула поширення скрізь, де є відповідальні додатки, для яких важлива не так швидкість, скільки надійна доставкаінформації. В даний час Ethernet за надійністю не поступається Token Ring і суттєво вище за продуктивністю.

Мережі стандарту Token Ring, також як і мережі Ethernet, використовують середовище передачі даних, що розділяється, яка складається з відрізків кабелю, що з'єднують всі станції мережі в кільце. Кільце розглядається як загальний ресурс, що розділяється, і для доступу до нього використовується не випадковий алгоритм, як у мережах Ethernet, а детермінований, заснований на передачі станціями права на використання кільця в певному порядку. Право використання кільця передається з допомогою кадру спеціального формату, званого маркером чи токеном.

Стандарт Token Ring був прийнятий комітетом 802.5 у 1985 році. В той самий час компанія IBMприйняла стандарт Token Ring як свою основну мережеву технологію. В даний час компанія IBM є основним законодавцем моди технології Token Ring, виробляючи близько 60% мережевих адаптерів цієї технології.

Мережі Token Ring працюють із двома бітовими швидкостями - 4 Мб/с та 16 Мб/с. Перша швидкість визначена у стандарті 802.5, а друга є новим стандартом де-факто, що з'явився внаслідок розвитку технології Token Ring. Змішування станцій, що працюють на різних швидкостях, в одному кільці не допускається.

Мережі Token Ring, що працюють зі швидкістю 16 Мб/с, мають деякі вдосконалення в алгоритмі доступу в порівнянні зі стандартом 4 Мб/с.

Технологія FDDI

Технологія Fiber Distributed Data Interface– перша технологія локальних мереж, яка використовувала як середовище передачі оптоволоконний кабель.

Спроби застосування світла в якості середовища, що несе інформацію, робилися давно - ще в 1880 Олександр Белл запатентував пристрій, який передавало мова на відстань до 200 метрів за допомогою дзеркала, що вібрував синхронно з звуковими хвилямиі модулював відбите світло.

У 1960-ті роки з'явилися оптичні волокна, які могли передавати світло в кабельних системах, подібно до того, як мідні дроти передають електричні сигнали в традиційних кабелях. Однак втрати світла в цих волокнах були дуже великі, щоб вони могли бути використані як альтернатива мідним жилам.

У 1980-ті роки розпочалися також роботи зі створення стандартних технологійта пристроїв для використання оптоволоконних каналів у локальних мережах. Роботи з узагальнення досвіду та розробки першого оптоволоконного стандарту для локальних мереж були зосереджені в Американському Національному Інституті зі Стандартизації – ANSI, у рамках створеного для цього комітету X3T9.5.

Початкові версії різних складових частин стандарту FDDI були розроблені комітетом Х3Т9.5 у 1986 – 1988 роках, і тоді ж з'явилося перше обладнання – мережні адаптери, концентратори, мости та маршрутизатори, які підтримують цей стандарт.

В даний час більшість мережевих технологій підтримують оптоволоконні кабеліяк один з варіантів фізичного рівня, але FDDI залишається найбільш відпрацьованою високошвидкісною технологією, стандарти на яку пройшли перевірку часом і встоялися, так що обладнання різних виробниківпоказує хороший рівень сумісності.

Технологія FDDI багато в чому ґрунтується на технології Token Ring, розвиваючи та вдосконалюючи її основні ідеї. Розробники технології FDDI ставили перед собою як найбільш пріоритетні такі мети:

· Підвищити бітову швидкість передачі даних до 100 Мб / с;

· Підвищити відмовостійкість мережі за рахунок стандартних процедур відновлення її після відмов різного роду - пошкодження кабелю, некоректної роботивузла, концентратора, виникнення високого рівняперешкод на лінії тощо;

· максимально ефективно використовувати потенційну пропускну здатність мережі як для асинхронного, так і для синхронного трафіку.

Мережа FDDI будується на основі двох оптоволоконних кілець, які утворюють основний та резервний шляхпередачі між вузлами мережі.

Використання двох кілець – це основний спосіб підвищення стійкості до відмов у мережі FDDI, і вузли, які хочуть ним скористатися, повинні бути підключені до обох кільців. У нормальному режиміроботи мережі дані проходять через усі вузли та всі ділянки кабелю первинного (Primary) кільця, тому цей режим названий режимом Thru – «наскрізним» або «транзитним». Вторинне кільце (Secondary) у цьому режимі не використовується.

У разі будь-якого виду відмови, коли частина первинного кільця не може передавати дані (наприклад, обрив кабелю або відмова вузла), первинне кільце об'єднується з вторинним, утворюючи знову єдине кільце. Цей режим роботи мережі називається Wrap, тобто згортання або згортання кілець. Операція згортання здійснюється силами концентраторів та/або мережевих адаптерів FDDI. Для спрощення цієї процедури дані по первинному кільцю завжди передаються проти годинникової стрілки, а за вторинним – за годинниковою. Тому при утворенні загального кільця з двох кілець передавачі станцій, як і раніше, залишаються підключеними до приймачів сусідніх станцій, що дозволяє правильно передавати та приймати інформацію сусідніми станціями.

У стандартах FDDI приділяється багато уваги різним процедурам, які дозволяють визначити наявність відмови у мережі, та був зробити необхідну реконфігурацію. Мережа FDDI може повністю відновлювати свою працездатність у разі поодиноких відмов її елементів. При множинних відмови мережа розпадається на кілька не пов'язаних мереж.

Кожна станція в мережі постійно приймає передані їй попереднім сусідом кадри та аналізує їх адресу призначення. Якщо адреса призначення не збігається з її власною, вона транслює кадр своєму наступному сусідові. Цей випадок наведено малюнку. Потрібно відзначити, що, якщо станція захопила токен і передає свої власні кадри, то протягом цього періоду вона не транслює кадри, що приходять, а видаляє їх з мережі.

Якщо ж адреса кадру збігається з адресою станції, вона копіює кадр у свій внутрішній буфер, перевіряє його коректність (переважно по контрольній сумі), передає його поле даних для подальшої обробки протоколу лежачого вище над FDDI рівня (наприклад, IP), а потім передає вихідний кадр мережі наступної станції. У кадрі, що передається в мережу, станція призначення відзначає три ознаки: розпізнавання адреси, копіювання кадру і відсутності або наявності в ньому помилок.

Після цього кадр продовжує подорожувати мережею, транслюючись кожним вузлом. Станція, яка є джерелом кадру для мережі, відповідальна за те, щоб видалити кадр з мережі, після того, як він, здійснивши повний оберт, знову дійде до неї. При цьому вихідна станція перевіряє ознаки кадру, чи дійшов до станції призначення і чи не був при цьому пошкоджений. Процес відновлення інформаційних кадрівне входить до обов'язків протоколу FDDI, цим мають займатися протоколи вищих рівнів.

Протокол Х.25

X.25 - сімейство протоколів мережного рівня мережевої моделі OSI. Призначалося для організації WAN на основі телефонних мереж з лініями досить високою частотоюпомилок, тому містить розвинені механізми корекції помилок. Орієнтований працювати із встановленням сполук. Історично є попередником протоколу Frame Relay.

X.25 забезпечує безліч незалежних віртуальних каналів(Permanent Virtual Circuits, PVC та Switched Virtual Circuits, SVC) в одній лінії зв'язку, що ідентифікуються в X.25-мережі за ідентифікаторами підключення до з'єднання (ідентифікатори логічного каналу (Logical Channel Identifyer, LCI) або номера логічного каналу (Logic) LCN).

Завдяки надійності протоколу та його роботі поверх телефонних мереж загального користування X.25 широко використовувався як у корпоративних мережах, так і у всесвітніх спеціалізованих мережахнадання послуг, таких як SWIFT (банківська платіжна система) та SITA (франц. протоколом IP, залишаючись, однак, досить поширеним у країнах та територіях із нерозвиненою телекомунікаційною інфраструктурою.

Розроблений Study Group VII Міжнародного союзу електрозв'язку (ITU) як пакетний протокол передачі даних у телефонних мережах прийнятий у 1976 р. і став основою всесвітньої системи PSPDN (Packet-Switched Public Data Networks), тобто WAN. Істотні доповнення до протоколу було прийнято 1984 р., нині діє стандарт ISO 8208 протоколу X.25, стандартизовано також застосування X.25 в локальних мережах (стандарт ISO 8881).

Х.25 визначає характеристики телефонної мережі передачі даних. Щоб розпочати зв'язок, один комп'ютер звертається до іншого із запитом про сеанс зв'язку. Комп'ютер може прийняти або відхилити зв'язок. Якщо виклик прийнятий, обидві системи можуть почати передачу інформації з повним дублюванням. Будь-яка сторона може будь-якої миті припинити зв'язок.

Специфікація Х.25 визначає двоточкову взаємодію між термінальним обладнанням (DTE) та обладнанням завершення дії інформаційного ланцюга (DCE). Пристрої DTE (термінали та головні обчислювальні машини в апаратурі користувача) підключаються до пристроїв DCE (модеми, комутатори пакетів та інші порти в мережу PDN, зазвичай розташовані в апаратурі цієї мережі), які з'єднуються з комутаторами перемикання пакетів (packet switching exchange) ( PSE або просто switches) та іншими DCE всередині PSN і, нарешті, до іншого пристрою DTE.

DTE може бути терміналом, який не повністю реалізує все функціональні можливостіХ.25. Такі DTE підключаються до DCE через трансляційний пристрій, який називається пакетний асемблер/дизассемблер - packet assembler/disassembler – PAD. Дія інтерфейсу термінал/PAD, послуги, пропоновані PAD та взаємодія між PAD та головною обчислювальною машиноювизначено відповідно CCITT Recommendations X.28, X3 та Х.29.

Специфікація Х.25 складає схеми рівнів 1-3 еталонної моделі OSI. Рівень 3 Х.25 описує формати пакетів та процедури обміну пакетами між рівноправними об'єктами. Рівень 3. Рівень 2 Х.25 реалізований Протоколом Link Access Procedure, Balanced (LAPB). LAPB визначає кадрування пакетів для ланки DTE/DCE. Рівень 1 Х.25 визначає електричні та механічні процедури активації та дезактивації фізичного середовища, що з'єднує дані DTE та DCE. Необхідно відзначити, що на рівні 2 і 3 також посилаються як на стандарти ISO - ISO 7776 (LAPB) та ISO 8208 (пакетний рівень Х.25).

Наскрізна передача між пристроями DTE виконується через двонаправлений зв'язок, званий віртуальним ланцюгом. Віртуальні ланцюги дозволяють здійснювати зв'язок між різними елементами мережі через будь-яке число проміжних вузлівбез призначення частин фізичного середовища, що є характерним для фізичних кіл. Віртуальні ланцюги можуть бути перманентними, або комутованими (тимчасово). Перманентні віртуальні кола зазвичай називають PVC; віртуальні ланцюги, що перемикаються - SVC. PVC зазвичай застосовуються для передач даних, що найбільш часто використовуються, в той час як SVC застосовуються для спорадичних передач даних. Рівень 3 Х.25 відповідає за наскрізну передачу, що включає як PVC, і SVC.

Після того, як віртуальний ланцюг організований, DTE відсилає пакет на інший кінець зв'язку шляхом відправлення його в DCE, використовуючи відповідний віртуальний ланцюг. DCE переглядає номер віртуального ланцюга визначення маршруту цього пакета через мережу Х.25. Протокол Рівень 3 Х.25 здійснює мультиплексну передачу між усіма DTE, які обслуговує пристрій DCE, розташований у мережі з боку пункту призначення, у результаті пакет доставлений до DTE пункту призначення.

Висновок

Розвиток комп'ютерної техніки та інформаційних технологій послужило поштовхом до розвитку суспільства, побудованого на використанні різної інформації та назва інформаційного суспільства.

Інформаційні мережеві технології орієнтовані переважно на надання інформаційних послугкористувачам.

Всі мережеві технології, як-от: Ethernet, Token Ring, FDDI або Х.25 – можна сказати одне з найзначніших і найяскравіших демократичних досягнень технологічного процесу. З їх появою інформація, і право на правду і свободу слова стає потенційним надбанням та можливістю більшості жителів планети, люди можуть об'єднуватись та взаємодіяти незалежно від тимчасових, відстані, державних та багатьох інших кордонів.

Нині весь світ охоплено глобальною мережею Інтернет. Саме Інтернет стирає всі межі та забезпечує поширення інформації для практично необмеженого кола людей. Дозволяє людям у будь-якій точці планети без жодних труднощів включитися в обговорення нагальних проблем. Головна особливість та призначення Інтернету – це вільне поширення інформації та встановлення зв'язку між людьми.

Список джерел та літератури:

1) Вендров А.М. Проектування програмного забезпечення економічних інформаційних систем: Підручник для екон. вузів/А.М.Вендров. - М.: Фінанси та статистика, 2000. - 352с.: Іл.

2) Гейн А.Г., Сенокосов А.І. Інформатика та ІКТ: навч. / Рекомендовано Міністерством освіти і науки РФ. - М.: Московські підручники, 2010. - 336с.

3) Карпенков, С.Х. Сучасні засобиінформаційних технологій: навч. посібник для вузів/С.Х. Карпенків. - 2-ге вид., Випр. та дод. – К.: Кнорус, 2009. – 400 с.

4) Конопльова, І.А. Інформаційні технології [ Електронний ресурс]: електронний підручник/ І.А. Конопльова, О.А. Хохлова, А.В. Денисів. - М: Проспект, 2009.

5) Корнєєв, І.К. Інформаційні технології: підручник/І.К. Корнєєв, Г.М. Ксандопуло, В.А. Машурці. - М: Проспект, 2009. - 222 с.

6) Петров В.М. Інформаційні системи/ Петров В.М. - СПб.: Пітер, 2008. - 688с.: Іл.

7) Інформаційні системи та технології: Підручник. - 3-тє вид. / За ред. Г.А.Тіторенка. - М.: Юніті-Дана, 2010. - 591 с.

8) Трофімов В. В. Інформаційні технології. Підручник для вузів/Трофімов В. В. Видавництво: Москва, ЮРАЙТ, 2011. - 624 с.

9) http://nwzone.ru/ - « Сучасні технології»: новини з усього світу: інновації hi-tech, гаджети, мобільна електроніка, інтернет, дизайн, наука.

Інформаційні системи та технології: Підручник. - 3-тє вид. / За ред. Г.А.Тіторенка. - М.: Юніті-Дана, 2010. - с. 176, 177.

Карпенков, С.Х. Сучасні засоби інформаційних технологій: навч. посібник для вузів/С.Х. Карпенків. - 2-ге вид., Випр. та дод. - М: Кнорус, 2009. - с. 140 с.

Корнєєв, І.К. Інформаційні технології: підручник/І.К. Корнєєв, Г.М. Ксандопуло, В.А. Машурці. - М: Проспект, 2009. - с. 87.

Гейн А.Г., Сенокосов А.І. Інформатика та ІКТ: навч. / Рекомендовано Міністерством освіти і науки РФ. - М.: Московські підручники, 2010. - с.33.

http://nwzone.ru/ - «Сучасні технології»: новини з усього світу: hi-tech інновації, гаджети.

Петров В.М. Інформаційні системи/Петров В.М. - СПб.: Пітер, 2008. - С.68.

Вендров А.М. Проектування програмного забезпечення економічних інформаційних систем: Підручник для екон. вузів/А.М.Вендров. - М.: Фінанси та статистика, 2000. - С.35.

Конопльова, І.А. Інформаційні технології [Електронний ресурс]: електронний підручник / І.А. Конопльова, О.А. Хохлова, А.В. Денисів. - М: Проспект, 2009.

Гейн А.Г., Сенокосов А.І. Інформатика та ІКТ: навч. / Рекомендовано Міністерством освіти і науки РФ. - М.: Московські підручники, 2010. - с.95.

Гейн А.Г., Сенокосов А.І. Інформатика та ІКТ: навч. / Рекомендовано Міністерством освіти і науки РФ. - М.: Московські підручники, 2010. - с.99.

Інформаційні системи та технології: Підручник. - 3-тє вид. / За ред. Г.А.Тіторенка. - М.: Юніті-Дана, 2010. - С.91, 92.

Конопльова, І.А. Інформаційні технології [Електронний ресурс]: електронний підручник / І.А. Конопльова, О.А. Хохлова, А.В. Денисів. - М: Проспект, 2009.

Якщо комп'ютери працюють незалежно один від одного, програми та ресурси (наприклад, принтери або сканери) доведеться дублювати для кожного з них. Наприклад, якщо два аналітики хочуть працювати з таблицею Excelі щодня роздруковувати результати своєї роботи на принтері, обидва використовувані ними комп'ютери повинні мати свою копію Excel і принтер. Якби користувачам знадобилося спільно застосовувати свої дані, ці дані довелося б безперервно переносити між комп'ютерами з допомогою дискет чи CD-RW-дисков. А якби користувачам знадобилося спільно застосовувати свої комп'ютери, то кожному з них довелося б докласти зусиль, щоб розібратися в іншій системі - адже в кожній з них є своя організація робочого столу та додатків, своя структура папок і т.д. це був би вельми незручний, неекономний процес, який призводив би до великої кількості помилок. І чим більше користувачів підключається до цього процесу, тим швидше настає момент, коли їм стає вже неможливо керувати. Однак, якби ті два ПК з нашого прикладу були з'єднані між собою в мережу, обидва користувачі змогли б застосовувати один додаток Excel, мати доступ до тих самих вихідних даних і потім відправляти результати своєї роботи на один "загальний" принтер, приєднаний до мережі (хоча, треба сказати, що в сучасних мережах найчастіше кожна робоча станція має свої програми, наприклад, Excel, а дані використовує спільно). Якби до цієї мережі додалося більше користувачів, всі вони змогли б спільно застосовувати Excel, дані та ресурси однаковим чином. Іншими словами, комп'ютери, що входять до мережі, можуть спільно використовувати:

Документи (записки, електронні таблиці, рахунки тощо);

Електронні поштові повідомлення;

Програмне забезпечення для роботи з текстом;

Програмне забезпечення із супроводу проектів;

Ілюстрації, фотографії, відео- та аудіофайли;

Живі аудіо- та відеотрансляції;

Принтери;

Дисководи CD-ROM та інші змінні запам'ятовуючі пристрої (як, наприклад, Zip-дисководи та Jaz-дисководи);

Жорсткі диски.

Оскільки в одній комп'ютерній мережі працює безліч комп'ютерів, більш ефективно керувати всією мережею з центральної точки (адміністратор мережі, network administrator). Візьмемо наведений вище приклад і припустимо, що нашим аналітикам дали нову версію програми Excel. Якщо їх комп'ютери не об'єднані в мережу, то кожну систему доведеться модернізувати та перевіряти окремо. Це не так вже й складно зробити, якщо систем лише дві. Але якщо у компанії є десятки або навіть сотні персональних комп'ютерів, проводити індивідуальну модернізацію кожного з них, звичайно, стає дорогим та неефективним заняттям. За наявності комп'ютерної мережі, щоб модернізувати додаток, таку модернізацію достатньо виконати лише один раз на сервері, після чого всі робочі станції даної комп'ютерної мережі зможуть відразу ж почати використовувати оновлене програмне забезпечення (ПЗ). Централізоване адміністрування також дозволяє з одного місця керувати безпекою комп'ютерної мережі та стежити за її роботою.

Але крім можливості спільного доступудо інформації, комп'ютерні мережі дають інші переваги. Мережа дозволяє зберігати та захищати інформацію. Наприклад, дуже важко координувати та керувати процесом резервування інформації при великій кількості незалежних один від одного персональних комп'ютерів. Системи, організовані в комп'ютерну мережу, можуть автоматично створювати резервні копії файлів в одному центральному місці (наприклад, на накопичувачі на магнітній стрічці, підключеному до мережного сервера). Якщо інформація на якомусь комп'ютері виявляється втраченою, її можна буде легко знайти в центральній системі резервування та відновити. Крім того, підвищується рівень безпеки даних. Отримання доступу до персонального комп'ютера, як правило, означає доступ до всієї інформації, що міститься в цьому комп'ютері. Однак, можливості безпеки, які надає комп'ютерна мережа, не дозволять неавторизованим користувачам отримати доступ до важливої інформації або видалити її. Наприклад, кожен мережевий користувач має своє реєстраційне (“логінне”) ім'я та пароль, які дають доступ лише до обмеженої кількості мережевих ресурсів. Нарешті, комп'ютерні мережі є ідеальним середовищем спілкування між користувачами. Замість обмінюватися паперовими нагадуваннями та записками, електронна пошта дозволяє користувачам надсилати один одному листи, звіти, зображення – майже всі типи файлів. Це також дозволяє заощадити на роздрукуванні матеріалів та зменшити затримки, пов'язані з доставкою листування між відділами компанії. Електронна пошта-- це такий потужний інструмент, що дозволяє користувачам мережі Інтернет майже миттєво обмінюватися повідомленнями, практично незалежно від свого розташування у світі.

Історія появи обчислювальних мереж безпосередньо з розвитком комп'ютерної техніки. Перші потужні комп'ютери (т.зв. Мейнфрейми) займали за обсягом кімнати і цілі будівлі. Порядок підготовки та обробки даних був дуже складний та трудомісткий. Користувачі готували перфокарти, що містять дані та команди програм, та передавали їх до обчислювального центру. Оператори вводили ці карти на комп'ютер, а роздруковані результати користувачі отримували зазвичай лише наступного дня. Такий спосіб мережевої взаємодії передбачав повністю централізовану обробку та зберігання.

Мейнфрейм- Високопродуктивний комп'ютер загального призначення зі значним обсягом оперативної та зовнішньої пам'яті, призначений для виконання інтенсивних обчислювальних робіт. Зазвичай з менфреймом працюють безліч користувачів, кожен з яких має лише терміналом, позбавленим власних обчислювальних потужностей.

Термінал(Від лат. Terminalis - відноситься до кінця)

Комп'ютерний термінал- пристрій введення/виводу, робоче місце на багатокористувацьких ЕОМ, монітор з клавіатурою. Приклади термінальних пристроїв: консоль, термінальний сервер, тонкий клієнт, емулятор терміналу, telnet.

Хост(від англ.host - господар, який приймає гостей) - будь-який пристрій, що надає послуги формату «клієнт-сервер» в режимі сервера за якими-небудь інтерфейсами і унікально визначений на цих інтерфейсах. У приватному випадку під хостом можуть розуміти будь-який комп'ютер, сервер, підключений до локальної чи глобальної мережі.

Комп'ютерна мережа ( обчислювальна мережамережа передачі даних)- система зв'язку комп'ютерів та/або комп'ютерного обладнання (сервери, маршрутизатори та інше обладнання). Для передачі можуть бути використані різні фізичні явища, зазвичай- різні види електричних сигналів чи електромагнітного випромінювання.

Для користувачів зручнішим та ефективнішим був би інтерактивний режим роботи, при якому можна з терміналу оперативно керувати процесом обробки своїх даних. Але інтереси користувачів на перших етапах розвитку обчислювальних систем значною мірою нехтували, оскільки пакетний режим- це найефективніший режим використання обчислювальної потужності, так як він дозволяє виконати в одиницю часу більше завдань користувача, ніж будь-які інші режими. На щастя, еволюційні процеси не зупинити, і ось у 60-х роках почали розвиватися перші інтерактивні багато термінальні системи. Кожен користувач отримував у своє розпорядження термінал, за допомогою якого міг вести діалог з комп'ютером. І хоча обчислювальна потужність була централізованою, функції введення і виведення даних стали розподіленими. Часто цю модель взаємодії називають «термінал-хост» . Центральний комп'ютер повинен працювати під керуванням операційної системи, що підтримує таку взаємодію, яка називається централізованим обчисленням. Причому термінали могли розташовуватися як на території обчислювального центру, а й розосереджені значної території підприємства. По суті це стало прообразом перших локальних обчислювальних мереж (ЛВС). Хоча така машина повністю забезпечує зберігання даних та обчислювальні можливості, підключення до неї віддалених терміналів не є мережевою взаємодією, оскільки термінали, будучи, по суті, периферійними пристроями, забезпечують лише перетворення форми інформації, але не її обробку.

Малюнок 1. Багато термінальна система

Локальна обчислювальна мережа (ЛВС), (локальна мережа, сленг. локалка; англ. Local AreaNetwork,LAN )- комп'ютерна мережа, що покриває зазвичай відносно невелику територію або невелику групу будівель (будинок, офіс, фірму, інститут)

Комп'ютер (англ. computer – «обчислювач»),ЕОМ (Електронна обчислювальна машина)- Обчислювальна машина для передачі, зберігання та обробки інформації.

Термін "комп'ютер" та абревіатура "ЕОМ" (електронна обчислювальна машина), прийнята в СРСР, є синонімами. Однак, після появи персональних комп'ютерів,Термін ЕОМ був практично витіснений з побутового вживання.

Персональний комп'ютер, ПК (англ. personal computer,PC ), персональна ЕОМ-комп'ютер, призначений для особистого використання, ціна, розміри та можливості якого задовольняють запитам великої кількості людей. Створений як обчислювальна машина, комп'ютер, тим не менш, все частіше використовується як інструмент доступу до комп'ютерних мереж .

У 1969 році Міністерство оборони США визнало, що на випадок війни Америці потрібна надійна система передачі інформації. Агентство передових дослідницьких проектів (ARPA) запропонувало розробити для цього комп'ютерну мережу. Розробка такої мережі була доручена Каліфорнійському університету в Лос-Анджелесі, Стендфордському дослідному центру, Університету штату Юта та Університету штату Каліфорнія в Санта-Барбарі. Перше випробування технології відбулося 29 жовтня 1969 року. Мережа складалася з двох терміналів, перший з яких знаходився в Каліфорнійському університеті, а другий на відстані 600 км від нього – у Стендфордському університеті.

Комп'ютерна мережа була названа ARPANET, у рамках проекту мережа об'єднала чотири вказані наукові установи, всі роботи фінансувалися за рахунок Міністерства оборони США. Потім мережа ARPANET почала активно зростати та розвиватися, її почали використовувати вчені з різних галузей науки.

На початку 70-х стався технологічний прорив у сфері виробництва комп'ютерних компонентів - з'явилися великі інтегральні схеми (ВІС). Їх порівняно невисока вартість та високі функціональні можливості призвели до створення міні- ЕОМ (електронно-обчислювальних машин), що стали реальними конкурентами мейнфреймів. Міні-ЕОМ, або міні-ЕОМ комп'ютери (Не треба плутати із сучасними міні-комп'ютерами), виконували завдання управління технологічним обладнанням, складом та інші завдання рівня підрозділу підприємства. Таким чином, з'явилася концепція розподілу комп'ютерних ресурсів у всьому підприємстві. Однак при цьому всі комп'ютери однієї організації, як і раніше, продовжували працювати автономно.

Малюнок 2 . Автономне використання кількох міні-комп'ютерів на одному підприємстві

Саме в цей період, коли користувачі отримали доступ до повноцінних комп'ютерів, назріло рішення об'єднання окремих комп'ютерів для обміну даними з іншими комп'ютерами, що близько розташовані. У кожному окремому випадку це завдання вирішували по-своєму. Внаслідок цього з'явилися перші локальні обчислювальні мережі.

Оскільки процес творчості був спонтанним, та й не було єдиного рішеннящодо поєднання двох і більше комп'ютерів, то ні про які мережеві стандарти не могло бути й мови.

А до мережі ARPANET в 1973 році були підключені перші іноземні організації з Великобританії та Норвегії, мережа стала міжнародною. Паралельно з ARPANET стали з'являтися та розвиватися інші мережі університетів та підприємств.

У 1980 році було запропоновано зв'язати разом ARPANET і CSnet (Computer Science ResearchNetwork) через шлюз з використанням протоколів TCP/IP, щоб усі підмножини мереж CSnet мали доступ до шлюзу в ARPANET. Ця подія, що привела до угоди щодо способу міжмережевого спілкування між можна вважати появою Інтернету у сучасному його розумінні.

Малюнок 3 . Варіанти підключення ПК в перших ЛОМ

В середині 80-х років стан справ у локальних мережах почав змінюватися. Утвердилися стандартні технології об'єднання комп'ютерів у мережу Ethernet, Arcnet, Token Ring, Token Bus,трохи пізніше - FDDI.Потужним стимулом їх розвитку послужили персональні комп'ютери Ці пристрої стали ідеальним рішенням для створення ЛОМ. З одного боку, вони мали достатню потужність для обробки індивідуальних завдань, і в той же час явно потребували об'єднання своїх обчислювальних потужностей для вирішення складних завдань.

Всі стандартні технології локальних мереж спиралися на той же принцип комутації, який був успішно випробуваний і довів свої переваги при передачі трафіку даних у глобальних комп'ютерних мережах. принцип комутації пакетів .

Інтернет (вимовляється як [інтернет]; англ. Internet, скор. від Interconnected Networks -об'єднані мережі; сленг. інет, ні)-глобальна телекомунікаційна мережа інформаційних та обчислювальних ресурсів. Служить фізичною основою для Всесвітньої павутини (World Wide WEB) . Часто згадується як Всесвітня мережа, Глобальна мережа,або просто Мережа.

Стандартні мережеві технології зробили завдання побудови локальної мережі майже очевидною. Для створення мережі достатньо було придбати мережеві адаптери відповідного стандарту, наприклад Ethernet , стандартний кабель, приєднати адаптери до кабелю стандартними роз'ємами та встановити на комп'ютер одну з найпопулярніших мережевих операційних систем, наприклад Novell NetWare. Після цього мережа починала працювати, і наступне приєднання кожного нового комп'ютера не викликало жодних проблем - звичайно, якщо на ньому було встановлено мережний адаптер тієї ж технології.

Малюнок 4 . Підключення кількох комп'ютерів за схемою "загальна шина".

Малюнок 4 . Підключення кількох комп'ютерів за схемою "загальна шина".

Мережева плата , також відома якмережна карта, мережевий адаптер, Ethernet-адаптер, NIC (англ.netinterface controller) - периферійний пристрій, що дозволяє комп'ютеру взаємодіяти з іншими пристроями мережі.

Операційна система, ОС(англ. operatingsystem)- базовий комплекс комп'ютерних програм, що забезпечує інтерфейс з користувачем, управління апаратними засобами комп'ютера, роботу з файлами, введення та виведення даних, а також виконання прикладних програм та утиліт.

ТехнологіяEthernet

Ethernet - це найпоширеніший на сьогоднішній день стандарт локальних мереж.

Ethernet – це мережевий стандарт, заснований на експериментальній мережі Ethernet Network, яку фірма Xerox розробила та реалізувала у 1975 році.

У 1980 році фірми DEC, Intel та Xerox спільно розробили та опублікували стандарт Ethernet версії II для мережі, побудованої на основі коаксіального кабелю, який став останньою версією фірмового стандарту Ethernet. Тому фірмову версію стандарту Ethernet називають стандартом Ethernet DIX або Ethernet II, на основі яких був розроблений стандарт IEEE 802.3.

На основі стандарту Ethernet були прийняті додаткові стандарти: в 1995 Fast Ethernet (додаток до IEEE 802.3), в 1998 Gigabit Ethernet (розділ IEEE 802.3z основного документа), які багато в чому не є самостійними стандартами.

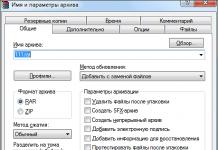

Для передачі двійкової інформації з кабелю всім варіантів фізичного рівня технології Ethernet, які забезпечують пропускну здатність 10 Мбіт/с, використовується манчестерський код (рис. 3.9).

У манчестерському коді для кодування одиниць та нулів використовується перепад потенціалу, тобто фронт імпульсу. При манчестерське кодуваннякожен такт поділяється на дві частини. Інформація кодується перепадами потенціалу, що відбуваються у середині кожного такту. Одиниця кодується перепадом від низького рівня сигналу до високого (переднім фронтом імпульсу), а нуль – зворотним перепадом (заднім фронтом).

Мал. 3.9. Диференційне манчестерське кодування

У стандарті Ethernet (зокрема Fast Ethernet і Gigabit Ethernet) використовується і той ж метод поділу середовища передачі даних – метод CSMA/CD.

Кожен ПК працює в Ethernet згідно з принципом «Слухай канал передачі, перед тим як надіслати повідомлення; слухай, коли відправляєш; припини роботу у разі перешкод і спробуй ще раз».

Цей принцип можна розшифрувати (пояснити) так:

1. Нікому не дозволяється надсилати повідомлення в той час, коли цим зайнятий хтось інший (слухай перед тим, як відправити).

2. Якщо два або кілька відправників починають надсилати повідомлення приблизно в один і той же момент, рано чи пізно їх повідомлення "зіштовхнуться" один з одним у каналі зв'язку, що називається колізією.

Колізії неважко розпізнати, оскільки вони викликають сигнал перешкоди, який схожий допустиме повідомлення. Ethernet може розпізнати перешкоди та змушує відправника призупинити передачу та почекати деякий час, перш ніж повторно надіслати повідомлення.

Причини широкої поширеності та популярності Ethernet (гідності):

1. Дешевизна.

2. Великий досвід використання.

3. Нововведення, що продовжуються.

4. Багатство вибору устаткування. Багато виробників пропонують апаратуру побудови мереж, що базується на Ethernet.

Недоліки Ethernet:

1. Можливість зіткнень повідомлень (колізії, перешкоди).

2. У разі великого завантаження мережі час передачі повідомлень непередбачуваний.

ТехнологіяTokenRing

Мережі Token Ring, як і мережі Ethernet, характеризує середовище передачі даних, що розділяється, яка складається з відрізків кабелю, що з'єднують всі станції мережі в кільце . Кільце розглядається як загальний ресурс, що розділяється, і для доступу до нього потрібен не випадковий алгоритм, як у мережах Ethernet, а детермінований, заснований на передачі станціям права на використання кільця в певному порядку. Це право передається за допомогою кадру спеціального формату, що називається маркером, або токеном (token).

Технологія Token Ring була розроблена компанією IBM у 1984 році, а потім передана як проект стандарту в комітет IEЕЕ 802, який на її основі прийняв у 1985 році стандарт 802.5.

Кожен ПК працює в Token Ring згідно з принципом «Чекати на маркера, якщо необхідно надіслати повідомлення, приєднати його до маркера, коли він проходитиме повз. Якщо проходить маркер, зняти з нього повідомлення та надіслати маркер далі».

Мережі Token Ring працюють із двома бітовими швидкостями – 4 та 16 Мбіт/с. Змішування станцій, що працюють на різних швидкостях, в одному кільці не допускається.

Технологія Token Ring є складнішою технологією, ніж Ethernet. Вона має властивості відмовостійкості. У мережі Token Ring визначено процедури контролю роботи мережі, які використовують Зворотній зв'язоккільцеподібної структури - надісланий кадр завжди повертається в станцію-відправник.

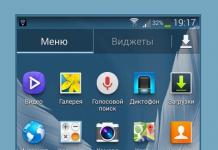

Мал. 3.10. Принцип технології TOKEN RING

У деяких випадках виявлені помилки у роботі мережі усуваються автоматично, наприклад, може бути відновлено втрачений маркер. В інших випадках помилки тільки фіксуються, а їх усунення виконується вручну обслуговуючим персоналом.

Для контролю мережі одна із станцій виконує роль так званого активного монітора. Активний монітор вибирається під час ініціалізації кільця як станція з максимальним значеннямМАС-адреси. Якщо активний монітор виходить з ладу, процедура ініціалізації кільця повторюється та вибирається новий активний монітор. Мережа Token Ring може містити до 260 вузлів.

Концентратор Token Ring може бути активним чи пасивним. Пасивний концентратор просто з'єднує порти внутрішніми зв'язками так, щоб станції, що підключаються до цих портів, утворили кільце. Ні посилення сигналів, ні їхню ресинхронізацію пасивний MSAU не виконує.

Активний концентратор виконує функції регенерації сигналів, тому іноді називається повторювачем, як у стандарті Ethernet.

Загалом мережа Token Ring має комбіновану зірково-кільцеву конфігурацію. Кінцеві вузлипідключаються до MSAU за топологією зірки, а самі MSAU об'єднуються через спеціальні порти Ring In (RI) та Ring Out (RO) для утворення магістрального фізичного кільця.

Усі станції у кільці повинні працювати на одній швидкості або 4 Мбіт/с або 16 Мбіт/с. Кабелі, що з'єднують станцію з концентратором, називаються відгалужувальними (lobe cable), а кабелі, що з'єднують концентратори - магістральними (trunk cable).

Технологія Token Ring дозволяє використовувати для з'єднання кінцевих станцій та концентраторів різні типи кабелю:

– STP Type 1 – екранована кручена пара (Shielded Twistedpair).

У кільце допускається поєднувати до 260 станцій при довжині відгалужувальних кабелів до 100 метрів;

– UTP Туре 3, UTP Туре 6 – неекранована кручена пара (Unshielded Twistedpair). Максимальна кількістьстанцій скорочується до 72 за довжини відгалужувальних кабелів до 45 метрів;

– волоконно-оптичний кабель.

Відстань між пасивними MSAU може досягати 100 м при використанні кабелю STP Туре 1 та 45 м при використанні кабелю UTP Type 3. Між активними MSAU максимальна відстань збільшується відповідно до 730 м або 365 м залежно від типу кабелю.

Максимальна довжина кільця Token Ring становить 4000 м. Обмеження на максимальну довжину кільця та кількість станцій у кільці у технології Token Ring не є такими жорсткими, як у технології Ethernet. Тут ці обмеження переважно пов'язані з часом обороту маркера по кільцю.

Усі значення тайм-аутів у мережевих адаптерах вузлів мережі Token Ring можна налаштовувати, тому можна побудувати мережу Token Ring з великою кількістюстанцій та з більшою довжиною кільця.

Переваги технології Token Ring:

· Гарантована доставка повідомлень;

· Висока швидкість передачі даних (до 160% Ethernet).

Недоліки технології Token Ring:

· Необхідні дорогі пристрої доступу до середовища;

· Технологія більш складна в реалізації;

· Необхідні 2 кабелі (для підвищення надійності): один вхідний, інший вихідний від комп'ютера до концентратора;

· Висока вартість (160-200% від Ethernet).

ТехнологіяFDDI

Технологія FDDI (Fiber Distributed Data Interface) – оптоволоконний інтерфейс розподілених даних – це перша технологія локальних мереж, у якій середовищем передачі є волоконно-оптичний кабель. Технологія з'явилася в середині 80-х років.

Технологія FDDI багато в чому ґрунтується на технології Token Ring, підтримуючи метод доступу із передачею маркера.

Мережа FDDI будується на основі двох оптоволоконних кілець, які утворюють основний та резервний шляхи передачі даних між вузлами мережі. Наявність двох кілець – це основний спосіб підвищення стійкості до відмов у мережі FDDI, і вузли, які хочуть скористатися цим підвищеним потенціалом надійності, повинні бути підключені до обох кільців.

У нормальному режимі роботи мережі дані проходять через усі вузли та всі ділянки кабелю тільки первинного (Primary) кільця, цей режим названий режимом Thru - "наскрізним", або "транзитним". Вторинне кільце (Secondary) у цьому режимі не використовується.

У разі будь-якого виду відмови, коли частина первинного кільця не може передавати дані (наприклад, обрив кабелю або відмова вузла), первинне кільце об'єднується з вторинним, утворюючи знову єдине кільце. Цей режим роботи мережі називається Wrap, тобто згортання або згортання кілець. Операція згортання здійснюється засобами концентраторів та/або мережевих адаптерів FDDI.

Мал. 3.11. ІТТ з двома циклічними кільцями в аварійному режимі

Для спрощення цієї процедури дані по первинному кільцю завжди передаються в одному напрямку (на діаграмах цей напрямок зображується проти годинникової стрілки), а по вторинному – у зворотному (зображається за годинниковою стрілкою). Тому при утворенні загального кільця з двох кілець передавачі станцій, як і раніше, залишаються підключеними до приймачів сусідніх станцій, що дозволяє правильно передавати та приймати інформацію сусідніми станціями.

Мережа FDDI може повністю відновлювати свою працездатність у разі поодиноких відмов її елементів. При множинних відмови мережа розпадається на кілька не пов'язаних мереж.

Кільця в мережах FDDI розглядаються як загальне середовище передачі даних, що розділяється, тому для неї визначено спеціальний метод доступу. Цей метод дуже близький до методу доступу мереж Token Ring і називається методом маркерного (або токенного) кільця – token ring.

Відмінності методу доступу у тому, що час утримання маркера у мережі FDDI перестав бути постійної величиною. Цей час залежить від завантаження кільця – при невеликому завантаженні воно збільшується, а при великих перевантаженнях може зменшуватись до нуля. Ці зміни в методі доступу стосуються лише асинхронного трафіку, який не є критичним до невеликих затримок передачі кадрів. Для синхронного трафіку час утримання маркера, як і раніше, залишається фіксованою величиною.

Технологія FDDI в даний час підтримує тип кабелів:

– волоконно-оптичний кабель;

– неекранована кручена пара категорії 5. Останній стандарт з'явився пізніше оптичного і зветься TP-PMD (Physical Media Dependent).

Оптоволоконна технологія забезпечує необхідні засоби передачі даних від однієї станції до іншої по оптичному волокну і визначає:

Використання як основне фізичне середовище багатомодового волоконно-оптичного кабелю 62,5/125 мкм;

Вимоги до потужності оптичних сигналів та максимального загасання між вузлами мережі. Для стандартного багатомодового кабелю ці вимоги призводять до граничної відстані між вузлами 2 км, а для одномодового кабелю відстань збільшується до 10–40 км залежно від якості кабелю;

Вимоги до оптичних обхідних перемикачів (optical bypass switches) та оптичних приймачів;

Параметри оптичних роз'ємів MIC (Media Interface Connector), їх маркування;

Використання для передачі світла з довжиною хвилі 1,3 нм;

Максимальна загальна довжина кільця FDDI становить 100 кілометрів, максимальна кількість станцій з подвійним підключенням у кільці – 500.

Технологія FDDI розроблялася для застосування у відповідальних ділянках мереж – на магістральних з'єднаннях між великими мережаминаприклад мережами будівель, а також для підключення до мережі високопродуктивних серверів. Тому головні вимоги у розробників були ( переваги):

‑ забезпечення високої швидкості передачі даних,

‑ відмовостійкість на рівні протоколу;

‑ великі відстані між вузлами мережі та велика кількістьпідключених станцій.

Всі ці мети були досягнуті. В результаті технологія FDDI вийшла якісною, але дуже дорогою. недолік). Навіть поява дешевшого варіанту для крученої пари не набагато знизила вартість підключення одного вузла до мережі FDDI. Тому практика показала, що основною сферою застосування технології FDDI стали магістралі мереж, що складаються з кількох будівель, а також мереж масштабу великого міста, тобто класу MAN.

ТехнологіяFastEthernet

Потреби високошвидкісної і водночас недорогої технології для підключення до мережі потужних робочих станцій привели на початку 90-х років до створення ініціативної групи, яка зайнялася пошуками нового Ethernet, такої ж простої та ефективної технології, але працює на швидкості 100 Мбіт/с .

Фахівці розбилися на два табори, що, зрештою, призвело до появи двох стандартів, прийнятих восени 1995 року: комітет 802.3 затвердив стандарт Fast Ethernet, який майже повністю повторює технологію Ethernet 10 Мбіт/с.

Технологія Fast Ethernet зберегла у недоторканності метод доступу CSMA/CD, залишивши у ньому той самий алгоритм і самі часові параметри в бітових інтервалах (сам бітовий інтервал зменшився удесятеро). Усі відмінності Fast Ethernet від Ethernet виявляються фізично.

У стандарті Fast Ethernet визначено три специфікації фізичного рівня:

‑ 100Base-TX для 2-х пар UTP категорії 5 або 2-х пар STP Type 1 (метод кодування 4В/5В);

- l00Base-FX для багатомодового волоконно-оптичного кабелю з двома оптичними волокнами (метод кодування 4В/5В);

- 100Base-T4, що працює на 4-х парах UTP категорії 3, але використовує одночасно тільки три пари для передачі, а решту - для виявлення колізії (метод кодування 8В/6Т).

Стандарти l00Base-TX/FX можуть працювати у повнодуплексному режимі.

Максимальний діаметр мережі Fast Ethernet дорівнює приблизно 200 м, а точніші значення залежать від специфікації фізичного середовища. У домені колізій Fast Ethernet допускається не більше одного повторювача класу I (що дозволяє транслювати коди 4В/5В коди 8В/6Т і назад) і не більше двох повторювачів класу II (що не дозволяють виконувати трансляцію кодів).

Технологія Fast Ethernet при роботі на кручений парі дозволяє за рахунок процедури автопереговорів двом портам вибирати найбільш ефективний режим роботи - швидкість 10 Мбіт/с або 100 Мбіт/с, а також напівдуплексний або повнодуплексний режим.

Технологія Gigabit Ethernet

Технологія Gigabit Ethernet додає новий, 1000 Мбіт/с, ступінь у ієрархії швидкостей сімейства Ethernet. Цей ступінь дозволяє ефективно будувати великі локальні мережі, у яких потужні сервери та магістралі нижніх рівнів мережі працюють на швидкості 100 Мбіт/с, а магістраль Gigabit Ethernet поєднує їх, забезпечуючи досить великий запас пропускної спроможності.

Розробники технології Gigabit Ethernet зберегли велику міру наступності з технологіями Ethernet та Fast Ethernet. Gigabit Ethernet використовує ті ж формати кадрів, що і попередні версії Ethernet, працює в повнодуплексному і напівдуплексному режимах, підтримуючи на середовищі той же метод доступу CSMA/CD з мінімальними змінами.

Для забезпечення прийнятного максимального діаметра мережі 200 м у напівдуплексному режимі розробники технології пішли на збільшення мінімального розміру кадру у 8 разів (з 64 до 512 байт). Дозволяється також передавати кілька кадрів поспіль, не звільняючи середовище на інтервалі 8096 байт, тоді кадри не обов'язково доповнювати до 512 байт. Інші параметри методу доступу та максимального розміру кадру залишилися незмінними.

Влітку 1998 року був прийнятий стандарт 802.3z, який визначає використання як фізичне середовище трьох типів кабелю:

‑ багатомодового оптоволоконного (відстань до 500 м),

‑ одномодового оптоволоконного (відстань до 5000 м),

- подвійного коаксіального (twinax), за яким дані передаються одночасно по двох мідних екранованих провідників на відстань до 25 м.

Для розробки варіанта Gigabit Ethernet на UTP категорії 5 була створена спеціальна група 802.3ab, яка вже розробила проект стандарту для роботи за 4-ма парами UTP категорії 5. Прийняття цього стандарту очікується найближчим часом.