Найпоширеніший формат захисту телефонних розмов - встановлення профільних програм або фізичних способів захисту. Але вони не надійні на 100%. Для максимального захисту комерційної таємниціта будь-якої іншої інформації використовуйте базові функціїгілок для пірингового шифрування.

Анфілада таємних агентів

Інформаційна безпека у 21 столітті посідає почесне місце у пріоритетах як комерсантів, які зберігають важливу ділову інформацію, так і простих обивателів. Шифрування розмов - найважливіша гілка напряму антишпигунства. У цифрову епоху перехоплення вимагає фізичного підключення, спецапаратури і навіть хакерських навичок. Тому використання криптографічних ключів для голосового трафіку- «програма-мінімум» для тих, хто по-справжньому дбає про конфіденційність.

Захистити «цифру» складно – навіть найкращі антивіруси не гарантують безпеку проти «свіжих» «троянів» та «бекдорів». Безумовно, значна частка неприємностей зі шпигунством вирішується установкою якісної противірусної системи. Якщо розкручувати справу на «повних обертах», найкращою профілактикою стає фаєрвол з повним перекриттям доступу в Інтернет.

Але настільки кардинальний підхід рідко можливий з суто технічних міркувань, не влаштує багатьох, навіть якщо альтернативи в межах досяжності не передбачається. Але й це неможливо, якщо йдеться не про ПК, а про мобільні? Більшість якісних рішеньрозроблені під Windows, тоді як Андроїд і подібні до нього ОС - «сирі» і з безліччю лазівок, яким на даному етапі розвитку не видно кінця і краю.

Мобільна безпека

Найпоширеніший формат захисту тут – встановлення профільних програм. Усі існуючі у форматі додатків рішення – двосторонні, тобто вимагають встановлення на апарати обох абонентів.

- SilentPhone – мультиплатформна програма, що дозволяє безпечно дзвонити з iOs на Android та у зворотному напрямку. До мінусів можна віднести вимогу обов'язкової абонплати – причому не в «скромних» розмірах.

- RedPhone – безкоштовна, з відкритим вихідним кодом. «Відкритий» означає не «доступний всім бажаючим відкриття чужому апараті», а можливість перевірки незалежними особами - тобто. «шаритися» у програмі для пошуків недоліків авторськими правами можна. Це означає, що сотні тисяч ентузіастів допомагають удосконалювати контент, виявляючи нові баги. Але програма потребує проведення обов'язкової «полярної» установки, тобто. на пристрої обох абонентів. Працює лише під Android.

- OsTel - сумісний практично з будь-якою ОС, за винятком Symbian. «OsTel» - не програма, а назва системи безпеки, що реалізує різні рішеннядля шифрування - CsipSimple, Groundwire, PrivateGSM та інші для різних ОС. Зареєструвавшись на веб-ресурсі розробника, доведеться викласти пристойну суму за скачування та активацію, але виплачувати таксу абонплати не потрібно.

- Cellyscrypt - британська утиліта, що використовує AES-алгоритм із 256-бітним ключем, не розшифрованим сьогодні жодним криптографом. Входить до кількох гідних варіантів, які працюють під Symbian, тобто. на Nokia/Microsoft, Motorola/Google/Lenovo та інших представниках лінійки перших мобільних.

- SecureGSM - оптимальне вирішеннядля Windows Mobile, зарекомендував себе добре, всім, виключаючи ціну. WM завжди відрізнялися особливою жадібністю в розстановці прайсів, але навіть мізерні на їхню думку 100 євро за цю програму - перебір і у разі використання алгоритму Serpent, що «навчається».

Конспірологія чи здоровий глузд?

І навіть у самій утопічній ситуації з гіпотетичною ідеальною системою жодна утиліта не врятує апарат від фізичних дійкористувача - дотику до екрану і т.д. Тим часом натискання пари непомічених кнопок буває достатньо, щоб у мобільник або планшет проникла смертельна «зараза». Але невігластво значної частки користувачів в IT-сфері – не головна неприємність.

Шумаючий скандал з PRISM, методи роботи якої розкрив АНБ США відомий Едвард Сноуден, який нині живе в РФ, наочно демонструє, що провайдер не здатний адекватно захистити клієнта при всьому бажанні. Державні розвідники знайшли важелі впливу, підкоривши своїй волі навіть Microsoft, Google, Apple, Facebook та інші компанії, які раніше славилися найвищим рівнем захисту конфіденційності.

Подібних дій уряду, які поки що викрито лише в Штатах, достатньо для отримання будь-якого – навіть фізичного – доступу до серверів. Тому не варто сподіватися на провайдера, хоч би якими ґрунтовними були його заяви про захист. Перед урядом він безсилий, і обставини це залежить.

Тому вищеописані методи хороші, але лише доти, доки в гості не заглянути люди у цивільному. Безумовно, подібні ситуації – рідкість, і переживати, якщо ви не зберігаєте у коморі збагачений уран, не варто.

Паяльник - зброя шпигуна

Конкуренти можуть використовувати дружні зв'язки, шантаж або піти «обхідними» шляхами, щоб вивідати у провайдера будь-які дані, що його цікавлять по абоненту. Тому «шифр» – поняття, що потребує комплексного підходу.

Єдиними по-справжньому ефективними методамитут стають контактні; Вочевидь, це складно, але результат перевершує будь-які очікування слідкуючого:

- жучок. Незважаючи на образ, що примелькався в кіно і іграх, жучок - примітивний і малоефективний спосіб, неможливий до використання в ряді ситуацій. Проблема жучків - у труднощах їх встановлення, а також чималій ціні - мініатюрний пристрій, який міг би писати, але був менший за сірникову голівку, коштує дуже дорого навіть у століття прогресу. Жучок дозволяє відстежити все, що говорить людина, причому на різних апаратах – достатньо потрапляти до зони уловлювання сигналу. Головний недолік тут – у неможливості не лише відстежити номер, а й встановити, що каже співрозмовник. Але слідкує необхідно не тільки встановити, а й забрати пристрій. Тому досить регулярно перевіряти мобільний телефон на наявність прикріплених зовні сторонніх предметів, включаючи мікронаклейки;

- ретранслятори. Цим досить одноразової установки - як відомо з назви, прилад передає отримані дані своєму власнику віддалено. Крім відстеження розмов, ретранслятори часто дозволяють простежити номери вхідних/вихідних, перетворюючись на перехідну ланку між контактними гаджетами та вірусними засобами. Головним недоліком, що унеможливлює широке застосування, стає необхідність фізичного «імплантування» в телефон. Тому важливо у разі поломки апарату вдаватися до послуг лише перевірених майстрів із близького кола друзів;

- фейки. Трапляється, що телефон за замовчуванням є «ліговим». шпигунських гаджетів, і в зібраному вигляді, не відрізняючись зовні і системно від «побратимів», буквально напханий всім, що зустрічається у фільмах про агента 007. Очевидна гідність методу - у простоті поводження, а також відсутності видимої каверзи - гаджет, чия упаковка власноруч розкривалася, не викликає підозри. Тому, хоч би як це впливало на престиж, намагайтеся не користуватися подарованим телефоном для проведення ділових переговорів.

Комплексне вирішення проблем безпеки

Так, фізичні способи, хоч і надійні, рідко бувають зручними до виконання, і тому перевага все ж таки віддається стеженню через «цифру». І саме тут можна зробити «хід конем» для максимального захисту комерційної таємниці та будь-якої іншої інформації – використовувати базові функції гілок для пірингового шифрування.

Універсальне рішення для цього – використовувати YouMagic. Унікальна технологія передачі дозволяє приховати будь-яке повідомлення від сторонніх як на самому апараті, так і на сервері, не використовуючи при цьому стороннє ПЗ і не вдаючись до встановлення «посередницьких» утиліт з потенційно вбудованими «бекдорами».

Також це єдиний надійний метод, що дозволяє захистити як мобільний зв'язок, а й . Все, що потрібно для продуктивного конспіративного спілкування без кордонів, – власний веб-телефон. Крім очевидних переваг захисту, з IP-телефонією ви також отримаєте і безліч інших переваг:

- безкоштовні дзвінки всередині мережі та вигідні тарифидля дзвінків за кордон;

- просте налаштування та віддалена підтримка на випадок проблем - системних, «залізних» та будь-яких інших, які можуть виникнути з веб-лінією;

- відсутність прив'язки до фізичною адресоющо відкриває можливість швидкого переїзду і навіть «офісу», розосередженого по всій планеті.

Коли говорять про ризики застосування смартфонів – насамперед згадують про шкідливе ПЗ та втрату (розкрадання) смартфона. Але існує загроза прослуховування вашого смартфона і навіть несанкціонованого знімання інформації з мікрофона вашого смартфона під час наради. І мало хто думає, що в наш час дуже небезпечною загрозоює формування компромату, що вимовляється вашим голосом.

Сучасні технічні засобизабезпечують дистанційне включення мікрофона та камери телефону, що призводить до несанкціонованого прослуховування розмов та несанкціонованої фото- та відеозйомки. Можна виділяти гармоніки сигналу мікрофона з антени мобільного телефону та перехоплювати їх до того, як сигнал буде прийнятий найближчою станцією GSM. Крім того, ризики несе безконтактний зв'язок та хакерство у безпосередній близькості від мобільних телефонів, обладнаних модулями NFC (Near Field Communication).

Хибні базові станції

Спеціальний пристрій, що називається «пастка IMSI» (International Mobile Subscriber Identity - унікальний ідентифікатор, прописаний в SIM-карті), прикидається для мобільних телефонів, що знаходяться поблизу, справжньою базовою станцією стільникової мережі. Такі трюк можливий тому, що в стандарті GSM мобільнийтелефон зобов'язаний аутентифікувати себе на запит мережі, а ось сама мережа ( базова станція) свою автентичність підтверджувати телефону не повинна. Як тільки мобільний телефон приймає пастку IMSI як свою базову станцію, вона може деактивувати увімкнену абонентом функцію шифрування і працювати зі звичайним відкритим сигналом, передаючи його далі цієї базової станції.

Сьогодні цей трюк успішно використовується американською поліцією. за відомостям The Wall Street Journal, департамент юстиції США збирає дані з тисяч мобільних телефонів американських громадян за допомогою пристроїв, що імітують стільникові вежі. Ці прилади, відомі як dirtbox, розміщені на борту літаків Cessna і призначені для затримання осіб, підозрюваних у скоєнні злочинів. Згідно з твердженнями знайомих із проектом джерел, ця програма знаходиться на озброєнні служби маршалів США (U.S. Marshals Service) з 2007 р. і охоплює більшу частину населення країни.

60-сантиметрові dirtbox імітують стільникові вежі великих телекомунікаційних компаній і «виманюють» унікальні реєстраційні дані мобільних телефонів. Технологія, якій оснащено пристрій, дозволяє оператору збирати ідентифікаційні дані та інформацію про геолокацію з десятків тисяч мобільних телефонів всього за один політ Cessna. При цьому навіть наявність функції шифрування в телефоні не запобігатиме цьому процесу.

Більше того, за допомогою пасток IMSI на телефон можуть надсилатися помилкові дзвінки або SMS, наприклад, з інформацією про нову послугу неправдивого оператора, в яких може міститися код активації мікрофона мобільного телефону. Визначити, що в режимі очікування мобільного телефону включений мікрофон, дуже складно, і зловмисник спокійно може чути і записувати не тільки розмови по телефону, а й розмови в приміщенні, де знаходиться мобільний телефон.

Шифрування мереж GSM не допомагає захистити переговори від перехоплення. Тому потрібно заздалегідь продумати питання захисту текстових (SMS, різні IM-мессенджери) і поштових повідомлень.

Записувати розмови можна різними способами. Так, сьогодні є трояни, які записують переговори з мікрофона вашого ПК та зображення з його відеокамери. А завтра? Завтра, гадаю, з'являться відповідні трояни і для смартфонів. Фантастика? Анітрохи.

Захищатись програмними засобамивід підслуховуючих пристроїв дуже складно. І якщо на ПК ви ще можете сподіватися, що у вас немає трояна, то на смартфоні… А тим більше у приміщенні… Я не став би.

Бігати надвір і говорити там? А де гарантія, що на вас не йде полювання за допомогою спрямованого мікрофона?

Сьогодні у багатьох керівників улюбленим смартфоном є iPhone. Але не варто забувати, що дуже популярним способом прослуховування є подарований «жертві» смартфон із попередньо налаштованим шпигунським ПЗ. Сучасні смартфони пропонують безліч засобів для запису розмов та текстових повідомлень, а сховати програму-шпигун у системі дуже просто. Особливо якщо ви придбали так званий перепрошитий смартфон. iPhone взагалі дозволяє записувати все, що відбувається, і вивантажувати отриманий архів через вбудовані сервіси. Погодьтеся, знахідка для шпигуна.

Що робити? А це вже питання. На допомогу прийдуть всі ширші системи шифрування голосу, SMS і e-mail. І якщо про шифрування e-mail, файлів, жорстких дисківта інших носіїв (флешок, смартфонів, планшетів) говорилося неодноразово, то шифрування телефонних переговорівнайчастіше ще новинка.

Проблема шифрування в мережах GSM

При створенні стандарту зв'язку GSM вважалося, що слухати чужу розмову в мережах GSM практично неможливо. У свій час Джеймс Моpан, директор підрозділу, що відповідає в консорціумі GSM за безпеку та захист системи від шахрайства, заявляв: «Ніхто у світі не продемонстрував можливість перехоплення дзвінків у мережі GSM. Це факт… Наскільки нам відомо, немає жодної апаратури, здатної здійснювати такий перехоплення». Але чи справді це так? Адже основний мінус стільникового зв'язку, Як і будь-якого радіозв'язку, - передача даних бездротовими каналами зв'язку. Єдиним способомЗапобігти вилучення інформації є шифрування даних.

Основа системи безпеки GSM – три секретні алгоритми, які повідомляються лише постачальникам обладнання, операторам зв'язку тощо. д. A3 – алгоритм авторизації, що захищає телефон від клонування; A8 - службовий алгоритм, який генерує криптоключ на основі вихідних даних алгоритму A3; A5 - алгоритм шифрування оцифрованого мовлення задля забезпечення конфіденційності переговорів.

На сьогодні у GSM-мережах використовуються дві версії алгоритму А5: A5/1 та А5/2. Цей поділ став можливим через експортне обмеження на довжину ключа шифрування в Америці. У результаті країнах Західної Європи та США використовується алгоритм А5/1, а інших країнах, зокрема Росії - А5/2. Незважаючи на те, що алгоритми А5 були засекречені, вже до 1994 стали відомі їх деталі. Сьогодні про алгоритми шифрування GSM відомо практично все.

A5 реалізований потоковий шифр на основі трьох лінійних регістрів зсуву з нерівномірним рухом. Такий шифр зарекомендував себе як дуже стійкий при великій величині регістрів і деякий час використовувався у зв'язку. У A5 використовують регістри в 19, 22 і 23 розряди, що сукупно дають 64-розрядний ключ. При тому, що довжина шифру невелика, розкрити його «на льоту» (а цього вимагає саме завдання прослуховування) не під силу навіть досить потужним комп'ютерам, Т. е. при належної реалізації протокол зв'язку GSM може мати непоганий практичний захист.

Але! Ще 1992 р. наказом Мінзв'язку № 226 «Про використання засобів зв'язку для забезпечення оперативно-розшукових заходів Міністерства безпеки Російської Федерації» було встановлено вимогу забезпечити повний контрольза абонентами будь-яких засобів зв'язку (у тому числі мобільного). Мабуть, тому у 64-розрядному ключі 10 розрядів просто замінено нулями. Крім того, через численні конструктивні дефекти стійкість шифру знаходиться на рівні 40-розрядного, який легко може бути розкритий будь-яким сучасним комп'ютером за пару секунд.

Таким чином бачимо, що можливість прослуховування будь-якого абонента в мережах GSM - це не тільки реальність, а й норма, закон (крім прослуховування, виписана індульгенція на місцезнаходження, фіксацію номера та багато інших «сервісів»).

І відповідь на запитання, чи можна прослухати абонента мережі GSM, знайдено. На сьогоднішній день в Інтернеті викладено безліч програм для злому захисту протоколів зв'язку GSM, які використовують різні методи. Однак варто врахувати, що для розшифровки ви спочатку маєте перехопити відповідний сигнал. У світі вже існує близько 20 популярних видів обладнання для прослуховування трафіку в мережах GSM.

Фальсифікація мови абонентів з метою їхньої компрометації

Мало того, що вас можуть прослухати. Ваш голос можна підробити, сформувавши пропозиції, які ви ніколи не вимовляли. Довести потім, що це не ви, надзвичайно складно. Так, американські вчені з лабораторії компанії AT&T розробили нову технологію синтезування людських голосів. Програма може розмовляти будь-яким голосом, спираючись на попередній запис. Крім того, вона копіює інтонації та характерні особливостівимови, властиві зразку. Створення кожного нового синтезованого голосу займає від 10 до 40 год. Спочатку людину, голос якої хочуть перекласти на комп'ютерний виглядзаписують. Потім голос переводиться в цифровий виглядта аналізується. Результати надходять на вхід програми синтезу мови. Програма у своєму загальному виглядіпризначається для роботи в центрах обробки телефонних дзвінків у складі програмного забезпечення, що перекладає текст у мову, а також в автоматичних голосових стрічках новин. А хто заважає використовувати таке програмне забезпечення для компрометації того чи іншого користувача? Та ніхто!

Що робити? Знову ж таки на допомогу прийдуть системи шифрування.

Програмне шифрування. Насправді шифрування телефонних переговорів найчастіше зводиться до передачі голосового трафіку через Інтернет як шифрованого трафіку. Найчастіше при цьому шифрування здійснюється програмним шляхомвикористання ресурсів вашого смартфона.

Незважаючи на те що програмний методмає ряд переваг, йому ж притаманний і ряд недоліків, які, на мій погляд, значно перевищують його переваги.

Переваги програмного шифрування:

1. легкість установки;

2. використання одного смартфона.

Недоліки:

1. необхідний достатньо потужний смартфонщоб справлятися з шифруванням-розшифровуванням голосового потоку;

2. додаткове навантаження на процесор сприятиме швидшій розрядці акумулятора, а так як сьогодні рідкісні смартфони здатні відпрацювати більше доби в режимі розмови, це призведе до того, що вам доведеться постійно заряджати ваш смартфон;

3. ризики застосування шкідливого ПЗ;

4. необхідність повного непоновного стирання даних на смартфоні перед його заміною. У деяких випадках це можливо лише за умов сервісного центру;

5. повільніше проти апаратної реалізацією шифрування потоку;

6. потребує з'єднання 3G і більш високошвидкісному, інакше значно знижується якість розшифрованого голосового сигналу.

Апаратне шифрування. Разом з тим хотілося б відзначити, що в даний час вже існують апаратні шифратори, що підключаються каналом Bluetooth до вашого телефону (в даному випадку може використовуватися не тільки смартфон, а будь-який мобільний телефон навіть без операційної системи, головне, щоб він забезпечував стійкий зв'язок по Bluetooth).

При цьому мова шифрується та дешифрується у відповідному апаратному модулі. Зашифровані дані передаються через Bluetooth в мобільний телефон абонента і потім через мережу GSM стільниковогооператора іншому абоненту. Шифрування безпосередньо в апаратному модулі виключає перехоплення незашифрованого мовлення та можливість витоку інформації з вини стільникового оператора. Апаратні шифратори є невразливими для шкідливого ПЗ, оскільки вони працюють під управлінням своєї унікальної ОС.

Зашифроване мовлення передається через мережу GSM стільникового оператора на мобільний телефон другого абонента і потім каналом Bluetooth на його шифратор, де відбувається дешифрування. Дешифрувати мовлення може лише абонент, з яким ведеться розмова, оскільки для зв'язку з кожним абонентом передбачено свій ключ шифрування.

Звичайно, це ускладнює перехоплення мови. Причому навіть якщо мікрофон вашого смартфона буде включений несанкціоновано зовнішнім зловмисником, то апаратний шифратор також має функцію придушення мікрофонів, і зловмисник почує просто білий шум замість розмови.

Переваги апаратного шифрування:

- швидкодія;

- несхильність до атак шкідливого ПЗ;

- неможливо зняти сигнали промови з мікрофона смартфона, тому що в процесі роботи мікрофон перехоплює тільки білий шум, що генерується апаратним шифратором;

- не потребує ресурсів смартфона, а отже, не впливає на його розряд.

Недоліки:

- вам доведеться носити в кишені два пристрої (власне смартфон та шифратор);

- Вища вартість апаратного шифрування проти програмним.

Висновок, який можна зробити: якщо вам є що приховувати, а нам усім є що приховувати, потрібно або мовчати і не користуватися благами цивілізації, або заздалегідь думати про можливих ризиках, пов'язаних із спілкуванням.

Який тип шифрування (програмний чи апаратний) ви оберете – вирішувати вам. Але вирішувати це потрібно абсолютно свідомо.

У свято прийнято вітати та приймати радісні привітання як від близьких, так і не дуже. Вчора ще була Прощена неділя, рідкісна можливість вибачитися у всьому світі і, можливо, навіть її отримати. Чоловіків, юнаків та хлопчиків вітаю з тим, що вони вміють захищати своїх близьких від різних напастей, дівчатам натякаю, що нас треба пестити та плекати, можна в іншій послідовності. Традиція вибачатися мені подобається, таке перезавантаження всього, спроба залишити всі образи в минулому. Тому якщо когось раптом зачепив, то не гнівайтесь, при всьому чесному народі перепрошую. Незважаючи на святковий день, у нас попереду цілий тиждень, а отже, саме час підготуватися до нього. Хто володіє інформацією, той має світ. Почнемо з того, що розберемося, як оператори збираються заробляти під час кризи і які хитрощі вони будуть для цього застосовувати.

Оператори піднімають ціни на послуги, хитрощі та трюки

Під час кожної економічної кризи ціни на зв'язок йшли вгору за інфляцією, хоча в 2009 році багато російські операторибадьоро рапортували про те, що у них знижується вартість послуг і вони стають вигіднішими для абонентів. Частково це було правдою, частково ні. Конфігурація цієї кризи дуже відрізняється від того, що була в 2009 році, з точки зору операторів. Майже всі російські оператори тепер не орієнтуються на продаж послуг на вагу, тобто в роздріб, а намагаються пропонувати пакетні пропозиції. Тобто ви вигідно купуєте пакет, в якому є стільки ГБ трафіку, стільки хвилин, певні опції. Коли я говорю про те, що подібна оптова пропозиція вигідна, це дійсно так для багатомовних абонентів. Спробуймо розібратися, як вчинять оператори, щоб, з одного боку, бути підготовленими, з іншого – не упустити можливу вигоду.

Нагадаю, що умовно на російському ринкуможна виділити дві хвилі тарифотворчості, одна посідає весну, друга на осінь. У проміжку існуючі тарифні плани налаштовують, підточують напилком, стежать за ініціативами колег-конкурентів. Останні десять років маркетингові відділи кожного оператора намагаються вигадати ходи, коли пропозиція виглядатиме вигідно для споживача, але при цьому принесе більше грошейоператору. На першому етапі всі думки били в одну точку – зробити максимально заплутані умови, щоб сам чорт у них ногу зламав. Пам'ятаєте ось це - перша хвилина розмови коштує 2 рублі, з 2-ї по 10-у хвилину включно - 0 рублів, потім 3 рублі і так далі? Я ніколи не міг зрозуміти ці тарифні плани, завжди в них плутався і хотів простоти. Потім настав час «простих» тарифів із однією цифрою. Заробляли вже на передачі даних. Потім оператори почали створювати масово-пакетні пропозиції.

Чим цікавий пакет для оператора? Вигода пряма і нехитра - оптом продають набір послуг, причому не факт, що споживач вибере всі послуги. Нарізаючи тарифну лінійку не дуже дрібно, ви отримаєте гарний крокза кількістю послуг, що продаються. Основне завдання – зробити так, щоб ці тарифи були посередині середньостатистичного споживання. Наприклад, ви бачите велику групу абонентів, які споживають у середньому 500 МБ трафіку з телефону на місяць. Їм варто дати 1 ГБ трафіку, це підвищить завантаженість мережі, що теж непогано, але головне люди все-таки не витратять весь трафік. Якщо подивитися на статистику одного з операторів, ми побачимо, що споживачі з 500 МБ поступово мігрують до 700 МБ, тобто залишається в запасі ще 300 МБ. Цілком зростання споживання і, відповідно, зміну смаків людей займають від півроку до року. Кожен оператор сьогодні намагається підсадити абонентів на передачу даних, продаж голосу давно встав і падає, а ось дані зростають. І тут треба привчити навіть маломовних абонентів сидіти в мережі, грати в мережеві іграшки, дивитися фільми онлайн. Щойно якась група абонентів пробиває у середньому ліміт свого тарифу, їм знову піднімають планку, виходить новий тарифний план. Коштує він трохи більше, але й ГБ у нього насипають також більше. У перерахунку на один ГБ виходить вигідніше, ніж раніше.

У пакетів є ще одна величезна перевага – людина, яка звикла платити за пакет, знає, скільки він витрачає на зв'язок щомісяця. І люди звикають до цієї суми, оператор може з високою точністюприпускати, яким буде грошовий потік. І це йому важливий параметр. У цю кризу вся творчість піде в тюнінг пакетних пропозицій і вони будуть досить цікавими. Більше того, для більшості зростання тарифів не буде помітним, оскільки ми отримаємо якісну послугу (вважай, ГБ трафіку за свої гроші). Ті, хто захоче залишитись на старих тарифах, зможуть це зробити на якийсь час. Виходить, що примусу не буде. Тобто ви зможете самостійно обирати, чим і як користуватись. Тим не менш, у квітні очікується середнього зростання в 10-15 відсотків, але не можна стверджувати, що це буде підвищення цін на все. Фактично, це зростання буде розмащене за новими пропозиціями.

Ті, хто не користується пакетними пропозиціями, зіштовхнеться із зростанням цін на мобільний трафік. Він і до того був дуже дорогим (1 МБ за 10 рублів, як приклад), а зараз стане ще дорожчим. У тому ж таки Мегафоні ввели мінімальну тарифікацію за сесію в 1 МБ. Поясню – при кожному зверненні до будь-якого сервісу, наприклад погоді, де передається від сили 10 КБ, з вас списуватимуть як за один мегабайт. Грабіж? Однозначно. Але це м'яке нагадування, що треба вибрати найменший, але пакет, де вартість мегабайта буде на порядок менше.

Ще один прийом, на який підуть усі оператори, це скасування безкоштовних опцій або збільшення вартості додаткових опцій у ваших тарифних планах. Оператор може, але не прагне змінювати основні параметри тарифних планів, простіше вивести нові тарифи ринку. І одностороння зміна цін завжди викликає обурення людей. Найменше обурення викликає скасування безкоштовних опцій, про які попереджають на сайті оператора. Зазвичай, попередження виходять у п'ятницю ввечері, в архіві новин, і жодна людина (нормальна) їх не бачить. З вас беруть трохи більше, ви у своїх рахунках цього практично не помічаєте. До речі, всі сайти операторів для цього випадку зареєстровані як ЗМІ, що дає змогу не розсилати вам SMS-повідомлення. Попередньо безкоштовні опціїмають звичай після закінчення певного періоду перетворюватися на платні.

Якщо ви не хочете траплятися на такі хитрощі, то вам треба контролювати те, що відбувається. 2015 року це стало помітно простіше зробити, ніж ще п'ять років тому. Достатньо зайти в особистий кабінетна сайті оператора та переглянути всі послуги, що підключені на ваш номер. Деколи мені доводиться чути від людей, що вони не хочуть стежити за оператором, а мріють, що він чесно відстежуватиме всі витрати і не додаватиме непотрібні послуги. Утопія, оскільки обов'язок відстежувати те, чим ви користуєтеся, лежить виключно на вас. Це непопулярна думка, але все ж таки, дочитавши ці рядки, відзначте у своєму телефоні, що вам потрібно зайти в особистий кабінет і подивитися, чим ви користуєтеся. Заодно розкажете, що за відкриття ви зробили. Можливо, що ніяких неприємних відкриттів на вас і зовсім не чекає. Але ж цікаво.

У 2015 році оператори уважно стежитимуть за тим, щоб користувачі не оптимізували свої витрати, купуючи SIM-карти з інших регіонів. В останні два роки стала популярною купівля карти в Твері, а використання в Москві (виключно як приклад). За менші гроші ви отримуєте більше трафіку і економія виходить відчутною. Якщо раніше оператори закривали на це очі, то зараз введуть усілякі рогатки, щоб такі «оптимізатори» не могли використати подібний прийом.

Вже зросли ціни на міжнародний роумінг, що було неминуче, оскільки партнери виставляють ціни над рублях, а кількість туристів, які приїжджають до Росії (взаємозаліки як наслідок), невелика. Купівля місцевої SIM-картки, як і завжди, залишається досить цікавим виходом із цієї ситуації.

У сухому залишку виходить така картина. Ринок послуг мобільного зв'язку проведе дуже м'яке підвищення цін, коли користувачі його часто навіть не відчують. Треба уважніше стежити за своїми послугами та змінами тарифів, відстежувати рахунки (змінився рахунок на стільки відсотків, наприклад, платили в середньому 500, а тут раптом 600 – пряма дорога розбиратися, що змінилося). Сподіваюся, цей короткий екскурсУ хитрощі операторів допоможе вам правильно спланувати свої витрати на зв'язок і не витратити більше, ніж зазвичай.

Скільки часу ви проводите зі своїм телефоном?

Так, припустимо, скільки часу ви проводите зі своїм телефоном. Подумайте на хвилинку, спробуйте згадати, як часто ви дістаєте телефон, дивіться на ньому погоду, повідомлення, пошту або ще щось. Десяток щодня? Напевно це дуже мало. П'ятдесят разів? Сто? Скільки?

Нещодавно я читав досить кумедне дослідження, в якому стверджувалося, що щороку ми починаємо витрачати більше часу на наші телефони. Наводився графік, на якому крива часу порожнього забиралася вгору. Вирішив перевірити, а як з цим справи у мене, і поставив на собі нелюдський експеримент.

Однією з програм, що з'явилися досить давно на Android, є BreakFree, вона вміє вважати, як часто ви розблокуєте апарат, в яких додатках сидите (це вже за гроші так просто не показує).

Але мені більше сподобалася програма Instant (є і для iOS), відстеження додатків також за гроші (67 рублів на рік, на тиждень можна підписатися безкоштовно).

У Instant теж не все ідеально, але принаймні можна подивитися кількість розблокувань і час використання. У пікове значення, коли мені нарахували 380+ хвилин на день, у мене працював у фоновому режиміНавігатор, програма здуріла, вважаючи, що я дивлюся на екран, хоча він був вимкнений. Не обійшлося, як бачите, без помилок. Але загалом усе підраховується правильно.

У вихідні, коли у мене спокійний час, я беру телефон до рук близько 70-80 разів (число розблокувань), у будні це 150-180 разів. Шалене число! Подумайте, наскільки багато часу я проводжу з цим пристроєм, на якому дивлюся відео, відповідаю на пошту, сиджу в деяких соціальних мережах. Чи маю залежність від телефону? Однозначно, ні (кожен хворий заперечує свою залежність!). Але те, що цей інструмент забирає купу часу, справді так.

Хочу вам запропонувати взяти участь у невеликому експерименті терміном на тиждень. Давайте ви спробуєте одну з цих програм, а потім поділіться своїми даними. Впевнений, що вам і самим буде цікаво дізнатися скільки часу ви витрачаєте на телефон, що ви робите і так далі. Це зовсім не така очевидна інформація, як здається на перший погляд. Наприклад, я думав, що в моєму випадку на перше місце вийде твіттер, але виявилося, що це іграшка Royal Revolt 2, на яку нещодавно натрапив і граю час від часу. Після того, як побачив, скільки часу витрачаю, грати припинив. Тобто такий софт, безумовно, має і корисна функція- Смикати, змушувати контролювати час, який витрачаєш. Звісно, це підійде не всім. Хтось уміє це робити усвідомлено, хтось витрачає свій час бездумно, і програма тут не допоможе справі.

Надсилайте мені ваші результати у суботу чи неділю, постарайтеся трохи описати себе та свій спосіб життя, щоб у наступних «Бірюльках» ми вже поговорили на прикладах, хто і як користується своїми телефонами. Заздалегідь дякую за те, що ви візьмете участь у нашому невеликому експерименті.

Злам Gemalto та даних про ключі шифрування SIM-карт

Майже в кожному стільниковому телефоні є SIM-картка, вона може відрізнятися за розміром, але не за функцією. Це свого роду ключ, який відкриває вам двері у світ стільникового зв'язку. Карти відрізняються обсягом пам'яті, функціональністю, але у всіх випадках на SIM-карті містяться ключі шифрування, які дозволяють встановити зв'язок із оператором. При клонуванні SIM-карток практично вся інформація переноситься на болванку, але зламати ключ шифрування неможливо, це 128-бітний криптографічний ключ. Кожна SIM-карта має два унікальні параметри, які не збігаються в теорії з жодною іншою картою – це IMSI-номер, а також 128-бітний ключ аутентифікації Ki. Також у SIM-карту прописаний алгоритм аутентифікації, він може відрізнятися у різних операторів(А3), генерація ключа сесії (А8). Алгоритми А3 та А8 тісно пов'язані, вони працюють у зв'язці. Охочі можуть прочитати, наприклад, у ній механізм роботи описується зрозуміло та просто.

Доведених випадків злому GSM-мереж в історії немає, на різних конференціях хакерів демонструвалися роботи, які в теорії дозволяли здійснити такий злом, на практиці є безліч проблем, які роблять подібні методики недоцільними. Наприклад, у центрі міста одночасно базова станція може обслуговувати тисячі апаратів. Виділити з мішанини той, який вам треба перехопити та прослухати, досить важко. Тому спецслужби завжди йшли іншими шляхами. Тим більше, що ключ шифрування міститься всередині SIM-картки і для його злому необхідно отримати фізичний доступ до неї.

У черговому одкровенні Едвард Сноуден стверджує, що британська розвідка спільно з АНБ США зламала мережу Gemalto та отримувала протягом кількох років дані про ключі шифрування SIM-карток. Для розуміння рівня проблеми достатньо сказати, що Gemalto минулого року виробила та поставила на ринок 2 мільярди SIM-карток. Фактично, карти компанії використовуються у переважній більшості телефонів та інших пристроїв у світі.

Мені складно уявити, як саме міг статися витік ключів, оскільки процедура безпеки в Gemalto досить хитромудра. На виробничій лінії, де створюють карти, обладнання не має пам'яті, щоб зберігати серії ключів, тут потрібно фізично вклинитися та перехоплювати дані на льоту. Зважаючи на те, що система безпеки досить сильна, уявити такий сценарій складно. Але ламали мережу компанії цілеспрямовано.

Компанія має кілька заводів, що виробляють SIM-карти, скрізь високий рівеньбезпеки. Шифри створюються на окремих машинах усередині корпоративної мережі, їх створює спеціальний алгоритм Під кожного оператора створюється свій набір ключів з урахуванням побажань та вимог. Потім ці ключі автоматично генеруються та розміщуються на виробництві. Їхня копія записується на диски і передається оператору. Ніякі дані в Gemalto не зберігаються, якщо оператор втратить свій диск, він сміливо може викидати всі SIM-карти, вони будуть марні. Звучить дуже здорово. Але стверджується, що систему якимось чином зламали та змогли збирати всі дані про SIM-картки.

Потенційно це несе велику проблему, оскільки ставить під сумнів саму основу сучасних стільникових мереж. Зловмисник, знаючи систему шифрування та ідентифікації конкретної SIM-карти, теоретично здатний перехоплювати і розшифровувати сигнал у режимі реального часу. Виключно теоретично. Поки що такого обладнання ніхто не створював, хоча, можливо, десь воно вже існує, але широкому загалу це невідомо. Тобто хтось отримав ключ від SIM-картки та всіх переговорів. Але залишається інше питання, що необхідно фізично отримати сигнал з стільникового телефонутобто постійно записувати весь ефір. Це дорого, складно та малозастосовно в інших країнах, на чужій території. Поставити класичний жучок на телефон набагато дешевше та простіше. Питання економічної доцільності у крадіжці даних SIM-карток. Як мені здається, це зробили, щоб було чи про запас. Насправді виглядає малоймовірним, щоб такі методи злому виправдовували себе.

Наприклад, у Росії оператори надають усі дані SIM-карток у ФСБ. Що теоретично дає можливість перехоплювати і розшифровувати всі сигнали на лету. На практиці під час усіх НП, терористичних актів оператори відключають режим шифрування, щоб спецслужби могли слухати ефір. Це опосередковано вказує на те, що навіть знаючи шифрування карток, на льоту отримувати розмови з них не так просто. Можливо, що я помиляюся в цьому питанні і все навпаки. Хоча віриться в це важко.

Крадіжка ключів шифрування SIM-карток – це небезпечний дзвіночок, оскільки вони забезпечують безпеку розмов і є основною перешкодою для їхнього злому. З цими даними зловмисники одержують відмичку, яка може розшифрувати всі розмови. Але найголовніше, це співвідношення IMSI-номера та алгоритму захисту. Мені, безперечно, не подобається, що є ймовірність, що хтось отримав усі ці дані. Але повторюся, поки ще не було жодного доведеного та підтвердженого випадку злому GSM-мереж. Насправді доведеного. Чутки, розмови, припущення, але жодних фактів. На тлі витоків про те, що багато систем корпоративної безпекивиявилися дірявими (згадуємо Sony), ця історія не здається неможливою. Але ми як користувачі можемо тільки сподіватися, що оператори вживуть відповідних заходів. Загвоздка тільки в тому, що якщо з'ясується, що карти скомпрометовані, доведеться фізично замінювати SIM-карти по всьому світу. Вкрай сумніваюся, що хтось на це піде, це витрати, які обчислюються мільярдами доларів, а хтось повинен ще й оплатити виробництво нових SIM-карток. Тому незалежно від результатів розслідування заміна буде поступовою, а нервувати публіку не будуть. У Gemalto обіцяють докласти всіх зусиль, ведуть власне розслідування, але поки що не бачать жодних проріх у безпеці. Для компанії це серйозна криза, але замінити Gemalto у масштабах нашого світу просто ніким.

Конфіденційний зв'язок у Росії та за кордоном

Потенційна вразливість SIM-карт завжди бралася до розгляду, тому військові та держчиновники почали використовувати спеціально розроблені мобільні телефони, які мали окремий чіпдля криптографії та шифрували всі розмови, повідомлення. Майже ніхто не постачав такі пристрої набік, до інших країн. Криптографія - це продукт для внутрішнього вживання, а тим більше в таких пристроях. Наявність таких пристроїв у чужих руках потенційно може призвести до того, що в них знайдуть уразливості, це одне з пояснень, чому їх не зустріти на кожному розі.

Моє перше знайомство з апаратом, що шифрує зв'язок, відбулося на початку 2000-х, знайомий привіз пару телефонів Sagem, якими користувався на російських мережах, Доки до нього не звернулися міцні люди в цивільному і не попросили дати пояснення, що він приховує від рідної держави. Мотивація була дуже простою - ви користуєтеся забороненими технологіями. Тоді все обійшлося, телефони відібрали і попросили так більше не чинити.

У 2006 році зовсім інша людина вирішила зробити бізнес на апаратах Sagem, це вже була інша модель - vectroTEL X8, її створили на базі звичайного Х8.

Криптомодуль не був вшитий у телефон, він встановлювався в слот для картки пам'яті miniSD, треба було ввести на екрані PIN-код від цієї картки, і потім можна було дзвонити людині, яка має такий самий телефон або систему шифрування. Ключ ідентифікації був 1024-біт, голос шифрували ключем у 128-біт.

Подібна роздільна конструкція пов'язана з експортними обмеженнями, криптографічний чіп продавали окремо. Пара телефонів могла коштувати до 10 000 доларів, все залежало від того, які ключі ви купували.

Пам'ятаєте торішній скандал у Німеччині, коли з'ясувалося, що за пані Меркель стежили союзники та її телефон прослуховувався? Тоді для неї та вищих чиновників Німеччини створили захищені апарати на підставі телефонів BlackberryАле дехто їх не отримав, а хтось отримав з неправильними алгоритмами. Тому пані Меркель більше тижня не могла зв'язатися зі своїми колегами із захищеного зв'язку, потім телефони оновили, і все налагодилося. Вартість такого телефону – 2 500 євро, у німецькій пресі проскакувала цифра у 50 закуплених апаратів. Ця цифра добре показує поширеність таких пристроїв і кількість їх користувачів. Воно обчислюється сотнями людей кожної країни.

У Росії, якщо ви не вища посадова особа держави або значуща фігура в промисловості чи політиці, отримати телефон із криптозахистом останнього покоління не можна. Але ви можете купити кілька моделей у операторів зв'язку (першим був Мегафон, потім конфіденційний зв'язок стала надавати компанія МТС).

Lenovo та ноутбуки, що стежать за користувачами

Відчуваю, що тема безпеки нас не хоче відпускати сьогодні, новини, як на підбір. У Lenovo відомі тим, що пішли шляхом Sony, встановлюючи на свої ноутбуки купу непотрібного сміття, додатків так багато, що в них можна легко заплутатися. Корисних у тому числі майже немає. Для Sony свого часу вигадали спеціальну утилітуяка безболісно зносить все це сміття і дає вам насолодитися життям. Існування проблеми опосередковано визнають у Microsoft, компанія запустила Signature Edition, це Windows, в якій немає жодних додаткових програмсторонніх компаній. Сайт з відповідною пропозицією від MS.

У Lenovo між вереснем 2014 року і початком 2015-го ставили на свої ПК програму SuperFish, яка перехоплює весь трафік користувача, показує рекламу третіх компаній, але головне через свою архітектуру має велику діру в безпеці. Вразливість знайшли експерти з безпеки, невідомо, чи скористався хтось їй на практиці чи ні. Але в Lenovo швидко почали розбиратися в тому, що відбувається, як результат випустили утиліту для видалення цього софту - просто так прибрати його неможливо, знадобилася ціла утиліта! Знайти її ви можете.

Зрозуміло, що виробники встановлюють купу сміття, додатків, які не потрібні споживачам, і роблять це за певну винагороду.

Ця тема непогано перегукується з походом Яндекс проти Google, про який розповідав у «Диваній аналітиці» минулого тижня. ФАС прийняв справу на розгляд і обіцяв розібратися за два тижні терміново. Мабуть, справа справді настільки термінова, що в Європі їх розглядають роками, у нас же обіцяли впоратися за два тижні. Хотілося б помилятися, але все виглядає так, що результат вирішено наперед.

Люди, які зіткнулися в минулому з тим, як Яндекс нав'язує встановлення своїх продуктів, вже жартують про те, як це буде, якщо компанія виграє справу та ФАС покарає Google.

Повторю основну думку – в Яндекс замість того, щоб конкурувати продуктами, створювати привабливе для користувачів рішення, дістали адміністративну палицю, якою битиму супротивника за те, що він зміг стати успішним. Типово російський спосіб вирішення своїх бізнес-завдань у моменті, коли зрозуміло, що гра вже програно. Чекати залишилося два тижні, цікаво буде поглянути, що в результаті отримає Яндекс і чи не буде його перемога пірровою.

Вам подобається, коли на вашому новенькому телефоні (безвідносно компанії) стоїть купа встановлених додатків, Більшість яких вам не потрібна і часто їх не можна видалити?

Реорганізація Sony – відмова від електроніки

Компанія Sony продовжує лихоманити, причому настільки сильно, що її президент вирішив боротися зі збитками, які виробник показує вже сьомий рік поспіль, дуже цікавими методами. Компанія виділить своє аудіо та цифрове підрозділ в окремі бізнеси. Тобто тепер у великому Sony залишаться тільки Sony Entertainment (виробництво фільмів тощо), виробництво модулів камер (оскільки є два великі замовники - Apple і Samsung), Playstation.

Звучить дивно? Для мене це звучить вкрай незвично. Зневірившись добитися прибутку, в Sony виділяють в окремі компанії збиткові напрямки і, мабуть, намагатимуться їх продати, як свого часу надійшли з ноутбуками VAIO. Це дуже небезпечна тенденція, яка може залишити нас у майбутньому як без смартфонів, так і без планшетів компанії. Не знаю, як ви, але я втомився втрачати гравців ринку, які йдуть один за одним у велике ніщо, залишаючи замість себе китайців, які часто ще не напрацювали достатнього досвіду. І це дуже сильно бентежить, тому що харизми у Sony завжди було на двох-трьох виробників, так само як і дизайну, який тішить.

Хоча тут, звичайно, кожен вибирає щось для себе, мені Sony Style завжди імпонував, і якби не одвірки в технічному виконанні, то користувався б їх апаратами із задоволенням. Причому, як на мене, це карма у Sony така з телефонами. Нагадаю, що коріння цього підрозділу лежить у Ericsson. Компанія втрачала гроші в 90-ті роки, але зібралася і випустила Ericsson T68m, який став знаковим, як і багато наступних моделей. Але в Ericsson на той час вже наїлися проблем, не вірили в майбутнє і організували спільне підприємство з Sony. Потім зіпхнули на Sony проблемну компанію, оскільки рано чи пізно вона стала втрачати ринок. Зараз є відчуття, що Sony може знову нормально грати на ринку, багато дрібних і великих питань вони вирішили. Так, не потрапляють у власні прогнози з продажу. Так, ситуація на ринку для них вкрай тяжка. Так, є програш у середньому та бюджетному сегментах. Але й шанси на те, що при правильному керуванні пристрою Sony продаватимуться краще, є. Причому не просто шанси, а величезні перспективи. Компанія зневірилася завоювати основні ринки – Америку, Індію та Китай. І це погано, тому що позбавляє Sony майбутнього. Але тим цікавіше завдання. Компанії явно не вистачає молодих та амбітних управлінців, адже їм уже за великим рахунком нічого втрачати. А значить, можна тільки рости вгору, експериментувати та дивувати. Схрестив пальці, дуже сподіваюся, що такі люди прийдуть у Sony і ми не обговорюватимемо остаточний відхід компанії в небуття.

У випуску зовсім не залишилося місця для інших тем, які заздалегідь намітив, тому поговоримо про них на тижні або наступного понеділка. Як святкова розвага пропоную подивитися невеликий огляд 3D-ручки, яка може стати досить цікавою розвагою для дорослих та дітей.

P.S.Зі святом! Гарного вам настрою, добрих та усміхнених людей навколо. Наступний випуск уже вийде із Барселони, як і кілька наступних. Тиждень до головних анонсів цього року зворотній відлік розпочався.

RedPhone – мобільний додаток для Android, що дозволяє здійснювати зашифровані голосові дзвінкипо Wi-Fi або через мобільний інтернет з використанням звичайних телефонних номерів. RedPhone шифрує лише дзвінки між двома користувачами RedPhone або між користувачами RedPhone та Signal.

Ви можете дзвонити іншим користувачам RedPhone із самої програми або за допомогою стандартного номеронабирача Android. RedPhone автоматично запропонує вам перейти до зашифрованого дзвінка.

Установка RedPhone

Завантажити та встановити RedPhone

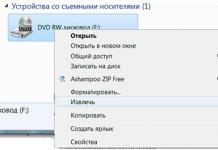

на телефоні Androidзапустіть Google Play store і знайдіть "RedPhone". Виберіть програму «RedPhone:: Secure Calls».

Чому не можна завантажувати RedPhone без реєстрації на Google Play?

Багато хто хотів би скачувати RedPhone з джерел, не пов'язаних з сервісом Google Play корпорації Google: менший ризик підміни або збору даних з боку третіх осіб. На жаль, сьогодні розробники користуються частиною інфраструктури Google для оновлення програмного забезпечення та надсилання push-повідомлень. Позиція розробників (з прикладу TextSecure) викладена тут.

Натисніть "Install" і прийміть "Умови використання", натиснувши "Accept". Програма буде автоматично завантажена та встановлена.

Зареєструйте свій мобільний номер

Після завершення інсталяції відкрийте програму RedPhone. Вам буде запропоновано зареєструвати номер мобільного телефону.

Після завершення реєстрації номера телефону RedPhone надішле вам Код перевіркиу SMS-повідомленні. Так, програма може переконатися, що номер дійсно належить вам. У відповідь на запит введіть отриманий код. Ви успішно встановили RedPhone та готові здійснювати зашифровані дзвінки!

Використання RedPhone

Щоб користуватися RedPhone для дзвінків, людина, якій ви хочете зателефонувати, теж має встановити свій мобільний телефон RedPhone (або Signal). Якщо ви спробуєте зателефонувати людині, яка не має RedPhone, програма запропонує відправити SMS-запрошення співрозмовникам до використання сервісу RedPhone, але дзвонити з RedPhone ви (поки що) не зможете.

Коли ви зателефонуєте іншому користувачеві RedPhone або Signal (за допомогою стандартного номеронабирача або програми), програма запропонує випадкову пару слів. Ця пара дозволить переконатися в справжності співрозмовника та його ключів ( верифікація ключів).

Самий надійний спосібперевірки особистості телефонуючого – використовувати згадану пару слів та інший канал зв'язку. Можна прочитати слова вголос, якщо ви знаєте голос співрозмовника, але майте на увазі, що деякі витончені зловмисники здатні підробити голос. Вимовлена та записана пари слів повинні збігатися.

Інструменти, що забезпечують шифрування даних існує вже досить давно, але вони або дуже дорогі, або вимагають від користувачів великих знань в області шифрування. Група прихильників вільного програмного забезпечення та ПЗ з відкритим кодом, відома як Open Whisper Systems, сподівається виправити цю несправедливість за допомогою нової програми Signal.

Як стверджується, Signal – це перша програма для iOS, розроблена для забезпечення простого та ефективного способу шифрування дзвінків на безкоштовній основі.

Варто відзначити, що за плечима Open Whisper Systems накопичено чималий досвід роботи у цьому напрямку. Багатьом користувачам Open Whisper Systems відома як розробник Android-додатків RedPhone та TextSecure для шифрування викликів та повідомлень відповідно. І ось зараз вони вирішили виявити себе в екосистемі iOS.

Для шифрування телефонних розмов програма Signal використовує добре зарекомендував себе криптографічний протокол ZRTP та алгоритм AESіз довжиною ключа 128 біт. Теоретично такого захисту з лишком вистачить на те, щоб протистояти всім відомим на сьогоднішній день атакам, організованим будь-ким, починаючи від зломщиків з категорії «скрипт кідді» і закінчуючи фахівцями АНБ.

Незважаючи на те, що в Signal застосовується наскрізне шифрування, процес розмови виглядає звичним чином. Для роботи програма використовує номер телефону користувача, жодних додаткових ідентифікаторів не потрібно. Власне, Signal є VoIP-системой. Додаток дозволяє організувати поверх IP-мереж шифрований канал голосового зв'язкуміж кінцевими абонентами, тому використовує не стільникові мережіта надані в рамках тарифного планухвилини, а спирається на стільникове з'єднання або мережі Wi-Fi.

Єдиною ознакою того, що телефонна розмоваміж двома користувачами Signal зашифрований і невразливий до атак типу «людина посередині» (man-in-the-middle) є пара згенерованих випадковим чином слів, якими обмінюються співрозмовники. Користувач повинен вимовити ці слова своєму співрозмовнику, що знаходиться на іншому кінці лінії для аутентифікації.

Технологія, що лежить в основі сервісу IP-телефонії Signal, не є новою. Відомий фахівецьз комп'ютерної безпеки та співзасновник Open Whisper Systems Моксі Марлінспайк кинув виклик проблемі відсутності шифрування на смартфонах ще 4 роки тому з вищезгаданою VoIP-системою Redphone для Android.

RedPhone, як і Signal, використовує протокол ZRTP, одним з розробників якого є Філіп Циммерман, творцем культового шифруючого програмного забезпечення PGP. Пан Циммерман також розробив власну реалізацію ZRTP для свого стартапу Silent Circle (привіт), який продає програмне забезпечення для шифрування дзвінків та повідомлень для iPhone та Android. Щоправда, на відміну від Open Whisper Systems, клієнтами Silent Circles в основному є корпоративні користувачі, які щомісяця перераховують $20 компанії за використання пропрієтарного програмного забезпечення Silent Circles. Ще однією перевагою рішення Open Whisper Systems є те, що користувачі Signal можуть здійснювати безпечні виклики користувачам Redphone. У списку контактів Signal відображаються всі друзі, які використовують Redphone.

Варто зазначити, що Signal має власну вигоду не тільки з існуючої бази даних користувачів Redphone, але й фізичної інфраструктури Redphone – мережа серверів по всьому світу для маршрутизації локальних викликів для зменшення затримок. Щоб заспокоїти користувачів, команда розробників заявила, що Signal не залишає метаданих, на серверах компанії не зберігаються журнали дзвінків. Все шифрування відбувається локально на самому смартфоні.

Signal пропонує ті ж послуги, що і Silent Circle, але абсолютно безкоштовно, що робить його першим безкоштовним додатком iOS для шифрування дзвінків у своєму роді. Не зайвим буде ще раз згадати, що поширюється Signal з відкритим вихідним кодом. Вихідний код Signal для iOS опубліковано на Github. Програма все ще знаходиться на стадії розробки і компанія пропонує всім зацікавленим випробувати його на надійність. Повідомляється також, що цього літа в програмі може з'явитися підтримка шифрування повідомлень.

Замість того, щоб піти комерційним шляхом, Open Whisper Systems вирішила залишатися незалежною та фінансується за рахунок пожертвувань та урядових грантів. Варто зазначити, що у рамках спеціальних урядових програм США фінансуються також відома анонімна мережа Torта захищений месенджер Cryptocat.

Подібно до кожного нового програмного забезпечення з підтримкою шифрування, Signal ще має пройти перевірку на «вшивість», тому не варто повністю покладатися на додаток доти, доки його детально не вивчать різні незалежні фахівці з питань безпеки. Моксі Марлінспайк визнає, що завжди є невидимі загрози, наприклад, уразливості в ПЗ iPhone, які нададуть зловмисникам можливість підслухати розмову.

Програму Signal можна завантажити безкоштовно з магазину програм