Nangyayari sa buhay na kailangan mo ng 100% na hindi nagpapakilala kapag gumagamit ng Internet sa pamamagitan ng isang browser (gagawin ko nang walang mga halimbawa, kung hindi, ang mga mahihirap na lalaki ay darating muli sa mga komento at akusahan ako ng pag-uudyok at pagbabanta sa akin ng departamentong "K"). Paano masisiguro na hindi ka makikilala ng mga site sa Internet (halimbawa Google) at makakapagtala ng impormasyon tungkol sa anumang mga aksyon sa iyong file?

Nangyayari na i-on mo ang isang VPN gamit ang "incognito" mode, hindi ka nagla-log in kahit saan, at bigla kang tinatakot ng AdSense sa mga pamilyar na ad na masakit. Paano niya matukoy kung sino?

Upang masagot ang tanong na ito, magsagawa tayo ng isang eksperimento. Buksan natin ang mga tab sa apat na browser:

- Tor Browser 6.0.2 (batay sa Mozilla Firefox 45.2.0);

- Safari 9.0 (incognito mode);

- Google Chrome 52.0.2743.82 (incognito mode);

- Mozilla Firefox 46.0.01 (incognito mode).

At tingnan natin kung anong data ang makokolekta nila tungkol sa isang tao. Ano ang sinasabi natin sa site tungkol sa ating sarili sa pamamagitan ng pag-type ng URL sa address bar?

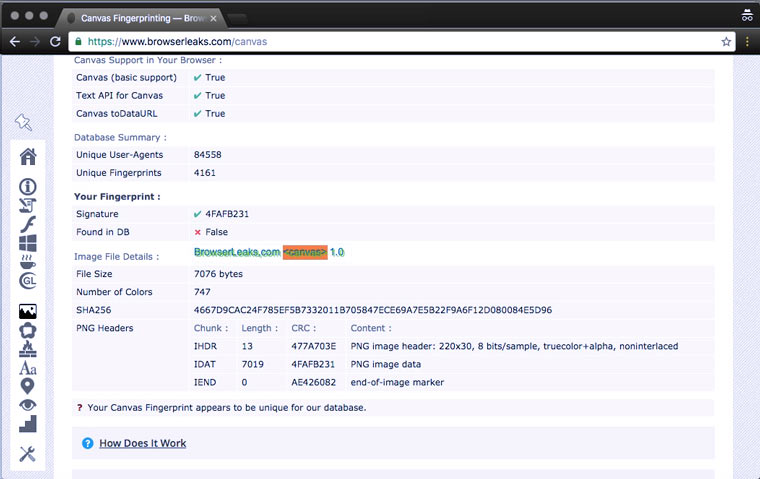

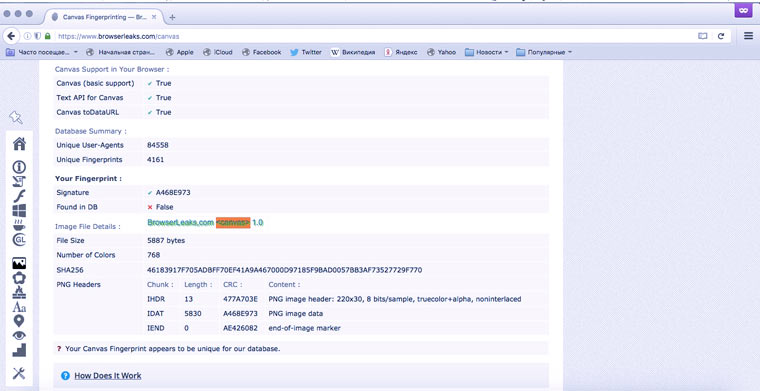

Nagbibigay kami ng mga natatanging opsyon sa pag-render ng larawan (Canvas Fingerprinting)

Ang Canvas Fingerprinting ay isang teknolohiya sa pagtukoy ng user na binuo mga 4 na taon na ang nakalipas sa AddThis. Ang prinsipyo ng pagpapatakbo nito ay batay sa katotohanan na kapag, kapag naglo-load ng isang pahina, ang isang larawan ay iginuhit (nai-render) (karaniwan ay isang solong kulay na bloke sa kulay ng background na may hindi nakikitang teksto), ang browser para sa layuning ito ay nangongolekta ng isang grupo ng impormasyon tungkol sa system: anong uri ng hardware at mga driver ng graphics, bersyon ng GPU, mga setting ng OS, impormasyon ng font, mga mekanismong anti-aliasing at marami pang maliliit na bagay.

Magkasama, ang malaking iba't ibang mga detalye ay bumubuo ng isang natatanging katangian na maaaring makilala ang kumbinasyon ng computer/browser ng user mula sa lahat ng iba pa sa mundo. Para sa bawat isa, ito ay nakasulat bilang isang string na katulad ng DA85E084. May mga tugma (ayon sa Panopticlick, ang average na pagkakataon na makahanap ng double ay 1 in), ngunit sa kasong ito, maaari mong dagdagan ang mga ito ng iba pang mga pagkakataon para sa pagkakakilanlan (higit pa sa mga ito sa ibaba).

Humihingi ng pahintulot si Tor na makatanggap ng Canvas Fingerprinting, at kung maingat ka at hindi magbibigay ng pahintulot, maaari mong itago ang impormasyong ito sa iyong sarili. Ngunit lahat ng iba pang mga browser ay isinusuko ang kanilang may-ari nang walang kahit isang pagsilip.

Maaari kang magbasa nang higit pa tungkol sa paraan ng pagkakakilanlan na ito sa Wikipedia.

Sinisira namin ang database ng mga kagustuhan sa advertising

Maraming binisita na mga site ang mayroon na ngayong mga script para sa pagtukoy ng Canvas Fingerprint. Ang pagkakaroon ng natanggap na ito natatanging halaga, isang site ay maaaring humingi ng isa pang para sa impormasyon tungkol sa tao. Halimbawa, mga naka-link na account, kaibigan, IP address na ginamit at impormasyon tungkol sa mga kagustuhan sa advertising. Gamitin ang link sa ibaba para tingnan kung aling mga system ang naka-link sa Canvas Fingerprinting ng iyong mga interes ng consumer.

Humingi muli si Tor ng parehong pahintulot tulad ng sa unang punto at, dahil sa aking pagtanggi, walang nakita. Natagpuan ako ng Safari sa 3 database, Chrome sa 13, at Firefox sa 4. Kung lalabas ka sa incognito mode, pagkatapos ay sa huli ang bilang ng mga database ay tataas sa 25, dahil karamihan sa kanila ay gumagamit ng magandang lumang cookies para sa pagkakakilanlan.

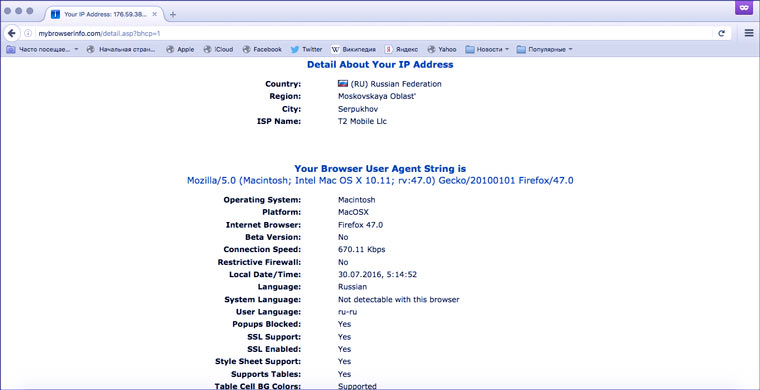

Ibinabahagi namin ang IP address at telecom operator

Sa Tor, maaari mong baguhin ang iyong “host country” gamit ang New Identity button. At hindi itinatago ng mga mode na "incognito" ang iyong IP address (para dito kailangan mong gumamit ng proxy o VPN), ngunit ibahagi ang iyong tinatayang lokasyon at impormasyon tungkol sa iyong Internet provider sa mga may-ari ng site.

Inilalantad ang iyong lungsod at ang oras dito (na may pinaganang mga serbisyo ng geolocation)

Sa yandex.ru sa Tor, nang walang anumang mga pahintulot sa lokasyon, ipinakita nito kung nasaan ako at kung anong oras na. Ito ay pareho sa iba pang mga browser.

Ipadala sa amin ang iyong eksaktong mga coordinate

Hindi man lang humingi ng pahintulot si Tor upang matukoy ang mga coordinate at ibinalik lamang ang mga zero. Hiniling ng Safari, Chrome at Firefox ang karaniwang resolusyon (tulad ng sa normal na mode) at hindi nag-abala na ipaalala sa akin na ako ay naka-encrypt at hindi dapat magbunyag ng ganoong data.

Inilalantad ang iyong lungsod at ang oras dito (na may hindi pinaganang mga serbisyo ng geolocation)

Pagkatapos ay pinatay ko ang mga serbisyo ng lokasyon sa Mac at bumalik sa yandex.ru. Pinaisip ni Tor sa site na ako ay nasa Romania, ngunit iniwan ang oras sa Moscow (dahil sa hindi pagkakatugma ng IP at time zone, posibleng ipagbawal ang mga tagapagbigay ng VPN nang sabay-sabay sa kaganapan ng pagbabawal). Sa ibang mga browser, nananatiling pareho ang lahat.

Ang katotohanan ay ang Yandex ay hindi nangangailangan ng GPS (o WPS data mula sa device) upang matukoy ang lokasyon. Sabagay, may “Locator” siya! Naka-log in sa network sa pamamagitan ng Wi-Fi? Ang access point ay nasa database na (tingnan ang artikulo). Binigyan mo ba ang iyong sarili ng internet mula sa iyong telepono? Ang cell tower ay uupahan.

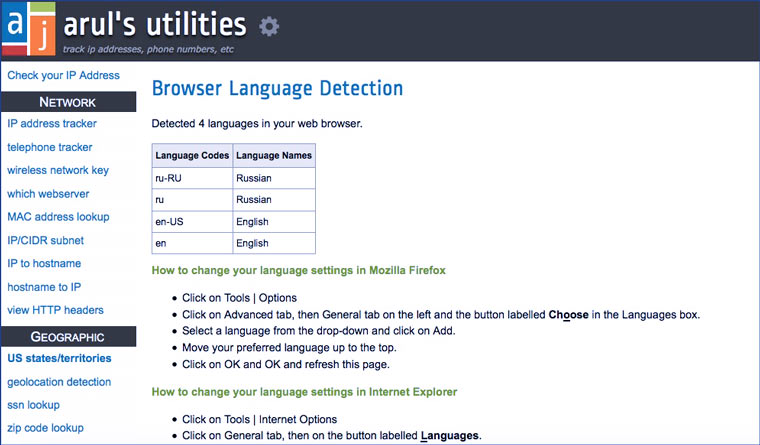

Nagbibigay kami ng impormasyon tungkol sa mga setting ng wika

Isa pa siguradong tanda VPN lover - hindi tumutugma ang wika sa bansa kung saan ang IP ay ginagamit niya. Pinabayaan ako ni Tor - ang wika nito ay palaging Ingles (ngunit maaari itong baguhin, ngunit naisip ko na dapat itong awtomatikong magbago depende sa bansa). Ang natitirang mga setting ay kapareho ng sa normal na mode.

Sinasabi namin sa iyo ang lahat tungkol sa iyong browser at system

Operating system, bilis ng koneksyon, mga katangian ng kulay ng monitor, suporta iba't ibang teknolohiya, lapad ng window ng browser, bersyon ng flash- isang grupo ng maliliit na bagay na umakma sa mga natatanging katangian ng user. Minamanipula ng Tor ang ilan sa data na ito ( Halimbawa ng Windows 7), at iba pang mga browser ay ganap na tapat.

Ang isang tao ay maaaring baguhin ang IP, i-on ang "incognito", at ang script upang taasan ang mga presyo ay mabilis na makakakalkula: "Sino ang taong ito na dumating sa amin na may mabagal na Internet, isang lumang bersyon ng Flash at Windows XP sa pangalawang pagkakataon, ngunit ngayon ay nagpasya na magpanggap bilang isang residente ng Seychelles? Tinataasan namin ito ng 20%!"

Nagbabahagi kami ng listahan ng mga naka-install na plugin

Ang isa pang katangian na nagdaragdag ng kakaiba sa isang tao ay ang listahan ng mga plugin (na may impormasyon ng bersyon) na naka-install sa kanyang browser. Itinago sila ni Tor. Ang ibang mga browser ay hindi.

Gaya ng nakikita mo, nagbibigay ang Tor Browser ng magandang anonymity. Ngunit ang mga makasaysayang katotohanan ay nagmumungkahi na kung ang isang tao ay gumawa ng isang bagay na talagang seryoso gamit ang network ng sibuyas, siya pa rin minsan nakakahanap sila. Malamang na naaalala ng lahat ang naglalarawang kuwento ng nagtatag ng Silk Road (isang tindahan ng gamot) na si Ross Ulbricht.

At ang mga "incognito" na mode ay kailangan lamang upang mag-surf sa computer ng ibang tao at hindi mag-iwan ng mga bakas. Bilang karagdagan, maaari mong harangan ang JavaScript, babawasan nito ang bilang ng mga posibleng paraan ng pagkakakilanlan, ngunit maraming mga site ang hindi magagamit.

Buksan ang listahan ng mga font na naka-install sa system (=> programs)

Bilang karagdagan sa eksperimento, nais kong pag-usapan ang tungkol sa isa pang kawili-wiling function mga modernong browser. Ang anumang site ay maaaring makakuha ng isang listahan ng mga font na naka-install sa system. Maraming mga application ang may sariling natatanging mga font, at sa paggamit ng mga ito matutukoy mo ang trabaho ng isang tao. At base dito, magpakita sa kanya ng mga advertisement. Sa Tor at incognito mode hindi ito gumagana (o masyadong maikli ang listahan).

Ang lahat ng ito ay ang dulo ng malaking bato ng yelo

Upang maprotektahan laban sa mga pamamaraan ng pagkakakilanlan sa itaas, mayroong mga espesyal na plugin para sa iba't ibang mga browser. Ngunit hindi ka dapat mag-aksaya ng pagsisikap sa pag-install ng mga ito. Dahil hindi nila maprotektahan laban sa koleksyon ng lahat ng posibleng impormasyon.

Pagkatapos ng lahat, sa artikulo ay ipinakita ko ang pinakasimpleng at pinaka-naiintindihan na mga halimbawa kung paano kinokolekta ng mga browser ang impormasyon tungkol sa amin. Ngunit maaaring marami pa sa mga ito: flash cookies, Silverlight cookies, time lag sa likod ng karaniwang oras (marami ang may hindi bababa sa 0.2-0.8 segundo) - maraming maliliit na bagay na magiging kalabisan. Pagkatapos ng lahat, naiintindihan na ng mambabasa na sa pamamagitan ng pagbubukas ng isang browser, nakikipag-usap siya ng isang malaking halaga ng impormasyon tungkol sa kanyang sarili sa mundo at nagpapakita ng isang hanay ng mga natatanging katangian na nagpapakilala sa kanyang computer mula sa lahat ng iba pa.

Ano ang banta ng lahat ng pangangalap ng impormasyong ito?

Kailangan mong mangolekta ng impormasyon tungkol sa karamihan ng mga tao sa planeta para sa isang layunin lamang - upang taasan ang click-through rate ng mga advertisement upang kumita ng mas maraming pera mula dito. Sa prinsipyo, ito ay kapaki-pakinabang lamang - mas madaling makahanap ng ilang mga kalakal o serbisyo.

Ang mga mas advanced na paraan ng pagkakakilanlan ay kapaki-pakinabang para sa mga tindahan upang mangolekta ng impormasyon tungkol sa mga customer. Upang hindi ma-access ng isang tao ang site sa ilalim ng ibang IP/disable ang cookies at manatiling hindi nakikilala. Wika, oras, bihirang font/plugin, mga katangian ng monitor, karaniwang error sa query sa paghahanap kung paano ka dumating - at iyon na! Alisin ang iyong mga isketing, kinikilala ka namin. Walang duda, ito rin ang taong nag-order ng #2389 noong isang taon. Sa data na ito, ang mga automated marketing system ay maaaring magbenta sa kanya nang higit pa.

O, natural, ang lahat ng ito ay magagamit ng mga serbisyo ng katalinuhan. Ngunit sino ang nakakaalam kung paano gumagana ang lahat doon.

Kaya paano ka magiging tunay na anonymous online?

Hindi pwede. Gumamit ng bagong device na binili sa isang lugar sa Caucasus para ma-access ang network, gamit ang mobile internet na may ninakaw na SIM card, nakasuot ng duck mask at umalis papuntang Kirov forest. Magsunog ng mga gadget pagkatapos gamitin.

Oo, kung bahagyang binago mo ang Tor, kung gayon ang mga problema na inilarawan sa artikulo ay maaaring maprotektahan. Bilang karagdagan, maaari kang lumipat sa mga pamamahagi ng Linux Tails, Whonix o Tinhat, na nilikha para sa hindi kilalang gawain. Ngunit gaano karaming mga hindi kilalang mekanismo ng pagkakakilanlan ang naroroon? Ang parehong Canvas Fingerprinting ay lumabas sa press noong 2014, at nagsimulang ipatupad noong 2012.

Malamang may nabubuo/ipinatupad ngayon na mahirap isipin. Hindi banggitin kung paano makabuo ng pagtatanggol. Samakatuwid, ang tanong ng pagkawala ng lagda sa Internet ay nananatiling bukas.

Sa artikulong ito ay pag-uusapan natin ang lahat ng aspeto na may kaugnayan sa anonymity sa Internet para mapanatili mo ang iyong privacy habang nagba-browse sa Internet:

Hindi namin sinasabi na maaari kang maging ganap na anonymous, halos imposible iyon. Ngunit ang maaari nating gawin ay subukang gawing mas nakatago ang mga pakikipag-ugnayan sa online.

Manatiling incognito

Ang private browsing mode o incognito mode ay isang feature na pangalawang pinakasikat na opsyon sa pagba-browse sa mga browser. Ito ay lubos na angkop para sa mga kasong iyon kapag nag-access ka sa Internet mula sa computer ng ibang tao at gustong suriin ang iyong Facebook, Twitter o mga email account.

Gayundin, ito ay mainam para sa pagsubok ng mga site na puno ng cookies. At para din sa mga kasong iyon kapag ang computer na iyong pinagtatrabahuhan ay may pampublikong access.

Hindi ganap na binubura ng pribadong pagba-browse ang iyong mga fingerprint. Mga indibidwal na elemento, gaya ng mga DNS lookup at ilang cookies, ay maaaring manatili pagkatapos ng session. Kaya mas mabuting isaalang-alang mga programa para sa hindi pagkakilala sa Internet bilang pansamantalang panukala. Ang pangunahing bagay na gusto kong maakit ang iyong pansin ay huwag i-save ang iyong kasaysayan ng pagba-browse sa isang pampublikong computer.

Kung kailangan mo pinakamainam na halimbawa, pagkatapos ay magbukas ng pribadong sesyon sa pagba-browse at mag-browse ng ilang site, pagkatapos ay lumabas sa session, pumunta sa command line at ipasok ang sumusunod:

Ipconfig/displaydns at pindutin ang Enter.

Ito ay magiging isang listahan ng lahat ng naka-cache na mga entry sa DNS na binisita mula sa iyong computer, hindi alintana kung gumamit ka ng pribadong sesyon sa pagba-browse o hindi.

Upang tanggalin ang mga entry, ipasok ang sumusunod na command:

Ipconfig/flushdns at pindutin ang Enter.

Iki-clear nito ang listahan at pipigilan ang anumang mga pagtatangka na i-access ito. Maipapayo rin na mag-set up ng batch file na maglulunsad ng browser pribadong pagba-browse, at kapag nagsasara ay awtomatikong i-clear Mga tala ng DNS. Maaaring gamitin ang paraang ito upang mapanatili ang isang tiyak na antas ng privacy.

Maling pagkakakilanlan

Ang paggamit ng pekeng pagkakakilanlan ay mukhang mas nakakaintriga kaysa sa aktwal, ngunit sa maraming mga kaso ito ay lubos na epektibo para sa pagkamit ng anonymity sa Internet:

Isaalang-alang ang halimbawang ito: ginagamit mo ang iyong email address upang mag-log in sa Facebook, Twitter, eBay at mga online na laro. Ito ay maaaring mukhang medyo makatwiran, ngunit para sa hacker ang gawain ay mas madali na ngayon. Kailangan lang niyang i-hack ang isang account o subaybayan ka. Ngunit kung marami kang alyas, kakailanganin ng isang hacker ng mas maraming oras at pagsisikap upang masubaybayan ang lahat ng mga pekeng pagkakakilanlan at makilala ang tunay na gumagamit.

Ito ay isang simpleng konsepto, ngunit maaari itong magamit sa mahusay na epekto upang itago ang iyong sarili aktibidad ng network. Nagkaroon ng mga kaso ng mga taong gumagamit ng mahigit limampung pekeng pangalan at email address para mag-log in sa mga website upang maiwasang matukoy ang kanilang tunay na pagkakakilanlan.

Mayroong ilang mga dahilan upang ibigay ang iyong tunay na pagkakakilanlan online. Karamihan sa mga site ay kinokolekta at ibinebenta lamang ang iyong data, o ginagamit ito para sa mga layunin ng advertising, kaya sa anumang pagkakataon ay hindi ibigay ang iyong tunay na email address, address ng tahanan, o impormasyon sa pakikipag-ugnayan sa mga pampublikong site:

Kung ang paggamit ng mga pekeng pagkakakilanlan ay isang abala at kailangan mo ng isang bagay tulad ng isang pekeng pagkakakilanlan generator, makikita mo ito dito.

Paano mapanatili ang anonymity sa Internet? Ang site na ito ay maaaring ganap na lumikha ng isang pekeng pagkakakilanlan na may mga pangalan, address, email address at numero ng telepono. Maaaring bigyan ka pa niya ng ilang pekeng credit card, pangalan ng pagkadalaga ng ina, sasakyan, uri ng dugo, taas, timbang at QR code, na maaaring gamitin sa hindi masyadong maaasahang mga site. Malinaw, lahat ng data na ibinigay ay pekeng at anumang pagkakahawig sa isang tunay na tao ay nagkataon lamang.

Lumilikha din ang generator ng pekeng pangalan ng pekeng email address na gumagana at magagamit mo ito upang makatanggap ng isang beses na mga link sa pag-verify ng email. Gayunpaman, hindi mo matiyak kung sino ang gumagamit din ng serbisyong ito. Walang nakakaalam kung sino pa ang may access sa system na ito. Kaya't mas mabuting isipin ito bilang isang tool para sa pagbuo ng mga email address na maaaring magamit upang punan ang iba't ibang mga online na form.

Mga tool na tumutulong sa iyong manatiling invisible

Mayroong ilang mga programa na maaaring magamit upang itago ang iyong mga aktibidad, burahin ang iyong mga digital na fingerprint, o manatiling hindi nakikita sa Internet. Ang pinakasikat sa kanila ay ang Tor Network. Ngunit ang mga nangangailangan ng higit pa mataas na antas encryption at anonymity, maaaring isaalang-alang ang paggamit ng VPN ( Virtual Pribadong Network).

Tor Network

Si Tor ay programa para sa pagkawala ng lagda sa Internet sa Russian, kung saan ang iyong mga online na koneksyon ay ipinapasa sa mga konektadong network, na ang bawat isa ay pagmamay-ari ng mga boluntaryo mula sa buong mundo. Ang kakanyahan ng konseptong ito ay upang harangan ang kakayahang subaybayan ang isang user at malaman ang kanyang lokasyon, at bigyan ka ng pagkakataong bisitahin ang mga naka-block na site:

Tor Bundle ng Browser ay isang libreng pakete para sa Windows, Mac at Linux na, kapag inilunsad, ay awtomatikong nagkokonekta sa iyo sa Tor Network at naglulunsad din ng espesyal na idinisenyo at binagong bersyon ng Firefox.

Kapag nailunsad na ang package, kapag nagsimula kang mag-browse ng mga site sa pamamagitan ng Tor, lahat ng content na iyong ikinonekta ay ililipat na naka-encrypt at ipapasa sa network system na binanggit sa itaas. Ang Tor Browser Bundle ay epektibong gumagana sa anumang TCP instant messaging application, malayuang pag-login at iba pang mga browser. Gayunpaman, hindi ginagarantiyahan ng produktong ito ang 100% na hindi nagpapakilala at hindi dapat gamitin para mag-download ng ilegal na musika o mga pelikula. Ito ay maaaring magdulot ng pagsisikip sa Tor network at magdulot ng mga problema para sa mga user na gumagamit ng package para sa tamang layunin.

Ang mga protocol na ginagamit ng mga site ng P2P ay kadalasang magagamit upang i-scan ang isang IP address, at maaari nilang gawin ang iyong aktwal na IP address, hindi ang nabuo ng Tor.

Gayunpaman, ang Tor ay isang mahusay na produkto na magagamit mo upang manatiling hindi nagpapakilala. Built-in na bersyon ng Firefox, batay sa Extended Support Release ( ESR) Firefox ng Mozilla, na espesyal na binago upang i-optimize ang mga tampok sa seguridad at privacy. Upang makamit ito, na-block ang access sa Components.interfaces element, na maaaring magamit upang matukoy ang computer platform ng user. Maliban sa ilang Flash add-on, ang pag-cache ng mga SSL session ay ipinagbabawal at ang pagtagas ng impormasyon ng DNS sa pamamagitan ng WebSockets ay hinarangan.

Sa pamamagitan ng paggamit ng Tor Browser Bundle, medyo mapoprotektahan ka mula sa online snooping ( maliban sa mga pinaka tusong umaatake). Bagaman tiyakin ang kumpletong anonymity sa Internet hindi mo magagawang:

Kung titingnan mo ang screenshot sa itaas, makikita mo na sa pamamagitan ng pag-navigate sa Tor, nakatago ang iyong IP address. Nakamit ito sa pamamagitan ng hindi pagpapagana ng JavaScript. Bilang karagdagan, matagumpay na na-block ng binagong bersyon ng browser ang mga script na kinakailangan upang mangolekta ng impormasyon tungkol sa iyong system.

Kung gusto mong subukan ang Tor Browser Bundle at makita kung gaano ito kahusay sa pagtatago ng iyong mga digital fingerprint, pumunta sa website ng Tor kung saan maaari mong i-download ang bundle mismo. At makakuha din ng higit pang impormasyon tungkol sa kung paano ka tinutulungan ng Tor na magkaroon ng anonymity at seguridad kapag nagtatrabaho sa Internet.

HMA VPN

Ito ay isang kahanga-hangang serbisyo ng VPN mula sa UK na nagpapahintulot sa gumagamit na itago ang kanilang mga IP address, i-unblock ang ilang mga site, geo-restricted na mga channel at hindi nagpapakilalang bumisita sa mga site sa pamamagitan ng isa sa mahigit 50 libong pribado at hindi kilalang IP address ng kumpanya:

Ang 934 VPN server ng HMA ay matatagpuan sa 190 mga bansa at ginagamit Mga protocol ng OpenVPN, PPTP at L2TP. Ito ay kapaki-pakinabang at madaling gamitin na software. Ang kailangan mo lang gawin ay mag-subscribe sa isa sa mga plano sa taripa: £7.99 bawat buwan, £5.99 bawat buwan para sa anim na buwan o £4.99 bawat buwan para sa isang taon. Pagkatapos nito, kailangan mong i-install ang software, ipasok ang iyong username, password at kumonekta sa serbisyo.

Lahat ng hirap at pagsasaayos VPN para sa online na hindi nagpapakilala Awtomatikong ibinibigay ang Internet. Bilang karagdagan, isang espesyal na built-in na function " Gabay sa Bilis" ay awtomatikong pipiliin ang pinakamabilis na VPN server batay sa iyong kasalukuyang lokasyon at koneksyon.

Ang software ay magagamit para sa Windows, Mac at Linux. Pagkatapos mong magrehistro ng isang account at magbayad para sa napiling plano ng taripa, maaari kang mag-download kinakailangang software sa pamamagitan ng HMA control panel:

Manager software Kasama sa VPN ang ilan kawili-wiling mga tampok, isa na rito ang pagsusuri ng bilis ng koneksyon. Maaari mo ring piliin kung aling VPN protocol ang gusto mong gamitin. Ang isa sa pinakasikat at pinakamabilis na protocol ay ang OpenVPN. Bilang karagdagan, maaari mong itakda ang mga parameter upang baguhin ang IP address nang random bawat ilang minuto.

Ang programa ay naglalaman ng isang maginhawang function " Ligtas na IP Bind", na pumipigil sa mga application mula sa pagkonekta sa Internet kapag ang HMA VPN ay hindi tumatakbo. Maaari kang pumili ng iyong sariling VPN server tiyak na bansa at isaayos ang load ratio para kumonekta sa VPN server na may kakaunting user at magkaroon ng mas maraming resource na magagamit mo.

CyberGhost

VPN, na nararapat na itinuturing na isa sa pinakamahusay mga paraan ng hindi nagpapakilala sa Internet. Ang CyberGhost 5.5 ay ipinakilala kamakailan, na kinabibilangan ng ilang karagdagang benepisyo na magagamit sa bayad na pakete. Ang pagtatago ng iyong IP address at pag-encrypt ng iyong koneksyon ay karaniwan para sa pangkat ng CyberGhost, ngunit sa palagay nila ay mas marami silang magagawa para sa iyo:

Kasama sa mga bagong feature ang Ad-Blocker, proteksyon ng anti-virus malware at mga virus, data compression, pag-iwas sa pagsubaybay, sapilitang paglipat sa HTTPS, pati na rin ang pag-access sa pamamagitan ng pinakamabilis na mga server.

Ang tampok na data compression ay nagpapataas ng bilis ng iyong koneksyon sa mobile, at kinikilala at aktibong nag-aalis ng anumang nilalaman na tumutulong sa pagkolekta ng impormasyon tungkol sa mga mapagkukunang binibisita mo.

Ang sapilitang paglipat sa HTTPS ay kapaki-pakinabang na function na hindi ipinapatupad ng maraming VPN. Sa pamamagitan ng pagpilit ng isang secure na koneksyon, tumataas ka seguridad ng iyong trabaho sa Internet at bawasan ang panganib na manakaw ang iyong data:

Bilang karagdagan sa mga bagong feature, ang CyberGhost 5.5 ay nagtatampok ng mas mabilis at mas madaling gamitin na interface. Ang mga koneksyon sa mga server na matatagpuan sa labas ng UK ay mas mabilis at ang pangkalahatang bilis ng pag-download ay mas mabilis. Nagbibigay din ang serbisyo ng mga madaling gamiting graph na nagpapakita kung gaano karaming mga kaso ng pagharang, pagsubaybay, at sapilitang paglipat sa HTTPS ang nangyari habang ginagamit ang CyberGhost.

Para sa karagdagang impormasyon tungkol sa kung paano mapanatili ang anonymity sa Internet at ang halaga ng iba't ibang mga plano, bisitahin ang website ng CyberGhost.

Mga Add-on ng Browser

Kung ang pagbabawas ng trapiko ay hindi isang malaking alalahanin para sa iyo at nababahala ka lamang tungkol sa pag-snooping, pagkatapos ay gamitin ang isa sa maraming mga libreng add-on na magagamit para sa IE, Chrome, at Firefox.

Makakatulong ang mga ito na i-block ang ilang partikular na script at pop-up, pati na rin tukuyin ang mga elementong sumusubaybay sa iyong lokasyon.

DoNotTrackMe/Blur

Kamakailang inilabas, ngunit kilala na ng marami, pinahusay na bersyon ng DoNotTrackPlus. Kung ikukumpara sa mga nakaraang bersyon, mahigit 300 karagdagang item ang naidagdag sa blacklist nito mga platform ng advertising, pati na rin ang higit sa 650 mga teknolohiya sa pagsubaybay:

Available ang add-on para sa Chrome, IE, Safari at Firefox. Sa sandaling i-install mo ang extension at i-restart ang iyong browser, lalabas ang icon ng DNTMe sa iyong toolbar at sisimulan ng DoNotTrackMe ang mga pagtatangka sa pag-log upang subaybayan ang iyong aktibidad.

Mahusay na gumagana ang DNTMe kasabay ng na naka-install na mga add-on. Hindi mapapabagal ang iyong karanasan sa pagba-browse, at makikita mo ang parehong nilalaman tulad ng dati, maliban sa ilan sa mga elemento ng ad na sinusubaybayan. Makakatanggap ka ng impormasyon tungkol sa bilang ng mga pagsubok na ginawa at na-block.

Adblock Plus

Isa pang bagay libreng add-on para sa IE, Chrome at Firefox. Ito ay itinuturing na isa sa mga pinakamahusay para sa pagtiyak ng pagkawala ng lagda sa Internet, hinaharangan ang phishing at pagsubaybay, at pinoprotektahan ka mula sa malware at hindi gustong advertising:

Maaari kang magdagdag ng mga nakahandang filter o gumamit ng mga custom na filter. Ngunit mag-ingat kapag gumagamit ng mga hindi kilalang listahan ng filter, dahil maaaring makaligtaan ang mga ito ng isang mahalagang bagay.

NoScript

Extension para sa Firefox, Seamonkey at iba pang mga browser mula sa Mozilla. Ito ay isang libre at open source na package at hinaharangan ang lahat ng JavaScript, Java, Flash at iba pang hindi ligtas na mga plugin maliban kung pinagkakatiwalaan ang mga ito. Maaaring mai-install ang NoScript alinman sa pamamagitan ng repositoryo Mga add-on ng Firefox, o direkta mula sa website ng NoScript:

Ang NoScript ay isang mahusay na trabaho sa pagtatago ng impormasyon tungkol sa iyong lokasyon at aktibidad mula sa mga script na humihiling ng naturang data. Itinatago ng extension ang iyong digital na " mga fingerprint» mula sa karamihan ng mga site sa Internet at nagbibigay disenteng antas ng pagiging hindi nagpapakilala at pagiging kumpidensyal.

Konklusyon

Sa panahon ngayon imposibleng makuha kumpletong anonymity sa Internet. Mangangailangan ito ng secure na VPN server, iba't ibang paraan ng pagharang na nakabatay sa browser, at espesyal na setting operating system.

Gayunpaman, sa pamamagitan ng paggamit ng isa o kumbinasyon ng ilan sa mga tool, pakete at pamamaraan na nakalista sa itaas, maaari mong makabuluhang taasan ang iyong mga pagkakataong manatiling hindi nagpapakilala at hindi nakikita ng mga umaatake na sumusubaybay sa mga aktibidad ng ibang tao. Bilang karagdagan, protektahan mo ang iyong sarili mula sa isang malaking bilang ng mga virus, malware at spyware.

Ang publikasyong ito ay pagsasalin ng artikulong “ Paano maging anonymous online", na inihanda ng magiliw na pangkat ng proyekto

Mabuti Masama

Minsan nangyayari na ang mga kwentong pantasya at espiya ay lumalabas na hindi lamang bunga ng may sakit na imahinasyon ng may-akda, ngunit ang tunay na katotohanan. Kamakailan lamang, ang ilang paranoid na pelikula tungkol sa kabuuang pagbabantay ng estado sa isang tao ay naisip na isa lamang fairy tale, isang dula ng imahinasyon ng may-akda at mga screenwriter. Hanggang sa naglabas si Edward Snowden ng impormasyon tungkol sa PRISM, isang user tracking program na pinagtibay ng US National Security Agency.

Dahilan para sa pag-aalala

Pagkatapos ng balitang ito, ang mga biro tungkol sa paranoia ay naging ganap na walang kaugnayan. At ang pag-uusap tungkol sa pagsubaybay ay hindi na maiuugnay sa isang basag na pag-iisip. Ang isang seryosong tanong ay bumangon: dapat ka bang pakiramdam na ligtas gamit ang iyong email o pakikipag-usap sa isang social network o chat? Pagkatapos ng lahat, maraming malalaking kumpanya ang sumang-ayon na makipagtulungan sa mga serbisyo ng paniktik: Microsoft (Hotmail), Google ( Google Mail), Yahoo!, Facebook, YouTube, Skype, AOL, Apple. Isinasaalang-alang na ang PRISM ay pangunahing naglalayon sa pagsubaybay sa mga dayuhang mamamayan, at ang dami ng naharang mga pag-uusap sa telepono At mga email ang ilang mga pagtatantya ay umabot sa 1.7 bilyon bawat taon, ito ay nagkakahalaga ng pag-iisip nang seryoso tungkol sa kung paano protektahan ang iyong privacy mula sa prying eyes.

Tor

Ang unang reaksyon sa balita tungkol sa PRISM ay pareho para sa marami: hindi namin hahayaan ang aming sarili na masubaybayan, i-install namin ang Tor. Ito ay, marahil, sa katunayan, ang pinakasikat na lunas, na napag-usapan namin nang higit sa isang beses sa mga pahina ng aming magazine. Nilikha din ito ng militar ng Amerika, bagama't para sa ganap na magkasalungat na layunin. Ganyan ang kabalintunaan. Ang mga gumagamit ay nagpapatakbo ng software ng Tor sa kanilang makina, na gumagana bilang isang proxy "nakikipag-ayos" ito sa iba pang mga node ng network at bumubuo ng isang chain kung saan ipapadala ang naka-encrypt na trapiko. Pagkaraan ng ilang oras, ang kadena ay itinayong muli at ang iba pang mga node ay ginagamit dito. Upang itago ang impormasyon tungkol sa browser at naka-install na OS mula sa prying eyes, ang Tor ay kadalasang ginagamit kasabay ng Privoxy, isang hindi naka-cache na proxy na nagbabago ng mga header ng HTTP at data sa web, na nagbibigay-daan sa iyong mapanatili ang privacy at alisin ang nakakainis na advertising. Para maiwasan ang pag-akyat configuration file at huwag manu-manong i-edit ang lahat ng mga setting, mayroong isang kahanga-hangang shell ng GUI - Vidalia, na magagamit para sa lahat ng mga operating system at pinapayagan kang buksan ang pinto sa hindi kilalang mundo sa iyong PC sa loob ng ilang minuto. Dagdag pa, sinubukan ng mga developer na pasimplehin ang lahat hangga't maaari, na nagpapahintulot sa mga user na i-install ang Tor, Vidalia at ang portable na bersyon ng Firefox na may iba't ibang mga add-on ng seguridad sa isang pag-click. Para sa ligtas na komunikasyon Mayroong isang desentralisadong anonymous na sistema ng pagmemensahe - TorChat. Upang secure, anonymous at transparent na i-redirect ang lahat ng TCP/IP at DNS na trapiko sa pamamagitan ng Tor anonymizer network, gamitin ang Tortilla utility. Binibigyang-daan ka ng program na hindi nagpapakilalang magpatakbo ng anumang software sa isang Windows computer, kahit na hindi nito sinusuportahan ang SOCKS o HTTP proxies, na dati ay halos imposibleng gawin sa ilalim ng Windows. Bilang karagdagan, para sa karaniwang kumbinasyon ng Tor + Vidalia + Privoxy mayroong isang karapat-dapat na alternatibo - Advanced Onion Router bit.ly/ancXHz, isang portable na kliyente para sa " pagruruta ng sibuyas" Para sa mga partikular na nag-aalala tungkol sa kanilang seguridad, mayroong isang Live CD distribution na naka-configure sa labas ng kahon upang ipadala ang lahat ng trapiko sa pamamagitan ng Tor - bit.ly/e1siH6.

Ang pangunahing layunin ng Tor ay hindi nagpapakilalang surfing kasama ang kakayahang lumikha ng mga hindi kilalang serbisyo. Totoo, kailangan mong magbayad para sa anonymity nang mabilis.

I2P

Bilang karagdagan sa "pagruruta ng sibuyas," mayroon ding pagruruta ng "bawang", na ginagamit sa I2P. Ang Tor at I2P, bagama't medyo magkatulad sa hitsura, ay nagpapatupad ng diametrically opposed approaches sa maraming aspeto. Sa Tor, ang isang chain ng mga node ay nilikha kung saan ang trapiko ay ipinapadala at natatanggap, habang sa I2P "incoming" at "outgoing" tunnels ay ginagamit, at sa gayon ang mga kahilingan at tugon ay dumaan sa iba't ibang mga node. Bawat sampung minuto ay muling itinatayo ang mga tunnel na ito. Ang "pagruruta ng bawang" ay nagpapahiwatig na ang isang mensahe ("bawang") ay maaaring maglaman ng maraming "mga clove" - ganap na nabuo na mga mensahe na may impormasyon sa kanilang paghahatid. Ang isang "bawang" sa sandali ng pagbuo nito ay maaaring maglaman ng maraming "cloves", ang ilan sa mga ito ay maaaring atin, at ang ilan ay maaaring nasa transit. Kung ito man o ang "clove" na iyon sa "bawang" ang aming mensahe, o kung ito ay mensahe ng transit ng ibang tao na dumadaan sa amin, tanging ang lumikha ng "bawang" ang nakakaalam.

Ang pangunahing gawain ng I2P, hindi katulad ng Tor, ay hindi kilalang pagho-host ng mga serbisyo, at hindi pagbibigay ng hindi kilalang pag-access sa pandaigdigang network, iyon ay, pagho-host ng mga website sa network, na sa terminolohiya ng I2P ay tinatawag na mga eepsite.

Ang I2P software ay nangangailangan ng Java na ma-pre-install. Ang lahat ng pamamahala ay isinasagawa sa pamamagitan ng web interface, na available sa 127.0.0.1:7657. Matapos ang lahat ng kinakailangang pagmamanipula, kailangan mong maghintay ng ilang minuto hanggang sa ma-configure ang network, at magagamit mo ang lahat ng ito mga nakatagong serbisyo. SA sa kasong ito nakuha namin hindi kilalang pag-access sa I2P network, iyon ay, sa lahat ng mapagkukunan sa .i2p domain. Kung nais mong ma-access ang pandaigdigang network, itakda lamang ang paggamit ng proxy server 127.0.0.1:4444 sa mga setting ng browser. Ang paglabas mula sa I2P patungo sa pandaigdigang network ay isinasagawa sa pamamagitan ng ilang mga gateway (tinatawag na outproxy). Tulad ng naiintindihan mo, hindi ka makakaasa sa mahusay na bilis sa kasong ito. Dagdag pa, walang garantiya na walang sinuman ang maaamoy sa iyong trapiko sa naturang gateway. Ligtas bang i-host ang iyong hindi kilalang mapagkukunan sa I2P network? Buweno, walang makakapagbigay ng 100% na garantiya ng seguridad dito kung ang mapagkukunan ay madaling masugatan, kung gayon hindi magiging mahirap na matukoy ang tunay na lokasyon nito.

Obfsproxy

Sa maraming bansa, tulad ng China, Iran, ang mga provider ay aktibong lumalaban sa paggamit ng Tor, gamit ang DPI (deep packet inspection), pag-filter sa pamamagitan ng mga keyword, selective blocking at iba pang paraan. Upang ma-bypass ang censorship, naglabas ang torproject ng isang espesyal na tool na obfsproxy bit.ly/z4huoD, na nagko-convert ng trapiko sa pagitan ng kliyente at ng tulay sa paraang mukhang ganap na hindi nakakapinsala sa provider.

GNUnet

Paano ang tungkol sa secure at anonymous na pagbabahagi ng file? Para sa layuning ito, maaari kang gumamit ng tulong ng GNUnet bit.ly/hMnQsu - isang balangkas para sa pag-aayos ng isang secure na P2P network na hindi nangangailangan ng sentralisado o anumang iba pang "pinagkakatiwalaang" serbisyo. Ang pangunahing layunin ng proyekto ay lumikha ng isang maaasahan, desentralisado at anonymous na sistema pagpapalitan ng impormasyon. Ang lahat ng mga node ng network ay kumikilos bilang mga router, nag-encrypt ng mga koneksyon sa iba pang mga node at nagpapanatili ng isang pare-parehong antas ng pagkarga sa network. Tulad ng sa maraming iba pang mga solusyon, ang mga node na aktibong nakikilahok sa network ay inihahatid ng higit pa mataas na priyoridad. Upang matukoy ang mga bagay at serbisyo, ginagamit ang isang URI na mukhang gnunet://module/identifier, kung saan ang module ay ang pangalan ng network module, at ang identifier ay isang natatanging hash na nagpapakilala sa mismong object. Ang isang kawili-wiling tampok ay ang kakayahang i-configure ang antas ng pagkawala ng lagda: mula sa zero (hindi anonymous) hanggang sa infinity (ang default ay isa). Para sa ligtas na paglipat ang lahat ng mga file ay naka-encrypt gamit ang ECRS (Isang Encoding para sa Pagbabahagi ng Censorship-Resistant - encryption para sa pagbabahagi ng file na lumalaban sa censorship). Ang GNUnet ay extensible at ang mga bagong P2P application ay maaaring itayo sa ibabaw nito. Bilang karagdagan sa pagbabahagi ng file (ang pinakasikat na serbisyo), may mga alternatibong serbisyo: simpleng chat, na ngayon ay nasa kalahating patay na estado, pati na rin ang ipinamahagi na DNS. Well, gaya ng dati, kailangan mong magbayad para sa hindi nagpapakilala: mataas na latency, mababang bilis at medyo mataas na pagkonsumo ng mapagkukunan (na karaniwan para sa lahat ng mga desentralisadong network). Dagdag pa, may mga problema sa backward compatibility sa pagitan ng iba't ibang bersyon ng framework.

RestroShare

Ang RestroShare bit.ly/cndPfx ay isang bukas na cross-platform na programa para sa pagbuo ng isang desentralisadong network batay sa prinsipyo ng F2F (Friend To Friend) gamit ang GPG. Ang pangunahing pilosopiya ay ang magbahagi ng mga file at makipag-usap lamang sa mga pinagkakatiwalaang kaibigan at hindi sa buong network, kaya naman madalas itong nauuri bilang darknet. Upang magtatag ng koneksyon sa isang kaibigan, kailangan ng user na bumuo ng isang GPG key pair gamit ang RetroShare (o pumili ng umiiral na). Pagkatapos ng authentication at asymmetric key exchange, ang isang SSH na koneksyon ay itinatag gamit OpenSSL encryption. Maaaring makita ng mga kaibigan ng mga kaibigan ang isa't isa (kung pinagana ng mga user ang feature na ito), ngunit hindi makakonekta. Ganito pala ang isang social network :). Ngunit maaari kang maghanap sa mga folder sa pagitan ng mga kaibigan. Mayroong ilang mga serbisyo para sa komunikasyon sa network: pribadong chat, mail, mga forum (parehong hindi nagpapakilala at may pangunahing pagpapatunay), voice chat(VoIP plugin), mga channel tulad ng IRC.

Raspberry Pi

Maaaring nagtataka ka: ano ang kinalaman ng Raspberry Pi dito? Pinag-uusapan natin ang tungkol sa anonymity. At sa kabila ng katotohanan na ang maliit na device na ito ay makakatulong na makamit ang hindi nagpapakilalang ito. Maaari itong magamit bilang isang router/client, na nagbibigay sa iyo ng access sa mga Tor/I2P network o anonymous na VPN. Bukod dito, may isa pang plus. SA mga desentralisadong network Makakamit mo ang isang katanggap-tanggap na bilis ng pag-access sa mga mapagkukunan ng intranet kung palagi kang nasa loob nito. Halimbawa, sa I2P, ang tiwala ng iba pang "mga router ng bawang" sa naturang node ay magiging mas malaki, at naaayon ang bilis ay magiging mas mataas. Para sa layuning ito, panatilihing palaging naka-on o magsimula ang iyong computer hiwalay na server Ito ay hindi makatwiran, ngunit tila hindi isang kahihiyan na gumastos lamang ng 30 dolyar para dito. SA araw-araw na buhay ito ay magiging posible na gamitin normal na koneksyon, at kapag kailangan mong mag-online nang hindi nagpapakilala, hahayaan mo lang ang lahat ng trapiko na dumaan sa mini-device at huwag mag-alala tungkol sa anumang mga setting. Dapat sabihin na hanggang kamakailan ay walang punto sa pag-install ng I2P software na nakasulat sa Java sa Blackberry. Ang Java machine na gutom sa mapagkukunan ay walang sapat na karaniwang 256 MB ng RAM. Sa paglabas ng Raspberry Pi model B, na nagdadala na ng 512 MB, naging posible ito. Kaya tingnan natin ang mga pangunahing punto na may kaugnayan sa pag-install. Sabihin nating gumagamit kami ng Raspbian. Una sa lahat, i-update natin:

Sudo apt-get update; sudo apt-get dist-upgrade

Pagkatapos ay i-install namin ang Java, ngunit hindi ang karaniwang pakete, ngunit isang espesyal na bersyon na iniayon para sa Mga processor ng ARM, -bit.ly/13Kh9TN (tulad ng ipinapakita sa pagsasanay, kakainin ng karaniwang isa ang lahat ng memorya). I-download at i-install:

Sudo tar zxvf jdk-8-ea-b97-linux-arm-vfp-hflt-03_jul_2013.tar.gz -C /usr/local/java export PATH=$PATH:/usr/local/java/bin

Pagkatapos ay i-download at i-install ang I2P:

Cd ~ mkdir i2pbin cd i2pbin wget http://mirror.i2p2.de/i2pinstall_0.9.7.jar java -jar i2pinstall_0.9.7.jar -console

Upang gawing I2P router ang Raspberry, kailangan mong gumawa ng kaunting magic sa mga config. Pumunta sa ~/.i2p at simulan ang pag-edit ng clients.config file. Doon kailangan nating magkomento sa linya

ClientApp.0.args=7657::1,127.0.0.1 ./webapps/

at uncomment

ClientApp.0.args=7657 0.0.0.0 ./webapps/

At pagkatapos ay sa i2ptunnel.config file palitan ang mga address sa mga linya

Tunnel.0.interface=127.0.0.1 tunnel.6.interface=127.0.0.1

hanggang 0.0.0.0 . Pagkatapos ay maaari nating simulan ang I2P router sa pamamagitan ng pagpapatakbo:

Cd ~/i2pbin ./runplain.sh

Maaari mo ring idagdag ang mga sumusunod na linya sa crontab upang awtomatikong mapataas ang software kapag nagsimula ang system o pagkatapos ng pag-crash:

0 * * * * /home/pi/i2pbin/runplain.sh @reboot /home/pi/i2pbin/runplain.sh

Ang natitira na lang ay ayusin ang malayuang pag-access sa device. Ang pinakamahusay na paraan ay ang paggamit ng dynamic na portforwarding sa pamamagitan ng SSH. Upang gawin ito, kailangan mo lamang mag-set up ng isang I2P tunnel sa mga setting, na magtuturo sa ika-22 port sa lokal na makina. Sa parehong paraan, maaari mong gawing hindi kilalang VPN ang Pi (kung paano ito gawin, makikita mo dito - http://bit.ly/11Rnx8V) o kumonekta sa Tor (isang mahusay na manwal ng video sa http:// bit.ly/12RjOU9) . O maaari kang gumawa ng sarili mong paraan upang gamitin ang device para sa hindi kilalang paglalakbay sa Internet.

Mikrotik

Sa katunayan, ang Raspberry Pi ay hindi lamang ang maliit na aparato kung saan maaari mong ayusin ang hindi kilalang pag-access sa Network. Ang isang karapat-dapat na alternatibo ay isang router mula sa kumpanya ng Latvian na MikroTik, na gumagawa ng kagamitan sa network at software para dito. Ang nasabing aparato ay nagkakahalaga ng kaunti pa, ngunit mangangailangan ng mas kaunting kaguluhan kapag nagse-set up. Kabilang sa mga produkto ng kumpanya ang RouterOS ay isang operating system na nakabatay sa Nakabatay sa Linux, na idinisenyo para sa pag-install sa mga router ng hardware MikroTik RouterBOARD. Ang iba't ibang mga opsyon sa platform ng RouterBOARD ay nagbibigay-daan sa iyo upang malutas ang iba't ibang mga gawain sa network: mula sa pagbuo ng isang simpleng access point hanggang sa isang malakas na router. Sa kabila ng pagkakaroon ng power connector, halos lahat ng device ay maaaring paandarin gamit ang PoE. Ang isang malaking plus ay ang pagkakaroon ng magandang dokumentasyon http://bit.ly/jSN4FL, na naglalarawan nang detalyado kung paano ka makakagawa ng security router batay sa RouterBOARD4xx sa pamamagitan ng pagkonekta nito sa Tor network. Hindi natin ito tatalakayin nang detalyado;

VPN

Kapag pinag-uusapan ang tungkol sa privacy at anonymity sa Internet, hindi namin maaaring balewalain ang paggamit ng VPN para sa mga layuning ito. Sinabi na namin sa iyo kung paano i-set up ang iyong sariling VPN server sa Amazon cloud bit.ly/16E8nmJ, tiningnan namin ang pag-install at fine tuning OpenVPN. Makikita mo ang lahat ng kinakailangang teorya sa mga artikulong ito. Gayunpaman, nais kong ipaalala sa iyo muli na ang VPN ay hindi isang panlunas sa lahat. Una, maaaring may mga sitwasyon kung saan ang trapiko ay maaaring "tumagas" lampas sa koneksyon ng VPN, at pangalawa, sa mga network batay sa PPTP protocol, mayroong isang tunay na pagkakataon upang i-decrypt ang na-intercept na data ("Ang ganitong hindi secure na VPN" [Aker No. 170 ). Kaya hindi ka dapat maniwala sa kumpletong seguridad kapag gumagamit ng mga virtual private network.

Summing up

Ito lang ang pinakasikat na mga solusyon na nagbibigay-daan sa iyo na kahit papaano ay maprotektahan ang iyong privacy mula sa mga mapanlinlang na mata. Kuya. Marahil sa malapit na hinaharap ay lilitaw ang mga bagong teknolohiya o lahat tayo ay aktibong gagamitin ang isa sa mga tinalakay ngayon. Sino ang nakakaalam... Anuman ito, mahalagang tandaan na walang solusyon ang makakapagbigay ng 100% garantiya ng seguridad. Samakatuwid, huwag pakiramdam na ganap na ligtas sa pamamagitan ng pag-install ng Tor, I2P o anumang bagay - marami na ang nagbayad para sa pakiramdam ng maling seguridad.

Kapag nagtatrabaho sa Internet, ilang mga ordinaryong gumagamit ang nag-iisip tungkol sa kung gaano kalaki ang volume. personal na impormasyon, iniwan ng mga browser kapag bumibisita mga mapagkukunan ng network. Ngunit walang kabuluhan. Ito ay sapat na upang buksan ang pahina ng Yandex na ito upang makita para sa iyong sarili kung gaano kadali ang mga simpleng script na kumukuha mula sa kailaliman ng browser ng maraming impormasyon tungkol sa may-ari ng isang computer na naglalakbay sa mga kalye sa likod. network sa buong mundo. IP address, data tungkol sa operating system at mga setting nito, bansa at lungsod ng paninirahan, pangalan ng provider - malayo ito sa buong listahan mga detalyeng makukuha para sa koleksyon ng mga may-ari ng site at pagkumpirma sa katotohanang walang anonymity sa Internet.

Gayunpaman, hindi lahat ay masama tulad ng sa unang tingin. Kung isasantabi namin ang maraming pag-uusap tungkol sa pangangailangang higpitan ang kontrol sa mga user na may kaugnayan sa malawakang pagkalat ng piracy, cyber terrorism, spam at marami pang iba na parehong totoo at gawa-gawang banta, pagkatapos ay may ilang kasanayan at ginagabayan ng mga simpleng diskarte, maaari kang manatili incognito habang nagsu-surf sa web - posible. Ang materyal na ito ay nag-uusap tungkol sa kung paano gawing anonymous ang paglalakbay sa Internet, at samakatuwid ay higit na ligtas.

Magiging lohikal na simulan ang pagtatanghal sa pinakasimpleng at pinaka-naa-access na paraan ng pagtatago ng mga aktibidad sa network sa lahat nang walang pagbubukod. Kabilang dito ang mga web proxy server na malawakang ginagamit sa Internet, upang mahanap kung alin ang kailangan mo lang i-feed sa anumang search engine ang pariralang "libreng anonymous na web proxy". Ang mga nabanggit na serbisyo ay nagbibigay ng pagtatago ng IP address at, depende sa pagpapaandar na ipinatupad ng mga developer, pinapayagan silang magsagawa ng ilang iba pang mga gawain, maging ito ay pagharang sa Cookies at mga tagubilin sa JavaScript sa mga pahinang tinitingnan ng user, nililimitahan ang mga uri ng nilalamang na-download , o pag-encrypt ng data na ipinadala sa network. Upang gumamit ng isang web proxy, dapat mong direktang ipasok ang address ng mapagkukunan ng interes sa browser at, na nagpapahiwatig karagdagang mga setting, buhayin ang paglipat. wala karagdagang mga programa hindi na kailangang i-install.

Ang mga serbisyo ng web proxy ay may higit sa sapat na mga pakinabang, ngunit mayroon din silang ilang mga kawalan. Una, na tipunin "sa lugar" ng iba't ibang mga mahilig, hindi lamang sila nagbibigay ng sapat na kumpidensyal ng ipinadalang data sa pagitan ng user at ng target na web server, ngunit isa ring karagdagang link sa posibilidad ng pagtagas ng personal na impormasyon. Para sa kadahilanang ito, hindi inirerekomenda na gumamit ng anumang makabuluhang mga account kapag nagtatrabaho sa pamamagitan ng isang anonymizer, dahil madali silang makompromiso sa isang intermediate na server. Pangalawa, karamihan sa mga kumpanya ng pagho-host ay may negatibong saloobin sa mga web proxy na na-install ng mga kliyente dahil sa mabigat na pagkarga sa server at aktibong pagkonsumo papasok na trapiko. Lubos nitong nililimitahan ang haba ng buhay ng ganitong uri ng serbisyo at pinipilit kang bumaling sa mga network sniffer sa bawat oras upang makahanap ng mga serbisyong gumagana, sa kabutihang palad, lumilitaw ang mga ito nang may nakakainggit na regularidad.

Ang isang magandang tulong sa pagtakpan ng mga virtual na track ay ang Opera 10 browser, na nilagyan ng function Opera Turbo, na nagbibigay ng pagsasahimpapawid ng data na na-download mula sa network sa pamamagitan ng mga server ng isang kumpanyang Norwegian. Kapag pinagana, itinatago ng Opera Turbo ang totoong IP address ng user at tumutulong na matiyak ang online privacy ng user. Para sa higit na hindi pagkakilala, maaari mong i-disable ang Cookies at JavaScript sa mga setting ng iyong browser, pati na rin ang pag-deactivate ng mga plugin.

Dialog box ng mga setting ng mode Gumagana ang Opera Turbo.

Dahil pinag-uusapan natin ang tungkol sa mga produkto ng Opera Software, hindi dapat banggitin ang ikatlong paraan ng pagiging lihim kapag nagtatrabaho sa Internet, na kinabibilangan ng paggamit ng mga emulator ng mobile browser mula sa kumpanyang Norwegian - Opera Mini 5 at Opera Mobile 10. Ang una ay magagamit sa link na ito at direktang tumatakbo sa browser, at ang pangalawa ay ipinamamahagi bilang hiwalay na aplikasyon, na maaaring gamitin ng mga may-ari ng mga computer na nagpapatakbo Mga sistema ng Windows, Mac OS X at Linux. Ang Opera Mini 5 bilang default ay gumagamit ng mekanismo para sa pag-compress at pagproseso ng nilalaman sa isang intermediate na server, at sa Opera Mobile 10 kakailanganin mong paganahin ang Opera Turbo function sa mga setting. Ang nabanggit na mga emulator ng browser ay maaaring maging kapaki-pakinabang hindi lamang para sa pagtatago ng totoong IP address, kundi pati na rin para sa pag-save trapiko sa network, pati na rin ang pag-bypass sa mga filter ng Internet.

Opera Mobile 10 emulator.

Ang mga mas gusto ang mas seryosong mga tool para sa pagtatago ng aktibidad sa network ay dapat bigyang pansin ang proyekto ng Tor, na nagpapahintulot sa iyo na gumamit ng mga serbisyo sa Internet habang mapagkakatiwalaang nagtatago sa likod. distributed network mga router na tinitiyak ang paglilipat ng impormasyon ng user sa paraang imposibleng matukoy sa anumang punto kung saan nanggagaling o papunta ang naka-encrypt na data. Upang gumana sa Tor, kailangan mong mag-install ng isang client program na may isang lokal na proxy server sa iyong computer at ayusin ang mga setting ng mga application na konektado sa network nang naaayon. Ang mga nagsisimula ay maaaring gumamit ng mga handa na solusyon sa Tor na hindi nangangailangan ng pagsasaayos at naglalaman ng ganap na na-configure na mga web browser. Maaaring tingnan ng mga tagahanga ng browser ng Firefox ang Tor Browser Bundle at ang mga tagahanga ng Opera ay matutuwa sa proyekto ng OperaTor. Sinuman na may dagdag na $15 na nakalagay sa kanilang bulsa ay maaaring gustong tingnang mabuti komersyal na programa Mask Surf Pro, na gumagamit din ng network ng mga Tor node at nagbibigay ng maaasahang proteksyon para sa ipinadalang impormasyon.

Isang pakete na hindi nangangailangan ng pag-install at tumatakbo mula sa mga flash drive Mga programa sa Tor Bundle ng Browser.

Maaari mo ring protektahan ang iyong privacy sa Internet gamit ang mga serbisyo ng VPN, na nagbibigay ng anonymity ng mga koneksyon sa network at inaalis ang posibilidad ng pagsubaybay sa trapiko. ng mga estranghero. Ang kakanyahan ng teknolohiya ay ang isang espesyal na programa ng kliyente ay naka-install sa computer ng gumagamit, na "on the fly" ay nag-encode ng lahat ng ipinadalang data at inililipat ito sa isang intermediate VPN server, na nagde-decrypt ng trapiko at ipinapasa ito sa sa tamang direksyon. Ang Anonymizer.com, megaproxy.com at marami pang ibang komersyal na serbisyo ay tumatakbo gamit ang VPN. Walang maraming libre, ngunit kung susubukan mo, mahahanap mo ang mga ito. Ang pahina ng blog na ito tungkol saonlinetips.com, halimbawa, ay naglilista ng dalawang dosenang magagamit na pampublikong serbisyo ng VPN.

Ang ikaanim na paraan ay ang paggamit ng Java Anon Proxy network, na kilala rin bilang JAP at JonDonym. Logic ng operasyon ng serbisyong ito katulad ng Tor sa maraming paraan, na may dalawang pagbubukod mahahalagang pagkakaiba. Una, ang JAP ay batay sa isang nakapirming cascade ng mga server na matatagpuan sa Germany na nag-e-encrypt ng trapiko at nag-aalis ng posibilidad ng interception sa isang node. Pangalawa, ang serbisyo ay nagbibigay ng anonymization lamang ng HTTP, iyon ay, trapiko sa web. Tulad ng sa Tor, ang pakikipag-ugnayan sa JonDonym ay imposible nang wala espesyal na kliyente, nakasulat sa Java at tumatakbo sa anumang operating system. Dapat tandaan na ang interface ng application, bilang karagdagan sa Aleman at Ingles, ay ipinakita sa iba pang mga wika, kabilang ang Russian.

Paano gumagana ang Java Anon Proxy (larawan mula sa website ng mga developer).

Sa wakas, ang pagbabalatkayo sa network ay maaaring ibigay gamit ang mga pamamahagi ng LiveCD Linux na espesyal na isinaayos para sa pribadong pag-browse sa Internet. Mga marunong hindi kilalang surfing maaaring tingnang mabuti ang isang Gentoo-based system na may sariling paliwanag na pangalan o isang Debian-based na Privatix operating system. Ang mga nabanggit na distribusyon ay tumatakbo sa anumang computer at naglalaman ng mga kinakailangang tool para sa pagtatrabaho sa hindi kilalang Tor network. Kung nais, sa halip optical media Maaari kang gumamit ng isang bootable flash drive.

Inilista lang namin ang pinakasimple at pinaka-naa-access na mga paraan para matiyak ng mga ordinaryong user ang online privacy. Sigurado kami na ang mga mambabasa ng 3DNews ay magpapangalan ng isang dosenang higit pang mga solusyon at teknolohiya na makakatulong na mapanatili ang pagiging hindi nagpapakilala at manatiling nasa labas ng saklaw ng aming kuwento. Ang kasaganaan ng mga ito ay muling nagpapatunay na ang pagkapribado sa Internet ay hindi lamang ng mga umaatake at spammer, kundi pati na rin ng mga mamamayang sumusunod sa batas na mayroon ding sariling mga lihim at sikreto. Paano protektahan ang mga ito at kung paano gamitin ang kalayaan na ibinibigay ng anonymity ay isang personal na bagay para sa bawat gumagamit ng World Wide Web. At maraming mga pag-uusap tungkol sa pangangailangan na ipakilala ang censorship sa Internet, ang akumulasyon at paggamit ng pribadong impormasyon ng iba't ibang mga organisasyon ay ganap na walang kinalaman dito.

Siyempre, ang hindi pagkakilala ay maaaring itaas sa isang kulto: huwag magrehistro sa mga social network, huwag magbayad sa pamamagitan ng card, huwag mag-order ng mga parsela sa iyong tunay na address, atbp.

O hindi ka maaaring maging paranoid, ngunit mag-ingat pa rin. May ganito.

Kailangan mo ng hiwalay na SIM card para magrehistro ng mga account

Kapag nagrerehistro sa isang social network, nagbibigay ka ng numero ng telepono o email address. Kumuha ng granny phone at isang hiwalay na SIM card para sa mga layuning ito. Ginagawa nitong mas madali at mas ligtas ang pagkumpirma o pagpapanumbalik ng access sa mga account. Huwag i-publish ang numero ng teleponong ito kahit saan at huwag ibigay ito sa sinuman.

Pumili ng SIM card na may taripa na hindi kailangang i-top up bawat buwan. Kakailanganin lamang ito para sa mga papasok na tawag, kaya hindi kailangan ang mga murang minuto at gigabytes sa kasong ito.

Ang isang alternatibo ay mga serbisyo tulad ng http://onlinesim.ru/. Pinapayagan ka nilang makatanggap ng mga tawag, SMS, atbp. Ang ilang mga serbisyo ay binabayaran.

Lumikha ng isang hiwalay na e-mail para sa parehong mga layunin

Isa pang pangunahing tuntunin ng kalinisan sa internet. Lumikha ng isang e-mail upang magrehistro ng mga online na account. Huwag ding i-post ang kanyang address kahit saan.

Maaari mong gamitin ang mga tradisyunal na serbisyo sa koreo. Maaari kang lumikha ng isang pansamantalang mailbox sa mail.ru - ang function ay matatagpuan sa item na "Mga Setting" - "Anonymizer". Nahuhulog ang mga titik sa pangunahing mailbox (sa hiwalay na folder), ngunit nakikita ng nagpadala ang isang ganap na naiibang address.

Upang magpadala ng mga liham mula dito at sa anumang iba pang mga mailbox, dapat kang gumamit ng VPN. Ang katotohanan ay ang orihinal na teksto ng e-mail ay naglalaman ng IP address:

Maaari mong ipasok ang IP address sa isang serbisyo tulad ng https://ru.myip.ms/ at makuha ang lokasyon:

Ano ang hindi dapat i-post sa mga social network

Kung gumagamit ka ng mga social network upang makipag-usap sa mga kamag-anak, kaibigan at mga taong katulad ng pag-iisip, mag-iwan ng minimum na impormasyon tungkol sa iyong sarili. Life hack: ang pagpapalit ng mga Cyrillic na titik ng mga katulad na titik mula sa Latin alphabet ay nakakatulong na ibukod ang mga pangalan at apelyido mula sa mga resulta ng paghahanap.

Ginagawang posible ng buong pangalan + petsa ng kapanganakan na mahanap ang isang tao iba't ibang serbisyo. Halimbawa, sa database ng FSPP. Oo, naiintindihan mo na ang pagtatago ng taon ng kapanganakan, ngunit nananatili sa mga pangkat na "11-B class of 2000" o "Tigers by kalendaryong Tsino“Medyo namumutla ba ito?

Mag-post ng mga personal na larawan at post sa ilalim ng lock at key. Siyempre, hindi nito pipigilan ang mga alagad ng batas. Ngunit maililigtas nito ang mga random na tao mula sa hindi kinakailangang atensyon.

Narito ang isang listahan ng kung ano ang hindi dapat i-post sa mga social network:

- Mga planong umalis sa bahay (sa bakasyon, sa isang business trip, atbp.). Huwag gawing mas madali ang buhay para sa mga magnanakaw ng bahay. Hindi magiging out of place na magpahiwatig na may naiwan sa bahay;

- Pangunahing numero ng telepono. Lalo na kung ang pagbabangko at iba pang mahahalagang account ay naka-link dito;

- Mga post tungkol sa kung paano ka gagawa ng malaking pagbili;

- Mga patalastas tungkol sa matagumpay na mga transaksyon na nagdala ng maraming pera sa iyo;

- Mga mensahe tungkol sa pagkawala ng mga dokumento o plaka ng lisensya - ang pagkakataon na mangikil ng pera sa iyo ang mga scammer ay mas mataas kaysa sa pagkakataong mahanap ang mga ito.

Mag-ingat sa mga grupo sa mga social network

Madaling hulaan na nagpaplano kang bumili ng apartment kung idaragdag ka sa 10 grupo tulad ng "Pagbili ng mga apartment sa North-West Administrative District". Ang listahan ng mga pangkat na kinabibilangan mo ay magsasabi sa iyo ng halos higit pa tungkol sa iyo kaysa sa mga entry sa pahina.

Ang mga ganitong grupo ay napaka-maginhawa para sa lahat ng uri ng mga scammer at spammer na mag-navigate. Pagkatapos ng lahat, ikaw mismo ang nagbigay-diin na ang paksang ito ay kawili-wili sa akin. Hiwalayan mo na ako, pakiusap.

Isipin kung ano ang ipo-post mo sa iyong mga larawan (at kailan)

Huwag gumamit ng malinaw, pangharap na larawan para sa iyong avatar. Subukang kumuha ng larawan mula sa hindi pangkaraniwang anggulo. Pagkatapos ay makikilala ka ng iyong mga kakilala, ngunit ang mga system tulad ng FindFace ay malamang na hindi.

Anong mga larawan ang hindi mai-publish:

- Larawan malapit sa bahay na may sanggunian sa lokasyon. Huwag gumamit ng mga geotag, huwag paganahin ang mga ito sa mga setting ng camera;

- Mga larawan at pag-scan ng mga dokumento;

- Mga larawan ng mga tiket para sa mga konsyerto, mga kaganapang pampalakasan, atbp. – ang mga code mula sa kanila ay maaaring gamitin ng ibang tao;

- Mga larawan ng mga bank card. At higit pa sa petsa ng paglabas at CVC/CVV.

Huwag ipakita ang iyong mga bank card - walang paraan

Ilang salita pa tungkol sa mga card. Kung gusto mong mangolekta ng mga donasyon para sa pagkain para sa mga kondisyong pusa, gumawa ng hiwalay na card at i-publish ang numero nito. Huwag sa anumang pagkakataon gamitin ang iyong pangunahing card para dito. Sa pamamagitan ng paraan, hindi ka dapat magbayad kasama nito sa mga online na tindahan.

Angkop para sa mga katulad na layunin virtual card. Halimbawa, inaalok sila ng Sberbank at Qiwi (Visa Virtual). Maaari mong i-top up ang mga naturang card sa mga ATM, terminal, online banking application, atbp. At pagkatapos ay gugulin ang natanggap na pera gaya ng dati o ilipat ito sa iyong pangunahing card.

Ito ay magiging sapat na