Aktibong Direktoryo(AD) ay mga utility na idinisenyo para sa operating system Microsoft Server. Ito ay orihinal na nilikha bilang isang magaan na algorithm para sa pag-access sa mga direktoryo ng gumagamit. Mula sa bersyon Windows Server 2008: lumitaw ang pagsasama sa mga serbisyo ng awtorisasyon.

Ginagawang posible na sumunod sa patakaran ng grupo na naglalapat ng parehong uri ng mga setting at software sa lahat ng kinokontrol na PC gamit ang System Center Configuration Manager.

Kung sa simpleng salita para sa mga nagsisimula, ito ay isang tungkulin ng server na nagbibigay-daan sa iyong pamahalaan ang lahat ng pag-access at mga pahintulot sa isang lugar lokal na network

Mga function at layunin

Ang Microsoft Active Directory ay isang (tinatawag na direktoryo) na pakete ng mga tool na nagbibigay-daan sa iyong manipulahin ang mga user at data ng network. Pangunahing layunin paglikha – pinapadali ang gawain ng mga tagapangasiwa ng system sa malalaking network.

Naglalaman ang mga direktoryo ng iba't ibang impormasyong nauugnay sa mga user, grupo, device sa network, mga mapagkukunan ng file- sa isang salita, mga bagay. Halimbawa, ang mga katangian ng user na nakaimbak sa direktoryo ay dapat na ang mga sumusunod: address, login, password, numero ng mobile phone, atbp. Ang direktoryo ay ginagamit bilang mga punto ng pagpapatunay, kung saan maaari mong malaman ang kinakailangang impormasyon tungkol sa gumagamit.

Mga pangunahing konsepto na nakatagpo sa panahon ng trabaho

Mayroong ilang mga espesyal na konsepto na ginagamit kapag nagtatrabaho sa AD:

- Ang server ay isang computer na naglalaman ng lahat ng data.

- Ang controller ay isang server na may tungkuling AD na nagpoproseso ng mga kahilingan mula sa mga taong gumagamit ng domain.

- Ang AD domain ay isang koleksyon ng mga device na pinagsama sa ilalim ng isang natatanging pangalan, sabay-sabay na gumagamit ng isang karaniwang database ng direktoryo.

- Ang data store ay ang bahagi ng direktoryo na responsable para sa pag-iimbak at pagkuha ng data mula sa anumang domain controller.

Paano gumagana ang mga aktibong direktoryo

Ang mga pangunahing prinsipyo ng pagpapatakbo ay:

- Awtorisasyon, kung saan maaari mong gamitin ang iyong PC sa network sa pamamagitan lamang ng pagpasok ng iyong personal na password. Sa kasong ito, ang lahat ng impormasyon mula sa account ay ililipat.

- Seguridad. Ang Active Directory ay naglalaman ng mga function ng pagkilala ng user. Para sa anumang bagay sa network, maaari mong malayuan, mula sa isang device, itakda ang mga kinakailangang karapatan, na depende sa mga kategorya at mga partikular na user.

- Pangangasiwa ng network mula sa isang punto. Kapag nagtatrabaho sa Active Directory, hindi kailangang i-reconfigure ng system administrator ang lahat ng PC kung kinakailangan na baguhin ang mga karapatan sa pag-access, halimbawa, sa isang printer. Ang mga pagbabago ay isinasagawa sa malayo at sa buong mundo.

- Puno Pagsasama ng DNS. Sa tulong nito, walang pagkalito sa AD ang lahat ng mga device ay eksaktong kapareho ng sa World Wide Web.

- Malaking sukat. Ang isang set ng mga server ay maaaring kontrolin ng isang Active Directory.

- Maghanap ginawa ayon sa iba't ibang mga parameter, halimbawa, pangalan ng computer, pag-login.

Mga Bagay at Katangian

Ang isang bagay ay isang hanay ng mga katangian, na pinagsama sa ilalim ng sarili nitong pangalan, na kumakatawan sa isang mapagkukunan ng network.

Katangian - mga katangian ng isang bagay sa catalog. Halimbawa, kasama dito ang buong pangalan at pag-login ng user. Ngunit ang mga katangian ng isang PC account ay maaaring ang pangalan ng computer na ito at ang paglalarawan nito.

Ang "Empleyado" ay isang bagay na may mga katangiang "Pangalan", "Posisyon" at "TabN".

LDAP container at pangalan

Ang lalagyan ay isang uri ng bagay na maaari binubuo ng iba pang mga bagay. Ang isang domain, halimbawa, ay maaaring magsama ng mga object ng account.

Ang kanilang pangunahing layunin ay pag-aayos ng mga bagay sa pamamagitan ng mga uri ng mga palatandaan. Kadalasan, ang mga lalagyan ay ginagamit upang pagpangkatin ang mga bagay na may parehong mga katangian.

Halos lahat ng container ay nagmamapa ng isang koleksyon ng mga bagay, at ang mga mapagkukunan ay nakamapa sa isang natatanging Active Directory object. Ang isa sa mga pangunahing uri ng mga lalagyan ng AD ay ang module ng organisasyon, o OU (unit ng organisasyon). Ang mga bagay na inilagay sa container na ito ay nabibilang lamang sa domain kung saan ginawa ang mga ito.

Ang Lightweight Directory Access Protocol (LDAP) ay ang pangunahing algorithm para sa mga koneksyon sa TCP/IP. Ito ay idinisenyo upang bawasan ang dami ng nuance kapag ina-access ang mga serbisyo ng direktoryo. Tinutukoy din ng LDAP ang mga pagkilos na ginagamit upang mag-query at mag-edit ng data ng direktoryo.

Puno at site

Ang domain tree ay isang istraktura, isang koleksyon ng mga domain na may karaniwang layout at configuration na nabuo karaniwang espasyo mga pangalan at nakatali sa isang mapagkakatiwalaang relasyon.

Ang isang domain forest ay isang koleksyon ng mga puno na konektado sa isa't isa.

Site - isang koleksyon ng mga device sa mga IP subnet, na kumakatawan pisikal na modelo network, ang pagpaplano kung saan ay isinasagawa anuman ang lohikal na representasyon ng pagtatayo nito. Ang Active Directory ay may kakayahang lumikha ng isang n-bilang ng mga site o pagsamahin ang isang n-bilang ng mga domain sa ilalim ng isang site.

Pag-install at pag-configure ng Active Directory

Ngayon, lumipat tayo nang direkta sa pag-set up ng Active Directory sa Halimbawa ng Windows Server 2008 (ang pamamaraan ay magkapareho sa iba pang mga bersyon):

Mag-click sa pindutang "OK". Ito ay nagkakahalaga ng pagpuna na magkatulad na halaga hindi kinakailangan. Maaari mong gamitin ang IP address at DNS mula sa iyong network.

- Susunod, kailangan mong pumunta sa menu na "Start", piliin ang "Administration" at "".

- Pumunta sa item na "Mga Tungkulin", piliin ang " Magdagdag ng mga tungkulin”.

- Piliin ang "Mga Serbisyo ng Active Directory Domain", i-click ang "Next" nang dalawang beses, at pagkatapos ay "I-install".

- Maghintay para makumpleto ang pag-install.

- Buksan ang "Start" menu-" Ipatupad" Ipasok ang dcpromo.exe sa field.

- I-click ang “Next”.

- Piliin ang " Lumikha bagong domain sa bagong kagubatan” at i-click muli ang “Next”.

- Sa susunod na window, magpasok ng isang pangalan at i-click ang "Next".

- Pumili mode ng pagkakatugma(Windows Server 2008).

- Sa susunod na window, iwanan ang lahat bilang default.

- Magsisimula window ng pagsasaayosDNS. Dahil hindi pa ito nagamit sa server noon, walang ginawang delegasyon.

- Piliin ang direktoryo ng pag-install.

- Pagkatapos ng hakbang na ito kailangan mong itakda password ng administrasyon.

Upang maging secure, dapat matugunan ng password ang mga sumusunod na kinakailangan:

Pagkatapos makumpleto ng AD ang proseso ng pagsasaayos ng bahagi, dapat mong i-reboot ang server.

Kumpleto na ang setup, ang snap-in at role ay naka-install sa system. Maaari ka lamang mag-install ng AD sa mga regular na bersyon ng Windows Server, halimbawa 7 o 10, na maaari lamang magpapahintulot sa iyo na i-install ang management console.

Pangangasiwa sa Active Directory

Bilang default, sa Windows Server, gumagana ang Active Directory Users at Computers console sa domain kung saan kabilang ang computer. Maaari mong i-access ang mga computer at user object sa domain na ito sa pamamagitan ng console tree o kumonekta sa isa pang controller.

Ang mga tool sa parehong console ay nagbibigay-daan sa iyo upang tingnan karagdagang mga pagpipilian mga bagay at hanapin ang mga ito, maaari kang lumikha ng mga bagong user, grupo at baguhin ang mga pahintulot.

Oo nga pala, meron 2 uri ng pangkat sa Asset Directory - seguridad at pamamahagi. Ang mga grupo ng seguridad ay may pananagutan sa paglilimita ng mga karapatan sa pag-access sa mga bagay;

Ang mga grupo sa pamamahagi ay hindi maaaring magkaiba ng mga karapatan at pangunahing ginagamit para sa pamamahagi ng mga mensahe sa network.

Ano ang AD delegasyon

Ang delegasyon mismo ay paglipat ng bahagi ng mga pahintulot at kontrol mula sa magulang patungo sa isa pang responsableng partido.

Ito ay kilala na ang bawat organisasyon ay may ilang mga system administrator sa punong-tanggapan nito. Ang iba't ibang mga gawain ay dapat italaga sa iba't ibang mga balikat. Upang mailapat ang mga pagbabago, dapat ay mayroon kang mga karapatan at pahintulot, na nahahati sa karaniwan at espesyal. Nalalapat ang mga partikular na pahintulot sa isang partikular na bagay, habang ang mga karaniwang pahintulot ay isang hanay ng mga umiiral nang pahintulot na ginagawang available o hindi available ang mga partikular na feature.

Pagtatatag ng tiwala

Mayroong dalawang uri ng mga relasyon sa pagtitiwala sa AD: "unidirectional" at "bidirectional". Sa unang kaso, pinagkakatiwalaan ng isang domain ang isa, ngunit hindi kabaligtaran, ang una ay may access sa mga mapagkukunan ng pangalawa, at ang pangalawa ay walang access. Sa pangalawang uri, ang tiwala ay "mutual". Mayroon ding "papalabas" at "papasok" na mga relasyon. Sa papalabas, pinagkakatiwalaan ng unang domain ang pangalawa, kaya pinapayagan ang mga user ng pangalawa na gamitin ang mga mapagkukunan ng una.

Sa panahon ng pag-install, dapat sundin ang mga sumusunod na pamamaraan:

- Suriin mga koneksyon sa network sa pagitan ng mga controller.

- Suriin ang mga setting.

- Tune resolution ng pangalan para sa mga panlabas na domain.

- Gumawa ng koneksyon mula sa pinagkakatiwalaang domain.

- Lumikha ng koneksyon sa gilid ng controller kung saan tinutugunan ang tiwala.

- Suriin ang mga nilikhang one-way na relasyon.

- Kung ang pangangailangan ay lumitaw sa pagtatatag ng bilateral na relasyon - gumawa ng isang pag-install.

Global catalog

Isa itong domain controller na nag-iimbak ng mga kopya ng lahat ng bagay sa kagubatan. Nagbibigay ito sa mga user at program ng kakayahang maghanap ng mga bagay sa anumang domain ng kasalukuyang ginagamit na kagubatan mga tool sa pagtuklas ng katangian kasama sa global catalog.

Ang global catalog (GC) ay may kasamang limitadong hanay ng mga katangian para sa bawat object ng kagubatan sa bawat domain. Tumatanggap ito ng data mula sa lahat ng mga partisyon ng direktoryo ng domain sa kagubatan, at kinokopya ito gamit ang karaniwang proseso ng pagtitiklop ng Active Directory.

Tinutukoy ng schema kung makokopya ang attribute. May posibilidad i-configure ang mga karagdagang feature, na gagawing muli sa pandaigdigang catalog gamit ang "Active Directory Schema". Para magdagdag ng attribute sa global catalog, kailangan mong piliin ang replication attribute at gamitin ang opsyong "Kopyahin". Gagawa ito ng pagtitiklop ng katangian sa global catalog. Halaga ng parameter ng katangian isMemberOfPartialAttributeSet ay magiging totoo.

Upang alamin ang lokasyon global catalog, kailangan mong ipasok sa command line:

Dsquery server –isgc

Pagtitiklop ng data sa Active Directory

Ang pagtitiklop ay isang pamamaraan ng pagkopya na isinasagawa kapag kinakailangan upang mag-imbak ng pantay na kasalukuyang impormasyon na umiiral sa anumang controller.

Ito ay ginawa nang walang partisipasyon ng operator. Mayroong mga sumusunod na uri ng replica na nilalaman:

- Ang mga replika ng data ay ginawa mula sa lahat ng umiiral na domain.

- Mga kopya ng mga schema ng data. Dahil ang schema ng data ay pareho para sa lahat ng mga bagay sa kagubatan Mga Aktibong Direktoryo, ang mga replika nito ay naka-save sa lahat ng domain.

- Data ng configuration. Ipinapakita ang pagbuo ng mga kopya sa mga controllers. Ang impormasyon ay ipinamamahagi sa lahat ng mga domain sa kagubatan.

Ang mga pangunahing uri ng mga replika ay intra-node at inter-node.

Sa unang kaso, pagkatapos ng mga pagbabago, maghihintay ang system, pagkatapos ay aabisuhan ang partner na gumawa ng replica para makumpleto ang mga pagbabago. Kahit na walang mga pagbabago, ang proseso ng pagtitiklop ay awtomatikong nangyayari pagkatapos ng isang tiyak na tagal ng panahon. Matapos mailapat ang mga pagbabago sa paglabag sa mga direktoryo, magaganap kaagad ang pagtitiklop.

Pamamaraan ng pagtitiklop sa pagitan ng mga node nangyayari sa pagitan minimum load sa network, iniiwasan nito ang pagkawala ng impormasyon.

Nagbibigay ang Active Directory ng mga serbisyo para sa pamamahala ng sistema. Ang mga ito ay isang mas mahusay na alternatibo sa mga lokal na grupo at nagbibigay-daan sa iyong lumikha mga network ng kompyuter Sa epektibong pamamahala At maaasahang proteksyon datos.

Kung hindi mo pa naranasan dati ang konsepto ng Active Directory at hindi mo alam kung paano gumagana ang mga naturang serbisyo, ang artikulong ito ay para sa iyo. Alamin natin kung ano ang ibig sabihin nito konseptong ito, ano ang mga pakinabang ng naturang mga database at kung paano lumikha at i-configure ang mga ito para sa paunang paggamit.

Ang Active Directory ay napaka maginhawang paraan pamamahala ng sistema. Gamit ang Active Directory, mabisa mong mapamahalaan ang iyong data.

Binibigyang-daan ka ng mga serbisyong ito na lumikha ng isang database na pinamamahalaan ng mga controllers ng domain. Kung nagmamay-ari ka ng negosyo, namamahala ng opisina, o karaniwang kinokontrol ang mga aktibidad ng maraming tao na kailangang magkaisa, magiging kapaki-pakinabang sa iyo ang naturang domain.

Kabilang dito ang lahat ng bagay - mga computer, printer, fax, user account, atbp. Ang kabuuan ng mga domain kung saan matatagpuan ang data ay tinatawag na "kagubatan". Ang database ng Active Directory ay isang domain environment kung saan ang bilang ng mga bagay ay maaaring umabot sa 2 bilyon. Naiisip mo ba ang mga kaliskis na ito?

Iyon ay, sa tulong ng tulad ng isang "kagubatan" o database, maaari mong ikonekta ang isang malaking bilang ng mga empleyado at kagamitan sa opisina, at nang hindi nakatali sa isang lokasyon - ang iba pang mga gumagamit ay maaari ding konektado sa mga serbisyo, halimbawa, mula sa opisina ng kumpanya sa ibang lungsod.

Bilang karagdagan, sa loob ng balangkas ng mga serbisyo ng Active Directory, maraming mga domain ang nilikha at pinagsama - mas malaki ang kumpanya, mas maraming mga tool ang kinakailangan upang makontrol ang kagamitan nito sa loob ng database.

Dagdag pa, kapag lumilikha ng ganoong network, ang isang kumokontrol na domain ay tinutukoy, at kahit na may kasunod na presensya ng iba pang mga domain, ang orihinal ay nananatiling "magulang" - iyon ay, mayroon lamang ganap na pag-access sa pamamahala ng impormasyon.

Saan iniimbak ang data na ito, at ano ang nagsisiguro sa pagkakaroon ng mga domain? Upang lumikha ng Active Directory, ginagamit ang mga controller. Kadalasan mayroong dalawa sa kanila - kung may nangyari sa isa, ang impormasyon ay mai-save sa pangalawang controller.

Ang isa pang opsyon para sa paggamit ng database ay kung, halimbawa, ang iyong kumpanya ay nakikipagtulungan sa isa pa, at kailangan mong kumpletuhin ang isang karaniwang proyekto. Sa kasong ito, maaaring kailanganin ng mga hindi awtorisadong tao ang pag-access sa mga file ng domain, at dito maaari kang mag-set up ng isang uri ng "relasyon" sa pagitan ng dalawang magkaibang "kagubatan", na nagpapahintulot sa pag-access sa kinakailangang impormasyon nang hindi nanganganib sa seguridad ng natitirang data.

Sa pangkalahatan, ang Active Directory ay isang tool para sa paglikha ng isang database sa loob ng isang partikular na istraktura, anuman ang laki nito. Ang mga gumagamit at lahat ng kagamitan ay pinagsama sa isang "kagubatan", ang mga domain ay ginawa at inilagay sa mga controller.

Maipapayo rin na linawin na ang mga serbisyo ay maaari lamang gumana sa mga device na may mga Windows server system. Bilang karagdagan, ang 3-4 ay nilikha sa mga controllers DNS server. Nagsisilbi sila sa pangunahing zone ng domain, at kung nabigo ang isa sa kanila, papalitan ito ng ibang mga server.

Pagkatapos maikling pangkalahatang-ideya Aktibong Direktoryo para sa mga dummies, natural kang interesado sa tanong - bakit baguhin ang isang lokal na grupo para sa isang buong database? Naturally, ang larangan ng mga posibilidad dito ay maraming beses na mas malawak, at upang malaman ang iba pang mga pagkakaiba sa pagitan ng mga serbisyong ito para sa pamamahala ng system, tingnan natin ang kanilang mga pakinabang.

Mga Benepisyo ng Active Directory

Ang mga pakinabang ng Active Directory ay:

- Paggamit ng isang mapagkukunan para sa pagpapatunay. Sa sitwasyong ito, kailangan mong idagdag sa bawat PC ang lahat ng mga account na nangangailangan ng access sa pangkalahatang impormasyon. Kung mas maraming user at kagamitan ang mayroon, mas mahirap i-synchronize ang data na ito sa pagitan nila.

At kaya, kapag gumagamit ng mga serbisyo na may database, ang mga account ay nakaimbak sa isang punto, at ang mga pagbabago ay magkakabisa kaagad sa lahat ng mga computer.

Paano ito gumagana? Ang bawat empleyado, na pumupunta sa opisina, ay naglulunsad ng system at nag-log in sa kanyang account. Ang kahilingan sa pag-login ay awtomatikong isusumite sa server at ang pagpapatunay ay magaganap sa pamamagitan nito.

Tulad ng para sa isang tiyak na pagkakasunud-sunod sa pag-iingat ng mga talaan, maaari mong palaging hatiin ang mga user sa mga grupo - "Departamento ng HR" o "Accounting".

Sa kasong ito, mas madaling magbigay ng access sa impormasyon - kung kailangan mong magbukas ng folder para sa mga empleyado mula sa isang departamento, gagawin mo ito sa pamamagitan ng database. Magkasama silang nakakakuha ng access sa kinakailangang folder na may data, habang para sa iba ay nananatiling sarado ang mga dokumento.

- Kontrol sa bawat kalahok sa database.

Kung sa isang lokal na grupo ang bawat miyembro ay independyente at mahirap kontrolin mula sa isa pang computer, sa mga domain maaari kang magtakda ng ilang partikular na panuntunan na sumusunod sa patakaran ng kumpanya.

Bilang isang administrator ng system, maaari mong itakda ang mga setting ng pag-access at mga setting ng seguridad, at pagkatapos ay ilapat ang mga ito sa bawat pangkat ng gumagamit. Naturally, depende sa hierarchy, ang ilang mga grupo ay maaaring bigyan ng mas mahigpit na mga setting, habang ang iba ay maaaring mabigyan ng access sa iba pang mga file at aksyon sa system.

Bilang karagdagan, kapag ang isang bagong tao ay sumali sa kumpanya, ang kanyang computer ay agad na makakatanggap ang tamang set mga setting kung saan pinagana ang mga bahagi para sa operasyon.

- Ang kakayahang magamit sa pag-install ng software.

Sa pamamagitan ng paraan, tungkol sa mga bahagi - kung kailan Help Active Direktoryo na maaari kang magtalaga ng mga printer, i-install mga kinakailangang programa agad na magtakda ng mga parameter ng privacy para sa lahat ng empleyado. Sa pangkalahatan, ang paglikha ng isang database ay makabuluhang mag-o-optimize ng trabaho, susubaybayan ang seguridad at magkaisa ang mga gumagamit para sa maximum na kahusayan sa trabaho.

At kung ang kumpanya ay gumagamit ng isang hiwalay na utility o mga espesyal na serbisyo, maaari silang i-synchronize sa mga domain at mas madaling ma-access. Paano? Kung pagsasamahin mo ang lahat ng mga produkto na ginamit sa kumpanya, ang empleyado ay hindi na kailangang magpasok ng iba't ibang mga pag-login at password upang makapasok sa bawat programa - ang impormasyong ito ay magiging karaniwan.

Ngayon na ang mga benepisyo at kahulugan ay naging malinaw gamit ang Active Direktoryo, tingnan natin ang proseso ng pag-install ng mga serbisyong ito.

Gumagamit kami ng database sa Windows Server 2012

Ang pag-install at pag-configure ng Active Directory ay hindi isang mahirap na gawain, at mas madali rin kaysa sa tila sa unang tingin.

Upang mag-load ng mga serbisyo, kailangan mo munang gawin ang sumusunod:

- Baguhin ang pangalan ng computer: mag-click sa "Start", buksan ang Control Panel, piliin ang "System". Piliin ang "Baguhin ang mga setting" at sa Properties, sa tapat ng linya ng "Computer name", i-click ang "Change", magpasok ng bagong halaga para sa pangunahing PC.

- I-reboot ang iyong PC kung kinakailangan.

- Itakda ang mga setting ng network tulad nito:

- Sa pamamagitan ng control panel, buksan ang menu na may mga network at nakabahaging pag-access.

- Ayusin ang mga setting ng adaptor. I-right-click ang "Properties" at buksan ang tab na "Network".

- Sa window mula sa listahan, mag-click sa Internet protocol number 4, mag-click muli sa "Properties".

- Ipasok ang mga kinakailangang setting, halimbawa: IP address - 192.168.10.252, subnet mask - 255.255.255.0, pangunahing gateway - 192.168.10.1.

- Sa linya ng "Preferred DNS server", tukuyin ang address ng lokal na server, sa "Alternatibong..." - iba pang mga address ng DNS server.

- I-save ang iyong mga pagbabago at isara ang mga bintana.

I-set up ang mga tungkulin ng Active Directory tulad nito:

- Sa pamamagitan ng Start, buksan ang Server Manager.

- Mula sa menu, piliin ang Magdagdag ng Mga Tungkulin at Mga Tampok.

- Ilulunsad ang wizard, ngunit maaari mong laktawan ang unang window na may paglalarawan.

- Suriin ang linyang "Pag-install ng mga tungkulin at bahagi", magpatuloy pa.

- Piliin ang iyong computer upang i-install ang Active Directory dito.

- Mula sa listahan, piliin ang tungkulin na kailangang i-load - sa iyong kaso ito ay "Mga Serbisyo sa Domain ng Active Directory."

- Lilitaw ang isang maliit na window na humihiling sa iyo na i-download ang mga sangkap na kinakailangan para sa mga serbisyo - tanggapin ito.

- Ipo-prompt kang mag-install ng iba pang mga bahagi - kung hindi mo kailangan ang mga ito, laktawan lang ang hakbang na ito sa pamamagitan ng pag-click sa "Next".

- Ang setup wizard ay magpapakita ng isang window na may mga paglalarawan ng mga serbisyong iyong ini-install - basahin at magpatuloy.

- Ang isang listahan ng mga bahagi na aming i-install ay lilitaw - suriin kung ang lahat ay tama, at kung gayon, pindutin ang naaangkop na pindutan.

- Kapag kumpleto na ang proseso, isara ang window.

- Iyon lang - ang mga serbisyo ay nai-download sa iyong computer.

Pagse-set up ng Active Directory

Upang i-configure ang isang serbisyo ng domain kailangan mong gawin ang sumusunod:

- Ilunsad ang setup wizard ng parehong pangalan.

- Mag-click sa dilaw na pointer sa tuktok ng window at piliin ang "I-promote ang server sa isang domain controller."

- Mag-click sa magdagdag ng bagong kagubatan at lumikha ng isang pangalan para sa root domain, pagkatapos ay i-click ang Susunod.

- Tukuyin ang mga mode ng pagpapatakbo ng "kagubatan" at ang domain - kadalasan sila ay nagtutugma.

- Lumikha ng isang password, ngunit siguraduhing tandaan ito. Magpatuloy pa.

- Pagkatapos nito, maaari kang makakita ng babala na hindi nakatalaga ang domain at isang prompt upang suriin ang domain name - maaari mong laktawan ang mga hakbang na ito.

- Sa susunod na window, maaari mong baguhin ang landas sa mga direktoryo ng database - gawin ito kung hindi sila angkop sa iyo.

- Makikita mo na ngayon ang lahat ng mga opsyon na itatakda mo - suriin upang makita kung napili mo ang mga ito nang tama at magpatuloy.

- Susuriin ng application kung ang mga kinakailangan, at kung walang mga komento, o hindi sila kritikal, i-click ang “I-install”.

- Pagkatapos makumpleto ang pag-install, mag-reboot ang PC sa sarili nitong.

Maaaring nagtataka ka rin kung paano magdagdag ng user sa database. Upang gawin ito, gamitin ang menu na "Mga Gumagamit o Mga aktibong computer Directory", na makikita mo sa seksyong "Administration" ng control panel, o gamitin ang menu ng mga setting ng database.

Upang magdagdag ng bagong user, mag-right click sa domain name, piliin ang “Gumawa”, pagkatapos ay “Division”. Lilitaw ang isang window sa harap mo kung saan kailangan mong ilagay ang pangalan ng bagong departamento - nagsisilbi itong folder kung saan maaari kang mangolekta ng mga user mula sa iba't ibang departamento. Sa parehong paraan, lilikha ka sa ibang pagkakataon ng higit pang mga dibisyon at ilalagay nang tama ang lahat ng mga empleyado.

Susunod, kapag nakagawa ka ng pangalan ng departamento, i-right-click ito at piliin ang "Lumikha", pagkatapos ay "User". Ngayon ang natitira na lang ay ipasok ang kinakailangang data at itakda ang mga setting ng pag-access para sa user.

Kapag nalikha na ang bagong profile, i-click ito sa pamamagitan ng pagpili menu ng konteksto, at buksan ang Properties. Sa tab na “Account,” alisin ang checkbox sa tabi ng “I-block...”. Iyon lang.

Ang pangkalahatang konklusyon ay ang Active Directory ay makapangyarihan at kapaki-pakinabang na kasangkapan para sa pamamahala ng system, na makakatulong na pagsamahin ang lahat ng mga computer ng empleyado sa isang koponan. Gamit ang mga serbisyo, maaari kang lumikha ng isang secure na database at makabuluhang i-optimize ang trabaho at pag-synchronize ng impormasyon sa pagitan ng lahat ng mga user. Kung ang mga aktibidad ng iyong kumpanya at anumang iba pang lugar ng trabaho ay konektado sa mga elektronikong computer at network, kailangan mong pagsamahin ang mga account at subaybayan ang trabaho at pagiging kumpidensyal, pag-install ng isang database sa batay sa Aktibo Ang direktoryo ay magiging isang mahusay na solusyon.

Noong 2002, habang naglalakad sa koridor ng departamento ng computer science ng paborito kong unibersidad, nakakita ako ng sariwang poster sa pintuan ng opisina ng "NT Systems". Ang poster ay naglalarawan ng mga icon ng user account na nakapangkat sa mga pangkat, kung saan ang mga arrow naman ay humantong sa iba pang mga icon. Ang lahat ng ito ay eskematiko na pinagsama sa isang tiyak na istraktura, may nakasulat tungkol sa isang solong sistema ng pag-sign-on, awtorisasyon at iba pa. Sa pagkakaintindi ko ngayon, inilalarawan ng poster na iyon ang arkitektura ng Windows NT 4.0 Domains at Windows 2000 Active Directory system. Mula sa sandaling iyon ang aking unang kakilala sa Active Directory ay nagsimula at agad na natapos, dahil pagkatapos ay nagkaroon ng isang mahirap na sesyon, isang masayang bakasyon, pagkatapos kung saan ang isang kaibigan ay nagbahagi ng FreeBSD 4 at Red disk. Hat Linux, at sa susunod na ilang taon ay bumulusok ako sa mundo ng mga sistemang katulad ng Unix, ngunit hindi ko nakalimutan ang mga nilalaman ng poster.

Kinailangan kong bumalik sa mga system sa platform ng Windows Server at maging mas pamilyar sa kanila noong lumipat ako sa trabaho para sa isang kumpanya kung saan nakabatay sa Active Directory ang pamamahala ng buong IT infrastructure. Naaalala ko na ang punong tagapangasiwa ng kumpanyang iyon ay paulit-ulit na umuulit tungkol sa ilang Active Directory Best Practices sa bawat pulong. Ngayon, pagkatapos ng 8 taon ng pana-panahong komunikasyon sa Active Directory, naiintindihan ko nang mabuti kung paano ito gumagana ang sistemang ito at ano ang Active Directory Best Practices.

Tulad ng malamang na nahulaan mo na, pag-uusapan natin ang tungkol sa Active Directory.

Ang sinumang interesado sa paksang ito ay malugod na tinatanggap sa pusa.

Ang mga rekomendasyong ito ay may bisa para sa mga system ng kliyente simula sa Windows 7 at mas mataas, para sa mga domain at kagubatan Antas ng Windows Server 2008/R2 at mas mataas.

Standardisasyon

Ang pagpaplano para sa Active Directory ay dapat magsimula sa pamamagitan ng pagbuo ng iyong mga pamantayan para sa pagbibigay ng pangalan sa mga bagay at ang kanilang lokasyon sa direktoryo. Ito ay kinakailangan upang lumikha ng isang dokumento kung saan upang tukuyin ang lahat mga kinakailangang pamantayan. Siyempre, ito ay medyo karaniwang rekomendasyon para sa mga propesyonal sa IT. Napakahusay ng prinsipyong "nagsusulat muna kami ng dokumentasyon, at pagkatapos ay bumuo kami ng isang sistema gamit ang dokumentasyong ito", ngunit bihira itong ipinatupad sa pagsasanay para sa maraming dahilan. Kabilang sa mga kadahilanang ito ay ang simpleng katamaran ng tao o kawalan ng angkop na kakayahan;

Inirerekomenda ko na isulat mo muna ang dokumentasyon, pag-isipang mabuti, at pagkatapos ay magpatuloy sa pag-install ng unang domain controller.

Bilang halimbawa, magbibigay ako ng isang seksyon ng dokumento sa mga pamantayan para sa pagbibigay ng pangalan sa mga object ng Active Directory.

Pangalan ng mga bagay.

- Pangalan mga pangkat ng gumagamit dapat magsimula sa prefix na GRUS_ (GR - Group, US - Users)

- Pangalan mga pangkat ng kompyuter dapat magsimula sa prefix na GRCP_ (GR - Group, CP - Computers)

- Ang pangalan ng mga pangkat ng delegasyon ay dapat magsimula sa prefix na GRDL_ (GR - Group, DL - Delegation)

- Ang pangalan ng mga pangkat ng pag-access sa mapagkukunan ay dapat magsimula sa prefix na GRRS_ (GR - Grupo, RS - mga mapagkukunan)

- Ang pangalan ng mga pangkat para sa mga patakaran ay dapat magsimula sa mga prefix na GPUS_, GPCP_ (GP - Patakaran ng grupo, US - Mga User, CP - Mga Computer)

- Ang pangalan ng mga computer ng kliyente ay dapat na binubuo ng dalawa o tatlong titik mula sa pangalan ng organisasyon, na sinusundan ng isang numero na pinaghihiwalay ng isang gitling, halimbawa, nnt-01.

- Ang pangalan ng mga server ay dapat magsimula sa dalawang titik lamang, na sinusundan ng isang gitling at sinusundan ng papel ng server at ang numero nito, halimbawa, nn-dc01.

Ang iyong diskarte sa pagsulat ng dokumentasyon ay dapat na lubos na masinsinan, ito ay makatipid ng maraming oras sa hinaharap.

Pasimplehin ang lahat hangga't maaari, subukang makamit ang balanse

Kapag nagtatayo ng Active Directory, kinakailangang sundin ang prinsipyo ng pagkamit ng balanse, pagpili para sa simple at naiintindihan na mga mekanismo.

Ang prinsipyo ng balanse ay upang makamit ang kinakailangang pag-andar at kaligtasan na may pinakamataas na pagiging simple ng solusyon.

Kinakailangang subukang buuin ang system upang ang istraktura nito ay mauunawaan ng pinaka walang karanasan na administrator o kahit na gumagamit. Halimbawa, sa isang pagkakataon ay may rekomendasyon na lumikha ng istruktura ng kagubatan ng ilang mga domain. Bukod dito, inirerekumenda na mag-deploy hindi lamang ng mga multi-domain na istruktura, kundi pati na rin ng mga istruktura mula sa ilang kagubatan. Marahil ay umiral ang rekomendasyong ito dahil sa prinsipyong "divide and conquer", o dahil sinabi ng Microsoft sa lahat na ang domain ay ang hangganan ng seguridad at sa pamamagitan ng paghahati sa organisasyon sa mga domain, makakakuha tayo ng magkakahiwalay na istruktura na mas madaling kontrolin nang paisa-isa. Ngunit gaya ng ipinakita ng kasanayan, mas madaling mapanatili at kontrolin ang mga single-domain system, kung saan ang mga hangganan ng seguridad ay mga unit ng organisasyon (OU) sa halip na mga domain. Samakatuwid, iwasang gumawa ng mga kumplikadong multi-domain na istruktura, mas mainam na ipangkat ang mga bagay ayon sa OU.

Siyempre, dapat kang kumilos nang walang panatismo - kung imposibleng gawin nang walang maraming mga domain, pagkatapos ay kailangan mong lumikha ng ilang mga domain, pati na rin sa mga kagubatan. Ang pangunahing bagay ay naiintindihan mo kung ano ang iyong ginagawa at kung ano ang maaaring humantong sa.

Mahalagang maunawaan na ang isang simpleng Aktibong imprastraktura Ang direktoryo ay mas simple pangasiwaan at kontrolin. Sasabihin ko pa na mas simple, mas ligtas.

Ilapat ang prinsipyo ng pagpapasimple. Subukang makamit ang balanse.

Sundin ang prinsipyo - "object - group"

Simulan ang paggawa ng mga object ng Active Directory sa pamamagitan ng paggawa ng grupo para sa object na ito, at pagkatapos ay italaga ang grupo kinakailangang mga karapatan. Tingnan natin ang isang halimbawa. Kailangan mong lumikha ng pangunahing account ng administrator. Gumawa muna ng grupo ng Head Admins at pagkatapos lamang gawin ang account mismo at idagdag ito sa grupong ito. Magtalaga ng mga karapatan ng head administrator sa pangkat ng Head Admins, halimbawa, sa pamamagitan ng pagdaragdag nito sa pangkat ng Domain Admins. Halos palaging lumalabas na pagkaraan ng ilang oras ay may isa pang empleyadong papasok sa trabaho na nangangailangan ng katulad na mga karapatan, at sa halip na magtalaga ng mga karapatan sa iba't ibang seksyon ng Active Directory, posibleng idagdag lang siya sa kinakailangang pangkat kung saan tinukoy na ng system ang tungkulin. at ang mga kinakailangang kapangyarihan ay ipinagkatiwala.

Isa pang halimbawa. Kailangan mong italaga ang mga karapatan sa OU kasama ng mga user sa grupo ng mga administrator ng system. Huwag italaga ang mga karapatan nang direkta sa Administrators group, ngunit lumikha espesyal na grupo tulad ng GRDL_OUName_Operator_Accounts, kung saan ka nagtatalaga ng mga karapatan. Pagkatapos ay idagdag lang ang responsableng grupo ng mga administrator sa pangkat na GRDL_OUName_Operator_Accounts. Tiyak na mangyayari na sa malapit na hinaharap kakailanganin mong italaga ang mga karapatan sa OU na ito sa isa pang grupo ng mga administrator. At sa kasong ito, idaragdag mo lang ang pangkat ng data ng mga administrator sa pangkat ng delegasyon na GRDL_OUName_Operator_Accounts.

Iminumungkahi ko ang sumusunod na istraktura ng grupo.

- Mga pangkat ng gumagamit (GRUS_)

- Admin Groups (GRAD_)

- Mga pangkat ng delegasyon (GRDL_)

- Mga pangkat ng patakaran (GRGP_)

- Mga pangkat ng server (GRSR_)

- Mga pangkat ng mga computer ng kliyente (GRCP_)

- Mga Pangkat ng Pag-access sa Ibinahaging Mapagkukunan (GRRS_)

- Mga Grupo sa Pag-access sa Printer (GRPR_)

Panatilihin ang balanse sa pamamagitan ng paglilimita sa bilang ng mga tungkulin para sa mga grupo at tandaan na ang pangalan ng grupo ay dapat na perpektong ilarawan ang tungkulin nito.

arkitektura ng OU.

Ang arkitektura ng isang OU ay dapat munang pag-isipang mabuti mula sa punto ng view ng seguridad at pagtatalaga ng mga karapatan sa OU na ito sa mga administrator ng system. Hindi ko inirerekomenda ang pagpaplano ng arkitektura ng mga OU mula sa punto ng view ng pag-uugnay ng mga patakaran ng grupo sa kanila (bagaman ito ay madalas na ginagawa). Para sa ilan, ang aking rekomendasyon ay maaaring mukhang medyo kakaiba, ngunit hindi ko inirerekumenda na itali ang mga patakaran ng grupo sa mga OU. Magbasa pa sa seksyong Mga Patakaran ng Grupo.

Mga Admin ng OU

Inirerekomenda ko ang pag-set up ng hiwalay na OU para sa mga administratibong account at grupo, kung saan maaari mong ilagay ang mga account at grupo ng lahat ng mga administrator at engineer teknikal na suporta. Ang pag-access sa OU na ito ay dapat na limitado sa mga ordinaryong user, at ang pamamahala ng mga bagay mula sa OU na ito ay dapat na italaga lamang sa mga pangunahing administrator.

Mga Kompyuter ng OU

Ang mga Computer OU ay pinakamahusay na nakaplano sa mga tuntunin ng heyograpikong lokasyon ng mga computer at ang mga uri ng mga computer. Ipamahagi ang mga computer mula sa iba't ibang heograpikal na lokasyon sa iba't ibang OU, at hatiin ang mga ito sa mga client computer at server. Ang mga server ay maaari ding hatiin sa Exchange, SQL at iba pa.

Mga user, mga karapatan sa Active Directory

Dapat ibigay ang mga user account ng Active Directory espesyal na atensyon. Gaya ng nakasaad sa seksyon ng OU, mga user account dapat igrupo batay sa prinsipyo ng delegasyon ng awtoridad sa mga account na ito. Mahalaga rin na obserbahan ang prinsipyo ng hindi bababa sa pribilehiyo - mas kaunting mga karapatan ang isang user sa system, mas mabuti. Inirerekomenda ko na agad mong isama ang antas ng pribilehiyo ng user sa pangalan ng kanyang account. Ang isang account para sa pang-araw-araw na trabaho ay dapat na binubuo ng apelyido at mga inisyal ng gumagamit sa Latin (Halimbawa, IvanovIV o IVIvanov). Mga kinakailangang field ay: Pangalan, Inisyal, Apelyido, Display Name (sa Russian), email, mobile, Job Title, Manager.

Ang mga account ng administrator ay dapat na nasa mga sumusunod na uri:

- May mga karapatan ng administrator sa mga computer ng gumagamit, ngunit hindi sa mga server. Dapat ay binubuo ng mga inisyal ng may-ari at ang lokal na prefix (Halimbawa, iivlocal)

- May mga karapatang pangasiwaan ang mga server at Active Directory. Dapat ay binubuo ng mga inisyal lamang (Halimbawa, iiv).

Hayaan akong ipaliwanag kung bakit dapat mong paghiwalayin ang mga administratibong account sa mga administrator ng server at mga administrator ng computer ng kliyente. Dapat itong gawin para sa mga kadahilanang pangkaligtasan. Ang mga administrator ng mga computer ng kliyente ay may karapatang mag-install ng software sa mga computer ng kliyente. Hindi kailanman posibleng sabihin nang sigurado kung anong software ang mai-install at bakit. Samakatuwid, hindi ligtas na magpatakbo ng pag-install ng program na may mga karapatan sa administrator ng domain na maaaring makompromiso. Dapat mong pangasiwaan ang mga computer ng kliyente na may mga karapatan sa lokal na administrator ng computer na ito. Gagawin nitong imposible ang ilang pag-atake sa mga account ng administrator ng domain, gaya ng “Pass The Hash”. Bukod pa rito, kailangang isara ng mga administrator ng mga computer ng kliyente ang mga koneksyon sa pamamagitan ng Mga Serbisyo ng Terminal at mga koneksyon sa network sa computer. Ang teknikal na suporta at mga administratibong computer ay dapat ilagay sa isang hiwalay na VLAN upang limitahan ang pag-access sa mga ito mula sa network ng mga computer ng kliyente.

Pagtatalaga ng mga karapatan ng administrator sa mga user

Kung kailangan mong magbigay ng mga karapatan ng administrator sa isang user, huwag ilagay ang kanyang pang-araw-araw na account sa trabaho sa isang grupo. mga lokal na administrador kompyuter. Ang isang account para sa pang-araw-araw na trabaho ay dapat palaging may limitadong mga karapatan. Gumawa ng hiwalay na administrative account para sa kanya tulad ng namelocal at idagdag ang account na ito sa lokal na grupo ng mga administrator gamit ang isang patakaran, na nililimitahan ang application nito sa computer lang ng user gamit ang pag-target sa antas ng item. Magagamit ng user ang account na ito gamit ang mekanismo ng Run AS.

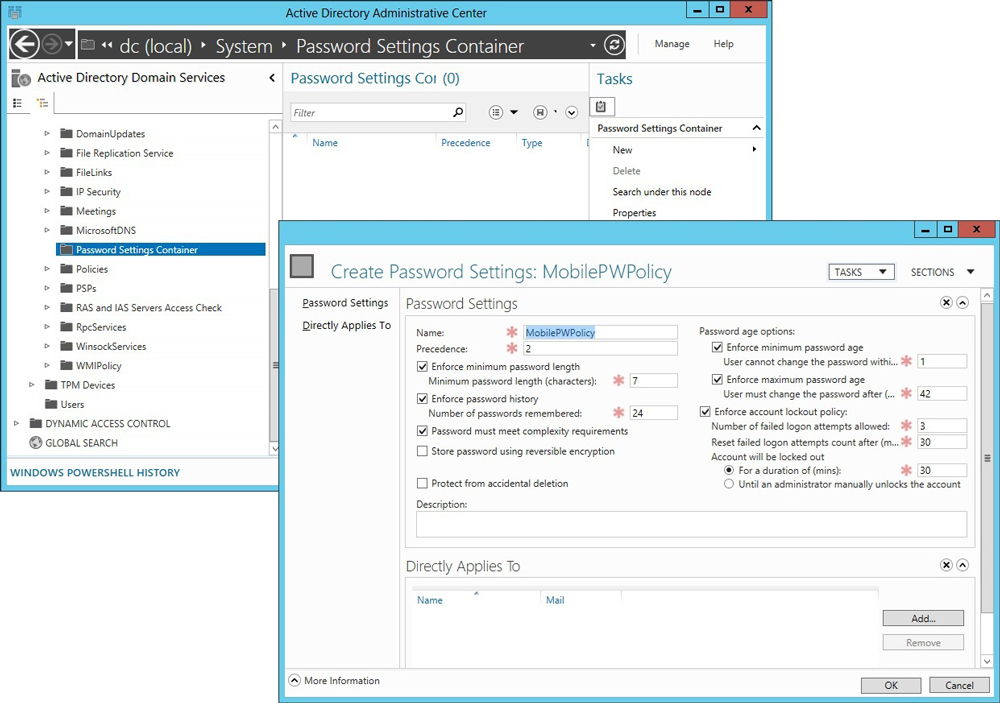

Mga Patakaran sa Password

Gumawa ng hiwalay na mga patakaran sa password para sa mga user at administrator gamit ang pinong patakaran sa password. Maipapayo na ang password ng gumagamit ay binubuo ng hindi bababa sa 8 mga character at pinapalitan ng hindi bababa sa isang beses sa isang quarter. Maipapayo para sa mga administrator na baguhin ang password tuwing dalawang buwan, at dapat itong hindi bababa sa 10-15 character at matugunan ang mga kinakailangan sa pagiging kumplikado.

Komposisyon ng domain at mga lokal na grupo. Mekanismo ng Restricted Groups

Ang komposisyon ng domain at mga lokal na grupo sa mga domain na computer ay dapat na kontrolin lamang sa awtomatikong mode, gamit ang mekanismo ng Restricted Groups. Ipapaliwanag ko kung bakit kailangan itong gawin sa ganitong paraan lamang gamit ang sumusunod na halimbawa. Karaniwan, pagkatapos mapunit ang isang domain ng Active Directory, idinaragdag ng mga administrator ang kanilang sarili sa mga pangkat ng domain tulad ng mga admin ng domain, mga admin ng Enterprise, idinagdag sa kinakailangang mga grupo Ang mga inhinyero ng teknikal na suporta at iba pang mga gumagamit ay nahahati din sa mga grupo. Sa proseso ng pangangasiwa sa domain na ito, ang proseso ng pagbibigay ng mga karapatan ay paulit-ulit nang maraming beses at napakahirap tandaan na kahapon ay pansamantala mong idinagdag ang accountant na si Nina Petrovna sa grupo ng mga administrador ng 1C at ngayon ay kailangan mo siyang alisin sa grupong ito. Lalala ang sitwasyon kung ang kumpanya ay may ilang mga administrador at bawat isa sa kanila paminsan-minsan ay nagbibigay ng mga karapatan sa mga user sa katulad na istilo. Sa loob lamang ng isang taon, halos imposibleng malaman kung anong mga karapatan ang itinalaga kanino. Samakatuwid, ang komposisyon ng mga grupo ay dapat kontrolin lamang ng mga patakaran ng grupo, na mag-aayos ng lahat sa bawat aplikasyon.

Komposisyon ng mga built-in na grupo

Ito ay nagkakahalaga na sabihin na ang mga built-in na grupo tulad ng Account Operators, Backup operators, Crypt Operators, Guests, Print Operators, Server Operators ay dapat na walang laman, parehong sa domain at sa mga client computer. Ang mga pangkat na ito ay pangunahing kinakailangan upang matiyak pabalik na pagkakatugma na may mas lumang mga system, at ang mga gumagamit ng mga pangkat na ito ay binibigyan ng napakaraming karapatan sa system, at nagiging posible ang mga pag-atake sa pagtaas ng pribilehiyo.

Mga Local Administrator Account

Gamit ang mekanismo ng Restricted Groups, kailangan mong i-block mga account mga lokal na administrador sa mga lokal na kompyuter, i-block ang mga guest account at i-clear ang grupo ng mga lokal na administrator sa mga lokal na computer. Huwag kailanman gumamit ng mga patakaran ng pangkat upang magtakda ng mga password para sa mga lokal na account ng administrator. Ang mekanismong ito ay hindi secure; ang password ay maaaring makuha nang direkta mula sa patakaran. Ngunit, kung magpasya kang huwag i-block ang mga lokal na account ng administrator, pagkatapos ay gamitin ang mekanismo ng LAPS upang maitakda nang tama ang mga password at i-rotate ang mga ito. Sa kasamaang palad, ang pagse-set up ng LAPS ay hindi ganap na awtomatiko, at samakatuwid ay kakailanganin mong manu-manong magdagdag ng mga katangian sa Aktibong scheme Direktoryo, magbigay ng mga karapatan sa kanila, magtalaga ng mga grupo, at iba pa. Samakatuwid, mas madaling i-block ang mga lokal na account ng administrator.

Mga account ng serbisyo.

Para magpatakbo ng mga serbisyo, gumamit ng mga service account at ang mekanismo ng gMSA (available sa Windows 2012 at mas mataas na system)

Mga Patakaran ng Grupo

Idokumento ang mga patakaran bago gawin/baguhin ang mga ito.

Kapag gumagawa ng patakaran, gamitin ang Policy - Group principle. Ibig sabihin, bago gumawa ng patakaran, gumawa muna ng pangkat para sa patakarang ito, alisin ang pangkat ng Mga Na-authenticate na user sa saklaw ng patakaran at idagdag ang ginawang pangkat. I-link ang patakaran hindi sa OU, ngunit sa domain root, at ayusin ang saklaw ng aplikasyon nito sa pamamagitan ng pagdaragdag ng mga bagay sa pangkat ng patakaran. Itinuturing kong mas nababaluktot at nauunawaan ang mekanismong ito kaysa sa pag-uugnay ng patakaran sa isang OU. (Ito mismo ang isinulat ko sa seksyon tungkol sa OU Architecture).

Palaging isaayos ang saklaw ng patakaran. Kung gumawa ka ng patakaran para lang sa mga user, pagkatapos ay huwag paganahin ang istraktura ng computer at vice versa, huwag paganahin ang istraktura ng user kung gumawa ka ng patakaran para lang sa mga computer. Salamat sa mga setting na ito, mas mabilis na ilalapat ang mga patakaran.

I-configure ang pang-araw-araw na pag-backup ng patakaran kung kailan tulong Kapangyarihan Shell, upang sa kaso ng mga error sa pagsasaayos maaari mong palaging ibalik ang mga setting sa mga orihinal.

Central Store

Simula sa Windows 2008, naging posible na mag-imbak ng mga template ng ADMX Group Policy sa isang sentral na lokasyon ng storage, SYSVOL. Dati, bilang default, ang lahat ng mga template ng patakaran ay lokal na iniimbak sa mga kliyente. Upang ilagay ang mga template ng ADMX sa gitnang imbakan, kailangan mong kopyahin ang mga nilalaman ng folder na %SystemDrive%\Windows\PolicyDefinitions kasama ang mga subfolder mula sa mga client system (Windows 7/8/8.1) patungo sa direktoryo ng domain controller na %SystemDrive%\Windows\ SYSVOL\domain\Policies\PolicyDefinitions na may content na pinagsama, ngunit walang kapalit. Susunod na dapat mong gawin ang parehong kopya mula sa mga sistema ng server, simula sa pinakamatanda. Panghuli, kapag kumukopya ng mga folder at file mula sa pinakabagong bersyon ng server, gumawa ng MERGE AND REPLACE copy.

Pagkopya ng mga template ng ADMX

Bilang karagdagan, ang mga template ng ADMX para sa anumang mga produkto ng software ay maaaring ilagay sa gitnang imbakan, halimbawa, Microsoft Office, mga produkto mula sa Adobe, Google at iba pa. Pumunta sa website ng software vendor, i-download ang template ng ADMX Group Policy at i-unpack ito sa folder na %SystemDrive%\Windows\SYSVOL\domain\Policies\PolicyDefinitions sa anumang domain controller. Maaari mo na ngayong pamahalaan ang produkto ng software na kailangan mo sa pamamagitan ng mga patakaran ng grupo.

Mga filter ng WMI

Ang mga filter ng WMI ay hindi masyadong mabilis, kaya mas mainam na gamitin ang mekanismo sa pag-target sa antas ng item. Ngunit kung hindi magagamit ang pag-target sa antas ng item, at nagpasya kang gumamit ng WMI, inirerekumenda ko kaagad na gumawa ng ilan sa mga pinakakaraniwang filter para sa iyong sarili: ang filter na "Mga operating system ng kliyente lamang", "Server operating system lang", "Windows 7 ” mga filter, “Windows” na mga filter 8", "Windows 8.1", "Windows 10". Kung mayroon kang handa na mga hanay ng mga filter ng WMI, magiging mas madali itong ilapat kinakailangang filter sa nais na patakaran.

Pag-audit ng Mga Kaganapan sa Aktibong Direktoryo

Tiyaking paganahin ang pag-audit ng kaganapan sa mga controller ng domain at iba pang mga server. Inirerekomenda ko ang pagpapagana ng pag-audit ng mga sumusunod na bagay:

- Audit Computer Account Management - Tagumpay, Pagkabigo

- I-audit ang Iba Pang Mga Kaganapan sa Pamamahala ng Account - Tagumpay, Pagkabigo

- Audit Security Group Management - Tagumpay, Pagkabigo

- Pag-audit User Account Pamamahala - Tagumpay, Pagkabigo

- Audit Kerberos Authentication Service - Nabigo

- I-audit ang Iba Pang Mga Kaganapan sa Logon ng Account - Pagkabigo

- Pagbabago sa Patakaran sa Audit Audit - Tagumpay, Pagkabigo

Mga advanced na setting ng pag-audit

Hindi ako magtatagal nang detalyado sa mga setting ng pag-audit, dahil mayroong sapat na bilang ng mga artikulo sa Internet na nakatuon sa paksang ito. Idaragdag ko lang na bilang karagdagan sa pagpapagana ng pag-audit, dapat kang mag-set up ng mga alerto sa e-mail tungkol sa mga kritikal na kaganapan sa seguridad. Ito rin ay nagkakahalaga ng pagsasaalang-alang na sa mga system na may malaking bilang ng mga kaganapan, ito ay nagkakahalaga ng pag-aalay ng hiwalay na mga server para sa pagkolekta at pagsusuri ng mga file ng log.

Pangangasiwa at paglilinis ng mga script

Ang lahat ng katulad at madalas na paulit-ulit na mga aksyon ay dapat gawin gamit ang mga script ng administrasyon. Kasama sa mga pagkilos na ito ang: paggawa ng mga user account, paggawa ng mga administrator account, paggawa ng mga grupo, paggawa ng mga OU, at iba pa. Ang paggawa ng mga bagay gamit ang mga script ay nagbibigay-daan sa iyo na igalang ang iyong Active Directory object na lohika sa pagbibigay ng pangalan sa pamamagitan ng pagbuo ng mga syntax check sa mismong mga script.

Sulit din ang pagsulat ng mga script ng paglilinis na awtomatikong susubaybayan ang komposisyon ng mga grupo, kilalanin ang mga user at computer na hindi nakakonekta sa domain sa loob ng mahabang panahon, nakakakita ng mga paglabag sa iba pang mga pamantayan, at iba pa.

Hindi ko ito nakita bilang isang tahasang opisyal na rekomendasyon na gumamit ng mga script ng admin upang subaybayan ang pagsunod at magsagawa ng mga pagpapatakbo sa background. Ngunit mas gusto ko mismo ang mga awtomatikong pagsusuri at pamamaraan gamit ang mga script, dahil nakakatipid ito ng maraming oras at nag-aalis malalaking dami mga error at, siyempre, dito pumapasok ang aking bahagyang Unix na diskarte sa pangangasiwa, kapag mas madaling mag-type ng ilang command kaysa mag-click sa mga bintana.

Manu-manong pangangasiwa

Ikaw at ang iyong mga kasamahan ay kailangang gumawa ng ilang mga administratibong operasyon nang manu-mano. Para sa mga layuning ito, inirerekomenda ko ang paggamit ng mmc console na may mga snap-in na idinagdag dito.

Gaya ng tatalakayin sa ibaba, dapat gumana ang iyong mga controller ng domain Core ng Server, ibig sabihin, ang pangangasiwa ng buong kapaligiran ng AD ay dapat gawin lamang mula sa iyong computer gamit ang mga console. Upang pangasiwaan ang Active Directory, kailangan mong i-install ang Remote Server Administration Tools sa iyong computer. Dapat na tumakbo ang mga console sa iyong computer bilang isang user na may mga karapatan ng administrator ng Active Directory at nakatalagang kontrol.

Ang sining ng pamamahala ng Aktibong Direktoryo gamit ang mga console ay nangangailangan ng isang hiwalay na artikulo, at marahil kahit na isang hiwalay na video ng pagsasanay, kaya dito ko lang pinag-uusapan ang mismong prinsipyo.

Mga controller ng domain

Sa anumang domain, dapat mayroong hindi bababa sa dalawang controllers. Ang mga controller ng domain ay dapat magkaroon ng kaunting serbisyo hangga't maaari. Hindi mo dapat gawing file server ang isang domain controller o, huwag sana, i-upgrade ito sa tungkulin ng isang terminal server. Gumamit ng mga operating system sa Server Core mode sa mga domain controller, ganap na inaalis ang suporta para sa WoW64, ito ay makabuluhang bawasan ang bilang ng mga kinakailangang update at dagdagan ang kanilang kaligtasan.

Ang Microsoft dati ay hindi nagrekomenda ng virtualizing domain controllers dahil sa ang katunayan na kapag ibinalik mula sa mga snapshot Posible ang hindi mapigilan na mga salungatan sa pagtitiklop. Maaaring may iba pang mga dahilan, hindi ko masasabi nang tiyak. Ngayon natutunan ng mga hypervisor na sabihin sa mga controller na ibalik ang mga ito mula sa mga snapshot, at ang problemang ito ay nawala. Palagi akong nag-virtualize ng mga controller, nang hindi kumukuha ng anumang mga snapshot, dahil hindi ko maintindihan kung bakit maaaring kailanganin na kumuha ng mga ganoong snapshot sa mga controllers ng domain. Sa tingin ko mas madaling gawin backup na kopya controller ng domain karaniwang paraan. Samakatuwid, inirerekumenda kong i-virtualize ang lahat ng mga controller ng domain na posible. Magiging mas flexible ang configuration na ito. Kapag nag-virtualize ng mga controller ng domain, ilagay ang mga ito sa iba't ibang pisikal na host.

Kung kailangan mong maglagay ng domain controller sa isang hindi secure na pisikal na kapaligiran o sa isang branch office ng iyong organisasyon, pagkatapos ay gamitin ang RODC para sa layuning ito.

Mga tungkulin ng FSMO, pangunahin at pangalawang controller

Ang mga tungkulin ng FSMO domain controller ay patuloy na lumilikha ng takot sa isipan ng mga bagong administrator. Kadalasan, natututo ang mga baguhan sa Active Directory mula sa hindi napapanahong dokumentasyon o nakikinig sa mga kuwento mula sa ibang mga administrator na nagbabasa ng isang bagay sa isang lugar nang minsan.

Para sa lahat ng limang + 1 na tungkulin, ang mga sumusunod ay dapat na madaling sabihin. Simula sa Windows Server 2008, wala nang pangunahin at pangalawang domain controllers. Ang lahat ng limang tungkulin ng controller ng domain ay portable, ngunit hindi maaaring manatili sa higit sa isang controller sa isang pagkakataon. Kung kukuha kami ng isa sa mga controllers, na, halimbawa, ay may-ari ng 4 na tungkulin at tanggalin ito, pagkatapos ay madali naming ilipat ang lahat ng mga tungkuling ito sa iba pang mga controller, at walang masamang mangyayari sa domain, walang masisira. Posible ito dahil iniimbak ng may-ari ang lahat ng impormasyon sa trabahong nauugnay sa isang partikular na tungkulin nang direkta sa Active Directory. At kung ililipat namin ang tungkulin sa isa pang controller, pagkatapos ay lumiliko muna ito sa nakaimbak na impormasyon sa Active Directory at magsisimulang isagawa ang serbisyo. Maaaring umiral ang isang domain sa loob ng mahabang panahon nang walang mga may-ari ng tungkulin. Ang tanging "role" na dapat palaging nasa Active Directory, at kung wala ang lahat ay magiging napakasama, ay ang global catalog (GC) role, na maaaring pasanin ng lahat ng controllers sa domain. Inirerekomenda kong italaga ang tungkulin ng GC sa bawat controller sa domain, kung mas marami, mas mabuti. Siyempre, makakahanap ka ng mga kaso kung saan hindi sulit ang pag-install ng GC role sa isang domain controller. Well, kung hindi mo ito kailangan, pagkatapos ay huwag. Sundin ang mga rekomendasyon nang walang panatismo.

serbisyo ng DNS

Ang serbisyo ng DNS ay kritikal sa pagpapatakbo ng Active Directory at dapat itong gumana nang walang pagkaantala. Pinakamainam na i-install ang serbisyo ng DNS sa bawat domain controller at store Mga DNS zone sa Active Directory mismo. Kung gagamit ka ng Active Directory upang mag-imbak ng mga DNS zone, dapat mong i-configure ang mga katangian ng koneksyon ng TCP/IP sa mga controllers ng domain upang sa bawat controller bilang pangunahing DNS server mayroon pang ibang DNS server, at maaari mong itakda ang address na 127.0.0.1 bilang pangalawa. Dapat gawin ang setting na ito dahil para magsimula nang normal ang serbisyo ng Active Directory, kinakailangan ang gumaganang DNS, at para magsimula ang DNS, dapat na tumatakbo ang serbisyo ng Active Directory, dahil ang DNS zone mismo ay nasa loob nito.

Tiyaking mag-set up ng mga reverse lookup zone para sa lahat ng iyong network at paganahin ang awtomatikong secure na pag-update ng mga PTR record.

Inirerekomenda ko rin ang pagpapagana ng awtomatikong paglilinis ng zone ng mga lumang tala ng DNS (dns scavenging).

Inirerekomenda kong tukuyin ang mga protektadong server ng Yandex bilang DNS-Forwarder kung walang iba pang mas mabilis sa iyong heyograpikong lokasyon.

Mga site at pagtitiklop

Maraming mga administrador ang nakasanayan na isipin na ang mga website ay isang heograpikal na pagpapangkat ng mga computer. Halimbawa, ang Moscow site, ang St. Petersburg site. Ang ideyang ito ay lumitaw dahil sa katotohanan na ang orihinal na dibisyon ng Active Directory sa mga site ay ginawa para sa layunin ng pagbabalanse at paghihiwalay ng trapiko sa network ng pagtitiklop. Hindi kailangang malaman ng mga domain controller sa Moscow na sampung computer account ang nagawa na ngayon sa St. Petersburg. At samakatuwid, ang naturang impormasyon tungkol sa mga pagbabago ay maaaring maipadala isang beses sa isang oras ayon sa isang iskedyul. O kahit na ginagaya ang mga pagbabago isang beses sa isang araw at sa gabi lamang, upang makatipid ng bandwidth.

Masasabi ko ito tungkol sa mga website: ang mga website ay mga lohikal na grupo ng mga computer. Mga computer na konektado sa isa't isa sa pamamagitan ng magandang koneksyon sa network. At ang mga site mismo ay konektado sa bawat isa sa pamamagitan ng isang koneksyon sa isang maliit throughput, na napakabihirang ngayon. Samakatuwid, hinahati ko ang Active Directory sa mga site hindi para sa pagbabalanse ng trapiko ng pagtitiklop, ngunit para sa pagbabalanse ng pagkarga ng network sa pangkalahatan at para sa higit pa mabilis na pagproseso mga kahilingan ng kliyente mula sa mga computer ng site. Hayaan akong ipaliwanag sa isang halimbawa. Mayroong 100-megabit na lokal na network ng isang organisasyon, na pinaglilingkuran ng dalawang domain controller, at mayroong cloud kung saan matatagpuan ang mga application server ng organisasyong ito kasama ng dalawa pang cloud controller. Hahatiin ko ang naturang network sa dalawang site upang ang mga controller sa proseso ng lokal na network ay humiling mula sa mga kliyente mula sa lokal na network, at ang mga controller sa cloud process ay humiling mula sa mga server ng application. Bukod pa rito, magbibigay-daan ito sa iyong paghiwalayin ang mga kahilingan sa mga serbisyo ng DFS at Exchange. At dahil ngayo'y bihira na akong makakita ng Internet channel na mas mababa sa 10 megabits per second, I will enable Notify Based Replication, ito ay kapag ang data replication ay nangyayari kaagad sa sandaling mangyari ang anumang pagbabago sa Active Directory.

Konklusyon

Ngayong umaga ay iniisip ko kung bakit hindi tinatanggap sa lipunan ang pagiging makasarili ng tao at sa isang lugar sa isang malalim na antas ng pang-unawa ay nagdudulot ng labis na negatibong emosyon. At ang tanging sagot na pumasok sa aking isipan ay hindi sana mabubuhay ang sangkatauhan sa planetang ito kung hindi ito natutong magbahagi ng pisikal at intelektwal na yaman. Iyon ang dahilan kung bakit ibinabahagi ko sa iyo ang artikulong ito at umaasa ako na ang aking mga rekomendasyon ay makakatulong sa iyo na mapabuti ang iyong mga system at mas kaunting oras ang gagastusin mo sa pag-troubleshoot. Ang lahat ng ito ay hahantong sa pagpapalaya ng mas maraming oras at lakas para sa pagkamalikhain. Mas masarap mamuhay sa mundo ng mga malikhain at malayang tao.

Mabuti kung ibabahagi mo ang iyong kaalaman at kasanayan sa mga komento kung maaari. gusali Aktibo Direktoryo.

Kapayapaan at kabutihan sa lahat!

Maaari kang tumulong at maglipat ng ilang pondo para sa pagpapaunlad ng site

Ang sinumang baguhan na gumagamit, na nahaharap sa pagdadaglat na AD, ay nagtataka kung ano ang Active Directory? Ang Active Directory ay isang serbisyo ng direktoryo na binuo ng Microsoft para sa mga network ng domain Windows. Kasama sa karamihan ng mga operating system ng Windows Server bilang isang hanay ng mga proseso at serbisyo. Sa una, ang serbisyo ay nakikitungo lamang sa mga domain. Gayunpaman, simula sa Windows Server 2008, naging pangalan ang AD para sa malawak na hanay ng mga serbisyo ng pagkakakilanlan na nakabatay sa direktoryo. Ginagawa nitong mas mahusay na karanasan sa pag-aaral ang Active Directory para sa mga nagsisimula.

Pangunahing Kahulugan

Ang server na nagpapatakbo ng Active Directory Domain Directory Services ay tinatawag na domain controller. Pinapatunayan at pinapahintulutan nito ang lahat ng user at computer sa isang domain ng Windows network, nagtatalaga at nagpapatupad ng mga patakaran sa seguridad para sa lahat ng PC, at nag-i-install o nag-a-update software. Halimbawa, kapag nag-log in ang isang user sa isang computer na naka-on domain ng Windows, Sinusuri ng Active Directory ang ibinigay na password at tinutukoy kung ang bagay ay tagapangasiwa ng system o ordinaryong gumagamit. Binibigyang-daan din nito ang pamamahala at pag-iimbak ng impormasyon, nagbibigay ng mga mekanismo ng pagpapatunay at awtorisasyon, at nagtatatag ng isang balangkas para sa pag-deploy ng iba pang mga kaugnay na serbisyo: mga serbisyo ng sertipiko, mga serbisyo ng federated at magaan na direktoryo, at pamamahala ng mga karapatan.

Gumagamit ang Active Directory ng LDAP na bersyon 2 at 3, ang bersyon ng Microsoft ng Kerberos, at DNS.

Active Directory - ano ito? Sa simpleng salita tungkol sa kumplikado

Ang pagsubaybay sa data ng network ay isang matagal na gawain. Kahit sa maliliit na network Ang mga gumagamit ay may posibilidad na magkaroon ng kahirapan sa paghahanap mga file sa network at mga printer. Kung walang ilang uri ng direktoryo, ang mga medium hanggang malalaking network ay hindi mapapamahalaan at kadalasang nahaharap sa mga paghihirap sa paghahanap ng mga mapagkukunan.

Mga nakaraang bersyon Microsoft Windows kasamang mga serbisyo upang matulungan ang mga user at administrator na makahanap ng data. Kapaligiran ng network kapaki-pakinabang sa maraming mga kapaligiran, ngunit ang malinaw na downside ay ang clunky interface at ang unpredictability nito. WINS Manager at Tagapamahala ng Server ay maaaring gamitin upang tingnan ang isang listahan ng mga system, ngunit hindi magagamit sa mga end user. Ginamit ng mga administrator ang User Manager upang magdagdag at mag-alis ng data mula sa isang ganap na magkaibang uri ng network object. Ang mga application na ito ay napatunayang hindi epektibo sa malalaking network at itinaas ang tanong, bakit kailangan ng kumpanya ang Active Directory?

Ang isang direktoryo, sa pinaka-pangkalahatang kahulugan, ay isang kumpletong listahan ng mga bagay. Phone book ay isang uri ng direktoryo na nag-iimbak ng impormasyon tungkol sa mga tao, negosyo, at organisasyon ng pamahalaan, atKaraniwan silang nagtatala ng mga pangalan, address at numero ng telepono. Nagtataka Aktibong Direktoryo - ano ito, sa simpleng salita ay masasabi nating ang teknolohiyang ito ay katulad ng isang direktoryo, ngunit mas nababaluktot. Ang AD ay nag-iimbak ng impormasyon tungkol sa mga organisasyon, site, system, user, nakabahaging mapagkukunan at anumang iba pang bagay sa network.

Panimula sa Active Directory Concepts

Bakit kailangan ng isang organisasyon ang Active Directory? Tulad ng nabanggit sa panimula sa Active Directory, ang serbisyo ay nag-iimbak ng impormasyon tungkol sa mga bahagi ng network. Ang gabay na Active Directory for Beginners ay nagpapaliwanag na ito Nagbibigay-daan sa mga kliyente na maghanap ng mga bagay sa kanilang namespace. Itong t Ang termino (tinatawag ding console tree) ay tumutukoy sa lugar kung saan matatagpuan ang isang bahagi ng network. Halimbawa, ang talaan ng mga nilalaman ng aklat ay lumilikha ng isang namespace kung saan maaaring italaga ang mga kabanata sa mga numero ng pahina.

Ang DNS ay isang console tree na nagre-resolve ng mga hostname sa mga IP address, gaya ngAng mga phone book ay nagbibigay ng namespace para sa paglutas ng mga pangalan para sa mga numero ng telepono. Paano ito nangyayari sa Active Directory? Nagbibigay ang AD ng console tree para sa paglutas ng mga pangalan ng object ng network sa mga object mismo atmaaaring malutas ang isang malawak na hanay ng mga entity, kabilang ang mga user, system, at serbisyo sa isang network.

Mga Bagay at Katangian

Anumang bagay na sinusubaybayan ng Active Directory ay itinuturing na isang bagay. Masasabi natin sa simpleng salita na ito ay nasa Active Directory ay sinumang gumagamit, sistema, mapagkukunan o serbisyo. Ginagamit ang isang karaniwang term na bagay dahil ang AD ay may kakayahang sumubaybay ng maraming elemento, at maraming bagay ang maaaring magbahagi ng mga karaniwang katangian. Ano ang ibig sabihin nito?

Inilalarawan ng mga katangian ang mga bagay sa aktibo Aktibong direktoryo Direktoryo, halimbawa, ang lahat ng mga object ng user ay nagbabahagi ng mga katangian upang iimbak ang username. Nalalapat din ito sa kanilang mga paglalarawan. Ang mga system ay mga bagay din, ngunit mayroon silang hiwalay na hanay ng mga katangian na kinabibilangan ng hostname, IP address, at lokasyon.

Ang hanay ng mga katangian na magagamit para sa anumang partikular na uri ng bagay ay tinatawag na schema. Ginagawa nitong kakaiba ang mga klase ng object sa bawat isa. Ang impormasyon ng schema ay aktwal na nakaimbak sa Active Directory. Na ang pag-uugali ng protocol ng seguridad na ito ay napakahalaga ay ipinapakita ng katotohanan na ang disenyo ay nagbibigay-daan sa mga administrator na magdagdag ng mga katangian sa mga klase ng object at ipamahagi ang mga ito sa buong network sa lahat ng sulok ng domain nang hindi nagre-restart ng anumang mga controller ng domain.

LDAP container at pangalan

Ang lalagyan ay isang espesyal na uri ng bagay na ginagamit upang ayusin ang pagpapatakbo ng isang serbisyo. Hindi ito kumakatawan sa isang pisikal na entity tulad ng isang user o isang system. Sa halip, ito ay ginagamit upang pangkatin ang iba pang mga elemento. Maaaring ilagay ang mga bagay sa lalagyan sa loob ng iba pang lalagyan.

Ang bawat elemento sa AD ay may pangalan. Hindi ito ang mga nakasanayan mo, halimbawa, Ivan o Olga. Ito ay mga LDAP na kilalang pangalan. Ang mga kilalang pangalan ng LDAP ay kumplikado, ngunit pinapayagan ka nitong makilala ang anumang bagay sa loob ng isang direktoryo, anuman ang uri nito.

Puno ng mga tuntunin at website

Ang isang term tree ay ginagamit upang ilarawan ang isang hanay ng mga bagay sa Active Directory. Ano ito? Sa simpleng salita, ito ay maaaring ipaliwanag gamit ang isang asosasyon ng puno. Kapag ang mga lalagyan at mga bagay ay pinagsama ayon sa hierarchy, sila ay may posibilidad na bumuo ng mga sanga - kaya ang pangalan. Ang kaugnay na termino ay tuloy-tuloy na subtree, na tumutukoy sa hindi naputol na pangunahing puno ng kahoy.

Sa pagpapatuloy ng metapora, ang terminong "kagubatan" ay naglalarawan ng isang koleksyon na hindi bahagi ng parehong namespace, ngunit may pangkalahatang pamamaraan, configuration at global catalog. Ang mga bagay sa mga istrukturang ito ay magagamit sa lahat ng mga gumagamit kung pinapayagan ng seguridad. Ang mga organisasyong nahahati sa maraming domain ay dapat magpangkat ng mga puno sa iisang kagubatan.

Ang isang site ay isang heyograpikong lokasyon na tinukoy sa Active Directory. Ang mga site ay tumutugma sa mga lohikal na IP subnet at, dahil dito, maaaring gamitin ng mga application upang mahanap ang pinakamalapit na server sa network. Ang paggamit ng impormasyon ng site mula sa Active Directory ay maaaring makabuluhang bawasan ang trapiko sa mga WAN.

Pamamahala ng Aktibong Direktoryo

Bahagi ng snap-in ng Mga User ng Active Directory. Ito ang pinaka-maginhawang tool para sa pangangasiwa ng Active Directory. Direkta itong naa-access mula sa pangkat ng programang Administrative Tools sa Start menu. Pinapalitan at pinapabuti nito ang Server Manager at User Manager mula sa Windows NT 4.0.

Kaligtasan

Nagpe-play ang Active Directory mahalagang papel sa hinaharap ng mga network ng Windows. Dapat na maprotektahan ng mga administrator ang kanilang direktoryo mula sa mga umaatake at user habang nagde-delegate ng mga gawain sa ibang mga administrator. Ang lahat ng ito ay posible gamit ang modelo Aktibo ang Seguridad Directory, na nag-uugnay ng access control list (ACL) sa bawat katangian ng container at object sa direktoryo.

Mataas na antas ang kontrol ay nagbibigay-daan sa administrator na magbigay mga indibidwal na gumagamit at ang mga grupo ay may iba't ibang antas ng mga pahintulot para sa mga bagay at mga katangian ng mga ito. Maaari rin silang magdagdag ng mga katangian sa mga bagay at itago ang mga katangiang iyon mula sa ilang grupo mga gumagamit. Halimbawa, maaari kang magtakda ng ACL upang ang mga tagapamahala lamang ang makakatingin sa mga home phone ng ibang mga user.

Delegadong administrasyon

Ang isang konseptong bago sa Windows 2000 Server ay delegadong pangangasiwa. Nagbibigay-daan ito sa iyo na magtalaga ng mga gawain sa ibang mga user nang hindi nagbibigay karagdagang mga karapatan access. Ang delegadong pangangasiwa ay maaaring italaga sa pamamagitan ng mga partikular na bagay o magkadikit na mga subtree ng direktoryo. Ito ay higit pa mabisang paraan pagbibigay ng awtoridad sa mga network.

SA kung saan itinalaga sa isang tao ang lahat ng mga karapatan ng administrator ng global na domain, ang user ay mabibigyan lamang ng mga pahintulot sa loob ng isang partikular na subtree. Sinusuportahan ng Active Directory ang inheritance, kaya ang anumang bagong object ay nagmamana ng ACL ng kanilang container.

Ang terminong "relasyong katiwala"

Ginagamit pa rin ang terminong "fiduciary relationship", ngunit may iba't ibang functionality. Walang pagkakaiba sa pagitan ng one-way at two-way na trust. Pagkatapos ng lahat, ang lahat ng ugnayan ng tiwala sa Active Directory ay bidirectional. Bukod dito, lahat sila ay palipat-lipat. Kaya, kung pinagkakatiwalaan ng domain A ang domain B at pinagkakatiwalaan ng B ang C, may awtomatikong implicit na ugnayan ng tiwala sa pagitan ng domain A at domain C.

Pag-audit sa Active Directory - ano ito sa simpleng salita? Ito ay isang tampok na panseguridad na nagbibigay-daan sa iyong matukoy kung sino ang sumusubok na mag-access ng mga bagay at kung gaano matagumpay ang pagtatangka.

Paggamit ng DNS (Domain Name System)

Ang system, kung hindi man ay kilala bilang DNS, ay kinakailangan para sa anumang organisasyon na konektado sa Internet. Nagbibigay ang DNS ng resolusyon ng pangalan sa pagitan karaniwang mga pangalan, gaya ng mspress.microsoft.com, at mga hilaw na IP address na ginagamit ng mga bahagi ng layer ng network para sa komunikasyon.

Malawakang ginagamit ng Active Directory ang teknolohiya ng DNS upang maghanap ng mga bagay. Ito ay isang makabuluhang pagbabago mula sa mga nakaraang operating system ng Windows, na nangangailangan ng mga pangalan ng NetBIOS na lutasin ng mga IP address at umasa sa WINS o iba pang mga diskarte sa paglutas ng pangalan ng NetBIOS.

Pinakamahusay na gumagana ang Active Directory kapag ginamit sa mga DNS server na nagpapatakbo ng Windows 2000. Pinadali ng Microsoft para sa mga administrator na lumipat sa mga DNS server na nakabatay sa Windows 2000 sa pamamagitan ng pagbibigay ng mga migration wizard na gumagabay sa administrator sa proseso.

Maaaring gumamit ng ibang mga DNS server. Gayunpaman, kakailanganin nito ang mga administrator na gumugol ng mas maraming oras sa pamamahala ng mga database ng DNS. Ano ang mga nuances? Kung pipiliin mong hindi gumamit ng mga DNS server na nagpapatakbo ng Windows 2000, dapat mong tiyakin na ang iyong mga DNS server ay sumusunod sa bagong DNS dynamic update protocol. Umaasa ang mga server dynamic na pag-update ang iyong mga talaan upang mahanap ang mga controller ng domain. Ito ay hindi komportable. Kung tutuusin, eKung hindi suportado ang dynamic na pag-update, dapat mong i-update nang manu-mano ang mga database.

Ang mga domain ng Windows at mga domain sa Internet ay ganap na ngayong magkatugma. Halimbawa, ang isang pangalan tulad ng mspress.microsoft.com ay tutukuyin ang Active Directory domain controllers na responsable para sa domain, upang mahanap ng sinumang kliyente na may DNS access ang domain controller.Maaaring gumamit ang mga customer ng DNS resolution upang maghanap ng anumang bilang ng mga serbisyo dahil ang mga server ng Active Directory ay nag-publish ng isang listahan ng mga address sa DNS gamit ang mga bagong tampok na dynamic na update. Ang data na ito ay tinukoy bilang isang domain at na-publish sa pamamagitan ng mga talaan ng mapagkukunan ng serbisyo. SRV RR sundin ang format service.protocol.domain.

Ang mga server ng Active Directory ay nagbibigay ng serbisyo ng LDAP upang i-host ang object, at ang LDAP ay gumagamit ng TCP bilang pangunahing protocol antas ng transportasyon. Samakatuwid, hahanapin ang isang kliyenteng naghahanap ng server ng Active Directory sa mspress.microsoft.com na domain DNS record para sa ldap.tcp.mspress.microsoft.com.

Global catalog

Nagbibigay ang Active Directory ng pandaigdigang katalogo (GC) atnagbibigay ng iisang source para sa paghahanap ng anumang bagay sa network ng isang organisasyon.

Ang Global Catalog ay isang serbisyo sa Windows 2000 Server na nagpapahintulot sa mga user na mahanap ang anumang mga bagay na ibinahagi. Ang functionality na ito ay higit na lumampas sa Find Computer application na kasama sa mga nakaraang bersyon Windows. Pagkatapos ng lahat, maaaring maghanap ang mga user ng anumang bagay sa Active Directory: mga server, printer, user at application.

Active Directory - Serbisyo ng direktoryo ng Microsoft para sa OS Pamilya sa Windows N.T.

Ang serbisyong ito nagbibigay-daan sa mga administrator na gumamit ng mga patakaran ng grupo upang matiyak ang pagkakapare-pareho sa mga setting ng user kapaligiran sa pagtatrabaho, pag-install ng software, mga update, atbp.

Ano ang kakanyahan ng Active Directory at anong mga problema ang nalulutas nito? Magbasa pa.

Mga prinsipyo ng pag-aayos ng mga peer-to-peer at multi-peer na network

Ngunit ang isa pang problema ay lumitaw, paano kung ang user2 sa PC2 ay nagpasya na baguhin ang kanyang password? Pagkatapos kung binago ng user1 ang password ng account, hindi maa-access ng user2 sa PC1 ang mapagkukunan.

Isa pang halimbawa: mayroon kaming 20 workstation na may 20 account kung saan gusto naming magbigay ng access sa isang partikular na , para dito kailangan naming lumikha ng 20 account sa file server at magbigay ng access sa kinakailangang mapagkukunan.

Paano kung hindi 20 kundi 200 sila?

Tulad ng naiintindihan mo, ang pangangasiwa ng network na may ganitong paraan ay nagiging ganap na impiyerno.

Samakatuwid, ang diskarte sa workgroup ay angkop para sa maliliit mga network ng opisina na may bilang ng mga PC na hindi hihigit sa 10 mga yunit.

Kung mayroong higit sa 10 mga workstation sa network, ang diskarte kung saan ang isang network node ay itinalaga ng mga karapatang magsagawa ng pagpapatunay at awtorisasyon ay magiging makatwiran.

Ang node na ito ay ang domain controller - Active Directory.

Kontroler ng Domain

Ang controller ay nag-iimbak ng isang database ng mga account, i.e. nag-iimbak ito ng mga account para sa parehong PC1 at PC2.

Ngayon ang lahat ng mga account ay nakarehistro nang isang beses sa controller, at ang pangangailangan para sa mga lokal na account ay nagiging walang kabuluhan.

Ngayon, kapag nag-log in ang isang user sa isang PC, ipinapasok ang kanyang username at password, ang data na ito ay ipinadala sa pribadong anyo sa controller ng domain, na nagsasagawa ng mga pamamaraan ng pagpapatunay at pagpapahintulot.

Pagkatapos, ang controller ay nag-isyu sa gumagamit na naka-log in ng isang bagay tulad ng isang pasaporte, kung saan siya pagkatapos ay gumagana sa network at kung saan siya ay nagpapakita sa kahilingan ng iba pang mga network computer, mga server kung saan ang mga mapagkukunan ay nais niyang kumonekta.

Mahalaga! Ang domain controller ay isang computer na nagpapatakbo ng Active Directory na kumokontrol sa access ng user sa mga mapagkukunan ng network. Nag-iimbak ito ng mga mapagkukunan (hal. mga printer, nakabahaging folder), mga serbisyo (hal. email), mga tao (mga account ng user at user group), mga computer (mga computer account).

Ang bilang ng mga naturang nakaimbak na mapagkukunan ay maaaring umabot sa milyon-milyong mga bagay.

Ang mga sumusunod na bersyon ng MS Windows ay maaaring kumilos bilang isang domain controller: Windows Server 2000/2003/2008/2012 maliban sa Web-Edition.

Ang domain controller, bilang karagdagan sa pagiging ang authentication center para sa network, ay din ang control center para sa lahat ng mga computer.

Kaagad pagkatapos i-on, ang computer ay nagsisimulang makipag-ugnayan sa domain controller, bago pa man lumitaw ang window ng pagpapatunay.

Kaya, hindi lamang ang user na pumapasok sa login at password ay napatotohanan, kundi pati na rin ang computer ng kliyente.

Pag-install ng Active Directory

Tingnan natin ang isang halimbawa ng pag-install ng Active Directory sa Windows Server 2008 R2. Kaya, upang i-install ang papel na Active Directory, pumunta sa "Server Manager":

Idagdag ang tungkuling "Magdagdag ng Mga Tungkulin":

Piliin ang tungkulin ng Active Directory Domain Services:

At simulan natin ang pag-install:

Pagkatapos nito ay nakatanggap kami ng window ng notification tungkol sa naka-install na tungkulin:

Pagkatapos i-install ang domain controller role, magpatuloy tayo sa pag-install ng controller mismo.

I-click ang "Start" sa field ng paghahanap ng programa, ipasok ang pangalan ng DCPromo wizard, ilunsad ito at lagyan ng check ang kahon para sa mga advanced na setting ng pag-install:

I-click ang “Next” at piliing lumikha ng bagong domain at kagubatan mula sa mga opsyong inaalok.

Ilagay ang domain name, halimbawa, example.net.

Sinusulat namin ang pangalan ng domain ng NetBIOS, nang walang zone:

Piliin ang functional level ng aming domain:

Dahil sa mga kakaibang katangian ng paggana ng domain controller, nag-install din kami ng DNS server.