Kamakailan, maraming "nagsisiwalat" na mga publikasyon ang lumitaw tungkol sa pag-hack ng isa pang protocol o teknolohiya na nakompromiso ang seguridad ng mga wireless network. Ganito ba talaga, ano ang dapat mong katakutan, at paano mo matitiyak na ang pag-access sa iyong network ay ligtas hangga't maaari? Maliit ba sa iyo ang mga salitang WEP, WPA, 802.1x, EAP, PKI? Ang maikling pangkalahatang-ideya na ito ay makakatulong sa pagsasama-sama ng lahat ng encryption at radio access authorization technology na ginamit. Susubukan kong ipakita na ang isang maayos na naka-configure na wireless network ay kumakatawan sa isang hindi malulutas na hadlang para sa isang umaatake (hanggang sa isang tiyak na limitasyon, siyempre).

Mga pangunahing kaalaman

Ang anumang pakikipag-ugnayan sa pagitan ng isang access point (network) at isang wireless client ay batay sa:- Authentication- kung paano ipinakilala ng kliyente at ng access point ang kanilang mga sarili sa isa't isa at kumpirmahin na sila ay may karapatang makipag-usap sa isa't isa;

- Pag-encrypt- anong scrambling algorithm para sa ipinadalang data ang ginagamit, kung paano nabuo ang encryption key, at kailan ito nagbabago.

Ang mga parameter ng isang wireless network, pangunahin ang pangalan nito (SSID), ay regular na ina-advertise ng access point sa mga broadcast beacon packet. Bilang karagdagan sa inaasahang mga setting ng seguridad, ang mga kahilingan para sa QoS, 802.11n na mga parameter, suportadong bilis, impormasyon tungkol sa iba pang mga kapitbahay, atbp. Tinutukoy ng pagpapatunay kung paano ipinapakita ng kliyente ang sarili sa punto. Mga posibleng opsyon:

- Bukas- isang tinatawag na bukas na network kung saan ang lahat ng konektadong device ay agad na pinahintulutan

- Ibinahagi- ang pagiging tunay ng konektadong device ay dapat ma-verify gamit ang isang key/password

- EAP- ang pagiging tunay ng nakakonektang device ay dapat ma-verify gamit ang EAP protocol ng isang external na server

- wala- walang encryption, ang data ay ipinadala sa malinaw na teksto

- WEP- cipher batay sa RC4 algorithm na may iba't ibang static o dynamic na haba ng key (64 o 128 bits)

- CKIP- pagmamay-ari na kapalit para sa Cisco's WEP, maagang bersyon ng TKIP

- TKIP- Pinahusay na pagpapalit ng WEP na may mga karagdagang pagsusuri at proteksyon

- AES/CCMP- ang pinaka-advanced na algorithm batay sa AES256 na may karagdagang mga pagsusuri at proteksyon

Kumbinasyon Buksan ang Authentication, Walang Encryption malawakang ginagamit sa mga sistema ng pag-access ng bisita tulad ng pagbibigay ng Internet sa isang cafe o hotel. Upang kumonekta, kailangan mo lamang malaman ang pangalan ng wireless network. Kadalasan, ang naturang koneksyon ay pinagsama sa karagdagang pag-verify sa Captive Portal sa pamamagitan ng pag-redirect sa kahilingan ng HTTP ng user sa isang karagdagang page kung saan maaari kang humiling ng kumpirmasyon (login-password, kasunduan sa mga patakaran, atbp.).

Pag-encrypt WEP ay nakompromiso at hindi magagamit (kahit na sa kaso ng mga dynamic na key).

Mga karaniwang nangyayaring termino WPA At WPA2 matukoy, sa katunayan, ang encryption algorithm (TKIP o AES). Dahil sa ang katunayan na ang mga adaptor ng kliyente ay sumusuporta sa WPA2 (AES) sa loob ng mahabang panahon, walang punto sa paggamit ng TKIP encryption.

Pagkakaiba sa pagitan ng WPA2 Personal At WPA2 Enterprise ay kung saan nagmula ang mga encryption key na ginamit sa mechanics ng AES algorithm. Para sa mga pribadong (bahay, maliit) na application, ginagamit ang isang static na key (password, code word, PSK (Pre-Shared Key)) na may minimum na haba na 8 character, na nakatakda sa mga setting ng access point, at pareho para sa lahat ng kliyente ng isang ibinigay na wireless network. Ang kompromiso ng naturang susi (ibinuhos nila ang beans sa isang kapitbahay, isang empleyado ay tinanggal, isang laptop ay ninakaw) ay nangangailangan ng isang agarang pagbabago ng password para sa lahat ng natitirang mga gumagamit, na kung saan ay makatotohanan lamang kung mayroong isang maliit na bilang ng mga ito. Para sa mga corporate application, gaya ng ipinahihiwatig ng pangalan, isang dynamic na key ang ginagamit, indibidwal para sa bawat kasalukuyang tumatakbong kliyente. Ang susi na ito ay maaaring pana-panahong i-update sa panahon ng operasyon nang hindi sinira ang koneksyon, at isang karagdagang bahagi ang responsable para sa pagbuo nito - ang server ng pahintulot, at halos palaging ito ay isang RADIUS server.

Ang lahat ng posibleng mga parameter ng kaligtasan ay ibinubuod sa plate na ito:

| Ari-arian | Static na WEP | Dynamic na WEP | WPA | WPA 2 (Enterprise) |

| Pagkakakilanlan | User, computer, WLAN card | Gumagamit, kompyuter |

Gumagamit, kompyuter |

Gumagamit, kompyuter |

| Awtorisasyon |

Nakabahaging susi |

EAP |

EAP o nakabahaging key |

EAP o nakabahaging key |

Integridad |

32-bit na Integrity Check Value (ICV) |

32-bit na ICV |

64-bit Message Integrity Code (MIC) |

CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code - CCM) Bahagi ng AES |

Pag-encrypt |

Static na susi |

Susi ng session |

Per-packet key sa pamamagitan ng TKIP |

CCMP (AES) |

Pamamahagi ng susi |

Isang beses, manual |

Pair-wise Master Key (PMK) na segment |

Nagmula sa PMK |

Nagmula sa PMK |

Vector ng pagsisimula |

Teksto, 24 bits |

Teksto, 24 bits |

Advanced na vector, 65 bit |

48-bit na packet number (PN) |

Algorithm |

RC4 |

RC4 |

RC4 |

AES |

Haba ng susi, mga piraso |

64/128 |

64/128 |

128 |

hanggang 256 |

Mga kinakailangang imprastraktura |

Hindi |

RADIUS |

RADIUS |

RADIUS |

Bagama't malinaw ang WPA2 Personal (WPA2 PSK), ang isang enterprise solution ay nangangailangan ng karagdagang pagsasaalang-alang.

WPA2 Enterprise

Narito kami ay nakikitungo sa isang karagdagang hanay ng iba't ibang mga protocol. Sa panig ng kliyente, isang espesyal na bahagi ng software, ang nagsusumamo (karaniwang bahagi ng OS) ay nakikipag-ugnayan sa bahagi ng awtorisasyon, ang AAA server. Ipinapakita ng halimbawang ito ang pagpapatakbo ng isang pinag-isang radio network na binuo sa magaan na mga access point at isang controller. Sa kaso ng paggamit ng mga access point na may "utak", ang buong tungkulin ng isang tagapamagitan sa pagitan ng mga kliyente at server ay maaaring gawin ng mismong punto. Sa kasong ito, ang data ng supplicant ng kliyente ay ipinapadala sa radyo na nabuo sa 802.1x protocol (EAPOL), at sa gilid ng controller ay nakabalot ito sa mga RADIUS packet.

Ang paggamit ng mekanismo ng awtorisasyon ng EAP sa iyong network ay humahantong sa katotohanan na pagkatapos ng matagumpay na (halos tiyak na bukas) pagpapatotoo ng kliyente sa pamamagitan ng access point (kasama ang controller, kung mayroon), hinihiling ng huli sa kliyente na pahintulutan (kumpirmahin ang awtoridad nito) kasama ang server ng imprastraktura ng RADIUS:

Paggamit WPA2 Enterprise nangangailangan ng RADIUS server sa iyong network. Sa ngayon, ang pinaka-epektibong produkto ay ang mga sumusunod:

- Microsoft Network Policy Server (NPS), dating IAS- na-configure sa pamamagitan ng MMC, libre, ngunit kailangan mong bumili ng Windows

- Cisco Secure Access Control Server (ACS) 4.2, 5.3- na-configure sa pamamagitan ng isang web interface, sopistikado sa pag-andar, ay nagbibigay-daan sa iyo upang lumikha ng mga distributed at fault-tolerant system, mahal

- LibrengRADIUS- libre, na-configure gamit ang mga text config, hindi maginhawa upang pamahalaan at subaybayan

Sa kasong ito, maingat na sinusubaybayan ng controller ang patuloy na pagpapalitan ng impormasyon at naghihintay para sa matagumpay na awtorisasyon o pagtanggi nito. Kung matagumpay, ang RADIUS server ay makakapaglipat ng mga karagdagang parameter sa access point (halimbawa, kung saang VLAN ilalagay ang subscriber, kung saang IP address itatalaga, QoS profile, atbp.). Sa pagtatapos ng palitan, pinapayagan ng RADIUS server ang kliyente at ang access point na bumuo at makipagpalitan ng mga encryption key (indibidwal, balido lamang para sa session na ito):

EAP

Ang EAP protocol mismo ay nakabatay sa lalagyan, ibig sabihin, ang aktwal na mekanismo ng pahintulot ay naiwan sa mga panloob na protocol. Sa ngayon, ang mga sumusunod ay nakatanggap ng anumang makabuluhang pamamahagi:- EAP-MABILIS(Flexible Authentication sa pamamagitan ng Secure Tunneling) - binuo ng Cisco; nagbibigay-daan sa awtorisasyon gamit ang isang login at password na ipinadala sa loob ng TLS tunnel sa pagitan ng nagsusumamo at ng RADIUS server

- EAP-TLS(Transport Layer Security). Gumagamit ng public key infrastructure (PKI) para pahintulutan ang client at server (subject at RADIUS server) sa pamamagitan ng mga certificate na ibinigay ng trusted certification authority (CA). Nangangailangan ng pag-isyu at pag-install ng mga certificate ng kliyente sa bawat wireless na device, kaya angkop lamang ito para sa isang pinamamahalaang corporate environment. Ang Windows Certificate Server ay may mga pasilidad na nagpapahintulot sa kliyente na makabuo ng sarili nitong certificate kung ang kliyente ay miyembro ng isang domain. Ang pagharang sa isang kliyente ay madaling magawa sa pamamagitan ng pagbawi sa sertipiko nito (o sa pamamagitan ng mga account).

- EAP-TTLS(Tunneled Transport Layer Security) ay katulad ng EAP-TLS, ngunit hindi nangangailangan ng certificate ng kliyente kapag gumagawa ng tunnel. Sa naturang tunnel, katulad ng koneksyon sa SSL ng browser, ang karagdagang awtorisasyon ay isinasagawa (gamit ang isang password o iba pa).

- PEAP-MSCHAPv2(Protected EAP) - katulad ng EAP-TTLS sa mga tuntunin ng paunang pagtatatag ng isang naka-encrypt na TLS tunnel sa pagitan ng kliyente at server, na nangangailangan ng sertipiko ng server. Kasunod nito, ang naturang tunnel ay pinahintulutan gamit ang kilalang MSCHAPv2 protocol.

- PEAP-GTC(Generic Token Card) - katulad ng nauna, ngunit nangangailangan ng isang beses na password card (at ang kaukulang imprastraktura)

Ang lahat ng mga pamamaraang ito (maliban sa EAP-FAST) ay nangangailangan ng isang server certificate (sa RADIUS server) na ibinigay ng isang certification authority (CA). Sa kasong ito, ang CA certificate mismo ay dapat na nasa device ng kliyente sa pinagkakatiwalaang grupo (na madaling ipatupad gamit ang Group Policy sa Windows). Bilang karagdagan, ang EAP-TLS ay nangangailangan ng indibidwal na sertipiko ng kliyente. Ang pagiging tunay ng kliyente ay napatunayan sa pamamagitan ng digital signature at (opsyonal) sa pamamagitan ng paghahambing ng certificate na ibinigay ng kliyente sa RADIUS server sa kung ano ang nakuha ng server mula sa imprastraktura ng PKI (Active Directory).

Ang suporta para sa alinman sa mga pamamaraan ng EAP ay dapat ibigay ng isang supplicant sa panig ng kliyente. Ang karaniwang built-in na Windows XP/Vista/7, iOS, Android ay nagbibigay ng hindi bababa sa EAP-TLS, at EAP-MSCHAPv2, na nagpapasikat sa mga pamamaraang ito. Ang mga Intel client adapter para sa Windows ay kasama ng ProSet utility, na nagpapalawak sa available na listahan. Ganoon din ang ginagawa ng Cisco AnyConnect Client.

Gaano ito maaasahan?

Pagkatapos ng lahat, ano ang kinakailangan para sa isang umaatake upang i-hack ang iyong network?Para sa Open Authentication, No Encryption - wala. Nakakonekta sa network, at iyon na. Dahil bukas ang daluyan ng radyo, naglalakbay ang signal sa iba't ibang direksyon, hindi ito madaling harangan. Kung mayroon kang naaangkop na mga adapter ng kliyente na nagbibigay-daan sa iyong makinig sa hangin, makikita ang trapiko sa network sa parehong paraan na parang nakakonekta ang umaatake sa wire, sa hub, sa SPAN port ng switch.

Ang pag-encrypt na nakabatay sa WEP ay nangangailangan lamang ng IV na oras at isa sa maraming malayang magagamit na mga kagamitan sa pag-scan.

Para sa pag-encrypt batay sa TKIP o AES, ang direktang pag-decryption ay posible sa teorya, ngunit sa pagsasagawa ay walang mga kaso ng pag-hack.

Siyempre, maaari mong subukang hulaan ang PSK key o password para sa isa sa mga pamamaraan ng EAP. Walang kilalang karaniwang pag-atake laban sa mga pamamaraang ito. Maaari mong subukang gumamit ng mga pamamaraan ng social engineering, o

Maraming mga router ang nagbibigay ng mga sumusunod na pamantayan sa seguridad bilang mga opsyon: WPA2-PSK (TKIP), WPA2-PSK (AES) at WPA2-PSK (TKIP/AES). Gumawa ng maling pagpili at magkakaroon ka ng mas mabagal at hindi gaanong secure na network.Ang mga pamantayan ng WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access) at WPA2 (Wi-Fi Protected Access II), na iaalok sa iyo na mapagpipilian kapag nagse-set up ng mga setting ng seguridad ng iyong wireless network, ang pangunahing seguridad ng impormasyon. mga algorithm. Ang WEP ang pinakamatanda sa kanila at ang pinaka-mahina, dahil maraming mga kahinaan ang natuklasan dito sa panahon ng paggamit nito. Nag-aalok ang WPA ng mas mahusay na seguridad, ngunit iniulat din na madaling kapitan ng pag-hack. Ang WPA2, na kasalukuyang umuusbong na pamantayan, ay kasalukuyang pinakakaraniwang opsyon sa seguridad. Ang TKIP (Temporal Key Integrity Protocol) at AES (Advanced Encryption Standard) ay dalawang magkaibang uri ng encryption na maaaring gamitin sa WPA2 standard. Tingnan natin kung paano sila naiiba at kung alin ang pinakamainam para sa iyo.

AES vs. TKIP

Ang TKIP at AES ay dalawang magkaibang pamantayan sa pag-encrypt na magagamit sa mga Wi-Fi network. Ang TKIP ay isang mas lumang encryption protocol, na ipinakilala sa isang pagkakataon ng pamantayan ng WPA upang palitan ang lubhang hindi maaasahang WEP algorithm. Sa katunayan, ang TKIP ay halos kapareho sa WEP encryption algorithm. Ang TKIP ay hindi na itinuturing na isang maaasahang paraan ng seguridad at kasalukuyang hindi inirerekomenda. Sa madaling salita, hindi mo dapat gamitin ito.

Ang AES ay isang mas secure na encryption protocol na ipinakilala ng WPA2 standard. Ang AES ay hindi mapurol, ito o ang pamantayang iyon na partikular na idinisenyo para sa mga Wi-Fi network. Ito ay isang seryosong pandaigdigang pamantayan sa pag-encrypt, na pinagtibay kahit ng gobyerno ng US. Halimbawa, kapag nag-encrypt ka ng hard drive gamit ang TrueCrypt, maaari nitong gamitin ang AES encryption algorithm para gawin ito. Ang AES ay isang karaniwang tinatanggap na pamantayan na nagbibigay ng halos kumpletong seguridad, ngunit ang mga potensyal na kahinaan nito ay kinabibilangan ng potensyal na pagkamaramdamin sa mga brute-force na pag-atake (na gumagamit ng medyo kumplikadong mga passphrase upang kontrahin) at mga kahinaan sa seguridad na nauugnay sa iba pang aspeto ng WPA2.

Ang pinaikling bersyon ng seguridad ay TKIP, isang mas lumang protocol ng pag-encrypt na ginagamit ng pamantayan ng WPA. Ang AES para sa Wi-Fi ay isang mas bagong solusyon sa pag-encrypt na ginagamit sa bago at secure na pamantayan ng WPA2. Sa teorya, maaaring ito na ang katapusan nito. Ngunit sa pagsasagawa, depende sa iyong router, ang pagpili lang sa WPA2 ay maaaring hindi sapat.

Bagama't gumagamit ang WPA2 ng AES para sa pinakamainam na seguridad, maaari rin itong gumamit ng TKIP kung saan kinakailangan ang backward compatibility sa mga nakaraang henerasyon ng mga device. Sa sitwasyong ito, ang mga device na sumusuporta sa WPA2 ay kokonekta alinsunod sa WPA2, at ang mga device na sumusuporta sa WPA ay kokonekta alinsunod sa WPA. Ibig sabihin, hindi palaging WPA2-AES ang ibig sabihin ng "WPA2". Gayunpaman, sa mga device na hindi tahasang tinutukoy ang mga opsyon na "TKIP" o "AES", ang WPA2 ay karaniwang kasingkahulugan ng WPA2-AES.

Ang pagdadaglat na "PSK" sa buong pangalan ng mga opsyong ito ay kumakatawan sa "pre-shared key" - ang iyong passphrase (cipher key). Tinutukoy nito ang mga personal na pamantayan mula sa WPA-Enterprise, na gumagamit ng RADIUS server para mag-isyu ng mga natatanging key sa malalaking corporate o government Wi-Fi network.

Mga Opsyon sa Seguridad para sa Wi-Fi Network

Mas mahirap pa? Walang nakakagulat. Ngunit ang kailangan mo lang gawin ay hanapin ang isang opsyon sa listahan ng trabaho ng iyong device na nagbibigay ng pinakamaraming proteksyon. Narito ang pinakamalamang na listahan ng mga opsyon para sa iyong router:

- Bukas (mapanganib): Walang mga passphrase sa mga bukas na Wi-Fi network. Hindi mo dapat i-install ang opsyong ito - seryoso, maaari mong bigyan ang pulis ng dahilan para bisitahin ka.

- WEP 64 (mapanganib): Ang lumang pamantayan ng protocol ng WEP ay madaling masugatan at hindi mo ito dapat gamitin.

- WEP 128 (mapanganib): Ito ay kapareho ng WEP, ngunit may mas mataas na haba ng encryption key. Sa katunayan, ito ay hindi gaanong mahina kaysa sa WEP 64.

- WPA-PSK (TKIP): Ang orihinal na bersyon ng WPA protocol ay ginagamit dito (talagang WPA1). Hindi ito ganap na secure at napalitan ng WPA2.

- WPA-PSK (AES): Gumagamit ito ng orihinal na WPA protocol, na pinapalitan ang TKIP ng mas modernong pamantayan sa pag-encrypt ng AES. Ang opsyong ito ay inaalok bilang pansamantalang panukala, ngunit ang mga device na sumusuporta sa AES ay halos palaging sumusuporta sa WPA2, habang ang mga device na nangangailangan ng WPA ay halos hindi susuportahan ang AES. Kaya ang pagpipiliang ito ay hindi gaanong makatwiran.

- WPA2-PSK (TKIP): Gumagamit ito ng modernong pamantayan ng WPA2 kasama ang mas lumang TKIP encryption algorithm. Hindi secure ang opsyong ito, at ang tanging bentahe nito ay angkop ito para sa mga mas lumang device na hindi sumusuporta sa opsyong WPA2-PSK (AES).

- WPA2-PSK (AES): Ito ang pinakakaraniwang ginagamit na opsyon sa seguridad. Gumagamit ito ng WPA2, ang pinakabagong pamantayan sa pag-encrypt para sa mga Wi-Fi network, at ang pinakabagong protocol ng pag-encrypt ng AES. Dapat mong gamitin ang pagpipiliang ito. Sa ilang device, makakakita ka ng opsyong tinatawag na "WPA2" o "WPA2-PSK", na kadalasan ay nangangahulugan ng paggamit ng AES.

- WPAWPA2-PSK (TKIP/AES): Ang ilang mga aparato ay nag-aalok - at kahit na inirerekomenda - ang halo-halong opsyon na ito. Binibigyang-daan ka ng opsyong ito na gamitin ang parehong WPA at WPA2 - na may parehong TKIP at AES. Tinitiyak nito ang maximum na compatibility sa anumang mga sinaunang device na maaaring mayroon ka, ngunit binibigyan din ng pagkakataon ang mga hacker na makapasok sa iyong network sa pamamagitan ng pagpasok sa mas mahinang WPA at TKIP na mga protocol.

Ang sertipikasyon ng WPA2 ay may bisa mula noong 2004 at naging mandatory noong 2006. Anumang device na may "Wi-Fi" na logo na ginawa pagkatapos ng 2006 ay dapat na sumusuporta sa WPA2 encryption standard.

Dahil malamang na wala pang 11 taong gulang ang iyong device na may kakayahang Wi-Fi, kumportable ka sa pagpili lamang ng opsyong WPA2-PSK (AES). Sa pamamagitan ng pag-install ng opsyong ito, maaari mo ring suriin ang functionality ng iyong device. Kung huminto sa paggana ang device, maaari mo itong ibalik o palitan anumang oras. Bagama't, kung ang seguridad ay isang malaking alalahanin sa iyo, maaari kang bumili lamang ng isang bagong aparato na ginawa nang hindi mas maaga kaysa sa 2006.

Ang WPA at TKIP ay nagpapabagal sa iyong Wi-Fi network

Ang mga opsyon sa WPA at TKIP na pinili para sa mga layunin ng compatibility ay maaari ding pabagalin ang Wi-Fi network. Maraming mga modernong Wi-Fi router na sumusuporta sa 802.11n o mas bago, mas mabilis na mga pamantayan ang bababa sa 54 Mbps kung itatakda mo ang mga ito sa WPA o TKIP upang matiyak ang pagiging tugma sa hypothetical na mas lumang mga device.

Sa paghahambing, kapag gumagamit ng WPA2 na may AES, kahit na ang 802.11n ay sumusuporta sa mga bilis na hanggang 300 Mbps, habang ang 802.11ac ay nag-aalok ng isang teoretikal na maximum na bilis na 3.46 Gbps sa ilalim ng pinakamainam (read: ideal) na mga kondisyon.

Sa karamihan ng mga router, gaya ng nakita na natin, kadalasang kasama sa listahan ng mga opsyon ang WEP, WPA (TKIP) at WPA2 (AES) - at marahil isang mixed WPA (TKIP) + WPA2 (AES) maximum compatibility mode na opsyon na itinapon gamit ang pinakamahusay ng mga intensyon.

Kung mayroon kang magarbong uri ng router na nag-aalok ng WPA2 na may alinman sa TKIP o AES, piliin ang AES. Halos lahat ng iyong device ay tiyak na gagana dito, higit pa, mas mabilis at mas secure. Ang AES ay isang simple at makatwirang pagpipilian.

Ang TKIP at AES ay dalawang alternatibong uri ng pag-encrypt na ginagamit sa mga mode ng seguridad ng WPA at WPA2. Sa mga setting ng seguridad ng wireless network ng mga router at access point, maaari kang pumili ng isa sa tatlong opsyon sa pag-encrypt:

- TKIP;

- TKIP+AES.

Kung pipiliin mo ang huli (pinagsama) na opsyon, ang mga kliyente ay makakakonekta sa access point gamit ang alinman sa dalawang algorithm.

TKIP o AES? Alin ang mas maganda?

Sagot: para sa mga modernong device, ang AES algorithm ay talagang mas angkop.

Gumamit lamang ng TKIP kung mayroon kang mga problema sa pagpili ng una (kung minsan ay nangyayari na kapag gumagamit ng AES encryption, ang koneksyon sa access point ay naaantala o hindi talaga naitatag. Karaniwan itong tinatawag na hindi pagkakatugma ng kagamitan).

Ano ang pinagkaiba

Ang AES ay isang moderno at mas secure na algorithm. Ito ay katugma sa 802.11n standard at nagbibigay ng mataas na bilis ng paglipat ng data.

Hindi na ginagamit ang TKIP. Mayroon itong mas mababang antas ng seguridad at sumusuporta sa mga rate ng paglilipat ng data na hanggang 54 Mbit/s.

Paano lumipat mula TKIP sa AES

Case 1. Gumagana ang access point sa TKIP+AES mode

Sa kasong ito, kailangan mo lang baguhin ang uri ng pag-encrypt sa mga device ng kliyente. Ang pinakamadaling paraan upang gawin ito ay ang tanggalin ang profile sa network at muling kumonekta dito.

Case 2: TKIP lang ang ginagamit ng access point

Sa kasong ito:

1. Una, pumunta sa web interface ng access point (o router, ayon sa pagkakabanggit). Baguhin ang encryption sa AES at i-save ang mga setting (magbasa nang higit pa sa ibaba).

2. Baguhin ang encryption sa mga device ng kliyente (higit pang mga detalye sa susunod na talata). At muli, mas madaling kalimutan ang network at kumonekta muli dito sa pamamagitan ng pagpasok ng security key.

Paganahin ang AES encryption sa router

Paggamit ng D-Link bilang isang halimbawa

Pumunta sa seksyon Wireless Setup.

I-click ang button Manu-manong Wireless Connection Setup.

Itakda ang mode ng seguridad WPA2-PSK.

Maghanap ng item Uri ng Cipher at itakda ang halaga AES.

I-click I-save ang Mga Setting.

Paggamit ng TP-Link bilang isang halimbawa

Buksan ang seksyon Wireless.

Pumili ng item Wireless Security.

Sa bukid Bersyon pumili WPA2-PSK.

Sa bukid Pag-encrypt pumili AES.

I-click ang button I-save:

Baguhin ang uri ng wireless encryption sa Windows

Windows 10 at Windows 8.1

Ang mga bersyon ng OS na ito ay walang . Samakatuwid, mayroong tatlong mga pagpipilian para sa pagbabago ng encryption.

Opsyon 1. Ang Windows mismo ay makakakita ng hindi pagkakatugma sa mga setting ng network at ipo-prompt kang muling ipasok ang security key. Sa kasong ito, awtomatikong mai-install ang tamang algorithm ng pag-encrypt.

Opsyon 2. Hindi makakonekta ang Windows at mag-aalok na kalimutan ang network sa pamamagitan ng pagpapakita ng kaukulang pindutan:

Pagkatapos nito, makakakonekta ka sa iyong network nang walang mga problema, dahil... matatanggal ang kanyang profile.

Opsyon 3. Kakailanganin mong tanggalin nang manu-mano ang profile ng network sa pamamagitan ng command line at pagkatapos ay kumonekta muli sa network.

Sundin ang mga hakbang na ito:

1 Ilunsad ang Command Prompt.

2 Ipasok ang utos:

Netsh wlan ipakita ang mga profile

upang magpakita ng listahan ng mga naka-save na profile ng wireless network.

3 Ngayon ipasok ang utos:

Netsh wlan tanggalin ang profile "iyong pangalan ng network"

upang tanggalin ang napiling profile.

Kung ang pangalan ng network ay naglalaman ng espasyo (halimbawa "wifi 2"), ilagay ito sa mga quotes.

Ipinapakita ng larawan ang lahat ng inilarawan na pagkilos:

4 Ngayon mag-click sa icon ng wireless network sa taskbar:

5 Pumili ng network.

6 I-click Kumonekta:

7 Ipasok ang iyong security key.

Windows 7

Ang lahat ay mas simple at mas malinaw dito.

1 I-click ang icon ng wireless network sa taskbar.

3 Mag-click sa link Pamamahala ng wireless network:

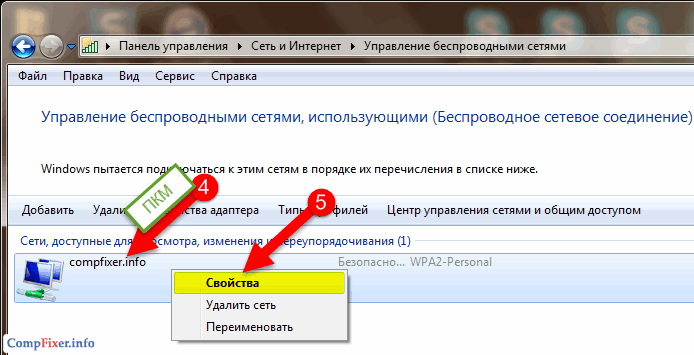

4 Mag-right-click sa profile ng nais na network.

5 Piliin Mga Katangian:

Pansin! Sa hakbang na ito maaari mo ring i-click Tanggalin ang network at kumonekta lang ulit dito! Kung magpasya kang gawin ito, hindi mo na kailangang magbasa pa.

6 Pumunta sa tab Kaligtasan.

Ang artikulong ito ay nakatuon sa isyu ng seguridad kapag gumagamit ng mga wireless WiFi network.

Panimula - Mga Kahinaan sa WiFi

Ang pangunahing dahilan kung bakit mahina ang data ng user kapag ipinadala ang data na ito sa mga WiFi network ay ang palitan ay nangyayari sa mga radio wave. At ginagawa nitong posible na ma-intercept ang mga mensahe sa anumang punto kung saan pisikal na magagamit ang signal ng WiFi. Sa madaling salita, kung ang signal mula sa isang access point ay maaaring makita sa layo na 50 metro, kung gayon ang pagharang sa lahat ng trapiko sa network ng WiFi network na ito ay posible sa loob ng radius na 50 metro mula sa access point. Sa susunod na silid, sa isa pang palapag ng gusali, sa kalye.

Isipin ang larawang ito. Sa opisina, ang lokal na network ay binuo sa pamamagitan ng WiFi. Ang signal mula sa access point ng opisinang ito ay kinukuha sa labas ng gusali, halimbawa sa isang parking lot. Ang isang umaatake sa labas ng gusali ay maaaring makakuha ng access sa network ng opisina, iyon ay, hindi napapansin ng mga may-ari ng network na ito. Madali at maingat na ma-access ang mga WiFi network. Sa teknikal na paraan, mas madali kaysa sa mga wired network.

Oo. Sa ngayon, ang paraan ng pagprotekta sa mga WiFi network ay binuo at ipinatupad. Nakabatay ang proteksyong ito sa pag-encrypt ng lahat ng trapiko sa pagitan ng access point at ng end device na nakakonekta dito. Iyon ay, ang isang umaatake ay maaaring humarang ng isang signal ng radyo, ngunit para sa kanya ito ay magiging digital na "basura".

Paano gumagana ang proteksyon ng WiFi?

Kasama sa access point sa WiFi network nito ang device na nagpapadala ng tamang password (tinukoy sa mga setting ng access point).

Sa kasong ito, ang password ay ipinadala din na naka-encrypt, sa anyo ng isang hash. Ang hash ay resulta ng hindi maibabalik na pag-encrypt. Ibig sabihin, hindi ma-decrypt ang data na na-hash. Kung harangin ng isang umaatake ang hash ng password, hindi niya makukuha ang password.

Ngunit paano malalaman ng access point kung tama o hindi ang password? Paano kung makatanggap din siya ng hash, ngunit hindi ito ma-decrypt? Ito ay simple - sa mga setting ng access point ang password ay tinukoy sa purong anyo nito. Ang programa ng awtorisasyon ay kumukuha ng isang blangkong password, lumilikha ng hash mula dito, at pagkatapos ay ihahambing ang hash na ito sa natanggap mula sa kliyente. Kung magkatugma ang mga hash, tama ang password ng kliyente. Ang pangalawang tampok ng mga hash ay ginagamit dito - ang mga ito ay natatangi. Ang parehong hash ay hindi maaaring makuha mula sa dalawang magkaibang set ng data (mga password). Kung magkatugma ang dalawang hash, pareho silang ginawa mula sa parehong hanay ng data.

Gayunpaman, sa kabila ng katotohanan na ang pinakamodernong paraan ng pag-secure ng WiFi network (WPA2) ay maaasahan, ang network na ito ay maaaring ma-hack. Paano?

Mayroong dalawang paraan para sa pag-access sa isang network na protektado ng WPA2:

- Pagpili ng isang password gamit ang database ng password (tinatawag na paghahanap sa diksyunaryo).

- Pagsasamantala sa isang kahinaan sa WPS function.

Sa unang kaso, hinarang ng attacker ang hash ng password para sa access point. Ang mga hash ay pagkatapos ay inihambing laban sa isang database ng libu-libo o milyon-milyong mga salita. Ang isang salita ay kinuha mula sa diksyunaryo, ang isang hash ay nabuo para sa salitang ito at pagkatapos ang hash na ito ay inihambing sa hash na naharang. Kung ang isang primitive na password ay ginagamit sa isang access point, ang pag-crack ng password ng access point na ito ay isang bagay ng oras. Halimbawa, ang isang 8-digit na password (8 character ang haba ang pinakamababang haba ng password para sa WPA2) ay isang milyong kumbinasyon. Sa isang modernong computer, maaari mong ayusin ang isang milyong halaga sa loob ng ilang araw o kahit na oras.

Sa pangalawang kaso, ang isang kahinaan sa mga unang bersyon ng function ng WPS ay pinagsamantalahan. Binibigyang-daan ka ng feature na ito na ikonekta ang isang device na walang password, gaya ng printer, sa access point. Kapag ginagamit ang feature na ito, ang device at ang access point ay nagpapalitan ng digital code at kung ang device ay nagpapadala ng tamang code, ang access point ay pinahihintulutan ang client. Nagkaroon ng kahinaan sa function na ito - ang code ay may 8 digit, ngunit apat lang sa mga ito ang nasuri para sa pagiging natatangi! Iyon ay, upang i-hack ang WPS kailangan mong maghanap sa lahat ng mga halaga na nagbibigay ng 4 na numero. Bilang resulta, ang pag-hack ng access point sa pamamagitan ng WPS ay maaaring gawin sa loob lamang ng ilang oras, sa anumang pinakamahinang device.

Pagse-set up ng seguridad sa WiFi network

Ang seguridad ng WiFi network ay tinutukoy ng mga setting ng access point. Ang ilan sa mga setting na ito ay direktang nakakaapekto sa seguridad ng network.

WiFi network access mode

Maaaring gumana ang access point sa isa sa dalawang mode - bukas o protektado. Sa kaso ng bukas na pag-access, maaaring kumonekta ang anumang device sa access point. Sa kaso ng protektadong pag-access, tanging ang aparato na nagpapadala ng tamang password sa pag-access ang konektado.

May tatlong uri (pamantayan) ng proteksyon ng WiFi network:

- WEP (Wired Equivalent Privacy). Ang pinakaunang pamantayan ng proteksyon. Ngayon, hindi talaga ito nagbibigay ng proteksyon, dahil madali itong ma-hack dahil sa kahinaan ng mga mekanismo ng proteksyon.

- WPA (Wi-Fi Protected Access). Chronologically ang pangalawang pamantayan ng proteksyon. Sa panahon ng paglikha at pag-commissioning, nagbigay ito ng epektibong proteksyon para sa mga WiFi network. Ngunit sa pagtatapos ng 2000s, natagpuan ang mga pagkakataon na i-hack ang proteksyon ng WPA sa pamamagitan ng mga kahinaan sa mga mekanismo ng seguridad.

- WPA2 (Wi-Fi Protected Access). Ang pinakabagong pamantayan sa proteksyon. Nagbibigay ng maaasahang proteksyon kapag sinusunod ang ilang partikular na panuntunan. Sa ngayon, mayroon lamang dalawang kilalang paraan upang sirain ang seguridad ng WPA2.

Brute force ng password ng diksyunaryo at isang solusyon gamit ang serbisyo ng WPS.

Kaya, upang matiyak ang seguridad ng iyong WiFi network, dapat mong piliin ang uri ng seguridad ng WPA2.

Gayunpaman, hindi lahat ng device ng kliyente ay maaaring suportahan ito. Halimbawa, sinusuportahan lamang ng Windows XP SP2 ang WPA.

Bilang karagdagan sa pagpili ng pamantayang WPA2, kinakailangan ang mga karagdagang kundisyon:

- Gumamit ng paraan ng pag-encrypt ng AES. Ang password para ma-access ang WiFi network ay dapat na binubuo ng mga sumusunod:

- Gamitin mga titik at numero sa password. Isang random na hanay ng mga titik at numero. O isang napakabihirang salita o parirala na makabuluhan lamang sa iyo. Hindi gumamit ng mga simpleng password tulad ng pangalan + petsa ng kapanganakan, o ilang salita + ilang numero, halimbawa lena1991.

- o

dom12345 Kung kailangan mong gumamit lamang ng isang digital na password, ang haba nito ay dapat na hindi bababa sa 10 character. Dahil ang isang walong-character na digital na password ay pinili gamit ang isang brute force na paraan sa real time (mula sa ilang oras hanggang ilang araw, depende sa kapangyarihan ng computer). Kung gumagamit ka ng mga kumplikadong password alinsunod sa mga panuntunang ito, hindi ma-hack ang iyong WiFi network sa pamamagitan ng paghula ng password gamit ang isang diksyunaryo. Halimbawa, para sa isang password tulad ng 218340105584896 5Fb9pE2a

(random alphanumeric), maximum na posible

mga kumbinasyon.

- Ngayon halos imposible na pumili. Kahit na ang isang computer ay maghambing ng 1,000,000 (milyong) salita sa bawat segundo, aabutin ng halos 7 taon upang maulit ang lahat ng mga halaga.

- WPS (Wi-Fi Protected Setup)

Kung ang access point ay may function na WPS (Wi-Fi Protected Setup), kailangan mong i-disable ito. Kung kinakailangan ang feature na ito, dapat mong tiyakin na ang bersyon nito ay na-update sa mga sumusunod na kakayahan:

Gamit ang lahat ng 8 PIN code na character sa halip na 4, gaya ng nangyari sa simula.

Ngayon ay naka-istilong gamitin ang Internet sa pamamagitan ng mga WiFi network sa mga pampublikong lugar - sa mga cafe, restaurant, shopping center, atbp. Mahalagang maunawaan na ang paggamit ng mga naturang network ay maaaring humantong sa pagnanakaw ng iyong personal na data. Kung na-access mo ang Internet sa pamamagitan ng naturang network at pagkatapos ay mag-log in sa isang website, ang iyong data (username at password) ay maaaring ma-intercept ng ibang tao na nakakonekta sa parehong WiFi network. Pagkatapos ng lahat, sa anumang device na pumasa sa awtorisasyon at nakakonekta sa access point, maaari mong harangin ang trapiko ng network mula sa lahat ng iba pang device sa network na ito. At ang kakaiba ng mga pampublikong WiFi network ay ang sinuman ay maaaring kumonekta dito, kabilang ang isang umaatake, at hindi lamang sa isang bukas na network, kundi pati na rin sa isang protektado.

Ano ang maaari mong gawin upang maprotektahan ang iyong data kapag kumokonekta sa Internet sa pamamagitan ng pampublikong WiFi network? Mayroon lamang isang pagpipilian - upang gamitin ang HTTPS protocol. Ang protocol na ito ay nagtatatag ng naka-encrypt na koneksyon sa pagitan ng kliyente (browser) at ng site. Ngunit hindi lahat ng site ay sumusuporta sa HTTPS protocol. Ang mga address sa isang site na sumusuporta sa HTTPS protocol ay nagsisimula sa https:// prefix. Kung ang mga address sa isang site ay may prefix na http://, nangangahulugan ito na hindi sinusuportahan ng site ang HTTPS o hindi ito ginagamit.

Ang ilang mga site ay hindi gumagamit ng HTTPS bilang default, ngunit mayroon itong protocol na ito at maaaring gamitin kung tahasan mong (manual) na tinukoy ang https:// prefix.

Tulad ng para sa iba pang mga kaso ng paggamit ng Internet - mga chat, Skype, atbp., maaari mong gamitin ang libre o bayad na mga VPN server upang maprotektahan ang data na ito. Iyon ay, kumonekta muna sa VPN server, at pagkatapos lamang gamitin ang chat o bukas na website.

Proteksyon ng Password ng WiFi

Sa pangalawa at pangatlong bahagi ng artikulong ito, isinulat ko na kapag ginagamit ang pamantayan ng seguridad ng WPA2, isa sa mga paraan upang ma-hack ang isang WiFi network ay ang hulaan ang password gamit ang isang diksyunaryo. Ngunit may isa pang pagkakataon para sa isang umaatake na makuha ang password sa iyong WiFi network. Kung iimbak mo ang iyong password sa isang sticky note na nakadikit sa monitor, ginagawa nitong posible para sa isang estranghero na makita ang password na ito.

Kaya, kung kailangan mo ng maaasahang proteksyon para sa iyong WiFi network, kailangan mong gumawa ng mga hakbang upang ligtas na maiimbak ang iyong password. Protektahan ito mula sa pag-access ng mga hindi awtorisadong tao.

Kung nakita mong kapaki-pakinabang ang artikulong ito o nagustuhan mo lang, huwag mag-atubiling suportahan sa pananalapi ang may-akda. Madaling gawin ito sa pamamagitan ng pagtapon ng pera Yandex Wallet No. 410011416229354. O sa telepono +7 918-16-26-331 .

Kahit maliit na halaga ay makakatulong sa pagsulat ng mga bagong artikulo :)

Ang bilang ng mga taong aktibong gumagamit ng Internet ay lumalaki nang mabilis: sa trabaho para sa mga layunin ng korporasyon at pangangasiwa, sa bahay, sa mga pampublikong lugar. Ang mga Wi-Fi network at kagamitan na nagbibigay-daan sa walang hadlang na pag-access sa Internet ay nagiging laganap.

Ang Wi-Fi network ay protektado sa anyo ng isang password, nang hindi nalalaman kung alin ang halos imposible na kumonekta sa isang partikular na network, maliban sa mga pampublikong network (mga cafe, restaurant, shopping center, mga access point sa mga lansangan). Ang "praktikal" ay hindi dapat kunin sa literal na kahulugan: may sapat na mga manggagawa na maaaring "magbukas" ng network at makakuha ng access hindi lamang sa mapagkukunan ng router, kundi pati na rin sa data na ipinadala sa loob ng isang partikular na network.

Ngunit sa panimulang tala na ito, napag-usapan namin ang tungkol sa pagkonekta sa wi-fi - pagpapatunay user (kliyente) kapag natuklasan ng device ng kliyente at ng access point ang isa't isa at nakumpirma na maaari silang makipag-usap sa isa't isa.

Mga Pagpipilian sa Pagpapatunay:

- Bukas- isang bukas na network kung saan ang lahat ng konektadong device ay agad na pinahintulutan

- Ibinahagi- ang pagiging tunay ng konektadong device ay dapat ma-verify gamit ang isang key/password

- EAP- ang pagiging tunay ng nakakonektang device ay dapat ma-verify gamit ang EAP protocol ng isang external na server

Pag-encrypt ay isang algorithm para sa scrambling (scramble - encrypt, mix) na ipinadalang data, pagbabago at pagbuo ng encryption key

Iba't ibang uri ng encryption ang binuo para sa wifi equipment, na ginagawang posible na protektahan ang network mula sa pag-hack at data mula sa pampublikong pag-access.

Ngayon, mayroong ilang mga pagpipilian sa pag-encrypt. Tingnan natin ang bawat isa sa kanila nang mas detalyado.

Ang mga sumusunod na uri ay nakikilala at ang pinakakaraniwan:

- BUKAS;

- WPA, WPA2;

Ang unang uri, na tinatawag na OPEN, ay naglalaman ng lahat ng impormasyong kinakailangan para sa katalusan sa pangalan nito. Hindi ka papayagan ng mode na ito na i-encrypt ang data o protektahan ang mga kagamitan sa network, dahil ang access point ay, napapailalim sa pagpili ng ganitong uri, patuloy na bukas at naa-access sa lahat ng mga device na nakakakita nito. Ang mga disadvantages at kahinaan ng ganitong uri ng "encryption" ay halata.

Dahil lamang sa isang network ay bukas ay hindi nangangahulugan na kahit sino ay maaaring gamitin ito. Upang magamit ang naturang network at magpadala ng data dito, dapat tumugma ang paraan ng pag-encrypt na ginamit. At isa pang kundisyon para sa paggamit ng naturang network ay ang kawalan ng MAC filter na tumutukoy sa mga MAC address ng mga user upang makilala kung aling mga device ang ipinagbabawal o pinapayagang gamitin ang network na ito.

WEP

Ang pangalawang uri, na kilala rin bilang WEP, ay itinayo noong 90s ng huling siglo, bilang ninuno ng lahat ng kasunod na uri ng pag-encrypt. Ang wep encryption ngayon ang pinakamahina sa lahat ng umiiral na opsyon sa seguridad. Karamihan sa mga modernong router, na nilikha ng mga espesyalista at isinasaalang-alang ang mga interes ng privacy ng user, ay hindi sumusuporta sa wep encryption.

Kabilang sa mga disadvantages, sa kabila ng katotohanan na mayroong hindi bababa sa ilang uri ng proteksyon (kung ihahambing sa OPEN), ang hindi pagiging maaasahan ay namumukod-tangi: ito ay dahil sa panandaliang proteksyon, na isinaaktibo sa ilang mga agwat ng oras. Pagkatapos ng panahong ito, ang password sa iyong network ay madaling mahulaan, at ang wep key ay ma-hack sa loob ng hanggang 1 minuto. Ito ay dahil sa wep key bit depth, na nag-iiba mula 40 hanggang 100 bits depende sa mga katangian ng network equipment.

Ang kahinaan ng wep key ay nakasalalay sa katotohanan na ang mga bahagi ng password ay ipinadala kasama ng mga packet ng data. Ang packet interception ay isang madaling gawain para sa isang espesyalista - hacker o cracker. Mahalaga rin na maunawaan ang katotohanan na ang modernong software ay may kakayahang humarang sa mga packet ng data at partikular na nilikha para dito.

Kaya, ang wep encryption ay ang pinaka-hindi mapagkakatiwalaang paraan upang protektahan ang iyong network at network equipment.

WPA, WPA2

Ang ganitong mga varieties ay ang pinaka-moderno at perpekto mula sa punto ng view ng organisasyon ng proteksyon sa sandaling ito. Walang mga analogue sa kanila. Ang kakayahang magtakda ng anumang user-friendly na haba at alphanumeric na kumbinasyon ng wpa key ay nagpapahirap sa buhay para sa mga gustong gumamit ng hindi awtorisadong network o humarang ng data mula sa network na ito.

Sinusuportahan ng mga pamantayang ito ang iba't ibang mga algorithm ng pag-encrypt na maaaring mailipat pagkatapos ng pakikipag-ugnayan ng mga protocol ng TKIP at AES. Ang uri ng pag-encrypt ng aes ay isang mas advanced na protocol kaysa sa tkip, at sinusuportahan at aktibong ginagamit ng karamihan sa mga modernong router.

Ang WPA o wpa2 encryption ay ang gustong uri para sa parehong gamit sa bahay at pangkumpanyang. Ginagawang posible ng huli na gumamit ng dalawang mga mode ng pagpapatunay: ang pagsuri sa mga password para sa pag-access ng ilang mga gumagamit sa pangkalahatang network ay isinasagawa, depende sa tinukoy na mga setting, gamit ang PSK o Enterprise mode.

Nagbibigay ang PSK ng access sa mga kagamitan sa network at mga mapagkukunan ng Internet gamit ang isang password, na dapat ipasok kapag kumokonekta sa router. Ito ang ginustong opsyon para sa isang home network, ang koneksyon na kung saan ay isinasagawa sa loob ng maliliit na lugar ng ilang mga device, halimbawa: mobile, personal computer at laptop.

Para sa mga kumpanyang may malalaking kawani, ang PSK ay hindi isang maginhawang mode ng pagpapatunay, kaya naman binuo ang pangalawang mode - Enterprise. Ang paggamit nito ay ginagawang posible na gumamit ng maramihang mga susi, na maiimbak sa isang espesyal na dedikadong server.

WPS

Tunay na moderno at ginagawang posible na kumonekta sa isang wireless network sa isang pag-click ng isang pindutan. Walang punto sa pag-iisip tungkol sa mga password o mga susi, ngunit ito ay nagkakahalaga ng pag-highlight at pagsasaalang-alang ng isang bilang ng mga seryosong disadvantages tungkol sa pag-access sa mga WPS network.

Ang koneksyon gamit ang teknolohiyang ito ay isinasagawa gamit ang isang key na may kasamang 8 character. Ang kahinaan ng uri ng pag-encrypt ay ang mga sumusunod: mayroon itong malubhang error na nagpapahintulot sa mga cracker o hacker na makakuha ng access sa network kung mayroon silang access sa hindi bababa sa 4 na digit mula sa walong digit na kumbinasyon. Ang bilang ng mga pagtatangka sa paghula ng password ay halos ilang libo, ngunit para sa modernong software ang numerong ito ay katawa-tawa. Kung susukatin mo ang proseso ng pagpilit sa WPS sa paglipas ng panahon, ang proseso ay tatagal ng hindi hihigit sa isang araw.

Ito ay nagkakahalaga ng pagpuna sa katotohanan na ang kahinaan na ito ay nasa yugto ng pagpapabuti at maaaring itama, samakatuwid, sa kasunod na mga modelo ng kagamitan na may WPS mode, ang mga paghihigpit sa bilang ng mga pagtatangka sa pag-login ay nagsimulang ipakilala, na makabuluhang kumplikado sa gawain ng hindi awtorisadong access para sa mga interesado dito.

Gayunpaman, upang mapataas ang pangkalahatang antas ng seguridad, inirerekumenda ng mga nakaranasang gumagamit na sa panimula ay iwanan ang isinasaalang-alang na teknolohiya.

Summing up

Ang pinakamoderno at tunay na maaasahang paraan para sa pag-aayos ng proteksyon ng isang network at data na ipinadala sa loob nito ay ang WPA o ang analogue na WPA2 nito.

Ang unang opsyon ay mas mainam para sa paggamit sa bahay ng isang tiyak na bilang ng mga device at user.

Ang pangalawa, na may two-mode authentication function, ay mas angkop para sa malalaking kumpanya. Ang paggamit nito ay nabibigyang katwiran sa pamamagitan ng katotohanan na kapag umalis ang mga empleyado, hindi na kailangang baguhin ang mga password at susi, dahil ang isang tiyak na bilang ng mga dynamic na password ay naka-imbak sa isang espesyal na nakatuong server, kung saan ang mga kasalukuyang empleyado lamang ng kumpanya ang may access.

Dapat tandaan na ang karamihan sa mga advanced na gumagamit ay mas gusto ang WPA2 kahit na para sa paggamit sa bahay. Mula sa punto ng view ng pag-aayos ng proteksyon ng kagamitan at data, ang paraan ng pag-encrypt na ito ay ang pinaka-advanced na umiiral ngayon.

Tulad ng para sa lalong tanyag na WPS, ang pag-abandona nito ay nangangahulugan sa isang tiyak na lawak ng pagprotekta sa mga kagamitan sa network at data ng impormasyon na ipinadala sa tulong nito. Hanggang sa ang teknolohiya ay sapat na binuo at wala ang lahat ng mga pakinabang, halimbawa, WPA2, inirerekumenda na pigilin ang paggamit nito, sa kabila ng maliwanag na kadalian ng paggamit at kaginhawahan nito. Pagkatapos ng lahat, ang seguridad ng network at ang mga array ng impormasyon na ipinadala sa loob nito ay isang priyoridad para sa karamihan ng mga gumagamit.