Sa artikulong ito titingnan natin ang ilan sa mga pinakakaraniwang halimbawa ng mga error sa pagpapatunay kapag nagpapatakbo ng mga device batay sa operating system. Mga Android system na may mga WiFi network. Sa unang sulyap, maaaring walang kumplikado sa bagay na ito, dahil ang interface ng mga telepono at tablet batay sa OS na ito ay pambihirang palakaibigan kahit na sa karamihan. mga walang karanasan na gumagamit, ngunit maaari rin siyang mabigla.

Bilang karagdagan, ang naturang error ay isang medyo pangkaraniwang pangyayari at upang hindi makakuha ng problema, dapat mo munang pamilyar ang iyong sarili sa impormasyong ipinakita sa ibaba at, marahil, ang problema sa koneksyon ay malulutas nang madali at hindi napapansin. Una kailangan mong maunawaan kung ano ang pagpapatunay at teknolohiya ng WiFi pangkalahatan. Ang pag-unawa dito ay magbibigay sa iyo ng pagkakataon nang walang tulong ng sinuman at dagdag na gastos lutasin ang mga pang-araw-araw na isyu na nauugnay sa protocol na ito.

Pagpapatunay. Ano ito at bakit?

Kadalasan, sa panahon ng pagpapatotoo, sa halip na ang mahalagang "Konektado," isang mensaheng tulad ng "Na-save, proteksyon ng WPA/WPA2," o "Problema sa pagpapatotoo" ay lumalabas sa display ng iyong telepono.

Ano siya?

Ito ay isang espesyal na teknolohiya ng proteksyon na hindi nagpapahintulot ng access sa iyong personal o network ng trabaho mga hindi inanyayahang user na gagamit ng iyong channel sa Internet at mag-aaksaya ng trapiko. Kailangan mong bayaran ito. Oo, at isang malaking radius ng pagkilos ng punto WiFi access, ginagawang posible na kumonekta dito hindi lamang para sa mga tao kung kanino ito nilikha, kundi pati na rin para sa mga umaatake. Kaya, para maiwasan ito hindi awtorisadong koneksyon at nangangailangan ng mataas na kalidad na data encryption at authentication technology na may mababang posibilidad ng pag-hack at paghula ng password. Ito ang dahilan kung bakit madalas mong kailangang magpasok ng password upang kumonekta sa network. Ang paraan ng pag-encrypt ng data ng pagpapatunay na nababagay sa iyong mga kinakailangan ay maaaring piliin sa mga setting ng router o access point kung saan nakakonekta ang iyong device. Ang pinakakaraniwang paraan ng pagpapatunay ngayon ay WPA-PSK/WPA2.

Mayroong dalawang pangunahing pagpipilian dito:

- Sa unang kaso, ang lahat ng mga subscriber ay nagpasok ng parehong key kapag kumokonekta sa network sa isa pa, ang bawat gumagamit ay binibigyan ng isang personal na access key, na binubuo pangunahin ng mga numero at titik ng alpabetong Latin.

- Ang pangalawang uri ng pag-encrypt ay pangunahing ginagamit sa mga kumpanyang may tumaas na antas ang pagprotekta sa isang network kung saan ang isang tiyak na bilang ng mga gumagamit ay kumonekta ay talagang mahalaga secure na pag-checkout pagiging tunay.

Kung mayroon kaming mga problema sa koneksyon, bago gumawa ng anumang aksyon, inirerekumenda na gumamit ng isang napatunayang pamamaraan, na sa higit sa kalahati ng mga kaso ay malulutas ang lahat ng mga problema, kabilang ang mga error sa pagpapatunay - i-reboot ang router.

Isa pa sa pinaka mabisang paraan Ang solusyon sa error sa pagpapatotoo, dahil madalas itong sanhi ng isang nasirang firmware ng router na matatagpuan sa iyong bahay, ay i-update ang firmware nito sa pinakabagong bersyon. Mahigpit na inirerekomenda na i-update ito mula sa opisyal na website ng tagagawa. Maipapayo rin na magkaroon ng isang naka-save na kopya ng file na may pagsasaayos ng router, at kung wala ka nito, huwag maging tamad na gawin ito sa iyong computer upang hindi mo na muling piliin ang mga setting nito. Bilang karagdagan, mas mahusay na tiyakin na ang iyong network ay hindi nakatago, iyon ay, suriin lamang sa mga setting kung ang checkbox na "Nakatagong SSID" ay naka-check at kung ang pangalan ng wireless network ay nakasulat. SSID ng network sa Latin.

Error sa pagpapatunay. Bakit ito nangyayari?

Sa katunayan, mayroon lamang dalawang pangunahing problema na maaaring hindi kumonekta sa iyong telepono Mga network ng WiFi. Ngunit huwag kalimutan na bilang karagdagan sa mga error na ipinahiwatig sa ibaba, mga katulad na problema maaaring sanhi ng pagkabigo ng router mismo o dahil sa mga salungatan sa mga setting ng network. Ito ay isang hiwalay na paksa para sa talakayan.

- Ang napiling uri ng pag-encrypt ay hindi tumutugma sa ginagamit.

- Error sa paglalagay ng key

Karamihan sa mga problema sa pagkonekta sa mga wireless network ay dahil sa mga error kapag ipinasok ang key. Sa ganitong mga kaso, inirerekumenda na i-double-check ang password na ipinasok sa mga setting ng koneksyon ng iyong telepono, at kung hindi ito makakatulong, gumamit ng computer upang pumunta sa mga setting ng router, palitan ang access key nang direkta dito. Ito ay nagkakahalaga ng pag-alala na ang susi ay maaari lamang binubuo ng Latin na mga titik. Kung hindi ito makakatulong, isa sa mga pamamaraan sa ibaba ay tiyak na makakatulong.

Upang malutas ang problema, panoorin ang video:

Pag-troubleshoot ng mga error sa pagpapatotoo

Hindi lahat ng gumagamit ay maaaring isipin kung ano ang hitsura nito Pag-setup ng WiFi router gamit ang isang computer at kung paano ayusin ang anumang mga problema sa koneksyon, hindi sa banggitin ang mga dahilan para sa kanilang paglitaw. Samakatuwid, ang isa pang paraan upang malutas ang mga problema ay inilarawan sa ibaba, ngunit sa gilid ng router at gamit ang isang computer na konektado dito, at hindi isang telepono.

- Upang suriin ang mga setting, kailangan mong pumunta sa mga setting ng router. Upang gawin ito, buksan ang anumang browser at ipasok ang IP address 192.168.0.1 o 192.168.1.1 sa address bar. Depende ito sa modelo ng router na iyong ginagamit. Pagkatapos nito, ipasok ang iyong username at password sa lalabas na window. Kung hindi mo binago ang mga ito, mahahanap mo ang kinakailangang impormasyon sa pag-login sa mismong router, o sa mga tagubilin.

- Susunod, dapat kang pumunta sa mga setting ng wireless network mode at sa halip na "b/g/n", na kadalasang default, baguhin sa "b/g", pagkatapos ay i-save ang lahat ng mga pagbabagong ginawa.

- Kung ang lahat ng nakaraang pagmamanipula ay hindi nagdulot ng anumang partikular na resulta, makatuwirang baguhin ang uri ng pag-encrypt kapag sumusuri sa WPA/WPA2, kung ibang paraan ang napili, o kabaligtaran - gawing simple sa WEP, na, kahit na luma na, minsan ay nagse-save ng sitwasyon kung ang ibang mga pamamaraan ay lumabas na hindi epektibo. Pagkatapos nito, subukang kumonekta muli sa network mula sa iyong telepono at muling ipasok ang iyong key upang maipasa ang pag-verify.

Ang kaalaman sa nakalistang mga nuances ay makakatulong sa iyo na makayanan ang error na nangyayari sa maraming mga aparato, anuman ang klase at gastos, kapag nagtatrabaho sa iba't ibang mga wireless network, pati na rin maunawaan ang prinsipyo ng pagsasaayos mismo mga wireless na router at mga access point.

Sa tuwing gumagamit pumapasok ilang data para sa pag-log in sa ilang mapagkukunan o serbisyo - dumaan ito sa pamamaraan pagpapatunay. Kadalasan, ang pamamaraang ito ay nangyayari sa Internet sa pamamagitan ng entry sa pag-login At password, gayunpaman, may iba pang mga pagpipilian.

Ang proseso ng pag-log in at pagpasok ng personal na data ay maaaring nahahati sa 2 antas:

- Pagkakakilanlan– ito ang input ng personal na data ng user, na nakarehistro sa server at natatangi

- Authentication– aktwal na sinusuri at tinatanggap ang ipinasok na impormasyon sa server.

Minsan, sa halip na ang mga nabanggit na termino, mas simple ang ginagamit - pagpapatunay At awtorisasyon.

Ang sarili ko proseso Ito ay medyo simple, maaari mong pag-aralan ito gamit ang halimbawa ng anumang social network:

- Pagpaparehistro– ang user ay nagtatakda ng email, numero ng telepono at password. Ito ay natatanging data na hindi maaaring duplicate sa system, at samakatuwid ay hindi ka maaaring magrehistro ng higit sa isang account bawat tao.

- Pagkakakilanlan– ipasok ang impormasyong tinukoy sa panahon ng pagpaparehistro, sa sa kasong ito Ito Email at password.

- Authentication– pagkatapos ng pag-click sa pindutan ng "pag-login", ang pahina ay nakikipag-ugnayan sa server at sinusuri kung ang ibinigay na kumbinasyon ng login at password ay talagang umiiral. Kung tama ang lahat, magbubukas ito personal na pahina social network.

Mga uri ng awtorisasyon

Mayroong ilang mga uri ng pagpapatotoo, na naiiba sa kanilang antas ng seguridad at paggamit:

- Proteksyon ng password. Alam ng user ang isang partikular na key o password na hindi alam ng sinuman. Kasama rin dito pagkakakilanlan sa pamamagitan ng pagtanggap ng SMS

- . Ginagamit sa mga kumpanya o negosyo. Ang pamamaraang ito ay nagpapahiwatig paggamit card, keychain, flash drive, atbp.

- Biometric pagsusuri. Sinusuri ang retina, boses, at mga fingerprint. Ito ay isa sa pinakamalakas na sistema ng proteksyon.

- Paggamit nakatagong impormasyon. Pangunahing ginagamit para sa proteksyon software. Sinusuri ang cache ng browser, lokasyon, kagamitan na naka-install sa PC, atbp.

Proteksyon ng password

Ito ang pinakasikat at laganap na paraan ng pagpapahintulot. Sa sa tubig pangalan at walang sinuman lihim na code, server mga tseke kung ano ang ipinasok ng gumagamit at kung ano ang nakaimbak sa network. Kung ang inilagay na data ay ganap na magkapareho, pinapayagan ang pag-access.

Mayroong dalawang uri ng mga password: pabago-bago At permanente. Sila ay naiiba sa na ang mga permanenteng ay inisyu ng isang beses at pagbabago lamang sa kahilingan ng gumagamit.

Dynamic baguhin ayon sa ilang mga parameter. Halimbawa, kapag pagpapanumbalik nakalimutang Password Nag-isyu ang server ng isang dynamic na password para sa pag-login.

Paggamit ng mga espesyal na item

Tulad ng nabanggit sa itaas, ito ay kadalasang ginagamit upang ma-access ang mga silid na may pinaghihigpitang pag-access, sistema ng pagbabangko i.p.

Karaniwan sa isang card (o anumang iba pang item) tinahi ang chip na may natatanging identifier. Kapag siya hawakan sa mambabasa, may naganap na pagsusuri at pinapayagan o tinatanggihan ng server ang pag-access.

Mga sistemang biometric

Sa kasong ito suriin fingerprint, retina, boses, atbp. Ito ang pinaka maaasahan, ngunit din ang pinaka mamahaling sistema sa lahat.

Pinapayagan ng mga modernong kagamitan hindi lamang ihambing iba't ibang mga punto o lugar sa bawat pag-access, ngunit sinusuri din ang mga ekspresyon ng mukha at mga tampok.

Ang Network Authentication ay isang bagay na tinatalakay araw-araw malaking bilang ng Mga gumagamit ng internet. Ang ilang mga tao ay hindi alam kung ano ang ibig sabihin nito ang terminong ito, at marami ang hindi naghihinala sa pagkakaroon nito. Halos lahat ng gumagamit world wide web simulan ang kanilang araw ng trabaho sa pamamagitan ng pagdaan sa proseso ng pagpapatunay. Kailangan mo ito kapag bumibisita sa post office, mga social network, mga forum at higit pa.

Ang mga gumagamit ay nakakaranas ng pagpapatunay araw-araw nang hindi man lang napagtatanto ito.

Ang pagpapatotoo ay isang pamamaraan kung saan ang data ng user ay na-verify, halimbawa, kapag bumibisita sa isang partikular na mapagkukunan Pandaigdigang network. Sinusuri nito ang data na nakaimbak sa web portal kasama ang mga tinukoy ng user. Kapag nakumpleto na ang pagpapatunay, magkakaroon ka ng access sa ilang partikular na impormasyon (halimbawa, ang iyong mailbox). Ito ang batayan ng anumang sistema na ipinatupad sa antas ng programa. Kadalasan ang tinukoy na termino ay gumagamit ng higit pa mga simpleng halaga, tulad ng:

- awtorisasyon;

- pagpapatunay.

Upang mapatunayan, dapat mong ipasok ang login at password para sa iyong account. Depende sa mapagkukunan, maaaring mayroon silang makabuluhang pagkakaiba sa bawat isa. Kung gumagamit ka ng magkaparehong data sa iba't ibang site, inilalantad mo ang iyong sarili sa panganib na manakaw ang iyong data. Personal na impormasyon ng mga nanghihimasok. Sa ilang mga kaso, ang impormasyong ito ay maaaring awtomatikong ibigay para sa bawat user. Upang ipasok ang kinakailangang data, bilang panuntunan, ginagamit ang isang espesyal na form sa isang mapagkukunan ng pandaigdigang network o sa tiyak na aplikasyon. Pagkatapos ng pagpapakilala kinakailangang impormasyon, ipapadala sila sa server para sa paghahambing sa mga nasa database. Kung magkatugma ang mga ito, magkakaroon ka ng access sa saradong bahagi ng site. Kung maling data ang ipinasok mo, mag-uulat ang mapagkukunan ng web ng error. Suriin kung tama ang mga ito at ipasok muli.

Aling network identification ang pipiliin

Maraming tao ang nag-iisip tungkol sa kung ano pagkakakilanlan ng network pumili, dahil mayroong ilang mga uri. Una kailangan mong magpasya sa alinman sa mga ito. Batay sa impormasyong natanggap, ang bawat isa ay nagpapasya para sa kanilang sarili kung aling opsyon ang pipiliin. Isa sa mga pinakabagong pamantayan pagpapatunay ng network ay IEEE 802.1x. Nakatanggap ito ng malawak na suporta mula sa halos lahat ng mga developer ng hardware at mga developer ng software. Sinusuportahan ng pamantayang ito ang 2 paraan ng pagpapatunay: buksan at gamit ang isang password (key). Kung sakali bukas na pamamaraan ang isang istasyon ay maaaring kumonekta sa isa pa nang hindi nangangailangan ng pahintulot. Kung hindi ka nasisiyahan dito, kailangan mong i-recycle ang pangunahing paraan. Sa kaso ng huling opsyon, ang password ay naka-encrypt gamit ang isa sa mga sumusunod na pamamaraan:

- WPA-personal;

- WPA2-personal.

Ang pinaka-angkop na opsyon ay maaaring mai-install sa anumang router.

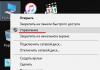

Pumunta tayo sa mga setting ng router

Kahit na ang isang hindi sanay na gumagamit ay maaaring gawin ang lahat ng kinakailangang mga pagsasaayos nang walang anumang mga problema. Upang simulan ang pag-set up ng device, kailangan mo itong ikonekta Personal na computer gamit ang cable. Kung nakumpleto ang pagkilos na ito, buksan ang anumang web browser at sa address bar I-type ang http://192.168.0.1, pagkatapos ay pindutin ang Enter. Tinukoy na address angkop para sa halos anumang device, ngunit higit pa eksaktong impormasyon mababasa sa mga tagubilin. Sa pamamagitan ng paraan, ang pagkilos na ito ay tiyak na pagpapatunay, pagkatapos ay magkakaroon ka ng access sa Maselang impormasyon iyong router. Makakakita ka ng isang prompt upang ipasok ang interface, na makakatulong sa iyong gawin ang mga kinakailangang setting. Kung walang nagbago sa pag-login at password, sa pamamagitan ng default, halos lahat ng mga modelo mula sa iba't ibang tagabuo ay gumagamit ng salitang admin sa parehong mga patlang. Ang biniling router ay may bukas wireless network, upang ang sinuman ay makakonekta dito. Kung hindi ito angkop sa iyo, dapat itong protektahan.

Pagprotekta sa iyong wireless network

SA iba't ibang modelo Maaaring magkaiba ang mga pangalan ng menu at submenu. Una kailangan mong pumunta sa menu ng router at piliin ang wireless na setting Mga Wi-Fi network. Tukuyin ang pangalan ng network. Makikita siya ng lahat mga aparatong wireless na kailangang konektado sa device. Susunod, kailangan nating pumili ng isa sa mga pamamaraan ng pag-encrypt, ang listahan ng kung saan ay ibinigay sa itaas. Inirerekomenda namin ang paggamit ng WPA2-PSK. Ang mode na ito ay isa sa pinaka maaasahan at unibersal. Sa naaangkop na field kailangan mong ipasok ang key na iyong nilikha. Ito ay gagamitin para sa

Tiyak na bawat gumagamit mga sistema ng kompyuter(at hindi lamang) patuloy na nakakaharap ang konsepto ng pagpapatunay. Dapat sabihin na hindi lahat ay malinaw na nauunawaan ang kahulugan ng terminong ito, na patuloy na nalilito sa iba. SA sa pangkalahatang kahulugan Ang pagpapatunay ay isang napakalawak na konsepto na maaaring magsama ng kumbinasyon ng ilang iba pang termino na naglalarawan ng mga karagdagang proseso. Nang hindi pumasok mga teknikal na detalye, tingnan natin kung ano ito.

Konsepto ng pagpapatunay

Ang pangkalahatang kahulugan para sa konseptong ito ay upang i-verify ang pagiging tunay ng isang bagay. Sa esensya, ang pagpapatunay ay isang proseso na nagbibigay-daan sa iyo upang matukoy ang pagsusulatan ng isang bagay o paksa sa ilang dati nang naitala na natatanging data o katangian. Sa madaling salita, ang isang sistema ay may ilang mga katangian na nangangailangan ng kumpirmasyon upang ma-access ang pangunahing o mga nakatagong function. Tandaan na ito ay isang proseso. Hindi ito dapat malito sa pagkakakilanlan (na isa sa mga mga bahagi proseso ng pagpapatunay) at awtorisasyon.

Bilang karagdagan, ang isang pagkakaiba ay ginawa sa pagitan ng one-way at mutual na pagpapatotoo batay sa makabagong pamamaraan cryptography (pag-encrypt ng data). Ang pinakasimpleng halimbawa ng mutual authentication ay, sabihin nating, ang proseso ng two-way na pagdaragdag ng mga user bilang mga kaibigan sa ilang mga social networking site, kapag ang magkabilang panig ay nangangailangan ng kumpirmasyon ng aksyon.

Pagkakakilanlan

Kaya. Pagkakakilanlan, sa mga tuntunin ng teknolohiya ng kompyuter, ay ang pagkilala sa isang partikular na bagay o, halimbawa, isang user sa pamamagitan ng isang paunang nilikha na identifier (halimbawa, pag-login, una at apelyido, data ng pasaporte, numero ng pagkakakilanlan, atbp.). Ang identifier na ito, sa pamamagitan ng paraan, ay kasunod na ginagamit sa panahon ng pamamaraan ng pagpapatunay.

Awtorisasyon

Ang pahintulot ay ang hindi bababa sa simpleng paraan upang magbigay ng access sa ilang partikular na function o mapagkukunan iba't ibang sistema sa pamamagitan ng pagpasok, halimbawa, ng login at password. Sa kasong ito, ang pagkakaiba sa pagitan ng mga konsepto ay na sa panahon ng awtorisasyon ang gumagamit ay binibigyan lamang ng ilang mga karapatan, habang ang pagpapatunay ay isang paghahambing lamang ng parehong pag-login at password sa data na nakarehistro sa system mismo, pagkatapos nito ay makakakuha ng access sa advanced o mga nakatagong function ng parehong mapagkukunan ng Internet o produkto ng software(paggamit ng authorization code).

Marahil, marami ang nakatagpo ng isang sitwasyon kung saan imposibleng mag-download ng isang file mula sa isang website nang walang pahintulot sa mapagkukunan. Ito ay tiyak na pagkatapos ng awtorisasyon na ang proseso ng pagpapatunay ay sumusunod, na nagbubukas ng gayong pagkakataon.

Bakit kailangan ang pagpapatunay?

Ang mga lugar kung saan ginagamit ang mga proseso ng pagpapatunay ay magkakaiba. Ang proseso mismo ay nagpapahintulot sa iyo na protektahan ang anumang sistema mula sa hindi awtorisadong pag-access o ang pagpapakilala ng mga hindi gustong elemento. Halimbawa, ang pagpapatunay ay malawakang ginagamit sa pagsuri mga email Sa pamamagitan ng pampublikong susi At digital na lagda, kapag inihambing mga checksum mga file, atbp.

Tingnan natin ang pinakapangunahing mga uri ng pagpapatunay.

Mga Uri ng Authentication

Tulad ng nabanggit sa itaas, ang pagpapatunay ay pinaka-malawak na ginagamit sa mundo ng kompyuter. Ang pinakasimpleng halimbawa ay inilarawan gamit ang halimbawa ng awtorisasyon kapag pumapasok sa isang partikular na site. Gayunpaman, ang mga pangunahing uri ng pagpapatunay ay hindi limitado dito.

Ang isa sa mga pangunahing lugar kung saan ginagamit ang prosesong ito ay ang pagkonekta sa Internet. Magiging wired na koneksyon o WiFi authentication - walang pagkakaiba. Sa parehong mga kaso, ang mga proseso ng pagpapatunay ay halos hindi naiiba.

Bilang karagdagan sa paggamit ng login o password para ma-access ang Network, espesyal mga module ng software isagawa, kumbaga, suriin ang legalidad ng koneksyon. Pagpapatotoo ng WiFi o wired na koneksyon hindi lamang nagsasangkot ng paghahambing ng mga password at pag-login. Ang lahat ay mas kumplikado. Una, sinusuri ang IP address ng computer, laptop o mobile gadget.

Ngunit ang sitwasyon ay tulad na maaari mong baguhin ang iyong sariling IP sa system, tulad ng sinasabi nila, nang simple. Ang sinumang user na higit o mas pamilyar dito ay maaaring magsagawa ng ganoong pamamaraan sa loob ng ilang segundo. Bukod dito, ngayon maaari kang makahanap ng isang malaking bilang ng mga programa na awtomatikong nagbabago ng panlabas na IP sa Internet.

Ngunit pagkatapos ay nagsisimula ang saya. Naka-on sa puntong ito Ang pagpapatunay ay isa ring paraan ng pagsuri sa MAC address ng isang computer o laptop. Marahil ay hindi na kailangang ipaliwanag na ang bawat MAC address ay natatangi sa sarili nito, at sa mundo ay walang dalawang magkapareho. Ito ang nagpapahintulot sa amin na matukoy ang legalidad ng koneksyon at pag-access sa Internet.

Sa ilang mga kaso, maaaring mangyari ang isang error sa pagpapatunay. Ito ay maaaring dahil sa maling awtorisasyon o isang hindi pagkakatugma sa isang dating tinukoy na ID. Bihirang, ngunit mayroon pa ring mga sitwasyon na hindi makumpleto ang proseso dahil sa mga error sa system mismo.

Ang pinakakaraniwang error sa pagpapatotoo ay kapag gumagamit ng isang koneksyon sa network, ngunit ito ay pangunahing nalalapat lamang sa maling input mga password.

Kung pag-uusapan natin ang iba pang mga lugar, ang ganitong proseso ay pinaka-in demand sa biometrics. Eksakto mga sistemang biometric ang mga pagpapatotoo ay kabilang sa mga pinaka maaasahan ngayon. Ang pinakakaraniwang paraan ay ang pag-scan ng fingerprint, na ngayon ay matatagpuan kahit sa mga locking system para sa parehong mga laptop o mga mobile device, at retinal scan. Ang teknolohiyang ito ay ginamit nang higit sa mataas na lebel, pagbibigay, sabihin, pag-access sa mga lihim na dokumento, atbp.

Ang pagiging maaasahan ng naturang mga sistema ay ipinaliwanag nang simple. Pagkatapos ng lahat, kung titingnan mo ito, walang dalawang tao sa mundo na ang mga fingerprint o istraktura ng retinal ay ganap na magkatugma. Kaya nagbibigay ang pamamaraang ito maximum na proteksyon sa mga tuntunin ng hindi awtorisadong pag-access. Bilang karagdagan, ang parehong biometric na pasaporte ay maaaring tawaging isang paraan ng pagsuri sa isang masunurin sa batas na mamamayan gamit ang isang umiiral na identifier (fingerprint) at paghahambing nito (pati na rin ang data mula sa pasaporte mismo) sa kung ano ang magagamit sa isang solong database.

Sa kasong ito, ang pagpapatunay ng gumagamit ay tila maaasahan hangga't maaari (hindi mabibilang, siyempre, pamemeke ng mga dokumento, bagaman ito ay isang medyo kumplikado at matagal na pamamaraan).

Konklusyon

Sana, mula sa itaas ay maging malinaw kung ano ang proseso ng pagpapatunay. Well, tulad ng nakikita natin, maaaring magkaroon ng maraming mga lugar ng aplikasyon, at sa ganap iba't ibang lugar buhay at

Wireless Security

Kahilingan para sa pagkakakilanlan ng kliyente (EAP-kahilingan/mensahe ng pagkakakilanlan). Ang authenticator ay maaaring magpadala ng isang kahilingan sa EAP nang mag-isa kung nakita nitong naging aktibo ang alinman sa mga port nito.

Ang kliyente ay tumugon sa pamamagitan ng pagpapadala ng isang EAP-response packet na may kinakailangang data, na ang access point (authenticator) ay nagre-redirect patungo sa Radius server (authentication server).

Ang authentication server ay nagpapadala ng challenge packet (isang kahilingan para sa impormasyon tungkol sa authenticity ng kliyente) sa authenticator (access point). Ipinapasa ito ng authenticator sa kliyente.

Susunod, ang proseso ng mutual identification ng server at client ay nangyayari. Ang bilang ng mga yugto ng pagpasa ng packet pabalik-balik ay nag-iiba-iba depende sa paraan ng EAP, ngunit para sa mga wireless network ay "malakas" lang ang pagpapatotoo na may mutual na pagpapatotoo ng kliyente at server (EAP-TLS, EAP-TTLS, EAP-PEAP) at pre- ang pag-encrypt ng channel ng komunikasyon ay katanggap-tanggap.

Sa susunod na yugto, ang server ng pagpapatunay, na natanggap ang kinakailangang impormasyon mula sa kliyente, ay nagbibigay-daan (tanggapin) o tinanggihan (tanggihan) ang pag-access, na ipinapasa ang mensaheng ito sa authenticator. Binubuksan ng authenticator (access point) ang port para sa Supplicant kung ang isang positibong tugon (Tanggapin) ay natanggap mula sa RADIUS server.

Ang port ay bubukas, ang authenticator ay nagpapadala ng isang tagumpay na mensahe sa kliyente, at ang kliyente ay nakakakuha ng access sa network.

Matapos madiskonekta ang kliyente, ang port sa access point ay babalik sa "sarado" na estado.

Ang mga EAPOL packet ay ginagamit para sa komunikasyon sa pagitan ng kliyente (supplicant) at ng access point (authenticator). Ang RADIUS protocol ay ginagamit upang makipagpalitan ng impormasyon sa pagitan ng authenticator (access point) at ng RADIUS server (authentication server). Kapag naglilipat ng impormasyon sa pagitan ng kliyente at ng server ng pagpapatunay, ang mga EAP packet ay nire-repack mula sa isang format patungo sa isa pa sa authenticator.

Mga Uri ng Authentication

Isang uri ng paraan ng pagpapatunay na gumagamit ng EAP at isang protocol ng seguridad na tinatawag na Transport Layer Security (TLS). Gumagamit ang EAP-TLS ng mga certificate na nakabatay sa password. Sinusuportahan ng pagpapatotoo ng EAP-TLS ang dynamic na pamamahala ng WEP key. Ang TLS protocol ay kinakailangan upang ma-secure at ma-authenticate ang mga komunikasyon sa mga pampublikong network sa pamamagitan ng pag-encrypt ng data. Ang TLS handshake protocol ay nagbibigay-daan sa kliyente at server na magkaparehong patotohanan at bumuo ng isang encryption algorithm at mga key bago magpadala ng data.

Tinutukoy ng mga setting na ito ang protocol at mga kredensyal na ginamit upang patotohanan ang user. Sa pagpapatotoo ng TTLS (Tunneled Transport Layer Security), ginagamit ng kliyente ang EAP-TLS upang patotohanan ang server at gumawa ng channel sa pagitan ng server at ng kliyente na naka-encrypt sa TLS. Maaaring gumamit ang kliyente ng ibang protocol ng pagpapatunay. Kadalasan, ginagamit ang mga protocol na nakabatay sa password sa isang hindi ipinaalam, secure na TLS-encrypted na channel. Kasalukuyang sinusuportahan ng TTLS ang lahat ng pamamaraang ginagamit sa EAP, pati na rin ang ilang mas lumang pamamaraan (PAP, CHAP, MS-CHAP at MS-CHAP-V2). Ang TTLS ay madaling pinalawak upang mahawakan ang mga bagong protocol sa pamamagitan ng pagtatakda ng mga bagong katangian upang ilarawan ang mga bagong protocol.

Ang PEAP ay isang bagong IEEE 802.1X Extensible Authentication Protocol (EAP) authentication protocol na idinisenyo upang pahusayin ang EAP-Transport Layer Security (EAP-TLS) at suportahan ang maraming paraan ng pagpapatotoo kabilang ang mga password ng user, isang beses na password, at access card ( Generic Token Cards) .

Bersyon ng Extensible Authentication Protocol (EAP). Ang LEAP (Light Extensible Authentication Protocol) ay isang custom na extensible authentication protocol na binuo ng Cisco na responsable para sa pagbibigay ng mga challenge/response authentication procedure at dynamic na key assignment.

Ang EAP-SIM (Extensible Authentication Protocol Method para sa GSM Subscriber Identity) ay isang mekanismo para sa pagpapatunay at pamamahagi ng mga session key. Ginagamit nito ang Subscriber Identity Module (SIM) ng Global System for Mobile Communications (GSM). Gumagamit ang pagpapatotoo ng EAP-SIM ng dynamic na WEP key na partikular sa session na nakuha upang i-encrypt ang data mula sa client adapter o RADIUS server. Ang EAP-SIM ay nangangailangan ng espesyal na verification code o PIN ng user upang paganahin ang pakikipag-ugnayan sa SIM card (Subscriber Identity Module). Ang SIM card ay isang espesyal na smart card na ginagamit sa mga wireless digital network ng GSM (Global System for Mobile Communications) na pamantayan. Ang EAP-SIM protocol ay inilarawan sa RFC 4186 na dokumentasyon.

Paraan ng pagpapatotoo EAP-AKA (Extensible Authentication Protocol Method para sa UMTS Authentication at Susi Ang kasunduan ay isang mekanismo ng EAP na ginagamit para sa pagpapatunay at sesyon ng pangunahing pamamahagi na ginagamit ng isang subscriber ng USIM (Subscriber Identity Module) ng UMTS (Universal Mobile Telecommunications System). Ang USIM card ay isang espesyal na smart card na idinisenyo upang patotohanan ang mga user sa mga cellular network.

Mga protocol ng pagpapatunay

Ang PAP (Password Authentication Protocol) ay isang two-way confirmation exchange protocol na idinisenyo para gamitin sa PPP protocol. Ang PAP ay isang plain text na password na ginamit sa mga naunang SLIP system. Hindi siya protektado. Available lang ang protocol na ito para sa uri ng pagpapatunay ng TTLS.

Ang CHAP (Challenge Handshake Authentication Protocol) ay isang three-way confirmation exchange protocol na nag-aalok ng mas mahusay na seguridad kaysa sa PAP (Password Authentication Protocol) authentication protocol. Available lang ang protocol na ito para sa uri ng pagpapatunay ng TTLS.

MS-CHAP (MD4)

Gumagamit ng bersyon ng Microsoft ng RSA Message Digest 4 na protocol Gumagana lamang sa mga system ng Microsoft at nagbibigay-daan sa pag-encrypt ng data. Ang pagpili sa paraan ng pagpapatunay na ito ay magiging sanhi ng pag-encrypt ng lahat ng ipinadalang data. Available lang ang protocol na ito para sa uri ng pagpapatunay ng TTLS.

MS-CHAP-V2

Nagbibigay ng karagdagang opsyon para baguhin ang password na hindi available sa MS-CHAP-V1 o karaniwang CHAP authentication. Ang tampok na ito ay nagpapahintulot sa isang kliyente na baguhin ang password ng isang account kung ang RADIUS server ay nagpapahiwatig na ang password ay nag-expire na. Available lang ang protocol na ito para sa mga uri ng pagpapatotoo ng TTLS at PEAP.

GTC (Generic Token Card)

Nag-aalok ng paggamit ng mga espesyal na card ng user para sa pagpapatunay. Ang pangunahing function ay batay sa pagpapatunay gamit ang isang digital certificate/espesyal na card sa GTC. Bilang karagdagan, may kakayahan ang GTC na itago ang impormasyon ng pagkakakilanlan ng user sa panahon ng paggamit ng TLS na naka-encrypt na tunnel, na nagbibigay ng karagdagang privacy batay sa pagbabawal sa malawak na pamamahagi ng mga user name sa yugto ng pagpapatotoo. Available lang ang protocol na ito para sa uri ng pagpapatotoo ng PEAP.

Ang TLS protocol ay kinakailangan upang ma-secure at ma-authenticate ang mga komunikasyon sa mga pampublikong network sa pamamagitan ng pag-encrypt ng data. Ang TLS handshake protocol ay nagbibigay-daan sa kliyente at server na magkaparehong patotohanan at bumuo ng isang encryption algorithm at mga key bago magpadala ng data. Available lang ang protocol na ito para sa uri ng pagpapatotoo ng PEAP.

Mga Tampok ng Cisco.

Tumalon si Cisco.

Ang Cisco LEAP (Cisco Light EAP) ay 802.1X server at pagpapatunay ng kliyente gamit ang isang password na ibinigay ng user. Kapag ang isang wireless access point ay nakikipag-ugnayan sa isang LEAP-compatible na Cisco RADIUS server (Cisco Secure Access Control Server), ang Cisco LEAP ay nagsasagawa ng access control sa pamamagitan ng mutual authentication sa pagitan ng mga WiFi adapter ng mga kliyente at ng network, at nagbibigay ng mga dynamic, user-specific na encryption key upang maprotektahan. ang pagiging kumpidensyal ng ipinadalang data.

Cisco Rogue Access Point Security Feature.

Ang tampok na Cisco Rogue AP ay nagbibigay ng proteksyon laban sa tangkang pag-access ng isang rogue o rogue na access point na maaaring magpanggap bilang isang tunay na access point sa network upang makakuha ng mga pagkakakilanlan ng user at mga protocol ng pagpapatunay, at sa gayon ay nakompromiso ang integridad ng seguridad ng network. Gumagana lang ang feature na ito sa kapaligiran ng pagpapatotoo ng Cisco LEAP. Hindi pinoprotektahan ng teknolohiya ng 802.11 ang network mula sa hindi awtorisadong pag-access ng mga rogue access point. Para sa higit pang impormasyon, tingnan ang LEAP Authentication.

Protocol ng seguridad para sa magkahalong 802.11b at 802.11g na kapaligiran.

Ang mode ng operasyon kung saan ang ilang mga access point, tulad ng Cisco 350 o Cisco 1200, ay sumusuporta sa mga kapaligiran kung saan hindi lahat ng mga istasyon ng kliyente ay sumusuporta sa WEP encryption ay tinatawag na Mixed-Cell mode. Kapag gumagana ang ilang wireless network sa mode na "selective encryption", ang mga istasyon ng kliyente na nakakonekta sa network sa WEP encryption mode ay nagpapadala ng lahat ng mensaheng naka-encrypt, at ang mga istasyon na nakakonekta sa network sa standard na mode ay nagpapadala ng lahat ng mga mensaheng hindi naka-encrypt. Ang mga access point na ito ay nagbo-broadcast ng mga mensaheng hindi naka-encrypt ngunit pinapayagan ang mga kliyente na gumamit ng WEP encryption mode. Kapag ang "mixed mode" ay pinagana sa profile, maaari kang kumonekta sa isang access point na naka-configure para sa "karagdagang pag-encrypt."

Ang Cisco Key Integrity Protocol (CKIP) ay ang proprietary security protocol ng Cisco para sa pag-encrypt sa isang 802.11 na kapaligiran. Ginagamit ng CKIP ang mga sumusunod na feature para mapahusay ang 802.11 na seguridad sa imprastraktura:

Mabilis na roaming (CCKM)

Kapag ang WLAN ay na-configure upang magsagawa ng mabilis na muling pagkonekta, ang isang LEAP-enabled na kliyente ay maaaring gumala mula sa isang access point patungo sa isa pa nang walang interbensyon mula sa master server. Gamit ang Cisco Centralized Key Management (CCKM), pinapalitan ng access point na naka-configure para magbigay ng Wireless Domain Services (WDS) ang RADIUS server at pinatutunayan nito ang kliyente nang walang makabuluhang pagkaantala na posible sa boses o iba pang oras ng aplikasyon na umaasa sa data.

Kontrol ng trapiko sa radyo

Kapag pinagana ang feature na ito, ang WiFi adapter ay nagbibigay ng radio control information para sa Cisco infrastructure mode. Kapag ginamit ang Cisco Radio Management sa isang network ng imprastraktura, kino-configure nito ang mga parameter ng radyo, tinutukoy ang mga antas ng interference, at tinutukoy ang mga dummy na access point.

EAP-MABILIS

Ang EAP-FAST, tulad ng EAP-TTLS at PEAP, ay gumagamit ng tunneling upang ma-secure ang trapiko sa network. Ang pangunahing pagkakaiba ay ang EAP-FAST ay hindi gumagamit ng mga sertipiko para sa pagpapatunay. Ang pagpapatotoo sa isang EAP-FAST na kapaligiran ay isang palitan ng komunikasyon na sinimulan ng kliyente kapag ang EAP-FAST na pagpapatotoo ay hiniling ng server. Kung ang kliyente ay walang paunang na-publish na PAC (Protected Access Credential) na key, maaari itong humiling ng isang EAP-FAST na palitan ng pagpapatotoo upang dynamic na makuha ang susi mula sa server.

Ang EAP-FAST ay may dalawang PAC key na paraan ng paghahatid: manu-manong paghahatid sa pamamagitan ng isang out-of-band na mekanismo at awtomatikong pagpasok.

Ang mga mekanismo ng manu-manong paghahatid ay ipinakita ng anumang paraan ng paghahatid na pinaka-secure at pinili ng administrator.

Ang auto-login ay isang tunneled na naka-encrypt na channel na kinakailangan upang magbigay ng secure na pagpapatunay ng kliyente at paghahatid ng PAC key sa kliyente. Ang mekanismong ito ay hindi kasing-secure ng manu-manong paraan ng pagpapatotoo, ngunit mas secure kaysa sa LEAP na pagpapatotoo.

Ang paraan ng EAP-FAST ay maaaring nahahati sa dalawang bahagi: pag-login at pagpapatunay. Ang yugto ng pagpasok ay kumakatawan sa paunang paghahatid ng PAC key sa kliyente. Ang bahaging ito ay kinakailangan ng kliyente at gumagamit nang isang beses lamang.

Pag-encrypt

Ang isang detalyadong pagsasaalang-alang ng mga algorithm ng pag-encrypt, pati na rin ang mga pamamaraan para sa pagbuo ng mga susi ng pag-encrypt ng session, ay marahil ay lampas sa saklaw ng materyal na ito, kaya isasaalang-alang ko lamang ang mga ito sa madaling sabi.

Isinasagawa ang paunang pagpapatotoo batay sa karaniwang data na alam ng kliyente at ng server ng pagpapatotoo (tulad ng pag-login/password, sertipiko, atbp.) - sa yugtong ito nabuo ang Master Key. Gamit ang Master Key, ang authentication server at client ay bumubuo ng Pairwise Master Key, na ipinapasa sa authenticator ng authentication server. At batay sa Pairwise Master Key, ang lahat ng iba pang mga dynamic na key ay nabuo, na nagsasara sa ipinadalang trapiko. Dapat tandaan na ang Pairwise Master Key mismo ay napapailalim din sa dynamic na pagbabago.

Sa kabila ng katotohanan na ang hinalinhan ng WPA, ang WEP, ay walang anumang mga mekanismo sa pagpapatunay, ang kawalan ng seguridad ng WEP ay nakasalalay sa kahinaan ng cryptographic ng algorithm ng pag-encrypt ang pangunahing problema sa WEP ay nakasalalay sa mga susi na masyadong magkapareho para sa iba't ibang mga packet ng data;

Ang TKIP, MIC, at 802.1X na bahagi ng WPA equation ay gumaganap ng isang papel sa pagpapalakas ng data encryption ng mga WPA network:

Pinapataas ng TKIP ang laki ng key mula 40 hanggang 128 bits at pinapalitan ang solong static na WEP key ng mga key na awtomatikong nabubuo at ipinamamahagi ng server ng pagpapatunay. Gumagamit ang TKIP ng pangunahing hierarchy at pamamaraan ng pamamahala ng key na nag-aalis ng predictability na ginamit ng mga umaatake upang sirain ang proteksyon ng WEP key.

Upang makamit ito, pinapahusay ng TKIP ang 802.1X/EAP framework. Ang server ng pagpapatunay, pagkatapos tanggapin ang kredensyal ng user, ay gumagamit ng 802.1X upang lumikha ng natatanging master key (two-way) para sa isang naibigay na session ng komunikasyon. Ipinapaalam ng TKIP ang key na ito sa kliyente at sa access point, pagkatapos ay nagse-set up ng key hierarchy at management system gamit ang isang two-way key upang dynamic na bumuo ng mga data encryption key na ginagamit upang i-encrypt ang bawat packet ng data na ipinapadala sa wireless network habang session ng gumagamit. Pinapalitan ng TKIP key hierarchy ang isang static na WEP key ng humigit-kumulang 500 bilyong posibleng key na gagamitin para i-encrypt ang isang ibinigay na data packet.

Ang Message Integrity Check (MIC) ay idinisenyo upang pigilan ang mga data packet mula sa pagkuha, ang kanilang mga nilalaman ay binago, at muling ipinadala. Ang MIC ay binuo sa paligid ng isang makapangyarihang mathematical function na inilalapat ng nagpadala at tagatanggap at pagkatapos ay ihambing ang resulta. Kung hindi ito tumugma, ang data ay ituturing na mali at ang packet ay itatapon.

Sa pamamagitan ng makabuluhang pagtaas ng laki ng mga susi at ang bilang ng mga susi na ginamit, pati na rin ang paglikha ng mekanismo ng pagsusuri ng integridad, pinapataas ng TKIP ang pagiging kumplikado ng pag-decode ng data sa isang wireless network. Lubos na pinapataas ng TKIP ang lakas at pagiging kumplikado ng wireless encryption, na ginagawang mas mahirap, kung hindi man imposible ang proseso ng pagpasok sa isang wireless network.

Mahalagang tandaan na ang mga mekanismo ng pag-encrypt na ginagamit para sa WPA at WPA-PSK ay pareho. Ang pagkakaiba lang sa pagitan ng WPA-PSK ay ang pagpapatotoo ay ginagawa gamit ang ilang uri ng password, at hindi batay sa mga kredensyal ng user. Ang ilan ay malamang na ituro na ang diskarte sa password ay ginagawang mahina ang WPA-PSK sa mga malupit na pag-atake, at sa ilang sukat ay tama ang mga ito. Ngunit nais naming ituro na ang WPA-PSK ay nag-aalis ng pagkalito sa mga WEP key, na pinapalitan ang mga ito ng pare-pareho at malinaw na alphanumeric na sistemang nakabatay sa password. Natuklasan ni Robert Moskowitz ng ICSA Labs na maaaring ma-hack ang passphrase ng WPA. Ito ay dahil maaaring pilitin ng isang hacker ang access point na buuin muli ang key exchange sa loob ng wala pang 60 segundo. At kahit na ang key exchange ay sapat na secure para sa instant hacking, maaari itong i-save at gamitin para sa offline na brute force. Ang isa pang isyu ay ang EAP ay nagpapadala ng data sa malinaw na teksto. Noong una, ginamit ang Transport Layer Security (TLS) para i-encrypt ang mga session ng EAP, ngunit para gumana ito, kailangan ng certificate sa bawat client. Medyo naitama ng TTLS ang problemang ito. Dito, simula sa Service Pack 2, kapag nagtatrabaho sa mga wireless network, pinapayagan ka nitong gumamit ng login/password authentication (iyon ay, PEAP) at digital certificate authentication (EAP-TLS).

Pag-hack ng wireless network gamit ang WPA protocol

Ngunit sa kasamaang-palad, kahit na ang protocol ay hindi ganoon ka-secure. Ang pamamaraan para sa pag-hack ng mga network na may WPA protocol ay hindi gaanong naiiba sa pamamaraan para sa pag-hack ng mga network na may WEP protocol na napag-usapan na natin.

Sa unang yugto, ang parehong airodump sniffer ay ginagamit. Gayunpaman, mayroong dalawang mahalagang punto na dapat isaalang-alang dito. Una, kinakailangang gamitin ang cap file bilang output file, at hindi ang ivs file. Upang gawin ito, kapag nagse-set up ng airodump utility, sagutin ang "hindi" sa huling tanong - Isulat lamang ang mga WEP IV (y/n).

Pangalawa, kailangan mong makuha ang pamamaraan ng pagsisimula ng kliyente sa network sa cap file, iyon ay, kailangan mong umupo sa pagtambang habang tumatakbo ang airodump program. Kung gumagamit ka ng Linux system, maaari kang maglunsad ng pag-atake na magpipilit sa iyong muling simulan ang mga network client, ngunit ang naturang programa ay hindi ibinigay para sa Windows.

Matapos makuha ang pamamaraan ng pagsisimula ng network client sa cap file, maaari mong ihinto ang airodump program at simulan ang proseso ng decryption. Sa totoo lang, sa kasong ito ay hindi na kailangang mag-ipon ng mga naharang na packet, dahil ang mga packet lamang na ipinadala sa pagitan ng access point at ng kliyente sa panahon ng pagsisimula ay ginagamit upang kalkulahin ang lihim na susi.

Upang pag-aralan ang natanggap na impormasyon, ang parehong aircrack utility ay ginagamit, ngunit may bahagyang magkakaibang mga parameter ng paglulunsad. Bilang karagdagan, kakailanganin mong mag-install ng isa pang mahalagang elemento sa direktoryo na may aircrack program - isang diksyunaryo. Ang ganitong mga dalubhasang diksyunaryo ay matatagpuan sa Internet.

Pagkatapos nito, patakbuhin ang aircrack program mula sa command line, na tinutukoy ang cap file (halimbawa, out.cap) at ang pangalan ng diksyunaryo (parameter –w all, kung saan ang lahat ay ang pangalan ng diksyunaryo) bilang output file.

Ang programa para sa paghahanap ng mga key mula sa isang diksyunaryo ay napaka-processor-intensive, at kung gagamit ka ng isang mababang-power na PC, ang pamamaraang ito ay magtatagal upang makumpleto. Kung ang isang malakas na multiprocessor server o PC batay sa isang dual-core processor ay ginagamit para sa layuning ito, kung gayon ang bilang ng mga processor na ginamit ay maaaring tukuyin bilang isang opsyon. Halimbawa, kung gumagamit ka ng dual-core Intel Pentium processor Extreme Edition Processor 955 na may suporta para sa Hyper-Threading na teknolohiya (apat na logical processor cores), at sa program launch parameters ay tinukoy ang –p 4 na opsyon, na magbibigay-daan sa iyong i-recycle ang lahat ng apat na logical processor cores (na ang bawat core ay ginagamit ng 100%), pagkatapos ay hanapin ang sikretong susi na aabutin ng halos isang oras at kalahati.

Ito, siyempre, ay hindi tumatagal ng ilang segundo, tulad ng sa kaso ng WEP encryption, ngunit ito rin ay isang magandang resulta, na perpektong nagpapakita na ang proteksyon ng WPA-PSK ay hindi ganap na maaasahan, at ang resulta ng pag-hack ng lihim na susi ay may walang kinalaman sa kung aling algorithm encryption (TKIP o AES) ang ginagamit sa network.

Pamantayan sa seguridad ng WPA2

Ang WPA2 (Wireless Protected Access ver. 2.0) ay ang pangalawang bersyon ng isang hanay ng mga algorithm at protocol na nagbibigay ng proteksyon ng data sa mga Wi-Fi wireless network. Gaya ng inaasahan, dapat na makabuluhang mapabuti ng WPA2 ang seguridad ng mga Wi-Fi wireless network kumpara sa mga nakaraang teknolohiya. Ang bagong pamantayan ay nagbibigay, sa partikular, para sa mandatoryong paggamit ng mas makapangyarihang AES (Advanced Encryption Standard) encryption algorithm at 802.1X authentication.

Ngayon, upang matiyak ang isang maaasahang mekanismo ng seguridad sa isang corporate wireless network, kinakailangan (at mandatory) na gumamit ng mga device at software na sumusuporta sa WPA2. Ang mga nakaraang henerasyon ng mga protocol - WEP at WPA - ay naglalaman ng mga elemento na may hindi sapat na malakas na seguridad at mga algorithm ng pag-encrypt. Bukod dito, ang mga programa at diskarte ay binuo na upang i-hack ang mga network na nakabatay sa WEP na madaling ma-download mula sa Internet at matagumpay na magamit kahit ng mga hindi sanay na baguhan na hacker.

Gumagana ang mga protocol ng WPA2 sa dalawang mode ng pagpapatunay: personal (Personal) at corporate (Enterprise). Nasa mode WPA2-Personal Ang isang 256-bit PSK (PreShared Key) ay nabuo mula sa plaintext passphrase na ipinasok. Ang PSK key kasama ang SSID (Service Set Identifier) ay ginagamit upang bumuo ng PTK (Pairwise Transient Key) na pansamantalang session key para sa pakikipag-ugnayan ng mga wireless na device. Tulad ng static na WEP protocol, ang WPA2-Personal na protocol ay may ilang partikular na problema na nauugnay sa pangangailangang ipamahagi at mapanatili ang mga susi sa mga wireless na device sa network, na ginagawang mas angkop para sa paggamit sa maliliit na network ng isang dosenang device, habang ang WPA2 ay pinakamainam para sa mga corporate network -Enterprise.

Nasa mode WPA2-Enterprise nilulutas ang mga problemang nauugnay sa static na pamamahagi at pamamahala ng key, at ang pagsasama nito sa karamihan ng mga serbisyo sa pagpapatunay ng enterprise ay nagbibigay ng kontrol sa pag-access na nakabatay sa account. Ang mode na ito ay nangangailangan ng mga kredensyal tulad ng isang user name at password, isang security certificate, o isang isang beses na password, at ang pagpapatotoo ay isinasagawa sa pagitan ng workstation at isang central authentication server. Sinusubaybayan ng access point o wireless controller ang mga koneksyon at ipinapasa ang mga kahilingan sa pagpapatunay sa naaangkop na server ng pagpapatunay (karaniwang isang RADIUS server tulad ng Cisco ACS). Ang WPA2-Enterprise mode ay batay sa 802.1X standard, na sumusuporta sa user at device authentication, na angkop para sa parehong wired switch at wireless access point.

Hindi tulad ng WPA, ginagamit ang mas malakas na algorithm ng pag-encrypt ng AES. Katulad ng WPA, ang WPA2 ay nahahati din sa dalawang uri: WPA2-PSK at WPA2-802.1x.

Nagbibigay ng bago, mas maaasahang mekanismo para sa pagtiyak ng integridad at pagiging kumpidensyal ng data:

CCMP (Counter-Mode-CBC-MAC Protocol), batay sa Counter Cipher-Block Chaining Mode (CCM) ng Advanced Encryption Standard (AES) encryption algorithm. Pinagsasama ng CCM ang dalawang mekanismo: Counter (CTR) para sa pagiging kumpidensyal at Cipher Block Chaining Message Authentication Code (CBC-MAC) para sa authentication.

WRAP (Wireless Robust Authentication Protocol), batay sa Offset Codebook (OCB) mode ng AES encryption algorithm.

TKIP protocol para sa backward compatibility sa legacy na kagamitan. Mutual authentication at key delivery batay sa IEEE 802.1x/EAP protocols. Secure Independent Basic Service Set (IBSS) para mapahusay ang seguridad sa mga Ad-Hoc network. Suporta sa roaming.

Ang kontribusyon sa seguridad ng mga wireless network ay ang mekanismo ng CCMP at ang pamantayang IEEE 802.11i. Ipinakilala ng huli ang konsepto ng isang secure na network (Robust Security Network, RSN) at isang secure na koneksyon sa network (Robust Security Network Association, RSNA), pagkatapos nito hinati ang lahat ng algorithm sa:

Mga algorithm ng RSNA (para sa paglikha at paggamit ng RSNA);

Mga algorithm ng pre-RSNA.

Kasama sa mga pre-RSNA algorithm ang:

umiiral na IEEE 802.11 authentication (tumutukoy sa authentication na tinukoy sa 1999 na edisyon ng pamantayan).

Ibig sabihin, kasama sa mga uri ng algorithm na ito ang Open System authentication na mayroon o walang WEP encryption (mas tiyak, walang authentication) at Shared Key.

Kasama sa mga algorithm ng RSNA ang:

TKIP; CCMP; Pamamaraan sa pagtatatag at pagwawakas ng RSNA (kabilang ang paggamit ng pagpapatunay ng IEEE 802.1x); pamamaraan ng pagpapalitan ng susi.

Kasabay nito, ang CCMP algorithm ay sapilitan, at ang TKIP ay opsyonal at nilayon upang matiyak ang pagiging tugma sa mga mas lumang device.

Ang pamantayan ay nagbibigay ng dalawang functional na modelo: na may authentication sa pamamagitan ng IEEE 802.1x, ibig sabihin, gamit ang EAP protocol, at gamit ang isang predefined key na nakarehistro sa authenticator at client (ang mode na ito ay tinatawag na Preshared Key, PSK). Sa kasong ito, ang PSK key ay gumaganap bilang isang PMK key, at ang karagdagang pamamaraan para sa kanilang pagpapatunay at henerasyon ay hindi naiiba.

Dahil ang mga algorithm ng pag-encrypt gamit ang pamamaraan ng TKIP ay tinatawag na WPA, at ang pamamaraan ng CCMP ay WPA2, masasabi nating ang mga paraan ng pag-encrypt na nakakatugon sa RSNA ay: WPA-EAP (WPA-Enterprise), WPA-PSK (WPA-Preshared Key , WPA- Personal), WPA2-EAP (WPA2-Enterprise), WPA2-PSK (WPA2-Preshared Key, WPA2-Personal).

Ang pagtatatag ng koneksyon at pamamaraan ng pagpapalit ng susi para sa TKIP at CCMP algorithm ay pareho. Ang CCMP mismo (Counter mode (CTR) na may CBC-MAC (Cipher-Block Chaining (CBC) na may Message Authentication Code (MAC) Protocol), tulad ng TKIP, ay idinisenyo upang magbigay ng kumpidensyal, pagpapatunay, integridad at proteksyon laban sa mga pag-atake ng replay. Ang algorithm ay batay sa pamamaraan ng CCM ng algorithm ng pag-encrypt ng AES, na tinukoy sa detalye ng FIPS PUB 197 Ang lahat ng mga proseso ng AES na ginagamit sa CCMP ay gumagamit ng AES na may 128-bit na key at 128-bit na laki ng block.

Ang pinakabagong inobasyon ng pamantayan ay suporta para sa mabilis na roaming na teknolohiya sa pagitan ng mga access point gamit ang PMK key caching at pre-authentication.

Ang pamamaraan ng pag-cache ng PMK ay kung ang isang kliyente ay minsan nang pumasa sa buong pagpapatotoo kapag kumokonekta sa ilang access point, pagkatapos ay iniimbak nito ang PMK key na natanggap mula dito, at sa susunod na pagkakataong ito ay kumonekta sa puntong ito, ang kliyente ay magpapadala ng naunang natanggap na PMK key . Tatapusin nito ang pagpapatotoo, ibig sabihin, hindi isasagawa ang 4-Way Handshake.

Ang pamamaraan ng pre-authentication ay pagkatapos na ang kliyente ay kumonekta at maipasa ang authentication sa access point, maaari niyang sabay-sabay (in advance) na ipasa ang authentication sa iba pang mga access point (na "naririnig niya") gamit ang parehong SSID, ibig sabihin, matanggap nang maaga ang kanilang ang susi ay PMK. At kung sa hinaharap ay nabigo ang access point kung saan ito nakakonekta o ang signal nito ay lumabas na mas mahina kaysa sa ibang punto na may parehong pangalan ng network, pagkatapos ay muling kumonekta ang kliyente gamit ang isang mabilis na scheme na may naka-cache na PMK key.

Ang pagtutukoy ng WEP2, na lumitaw noong 2001, na tumaas ang haba ng susi sa 104 bits, ay hindi nalutas ang problema, dahil ang haba ng inisyal na vector at ang pamamaraan para sa pagsuri sa integridad ng data ay nanatiling pareho. Karamihan sa mga uri ng pag-atake ay ipinatupad tulad ng dati.

Konklusyon

Sa konklusyon, nais kong ibuod ang lahat ng impormasyon at magbigay ng mga rekomendasyon para sa pagprotekta sa mga wireless network.

Mayroong tatlong mekanismo para sa pag-secure ng isang wireless network: i-configure ang kliyente at AP na gumamit ng parehong (hindi default) SSID, payagan ang AP na makipag-ugnayan lamang sa mga kliyente na ang mga MAC address ay kilala sa AP, at i-configure ang mga kliyente upang patotohanan sa AP at i-encrypt ang trapiko. Karamihan sa mga AP ay naka-configure upang gumana gamit ang isang default na SSID, walang listahan ng mga pinapayagang MAC address ng kliyente, at isang kilalang nakabahaging key para sa pagpapatunay at pag-encrypt (o walang pagpapatunay o pag-encrypt). Karaniwan, ang mga setting na ito ay nakadokumento sa online na tulong sa Web site ng gumawa. Pinapadali ng mga opsyong ito para sa isang walang karanasan na user na mag-set up at magsimulang gumamit ng wireless network, ngunit kasabay nito, ginagawa nitong mas madali para sa mga hacker na makapasok sa network. Ang sitwasyon ay pinalala ng katotohanan na karamihan sa mga access node ay na-configure upang i-broadcast ang SSID. Samakatuwid, ang isang umaatake ay makakahanap ng mga mahihinang network gamit ang mga karaniwang SSID.

Ang unang hakbang sa isang secure na wireless network ay baguhin ang default na AP SSID. Bukod pa rito, dapat baguhin ang setting na ito sa client para paganahin ang komunikasyon sa AP. Maginhawang magtalaga ng SSID na may katuturan sa administrator at mga user ng enterprise, ngunit hindi malinaw na kinikilala ang wireless network na ito kasama ng iba pang SSID na naharang ng mga hindi awtorisadong tao.

Ang susunod na hakbang ay upang harangan ang access node mula sa pagsasahimpapawid ng SSID kung maaari. Bilang resulta, nagiging mas mahirap (bagaman posible pa rin) para sa isang umaatake na makita ang pagkakaroon ng isang wireless network at SSID. Sa ilang AP, hindi mo maaaring kanselahin ang SSID broadcast. Sa ganitong mga kaso, dapat mong taasan ang pagitan ng broadcast hangga't maaari. Bilang karagdagan, ang ilang mga kliyente ay makakapag-usap lamang kung ang SSID ay nai-broadcast ng access node. Samakatuwid, maaaring kailanganin mong mag-eksperimento sa setting na ito upang matukoy kung aling mode ang naaangkop para sa iyong partikular na sitwasyon.

Pagkatapos ay maaari mong payagan ang mga access node na ma-access lamang mula sa mga wireless na kliyente na may mga kilalang MAC address. Maaaring hindi ito angkop para sa isang malaking organisasyon, ngunit para sa isang maliit na negosyo na may maliit na bilang ng mga wireless na kliyente, ito ay isang maaasahang karagdagang linya ng depensa. Kakailanganin ng mga umaatake na alamin ang mga MAC address na pinapayagang kumonekta sa enterprise AP at palitan ang MAC address ng kanilang sariling wireless adapter ng awtorisadong isa (sa ilang mga modelo ng adaptor, maaaring baguhin ang MAC address).

Ang pagpili ng mga opsyon sa pagpapatotoo at pag-encrypt ay maaaring ang pinakamahirap na bahagi ng pag-secure ng wireless network. Bago ka magtalaga ng mga setting, dapat mong imbentaryo ang mga access node at wireless adapter upang matukoy ang mga protocol ng seguridad na sinusuportahan nila, lalo na kung ang iyong wireless network ay naka-configure na sa iba't ibang kagamitan mula sa iba't ibang vendor. Ang ilang device, lalo na ang mga mas lumang AP at wireless adapter, ay maaaring hindi tugma sa WPA, WPA2, o extended length na WEP key.

Ang isa pang sitwasyon na dapat malaman ay ang ilang mas lumang device ay nangangailangan ng mga user na maglagay ng hexadecimal na numero na kumakatawan sa key, habang ang iba pang mas lumang AP at wireless adapter ay nangangailangan ng mga user na maglagay ng passphrase na nagko-convert sa isang key. Bilang resulta, mahirap tiyakin na isang susi ang ginagamit ng lahat ng kagamitan. Ang mga may-ari ng naturang kagamitan ay maaaring gumamit ng mga mapagkukunan tulad ng WEP Key Generator upang bumuo ng mga random na WEP key at i-convert ang mga passphrase sa mga hexadecimal na numero.

Sa pangkalahatan, ang WEP ay dapat lamang gamitin kung talagang kinakailangan. Kung ang paggamit ng WEP ay sapilitan, dapat kang pumili ng mga key na may pinakamahabang haba at i-configure ang network sa Open mode sa halip na Shared. Sa Open mode sa network, walang client authentication na ginagawa, at kahit sino ay makakapagtatag ng koneksyon sa mga access node. Ang mga koneksyon sa paghahanda na ito ay bahagyang naglo-load sa channel ng wireless na komunikasyon, ngunit ang mga umaatake na nakagawa ng koneksyon sa AP ay hindi makakapagpatuloy sa pagpapalitan ng data dahil hindi nila alam ang WEP encryption key. Maaari mo ring i-block ang mga paunang koneksyon sa pamamagitan ng pag-configure sa AP upang tanggapin lamang ang mga koneksyon mula sa mga kilalang MAC address. Hindi tulad ng Open, sa Shared mode ang access node ay gumagamit ng WEP key upang patotohanan ang mga wireless na kliyente sa isang challenge-response procedure, at maaaring i-decrypt ng isang attacker ang sequence at matukoy ang WEP encryption key.

Kung magagamit mo ang WPA, dapat kang pumili sa pagitan ng WPA, WPA2 at WPA-PSK. Ang pangunahing kadahilanan kapag pumipili ng WPA o WPA2 sa isang banda, at WPA-PSK sa kabilang banda, ay ang kakayahang mag-deploy ng imprastraktura na kinakailangan para sa WPA at WPA2 upang mapatotohanan ang mga user. Ang WPA at WPA2 ay nangangailangan ng pag-deploy ng mga RADIUS server at posibleng Public Key Infrastructure (PKI). Ang WPA-PSK, tulad ng WEP, ay gumagana sa isang nakabahaging key na kilala ng wireless client at ng AP. WPA-PSK Ligtas mong magagamit ang WPA-PSK shared key para sa authentication at encryption, dahil wala itong disbentaha ng WEP.