Orihinal: Pagkuha ng mga Packet sa Iyong C Program, na may libpcap

May-akda: Pankaj Tanwar

Petsa ng publikasyon: Pebrero 1, 2011

Pagsasalin: A. Panin

Petsa ng pagsasalin: Oktubre 11, 2012

Ang artikulong ito ay nagbibigay ng isang pangkalahatang-ideya ng mga pangunahing pag-andar ng libpcap library at nagpapakita ng isang halimbawa ng paglikha ng isang packet capture program.

Ang lahat ng paggalaw ng data sa mga network ay nangyayari sa anyo ng mga packet, na siyang yunit ng data para sa mga network. Upang maunawaan kung anong data ang nasa isang package, kailangan mong maunawaan ang hierarchy mga protocol ng network sa loob ng modelo ng network. Kung hindi ka pamilyar sa modelo ng networking ng ISO OSI (Open Systems Interconnection), lubos kong inirerekomenda na suriin mo ang nauugnay na dokumentasyon. Ang isang mahusay na mapagkukunan ng impormasyon ay ang artikulo sa Wikipedia.

Ang terminong "packet" ay unang ipinakilala sa antas ng network. Ang mga pangunahing protocol sa antas na ito ay: IP (Internet Protocol), ICMP (Internet Control Message Protocol), IGMP (Internet Group Management Protocol) at IPsec (isang hanay ng mga protocol para sa pagtiyak ng proteksyon ng data na ipinadala sa pamamagitan ng IP protocol). Kasama sa mga protocol ng layer ng transportasyon ang TCP (Transmission Control Protocol), na nakatuon sa paglikha ng patuloy na koneksyon; UDP (User Datagram Protocol), na hindi nangangailangan ng permanenteng koneksyon; Pinagsasama ng SCTP (Stream Control Transmission Protocol) ang mga katangian ng dalawang protocol sa itaas. Ang layer ng application ay naglalaman ng maraming karaniwang ginagamit na mga protocol tulad ng: HTTP, FTP, IMAP, SMTP at marami pang iba.

Ang packet capture ay tumutukoy sa koleksyon ng data na ipinadala sa isang network. Anumang oras na makatanggap ang network card ng Ethernet frame, sinusuri nito ang patutunguhang MAC address ng packet upang makita kung tumutugma ito sa sarili nito. Kung tumugma ang mga address, mabubuo ang isang kahilingan sa pag-abala. Ang interrupt na ito ay kasunod na hinahawakan ng driver ng network card; kinokopya nito ang data mula sa network card buffer patungo sa buffer sa kernel address space, pagkatapos ay sinusuri ang uri ng field sa packet header at ipinapasa ang packet sa kinakailangang protocol handler depende sa mga nilalaman ng field. Ang data ay dumadaan sa stack ng mga layer ng network at umaabot antas ng aplikasyon, na pinoproseso gamit ang isang custom na application.

Kapag nakakuha kami ng mga packet, nagpapadala rin ang driver ng kopya ng natanggap na packet sa packet filter. Upang makuha ang mga packet gagamitin namin ang open source na library source code libpcap.

mga pangunahing kaalaman sa libpcap

Ang libpcap library ay isang platform-independent open source library (ang bersyon ng Windows ay tinatawag na winpcap). Ginagamit ng mga kilalang sniffer na tcpdump at Wireshark ang library na ito para gumana.

Upang mabuo ang aming programa, kailangan namin ng interface ng network kung saan kukunin ang mga packet. Maaari naming italaga ang device na ito sa aming sarili o gamitin ang function na ibinigay ng libpcap: char *pcap_lookupdev(char *errbuf).

Ang function na ito ay nagbabalik ng pointer sa isang string na naglalaman ng pangalan ng unang network interface na angkop para sa packet capture; kung ang isang error ay nangyari, NULL ay ibinalik (ito ay totoo rin para sa iba pang mga libpcap function). Ang argumento ng errbuf ay inilaan upang maging isang buffer ng gumagamit kung saan ang isang mensahe ng error ay ilalagay kung may nangyaring error - ito ay napaka-maginhawa kapag nagde-debug ng mga programa. Ang laki ng buffer na ito ay dapat na hindi bababa sa PCAP_ERRBUF_SIZE (sa pamamagitan ng sa ngayon 256) byte.

Paggawa gamit ang device

Susunod na binuksan namin ang napili aparato sa network gamit ang function pcap_t *pcap_open_live(const char *device, int snaplen, int promisc, int to_ms, char *errbuf). Ibinabalik nito ang identifier ng device, na kinakatawan bilang isang variable ng uri ng pcap_t, na maaaring magamit sa iba pang mga function ng libpcap. Ang unang argumento ay ang interface ng network na gusto naming magtrabaho, ang pangalawa ay maximum na laki buffer para sa pagkuha ng data sa bytes.

Ang pagtatakda ng pangalawang parameter sa isang minimum na halaga ay kapaki-pakinabang kapag kailangan mo lamang kumuha ng mga packet header. Ang laki ng isang Ethernet frame ay 1518 bytes. Ang halagang 65535 ay magiging sapat upang makuha ang anumang packet mula sa anumang network. Tinutukoy ng promisc argument kung gagana ang device sa promiscuous mode o hindi. (Sa promiscuous mode, ang network card ay bubuo ng mga interrupts para sa lahat ng data na natatanggap nito, hindi lamang ang mga tumutugma sa MAC address. Magbasa nang higit pa sa Wikipedia).

Ang to_ms argument ay nagsasabi sa kernel kung ilang milliseconds ang maghihintay bago kopyahin ang impormasyon mula sa kernel space patungo sa user space. Ang pagpasa ng value na 0 ay magiging sanhi ng paghihintay ng operasyon sa pagbasa ng data hanggang sa sapat na mga packet ang nakolekta. Upang bawasan ang bilang ng mga operasyon ng pagkopya ng data mula sa kernel space patungo sa user space, itatakda namin ang halagang ito depende sa intensity ng trapiko sa network.

Pagkuha ng Data

Ngayon kailangan nating simulan ang pagkuha ng mga packet. Gamitin natin ang function u_char *pcap_next(pcap_t *p, struct pcap_pkthdr *h). Narito ang *p ay isang pointer na ibinalik ng pcap_open_live() ; ang susunod na argumento ay isang pointer sa isang variable ng uri ng struct pcap_pkthdr, na nagbabalik ng unang packet na natanggap.

Function int pcap_loop(pcap_t *p, int cnt, pcap_handler callback, u_char *user) ginagamit upang mag-ipon ng mga pakete at iproseso ang mga ito. Ibinabalik nito ang bilang ng mga packet na tinukoy ng argumento ng cnt. Ang callback function ay ginagamit upang iproseso ang mga natanggap na packet (kailangan nating tukuyin ang function na ito). Para sa paglipat karagdagang impormasyon Sa function na ito gagamitin namin ang *parameter ng user, na isang pointer sa isang variable ng uri na u_char (kailangan naming gawin ang sarili naming uri ng conversion depende sa kinakailangang uri ng data na ipinasa sa function).

Mukhang ganito ang callback function prototype: void callback_function(u_char *arg, const struct pcap_pkthdr* pkthdr, const u_char* packet). Ang unang argumento ay ang *user argument na ipinasa sa pcap_loop() ; ang susunod na argumento ay isang pointer sa isang istraktura na naglalaman ng impormasyon tungkol sa natanggap na packet. Ang mga field ng struct pcap_pkthdr structure ay ipinakita sa ibaba (kinuha mula sa file na pcap.h): struct pcap_pkthdr ( struct timeval ts; /* time stamp */ bpf_u_int32 caplen; /* haba ng bahaging kasalukuyan */ bpf_u_int32 len ; /* haba ng packet na ito (off wire) */ )

Ang isang alternatibo sa pcap_loop() ay ang function pcap_dispatch(pcap_t *p, int cnt, pcap_handler callback, u_char *user). Ang pagkakaiba lamang ay ang function na ito ay nagbabalik ng resulta pagkatapos ng oras na tinukoy kapag ang pagtawag sa pcap_open_live() ay lumipas.

Pag-filter ng trapiko

Hanggang sa oras na ito, natanggap namin ang lahat ng packet na dumarating sa interface ng network. Ngayon ay gamitin natin ang pcap function, na nagbibigay-daan sa iyo upang i-filter ang trapiko na darating sa isang naibigay na port. Magagamit din namin ang function na ito upang gumana lamang sa mga packet para sa isang partikular na protocol, tulad ng ARP o FTP. Una kailangan naming lumikha ng isang filter gamit function na ito: int pcap_compile(pcap_t *p, struct bpf_program *fp, const char *str, int optimize, bpf_u_int32 mask);

Ang unang argumento ay katulad sa lahat ng mga function ng aklatan at tinalakay nang mas maaga; ang pangalawang argumento ay isang pointer sa pinagsama-samang bersyon ng filter. Ang susunod ay ang expression para sa filter. Ang expression na ito ay maaaring isang pangalan ng protocol tulad ng ARP, IP, TCP, UDP, atbp. Makakahanap ka ng maraming halimbawa ng mga expression sa pcap-filter at tcpdump manuals, na dapat i-install sa iyong system.

Itinatakda ng susunod na argumento ang estado ng pag-optimize (0 - huwag i-optimize, 1 - i-optimize). Susunod ay ang network mask kung saan gumagana ang filter. Ang function ay nagbabalik -1 sa kaso ng error (kung ang isang error ay nakita sa expression).

Pagkatapos mag-compile, ilapat natin ang filter gamit ang function int pcap_setfilter(pcap_t *p, struct bpf_program *fp). Ang pangalawang argumento ng function ay isang pinagsama-samang bersyon ng expression para sa pag-filter ng trapiko.

Pagtanggap ng impormasyon ng IPv4

Int pcap_lookupnet(const char *device, bpf_u_int32 *netp, bpf_u_int32 *maskp, char *errbuf)

Gamit ang function na ito, maaari mong makuha ang IPv4 network address at network mask na nakatalaga sa isang ibinigay na interface ng network. Ang network address ay isusulat sa *netp , at ang network mask sa *mask .

Isang maliit na packet capture program

Ngayon magsulat tayo ng isang programa na tutulong sa atin na maunawaan kung paano gumagana ang pcap. Tawagan natin ang file na may source code sniff.c. Ito ay isang programa mula sa seksyon ng mga manwal ng tcpdump.org, na isinulat ni Martin Casado. Una, isama natin ang mga kinakailangang file ng header.

#isama

Ngayon tingnan natin ang main() function. Dito ginagamit namin ang mga function na sinuri namin kanina: int main(int argc,char **argv) ( int i; char *dev; char errbuf; pcap_t* descr; const u_char *packet; struct pcap_pkthdr hdr; struct ether_header *eptr; / * net/ethernet.h */ struct bpf_program fp; /*composed filtering expression */ bpf_u_int32 maskp; /* subnet mask */ bpf_u_int32 netp; Paggamit: %s \"expression\"\n" ,argv); return 0; /* Kunin ang pangalan ng device */ dev = pcap_lookupdev(errbuf); if(dev == NULL) ( fprintf(stderr, "%s \ n", errbuf); exit(1); ) /* Pagkuha ng network address at netmask para sa device */ pcap_lookupnet(dev, &netp, &maskp, errbuf); /* pagbukas ng device sa promiscuous mode */ descr = pcap_open_live( dev, BUFSIZ, 1,-1, errbuf); if(descr == NULL) ( printf("pcap_open_live(): %s\n", errbuf); exit(1); ) /* ngayon ay nakasulat na ang filter expression */ if(pcap_compile(descr, &fp, argv, 0, netp) == -1) ( fprintf(stderr, "Error calling pcap_compile\n");

exit(1);

) /* paglalapat ng filter */ if(pcap_setfilter(descr, &fp) == -1) ( fprintf(stderr, "Error setting filter\n"); exit(1); ) /* callback function na ginamit sa isang loop * / pcap_loop(descr, -1, my_callback, NULL);

bumalik 0; )

I-compile ang program gamit ang mga command sa ibaba at patakbuhin bilang root (kinakailangan para paganahin ang promiscuous mode): $ gcc -lpcap sniff.c -o sniffer # ./sniffer ip

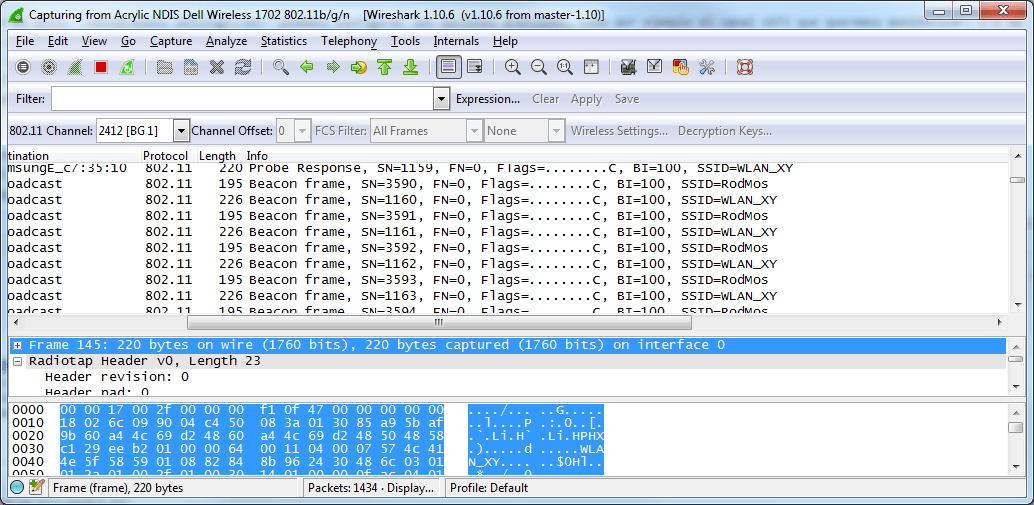

Ipinapakita ng Figure 1 ang isang halimbawang output ng programa.

Maaari mong baguhin ang pcap_loop() function call line sa main() function kung saan ang my_callback() function ay tinatawag para gamitin ang bagong variant ng function. I-compile ang binagong programa at patakbuhin ito na may parehong expression bilang argumento. Ang output na ipinapakita sa Figure 2 ay naglalaman ng data mula sa mga IP packet.

Figure 2: Output na nagpapakita ng mga nilalaman ng mga packet.

I think pwede na tayong tumigil dito. Subukan ang programa sa iyong sarili, mag-eksperimento sa pcap at mauunawaan mo kung gaano kalakas ang bahagi sa puso ng pinakamahusay (at ang aming paboritong) tcpdump at Wireshark sniffers.

Ginagamit ng Wireshark ang mga library ng libpcap o WinPcap para sa Windows upang makuha ang trapiko sa network. Hindi sinusuportahan ng WinPcap library ang paggamit ng wireless mga network card, samakatuwid ay hindi direktang nagpapahintulot sa iyo na makuha ang trapiko ng Wi-Fi mula sa gamit ang Wireshark at iba pang mga application tulad ng Cain & Abel o Elcomsoft Wireless Security Auditor para sa Windows.

WinPcap at mga paghihigpit sa trapiko ng Wi-Fi sa Wireshark

Ang mga limitasyon para sa pagkuha ng mga Wi-Fi packet sa Windows ay nauugnay sa WinPcap library, at hindi sa Wireshark program mismo. Pagkatapos ng lahat, ang Wireshark ay may suporta para sa dalubhasa at medyo mahal Mga adaptor ng Wi-Fi, na ang mga driver ay sumusuporta sa pagsubaybay sa trapiko ng network sa kapaligiran ng Windows, na kadalasang tinatawag na promiscuous network traffic capture sa mga Wi-Fi network.

Naglalaman ng sarili nitong driver para sa pagkuha ng trapiko gamit ang teknolohiya ng NDIS, pagkuha ng trapiko sa isang WiFi network sa Windows OS at nagpapahintulot Kumuha ng wireless na trapiko gamit ang Wireshark sa Windows Vista, Windows 7, Windows 8 at Windows 8.1. Gamit ang driver na ito, maaari kang awtomatikong magbigay ng iba pang mga program para sa pagsusuri ng trapiko ng Wi-Fi na may kakayahang kumuha ng data sa mga wireless network sa ilalim ng Windows.

Mga interface ng driver ng NDIS at WiFi sa Wireshark

Upang paganahin ang pakikipag-ugnayan na ito, ang Acrylic ay nag-i-install ng sarili nitong library sa computer airpcap.dll, tinutulad ang library ng orihinal na AirPcap card. Kapag na-load ng Wireshark ang kaukulang library ng system AirPcap by Acrylic, nagbabalik ang library ng dummy list ng mga naka-install na AirPcap device, isang entry para sa bawat isa panloob na mapa Wi-Fi o external USB Wi-Fi adapter.

Sa pamamaraang ito maaari naming gamitin ang aming napiling network traffic analyzer at tingnan ang trapiko ng Wi-Fi sa Wireshark. Sa pamamagitan ng pag-double click sa isang interface ng network, maaari mong ma-access ang mga setting nito at i-verify na ang Radiotap header ay ipinapakita para sa interface ng network na iyon, na kinabibilangan ng impormasyon ng lakas ng signal para sa mga nakuhang packet.

Sa pamamagitan ng pag-click sa pindutan ng "Mga Setting". wireless network» ( "Mga setting ng wireless"), maaari kang pumili ng mga karagdagang opsyon gaya ng Wi-Fi channel para subaybayan at paganahin ang pagsuri ng FCS. Ang FCS ay isang Frame Check Sequence na nagbibigay-daan sa iyong matukoy ang integridad ng mga Wi-Fi packet at itapon ang mga maling nai-transmit na packet.

Kinukuha ang trapiko ng Wi-Fi gamit ang Wireshark sa Windows

Kaya, pagkatapos ng pag-install, patakbuhin ang Wireshark bilang isang administrator (i-right click sa Wireshark shortcut at piliin ang "Run as Administrator"), pagkatapos ay piliin mula sa listahan ang card na mayroong NDIS network interface designation. Sa aming kaso, ito ay built-in na Wi-Fi DELL card (Dell Wireless 1702/b/g/n)

Mga tagubilin sa video para sa paggamit ng Acrylic WiFi na may Wireshark sa Windows

Naghanda kami ng video na nagpapakita ng proseso na makakatulong kung mayroon ka pa ring mga tanong o kung gusto mong makita kung paano kinukuha ang wireless na trapiko gamit ang anumang Mga Wi-Fi card sa Wireshark para sa Windows.

Ano ang Intercepter-NG

Isaalang-alang natin ang kakanyahan ng ARP na gumagana sa simpleng halimbawa. Ang Computer A (IP address 10.0.0.1) at Computer B (IP address 10.22.22.2) ay konektado ng isang Ethernet network. Gusto ng Computer A na magpadala ng data packet sa computer B; alam nito ang IP address ng computer B. Gayunpaman, ang Ethernet network kung saan sila konektado ay hindi gumagana sa mga IP address. Samakatuwid, upang maipadala sa pamamagitan ng Ethernet, kailangang malaman ng computer A ang address ng computer B sa Ethernet network (MAC address sa mga termino ng Ethernet). Ang ARP protocol ay ginagamit para sa gawaing ito. Gamit ang protocol na ito, nagpapadala ang computer A ng kahilingan sa pag-broadcast na naka-address sa lahat ng mga computer sa parehong domain ng broadcast. Ang esensya ng kahilingan: "computer na may IP address 10.22.22.2, ibigay ang iyong MAC address sa computer na may MAC address (halimbawa, a0:ea:d1:11:f1:01)." Inihahatid ng Ethernet network ang kahilingang ito sa lahat ng device sa parehong Ethernet segment, kabilang ang computer B. Tumutugon ang Computer B sa computer A sa kahilingan at iniuulat ang MAC address nito (hal. 00:ea:d1:11:f1:11) Ngayon, pagkakaroon natanggap ang MAC address ng computer B, ang computer A ay maaaring magpadala ng anumang data dito sa pamamagitan ng Ethernet network.

Upang maiwasan ang pangangailangang gamitin ang ARP protocol bago ang bawat pagpapadala ng data, ang mga natanggap na MAC address at ang kanilang mga kaukulang IP address ay naitala sa talahanayan nang ilang panahon. Kung kailangan mong magpadala ng data sa parehong IP, hindi na kailangang mag-poll ng mga device sa bawat oras sa paghahanap ng nais na MAC.

Gaya ng nakita natin, ang ARP ay may kasamang kahilingan at tugon. Ang MAC address mula sa tugon ay nakasulat sa talahanayan ng MAC/IP. Kapag natanggap ang isang tugon, hindi ito sinusuri sa anumang paraan para sa pagiging tunay. Bukod dito, hindi nito tinitingnan kung ginawa ang kahilingan. Yung. maaari kang magpadala kaagad ng tugon ng ARP sa mga target na device (kahit na walang kahilingan), na may spoofed data, at ang data na ito ay mapupunta sa MAC/IP table at gagamitin para sa paglilipat ng data. Ito ang esensya ng ARP-spoofing attack, na kung minsan ay tinatawag na ARP etching, ARP cache poisoning.

Paglalarawan ng pag-atake ng ARP-spoofing

Dalawang computer (node) M at N sa isang Ethernet lokal na network ng pagpapalitan ng mga mensahe. Ang Attacker X, na matatagpuan sa parehong network, ay gustong humarang ng mga mensahe sa pagitan ng mga node na ito. Bago ilapat ang ARP-spoofing attack sa network interface ng host M, ang ARP table ay naglalaman ng IP at MAC address node N. Gayundin sa network interface ng node N, ang ARP table ay naglalaman ng IP at MAC ng node M.

Sa panahon ng ARP-spoofing attack, ang node X (ang attacker) ay nagpapadala ng dalawang ARP na tugon (nang walang kahilingan) - sa node M at node N. Ang ARP na tugon sa node M ay naglalaman ng IP address ng N at ang MAC address ng X. Ang Ang tugon ng ARP sa node N ay naglalaman ng IP address M at MAC address X.

Dahil sinusuportahan ng mga computer na M at N ang kusang ARP, pagkatapos makatanggap ng tugon ng ARP, binabago nila ang kanilang mga ARP table, at ngayon ang ARP table M ay naglalaman ng MAC address X na nakatali sa IP address N, at ang ARP table N ay naglalaman ng MAC address X, nakatali sa IP address na M.

Kaya, ang pag-atake ng ARP-spoofing ay nakumpleto, at ngayon ang lahat ng mga packet (mga frame) sa pagitan ng M at N ay dumadaan sa X. Halimbawa, kung gusto ng M na magpadala ng isang packet sa computer N, pagkatapos ay tumingin ang M sa ARP table nito, hahanap ng isang entry gamit ang IP address ng host N, pinipili ang MAC address mula doon (at mayroon nang MAC address ng node X) at ipinapadala ang packet. Dumating ang packet sa interface X, sinusuri nito, at pagkatapos ay ipinapasa sa node N.

Ang mga network packet analyzer, o mga sniffer, ay orihinal na binuo bilang isang paraan ng paglutas mga problema sa network. Nagagawa nilang humarang, magbigay-kahulugan at mag-imbak ng mga packet na ipinadala sa network para sa kasunod na pagsusuri. Sa isang banda, binibigyang-daan nito ang mga administrator ng system at mga inhinyero ng teknikal na suporta na obserbahan kung paano inililipat ang data sa network, mag-diagnose at ayusin ang mga problemang lumitaw. Sa ganitong kahulugan, ang mga packet sniffer ay isang mahusay na tool para sa pag-diagnose ng mga problema sa network. Sa kabilang banda, tulad ng maraming iba pang makapangyarihang mga tool na orihinal na inilaan para sa pangangasiwa, sa paglipas ng panahon, ang mga sniffer ay nagsimulang gamitin para sa ganap na magkakaibang mga layunin. Sa katunayan, ang isang sniffer sa mga kamay ng isang umaatake ay isang medyo mapanganib na tool at maaaring magamit upang makakuha ng mga password at iba pang kumpidensyal na impormasyon. Gayunpaman, hindi mo dapat isipin na ang mga sniffer ay ilang uri ng mahiwagang tool kung saan madaling makita ng sinumang hacker ang kumpidensyal na impormasyong ipinadala sa network. At bago natin patunayan na ang panganib na dulot ng mga sniffer ay hindi kasing laki ng madalas na ipinakita, isaalang-alang natin nang mas detalyado ang mga prinsipyo ng kanilang paggana.

Mga prinsipyo ng pagpapatakbo ng mga packet sniffer

Dagdag pa sa artikulong ito, isasaalang-alang lamang namin ang mga software sniffer na idinisenyo para sa Mga network ng Ethernet. Ang Sniffer ay isang programa na gumagana sa antas ng NIC (Network Interface Card) (layer ng link) at sa isang tagong paraan humarang sa lahat ng trapiko. Dahil gumagana ang mga sniffer sa layer ng data link ng modelong OSI, hindi nila kailangang maglaro ayon sa mga panuntunan ng mas mataas na antas na mga protocol. Ni-bypass ng mga sniffer ang mga mekanismo ng pag-filter (mga address, port, atbp.) na ginagamit ng mga driver ng Ethernet at ng TCP/IP stack upang bigyang-kahulugan ang data. Kinukuha ng mga packet sniffer mula sa wire ang lahat ng dumarating dito. Ang mga sniffer ay maaaring mag-imbak ng mga frame sa binary na format at sa paglaon ay i-decrypt ang mga ito upang ipakita ang mas mataas na antas ng impormasyon na nakatago sa loob (Larawan 1).

Upang makuha ng sniffer ang lahat ng mga packet na dumadaan sa network adapter, dapat suportahan ng driver ng network adapter ang promiscuous mode. Nasa ganitong mode ng pagpapatakbo ng network adapter na ang sniffer ay maaaring humarang sa lahat ng mga packet. Ang mode na ito Ang pagpapatakbo ng network adapter ay awtomatikong isinaaktibo kapag sinimulan ang sniffer o manu-manong itinakda ng kaukulang mga setting ng sniffer.

Ang lahat ng naharang na trapiko ay ipinapasa sa isang packet decoder, na tumutukoy at naghahati ng mga packet sa naaangkop na antas ng hierarchy. Depende sa mga kakayahan ng isang partikular na sniffer, ang ibinigay na impormasyon ng packet ay maaaring higit pang masuri at ma-filter.

Mga limitasyon sa paggamit ng mga sniffer

Ang mga sniffer ay nagdulot ng pinakamalaking panganib sa mga araw na iyon kapag ang impormasyon ay ipinadala sa network sa malinaw na teksto (nang walang pag-encrypt), at ang mga lokal na network ay binuo batay sa mga concentrator (hub). Gayunpaman, ang mga araw na ito ay hindi na mababawi, at ngayon ang paggamit ng mga sniffer upang makakuha ng access sa kumpidensyal na impormasyon ay hindi nangangahulugang isang madaling gawain.

Ang punto ay kapag nagtatayo mga lokal na network Batay sa mga hub, mayroong isang tiyak na karaniwang daluyan ng paghahatid ng data ( cable ng network) at lahat ng network node ay nagpapalitan ng mga packet, nakikipagkumpitensya para sa pag-access sa medium na ito (Fig. 2), at ang isang packet na ipinadala ng isang network node ay ipinapadala sa lahat ng port ng hub at ang packet na ito ay pinakikinggan ng lahat ng iba pang network node, ngunit ito ay natatanggap lamang ng node kung saan ito tinutugunan. Bukod dito, kung ang isang packet sniffer ay naka-install sa isa sa mga node ng network, maaari nitong harangin ang lahat ng mga packet ng network na nauugnay sa isang partikular na segment ng network (ang network na nabuo ng hub).

Ang mga switch ay mas matalinong device kaysa sa mga broadcast hub at ihiwalay ang trapiko sa network. Alam ng switch ang mga address ng mga device na konektado sa bawat port at nagpapadala lamang ng mga packet sa pagitan ng mga kinakailangang port. Nagbibigay-daan ito sa iyo na mag-offload ng iba pang mga port nang hindi kinakailangang ipasa ang bawat packet sa kanila, tulad ng ginagawa ng isang hub. Kaya, ang isang packet na ipinadala ng isang partikular na network node ay ipinapadala lamang sa switch port kung saan ang tatanggap ng packet ay konektado, at ang lahat ng iba pang mga network node ay hindi ma-detect ang packet na ito (Fig. 3).

Samakatuwid, kung ang network ay binuo batay sa isang switch, kung gayon ang isang sniffer na naka-install sa isa sa mga network computer ay may kakayahang humarang lamang sa mga packet na ipinagpapalit sa pagitan ng computer na ito at iba pang mga network node. Bilang resulta, upang ma-intercept ang mga packet na ipinagpapalit ng computer o server ng interes ng attacker sa iba pang mga network node, kinakailangang mag-install ng sniffer sa partikular na computer na ito (server), na talagang hindi gaanong simple. Gayunpaman, dapat mong tandaan na ang ilang packet sniffer ay inilunsad mula sa command line at maaaring walang graphical na interface. Ang ganitong mga sniffer, sa prinsipyo, ay maaaring i-install at ilunsad nang malayuan at hindi napapansin ng gumagamit.

Bukod pa rito, dapat mo ring tandaan na bagama't inililipat ang paghihiwalay ng trapiko sa network, lahat pinamamahalaang switch may port forwarding o port mirroring functionality. Iyon ay, ang switch port ay maaaring i-configure sa paraang ang lahat ng packet na dumarating sa iba pang switch port ay nadoble dito. Kung sa kasong ito ang isang computer na may packet sniffer ay konektado sa naturang port, maaari nitong harangin ang lahat ng mga packet na ipinagpapalit sa pagitan ng mga computer sa isang partikular na segment ng network. Gayunpaman, bilang panuntunan, ang kakayahang i-configure ang switch ay magagamit lamang sa administrator ng network. Siyempre, hindi ito nangangahulugan na hindi siya maaaring maging isang umaatake, ngunit ang isang administrator ng network ay may maraming iba pang mga paraan upang kontrolin ang lahat ng mga gumagamit ng lokal na network, at malamang na hindi ka niya susubaybayan sa ganoong sopistikadong paraan.

Ang isa pang dahilan kung bakit ang mga sniffer ay hindi na kasing delikado gaya ng dati ay ang karamihan sa mga sensitibong data ay naipadala na ngayon na naka-encrypt. Ang mga bukas, hindi naka-encrypt na serbisyo ay mabilis na nawawala sa Internet. Halimbawa, kapag bumibisita sa mga website, ito ay lalong ginagamit SSL protocol(Secure Sockets Layer); sa halip na buksan ang FTP Ginagamit ang SFTP (Secure FTP), at para sa iba pang mga serbisyo na hindi gumagamit ng encryption bilang default, ang mga virtual private network (VPN) ay lalong ginagamit.

Kaya, ang mga nag-aalala tungkol sa posibilidad ng malisyosong paggamit ng mga packet sniffer ay dapat isaisip ang sumusunod. Una, upang magdulot ng seryosong banta sa iyong network, ang mga sniffer ay dapat na matatagpuan sa loob mismo ng network. Pangalawa, ang mga pamantayan sa pag-encrypt ngayon ay nagpapahirap sa pagharang ng sensitibong impormasyon. Samakatuwid, sa kasalukuyan, ang mga packet sniffer ay unti-unting nawawalan ng kaugnayan bilang mga tool sa hacker, ngunit sa parehong oras ay nananatiling epektibo at isang makapangyarihang kasangkapan para sa pag-diagnose ng mga network. Bukod dito, ang mga sniffer ay maaaring matagumpay na magamit hindi lamang para sa pag-diagnose at pag-localize ng mga problema sa network, kundi pati na rin para sa pag-audit. seguridad sa network. Sa partikular, ang paggamit ng mga packet analyzer ay nagpapahintulot sa iyo na makita ang hindi awtorisadong trapiko, tuklasin at kilalanin ang hindi awtorisado software, tukuyin ang mga hindi nagamit na protocol para alisin ang mga ito sa network, bumuo ng trapiko para sa penetration testing (penetration test) upang masuri ang security system, gumana sa intrusion detection system (Intrusion Sistema ng Pagtuklas,ID).

Pangkalahatang-ideya ng software packet sniffers

Ang lahat ng software sniffer ay maaaring nahahati sa dalawang kategorya: sniffers na sumusuporta sa paglunsad mula sa command line, at sniffers na may graphical na interface. Gayunpaman, tandaan namin na may mga sniffer na pinagsama ang parehong mga kakayahan na ito. Bilang karagdagan, ang mga sniffer ay naiiba sa bawat isa sa mga protocol na sinusuportahan nila, ang lalim ng pagsusuri ng mga naharang na packet, ang kakayahang mag-configure ng mga filter, at ang posibilidad ng pagiging tugma sa iba pang mga programa.

Karaniwan, ang window ng anumang sniffer na may graphical na interface ay binubuo ng tatlong lugar. Ang una sa kanila ay nagpapakita ng buod ng data ng mga naharang na packet. Karaniwan, ang lugar na ito ay nagpapakita ng pinakamababang mga field, katulad ng: packet interception time; Mga IP address ng nagpadala at tatanggap ng packet; Mga MAC address ng nagpadala at tatanggap ng packet, source at destination port address; uri ng protocol (network, transport o application layer); ilang buod na impormasyon tungkol sa na-intercept na data. Sa pangalawang lugar ito ay ipinapakita impormasyon sa istatistika tungkol sa indibidwal na napiling pakete, at sa wakas sa ikatlong lugar ang pakete ay ipinakita sa hexadecimal o ASCII na anyo ng character.

Halos lahat ng packet sniffer ay nagbibigay-daan sa iyo na suriin ang mga decoded na packet (kaya naman ang mga packet sniffer ay tinatawag ding packet analyzer, o protocol analyzer). Ang sniffer ay namamahagi ng mga naharang na packet sa mga layer at protocol. Ang ilang mga packet sniffer ay may kakayahang makilala ang protocol at ipakita ang nakuhang impormasyon. Ang ganitong uri ng impormasyon ay karaniwang ipinapakita sa pangalawang lugar ng sniffer window. Halimbawa, makikilala ng sinumang sniffer ang TCP protocol, at matutukoy ng mga advanced na sniffer kung aling application ang nabuo trapikong ito. Karamihan sa mga protocol analyzer ay kinikilala ang higit sa 500 iba't ibang mga protocol at maaaring ilarawan at i-decode ang mga ito sa pamamagitan ng pangalan. Paano karagdagang impormasyon magagawang mag-decode at magpakita ng sniffer sa screen, mas mababa ang kailangan mong mag-decode nang manu-mano.

Ang isang problema na maaaring makaharap ng mga packet sniffer ay ang kawalan ng kakayahang matukoy nang tama ang isang protocol gamit ang isang port maliban sa default na port. Halimbawa, upang mapabuti ang seguridad, maaaring i-configure ang ilang kilalang application na gumamit ng mga port maliban sa mga default na port. Kaya, sa halip na ang tradisyunal na port 80, na nakalaan para sa isang web server, ang server na ito ay maaaring puwersahang muling i-configure sa port 8088 o anumang iba pa. Ang ilang mga packet analyzer sa sitwasyong ito ay hindi matukoy nang tama ang protocol at nagpapakita lamang ng impormasyon tungkol sa protocol mababang antas(TCP o UDP).

May mga software sniffer na kasama ng software analytical modules bilang mga plugin o built-in na module na nagbibigay-daan sa iyong gumawa ng mga ulat na may kapaki-pakinabang na analytical na impormasyon tungkol sa naharang na trapiko.

Ang isa pang tampok na katangian ng karamihan sa software ng packet analyzer ay ang kakayahang mag-configure ng mga filter bago at pagkatapos makuha ang trapiko. Pinipili ng mga filter ang ilang partikular na packet mula sa pangkalahatang trapiko ayon sa isang ibinigay na pamantayan, na nagbibigay-daan sa iyong alisin ang hindi kinakailangang impormasyon kapag sinusuri ang trapiko.

Ang pangangailangan na pag-aralan ang trapiko sa network ay maaaring lumitaw para sa ilang kadahilanan. Pagsubaybay sa seguridad ng computer, pag-debug sa lokal na network, pagsubaybay sa papalabas na trapiko upang ma-optimize ang pagpapatakbo ng isang nakabahaging koneksyon sa Internet - lahat ng mga gawaing ito ay madalas na nasa agenda mga tagapangasiwa ng system, At ordinaryong gumagamit. Upang malutas ang mga ito, maraming mga utility na tinatawag na sniffers, parehong dalubhasa, na naglalayong lutasin ang isang makitid na lugar ng mga gawain, at multifunctional na "harvesters", na nagbibigay sa gumagamit ng isang malawak na pagpipilian ng mga tool. Ipinakilala ng artikulong ito ang isa sa mga kinatawan ng huling grupo, ang CommView utility na ginawa ng kumpanya. Ang programa ay nagbibigay-daan sa iyo upang malinaw na makita ang buong larawan ng trapiko na dumadaan sa isang bahagi ng computer o lokal na network; ang isang napapasadyang sistema ng alarma ay nagbibigay-daan sa iyo na magbigay ng babala tungkol sa pagkakaroon ng mga kahina-hinalang packet sa trapiko, ang hitsura ng mga node na may abnormal na mga address sa network, o isang pagtaas sa pagkarga ng network.

Nagbibigay ang CommView ng kakayahang mapanatili ang mga istatistika sa lahat ng mga koneksyon sa IP, mag-decode ng mga IP packet hanggang sa mababang antas at pag-aralan ang mga ito. Ang isang built-in na sistema ng filter batay sa ilang mga parameter ay nagbibigay-daan sa iyo upang i-configure ang pagsubaybay ng eksklusibo para sa mga kinakailangang pakete, na ginagawang mas mahusay ang kanilang pagsusuri. Maaaring makilala ng programa ang mga packet mula sa higit sa pitong dosenang mga pinakakaraniwang protocol (kabilang ang DDNS, DHCP, DIAG, DNS, FTP, HTTP, HTTPS, ICMP, ICQ, IMAP, IPsec, IPv4, IPv6, IPX, LDAP, MS SQL, NCP, NetBIOS, NFS, NLSP, POP3, PPP, PPPoE, SMB, SMTP, SOCKS, SPX, SSH, TCP, TELNET, UDP, WAP, atbp.), at i-save din ang mga ito sa mga file para sa kasunod na pagsusuri. Maraming iba pang mga tool tulad ng pag-detect ng network adapter manufacturer sa pamamagitan ng MAC address, HTML reconstruction at remote packet capture gamit karagdagang utility Ang CommView Remote Agent ay maaari ding maging kapaki-pakinabang sa ilang partikular na kaso.

Paggawa gamit ang programa

Una, kailangan mong piliin ang interface ng network kung saan susubaybayan ang trapiko.

Sinusuportahan ng CommView ang halos anumang uri ng Ethernet adapter - 10, 100 at 1000 Mbps, pati na rin ang mga analog na modem, xDSL, Wi-Fi, atbp. Sa pamamagitan ng pagsusuri sa trapiko ng Ethernet adapter, maaaring harangin ng CommView hindi lamang ang papasok at papalabas, kundi pati na rin ang mga transit packet na naka-address sa anumang computer sa segment ng lokal na network. Kapansin-pansin na kung ang gawain ay subaybayan ang lahat ng trapiko sa isang segment ng lokal na network, kinakailangan na ang mga computer sa loob nito ay konektado sa pamamagitan ng isang hub, at hindi sa pamamagitan ng isang switch. Ang ilan modernong mga modelo ang mga switch ay may port mirroring function, na nagbibigay-daan sa kanila na mai-configure din para sa network monitoring gamit ang CommView. Maaari mong basahin ang higit pa tungkol dito. Sa pamamagitan ng pagpili ang tamang koneksyon, maaari mong simulan ang pagkuha ng mga packet. Ang start at stop capture buttons ay matatagpuan malapit sa interface selection line. Upang gumana sa isang remote access controller, VPN at PPPoE, dapat mong i-install ang naaangkop na driver kapag nag-i-install ng program.

Ang pangunahing window ng programa ay nahahati sa maraming mga tab na responsable para sa isa o ibang lugar ng trabaho. Ang una sa kanila, "Kasalukuyang mga koneksyon sa IP", nagpapakita detalyadong impormasyon tungkol sa kasalukuyang mga koneksyon sa IP ng computer. Dito makikita ang lokal at malayong IP address, ang bilang ng mga ipinadala at natanggap na mga packet, ang direksyon ng paghahatid, ang bilang ng mga naitatag na IP session, mga port, pangalan ng host (kung ang DNS recognition function ay hindi pinagana sa mga setting ng programa), at ang pangalan ng proseso ng pagtanggap o pagpapadala ng mga packet para sa session na ito. Pinakabagong impormasyon hindi available para sa mga transit package, o sa mga computer na nagpapatakbo ng Windows 9x/ME.

Kasalukuyang Tab ng Mga Koneksyon ng IP

Kung nag-right-click ka sa anumang koneksyon, magbubukas ang isang menu ng konteksto kung saan makakahanap ka ng mga tool na magpapadali sa pag-analisa ng mga koneksyon. Dito makikita mo ang dami ng data na inilipat sa loob ng koneksyon, buong listahan port na ginamit, detalyadong impormasyon tungkol sa proseso ng pagtanggap o pagpapadala ng mga packet para sa session na ito. Binibigyang-daan ka ng CommView na lumikha ng mga alias para sa mga MAC at IP address. Halimbawa, sa pamamagitan ng pagtukoy ng mga alias sa halip na masalimuot na digital address ng mga machine sa isang lokal na network, maaari kang makakuha ng madaling nababasa at di malilimutang mga pangalan ng computer at sa gayon ay mapadali ang pagsusuri sa koneksyon.

Upang lumikha ng isang alias para sa isang IP address, kailangan mong pumili menu ng konteksto sunud-sunod ang mga item na "Gumawa ng isang alias" at "gamit ang lokal na IP" o "gamit ang malayuang IP". Sa lalabas na window, ang patlang ng IP address ay mapupunan na, at ang natitira na lang ay magpasok ng angkop na pangalan. Kung bagong entry Ang pangalan ng IP ay nilikha gamit ang isang pag-click kanang pindutan mag-click sa package, ang field ng pangalan ay awtomatikong napunan ng hostname (kung magagamit) at maaaring i-edit. Ang parehong ay totoo para sa pagtatrabaho sa MAC alias.

Mula sa parehong menu, sa pamamagitan ng pagpili sa SmartWhois, maaari mong ipadala ang napiling pinagmulan o patutunguhang IP address sa SmartWhois program - standalone na aplikasyon Tamosoft, na nangongolekta ng impormasyon tungkol sa anumang IP address o pangalan ng host, tulad ng pangalan ng network, domain, bansa, estado o lalawigan, lungsod, at ginagawa itong available sa user.

Pangalawang tab, "Mga Pakete", ipinapakita ang lahat ng packet na naharang sa napiling interface ng network at detalyadong impormasyon tungkol sa mga ito.

Tab ng Mga Pakete

Ang bintana ay nahahati sa tatlong lugar. Ang una sa kanila ay nagpapakita ng isang listahan ng lahat ng naharang na packet. Kung pipili ka ng isa sa mga pakete sa pamamagitan ng pag-click dito gamit ang mouse pointer, ang natitirang mga window ay magpapakita ng impormasyon tungkol dito. Ipinapakita nito ang packet number, protocol, Mac at IP address ng nagpapadala at tumatanggap na host, ang mga port na ginamit, at ang oras na lumitaw ang packet.

Ang gitnang bahagi ay nagpapakita ng mga nilalaman ng package - sa hexadecimal o text. Sa huling kaso, ang mga hindi naka-print na character ay pinapalitan ng mga tuldok. Kung ang ilang mga pakete ay pinili nang sabay-sabay sa itaas na lugar, ang gitnang window ay magpapakita ng kabuuang bilang ng mga napiling pakete, ang kanilang kabuuang laki, pati na rin ang agwat ng oras sa pagitan ng una at huling pakete.

Ang ibabang window ay nagpapakita ng decoded na detalyadong impormasyon tungkol sa napiling package.

Sa pamamagitan ng pag-click sa isa sa tatlong button sa kanang ibabang bahagi ng window, maaari mong piliin ang lokasyon ng window ng pag-decode: sa ibaba, o naka-align sa kaliwa o kanan. Nagbibigay-daan sa iyo ang iba pang dalawang button na awtomatikong tumalon sa pinakabago natanggap na pakete at i-save ang napiling pakete sa nakikitang lugar ng listahan.

Binibigyang-daan ka ng menu ng konteksto na kopyahin ang MAC, mga IP address at buong packet sa clipboard, magtalaga ng mga alias, maglapat ng mabilis na filter upang piliin ang mga kinakailangang packet, at gamitin din ang mga tool na "TCP Session Reconstruction" at "Packet Generator".

Ang TCP Session Reconstruction tool ay nagbibigay-daan sa iyo na tingnan ang proseso ng palitan sa pagitan ng dalawang host sa pamamagitan ng TCP. Upang gawing mas maliwanag ang nilalaman ng session, kailangan mong piliin ang naaangkop na "display logic". Ang function na ito ay pinaka-kapaki-pakinabang para sa pagbawi impormasyon sa teksto, halimbawa HTML o ASCII.

Ang resultang data ay maaaring i-export bilang isang text, RTF o binary file.

Tab ng Log Files. Dito maaari mong i-configure ang mga setting para sa pag-save ng mga nakuhang packet sa isang file. Ang CommView ay nagse-save ng mga log file sa sariling format NCF; Upang tingnan ang mga ito, ginagamit ang isang built-in na utility, na maaaring ilunsad mula sa menu na "File".

Posibleng paganahin ang awtomatikong pag-save ng mga naharang na packet sa pagdating nila, na pinapanatili ang mga protocol Mga sesyon ng HTTP sa TXT at HTML na mga format, pag-save, pagtanggal, pagsasama at paghahati ng mga log file. Ang isang bagay na dapat tandaan ay ang isang packet ay hindi nai-save kaagad sa pagdating, kaya kung titingnan mo ang log file sa real time, ito ay malamang na hindi magpapakita ng mga pinakabagong packet. Upang agad na ipadala ng programa ang buffer sa isang file, kailangan mong i-click ang pindutang "Tapusin ang pagkuha".

Sa tab "Mga Panuntunan" maaari kang magtakda ng mga kundisyon para sa pagharang o pagbabalewala sa mga packet.

Upang mapadali ang pagpili at pagsusuri ng mga kinakailangang pakete, maaari mong gamitin ang mga panuntunan sa pag-filter. Makakatulong din ito upang makabuluhang bawasan ang halaga mapagkukunan ng system, ginagamit ng CommView.

Upang paganahin ang isang panuntunan, kailangan mong piliin ang naaangkop na seksyon sa kaliwang bahagi ng window. Sa kabuuan, pitong uri ng mga panuntunan ang magagamit: simple - "Mga Protocol at direksyon", "Mga Mac address", "Mga IP address", "Mga Port", "Text", "Mga flag ng TCP", "Proseso", pati na rin ang unibersal panuntunan "Formula" " Para sa bawat isa sa mga simpleng panuntunan, posibleng pumili ng mga indibidwal na parameter, tulad ng pagpili ng direksyon o protocol. Ang unibersal na Formula Rule ay isang malakas at nababaluktot na mekanismo para sa paglikha ng mga filter gamit ang Boolean logic. Ang isang detalyadong sanggunian sa syntax nito ay matatagpuan.

Tab "Mga Babala" ay tutulong sa iyo na i-configure ang mga setting para sa mga notification tungkol sa iba't ibang kaganapan na nagaganap sa segment ng network na pinag-aaralan.

Binibigyang-daan ka ng tab na Mga Alerto na lumikha, mag-edit, magtanggal ng mga panuntunan sa alerto, at tingnan ang mga kasalukuyang kaganapan na tumutugma sa mga panuntunang ito

Upang magtakda ng panuntunan sa babala, kailangan mong i-click ang pindutang "Magdagdag..." at sa window na bubukas, piliin ang mga kinakailangang kundisyon na magti-trigger ng isang abiso, pati na rin ang paraan para sa pag-abiso sa user tungkol dito.

Binibigyang-daan ka ng CommView na tukuyin ang mga sumusunod na uri ng mga kaganapang susubaybayan:

- "Tuklasin ang isang pakete" na tumutugma sa tinukoy na formula. Ang formula syntax ay inilarawan nang detalyado sa manwal ng gumagamit;

- "Byte bawat segundo." Magti-trigger ang alertong ito kapag nalampasan ang tinukoy na antas ng pag-load ng network;

- "Mga pakete bawat segundo." Na-trigger kapag nalampasan ang tinukoy na antas ng dalas ng paghahatid ng packet;

- "Mga broadcast bawat segundo." Ang parehong, para lamang sa mga broadcast packet;

- "Mga Multicast bawat segundo" - pareho para sa mga multicast packet.

- "Hindi kilalang MAC address." Maaaring gamitin ang alertong ito upang makita ang bago o hindi awtorisadong kagamitan na kumokonekta sa network sa pamamagitan ng unang pagtukoy ng isang listahan ng mga kilalang address gamit ang opsyong Setup;

- Ang babala ng "Hindi kilalang IP address" ay ma-trigger kapag ang mga packet na may hindi kilalang nagpadala o tatanggap na mga IP address ay naharang. Kung paunang tinukoy mo ang isang listahan ng mga kilalang address, maaaring gamitin ang babalang ito upang matukoy hindi awtorisadong koneksyon sa pamamagitan ng corporate firewall.

Ang CommView ay may makapangyarihang tool para sa pagsasalarawan ng mga istatistika ng trapikong pinag-aaralan. Upang mabuksan ang window ng mga istatistika, kailangan mong piliin ang item na may parehong pangalan mula sa menu na "Tingnan".

Window ng mga istatistika sa mode na "Pangkalahatan".

Sa window na ito maaari mong tingnan ang mga istatistika ng trapiko sa network: dito makikita mo ang bilang ng mga packet bawat segundo, byte bawat segundo, pamamahagi Mga protocol ng Ethernet, IP at mga subprotocol. Maaaring kopyahin ang mga chart sa clipboard, na makakatulong kapag kailangan mong mag-compile ng mga ulat.

Availability, gastos, mga kinakailangan sa system

Ang kasalukuyang bersyon ng programa ay CommView 5.1. Mula sa website ng Tamosoft magagawa mo, na gagana sa loob ng 30 araw.

Nag-aalok ang developer sa mga customer ng dalawang opsyon sa lisensya:

- Ang Home License (lisensya sa bahay), na nagkakahalaga ng 2,000 rubles, ay nagbibigay ng karapatang gamitin ang programa sa bahay sa isang hindi pangkomersyal na batayan, habang ang bilang ng mga host na magagamit para sa pagsubaybay sa iyong home network ay limitado sa lima. Ang uri ng lisensyang ito ay hindi nagpapahintulot sa iyo na magtrabaho nang malayuan gamit ang Remote Ahente.

- Ang Enterprise License (corporate, cost - 10,000 rubles) ay nagbibigay ng karapatan sa komersyal at di-komersyal na paggamit ng programa ng isang tao na personal na gumagamit ng programa sa isa o ilang mga makina. Ang programa ay maaari ding mai-install sa isa workstation at gamitin ng maraming tao, ngunit hindi sabay-sabay.

Gumagana ang application sa mga operating system Windows 98/Me/NT/2000/XP/2003. Upang gumana, kailangan mo ng Ethernet network adapter, Wireless Ethernet, Token Ring na may suporta para sa pamantayan ng NDIS 3.0 o isang karaniwang remote access controller.

Mga kalamangan:

- naisalokal na interface;

- mahusay na sistema ng tulong;

- suporta para sa iba't ibang uri ng mga adapter ng network;

- mga advanced na tool para sa pagsusuri ng mga packet at pagtukoy ng mga protocol;

- visualization ng istatistika;

- functional na sistema ng babala.

Cons:

- masyadong mataas na gastos;

- kakulangan ng mga preset para sa pagharang at mga panuntunan sa babala;

- hindi isang napaka-maginhawang mekanismo para sa pagpili ng isang pakete sa tab na "Mga Pakete".

Konklusyon

Salamat sa mahusay na pag-andar nito at maginhawang interface Ang CommView ay maaaring maging isang kailangang-kailangan na tool para sa mga lokal na administrator ng network, Internet service provider at mga user sa bahay. Natutuwa ako sa maingat na diskarte ng developer sa lokalisasyon ng Russian ng package: parehong ang interface at ang gabay sa tulong ay napakahusay na idinisenyo mataas na antas. Ang larawan ay medyo madilim sa pamamagitan ng mataas na halaga ng programa, ngunit ang tatlumpung araw pagsubok na bersyon ay makakatulong potensyal na mamimili magpasya sa advisability ng pagbili ng utility na ito.