Ang OpenVPN ay isang software application na open source. Gumagamit ito ng virtual pribadong network, kung saan ang isang secure na koneksyon ay nilikha kasama ang landas ng data kapag ipinadala mula sa site patungo sa site o mula sa punto hanggang punto. Gumagamit ang OpenVPN ng mga protocol na nagsisiguro sa seguridad ng koneksyon, gaya ng SSL at TLS, sa kanilang tulong na madaling makapagpalitan ng data ang mga user.

Laganap ang network na ito sa mga lugar kung saan kinakailangan ang pribadong pagpapalitan ng data, sarado mula sa mga tagalabas, halimbawa, sa mga institusyong pang-edukasyon, kumpanya, at negosyo. Batay dito ang application ay mahusay na pagpipilian upang lumikha ng mga saradong virtual network, ngunit kung walang espesyalista sa larangang ito mahirap i-unlock ang buong potensyal ng application na ito.

Paano gumagana ang Open VPN

Buksan ang VPN para sa mga negosyo

Ang pagpapatakbo ng application ay ang impormasyon ay ipinadala sa pamamagitan ng bukas na mga pampublikong network naka-encrypt aplikasyon. I-decrypt maaari lamang itong gamitin ng isang user na mayroon espesyal na susi upang i-decrypt ang encryption na ito. Dahil dito, kahit na tumagas ang trapiko, ang data ay hindi magiging kapaki-pakinabang sa mga ikatlong partido, ngunit kung ang susi sa data na ito ay sarado mula sa libreng pag-access at mapagkakatiwalaang protektado mula sa mga hindi awtorisadong tao. Ang OpenVPN ay kadalasang ginagamit sa maraming organisasyon upang ikonekta ang mga heograpikal na malalayong opisina, sangay at iba pang mga subnet ng isang partikular na organisasyon sa isang network.

Buksan ang VPN para sa mga ordinaryong gumagamit

Ginagawa rin ito ng teknolohiyang ito itago ang iyongIP-address at maging sa network nang hindi nagpapakilala, habang ang gumagamit ay tumatanggap ng hindi pinaghihigpitang pag-access sa anumang iba pang network. Ang gumagamit ay may pagkakataon na makipagpalitan ng trapiko at ma-access ang iba't ibang mga site, kung saan, para sa ilang mga kadahilanan, ang pag-access sa kasalukuyang IP address ay maaaring limitado.

Pag-install at pagsisimula ng server

Sa Linux Ubuntu

Tingnan natin ang proseso ng pag-install at paglunsad gamit ang Linux bilang isang halimbawa:

- Gumagawa kami ng Vscale server na may custom na configuration at Ubuntu OS. Sa loob lamang ng ilang sandali, makakakonekta ka dito gamit ang anumang SSH client. Ang pag-install ay nangangailangan ng pagpaparehistro at karaniwang pag-install. Ang lahat ng dokumentasyon ay magagamit sa Russian sa website ng developer.

- Palitan natin ang password para sa super user sa “ ugat"

- passwd root Susunod dapat tayo at operating system sa pinakabagong bersyon.

- apt-get update apt-get upgrade

- I-install ang Easy-RSA utility para makabuo ng certificate at certificate ng device para sa lahat ng user na gagamit ng koneksyon na ito. apt-get install easy-rsa Susunod na dapat nating puntahan

- mga listahan na may utility at ihanda ang mga variable na lilikha ng mga sertipiko. cd /usr/share/easy-rsa nano ./vars Itinakda namin ang variable, na may haba ng susi

- para sa pag-encrypt na katumbas ng 1024 bits. 1024 ang karaniwang halaga, para sa higit pa pinataas na seguridad

- maaari mong itakda ang halaga sa 2048, ngunit ang pagkarga sa kagamitan ay tataas. i-export ang KEY_SIZE= 1024

- Mga natitirang parameter ipinasok ayon sa gusto, halimbawa, bansa, lalawigan, lungsod, organisasyon, email address.

- i-export ang KEY_COUNTRY="RU" i-export ang KEY_PROVINCE="RU" i-export ang KEY_CITY="Moscow" i-export ang KEY_ORG="MyCompany LTD." i-export ang KEY_EMAIL="your_email_address" Gamitin natin paggamit ng mga variable.

- pinagmulan ./vars Paglilinis imbakan ng susi.

- ./linis-lahat Lumilikha kami sertipiko ng ugat

- . Sa panahon ng paglikha, ginagamit ng programa ang impormasyong naipasok na namin, kaya pindutin ang Enter para sa lahat ng mga tanong nito../build-ca

- Sa parehong paraan na nilikha namin sertipiko ng server . Mag-click sa "Y" para sa mga tanong tungkol sa pagpirma sa sertipiko.

- ./build-key-server server Ngayon

- lumikha ng mga sertipiko para sa mga device na ikokonekta sa PC, ulitin ang pagkilos sa kinakailangang bilang ng beses, palitan ang pangalan ng certificate (halimbawa: macbook).

./build-key macbook

Gumawa ng susi

Diffie-Hellman (Ang Diffie-Hellman protocol ay nagpapahintulot sa dalawa o higit pang mga partido na magbahagi ng isang lihim na susi).

./build-dh

Sa Linux Ubuntu

Bilang isang resulta, sa folder

- /usr/share/easy-rsa/keys may mga sertipiko at susi. Simulan natin ang pag-install OpenVPN. apt-get install openvpn

- Kopyahin lumikha ng mga sertipiko at susi. cp -R /usr/share/easy-rsa/keys/ /etc/openvpn/

- Sa Windows 7 Ngayon ay lumipat tayo sa pag-install sa Windows: Bilang default, ang OpenVPN port ay 1194, na maaaring baguhin sa ibang pagkakataon sa mga setting.

- ./linis-lahat Mga setting at paggamit ng OpenVPN OpenVPN, na gagamitin namin kapag kumokonekta bilang isang kliyente. I-download ang mga ito at i-extract ang mga ito sa lokasyong gusto mo.

- Palawakin ang command bar sa itaas at piliin ang " baguhin ang mga koneksyon».

- Sa lalabas na dialog box, piliin ang button na “ Idagdag", hihilingin sa iyo na pumili ng isang koneksyon, pumili mula sa listahan - Pag-import ng mga naka-save na settingVPN.

- Ang sumusunod piliin ang configuration file pagpapares sa OpenVPN server, ang dokumentong ito ay na-unzip sa hakbang 4 at nasa *.ovpn na format.

- Punta tayo sa section" aking account"at gumawa ng ilang mga pagsasaayos:

- Pagkatapos nito, lalabas ang isang dialog box na nagpapakita alternatibong koneksyon

sa pamamagitan ng VPN.

- Ngayon bumalik tayo sa desktop at sa kanan itaas na sulok Palawakin ang tab na wired network at piliin ang “ Mga koneksyonVPN" at doon natin makikita ang opsyon na may ginawang koneksyon.

- Kung matagumpay ang pagpapares sa server, ipapakita ito pop-up na mensahe Awtorisasyon ng VPN.

Para sa Android

Para sa Android ang pamamaraan ay ang mga sumusunod:

- I-save kasalukuyang bersyon OpenVPN Connect mula sa espesyal na Google Play store.

- Para sa karagdagang trabaho kakailanganin mo configuration file upang kumonekta sa OpenVPN (*.ovpn file). Ito ay kinakailangan lamang kapag nagse-set up ng pagpapares sa server sa unang pagkakataon:

- Pagkonekta sa VPN server:

- Pagkatapos magtatag ng isang koneksyon sa server, ang buong daloy ng data ay ididirekta sa piniliVPN-server. Maaari mong malaman ang itinalagang pandaigdigang IP address sa anumang espesyal na website upang matukoy ang iyong IP. Makikita mo ang iyong lokasyon gaya ng iniulat ng server, na maaaring iba sa iyong aktwal na lokasyon.

./build-key macbook

Sa Windows, ang pamamaraan para sa pag-set up at paggamit ng OpenVPN bilang isang kliyente ay ang mga sumusunod:

- Kung nagse-set up ka ng koneksyon sa unang pagkakataon, dapat kang mag-download ng file na may data ng configuration ng koneksyon OpenVPN, ang file na ito ay magkakaroon ng extension - *.ovpn, ito ay gagamitin upang ipares sa server VPN Gate gamit ang OpenVPN protocol .

- Dokumento ng pagsasaayos " OpenVPN Config file»

matatagpuan sa tab na may direktoryo ng mga libreng server. Sa listahang ito, piliin ang VPN server na gagamitin para sa pagpapares; dapat mong i-download ang file na may format na *.ovpn.

- Ang file na na-download sa iyong PC ay magmumukhang isang OpenVPN shortcut. Upang kumonekta sa server, dapat mong ilipat ang file na may format na *.ovpn sa isang folder na pinangalanang " config", ang file na ito ay naglalaman ng impormasyon tungkol sa server kung saan gagawin ang koneksyon; sa aming bersyon ito ay matatagpuan sa C:\Program Files\OpenVPN\config.

- Patakbuhin ang shortcut na lalabas pagkatapos i-install ang program sa iyong computer sa ngalan ng administrator, kung hindi ay hindi maitatag ang ligtas na koneksyon.

- Ngayon ang isang shortcut ay lilitaw sa taskbar OpenVPN GUI, pagkatapos mag-click dito, lilitaw ang isang seleksyon ng mga aksyon, i-click ang " Kumonekta».

- Ang isang window ay magbubukas, ito ay magsasagawa pagsubaybay sa katayuan mga koneksyon. Kung hindi ito nangyari at bubukas ang isang window na humihiling sa iyong maglagay ng username at password, dapat mong ilagay ang “vpn” sa mga field na ito.

- Kung matagumpay pag-activate ng koneksyon May lalabas na pop-up na mensahe sa kanang ibaba ng screen.

- Pagkatapos ng matagumpay na pag-install ng VPN conjugation, gagawa ang system ng isang virtual network adapter TAP—

Windows Adapter V9

. Ito ay bibigyan ng isang IP address, ito ay magsisimula sa mga numero " 10.221

" Ibibigay ang default na gateway address.

- Maaari mong suriin ang configuration ng iyong network sa pamamagitan ng paglalagay ng command na " ipconfig /

lahat" Ang command line ay inilunsad sa pamamagitan ng pagpindot sa isang keyboard shortcut manalo+

R, pagkatapos nito kailangan mong ipasok ang command sa lumitaw na linya cmd.

- Upang matiyak na ang lahat ng trapiko ay dumadaan sa napiling VPN server, kailangan mong ipasok ang command tracert 8.8.8.8.

- Batay sa impormasyon sa window, tinutukoy namin na ang trapiko ay dumadaan sa IP "10.211.254.254", samakatuwid ang pagpapares sa VPN gate server ay matagumpay. Upang malaman ang iyong pandaigdigang IP address, kailangan mong buksan ang pahina

— libreng pagpapatupad ng Virtual Private Network (VPN) na teknolohiya na may bukas source code upang lumikha ng naka-encrypt na point-to-point o server-client channel sa pagitan ng mga computer. Pinapayagan ka nitong magtatag ng mga koneksyon sa pagitan ng mga computer sa likod ng firewall ng NAT nang hindi kinakailangang baguhin ang kanilang mga setting. Ang OpenVPN ay nilikha ni James Yonan at lisensyado sa ilalim ng GNU GPL.

Sa artikulong ito, sa isang simple at naa-access na form, susubukan naming sabihin sa iyo kung paano i-set up ang iyong sariling OpenVPN server. Hindi namin nilalayon na sa pagtatapos ng pagbabasa ng artikulong ito ay lubusan mong mauunawaan ang lahat ng mga prinsipyo ng "kung paano ito gumagana" o maunawaan ang mga intricacies ng networking, ngunit nais namin na bilang isang resulta ay makakapag-set up ka ng isang OpenVPN server mula sa scratch. Kaya't maaari naming isaalang-alang ang artikulong ito bilang isang uri ng sunud-sunod na gabay para sa mga user. Sa katunayan, mayroong maraming dokumentasyon at mga manual sa Internet na nakatuon sa pag-deploy ng OpenVPN, ngunit ang mga ito ay naglalayong alinman sa mga sinanay na gumagamit o mga tagapangasiwa ng system, o ang mga sistema ng Linux ay ginagamit bilang isang halimbawa para sa pagpapakita. Pupunta kami sa ibang paraan at sasabihin sa iyo kung paano i-set up ang OpenVPN sa computer ng karaniwang user, i.e. workstation na may naka-install na Windows OS. Bakit maaaring kailanganin mo ang impormasyong ito? Buweno, halimbawa, gusto mong maglaro kasama ang mga kaibigan na hindi sumusuporta sa paglalaro sa Internet, ngunit sa isang lokal na network lamang, o, halimbawa, nakikibahagi ka sa malayuang suporta ng gumagamit, ngunit sa ilang kadahilanan ay hindi mo nais na gumamit ng software tulad ng TeamViewer o Ammyy Admin , dahil Hindi mo gustong masangkot ang mga third-party na server sa proseso ng paglilipat ng iyong data o pagtatatag ng koneksyon. Sa anumang kaso, praktikal na karanasan sa pag-aayos ng iyong sarili virtual pribadong network(VPN) ay magiging kapaki-pakinabang para sa iyo.

Setup ng server

Kaya simulan na natin. Sa aming halimbawa, ang isang makina na may naka-install na Windows XP Professional SP3 (x86) ay magsisilbing OpenVPN server, at ilang mga makina na may Windows 7 x64 at Windows 7 x86 ang magsisilbing mga kliyente (bagaman sa katunayan ang scheme na inilarawan sa artikulo ay gagana sa iba pang mga pagsasaayos). Ipagpalagay natin na ang PC na gaganap bilang OpenVPN server ay may puting static na IP address sa Internet (kung ang IP address na ibinigay ng iyong provider ay dynamic, kailangan mong magrehistro sa DynDNS o Walang-IP), kung matugunan ang kundisyong ito, ngunit ang PC ay matatagpuan sa likod ng isang router o hardware firewall, kakailanganin mong ipasa ang mga kinakailangang port (pag-uusapan natin ito sa ibaba, kapag direktang lumipat tayo sa pag-set up ng server), kung mayroon kang walang ideya kung ano ito at para saan ito ginagamit, inirerekumenda namin na basahin mo ang artikulo sa aming website.

- Pumunta kami sa opisyal na website ng proyekto ng OpenVPN, sa seksyong Mga Download -. I-download mula doon ang pamamahagi na naaayon sa iyong Windows OS release (32-bit o 64-bit Installer). Sa oras ng pagsulat ng artikulong ito, ang pamamahagi ng openvpn-install-2.3_rc1-I002-i686.exe ay magagamit para sa mga 32-bit na OS, at openvpn-install-2.3_rc1-I002-x86_64.exe para sa mga 64-bit na OS, ayon sa pagkakabanggit . kasi Napagpasyahan namin na i-install namin ang server sa WinXP x86, i.e. sa isang 32-bit na OS, pagkatapos ay i-download ang pamamahagi mula sa unang link.

- Ilunsad ang na-download na installer. Sa yugto kung saan napili ang landas ng pag-install, ipasok C:\OpenVPN(tingnan ang screenshot), gagawin nitong mas madali para sa amin ang pag-set up sa hinaharap: Pagkatapos ay i-click ang “Next” hanggang sa makumpleto ang pag-install. Kung sa panahon ng proseso ng pag-install, sa yugto ng pagpili ng isang bahagi na i-install, mayroon kang " walang laman na bintana", halimbawa, tulad nito:

Pagkatapos, tila, na-download mo ang "maling" pamamahagi, kung saan subukang i-download ang pinakabagong bersyon ng release ng openvpn-2.2.2-install.exe (naka-install ito sa parehong x86 at x64 system). Kapag na-install nang tama, ang window ng pagpili ng bahagi ay dapat magmukhang ganito:

Pagkatapos, tila, na-download mo ang "maling" pamamahagi, kung saan subukang i-download ang pinakabagong bersyon ng release ng openvpn-2.2.2-install.exe (naka-install ito sa parehong x86 at x64 system). Kapag na-install nang tama, ang window ng pagpili ng bahagi ay dapat magmukhang ganito:  Ang lahat ng mga checkbox sa loob nito ay naka-check bilang default kapag naka-install, walang karagdagang kailangang baguhin. Kung matagumpay ang pag-install, pagkatapos ay sa Control Panel -> Network Connections (o, kung ini-install mo ang server sa Windows 7 o Windows Vista, sa Network and Sharing Center -> Baguhin ang mga setting ng adapter) dapat mong makita ang TAP-Win32 Adapter V9. na tatawaging “Local Area Connection X” (X ay isang numerong awtomatikong itinalaga ng system):

Ang lahat ng mga checkbox sa loob nito ay naka-check bilang default kapag naka-install, walang karagdagang kailangang baguhin. Kung matagumpay ang pag-install, pagkatapos ay sa Control Panel -> Network Connections (o, kung ini-install mo ang server sa Windows 7 o Windows Vista, sa Network and Sharing Center -> Baguhin ang mga setting ng adapter) dapat mong makita ang TAP-Win32 Adapter V9. na tatawaging “Local Area Connection X” (X ay isang numerong awtomatikong itinalaga ng system):  Ang katayuan nito ay magiging "Network cable not connected", dahil Hindi pa namin na-configure ang aming server.

Ang katayuan nito ay magiging "Network cable not connected", dahil Hindi pa namin na-configure ang aming server. - Lumilikha kami ng isang subfolder ng SSL sa folder ng OpenVPN ang mga susi at sertipiko na ibinigay ng server ay maiimbak dito. Susunod, ilunsad ang notepad at kopyahin ang sumusunod na text dito: #dev tun dev tap #dev-node "VPN" proto tcp-server #proto udp port 7777 tls-server server 10.10.10.0 255.255.255.0 comp-lzo # route-method exe # ruta para makita ng server ang mga network sa likod ng client # ruta 192.168.x.0 255.255.255.0 10.10.10.x # ruta na idinagdag sa routing table ng bawat kliyente upang makita ang network sa likod ng server # push "ruta 192.168.x .0. \config\\ ccd # file na naglalarawan sa mga network sa pagitan ng client at ng server ifconfig-pool-persist C:\\OpenVPN\\config\\ccd\\ipp.txt # path para sa mga server key at certificate dh C:\\OpenVPN \\ssl\\dh1024 .pem ca C:\\OpenVPN\\ssl\\ca.crt cert C:\\OpenVPN\\ssl\\Server.crt key C:\\OpenVPN\\ssl\\Server.key #persist-key tls- auth C:\\OpenVPN\\ssl\\ta.key 0 tun-mtu 1500 tun-mtu-extra 32 mssfix 1450 keepalive 10 120 status C:\\OpenVPN\\log\\openvpn-status .log log C:\ \OpenVPN\\log\\openvpn.log verb 3 Tatalakayin natin ang mga parameter na inilarawan dito sa ibang pagkakataon. Pagkatapos ay i-save namin ito sa isang file C:\OpenVPN\Config\Server.ovpn, pakitandaan na ang file ay dapat may extension .ovpn, para dito, ang mga opsyon sa dialog ng pag-save ay dapat na eksakto tulad ng ipinapakita sa larawan:

Kung nagpapatakbo ka ng Windows 7 / Windows Vista at hindi ka pinapayagan ng Notepad na i-save ang file Server.ovpn sa isang folder C:\OpenVPN\Config\, na nangangahulugang kailangan mo itong patakbuhin gamit ang mga karapatan ng administrator. Upang gawin ito, mag-right-click sa shortcut ng Notepad sa Start menu at piliin ang "Run as administrator":

Kung nagpapatakbo ka ng Windows 7 / Windows Vista at hindi ka pinapayagan ng Notepad na i-save ang file Server.ovpn sa isang folder C:\OpenVPN\Config\, na nangangahulugang kailangan mo itong patakbuhin gamit ang mga karapatan ng administrator. Upang gawin ito, mag-right-click sa shortcut ng Notepad sa Start menu at piliin ang "Run as administrator":  Ngayon ay gagawa din kami ng isang file gamit ang notepad C:\OpenVPN\easy-rsa\vars.bat, kinopya ang sumusunod na text dito: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site At gayundin ang file C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL halimbawa ng configuration file. # Ito ay kadalasang ginagamit para sa pagbuo ng mga kahilingan sa sertipiko. # # Pinipigilan ng kahulugang ito ang mga sumusunod na linya na mabulunan kung ang HOME ay hindi # tinukoy. HOME = . RANDFILE = $ENV::HOME/.rnd # Extra OBJECT IDENTIFIER info: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Upang gamitin ang configuration file na ito gamit ang opsyong "-extfile" ng # "openssl x509" na utility, pangalanan dito ang seksyong naglalaman ng # X.509v3 extension na gagamitin: # extensions = # (Bilang kahalili, gumamit ng configuration file na mayroon lamang # X.509v3 extension sa pangunahing [= default] na seksyon nito.) [ new_oids ] # Maaari kaming magdagdag ng mga bagong OID dito para magamit ng "ca" at "req" # Magdagdag ng simpleng OID na tulad nito: # testoid1=1.2. 3.4 # O gumamit ng config file substitution tulad nito: # testoid2=$(testoid1).5.6 ################################ ###################################### [ ca ] default_ca = CA_default # Ang default na seksyon ng ca ## ###################################################### ################## [ CA_default ] dir = $ENV::KEY_DIR # Kung saan pinapanatili ang lahat ng mga sertipikasyon = $dir # Kung saan pinananatili ang mga ibinigay na sertipikasyon crl_dir = $dir # Kung saan ang ibinigay crl ay pinananatiling database = $dir/index.txt # database index file. new_certs_dir = $dir # default na lugar para sa mga bagong certs. certificate = $dir/ca.crt # Ang serial ng CA certificate = $dir/serial # Ang kasalukuyang serial number crl = $dir/crl.pem # Ang kasalukuyang CRL private_key = $dir/ca.key # Ang pribadong key RANDFILE = $ dir/.rand # private random number file x509_extensions = usr_cert # Ang mga extension na idaragdag sa cert # Mga extension na idaragdag sa isang CRL. Tandaan: Ang Netscape communicator ay sumasakal sa mga V2 CRL # kaya ito ay binibigyang komento bilang default upang mag-iwan ng V1 CRL. # crl_extensions = crl_ext default_days = 3650 # gaano katagal magse-certify para sa default_crl_days= 30 # gaano katagal bago ang susunod na CRL default_md = md5 # kung aling md ang gagamitin. preserve = no # keep pass DN ordering # Ilang pagkakaibang paraan ng pagtukoy kung gaano kapareho ang hitsura ng kahilingan # Para sa uri ng CA, dapat na pareho ang mga nakalistang attribute, at ang opsyonal na # at ibinigay na mga field ay ganoon lang:-) policy = policy_match # Para sa patakaran ng CA [ policy_match ] countryName = match stateOrProvinceName = match organizationName = match organizationalUnitName = opsyonal commonName = supplied emailAddress = opsyonal # Para sa "kahit ano" na patakaran # Sa puntong ito, dapat mong ilista ang lahat ng katanggap-tanggap na "object" # na uri . [ policy_anything ] countryName = opsyonal stateOrProvinceName = opsyonal localityName = opsyonal organizationName = opsyonal organizationalUnitName = opsyonal commonName = ibinigay na emailAddress = opsyonal ############################ ############################################## [ req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # Ang mga extension na idaragdag sa self signed cert # Mga password para sa mga pribadong key kung hindi naroroon ay ipo-prompt ang mga ito para sa # input_password = secret # Output_password nagtatakda ng mask para sa mga pinapahintulutang uri ng string. Mayroong ilang mga pagpipilian. # default: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: UTF8Strings lang. # nombstr: PrintableString, T61String (walang BMPStrings o UTF8String). # MASK:XXXX isang literal na halaga ng mask. # BABALA: kasalukuyang mga bersyon ng Netscape crash sa BMPStrings o UTF8Strings # kaya gamitin ang opsyong ito nang may pag-iingat! string_mask = nombstr # req_extensions = v3_req # Ang mga extension na idaragdag sa isang kahilingan sa sertipiko [ req_distinguished_name ] countryName = Pangalan ng Bansa (2 letter code) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvince Name = 2 stateOrProvince Name ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Pangalan ng Lokalidad (hal. lungsod) localityName_default = $ENV::KEY_CITY 0.organizationName = Pangalan ng Organisasyon (hal. kumpanya) 0.organizationName_default = $ENV::KEY_ORG # we can do this but hindi ito kailangan nang normal:-) #1.organizationName = Pangalawang Pangalan ng Organisasyon (hal., kumpanya) #1.organizationName_default = Mundo Wide Web Pty Ltd organizationalUnitName = Pangalan ng Unit ng Organisasyon (hal. seksyon) #organizationalUnitName_default = commonName = Common Name (hal., ang iyong pangalan o ang hostname ng iyong server) commonName_max = 64 emailAddress = Email Address emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET extension number 3 [ req_attributes ] challengePassword = Isang hamon sa password challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Isang opsyonal na pangalan ng kumpanya [ usr_cert ] # Ang mga extension na ito ay idinagdag kapag ang "ca" ay pumirma ng isang kahilingan # Ito ay labag sa mga alituntunin ng PKIX. ngunit ang ilang mga CA ay gumagawa nito at ang ilang software # ay nangangailangan nito upang maiwasan ang pagbibigay-kahulugan sa isang end user certificate bilang isang CA:FALSE # Narito ang ilang mga halimbawa ng paggamit ng nsCertType Kung ito ay tinanggal # ang sertipiko ay maaaring gamitin para sa anumang bagay . *maliban sa pag-sign ng object # OK ito para sa isang SSL server # nsCertType = server # Para sa isang object signing certificate ito ay gagamitin # nsCertType = objsign # Para sa normal na paggamit ng kliyente ito ay # nsCertType = client, email #. at para sa lahat kasama ang pag-sign ng object: # nsCertType = client, email, objsign # Ito ay tipikal sa keyUsage para sa isang client certificate. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Ipapakita ito sa comment listbox ng Netscape nsComment = "OpenSSL Generated Certificate" # Ang mga rekomendasyon ng PKIX ay hindi nakakapinsala kung kasama sa lahat ng mga certificate na subjectKeyIdentifier=hash authorityKeyIdentifier=keyid,issuer:para sa lahat. subjectAltName at issuerAltname # I-import ang email address # subjectAltName=email:copy # Copy subject details # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl. #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- Gumawa ng cert na may nsCertType na nakatakda sa "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL Generated Server Certificate" subjectKeyIdentifier=hash authorityKeyidre ] # Mga extension na idaragdag sa isang kahilingan sa sertipiko basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Mga Extension para sa karaniwang rekomendasyon ng CA # PKIX. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # Ito ang inirerekomenda ng PKIX ngunit ang ilang sirang software ay sumasakal sa mga kritikal na # extension. #basicConstraints = critical,CA:true # Kaya ginagawa namin ito sa halip. basicConstraints = CA:true # Key usage: ito ay tipikal para sa isang CA certificate. Gayunpaman dahil ito ay # pipigilan na gamitin ito bilang isang pagsubok na self-signed certificate, ito ay pinakamahusay na # iwan bilang default. # keyUsage = cRLSign, keyCertSign # Maaaring gusto din ito ng ilan # nsCertType = sslCA, emailCA # Isama ang email address sa subject alt name: isa pang rekomendasyon ng PKIX # subjectAltName=email:copy # Kopyahin ang mga detalye ng issuer # issuerAltName=issuer:copy # DER hex encoding ng isang extension: mag-ingat lamang sa mga eksperto! # obj=DER:02:03 # Kung saan ang "obj" ay isang pamantayan o idinagdag na bagay # Maaari mo ring i-override ang isang sinusuportahang extension: # basicConstraints= critical, DER:30:03:01:01:FF [ crl_ext ] # CRL extensions . # Tanging issuerAltName at authorityKeyIdentifier ang may anumang kahulugan sa isang CRL. # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always Binabati kita! Kakagawa mo lang ng mga pangunahing configuration file para sa iyong server. Ipagpatuloy natin ang pag-set up nito.

Ngayon ay gagawa din kami ng isang file gamit ang notepad C:\OpenVPN\easy-rsa\vars.bat, kinopya ang sumusunod na text dito: @echo off set path=%path%;c:\OpenVPN\bin set HOME=c:\OpenVPN\easy-rsa set KEY_CONFIG=openssl.cnf set KEY_DIR=c:\OpenVPN\ssl set KEY_SIZE=1024 set KEY_COUNTRY=RU set KEY_PROVINCE=Kaluga set KEY_CITY=Kaluga set KEY_ORG=CompKaluga set KEY_EMAIL=decker@site At gayundin ang file C:\OpenVPN\easy-rsa\openssl.cnf : # # OpenSSL halimbawa ng configuration file. # Ito ay kadalasang ginagamit para sa pagbuo ng mga kahilingan sa sertipiko. # # Pinipigilan ng kahulugang ito ang mga sumusunod na linya na mabulunan kung ang HOME ay hindi # tinukoy. HOME = . RANDFILE = $ENV::HOME/.rnd # Extra OBJECT IDENTIFIER info: #oid_file = $ENV::HOME/.oid oid_section = new_oids # Upang gamitin ang configuration file na ito gamit ang opsyong "-extfile" ng # "openssl x509" na utility, pangalanan dito ang seksyong naglalaman ng # X.509v3 extension na gagamitin: # extensions = # (Bilang kahalili, gumamit ng configuration file na mayroon lamang # X.509v3 extension sa pangunahing [= default] na seksyon nito.) [ new_oids ] # Maaari kaming magdagdag ng mga bagong OID dito para magamit ng "ca" at "req" # Magdagdag ng simpleng OID na tulad nito: # testoid1=1.2. 3.4 # O gumamit ng config file substitution tulad nito: # testoid2=$(testoid1).5.6 ################################ ###################################### [ ca ] default_ca = CA_default # Ang default na seksyon ng ca ## ###################################################### ################## [ CA_default ] dir = $ENV::KEY_DIR # Kung saan pinapanatili ang lahat ng mga sertipikasyon = $dir # Kung saan pinananatili ang mga ibinigay na sertipikasyon crl_dir = $dir # Kung saan ang ibinigay crl ay pinananatiling database = $dir/index.txt # database index file. new_certs_dir = $dir # default na lugar para sa mga bagong certs. certificate = $dir/ca.crt # Ang serial ng CA certificate = $dir/serial # Ang kasalukuyang serial number crl = $dir/crl.pem # Ang kasalukuyang CRL private_key = $dir/ca.key # Ang pribadong key RANDFILE = $ dir/.rand # private random number file x509_extensions = usr_cert # Ang mga extension na idaragdag sa cert # Mga extension na idaragdag sa isang CRL. Tandaan: Ang Netscape communicator ay sumasakal sa mga V2 CRL # kaya ito ay binibigyang komento bilang default upang mag-iwan ng V1 CRL. # crl_extensions = crl_ext default_days = 3650 # gaano katagal magse-certify para sa default_crl_days= 30 # gaano katagal bago ang susunod na CRL default_md = md5 # kung aling md ang gagamitin. preserve = no # keep pass DN ordering # Ilang pagkakaibang paraan ng pagtukoy kung gaano kapareho ang hitsura ng kahilingan # Para sa uri ng CA, dapat na pareho ang mga nakalistang attribute, at ang opsyonal na # at ibinigay na mga field ay ganoon lang:-) policy = policy_match # Para sa patakaran ng CA [ policy_match ] countryName = match stateOrProvinceName = match organizationName = match organizationalUnitName = opsyonal commonName = supplied emailAddress = opsyonal # Para sa "kahit ano" na patakaran # Sa puntong ito, dapat mong ilista ang lahat ng katanggap-tanggap na "object" # na uri . [ policy_anything ] countryName = opsyonal stateOrProvinceName = opsyonal localityName = opsyonal organizationName = opsyonal organizationalUnitName = opsyonal commonName = ibinigay na emailAddress = opsyonal ############################ ############################################## [ req ] default_bits = $ENV : :KEY_SIZE default_keyfile = privkey.pem distinguished_name = req_distinguished_name attributes = req_attributes x509_extensions = v3_ca # Ang mga extension na idaragdag sa self signed cert # Mga password para sa mga pribadong key kung hindi naroroon ay ipo-prompt ang mga ito para sa # input_password = secret # Output_password nagtatakda ng mask para sa mga pinapahintulutang uri ng string. Mayroong ilang mga pagpipilian. # default: PrintableString, T61String, BMPString. # pkix: PrintableString, BMPString. # utf8only: UTF8Strings lang. # nombstr: PrintableString, T61String (walang BMPStrings o UTF8String). # MASK:XXXX isang literal na halaga ng mask. # BABALA: kasalukuyang mga bersyon ng Netscape crash sa BMPStrings o UTF8Strings # kaya gamitin ang opsyong ito nang may pag-iingat! string_mask = nombstr # req_extensions = v3_req # Ang mga extension na idaragdag sa isang kahilingan sa sertipiko [ req_distinguished_name ] countryName = Pangalan ng Bansa (2 letter code) countryName_default = $ENV::KEY_COUNTRY countryName_min = 2 countryName_max = 2 stateOrProvince Name = 2 stateOrProvince Name ) stateOrProvinceName_default = $ENV::KEY_PROVINCE localityName = Pangalan ng Lokalidad (hal. lungsod) localityName_default = $ENV::KEY_CITY 0.organizationName = Pangalan ng Organisasyon (hal. kumpanya) 0.organizationName_default = $ENV::KEY_ORG # we can do this but hindi ito kailangan nang normal:-) #1.organizationName = Pangalawang Pangalan ng Organisasyon (hal., kumpanya) #1.organizationName_default = Mundo Wide Web Pty Ltd organizationalUnitName = Pangalan ng Unit ng Organisasyon (hal. seksyon) #organizationalUnitName_default = commonName = Common Name (hal., ang iyong pangalan o ang hostname ng iyong server) commonName_max = 64 emailAddress = Email Address emailAddress_default = $ENV::KEY_EMAIL emailAddress_max = 40 # SET-ex3 = SET extension number 3 [ req_attributes ] challengePassword = Isang hamon sa password challengePassword_min = 4 challengePassword_max = 20 unstructuredName = Isang opsyonal na pangalan ng kumpanya [ usr_cert ] # Ang mga extension na ito ay idinagdag kapag ang "ca" ay pumirma ng isang kahilingan # Ito ay labag sa mga alituntunin ng PKIX. ngunit ang ilang mga CA ay gumagawa nito at ang ilang software # ay nangangailangan nito upang maiwasan ang pagbibigay-kahulugan sa isang end user certificate bilang isang CA:FALSE # Narito ang ilang mga halimbawa ng paggamit ng nsCertType Kung ito ay tinanggal # ang sertipiko ay maaaring gamitin para sa anumang bagay . *maliban sa pag-sign ng object # OK ito para sa isang SSL server # nsCertType = server # Para sa isang object signing certificate ito ay gagamitin # nsCertType = objsign # Para sa normal na paggamit ng kliyente ito ay # nsCertType = client, email #. at para sa lahat kasama ang pag-sign ng object: # nsCertType = client, email, objsign # Ito ay tipikal sa keyUsage para sa isang client certificate. # keyUsage = nonRepudiation, digitalSignature, keyEncipherment # Ipapakita ito sa comment listbox ng Netscape nsComment = "OpenSSL Generated Certificate" # Ang mga rekomendasyon ng PKIX ay hindi nakakapinsala kung kasama sa lahat ng mga certificate na subjectKeyIdentifier=hash authorityKeyIdentifier=keyid,issuer:para sa lahat. subjectAltName at issuerAltname # I-import ang email address # subjectAltName=email:copy # Copy subject details # issuerAltName=issuer:copy #nsCaRevocationUrl = http://www.domain.dom/ca-crl.pem #nsBaseUrl #nsRevocationUrl #nsRenewalUrl. #nsCaPolicyUrl #nsSslServerName [ server ] # JY ADDED -- Gumawa ng cert na may nsCertType na nakatakda sa "server" basicConstraints=CA:FALSE nsCertType = server nsComment = "OpenSSL Generated Server Certificate" subjectKeyIdentifier=hash authorityKeyidre ] # Mga extension na idaragdag sa isang kahilingan sa sertipiko basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment [ v3_ca ] # Mga Extension para sa karaniwang rekomendasyon ng CA # PKIX. subjectKeyIdentifier=hash authorityKeyIdentifier=keyid:always,issuer:always # Ito ang inirerekomenda ng PKIX ngunit ang ilang sirang software ay sumasakal sa mga kritikal na # extension. #basicConstraints = critical,CA:true # Kaya ginagawa namin ito sa halip. basicConstraints = CA:true # Key usage: ito ay tipikal para sa isang CA certificate. Gayunpaman dahil ito ay # pipigilan na gamitin ito bilang isang pagsubok na self-signed certificate, ito ay pinakamahusay na # iwan bilang default. # keyUsage = cRLSign, keyCertSign # Maaaring gusto din ito ng ilan # nsCertType = sslCA, emailCA # Isama ang email address sa subject alt name: isa pang rekomendasyon ng PKIX # subjectAltName=email:copy # Kopyahin ang mga detalye ng issuer # issuerAltName=issuer:copy # DER hex encoding ng isang extension: mag-ingat lamang sa mga eksperto! # obj=DER:02:03 # Kung saan ang "obj" ay isang pamantayan o idinagdag na bagay # Maaari mo ring i-override ang isang sinusuportahang extension: # basicConstraints= critical, DER:30:03:01:01:FF [ crl_ext ] # CRL extensions . # Tanging issuerAltName at authorityKeyIdentifier ang may anumang kahulugan sa isang CRL. # issuerAltName=issuer:copy authorityKeyIdentifier=keyid:always,issuer:always Binabati kita! Kakagawa mo lang ng mga pangunahing configuration file para sa iyong server. Ipagpatuloy natin ang pag-set up nito. - Para sa karagdagang pagpapasadya server kakailanganin namin ng ilang mga kasanayan sa command line. Una sa lahat, alamin natin kung paano ilunsad ito? Mayroong ilang mga paraan, halimbawa, i-click ang Start -> Run (o isang kumbinasyon ng mga button Win+R) sa keyboard at ipasok ang patlang na lilitaw cmd at i-click ang OK. Gayunpaman, ang mga gumagamit ng Windows 7 / Windows Vista ay kailangang patakbuhin ang console na may mga karapatan ng administrator ang pinakamadaling paraan upang gawin ito ay ang gumawa ng kaukulang shortcut sa desktop. Mag-right-click sa anumang walang laman na espasyo sa desktop at piliin ang "Lumikha ng isang shortcut" sa field na "lokasyon ng bagay", ipahiwatig lamang ang tatlong titik - cmd at tawagan ang shortcut cmd, o command line. Susunod, pinapatakbo lang ito ng mga user ng Windows XP, at pinapatakbo ito ng mga user ng Windows Vista at Windows 7 bilang isang administrator, tulad ng ginawa sa Notepad sa itaas.

- Susunod, sunud-sunod naming ipinasok ang mga linya sa console: cd C:\OpenVPN\easy-rsa vars clean-all Sa parehong oras, dapat itong magmukhang ganito sa screen:

Susunod, nang hindi isinasara ang window na ito, ipasok ang mga key generation command nang sunud-sunod: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Ang huling command (build-ca) ay gagawa ng certificate at certificate authority (CA), sa proseso , gayunpaman, magtatanong siya sa iyo ng ilang mga katanungan, na dapat sagutin bilang default sa pamamagitan ng pagpindot sa Enter button:

Susunod, nang hindi isinasara ang window na ito, ipasok ang mga key generation command nang sunud-sunod: openvpn --genkey --secret %KEY_DIR%\ta.key build-dh build-ca Ang huling command (build-ca) ay gagawa ng certificate at certificate authority (CA), sa proseso , gayunpaman, magtatanong siya sa iyo ng ilang mga katanungan, na dapat sagutin bilang default sa pamamagitan ng pagpindot sa Enter button:  Ngayon gumawa tayo ng server key: build-key-server server Pakitandaan na ang pangalawang argumento sa command ay ang pangalan ng key (server), dapat mong ipasok ang parehong pangalan kapag sinasagot ang tanong na Common Name (hal., iyong pangalan o hostname ng iyong server), ang natitirang mga tanong ay maaaring masagot bilang default sa pamamagitan ng pagpindot sa Enter button Kung nagawa mo nang tama ang lahat, ang utos ay mag-aalok na lagdaan ang sertipiko at kumpirmahin ang kahilingan, ang parehong mga tanong ay dapat masagot. Y(tingnan ang screenshot):

Ngayon gumawa tayo ng server key: build-key-server server Pakitandaan na ang pangalawang argumento sa command ay ang pangalan ng key (server), dapat mong ipasok ang parehong pangalan kapag sinasagot ang tanong na Common Name (hal., iyong pangalan o hostname ng iyong server), ang natitirang mga tanong ay maaaring masagot bilang default sa pamamagitan ng pagpindot sa Enter button Kung nagawa mo nang tama ang lahat, ang utos ay mag-aalok na lagdaan ang sertipiko at kumpirmahin ang kahilingan, ang parehong mga tanong ay dapat masagot. Y(tingnan ang screenshot):  Kung ginawa mo nang tama ang lahat, ang iyong larawan ay magiging magkapareho sa screenshot, at ang mga huling linya ng output ng command ay maglalaman ng mensahe tungkol sa matagumpay na pagdaragdag ng isang tala sa database.

Kung ginawa mo nang tama ang lahat, ang iyong larawan ay magiging magkapareho sa screenshot, at ang mga huling linya ng output ng command ay maglalaman ng mensahe tungkol sa matagumpay na pagdaragdag ng isang tala sa database. - Pagkatapos nito, pumunta sa snap-in na "Mga Serbisyo at Aplikasyon" ng console ng pamamahala, magagawa mo ito sa pamamagitan ng pag-right-click sa shortcut ng Computer (My Computer) at pagpili sa item ng Manage menu, o sa pamamagitan ng pag-type ng command sa console serbisyo.msc, hanapin ang serbisyong "OpenVPN Service" doon at piliin ang "Start" mula sa right-click na menu. Kung ginawa mo ang lahat ng tama dati, ang serbisyo ay mapupunta sa "Tumatakbo" na estado. Ngayon ay maaari mong baguhin ang uri ng startup nito sa "Auto", sa halip na "Manual", na naroon bilang default. Ang resulta ay dapat magmukhang ganito:

Kinukumpleto nito ang pagsasaayos ng server mismo, ang natitira lamang ay upang i-configure ang mga kliyente. Upang gawin ito, kailangan mo ring mag-isyu sa kanila ng mga susi at sertipiko, ito ay ginagawa halos magkapareho sa server, para lamang sa server na ginamit namin ang build-key-server command, at para sa mga kliyente gagamitin namin ang build-key na command.

Kinukumpleto nito ang pagsasaayos ng server mismo, ang natitira lamang ay upang i-configure ang mga kliyente. Upang gawin ito, kailangan mo ring mag-isyu sa kanila ng mga susi at sertipiko, ito ay ginagawa halos magkapareho sa server, para lamang sa server na ginamit namin ang build-key-server command, at para sa mga kliyente gagamitin namin ang build-key na command. - Ipagpalagay natin na mayroon tayong dalawang kliyente, tawagin natin silang client1 at client2. Isagawa natin ang mga command nang sunud-sunod: build-key client1 build-key client2 Sa kasong ito, kapag tinanong ang Common Name (hal., ang iyong pangalan o hostname ng iyong server), dapat mo ring isaad ang client name na ginamit sa command, ibig sabihin, kung ipinasok mo ang build- command key client1, pagkatapos ay sa Common Name na tanong ay sasagutin namin ang client1, kung client2, pagkatapos ay ang client2 ay masasagot sa pamamagitan ng pagpindot sa Enter, sa dulo ay hihilingin din sa iyo na pirmahan ang certificate at kumpirmahin ang kahilingan, kami. sumagot ng positibo sa parehong mga punto - Y. Ngayon ay i-restart namin ang serbisyo ng OpenVPN para magkabisa ang mga pagbabago, sa snap-in ng pamamahala ng serbisyo, sa right-click na menu na “I-restart”, o sa console na sunud-sunod naming ipinasok: net stop openvpnservice net start openvpnservice

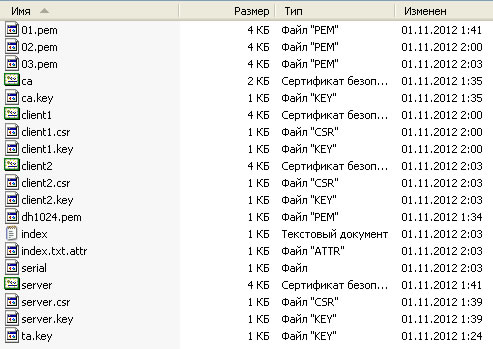

- Ngayon kung pupunta tayo sa folder, makikita natin ang susi at mga file ng sertipiko na nabuo namin doon:

Kakailanganin ng bawat kliyente ang kanyang mga file: ca.crt

Kakailanganin ng bawat kliyente ang kanyang mga file: ca.crt .crt .key ta.key I.e. para sa client 1 nangongolekta kami ng mga file na ca.crt, client1.crt, client1.key at ta.key, para sa client 2 - ca.crt, client2.crt, client2.key at ta.key, ayon sa pagkakabanggit, atbp. At ipinapadala namin ang mga ito sa kanya sa isang paraan o iba pa (ibig sabihin sa pamamagitan ng koreo, sa isang archive na may isang password, o sa isang flash drive), ang susi at mga file ng sertipiko ay dapat ilipat sa pamamagitan ng maaasahang mga channel ng komunikasyon at hindi dapat mahulog sa mga kamay ng ikatlong partido, dahil sa katunayan, gamit ang mga ito, ang isang kliyente ay maaaring makakuha ng access sa iyong virtual subnet. Sa susunod na seksyon, titingnan namin ang pag-set up ng kliyente, at ipagpalagay na nakatanggap na ito ng mga key at certificate na file mula sa iyo. - Kung ang isang firewall ay ginagamit sa PC na ginamit bilang isang server, kailangan mong idagdag ang OpenVPN sa listahan ng pagbubukod. Para sa built-in Windows Firewall sa console magagawa ito gamit ang sumusunod na command: netsh firewall add allowedprogram program = C:\OpenVPN\bin\openvpn.exe name = "OpenVPN Server" ENABLE scope = ALL profile = ALL

Pag-set up ng mga kliyente

Ang pag-set up ng isang kliyente ay mas simple kaysa sa pag-set up ng isang server; hindi namin kailangang bumuo ng mga susi, mga sertipiko, atbp. para sa kliyente, dahil lahat ng kailangan namin ay nabuo na namin sa server at inilipat sa kliyente. Samakatuwid, ang mga tagubilin para sa kliyente ay mas maikli.

Mga kapaki-pakinabang na link

- Opisyal na dokumentasyon para sa OpenVPN -

- OpenVPN man page -

- OpenVPN HOWTO (sa Russian) - http://lithium.opennet.ru/articles/openvpn/openvpn-howto.html

F.A.Q.

Maaari kang magpadala ng anumang mga tanong na mayroon ka sa email na tinukoy sa seksyon, o talakayin ang artikulong ito sa.

Posible bang ipamahagi ang Internet sa ganitong paraan?

Mula sa may-akda

Ang artikulong ito ay maaaring mai-post sa anumang mapagkukunan, kopyahin nang buo o bahagi, nang walang mga paghihigpit, sa kondisyon na ang isang link sa orihinal ay pinananatili. Ang link ay dapat maglaman ng pangalan ng aming mapagkukunan, Emergency Computer Aid, Kaluga, na naka-format bilang isang link, at naglalaman din ng pseudonym ng may-akda ng artikulo. Ang isang halimbawa ng naturang link ay maaaring:

Pag-set up ng OpenVPN server//DeckerTandaan

SA kani-kanina lang dumarating sa amin sa pamamagitan ng email malaking bilang mga tanong sa istilo ng " Tanong tungkol sa iyong artikulo sa hakbang 5 pagkatapos ng clean-all na utos, bilang resulta, ang ilang file ay kinopya mula sa iyo. Hindi ito nangyayari sa akin. ang command na openvpn --genkey --secret %KEY_DIR%\ta.key ay lumilikha ng isang susi para sa akin, ngunit pagkatapos ay ang build-dh at build-ca ay hindi nagbibigay ng mga resulta (sinulat ng cmd.exe na ang utos ay hindi panloob o panlabas.. . o isang executable na file) ang ca.key file ay hindi nilikha. Ano kaya ang nagawa kong mali?".

Ang pangunahing kahulugan nito ay bumababa sa iyong sariling kapabayaan. Ang problema kapag nagpapatakbo ng clean-all, build-key at iba pang mga command ay kapag nag-install ng OpenVPN hindi mo nasuri ang mga checkbox ng OpenSSL Utilities at OpenVPN RSA Certificate Management Scripts (dapat suriin ang mga ito!). Bigyang-pansin ang screenshot na may window ng pagpili ng bahagi sa simula ng artikulo, ang mga checkbox na ito ay naroroon!

Ang OpenVPN ay isa sa mga opsyon sa VPN (virtual private network o pribadong virtual network) na nagpapahintulot sa paghahatid ng data sa isang espesyal na nilikhang naka-encrypt na channel. Sa ganitong paraan, maaari mong ikonekta ang dalawang computer o bumuo ng isang sentralisadong network na may isang server at ilang mga kliyente. Sa artikulong ito matututunan natin kung paano lumikha ng naturang server at i-configure ito.

Tulad ng nabanggit sa itaas, sa tulong ng pinag-uusapang teknolohiya, maaari kaming magpadala ng impormasyon sa isang secure na channel ng komunikasyon. Maaaring ito ay pagbabahagi ng file o secure na access sa Internet sa pamamagitan ng isang server na nagsisilbing shared gateway. Upang malikha ito, hindi namin kailangan ng karagdagang kagamitan o espesyal na kaalaman - lahat ay ginagawa sa computer na binalak na gamitin bilang isang VPN server.

Para sa karagdagang trabaho, kakailanganin mo ring i-configure at bahagi ng kliyente sa mga makina ng mga gumagamit ng network. Ang lahat ng trabaho ay nagmumula sa paglikha ng mga susi at sertipiko, na pagkatapos ay ililipat sa mga kliyente. Binibigyang-daan ka ng mga file na ito na makakuha ng IP address kapag kumokonekta sa isang server at lumikha ng naka-encrypt na channel na binanggit sa itaas. Ang lahat ng impormasyong ipinadala sa pamamagitan nito ay mababasa lamang kung ang susi ay magagamit. Ang tampok na ito ay maaaring makabuluhang mapabuti ang seguridad at matiyak ang kaligtasan ng data.

Pag-install ng OpenVPN sa isang server machine

Ang pag-install ay isang karaniwang pamamaraan na may ilang mga nuances, na tatalakayin natin nang mas detalyado.

Pagse-set up ng server side

Kapag nag-execute susunod na hakbang dapat kang maging maingat hangga't maaari. Anumang mga error ay hahantong sa hindi pagpapagana ng server. Ang isa pang kinakailangan ay ang iyong account dapat magkaroon ng mga karapatan ng administrator.

- Pumunta tayo sa catalog "madali-rsa", na sa aming kaso ay matatagpuan sa

C:\OpenVPN\easy-rsa

Hinahanap ang file vars.bat.sample.

Palitan ang pangalan nito sa vars.bat(alisin ang salita "sample" kasama ng isang panahon).

Buksan ang file na ito sa editor. Ito ay mahalaga, dahil ito ang notepad na nagbibigay-daan sa iyo upang tama na i-edit at i-save ang mga code, na tumutulong upang maiwasan ang mga error kapag isinasagawa ang mga ito.

- Una sa lahat, tatanggalin namin ang lahat ng komentong naka-highlight sa berde - aabalahin lang kami ng mga ito. Nakukuha namin ang sumusunod:

- Susunod, baguhin ang landas sa folder "madali-rsa" sa tinukoy namin sa panahon ng pag-install. SA sa kasong ito tanggalin lang ang variable %ProgramFiles% at baguhin ito sa C:.

- Iniiwan namin ang susunod na apat na mga parameter na hindi nagbabago.

- Ang natitirang mga linya ay pinupunan nang random. Halimbawa sa screenshot.

- I-save ang file.

- Kailangan mo ring i-edit ang mga sumusunod na file:

- build-ca.bat

- build-dh.bat

- build-key.bat

- build-key-pass.bat

- build-key-pkcs12.bat

- build-key-server.bat

Kailangan nilang baguhin ang koponan

sa ganap na landas sa kaukulang file openssl.exe. Huwag kalimutang i-save ang mga pagbabago.

- Ngayon buksan ang folder "madali-rsa", clamp SHIFT at i-right click sa libreng espasyo(hindi sa pamamagitan ng mga file). SA menu ng konteksto pumili ng item "Buksan ang command window".

Magsisimula "Linya ng command" na natapos na ang paglipat sa target na direktoryo.

- Ipasok ang command sa ibaba at i-click PUMASOK.

- Susunod, naglulunsad kami ng isa pang batch file.

- Ulitin namin ang unang utos.

- Ang susunod na hakbang ay ang paglikha kinakailangang mga file. Upang gawin ito, ginagamit namin ang utos

Pagkatapos ng execution, ipo-prompt ka ng system na kumpirmahin ang data na ipinasok namin sa vars.bat file. Pindutin lang ito ng ilang beses PUMASOK hanggang sa lumitaw ang orihinal na linya.

- Gumawa ng DH key sa pamamagitan ng pagpapatakbo ng file

- Naghahanda kami ng isang sertipiko para sa bahagi ng server. Mayroong isang mahalagang punto dito. Kailangang ibigay ang pangalan kung saan kami sumulat vars.bat nasa linya "KEY_NAME". Sa ating halimbawa ito ay Mga bukol. Ang utos ay ganito ang hitsura:

build-key-server.bat Lumpics

Dito kailangan mo ring kumpirmahin ang data gamit ang key PUMASOK, at ipasok din ang titik nang dalawang beses "y"(oo), kung saan kinakailangan (tingnan ang screenshot). Command line maaaring sarado.

- Sa aming katalogo "madali-rsa" may lumabas na bagong folder na may pangalan "mga susi".

- Ang mga nilalaman nito ay dapat na kopyahin at i-paste sa folder "ssl", na dapat gawin sa root directory ng program.

Tingnan ang folder pagkatapos i-paste ang mga nakopyang file:

- Ngayon pumunta tayo sa catalog

C:\OpenVPN\config

Gumawa ng text document dito (RMB – New – Text Document), palitan ang pangalan nito server.ovpn at buksan ito sa Notepad++. Ipinasok namin ang sumusunod na code:

port 443

proto udp

dev tune

dev-node "VPN Lumpics"

dh C:\\OpenVPN\\ssl\\dh2048.pem

ca C:\\OpenVPN\\ssl\\ca.crt

cert C:\\OpenVPN\\ssl\\Lumpics.crt

key C:\\OpenVPN\\ssl\\Lumpics.key

server 172.16.10.0 255.255.255.0

pinakamaraming kliyente 32

keepalive 10 120

kliyente-sa-kliyente

comp-lzo

magpumilit-susi

magpumilit-tun

cipher DES-CBC

katayuan C:\\OpenVPN\\log\\status.log

log C:\\OpenVPN\\log\\openvpn.log

pandiwa 4

pipi 20Pakitandaan na ang mga pangalan ng mga certificate at key ay dapat tumugma sa mga nasa folder "ssl".

- Sunod naming buksan "Control Panel" at pumunta sa "Network Control Center".

- I-click ang link "Pagbabago ng mga setting ng adaptor".

- Dito kailangan nating hanapin ang koneksyon na ginawa "TAP-Windows Adapter V9". Magagawa ito sa pamamagitan ng pag-right-click sa koneksyon at pagpunta sa mga katangian nito.

- Palitan ang pangalan nito sa "Mga Bukol ng VPN" walang quotes. Dapat tumugma ang pangalang ito sa parameter "dev-node" sa file server.ovpn.

- Ang huling yugto ay ang pagsisimula ng serbisyo. Pindutin ang kumbinasyon ng key Win+R, ipasok ang linya sa ibaba at i-click PUMASOK.

- Nakahanap kami ng serbisyo na may pangalan "OpenVpnService", i-right-click at pumunta sa mga katangian nito.

- Baguhin ang uri ng startup sa "Awtomatikong", simulan ang serbisyo at i-click "Mag-apply".

- Kung ginawa namin ang lahat ng tama, kung gayon ang isang pulang krus ay dapat mawala malapit sa adaptor. Nangangahulugan ito na ang koneksyon ay handa nang gamitin.

Pag-set up ng client side

Bago mo simulan ang pag-set up ng kliyente, kailangan mong magsagawa ng ilang mga aksyon sa server machine - bumuo ng mga key at isang sertipiko upang i-set up ang koneksyon.

Mga gawaing kailangang gawin sa makina ng kliyente:

Kinukumpleto nito ang pagsasaayos ng OpenVPN server at kliyente.

Konklusyon

Ang pag-aayos ng iyong sariling VPN network ay magbibigay-daan sa iyo na protektahan ang ipinadalang impormasyon hangga't maaari, pati na rin gawing mas secure ang pag-surf sa Internet. Ang pangunahing bagay ay maging mas maingat kapag nagse-set up ng server at mga bahagi ng kliyente, kung kailan mga tamang aksyon Mae-enjoy mo ang lahat ng benepisyo ng isang pribadong virtual network.

Isang bukas na pagpapatupad ng teknolohiya ng VPN - Virtual Private Network, na idinisenyo upang lumikha ng mga virtual na pribadong network sa pagitan ng isang pangkat ng mga heyograpikong malayuang node sa isang bukas na channel ng paghahatid ng data (Internet). Ang OpenVPN ay angkop para sa mga gawain tulad ng pag-secure ng isang malayuang koneksyon sa network sa isang server nang hindi binubuksan ang Internet access dito, na parang kumokonekta ka sa isang host sa iyong lokal na network. Ang seguridad ng koneksyon ay nakakamit sa pamamagitan ng OpenSSL encryption.

Paano ito gumagana?

Kapag kumpleto na ang OpenVPN setup, matatanggap ng server ang external secure na SSL mga koneksyon sa network sa virtual network adapter (tun/tap) na nilikha noong inilunsad ang serbisyo ng VPN, nang hindi naaapektuhan ang mga patakaran para sa pagproseso ng trapiko ng iba pang mga interface (panlabas na Internet adapter, atbp.) Posibleng i-configure pangkalahatang pag-access OpenVPN client sa isang partikular na network adapter na nasa server. Tinatalakay ng ikalawang bahagi ng mga tagubilin ang naturang pag-tunnel ng trapiko sa Internet ng gumagamit. Sa paraan ng pagpapasa na ito, ang host na nagpoproseso ng mga koneksyon sa VPN ay gaganap din ng function ng isang proxy server (Proxy) - pag-isahin ang mga panuntunan para sa aktibidad ng user network at ruta ng trapiko sa Internet ng kliyente sa ngalan nito.

Pag-install ng OpenVPN sa server

Dapat kang bumuo ng isang hiwalay na SSL certificate para sa bawat VPN client.

Mayroong opsyon sa pagsasaayos ng OpenVPN na nagbibigay-daan sa iyong gumamit ng isang sertipiko para sa ilang kliyente (tingnan ang file server.ovpn-> opsyon "duplicate-cn"), ngunit hindi ito inirerekomenda mula sa isang punto ng seguridad. Maaaring mabuo ang mga sertipiko sa hinaharap habang kumokonekta ang mga bagong kliyente. Samakatuwid, ngayon ay lilikha lamang kami ng isa para sa kliyente kliyente1:

Patakbuhin ang mga sumusunod na command upang makabuo ng mga client key: cd\

cd "C:\Program Files\OpenVPN\easy-rsa"

.\build-key.bat client1

Tandaan: ang client1 argument ay ang pangalan ng hinaharap na file.

Sa field na Common Name, ipinapahiwatig namin ang pangalan ng kliyente (sa aming kaso, client1).

Mga Pagpipilian sa Diffie Hellman

Upang makumpleto ang pag-setup ng pag-encrypt, kailangan mong patakbuhin ang script ng pagbuo ng parameter ng Diffie-Hellman: .\build-dh.bat

Ang pagpapakita ng impormasyon tungkol sa paglikha ng mga parameter ay ganito:

Paglipat ng mga nilikhang susi/sertipiko

Ang nabuong mga sertipiko ay matatagpuan sa direktoryo C:\Program Files\OpenVPN\easy-rsa\keys. Kopyahin ang mga file na nakalista sa ibaba sa direktoryo C:\Program Files\OpenVPN\config:

- ca.crt

- dh2048.pem/dh1048.pem

- server.crt

- server.key

Configuration ng OpenVPN server

Sa puno, hanapin ang direktoryo na HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. Sa kanang bahagi ng window, hanapin ang variable IPEnableRouter, i-double click upang pumunta sa window sa pag-edit ng halaga at baguhin ito sa 1 , sa gayon ay nagbibigay-daan sa pag-address sa VPS.

Autostart OpenVPN

Agad nating i-configure ang serbisyo ng OpenVPN upang mag-autostart kapag nagsimula ang system. Pagbubukas "Mga Serbisyo" Windows. Hanapin ang OpenVPN sa listahan -> RMB -> Properties -> Ilunsad: Awtomatikong

Tungkol dito pangunahing setup Nakumpleto na ang Virtual Private Network Server. Hanapin ang file C:\Program Files\OpenVPN\config\server.ovpn-> right-click -> "Start OpenVPN on this config" para simulan ang virtual private network server at ang settings file na inihanda namin.

Configuration ng OpenVPN Client

Available ang OpenVPN client application para sa lahat ng sikat na operating system: Windows / Linux / iOS / Android. Para sa MacOS ang kliyente ay ginagamit Tunnelblick. Gumagana ang lahat ng application na ito sa parehong mga configuration file. Maaaring may kaunting pagkakaiba lamang sa pagitan ng ilang mga opsyon. Maaari mong malaman ang tungkol sa mga ito sa pamamagitan ng pag-aaral ng dokumentasyon para sa iyong OpenVPN client. Sa gabay na ito, titingnan namin ang pagkonekta sa isang Windows client gamit ang parehong pamamahagi ng program na na-install namin sa server. Kapag gumagamit ng mga application para sa iba pang mga operating system, ang logic ng pag-setup ay magkatulad.

- I-install sa computer ng kliyente.

- Kinokopya namin ang mga file ng certificate ng kliyente na dati nang ginawa sa server (2 certificate na may extension na .crt at isang key na may extension na .key) sa direktoryo na C:\Program Files\OpenVPN\config at ginagamit ang aming client configuration file na client.ovpn. Pinakabagong file Pagkatapos makopya sa device ng user, tatanggalin namin ito sa server o ililipat mula sa config folder para maiwasan ang pagkalito sa hinaharap.

- Buksan ang client.ovpn file. Hanapin ang line remote my-server-1 1194 at tukuyin ang IP address dito o domain name Mga VPN server:

remote1194 Halimbawa: remote 111.222.88.99 1194

- Paghahanap ng mga paraan upang makakuha ng mga sertipiko. Ipinapahiwatig namin sa loob nito ang mga landas patungo sa dati nang kinopya na mga sertipiko ca.crt, client1.key, client1.crt tulad ng sa halimbawa sa ibaba:

# Tingnan ang server config file para sa higit pa

# paglalarawan. Pinakamabuting gamitin

# isang hiwalay na .crt/.key na pares ng file

# para sa bawat isa kliyente. Isang solong ca

# file ay maaaring gamitin para sa lahat ng mga kliyente.

ca "C:\\Program Files\\OpenVPN\\config\\ca.crt"

cert "C:\\Program Files\\OpenVPN\\config\\client1.crt"

key "C:\\Program Files\\OpenVPN\\config\\client1.key"

# Dapat panatilihing lihim ang file na ito - I-save ang file. Kumpleto na ang setup ng client side.

Sinusuri ang Mga Panuntunan sa Windows Firewall

Pansin! Para sa tamang operasyon Serbisyo ng OpenVPN kinakailangan na mabuksan ang mga angkop na daungan sa hilaga (default na UDP 1194). Suriin ang kaukulang panuntunan sa iyong Firewall o third-party na antivirus software.

Sinusuri ang koneksyon sa OpenVPN

Ilunsad ang OpenVPN server, para gawin ito, pumunta sa C:\Program Files\OpenVPN\config directory at piliin ang server configuration file (mayroon kaming server.ovpn -> RMB ->

Simulan ang client, para gawin ito, pumunta sa C:\Program Files\OpenVPN\config directory at piliin ang client configuration file (mayroon kaming client.ovpn -> RMB -> "Start OpenVPN on this config file").

Ang window ng katayuan ng koneksyon ay lilitaw sa screen. Pagkalipas ng ilang segundo, mababawasan ito sa tray. Ang berdeng indicator ng OpenVPN shortcut sa notification area ay nagpapahiwatig ng matagumpay na koneksyon.

Suriin natin ang accessibility ng OpenVPN server mula sa client device gamit ang panloob na pribadong network address nito:

Mayroon ka na ngayong handa nang gamitin na virtual pribadong network na nagbibigay-daan sa iyong gumawa ng mga secure na koneksyon sa network sa pagitan ng mga kliyente nito at ng server gamit ang bukas at heyograpikong paraan. malayong mga punto koneksyon sa Internet.

Pangunahing ito ay isang maintenance release na may mga bugfix at pagpapahusay. Isa sa mga malalaking bagay ay pinahusay na suporta sa TLS 1.3. Ang isang buod ng mga pagbabago ay magagamit sa Changes.rst, at isang buong listahan ng mga pagbabago ay magagamit.

. Lilipat kami sa mga installer ng MSI sa OpenVPN 2.5, ngunit mananatiling NSIS-only ang OpenVPN 2.4.x.

ay hindi gumana sa Windows XP. Ang huling bersyon ng OpenVPN na sumusuporta sa Windows XP ay 2.3.18, na nada-download bilang at mga bersyon.

Kung makakita ka ng bug sa release na ito, mangyaring maghain ng ulat ng bug sa aming . Sa mga hindi tiyak na sitwasyon, mangyaring makipag-ugnayan muna sa aming mga developer, gamit ang channel o ang developer ng IRC channel (#openvpn-devel sa irc.freenode.net). Para sa generic na tulong, tingnan ang aming opisyal na , at user na channel ng IRC (#openvpn sa irc.freenode.net).

Pinagmulan ng Tarball (gzip) |

Lagda ng GnuPG | openvpn-2.4.7.tar.gz |

Pinagmulan ng Tarball (xz) |

Lagda ng GnuPG | openvpn-2.4.7.tar.xz |

Source Zip |

Lagda ng GnuPG | openvpn-2.4.7.zip |

Windows installer (NSIS) |

Lagda ng GnuPG | openvpn-install-2.4.7-I603.exe |

TANDAAN: ang GPG key na ginamit para lagdaan ang mga release file ay nabago mula noong OpenVPN 2.4.0. Available ang mga tagubilin para sa pag-verify ng mga lagda, pati na rin ang bagong GPG public key.

Nagbibigay din kami ng mga static na URL na tumuturo sa mga pinakabagong release para mapadali ang automation. Para sa isang listahan ng mga file, tingnan ang .

Available din ang release na ito sa sarili naming mga software repository para sa Debian at Ubuntu, Ang mga sinusuportahang arkitektura ay i386 at amd64. Para sa mga detalye. tingnan mo .

OpenVPN 2.4.6 - inilabas noong 2018.04.24

Pangunahing ito ay isang maintenance release na may mga menor de edad na bugfix at pagpapahusay, at isang may-katuturang pag-aayos para sa seguridad ang Windows Interactive na Serbisyo. Kasama sa installer ng Windows ang na-update na OpenVPN GUI at OpenSSL. Kasama sa installer na I601 ang tap-windows6 driver 9.22.1 na mayroong isang pag-aayos sa seguridad at bumaba ang suporta sa Windows Vista. Gayunpaman, sa installer na I602 kinailangan naming bumalik sa tap-windows 9.21.2 dahil sa pagtanggi ng driver sa bagong install na Windows 10 rev 1607 at mas bago kapag pinagana ang Secure Boot. Ang pagkabigo ay dahil sa bago, mas mahigpit na mga kinakailangan sa pagpirma ng driver. Ang 9.22.1 na bersyon ng driver ay nasa proseso ng pag-apruba at pagpirma ng Microsoft at isasama sa paparating na Windows installer.

Pakitandaan na ang LibreSSL ay hindi isang suportadong crypto backend. Tumatanggap kami ng mga patch at nagsusuri kami sa OpenBSD 6.0 na kasama ng LibreSSL, ngunit kung ang mga bagong bersyon ng LibreSSL ay sumisira sa pagiging tugma ng API hindi namin inaako ang responsibilidad na ayusin iyon.

Tandaan din na ang mga installer ng Windows ay binuo gamit ang bersyon ng NSIS na na-patched laban sa ilang . Batay sa aming pagsubok, gayunpaman, ang mga mas lumang bersyon ng Windows gaya ng Windows 7 ay maaaring hindi makinabang sa mga pag-aayos na ito. Kaya't lubos ka naming hinihikayat na palaging ilipat ang mga installer ng NSIS sa isang lokasyon na hindi nasusulat ng user bago patakbuhin ang mga ito. Ang aming pangmatagalang plano ay lumipat sa paggamit ng mga installer ng MSI sa halip.

Kung ikukumpara sa OpenVPN 2.3 ito ay isang pangunahing pag-update na may malaking bilang ng mga bagong tampok, pagpapabuti at pag-aayos. Ang ilan sa mga pangunahing feature ay ang AEAD (GCM) cipher at Elliptic Curve DH key exchange support, pinahusay na IPv4/IPv6 dual stack support at mas tuluy-tuloy na paglipat ng koneksyon kapag nagbago ang IP address ng kliyente (Peer-ID). Gayundin, ang bagong -- Maaaring gamitin ang tampok na tls-crypt upang madagdagan ang privacy ng koneksyon ng mga user.

Ang OpenVPN GUI na kasama ng Windows installer ay may malaking bilang ng mga bagong feature kumpara sa isang naka-bundle sa OpenVPN 2.3. Ang isa sa mga pangunahing tampok ay ang kakayahang magpatakbo ng OpenVPN GUI nang walang mga pribilehiyo ng administrator. Para sa buong detalye, tingnan ang . Ang mga bagong tampok ng OpenVPN GUI ay dokumentado.

Pakitandaan na ang mga installer ng OpenVPN 2.4 ay hindi gumana sa Windows XP.

Kung makakita ka ng bug sa release na ito, mangyaring maghain ng ulat ng bug sa aming . Sa mga hindi tiyak na sitwasyon, mangyaring makipag-ugnayan muna sa aming mga developer, gamit ang channel o ang developer ng IRC channel (#openvpn-devel sa irc.freenode.net). Para sa pangkalahatang tulong, tingnan ang aming opisyal,