Ang kilalang terminong "pagganap ng processor" ay isang layunin, kinakalkula na parameter na sinusukat sa mga flop. Gayunpaman, karamihan sa mga tao ay sinusukat ito sa gigahertz, walang muwang na paniniwalang pareho sila. Walang nakakaalam ng terminong "pagganap ng code", at ipapaliwanag ko kaagad kung bakit.

Ang dahilan ay kamakailan lamang ay naisip ko ito at hindi pa sinasabi sa sinuman ang tungkol dito. Gayunpaman, ang pagganap ng code, tulad ng pagganap ng processor, ay may mga layuning katangian na maaaring masukat. Ang artikulong ito ay partikular na tungkol sa pagganap ng code na pinaandar ng core ng processor.

Paano sinusukat ang pagganap ng code? Dahil ako ang unang nagsalita tungkol dito, sa pamamagitan ng karapatan ng nakatuklas ay susukatin ko ito sa mga yunit ng RTT;).

Ngayon seryoso. Sa modernong mga processor, ang mga pangunahing pagbabago ay ang mga operasyon sa 32-bit na mga numero, lahat ng iba pa ay kakaiba. Samakatuwid, isasaalang-alang namin ang pangunahing bagay - mga operasyon na may 32-bit na mga numero. Ilang 32-bit na operasyon sa tingin mo ang maaaring gumanap nang sabay-sabay ng isang modernong processor core?

Sasagot ang mag-aaral - isa, iisipin ng kanyang guro at sasabihin na mayroong apat, ang propesyonal - na may labindalawang operasyon lamang sa ngayon.

Kaya, ang isang code ng programa na naglo-load ng lahat ng mga yunit ng pagpapatupad ng processor nang sabay-sabay sa buong oras ng pagpapatupad ng code ay magkakaroon ng pagganap na 12 RTT. maximum! Upang maging matapat, hindi pa ako nagsulat ng ganoong code bago, ngunit sa artikulong ito susubukan kong gumawa ng isang pagsisikap.

Patunayan ko na posible ang code na may sabay-sabay na pagpapatupad ng labindalawang 32-bit na operasyon

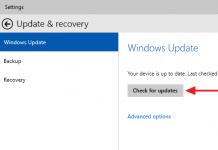

Ang program code na gumagamit ng isang actuator sa core ng processor ay natural na magkakaroon ng performance na 1 RTT. Maaaring ipagmalaki ng mga program na nabuo ng mga high-level language compiler at virtual machine interpreter ang naturang pagganap ng code. Hindi na kailangang ipagpalagay na ang tagapagpahiwatig ng pag-load ng processor, na makikita sa OS task manager, ay maaaring magsilbi bilang isang layunin na pamantayan para sa kahusayan ng code. Ang processor core load ay maaaring 100%, ngunit ang program code ay gagamit ng isang execution unit sa loob nito (performance 1 RTT). Sa kasong ito, sa 100% na pag-load, ang core ng processor ay gagana sa 1/12 ng pinakamataas na pagganap nito. Sa madaling salita, kapag ipinakita ng Windows Task Manager ang maximum na pag-load ng processor, ang aktwal na pagganap nito ay maaaring mag-iba mula 1 hanggang 12 RTT. Kung makakita ka ng 100% na pag-load sa anumang core ng processor sa window ng pagganap, mali na ipagpalagay na gumagana ang lahat ng actuator sa core na ito, hindi talaga!

Ang tanging pamantayan para sa hindi direktang pagtatasa ng pagpapatakbo ng isang core ng processor sa pinakamataas na pagganap ay maaaring ang pagkonsumo ng kuryente nito at, bilang resulta, ang ingay ng palamigan. Ngayon, kung maingay ang palamigan, kung gayon, oo, ang pagkarga ay naging maximum. Gayunpaman, oras na upang tapusin ang mga pangkalahatang konsepto at magpatuloy sa malupit na pagsasanay.

Tradisyonal na pagpapatupad ng GOST 28147-89

Hindi ako propesyonal sa larangan ng seguridad ng impormasyon, ngunit pamilyar pa rin ako sa paksa ng pag-encrypt. Na-inspire akong pag-aralan ang simetriko stream encryption partikular sa pamamagitan ng pakikipag-usap sa isang propesyonal na cryptographer na lubos kong iginagalang. At, nang makuha ang paksang ito, sinubukan kong gawin ito nang maayos, at hindi lamang maayos, ngunit mabilis din, na gumaganap ng maximum na bilang ng mga operasyon sa bawat yunit ng oras. Sa madaling salita, nahaharap ako sa gawain ng pagsulat ng code ng programa na may pinakamataas na halaga ng RTT.

Ang pagbabagong-anyo ng cryptographic alinsunod sa GOST 28147-89 ay ginagamit para sa pag-encrypt ng stream ng impormasyon sa mga channel ng komunikasyon at sa mga disk drive.

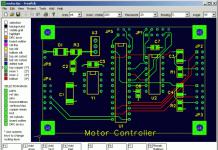

Sa kasalukuyan, ang pagpapatupad ng software ng GOST na ito sa RON ng gitnang processor ay malawakang ginagamit. Sa mga kilalang paraan ng pagpapatupad ng GOST, ang lahat ng lihim na impormasyon (mga susi sa pag-encrypt, mga kapalit na bloke) ay matatagpuan sa RAM. Binabawasan nito ang pagiging maaasahan ng pag-encrypt, dahil ang pagkakaroon ng RAM dump ay maaaring ganap na magbunyag ng lahat ng mga lihim na elemento ng crypto-transformation. Bilang karagdagan, ang pamamaraan ay may mga limitasyon sa pagganap dahil sa lokasyon ng pangunahing mga object ng conversion ng crypto sa OP at hindi kumpletong pag-load ng mga executive unit ng ALU. Ang mga modernong processor, na nagpapatupad ng pamamaraan ng crypto gamit ang isang kilalang pamamaraan, ay maaaring magbigay ng bilis ng pag-encrypt na 40–60 megabytes bawat segundo. At kung talagang mauunawaan natin ito hanggang sa wakas, ang dahilan ng mababang pagganap at mahinang seguridad ng conversion ng crypto ay ang pagpapatupad ng software ng substitution block. Para sa paglalarawan nito sa GOST, tingnan ang Fig. 1.

Ayon sa sugnay 1.2 ng GOST, ang bloke na ito ay nagpapatupad ng mga permutasyon ng tetrad (apat na bits) sa isang 32-bit na salita, ngunit ang arkitektura ng processor ng x86/64 at ang sistema ng pagtuturo nito ay hindi kaya ng epektibong pagmamanipula ng mga tetrad.

Para sa pagpapatupad ng software ng substitution block, ginagamit ang mga espesyal na talahanayan sa RAM, na inihanda sa yugto ng pagsisimula ng cryptofunction. Pinagsasama ng mga talahanayan na ito ang mga kapalit na node ng mga katabing tetrad sa 8 × 8-bit na byte na mga talahanayan, kaya naglalagay ng apat na 256-byte na talahanayan sa RAM.

Sa mas advanced na mga pagpapatupad, ang mga talahanayan na ito ay 1024 byte ang laki (256 na salita ng apat na byte). Ginawa ito upang maipatupad sa mga talahanayan ang isang karagdagang cyclic shift ng 11 na posisyon ng 32-bit na salita na nakuha bilang isang resulta ng pagpapalit (ang susunod na operasyon ng conversion algorithm ayon sa GOST). Ang isang halimbawa ng pagpapatupad ng GOST gamit ang paraang ito ay ipinapakita sa Appendix 1 (sa disk).

Ang impormasyon ng substitution block ay isang lihim na bahagi ng cryptofunction (tulad ng formulated sa GOST, tingnan ang Fig. 2).

Ang paglalagay ng mga talahanayan na ito kasama ang mga susi ng block ng pagpapalit sa OP ay sumasalungat sa mga kinakailangan ng GOST (sugnay 1.7), dahil ang lihim na impormasyon ay magagamit sa mga programa ng third-party na tumatakbo sa pag-install ng computing. Ang FSB, na nagpapatunay din sa mga pagpapatupad ng software ng pag-encrypt ayon sa GOST, ay tumitingin sa paglabag na ito, upang ilagay ito nang mahinahon, nang mapagpakumbaba. Kung, upang mailagay ang mga susi sa OP, ang FSB ay nangangailangan pa rin ng "dahon ng igos" - pag-mask sa mga susi gamit ang operasyon ng XOR, kung gayon walang kinakailangan para sa kapalit na mga bloke sa OP;

Sa madaling salita, pinapayagan ng FSB na maipasa ang mga naturang pagpapatupad ng software ng cryptoprocedure, sa kabila ng malinaw na pagbaba sa seguridad ng naturang solusyon at isang direktang paglabag sa sarili nitong mga kinakailangan ayon sa GOST (sugnay 1.7). At ito sa kabila ng mga kilalang paraan ng pagsira ng mga cipher sa pamamagitan ng pagkuha ng memory dump...

Babalik kami sa isyu ng pag-iimbak ng mga susi at kapalit na mga bloke sa mga panloob na rehistro ng processor nang kaunti mamaya (mayroong maganda at mabilis na solusyon), ngunit sa ngayon ay mag-iimbak lamang kami ng mga susi sa pag-encrypt sa mga rehistro ng MMX, ito ay mas maaasahan.

Ngunit sapat na ang mga lyrics, kung ano ang mahalaga para sa paksang isinasaalang-alang ay ang program code na ito ay may pagganap na 1 RTT. Ngayon magsulat tayo ng code na may pagganap ng 2 RTT.

Multithreaded na pagpapatupad ng GOST 28147-89

Ang tanging paraan upang mapabilis ang mga pamamaraan ng crypto sa kilalang algorithm ay ang pagpapakilala ng multithreading. Ang punto ng pagbabagong ito sa pagpapatupad ng algorithm ay upang kalkulahin ang ilang mga bloke ng data nang magkatulad.

Karamihan sa mga programmer ay nangangahulugan ng parallel processing na eksklusibo ang gawain ng ilang mga core ng processor, na naka-synchronize sa pamamagitan ng mga interrupt at semaphore sa memorya.

Gayunpaman, may isa pang opsyon para sa parallel na pagproseso ng data sa isang core ng processor. Hayaan akong ipaliwanag ang di-halatang ideyang ito.

Kasama sa mga modernong processor ang hindi bababa sa dalawa, at kahit tatlo hanggang anim na arithmetic-logical unit. Ang mga ALU na ito (mga FPU, address ng arithmetic unit, at iba pa) ay maaaring gumana nang hiwalay sa isa't isa ang tanging kundisyon para sa kanilang parallel na operasyon ay ang mga software object na kanilang pinapatakbo ay magkahiwalay. Sa madaling salita, sa mga tagubilin na sabay-sabay na nagpapatupad ng isang ALU, ang mga address ng memorya at mga numero ng rehistro ay dapat na iba. O, walang mga pagsusulat ang dapat gawin sa mga nakabahaging rehistro at mga address ng memorya na na-access ng iba't ibang mga yunit ng pagpapatupad ng processor.

Ang workload ng lahat ng ALU ay kinokontrol ng isang espesyal na yunit ng hardware sa loob ng processor core - ang scheduler, na nag-scan ng executable code forward, sa lalim na 32–64 bytes. Kung natuklasan ng scheduler ang mga tagubilin na maaaring patakbuhin sa ALU nang walang mga salungatan, pagkatapos ay sabay-sabay nitong pinapatakbo ang mga ito sa iba't ibang execution device. Sa kasong ito, ang counter ng executed commands ay tumuturo sa executing command (mayroong ilan sa mga ito sa naturang scheme), pagkatapos nito ang lahat ng command ay naisakatuparan na.

Karamihan sa mga sequence ng program na awtomatikong nabuo (ng mga compiler) ay hindi maaaring mag-load ng lahat ng ALU at FPU na matatagpuan sa core ng processor. Sa kasong ito, ang processor ng hardware ay idle, na makabuluhang binabawasan ang resultang pagganap nito. Nauunawaan ito ng mga developer ng processor at nagpapakilala ng mga mode para pataasin ang core frequency kapag hindi pa ganap na ginagamit ang hardware. Ito rin ang idinisenyo ng mga hypertrading system, at gagamitin ko ang system na ito para “pindutin” ang code nang maximum sa hinaharap.

Ang mga compiler, kahit na ang mga pinaka-optimized, at higit pa sa mga virtual machine engine, ay hindi makakabuo ng na-optimize na code sa mga tuntunin ng pagganap. Tanging isang programmer na may kaalaman sa engineering ang maaaring sumulat ng naturang na-optimize na code, at ang tool para sa pagsulat nito ay eksklusibong assembler.

Ang isang tipikal na paglalarawan ng posibilidad ng pagpapatupad ng ilang mga independiyenteng mga thread ng programa sa isang core ng processor ay ang pagpapatupad ng GOST, na isinagawa sa dalawang mga thread sa isang solong core ng processor. Ang ideya ng code ay simple: mayroong dalawang bloke ng data upang i-encrypt/decrypt, ngunit isang processor core na magsasagawa ng conversion. Posibleng isagawa ang conversion sa dalawang data block na ito nang sunud-sunod, at ginagawa ito hanggang ngayon. Sa kasong ito, ang oras na kinakailangan upang makumpleto ang mga pagbabago ay doble.

Ngunit magagawa mo ito nang iba: mga kahaliling utos na nauugnay sa pagproseso ng iba't ibang mga bloke ng data. Ang mga pagpipiliang ito ay ipinakita nang grapiko sa Fig. 3.

Sa figure, ang nangungunang halimbawa ay nagpapakita ng karaniwang pagkakasunud-sunod ng pagproseso ng dalawang independiyenteng mga bloke ng data. Ang unang bloke ay unang naproseso, pagkatapos ay ang processor ay nagpapatuloy upang iproseso ang pangalawang bloke. Naturally, ang nagreresultang oras ay katumbas ng dalawang beses sa oras na kinakailangan upang maproseso ang isang bloke, at ang mga actuator ng core ng processor ay hindi ganap na na-load.

Ang sumusunod ay isang halimbawa ng interleaving commands mula sa iba't ibang processing thread. Sa kasong ito, ang mga utos na nauugnay sa iba't ibang mga bloke ng data ay pinagsama-sama. Pinipili ng scheduler ang mga tagubilin na independyente sa isa't isa at ipinapadala ang mga ito para sa pagpapatupad sa ALU1 at ALU2. Ang pagpapangkat ng mga command ng una at pangalawang thread sa mga ALU na ito ay awtomatikong isinasagawa, dahil ang scheduler operating algorithm ay may kasamang pagpapangkat ng mga command na naka-link sa karaniwang data sa parehong executive device.

Upang gumana ang naturang program code nang walang ALU downtime, kinakailangan na ang bawat thread ng programa ay gumana sa sarili nitong hanay ng mga rehistro. Ang cache sa scheme na ito ay nagiging bottleneck (mayroon lamang itong dalawang data output port), kaya iniimbak namin ang mga key sa mga MMX register. Dahil sa kasong ito ang kapalit (at paglilipat) ng mga node sa memorya ay binabasa lamang, maaari silang maging karaniwan sa parehong mga thread ng programa.

Ito, siyempre, ay isang napaka-pinasimpleng paliwanag ng prinsipyo ng parallel na pagpapatupad ng mga thread ng programa sa isang solong core sa katotohanan, ang lahat ay mas kumplikado. Sa pagsasagawa, kailangan mong isaalang-alang ang arkitektura ng pipeline ng mga actuator, mga paghihigpit sa sabay-sabay na pag-access sa cache at block ng rehistro ng RON, ang pagkakaroon ng mga address arithmetic node, switch at marami pa... Kaya ito ay isang paksa para sa mga propesyonal, na mabibilang sa daliri... ng isang kamay.

Ang parallel encryption method ay epektibong ipinatupad lamang para sa 64-bit processor operating mode, dahil sa mode na ito mayroong sapat na bilang ng RON (hangga't sa 16 na piraso!). Ang isang halimbawa ng pagpapatupad ng GOST gamit ang paraang ito ay ipinapakita sa Appendix 2 (sa disk).

Malinaw na ang pagpapatupad ng GOST na ito ay may pagganap ng code ng 2 RTT code. Ngayon tingnan natin kung paano ito nakakaapekto sa oras ng pagpapatupad.

Ang cycle ng encryption para sa isang thread (Appendix 1) ay 352 clock cycle, at sa panahong ito 8 bytes ng data ang kinakalkula para sa isang two-threaded na pagpapatupad ng GOST (Appendix 2) 416 na mga cycle ng processor ang kailangan, ngunit 16 bytes ang kinakalkula. Kaya, ang nagreresultang bilis ng conversion ay tumataas mula 80 hanggang 144 megabytes para sa isang 3.6 GHz na processor.

Lumilitaw ang isang kawili-wiling larawan: ang code ay naglalaman ng eksaktong dalawang beses ng maraming mga utos, at nagpapatupad lamang ng 15% na mas mahaba, ngunit sa palagay ko ay naunawaan na ng mga mambabasa ang dahilan ng hindi pangkaraniwang bagay na ito...

Theoretically, ang code mula sa pangalawang halimbawa ay dapat na isagawa sa parehong bilang ng mga cycle tulad ng code mula sa unang halimbawa, ngunit ang scheduler node ay binuo ng mga inhinyero ng Intel, ngunit sila ay tao rin, at lahat tayo ay malayo sa perpekto. Kaya posible na suriin ang pagiging epektibo ng kanilang paglikha. Ang code na ito ay gagana rin sa isang AMD processor, at maaari mong ihambing ang kanilang mga resulta.

Kung sinuman ang hindi kukuha ng aking salita para dito, kung gayon para sa mga hindi naniniwala, ang mga programa ng pagsubok na may mga counter ng orasan ay kasama sa disk. Ang mga programa ay nasa source code, natural sa assembler, kaya may pagkakataon na suriin ang aking mga salita, at sa parehong oras, tingnan ang ilan sa mga trick ng propesyonal na coding.

Paggamit ng mga rehistro ng SSE at mga utos ng AVX ng mga modernong processor upang ipatupad ang GOST 28147-89

Kasama sa mga modernong processor ng arkitektura ng x86/64 ang isang set ng mga SSE register na may sukat na 16 bytes at mga espesyal na FPU (hindi bababa sa dalawa) upang magsagawa ng iba't ibang mga operasyon sa mga register na ito. Posibleng ipatupad ang GOST sa kagamitang ito, at sa kasong ito, ang mga kapalit na node ay maaaring ilagay hindi sa anyo ng mga talahanayan sa RAM, ngunit direkta sa mga nakalaang SSE registers.

Ang isang rehistro ng SSE ay maaaring tumanggap ng dalawang talahanayan ng 16 na hanay nang sabay-sabay. Kaya, apat na rehistro ng SSE ang ganap na makakatanggap ng lahat ng mga kapalit na talahanayan. Ang tanging kundisyon para sa naturang placement ay ang interleaving requirement, ayon sa kung aling mga tetrad ng parehong byte ang dapat ilagay sa iba't ibang SSE registers. Bilang karagdagan, ipinapayong ilagay ang mababa at matataas na tetrad ng mga input byte, ayon sa pagkakabanggit, sa mababa at mataas na tetrad ng mga byte ng SSE registers.

Natutukoy ang mga kinakailangang ito sa pamamagitan ng pag-optimize para sa umiiral na hanay ng mga AVX command. Kaya, ang bawat byte ng SSE register ay maglalaman ng dalawang tetrad na tumutugma sa iba't ibang byte ng input register ng substitution block, habang ang posisyon ng byte sa SSE register ay natatanging tumutugma sa index sa substitution block substitution table.

Ang isang diagram ng isa sa mga posibleng paglalagay ng mga kapalit na node sa mga rehistro ng SSE ay ipinapakita sa Fig. 4.

Ang paglalagay ng lihim na impormasyon ng mga kapalit na node sa mga rehistro ng SSE ay nagpapataas ng seguridad ng pamamaraan ng crypto, ngunit ang kumpletong paghihiwalay ng lihim na impormasyong ito ay posible kung ang mga sumusunod na kundisyon ay natutugunan:

- Ang processor core ay inililipat sa hypervisor host mode, at ang interrupt block (APIC) ay puwersahang hindi pinagana dito. Sa kasong ito, ang core ng processor ay ganap na nakahiwalay sa OS at mga application na tumatakbo sa pag-install ng computing.

- Ang mga rehistro ng SSE ay na-load at ang computing core ay nakahiwalay bago magsimula ang OS;

- Ang mga programa para sa mga cryptoprocedure alinsunod sa GOST ay matatagpuan sa isang hindi nababagong lugar ng memorya ng pag-install ng computing (alinman sa BIOS o sa flash memory ng MDZ).

Ang pagsunod sa mga kinakailangang ito ay magtitiyak ng kumpletong paghihiwalay at kawalan ng pagbabago ng program code ng cryptoprocedures at ang lihim na impormasyong ginagamit sa mga ito.

Para sa mahusay na sampling ng tetrad SSE registers, ang multi-input byte switch na kasama sa mga FPU block ay ginagamit. Ang mga switch na ito ay nagbibigay-daan sa mga paglipat mula sa anumang source byte patungo sa anumang destination byte, gamit ang mga indeks na matatagpuan sa isang espesyal na SSE index register. Bukod dito, ang paglipat ay isinasagawa nang magkatulad para sa lahat ng 16 na byte ng rehistro ng tatanggap ng SSE.

Ang pagkakaroon ng mga substitution storage node sa SSE registers at isang multi-input switch sa FPU blocks, posibleng ayusin ang sumusunod na pagbabago sa substitution block (Fig. 5).

Sa scheme na ito, ang input register sa bawat tetrad ay tumutukoy sa address para sa kaukulang switch, na nagpapadala ng impormasyon mula sa mga drive ng mga kapalit na node sa output register sa pamamagitan ng data bus. Ang scheme na ito ay maaaring ayusin sa tatlong paraan:

- Gumawa ng naaangkop na disenyo ng chip, ngunit ito ay hindi kapani-paniwala para sa amin.

- Ang pag-reprogram ng microcode at paglikha ng iyong sariling utos ng processor upang ipatupad ang function na ito sa mga umiiral na processor ay hindi na isang pantasya, ngunit, sa kasamaang-palad, ito ay hindi makatotohanan sa kasalukuyang mga kondisyon.

- Sumulat ng isang programa gamit ang mga opisyal na utos ng AVX. Maaaring hindi masyadong epektibo ang opsyon, ngunit maaari itong ipatupad "dito at ngayon." Kaya iyon ang susunod nating gagawin.

Ang pagpapatakbo ng mga switch ay kinokontrol ng isang espesyal na three-address command na AVX VPSHUFB. Ang unang operand nito ay ang tagatanggap ng impormasyon mula sa mga switch, ang pangalawa ay ang pinagmulan kung saan nakakonekta ang mga input ng switch. Ang ikatlong operand ay isang control register para sa mga switch, ang bawat byte ay nauugnay sa isang kaukulang switch; ang halaga sa loob nito ay tumutukoy sa bilang ng direksyon kung saan binabasa ng switch ang impormasyon. Para sa paglalarawan ng utos na ito mula sa opisyal na dokumentasyon ng Intel, tingnan ang Fig. 5. Sa Fig. Ipinapakita ng Figure 6 ang isang diagram kung paano gumagana ang utos na ito - kalahati lamang ng mga rehistro ng SSE ang ipinapakita, para sa ikalawang kalahati ang lahat ay magkatulad.

Ang switch ay gumagamit lamang ng pinakamababang apat na bits upang matukoy ang direksyon ng commutation, ang huling bit sa bawat byte ay ginagamit upang pilitin ang katumbas na receiver byte sa zero, ngunit ang switch function na ito ay hindi pa in demand sa aming kaso.

Ang isang programa para sa pag-sample ng mga tetrad sa pamamagitan ng mga switch ng FPU ay isinulat, ngunit hindi ko ito inilagay sa application - ito ay masyadong nakakalungkot. Ang pagkakaroon ng 128-bit na rehistro at paggamit lamang ng 32 bits dito ay hindi propesyonal.

Tulad ng sinasabi nila, "Ang aming finish line ay ang abot-tanaw," kaya pisilin ito, pisilin ito ... pipindutin namin ito at ilagay ito sa mga bag!

Ito ay hindi isang laro sa mga salita, ngunit isang malupit na katotohanan ng FPU - Ang mga rehistro ng SSE ay maaaring hatiin sa pantay na mga bahagi at ang parehong mga pagbabago ay maaaring gawin sa mga bahaging ito sa isang utos. Upang maunawaan ito ng processor, mayroong isang magic letter na "P" - isang packet na inilalagay bago ang command mnemonic, at hindi gaanong mahiwagang mga titik na "Q", "D", "W", "B", na ay inilalagay sa dulo at ideklara Anong mga bahagi ang nahahati sa mga rehistro ng SSE sa utos na ito?

Interesado kami sa batch mode na may SSE register na nahahati sa apat na 32-bit blocks; alinsunod dito, ang lahat ng mga utos ay lagyan ng prefix na "P" at sa dulo ay may simbolo na "D". Ginagawa nitong posible na iproseso ang apat na 32-bit na bloke na kahanay sa isang utos ng processor, iyon ay, kalkulahin ang apat na bloke ng data nang magkatulad.

Ang programa na nagpapatupad ng paraang ito ay makukuha sa Appendix 3, kasama ang lahat ng mga paliwanag doon.

Gayunpaman, pindutin nang labis! Ang mga modernong processor ay may hindi bababa sa dalawang FPU, at dalawang independiyenteng mga thread ng pagtuturo ay maaaring gamitin upang ganap na mai-load ang mga ito. Kung tama kang magpapalit ng mga command mula sa mga independiyenteng thread, maaari mong i-load nang buo ang parehong FPU unit sa trabaho at makakuha ng walong parallel na naprosesong stream ng data nang sabay-sabay. Ang nasabing programa ay isinulat, at maaari itong matingnan sa Appendix 4, ngunit kailangan mong panoorin itong mabuti - maaari kang mabaliw. Ito ang tinatawag na “the code is not for everyone...”.

Isyu sa presyo

Ang paggamit ng mga rehistro ng SSE upang mag-imbak ng mga kapalit na node ay naiintindihan - nagbibigay ito ng ilang garantiya ng paghihiwalay ng lihim na impormasyon, ngunit ang kahulugan ng pagkalkula ng cryptofunction mismo sa FPU ay hindi halata. Samakatuwid, ang oras ng pagpapatupad ng mga karaniwang pamamaraan ay sinusukat gamit ang direktang paraan ng kapalit alinsunod sa GOST para sa apat at walong mga thread.

Para sa apat na mga thread, nakuha ang isang bilis ng pagpapatupad ng 472 cycle ng processor. Kaya, para sa isang processor na may dalas na 3.6 GHz, ang isang thread ay kinakalkula sa bilis na 59 megabytes bawat segundo, at apat na mga thread, ayon sa pagkakabanggit, sa bilis na 236 megabytes bawat segundo.

Para sa walong mga thread, nakuha ang isang bilis ng pagpapatupad ng 580 na mga cycle ng processor. Kaya, para sa isang 3.6 GHz processor, ang isang thread ay binibilang sa 49 megabytes bawat segundo, at walong mga thread sa 392 megabytes bawat segundo.

Tulad ng nakikita ng mambabasa, ang code sa halimbawa #3 ay may pagganap na 4 RTT, at ang code sa halimbawa #4 ay may pagganap na 8 RTT. Sa mga halimbawang ito sa mga rehistro ng SSE, ang mga pattern ay kapareho ng kapag gumagamit ng RON, tanging ang scheduler ang nagbawas ng kahusayan nito. Kasalukuyan itong nagbibigay ng 20% na pagtaas sa tagal habang dinodoble ang haba ng code.

Bukod dito, nakuha ang mga resultang ito gamit ang mga unibersal na AVX na utos na magagamit sa parehong mga processor ng Intel at AMD. Kung nag-optimize ka para sa isang AMD processor, ang resulta ay magiging mas mahusay. Ito ay salungat sa uso, ngunit gayunpaman ito ay totoo, at narito kung bakit: Ang mga processor ng AMD ay may karagdagang hanay ng mga tagubilin, ang tinatawag na extension ng XOP, at sa karagdagang hanay ng mga tagubilin na ito ay mayroong mga makabuluhang pinasimple ang pagpapatupad ng algorithm ng GOST.

Ito ay tumutukoy sa mga utos para sa lohikal na burst byte shift at burst cyclic shift ng double words. Sa mga halimbawang ibinigay sa Appendice 3 at 4, ang mga pagkakasunud-sunod ng mga unibersal na utos ay ginagamit na nagpapatupad ng kinakailangang pagbabago: sa unang kaso, isang "dagdag" na utos, at sa kabilang kaso, apat na dagdag na utos nang sabay-sabay. Kaya may mga reserbang pag-optimize, at marami.

Pagdating sa karagdagang pag-optimize, ito ay nagkakahalaga ng pag-alala sa pagkakaroon ng 256-bit registers (YMM registers), gamit kung saan maaari mong theoretically doble ang bilis ng mga kalkulasyon. Ngunit sa ngayon ito ay isang pag-asa lamang sa ngayon, ang mga processor ay napakabagal kapag nagpapatupad ng 256-bit na mga tagubilin (ang mga FPU ay may lapad ng landas na 128 bits). Ipinakita ng mga eksperimento na sa mga modernong processor, ang pagbibilang ng 16 na thread sa mga rehistro ng YMM ay hindi nagbibigay ng anumang benepisyo. Ngunit ito ay para lamang sa ngayon; sa mga bagong modelo ng processor, ang pagganap ng 256-bit na mga tagubilin ay walang alinlangan na tataas, at pagkatapos ay ang paggamit ng 16 na parallel na mga thread ay magiging maipapayo at hahantong sa isang mas malaking pagtaas sa bilis ng pamamaraan ng crypto .

Sa teorya, maaari kang umasa sa bilis na 600–700 megabytes bawat segundo kung ang processor ay may dalawang FPU na may gumaganang lapad ng landas na 256 bit bawat isa. Sa kasong ito, maaari nating pag-usapan ang pagsusulat ng code na may kahusayan na 16 RTT, at hindi ito pantasya, ngunit sa malapit na hinaharap.

Hinalo

Muli ang tanong ng bilang ng mga rehistro ay lumitaw; Ngunit ang hypertrading mode ay makakatulong sa amin. Ang processor core ay may pangalawang set ng mga register na available sa logical processor mode. Samakatuwid, isasagawa namin ang parehong code sa dalawang lohikal na processor nang sabay-sabay. Sa mode na ito, siyempre, hindi na tayo magkakaroon ng higit pang mga actuator, ngunit dahil sa alternation makakakuha tayo ng buong load ng lahat ng actuators.

Hindi ka makakaasa sa pagtaas ng 50% dito; ang bottleneck ay ang cache memory kung saan nakaimbak ang mga teknolohikal na maskara, ngunit maaari ka pa ring makakuha ng pagtaas ng 100 karagdagang megabytes. Ang opsyong ito ay hindi ipinapakita sa mga apendise (ang mga macro ay katulad ng mga ginamit sa 8 RTT code), ngunit ito ay magagamit sa mga file ng programa. Kaya kung sinuman ang hindi naniniwala sa posibilidad ng pag-encrypt sa bilis na 500 megabytes bawat segundo sa isang core ng processor, hayaan silang magpatakbo ng mga test file. May mga text din na may comments para walang makaisip na nagsisinungaling ako.

Ang focus na ito ay posible lamang sa mga processor ng Intel, ang AMD ay mayroon lamang dalawang FPU unit sa bawat dalawang processor modules (katulad ng hypertrading mode). Ngunit may apat pang ALU na magiging kasalanan na hindi gamitin.

Maaari mong ilagay ang Bulldozer processor modules sa isang mode na katulad ng hypertrading mode, ngunit patakbuhin ang conversion sa RON sa iba't ibang mga module sa isang thread, at sa SSE registers sa isa pang thread at makakuha ng parehong 12 RTT. Hindi ko pa nasubukan ang opsyong ito, ngunit sa tingin ko ay gagana nang mas mahusay ang 12 RTT code sa AMD. Ang mga interesado ay maaaring subukan ito sa mga programa ng pagsubok ay maaaring i-adjust nang madali sa "Bulldozers".

Sino ang nangangailangan nito?

Isang seryosong tanong, ngunit may simpleng sagot - kailangan ito ng lahat. Sa lalong madaling panahon lahat tayo ay mahuhulog sa mga ulap, mag-iimbak tayo ng parehong data at mga programa doon, at doon, oh, kung paano natin gustong lumikha ng sarili nating, pribadong sulok. Upang gawin ito, kakailanganin mong i-encrypt ang trapiko, at ang bilis ng conversion ng crypto ang magiging pangunahing kadahilanan sa pagtukoy ng komportableng trabaho sa cloud. Ang aming napiling algorithm ng pag-encrypt ay maliit - alinman sa GOST o AES.

Bukod dito, kakaiba, ang algorithm ng pag-encrypt ng AES na binuo sa mga processor ay lumalabas na mas mabagal ang mga pagsubok na nagpapakita ng mga bilis na 100–150 megabytes bawat segundo, at ito ay may pagpapatupad ng hardware ng algorithm! Ang problema ay nasa single-threaded na bilang at ang kapalit na bloke, na gumagana sa mga byte (isang talahanayan ng 256 na mga hilera). Kaya lumalabas na mas epektibo ang GOST kapag ipinatupad sa arkitektura ng x86/64, sino ang mag-aakalang...

Ito ay kung pag-uusapan natin ang nakamit na antas ng bilis ng pag-encrypt. At kung isaisip natin ang mga teoretikal na pagpipino sa larangan ng pagtaas ng kahusayan ng code, malamang na walang nangangailangan nito. Halos walang mga espesyalista sa 3–6 RTT level, ang mga compiler ay karaniwang bumubuo ng code sa 1–2.5 RTT level, at karamihan sa mga programmer ay hindi alam ang assembler, at kahit alam nila ang spelling nito, hindi nila naiintindihan ang disenyo ng isang modernong processor. At kung wala ang kaalamang ito, hindi mahalaga kung ito ay isang assembler o ilang uri ng SI-sharp.

Ngunit hindi lahat ay napakalungkot: ang ilalim na linya pagkatapos ng isang linggo ng walang tulog na gabi ay isang bagong algorithm para sa pagpapatupad ng GOST, na magiging isang kasalanan na hindi patent. At ang mga aplikasyon para sa mga patent (tatlo sa kabuuan) ay nakumpleto na at nai-file, kaya, mga ginoo, mga negosyante, pumila - ang mga kababaihan at mga bata ay nakakuha ng diskwento.

). Kasabay nito, sa Russian media at mga blog ng Russian user, ang bilang ng mga tala tungkol sa algorithm na ito ay lumalaki: parehong sumasaklaw sa mga resulta ng mga pag-atake sa Russian standard na may iba't ibang antas ng pagiging maaasahan, at naglalaman ng mga opinyon tungkol sa mga katangian ng pagpapatakbo nito. Ang mga may-akda (at, dahil dito, mga mambabasa) ng mga talang ito ay madalas na nakakakuha ng impresyon na ang domestic encryption algorithm ay luma na, mabagal at may mga kahinaan na ginagawang mas madaling kapitan ng mga pag-atake kaysa sa mga dayuhang encryption algorithm na may katulad na haba ng key. Sa seryeng ito ng mga tala, nais naming sabihin sa iyo sa isang naa-access na form tungkol sa kasalukuyang estado ng mga gawain sa pamantayang Ruso. Sasakupin ng unang bahagi ang lahat ng pag-atake sa GOST 28147-89 na kilala ng internasyonal na cryptographic na komunidad at kasalukuyang mga pagtatasa ng lakas nito. Sa hinaharap na mga publikasyon, susuriin din natin ang mga katangian ng pamantayan mula sa punto ng view ng kakayahang bumuo ng mga epektibong pagpapatupad.

Nicolas Courtois - "ang dakila at kakila-kilabot"

Magsimula tayo sa isang kuwento tungkol sa mga aktibidad ni Nicolas Courtois, na siyang may-akda ng isang buong serye ng mga gawa na nakatuon sa pamantayan ng pag-encrypt ng block ng Russia ().

Noong Oktubre 2010, nagsimula ang proseso ng pagsasaalang-alang sa pagsasama ng GOST 28147-89 algorithm sa internasyonal na pamantayang ISO/IEC 18033-3. Noong Mayo 2011, isang artikulo ng sikat na cryptographer na si Nicolas Courtois ang lumabas sa ePrint electronic archive, na minarkahan ng isang napaka-hindi maliwanag na saloobin patungo sa kanya mula sa mundo ng cryptographic na komunidad. Ang mga publikasyon ni Courtois ay isang malungkot na halimbawa ng pagmamanipula ng mga konsepto, na hindi nagbubunyag ng anumang mga bagong katangian ng bagay na pinag-uusapan, ngunit sa isang pag-angkin sa sensasyon ay naghihikayat sa pagkalat ng mga maling opinyon tungkol sa mga aktwal na katangian nito sa isang walang kakayahan na kapaligiran.

Algebraic na pamamaraan

Ang pangangatwiran ni Courtois ay binuo sa paligid ng dalawang klase ng mga pamamaraan ng cryptanalysis: mga pamamaraang algebraic at mga kaugalian. Tingnan natin ang unang klase ng mga pamamaraan.

Sa isang pinasimple na paraan, ang paraan ng algebraic cryptanalysis ay maaaring inilarawan bilang ang compilation at solusyon ng isang malaking sistema ng mga equation, ang bawat isa sa mga solusyon ay tumutugma sa layunin ng cryptanalyst (halimbawa, kung ang isang system ay pinagsama-sama gamit ang isang pares ng plaintext at ciphertext, pagkatapos ang lahat ng solusyon ng system na ito ay tumutugma sa mga susi kung saan ang plaintext na ito ay na-convert sa isang ito ay naka-encrypt). Iyon ay, sa kaso ng problema ng cryptanalysis ng isang block cipher, ang kakanyahan ng algebraic na paraan ng cryptanalysis ay ang susi ay matatagpuan bilang isang resulta ng paglutas ng isang sistema ng polynomial equation. Ang pangunahing kahirapan ay upang makagawa ng isang simpleng sistema hangga't maaari, na isinasaalang-alang ang mga katangian ng isang partikular na cipher, upang ang proseso ng paglutas nito ay tumatagal ng kaunting oras hangga't maaari. Dito ginagampanan ang pangunahing papel ng mga tampok ng bawat partikular na cipher na sinusuri.

Ang pamamaraang algebraic na ginamit ni Courtois ay maaaring madaling ilarawan bilang mga sumusunod. Sa unang yugto, ang mga naturang katangian ng GOST 28147-89 ay ginagamit bilang pagkakaroon ng isang nakapirming punto para sa bahagi ng pagbabagong-anyo ng pag-encrypt, pati na rin ang tinatawag na punto ng pagmuni-muni. Salamat sa mga pag-aari na ito, maraming mga pares ang napili mula sa isang sapat na malaking bilang ng mga pares ng plaintext-ciphertext, na ginagawang posible na isaalang-alang ang mga pagbabagong hindi sa 32, ngunit sa 8 round lamang. Ang ikalawang yugto ay na, batay sa mga resulta ng 8 round transformations na nakuha sa unang yugto, isang sistema ng mga nonlinear equation ay itinayo, kung saan ang mga key bit ay hindi alam. Susunod, ang sistemang ito ay nalutas (ito ay simple, ngunit sa katotohanan ay ang pinaka-oras na bahagi ng pamamaraan, dahil ang sistema ay binubuo ng mga hindi linear na equation).

Tulad ng nabanggit sa itaas, wala kahit saan sa trabaho ang isang detalyadong paglalarawan at pagsusuri ng pagiging kumplikado ng pangalawa at pangunahing yugto ng pagtukoy ng susi. Ito ay ang pagiging kumplikado ng ikalawang yugto na tumutukoy sa pagiging kumplikado ng buong pamamaraan sa kabuuan. Sa halip, ang may-akda ay nagbibigay ng kilalang-kilala na "mga katotohanan" na batayan kung saan siya ay gumagawa ng mga pagtatantya ng lakas ng paggawa. Ang mga "katotohanan" na ito ay sinasabing batay sa mga pang-eksperimentong resulta. Ang pagsusuri ng "mga katotohanan" mula sa trabaho ni Courtois sa kabuuan ay ibinibigay sa gawain ng mga domestic na may-akda. Ang mga may-akda ng gawaing ito ay nagpapansin na marami sa mga "katotohanan" ni Courtois na ipinakita nang walang anumang ebidensya ay natagpuang mali sa panahon ng eksperimentong pagsubok. Ang mga may-akda ng artikulo ay nagpatuloy at, kasunod ni Courtois, ay nagsagawa ng pagsusuri sa pagiging kumplikado ng ikalawang yugto gamit ang mga algorithm at pagtatantya na may mahusay na itinatag. Ang mga resultang pagtatantya ng pagiging kumplikado ay nagpapakita ng kumpletong hindi nalalapat ng ipinakita na pag-atake. Bilang karagdagan sa mga domestic na may-akda, ang malalaking problema na mayroon si Courtois sa mga pagtatasa at pagbibigay-katwiran sa kanyang mga pamamaraan ay nabanggit din, halimbawa, sa trabaho.

Differential na pamamaraan

Isaalang-alang natin ang pangalawang paraan ng Courtois, na batay sa differential cryptanalysis.

Ang pangkalahatang paraan ng differential cryptanalysis ay batay sa pagsasamantala ng mga katangian ng nonlinear mapping na ginagamit sa cryptographic primitives, na nauugnay sa impluwensya ng key value sa mga dependencies sa pagitan ng mga pagkakaiba sa pagitan ng mga pares ng input at mga pares ng output value ng mga mappings na ito. . Ilarawan natin ang pangunahing ideya ng kaugalian na pamamaraan ng pagsusuri ng cryptographic ng isang block cipher. Karaniwan, binabago ng mga block cipher ang data ng pag-input sa mga yugto gamit ang isang bilang ng mga tinatawag na round transformation, at ang bawat round transformation ay hindi gumagamit ng buong key, ngunit ilang bahagi lamang nito. Isaalang-alang natin ang isang bahagyang "pinutol" na cipher, na naiiba sa orihinal dahil wala itong huling pag-ikot. Ipagpalagay natin na posibleng matukoy na ang pag-encrypt ng dalawang plaintext na naiiba sa ilang nakapirming posisyon gamit ang naturang "pinutol" na cipher ay malamang na magreresulta sa mga ciphertext na naiiba din sa ilang nakapirming posisyon. Ipinapakita ng property na ito na ang isang "pinutol" na cipher ay malamang na nag-iiwan ng dependency sa pagitan ng ilang plaintext at mga resulta ng kanilang pag-encrypt. Upang mabawi ang bahagi ng susi gamit ang halatang kapintasan na ito, kinakailangan na makapag-encrypt ng mga paunang napiling plaintext sa susi na gusto nating bawiin (ang tinatawag na "chosen plaintext attack"). Sa simula ng "key opening" na pamamaraan, isang bilang ng mga pares ng mga plaintext ay random na nabuo, na naiiba sa parehong mga nakapirming posisyon. Ang lahat ng mga teksto ay naka-encrypt gamit ang isang "buong" cipher. Ang mga resultang pares ng ciphertext ay ginagamit upang mabawi ang mga key bit na ginamit sa huling round na pagbabago, gaya ng mga sumusunod. Gamit ang ilang random na piniling halaga ng gustong key bits, ang isang pagbabagong kabaligtaran sa huling round na pagbabago ay inilalapat sa lahat ng ciphertext. Sa katunayan, kung nahulaan natin ang nais na halaga ng mga key bit, makukuha natin ang resulta ng isang "pinutol" na cipher, at kung hindi natin hulaan, talagang "i-encrypt pa natin ang data," na magbabawas lamang sa pagtitiwala sa pagitan ng mga bloke na nabanggit sa itaas (ang pagkakaiba ay nasa ilang mga nakapirming posisyon). Sa madaling salita, kung kabilang sa mga resulta ng naturang "karagdagang pagproseso" ng mga ciphertext ay mayroong maraming mga pares na naiiba sa mga nakapirming posisyon na kilala sa amin, nangangahulugan ito na nahulaan namin ang mga kinakailangang key bit. Kung hindi, magkakaroon ng makabuluhang mas kaunting mga pares. Dahil bahagi lang ng key ang ginagamit sa bawat round, ang hinanap na bits (iyon ay, ang key bits na ginamit sa huling round) ay hindi kasing dami ng mga bits sa buong key at maaari lang ulitin sa pamamagitan ng pag-uulit ng mga hakbang sa itaas . Sa kasong ito, tiyak na matitisod tayo sa tamang kahulugan balang araw.

Mula sa paglalarawan sa itaas, sumusunod na ang pinakamahalagang bagay sa pamamaraan ng pagsusuri sa kaugalian ay ang mga bilang ng mga mismong posisyon sa mga plaintext at ciphertext, ang mga pagkakaiba kung saan gumaganap ng isang mahalagang papel sa pagbawi ng mga pangunahing piraso. Ang pangunahing presensya ng mga posisyong ito, pati na rin ang hanay ng kanilang mga numero, ay direktang nakasalalay sa mga katangian ng mga nonlinear na pagbabagong iyon na ginagamit sa anumang block cipher (karaniwan ay ang lahat ng "nonlinearity" ay puro sa tinatawag na S-boxes o kapalit na mga node).

Gumagamit si Courtois ng bahagyang binagong bersyon ng pamamaraang kaugalian. Ating pansinin kaagad na si Courtois ay nagsasagawa ng kanyang pagsusuri para sa mga S-box na iba sa mga kasalukuyan at sa mga iminungkahi sa ISO. Ang gawain ay nagbibigay ng mga katangian ng kaugalian (mga numero kung saan dapat magkaiba ang mga bloke) para sa isang maliit na bilang ng mga pag-ikot. Ang katwiran para sa pagpapalawig ng mga katangian para sa higit pang mga round ay, gaya ng dati, batay sa "mga katotohanan". Ipinahayag ni Courtois, muli, nang walang iba kundi ang kanyang awtoridad, isang hindi sinusuportahang palagay na ang pagpapalit ng mga S-box ay hindi makakaapekto sa paglaban ng GOST 28147-89 laban sa kanyang pag-atake (habang sa hindi kilalang mga kadahilanan, ang mga S-box mula sa 1st working draft ng hindi isinaalang-alang ang pagdaragdag sa pamantayang ISO/IEC 18033-3). Ang pagsusuri na isinagawa ng mga may-akda ng artikulo ay nagpapakita na kahit na kunin natin ang walang batayan na "mga katotohanan" ni Courtois sa pananampalataya at pag-aralan ang GOST 28147-89 sa iba pang mga S-block, ang pag-atake ay muling lumalabas na hindi mas mahusay kaysa sa isang kumpletong paghahanap.

Ang isang detalyadong pagsusuri ng mga gawa ni Courtois na may isang detalyadong pagpapatunay ng kawalang-saligan ng lahat ng mga pahayag tungkol sa pagbaba sa paglaban ng pamantayang Ruso ay isinagawa sa mga gawa [,].

Kasabay nito, kahit na si Courtois mismo ay umamin ng ganap na kakulangan ng katumpakan sa mga kalkulasyon! Ang sumusunod na slide ay kinuha mula sa pagtatanghal ni Courtois sa seksyon ng maikling paunawa ng FSE 2012.

Dapat pansinin na ang gawain ni Courtois ay paulit-ulit ding pinuna ng mga dayuhang mananaliksik. Halimbawa, ang kanyang trabaho sa pagbuo ng mga pag-atake sa AES block encryption algorithm gamit ang XSL na pamamaraan ay naglalaman ng parehong pangunahing mga bahid gaya ng gawain sa pagsusuri ng pamantayang Ruso: karamihan sa mga pagtatantya ng intensity ng paggawa ay lumilitaw sa teksto na ganap na walang batayan at walang batayan - detalyado ang pagpuna ay matatagpuan, halimbawa, sa trabaho. Bilang karagdagan, si Courtois mismo ay umamin sa malawakang pagtanggi na i-publish ang kanyang trabaho sa mga pangunahing kumperensya ng cryptography at sa mga itinatag na peer-reviewed na mga journal, kadalasang nag-iiwan lamang sa kanya ng pagkakataong magsalita sa maikling seksyon ng anunsyo. Halimbawa, maaari mong basahin ang tungkol dito sa seksyon 3 ng trabaho. Narito ang ilang mga quote mula mismo kay Courtois na may kaugnayan sa kanyang trabaho:

- "Sa tingin ko ay hindi mararamdaman ng mga manonood ng Asiacrypt na ito ay kawili-wili." Tagasuri ng Asiacrypt 2011.

- “… mayroong isang malaki, malaki, malaking problema: ang pag-atake na ito, na siyang pangunahing kontribusyon ng papel ay nai-publish na sa FSE’11 (ito ang pinakamahusay na papel), …”. Tagasuri para sa Crypto 2011.

Kaya, ang propesyonal na bahagi ng internasyonal na komunidad ng cryptographic ay tumutukoy sa kalidad ng trabaho ni Courtois na walang mas kaunting pag-aalinlangan kaysa, sabihin, ang mga pahayag ng ilang mga espesyalista sa Russia tungkol sa kanilang kakayahang i-crack ang AES para sa 2,100, na hindi nakumpirma ng anumang pare-parehong mga kalkulasyon, o ang pinakabagong "ebidensya" ng isang dalawang-pahinang hypothesis sa hindi pagkakapantay-pantay ng mga klase ng pagiging kumplikado P at NP.

Mga pag-atake nina Isobe at Dinur-Dankelman-Shamir

Ang pangkalahatang ideya ng mga pag-atake ng Isobe () at Dinur-Dankelman-Shamir (simula dito: DDS attack) () ay ang bumuo para sa isang tiyak na (nakadepende sa key) na makitid na hanay ng mga plaintext ng isang katumbas na pagbabago sa set na ito, na mayroong isang istrakturang mas simple kaysa sa mismong pagbabagong-anyo ng encryption. Sa kaso ng Isobe method, ito ang set ng 64-bit blocks x na F 8 -1 (Swap(F 8 (z))) = z, kung saan z = F 16 (x), hanggang F 8 ( x) at F 16 ( x) ay nagpapahiwatig ng unang 8 at unang 16 na round ng GOST 28147-89 encryption, ayon sa pagkakabanggit, sa pamamagitan ng Swap - ang pagpapatakbo ng pagpapalit ng mga kalahati ng isang 64-byte na salita. Kung ang plaintext ay kasama sa set na ito, ang resulta ng buong 32-round na pagbabagong-anyo ng GOST 28147-89 ay kasabay ng resulta ng 16-round one, na siyang pinagsasamantalahan ng may-akda ng pag-atake. Sa kaso ng DDS method, ito ang set ng x na F 8 (x) = x (fixed point ng transformation F 8). Para sa anumang plaintext mula sa set na ito, ang pagbabagong GOST 28147-89 ay gumagana nang eksakto kapareho ng huling 8 round nito, na pinapasimple ang pagsusuri.

Ang pagiging kumplikado ng pag-atake ng Isobe ay 2,224 na operasyon ng pag-encrypt, ang pag-atake ng DDS ay 2,192. Gayunpaman, ang lahat ng tanong tungkol sa kung ang pag-atake ng Isobe at DDS ay nagpapakilala ng mga bagong paghihigpit sa mga kundisyon para sa paggamit ng aming algorithm ay inalis sa pamamagitan ng pagtatasa sa mga kinakailangan para sa dami ng materyal na kinakailangan upang maisagawa ang bawat isa sa mga pag-atake: ang pamamaraang Isobe ay nangangailangan ng 2 32 pares ng plaintext at ciphertext, at para sa paraan ng DDS - 2 64. Ang pagproseso ng naturang mga volume ng materyal nang hindi binabago ang susi ay isang priori na hindi katanggap-tanggap para sa anumang block cipher na may haba ng block na 64: sa materyal ng volume 2 32 , isinasaalang-alang ang problema ng mga kaarawan (tingnan, halimbawa, ), ang posibilidad ng paglitaw ng paulit-ulit na mga bloke ay malapit sa 1/2, na magbibigay sa attacker na makagawa ng ilang mga konklusyon tungkol sa mga plaintext mula sa mga ciphertext nang hindi tinutukoy ang susi. Ang pagkakaroon ng 2 64 na pares ng plain at naka-encrypt na mga teksto na nakuha sa isang susi ay talagang nagbibigay-daan sa kaaway na magsagawa ng mga operasyon ng pag-encrypt at pag-decryption nang hindi nalalaman ang susi na ito. Ito ay dahil sa isang purong combinatorial property: ang kaaway sa kasong ito ay may buong encryption conversion table. Ang sitwasyong ito ay ganap na hindi katanggap-tanggap sa ilalim ng anumang makatwirang kondisyon sa pagpapatakbo. Halimbawa, sa CryptoPro CSP mayroong teknikal na limitasyon sa dami ng naka-encrypt na materyal (nang walang pangunahing conversion) na 4 MB (tingnan). Kaya, ang isang mahigpit na pagbabawal sa paggamit ng isang susi sa materyal ng naturang dami ay likas sa anumang block cipher na may haba ng bloke na 64 bits, at samakatuwid, ang mga pag-atake ng Isobe at DDS ay hindi sa anumang paraan ay nagpapaliit sa saklaw ng paggamit ng GOST 28147-89 algorithm. habang pinapanatili ang pinakamataas na posibleng lakas na 2,256.

Siyempre, dapat tandaan na ang mga mananaliksik (Isobe at Dinur-Dankelman-Shamir) ay nagpakita na ang ilang mga katangian ng GOST 28147-89 algorithm ay ginagawang posible na makahanap ng mga path ng pagsusuri na hindi isinasaalang-alang ng mga tagalikha ng algorithm. Ang simpleng anyo ng key schedule, na makabuluhang pinapasimple ang gawain ng pagbuo ng mga epektibong pagpapatupad, ay nagbibigay-daan din sa ilang bihirang kaso ng mga key at plaintext na bumuo ng mas simpleng paglalarawan ng mga pagbabagong ginawa ng algorithm.

Ipinakikita ng gawain na ang negatibong katangian ng algorithm na ito ay madaling maalis nang may ganap na pangangalaga ng mga katangian ng pagpapatakbo, ngunit, sa kasamaang-palad, ito ay isang mahalagang bahagi ng algorithm sa karaniwang ginagamit nitong anyo.

Tandaan na ang ilang kapabayaan sa mga pagtatantya ng average na intensity ng paggawa ay naroroon din sa gawain ni Dinur, Dunkelman at Shamir. Kaya, kapag gumagawa ng isang pag-atake, hindi binibigyang pansin ang sumusunod na punto: para sa isang makabuluhang proporsyon ng mga susi, ang hanay ng mga plaintext na x, na ang F 8 (x) = x, ay walang laman: maaaring walang mga nakapirming puntos. para sa 8 round ng pagbabago. Ang pagkakaroon ng mga nakapirming punto ay nakasalalay din sa pagpili ng mga kapalit na node. Kaya, ang pag-atake ay naaangkop lamang para sa ilang mga kapalit na node at key.

Ito rin ay nagkakahalaga ng pagbanggit ng isa pang trabaho na may pag-atake sa GOST 28147-89. Noong Pebrero 2012, lumitaw ang isang na-update na bersyon ng artikulo (napetsahan Nobyembre 2011) sa ePrint electronic archive ng International Cryptographic Association, na naglalaman ng bagong pag-atake sa GOST 28147-89. Ang mga katangian ng ipinakita na pag-atake ay ang mga sumusunod: ang dami ng materyal ay 2 32 (tulad ng Isobe), at ang lakas ng paggawa ay 2 192 (tulad ng DDS). Kaya, pinahusay ng pag-atakeng ito ang pag-atake ng DDS na tala ng oras sa mga tuntunin ng dami ng materyal mula 2 64 hanggang 2 32. Napansin namin nang hiwalay na ang mga may-akda ay matapat na ipinakita ang lahat ng mga kalkulasyon na may katwiran para sa pagiging kumplikado at dami ng materyal. Pagkatapos ng 9 na buwan, isang pangunahing error ang natagpuan sa mga kalkulasyon sa itaas, at mula noong Nobyembre 2012, ang na-update na bersyon ng artikulo sa electronic archive ay hindi na naglalaman ng anumang mga resulta tungkol sa domestic algorithm.

Mga pag-atake sa pag-aakalang may alam ang umaatake tungkol sa mga susi

Sa wakas, tandaan namin na sa panitikan mayroon ding isang bilang ng mga gawa (tingnan, halimbawa, at ) na nakatuon sa mga pag-atake sa GOST 28147-89 sa tinatawag na linked key model. Ang modelong ito ay karaniwang naglalaman ng pagpapalagay na ang isang umaatake ay maaaring makakuha ng access para sa pagsusuri hindi lamang sa mga pares ng mga bukas na teksto at naka-encrypt gamit ang nais na key, kundi pati na rin sa mga pares ng bukas at naka-encrypt na mga teksto na nakuha gamit ang (hindi alam din) na mga key na naiiba sa nais. sa pamamagitan ng kilalang regular na paraan (halimbawa, sa mga nakapirming bit na posisyon). Sa modelong ito, posible talagang makakuha ng mga kawili-wiling resulta tungkol sa GOST 28147-89, ngunit sa modelong ito posible na makakuha ng hindi gaanong malakas na mga resulta tungkol sa, halimbawa, ang pamantayan ng AES, na pinaka-malawak na ginagamit sa modernong mga pampublikong network ( tingnan, halimbawa,). Tandaan na ang mga kondisyon para sa pagsasagawa ng ganitong uri ng pag-atake ay lumitaw kapag gumagamit ng isang cipher sa isang tiyak na protocol. Dapat pansinin na ang mga resulta ng ganitong uri, kahit na ang mga ito ay walang alinlangan na interes sa akademiko mula sa punto ng view ng pag-aaral ng mga katangian ng mga pagbabagong cryptographic, ay talagang hindi nauugnay sa pagsasanay. Halimbawa, ang lahat ng mga tool sa proteksyon ng impormasyon ng cryptographic na na-certify ng FSB ng Russia ay nakakatugon sa mga pinakamahigpit na kinakailangan para sa mga scheme ng pagbuo ng key ng pag-encrypt (tingnan, halimbawa,). Tulad ng ipinahiwatig sa mga resulta ng pagsusuri, kung mayroong 18 nauugnay na mga susi at 2 10 pares ng mga bloke ng plaintext at ciphertext, ang pagiging kumplikado ng ganap na pagbubukas ng pribadong key, na may posibilidad na magtagumpay na 1-10 -4, ay talagang 2 26 . Gayunpaman, kung ang nabanggit na mga kinakailangan para sa pagbuo ng pangunahing materyal ay natutugunan, ang posibilidad ng paghahanap ng mga naturang susi ay 2 -4352, iyon ay, 24096 beses na mas mababa kaysa kung susubukan mo lamang hulaan ang sikretong susi sa unang pagsubok.

Ang mga gawa na may kaugnayan sa modelo na may mga naka-link na susi ay kinabibilangan din ng trabaho, na noong 2010 ay nagdulot ng maraming ingay sa mga elektronikong publikasyong Ruso, na hindi nagdurusa sa ugali ng maingat na pagsuri sa materyal sa karera para sa mga sensasyon. Ang mga resulta na ipinakita dito ay hindi suportado ng anumang mahigpit na katwiran, ngunit naglalaman ng malakas na mga pahayag tungkol sa kakayahang i-hack ang pamantayan ng estado ng Russian Federation sa isang mahinang laptop sa loob ng ilang segundo - sa pangkalahatan, ang artikulo ay isinulat sa pinakamahusay na mga tradisyon. ng Nicolas Courtois. Ngunit, sa kabila ng ganap na halatang kawalang-saligan ng artikulo sa mambabasa na higit pa o hindi gaanong pamilyar sa mga pangunahing prinsipyo ng mga publikasyong pang-agham, tiyak na tiyakin na tiyakin sa publiko ng Russia pagkatapos ng gawain na nagsulat si Rudsky ng isang detalyado at masusing teksto na naglalaman ng isang komprehensibong pagsusuri. ng pagkukulang na ito. Ang artikulo na may self-explanatory na pamagat na "Sa zero praktikal na kahalagahan ng trabaho" Key recovery attack sa buong GOST block cipher na may zero na oras at memorya "" ay nagbibigay ng katwiran na ang average na pagiging kumplikado ng pamamaraan na ibinigay ay hindi mas mababa sa pagiging kumplikado ng kumpletong paghahanap.

Dry residue: ano ang tibay sa pagsasanay?

Sa konklusyon, nagpapakita kami ng isang talahanayan na naglalaman ng data sa lahat ng mga resulta ng mahigpit na inilarawan at makatwirang pag-atake sa GOST 28147-89 na kilala sa internasyonal na komunidad ng cryptographic. Tandaan na ang pagiging kumplikado ay ibinibigay sa mga operasyon ng pag-encrypt ng GOST 28147-89 algorithm, at ang memorya at materyal ay ipinahiwatig sa mga bloke ng algorithm (64 bits = 8 bytes).

| Atake | Sidhi ng paggawa | Alaala | Kinakailangang materyal |

| Isobe | 2 224 | 2 64 | 2 32 |

| Dinur-Dankelman-Shamir, FP, 2DMitM | 2 192 | 2 36 | 2 64 |

| Dinur-Dankelman-Shamir, FP, low-memory | 2 204 | 2 19 | 2 64 |

| 2 224 | 2 36 | 2 32 | |

| Dinur-Dankelman-Shamir, Reflection, 2DMitM | 2 236 | 2 19 | 2 32 |

| Kumpletuhin ang paghahanap | 2 256 | 1 | 4 |

| Bilang ng mga nanosecond mula noong likhain ang Uniberso | 2 89 |

Sa kabila ng isang medyo malakihang cycle ng pananaliksik sa larangan ng paglaban ng GOST 28147-89 algorithm, sa sandaling ito ay walang isang pag-atake na kilala, ang mga kondisyon para sa pagpapatupad nito ay makakamit kasama ang kasamang mga kinakailangan sa pagpapatakbo para sa isang haba ng block na 64 bits. Ang mga paghihigpit sa dami ng materyal na maaaring iproseso sa isang key na nagreresulta mula sa mga parameter ng cipher (haba ng key bit, haba ng block bit) ay makabuluhang mas mahigpit kaysa sa minimum na volume na kinakailangan upang maisagawa ang anumang kasalukuyang kilalang pag-atake. Dahil dito, kapag nakakatugon sa umiiral na mga kinakailangan sa pagpapatakbo, wala sa mga pamamaraan ng cryptanalysis na iminungkahi hanggang sa petsa ng GOST 28147-89 ang nagpapahintulot sa pagtukoy ng isang susi na may lakas ng paggawa na mas mababa kaysa sa kumpletong paghahanap.

Sa ating bansa, ang isang pinag-isang algorithm para sa cryptographic na representasyon ng data ay naitatag para sa mga sistema ng pagproseso ng impormasyon sa mga network ng computer, mga indibidwal na sistema ng computing at mga computer, na tinutukoy GOST 28147-89.

Ang cryptographic data conversion algorithm na ito ay isang 64-bit block algorithm na may 256-bit na key, na idinisenyo para sa pagpapatupad ng hardware at software, nakakatugon sa mga kinakailangan sa cryptographic at hindi nagpapataw ng mga paghihigpit sa antas ng pagiging lihim ng protektadong impormasyon.

Kapag inilalarawan ang algorithm, ginagamit ang sumusunod na notasyon:

L at R - bit sequence;

Ang LR ay isang pinagsama-samang mga sequence L at R, kung saan ang mga bit ng sequence R ay sumusunod sa mga bit ng sequence L;

(+) - bitwise karagdagan modulo 2 ("eksklusibo O" operasyon);

[+] - pagdaragdag ng 32-bit na mga numero modulo 2 32;

(+) - pagdaragdag ng 32-bit na mga numero modulo 2 32 -1.

Ang mga numero ay pinagsama ayon sa sumusunod na panuntunan:

A [+] B = A + B kung A + B< 2 32 ,

A [+] B = A + B - 2 32 kung A + B >= 2 32 . A (+) B = A + B kung A + B< 2^32 - 1,

A {+} B = A + B - (2^32 - 1), если A + B >= 2^32 - 1.

Nagbibigay ang algorithm ng apat na operating mode:

Sa anumang kaso, ang isang 256-bit key K ay ginagamit upang i-encrypt ang data, na kinakatawan bilang walong 32-bit na subkey K i:

K = K 7 K 6 K 5 K 4 K 3 K 2 K 1 K 0 .

Ang pag-decryption ay ginagawa gamit ang parehong key gaya ng pag-encrypt, ngunit ang proseso ay ang kabaligtaran ng proseso ng pag-encrypt ng data. Madaling kapalit na mode

Ang una at pinakamadaling mode ay kapalit. Ang data na ie-encrypt ay nahahati sa 64-bit na mga bloke. Ang pamamaraan ng pag-encrypt para sa isang bloke ng bukas na data T 0 ay may kasamang 32 cycle (j=1...32).

Ang Block T 0 ay nahahati sa dalawang sequence ng 32 bits: B(0)A(0), kung saan ang B(0) ay ang left o high-order bits, A(0) ang right o low-order bits.

Ang mga pagkakasunud-sunod na ito ay ipinasok sa mga drive N 1 at N 2 bago magsimula ang unang ikot ng pag-encrypt.

Ang unang cycle (j=1) ng pamamaraan ng pag-encrypt para sa isang 64-bit na data block ay inilalarawan ng mga sumusunod na formula:

Dito ay tinutukoy ko ang numero ng pag-ulit (i = 1, 2,..., 32).

Ang function na f ay tinatawag na encryption function. Ang argumento nito ay ang modulo 2 32 sum ng numerong A(i) na nakuha sa nakaraang hakbang ng pag-ulit at ang key number X(j) (ang dimensyon ng bawat isa sa mga numerong ito ay 32 digit).

Ang pagpapaandar ng pag-encrypt ay nagsasangkot ng dalawang operasyon sa nagresultang 32-bit na kabuuan. Ang unang operasyon ay tinatawag na K substitution Ang K substitution block ay binubuo ng 8 substitution nodes na K(1) ... K(8) na may memory na 64 bits bawat isa. Ang 32-bit vector na dumarating sa substitution block ay nahahati sa 8 sequential 4-bit vectors, ang bawat isa ay na-convert sa isang 4-bit vector ng kaukulang kapalit na node, na isang talahanayan ng 16 integer sa hanay na 0.. .15.

Tinutukoy ng input vector ang address ng isang row sa talahanayan, isang numero kung saan ang output vector. Ang mga 4-bit na output vector ay pagkatapos ay magkakasunod na pinagsama sa isang 32-bit na vector. Ang talahanayan ng substitution block K ay naglalaman ng mga pangunahing elemento na karaniwan sa network ng computer at bihirang baguhin.

Ang pangalawang operasyon ay isang cyclic shift sa kaliwa ng 32-bit vector na nakuha bilang resulta ng pagpapalit ng K. Ang 64-bit block ng naka-encrypt na data T sh ay kinakatawan bilang T sh = A (32) B (32).

Ang natitirang mga bloke ng bukas na data sa simpleng kapalit na mode ay naka-encrypt sa parehong paraan.

Pakitandaan na ang simpleng kapalit na mode ay magagamit lamang upang i-encrypt ang data sa mga limitadong kaso. Kasama sa mga kasong ito ang pagbuo ng isang susi at ang pag-encrypt nito na may probisyon ng imitasyon na proteksyon (proteksyon laban sa pagpapataw ng maling data) para sa paghahatid sa mga channel ng komunikasyon o imbakan sa memorya ng computer. Gamma mode

Buksan ang data, nahahati sa 64-bit na mga bloke T(i) (i=1, 2,..., m, kung saan ang m ay tinutukoy ng dami ng naka-encrypt na data), ay naka-encrypt sa gamma mode sa pamamagitan ng bitwise na karagdagan modulo 2 na may ang gamma cipher Гш, na ginawa sa mga bloke ng 64 bits, iyon ay, Гш = (Г(1),Г(2),...,Г(i),...,Г(m)).

Ang data encryption equation sa gamma mode ay maaaring ipakita bilang mga sumusunod:

Ш(i) = A (Y(i-1) [+] C2, Z(i-1) (+) C1) (+) T(i) = Г(i) (+) T(i) .

Narito ang Ш(i) ay isang 64-bit block ng ciphertext,

A - encryption function sa simpleng kapalit na mode (ang mga argumento ng function na ito ay dalawang 32-bit na numero),

Ang C1 at C2 ay mga constant na tinukoy sa GOST 28147-89,

Ang Y(i) at Z(i) ay mga dami na natutukoy nang paulit-ulit habang ang gamma ay nabuo tulad ng sumusunod:

(Y(0), Z(0)) = A(S), kung saan ang S ay isang 64-bit na binary sequence (sync message);

(Y(i), Z(i)) = (Y(i-1) [+] C2, Z(i-1) (+) C1) para sa i = 1, 2,...,m.

Posible lamang ang pag-decryption ng data kung mayroong mensahe ng pag-synchronize, na hindi isang lihim na elemento ng cipher at maaaring maimbak sa memorya ng computer o maipadala sa mga channel ng komunikasyon kasama ang naka-encrypt na data. Gamma mode na may feedback

Mode paglalaro na may feedback ay halos kapareho sa gamma mode. Tulad ng sa gamma mode, ang bukas na data, nahahati sa 64-bit na mga bloke T(i) (i=1, 2,..., m, kung saan ang m ay tinutukoy ng dami ng naka-encrypt na data), ay naka-encrypt sa pamamagitan ng bitwise addition modulo 2 na may gamma cipher Г sh, na ginawa sa mga bloke ng 64 bits:

G w = (G(1),G(2),...,G(i),...,G(m)).

Ang bilang ng mga binary digit sa T(m) block ay maaaring mas mababa sa 64, habang ang bahagi ng cipher gamut na hindi ginagamit para sa encryption mula sa G(m) block ay itinatapon.

Ang data encryption equation sa closed-loop gamma mode ay maaaring ipakita bilang mga sumusunod:

Narito ang Ш(i) ay isang 64-bit block ng ciphertext,

A - encryption function sa simpleng kapalit na mode. Ang argumento ng pag-andar sa unang hakbang ng umuulit na algorithm ay isang 64-bit na mensahe ng pag-synchronize, at sa lahat ng mga kasunod na hakbang ito ay ang nakaraang bloke ng naka-encrypt na data Ш(i-1).

Mga pag-unlad ng imitasyon na pagsingit

Proseso ng produksyon imitovstaki ay pare-pareho para sa alinman sa mga mode ng pag-encrypt ng data.

Ang imitation insertion ay isang block ng p bits (imitation insertion Ir), na nabuo bago i-encrypt ang buong mensahe, o kahanay ng block-by-block encryption. Ang mga unang bloke ng bukas na data na lumahok sa pagbuo ng imitative insert ay maaaring maglaman ng impormasyon ng serbisyo (halimbawa, bahagi ng address, oras, mensahe ng pag-synchronize) at hindi naka-encrypt. Ang halaga ng parameter p (ang bilang ng mga binary bits sa simulation insert) ay tinutukoy ng mga kinakailangan sa cryptographic, na isinasaalang-alang ang katotohanan na ang posibilidad ng pagpapataw ng maling interference ay katumbas ng 1/2^p.

Upang makakuha ng simulate insertion, ang bukas na data ay ipinakita sa anyo ng 64-bit blocks T(i) (i = 1, 2,..., m, kung saan ang m ay tinutukoy ng dami ng naka-encrypt na data). Ang unang bloke ng plain data T(1) ay sumasailalim sa isang pagbabagong naaayon sa unang 16 na cycle ng encryption algorithm sa simpleng kapalit na mode. Bukod dito, ang susi na ginamit upang i-encrypt ang data ay ginagamit bilang isang susi upang makabuo ng imitative insert.

Ang 64-bit na numero na nakuha pagkatapos ng 16 na cycle ng operasyon ay summed modulo 2 na may pangalawang bloke ng bukas na data na T(2). Ang resulta ng pagsusuma ay muling sasailalim sa isang pagbabagong naaayon sa unang 16 na cycle ng encryption algorithm sa simpleng kapalit na mode. Ang resultang 64-bit na numero ay summed modulo 2 kasama ang ikatlong bloke ng bukas na data na T(3), atbp. Ang huling bloke T(m), kung kinakailangan, na may palaman sa isang buong 64-bit na bloke na may mga zero, ay summed modulo 2 na may resulta ng trabaho sa hakbang m-1, pagkatapos nito ay naka-encrypt sa simpleng kapalit na mode sa unang 16 na cycle ng algorithm. Mula sa nagresultang 64-bit na numero, napili ang isang segment na Ip ng haba p bits.

Ang imitative insertion Ir ay ipinapadala sa isang channel ng komunikasyon o sa memorya ng computer pagkatapos ng naka-encrypt na data. Ang natanggap na naka-encrypt na data ay na-decrypted, at mula sa natanggap na mga bloke ng bukas na data T(i), isang simulate insertion Ir ay nabuo, na pagkatapos ay inihambing sa isang simulate insertion na natanggap ng Ir mula sa channel ng komunikasyon o mula sa memorya ng computer hindi tumutugma ang mga pagsingit, ang lahat ng na-decrypt na data ay itinuturing na mali.

GOST 28147-89 encryption algorithm, paggamit nito at pagpapatupad ng software para sa mga computer sa Intel x86 platform.

Andrey Vinokurov

Paglalarawan ng algorithm.

Mga tuntunin at pagtatalaga.

Ang isang paglalarawan ng pamantayan ng pag-encrypt ng Russian Federation ay nakapaloob sa isang napaka-kagiliw-giliw na dokumento na pinamagatang "Cryptographic conversion algorithm GOST 28147-89". Ang katotohanan na sa pangalan nito sa halip na terminong "encryption" ay lumilitaw ang isang mas pangkalahatang konsepto " cryptographic na conversion ”, ay hindi naman sinasadya. Bilang karagdagan sa ilang malapit na nauugnay na mga pamamaraan sa pag-encrypt, ang dokumento ay naglalarawan ng isang algorithm para sa pagbuo pagsingit ng mga imitasyon . Ang huli ay walang iba kundi isang kumbinasyon ng kontrol sa cryptographic, iyon ay, isang code na nabuo mula sa orihinal na data gamit ang isang lihim na key para sa layunin ng proteksyon ng imitasyon , o pagprotekta sa data mula sa mga hindi awtorisadong pagbabago.

Sa iba't ibang hakbang ng mga algorithm ng GOST, ang data na kanilang pinapatakbo ay binibigyang kahulugan at ginagamit sa iba't ibang paraan. Sa ilang mga kaso, ang mga elemento ng data ay itinuturing bilang mga array ng mga independiyenteng bit, sa ibang mga kaso bilang isang unsigned integer, sa iba bilang isang structured complex na elemento na binubuo ng ilang mas simpleng elemento. Samakatuwid, upang maiwasan ang pagkalito, mahalagang magkasundo sa notasyong ginamit.

Tinutukoy ang mga elemento ng data sa artikulong ito sa pamamagitan ng malalaking titik na may istilong italic (halimbawa, X). Sa pamamagitan ng | X| nagsasaad ng laki ng elemento ng data X sa bits. Kaya, kung bibigyang-kahulugan natin ang elemento ng data X Bilang isang di-negatibong integer, maaari naming isulat ang sumusunod na hindi pagkakapantay-pantay:.

Kung ang isang elemento ng data ay binubuo ng ilang mas maliliit na elemento, ang katotohanang ito ay ipinahiwatig bilang mga sumusunod: X=(X 0 ,X 1 ,…,Xn –1)=X 0 ||X 1 ||…||Xn-1 . Ang proseso ng pagsasama-sama ng ilang elemento ng data sa isa ay tinatawag pagsasama-sama data at ipinahiwatig ng simbolong “||”. Natural, ang sumusunod na kaugnayan ay dapat masiyahan para sa mga laki ng mga elemento ng data: | X|=|X 0 |+|X 1 |+…+|Xn-1 |. Kapag tinukoy ang mga kumplikadong elemento ng data at ang pagpapatakbo ng pagsasama-sama, ang mga elemento ng bumubuo ng data ay nakalista sa pataas na pagkakasunud-sunod ng pangunguna. Sa madaling salita, kung bibigyang-kahulugan natin ang pinagsama-samang elemento at lahat ng elemento ng data nito bilang mga unsigned integer, maaari nating isulat ang sumusunod na pagkakapantay-pantay:

Sa algorithm, ang isang elemento ng data ay maaaring bigyang-kahulugan bilang isang array ng mga indibidwal na bits, kung saan ang mga bit ay tinutukoy ng parehong titik ng array, ngunit sa isang lowercase na bersyon, tulad ng ipinapakita sa sumusunod na halimbawa:

X=(x 0 ,x 1 ,…,x n –1)=x 0 +2 1 · x 1 +…+2 n-1 · x n –1 .

Kaya, kung napansin mo, ang tinatawag na GOST ay pinagtibay. "little-endian" na pagnunumero ng mga digit, i.e. Sa loob ng mga multi-bit na salita ng data, ang mga indibidwal na bit at mas mababang bilang na mga grupo ng mga bit ay hindi gaanong makabuluhan. Ito ay direktang nakasaad sa talata 1.3 ng pamantayan: "Kapag nagdadagdag at cyclically shifting binary vectors, ang pinakamahalagang bits ay itinuturing na mga bits ng drive na may malalaking numero." Dagdag pa, ang mga sugnay ng pamantayang 1.4, 2.1.1 at iba pa ay nangangailangan ng simulang punan ang mga rehistro ng imbakan ng virtual na aparato sa pag-encrypt ng data mula sa pinakamababa, i.e. hindi gaanong makabuluhang mga kategorya. Eksakto ang parehong pagkakasunud-sunod ng pagnunumero ay pinagtibay sa arkitektura ng microprocessor ng Intel x86, kaya naman kapag nagpapatupad ng cipher sa software sa arkitektura na ito, walang mga karagdagang permutasyon ng mga bit sa loob ng mga salita ng data ang kinakailangan.

Kung ang ilang operasyon na may lohikal na kahulugan ay isinagawa sa mga elemento ng data, pagkatapos ay ipinapalagay na ang operasyong ito ay isinasagawa sa kaukulang mga piraso ng mga elemento. Sa ibang salita A B=(a 0 b

0 ,a 1 b

1 ,…,isang n –1 b n-1), saan n=|A|=|B|, at ang simbolong “ ” ay nagsasaad ng arbitrary na binary logical na operasyon; bilang panuntunan, nangangahulugan ito ng operasyon eksklusibo o

, na siyang operasyon din ng summation modulo 2: ![]()

Ang lohika ng pagbuo ng isang cipher at ang istraktura ng GOST key na impormasyon.

Kung maingat mong pag-aralan ang orihinal na GOST 28147–89, mapapansin mo na naglalaman ito ng paglalarawan ng mga algorithm sa ilang antas. Sa pinakatuktok ay may mga praktikal na algorithm na idinisenyo upang i-encrypt ang mga array ng data at bumuo ng mga imitative insert para sa kanila. Ang lahat ng mga ito ay batay sa tatlong mababang antas ng algorithm, na tinatawag sa GOST text mga cycle . Ang mga pangunahing algorithm na ito ay tinutukoy sa artikulong ito bilang mga pangunahing siklo upang makilala ang mga ito mula sa lahat ng iba pang mga cycle. Ang mga ito ay may mga sumusunod na pangalan at simbolo, ang huli ay ibinigay sa panaklong at ang kanilang kahulugan ay ipapaliwanag sa ibang pagkakataon:

- ikot ng pag-encrypt (32-З);

- cycle ng decryption (32-P);

- cycle ng produksyon ng imitasyon insert (16-Z).

Kaugnay nito, ang bawat isa sa mga pangunahing cycle ay isang maramihang pag-uulit ng isang solong pamamaraan, na tinatawag na higit pang katiyakan sa gawaing ito. ang pangunahing hakbang ng conversion ng crypto .

Kaya, upang maunawaan ang GOST, kailangan mong maunawaan ang sumusunod na tatlong bagay:

- anong nangyari pangunahing hakbang mga conversion ng crypto;

- kung paano nabuo ang mga pangunahing siklo mula sa mga pangunahing hakbang;

- sa tatlo mga pangunahing siklo lahat ng praktikal na GOST algorithm ay idinagdag.

Bago magpatuloy sa pag-aaral ng mga isyung ito, dapat nating pag-usapan ang pangunahing impormasyon na ginagamit ng mga algorithm ng GOST. Alinsunod sa prinsipyo ni Kirchhoff, na nasiyahan ng lahat ng modernong cipher na kilala sa pangkalahatang publiko, ang lihim nito ang nagsisiguro ng lihim ng naka-encrypt na mensahe. Sa GOST, ang pangunahing impormasyon ay binubuo ng dalawang istruktura ng data. Bukod sa actual susi , kinakailangan para sa lahat ng cipher, naglalaman din ito talahanayan ng pagpapalit . Nasa ibaba ang mga pangunahing katangian ng mga pangunahing istruktura ng GOST.

Ang pangunahing hakbang ng conversion ng crypto.

Ang pangunahing hakbang sa conversion ng crypto ay mahalagang isang pahayag na tumutukoy sa conversion ng isang 64-bit na bloke ng data. Ang isang karagdagang parameter ng operator na ito ay isang 32-bit block, na ginagamit bilang isang pangunahing elemento. Ang pangunahing diagram ng algorithm ng hakbang ay ipinapakita sa Figure 1.

Figure 1. Scheme ng pangunahing hakbang ng crypto-conversion ng GOST 28147-89 algorithm.

Nasa ibaba ang mga paliwanag ng pangunahing hakbang na algorithm:

Hakbang 0

- N– isang na-convert na 64-bit na data block, sa panahon ng pagpapatupad ng hakbang na menor de edad nito ( N 1) at nakatatanda ( N 2) ang mga bahagi ay itinuturing bilang hiwalay na 32-bit unsigned integer. Kaya, maaari tayong magsulat N=(N 1 ,N 2).

- X- 32-bit na pangunahing elemento;

Hakbang 1

Dagdag na may susi. Ang mas mababang kalahati ng na-convert na bloke ay idinagdag modulo 2 32 kasama ang pangunahing elemento na ginamit sa hakbang, ang resulta ay ililipat sa susunod na hakbang;

Hakbang 2

Pagpapalit ng block. Ang 32-bit na halaga na nakuha sa nakaraang hakbang ay binibigyang-kahulugan bilang isang hanay ng walong 4-bit na mga bloke ng code: S=(S 0 , S 1 , S 2 , S 3 , S 4 , S 5 , S 6 , S 7), at S 0 ay naglalaman ng 4 na pinakabata, at S 7 - 4 na pinakamahalagang piraso S.

Susunod, ang halaga ng bawat isa sa walong bloke ay pinapalitan ng bago, na pinili mula sa kapalit na talahanayan tulad ng sumusunod: block value S i pagbabago sa S i-ika-ika-sunod na elemento (pagnunumero mula sa zero) i-na kapalit na node (i.e. i-ika-linya ng kapalit na talahanayan, pagnunumero din mula sa simula). Sa madaling salita, ang isang elemento mula sa kapalit na talahanayan na may isang row number na katumbas ng bilang ng block na pinapalitan at isang column number na katumbas ng halaga ng block na pinapalitan bilang isang 4-bit non-negative integer ay pinili bilang isang kapalit. para sa halaga ng bloke. Ginagawa nitong malinaw ang laki ng kapalit na talahanayan: ang bilang ng mga row dito ay katumbas ng bilang ng mga 4-bit na elemento sa isang 32-bit na data block, iyon ay, walo, at ang bilang ng mga column ay katumbas ng bilang ng iba't ibang mga halaga ng isang 4-bit na bloke ng data, na kilala bilang 2 4, labing-anim.

Hakbang 3

I-rotate ang 11 bits pakaliwa. Ang resulta ng nakaraang hakbang ay paikot na inililipat ng 11 bits patungo sa pinakamahalagang bits at ipinapadala sa susunod na hakbang. Sa algorithm diagram, ang simbolo ay nagpapahiwatig ng function ng cyclically shifting nito argument 11 bits sa kaliwa, i.e. patungo sa mas mataas na ranggo.

Hakbang 4

Bitwise na karagdagan: Ang halaga na nakuha sa hakbang 3 ay idinagdag bitwise modulo 2 na ang mas mataas na kalahati ng bloke ay kino-convert.

Hakbang 5

Paglipat kasama ang kadena: ang ibabang bahagi ng na-convert na bloke ay inilipat sa lugar ng mas matanda, at ang resulta ng nakaraang hakbang ay inilalagay sa lugar nito.

Hakbang 6

Ang resultang halaga ng na-convert na bloke ay ibinalik bilang resulta ng pagpapatupad ng algorithm ng pangunahing hakbang ng conversion ng crypto.

Mga pangunahing cycle ng cryptographic transformations.

Tulad ng nabanggit sa simula ng artikulong ito, ang GOST ay kabilang sa klase ng mga block cipher, iyon ay, ang yunit ng pagproseso ng impormasyon dito ay isang bloke ng data. Samakatuwid, medyo makatuwirang asahan na tutukuyin nito ang mga algorithm para sa mga pagbabagong cryptographic, iyon ay, para sa pag-encrypt, pag-decrypting at "accounting" para sa isang kontrol na kumbinasyon ng isang bloke ng data. Ang mga algorithm na ito ay tinatawag mga pangunahing siklo GOST, na nagbibigay-diin sa kanilang pangunahing kahalagahan para sa pagtatayo ng cipher na ito.

Ang mga pangunahing loop ay binuo mula sa pangunahing hakbang cryptographic na pagbabagong tinalakay sa nakaraang seksyon. Sa panahon ng pangunahing hakbang, isang 32-bit key element lamang ang ginagamit, habang ang GOST key ay naglalaman ng walong naturang elemento. Samakatuwid, upang ang susi ay ganap na magamit, ang bawat isa sa mga pangunahing loop ay dapat na paulit-ulit na isagawa ang pangunahing hakbang kasama ang iba't ibang elemento nito. Kasabay nito, tila natural na sa bawat pangunahing cycle ang lahat ng mga pangunahing elemento ay dapat gamitin sa parehong bilang ng beses para sa mga kadahilanan ng lakas ng cipher, ang bilang na ito ay dapat na higit sa isa.

Ang lahat ng mga pagpapalagay na ginawa sa itaas, batay lamang sa sentido komun, ay naging tama. Ang mga pangunahing loop ay binubuo ng paulit-ulit na pagpapatupad pangunahing hakbang gamit ang iba't ibang mga pangunahing elemento at naiiba sa bawat isa lamang sa bilang ng mga pag-uulit ng hakbang at ang pagkakasunud-sunod kung saan ginagamit ang mga pangunahing elemento. Nasa ibaba ang order na ito para sa iba't ibang cycle.

Ikot ng pag-encrypt 32-Z:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 .

Larawan 2a. Scheme ng siklo ng pag-encrypt 32-З

Ikot ng pag-decryption 32-P:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 ,K 7 ,K 6 ,K 5 ,K 4 ,K 3 ,K 2 ,K 1 ,K 0 .

Larawan 2b. Scheme ng 32-P decryption cycle

Siklo ng produksyon ng imitasyon insert 16-З:

K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 ,K 0 ,K 1 ,K 2 ,K 3 ,K 4 ,K 5 ,K 6 ,K 7 .

Larawan 2c. Scheme ng production cycle ng imitasyon insert 16-Z.

Ang bawat isa sa mga cycle ay may sariling alphanumeric na pagtatalaga na naaayon sa pattern " n-X", kung saan ang unang elemento ng pagtatalaga ( n), ay tumutukoy sa bilang ng mga pag-uulit ng pangunahing hakbang sa cycle, at ang pangalawang elemento ng pagtatalaga ( X), sulat, ay tumutukoy sa pagkakasunud-sunod ng pag-encrypt ("Z") o pag-decryption ("P") sa paggamit ng mga pangunahing elemento. Ang order na ito ay nangangailangan ng karagdagang paliwanag:

Ang ikot ng pag-decryption ay dapat na kabaligtaran ng ikot ng pag-encrypt, iyon ay, ang sunud-sunod na aplikasyon ng dalawang mga siklo na ito sa isang arbitrary na bloke ay dapat na sa huli ay magbunga ng orihinal na bloke, na makikita sa sumusunod na kaugnayan: C 32-Р ( C 32-З ( T))=T, Saan T- di-makatwirang 64-bit na bloke ng data, C X ( T) – ang resulta ng loop execution X sa itaas ng bloke ng data T. Upang matupad ang kundisyong ito para sa mga algorithm na katulad ng GOST, kinakailangan at sapat na ang pagkakasunud-sunod ng paggamit ng mga pangunahing elemento ng kaukulang mga siklo ay magkabaligtaran. Madaling i-verify ang bisa ng nakasulat na kondisyon para sa kaso na isinasaalang-alang sa pamamagitan ng paghahambing ng mga pagkakasunud-sunod sa itaas para sa mga cycle 32-З at 32-Р. Isang kawili-wiling kahihinatnan ang sumusunod mula sa itaas: ang property ng isang cycle na inverse sa isa pang cycle ay reciprocal, ibig sabihin, ang 32-Z cycle ay inverse sa 32-P cycle. Sa madaling salita, ang pag-encrypt ng isang bloke ng data ay maaaring gawin ayon sa teorya gamit ang isang ikot ng pag-decryption, kung saan ang pag-decryption ng isang bloke ng data ay dapat isagawa ng isang ikot ng pag-encrypt. Sa dalawang magkabaligtaran na mga siklo, ang alinman sa isa ay maaaring gamitin para sa pag-encrypt, kung gayon ang pangalawa ay dapat gamitin upang i-decrypt ang data, gayunpaman, ang pamantayan ng GOST 28147-89 ay nagtatalaga ng mga tungkulin sa mga siklo at hindi binibigyan ang gumagamit ng karapatang pumili sa bagay na ito. .

Ang cycle para sa paggawa ng isang imitative insert ay kalahati hangga't ang encryption cycle, ang pagkakasunud-sunod ng paggamit ng mga pangunahing elemento dito ay kapareho ng sa unang 16 na hakbang ng encryption cycle, na madaling i-verify sa pamamagitan ng pagsasaalang-alang sa mga sequence sa itaas, samakatuwid ang pagkakasunud-sunod na ito sa pagtatalaga ng cycle ay naka-encode ng parehong titik na "Z".

Ang mga scheme ng mga pangunahing cycle ay ipinapakita sa Mga Figure 2a-c. Ang bawat isa sa kanila ay tumatagal bilang isang argumento at nagbabalik bilang isang resulta ng isang 64-bit na bloke ng data, na ipinahiwatig sa mga diagram N. Hakbang ng Simbolo( N,X) ay tumutukoy sa pagpapatupad ng pangunahing hakbang sa pagbabagong-anyo ng crypto para sa isang bloke ng data N gamit ang pangunahing elemento X. May isa pang pagkakaiba sa pagitan ng encryption at imitative insertion cycle calculation, na hindi binanggit sa itaas: sa pagtatapos ng basic encryption cycle, ang mataas at mababang bahagi ng resulta block ay pinapalitan, ito ay kinakailangan para sa kanilang mutual reversibility.

Mga pangunahing mode ng pag-encrypt.

Ang GOST 28147-89 ay nagbibigay ng sumusunod na tatlong data encryption mode:

- simpleng kapalit,

- paglalaro,

- paglalaro na may feedback,

at isang karagdagang mode para sa pagbuo ng mga imitasyon na pagsingit.

Sa alinman sa mga mode na ito, ang data ay pinoproseso sa mga bloke ng 64 bits, kung saan ang array ay nahahati at sumasailalim sa cryptographic transformation, kaya naman ang GOST ay tumutukoy sa mga block cipher. Gayunpaman, sa dalawang gamma mode, posibleng magproseso ng hindi kumpletong bloke ng data na mas mababa sa 8 byte ang laki, na mahalaga kapag nag-e-encrypt ng mga array ng data ng di-makatwirang laki, na maaaring hindi isang multiple ng 8 byte.

Bago lumipat sa isang talakayan ng mga partikular na cryptographic transformation algorithm, kailangang linawin ang notasyong ginamit sa mga diagram sa mga sumusunod na seksyon:

T O, T w – mga hanay ng bukas at naka-encrypt na data, ayon sa pagkakabanggit;