ไดเรกทอรีที่ใช้งานอยู่(AD) คือโปรแกรมอรรถประโยชน์ที่ออกแบบมาสำหรับระบบปฏิบัติการ ไมโครซอฟต์เซิร์ฟเวอร์- เดิมทีมันถูกสร้างขึ้นเป็นอัลกอริธึมแบบไลท์เวทสำหรับการเข้าถึงไดเร็กทอรีผู้ใช้ จากเวอร์ชั่น วินโดวส์เซิร์ฟเวอร์พ.ศ. 2551: มีการบูรณาการกับบริการอนุญาต

ทำให้สามารถปฏิบัติตามนโยบายกลุ่มที่ใช้การตั้งค่าและซอฟต์แวร์ประเภทเดียวกันบนพีซีที่ได้รับการควบคุมทั้งหมดโดยใช้ System Center Configuration Manager

ถ้า ด้วยคำพูดง่ายๆสำหรับผู้เริ่มต้น นี่คือบทบาทของเซิร์ฟเวอร์ที่ช่วยให้คุณจัดการการเข้าถึงและการอนุญาตทั้งหมดได้ในที่เดียว เครือข่ายท้องถิ่น

หน้าที่และวัตถุประสงค์

Microsoft Active Directory คือชุดเครื่องมือ (ที่เรียกว่าไดเร็กทอรี) ที่ช่วยให้คุณสามารถจัดการผู้ใช้และข้อมูลเครือข่ายได้ เป้าหมายหลักการสร้าง - อำนวยความสะดวกในการทำงานของผู้ดูแลระบบในเครือข่ายขนาดใหญ่

ไดเร็กทอรีประกอบด้วยข้อมูลต่างๆ ที่เกี่ยวข้องกับผู้ใช้ กลุ่ม อุปกรณ์เครือข่าย ทรัพยากรไฟล์- กล่าวอีกนัยหนึ่งวัตถุ ตัวอย่างเช่น คุณลักษณะผู้ใช้ที่จัดเก็บไว้ในไดเร็กทอรีควรเป็นดังนี้: ที่อยู่ การเข้าสู่ระบบ รหัสผ่าน หมายเลขโทรศัพท์มือถือ ฯลฯ ไดเร็กทอรีถูกใช้เป็น จุดรับรองความถูกต้องซึ่งคุณสามารถค้นหาข้อมูลที่จำเป็นเกี่ยวกับผู้ใช้ได้

แนวคิดพื้นฐานที่พบในระหว่างการทำงาน

มีแนวคิดพิเศษหลายประการที่ใช้เมื่อทำงานกับ AD:

- เซิร์ฟเวอร์คือคอมพิวเตอร์ที่มีข้อมูลทั้งหมด

- ตัวควบคุมคือเซิร์ฟเวอร์ที่มีบทบาท AD ที่ประมวลผลคำขอจากผู้ใช้โดเมน

- โดเมน AD คือชุดอุปกรณ์ที่รวมกันภายใต้ชื่อที่ไม่ซ้ำกันเพียงชื่อเดียว พร้อมกันโดยใช้ฐานข้อมูลไดเร็กทอรีทั่วไป

- ที่เก็บข้อมูลเป็นส่วนหนึ่งของไดเร็กทอรีที่รับผิดชอบในการจัดเก็บและดึงข้อมูลจากตัวควบคุมโดเมนใดๆ

ไดเร็กทอรีที่ใช้งานอยู่ทำงานอย่างไร

หลักการทำงานหลักคือ:

- การอนุญาตซึ่งคุณสามารถใช้พีซีของคุณบนเครือข่ายได้ง่ายๆ เพียงป้อนรหัสผ่านส่วนตัวของคุณ ในกรณีนี้ ข้อมูลทั้งหมดจากบัญชีจะถูกโอน

- ความปลอดภัย- Active Directory มีฟังก์ชันการจดจำผู้ใช้ สำหรับออบเจ็กต์เครือข่ายใด ๆ คุณสามารถตั้งค่าสิทธิ์ที่จำเป็นจากอุปกรณ์เครื่องหนึ่งได้จากระยะไกลซึ่งจะขึ้นอยู่กับหมวดหมู่และผู้ใช้เฉพาะ

- การบริหารเครือข่ายจากจุดหนึ่ง เมื่อทำงานกับ Active Directory ผู้ดูแลระบบไม่จำเป็นต้องกำหนดค่าพีซีทั้งหมดใหม่หากจำเป็นต้องเปลี่ยนสิทธิ์การเข้าถึง เช่น เครื่องพิมพ์ การเปลี่ยนแปลงจะดำเนินการจากระยะไกลและทั่วโลก

- เต็ม การรวม DNS- ด้วยความช่วยเหลือนี้ ทำให้ไม่มีความสับสนใน AD อุปกรณ์ทั้งหมดถูกกำหนดให้เหมือนกับบนเวิลด์ไวด์เว็บทุกประการ

- ขนาดใหญ่- ชุดเซิร์ฟเวอร์สามารถควบคุมได้โดย Active Directory เดียว

- ค้นหาผลิตตาม พารามิเตอร์ต่างๆเช่น ชื่อคอมพิวเตอร์ การเข้าสู่ระบบ

วัตถุและคุณลักษณะ

ออบเจ็กต์คือชุดของคุณลักษณะที่รวมกันภายใต้ชื่อของตัวเองซึ่งเป็นตัวแทนของทรัพยากรเครือข่าย

คุณลักษณะ - ลักษณะของวัตถุในแค็ตตาล็อก ตัวอย่างเช่น รวมถึงชื่อเต็มและการเข้าสู่ระบบของผู้ใช้ แต่คุณลักษณะของบัญชีพีซีอาจเป็นชื่อของคอมพิวเตอร์เครื่องนี้และคำอธิบาย

“พนักงาน” เป็นวัตถุที่มีคุณสมบัติ “ชื่อ”, “ตำแหน่ง” และ “TabN”

คอนเทนเนอร์ LDAP และชื่อ

คอนเทนเนอร์เป็นวัตถุประเภทหนึ่งที่สามารถ ประกอบด้วยวัตถุอื่นๆ- ตัวอย่างเช่น โดเมนอาจรวมถึงออบเจ็กต์บัญชีด้วย

จุดประสงค์หลักของพวกเขาคือ การจัดระเบียบวัตถุตามประเภทของสัญญาณ ส่วนใหญ่มักใช้คอนเทนเนอร์เพื่อจัดกลุ่มออบเจ็กต์ที่มีคุณลักษณะเดียวกัน

คอนเทนเนอร์เกือบทั้งหมดแมปคอลเลกชันของออบเจ็กต์ และทรัพยากรจะถูกแมปกับออบเจ็กต์ Active Directory ที่ไม่ซ้ำกัน คอนเทนเนอร์ AD ประเภทหลักประเภทหนึ่งคือโมดูลองค์กรหรือ OU (หน่วยองค์กร) ออบเจ็กต์ที่วางอยู่ในคอนเทนเนอร์นี้เป็นของโดเมนที่ถูกสร้างขึ้นเท่านั้น

Lightweight Directory Access Protocol (LDAP) เป็นอัลกอริทึมพื้นฐานสำหรับการเชื่อมต่อ TCP/IP ได้รับการออกแบบมาเพื่อลดจำนวนความแตกต่างเล็กน้อยเมื่อเข้าถึงบริการไดเร็กทอรี LDAP ยังกำหนดการดำเนินการที่ใช้ในการสืบค้นและแก้ไขข้อมูลไดเรกทอรีอีกด้วย

ต้นไม้และไซต์

แผนผังโดเมนคือโครงสร้าง ซึ่งเป็นกลุ่มของโดเมนที่มีเค้าโครงและการกำหนดค่าทั่วไปในรูปแบบนั้น พื้นที่ส่วนกลางชื่อและผูกพันด้วยความสัมพันธ์ที่ไว้วางใจ

โดเมนฟอเรสต์คือกลุ่มของต้นไม้ที่เชื่อมต่อถึงกัน

ไซต์ - ชุดอุปกรณ์ในเครือข่ายย่อย IP ที่เป็นตัวแทน แบบจำลองทางกายภาพเครือข่ายการวางแผนซึ่งดำเนินการโดยไม่คำนึงถึงการแสดงเชิงตรรกะของการก่อสร้าง Active Directory มีความสามารถในการสร้างไซต์ได้จำนวน n จำนวนหรือรวมโดเมนจำนวน n จำนวนไว้ภายใต้ไซต์เดียว

การติดตั้งและกำหนดค่า Active Directory

ตอนนี้เรามาดูการตั้งค่า Active Directory โดยตรง ตัวอย่างวินโดวส์ Server 2008 (ขั้นตอนเหมือนกันในเวอร์ชันอื่น):

คลิกที่ปุ่ม "ตกลง" เป็นที่น่าสังเกตว่า ค่าที่คล้ายกันไม่จำเป็น. คุณสามารถใช้ที่อยู่ IP และ DNS จากเครือข่ายของคุณได้

- จากนั้นคุณต้องไปที่เมนู "Start" เลือก "Administration" และ ""

- ไปที่รายการ "บทบาท" เลือก " เพิ่มบทบาท”.

- เลือก “บริการโดเมน Active Directory” คลิก “ถัดไป” สองครั้ง จากนั้นคลิก “ติดตั้ง”

- รอให้การติดตั้งเสร็จสิ้น

- เปิดเมนู "เริ่ม"-" ดำเนินการ- ป้อน dcpromo.exe ในช่อง

- คลิก "ถัดไป"

- เลือก " สร้าง โดเมนใหม่ในป่าใหม่” และคลิก “ถัดไป” อีกครั้ง

- ในหน้าต่างถัดไป ป้อนชื่อแล้วคลิก "ถัดไป"

- เลือก โหมดความเข้ากันได้(วินโดวส์เซิร์ฟเวอร์ 2008)

- ในหน้าต่างถัดไป ปล่อยให้ทุกอย่างเป็นค่าเริ่มต้น

- จะเริ่มแล้ว หน้าต่างการกำหนดค่าDNS- เนื่องจากไม่เคยมีการใช้งานบนเซิร์ฟเวอร์มาก่อน จึงไม่มีการสร้างการมอบสิทธิ์

- เลือกไดเร็กทอรีการติดตั้ง

- หลังจากขั้นตอนนี้คุณจะต้องตั้งค่า รหัสผ่านการบริหาร.

เพื่อความปลอดภัย รหัสผ่านจะต้องเป็นไปตามข้อกำหนดต่อไปนี้:

หลังจากที่ AD เสร็จสิ้นกระบวนการกำหนดค่าคอมโพเนนต์แล้ว คุณต้องรีบูตเซิร์ฟเวอร์

การตั้งค่าเสร็จสมบูรณ์ มีการติดตั้งสแน็ปอินและบทบาทบนระบบแล้ว คุณสามารถติดตั้ง AD ได้เฉพาะในตระกูล Windows Server เท่านั้น เช่น 7 หรือ 10 อาจอนุญาตให้คุณติดตั้งคอนโซลการจัดการเท่านั้น

การดูแลระบบใน Active Directory

ตามค่าเริ่มต้น ใน Windows Server คอนโซลผู้ใช้ Active Directory และคอมพิวเตอร์จะทำงานกับโดเมนที่คอมพิวเตอร์นั้นอยู่ คุณสามารถเข้าถึงวัตถุคอมพิวเตอร์และผู้ใช้ในโดเมนนี้ผ่านโครงสร้างคอนโซลหรือเชื่อมต่อกับตัวควบคุมอื่น

เครื่องมือในคอนโซลเดียวกันช่วยให้คุณดูได้ ตัวเลือกเพิ่มเติม วัตถุและค้นหา คุณสามารถสร้างผู้ใช้ กลุ่ม และเปลี่ยนแปลงการอนุญาตใหม่ได้

ยังไงก็ตามก็มี กลุ่ม 2 ประเภทใน Asset Directory - ความปลอดภัยและการจัดจำหน่าย กลุ่มความปลอดภัยมีหน้าที่รับผิดชอบในการจำกัดสิทธิ์การเข้าถึงออบเจ็กต์ ซึ่งสามารถใช้เป็นกลุ่มการแจกจ่ายได้

กลุ่มการแจกจ่ายไม่สามารถแยกแยะสิทธิ์ได้ และใช้เพื่อกระจายข้อความบนเครือข่ายเป็นหลัก

การมอบหมาย AD คืออะไร

คณะผู้แทนนั่นเอง การโอนสิทธิ์และการควบคุมบางส่วนจากผู้ปกครองไปยังอีกฝ่ายที่รับผิดชอบ

เป็นที่รู้กันว่าทุกองค์กรมีผู้ดูแลระบบหลายคนอยู่ที่สำนักงานใหญ่ ควรมอบหมายงานที่แตกต่างกันให้กับไหล่ที่แตกต่างกัน หากต้องการใช้การเปลี่ยนแปลง คุณต้องมีสิทธิ์และการอนุญาตซึ่งแบ่งออกเป็นมาตรฐานและพิเศษ สิทธิ์เฉพาะนำไปใช้กับออบเจ็กต์เฉพาะ ในขณะที่สิทธิ์มาตรฐานคือชุดสิทธิ์ที่มีอยู่ซึ่งทำให้คุณสมบัติเฉพาะพร้อมใช้งานหรือไม่พร้อมใช้งาน

การสร้างความไว้วางใจ

ความสัมพันธ์ของความไว้วางใจใน AD มีสองประเภท: "ทิศทางเดียว" และ "แบบสองทิศทาง" ในกรณีแรก โดเมนหนึ่งเชื่อถืออีกโดเมนหนึ่ง แต่ในทางกลับกัน โดเมนแรกจะมีสิทธิ์เข้าถึงทรัพยากรของโดเมนที่สอง แต่โดเมนที่สองไม่สามารถเข้าถึงได้ แบบที่ 2 ความไว้วางใจคือ "กันและกัน" นอกจากนี้ยังมีความสัมพันธ์ "ขาออก" และ "ขาเข้า" อีกด้วย ในขาออก โดเมนแรกเชื่อถือโดเมนที่สอง จึงอนุญาตให้ผู้ใช้โดเมนที่สองใช้ทรัพยากรของโดเมนแรกได้

ระหว่างการติดตั้งควรปฏิบัติตามขั้นตอนต่อไปนี้:

- ตรวจสอบการเชื่อมต่อเครือข่ายระหว่างตัวควบคุม

- ตรวจสอบการตั้งค่า

- ปรับแต่งการจำแนกชื่อสำหรับโดเมนภายนอก

- สร้างการเชื่อมต่อจากโดเมนที่เชื่อถือได้

- สร้างการเชื่อมต่อจากด้านข้างของตัวควบคุมซึ่งระบุถึงความน่าเชื่อถือ

- ตรวจสอบความสัมพันธ์ทางเดียวที่สร้างขึ้น

- ถ้า ความต้องการเกิดขึ้นในการสถาปนาความสัมพันธ์ทวิภาคี - จัดทำการติดตั้ง

แคตตาล็อกทั่วโลก

นี่คือตัวควบคุมโดเมนที่เก็บสำเนาของวัตถุทั้งหมดในฟอเรสต์ ช่วยให้ผู้ใช้และโปรแกรมสามารถค้นหาวัตถุในโดเมนใดๆ ของฟอเรสต์ปัจจุบันได้โดยใช้ เครื่องมือค้นหาคุณสมบัติรวมอยู่ในแคตตาล็อกทั่วโลก

แค็ตตาล็อกส่วนกลาง (GC) มีชุดแอตทริบิวต์ที่จำกัดสำหรับแต่ละวัตถุฟอเรสต์ในแต่ละโดเมน ได้รับข้อมูลจากพาร์ติชันไดเรกทอรีโดเมนทั้งหมดในฟอเรสต์ และจะถูกคัดลอกโดยใช้กระบวนการจำลองแบบ Active Directory มาตรฐาน

สคีมากำหนดว่าแอตทริบิวต์จะถูกคัดลอกหรือไม่ มีความเป็นไปได้ กำหนดค่าคุณสมบัติเพิ่มเติมซึ่งจะถูกสร้างขึ้นใหม่ในแค็ตตาล็อกส่วนกลางโดยใช้ "Active Directory Schema" หากต้องการเพิ่มแอตทริบิวต์ลงในแค็ตตาล็อกส่วนกลาง คุณต้องเลือกแอตทริบิวต์การจำลองและใช้ตัวเลือก "คัดลอก" ซึ่งจะสร้างการจำลองแบบของแอตทริบิวต์ไปยังแค็ตตาล็อกส่วนกลาง ค่าพารามิเตอร์แอตทริบิวต์ isMemberOfPartialAttributeSetจะกลายเป็นจริง

เพื่อ ค้นหาสถานที่แค็ตตาล็อกสากล คุณต้องป้อนบรรทัดคำสั่ง:

เซิร์ฟเวอร์ Dsquery –isgc

การจำลองข้อมูลใน Active Directory

การจำลองแบบเป็นขั้นตอนการคัดลอกที่ดำเนินการเมื่อจำเป็นต้องจัดเก็บข้อมูลปัจจุบันเท่าๆ กันที่มีอยู่ในตัวควบคุมใดๆ

มันถูกผลิตขึ้น โดยไม่ต้องมีส่วนร่วมของผู้ปฏิบัติงาน- มีเนื้อหาจำลองประเภทต่อไปนี้:

- แบบจำลองข้อมูลถูกสร้างขึ้นจากโดเมนที่มีอยู่ทั้งหมด

- การจำลองแบบแผนข้อมูล เนื่องจากสคีมาข้อมูลเหมือนกันสำหรับออบเจ็กต์ฟอเรสต์ทั้งหมด ไดเรกทอรีที่ใช้งานอยู่แบบจำลองจะถูกบันทึกไว้ในทุกโดเมน

- ข้อมูลการกำหนดค่า แสดงการสร้างสำเนาระหว่างตัวควบคุม ข้อมูลจะถูกกระจายไปยังโดเมนทั้งหมดในฟอเรสต์

ประเภทหลักของเรพลิกาคือภายในโหนดและระหว่างโหนด

ในกรณีแรก หลังจากการเปลี่ยนแปลง ระบบจะรอ จากนั้นแจ้งให้คู่ค้าสร้างแบบจำลองเพื่อทำการเปลี่ยนแปลงให้เสร็จสิ้น แม้ว่าจะไม่มีการเปลี่ยนแปลง กระบวนการจำลองแบบจะเกิดขึ้นโดยอัตโนมัติหลังจากช่วงระยะเวลาหนึ่ง หลังจากใช้การเปลี่ยนแปลงที่เสียหายกับไดเร็กทอรีแล้ว การจำลองแบบจะเกิดขึ้นทันที

ขั้นตอนการจำลองแบบระหว่างโหนด เกิดขึ้นในระหว่างนั้น โหลดขั้นต่ำบนเครือข่ายเพื่อหลีกเลี่ยงการสูญหายของข้อมูล

Active Directory ให้บริการสำหรับ การจัดการระบบ- พวกเขาเป็นทางเลือกที่ดีกว่ามากสำหรับกลุ่มท้องถิ่นและช่วยให้คุณสามารถสร้างสรรค์ได้ เครือข่ายคอมพิวเตอร์กับ การจัดการที่มีประสิทธิภาพและ การป้องกันที่เชื่อถือได้ข้อมูล.

หากคุณไม่เคยพบแนวคิดของ Active Directory มาก่อนและไม่ทราบว่าบริการดังกล่าวทำงานอย่างไร บทความนี้เหมาะสำหรับคุณ เรามาดูกันว่ามันหมายถึงอะไร แนวคิดนี้ข้อดีของฐานข้อมูลดังกล่าวคืออะไร และจะสร้างและกำหนดค่าฐานข้อมูลเหล่านี้เพื่อการใช้งานครั้งแรกได้อย่างไร

Active Directory เป็นอย่างมาก วิธีที่สะดวกการจัดการระบบ การใช้ Active Directory ทำให้คุณสามารถจัดการข้อมูลของคุณได้อย่างมีประสิทธิภาพ

บริการเหล่านี้ช่วยให้คุณสร้างฐานข้อมูลเดียวที่จัดการโดยตัวควบคุมโดเมน หากคุณเป็นเจ้าของธุรกิจ จัดการสำนักงาน หรือควบคุมกิจกรรมของบุคคลจำนวนมากที่ต้องรวมเป็นหนึ่งเดียวกัน โดเมนดังกล่าวจะเป็นประโยชน์สำหรับคุณ

รวมถึงวัตถุทั้งหมด - คอมพิวเตอร์ เครื่องพิมพ์ แฟกซ์ บัญชีผู้ใช้ ฯลฯ ผลรวมของโดเมนที่มีข้อมูลอยู่เรียกว่า "ฟอเรสต์" ฐานข้อมูล Active Directory คือสภาพแวดล้อมของโดเมนที่จำนวนอ็อบเจ็กต์สามารถมีได้สูงสุด 2 พันล้านรายการ คุณนึกภาพตาชั่งเหล่านี้ออกไหม?

นั่นคือด้วยความช่วยเหลือของ "ฟอเรสต์" หรือฐานข้อมูล คุณสามารถเชื่อมต่อพนักงานและอุปกรณ์จำนวนมากในสำนักงานได้ และโดยไม่ต้องเชื่อมโยงกับที่ตั้ง - ผู้ใช้รายอื่นสามารถเชื่อมต่อกับบริการได้เช่น จากสำนักงานของบริษัทในเมืองอื่น

นอกจากนี้ ภายในกรอบงานของบริการ Active Directory โดเมนหลายรายการจะถูกสร้างและรวมกัน ยิ่งบริษัทมีขนาดใหญ่เท่าใด จำเป็นต้องมีเครื่องมือในการควบคุมอุปกรณ์ภายในฐานข้อมูลมากขึ้นเท่านั้น

นอกจากนี้ เมื่อสร้างเครือข่ายดังกล่าว จะมีการกำหนดโดเมนควบคุมหนึ่งโดเมน และแม้ว่าจะมีโดเมนอื่นตามมาในภายหลัง โดเมนดั้งเดิมก็ยังคงเป็น "พาเรนต์" - นั่นคือมีเพียงโดเมนนั้นเท่านั้นที่มี เข้าถึงได้เต็มรูปแบบเพื่อการจัดการข้อมูล

ข้อมูลนี้ถูกเก็บไว้ที่ไหน และอะไรที่ทำให้มั่นใจได้ว่าโดเมนมีอยู่จริง ในการสร้าง Active Directory จะใช้ตัวควบคุม โดยปกติแล้วจะมีสองตัว - หากมีสิ่งใดเกิดขึ้นกับอันหนึ่ง ข้อมูลจะถูกบันทึกไว้ในคอนโทรลเลอร์ตัวที่สอง

อีกทางเลือกหนึ่งสำหรับการใช้ฐานข้อมูลคือ ตัวอย่างเช่น บริษัทของคุณร่วมมือกับฐานข้อมูลอื่น และคุณต้องทำโปรเจ็กต์ทั่วไปให้เสร็จสิ้น ในกรณีนี้ บุคคลที่ไม่ได้รับอนุญาตอาจจำเป็นต้องเข้าถึงไฟล์โดเมน และที่นี่คุณสามารถตั้งค่า "ความสัมพันธ์" ระหว่าง "ฟอเรสต์" สองแห่งที่แตกต่างกัน เพื่อให้สามารถเข้าถึงข้อมูลที่จำเป็นโดยไม่ต้องเสี่ยงต่อความปลอดภัยของข้อมูลที่เหลืออยู่

โดยทั่วไป Active Directory คือเครื่องมือสำหรับสร้างฐานข้อมูลภายในโครงสร้างบางอย่าง โดยไม่คำนึงถึงขนาด ผู้ใช้และอุปกรณ์ทั้งหมดจะรวมกันเป็น "ฟอเรสต์" เดียว โดเมนจะถูกสร้างขึ้นและวางบนตัวควบคุม

ขอแนะนำให้ชี้แจงด้วยว่าบริการสามารถทำงานได้บนอุปกรณ์ที่มีระบบเซิร์ฟเวอร์ Windows เท่านั้น นอกจากนี้ยังมีการสร้าง 3-4 บนคอนโทรลเลอร์ เซิร์ฟเวอร์ DNS- พวกเขาให้บริการในโซนหลักของโดเมน และหากหนึ่งในนั้นล้มเหลว เซิร์ฟเวอร์อื่นจะเข้ามาแทนที่

หลังจาก ภาพรวมโดยย่อ Active Directory สำหรับหุ่นจำลอง คุณสนใจคำถามนี้โดยธรรมชาติ - เหตุใดจึงเปลี่ยนกลุ่มโลคัลสำหรับฐานข้อมูลทั้งหมด โดยปกติแล้ว ขอบเขตของความเป็นไปได้ที่นี่จะกว้างกว่าหลายเท่า และเพื่อที่จะค้นหาความแตกต่างอื่นๆ ระหว่างบริการเหล่านี้สำหรับการจัดการระบบ เรามาดูข้อดีของมันกันดีกว่า

ประโยชน์ของ Active Directory

ข้อดีของ Active Directory คือ:

- การใช้ทรัพยากรเดียวในการตรวจสอบสิทธิ์ ในสถานการณ์นี้ คุณต้องเพิ่มบัญชีทั้งหมดที่ต้องเข้าถึงข้อมูลทั่วไปลงในพีซีแต่ละเครื่อง ยิ่งมีผู้ใช้และอุปกรณ์มากเท่าใด การซิงโครไนซ์ข้อมูลระหว่างกันก็จะยิ่งยากขึ้นเท่านั้น

ดังนั้นเมื่อใช้บริการกับฐานข้อมูล บัญชีจะถูกจัดเก็บไว้ในจุดเดียว และการเปลี่ยนแปลงจะมีผลทันทีในคอมพิวเตอร์ทุกเครื่อง

มันทำงานอย่างไร? พนักงานแต่ละคนมาที่สำนักงาน เปิดใช้ระบบและเข้าสู่ระบบบัญชีของเขา คำขอเข้าสู่ระบบจะถูกส่งไปยังเซิร์ฟเวอร์โดยอัตโนมัติและการรับรองความถูกต้องจะเกิดขึ้นผ่านคำขอดังกล่าว

สำหรับคำสั่งบางอย่างในการเก็บบันทึก คุณสามารถแบ่งผู้ใช้ออกเป็นกลุ่มได้เสมอ - "แผนกทรัพยากรบุคคล" หรือ "การบัญชี"

ในกรณีนี้ การให้สิทธิ์เข้าถึงข้อมูลจะง่ายยิ่งขึ้นไปอีก - หากคุณต้องการเปิดโฟลเดอร์สำหรับพนักงานจากแผนกใดแผนกหนึ่ง คุณจะต้องดำเนินการผ่านฐานข้อมูล พวกเขาช่วยกันเข้าถึงโฟลเดอร์ที่ต้องการพร้อมข้อมูล ในขณะที่เอกสารอื่นๆ ยังคงปิดอยู่

- ควบคุมผู้เข้าร่วมฐานข้อมูลแต่ละราย

หากในกลุ่มท้องถิ่นสมาชิกแต่ละคนมีความเป็นอิสระและควบคุมได้ยากจากคอมพิวเตอร์เครื่องอื่น ดังนั้นในโดเมนคุณสามารถตั้งกฎบางอย่างที่สอดคล้องกับนโยบายของบริษัทได้

ในฐานะผู้ดูแลระบบ คุณสามารถตั้งค่าการเข้าถึงและการตั้งค่าความปลอดภัย จากนั้นนำไปใช้กับกลุ่มผู้ใช้แต่ละกลุ่มได้ โดยปกติแล้ว ขึ้นอยู่กับลำดับชั้น บางกลุ่มสามารถได้รับการตั้งค่าที่เข้มงวดมากขึ้น ในขณะที่กลุ่มอื่นๆ สามารถเข้าถึงไฟล์และการดำเนินการอื่นๆ ในระบบได้

นอกจากนี้เมื่อมีคนใหม่มาร่วมงานกับบริษัท คอมพิวเตอร์ของเขาจะได้รับทันที ชุดที่ถูกต้องการตั้งค่าที่เปิดใช้งานส่วนประกอบสำหรับการทำงาน

- ความคล่องตัวในการติดตั้งซอฟต์แวร์

โดยวิธีการเกี่ยวกับส่วนประกอบ - เมื่อใด ช่วยเหลือใช้งานอยู่ไดเร็กทอรีที่คุณสามารถกำหนดเครื่องพิมพ์ ติดตั้ง โปรแกรมที่จำเป็นตั้งค่าพารามิเตอร์ความเป็นส่วนตัวสำหรับพนักงานทุกคนทันที โดยทั่วไป การสร้างฐานข้อมูลจะช่วยเพิ่มประสิทธิภาพการทำงาน ติดตามความปลอดภัย และรวมผู้ใช้เข้าด้วยกันเพื่อประสิทธิภาพการทำงานสูงสุด

และหากบริษัทใช้ยูทิลิตี้แยกต่างหากหรือ บริการพิเศษซึ่งสามารถซิงโครไนซ์กับโดเมนและเข้าถึงได้ง่ายกว่า ยังไง? หากคุณรวมผลิตภัณฑ์ทั้งหมดที่ใช้ในบริษัท พนักงานจะไม่จำเป็นต้องป้อนข้อมูลเข้าสู่ระบบและรหัสผ่านที่แตกต่างกันเพื่อเข้าสู่แต่ละโปรแกรม - ข้อมูลนี้จะเป็นเรื่องธรรมดา

ตอนนี้คุณประโยชน์และความหมายก็ชัดเจนแล้ว โดยใช้แอคทีฟ Directory มาดูขั้นตอนการติดตั้งบริการเหล่านี้กัน

เราใช้ฐานข้อมูลบน Windows Server 2012

การติดตั้งและกำหนดค่า Active Directory ไม่ใช่เรื่องยาก และยังง่ายกว่าที่คิดเมื่อมองแวบแรกอีกด้วย

หากต้องการโหลดบริการ คุณต้องดำเนินการดังต่อไปนี้ก่อน:

- เปลี่ยนชื่อคอมพิวเตอร์: คลิกที่ "เริ่ม" เปิดแผงควบคุมเลือก "ระบบ" เลือก "เปลี่ยนการตั้งค่า" และในคุณสมบัติตรงข้ามกับบรรทัด "ชื่อคอมพิวเตอร์" คลิก "เปลี่ยน" ป้อนค่าใหม่สำหรับพีซีหลัก

- รีบูทพีซีของคุณตามต้องการ

- ตั้งค่าการตั้งค่าเครือข่ายดังนี้:

- ผ่านแผงควบคุมให้เปิดเมนูพร้อมเครือข่ายและ การเข้าถึงที่ใช้ร่วมกัน.

- ปรับการตั้งค่าอะแดปเตอร์ คลิกขวาที่ "คุณสมบัติ" และเปิดแท็บ "เครือข่าย"

- ในหน้าต่างจากรายการคลิกที่อินเทอร์เน็ตโปรโตคอลหมายเลข 4 คลิกอีกครั้งที่ "คุณสมบัติ"

- ป้อนการตั้งค่าที่จำเป็นเช่น: ที่อยู่ IP - 192.168.10.252, ซับเน็ตมาสก์ - 255.255.255.0, เกตเวย์หลัก - 192.168.10.1

- ในบรรทัด "เซิร์ฟเวอร์ DNS ที่ต้องการ" ให้ระบุที่อยู่ของเซิร์ฟเวอร์ภายในเครื่องใน "ทางเลือก ... " - ที่อยู่เซิร์ฟเวอร์ DNS อื่น ๆ

- บันทึกการเปลี่ยนแปลงของคุณและปิดหน้าต่าง

ตั้งค่าบทบาท Active Directory ดังนี้:

- ผ่าน Start ให้เปิดตัวจัดการเซิร์ฟเวอร์

- จากเมนู ให้เลือกเพิ่มบทบาทและคุณลักษณะ

- วิซาร์ดจะเปิดขึ้น แต่คุณสามารถข้ามหน้าต่างแรกพร้อมคำอธิบายได้

- ตรวจสอบบรรทัด "การติดตั้งบทบาทและส่วนประกอบ" ดำเนินการต่อ

- เลือกคอมพิวเตอร์ของคุณเพื่อติดตั้ง Active Directory

- จากรายการ ให้เลือกบทบาทที่ต้องโหลด - ในกรณีของคุณคือ “บริการโดเมน Active Directory”

- หน้าต่างเล็ก ๆ จะปรากฏขึ้นเพื่อขอให้คุณดาวน์โหลดส่วนประกอบที่จำเป็นสำหรับบริการ - ยอมรับมัน

- จากนั้นคุณจะได้รับแจ้งให้ติดตั้งส่วนประกอบอื่นๆ - หากคุณไม่ต้องการ เพียงข้ามขั้นตอนนี้โดยคลิก "ถัดไป"

- วิซาร์ดการตั้งค่าจะแสดงหน้าต่างพร้อมคำอธิบายบริการที่คุณกำลังติดตั้ง - อ่านและดำเนินการต่อ

- รายการส่วนประกอบที่เรากำลังจะติดตั้งจะปรากฏขึ้น - ตรวจสอบว่าทุกอย่างถูกต้องหรือไม่ และหากเป็นเช่นนั้น ให้กดปุ่มที่เหมาะสม

- เมื่อกระบวนการเสร็จสิ้น ให้ปิดหน้าต่าง

- เพียงเท่านี้ - บริการจะถูกดาวน์โหลดลงในคอมพิวเตอร์ของคุณ

การตั้งค่า Active Directory

ในการกำหนดค่าบริการโดเมน คุณต้องทำดังต่อไปนี้:

- เปิดตัวช่วยสร้างการตั้งค่าที่มีชื่อเดียวกัน

- คลิกที่ตัวชี้สีเหลืองที่ด้านบนของหน้าต่างแล้วเลือก “เลื่อนระดับเซิร์ฟเวอร์ไปยังตัวควบคุมโดเมน”

- คลิกเพิ่มฟอเรสต์ใหม่และสร้างชื่อสำหรับโดเมนราก จากนั้นคลิกถัดไป

- ระบุโหมดการทำงานของ "ฟอเรสต์" และโดเมน - ส่วนใหญ่มักจะเกิดขึ้นพร้อมกัน

- สร้างรหัสผ่าน แต่อย่าลืมจำไว้ ดำเนินการต่อไป.

- หลังจากนี้ คุณอาจเห็นคำเตือนว่าโดเมนไม่ได้รับการมอบหมายและข้อความแจ้งให้ตรวจสอบชื่อโดเมน คุณสามารถข้ามขั้นตอนเหล่านี้ได้

- ในหน้าต่างถัดไปคุณสามารถเปลี่ยนเส้นทางไปยังไดเร็กทอรีฐานข้อมูลได้ - ทำเช่นนี้หากไม่เหมาะกับคุณ

- ตอนนี้คุณจะเห็นตัวเลือกทั้งหมดที่คุณกำลังจะตั้งค่า - ตรวจสอบว่าคุณได้เลือกอย่างถูกต้องหรือไม่แล้วดำเนินการต่อ

- แอปพลิเคชันจะตรวจสอบว่า ข้อกำหนดเบื้องต้นและหากไม่มีความคิดเห็นหรือไม่สำคัญ ให้คลิก "ติดตั้ง"

- หลังจากการติดตั้งเสร็จสิ้น พีซีจะรีบูตเอง

คุณอาจสงสัยว่าจะเพิ่มผู้ใช้ลงในฐานข้อมูลได้อย่างไร หากต้องการทำสิ่งนี้ ให้ใช้เมนู “ผู้ใช้หรือ คอมพิวเตอร์ที่ใช้งานอยู่ Directory" ซึ่งคุณจะพบได้ในส่วน "การดูแลระบบ" ของแผงควบคุม หรือใช้เมนูการตั้งค่าฐานข้อมูล

หากต้องการเพิ่มผู้ใช้ใหม่ ให้คลิกขวาที่ชื่อโดเมน เลือก "สร้าง" จากนั้นเลือก "ส่วน" หน้าต่างจะปรากฏขึ้นตรงหน้าคุณโดยที่คุณต้องป้อนชื่อของแผนกใหม่ - โดยทำหน้าที่เป็นโฟลเดอร์ที่คุณสามารถรวบรวมผู้ใช้จากแผนกต่างๆ ในทำนองเดียวกัน คุณจะสร้างแผนกเพิ่มเติมอีกหลายแผนกในภายหลังและจัดวางพนักงานทั้งหมดให้ถูกต้อง

ต่อไป เมื่อคุณสร้างชื่อแผนกแล้ว ให้คลิกขวาที่ชื่อแผนกแล้วเลือก "สร้าง" จากนั้นเลือก "ผู้ใช้" ตอนนี้สิ่งที่เหลืออยู่คือการป้อนข้อมูลที่จำเป็นและตั้งค่าการเข้าถึงสำหรับผู้ใช้

เมื่อสร้างโปรไฟล์ใหม่แล้ว ให้คลิกที่โปรไฟล์โดยเลือก เมนูบริบทและเปิดคุณสมบัติ ในแท็บ "บัญชี" ให้ลบช่องทำเครื่องหมายถัดจาก "บล็อก..." นั่นคือทั้งหมดที่

ข้อสรุปทั่วไปก็คือ Active Directory มีประสิทธิภาพและ เครื่องมือที่มีประโยชน์สำหรับการจัดการระบบซึ่งจะช่วยรวมคอมพิวเตอร์ของพนักงานทั้งหมดให้เป็นทีมเดียว เมื่อใช้บริการ คุณสามารถสร้างฐานข้อมูลที่ปลอดภัยและเพิ่มประสิทธิภาพการทำงานและการซิงโครไนซ์ข้อมูลระหว่างผู้ใช้ทั้งหมดได้อย่างมาก หากกิจกรรมของบริษัทของคุณและสถานที่ทำงานอื่น ๆ เชื่อมต่อกับคอมพิวเตอร์และเครือข่ายอิเล็กทรอนิกส์ คุณจะต้องรวมบัญชีและตรวจสอบงานและการรักษาความลับ ติดตั้งฐานข้อมูลบน ขึ้นอยู่กับการใช้งาน Directory จะเป็นทางออกที่ดี

ในปี 2002 ขณะเดินไปตามทางเดินของแผนกวิทยาการคอมพิวเตอร์ของมหาวิทยาลัยที่ฉันชื่นชอบ ฉันเห็นโปสเตอร์ใหม่อยู่ที่ประตูสำนักงาน "NT Systems" โปสเตอร์แสดงภาพไอคอนบัญชีผู้ใช้ที่จัดกลุ่มเป็นกลุ่ม ซึ่งลูกศรจะนำไปสู่ไอคอนอื่นๆ ทั้งหมดนี้ถูกรวมเข้าด้วยกันในโครงสร้างบางอย่างตามแผนผัง มีบางอย่างเขียนเกี่ยวกับระบบการลงชื่อเพียงครั้งเดียว การอนุญาต และอื่นๆ ที่คล้ายคลึงกัน เท่าที่ฉันเข้าใจตอนนี้ โปสเตอร์นั้นบรรยายถึงสถาปัตยกรรมของ Windows NT 4.0 Domains และระบบ Windows 2000 Active Directory ตั้งแต่นั้นเป็นต้นมาการรู้จัก Active Directory ครั้งแรกของฉันก็เริ่มขึ้นและจบลงทันทีเมื่อมีเซสชั่นที่ยากลำบากวันหยุดพักผ่อนที่สนุกสนานหลังจากนั้นเพื่อนคนหนึ่งก็แบ่งปัน FreeBSD 4 และดิสก์ Red หมวกลินุกซ์และในอีกไม่กี่ปีข้างหน้าฉันก็กระโจนเข้าสู่โลกของระบบที่เหมือน Unix แต่ฉันไม่เคยลืมเนื้อหาของโปสเตอร์

ฉันต้องกลับไปใช้ระบบบนแพลตฟอร์ม Windows Server และคุ้นเคยกับระบบเหล่านี้มากขึ้นเมื่อฉันย้ายไปทำงานให้กับบริษัทที่การจัดการโครงสร้างพื้นฐานด้านไอทีทั้งหมดใช้ Active Directory ฉันจำได้ว่าหัวหน้าผู้บริหารของบริษัทนั้นมักจะพูดซ้ำๆ เกี่ยวกับแนวทางปฏิบัติที่ดีที่สุดของ Active Directory ทุกครั้งในการประชุม หลังจาก 8 ปีของการสื่อสารกับ Active Directory เป็นระยะๆ ฉันเข้าใจค่อนข้างดีว่ามันทำงานอย่างไร ระบบนี้และแนวทางปฏิบัติที่ดีที่สุดของ Active Directory คืออะไร

ดังที่คุณคงเดาได้อยู่แล้ว เราจะพูดถึง Active Directory

ใครสนใจหัวข้อนี้เชิญ cat ได้เลยครับ

คำแนะนำเหล่านี้ใช้ได้กับระบบไคลเอนต์ตั้งแต่ Windows 7 ขึ้นไป สำหรับโดเมนและฟอเรสต์ ระดับวินโดวส์เซิร์ฟเวอร์ 2008/R2 และสูงกว่า

การทำให้เป็นมาตรฐาน

การวางแผนสำหรับ Active Directory ควรเริ่มต้นด้วยการพัฒนามาตรฐานของคุณสำหรับการตั้งชื่ออ็อบเจ็กต์และตำแหน่งในไดเร็กทอรี มีความจำเป็นต้องสร้างเอกสารเพื่อกำหนดทุกสิ่ง มาตรฐานที่จำเป็น- แน่นอนว่านี่เป็นคำแนะนำที่ค่อนข้างธรรมดาสำหรับผู้เชี่ยวชาญด้านไอที หลักการ “อันดับแรกเราเขียนเอกสาร จากนั้นเราสร้างระบบโดยใช้เอกสารนี้” เป็นสิ่งที่ดีมาก แต่ในทางปฏิบัติไม่ค่อยมีใครนำไปใช้ด้วยเหตุผลหลายประการ สาเหตุเหล่านี้เกิดจากความเกียจคร้านของมนุษย์หรือการขาดความสามารถที่เหมาะสม เหตุผลที่เหลือนั้นมาจากสองเหตุผลแรก

ฉันขอแนะนำให้คุณเขียนเอกสารประกอบก่อน จากนั้นคิดทบทวน จากนั้นจึงดำเนินการติดตั้งตัวควบคุมโดเมนตัวแรกเท่านั้น

ตัวอย่างเช่น ฉันจะให้ส่วนหนึ่งของเอกสารเกี่ยวกับมาตรฐานสำหรับการตั้งชื่อวัตถุ Active Directory

การตั้งชื่อวัตถุ

- ชื่อ กลุ่มผู้ใช้ต้องขึ้นต้นด้วยคำนำหน้า GRUS_ (GR - Group, US - Users)

- ชื่อ กลุ่มคอมพิวเตอร์ต้องขึ้นต้นด้วยคำนำหน้า GRCP_ (GR - Group, CP - Computers)

- ชื่อการมอบหมายของกลุ่มผู้มีอำนาจต้องขึ้นต้นด้วยคำนำหน้า GRDL_ (GR - Group, DL - Delegation)

- ชื่อของกลุ่มการเข้าถึงทรัพยากรต้องขึ้นต้นด้วยคำนำหน้า GRRS_ (GR - กลุ่ม, RS - ทรัพยากร)

- ชื่อกลุ่มสำหรับนโยบายต้องขึ้นต้นด้วยคำนำหน้า GPUS_, GPCP_ (GP - นโยบายกลุ่ม, US - ผู้ใช้, CP - คอมพิวเตอร์)

- ชื่อของคอมพิวเตอร์ไคลเอนต์ต้องประกอบด้วยตัวอักษรสองหรือสามตัวจากชื่อองค์กร ตามด้วยตัวเลขที่คั่นด้วยเครื่องหมายยัติภังค์ เช่น nnt-01

- ชื่อของเซิร์ฟเวอร์ต้องขึ้นต้นด้วยตัวอักษรสองตัวเท่านั้น ตามด้วยยัติภังค์ และตามด้วยบทบาทของเซิร์ฟเวอร์และหมายเลข เช่น nn-dc01

แนวทางการเขียนเอกสารของคุณควรละเอียดถี่ถ้วน ซึ่งจะช่วยประหยัดเวลาได้มากในอนาคต

ลดความซับซ้อนของทุกสิ่งให้มากที่สุดพยายามให้เกิดความสมดุล

เมื่อสร้าง Active Directory จำเป็นต้องปฏิบัติตามหลักการของการบรรลุความสมดุล โดยเลือกใช้กลไกที่เรียบง่ายและเข้าใจได้

หลักการของความสมดุลคือการบรรลุฟังก์ชันการทำงานและความปลอดภัยที่ต้องการพร้อมโซลูชันที่เรียบง่ายสูงสุด

มีความจำเป็นต้องพยายามสร้างระบบเพื่อให้ผู้ดูแลระบบหรือผู้ใช้ที่ไม่มีประสบการณ์มากที่สุดสามารถเข้าใจโครงสร้างของระบบได้ ตัวอย่างเช่น ครั้งหนึ่งมีข้อเสนอแนะให้สร้างโครงสร้างฟอเรสต์หลายโดเมน ยิ่งไปกว่านั้น ขอแนะนำให้ปรับใช้ไม่เพียงแต่โครงสร้างแบบหลายโดเมนเท่านั้น แต่ยังรวมถึงโครงสร้างจากหลายฟอเรสต์ด้วย บางทีคำแนะนำนี้อาจเกิดขึ้นเนื่องจากหลักการ "แบ่งและพิชิต" หรือเนื่องจาก Microsoft บอกทุกคนว่าโดเมนคือขอบเขตด้านความปลอดภัย และโดยการแบ่งองค์กรออกเป็นโดเมน เราจะได้โครงสร้างที่แยกจากกันซึ่งง่ายต่อการควบคุมทีละรายการ แต่ตามแนวทางปฏิบัติแสดงให้เห็นแล้ว การบำรุงรักษาและควบคุมระบบโดเมนเดียวทำได้ง่ายกว่า โดยที่ขอบเขตด้านความปลอดภัยคือหน่วยองค์กร (OU) แทนที่จะเป็นโดเมน ดังนั้น หลีกเลี่ยงการสร้างโครงสร้างหลายโดเมนที่ซับซ้อน จะดีกว่าถ้าจัดกลุ่มออบเจ็กต์ตาม OU

แน่นอนคุณควรดำเนินการโดยไม่คลั่งไคล้ - หากเป็นไปไม่ได้หากไม่มีหลายโดเมนคุณจะต้องสร้างหลายโดเมนพร้อมกับฟอเรสต์ด้วย สิ่งสำคัญคือคุณเข้าใจว่าคุณกำลังทำอะไรอยู่และสิ่งที่จะนำไปสู่อะไร

สิ่งสำคัญคือต้องเข้าใจว่าโครงสร้างพื้นฐานแบบ Active ที่เรียบง่าย ไดเร็กทอรีนั้นง่ายกว่าบริหารจัดการและควบคุม ฉันจะบอกว่ายิ่งง่ายและปลอดภัยยิ่งขึ้น

ใช้หลักการทำให้เข้าใจง่าย พยายามที่จะบรรลุความสมดุล

ปฏิบัติตามหลักการ - "วัตถุ - กลุ่ม"

เริ่มต้นสร้างวัตถุ Active Directory โดยการสร้างกลุ่มสำหรับวัตถุนี้ จากนั้นกำหนดกลุ่ม สิทธิที่จำเป็น- ลองดูตัวอย่าง คุณต้องสร้างบัญชีผู้ดูแลระบบหลัก ขั้นแรกให้สร้างกลุ่มหัวหน้าผู้ดูแลระบบ จากนั้นจึงสร้างบัญชีและเพิ่มเข้าไป กลุ่มนี้- กำหนดสิทธิ์ของหัวหน้าผู้ดูแลระบบให้กับกลุ่มหัวหน้าผู้ดูแลระบบ เช่น โดยการเพิ่มลงในกลุ่มผู้ดูแลระบบโดเมน เกือบทุกครั้งปรากฎว่าหลังจากผ่านไประยะหนึ่ง พนักงานอีกคนมาทำงานที่ต้องการสิทธิ์ที่คล้ายกัน และแทนที่จะมอบหมายสิทธิ์ให้กับส่วน Active Directory ต่างๆ ก็เป็นไปได้ที่จะเพิ่มเขาเข้าไปในกลุ่มที่จำเป็นซึ่งระบบได้กำหนดบทบาทไว้แล้ว และมอบอำนาจที่จำเป็นให้แล้ว

อีกตัวอย่างหนึ่ง คุณต้องมอบหมายสิทธิ์ให้กับ OU กับผู้ใช้ให้กับกลุ่มผู้ดูแลระบบ อย่ามอบสิทธิ์ให้กับกลุ่มผู้ดูแลระบบโดยตรง แต่สร้าง กลุ่มพิเศษเช่น GRDL_OUName_Operator_Accounts ที่คุณมอบหมายสิทธิ์ให้ จากนั้นเพียงเพิ่มกลุ่มผู้ดูแลระบบที่รับผิดชอบลงในกลุ่ม GRDL_OUName_Operator_Accounts มันจะเกิดขึ้นอย่างแน่นอนว่าในอนาคตอันใกล้นี้คุณจะต้องมอบสิทธิ์ให้กับ OU นี้ให้กับผู้ดูแลระบบกลุ่มอื่น และในกรณีนี้ คุณเพียงแค่เพิ่มกลุ่มข้อมูลผู้ดูแลระบบลงในกลุ่มการมอบหมาย GRDL_OUName_Operator_Accounts

ฉันเสนอโครงสร้างกลุ่มดังต่อไปนี้

- กลุ่มผู้ใช้ (GRUS_)

- กลุ่มผู้ดูแลระบบ (GRAD_)

- กลุ่มการมอบหมาย (GRDL_)

- กลุ่มนโยบาย (GRGP_)

- กลุ่มเซิร์ฟเวอร์ (GRSR_)

- กลุ่มคอมพิวเตอร์ไคลเอนต์ (GRCP_)

- กลุ่มการเข้าถึงทรัพยากรที่ใช้ร่วมกัน (GRRS_)

- กลุ่มการเข้าถึงเครื่องพิมพ์ (GRPR_)

รักษาสมดุลโดยการจำกัดจำนวนบทบาทของกลุ่ม และจำไว้ว่าชื่อกลุ่มควรอธิบายบทบาทของกลุ่มได้ครบถ้วน

สถาปัตยกรรม OU

ก่อนอื่นควรคำนึงถึงสถาปัตยกรรมของ OU จากมุมมองของความปลอดภัยและการมอบสิทธิ์ใน OU นี้ให้กับผู้ดูแลระบบ ฉันไม่แนะนำให้วางแผนสถาปัตยกรรมของ OU จากมุมมองของการเชื่อมโยงนโยบายกลุ่มเข้ากับนโยบายเหล่านั้น (แม้ว่าวิธีนี้จะทำบ่อยที่สุดก็ตาม) สำหรับบางคน คำแนะนำของฉันอาจดูแปลกนิดหน่อย แต่ฉันไม่แนะนำให้ผูกนโยบายกลุ่มเข้ากับ OU เลย อ่านเพิ่มเติมในส่วนนโยบายกลุ่ม

ผู้ดูแลระบบ OU

ฉันแนะนำให้ตั้งค่า OU แยกต่างหากสำหรับบัญชีและกลุ่มผู้ดูแลระบบ ซึ่งคุณสามารถวางบัญชีและกลุ่มของผู้ดูแลระบบและวิศวกรทั้งหมดได้ การสนับสนุนด้านเทคนิค- การเข้าถึง OU นี้ควรจำกัดไว้สำหรับผู้ใช้ทั่วไป และการจัดการออบเจ็กต์จาก OU นี้ควรมอบหมายให้ผู้ดูแลระบบหลักเท่านั้น

คอมพิวเตอร์ OU

OU ของคอมพิวเตอร์ได้รับการวางแผนอย่างดีที่สุดในแง่ของที่ตั้งทางภูมิศาสตร์ของคอมพิวเตอร์และประเภทของคอมพิวเตอร์ กระจายคอมพิวเตอร์จากที่ตั้งทางภูมิศาสตร์ที่แตกต่างกันไปยัง OU ที่แตกต่างกัน และแบ่งออกเป็นคอมพิวเตอร์ไคลเอนต์และเซิร์ฟเวอร์ เซิร์ฟเวอร์ยังสามารถแบ่งออกเป็น Exchange, SQL และอื่นๆ

ผู้ใช้ สิทธิ์ใน Active Directory

ควรให้บัญชีผู้ใช้ Active Directory ความสนใจเป็นพิเศษ- ตามที่ระบุไว้ในส่วน OU บัญชีผู้ใช้ควรจัดกลุ่มตามหลักการมอบอำนาจให้กับบัญชีเหล่านี้ สิ่งสำคัญคือต้องปฏิบัติตามหลักการของสิทธิ์ขั้นต่ำ - ยิ่งผู้ใช้มีสิทธิ์ในระบบน้อยลงเท่าไรก็ยิ่งดีเท่านั้น ฉันขอแนะนำให้คุณรวมระดับสิทธิ์ของผู้ใช้ไว้ในชื่อบัญชีของเขาทันที บัญชีสำหรับงานประจำวันควรประกอบด้วยนามสกุลและชื่อย่อของผู้ใช้เป็นภาษาละติน (เช่น IvanovIV หรือ IVIvanov) ช่องที่ต้องกรอกได้แก่ ชื่อ ชื่อย่อ นามสกุล ชื่อที่แสดง (เป็นภาษารัสเซีย) อีเมล โทรศัพท์มือถือ ตำแหน่งงาน ผู้จัดการ

บัญชีผู้ดูแลระบบต้องเป็นประเภทต่อไปนี้:

- ด้วยสิทธิ์ของผู้ดูแลระบบในคอมพิวเตอร์ของผู้ใช้ แต่ไม่ใช่เซิร์ฟเวอร์ ต้องประกอบด้วยชื่อย่อของเจ้าของและคำนำหน้าท้องถิ่น (เช่น iivlocal)

- พร้อมสิทธิ์ในการดูแลเซิร์ฟเวอร์และ Active Directory ต้องประกอบด้วยอักษรย่อเท่านั้น (เช่น iiv)

ให้ฉันอธิบายว่าทำไมคุณควรแยกบัญชีผู้ดูแลระบบออกเป็นผู้ดูแลระบบเซิร์ฟเวอร์และผู้ดูแลระบบคอมพิวเตอร์ไคลเอนต์ จะต้องดำเนินการนี้ด้วยเหตุผลด้านความปลอดภัย ผู้ดูแลระบบคอมพิวเตอร์ไคลเอนต์จะมีสิทธิ์ติดตั้งซอฟต์แวร์บนคอมพิวเตอร์ไคลเอนต์ ไม่สามารถบอกได้อย่างแน่นอนว่าซอฟต์แวร์ใดจะถูกติดตั้งและเพราะเหตุใด ดังนั้นจึงไม่ปลอดภัยที่จะเรียกใช้การติดตั้งโปรแกรมด้วยสิทธิ์ของผู้ดูแลระบบโดเมน คุณต้องดูแลคอมพิวเตอร์ไคลเอนต์ด้วยสิทธิ์ของผู้ดูแลระบบภายในเท่านั้น ของคอมพิวเตอร์เครื่องนี้- ซึ่งจะทำให้ไม่สามารถโจมตีบัญชีผู้ดูแลระบบโดเมนได้ เช่น "Pass The Hash" นอกจากนี้ ผู้ดูแลระบบคอมพิวเตอร์ไคลเอนต์จำเป็นต้องปิดการเชื่อมต่อผ่านบริการเทอร์มินัลและการเชื่อมต่อเครือข่ายไปยังคอมพิวเตอร์ ฝ่ายสนับสนุนทางเทคนิคและคอมพิวเตอร์ด้านการดูแลระบบควรอยู่ใน VLAN แยกต่างหาก เพื่อจำกัดการเข้าถึงจากเครือข่ายของคอมพิวเตอร์ไคลเอนต์

การกำหนดสิทธิ์ผู้ดูแลระบบให้กับผู้ใช้

หากคุณต้องการให้สิทธิ์ผู้ดูแลระบบแก่ผู้ใช้ อย่าวางบัญชีงานประจำวันของผู้ใช้ไว้ในกลุ่ม ผู้ดูแลระบบท้องถิ่นคอมพิวเตอร์. บัญชีสำหรับงานประจำวันควรมีสิทธิ์ที่จำกัดเสมอ สร้างบัญชีผู้ดูแลระบบแยกต่างหากสำหรับเขาเช่น namelocal และเพิ่มบัญชีนี้ลงในกลุ่มผู้ดูแลระบบท้องถิ่นโดยใช้นโยบาย โดยจำกัดแอปพลิเคชันบนคอมพิวเตอร์ของผู้ใช้โดยใช้การกำหนดเป้าหมายระดับรายการเท่านั้น ผู้ใช้จะสามารถใช้บัญชีนี้โดยใช้กลไก Run AS

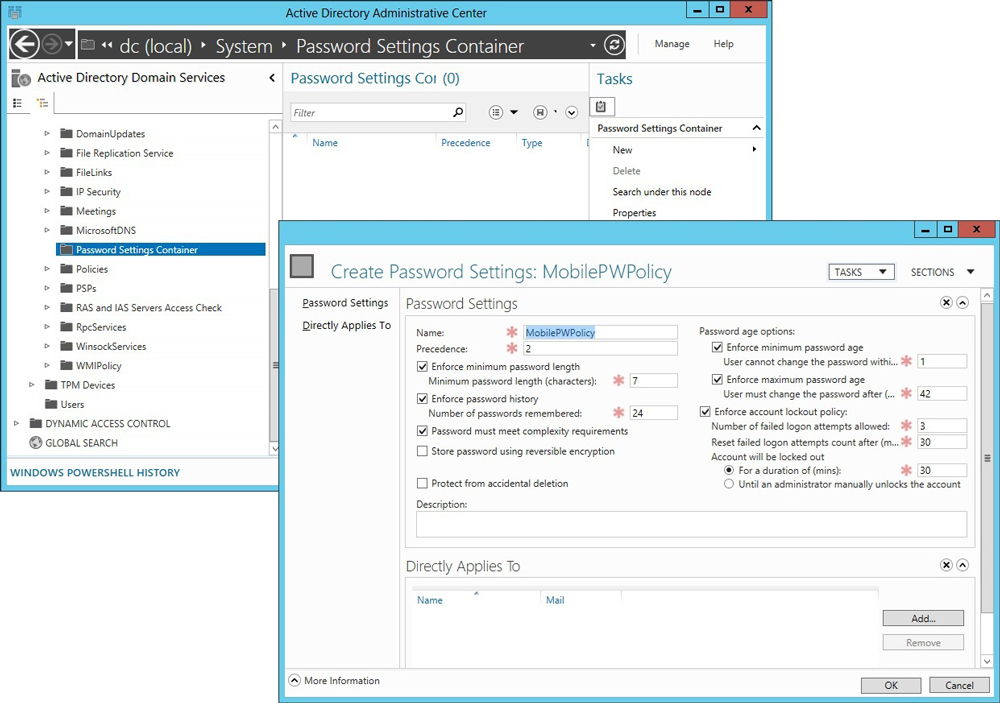

นโยบายรหัสผ่าน

สร้างนโยบายรหัสผ่านแยกต่างหากสำหรับผู้ใช้และผู้ดูแลระบบโดยใช้นโยบายรหัสผ่านแบบละเอียด ขอแนะนำว่ารหัสผ่านผู้ใช้ประกอบด้วยอักขระอย่างน้อย 8 ตัวและเปลี่ยนอย่างน้อยไตรมาสละครั้ง ขอแนะนำให้ผู้ดูแลระบบเปลี่ยนรหัสผ่านทุกๆ สองเดือน และควรมีอักขระอย่างน้อย 10-15 ตัว และตรงตามข้อกำหนดด้านความซับซ้อน

องค์ประกอบของโดเมนและกลุ่มท้องถิ่น กลไกกลุ่มที่ถูกจำกัด

องค์ประกอบของโดเมนและกลุ่มท้องถิ่นบนคอมพิวเตอร์โดเมนควรได้รับการควบคุมเฉพาะในเท่านั้น โหมดอัตโนมัติโดยใช้กลไกกลุ่มที่ถูกจำกัด ฉันจะอธิบายว่าทำไมจึงต้องทำเช่นนี้โดยใช้ตัวอย่างต่อไปนี้ โดยทั่วไป หลังจากแยกโดเมน Active Directory แล้ว ผู้ดูแลระบบจะเพิ่มตนเองในกลุ่มโดเมน เช่น ผู้ดูแลระบบโดเมน ผู้ดูแลระบบองค์กร เพิ่มลงใน กลุ่มที่จำเป็นวิศวกรฝ่ายสนับสนุนด้านเทคนิคและผู้ใช้รายอื่นก็แบ่งออกเป็นกลุ่มเช่นกัน ในกระบวนการจัดการโดเมนนี้ กระบวนการออกสิทธิ์ซ้ำหลายครั้ง และจะเป็นเรื่องยากมากที่จะจำได้ว่าเมื่อวานคุณได้เพิ่มนักบัญชี Nina Petrovna ในกลุ่มผู้ดูแลระบบ 1C ชั่วคราว และวันนี้คุณต้องลบเธอออกจากกลุ่มนี้ สถานการณ์จะแย่ลงหากบริษัทมีผู้ดูแลระบบหลายคน และแต่ละคนให้สิทธิ์แก่ผู้ใช้ในลักษณะเดียวกันเป็นครั้งคราว ในเวลาเพียงหนึ่งปีแทบจะเป็นไปไม่ได้เลยที่จะทราบว่าสิทธิ์ใดที่มอบให้กับใคร ดังนั้นองค์ประกอบของกลุ่มควรได้รับการควบคุมโดยนโยบายกลุ่มเท่านั้นซึ่งจะทำให้ทุกอย่างตามลำดับในแต่ละแอปพลิเคชัน

องค์ประกอบของกลุ่มบิวท์อิน

เป็นเรื่องที่ควรค่าแก่การบอกว่ากลุ่มในตัว เช่น Account Operators, Backup Operators, Crypt Operators, Guest, Print Operators, Server Operators ควรว่างเปล่า ทั้งในโดเมนและบนคอมพิวเตอร์ไคลเอนต์ กลุ่มเหล่านี้มีความจำเป็นเป็นหลักเพื่อให้แน่ใจว่า ความเข้ากันได้แบบย้อนหลังด้วยระบบเก่า และผู้ใช้กลุ่มเหล่านี้ได้รับสิทธิ์ในระบบมากเกินไป และการโจมตีเพื่อยกระดับสิทธิ์ก็เป็นไปได้

บัญชีผู้ดูแลระบบท้องถิ่น

คุณต้องบล็อกโดยใช้กลไกกลุ่มที่ถูกจำกัด บัญชีผู้ดูแลระบบท้องถิ่นบน คอมพิวเตอร์ท้องถิ่นบล็อกบัญชีผู้เยี่ยมชมและล้างกลุ่มผู้ดูแลระบบภายในเครื่องคอมพิวเตอร์ ห้ามใช้นโยบายกลุ่มเพื่อตั้งรหัสผ่านสำหรับบัญชีผู้ดูแลระบบภายในเครื่อง กลไกนี้ไม่ปลอดภัย สามารถดึงรหัสผ่านออกจากนโยบายได้โดยตรง แต่ถ้าคุณตัดสินใจที่จะไม่บล็อกบัญชีผู้ดูแลระบบภายใน ให้ใช้กลไก LAPS เพื่อตั้งรหัสผ่านให้ถูกต้องและสับเปลี่ยนรหัสผ่าน ขออภัย การตั้งค่า LAPS ไม่ใช่แบบอัตโนมัติทั้งหมด ดังนั้น คุณจะต้องเพิ่มแอตทริบิวต์ด้วยตนเอง โครงการที่ใช้งานอยู่ไดเรกทอรี ให้สิทธิ์ มอบหมายกลุ่ม และอื่นๆ ดังนั้นจึงเป็นการง่ายกว่าที่จะบล็อกบัญชีผู้ดูแลระบบภายใน

บัญชีบริการ

หากต้องการเรียกใช้บริการ ให้ใช้บัญชีบริการและกลไก gMSA (พร้อมใช้งานบน Windows 2012 และระบบที่สูงกว่า)

นโยบายกลุ่ม

จัดทำเอกสารนโยบายก่อนสร้าง/แก้ไข

เมื่อสร้างนโยบาย ให้ใช้นโยบาย - หลักการกลุ่ม นั่นคือ ก่อนที่จะสร้างนโยบาย ให้สร้างกลุ่มสำหรับนโยบายนี้ก่อน จากนั้นลบกลุ่มผู้ใช้ที่ได้รับการรับรองความถูกต้องออกจากขอบเขตของนโยบาย และเพิ่มกลุ่มที่สร้างขึ้น เชื่อมโยงนโยบายไม่ใช่กับ OU แต่เชื่อมโยงกับรูทโดเมนและควบคุมขอบเขตของแอปพลิเคชันโดยการเพิ่มออบเจ็กต์ลงในกลุ่มนโยบาย ฉันถือว่ากลไกนี้มีความยืดหยุ่นและเข้าใจได้มากกว่าการเชื่อมโยงนโยบายกับ OU (นี่คือสิ่งที่ฉันเขียนไว้ในส่วนเกี่ยวกับสถาปัตยกรรม OU)

ปรับขอบเขตนโยบายอยู่เสมอ หากคุณสร้างนโยบายสำหรับผู้ใช้เท่านั้น ให้ปิดใช้งานโครงสร้างคอมพิวเตอร์ และในทางกลับกัน ปิดใช้งานโครงสร้างผู้ใช้หากคุณสร้างนโยบายสำหรับคอมพิวเตอร์เท่านั้น ด้วยการตั้งค่าเหล่านี้ นโยบายต่างๆ จะถูกนำไปใช้อย่างรวดเร็วยิ่งขึ้น

กำหนดค่าการสำรองข้อมูลนโยบายรายวันเมื่อ ช่วยพลังเชลล์ ดังนั้นในกรณีที่เกิดข้อผิดพลาดในการกำหนดค่า คุณสามารถคืนค่าการตั้งค่าเดิมได้ตลอดเวลา

ร้านเซ็นทรัล

ตั้งแต่ Windows 2008 เป็นต้นไป คุณสามารถจัดเก็บเทมเพลตนโยบายกลุ่ม ADMX ไว้ในที่เก็บข้อมูลส่วนกลาง SYSVOL ได้ ก่อนหน้านี้ ตามค่าเริ่มต้น เทมเพลตนโยบายทั้งหมดจะถูกจัดเก็บไว้ในไคลเอ็นต์ หากต้องการวางเทมเพลต ADMX ในพื้นที่เก็บข้อมูลกลาง คุณต้องคัดลอกเนื้อหาของโฟลเดอร์ %SystemDrive%\Windows\PolicyDefinitions พร้อมกับโฟลเดอร์ย่อยจากระบบไคลเอนต์ (Windows 7/8/8.1) ไปยังไดเรกทอรีตัวควบคุมโดเมน %SystemDrive%\Windows\ SYSVOL\domain\Policies\PolicyDefinitions ที่มีเนื้อหาผสาน แต่ไม่มีการแทนที่ ถัดไปคุณควรทำสำเนาเดียวกันจาก ระบบเซิร์ฟเวอร์เริ่มจากที่เก่าแก่ที่สุด สุดท้ายนี้ เมื่อคัดลอกโฟลเดอร์และไฟล์จากเซิร์ฟเวอร์เวอร์ชันล่าสุด ให้ทำการคัดลอกแบบรวมและแทนที่

กำลังคัดลอกเทมเพลต ADMX

นอกจากนี้ เทมเพลต ADMX สำหรับผลิตภัณฑ์ซอฟต์แวร์ใดๆ ก็สามารถวางไว้ในพื้นที่จัดเก็บข้อมูลส่วนกลางได้ เช่น ไมโครซอฟต์ ออฟฟิศผลิตภัณฑ์จาก Adobe, Google และอื่นๆ ไปที่เว็บไซต์ของผู้จำหน่ายซอฟต์แวร์ ดาวน์โหลดเทมเพลต ADMX Group Policy และแตกไฟล์ลงในโฟลเดอร์ %SystemDrive%\Windows\SYSVOL\domain\Policies\PolicyDefinitions บนตัวควบคุมโดเมนใดๆ ตอนนี้คุณสามารถจัดการผลิตภัณฑ์ซอฟต์แวร์ที่คุณต้องการผ่านนโยบายกลุ่มได้แล้ว

ตัวกรอง WMI

ตัวกรอง WMI ไม่เร็วมาก ดังนั้นจึงควรใช้กลไกการกำหนดเป้าหมายระดับรายการ แต่หากไม่สามารถใช้การกำหนดเป้าหมายระดับรายการได้ และคุณตัดสินใจใช้ WMI ฉันขอแนะนำให้สร้างตัวกรองที่พบบ่อยที่สุดสำหรับตัวคุณเองทันที: ตัวกรอง "ระบบปฏิบัติการไคลเอนต์เท่านั้น", "ระบบปฏิบัติการเซิร์ฟเวอร์เท่านั้น", "Windows 7 ” ตัวกรอง, ตัวกรอง“ Windows” 8", "Windows 8.1", "Windows 10" หากคุณมีชุดตัวกรอง WMI สำเร็จรูป คุณจะใช้ได้ง่ายขึ้น ตัวกรองที่จำเป็นสู่นโยบายที่ต้องการ

การตรวจสอบเหตุการณ์ Active Directory

อย่าลืมเปิดใช้งานการตรวจสอบเหตุการณ์บนตัวควบคุมโดเมนและเซิร์ฟเวอร์อื่นๆ ฉันแนะนำให้เปิดใช้งานการตรวจสอบวัตถุต่อไปนี้:

- ตรวจสอบการจัดการบัญชีคอมพิวเตอร์ - ความสำเร็จความล้มเหลว

- ตรวจสอบกิจกรรมการจัดการบัญชีอื่นๆ - ความสำเร็จ ความล้มเหลว

- การตรวจสอบการจัดการกลุ่มความปลอดภัย - ความสำเร็จ ความล้มเหลว

- การตรวจสอบ บัญชีผู้ใช้การจัดการ - ความสำเร็จ ความล้มเหลว

- ตรวจสอบบริการรับรองความถูกต้อง Kerberos - ล้มเหลว

- ตรวจสอบเหตุการณ์การเข้าสู่ระบบบัญชีอื่น - ล้มเหลว

- การเปลี่ยนแปลงนโยบายการตรวจสอบการตรวจสอบ - ความสำเร็จความล้มเหลว

การตั้งค่าการตรวจสอบขั้นสูง

ฉันจะไม่ลงรายละเอียดเกี่ยวกับการตั้งค่าการตรวจสอบเนื่องจากมีบทความบนอินเทอร์เน็ตเพียงพอสำหรับหัวข้อนี้ ฉันจะเพิ่มเพียงว่านอกเหนือจากการเปิดใช้งานการตรวจสอบแล้ว คุณควรตั้งค่าการแจ้งเตือนทางอีเมลเกี่ยวกับเหตุการณ์ด้านความปลอดภัยที่สำคัญ นอกจากนี้ยังควรพิจารณาด้วยว่าในระบบที่มีเหตุการณ์จำนวนมาก การทุ่มเทเซิร์ฟเวอร์แยกต่างหากสำหรับการรวบรวมและวิเคราะห์ไฟล์บันทึกนั้นคุ้มค่า

สคริปต์การดูแลระบบและการทำความสะอาด

การกระทำที่คล้ายกันและทำซ้ำบ่อยครั้งทั้งหมดจะต้องดำเนินการโดยใช้สคริปต์การดูแลระบบ การดำเนินการเหล่านี้ได้แก่: การสร้างบัญชีผู้ใช้ การสร้างบัญชีผู้ดูแลระบบ การสร้างกลุ่ม การสร้าง OU และอื่นๆ การสร้างวัตถุโดยใช้สคริปต์ช่วยให้คุณสามารถเคารพตรรกะการตั้งชื่อวัตถุ Active Directory ของคุณโดยการสร้างการตรวจสอบไวยากรณ์ลงในสคริปต์โดยตรง

นอกจากนี้ยังควรเขียนสคริปต์ทำความสะอาดที่จะตรวจสอบองค์ประกอบของกลุ่มโดยอัตโนมัติ ระบุผู้ใช้และคอมพิวเตอร์ที่ไม่ได้เชื่อมต่อกับโดเมนเป็นเวลานาน ระบุการละเมิดมาตรฐานอื่น ๆ เป็นต้น

ฉันไม่เคยเห็นการใช้สคริปต์ผู้ดูแลระบบเพื่อตรวจสอบการปฏิบัติตามข้อกำหนดและดำเนินการเบื้องหลังซึ่งเป็นคำแนะนำอย่างเป็นทางการที่ชัดเจน แต่ตัวฉันเองชอบการตรวจสอบและขั้นตอนอัตโนมัติโดยใช้สคริปต์มากกว่า เนื่องจากจะช่วยประหยัดเวลาและกำจัดได้มาก ปริมาณมากข้อผิดพลาดและแน่นอนว่านี่คือจุดที่แนวทางการดูแลระบบ Unix ของฉันเข้ามามีบทบาท เมื่อการพิมพ์คำสั่งสองสามคำสั่งง่ายกว่าการคลิกบน Windows

การบริหารด้วยตนเอง

คุณและเพื่อนร่วมงานจะต้องดำเนินการดูแลระบบด้วยตนเอง เพื่อวัตถุประสงค์เหล่านี้ ฉันขอแนะนำให้ใช้คอนโซล mmc โดยเพิ่มสแนปอินเข้าไป

ดังที่จะกล่าวถึงด้านล่าง ตัวควบคุมโดเมนของคุณจะต้องดำเนินการ เซิร์ฟเวอร์คอร์นั่นคือ การดูแลสภาพแวดล้อม AD ทั้งหมดควรดำเนินการจากคอมพิวเตอร์ของคุณโดยใช้คอนโซลเท่านั้น ในการจัดการ Active Directory คุณต้องติดตั้งเครื่องมือการดูแลเซิร์ฟเวอร์ระยะไกลบนคอมพิวเตอร์ของคุณ คอนโซลควรทำงานบนคอมพิวเตอร์ของคุณในฐานะผู้ใช้ที่มีสิทธิ์ผู้ดูแลระบบ Active Directory และการควบคุมที่ได้รับมอบหมาย

ศิลปะของการจัดการ Active Directory โดยใช้คอนโซลจำเป็นต้องมีบทความแยกต่างหาก และอาจเป็นวิดีโอการฝึกอบรมแยกต่างหาก ดังนั้นในที่นี้ฉันจะพูดถึงหลักการเท่านั้น

ตัวควบคุมโดเมน

ในโดเมนใดๆ จะต้องมีตัวควบคุมอย่างน้อยสองตัว ตัวควบคุมโดเมนควรมีบริการน้อยที่สุด คุณไม่ควรเปลี่ยนตัวควบคุมโดเมนให้เป็นไฟล์เซิร์ฟเวอร์ หรือพระเจ้าห้ามไม่ให้อัปเกรดเป็นบทบาทของเซิร์ฟเวอร์เทอร์มินัล ใช้ระบบปฏิบัติการในโหมดเซิร์ฟเวอร์คอร์บนตัวควบคุมโดเมน โดยยกเลิกการสนับสนุน WoW64 โดยสิ้นเชิง ซึ่งจะช่วยลดจำนวนการรองรับ WoW64 ได้อย่างมาก การอัปเดตที่จำเป็นและเพิ่มความปลอดภัย

ก่อนหน้านี้ Microsoft ไม่แนะนำให้ทำการจำลองเสมือนตัวควบคุมโดเมนเนื่องจากข้อเท็จจริงที่ว่าเมื่อทำการกู้คืนจาก สแนปชอตความขัดแย้งในการจำลองแบบที่แก้ไขไม่ได้เกิดขึ้นได้ อาจมีเหตุผลอื่นฉันไม่สามารถพูดได้อย่างแน่นอน ตอนนี้ไฮเปอร์ไวเซอร์ได้เรียนรู้ที่จะบอกให้คอนโทรลเลอร์กู้คืนจากสแน็ปช็อต และปัญหานี้ก็หายไป ฉันได้ทำการจำลองเสมือนคอนโทรลเลอร์ตลอดเวลาโดยไม่ต้องถ่ายภาพสแนปช็อตใด ๆ เพราะฉันไม่เข้าใจว่าทำไมจึงจำเป็นต้องถ่ายภาพสแนปช็อตดังกล่าวบนตัวควบคุมโดเมน ฉันคิดว่ามันง่ายกว่าที่จะทำ สำเนาสำรองตัวควบคุมโดเมน วิธีการมาตรฐาน- ดังนั้น ฉันขอแนะนำให้จำลองตัวควบคุมโดเมนทั้งหมดที่เป็นไปได้ การกำหนดค่านี้จะมีความยืดหยุ่นมากขึ้น เมื่อจำลองตัวควบคุมโดเมน ให้วางไว้บนโฮสต์จริงที่แตกต่างกัน

หากคุณต้องการวางตัวควบคุมโดเมนในสภาพแวดล้อมทางกายภาพที่ไม่ปลอดภัยหรือในสำนักงานสาขาขององค์กรของคุณ ให้ใช้ RODC เพื่อจุดประสงค์นี้

บทบาท FSMO ตัวควบคุมหลักและรอง

บทบาทของตัวควบคุมโดเมน FSMO ยังคงสร้างความหวาดกลัวในใจของผู้ดูแลระบบมือใหม่ บ่อยครั้งที่มือใหม่เรียนรู้ Active Directory จากเอกสารที่ล้าสมัยหรือฟังเรื่องราวจากผู้ดูแลระบบคนอื่นๆ ที่เคยอ่านบางเรื่องครั้งหนึ่ง

สำหรับบทบาททั้งห้า + 1 ควรกล่าวสั้นๆ ดังต่อไปนี้ ตั้งแต่ Windows Server 2008 เป็นต้นไป จะไม่มีตัวควบคุมโดเมนหลักและรองอีกต่อไป บทบาทของตัวควบคุมโดเมนทั้งห้าบทบาทสามารถพกพาได้ แต่ไม่สามารถอยู่บนตัวควบคุมมากกว่าหนึ่งตัวในแต่ละครั้ง หากเราลบตัวควบคุมตัวใดตัวหนึ่งซึ่งเป็นเจ้าของ 4 บทบาทออกไป เราก็จะสามารถถ่ายโอนบทบาทเหล่านี้ทั้งหมดไปยังตัวควบคุมอื่น ๆ ได้อย่างง่ายดาย และจะไม่มีอะไรเลวร้ายเกิดขึ้นในโดเมน และจะไม่มีอะไรเสียหาย สิ่งนี้เป็นไปได้เนื่องจากเจ้าของจัดเก็บข้อมูลทั้งหมดเกี่ยวกับงานที่เกี่ยวข้องกับบทบาทใดบทบาทหนึ่งโดยตรงใน Active Directory และถ้าเราถ่ายโอนบทบาทไปยังคอนโทรลเลอร์อื่น ก่อนอื่นมันจะเปลี่ยนเป็นข้อมูลที่เก็บไว้ใน Active Directory และเริ่มให้บริการ โดเมนสามารถดำรงอยู่ได้เป็นเวลานานโดยไม่ต้องมีเจ้าของบทบาท “บทบาท” เดียวที่ควรอยู่ใน Active Directory เสมอ และหากปราศจากซึ่งทุกอย่างจะแย่มาก ก็คือบทบาท Global Catalog (GC) ซึ่งผู้ควบคุมทั้งหมดในโดเมนสามารถรับภาระได้ ฉันขอแนะนำให้กำหนดบทบาท GC ให้กับตัวควบคุมแต่ละตัวในโดเมน ยิ่งมีบทบาทมากเท่าไรก็ยิ่งดีเท่านั้น แน่นอน คุณสามารถค้นหากรณีที่ไม่คุ้มที่จะติดตั้งบทบาท GC บนตัวควบคุมโดเมนได้ ถ้าคุณไม่ต้องการมันก็ไม่ทำ ทำตามคำแนะนำโดยไม่คลั่งไคล้

บริการดีเอ็นเอส

บริการ DNS มีความสำคัญต่อการทำงานของ Active Directory และต้องทำงานโดยไม่มีการหยุดชะงัก วิธีที่ดีที่สุดคือติดตั้งบริการ DNS บนตัวควบคุมโดเมนและร้านค้าแต่ละรายการ โซน DNSใน Active Directory เอง หากคุณจะใช้ Active Directory เพื่อจัดเก็บโซน DNS คุณควรกำหนดค่าคุณสมบัติการเชื่อมต่อ TCP/IP บนตัวควบคุมโดเมนเพื่อให้แต่ละตัวควบคุมเป็น เซิร์ฟเวอร์ DNS หลักมีเซิร์ฟเวอร์ DNS อื่น ๆ และคุณสามารถตั้งค่าที่อยู่ 127.0.0.1 เป็นที่อยู่รองได้ ต้องทำการตั้งค่านี้เนื่องจากบริการ Active Directory ที่จะเริ่มทำงานตามปกติ จำเป็นต้องมี DNS ที่ใช้งานได้ และสำหรับ DNS เพื่อเริ่มต้น บริการ Active Directory จะต้องทำงานอยู่ เนื่องจากโซน DNS เองอยู่ในนั้น

อย่าลืมตั้งค่าโซนการค้นหาแบบย้อนกลับสำหรับเครือข่ายทั้งหมดของคุณและเปิดใช้งานการอัปเดตบันทึก PTR ที่ปลอดภัยโดยอัตโนมัติ

ฉันขอแนะนำให้เปิดใช้งานการทำความสะอาดโซนอัตโนมัติของบันทึก DNS ที่ล้าสมัย (การกำจัด DNS)

ฉันแนะนำให้ระบุเซิร์ฟเวอร์ Yandex ที่ได้รับการป้องกันเป็น DNS-Forwarders หากไม่มีเซิร์ฟเวอร์อื่นที่เร็วกว่าในที่ตั้งทางภูมิศาสตร์ของคุณ

ไซต์และการจำลองแบบ

ผู้ดูแลระบบหลายคนคุ้นเคยกับการคิดว่าเว็บไซต์คือการจัดกลุ่มคอมพิวเตอร์ทางภูมิศาสตร์ ตัวอย่างเช่น เว็บไซต์มอสโก เว็บไซต์เซนต์ปีเตอร์สเบิร์ก แนวคิดนี้เกิดขึ้นเนื่องจากการแบ่ง Active Directory เดิมออกเป็นไซต์ต่างๆ มีวัตถุประสงค์เพื่อสร้างสมดุลและแยกการรับส่งข้อมูลเครือข่ายการจำลอง ตัวควบคุมโดเมนในมอสโกไม่จำเป็นต้องรู้ว่าขณะนี้มีการสร้างบัญชีคอมพิวเตอร์สิบบัญชีในเซนต์ปีเตอร์สเบิร์ก ดังนั้นข้อมูลเกี่ยวกับการเปลี่ยนแปลงดังกล่าวจึงสามารถส่งได้ชั่วโมงละครั้งตามกำหนดเวลา หรือแม้แต่ทำซ้ำการเปลี่ยนแปลงวันละครั้งและเฉพาะตอนกลางคืนเท่านั้น เพื่อประหยัดแบนด์วิธ

ฉันจะพูดสิ่งนี้เกี่ยวกับเว็บไซต์: เว็บไซต์เป็นกลุ่มทางตรรกะของคอมพิวเตอร์ คอมพิวเตอร์ที่เชื่อมต่อถึงกันด้วยการเชื่อมต่อเครือข่ายที่ดี และไซต์เองก็เชื่อมต่อถึงกันด้วยการเชื่อมต่อกับไซต์เล็ก ๆ ปริมาณงานซึ่งหาได้ยากมากในสมัยนี้ ดังนั้นฉันจึงแบ่ง Active Directory ออกเป็นไซต์ต่างๆ ไม่ใช่เพื่อสร้างสมดุลการรับส่งข้อมูลการจำลอง แต่เพื่อปรับสมดุลโหลดเครือข่ายโดยทั่วไปและอื่นๆ การประมวลผลที่รวดเร็วคำขอของลูกค้าจากคอมพิวเตอร์ของไซต์ ให้ฉันอธิบายด้วยตัวอย่าง มีเครือข่ายท้องถิ่นขนาด 100 เมกะบิตขององค์กร ซึ่งให้บริการโดยตัวควบคุมโดเมนสองตัว และมีคลาวด์ที่เซิร์ฟเวอร์แอปพลิเคชันขององค์กรนี้ตั้งอยู่พร้อมกับตัวควบคุมคลาวด์อีกสองตัว ฉันจะแบ่งเครือข่ายดังกล่าวออกเป็นสองไซต์เพื่อให้ตัวควบคุมบนเครือข่ายท้องถิ่นประมวลผลคำขอจากไคลเอนต์จากเครือข่ายท้องถิ่น และผู้ควบคุมในคลาวด์ประมวลผลคำขอจากแอปพลิเคชันเซิร์ฟเวอร์ นอกจากนี้ การดำเนินการนี้จะช่วยให้คุณสามารถแยกคำขอไปยังบริการ DFS และ Exchange ได้ และเนื่องจากตอนนี้ฉันไม่ค่อยเห็นช่องทางอินเทอร์เน็ตที่น้อยกว่า 10 เมกะบิตต่อวินาที ฉันจะเปิดใช้งาน Notify Based Replication ซึ่งเป็นเวลาที่การจำลองข้อมูลเกิดขึ้นทันทีที่มีการเปลี่ยนแปลงใน Active Directory

บทสรุป

เช้านี้ฉันกำลังคิดว่าเหตุใดความเห็นแก่ตัวของมนุษย์จึงไม่ได้รับการต้อนรับในสังคม และที่ไหนสักแห่งในระดับลึกของการรับรู้ทำให้เกิดอารมณ์เชิงลบอย่างมาก และคำตอบเดียวที่อยู่ในใจของฉันก็คือ เผ่าพันธุ์มนุษย์คงไม่สามารถอยู่รอดได้บนโลกนี้ หากไม่เรียนรู้ที่จะแบ่งปันทรัพยากรทางกายภาพและทางปัญญา นั่นคือเหตุผลที่ฉันแบ่งปันบทความนี้กับคุณ และหวังว่าคำแนะนำของฉันจะช่วยให้คุณปรับปรุงระบบของคุณและคุณจะใช้เวลาในการแก้ไขปัญหาน้อยลงอย่างมาก ทั้งหมดนี้จะนำไปสู่การมีเวลาและพลังงานมากขึ้นสำหรับความคิดสร้างสรรค์ น่าอยู่กว่ามากที่ได้อยู่ในโลกที่เต็มไปด้วยผู้คนที่สร้างสรรค์และเป็นอิสระ

คงจะดีถ้าคุณแบ่งปันความรู้และแนวปฏิบัติของคุณในความคิดเห็นถ้าเป็นไปได้ อาคารที่ใช้งานอยู่ไดเรกทอรี

สันติภาพและความดีต่อทุกคน!

คุณสามารถช่วยเหลือและโอนเงินบางส่วนเพื่อการพัฒนาเว็บไซต์ได้

ผู้ใช้มือใหม่คนไหนที่เจอตัวย่อ AD สงสัยว่า Active Directory คืออะไร? Active Directory เป็นบริการไดเร็กทอรีที่พัฒนาโดย Microsoft สำหรับ เครือข่ายโดเมนหน้าต่าง รวมอยู่ในระบบปฏิบัติการ Windows Server ส่วนใหญ่เป็นชุดกระบวนการและบริการ ในตอนแรก บริการจะจัดการเฉพาะกับโดเมนเท่านั้น อย่างไรก็ตาม ตั้งแต่ Windows Server 2008 เป็นต้นมา AD ได้กลายเป็นชื่อของบริการระบุตัวตนตามไดเร็กทอรีที่หลากหลาย ทำให้ Active Directory สำหรับผู้เริ่มต้นได้รับประสบการณ์การเรียนรู้ที่ดียิ่งขึ้น

คำจำกัดความพื้นฐาน

เซิร์ฟเวอร์ที่เรียกใช้บริการไดเรกทอรีโดเมน Active Directory เรียกว่าตัวควบคุมโดเมน ตรวจสอบและอนุญาตผู้ใช้และคอมพิวเตอร์ทั้งหมดในโดเมนเครือข่าย Windows กำหนดและบังคับใช้นโยบายความปลอดภัยสำหรับพีซีทุกเครื่อง และการติดตั้งหรืออัปเดต ซอฟต์แวร์- ตัวอย่างเช่น เมื่อผู้ใช้เข้าสู่ระบบคอมพิวเตอร์ที่เปิดอยู่ โดเมนวินโดวส์, Active Directory จะตรวจสอบรหัสผ่านที่ให้มาและพิจารณาว่าเป็นออบเจ็กต์หรือไม่ ผู้ดูแลระบบหรือ ผู้ใช้ปกติ- นอกจากนี้ยังเปิดใช้งานการจัดการและการจัดเก็บข้อมูล จัดเตรียมกลไกการตรวจสอบสิทธิ์และการอนุญาต และสร้างกรอบการทำงานสำหรับการใช้บริการอื่นๆ ที่เกี่ยวข้อง: บริการออกใบรับรอง บริการไดเรกทอรีแบบรวมศูนย์และแบบไลท์เวท และการจัดการสิทธิ์

Active Directory ใช้ LDAP เวอร์ชัน 2 และ 3, Kerberos เวอร์ชันของ Microsoft และ DNS

Active Directory - มันคืออะไร? พูดง่ายๆเกี่ยวกับความซับซ้อน

การตรวจสอบข้อมูลเครือข่ายเป็นงานที่ใช้เวลานาน แม้กระทั่งใน เครือข่ายขนาดเล็กผู้ใช้มักจะประสบปัญหาในการค้นหา ไฟล์เครือข่ายและเครื่องพิมพ์ หากไม่มีไดเร็กทอรีบางประเภท เครือข่ายขนาดกลางถึงขนาดใหญ่จะไม่สามารถจัดการได้ และมักจะประสบปัญหาในการค้นหาทรัพยากร

รุ่นก่อนหน้า ไมโครซอฟต์ วินโดวส์รวมบริการเพื่อช่วยให้ผู้ใช้และผู้ดูแลระบบค้นหาข้อมูล สภาพแวดล้อมเครือข่ายมีประโยชน์ในหลายสภาพแวดล้อม แต่ข้อเสียที่ชัดเจนคืออินเทอร์เฟซที่เทอะทะและคาดเดาไม่ได้ ผู้จัดการ WINS และ ผู้จัดการเซิร์ฟเวอร์สามารถใช้เพื่อดูรายการระบบได้ แต่ไม่สามารถใช้ได้สำหรับผู้ใช้ปลายทาง ผู้ดูแลระบบใช้ตัวจัดการผู้ใช้เพื่อเพิ่มและลบข้อมูลจากออบเจ็กต์เครือข่ายประเภทอื่นโดยสิ้นเชิง แอปพลิเคชันเหล่านี้ได้รับการพิสูจน์แล้วว่าไม่ได้ผล เครือข่ายขนาดใหญ่และเกิดคำถามว่า ทำไมบริษัทถึงต้องการ Active Directory?

โดยทั่วไปแล้ว ไดเร็กทอรีคือรายการออบเจ็กต์ที่สมบูรณ์ สมุดโทรศัพท์เป็นไดเร็กทอรีประเภทหนึ่งที่เก็บข้อมูลเกี่ยวกับบุคคล ธุรกิจ และองค์กรภาครัฐ และโดยปกติแล้วจะบันทึกชื่อ ที่อยู่ และหมายเลขโทรศัพท์สงสัย Active Directory - คืออะไร พูดง่ายๆ ก็คือเทคโนโลยีนี้คล้ายกับไดเร็กทอรี แต่มีความยืดหยุ่นมากกว่ามาก AD เก็บข้อมูลเกี่ยวกับองค์กร เว็บไซต์ ระบบ ผู้ใช้ ทรัพยากรที่ใช้ร่วมกันและวัตถุเครือข่ายอื่นๆ.

ความรู้เบื้องต้นเกี่ยวกับแนวคิด Active Directory

เหตุใดองค์กรจึงต้องการ Active Directory ตามที่กล่าวไว้ในบทนำของ Active Directory บริการจะจัดเก็บข้อมูลเกี่ยวกับส่วนประกอบของเครือข่ายคู่มือ Active Directory สำหรับผู้เริ่มต้นอธิบายว่าสิ่งนี้ อนุญาตให้ไคลเอ็นต์ค้นหาวัตถุในเนมสเปซของตนทีนี้ คำว่า (เรียกอีกอย่างว่าคอนโซลทรี) หมายถึงพื้นที่ที่สามารถวางส่วนประกอบเครือข่ายได้ ตัวอย่างเช่น สารบัญของหนังสือจะสร้างเนมสเปซซึ่งสามารถกำหนดบทให้กับหมายเลขหน้าได้

DNS เป็นแผนผังคอนโซลที่แก้ไขชื่อโฮสต์ให้เป็นที่อยู่ IP เช่นสมุดโทรศัพท์เป็นเนมสเปซสำหรับแก้ไขชื่อหมายเลขโทรศัพท์สิ่งนี้เกิดขึ้นใน Active Directory ได้อย่างไร AD จัดให้มีแผนผังคอนโซลสำหรับการแก้ไขชื่อวัตถุเครือข่ายให้กับวัตถุนั้นเองและสามารถแก้ไขเอนทิตีได้หลากหลาย รวมถึงผู้ใช้ ระบบ และบริการบนเครือข่าย

วัตถุและคุณลักษณะ

สิ่งใดก็ตามที่ติดตาม Active Directory จะถือเป็นออบเจ็กต์เราสามารถพูดง่ายๆ ว่าสิ่งนี้อยู่ใน Active Directory คือผู้ใช้ ระบบ ทรัพยากร หรือบริการใดๆ มีการใช้คำทั่วไปเนื่องจาก AD สามารถติดตามองค์ประกอบได้หลายอย่าง และวัตถุจำนวนมากสามารถใช้คุณลักษณะร่วมกันได้ มันหมายความว่าอะไร?

คุณสมบัติอธิบายวัตถุที่ใช้งานอยู่ ไดเรกทอรีที่ใช้งานอยู่ตัวอย่างเช่น ไดเร็กทอรี ออบเจ็กต์ผู้ใช้ทั้งหมดใช้แอตทริบิวต์ร่วมกันเพื่อจัดเก็บชื่อผู้ใช้ นอกจากนี้ยังใช้กับคำอธิบายด้วย ระบบก็เป็นอ็อบเจ็กต์เช่นกัน แต่มีชุดคุณลักษณะแยกต่างหากซึ่งรวมถึงชื่อโฮสต์ ที่อยู่ IP และตำแหน่ง

ชุดคุณลักษณะที่มีสำหรับวัตถุประเภทใดประเภทหนึ่งเรียกว่าสคีมา มันทำให้คลาสอ็อบเจ็กต์แตกต่างจากกัน ข้อมูลสคีมาถูกจัดเก็บไว้ใน Active Directory จริงๆ ลักษณะการทำงานของโปรโตคอลความปลอดภัยนี้มีความสำคัญมาก ซึ่งแสดงให้เห็นได้จากข้อเท็จจริงที่ว่าการออกแบบช่วยให้ผู้ดูแลระบบสามารถเพิ่มคุณลักษณะให้กับคลาสอ็อบเจ็กต์ และกระจายคุณลักษณะเหล่านั้นผ่านเครือข่ายไปยังทุกมุมของโดเมนโดยไม่ต้องรีสตาร์ทตัวควบคุมโดเมนใดๆ

คอนเทนเนอร์ LDAP และชื่อ

คอนเทนเนอร์เป็นออบเจ็กต์ชนิดพิเศษที่ใช้ในการจัดระเบียบการทำงานของบริการ มันไม่ได้แสดงถึงเอนทิตีทางกายภาพเช่นผู้ใช้หรือระบบ แต่จะใช้เพื่อจัดกลุ่มองค์ประกอบอื่นๆ แทน ออบเจ็กต์คอนเทนเนอร์สามารถซ้อนกันภายในคอนเทนเนอร์อื่นได้

ทุกองค์ประกอบใน AD มีชื่อ สิ่งเหล่านี้ไม่ใช่สิ่งที่คุณคุ้นเคยเช่น Ivan หรือ Olga เหล่านี้เป็นชื่อเฉพาะของ LDAP ชื่อที่แตกต่างของ LDAP นั้นซับซ้อน แต่ทำให้คุณสามารถระบุอ็อบเจ็กต์ใดๆ ภายในไดเร็กทอรีได้โดยไม่ซ้ำกัน ไม่ว่าจะเป็นประเภทใดก็ตาม

แผนผังเงื่อนไขและเว็บไซต์

คำว่า tree ใช้เพื่ออธิบายชุดของวัตถุใน Active Directory นี่คืออะไร? พูดง่ายๆ ก็คือ สามารถอธิบายสิ่งนี้ได้โดยใช้การเชื่อมโยงแบบต้นไม้ เมื่อคอนเทนเนอร์และออบเจ็กต์ถูกรวมเข้าด้วยกันตามลำดับชั้น พวกมันมักจะก่อตัวเป็นสาขา - จึงเป็นที่มาของชื่อ คำที่เกี่ยวข้องกันคือแผนผังย่อยต่อเนื่อง ซึ่งหมายถึงลำต้นหลักของต้นไม้ที่ไม่ขาดตอน

จากการอุปมาอุปไมยอย่างต่อเนื่อง คำว่า "ป่า" อธิบายถึงคอลเลกชันที่ไม่ได้เป็นส่วนหนึ่งของเนมสเปซเดียวกัน แต่มี โครงการทั่วไปการกำหนดค่าและแค็ตตาล็อกส่วนกลาง ออบเจ็กต์ในโครงสร้างเหล่านี้จะพร้อมใช้งานสำหรับผู้ใช้ทุกคน หากการรักษาความปลอดภัยอนุญาต องค์กรที่แบ่งออกเป็นหลายโดเมนควรจัดกลุ่มต้นไม้ให้เป็นฟอเรสต์เดียว

ไซต์คือที่ตั้งทางภูมิศาสตร์ที่กำหนดไว้ใน Active Directory ไซต์ต่างๆ สอดคล้องกับเครือข่ายย่อย IP แบบลอจิคัล และด้วยเหตุนี้ แอปพลิเคชันจึงสามารถใช้เพื่อค้นหาเซิร์ฟเวอร์ที่ใกล้ที่สุดบนเครือข่ายได้ การใช้ข้อมูลไซต์จาก Active Directory สามารถลดการรับส่งข้อมูลบน WAN ได้อย่างมาก

การจัดการไดเรกทอรีที่ใช้งานอยู่

คอมโพเนนต์สแน็ปอินผู้ใช้ Active Directory นี่เป็นเครื่องมือที่สะดวกที่สุดสำหรับการจัดการ Active Directory สามารถเข้าถึงได้โดยตรงจากกลุ่มโปรแกรมเครื่องมือการดูแลระบบในเมนูเริ่ม จะแทนที่และปรับปรุงตาม Server Manager และ User Manager จาก Windows NT 4.0

ความปลอดภัย

Active Directory เล่น บทบาทที่สำคัญในอนาคตของเครือข่าย Windows ผู้ดูแลระบบจะต้องสามารถปกป้องไดเร็กทอรีของตนจากผู้โจมตีและผู้ใช้ในขณะที่มอบหมายงานให้กับผู้ดูแลระบบรายอื่น ทั้งหมดนี้เป็นไปได้โดยใช้แบบจำลอง ความปลอดภัยใช้งานอยู่ไดเร็กทอรีซึ่งเชื่อมโยงรายการควบคุมการเข้าถึง (ACL) กับแต่ละคอนเทนเนอร์และแอตทริบิวต์อ็อบเจ็กต์ในไดเร็กทอรี

ระดับสูงการควบคุมช่วยให้ผู้ดูแลระบบสามารถจัดเตรียมได้ ผู้ใช้แต่ละรายและกลุ่มมีระดับสิทธิ์ที่แตกต่างกันสำหรับออบเจ็กต์และคุณสมบัติ พวกเขายังสามารถเพิ่มคุณลักษณะให้กับวัตถุและซ่อนคุณลักษณะเหล่านั้นได้ บางกลุ่มผู้ใช้ ตัวอย่างเช่น คุณสามารถตั้งค่า ACL เพื่อให้ผู้จัดการเท่านั้นที่สามารถดูโทรศัพท์บ้านของผู้ใช้รายอื่นได้

การบริหารงานที่ได้รับมอบหมาย

แนวคิดใหม่สำหรับ Windows 2000 Server คือการดูแลระบบที่ได้รับมอบหมาย ซึ่งจะทำให้คุณสามารถมอบหมายงานให้กับผู้ใช้รายอื่นโดยไม่ต้องจัดเตรียมให้ สิทธิเพิ่มเติมเข้าถึง. การดูแลระบบที่ได้รับมอบหมายสามารถกำหนดผ่านออบเจ็กต์เฉพาะหรือแผนผังย่อยไดเร็กทอรีที่อยู่ติดกัน มันมากขึ้น วิธีการที่มีประสิทธิภาพการให้อำนาจเหนือเครือข่าย

ใน สถานที่ที่บุคคลได้รับมอบหมายสิทธิ์ของผู้ดูแลระบบโดเมนส่วนกลางทั้งหมด ผู้ใช้สามารถได้รับสิทธิ์ภายในแผนผังย่อยที่ระบุเท่านั้น Active Directory รองรับการสืบทอด ดังนั้นออบเจ็กต์ใหม่จะสืบทอด ACL ของคอนเทนเนอร์

คำว่า "ความสัมพันธ์ที่ไว้วางใจ"

คำว่า "ความสัมพันธ์ที่ไว้วางใจ" ยังคงใช้อยู่ แต่มีฟังก์ชันการทำงานที่แตกต่างกัน ไม่มีความแตกต่างระหว่างความไว้วางใจแบบทางเดียวและแบบสองทาง ท้ายที่สุดแล้ว ความสัมพันธ์ที่เชื่อถือได้ของ Active Directory ทั้งหมดเป็นแบบสองทิศทาง ยิ่งกว่านั้นพวกมันทั้งหมดเป็นสกรรมกริยา ดังนั้น หากโดเมน A เชื่อถือโดเมน B และ B เชื่อถือ C ก็จะมีความสัมพันธ์การเชื่อถือโดยนัยโดยอัตโนมัติระหว่างโดเมน A และโดเมน C

การตรวจสอบใน Active Directory - คำง่ายๆคืออะไร? นี่คือคุณลักษณะด้านความปลอดภัยที่ช่วยให้คุณสามารถระบุได้ว่าใครกำลังพยายามเข้าถึงออบเจ็กต์และความพยายามนั้นประสบความสำเร็จเพียงใด

การใช้ DNS (ระบบชื่อโดเมน)

ระบบหรือที่เรียกว่า DNS เป็นสิ่งจำเป็นสำหรับองค์กรใดๆ ที่เชื่อมต่อกับอินเทอร์เน็ต DNS ให้การจำแนกชื่อระหว่าง ชื่อสามัญเช่น mspress.microsoft.com และที่อยู่ IP ดิบที่คอมโพเนนต์เลเยอร์เครือข่ายใช้สำหรับการสื่อสาร

Active Directory ใช้เทคโนโลยี DNS อย่างกว้างขวางเพื่อค้นหาวัตถุ นี่คือการเปลี่ยนแปลงที่สำคัญจากระบบปฏิบัติการ Windows รุ่นก่อน ซึ่งต้องการให้ชื่อ NetBIOS ได้รับการแก้ไขด้วยที่อยู่ IP และอาศัย WINS หรือเทคนิคการจำแนกชื่อ NetBIOS อื่นๆ

Active Directory ทำงานได้ดีที่สุดเมื่อใช้กับเซิร์ฟเวอร์ DNS ที่ใช้ Windows 2000 Microsoft ได้ทำให้ผู้ดูแลระบบสามารถโยกย้ายไปยังเซิร์ฟเวอร์ DNS ที่ใช้ Windows 2000 ได้ง่ายขึ้น โดยจัดให้มีตัวช่วยสร้างการโยกย้ายที่แนะนำผู้ดูแลระบบตลอดกระบวนการ

อาจใช้เซิร์ฟเวอร์ DNS อื่น ๆ อย่างไรก็ตาม ผู้ดูแลระบบต้องใช้เวลามากขึ้นในการจัดการฐานข้อมูล DNS ความแตกต่างคืออะไร? หากคุณเลือกที่จะไม่ใช้เซิร์ฟเวอร์ DNS ที่ใช้ Windows 2000 คุณต้องตรวจสอบให้แน่ใจว่าเซิร์ฟเวอร์ DNS ของคุณสอดคล้องกับโปรโตคอลการปรับปรุงแบบไดนามิก DNS ใหม่ เซิร์ฟเวอร์พึ่งพา อัพเดตแบบไดนามิกบันทึกของคุณเพื่อค้นหาตัวควบคุมโดเมน มันไม่สะดวก หลังจากนั้นอีหากไม่รองรับการอัพเดตแบบไดนามิก คุณต้องอัพเดตฐานข้อมูลด้วยตนเอง

ขณะนี้โดเมน Windows และโดเมนอินเทอร์เน็ตเข้ากันได้อย่างสมบูรณ์แล้ว ตัวอย่างเช่น ชื่อเช่น mspress.microsoft.com จะระบุตัวควบคุมโดเมน Active Directory ที่รับผิดชอบโดเมน ดังนั้นไคลเอ็นต์ใดๆ ที่มีการเข้าถึง DNS จึงสามารถค้นหาตัวควบคุมโดเมนได้ลูกค้าสามารถใช้การแก้ไข DNS เพื่อค้นหาบริการจำนวนเท่าใดก็ได้ เนื่องจากเซิร์ฟเวอร์ Active Directory เผยแพร่รายการที่อยู่ไปยัง DNS โดยใช้คุณสมบัติการอัปเดตแบบไดนามิกใหม่ ข้อมูลนี้ถูกกำหนดให้เป็นโดเมนและเผยแพร่ผ่านบันทึกทรัพยากรบริการ SRV RR เป็นไปตามรูปแบบบริการ.โปรโตคอล.โดเมน.

เซิร์ฟเวอร์ Active Directory จะให้บริการ LDAP เพื่อโฮสต์ออบเจ็กต์ และ LDAP จะใช้ TCP เป็น โปรโตคอลพื้นฐานระดับการขนส่ง ดังนั้น ไคลเอนต์ที่กำลังมองหาเซิร์ฟเวอร์ Active Directory ในโดเมน mspress.microsoft.com จะค้นหา บันทึก DNSสำหรับ ldap.tcp.mspress.microsoft.com

แคตตาล็อกทั่วโลก

Active Directory มีแคตตาล็อกส่วนกลาง (GC) และเป็นแหล่งเดียวสำหรับการค้นหาวัตถุใดๆ บนเครือข่ายขององค์กร

Global Catalog เป็นบริการใน Windows 2000 Server ที่ช่วยให้ผู้ใช้สามารถค้นหาออบเจ็กต์ใด ๆ ที่มีการแชร์ได้ ฟังก์ชั่นนี้เหนือกว่าแอพพลิเคชั่น Find Computer ที่มาพร้อมกับมันมาก รุ่นก่อนหน้าหน้าต่าง ท้ายที่สุดแล้ว ผู้ใช้สามารถค้นหาออบเจ็กต์ใดๆ ใน Active Directory ได้ ไม่ว่าจะเป็นเซิร์ฟเวอร์ เครื่องพิมพ์ ผู้ใช้ และแอพพลิเคชั่น

Active Directory - บริการไดเรกทอรีของ Microsoft สำหรับระบบปฏิบัติการ ครอบครัววินโดวส์เอ็น.ที.

บริการนี้อนุญาตให้ผู้ดูแลระบบใช้นโยบายกลุ่มเพื่อให้แน่ใจว่ามีความสอดคล้องในการตั้งค่าผู้ใช้ สภาพแวดล้อมการทำงาน, การติดตั้งซอฟต์แวร์, การอัพเดต ฯลฯ

สาระสำคัญของ Active Directory คืออะไร และช่วยแก้ปัญหาอะไรได้บ้าง อ่านต่อ

หลักการจัดเครือข่ายเพียร์ทูเพียร์และเครือข่ายหลายเพียร์

แต่มีปัญหาอื่นเกิดขึ้น จะเกิดอะไรขึ้นถ้าผู้ใช้ 2 บน PC2 ตัดสินใจเปลี่ยนรหัสผ่าน จากนั้นหากผู้ใช้ 1 เปลี่ยนรหัสผ่านบัญชี ผู้ใช้ 2 บน PC1 จะไม่สามารถเข้าถึงทรัพยากรได้

อีกตัวอย่างหนึ่ง: เรามีเวิร์กสเตชัน 20 เครื่องพร้อมบัญชี 20 บัญชีซึ่งเราต้องการให้เข้าถึงบางบัญชีได้ สำหรับสิ่งนี้ เราจะต้องสร้างบัญชี 20 บัญชีใน ไฟล์เซิร์ฟเวอร์และให้การเข้าถึงทรัพยากรที่จำเป็น

จะเกิดอะไรขึ้นถ้าไม่ใช่ 20 แต่ 200?

ดังที่คุณเข้าใจ การบริหารเครือข่ายด้วยวิธีนี้กลายเป็นนรกอย่างแท้จริง

ดังนั้นแนวทางแบบเวิร์กกรุ๊ปจึงเหมาะสำหรับกลุ่มเล็กๆ เครือข่ายสำนักงานโดยมีจำนวนเครื่องคอมพิวเตอร์ไม่เกิน 10 เครื่อง

หากมีเวิร์กสเตชันมากกว่า 10 เครื่องในเครือข่าย แนวทางที่โหนดเครือข่ายหนึ่งได้รับมอบหมายสิทธิ์ในการดำเนินการตรวจสอบสิทธิ์และการอนุญาตจะมีความสมเหตุสมผล

โหนดนี้เป็นตัวควบคุมโดเมน - Active Directory

ตัวควบคุมโดเมน

ผู้ควบคุมจะรักษาฐานข้อมูลบัญชีเช่น มันเก็บบัญชีสำหรับทั้ง PC1 และ PC2

ตอนนี้บัญชีทั้งหมดได้รับการลงทะเบียนเพียงครั้งเดียวบนคอนโทรลเลอร์ และความต้องการบัญชีในเครื่องก็ไร้ความหมาย

ขณะนี้ เมื่อผู้ใช้เข้าสู่ระบบพีซี โดยป้อนชื่อผู้ใช้และรหัสผ่าน ข้อมูลนี้จะถูกส่งในรูปแบบส่วนตัวไปยังตัวควบคุมโดเมน ซึ่งดำเนินการตามขั้นตอนการรับรองความถูกต้องและการอนุญาต

หลังจากนั้นผู้ควบคุมจะออกผู้ใช้ที่เข้าสู่ระบบบางอย่างเช่นหนังสือเดินทางซึ่งต่อมาเขาทำงานบนเครือข่ายและนำเสนอตามคำขอของคอมพิวเตอร์เครือข่ายอื่น ๆ เซิร์ฟเวอร์ที่เขาต้องการเชื่อมต่อทรัพยากร

สำคัญ! ตัวควบคุมโดเมนคือคอมพิวเตอร์ที่ใช้ Active Directory ซึ่งควบคุมการเข้าถึงทรัพยากรเครือข่ายของผู้ใช้ มันจัดเก็บทรัพยากร (เช่น เครื่องพิมพ์ โฟลเดอร์ที่ใช้ร่วมกัน) บริการ (เช่น อีเมล) ผู้คน (บัญชีผู้ใช้และกลุ่มผู้ใช้) คอมพิวเตอร์ (บัญชีคอมพิวเตอร์)

จำนวนทรัพยากรที่จัดเก็บไว้ดังกล่าวสามารถเข้าถึงอ็อบเจ็กต์นับล้านรายการ

MS Windows เวอร์ชันต่อไปนี้สามารถทำหน้าที่เป็นตัวควบคุมโดเมนได้: Windows Server 2000/2003/2008/2012 ยกเว้น Web-Edition

ตัวควบคุมโดเมนนอกเหนือจากการเป็นศูนย์การตรวจสอบสิทธิ์สำหรับเครือข่ายแล้ว ยังเป็นศูนย์ควบคุมสำหรับคอมพิวเตอร์ทุกเครื่องอีกด้วย

ทันทีหลังจากเปิดเครื่อง คอมพิวเตอร์จะเริ่มติดต่อกับตัวควบคุมโดเมน ก่อนที่หน้าต่างการรับรองความถูกต้องจะปรากฏขึ้นเป็นเวลานาน

ดังนั้นไม่เพียงแต่ผู้ใช้ที่เข้าสู่ระบบและรหัสผ่านเท่านั้นที่จะได้รับการรับรองความถูกต้อง แต่ยังรวมถึง คอมพิวเตอร์ไคลเอนต์.

การติดตั้ง Active Directory

ลองดูตัวอย่างการติดตั้ง Active Directory บน Windows Server 2008 R2 ดังนั้นหากต้องการติดตั้งบทบาท Active Directory ให้ไปที่ "ตัวจัดการเซิร์ฟเวอร์":

เพิ่มบทบาท “เพิ่มบทบาท”:

เลือกบทบาทบริการโดเมน Active Directory:

และมาเริ่มการติดตั้งกันดีกว่า:

หลังจากนั้นเราจะได้รับหน้าต่างแจ้งเตือนเกี่ยวกับบทบาทที่ติดตั้ง:

หลังจากติดตั้งบทบาทตัวควบคุมโดเมนแล้ว เรามาดำเนินการติดตั้งตัวควบคุมกันดีกว่า

คลิก "Start" ในช่องค้นหาโปรแกรม ป้อนชื่อของตัวช่วยสร้าง DCPromo เปิดใช้งานและทำเครื่องหมายในช่องสำหรับการตั้งค่าการติดตั้งขั้นสูง:

คลิก "ถัดไป" และเลือกเพื่อสร้างโดเมนและฟอเรสต์ใหม่จากตัวเลือกที่มีให้

ป้อนชื่อโดเมน เช่น example.net

เราเขียนชื่อโดเมน NetBIOS โดยไม่มีโซน:

เลือกระดับการทำงานของโดเมนของเรา:

เนื่องจากลักษณะเฉพาะของการทำงานของตัวควบคุมโดเมน เราจึงติดตั้งเซิร์ฟเวอร์ DNS ด้วย