จำนวนไวรัสในแง่ปกติกำลังน้อยลงเรื่อยๆ และเหตุผลก็คือแอนตี้ไวรัสฟรีที่ทำงานได้ดีและปกป้องคอมพิวเตอร์ของผู้ใช้ ในขณะเดียวกัน ไม่ใช่ทุกคนที่ใส่ใจเกี่ยวกับความปลอดภัยของข้อมูลของตน และพวกเขาเสี่ยงต่อการติดไวรัสไม่เพียงแต่จากมัลแวร์เท่านั้น แต่ยังรวมไปถึงไวรัสมาตรฐานด้วย ซึ่งไวรัสที่พบบ่อยที่สุดยังคงเป็นโทรจัน มันสามารถแสดงออกมาได้หลายวิธี แต่สิ่งที่อันตรายที่สุดคือการเข้ารหัสไฟล์ หากไวรัสเข้ารหัสไฟล์ในคอมพิวเตอร์ของคุณ จะไม่รับประกันว่าคุณจะสามารถกู้คืนข้อมูลได้ แต่มีวิธีการที่มีประสิทธิภาพบางประการ ซึ่งจะกล่าวถึงด้านล่าง

ไวรัสเข้ารหัส: คืออะไรและทำงานอย่างไร

บนอินเทอร์เน็ตคุณจะพบไวรัสหลายร้อยชนิดที่เข้ารหัสไฟล์ การกระทำของพวกเขานำไปสู่ผลที่ตามมาอย่างหนึ่ง - ข้อมูลของผู้ใช้บนคอมพิวเตอร์ได้รับรูปแบบที่ไม่รู้จักซึ่งไม่สามารถเปิดได้โดยใช้โปรแกรมมาตรฐาน นี่เป็นเพียงรูปแบบบางส่วนที่สามารถเข้ารหัสข้อมูลในคอมพิวเตอร์อันเป็นผลมาจากไวรัสได้: .locked, .xtbl, .kraken, .cbf, .oshit และอื่นๆ อีกมากมาย ในบางกรณี ที่อยู่อีเมลของผู้สร้างไวรัสจะถูกเขียนลงในนามสกุลไฟล์โดยตรง

บนอินเทอร์เน็ตคุณจะพบไวรัสหลายร้อยชนิดที่เข้ารหัสไฟล์ การกระทำของพวกเขานำไปสู่ผลที่ตามมาอย่างหนึ่ง - ข้อมูลของผู้ใช้บนคอมพิวเตอร์ได้รับรูปแบบที่ไม่รู้จักซึ่งไม่สามารถเปิดได้โดยใช้โปรแกรมมาตรฐาน นี่เป็นเพียงรูปแบบบางส่วนที่สามารถเข้ารหัสข้อมูลในคอมพิวเตอร์อันเป็นผลมาจากไวรัสได้: .locked, .xtbl, .kraken, .cbf, .oshit และอื่นๆ อีกมากมาย ในบางกรณี ที่อยู่อีเมลของผู้สร้างไวรัสจะถูกเขียนลงในนามสกุลไฟล์โดยตรง

ไวรัสที่พบบ่อยที่สุดที่เข้ารหัสไฟล์ ได้แก่ โทรจัน-Ransom.Win32.Auraและ โทรจัน-Ransom.Win32.Rakhni- พวกมันมาในหลายรูปแบบและไวรัสอาจไม่ได้เรียกว่าโทรจันด้วยซ้ำ (เช่น CryptoLocker) แต่การกระทำของพวกมันก็เหมือนกัน ไวรัสเข้ารหัสเวอร์ชันใหม่ได้รับการเผยแพร่เป็นประจำ เพื่อให้ผู้สร้างแอปพลิเคชันป้องกันไวรัสจัดการกับรูปแบบใหม่ได้ยากขึ้น

หากไวรัสเข้ารหัสเจาะเข้าไปในคอมพิวเตอร์ มันจะแสดงให้เห็นอย่างแน่นอนไม่เพียงแต่โดยการบล็อกไฟล์เท่านั้น แต่ยังรวมถึงการเสนอให้ผู้ใช้ปลดล็อคไฟล์เหล่านั้นโดยเสียค่าธรรมเนียม แบนเนอร์อาจปรากฏบนหน้าจอเพื่อบอกคุณว่าคุณต้องโอนเงินเพื่อปลดล็อคไฟล์ที่ไหน เมื่อแบนเนอร์ดังกล่าวไม่ปรากฏขึ้น คุณควรมองหา “จดหมาย” จากผู้พัฒนาไวรัสบนเดสก์ท็อปของคุณ โดยส่วนใหญ่ ไฟล์ดังกล่าวจะเรียกว่า ReadMe.txt

ราคาสำหรับการถอดรหัสไฟล์อาจแตกต่างกันไปขึ้นอยู่กับผู้พัฒนาไวรัส ในขณะเดียวกัน ยังห่างไกลจากข้อเท็จจริงที่ว่าเมื่อคุณส่งเงินให้กับผู้สร้างไวรัส พวกเขาจะส่งวิธีการปลดล็อคกลับมา ในกรณีส่วนใหญ่ เงินจะไป "ไม่มีที่ไหนเลย" และผู้ใช้คอมพิวเตอร์ไม่ได้รับวิธีถอดรหัส

เมื่อไวรัสปรากฏบนคอมพิวเตอร์ของคุณและคุณเห็นรหัสบนหน้าจอที่ต้องส่งไปยังที่อยู่เฉพาะเพื่อรับตัวถอดรหัส คุณไม่ควรทำเช่นนี้ ก่อนอื่น ให้คัดลอกโค้ดนี้ลงบนกระดาษ เนื่องจากไฟล์ที่สร้างขึ้นใหม่อาจถูกเข้ารหัสด้วย หลังจากนี้คุณสามารถซ่อนข้อมูลจากผู้พัฒนาไวรัสและลองค้นหาวิธีกำจัดไฟล์เข้ารหัสลับบนอินเทอร์เน็ตในกรณีเฉพาะของคุณ ด้านล่างนี้เรานำเสนอโปรแกรมหลักที่ช่วยให้คุณสามารถลบไวรัสและถอดรหัสไฟล์ได้ แต่ไม่สามารถเรียกได้ว่าเป็นสากลและผู้สร้างซอฟต์แวร์ป้องกันไวรัสจะขยายรายการโซลูชันเป็นประจำ

การกำจัดไวรัสที่เข้ารหัสไฟล์นั้นค่อนข้างง่ายโดยใช้โปรแกรมป้องกันไวรัสเวอร์ชันฟรี 3 โปรแกรมฟรีรับมือกับไวรัสเข้ารหัสไฟล์ได้ดี:

การกำจัดไวรัสที่เข้ารหัสไฟล์นั้นค่อนข้างง่ายโดยใช้โปรแกรมป้องกันไวรัสเวอร์ชันฟรี 3 โปรแกรมฟรีรับมือกับไวรัสเข้ารหัสไฟล์ได้ดี:

- Malwarebytes ต่อต้านมัลแวร์;

- ดร.เว็บ เคียวอิท ;

- แคสเปอร์สกี้ อินเตอร์เน็ต ซีเคียวริตี้

แอพที่กล่าวมาข้างต้นนั้นฟรีหรือมีเวอร์ชันทดลองใช้งาน เราขอแนะนำให้ใช้โซลูชันจาก Dr.Web หรือ Kespersky หลังจากที่คุณสแกนระบบของคุณด้วย Malwarebytes Antimalware เราขอเตือนคุณอีกครั้งว่าไม่แนะนำให้ติดตั้งโปรแกรมป้องกันไวรัส 2 ตัวขึ้นไปบนคอมพิวเตอร์ของคุณในเวลาเดียวกัน ดังนั้นก่อนที่จะติดตั้งแต่ละโซลูชันใหม่ คุณต้องลบอันก่อนหน้าออก

ดังที่เราได้กล่าวไว้ข้างต้น วิธีแก้ปัญหาที่เหมาะสมที่สุดในสถานการณ์นี้คือการเลือกคำแนะนำที่ช่วยให้คุณสามารถจัดการกับปัญหาของคุณได้โดยเฉพาะ คำแนะนำดังกล่าวมักโพสต์บนเว็บไซต์ของผู้พัฒนาโปรแกรมป้องกันไวรัส ด้านล่างนี้เรานำเสนอยูทิลิตี้ป้องกันไวรัสปัจจุบันหลายตัวที่สามารถรับมือกับโทรจันประเภทต่างๆ และตัวเข้ารหัสประเภทอื่นๆ

ข้างต้นเป็นเพียงส่วนเล็กๆ ของยูทิลิตี้ป้องกันไวรัสที่ให้คุณถอดรหัสไฟล์ที่ติดไวรัสได้ เป็นที่น่าสังเกตว่าหากคุณพยายามดึงข้อมูลกลับคืน ในทางกลับกัน ข้อมูลจะหายไปตลอดกาล - คุณไม่ควรทำเช่นนี้

หากระบบติดมัลแวร์จากตระกูล โทรจัน-Ransom.Win32.Rannoh, โทรจัน-Ransom.Win32.AutoIt, โทรจัน-Ransom.Win32.Fury, โทรจัน-Ransom.Win32.Crybola, โทรจัน-Ransom.Win32.Cryaklหรือ โทรจัน-Ransom.Win32.CryptXXXจากนั้นไฟล์ทั้งหมดในคอมพิวเตอร์จะถูกเข้ารหัสดังนี้:

- เมื่อได้รับเชื้อ โทรจัน-Ransom.Win32.Rannohชื่อและนามสกุลจะเปลี่ยนไปตามเทมเพลต ล็อค-<оригинальное_имя>.<4 произвольных буквы> .

- เมื่อได้รับเชื้อ โทรจัน-Ransom.Win32.Cryakl มีการเพิ่มป้ายกำกับที่ส่วนท้ายของเนื้อหาไฟล์ (คริปเทนแบล็คดีซี) .

- เมื่อได้รับเชื้อ โทรจัน-Ransom.Win32.AutoItส่วนขยายเปลี่ยนแปลงตามเทมเพลต <оригинальное_имя>@<почтовый_домен>_.<набор_символов>

.

ตัวอย่างเช่น, [ป้องกันอีเมล] _.RZWDTDIC. - เมื่อได้รับเชื้อ โทรจัน-Ransom.Win32.CryptXXXส่วนขยายเปลี่ยนแปลงตามเทมเพลต <оригинальное_имя>.เข้ารหัสลับ<оригинальное_имя>. คริปซ์และ <оригинальное_имя>. ร้องไห้1.

ยูทิลิตี้ RannohDecryptor ได้รับการออกแบบมาเพื่อถอดรหัสไฟล์หลังจากการติดไวรัส โทรจัน-Ransom.Win32.Polyglot, โทรจัน-Ransom.Win32.Rannoh, โทรจัน-Ransom.Win32.AutoIt, โทรจัน-Ransom.Win32.Fury, โทรจัน-Ransom.Win32.Crybola, โทรจัน-Ransom.Win32.Cryaklหรือ โทรจัน-Ransom.Win32.CryptXXXรุ่นต่างๆ 1 , 2 และ 3 .

วิธีการรักษาระบบ

เพื่อรักษาระบบที่ติดเชื้อ:

- ดาวน์โหลดไฟล์ RannohDecryptor.zip

- เรียกใช้ RannohDecryptor.exe บนเครื่องที่ติดไวรัส

- ในหน้าต่างหลัก คลิก เริ่มการตรวจสอบ.

- ระบุเส้นทางไปยังไฟล์ที่เข้ารหัสและไม่ได้เข้ารหัส

หากไฟล์ถูกเข้ารหัส โทรจัน-Ransom.Win32.CryptXXXระบุไฟล์ที่ใหญ่ที่สุด การถอดรหัสจะใช้ได้กับไฟล์ที่มีขนาดเท่ากันหรือเล็กกว่าเท่านั้น - รอจนกระทั่งสิ้นสุดการค้นหาและถอดรหัสไฟล์ที่เข้ารหัส

- รีสตาร์ทคอมพิวเตอร์ของคุณหากจำเป็น

- หากต้องการลบสำเนาของไฟล์ที่เข้ารหัสเช่น ล็อค-<оригинальное_имя>.<4 произвольных буквы> หลังจากถอดรหัสสำเร็จแล้ว ให้เลือก

หากไฟล์ถูกเข้ารหัส โทรจัน-Ransom.Win32.Cryakl, จากนั้นยูทิลิตี้จะบันทึกไฟล์ในตำแหน่งเก่าพร้อมนามสกุล .decryptedKLR.Original_extension- หากคุณได้เลือกแล้ว ลบไฟล์ที่เข้ารหัสหลังจากการถอดรหัสสำเร็จจากนั้นไฟล์ที่ถอดรหัสจะถูกบันทึกโดยยูทิลิตี้ด้วยชื่อดั้งเดิม

- ตามค่าเริ่มต้น ยูทิลิตี้นี้จะส่งออกรายงานการทำงานไปที่รูทของดิสก์ระบบ (ดิสก์ที่ติดตั้งระบบปฏิบัติการ)

ชื่อรายงานเป็นดังนี้: UtilityName.Version_Date_Time_log.txt

ตัวอย่างเช่น, C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt

ในระบบที่ติดไวรัส โทรจัน-Ransom.Win32.CryptXXXยูทิลิตีจะสแกนรูปแบบไฟล์ในจำนวนที่จำกัด หากผู้ใช้เลือกไฟล์ที่ได้รับผลกระทบจาก CryptXXX v2 การกู้คืนคีย์อาจใช้เวลานาน ในกรณีนี้ ยูทิลิตี้จะแสดงคำเตือน

ในตอนท้ายของวันทำงาน นักบัญชีขององค์กรแห่งหนึ่งได้รับอีเมลจากคู่สัญญาที่เธอติดต่อสื่อสารทางธุรกิจอยู่ตลอดเวลา ซึ่งเป็นจดหมายที่มีไฟล์แนบชื่อว่า "Reconciliation Report.xls" เมื่อพยายามเปิดด้วยสายตา ไม่มีอะไรเกิดขึ้นจากมุมมองของนักบัญชี หลังจากพยายามเปิดซ้ำหลายครั้ง นักบัญชีต้องแน่ใจว่า Excel จะไม่เปิดไฟล์ที่ส่ง เมื่อเขียนถึงคู่สัญญาเกี่ยวกับความเป็นไปไม่ได้ที่จะเปิดไฟล์ที่เธอได้รับ นักบัญชีกดปุ่มปิดเครื่อง PC และออกจากที่ทำงานโดยไม่ต้องรอให้พีซีดำเนินการเสร็จ เมื่อผมมาในตอนเช้าพบว่าคอมพิวเตอร์ไม่ได้ปิดอยู่ โดยไม่ได้ให้ความสำคัญกับสิ่งนี้มากนัก ฉันพยายามเริ่มต้นวันทำงานใหม่โดยคลิกที่ทางลัดการบัญชี 1C เป็นประจำ แต่หลังจากเลือกฐานแล้ว ความประหลาดใจอันไม่พึงประสงค์ก็รอฉันอยู่

ความพยายามครั้งต่อไปในการเปิดตัวสภาพแวดล้อมการทำงาน 1C ก็ไม่ประสบความสำเร็จเช่นกัน นักบัญชีติดต่อบริษัทที่ให้บริการคอมพิวเตอร์ขององค์กรของตนและขอการสนับสนุนด้านเทคนิค ผู้เชี่ยวชาญจากองค์กรบริการพบว่าปัญหาดังกล่าวแพร่หลายมากขึ้นเนื่องจากนอกเหนือจากข้อเท็จจริงที่ว่าไฟล์ในฐานข้อมูล 1C Accounting 7.7 ได้รับการเข้ารหัสและมีนามสกุล "BLOCKED" ไฟล์ที่มีนามสกุล doc, docx, xls, xlsx , zip, rar, 1cd และอื่นๆ นอกจากนี้ยังพบไฟล์ข้อความบนเดสก์ท็อปของผู้ใช้ ซึ่งระบุว่าไฟล์ได้รับการเข้ารหัสโดยใช้อัลกอริธึม RSA 2048 และเพื่อให้ได้ตัวถอดรหัสนั้น จำเป็นต้องชำระค่าบริการของแรนซัมแวร์ การสำรองข้อมูลฐานข้อมูล 1C ดำเนินการทุกวันไปยังฮาร์ดไดรฟ์อื่นที่ติดตั้งในพีซีเครื่องเดียวกันในรูปแบบของการสร้างไฟล์ zip ด้วยโฟลเดอร์ฐานข้อมูล 1C และสำเนาของไฟล์เก็บถาวรถูกวางไว้บนไดรฟ์เครือข่าย (NAS) เนื่องจากไม่มีข้อจำกัดในการเข้าถึงสำเนาสำรอง ซอฟต์แวร์ที่เป็นอันตรายจึงสามารถเข้าถึงได้

หลังจากประเมินระดับปัญหาแล้ว ผู้เชี่ยวชาญจากองค์กรที่ให้บริการได้คัดลอกเฉพาะไฟล์ที่เข้ารหัสไปยังไดรฟ์แยกต่างหาก และติดตั้งระบบปฏิบัติการใหม่ นอกจากนี้จดหมายที่มีมัลแวร์ก็ถูกลบออกจากกล่องจดหมายของนักบัญชีด้วย ความพยายามในการถอดรหัสโดยใช้ตัวถอดรหัสยอดนิยมจากบริษัทป้องกันไวรัสไม่ได้ผลลัพธ์ใดๆ ในขณะนั้น เมื่อถึงจุดนี้บริษัทที่ให้บริการในองค์กรก็เสร็จสิ้นการทำงาน

โอกาสในการเริ่มต้นด้วยการป้อนเอกสารหลักในฐานข้อมูล 1C ใหม่ไม่ได้ทำให้นักบัญชีมีความสุขมากนัก ดังนั้นจึงมีการพิจารณาความเป็นไปได้เพิ่มเติมในการกู้คืนไฟล์ที่เข้ารหัส

น่าเสียดายที่เนื้อหาดั้งเดิมของมัลแวร์และข้อความแรนซัมแวร์ไม่ได้รับการบันทึก ซึ่งทำให้ไม่สามารถแยกชิ้นส่วนและสร้างอัลกอริธึมการทำงานของมันผ่านการวิเคราะห์ในตัวดีบักเกอร์ นอกจากนี้ยังไม่มีวิธีตรวจสอบด้วยว่าบริษัทแอนตี้ไวรัสหลายแห่งพบหรือไม่

ดังนั้นเราจึงเริ่มวิเคราะห์ไฟล์ที่มีโครงสร้างเป็นที่รู้จักทันที ในกรณีนี้ จะสะดวกในการใช้ไฟล์ DBF จากฐานข้อมูล 1C เพื่อการวิเคราะห์ เนื่องจากโครงสร้างสามารถคาดเดาได้มาก เรามาเอาไฟล์ 1SENTRY.DBF.BLOCKED (บันทึกรายการบัญชี) ขนาดของไฟล์นี้คือ 53,044,658 ไบต์

ข้าว. 2

เมื่อพิจารณาถึงไฟล์ DBF ที่เข้ารหัส เราให้ความสนใจกับความจริงที่ว่า 0x35 ไบต์แรกไม่ได้เข้ารหัส เนื่องจากมีลักษณะส่วนหัวของไฟล์ประเภทนี้ และเราสังเกตส่วนหนึ่งของคำอธิบายของฟิลด์แรกของบันทึก มาคำนวณขนาดไฟล์กัน ในการดำเนินการนี้ให้ใช้: WORD ที่ออฟเซ็ต 0x08 เนื้อหาเท่ากับ 0x04C1 (ระบุขนาดของส่วนหัวไฟล์ DBF), WORD ที่ออฟเซ็ต 0x0A เนื้อหาเท่ากับ 0x0130 (ระบุขนาดของ หนึ่งบันทึกในฐานข้อมูล) DWORD ที่ออฟเซ็ต 0x04 ซึ่งเนื้อหาคือ 0x0002A995 (จำนวนรายการ) และ 0x01 คือขนาดของเครื่องหมายสิ้นสุด ลองแก้ตัวอย่าง: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53,044,658) ไบต์ ขนาดไฟล์ตามที่ระบบไฟล์บันทึกไว้ สอดคล้องกับขนาดที่คำนวณตามข้อมูลในส่วนหัวของไฟล์ DBF เรามาทำการตรวจสอบที่คล้ายกันสำหรับไฟล์ DBF หลายไฟล์ และตรวจสอบให้แน่ใจว่าขนาดไฟล์ไม่มีการเปลี่ยนแปลงโดยมัลแวร์

การวิเคราะห์เนื้อหา DBF แสดงให้เห็นว่าไฟล์ขนาดเล็กเริ่มต้นที่ออฟเซ็ต 0x35 ได้รับการเข้ารหัสทั้งหมด แต่ไฟล์ขนาดใหญ่ไม่ได้เข้ารหัส

ข้าว. 3

หมายเลขบัญชี วันที่ และจำนวนเงินมีการเปลี่ยนแปลงเพื่อไม่ให้ละเมิดข้อตกลงการรักษาความลับรวมถึงในพื้นที่ที่มีการเข้ารหัส

เริ่มต้นจากออฟเซ็ต 0x00132CB5 เราพบว่าไม่มีสัญญาณของการเข้ารหัสจนกระทั่งสิ้นสุดไฟล์ โดยดำเนินการตรวจสอบไฟล์ขนาดใหญ่อื่นๆ เรายืนยันสมมติฐานว่ามีเพียงไฟล์ที่มีขนาดเล็กกว่า 0x00132CB5 (1,256,629) ไบต์เท่านั้นที่ถูกเข้ารหัสทั้งหมด ผู้สร้างมัลแวร์จำนวนมากทำการเข้ารหัสไฟล์บางส่วนเพื่อลดเวลาที่ใช้ในการทำให้ข้อมูลผู้ใช้เสียหาย พวกเขาอาจได้รับคำแนะนำจากข้อเท็จจริงที่ว่าโค้ดที่เป็นอันตรายทำให้เกิดความเสียหายสูงสุดต่อผู้ใช้ในเวลาขั้นต่ำ

มาเริ่มวิเคราะห์อัลกอริทึมการเข้ารหัสกันดีกว่า

ข้าว. 4

ในรูป 4 แทนที่ส่วนหัวของฟิลด์ไฟล์ DBF มีลำดับที่เหมือนกันเกือบ 16 ไบต์ (ออฟเซ็ต 0x50, 0x70, 0x90) เรายังเห็นการซ้ำซ้อนบางส่วนของลำดับ 16 ไบต์ (ออฟเซ็ต 0x40.0x60.0x80) ซึ่งมี มีความแตกต่างเฉพาะในไบต์ที่ควรป้อนชื่อฟิลด์และประเภทฟิลด์

จากการสังเกตนี้ การมีความเข้าใจเพียงเล็กน้อยเกี่ยวกับอัลกอริธึมการทำงานของอัลกอริธึมการเข้ารหัสเช่น AES, RSA เราสามารถสรุปได้อย่างชัดเจนว่าข้อมูลไม่ได้ถูกเข้ารหัสโดยใช้อัลกอริธึมเหล่านี้ นั่นคือข้อมูลเกี่ยวกับอัลกอริธึมการเข้ารหัสที่ลูกค้าให้มานั้นไม่น่าเชื่อถือ อาจไม่น่าเชื่อถือเนื่องจากข้อสรุปที่ผิดพลาดของลูกค้าหรือเป็นผลมาจากการหลอกลวงโดยผู้เขียนโปรแกรมที่เป็นอันตราย เราไม่สามารถตรวจสอบสิ่งนี้ได้ เนื่องจากเรามีเฉพาะไฟล์ที่เข้ารหัสเท่านั้น

ขึ้นอยู่กับคุณสมบัติโครงสร้างของส่วนหัวไฟล์ DBF และการเปลี่ยนแปลงในลำดับไบต์ เราสามารถสรุปได้ว่าการเข้ารหัสจะดำเนินการโดยใช้การดำเนินการ XOR กับข้อมูลที่มีรูปแบบที่แน่นอน คุณยังสามารถตั้งสมมติฐานตามความยาวของลำดับการทำซ้ำได้ว่าความยาวของรูปแบบคือ 16 ไบต์ (128 บิต) ส่วนหัวฐานคือ 0x04C1 ไบต์ ขนาดของคำอธิบายของหนึ่งฟิลด์ในส่วนหัวคือ 0x20 (32) ไบต์ จากนี้ไปส่วนหัวของไฟล์ DBF นี้มีคำอธิบายฟิลด์ (0x4C1-0x21)/0x20=0x25 (37) ในรูป 4 ที่ขีดเส้นใต้ด้วยสีแดงคือส่วนของบันทึกของสองฟิลด์เริ่มต้นจากออฟเซ็ต 0x10 ซึ่งในกรณีของ 1C มักจะมีค่าเป็นศูนย์ ยกเว้น 0x10 เอง (เนื่องจากขนาดฟิลด์ถูกระบุที่ออฟเซ็ตนี้) ขึ้นอยู่กับสิ่งนี้ เราสามารถสรุปได้ว่า เรามีการเข้ารหัสคีย์ 15 จาก 16 ไบต์แล้ว 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xXX 0xAF 0x45 0x6A 0xB7.

หากต้องการค้นหาไบต์สุดท้ายในคีย์ ให้ใช้ไฟล์ DBF เดียวกันอีกส่วนหนึ่ง

ข้าว. 5

ในรูปที่ 5 ให้ความสนใจกับคอลัมน์ศูนย์หรือส่วนที่ไม่ได้เข้ารหัสให้แม่นยำยิ่งขึ้น และเราเห็นว่าค่าเด่นคือ 0x20 (รหัสช่องว่างตามตาราง ASCII) ดังนั้นค่าที่เหมือนกันบางอย่างจะมีผลเหนือกว่าในส่วนที่เข้ารหัสของคอลัมน์ เห็นได้ง่ายว่านี่คือ 0xFA หากต้องการรับค่าเดิมของคีย์ไบต์ที่หายไป คุณต้องดำเนินการ 0xFA xor 0x20=0xDA

การแทนที่ค่าผลลัพธ์ในตำแหน่งที่ขาดหายไปเราจะได้คีย์เต็ม 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7

หลังจากดำเนินการตามขั้นตอน xor แล้ว การดำเนินการกับคีย์ผลลัพธ์ในส่วนที่เข้ารหัสจะได้รับเนื้อหาต้นฉบับของไฟล์

ข้าว. 6

สำหรับการควบคุมขั้นสุดท้าย เราจะทำการถอดรหัสไฟล์ zip จากนั้นแตกไฟล์ หากไฟล์ทั้งหมดถูกแตกออกมาและไม่มีข้อผิดพลาด CRC เกิดขึ้นสำหรับไฟล์ใด ๆ คุณสามารถยืนยันความถูกต้องของคีย์ได้ในที่สุด และขั้นตอนสุดท้ายคือการแตกไฟล์ที่เหลือตามข้อกำหนดทางเทคนิค

ตัวอย่างนี้ชี้ให้เห็นว่าข้อความที่เขียนโดยผู้เขียนมัลแวร์อาจไม่ใช่ความจริงทั้งหมด และมักจะเป็นไปได้ที่จะแก้ไขปัญหาการกู้คืนข้อมูลผู้ใช้โดยการวิเคราะห์ข้อมูลที่เปลี่ยนแปลง

นอกเหนือจากกรณีง่ายๆ เหล่านี้แล้ว ยังมีโทรจันเข้ารหัสซึ่งจะใช้อัลกอริธึมการเข้ารหัสที่ทันสมัยจริง ๆ และในกรณีที่มีการโจมตี วิธีแก้ปัญหาง่ายๆ เช่นนี้โดยหลักการแล้วเป็นไปไม่ได้ ดังนั้นควรระมัดระวังเป็นอย่างยิ่งเมื่อเปิดไฟล์ใดๆ ที่ได้รับทางอีเมล แม้จะมาจากแหล่งที่เชื่อถือได้ก็ตาม อัปเดตซอฟต์แวร์ป้องกันไวรัสของคุณเป็นประจำและสำรองข้อมูลเพื่อไม่ให้ใครก็ตามสามารถใช้งานข้อมูลของคุณในสำเนาทั้งหมดได้ในเวลาเดียวกัน

เมื่อเร็ว ๆ นี้ มีกิจกรรมของโปรแกรมคอมพิวเตอร์ที่เป็นอันตรายรุ่นใหม่เพิ่มขึ้นอย่างรวดเร็ว พวกเขาปรากฏตัวเมื่อนานมาแล้ว (6 - 8 ปีที่แล้ว) แต่การนำไปปฏิบัติได้มาถึงจุดสูงสุดแล้วในตอนนี้ คุณอาจพบกับความจริงที่ว่าไวรัสได้เข้ารหัสไฟล์มากขึ้น

เป็นที่ทราบกันดีอยู่แล้วว่าสิ่งเหล่านี้ไม่ได้เป็นเพียงมัลแวร์ดั้งเดิม (ทำให้เกิดหน้าจอสีน้ำเงิน) แต่เป็นโปรแกรมร้ายแรงที่มุ่งทำลายข้อมูลทางบัญชีตามกฎ พวกเขาเข้ารหัสไฟล์ที่มีอยู่ทั้งหมดที่อยู่ไม่ไกล รวมถึงข้อมูลการบัญชี 1C, docx, xlsx, jpg, doc, xls, pdf, zip

อันตรายเฉพาะของไวรัสที่เป็นปัญหา

มันอยู่ในความจริงที่ว่ามีการใช้คีย์ RSA ซึ่งเชื่อมโยงกับคอมพิวเตอร์ของผู้ใช้เฉพาะ ซึ่งเป็นเหตุผลว่าทำไมจึงใช้ตัวถอดรหัสสากล ( ตัวถอดรหัส) ไม่มา. ไวรัสที่เปิดใช้งานบนคอมพิวเตอร์เครื่องหนึ่งอาจไม่ทำงานบนคอมพิวเตอร์เครื่องอื่น

อันตรายยังอยู่ที่ความจริงที่ว่ามีการโพสต์โปรแกรมสร้างสำเร็จรูปบนอินเทอร์เน็ตมานานกว่าหนึ่งปีทำให้แม้แต่แฮกเกอร์ (บุคคลที่คิดว่าตัวเองเป็นแฮกเกอร์ แต่ไม่ได้ศึกษาการเขียนโปรแกรม) สามารถพัฒนาไวรัสประเภทนี้ได้

ปัจจุบันมีการปรับเปลี่ยนที่มีประสิทธิภาพมากขึ้นปรากฏขึ้น

วิธีการแนะนำมัลแวร์เหล่านี้

ไวรัสถูกส่งโดยเจตนา โดยปกติแล้วจะส่งไปที่แผนกบัญชีของบริษัท ขั้นแรก อีเมลของแผนกทรัพยากรบุคคลและแผนกบัญชีจะถูกรวบรวมจากฐานข้อมูล เช่น hh.ru ต่อไปก็ส่งจดหมายออกไป ส่วนใหญ่มักจะมีคำขอเกี่ยวกับการยอมรับตำแหน่งงานใดตำแหน่งหนึ่ง สำหรับจดหมายที่มีเรซูเม่ซึ่งภายในเป็นเอกสารจริงที่มีวัตถุ OLE ที่ฝังอยู่ (ไฟล์ pdf ที่มีไวรัส)

ในสถานการณ์ที่พนักงานบัญชีเปิดเอกสารนี้ทันที หลังจากการรีบูต สิ่งต่อไปนี้เกิดขึ้น: ไวรัสเปลี่ยนชื่อและเข้ารหัสไฟล์ จากนั้นจะทำลายตัวเอง

ตามกฎแล้วจดหมายประเภทนี้เขียนและส่งจากกล่องจดหมายที่ไม่ใช่สแปมอย่างเพียงพอ (ชื่อตรงกับลายเซ็น) จะมีการร้องขอตำแหน่งงานว่างเสมอตามกิจกรรมหลักของบริษัท ซึ่งเป็นสาเหตุที่ทำให้ไม่มีข้อสงสัยเกิดขึ้น

ทั้ง Kaspersky (โปรแกรมป้องกันไวรัส) ที่ได้รับอนุญาตหรือ Virus Total (บริการออนไลน์สำหรับตรวจสอบไฟล์แนบเพื่อหาไวรัส) ไม่สามารถรักษาความปลอดภัยคอมพิวเตอร์ได้ในกรณีนี้ ในบางครั้ง โปรแกรมป้องกันไวรัสบางโปรแกรมจะรายงานว่าไฟล์แนบมี Gen:Variant.Zusy.71505

จะหลีกเลี่ยงการติดเชื้อไวรัสนี้ได้อย่างไร?

ควรตรวจสอบไฟล์ที่ได้รับแต่ละไฟล์ ให้ความสนใจเป็นพิเศษกับเอกสาร Word ที่ฝังไฟล์ PDF

ตัวเลือกสำหรับอีเมล "ติดไวรัส"

มีค่อนข้างมาก ตัวเลือกที่พบบ่อยที่สุดสำหรับวิธีแสดงไฟล์ที่เข้ารหัสไวรัสมีดังนี้ ในทุกกรณี เอกสารต่อไปนี้จะถูกส่งทางอีเมล:

- แจ้งการเริ่มกระบวนการพิจารณาคดีฟ้องบริษัทใดบริษัทหนึ่ง (จดหมายขอให้ท่านตรวจสอบข้อมูลโดยคลิกที่ลิงค์ที่ระบุ)

- จดหมายจากศาลอนุญาโตตุลาการสูงสุดของสหพันธรัฐรัสเซียเกี่ยวกับการทวงถามหนี้

- ข้อความจาก Sberbank เกี่ยวกับการเพิ่มขึ้นของหนี้ที่มีอยู่

- การแจ้งบันทึกการละเมิดกฎจราจร

- จดหมายจากหน่วยงานเรียกเก็บเงินระบุการเลื่อนการชำระเงินสูงสุดที่เป็นไปได้

ประกาศเกี่ยวกับการเข้ารหัสไฟล์

หลังจากการติดไวรัส ไฟล์นั้นจะปรากฏในโฟลเดอร์รูทของไดรฟ์ C บางครั้งไฟล์เช่น WHAT_DO.txt, CONTACT.txt จะถูกวางไว้ในไดเร็กทอรีทั้งหมดที่มีข้อความเสียหาย ที่นั่นผู้ใช้จะได้รับแจ้งเกี่ยวกับการเข้ารหัสไฟล์ของเขาซึ่งดำเนินการโดยใช้อัลกอริธึมการเข้ารหัสที่เชื่อถือได้ เขายังได้รับคำเตือนเกี่ยวกับความไม่เหมาะสมในการใช้ยูทิลิตี้ของบุคคลที่สามเนื่องจากอาจทำให้ไฟล์เสียหายอย่างถาวร ซึ่งจะทำให้ไม่สามารถถอดรหัสได้ในภายหลัง

ประกาศนี้แนะนำให้ทิ้งคอมพิวเตอร์ของคุณไว้เหมือนเดิม โดยระบุเวลาจัดเก็บสำหรับคีย์ที่ให้มา (ปกติคือ 2 วัน) มีการระบุวันที่ที่แน่นอนหลังจากนั้นคำขอประเภทใดก็ตามจะถูกเพิกเฉย

มีอีเมลระบุไว้ในตอนท้าย นอกจากนี้ยังระบุด้วยว่าผู้ใช้ต้องระบุ ID ของตน และการกระทำใดๆ ต่อไปนี้สามารถนำไปสู่การทำลายคีย์ได้ กล่าวคือ:

จะถอดรหัสไฟล์ที่เข้ารหัสโดยไวรัสได้อย่างไร?

การเข้ารหัสประเภทนี้มีประสิทธิภาพมาก: ไฟล์ได้รับการกำหนดนามสกุล เช่น สมบูรณ์แบบ nochance ฯลฯ มันเป็นไปไม่ได้เลยที่จะถอดรหัส แต่คุณสามารถลองใช้ cryptanalysts และค้นหาช่องโหว่ (Dr. WEB จะช่วยในบางสถานการณ์) .

มีวิธีอื่นในการกู้คืนไฟล์ที่เข้ารหัสโดยไวรัส แต่ไม่สามารถใช้ได้กับไวรัสทั้งหมดและคุณจะต้องลบ exe ดั้งเดิมพร้อมกับโปรแกรมที่เป็นอันตรายนี้ซึ่งทำได้ค่อนข้างยากหลังจากการทำลายตัวเอง

คำขอของไวรัสเกี่ยวกับการแนะนำรหัสพิเศษนั้นเป็นการตรวจสอบเล็กน้อย เนื่องจากไฟล์มีตัวถอดรหัสอยู่แล้ว ณ จุดนี้ (รหัสจาก กล่าวคือ ผู้โจมตีไม่จำเป็นต้องใช้) สาระสำคัญของวิธีนี้คือการแทรกคำสั่งว่างลงในไวรัสที่ถูกแทรกซึม (ในตำแหน่งที่มีการเปรียบเทียบรหัสที่ป้อน) ผลลัพธ์ก็คือโปรแกรมที่เป็นอันตรายเองก็เริ่มถอดรหัสไฟล์และกู้คืนไฟล์เหล่านั้นโดยสมบูรณ์

ไวรัสแต่ละตัวมีฟังก์ชั่นการเข้ารหัสพิเศษของตัวเองซึ่งเป็นเหตุผลว่าทำไมจึงไม่สามารถถอดรหัสด้วยไฟล์ปฏิบัติการของบุคคลที่สาม (ไฟล์รูปแบบ exe) หรือคุณสามารถลองเลือกฟังก์ชั่นด้านบนซึ่งจะต้องดำเนินการทั้งหมด ออกโดยใช้ WinAPI

ไฟล์: จะทำอย่างไร?

เพื่อดำเนินการขั้นตอนการถอดรหัสคุณจะต้อง:

จะหลีกเลี่ยงการสูญเสียข้อมูลเนื่องจากมัลแวร์ที่เป็นปัญหาได้อย่างไร

ควรทราบว่าในสถานการณ์ที่ไวรัสเข้ารหัสไฟล์ กระบวนการถอดรหัสจะใช้เวลา จุดสำคัญคือในมัลแวร์ที่กล่าวมาข้างต้นมีข้อบกพร่องที่ช่วยให้คุณสามารถบันทึกไฟล์บางไฟล์ได้หากคุณปิดคอมพิวเตอร์อย่างรวดเร็ว (ดึงปลั๊กออกจากซ็อกเก็ต ปิดตัวกรองพลังงาน ถอดแบตเตอรี่ออกจากเคส ของแล็ปท็อป) ทันทีที่ไฟล์จำนวนมากที่มีนามสกุลที่ระบุก่อนหน้าปรากฏขึ้น

ควรเน้นย้ำอีกครั้งว่าสิ่งสำคัญคือการสร้างการสำรองข้อมูลอย่างต่อเนื่อง แต่ไม่ใช่ไปยังโฟลเดอร์อื่นไม่ใช่สื่อแบบถอดได้ที่ใส่เข้าไปในคอมพิวเตอร์เนื่องจากการดัดแปลงไวรัสนี้จะไปถึงที่เหล่านี้ มันคุ้มค่าที่จะบันทึกข้อมูลสำรองบนคอมพิวเตอร์เครื่องอื่น บนฮาร์ดไดรฟ์ที่ไม่ได้เชื่อมต่อกับคอมพิวเตอร์อย่างถาวร และในระบบคลาวด์

คุณควรสงสัยเอกสารทั้งหมดที่ส่งทางไปรษณีย์จากบุคคลที่ไม่รู้จัก (ในรูปแบบของเรซูเม่ ใบแจ้งหนี้ มติจากศาลอนุญาโตตุลาการสูงสุดของสหพันธรัฐรัสเซีย หรือสำนักงานสรรพากร ฯลฯ) ไม่จำเป็นต้องเรียกใช้บนคอมพิวเตอร์ของคุณ (เพื่อวัตถุประสงค์เหล่านี้ คุณสามารถเลือกเน็ตบุ๊กที่ไม่มีข้อมูลสำคัญได้)

โปรแกรมที่เป็นอันตราย * [ป้องกันอีเมล]: โซลูชั่น

ในสถานการณ์ที่ไวรัสดังกล่าวเข้ารหัสไฟล์ cbf, doc, jpg ฯลฯ มีเพียงสามตัวเลือกสำหรับการพัฒนากิจกรรม:

- วิธีที่ง่ายที่สุดในการกำจัดมันคือการลบไฟล์ที่ติดไวรัสทั้งหมด (ซึ่งเป็นที่ยอมรับ เว้นแต่ข้อมูลจะมีความสำคัญเป็นพิเศษ)

- ไปที่ห้องปฏิบัติการของโปรแกรมป้องกันไวรัส เช่น Dr. เว็บ. อย่าลืมส่งไฟล์ที่ติดไวรัสหลายไฟล์ไปยังนักพัฒนาพร้อมกับคีย์ถอดรหัสที่อยู่บนคอมพิวเตอร์ในชื่อ KEY.PRIVATE

- วิธีที่แพงที่สุด มันเกี่ยวข้องกับการจ่ายเงินตามจำนวนที่แฮกเกอร์ร้องขอสำหรับการถอดรหัสไฟล์ที่ติดไวรัส ตามกฎแล้ว ค่าบริการนี้อยู่ระหว่าง 200 ถึง 500 ดอลลาร์สหรัฐ สิ่งนี้ยอมรับได้ในสถานการณ์ที่ไวรัสเข้ารหัสไฟล์ของบริษัทขนาดใหญ่ซึ่งมีกระแสข้อมูลสำคัญเกิดขึ้นทุกวัน และโปรแกรมที่เป็นอันตรายนี้อาจก่อให้เกิดอันตรายมหาศาลได้ภายในเวลาไม่กี่วินาที ในเรื่องนี้ การชำระเงินคือตัวเลือกที่เร็วที่สุดในการกู้คืนไฟล์ที่ติดไวรัส

บางครั้งตัวเลือกเพิ่มเติมก็มีประสิทธิภาพ ในกรณีที่ไวรัสเข้ารหัสไฟล์ (paycrypt@gmail_com หรือมัลแวร์อื่น ๆ ) ก็สามารถช่วยได้เมื่อไม่กี่วันที่ผ่านมา

โปรแกรมถอดรหัส RectorDecryptor

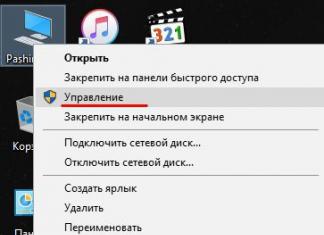

หากไวรัสเข้ารหัสไฟล์ jpg, doc, cbf ฯลฯ โปรแกรมพิเศษสามารถช่วยได้ ในการดำเนินการนี้ ก่อนอื่นคุณจะต้องไปที่การเริ่มต้นระบบและปิดการใช้งานทุกอย่างยกเว้นโปรแกรมป้องกันไวรัส ถัดไปคุณต้องรีสตาร์ทคอมพิวเตอร์ ดูไฟล์ทั้งหมด เน้นไฟล์ที่น่าสงสัย ฟิลด์ที่เรียกว่า "คำสั่ง" ระบุตำแหน่งของไฟล์เฉพาะ (ให้ความสนใจกับแอปพลิเคชันที่ไม่มีลายเซ็น: ผู้ผลิต - ไม่มีข้อมูล)

ต้องลบไฟล์ที่น่าสงสัยทั้งหมด หลังจากนั้นคุณจะต้องล้างแคชของเบราว์เซอร์และโฟลเดอร์ชั่วคราว (CCleaner เหมาะสำหรับสิ่งนี้)

ในการเริ่มถอดรหัส คุณต้องดาวน์โหลดโปรแกรมด้านบน จากนั้นเรียกใช้แล้วคลิกปุ่ม "เริ่มสแกน" เพื่อระบุไฟล์ที่เปลี่ยนแปลงและนามสกุล ในโปรแกรมนี้เวอร์ชันใหม่ คุณสามารถระบุได้เฉพาะไฟล์ที่ติดไวรัสเท่านั้น และคลิกปุ่ม "เปิด" หลังจากนี้ไฟล์จะถูกถอดรหัส

ต่อจากนั้นยูทิลิตี้จะสแกนข้อมูลคอมพิวเตอร์ทั้งหมดโดยอัตโนมัติ รวมถึงไฟล์ที่อยู่ในไดรฟ์เครือข่ายที่ต่ออยู่ และถอดรหัสข้อมูลเหล่านั้น กระบวนการกู้คืนนี้อาจใช้เวลาหลายชั่วโมง (ขึ้นอยู่กับปริมาณงานและความเร็วของคอมพิวเตอร์)

เป็นผลให้ไฟล์ที่เสียหายทั้งหมดจะถูกถอดรหัสไปยังไดเร็กทอรีเดียวกันกับที่ไฟล์เหล่านั้นตั้งอยู่แต่แรก สุดท้าย สิ่งที่เหลืออยู่คือการลบไฟล์ที่มีอยู่ทั้งหมดที่มีนามสกุลที่น่าสงสัย ซึ่งคุณสามารถทำเครื่องหมายในช่องในคำขอ “ลบไฟล์ที่เข้ารหัสหลังจากการถอดรหัสสำเร็จ” โดยคลิกปุ่ม “เปลี่ยนพารามิเตอร์การสแกน” ก่อน อย่างไรก็ตาม เป็นการดีกว่าที่จะไม่ติดตั้ง เนื่องจากหากการถอดรหัสไฟล์ไม่สำเร็จ ไฟล์เหล่านั้นอาจถูกลบ และต่อมาคุณจะต้องกู้คืนไฟล์เหล่านั้นก่อน

ดังนั้นหากไวรัสเข้ารหัสไฟล์ doc, cbf, jpg ฯลฯ คุณไม่ควรรีบจ่ายค่ารหัส บางทีเขาอาจจะไม่ต้องการมัน

ความแตกต่างของการลบไฟล์ที่เข้ารหัส

เมื่อคุณพยายามกำจัดไฟล์ที่เสียหายทั้งหมดด้วยการค้นหาแบบมาตรฐานและการลบในภายหลัง คอมพิวเตอร์ของคุณอาจค้างและช้าลง ในเรื่องนี้ควรใช้ขั้นตอนพิเศษหลังจากเปิดตัวคุณต้องป้อนข้อมูลต่อไปนี้: del "<диск>:\*.<расширение зараженного файла>"/f/s.

จำเป็นต้องลบไฟล์เช่น "Read-me.txt" ซึ่งคุณควรระบุในบรรทัดคำสั่งเดียวกัน: del "<диск>:\*.<имя файла>"/f/s.

ดังนั้นจึงสังเกตได้ว่าหากไวรัสเปลี่ยนชื่อและเข้ารหัสไฟล์แล้ว คุณไม่ควรเสียเงินในการซื้อคีย์จากผู้โจมตีในทันที คุณควรพยายามค้นหาปัญหาด้วยตัวเองก่อน เป็นการดีกว่าที่จะลงทุนเงินในการซื้อโปรแกรมพิเศษสำหรับการถอดรหัสไฟล์ที่เสียหาย

ท้ายที่สุด ควรจำไว้ว่าบทความนี้กล่าวถึงปัญหาวิธีถอดรหัสไฟล์ที่เข้ารหัสโดยไวรัส