ใช่แล้ว ไวรัสตัวนี้ตะโกนดังไปทั่วโลกเมื่อวันที่ 12 พฤษภาคม อยากร้องไห้กลายเป็นไม่ใช่ไวรัสประเภทที่แพร่กระจายไปทั่วโลกจากคอมพิวเตอร์สู่คอมพิวเตอร์อย่างเงียบ ๆ และสงบซึ่งโปรแกรมป้องกันไวรัสจะค่อยๆเรียนรู้การทำงานและเมื่อเวลาผ่านไปก็กลายเป็นหนึ่งในตัวเลขในตารางไวรัสที่เป็นที่รู้จัก

ไม่ ทุกอย่างซับซ้อนกว่ามากที่นี่ ไวรัสแพร่กระจายไปทั่วโลกในเวลาเพียงไม่กี่ชั่วโมง รัสเซียและจีนต้องทนทุกข์ทรมานเป็นพิเศษ ออสเตรเลียอดทนมาระยะหนึ่งแล้ว แต่ก็ตกลงไปใน "ช่องโหว่" นี้เช่นกัน

เป็นการแสดงสุนทรพจน์ของนักการเมืองชั้นนำของโลก ผู้บริหารคนหนึ่งของ Microsoft ยังได้ออกแถลงการณ์โดยตรง โดยกล่าวหาหน่วยข่าวกรองของสหรัฐฯ โดยตรงว่ามีพฤติกรรมขาดความรับผิดชอบ ความจริงก็คือ ปรากฎว่า FBI ของอเมริกากำลังดำเนินการวิจัยในช่วงไม่กี่ปีที่ผ่านมา ระบบวินโดวส์สำหรับการมีอยู่ของข้อบกพร่องและช่องโหว่ทุกประเภท เพื่อจุดประสงค์ของคุณเองแน่นอน และพบช่องโหว่ - ไม่ใช่เทพเจ้าที่ทำงานที่ Microsoft เช่นกัน พวกเขามักจะทำผิดพลาดด้วย

ปัญหาเดียวก็คือการค้นคว้าวิจัยของนักสืบสหรัฐก็กลายเป็นที่รู้จักของทุกคนในทันใด โลกคอมพิวเตอร์หรือค่อนข้างสำหรับผู้ที่พบโอกาสในการทำกำไรจากพวกเขา

ตามความเป็นจริง วิธีที่ไวรัส Wanna Cry แพร่กระจายนั้นเป็นแบบดั้งเดิม:

wannacry สามารถเปิดผ่านไฟล์ exe หรือ js ที่ไม่คุ้นเคยได้เช่นกัน ไฟล์กราฟิก(และอะไรจะน่าดึงดูดไปกว่าภาพเซ็กซี่)

มีหลายกรณีที่การติดไวรัสเกิดขึ้นเพียงเพราะคอมพิวเตอร์ออนไลน์อยู่ เขาไม่ละเลยความสนใจของเขาและ เทคโนโลยีคลาวด์– นักเทศน์ต้องอับอายอย่างสิ้นเชิง พวกเขาไม่ได้รับการปกป้องเท่าที่เราบอกกันอยู่เสมอ โดยทั่วไปเมื่อมองแวบแรกในสถานการณ์ปัจจุบัน มีขอบที่ไม่มีทางออกไป มีกำแพงอยู่ข้างหน้า และไม่มีทางที่จะถอยกลับ

ในตอนแรก ดูเหมือนว่ามีเพียงไดรฟ์ระบบ “C:” เท่านั้นที่กลายเป็นเป้าหมายของไวรัส แต่เมื่อสถานการณ์คลี่คลายกลับกลายเป็นว่าไวรัสได้แพร่กระจายไปแล้ว ดิสก์แบบถอดได้ซึ่งไม่คาดคิด - บน Windows 10 ไม่จำเป็นต้องพูดถึงแฟลชไดรฟ์พวกเขาแค่ "เผาไหม้เหมือนเทียน"

มันแสดงออกมาได้อย่างไร

ไวรัส ต้องการแรนซัมแวร์ cry ซึ่งติดไวรัสพีซีปรากฏดังนี้:

ขั้นแรก ไฟล์ที่ถูกโจมตีจะได้รับนามสกุลใหม่ – “.wncry”

ประการที่สอง อักขระแปดตัวแรกของชื่อไฟล์จะถูกต่อท้ายด้วยสตริง “wanacry!”

ประการที่สาม นี่คือสิ่งที่สำคัญที่สุด ไวรัสจะเข้ารหัสเนื้อหาของไฟล์ และในลักษณะที่ไม่สามารถรักษาได้ อย่างน้อยภายในระยะเวลาที่ยอมรับได้ และปรากฏว่าเพียงพอที่จะสร้างปัญหาให้กับการทำงานของแพทย์ในสหราชอาณาจักร ตำรวจในรัสเซีย และผู้จัดการโรงงานอิเล็กทรอนิกส์ในจีน

ประการที่สี่นี่เป็นเรื่องเล็กน้อยและทำหลายร้อยครั้งโดยการเขียนโปรแกรม "ผู้ชาย" - พวกเขาต้องการเงิน 300 ถึง 500 ดอลลาร์ในการกู้คืนไฟล์ซึ่งจะต้องโอนโดยใช้ BitCoin พวกเขาบอกว่ามีคนทำแบบนั้นประมาณ 100 คน ลดลงในมหาสมุทรเมื่อเทียบกับมวลรวมของผู้ที่ต้องการการรักษา บางทีผู้กระทำความผิดอาจคาดหวังได้มากกว่านั้นมาก

ไวรัสจะบอกคุณทุกสิ่งที่คุณต้องทำในหน้าต่างแยกต่างหากภายใต้หัวข้อที่มีเสียงดัง “อ๊ะ ไฟล์ของคุณได้รับการเข้ารหัสแล้ว!” ยิ่งไปกว่านั้น นักพัฒนาเหล่านี้ยังดูแลบริการโลคัลไลเซชันอีกด้วย ข้อความสำหรับชาวเยอรมันเป็นภาษาเยอรมัน สำหรับชาวนิวซีแลนด์ เป็นภาษาอังกฤษ และรัสเซียอ่านเป็นภาษารัสเซีย เพียงสร้างวลีขึ้นมา นักภาษาศาสตร์ที่มีประสบการณ์ก็สามารถระบุได้ว่าโจรไซเบอร์เหล่านี้มาจากไหน

เพื่อแก้ไขปัญหาวิธีการกู้คืนข้อมูล Kaspersky หรือยิ่งกว่านั้นวิธีใดวิธีหนึ่ง นักเข้ารหัสที่มีชื่อเสียงจะไม่พอดี กำจัดไวรัส กำจัดง่ายไฟล์ไม่ทำงานเช่นกัน

จะทำอย่างไรในช่วงเวลาแรก

ทันทีที่มีข้อสงสัยว่าความอยากร้องไห้มาถึงคุณที่ถนน Lizyukova ผ่านบริสเบนและกัลกัตตา ก่อนที่จะเข้ารับการรักษาจริง ให้ทำดังนี้:

สิ่งที่ต้องทำเสมอก่อนจะตกเหยื่อ

และขอย้ำอีกครั้งว่าการดำเนินการเหล่านั้นที่ผู้เชี่ยวชาญด้านระบบพูดคุยกับคุณอยู่ตลอดเวลา:

- ตรวจสอบการอัปเดตล่าสุดของซอฟต์แวร์ที่คุณใช้ ระบบ เป็นหลัก และติดตั้งลงในแล็ปท็อปของคุณอย่างต่อเนื่อง อย่างไรก็ตาม Microsoft เสนอวิธีการรักษาอยากร้องไห้อย่างรวดเร็ว - ดาวน์โหลดและติดตั้ง รุ่นล่าสุดระบบ Windows 10 ที่มีการเปลี่ยนแปลงทันที อนุญาต คำอธิบายโดยละเอียดอยากร้องไห้ไวรัสนี่มีแนวโน้มมากกว่าสำหรับนักพัฒนาโปรแกรมป้องกันไวรัส แต่ยังไม่มีใครแม้ว่าจะยังไม่ชัดเจนว่าจะถอดรหัสไฟล์อย่างไร แต่ใน Palo Alto พวกเขานำแพตช์ไปใช้กับผลิตภัณฑ์ซอฟต์แวร์ของพวกเขาอย่างรวดเร็ว

- สำรองข้อมูลของคุณเองเสมอ ข้อมูลสำคัญ- ควรเป็นกฎในการต่อสู้กับไวรัสด้วยวิธีนี้ - ทุกวันอังคารและวันศุกร์ เวลา 15.00 น. พอดีทุกคน งานปัจจุบันถูกยกเลิกและสร้างการสำรองข้อมูล หากคุณไม่สร้างกฎดังกล่าว พรุ่งนี้คุณจะต้องร้องไห้เกี่ยวกับผลกำไรที่หายไป 100 ล้าน และคิดถึงวิธีกำจัดไวรัส ไม่ใช่เกี่ยวกับการอยากร้องไห้ แต่เกี่ยวกับเสียงปรบมือของตลาดหรืออย่างอื่น

- หากคุณไม่ได้ทำงานออนไลน์ ให้ตัดการเชื่อมต่อ เพราะพูดตามตรง เราเชื่อมต่อกับ Skype อยู่ตลอดเวลา เพื่อ "ผู้ติดต่อ" ที่ไม่คุ้นเคย ในกรณีที่มีคนโทรมา อย่าลืมยกเลิกการเปิดใช้งาน

ใช่ อยากจะร้องไห้ไม่ได้ทำอะไรใหม่ - ความปรารถนาเงินเหมือนเดิม ความปรารถนาที่จะมีชื่อเสียงแบบเดียวกัน (แม้ว่าชื่อเสียงจะไม่ไปไกลกว่า "ครัว") เกมเดียวกันกับความประมาทและความบาดหมางในโลกจาก FBI และกระทรวงการต่างประเทศสหรัฐฯ ที่มีการจัดระเบียบการทำงานที่ไม่ดีด้วย การสำรองข้อมูลและการปกป้องข้อมูล

การโจมตีทางไซเบอร์ครั้งนี้ได้รับการขนานนามว่าเป็นการโจมตีครั้งใหญ่ที่สุดในประวัติศาสตร์ มากกว่า 70 ประเทศ คอมพิวเตอร์ที่ติดไวรัสนับหมื่นเครื่อง ไวรัสเรียกค่าไถ่ที่เรียกว่า Wanna Cry (“ฉันอยากจะร้องไห้”) ไม่ได้ละเว้นใคร โรงพยาบาลอยู่ภายใต้การโจมตี ทางรถไฟ, เจ้าหน้าที่รัฐบาล.

ในรัสเซีย การโจมตีครั้งนี้รุนแรงที่สุด ข้อความที่เข้ามาในขณะนี้มีลักษณะคล้ายกับรายงานจากด้านหน้าคอมพิวเตอร์ จากล่าสุด: การรถไฟรัสเซียระบุว่าไวรัสพยายามเจาะระบบไอทีของพวกเขา มันถูกแปลเป็นภาษาท้องถิ่นแล้ว และพวกเขากำลังพยายามทำลายมัน ธนาคารกลาง กระทรวงกิจการภายใน กระทรวงสถานการณ์ฉุกเฉิน และบริษัทสื่อสารต่างพูดถึงความพยายามในการแฮ็กข้อมูล

นี่คือลักษณะของไวรัส ทำให้คอมพิวเตอร์หลายหมื่นเครื่องทั่วโลกเป็นอัมพาต อินเตอร์เฟซที่ชัดเจนและข้อความที่แปลเป็นภาษาต่างๆ มากมาย - “คุณมีเวลาชำระเงินเพียงสามวันเท่านั้น” โปรแกรมที่เป็นอันตรายซึ่งเข้ารหัสไฟล์ต้องใช้เงิน 300 ถึง 600 ดอลลาร์เพื่อปลดล็อคตามแหล่งที่มาต่างๆ เฉพาะในสกุลเงินไซเบอร์เท่านั้น แบล็กเมล์จวนจะถึงชีวิตและความตายอย่างแท้จริง

“ฉันพร้อมแล้วสำหรับการผ่าตัด พวกเขาฉีดยาเข้าหลอดเลือดดำด้วยซ้ำ แล้วศัลยแพทย์ก็มาบอกว่าพวกเขามีปัญหากับอุปกรณ์เนื่องจากการโจมตีทางไซเบอร์” แพทริค วอร์ดกล่าว

วัคซีนจาก ไวรัสคอมพิวเตอร์ไม่พบทั้งสองแห่งในคลินิกสี่สิบแห่งของอังกฤษซึ่งเป็นกลุ่มแรกที่ถูกโจมตี หรือในบริษัทโทรคมนาคมที่ใหญ่ที่สุดของสเปนอย่าง Telefonica ร่องรอยตามที่ผู้เชี่ยวชาญกล่าวว่าเป็นหนึ่งในที่ใหญ่ที่สุด การโจมตีของแฮ็กเกอร์ในประวัติศาสตร์โลก แม้กระทั่งบนสถานีที่จัดแสดงในประเทศเยอรมนี ในศูนย์ควบคุมหนึ่งในเจ็ดแห่งของผู้ให้บริการรถไฟเยอรมัน Deutsche Bahn ระบบควบคุมขัดข้อง ผลที่ตามมาอาจเป็นหายนะ

โดยรวมแล้ว 74 ประเทศตกเป็นเหยื่อของการโจมตีทางไซเบอร์แล้ว ประเทศเดียวที่ยังไม่มีใครแตะต้องคือแอฟริกาและหลายรัฐในเอเชียและละตินอเมริกา แค่ตอนนี้จริงๆเหรอ?

“ทั้งหมดนี้ทำเพื่อหาเงินให้กับกลุ่มอาชญากร ไม่มีวาระทางการเมืองหรือแรงจูงใจแอบแฝง แบล็กเมล์อย่างแท้จริง” Ben Rapp ผู้เชี่ยวชาญด้านแอนติไวรัสของบริษัทไอทีกล่าว

อย่างไรก็ตาม สื่อของอังกฤษพบแรงจูงใจทางการเมืองทันที และพวกเขากล่าวโทษแฮกเกอร์ชาวรัสเซียสำหรับทุกสิ่ง แม้ว่าจะไม่มีหลักฐานใดๆ ก็ตาม แต่ก็เชื่อมโยงการโจมตีทางไซเบอร์กับการโจมตีทางอากาศของอเมริกาในซีเรีย ไวรัสเรียกค่าไถ่กลายเป็นการแก้แค้นของมอสโก ในเวลาเดียวกัน ตามรายงานของสื่ออังกฤษเดียวกัน รัสเซียได้รับความเดือดร้อนมากที่สุดในการโจมตีครั้งนี้ และมันยากมากที่จะโต้แย้งกับเรื่องนี้ คอมพิวเตอร์มากกว่าพันเครื่องถูกโจมตีเฉพาะในกระทรวงกิจการภายในเท่านั้น อย่างไรก็ตาม ก็ไม่เกิดประโยชน์อะไร

เราขับไล่การโจมตีที่กระทรวงสถานการณ์ฉุกเฉินและกระทรวงสาธารณสุขที่ Sberbank และ Megafon” ผู้ให้บริการมือถือฉันถึงกับระงับการทำงานของคอลเซ็นเตอร์ไประยะหนึ่งแล้ว

“ คำสั่งประธานาธิบดีในการสร้างเครือข่ายส่วนรัสเซียคือ อินเทอร์เน็ตปิดรอบเจ้าหน้าที่ของรัฐ อุตสาหกรรมการป้องกันประเทศอยู่เบื้องหลังเกราะป้องกันนี้มาเป็นเวลานาน ฉันคิดว่าเป็นไปได้มากที่จะต้องทนทุกข์ทรมาน คอมพิวเตอร์ง่ายๆพนักงานธรรมดา ไม่น่าเป็นไปได้ที่จะมีการเข้าถึงฐานข้อมูลที่ได้รับผลกระทบ ตามกฎแล้วฐานข้อมูลเหล่านั้นอยู่บนระบบปฏิบัติการอื่นและมักจะอยู่กับผู้ให้บริการ” ที่ปรึกษาประธานาธิบดีรัสเซียด้านการพัฒนาอินเทอร์เน็ต German Klimenko กล่าว

ตามที่นักพัฒนาโปรแกรมป้องกันไวรัสระบุว่าโปรแกรมจะแพร่ระบาดในคอมพิวเตอร์หากผู้ใช้เปิดจดหมายที่น่าสงสัยและยังไม่ได้อัปเดต Windows สิ่งนี้เห็นได้ชัดเจนในตัวอย่างของจีนที่ได้รับผลกระทบอย่างรุนแรง - อย่างที่ทราบกันดีว่าชาวราชอาณาจักรกลางมีความรักเป็นพิเศษต่อระบบปฏิบัติการละเมิดลิขสิทธิ์ แต่มันคุ้มค่าที่จะจ่ายหรือไม่คลิกเมาส์โดยไม่คิดพวกเขากำลังสงสัยไปทั่วโลก

“หากบริษัทไม่มีการสำรองข้อมูล พวกเขาอาจสูญเสียการเข้าถึงข้อมูล ตัวอย่างเช่น หากฐานข้อมูลของผู้ป่วยในโรงพยาบาลพร้อมกับประวัติทางการแพทย์ถูกเก็บไว้ในสำเนาเดียวบนเซิร์ฟเวอร์ที่มีไวรัสเข้ามา โรงพยาบาลก็จะไม่กู้คืนข้อมูลนี้ในทางใดทางหนึ่งอีกต่อไป” Ilya Skachkov ผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์กล่าว .

จนถึงตอนนี้ตามที่บล็อกเกอร์ได้ค้นพบแล้วใน กระเป๋าเงินอิเล็กทรอนิกส์นักต้มตุ๋นไม่เกินสี่พันดอลลาร์ เรื่องเล็กเมื่อพิจารณาจากรายชื่อผู้ที่ตกเป็นเหยื่อ - ค่าใช้จ่ายในการแฮ็คฮาร์ดไดรฟ์นั้นไม่สามารถเทียบเคียงได้อย่างชัดเจน Financial Times ฉบับอังกฤษแนะนำว่าไวรัสแรนซัมแวร์นั้นเป็นเพียงโปรแกรมที่เป็นอันตรายของสำนักงานความมั่นคงแห่งชาติของสหรัฐอเมริกาที่ถูกดัดแปลงโดยผู้โจมตี กาลครั้งหนึ่งมันถูกสร้างขึ้นเพื่อเจาะระบบอเมริกันแบบปิด สิ่งนี้ได้รับการยืนยันจากอดีตพนักงานของเขา Edward Snowden

จาก Twitter ของ Snowden: "ว้าว การตัดสินใจของ NSA ในการสร้างเครื่องมือเพื่อโจมตีชาวอเมริกัน" ซอฟต์แวร์กำลังทำให้ชีวิตผู้ป่วยในโรงพยาบาลตกอยู่ในความเสี่ยง”

อย่างไรก็ตาม WikiLeaks ยังได้เตือนซ้ำแล้วซ้ำอีกว่า เนื่องจากความปรารถนาอย่างบ้าคลั่งที่จะติดตามคนทั้งโลก หน่วยข่าวกรองของอเมริกาจึงเผยแพร่มัลแวร์ แต่แม้ว่าจะไม่เป็นเช่นนั้น แต่ก็ทำให้เกิดคำถามว่าโปรแกรม NSA ตกไปอยู่ในมือของผู้โจมตีได้อย่างไร อีกสิ่งหนึ่งที่น่าสนใจ หน่วยข่าวกรองอเมริกันอีกแห่งคือ Department of Homeland Security กำลังเสนอให้ช่วยโลกจากไวรัส

อย่างไรก็ตาม ขนาดที่แท้จริงของการโจมตีนี้ยังคงต้องได้รับการประเมิน การติดไวรัสคอมพิวเตอร์ทั่วโลกยังคงดำเนินต่อไป มี "วัคซีน" เพียงอันเดียวที่นี่ - ความระมัดระวังและการไตร่ตรองล่วงหน้า สิ่งสำคัญคือต้องไม่เปิดไฟล์แนบที่น่าสงสัย ในขณะเดียวกัน ผู้เชี่ยวชาญก็เตือนว่า จะมีอะไรอีกมากมายตามมา ความถี่และขนาดของการโจมตีทางไซเบอร์จะเพิ่มขึ้นเท่านั้น

อยากเป็นไวรัส. Cry เป็นตัวอย่างใหม่ของมัลแวร์ ซึ่งปรากฏเฉพาะในเดือนพฤษภาคม 2560 เท่านั้น เมื่อเข้าสู่ระบบคอมพิวเตอร์ เวิร์มเครือข่ายนี้จะเข้ารหัสไฟล์ส่วนใหญ่ที่เก็บไว้ที่นั่น ในเวลาเดียวกันเพื่อความเป็นไปได้ในการถอดรหัส เอกสารที่จำเป็นไวรัสต้องการบางอย่าง จำนวนเงินเป็นค่าไถ่ชนิดหนึ่ง

ไวรัส WannaCry ransomware ส่งผลกระทบต่อคอมพิวเตอร์โดยไม่คำนึงถึงเจ้าของ ดังนั้นอุปกรณ์ที่เป็นของโครงสร้างต่าง ๆ รวมถึงตัวแทนของประชากรและชุมชนธุรกิจจึงตกอยู่ภายใต้การแพร่ระบาดที่ไม่เหมือนใครนี้ อุปกรณ์ได้รับความเสียหาย ได้แก่ :

- บริษัทการค้า

- เจ้าหน้าที่รัฐบาล;

- บุคคล

ไวรัสคอมพิวเตอร์ WannaCry ransomware เป็นที่รู้จักครั้งแรกเมื่อไม่นานมานี้: มันเกิดขึ้นเมื่อวันที่ 12 พฤษภาคมของปีนี้ การติดเชื้อครั้งแรกเกิดขึ้นในสเปน และจากนั้นก็มีการแพร่กระจายอย่างรวดเร็ว มัลแวร์ทั่วโลก ประเทศต่อไปนี้ได้รับผลกระทบหนักที่สุดจากระลอกแรกของการแพร่ระบาด:

- อินเดีย;

- ยูเครน;

- รัสเซีย.

ในระยะเวลาอันสั้นที่มีมัลแวร์ที่เรากำลังพิจารณาอยู่ ก็กลายเป็นปัญหาในระดับโลกไปแล้ว นอกจากเวอร์ชันดั้งเดิมแล้ว การดัดแปลงใหม่ที่มีหลักการทำงานที่คล้ายกันก็เริ่มปรากฏให้เห็นในช่วงฤดูร้อน ยกตัวอย่างเรื่องธรรมดาอีกเรื่องหนึ่งค่ะ เมื่อเร็วๆ นี้ ไวรัสเพ็ตย่า– นี่ไม่ใช่อะไรมากไปกว่ารูปร่างหน้าตาของ WannaCry ผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูลและผู้ใช้ทั่วไปจำนวนมากเชื่อ รุ่นนี้เป็นอันตรายต่ออุปกรณ์ของคุณมากยิ่งขึ้น

เราควรคาดหวังการติดไวรัสระลอกใหม่หรือไม่ และจะปกป้องคอมพิวเตอร์ของคุณอย่างไร?

เพื่อหลีกเลี่ยง การติดเชื้อที่เป็นไปได้ไฟล์สำคัญๆ คุณต้องเข้าใจวิธีการกระจายไฟล์ด้วย ไวรัสอันตรายอยากร้องไห้. ก่อนอื่นเลย, เทคโนโลยีคอมพิวเตอร์ทำงานบนระบบเฉพาะและบางประเภทตกอยู่ในโซนความเสี่ยงหลักในขณะที่ประเภทอื่น ๆ จะปกป้องไฟล์ที่เก็บไว้ที่นั่นจากอิทธิพลที่เป็นอันตรายโดยอัตโนมัติ ปรากฎว่าไวรัสที่เป็นอันตรายซึ่งต้องการค่าไถ่จะมีผลกับคอมพิวเตอร์ที่ทำงานบนระบบปฏิบัติการ Windows เท่านั้น

อย่างไรก็ตาม อย่างที่คุณทราบ ชื่อนี้รวมระบบปฏิบัติการที่แตกต่างกันทั้งตระกูลเข้าด้วยกัน ในกรณีนี้ คำถามเกิดขึ้น เจ้าของระบบใดที่ควรกังวลเป็นพิเศษเกี่ยวกับความปลอดภัยของเอกสารสำคัญของตนระหว่างการโจมตีโดยไวรัส WannaCry ตามบริการ BBC ของรัสเซีย อุปกรณ์ทำงานอยู่ ใช้ระบบปฏิบัติการ Windows 7. ในเวลาเดียวกัน เรากำลังพูดถึงเฉพาะเกี่ยวกับอุปกรณ์ที่บริษัทเพิ่งเปิดตัว การอัปเดตของไมโครซอฟต์มุ่งเป้าไปที่การเพิ่มความปลอดภัยของคอมพิวเตอร์

ไวรัส WannaCry ใช้การเชื่อมต่อประเภทใด เริ่มแรกโปรแกรมจะค้นหาที่อยู่ IP ของคอมพิวเตอร์เพื่อสร้าง การเชื่อมต่อระยะไกลให้เขา. และด้วยการใช้การเชื่อมต่อกับโหนด Tor เวิร์มเครือข่ายจึงสามารถจัดการไม่ให้เปิดเผยตัวตนได้

ตามที่ผู้เชี่ยวชาญระบุว่า คอมพิวเตอร์มากกว่า 500,000 เครื่องทั่วโลกได้รับผลกระทบจากเวิร์มเครือข่าย การโจมตีใหม่ของไวรัส WannaCry เป็นไปได้หรือไม่ และพวกเขากำลังพูดถึงเรื่องนี้อย่างไร ข่าวล่าสุด- คาดว่าจะเกิดการติดเชื้อระลอกที่สองเกือบจะในทันทีหลังจากเกิดปรากฏการณ์นี้ หลังจากนั้นก็มีสิ่งใหม่ปรากฏขึ้น เวอร์ชันที่แก้ไขซึ่งทำงานบนหลักการเดียวกันกับไวรัส WannaCry พวกเขากลายเป็นที่รู้จักไปทั่วโลกภายใต้ชื่อ "Petya" และ "Misha" ผู้เชี่ยวชาญหลายคนมั่นใจว่ามัลแวร์ดังกล่าวได้รับการปรับปรุงอย่างต่อเนื่อง ซึ่งหมายความว่าการโจมตีซ้ำๆ เป็นไปได้อย่างแน่นอน

การป้องกันและการรักษา

ผู้ใช้จำนวนมากมีความกังวลเกี่ยวกับความปลอดภัยของอุปกรณ์ที่พวกเขาใช้ ดังนั้นจึงสนใจที่จะลบไวรัส WannaCry หากติดไวรัส ตัวเลือกแรกที่ผู้ใช้ทั่วไปนึกถึงคือการชำระเงิน อย่างไรก็ตาม สำหรับความสามารถในการถอดรหัส แรนซัมแวร์ไม่ต้องการจำนวนเงินที่น้อยที่สุด - ประมาณ 300 ดอลลาร์ ต่อจากนั้น จำนวนเงินค่าไถ่เริ่มแรกเพิ่มขึ้นเป็นสองเท่าเป็น 600 ดอลลาร์ นอกจากนี้การชำระเงินไม่ได้รับประกันการฟื้นตัวเลย สภาพเดิมระบบของคุณ: ท้ายที่สุดแล้ว เรากำลังพูดถึงผู้โจมตีที่ไม่ควรเชื่อถืออย่างแน่นอน

ผู้เชี่ยวชาญเชื่อว่า การกระทำนี้และไม่มีความหมายโดยสิ้นเชิง: พวกเขาโต้แย้งว่าตัวเลือกในการจัดหาคีย์ส่วนบุคคลสำหรับผู้ใช้ที่ตัดสินใจชำระเงินนั้นดำเนินการโดยนักพัฒนามัลแวร์ โดยมีข้อผิดพลาดที่เรียกว่า "สภาวะการแข่งขัน" ง่ายสำหรับผู้ใช้ไม่จำเป็นต้องเข้าใจคุณลักษณะต่างๆ ของมัน: การเข้าใจความหมายของมันสำคัญกว่ามาก ซึ่งหมายความว่าคีย์ถอดรหัสมักจะไม่ถูกส่งไปยังคุณเลย

ดังนั้น, การป้องกันที่มีประสิทธิภาพและการรักษาไวรัส WannaCry ควรแตกต่างออกไปและรวมถึงมาตรการทั้งหมดที่สามารถช่วยคุณปกป้องคุณได้ ไฟล์ส่วนบุคคลและข้อมูลที่เก็บไว้ในนั้น ผู้เชี่ยวชาญแนะนำว่าอย่าเพิกเฉยต่อการอัปเดตระบบที่เผยแพร่ โดยเฉพาะอย่างยิ่งที่เกี่ยวข้องกับปัญหาด้านความปลอดภัย

เพื่อหลีกเลี่ยงไม่ให้ถูกโจมตีจากมัลแวร์ คุณต้องเรียนรู้วิธีพื้นฐานในการป้องกันตัวเองจากไวรัส WannaCry ล่วงหน้า ก่อนอื่น คุณควรตรวจสอบให้แน่ใจว่าทุกอย่างได้รับการติดตั้งบนอุปกรณ์ของคุณแล้ว การอัปเดตที่จำเป็นซึ่งสามารถกำจัดช่องโหว่ของระบบที่อาจเกิดขึ้นได้ หากคุณเข้าใจปัญหาด้านความปลอดภัยของข้อมูล การตั้งค่าการสแกนสามารถช่วยคุณได้ การจราจรขาเข้าด้วยความช่วยเหลือ ระบบพิเศษการจัดการแพ็คเกจ IPS ขอแนะนำให้ใช้ด้วย ระบบต่างๆต่อสู้กับบอทและไวรัส: เช่น โปรแกรม Threat Emulation ซึ่งเป็นส่วนหนึ่งของเกตเวย์ความปลอดภัยจาก จุดตรวจ.

หากติดเชื้อ คำถามก็เกิดขึ้นว่าจะลบไวรัส WannaCry ได้อย่างไร หากคุณไม่ใช่ผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูล คุณสามารถขอความช่วยเหลือจากฟอรัมเฉพาะซึ่งพวกเขาสามารถช่วยคุณจัดการกับปัญหาของคุณได้

คุณทราบวิธีที่ดีที่สุดในการถอดรหัสไฟล์ที่เข้ารหัสโดยไวรัสยอดนิยมอย่าง WannaCry หรือไม่? สามารถผลิตได้ การดำเนินการนี้โดยไม่สูญเสียข้อมูลสำคัญ? ในฟอรัมของ Kaspersky Lab ที่มีชื่อเสียง ในกรณีที่มีการติดเชื้อ แนะนำให้ดำเนินการดังนี้:

- ดำเนินการ สคริปต์พิเศษในยูทิลิตี้ AVZ

- ตรวจสอบการตั้งค่าในระบบ HijackThis

- เปิดตัวซอฟต์แวร์พิเศษ Farbar Recovery Scan Tool

ในเวลาเดียวกันผู้เชี่ยวชาญชาวรัสเซียไม่ได้เสนอ โปรแกรมพิเศษที่ให้คุณถอดรหัสไฟล์ที่ติดไวรัสได้ ตัวเลือกเดียวที่พวกเขาเสนอคือแนะนำให้พยายามกู้คืน สำเนาเงา- แต่ยูทิลิตี้ฝรั่งเศส WannaKiwi จาก Comae Technologies ถูกสร้างขึ้นซึ่งช่วยฆ่าเชื้อเอกสารสำคัญบนคอมพิวเตอร์ของคุณ

จะอัพเดตระบบของคุณจากมุมมองด้านความปลอดภัยได้อย่างไร?

ผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูลซึ่ง อัปเดตทันเวลา Windows 7 สามารถปกป้องอุปกรณ์ของคุณจากไวรัส WannaCry ได้อย่างน่าเชื่อถือ หนอนเครือข่ายใช้ประโยชน์จากช่องโหว่ที่เรียกว่า MS17-010 การติดตั้งทันเวลา การปรับปรุงอย่างเป็นทางการสามารถขจัดช่องโหว่นี้และปกป้องอุปกรณ์ของคุณได้อย่างน่าเชื่อถือ

หากคุณได้รับผลกระทบจากไวรัส WannaCry คุณควรติดตั้งโปรแกรมแก้ไขจาก Microsoft บนคอมพิวเตอร์ของคุณ สำหรับระบบ Windows 7 บนเว็บไซต์อย่างเป็นทางการคุณสามารถค้นหาหมายเลขอัปเดต 3212646 สำหรับระบบ Windows 8 ตัวเลือก 3205401 นั้นเหมาะสม สำหรับเวอร์ชัน Windows 10 คุณสามารถค้นหาเวอร์ชันต่อไปนี้ได้ที่นั่น:

- 3210720;

- 3210721;

แพตช์ยังมีให้สำหรับรุ่นเก่าด้วย เวอร์ชันของ Windowsได้แก่ สำหรับ Vista (32 และ 64 บิต) ภายใต้หมายเลข 3177186 และสำหรับ XP ภายใต้หมายเลข 4012598

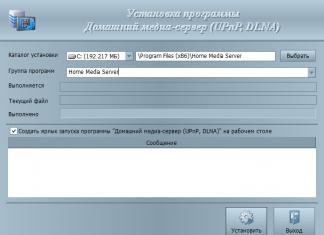

จะติดตั้งอัพเดตเพื่อป้องกันไวรัสที่เรียกว่า WannaCry ได้อย่างไร? โดยปกติแล้วจะง่ายมาก คุณเพียงแค่ต้องดาวน์โหลด ไฟล์ที่ต้องการจากนั้นทำตามคำแนะนำที่มีอยู่ในวิซาร์ดการติดตั้ง สิ่งที่คุณต้องทำคือคลิกปุ่ม "ถัดไป" และ "เสร็จสิ้น" หลังการติดตั้ง วิธีที่ดีที่สุดคือรีบูตระบบก่อนใช้งานต่อไป สำหรับผู้เชี่ยวชาญ มีวิธีหนึ่งที่สามารถใช้ได้ ไม่ใช่ด้วยตนเอง แต่ การติดตั้งอัตโนมัติอัปเดตโดยใช้การตั้งค่า นโยบายกลุ่มระบบของคุณตลอดจนการใช้ตัวกรองพิเศษ

เมื่อวันที่ 12 พฤษภาคม หลายบริษัทและแผนกต่างๆ ประเทศต่างๆโลกรวมทั้งในรัสเซียต่างก็เป็นไวรัสเข้ารหัส ผู้เชี่ยวชาญใน ความปลอดภัยของข้อมูลเราตรวจพบไวรัส WanaCrypt0r 2.0 (หรือที่เรียกว่า WCry และ WannaCry) ในนั้น ซึ่งเข้ารหัสไฟล์บางประเภทและเปลี่ยนนามสกุลเป็น .WNCRY

คอมพิวเตอร์ที่ติดไวรัส WannaCry จะถูกล็อคด้วยหน้าต่างข้อความที่ระบุว่าผู้ใช้มีเวลา 3 วันในการชำระค่าไถ่ (โดยปกติจะเท่ากับ 300 ดอลลาร์ใน Bitcoin) หลังจากนั้นราคาจะเพิ่มเป็นสองเท่า ถ้าคุณไม่จ่ายเงินภายใน 7 วัน ไฟล์ต่างๆ จะไม่สามารถกู้คืนได้

WannaCry จะโจมตีเฉพาะคอมพิวเตอร์ที่ทำงานอยู่เท่านั้น ใช้ระบบปฏิบัติการ Windows- มันใช้ประโยชน์จากช่องโหว่ที่ได้รับการแพตช์ โดยไมโครซอฟต์ในเดือนมีนาคม อุปกรณ์เหล่านั้นที่ไม่ได้ติดตั้งแพตช์ความปลอดภัยล่าสุดถูกโจมตี คอมพิวเตอร์ ผู้ใช้ทั่วไปตามกฎแล้วจะได้รับการอัปเดตทันทีและใน องค์กรขนาดใหญ่ผู้เชี่ยวชาญพิเศษมีหน้าที่รับผิดชอบในการอัปเดตระบบซึ่งมักจะสงสัยในการอัปเดตและเลื่อนการติดตั้งออกไป

WannaCry อยู่ในหมวดหมู่ของไวรัส ransomware ซึ่งเป็นตัวเข้ารหัส พื้นหลังเข้ารหัสโดยที่ผู้ใช้ไม่รู้ ไฟล์สำคัญและโปรแกรมและเปลี่ยนแปลงส่วนขยายแล้วเรียกร้องเงินสำหรับการถอดรหัส หน้าต่างล็อคจะปรากฏขึ้น นับถอยหลังเวลาที่ไฟล์จะถูกบล็อกหรือลบอย่างถาวร ไวรัสสามารถเข้าสู่คอมพิวเตอร์โดยใช้การโจมตีระยะไกลผ่านทาง แฮกเกอร์รู้จักและไม่ได้ปิดเข้า ระบบปฏิบัติการช่องโหว่ รหัสไวรัสจะถูกเปิดใช้งานโดยอัตโนมัติในเครื่องที่ติดไวรัสและเชื่อมโยงกับ เซิร์ฟเวอร์กลางการรับคำแนะนำเกี่ยวกับข้อมูลที่จะแสดงบนหน้าจอ บางครั้งแฮกเกอร์จำเป็นต้องแพร่เชื้อคอมพิวเตอร์เครื่องเดียวเท่านั้น และมันจะแพร่กระจายไวรัสไปทั่ว เครือข่ายท้องถิ่นบนรถคันอื่น

จากรายงานของ The Intercept นั้น WannaCry นั้นมาจากเครื่องมือที่รั่วไหลออกมาซึ่งถูกใช้โดยสำนักงานความมั่นคงแห่งชาติของสหรัฐอเมริกา แฮกเกอร์อาจใช้ช่องโหว่ใน Windows ซึ่งก่อนหน้านี้รู้จักเฉพาะหน่วยข่าวกรองอเมริกันเท่านั้นในการฉีดไวรัสเข้าสู่คอมพิวเตอร์

ไวรัส WannaCry เป็นอันตรายเพราะสามารถกู้คืนได้แม้หลังจากฟอร์แมตฮาร์ดไดรฟ์แล้ว กล่าวคือ ไวรัสอาจเขียนโค้ดในพื้นที่ที่ซ่อนไม่ให้ผู้ใช้เห็น

ไวรัสเวอร์ชันแรกเรียกว่า WeCry ซึ่งปรากฏในเดือนกุมภาพันธ์ 2560 และขู่กรรโชก 0.1 Bitcoin ($177 USD) อัตราปัจจุบัน- WanaCrypt0r เป็นเวอร์ชันปรับปรุงของมัลแวร์นี้ ซึ่งผู้โจมตีสามารถระบุจำนวนเท่าใดก็ได้และเพิ่มขึ้นเมื่อเวลาผ่านไป ไม่ทราบผู้พัฒนาไวรัส และไม่แน่ใจว่าอยู่เบื้องหลังการโจมตีหรือไม่ พวกเขาอาจขายมัลแวร์ให้กับใครก็ตามที่ต้องการมันโดยได้รับการชำระเงินเพียงครั้งเดียว

เป็นที่ทราบกันดีว่าผู้จัดงานโจมตีเมื่อวันที่ 12 พฤษภาคมได้รับทั้งหมดอย่างน้อย 3.5 bitcoins ซึ่งก็คือมากกว่า 6,000 ดอลลาร์เล็กน้อยจากเหยื่อสองโหล ไม่ทราบว่าผู้ใช้สามารถปลดล็อคคอมพิวเตอร์และส่งคืนไฟล์ที่เข้ารหัสได้หรือไม่ บ่อยครั้งที่ผู้ที่ตกเป็นเหยื่อของแฮกเกอร์ที่จ่ายค่าไถ่จะได้รับคีย์หรือเครื่องมือถอดรหัสไฟล์ แต่บางครั้งพวกเขาก็ไม่ได้รับสิ่งใดเป็นการตอบแทน

เมื่อวันที่ 12 พฤษภาคม Microsoft ได้เปิดตัวแพตช์รักษาความปลอดภัยเพื่อตรวจจับและต่อต้านไวรัส Ransom:Win32/Wannacrypt สามารถติดตั้งผ่าน "ศูนย์" อัพเดตวินโดวส์- เพื่อปกป้องคอมพิวเตอร์ของคุณจาก WannaCry คุณต้องติดตั้งการอัปเดต Windows ทั้งหมดและตรวจสอบให้แน่ใจว่าได้ติดตั้งในตัวแล้ว โปรแกรมป้องกันไวรัสของ Windowsผู้ปกป้อง. นอกจากนี้ เป็นความคิดที่ดีที่จะคัดลอกข้อมูลที่มีค่าทั้งหมดไปยังคลาวด์ แม้ว่าจะถูกเข้ารหัสบนคอมพิวเตอร์ของคุณ คุณยังคงสามารถกู้คืนข้อมูลเหล่านั้นได้ การจัดเก็บเมฆหรือถังรีไซเคิลซึ่งไฟล์ที่ถูกลบไปอยู่ที่ไหน

ตามรายงานของสื่อรัสเซีย งานของแผนกต่างๆ ของกระทรวงกิจการภายในในหลายภูมิภาคของรัสเซียหยุดชะงักเนื่องจากแรนซัมแวร์ที่แพร่ระบาดในคอมพิวเตอร์หลายเครื่องและขู่ว่าจะทำลายข้อมูลทั้งหมด นอกจากนี้ Megafon ผู้ดำเนินการสื่อสารยังถูกโจมตีอีกด้วย

เรากำลังพูดถึงโทรจัน WCry ransomware (WannaCry หรือ WannaCryptor) เขาเข้ารหัสข้อมูลบนคอมพิวเตอร์และเรียกร้องค่าไถ่ 300 ดอลลาร์หรือ 600 ดอลลาร์ใน Bitcoin สำหรับการถอดรหัส

@[ป้องกันอีเมล], ไฟล์ที่เข้ารหัส, นามสกุล WNCRY จำเป็นต้องมีคำแนะนำด้านอรรถประโยชน์และการถอดรหัส

WannaCry เข้ารหัสไฟล์และเอกสารด้วยนามสกุลต่อไปนี้โดยเพิ่ม .WCRY ต่อท้ายชื่อไฟล์:

Lay6, .sqlite3, .sqlitedb, .accdb, .java, .class, .mpeg, .djvu, .tiff, .สำรอง, .vmdk, .sldm, .sldx, .potm, .potx, .ppam, .ppsx, .ppsm, .pptm, .xltm, .xltx, .xlsb, .xlsm, .dotx, .dotm, .docm, .docb, .jpeg, .onetoc2, .vsdx, .pptx, .xlsx, .docx

WannaCry โจมตีทั่วโลก

การโจมตีถูกบันทึกไว้ในกว่า 100 ประเทศ รัสเซีย ยูเครน และอินเดียกำลังประสบปัญหาใหญ่ที่สุด รายงานการติดเชื้อไวรัสมาจากสหราชอาณาจักร สหรัฐอเมริกา จีน สเปน และอิตาลี มีข้อสังเกตว่าการโจมตีของแฮ็กเกอร์ส่งผลกระทบต่อโรงพยาบาลและบริษัทโทรคมนาคมทั่วโลก แผนที่เชิงโต้ตอบของการแพร่กระจายของภัยคุกคาม WannaCrypt มีอยู่บนอินเทอร์เน็ต

การติดเชื้อเกิดขึ้นได้อย่างไร?

ตามที่ผู้ใช้กล่าวไว้ ไวรัสจะเข้าสู่คอมพิวเตอร์โดยไม่ต้องดำเนินการใดๆ และแพร่กระจายไปทั่วเครือข่ายอย่างควบคุมไม่ได้ ในฟอรัม Kaspersky Lab พวกเขาชี้ให้เห็นว่าแม้แต่โปรแกรมป้องกันไวรัสที่เปิดใช้งานก็ไม่รับประกันความปลอดภัย

มีรายงานการโจมตีแรนซัมแวร์ WannaCry ( วนาถอดรหัส) เกิดขึ้นจากความเปราะบาง การรักษาความปลอดภัยของไมโครซอฟต์แถลงการณ์ MS17-010. จากนั้นมีการติดตั้งรูทคิทบนระบบที่ติดไวรัส ซึ่งผู้โจมตีใช้เปิดโปรแกรมเข้ารหัส โซลูชันของ Kaspersky Lab ทั้งหมดตรวจพบรูทคิทนี้เป็น MEM:Trojan.Win64.EquationDrug.gen

สันนิษฐานว่าการติดเชื้อเกิดขึ้นหลายวันก่อนหน้านี้ แต่ไวรัสเพียงแสดงตัวเองหลังจากที่ได้เข้ารหัสไฟล์ทั้งหมดในคอมพิวเตอร์แล้วเท่านั้น

วิธีการเอาออก WanaDecryptor.dll

คุณจะสามารถกำจัดภัยคุกคามได้โดยใช้โปรแกรมป้องกันไวรัสเป็นส่วนใหญ่ โปรแกรมป้องกันไวรัสกำลังตรวจพบภัยคุกคามแล้ว คำจำกัดความทั่วไป:

อวาสท์ Win32:WanaCry-A , เฉลี่ย Ransom_r.CFY, เอวิร่า TR/FileCoder.ibtft, BitDefenderโทรจัน.Ransom.WannaCryptor.A, ดร.เว็บโทรจัน.Encoder.11432, ESET-NOD32 Win32/Filecoder.WannaCryptor.D, แคสเปอร์สกี้โทรจัน-Ransom.Win32.Wanna.d, มัลแวร์ไบต์ Ransom.WanaCrypt0r, ไมโครซอฟต์ค่าไถ่:Win32/WannaCrypt, แพนด้า Trj/RansomCrypt.F, ไซแมนเทค Trojan.Gen.2, Ransom.Wannacry

หากคุณได้เปิดภัยคุกคามบนคอมพิวเตอร์ของคุณแล้ว และไฟล์ของคุณได้รับการเข้ารหัส การถอดรหัสไฟล์นั้นแทบจะเป็นไปไม่ได้เลย เนื่องจากการใช้ประโยชน์จากช่องโหว่ดังกล่าวจะทำให้ตัวเข้ารหัสเครือข่ายเปิดตัว อย่างไรก็ตาม มีหลายตัวเลือกสำหรับเครื่องมือถอดรหัสที่มีอยู่แล้ว:

บันทึก: หากไฟล์ของคุณได้รับการเข้ารหัสและ สำเนาสำรองหายไปและเครื่องมือถอดรหัสที่มีอยู่ไม่ได้ช่วย ขอแนะนำให้บันทึกไฟล์ที่เข้ารหัสก่อนที่จะกำจัดภัยคุกคามจากคอมพิวเตอร์ของคุณ พวกเขาจะมีประโยชน์หากมีการสร้างเครื่องมือถอดรหัสที่เหมาะกับคุณในอนาคต

Microsoft: ติดตั้งการอัปเดต Windows

Microsoft กล่าวว่าผู้ใช้ที่เปิดใช้งานโปรแกรมป้องกันไวรัสฟรีของบริษัทและเปิดใช้งานการอัปเดตระบบ Windows จะได้รับการปกป้องจากการโจมตีของ WannaCryptor

การอัปเดตลงวันที่ 14 มีนาคมช่วยแก้ไขช่องโหว่ของระบบซึ่งมีการแพร่กระจายโทรจันแรนซัมแวร์ การตรวจจับวันนี้ถูกเพิ่มเข้าไปในโปรแกรมป้องกันไวรัส ฐานข้อมูลไมโครซอฟต์ สิ่งจำเป็นด้านความปลอดภัย / วินโดวส์ ดีเฟนเดอร์เพื่อป้องกันมัลแวร์ตัวใหม่ที่เรียกว่า Ransom:Win32.WannaCrypt

- ตรวจสอบให้แน่ใจว่าเปิดใช้งานและติดตั้งโปรแกรมป้องกันไวรัสของคุณแล้ว อัพเดทล่าสุด.

- ติดตั้งโปรแกรมป้องกันไวรัสฟรีหากคอมพิวเตอร์ของคุณไม่มีการป้องกันใดๆ

- ติดตั้งการอัปเดตระบบล่าสุดโดยใช้ Windows Update:

- สำหรับ วินโดว์ 7, 8.1จากเมนูเริ่ม ให้เปิดแผงควบคุม > Windows Update แล้วคลิกค้นหาการอัปเดต

- สำหรับ วินโดวส์ 10ไปที่การตั้งค่า > การอัปเดตและความปลอดภัย แล้วคลิก "ตรวจสอบการอัปเดต"..

- หากคุณติดตั้งการอัปเดตด้วยตนเอง ให้ติดตั้งแพตช์อย่างเป็นทางการของ Microsoft MS17-010 ซึ่งจะแก้ไขช่องโหว่ของเซิร์ฟเวอร์ SMB ที่ใช้ในการโจมตีแรนซัมแวร์ WanaDecryptor

- หากโปรแกรมป้องกันไวรัสของคุณมีการป้องกันแรนซัมแวร์ ให้เปิดใช้งาน นอกจากนี้เรายังมีส่วนแยกต่างหากบนเว็บไซต์ Ransomware Protection ของเรา ซึ่งคุณสามารถดาวน์โหลดเครื่องมือฟรีได้

- ดำเนินการ การสแกนไวรัสระบบ

ผู้เชี่ยวชาญทราบว่าวิธีที่ง่ายที่สุดในการป้องกันตัวเองจากการถูกโจมตีคือการปิดพอร์ต 445

- พิมพ์ sc หยุด lanmanserver แล้วกด Enter

- ป้อนสำหรับ Windows 10: sc config lanmanserver start=disabled สำหรับ Windows เวอร์ชันอื่น: sc config lanmanserver start= Disabled แล้วกด Enter

- รีสตาร์ทคอมพิวเตอร์ของคุณ

- ที่พรอมต์คำสั่ง ให้ป้อน netstat -n -a | findstr "กำลังฟัง" | findstr ":445" เพื่อให้แน่ใจว่าพอร์ตถูกปิดใช้งาน หากมีบรรทัดว่าง แสดงว่าพอร์ตไม่รับฟัง

หากจำเป็น ให้เปิดพอร์ตกลับ:

- วิ่ง บรรทัดคำสั่ง(cmd.exe) ในฐานะผู้ดูแลระบบ

- ป้อนสำหรับ Windows 10: sc config lanmanserver start=auto สำหรับ Windows เวอร์ชันอื่น: sc config lanmanserver start= auto แล้วกด Enter

- รีสตาร์ทคอมพิวเตอร์ของคุณ

บันทึก: Windows ใช้พอร์ต 445 สำหรับ การทำงานร่วมกันพร้อมไฟล์. การปิดพอร์ตนี้ไม่ได้ป้องกันพีซีจากการเชื่อมต่อกับพอร์ตอื่น ทรัพยากรระยะไกลอย่างไรก็ตาม พีซีเครื่องอื่นจะไม่สามารถเชื่อมต่อกับระบบนี้ได้