ในบริบทของกระบวนการบูรณาการที่เพิ่มขึ้นและการสร้างพื้นที่ข้อมูลเดียวในหลายองค์กร LANIT เสนอให้ดำเนินงานเพื่อสร้างโครงสร้างพื้นฐานโทรคมนาคมที่ปลอดภัยซึ่งเชื่อมโยงสำนักงานที่อยู่ห่างไกลของบริษัทให้เป็นที่เดียว พร้อมทั้งรับประกันความปลอดภัยในระดับสูง ของข้อมูลไหลระหว่างกัน

เทคโนโลยีที่ใช้สำหรับเครือข่ายส่วนตัวเสมือนทำให้สามารถเชื่อมต่อเครือข่ายที่กระจายตามภูมิศาสตร์โดยใช้ทั้งช่องทางเฉพาะที่ปลอดภัยและช่องทางเสมือนที่ผ่านเครือข่ายสาธารณะทั่วโลก สม่ำเสมอและ แนวทางที่เป็นระบบการสร้างเครือข่ายที่ปลอดภัยไม่เพียงแต่เกี่ยวข้องกับการป้องกันเท่านั้น ช่องภายนอกการเชื่อมต่อ แต่ยัง การป้องกันที่มีประสิทธิภาพเครือข่ายภายในโดยเน้นวงจร VPN ภายในแบบปิด ดังนั้นการใช้เทคโนโลยี VPN ช่วยให้คุณสามารถจัดระเบียบการเข้าถึงอินเทอร์เน็ตของผู้ใช้อย่างปลอดภัย ปกป้องแพลตฟอร์มเซิร์ฟเวอร์ และแก้ไขปัญหาการแบ่งส่วนเครือข่ายตามโครงสร้างองค์กร

การป้องกันข้อมูลระหว่างการส่งผ่านระหว่างซับเน็ตเสมือนนั้นดำเนินการโดยใช้อัลกอริธึมคีย์แบบอสมมาตรและลายเซ็นอิเล็กทรอนิกส์ที่ปกป้องข้อมูลจากการปลอมแปลง ในความเป็นจริง ข้อมูลที่จะถูกส่งระหว่างเซกเมนต์จะถูกเข้ารหัสที่เอาต์พุตของเครือข่ายหนึ่ง และถอดรหัสที่อินพุตของเครือข่ายอื่น ในขณะที่อัลกอริธึมการจัดการคีย์ช่วยให้มั่นใจในการกระจายที่ปลอดภัยระหว่างอุปกรณ์ปลายทาง การจัดการข้อมูลทั้งหมดมีความโปร่งใสสำหรับแอปพลิเคชันที่ทำงานบนเครือข่าย

การเข้าถึงทรัพยากรข้อมูลระยะไกล การปกป้องข้อมูลที่ส่งผ่านช่องทางการสื่อสาร

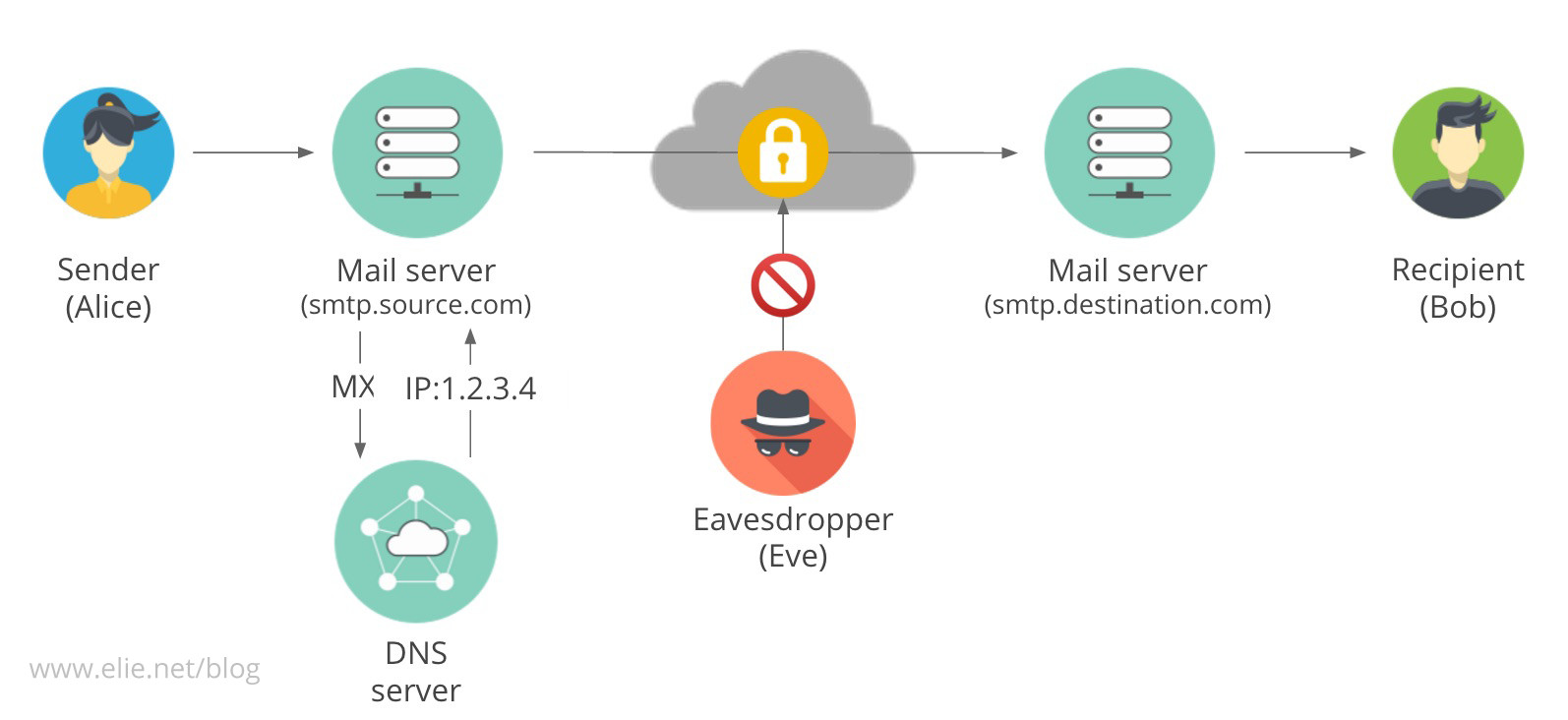

เมื่อเชื่อมต่อระหว่างวัตถุของบริษัทที่อยู่ห่างไกลทางภูมิศาสตร์ งานจะเกิดขึ้นเพื่อให้มั่นใจถึงความปลอดภัยของการแลกเปลี่ยนข้อมูลระหว่างไคลเอนต์และเซิร์ฟเวอร์ของบริการเครือข่ายต่างๆ ปัญหาที่คล้ายกันเกิดขึ้นในเครือข่ายท้องถิ่นไร้สาย (WLAN) เช่นเดียวกับเมื่อสมาชิกระยะไกลเข้าถึงทรัพยากรของระบบข้อมูลองค์กร ภัยคุกคามหลักที่นี่ถือเป็นการเชื่อมต่อที่ไม่ได้รับอนุญาตกับช่องทางการสื่อสารและการสกัดกั้น (การฟัง) ข้อมูลและการแก้ไข (ทดแทน) ข้อมูลที่ส่งผ่านช่องทาง (ข้อความอีเมล ไฟล์ ฯลฯ )

เพื่อปกป้องข้อมูลที่ส่งผ่านช่องทางการสื่อสารเหล่านี้ จำเป็นต้องใช้เครื่องมือป้องกันการเข้ารหัสที่เหมาะสม การแปลงการเข้ารหัสสามารถทำได้ทั้งในระดับแอปพลิเคชัน (หรือที่ระดับระหว่างโปรโตคอลแอปพลิเคชันและโปรโตคอล TCP/IP) และที่ระดับเครือข่าย (การแปลงแพ็กเก็ต IP)

ในตัวเลือกแรก การเข้ารหัสข้อมูลที่มีไว้สำหรับการขนส่งผ่านช่องทางการสื่อสารผ่านดินแดนที่ไม่มีการควบคุมจะต้องดำเนินการที่โหนดส่ง (เวิร์กสเตชัน - ไคลเอนต์หรือเซิร์ฟเวอร์) และการถอดรหัส - ที่โหนดผู้รับ ตัวเลือกนี้เกี่ยวข้องกับการเปลี่ยนแปลงที่สำคัญในการกำหนดค่าของแต่ละฝ่ายที่มีการโต้ตอบ (การเชื่อมต่อเครื่องมือป้องกันการเข้ารหัสลับกับโปรแกรมแอปพลิเคชันหรือส่วนการสื่อสาร ระบบปฏิบัติการ) ซึ่งตามกฎแล้วต้องใช้ต้นทุนสูงและการติดตั้งอุปกรณ์ป้องกันที่เหมาะสมในแต่ละโหนด เครือข่ายท้องถิ่น- โซลูชันสำหรับตัวเลือกนี้ประกอบด้วยโปรโตคอล SSL, S-HTTP, S/MIME, PGP/MIME ซึ่งให้การเข้ารหัสและลายเซ็นดิจิทัลของข้อความอีเมลและข้อความที่ส่งโดยใช้โปรโตคอล http

ตัวเลือกที่สองเกี่ยวข้องกับการติดตั้งเครื่องมือพิเศษที่ดำเนินการแปลงการเข้ารหัส ณ จุดเชื่อมต่อของเครือข่ายท้องถิ่นและสมาชิกระยะไกลไปยังช่องทางการสื่อสาร (เครือข่ายสาธารณะ) ที่ผ่านดินแดนที่ไม่มีการควบคุม เมื่อแก้ไขปัญหานี้ จำเป็นต้องตรวจสอบให้แน่ใจถึงระดับที่ต้องการของการปกป้องข้อมูลการเข้ารหัสและความล่าช้าเพิ่มเติมขั้นต่ำที่เป็นไปได้ในระหว่างการส่งข้อมูล เนื่องจากเครื่องมือเหล่านี้สร้างช่องสัญญาณการรับส่งข้อมูลที่ส่ง (เพิ่มส่วนหัว IP ใหม่ลงในแพ็กเก็ตช่องสัญญาณ) และใช้อัลกอริธึมการเข้ารหัสของ จุดแข็งที่แตกต่างกัน เนื่องจากความจริงที่ว่าเครื่องมือที่ให้การแปลงการเข้ารหัสลับในระดับเครือข่ายนั้นเข้ากันได้อย่างสมบูรณ์กับระบบย่อยของแอปพลิเคชันใด ๆ ที่ทำงานในระบบข้อมูลองค์กร (มีความ "โปร่งใส" สำหรับแอปพลิเคชัน) จึงมักถูกใช้บ่อยที่สุด ดังนั้นในอนาคต เราจะอาศัยวิธีการเหล่านี้ในการปกป้องข้อมูลที่ส่งผ่านช่องทางการสื่อสาร (รวมถึงผ่านเครือข่ายการเข้าถึงสาธารณะ เช่น อินเทอร์เน็ต) มีความจำเป็นต้องคำนึงว่าหากมีการวางแผนวิธีการป้องกันข้อมูลการเข้ารหัสลับเพื่อใช้ในหน่วยงานของรัฐ ประเด็นที่พวกเขาเลือกควรได้รับการตัดสินใจเพื่อสนับสนุนผลิตภัณฑ์ที่ได้รับการรับรองในรัสเซีย

14.09.2006 มาร์ค โจเซฟ เอ็ดเวิร์ดส์

วิธีใดที่เหมาะกับสภาวะของคุณมากที่สุด? การส่งไฟล์ทางอินเทอร์เน็ตเป็นการดำเนินการและการป้องกันทั่วไป ไฟล์ที่ถ่ายโอนมีความสำคัญสูงสุดต่อหลายธุรกิจ มีหลายวิธีในการถ่ายโอนไฟล์และหลายวิธีในการปกป้องไฟล์เหล่านั้นในระหว่างกระบวนการถ่ายโอน

วิธีใดที่เหมาะกับสภาวะของคุณมากที่สุด?

การถ่ายโอนไฟล์ทางอินเทอร์เน็ตเป็นการดำเนินการทั่วไป และการปกป้องไฟล์ที่ถ่ายโอนมีความสำคัญสูงสุดสำหรับธุรกิจจำนวนมาก มีหลายวิธีในการถ่ายโอนไฟล์และหลายวิธีในการปกป้องไฟล์เหล่านั้นในระหว่างกระบวนการถ่ายโอน การเลือกวิธีการส่งและการเข้ารหัสขึ้นอยู่กับความต้องการโดยรวมของผู้ส่ง ในบางกรณี การรับรองความปลอดภัยของไฟล์ในระหว่างกระบวนการถ่ายโอนก็เพียงพอแล้ว ในกรณีอื่นๆ การเข้ารหัสไฟล์ในลักษณะที่ยังคงได้รับการปกป้องแม้จะส่งถึงผู้รับแล้วก็ตาม มีความสำคัญมากกว่า มาดูวิธีการต่างๆ กันดีกว่า โอนอย่างปลอดภัยไฟล์.

ระหว่างทางและเมื่อมาถึง

หากความตั้งใจของคุณจำกัดอยู่ที่การปกป้องไฟล์เมื่อมีการส่งผ่านอินเทอร์เน็ต คุณต้องมีเทคโนโลยีการขนส่งที่ปลอดภัย ทางเลือกหนึ่งคือการใช้เว็บไซต์ที่สามารถรับไฟล์ที่ส่งไปและอนุญาตให้คุณดำเนินการได้ บูตอย่างปลอดภัยไฟล์ดังกล่าว เพื่อจัดระเบียบการขนส่งไฟล์อย่างปลอดภัยไปยังเว็บไซต์ คุณสามารถสร้างเว็บเพจที่มีเครื่องมือ Secure Sockets Layer (SSL) ซึ่งมีองค์ประกอบอยู่ ตัวควบคุม ActiveXหรือ สคริปต์จาวาสคริปต์- ตัวอย่างเช่น คุณสามารถใช้ตัวควบคุม AspUpload จากซอฟต์แวร์ Persitis นักพัฒนาอ้างว่าเป็น “การจัดการการขนส่งไฟล์ที่ทันสมัยที่สุดไปยังโหนดกลางที่มีอยู่ในตลาด” อีกทางเลือกหนึ่งคือการใช้สคริปต์ Free ASP Upload ซึ่งไม่ต้องใช้คอมโพเนนต์ไบนารี เพื่อให้มั่นใจ การป้องกันเพิ่มเติมคุณยังสามารถป้องกันด้วยรหัสผ่านทั้งเว็บเพจและไดเร็กทอรีที่เกี่ยวข้องสำหรับการโพสต์เนื้อหาที่ได้รับบนเว็บไซต์ สำหรับการดาวน์โหลดไฟล์จากเว็บไซต์ ก็เพียงพอแล้วที่จะให้แน่ใจว่าเว็บเซิร์ฟเวอร์ที่เกี่ยวข้องนั้นมีการเชื่อมต่อโดยใช้ SSL ตาม อย่างน้อยสำหรับ URL ที่ใช้ในการดาวน์โหลดไฟล์

อีกทางเลือกหนึ่งคือการใช้เซิร์ฟเวอร์ FTP ที่ให้การถ่ายโอนข้อมูลโดยใช้โปรโตคอล FTP Secure โดยพื้นฐานแล้ว FTPS คือโปรโตคอล FTP ที่ทำงานผ่านการเชื่อมต่อ SSL ที่ปลอดภัย ความเป็นไปได้ในการใช้งาน โปรโตคอล FTPSมีให้ในยอดนิยมมากมาย ไคลเอนต์ FTPแต่น่าเสียดายที่ไม่มีการนำไปใช้ในบริการ FTP ของ Microsoft ดังนั้น คุณจะต้องใช้แอปพลิเคชันเซิร์ฟเวอร์ FTP ที่ให้ความสามารถนี้ (เช่น ผลิตภัณฑ์ WFTPD ยอดนิยม) อย่าสับสน FTPS ด้วย โปรโตคอล SSH การถ่ายโอนไฟล์โปรโตคอล. SFTP เป็นโปรโตคอลการถ่ายโอนไฟล์ที่ทำงานบน Secure Shell (SSH); นอกจากนี้ยังสามารถใช้เพื่อถ่ายโอนไฟล์ได้ อย่างไรก็ตาม คุณต้องจำไว้ว่า SFTP เข้ากันไม่ได้กับแบบดั้งเดิม โปรโตคอล FTPดังนั้น คุณจะต้องมีเซิร์ฟเวอร์เชลล์ที่ปลอดภัย (เช่นเซิร์ฟเวอร์ที่ SSH Communications Security ให้มา) ลูกค้าพิเศษ SFTP (อาจเป็นไคลเอ็นต์ที่รวมอยู่ในแพ็คเกจ PuTTY Telnet/Secure Shell หรือ WinSCP GUI)

นอกจากนี้ การถ่ายโอนไฟล์ที่ปลอดภัยยังสามารถจัดระเบียบได้โดยใช้เครือข่ายส่วนตัวเสมือน VPN แพลตฟอร์ม Windowsเซิร์ฟเวอร์ให้ความเข้ากันได้กับ เทคโนโลยีวีพีเอ็นผ่านทาง RRAS อย่างไรก็ตาม สิ่งนี้ไม่ได้รับประกันความเข้ากันได้กับโซลูชัน VPN ของพันธมิตรของคุณ หากไม่มีความเข้ากันได้นี้ คุณสามารถใช้หนึ่งในโซลูชันที่ใช้กันอย่างแพร่หลาย เช่น เครื่องมือโอเพ่นซอร์ส Open-VPN มีการแจกจ่ายฟรีและทำงานบนแพลตฟอร์มที่หลากหลาย รวมถึง Windows, Linux, BSD และ Macintosh OS X ข้อมูลเพิ่มเติมเกี่ยวกับการบูรณาการ OpenVPN สามารถพบได้ในบทความ “การทำงานกับ OpenVPN” ( ).

ด้วยการสร้างการเชื่อมต่อ VPN คุณสามารถจัดสรรไดเร็กทอรีและถ่ายโอนไฟล์ได้ทั้งสองทิศทาง สำหรับการใช้งานใดๆ การรับส่งข้อมูล VPNได้รับการเข้ารหัส ดังนั้นจึงไม่จำเป็นต้องเข้ารหัสไฟล์เพิ่มเติม เว้นแต่คุณต้องการให้ไฟล์ยังคงได้รับการปกป้องบนระบบที่ถ่ายโอนไฟล์ไป หลักการนี้ใช้กับวิธีการส่งสัญญาณทั้งหมดที่ฉันได้กล่าวถึงไปแล้ว

หากคุณพอใจกับขั้นตอนการถ่ายโอนและข้อกังวลหลักของคุณคือการป้องกันไม่ให้ผู้ใช้ที่ไม่ได้รับอนุญาตเข้าถึงเนื้อหาในไฟล์ของคุณ ขอแนะนำให้เข้ารหัสไฟล์ของคุณก่อนขนย้าย ในกรณีนี้ อีเมลน่าจะเป็นช่องทางการถ่ายโอนไฟล์ที่มีประสิทธิภาพ มีการติดตั้งแอปพลิเคชั่นประมวลผลอีเมลในเกือบทุกตัว ระบบเดสก์ท็อปดังนั้น หากคุณถ่ายโอนไฟล์ทางอีเมล คุณไม่จำเป็นต้องใช้เทคโนโลยีเพิ่มเติมอื่นนอกเหนือจากการเข้ารหัสข้อมูล วิธีการถ่ายโอนไฟล์อีเมลนั้นมีประสิทธิภาพเนื่องจากข้อความและไฟล์แนบมักจะถูกส่งไปยังโดยตรง ตู้ไปรษณีย์ผู้รับ แม้ว่าข้อความอาจส่งผ่านเซิร์ฟเวอร์หลายเครื่องในระหว่างการส่งก็ตาม

หากท่านยังคงต้องการ เงินทุนเพิ่มเติมเพื่อปกป้องข้อมูลขณะเดินทางผ่านอีเมล ให้ลองใช้โปรโตคอล SMTP Secure (SMTPS) และ POP3 Secure (POP3S) โดยพื้นฐานแล้ว SMTPS และ POP3S เป็นโปรโตคอล SMTP และ POP3 ปกติที่ทำงานผ่านการเชื่อมต่อ SSL ที่ปลอดภัย ไมโครซอฟต์ แลกเปลี่ยนเซิร์ฟเวอร์เช่นเดียวกับไคลเอนต์อีเมลส่วนใหญ่ รวมถึง Microsoft Outlook ที่ให้ความสามารถในการใช้โปรโตคอล SMTPS และ POP3S โปรดทราบว่าแม้ในขณะที่ใช้โปรโตคอล SMTPS เพื่อแลกเปลี่ยนไฟล์ระหว่างไคลเอนต์เมลและเซิร์ฟเวอร์เมล แต่ก็ยังเป็นไปได้ที่เซิร์ฟเวอร์เมลจะส่งอีเมลไปยังผู้รับสุดท้ายผ่านการเชื่อมต่อ SMTP ปกติที่ไม่ปลอดภัย

เนื่องจากเครื่องมือประมวลผลอีเมลแพร่หลายมาก ส่วนที่เหลือของบทความนี้จะกล่าวถึงปัญหาการถ่ายโอนไฟล์อย่างปลอดภัยผ่านช่องทางอีเมลเป็นหลัก ในการดำเนินการดังกล่าว เราจะถือว่าผู้ส่งจำเป็นต้องเข้ารหัสข้อมูลเพื่อปกป้องข้อมูลทั้งในระหว่างการส่งและหลังการจัดส่ง มาดูเทคโนโลยีการเข้ารหัสอีเมลที่ได้รับความนิยมมากที่สุดในปัจจุบันกัน

เครื่องมือบีบอัดไฟล์

มีหลายวิธีในการบีบอัดไฟล์ให้เป็นไฟล์เก็บถาวรไฟล์เดียว และวิธีแก้ปัญหาที่นำเสนอจำนวนมากเกี่ยวข้องกับการใช้การเข้ารหัสบางรูปแบบเพื่อปกป้องเนื้อหาของไฟล์เก็บถาวร โดยทั่วไปแล้ว รหัสผ่านจะถูกตั้งไว้ในระหว่างขั้นตอนการบีบอัด และใครก็ตามที่ต้องการเปิดไฟล์เก็บถาวรสามารถทำได้โดยใช้รหัสผ่านที่กำหนดเท่านั้น

หนึ่งในวิธีที่ได้รับความนิยมมากที่สุดในการสร้างไฟล์เก็บถาวร ไฟล์บีบอัด- วิธีการบีบอัดไฟล์ zip; ผู้จัดเก็บเกือบทั้งหมดสนับสนุนสิ่งนี้ และหนึ่งในเครื่องมือบีบอัดไฟล์ zip ที่พบบ่อยที่สุดในปัจจุบันก็คือแอปพลิเคชั่น WinZip สามารถใช้เป็นโปรแกรมสแตนด์อโลนซึ่งมีอยู่ใน Windows Explorer เพื่อให้เข้าถึงได้ง่าย หรือรวมเข้ากับ WinZip Companion สำหรับ Outlook ไคลเอนต์ Outlook- WinZip ก็เหมือนกับผู้จัดเก็บไฟล์ zip อื่นๆ ที่ให้ความสามารถในการเข้ารหัสโดยใช้วิธีการเข้ารหัส Zip 2.0 แต่ต้องบอกว่าการปกป้องไฟล์ด้วยวิธีนี้ไม่น่าเชื่อถือเพียงพอ ตัวเลือกการเข้ารหัสที่ยอมรับได้มากขึ้นนั้นถูกนำมาใช้ใน WinZip 9.0 ดังรูปที่ 1 แสดง ขณะนี้ WinZip รองรับข้อกำหนด Advanced Encryption Standard (AES) ซึ่งใช้คีย์การเข้ารหัสแบบ 128 บิตหรือ 256 บิต AES เป็นเทคโนโลยีที่ค่อนข้างใหม่ แต่ก็ถือเป็นมาตรฐานอุตสาหกรรมอยู่แล้ว

|

| รูปที่ 1: WinZip รองรับข้อกำหนด AES |

ฉันไม่สามารถบอกได้อย่างแน่ชัดว่ามีผู้จัดเก็บจำนวนเท่าใดที่ใช้อัลกอริธึมการเข้ารหัสที่รัดกุมโดยใช้ AES และฉันจะจำกัดตัวเองให้พูดถึงแอปพลิเคชันดังกล่าวเพียงตัวเดียว นี่คือผลิตภัณฑ์ bxAutoZip ที่พัฒนาโดยซอฟต์แวร์ BAxBEx สามารถโต้ตอบกับโปรแกรมเข้ารหัส CryptoMite จาก BAxBEx และสามารถฝังลงใน Outlook ได้ แม้ว่า WinZip จะอนุญาตให้คุณเข้ารหัสข้อมูลโดยใช้ Zip 2.0 และ AES เท่านั้น CryptoMite มอบความสามารถในการใช้เครื่องมือเข้ารหัสอื่น ๆ มากมาย รวมถึงอัลกอริธึม Twofish และ Blowfish ยอดนิยม, Cast 256, Gost, Mars และ SCOP

ระบบคอมพิวเตอร์เกือบทั้งหมดมีเครื่องมือสำหรับการคลายไฟล์ zip อยู่แล้ว แต่ไม่ใช่แอปพลิเคชัน zip ทั้งหมดที่จะเข้ากันได้กับอัลกอริธึมการเข้ารหัสต่างๆ ดังนั้น ก่อนที่จะส่งไฟล์ที่เข้ารหัส คุณต้องตรวจสอบให้แน่ใจว่าแอปพลิเคชัน zip ของผู้รับ "เข้าใจ" อัลกอริธึมที่เลือก

เมื่อเข้ารหัสไฟล์โดยใช้แอปพลิเคชัน zip ให้ใช้ รหัสผ่านความปลอดภัย- ในการถอดรหัสไฟล์เก็บถาวร ผู้รับต้องใช้รหัสผ่านที่เหมาะสมด้วย ต้องใช้ความระมัดระวังเมื่อเลือกวิธีการส่งรหัสผ่าน วิธีส่งรหัสผ่านที่ปลอดภัยที่สุดน่าจะเป็นทางโทรศัพท์ โทรสาร หรือบริการจัดส่ง คุณสามารถเลือกรายการใดก็ได้ แต่ไม่ควรส่งรหัสผ่านทางอีเมลในแบบฟอร์มไม่ว่าในกรณีใด ข้อความธรรมดา- ในกรณีนี้ อันตรายที่ผู้ใช้ที่ไม่ได้รับอนุญาตจะสามารถเข้าถึงไฟล์ที่เข้ารหัสจะเพิ่มขึ้นอย่างรวดเร็ว

อย่าลืมว่าผู้จัดเก็บเอกสารที่มีเครื่องมือเข้ารหัสไม่เพียงแต่ให้การถ่ายโอนไฟล์ผ่านช่องทางอีเมลเท่านั้น สามารถใช้ในการขนส่งข้อมูลได้อย่างมีประสิทธิภาพโดยใช้วิธีการอื่นที่กล่าวถึงข้างต้น

ความเป็นส่วนตัวค่อนข้างดี

วิธีการเข้ารหัสที่ได้รับความนิยมอย่างมากอีกวิธีหนึ่งสามารถนำไปใช้ได้โดยใช้ Pretty Good Privacy PGP สร้างความฮือฮาเมื่อ Phil Zimmerman เผยแพร่ผลิตภัณฑ์นี้ฟรีทางอินเทอร์เน็ตเป็นครั้งแรกในปี 1991 PGP กลายเป็นผลิตภัณฑ์เชิงพาณิชย์ในปี 1996 จากนั้น Network Associates (NAI) ก็ซื้อสิทธิ์ในผลิตภัณฑ์ในปี 1997 ในปี พ.ศ. 2545 เทคโนโลยีนี้ได้รับมาจาก NAI โดยบริษัทเล็กๆ ชื่อ PGP Corporation

ตั้งแต่นั้นเป็นต้นมา PGP Corporation ได้จำหน่าย PGP เวอร์ชันเชิงพาณิชย์ที่ทำงานบนสภาพแวดล้อม Windows และ Mac OS X รุ่นปัจจุบัน PGP 9.0 ซึ่งให้การเข้ารหัสไฟล์แต่ละไฟล์และการเข้ารหัสทั้งดิสก์ สามารถติดตั้งไว้ใน AOL Instant Messenger (AIM) ได้ นอกจากนี้ PGP 9.0 ยังทำงานร่วมกับผลิตภัณฑ์ต่างๆ เช่น Outlook, Microsoft Entourage, โลตัสโน้ตควอลคอมม์ ยูโดรา มอซิลลา ธันเดอร์เบิร์ดและ แอปเปิลเมล.

PGP ใช้ระบบการเข้ารหัสคีย์สาธารณะที่สร้างคู่คีย์การเข้ารหัส - คีย์สาธารณะและคีย์ส่วนตัว คีย์ทั้งสองนี้มีความสัมพันธ์ทางคณิตศาสตร์ในลักษณะที่ข้อมูลที่เข้ารหัสด้วยคีย์สาธารณะสามารถถอดรหัสได้ด้วยคีย์ส่วนตัวเท่านั้น ผู้ใช้ PGP สร้างคู่คีย์สาธารณะ รหัสลับ" จากนั้นเผยแพร่คีย์สาธารณะในไดเร็กทอรีคีย์สาธารณะหรือบนเว็บไซต์ แน่นอนว่ารหัสลับนั้นไม่ได้เผยแพร่ที่ไหนและจะถูกเก็บเป็นความลับ มันถูกใช้โดยเจ้าของเท่านั้น การถอดรหัสข้อมูลโดยใช้คีย์ส่วนตัวต้องใช้รหัสผ่าน แต่การเข้ารหัสข้อมูลโดยใช้คีย์สาธารณะไม่ได้เป็นเช่นนั้น กุญแจสาธารณะใครๆก็ใช้มันได้

เพื่อให้ระบบ PGP ใช้งานง่ายขึ้น นักพัฒนาได้ใช้ฟังก์ชันเพื่อสำรวจไดเร็กทอรีคีย์สาธารณะโดยอัตโนมัติ ฟังก์ชั่นนี้ช่วยให้คุณป้อนที่อยู่อีเมลของผู้ใช้ลงในแถบค้นหาและค้นหารหัสสาธารณะของเขา PGP มอบความสามารถในการอ่านคีย์สาธารณะโดยอัตโนมัติ ซึ่งสามารถจัดเก็บไว้ในระบบของคุณใน "คีย์ริง" ที่ใช้ไฟล์พิเศษเพื่อความสะดวกในการเข้าถึง ด้วยการสอบถามไดเร็กทอรีของคีย์สาธารณะ PGP ช่วยให้คุณสามารถเก็บเวอร์ชันล่าสุดไว้ใน "บันเดิล" ได้เสมอ หากผู้ใช้เปลี่ยนคีย์สาธารณะ คุณสามารถเข้าถึงคีย์ที่อัปเดตได้ทุกเมื่อที่ต้องการ

เพื่อให้การรับประกันความถูกต้องของคีย์สาธารณะแข็งแกร่งยิ่งขึ้น สามารถใช้ลายเซ็นดิจิทัลโดยใช้คีย์ของผู้ใช้รายอื่นได้ การลงนามคีย์โดยผู้ใช้รายอื่นถือเป็นการยืนยันเพิ่มเติมว่าคีย์นั้นเป็นของบุคคลที่อ้างว่าเป็นเจ้าของจริง ในการตรวจสอบความถูกต้องของคีย์โดยใช้ลายเซ็นดิจิทัล PGP จะดำเนินการทางคณิตศาสตร์และเพิ่มผลลัพธ์ที่เป็นเอกลักษณ์ให้กับคีย์ สามารถตรวจสอบลายเซ็นได้โดยการเปรียบเทียบกับคีย์การเซ็นชื่อที่ใช้ในการสร้างลายเซ็น กระบวนการนี้คล้ายกับกระบวนการของบุคคลหนึ่งที่ยืนยันตัวตนของอีกคนหนึ่ง

PGP ได้รับความไว้วางใจจากหลาย ๆ คน เนื่องจากได้สร้างชื่อเสียงในอุตสาหกรรมมายาวนานในฐานะเทคโนโลยีที่เชื่อถือได้ในการปกป้องข้อมูล อย่างไรก็ตาม หากคุณตัดสินใจที่จะใช้ PGP หรือวิธีการเข้ารหัสคีย์สาธารณะอื่น โปรดจำไว้ว่าผู้รับไฟล์ของคุณจะต้องทำด้วย ระบบที่เข้ากันได้การเข้ารหัส ข้อดีประการหนึ่งของ PGP เมื่อใช้อีเมลเป็นช่องทางการส่งข้อมูลก็คือ รองรับรูปแบบการเข้ารหัสของตัวเอง เช่นเดียวกับเทคโนโลยี X.509 และ S/MIME ซึ่งฉันจะกล่าวถึงในภายหลัง

นอกจากนี้ควรสังเกตอีกประเด็นหนึ่ง ไม่ว่าคุณจะวางแผนที่จะใช้ PGP, WinZip หรือระบบเข้ารหัสอื่น หากคุณต้องการเข้ารหัสเนื้อหาของข้อความนอกเหนือจากการเข้ารหัสไฟล์ที่แนบมา คุณจะต้องเขียนข้อความลงในไฟล์แยกต่างหากและเข้ารหัสด้วย หากต้องการ คุณสามารถวางไฟล์ข้อความนี้ไว้ในไฟล์เก็บถาวรพร้อมกับไฟล์อื่นหรือแนบเป็นไฟล์แนบได้

พีเคไอ

โครงสร้างพื้นฐานคีย์สาธารณะ (PKI) มีเอกลักษณ์เฉพาะตัว แต่หลักการทำงานของมันค่อนข้างชวนให้นึกถึงหลักการของ PGP PKI เกี่ยวข้องกับการใช้คีย์คู่หนึ่ง - สาธารณะและความลับ ในการเข้ารหัสข้อมูลที่ส่งไปยังผู้รับ ผู้ส่งจะใช้กุญแจสาธารณะของเขา เมื่อข้อมูลถูกส่งไปยังผู้รับแล้ว เขาจะถอดรหัสโดยใช้คีย์ส่วนตัว

|

| หน้าจอ 2: การดูเนื้อหาใบรับรอง |

ข้อแตกต่างที่สำคัญประการหนึ่งคือใน PKI โดยทั่วไปคีย์สาธารณะจะถูกจัดเก็บในรูปแบบข้อมูลที่เรียกว่าใบรับรอง ใบรับรองสามารถมีได้หลายรายการ ข้อมูลเพิ่มเติมกว่าปุ่มปกติ ตัวอย่างเช่น ใบรับรองมักจะมีวันหมดอายุ ดังนั้นเราจึงทราบว่าเมื่อใดที่ใบรับรองและคีย์ที่เกี่ยวข้องจะใช้ไม่ได้อีกต่อไป นอกจากนี้ ใบรับรองอาจรวมถึงชื่อเจ้าของกุญแจ ที่อยู่ หมายเลขโทรศัพท์ และข้อมูลอื่นๆ หน้าจอที่ 2 แสดงเนื้อหาของใบรับรองตามที่ปรากฏในหน้าต่างโปรแกรม ไมโครซอฟต์อินเทอร์เน็ต Explorer (IE) หรือ Outlook เนื้อหาของใบรับรองขึ้นอยู่กับข้อมูลที่เจ้าของต้องการจะใส่ไว้ในนั้น

เช่นเดียวกับ PGP PKI อนุญาตให้มีการสร้าง "สายโซ่แห่งความไว้วางใจ" ซึ่งสามารถลงนามใบรับรองได้โดยใช้ใบรับรองของผู้ใช้รายอื่น นอกจากนี้ ผู้ออกใบรับรอง (CA) ก็ปรากฏตัวขึ้นด้วย เหล่านี้เป็นองค์กรอิสระที่เชื่อถือได้ซึ่งไม่เพียงแต่ออกใบรับรองของตนเองเท่านั้น แต่ยังลงนามในใบรับรองอื่นๆ ด้วย จึงรับประกันความถูกต้อง เช่นเดียวกับ PGP และเซิร์ฟเวอร์คีย์ที่เกี่ยวข้อง ใบรับรองสามารถเผยแพร่ไปยังเซิร์ฟเวอร์ใบรับรองสาธารณะหรือส่วนตัวหรือเซิร์ฟเวอร์ LDAP ส่งทางอีเมล และแม้แต่โฮสต์บนเว็บไซต์หรือเซิร์ฟเวอร์ไฟล์

เพื่อให้การรับรองความถูกต้องของใบรับรองอัตโนมัติ นักพัฒนาไคลเอนต์อีเมลและเว็บเบราว์เซอร์มักจะจัดเตรียมโปรแกรมของตนด้วยเครื่องมือสำหรับการโต้ตอบกับเซิร์ฟเวอร์ของผู้ออกใบรับรอง ในระหว่างกระบวนการนี้ คุณยังจะได้รับข้อมูลเกี่ยวกับการเพิกถอนใบรับรองด้วยเหตุผลใดก็ตาม และด้วยเหตุนี้ จึงสามารถสรุปได้ว่าใบรับรองนี้ไม่สามารถเชื่อถือได้อีกต่อไป แน่นอนว่าบางครั้งคุณต้องชำระค่าบริการของหน่วยงานออกใบรับรองเพื่อจัดหาและรับรองใบรับรอง ราคาอาจแตกต่างกันไปขึ้นอยู่กับหน่วยงานออกใบรับรองที่เลือก บางองค์กรมอบใบรับรองส่วนบุคคลฟรีให้กับลูกค้าทางอีเมล ในขณะที่บางองค์กรเรียกเก็บค่าธรรมเนียมจำนวนมากสำหรับสิ่งนี้

PKI ยึดตามข้อกำหนด X.509 (ได้มาจากข้อกำหนด LDAP X) ดังนั้น ใบรับรองที่ออกโดยหน่วยงานเดียว (รวมถึงใบรับรองที่คุณสร้างเอง) จึงมักจะนำไปใช้กับแพลตฟอร์มต่างๆ ได้ จำเป็นเท่านั้นที่แพลตฟอร์มเหล่านี้เข้ากันได้กับมาตรฐาน X.509 คุณสามารถสร้างใบรับรองได้ด้วยตัวเองโดยใช้เครื่องมือที่มีอยู่ เช่น OpenSSL

หากองค์กรของคุณใช้ บริการของไมโครซอฟต์บริการใบรับรอง คุณสามารถขอใบรับรองผ่านบริการนี้ได้ ในสภาพแวดล้อม Windows Server 2003 และ Windows 2000 Server กระบวนการนี้ควรดำเนินการประมาณเดียวกัน คุณควรเปิดเว็บเพจเซิร์ฟเวอร์ใบรับรอง (โดยปกติจะอยู่ที่ http://servername/CertSrv) จากนั้นเลือกขอใบรับรอง บน หน้าถัดไปคุณต้องเลือกองค์ประกอบคำขอใบรับรองผู้ใช้และปฏิบัติตามคำแนะนำของผู้ดูแลเว็บจนกว่ากระบวนการจะเสร็จสมบูรณ์ หากมีการกำหนดค่าบริการใบรับรองในลักษณะที่ต้องได้รับอนุมัติจากผู้ดูแลระบบจึงจะออกใบรับรองได้ ระบบจะแจ้งให้คุณทราบเกี่ยวกับเรื่องนี้ด้วยข้อความพิเศษ และคุณจะต้องรอการตัดสินใจของผู้ดูแลระบบ ในกรณีอื่นๆ ในที่สุดคุณจะเห็นไฮเปอร์ลิงก์ที่จะให้คุณติดตั้งใบรับรองได้

บาง ศูนย์อิสระการรับรอง เช่น Thwate และ InstantSSL ของ Comodo Group มอบใบรับรองอีเมลส่วนตัวให้กับผู้ใช้ฟรี นี่เป็นวิธีง่ายๆในการรับใบรับรอง นอกจากนี้ ใบรับรองดังกล่าวจะได้รับการลงนามโดยหน่วยงานที่ออกใบรับรอง ซึ่งจะช่วยอำนวยความสะดวกในการตรวจสอบความถูกต้อง

เมื่อพูดถึงการใช้ PKI เพื่อส่งข้อมูลที่เข้ารหัสโดยใช้โปรแกรมอีเมล ข้อกำหนด Secure MIME (S/MIME) จะถูกนำมาใช้ Outlook, Mozilla Thunderbird และ Apple Mail เป็นเพียงตัวอย่างบางส่วน แอปพลิเคชันอีเมลทำให้คุณสามารถใช้โปรโตคอลนี้ได้ หากต้องการส่งข้อความอีเมลที่เข้ารหัส (ไม่ว่าจะแนบไฟล์หรือไม่ก็ตาม) ไปยังผู้รับ คุณต้องมีสิทธิ์เข้าถึงคีย์สาธารณะของผู้รับ

หากต้องการรับคีย์สาธารณะของผู้ใช้รายอื่น คุณสามารถดูรายละเอียดคีย์ได้ที่ เซิร์ฟเวอร์ LDAP(เว้นแต่จะมีการเผยแพร่คีย์โดยใช้โปรโตคอล LDAP) อีกทางเลือกหนึ่ง: คุณสามารถขอให้บุคคลนี้ส่งข้อความถึงคุณพร้อมลายเซ็นดิจิทัล ตามกฎแล้ว เมื่อส่งข้อความที่เซ็นชื่อไปยังผู้รับ ไคลเอนต์อีเมลที่ติดตั้งความสามารถ S/MIME จะแนบสำเนาของกุญแจสาธารณะด้วย หรือคุณสามารถขอให้บุคคลที่คุณสนใจส่งข้อความถึงคุณพร้อมรหัสสาธารณะแนบมาด้วย คุณสามารถจัดเก็บคีย์สาธารณะนี้ไว้ในอินเทอร์เฟซการจัดการคีย์ที่มาพร้อมกับโปรแกรมรับส่งเมลของคุณได้ในภายหลัง Outlook ทำงานร่วมกับระบบที่มีอยู่แล้วภายใน ที่เก็บข้อมูลวินโดวส์ใบรับรองการจัดเก็บใบรับรอง หากคุณต้องการใช้กุญแจสาธารณะ กุญแจก็จะพร้อมเสมอ

การเข้ารหัสตามผู้ส่ง

ได้มีการพัฒนาระบบรักษาความปลอดภัยแรงดันไฟฟ้า เทคโนโลยีใหม่- การเข้ารหัสตามข้อมูลเกี่ยวกับผู้ส่ง (การเข้ารหัสตามข้อมูลประจำตัว IBE) โดยทั่วไปจะคล้ายกับเทคโนโลยี PKI แต่มีคุณสมบัติที่น่าสนใจ IBE ใช้คีย์ส่วนตัวเพื่อถอดรหัสข้อความ แต่ไม่ได้ใช้คีย์สาธารณะปกติในระหว่างกระบวนการเข้ารหัส กุญแจสำคัญดังกล่าว IBE จัดเตรียมไว้ให้สำหรับการใช้งาน ที่อยู่ทางไปรษณีย์ผู้ส่ง ดังนั้นเมื่อส่งข้อความที่เข้ารหัสไปยังผู้รับ ปัญหาในการรับกุญแจสาธารณะของเขาจะไม่เกิดขึ้น สิ่งที่คุณต้องมีคือที่อยู่อีเมลของบุคคลนั้น

เทคโนโลยี IBE เกี่ยวข้องกับการจัดเก็บคีย์ลับของผู้รับบนเซิร์ฟเวอร์คีย์ ผู้รับยืนยันสิทธิ์การเข้าถึงเซิร์ฟเวอร์หลักและรับรหัสลับซึ่งเขาถอดรหัสเนื้อหาของข้อความ ผู้ใช้ Outlook สามารถใช้เทคโนโลยี IBE ได้ เอาท์ลุค เอ็กซ์เพรส, Lotus Notes, พ็อกเก็ตพีซี และ BlackBerry Research in Motion (RIM) ตามที่ตัวแทนของ Voltage Security ระบุ IBE ยังทำงานบนระบบอีเมลบนเบราว์เซอร์ที่ใช้ระบบปฏิบัติการเกือบทุกระบบ ก็มีแนวโน้มเช่นนั้น โซลูชั่นที่เป็นสากลการรักษาความปลอดภัยแรงดันไฟฟ้าคือสิ่งที่คุณต้องการอย่างแท้จริง

เป็นที่น่าสังเกตว่าเทคโนโลยี IBE ถูกนำมาใช้ในผลิตภัณฑ์ของ FrontBridge Technologies เพื่อเป็นการอำนวยความสะดวก การแลกเปลี่ยนที่ปลอดภัยข้อความอีเมลที่เข้ารหัส คุณคงทราบอยู่แล้วว่าในเดือนกรกฎาคม พ.ศ. 2548 Microsoft ได้เข้าซื้อกิจการ FrontBridge ซึ่งวางแผนที่จะรวมโซลูชัน FrontBridge เข้ากับ Exchange อาจใช้เวลาไม่นานก่อนที่จะนำเสนอการผสมผสานเทคโนโลยีเหล่านี้แก่ผู้บริโภคในรูปแบบบริการที่มีการจัดการ หากระบบอีเมลขององค์กรและคู่ค้าของคุณใช้ Exchange ให้จับตาดูการพัฒนาในด้านนี้

พิจารณาทุกสิ่งแล้ว

มีหลายวิธีในการถ่ายโอนไฟล์อย่างปลอดภัยผ่านทางอินเทอร์เน็ตและวิธีที่ง่ายและมีประสิทธิภาพมากที่สุดอย่างไม่ต้องสงสัยคือการจัดหาทางอีเมล แน่นอนว่าผู้ที่ต้องแลก จำนวนมากไฟล์ที่มีข้อมูลจำนวนมากอาจพิจารณาใช้วิธีการอื่น

ควรพิจารณาอย่างรอบคอบเกี่ยวกับจำนวนไฟล์ที่คุณจะถ่ายโอน ขนาดไฟล์ ความถี่ที่คุณจะต้องถ่ายโอนไฟล์ ใครควรมีสิทธิ์เข้าถึงไฟล์ และวิธีจัดเก็บไฟล์ในตำแหน่งที่ได้รับไฟล์ เมื่อคำนึงถึงปัจจัยเหล่านี้คุณสามารถเลือกได้ วิธีที่ดีที่สุดการถ่ายโอนไฟล์

หากคุณตัดสินใจว่าอีเมลเป็นตัวเลือกที่ดีที่สุดของคุณ โปรดทราบว่าเมื่อมีจดหมายมาถึง ก็มีหลายอย่าง เมลเซิร์ฟเวอร์และ โปรแกรมรับส่งเมลคุณสามารถเรียกใช้สคริปต์หรือดำเนินการเฉพาะตามกฎได้ การใช้ฟังก์ชันเหล่านี้ทำให้คุณสามารถเคลื่อนย้ายไฟล์โดยอัตโนมัติทั้งตามเส้นทางบนเมลเซิร์ฟเวอร์และเมื่อไฟล์มาถึงกล่องจดหมายของคุณ

มาร์ค โจเซฟ เอ็ดเวิร์ดส์ - ซีเนียร์ ตัวแก้ไข Windows IT Pro และผู้เขียนจดหมายข่าวทางอีเมล Security UPDATE รายสัปดาห์ ( http://www.windowsitpro.com/email). [ป้องกันอีเมล]

ผู้เยี่ยมชมเว็บไซต์ของเราขอคำแนะนำในการปกป้องข้อมูลลูกค้า:

ฉันกำลังเขียนวิทยานิพนธ์ในหัวข้อ: การคุ้มครองข้อมูลส่วนบุคคลของผู้ป่วยในเครือข่ายคลินิก สมมติว่ามีโปรแกรมสำหรับลงทะเบียนผู้ป่วยในคลินิกหลายแห่งและเชื่อมต่อกันผ่านเครือข่าย (ตามปกติ) ฉันต้องมั่นใจในความปลอดภัยของข้อมูลคนไข้ โปรดช่วยฉันตอบคำถามนี้... การแฮ็กเกิดขึ้นได้อย่างไร หรือการขโมยข้อมูล (ผ่านเครือข่าย ภายนอก ฯลฯ) วิธีการปกป้องข้อมูล วิธีแก้ปัญหานี้ ฯลฯ ช่วยหน่อยนะครับ...ไอสัส

งานนี้มีความเกี่ยวข้องตลอดเวลาสำหรับหลาย ๆ คน ความปลอดภัยของข้อมูลเป็นพื้นที่แยกต่างหากในไอที

พวกเขาขโมยข้อมูลและแฮ็กระบบข้อมูลได้อย่างไร?

แท้จริงแล้ว เพื่อปกป้องตัวคุณเองจากการรั่วไหลของข้อมูล คุณต้องเข้าใจก่อนว่าเหตุใดการรั่วไหลดังกล่าวจึงเกิดขึ้น ระบบสารสนเทศถูกแฮ็กได้อย่างไร?

ปัญหาด้านความปลอดภัยส่วนใหญ่มาจากภายใน

นี่อาจฟังดูเล็กน้อยสำหรับผู้เชี่ยวชาญด้านความปลอดภัยที่มีประสบการณ์ แต่สำหรับหลาย ๆ คน นี่อาจเป็นเรื่องน่ารู้: ปัญหาส่วนใหญ่เกี่ยวกับความปลอดภัยของข้อมูลมีสาเหตุมาจากผู้ใช้ระบบข้อมูลเอง ฉันชี้นิ้วขึ้นไปบนฟ้าและร่างของฉันก็ถูกนำออกไปจากอากาศ แต่ในความคิดและประสบการณ์ของฉัน 98% ของการโจรกรรมและการแฮ็กทั้งหมดเกิดขึ้นเนื่องจากความประมาทเลินเล่อของผู้ใช้หรือโดยเจตนา แต่เกิดขึ้นจากภายในอีกครั้ง ดังนั้นความพยายามส่วนใหญ่ควรมุ่งเน้นไปที่การรักษาความมั่นคงภายในโดยเฉพาะ สิ่งที่น่าสนใจที่สุดที่ฉันอ่านเกี่ยวกับเรื่องนี้คือหนึ่งในคำตัดสินของอาจารย์ Yin Fu Wo:

กล่าวอีกนัยหนึ่ง แรงจูงใจในการรั่วไหลของข้อมูลและวิธีการจัดการมันเกิดจากภายใน และบ่อยครั้งที่สุดในกรณีเช่นนี้ คนเหล่านั้นปรากฏว่ามีสิทธิ์เข้าถึงข้อมูลนี้อยู่แล้ว

ซึ่งรวมถึงไวรัส โทรจัน และส่วนขยายเบราว์เซอร์ที่เป็นอันตรายทุกประเภทด้วย เพราะสิ่งเหล่านี้แอบเข้าไปในคอมพิวเตอร์ของผู้ใช้โดยไม่รู้ตัว และหากผู้ใช้จากคอมพิวเตอร์ที่ติดไวรัสทำงานด้วย ข้อมูลสำคัญ- จากนั้นด้วยความช่วยเหลือของสิ่งเหล่านี้คุณก็สามารถลักพาตัวเธอได้เช่นกัน รวมถึงรหัสผ่านที่ไม่ถูกต้อง วิศวกรรมสังคมเว็บไซต์และจดหมายปลอม - ทั้งหมดนี้จัดการได้ง่ายคุณเพียงแค่ต้องระวัง

การโจมตีของเอ็มไอทีเอ็ม

รายการนี้จะอยู่ในรายการถัดไปเนื่องจากเป็นรายการมากที่สุด วิธีที่ชัดเจนเพื่อขโมยข้อมูล มันเกี่ยวกับการสกัดกั้น อักษรย่อหมายถึง Man In The Middle - ชายที่อยู่ตรงกลาง นั่นคือเพื่อขโมยข้อมูล ผู้โจมตีดูเหมือนจะเจาะเข้าไปในช่องทางการส่งข้อมูล - เขาคิดค้นและใช้วิธีการบางอย่างเพื่อดักข้อมูลตามเส้นทางของมัน

การสกัดกั้นข้อมูลเกิดขึ้นได้อย่างไร?

ในทางกลับกัน ยังมีวิธีจัดระเบียบ MITM หลายวิธีอีกด้วย ซึ่งรวมถึงไซต์และบริการปลอมทุกประเภท ผู้ดมกลิ่นและผู้รับมอบฉันทะต่างๆ แต่สาระสำคัญจะเหมือนกันเสมอ - ผู้โจมตีทำให้ฝ่ายใดฝ่ายหนึ่ง "คิด" ว่าเขาเป็นอีกฝ่ายและในระหว่างการแลกเปลี่ยนข้อมูลทั้งหมดจะส่งผ่านเขา

จะป้องกันตนเองจากการถูกดักข้อมูลได้อย่างไร?

วิธีการก็ชัดเจนเช่นกัน และมันลงมาเหลือสอง:

- ป้องกันไม่ให้ผู้โจมตีรบกวนกระบวนการแลกเปลี่ยนข้อมูล

- แม้ว่าจะเป็นไปไม่ได้ที่จะแยกสิ่งนี้ออกไปและเกิดขึ้นก็ตาม ให้ป้องกันไม่ให้ผู้โจมตีสามารถอ่านและใช้ข้อมูลที่ดักจับได้

ตัวเลือกสำหรับการจัดระเบียบนี้ก็ไม่มีความหลากหลายมากนักอย่างน้อยก็ในสาระสำคัญ แน่นอนว่ายังมีการนำไปปฏิบัติเพียงพอ มาดูสาระสำคัญของวิธีการป้องกันเหล่านี้กัน

ใช้ทันเนลและเครือข่ายส่วนตัวเสมือน

VPN - เครือข่ายส่วนตัวเสมือน แน่นอนว่าทุกคนเคยได้ยินเกี่ยวกับเขา นี่เป็นวิธีแรกและมักเป็นวิธีเดียวที่ช่วยให้คุณสามารถจัดระเบียบพื้นที่ข้อมูลที่ปลอดภัยสำหรับการแลกเปลี่ยนของสถาบันหลายแห่ง สาระสำคัญของมันคือการสร้างเครือข่ายอุโมงค์บนเครือข่ายที่ไม่มีการป้องกันทั่วโลก (อินเทอร์เน็ต) นี่เป็นวิธีการที่ฉันแนะนำเป็นวิธีการแรกที่จะนำไปใช้ในระบบสำนักงานดังกล่าว VPN จะช่วยให้สำนักงานทำงานเสมือนอยู่บนเครือข่ายท้องถิ่นเดียว แต่การสื่อสารระหว่างสำนักงานจะเกิดขึ้นผ่านทางอินเทอร์เน็ต เพื่อจุดประสงค์นี้ อุโมงค์ VPN จึงถูกจัดระเบียบระหว่างสำนักงาน

นี่คือวิธีการทำงานโดยประมาณ อุโมงค์ VPN เปรียบเสมือน "ท่อ" บนอินเทอร์เน็ตซึ่งมีเครือข่ายท้องถิ่นของคุณวางไว้ภายใน ในทางเทคนิคแล้ว อุโมงค์ดังกล่าวสามารถจัดได้หลายวิธี VPN นั้นมีการใช้งานหลายอย่าง - pptp, l2tp, ipsec อนุญาต - ปรากฎว่า "VPN ที่หัวเข่า" แน่นอนว่าสิ่งนี้ไม่ได้ยกเว้นความเป็นไปได้ของ MITM - ข้อมูลสามารถดักจับได้ "เชื่อมต่อกับไปป์" แต่ที่นี่เราไปยังจุดที่สองของการป้องกัน - การเข้ารหัส

การเข้ารหัสข้อมูลบนเครือข่าย

เพื่อป้องกันไม่ให้การโจมตี MITM ประสบผลสำเร็จ การเข้ารหัสข้อมูลที่ส่งทั้งหมดก็เพียงพอแล้ว ฉันจะไม่ลงรายละเอียด แต่สิ่งสำคัญคือคุณเปลี่ยนการรับส่งข้อมูลที่ส่งระหว่างคุณให้กลายเป็นเนื้อหาที่อ่านไม่ได้ซึ่งไม่สามารถอ่านและใช้งานได้ - คุณเข้ารหัสมัน ในขณะเดียวกัน มีเพียงผู้รับเท่านั้นที่สามารถถอดรหัสข้อมูลนี้ได้ และในทางกลับกัน

ดังนั้น แม้ว่าผู้โจมตีจะจัดการโจมตี MITM ได้ เขาก็จะสามารถดักจับข้อมูลที่คุณส่งได้ แต่เขาจะไม่สามารถถอดรหัสพวกมันได้ ซึ่งหมายความว่าเขาจะไม่ทำอันตรายใดๆ และเขาจะไม่จัดการการโจมตีดังกล่าวโดยรู้ว่าคุณกำลังส่งข้อมูลที่เข้ารหัส ดังนั้น “ไปป์” เดียวกันจากย่อหน้าก่อนหน้าจึงมีการเข้ารหัสอย่างแม่นยำ

โดยหลักการแล้ว การรักษาความปลอดภัยของข้อมูลสมัยใหม่ทั้งหมดขึ้นอยู่กับสองสิ่งนี้ - การขุดอุโมงค์และการเข้ารหัส https เดียวกันเป็นเพียงการเข้ารหัสเท่านั้น ข้อมูลจะถูกส่งอย่างเปิดเผย บนเครือข่ายทั่วโลก ใครๆ ก็สามารถจัดการการโจมตีและสกัดกั้นได้ แม้ว่าเขาไม่มีใบรับรอง SSL และคีย์สำหรับถอดรหัสข้อมูลนี้ แต่ก็ไม่ได้คุกคามใครเลย

การป้องกันผ่านการให้ความรู้แก่ผู้ใช้

นี่เป็นเรื่องฉาวโฉ่เหมือนกัน 98% แม้ว่าคุณจะสร้างอุโมงค์คู่ที่เข้ารหัสขั้นสูงด้วยการตรวจสอบสิทธิ์แบบสองปัจจัย แต่ก็จะไม่ช่วยคุณเลยตราบใดที่ผู้ใช้สามารถรับโทรจันหรือใช้รหัสผ่านที่ไม่รัดกุม

ดังนั้นสิ่งที่สำคัญที่สุดในการป้องกันคือการดูแลการฝึกอบรมผู้ใช้ ฉันพยายามทำสิ่งนี้มาเป็นเวลานานแล้วและมีเนื้อหาบางอย่างบนไซต์ที่สามารถช่วยได้ในเรื่องนี้:

- สาระสำคัญของการป้องกันไวรัสคือ . ที่นี่ฉันพยายามอธิบายรายละเอียดเกี่ยวกับคำถามเกี่ยวกับมัลแวร์และไวรัส และวิธีดำเนินชีวิตโดยไม่ต้องกลัวว่าจะ “แพร่เชื้อ” คอมพิวเตอร์ของคุณด้วยบางสิ่งบางอย่าง แม้ว่าจะไม่มีโปรแกรมป้องกันไวรัสก็ตาม

- — อธิบายวิธีการที่ค่อนข้างง่ายของเขาในการสร้างรหัสผ่านที่รัดกุม “ออกไปจากหัวของฉัน”

ฉันคิดว่าหลังจากอ่านบทความนี้และคู่มือเหล่านี้แล้ว คุณจะรู้เพิ่มเติมเกี่ยวกับความปลอดภัยของข้อมูลมากกว่า 90% ของผู้คน :) อย่างน้อยคุณก็สามารถถามเพิ่มเติมได้ คำถามเฉพาะและหาข้อมูลที่ชัดเจน

ช่วงนี้มีข่าวครับเพื่อนๆ เรากำลังจะไป SMM! และฉันดีใจที่ได้แนะนำคุณให้รู้จักกับกลุ่มของเราบน Facebook -

การสร้างช่องทางการส่งข้อมูลที่ปลอดภัยระหว่างทรัพยากรข้อมูลองค์กรแบบกระจาย

A. A. Terenin, Ph.D.,

ผู้เชี่ยวชาญด้านการประกันคุณภาพไอทีและซอฟต์แวร์

ธนาคารดอยซ์แบงก์ มอสโก

ในปัจจุบัน องค์กรขนาดใหญ่ที่มีเครือข่ายสาขาในประเทศหรือทั่วโลก ในการดำเนินธุรกิจให้ประสบความสำเร็จ จำเป็นต้องสร้างพื้นที่ข้อมูลเดียวและรับรองการประสานงานที่ชัดเจนระหว่างสาขาต่างๆ

ในการประสานกระบวนการทางธุรกิจที่เกิดขึ้นในสาขาต่าง ๆ จำเป็นต้องมีการแลกเปลี่ยนข้อมูลระหว่างกัน ข้อมูลที่มาจากสำนักงานต่างๆ จะถูกรวบรวมเพื่อประมวลผล วิเคราะห์ และจัดเก็บเพิ่มเติมที่สำนักงานใหญ่บางแห่ง แล้วนำข้อมูลที่สะสมมาใช้เพื่อแก้ไขปัญหาทางธุรกิจของทุกสาขาขององค์กร

ข้อมูลที่แลกเปลี่ยนระหว่างสาขาอยู่ภายใต้ข้อกำหนดที่เข้มงวดด้านความน่าเชื่อถือและความสมบูรณ์ นอกจากนี้ข้อมูลที่เป็นตัวแทน ความลับทางการค้าต้องสวมใส่ ลักษณะที่เป็นความลับ- เพื่อความสมบูรณ์ งานคู่ขนานสำนักงานทั้งหมดจะต้องแลกเปลี่ยนข้อมูลออนไลน์ (แบบเรียลไทม์) กล่าวอีกนัยหนึ่งจะต้องสร้างช่องทางการรับส่งข้อมูลถาวรระหว่างสาขาขององค์กรและสำนักงานใหญ่ เพื่อให้มั่นใจว่าการทำงานของช่องทางดังกล่าวไม่หยุดชะงัก มีข้อกำหนดในการรักษาการเข้าถึงแหล่งข้อมูลแต่ละแหล่ง

เราสรุปข้อกำหนดที่ช่องทางการรับส่งข้อมูลระหว่างสาขาขององค์กรต้องปฏิบัติตามเพื่อดำเนินงานเพื่อให้มั่นใจว่าการสื่อสารมีคุณภาพสูงอย่างต่อเนื่อง:

ช่องรับส่งข้อมูลจะต้องคงที่

ข้อมูลที่ส่งผ่านช่องทางดังกล่าวจะต้องรักษาความสมบูรณ์ ความน่าเชื่อถือ และการรักษาความลับ

นอกจากนี้ การทำงานที่เชื่อถือได้ของช่องทางการสื่อสารแบบถาวรยังหมายความว่าผู้ใช้ระบบที่ถูกกฎหมายจะสามารถเข้าถึงแหล่งข้อมูลได้ตลอดเวลา

นอกจากระบบองค์กรแบบกระจายที่ทำงานแบบเรียลไทม์แล้ว ยังมีระบบที่ทำงานแบบออฟไลน์อีกด้วย การแลกเปลี่ยนข้อมูลในระบบดังกล่าวไม่ได้เกิดขึ้นอย่างต่อเนื่อง แต่เกิดขึ้นตามระยะเวลาที่กำหนด: วันละครั้ง ชั่วโมงละครั้ง เป็นต้น ข้อมูลในระบบดังกล่าวจะถูกสะสมในฐานข้อมูลสาขา (DB) ที่แยกจากกัน รวมถึงในฐานข้อมูลกลางเท่านั้น ข้อมูลจากฐานข้อมูลเหล่านี้ถือว่าเชื่อถือได้

แม้ว่าการแลกเปลี่ยนข้อมูลจะเกิดขึ้นเพียงวันละครั้ง ก็จำเป็นต้องสร้างช่องทางการรับส่งข้อมูลที่ปลอดภัย ซึ่งอยู่ภายใต้ข้อกำหนดเดียวกันในการรับรองความน่าเชื่อถือ ความสมบูรณ์ และการรักษาความลับ ตลอดจนความพร้อมใช้งานตลอดระยะเวลาการดำเนินงานของช่องทาง

ข้อกำหนดด้านความน่าเชื่อถือหมายถึงการรับรองการเข้าถึงที่ได้รับอนุญาต การตรวจสอบความถูกต้องของทั้งสองฝ่ายในการโต้ตอบ และการรับรองว่าไม่สามารถยอมรับได้จากการปฏิเสธการประพันธ์และข้อเท็จจริงของการถ่ายโอนข้อมูล

ข้อกำหนดที่เข้มงวดยิ่งขึ้นถูกกำหนดให้กับระบบเพื่อรับรองความปลอดภัยของธุรกรรมข้อมูลในสภาพแวดล้อมข้อมูลแบบกระจาย แต่นี่เป็นหัวข้อสำหรับบทความแยกต่างหาก

จะมั่นใจได้อย่างไรว่าการป้องกันช่องทางการรับส่งข้อมูลดังกล่าว?

คุณสามารถเชื่อมต่อแต่ละสาขากับแต่ละสาขาด้วยช่องทางการส่งข้อมูลทางกายภาพ (หรือเฉพาะสาขาทั้งหมดไปยังศูนย์) และมั่นใจได้ว่าจะไม่สามารถเข้าถึงสื่อการส่งข้อมูลทางกายภาพได้ สัญญาณข้อมูล- ใช่ โซลูชันดังกล่าวอาจเป็นที่ยอมรับสำหรับการนำไปใช้ภายในสถานที่ที่ได้รับการคุ้มครองแห่งเดียว แต่ เรากำลังพูดถึงเกี่ยวกับการกระจาย ระบบองค์กรโดยที่ระยะห่างระหว่างวัตถุปฏิสัมพันธ์สามารถวัดได้หลายพันกิโลเมตร ค่าใช้จ่ายในการดำเนินการตามแผนดังกล่าวสูงมากจนไม่คุ้มค่าเลย

อีกทางเลือกหนึ่ง: เช่าช่องทางการสื่อสารที่มีอยู่แล้วหรือ ช่องสัญญาณดาวเทียมจากผู้ประกอบการโทรคมนาคม โซลูชันดังกล่าวยังมีราคาแพง และการปกป้องช่องทางเหล่านี้จะต้องมีการใช้งานหรือการติดตั้งซอฟต์แวร์พิเศษสำหรับฝ่ายที่มีปฏิสัมพันธ์แต่ละฝ่าย

ธรรมดามาก ราคาไม่แพง และ โซลูชั่นที่มีประสิทธิภาพคือองค์กรช่องทางการสื่อสารที่ปลอดภัยทั่วโลก เครือข่ายคอมพิวเตอร์อินเทอร์เน็ต.

ตอนนี้เป็นเรื่องยากที่จะจินตนาการถึงองค์กรที่ไม่สามารถเข้าถึงอินเทอร์เน็ตและไม่ได้ใช้เวิลด์ไวด์เว็บเพื่อจัดระเบียบกระบวนการทางธุรกิจ นอกจากนี้ตลาด เทคโนโลยีสารสนเทศเต็มไปด้วยอุปกรณ์เครือข่ายและซอฟต์แวร์จากผู้ผลิตหลายรายพร้อมการรองรับความปลอดภัยของข้อมูลในตัว มีมาตรฐานคุ้มครอง โปรโตคอลเครือข่ายซึ่งเป็นพื้นฐานของฮาร์ดแวร์ที่สร้างขึ้นและ ผลิตภัณฑ์ซอฟต์แวร์ใช้เพื่อจัดระเบียบการโต้ตอบที่ปลอดภัยในเครือข่ายข้อมูลแบบเปิด

มาดูกันว่าคุณสามารถสร้างช่องทางการส่งข้อมูลที่ปลอดภัยผ่านอินเทอร์เน็ตได้อย่างไร

ปัญหาของการส่งข้อมูลที่ปลอดภัยบนเครือข่ายแบบเปิดมีการพูดคุยกันอย่างกว้างขวางในวรรณกรรมยอดนิยมและมวลชน:

เวิลด์ไวด์เว็บมีการขยายตัวอย่างต่อเนื่อง วิธีการส่งและประมวลผลข้อมูลกำลังได้รับการพัฒนา และอุปกรณ์สำหรับการสกัดกั้นข้อมูลที่ส่งและการเข้าถึงข้อมูลที่เป็นความลับก็มีความก้าวหน้ามากขึ้นเรื่อยๆ ปัจจุบันปัญหาในการสร้างความมั่นใจในการปกป้องข้อมูลจากการคัดลอก ทำลาย หรือแก้ไขข้อมูลโดยไม่ได้รับอนุญาตระหว่างการจัดเก็บ ประมวลผล และส่งผ่านช่องทางการสื่อสารกำลังกลายเป็นเรื่องเร่งด่วนมากขึ้น

การปกป้องข้อมูลระหว่างการส่งผ่าน ช่องเปิดการสื่อสารโดยใช้ก การเข้ารหัสแบบสมมาตรกล่าวถึงและปัญหาและแนวทางแก้ไขเมื่อใช้ลายเซ็นดิจิทัลอิเล็กทรอนิกส์ - เข้า

บทความนี้กล่าวถึงวิธีการโดยละเอียดในการรับรองความปลอดภัยของข้อมูลเมื่อส่งข้อมูลลับผ่านช่องทางการสื่อสารแบบเปิด

เพื่อปกป้องข้อมูลที่ส่งผ่านช่องทางการสื่อสารสาธารณะ มีการใช้มาตรการรักษาความปลอดภัยหลายอย่าง: ข้อมูลถูกเข้ารหัส แพ็กเก็ตได้รับข้อมูลการควบคุมเพิ่มเติม และใช้โปรโตคอลการแลกเปลี่ยนข้อมูลที่มีระดับความปลอดภัยที่เพิ่มขึ้น

ก่อนที่จะตัดสินใจว่าจะปกป้องข้อมูลที่ส่งอย่างไร จำเป็นต้องร่างขอบเขตของช่องโหว่ที่เป็นไปได้อย่างชัดเจน ระบุวิธีการดักจับ บิดเบือนหรือทำลายข้อมูล และวิธีการเชื่อมต่อกับช่องทางการสื่อสาร ตอบคำถามเกี่ยวกับเป้าหมายที่ผู้โจมตีกำลังติดตาม และพวกเขาสามารถใช้ช่องโหว่ที่มีอยู่เพื่อดำเนินการตามแผนได้อย่างไร

ข้อกำหนดเพิ่มเติมสำหรับช่องทางการส่งข้อมูลเชิงป้องกันที่นำมาใช้ ได้แก่:

การระบุและการรับรองความถูกต้องของฝ่ายที่มีปฏิสัมพันธ์

ขั้นตอนในการป้องกันการทดแทนฝ่ายใดฝ่ายหนึ่ง (การใช้อัลกอริธึมการเข้ารหัสคีย์สาธารณะ)

การควบคุมความสมบูรณ์ของข้อมูลที่ส่ง เส้นทางการส่งข้อมูล และระดับการป้องกันช่องทางการสื่อสาร

การกำหนดค่าและตรวจสอบคุณภาพของช่องทางการสื่อสาร

การบีบอัดข้อมูลที่ส่ง

การตรวจจับและแก้ไขข้อผิดพลาดในการส่งข้อมูลผ่านช่องทางการสื่อสาร

การลงทะเบียนการตรวจสอบและเหตุการณ์

การกู้คืนอัตโนมัติผลงาน.

มาสร้างแบบจำลองของผู้บุกรุกและแบบจำลองวัตถุที่ได้รับการป้องกันกันเถอะ (รูปที่ 1)

อัลกอริทึมการสร้างการเชื่อมต่อ

ในการใช้ช่องทางการส่งข้อมูลที่ปลอดภัย จะใช้โมเดลการโต้ตอบระหว่างไคลเอนต์และเซิร์ฟเวอร์

พิจารณาสองฝ่าย: เซิร์ฟเวอร์และไคลเอนต์ – เวิร์กสเตชันซึ่งต้องการสร้างการเชื่อมต่อกับเซิร์ฟเวอร์เพื่อใช้งานต่อไป

ในตอนแรกมีเพียงสองคีย์เท่านั้น: กุญแจสาธารณะและกุญแจส่วนตัวของเซิร์ฟเวอร์ ( ตกลงและ ซีเคเอส) และรหัสสาธารณะของเซิร์ฟเวอร์เป็นที่รู้จักของทุกคนและถูกส่งไปยังไคลเอนต์เมื่อเขาเข้าถึงเซิร์ฟเวอร์ รหัสส่วนตัวของเซิร์ฟเวอร์ถูกเก็บไว้ในความลับที่เข้มงวดที่สุดบนเซิร์ฟเวอร์

ไคลเอ็นต์เริ่มต้นการเชื่อมต่อ โดยจะสามารถเข้าถึงเซิร์ฟเวอร์ผ่านเครือข่ายทั่วโลกที่เซิร์ฟเวอร์นี้ใช้งานได้ โดยส่วนใหญ่ผ่านทางอินเทอร์เน็ต

ภารกิจหลักเมื่อเริ่มต้นการเชื่อมต่อคือการสร้างช่องทางการแลกเปลี่ยนข้อมูลระหว่างสองฝ่ายที่มีปฏิสัมพันธ์ ป้องกันความเป็นไปได้ของการปลอมแปลง และป้องกันสถานการณ์ของการทดแทนผู้ใช้ เมื่อมีการสร้างการเชื่อมต่อกับผู้ใช้รายหนึ่ง จากนั้นผู้เข้าร่วมอีกคนในระบบจะเชื่อมต่อกับ ด้านใดด้านหนึ่งของช่องและเริ่มข้อความที่เหมาะสมสำหรับผู้ใช้ที่ถูกต้องตามกฎหมายหรือส่งข้อความในนามของบุคคลอื่น

มีความจำเป็นต้องจัดให้มีความเป็นไปได้ที่ผู้โจมตีจะเชื่อมต่อได้ตลอดเวลาและทำซ้ำขั้นตอน "การจับมือ" ในช่วงเวลาที่กำหนด โดยระยะเวลาจะต้องกำหนดเป็นขั้นต่ำที่อนุญาต

โดยอาศัยสมมติฐานที่ว่า ซีเคเอสและ ตกลงได้ถูกสร้างขึ้นแล้วและ ตกลงทุกคนรู้และ ซีเคเอส– เฉพาะเซิร์ฟเวอร์เท่านั้นที่เราได้รับอัลกอริทึมต่อไปนี้:

1. ไคลเอนต์ส่งคำขอการเชื่อมต่อไปยังเซิร์ฟเวอร์

2. เซิร์ฟเวอร์เริ่มแอปพลิเคชันโดยผ่านบางส่วน ข้อความพิเศษสำหรับแอปพลิเคชันไคลเอนต์ที่ติดตั้งไว้ล่วงหน้าซึ่งมีรหัสสาธารณะของเซิร์ฟเวอร์เป็นแบบฮาร์ดโค้ด

3. ลูกค้าสร้างคีย์ (สาธารณะและส่วนตัว) เพื่อทำงานกับเซิร์ฟเวอร์ ( โอเคซีและ ซ.เค).

4. ไคลเอนต์สร้างคีย์เซสชั่น ( แคนซัส) (คีย์เข้ารหัสข้อความแบบสมมาตร)

5. ไคลเอนต์ส่งส่วนประกอบต่อไปนี้ไปยังเซิร์ฟเวอร์:

รหัสสาธารณะของลูกค้า ( โอเคซี);

คีย์เซสชั่น;

ข้อความสุ่ม(เรียกมันว่า เอ็กซ์) เข้ารหัสด้วยกุญแจสาธารณะของเซิร์ฟเวอร์โดยใช้อัลกอริทึม อาร์เอสเอ.

6. เซิร์ฟเวอร์ประมวลผลข้อความที่ได้รับและส่งข้อความตอบกลับ เอ็กซ์, เข้ารหัสด้วยคีย์เซสชัน (การเข้ารหัสแบบสมมาตร) + เข้ารหัสด้วยคีย์สาธารณะของไคลเอ็นต์ ( การเข้ารหัสแบบไม่สมมาตรเช่น อัลกอริทึม อาร์เอสเอ) + ลงนามโดยรหัสส่วนตัวของเซิร์ฟเวอร์ ( อาร์เอสเอ, ดีเอสเอ, GOST) (นั่นคือ หากเราได้รับ X อีกครั้งในฝั่งไคลเอ็นต์หลังจากการถอดรหัส นั่นหมายความว่า:

ข้อความมาจากเซิร์ฟเวอร์ (ลายเซ็น – ซีเคเอส);

เซิร์ฟเวอร์ยอมรับของเรา โอเคซี(และเข้ารหัสด้วยรหัสของเรา)

เซิร์ฟเวอร์ได้รับการยอมรับ แคนซัส(เข้ารหัสข้อความด้วยคีย์นี้)

7. ลูกค้าได้รับข้อความนี้ ตรวจสอบลายเซ็น และถอดรหัสข้อความที่ได้รับ หากเป็นผลมาจากการดำเนินการย้อนกลับทั้งหมด หากเราได้รับข้อความที่เหมือนกับข้อความที่ส่งไปยังเซิร์ฟเวอร์โดยสิ้นเชิง เอ็กซ์จึงถือว่ามีการติดตั้งช่องทางการแลกเปลี่ยนข้อมูลที่ปลอดภัยอย่างถูกต้องและพร้อมในการใช้งานและฟังก์ชั่นต่างๆ ครบถ้วน

8. ต่อจากนั้นทั้งสองฝ่ายเริ่มแลกเปลี่ยนข้อความซึ่งลงนามด้วยคีย์ส่วนตัวของผู้ส่งและเข้ารหัสด้วยคีย์เซสชัน

แผนภาพของอัลกอริธึมการสร้างการเชื่อมต่อแสดงไว้ในรูปที่ 1 2.

อัลกอริทึมในการเตรียมข้อความเพื่อส่งไปยังช่องทางที่ปลอดภัย

การกำหนดปัญหามีดังนี้: อินพุตของอัลกอริทึมคือข้อความต้นฉบับ (เปิด) และที่เอาต์พุตผ่านการแปลงการเข้ารหัสเราได้รับไฟล์ที่ปิดและลงนาม งานหลักที่ได้รับมอบหมายให้กับอัลกอริธึมนี้คือเพื่อให้แน่ใจว่าการส่งข้อความมีความปลอดภัยและให้การป้องกันในช่องสัญญาณที่ไม่มีการป้องกัน

นอกจากนี้ยังจำเป็นต้องแนะนำความสามารถในการป้องกันการเปิดเผยข้อมูลเมื่อผู้โจมตีดักจับข้อความ เครือข่ายเปิดอยู่ ผู้ใช้ใดๆ บนเครือข่ายนี้สามารถสกัดกั้นข้อความใดๆ ที่ส่งผ่านดาต้าลิงค์ได้ แต่ด้วยการป้องกันที่มีอยู่ในอัลกอริธึมนี้ ข้อมูลที่ได้รับจากผู้โจมตีจะไม่มีประโยชน์สำหรับเขาเลย

โดยปกติแล้ว จำเป็นต้องจัดเตรียมตัวเลือกในการเปิดโดยการค้นหาอย่างละเอียดถี่ถ้วน แต่จากนั้นก็จำเป็นต้องคำนึงถึงเวลาที่ใช้ในการเปิดซึ่งคำนวณด้วยวิธีที่ทราบ และใช้ความยาวคีย์ที่เหมาะสมซึ่งรับประกันการไม่เปิดเผยข้อมูล ของข้อมูลที่ครอบคลุมในช่วงเวลาที่กำหนด

นอกจากนี้ยังมีความเป็นไปได้ที่อีกฟากหนึ่งของช่อง (ฝั่งรับ) อาจมีผู้โจมตีเข้ามาแทนที่ตัวแทนทางกฎหมาย ด้วยอัลกอริธึมนี้ ข้อความที่ตกไปอยู่ในมือของผู้โจมตีได้อย่างง่ายดายก็จะ “ไม่สามารถอ่านได้” เช่นกัน เนื่องจากการปลอมแปลงไม่ทราบคีย์สาธารณะและส่วนตัวของบุคคลที่เขาปลอมแปลง เช่นเดียวกับคีย์เซสชัน

อัลกอริทึมสามารถนำไปใช้ได้ดังนี้ (รูปที่ 3):

ข้อความต้นฉบับถูกบีบอัดโดยใช้อัลกอริธึม ZIP

ควบคู่ไปกับกระบวนการนี้ ข้อความต้นฉบับจะถูกลงนามด้วยกุญแจสาธารณะของผู้รับ

ข้อความที่บีบอัดถูกเข้ารหัส คีย์สมมาตรเซสชั่นคีย์นี้ก็อยู่ที่ฝั่งรับเช่นกัน

ถูกเพิ่มลงในข้อความที่เข้ารหัสและบีบอัด ลายเซ็นดิจิทัลซึ่งระบุผู้ส่งโดยไม่ซ้ำกัน

ข้อความพร้อมที่จะส่งและสามารถส่งผ่านช่องทางการสื่อสารได้

อัลกอริทึมสำหรับการประมวลผลข้อความเมื่อได้รับจากช่องทางที่ปลอดภัย

ข้อมูลของอัลกอริธึมเป็นข้อความที่เข้ารหัส บีบอัด และลงนาม ซึ่งเราได้รับผ่านช่องทางการสื่อสาร งานของอัลกอริธึมคือการได้รับข้อความธรรมดาต้นฉบับโดยใช้การแปลงการเข้ารหัสลับแบบย้อนกลับ ตรวจสอบความถูกต้องของข้อความและผู้เขียน

เพราะ งานหลักระบบ - สร้างช่องทางที่ปลอดภัยบนสายการสื่อสารที่ไม่ปลอดภัย โดยแต่ละข้อความจะผ่าน การเปลี่ยนแปลงที่แข็งแกร่งและดำเนินการข้อมูลการควบคุมและการจัดการที่เกี่ยวข้องด้วย กระบวนการย้อนกลับข้อความต้นฉบับยังต้องใช้เวลาในการแปลงค่อนข้างนาน และใช้อัลกอริธึมการเข้ารหัสที่ทันสมัยที่เกี่ยวข้องกับการดำเนินการกับจำนวนที่สูงมาก

หากคุณต้องการให้มั่นใจถึงการป้องกันสูงสุดสำหรับการส่งข้อความผ่านช่องทางที่ปลอดภัย คุณต้องหันไปดำเนินการที่ค่อนข้างใช้เวลานานและใช้ทรัพยากรมาก แม้ว่าเราจะได้รับความปลอดภัย แต่เราก็จะสูญเสียความเร็วในการประมวลผลข้อความที่ส่งต่อ

นอกจากนี้ จำเป็นต้องคำนึงถึงเวลาและต้นทุนเครื่องจักรเพื่อรักษาความน่าเชื่อถือของการสื่อสาร (การตรวจสอบโดยฝ่ายต่างๆ ของกันและกัน) และสำหรับการแลกเปลี่ยนข้อมูลการควบคุมและการจัดการ

อัลกอริทึมสำหรับการประมวลผลข้อความเมื่อรับจากช่องทางที่ปลอดภัย (รูปที่ 4):

ลายเซ็นดิจิทัลจะถูกแยกออกจากข้อความที่เข้ารหัส บีบอัด และลงนามที่ได้รับ

ข้อความที่ไม่มีลายเซ็นดิจิทัลจะถูกถอดรหัสด้วยคีย์เซสชัน

ข้อความที่ถอดรหัสจะผ่านขั้นตอนการคลายซิปโดยใช้อัลกอริธึม ZIP เป็นต้น

ข้อความที่ได้รับจากการดำเนินการสองครั้งก่อนหน้านี้ใช้เพื่อตรวจสอบลายเซ็นดิจิทัลของข้อความ

ที่ผลลัพธ์ของอัลกอริทึม เรามีข้อความเปิดต้นฉบับและผลลัพธ์ของการตรวจสอบลายเซ็น

อัลกอริธึมลายเซ็นข้อความ

มาดูอัลกอริทึมการเซ็นข้อความให้ละเอียดยิ่งขึ้น เราจะดำเนินการต่อจากสมมติฐานที่ว่าคีย์สาธารณะและคีย์ส่วนตัวของทั้งสองฝ่ายที่แลกเปลี่ยนข้อมูลได้ถูกสร้างขึ้นแล้ว และคีย์ส่วนตัวจะถูกเก็บไว้กับเจ้าของทันที และคีย์สาธารณะจะถูกส่งไปยังกันและกัน

เนื่องจากข้อความต้นฉบับสามารถมีขนาดได้ไม่จำกัดและในแต่ละครั้งมีขนาดไม่คงที่ และอัลกอริธึมลายเซ็นดิจิทัลต้องการบล็อกข้อมูลที่มีความยาวคงที่ที่แน่นอนสำหรับการดำเนินการ ค่าฟังก์ชันแฮชจากข้อความนี้จะถูกนำมาใช้ในการแปลงข้อความทั้งหมด เพื่อแสดงความยาวที่กำหนดไว้ ด้วยเหตุนี้เราจึงได้รับการแสดงข้อความเนื่องจากคุณสมบัติหลักของฟังก์ชันแฮช: เป็นแบบทางเดียวและจะไม่สามารถกู้คืนข้อความต้นฉบับจากจอแสดงผลผลลัพธ์ได้ อัลกอริธึมเป็นไปไม่ได้ที่จะเลือกข้อความใด ๆ ที่มีค่าฟังก์ชันแฮชตรงกับข้อความที่พบก่อนหน้านี้ สิ่งนี้ไม่อนุญาตให้ผู้โจมตีแทนที่ข้อความได้อย่างง่ายดาย เนื่องจากค่าของฟังก์ชันแฮชจะเปลี่ยนไปทันที และลายเซ็นที่ตรวจสอบแล้วจะไม่ตรงกับมาตรฐาน

หากต้องการค้นหาค่าฟังก์ชันแฮช คุณสามารถใช้อัลกอริธึมการแฮชที่รู้จักกันดี ( SHA, MD4, MD5, GOSTฯลฯ) ซึ่งช่วยให้คุณได้รับบล็อกข้อมูลที่มีความยาวคงที่ที่เอาต์พุต ด้วยบล็อกนี้อัลกอริธึมลายเซ็นดิจิทัลจะทำงานได้ อัลกอริทึมสามารถใช้เป็นอัลกอริธึมลายเซ็นดิจิทัลอิเล็กทรอนิกส์ได้ ดีเอสเอ, อาร์เอสเอ, เอล กามาลฯลฯ

ให้เราอธิบายอัลกอริธึมลายเซ็นข้อความทีละจุด (รูปที่ 5):

การป้อนข้อมูลของอัลกอริทึมทั่วไปคือข้อความต้นฉบับที่มีความยาวเท่าใดก็ได้

คำนวณค่าฟังก์ชันแฮชสำหรับข้อความที่กำหนด

ส.ส;

โดยใช้ข้อมูลที่ได้รับจะมีการคำนวณค่า ส.สข้อความทั้งหมด

ที่เอาต์พุตของอัลกอริทึม เรามีลายเซ็นดิจิทัลของข้อความ ซึ่งจะถูกส่งไปแนบกับแพ็กเก็ตข้อมูลที่ส่งไปยังช่องทางการแลกเปลี่ยนข้อมูล

อัลกอริธึมการตรวจสอบลายเซ็น

อัลกอริธึมได้รับองค์ประกอบสองส่วนเป็นอินพุต: ข้อความต้นฉบับของข้อความและลายเซ็นดิจิทัล นอกจากนี้ ข้อความต้นฉบับสามารถมีขนาดไม่จำกัดและเปลี่ยนแปลงได้ในแต่ละครั้ง ในขณะที่ลายเซ็นดิจิทัลจะมีความยาวคงที่เสมอ อัลกอริธึมนี้จะค้นหาฟังก์ชันแฮชของข้อความ คำนวณลายเซ็นดิจิทัล และเปรียบเทียบกับข้อมูลที่ได้รับเป็นอินพุต

ที่เอาต์พุตของอัลกอริทึม เราจะได้ผลลัพธ์ของการตรวจสอบลายเซ็นดิจิทัล ซึ่งสามารถมีค่าได้เพียงสองค่าเท่านั้น: “ลายเซ็นสอดคล้องกับต้นฉบับ ข้อความเป็นของแท้” หรือ “ลายเซ็นของข้อความไม่ถูกต้อง ความสมบูรณ์ ความถูกต้อง หรือผู้เขียนข้อความนั้นน่าสงสัย”ค่าเอาท์พุตของอัลกอริธึมนี้สามารถนำไปใช้เพิ่มเติมในระบบสนับสนุนแชนเนลที่ปลอดภัยได้

ให้เราอธิบายอัลกอริทึมสำหรับการตรวจสอบลายเซ็นข้อความทีละจุด (รูปที่ 6):

การป้อนข้อมูลของอัลกอริทึมทั่วไปคือข้อความต้นฉบับที่มีความยาวเท่าใดก็ได้และลายเซ็นดิจิทัลของข้อความนี้ที่มีความยาวคงที่

คำนวณค่าฟังก์ชันแฮชจากข้อความที่กำหนด

การแสดงข้อความผลลัพธ์ที่มีความยาวคงที่จะเข้าสู่บล็อกการประมวลผลอัลกอริทึมถัดไป

ลายเซ็นดิจิทัลที่มาจากอินพุตของอัลกอริทึมทั่วไปจะถูกส่งไปยังบล็อกเดียวกัน

นอกจากนี้อินพุตของบล็อกนี้ (การคำนวณลายเซ็นดิจิทัล) ยังได้รับรหัสลับ (ส่วนตัว) ซึ่งใช้เพื่อค้นหา ส.ส;

การใช้ข้อมูลที่ได้รับจะคำนวณค่าของลายเซ็นดิจิทัลอิเล็กทรอนิกส์ของข้อความทั้งหมด

เราได้รับลายเซ็นดิจิทัลของข้อความเมื่อเปรียบเทียบกับ ส.สเมื่อได้รับเป็นอินพุตของอัลกอริทึมทั่วไป เราสามารถสรุปเกี่ยวกับความน่าเชื่อถือของข้อความได้

ที่ผลลัพธ์ของอัลกอริธึม เราจะได้ผลลัพธ์ของการตรวจสอบลายเซ็นดิจิทัล

การโจมตีที่เป็นไปได้ต่อโครงการที่เสนอเพื่อใช้ช่องทางการสื่อสารที่ปลอดภัย

มาดูตัวอย่างที่พบบ่อยที่สุดของการโจมตีที่เป็นไปได้ในช่องทางการส่งข้อมูลที่ปลอดภัย

ขั้นแรก คุณต้องตัดสินใจว่าจะเชื่อถืออะไรและใครได้บ้าง เพราะถ้าคุณไม่ไว้ใจใครหรืออะไรก็ตาม ก็ไม่มีประโยชน์ที่จะเขียนโปรแกรมดังกล่าวเพื่อรองรับการแลกเปลี่ยนข้อมูลผ่านเครือข่ายทั่วโลก

เราเชื่อมั่นในตัวเองตลอดจนซอฟต์แวร์ที่ติดตั้งบนเวิร์กสเตชัน

เมื่อใช้เพื่อสร้างการเชื่อมต่อกับเซิร์ฟเวอร์เบราว์เซอร์ ( อินเทอร์เน็ตเอ็กซ์พลอเรอร์หรือ Netscape Navigator) เราเชื่อถือเบราว์เซอร์นี้และไว้วางใจให้ตรวจสอบใบรับรองของเว็บไซต์ที่เราเยี่ยมชม

หลังจากตรวจสอบลายเซ็นบนแอปเพล็ตแล้วคุณก็วางใจได้ ตกลงซึ่งฝังอยู่ในข้อมูลหรือโปรแกรม (แอปเพล็ต) ที่ดาวน์โหลดจากเซิร์ฟเวอร์

ครอบครอง ตกลงที่เราไว้วางใจ เราสามารถเริ่มทำงานกับเซิร์ฟเวอร์ต่อไปได้

หากระบบถูกสร้างขึ้นโดยใช้แอปพลิเคชันไคลเอ็นต์ คุณต้องเชื่อถือซอฟต์แวร์ไคลเอ็นต์ที่ติดตั้งไว้ หลังจากนั้นด้วยการใช้ลูกโซ่ที่คล้ายกันที่ให้ไว้ข้างต้น เราสามารถเชื่อถือเซิร์ฟเวอร์ที่สร้างการเชื่อมต่อได้

การโจมตีที่เป็นไปได้

1. เมื่อโอนแล้ว ตกลง- โดยหลักการแล้ว ทุกคนสามารถเข้าถึงได้ ดังนั้นผู้โจมตีจะสกัดกั้นได้ไม่ยาก ครอบครอง ตกลงตามทฤษฎีแล้วสามารถคำนวณได้ ซีเคเอส- จำเป็นต้องใช้คีย์เข้ารหัสที่มีความยาวเพียงพอเพื่อรักษาความลับในช่วงเวลาที่กำหนด

2. หลังจากโอนจากเซิร์ฟเวอร์ ตกลงและก่อนที่ลูกค้าจะส่งของ โอเคซีและ แคนซัส- ถ้าในรุ่นของพวกเขา ( โอเคซี, ซ.เคและ แคนซัส) มีการใช้เครื่องกำเนิดไฟฟ้าที่อ่อนแอ ตัวเลขสุ่มคุณสามารถลองทำนายทั้งสามได้ พารามิเตอร์ที่ระบุหรืออย่างใดอย่างหนึ่ง

เพื่อขับไล่การโจมตีนี้ จำเป็นต้องสร้างตัวเลขสุ่มที่ตรงตามข้อกำหนดหลายประการ ตัวอย่างเช่น เป็นไปไม่ได้ที่จะใช้ตัวจับเวลาเพื่อสร้างตัวเลขสุ่ม เนื่องจากผู้โจมตีได้ดักจับข้อความแรก ( ตกลงจากเซิร์ฟเวอร์) สามารถตั้งเวลาส่งแพ็กเก็ตได้อย่างแม่นยำระดับวินาที หากตัวจับเวลาเริ่มทำงานทุก ๆ มิลลิวินาที จะต้องค้นหาค่าเพียง 60,000 ค่าเท่านั้น (60 วินาที _ 1,000 มิลลิวินาที) เพื่อเปิด

ในการสร้างตัวเลขสุ่ม จำเป็นต้องใช้พารามิเตอร์ที่ไม่สามารถเข้าถึงได้โดยผู้โจมตี (คอมพิวเตอร์ของเขา) เช่น หมายเลขกระบวนการหรือพารามิเตอร์ระบบอื่น ๆ (เช่น หมายเลขประจำตัวคำอธิบาย)

3. เมื่อส่งแพ็กเก็ตที่มี โอเคซี, แคนซัส, เอ็กซ์, เข้ารหัส ตกลง- คุณต้องมีการเปิดเผยข้อมูลที่ดักจับได้ ซีเคเอส. การโจมตีครั้งนี้ลงมาสู่การโจมตีที่กล่าวถึงข้างต้น (select ซีเคเอส- ด้วยตัวฉันเอง ข้อมูลลับที่ส่งไปยังเซิร์ฟเวอร์ไม่มีประโยชน์ต่อผู้โจมตี

4. เมื่อส่งข้อความทดสอบจากเซิร์ฟเวอร์ไปยังไคลเอนต์ เอ็กซ์, เข้ารหัส แคนซัสและ โอเคซีและลงนาม ซีเคเอส- ในการถอดรหัสข้อความที่ถูกดักคุณต้องรู้และ โอเคซี, และ แคนซัสซึ่งจะทราบได้หากมีการโจมตีอย่างใดอย่างหนึ่งข้างต้นเกิดขึ้นหลังจากที่ศัตรูรู้ตัวแล้ว ซีเคเอส.

แต่การถอดรหัสข้อความทดสอบไม่ได้น่ากลัวมากนัก อันตรายที่ยิ่งใหญ่กว่านั้นคือความเป็นไปได้ในการปลอมแปลงข้อความที่ส่ง เมื่อผู้โจมตีสามารถแอบอ้างเป็นเซิร์ฟเวอร์ได้ เพื่อทำเช่นนี้เขาจำเป็นต้องรู้ ซีเคเอสเพื่อลงนามในแพ็คเกจและกุญแจทั้งหมดอย่างถูกต้อง แคนซัสและ โอเคซีเหมือนข้อความนั้นเอง เอ็กซ์เพื่อให้ประกอบบรรจุภัณฑ์ปลอมได้อย่างถูกต้อง

หากจุดใดจุดหนึ่งเหล่านี้ถูกละเมิด ระบบจะถือว่าถูกบุกรุกและไม่สามารถให้บริการต่อไปได้ การทำงานที่ปลอดภัยลูกค้า.

ดังนั้นเราจึงได้ดูการโจมตีที่เป็นไปได้ในขั้นตอนของการดำเนินการตามขั้นตอน "การจับมือ" (HandShake) ให้เราอธิบายการโจมตีที่สามารถเกิดขึ้นได้ระหว่างการส่งข้อมูลผ่านช่องทางของเรา

เมื่อสกัดกั้นข้อมูล ผู้โจมตีสามารถอ่านข้อมูลได้ ข้อความธรรมดาถ้าเขารู้เท่านั้น แคนซัส- ผู้โจมตีสามารถคาดเดาหรือเดาได้โดยลองใช้ค่าที่เป็นไปได้ทั้งหมด แม้ว่าฝ่ายตรงข้ามจะรู้ข้อความนั้น (นั่นคือ เขารู้แน่ชัดว่าข้อความธรรมดานั้นมีลักษณะอย่างไรซึ่งสอดคล้องกับโค้ดที่เขาสกัดกั้น) เขาจะไม่สามารถระบุคีย์การเข้ารหัสได้อย่างชัดเจน เนื่องจากข้อความนั้นอยู่ภายใต้อัลกอริธึมการบีบอัด

นอกจากนี้ยังเป็นไปไม่ได้ที่จะใช้การโจมตีแบบ "ดึงคำที่เป็นไปได้" เนื่องจากคำใดๆ จะมีลักษณะแตกต่างกันในแต่ละข้อความ เนื่องจากการเก็บถาวรเกี่ยวข้องกับการผสมข้อมูล ซึ่งคล้ายกับสิ่งที่เกิดขึ้นเมื่อคำนวณค่าแฮช ข้อมูลก่อนหน้านี้จึงมีอิทธิพลต่อลักษณะของบล็อกข้อมูลถัดไป

จากสิ่งที่อธิบายไว้ ไม่ว่าในกรณีใด ผู้โจมตีจะสามารถใช้การโจมตีโดยอาศัยการค้นหาค่าคีย์ที่เป็นไปได้ทั้งหมดอย่างละเอียดถี่ถ้วนเท่านั้น เพื่อเพิ่มความต้านทานต่อการโจมตีประเภทนี้ จำเป็นต้องขยายช่วงของค่า แคนซัส- เมื่อใช้คีย์ 1024 บิต ช่วงของค่าที่เป็นไปได้จะเพิ่มขึ้นเป็น 2 1024

ในการเขียนหรือแทนที่ข้อความที่ส่งผ่านช่องทางการสื่อสาร ผู้โจมตีจำเป็นต้องรู้คีย์ส่วนตัวของทั้งสองฝ่ายที่เกี่ยวข้องกับการแลกเปลี่ยนหรือรู้หนึ่งในสอง คีย์ส่วนตัว (แซดเค- แต่ในกรณีนี้เขาจะสามารถปลอมข้อความไปในทิศทางเดียวเท่านั้นขึ้นอยู่กับใคร แซดเคเขารู้ เขาสามารถทำหน้าที่เป็นผู้ส่ง

เมื่อพยายามปลอมแปลงฝ่ายใดฝ่ายหนึ่ง กล่าวคือ เมื่อพยายามปลอมตัวเป็นผู้เข้าร่วมตามกฎหมายในการแลกเปลี่ยนหลังจากสร้างเซสชันการสื่อสาร เขาจำเป็นต้องรู้ แคนซัสและ แซดเค(ดูกรณีที่กล่าวถึงก่อนหน้านี้) ถ้าไม่ แคนซัส, ก็ไม่เช่นกัน แซดเคบุคคลที่เขาต้องการเชื่อมต่อกับช่องทางการสื่อสารนั้นไม่เป็นที่รู้จักของผู้โจมตีจากนั้นระบบจะรู้ทันทีและการทำงานเพิ่มเติมกับแหล่งที่ถูกบุกรุกจะหยุดลง

ในช่วงเริ่มต้นของการทำงานเมื่อเชื่อมต่อกับเซิร์ฟเวอร์อาจมีการโจมตีเล็กน้อย: การปลอมแปลงเซิร์ฟเวอร์ DNS ไม่สามารถป้องกันตัวเองจากมันได้ การแก้ปัญหานี้เป็นความรับผิดชอบของผู้ดูแลระบบเซิร์ฟเวอร์ DNS ที่จัดการโดยผู้ให้บริการอินเทอร์เน็ต สิ่งเดียวที่สามารถช่วยคุณได้คือขั้นตอนที่อธิบายไว้ข้างต้นในการตรวจสอบใบรับรองของไซต์ด้วยเบราว์เซอร์เพื่อยืนยันว่ามีการเชื่อมต่อกับเซิร์ฟเวอร์ที่ต้องการ

บทสรุป

บทความนี้กล่าวถึงวิธีการสร้างช่องทางการรับส่งข้อมูลที่ปลอดภัยเพื่อให้แน่ใจว่ามีปฏิสัมพันธ์ระหว่างระบบคอมพิวเตอร์ขององค์กรแบบกระจาย

โปรโตคอลได้รับการพัฒนาเพื่อสร้างและรักษาการเชื่อมต่อที่ปลอดภัย มีการเสนออัลกอริธึมเพื่อให้มั่นใจว่าการป้องกันการส่งข้อมูล มีการวิเคราะห์ช่องโหว่ที่เป็นไปได้ของแผนการโต้ตอบที่พัฒนาขึ้น

เทคโนโลยีที่คล้ายกันสำหรับการจัดการการเชื่อมต่อที่ปลอดภัยนั้นถูกจัดระเบียบโดยโปรโตคอล เครือข่ายเอสเอสแอล นอกจากนี้ เครือข่ายส่วนตัวเสมือน (VPN) ยังถูกสร้างขึ้นตามหลักการที่นำเสนอ

วรรณกรรม

1. Medvedovsky I. D. , Semyanov P. V. , Platonov V. V. การโจมตีทางอินเทอร์เน็ต - เซนต์ปีเตอร์สเบิร์ก: สำนักพิมพ์ "DMK" 2542 - 336 หน้า

2. Karve A. โครงสร้างพื้นฐานคีย์สาธารณะ LAN/Journal of Network Solutions (ฉบับภาษารัสเซีย), 8, 1997

3. Melnikov Yu. N. ลายเซ็นดิจิทัลอิเล็กทรอนิกส์ ความสามารถในการป้องกัน ข้อมูลลับหมายเลข 4 (6), 1995, น. 35–47.

4. Terenin A. A. , Melnikov Yu. การสร้างช่องทางที่ปลอดภัยในเครือข่าย เอกสารการสัมมนา "ความปลอดภัยของข้อมูล - ทางตอนใต้ของรัสเซีย", Taganrog, 28-30 มิถุนายน 2543

5. Terenin A. A. การพัฒนาอัลกอริธึมสำหรับการสร้างช่องทางที่ปลอดภัยในเครือข่ายเปิด ระบบอัตโนมัติและเทคโนโลยีที่ทันสมัย – สำนักพิมพ์ “อาคารเครื่องจักร”, ฉบับที่ 6, 2544, หน้า. 5–12.

6. Terenin A. A. สร้างการวิเคราะห์การโจมตีที่เป็นไปได้บนช่องทางที่ปลอดภัยในเครือข่ายเปิด โดยทางโปรแกรม- วัสดุของการประชุม XXII ของนักวิทยาศาสตร์รุ่นเยาว์ของคณะกลศาสตร์และคณิตศาสตร์ของมหาวิทยาลัยแห่งรัฐมอสโก, มอสโก,17–22 เมษายน พ.ศ. 2543

งานการติดตั้งเครือข่ายองค์กรของบริษัทภายในอาคารเดียวสามารถแก้ไขได้ค่อนข้างง่าย อย่างไรก็ตาม ปัจจุบันโครงสร้างพื้นฐานของบริษัทต่างๆ ได้กระจายแผนกต่างๆ ของบริษัทตามภูมิศาสตร์แล้ว การใช้เครือข่ายองค์กรที่ปลอดภัยในกรณีนี้เป็นงานที่ซับซ้อนกว่า ในกรณีเช่นนี้ มักใช้เซิร์ฟเวอร์ VPN ที่ปลอดภัย

แนวคิดของการสร้างเครือข่าย VPN ที่ปลอดภัยเสมือน

แนวคิดในการสร้างเครือข่ายเสมือน VPN คือ ความคิดง่ายๆ— หากมี 2 โหนดในเครือข่ายทั่วโลกที่ต้องการแลกเปลี่ยนข้อมูล จะต้องสร้างอุโมงค์ความปลอดภัยเสมือนระหว่างโหนดเหล่านั้นเพื่อให้มั่นใจถึงความสมบูรณ์และการรักษาความลับของข้อมูลที่ส่งผ่านเครือข่ายแบบเปิด

แนวคิดพื้นฐานและฟังก์ชันของเครือข่าย VPN

เมื่อมีการเชื่อมต่อระหว่างเครือข่ายท้องถิ่นขององค์กรกับอินเทอร์เน็ต จะเกิดขึ้น 2 ประเภท:

- การเข้าถึงทรัพยากรเครือข่ายท้องถิ่นโดยไม่ได้รับอนุญาตผ่านการเข้าสู่ระบบ

- การเข้าถึงข้อมูลโดยไม่ได้รับอนุญาตเมื่อส่งผ่าน เครือข่ายเปิดอินเทอร์เน็ต

การปกป้องข้อมูลระหว่างการส่งผ่านช่องทางเปิดจะขึ้นอยู่กับการใช้งานเครือข่าย VPN เสมือนที่ปลอดภัย VPN เครือข่ายที่ปลอดภัยเสมือนคือการเชื่อมต่อระหว่างเครือข่ายท้องถิ่นและพีซีแต่ละเครื่องผ่านเครือข่ายเปิดเป็นเครือข่ายเสมือนเดียว เครือข่ายองค์กร- เครือข่าย VPN ช่วยให้สามารถใช้อุโมงค์ VPN เพื่อสร้างการเชื่อมต่อระหว่างสำนักงาน สาขา และผู้ใช้ระยะไกล ขณะเดียวกันก็ส่งข้อมูลได้อย่างปลอดภัย (รูปที่ 1)

รูปที่ - 1

อุโมงค์ VPN คือการเชื่อมต่อที่ส่งผ่านเครือข่ายเปิดซึ่งมีการส่งแพ็กเก็ตข้อมูลที่ป้องกันด้วยการเข้ารหัส การปกป้องข้อมูลระหว่างการส่งผ่านอุโมงค์ VPN นั้นมีการใช้งานตามงานต่อไปนี้:

- การเข้ารหัสลับของข้อมูลที่ขนส่ง

- การรับรองความถูกต้องของผู้ใช้ เครือข่ายเสมือน

- การตรวจสอบความสมบูรณ์และความถูกต้องของข้อมูลที่ส่ง

ไคลเอนต์ VPNเป็นซอฟต์แวร์หรือฮาร์ดแวร์ที่ซับซ้อนที่ทำงานบนพื้นฐาน คอมพิวเตอร์ส่วนบุคคล- ซอฟต์แวร์เครือข่ายได้รับการแก้ไขเพื่อใช้การเข้ารหัสและการตรวจสอบการรับส่งข้อมูล

เซิร์ฟเวอร์วีพีเอ็น- อาจเป็นซอฟต์แวร์หรือฮาร์ดแวร์ที่ซับซ้อนที่ใช้ฟังก์ชันเซิร์ฟเวอร์ ช่วยปกป้องเซิร์ฟเวอร์จากการเข้าถึงโดยไม่ได้รับอนุญาตจากเครือข่ายอื่น ตลอดจนจัดระเบียบเครือข่ายเสมือนระหว่างไคลเอนต์ เซิร์ฟเวอร์ และเกตเวย์

เกตเวย์ความปลอดภัย VPN — อุปกรณ์เครือข่ายเชื่อมต่อกับ 2 เครือข่ายและใช้ฟังก์ชันการตรวจสอบสิทธิ์และการเข้ารหัสสำหรับโฮสต์จำนวนมากที่อยู่เบื้องหลัง

สาระสำคัญของการขุดอุโมงค์คือการห่อหุ้ม (แพ็ค) ข้อมูลเข้าไป แพ็คเกจใหม่- แพ็กเก็ตโปรโตคอลระดับต่ำกว่าจะถูกวางไว้ในช่องข้อมูลของแพ็กเก็ตโปรโตคอลที่สูงกว่าหรือระดับเดียวกัน (รูปที่ 2) กระบวนการห่อหุ้มไม่ได้ป้องกันการปลอมแปลงหรือการเข้าถึงโดยไม่ได้รับอนุญาต แต่ปกป้องการรักษาความลับของข้อมูลที่ห่อหุ้ม

รูปที่ - 2

รูปที่ - 2

เมื่อแพ็กเก็ตมาถึงจุดสิ้นสุด ช่องเสมือนแพ็กเก็ตต้นทางภายในจะถูกแยกออกมาถอดรหัสและใช้งานต่อไปตามเครือข่ายภายใน (รูปที่ 3)

รูปที่ - 3

รูปที่ - 3

การห่อหุ้มยังช่วยแก้ปัญหาข้อขัดแย้งระหว่างที่อยู่สองแห่งระหว่างเครือข่ายท้องถิ่น

ตัวเลือกสำหรับการสร้างช่องทางที่ปลอดภัยเสมือน

เมื่อสร้าง VPN มีสองวิธียอดนิยม (รูปที่ 4):

- ช่องสัญญาณความปลอดภัยเสมือนระหว่างเครือข่ายท้องถิ่น (ช่อง LAN-LAN)

- ช่องสัญญาณความปลอดภัยเสมือนระหว่างเครือข่ายท้องถิ่นและโฮสต์ (ช่อง Client-LAN)

รูปที่ - 4

รูปที่ - 4

วิธีการเชื่อมต่อแรกช่วยให้คุณสามารถเปลี่ยนช่องสัญญาณเฉพาะที่มีราคาแพงระหว่างกันได้ โหนดแยกกันและสร้างช่องทางที่ปลอดภัยที่ทำงานอย่างต่อเนื่องระหว่างกัน ที่นี่ เกตเวย์ความปลอดภัยทำหน้าที่เป็นอินเทอร์เฟซระหว่างเครือข่ายท้องถิ่นและทันเนล ธุรกิจจำนวนมากใช้ VPN ประเภทนี้เพื่อแทนที่หรือเสริม

จำเป็นต้องใช้วงจรที่สองเพื่อเชื่อมต่อกับผู้ใช้มือถือหรือระยะไกล การสร้างทันเนลเริ่มต้นโดยไคลเอนต์

จากมุมมองด้านความปลอดภัยของข้อมูลมากที่สุด ตัวเลือกที่ดีที่สุดเป็นช่องทางที่ปลอดภัยระหว่างจุดสิ้นสุดการเชื่อมต่อ อย่างไรก็ตาม ตัวเลือกนี้นำไปสู่การกระจายอำนาจการจัดการและความซ้ำซ้อนของทรัพยากร เนื่องจากคุณจำเป็นต้องติดตั้ง VPN บนคอมพิวเตอร์ทุกเครื่องบนเครือข่าย หากเครือข่ายท้องถิ่นที่เป็นส่วนหนึ่งของเครือข่ายเสมือนไม่ต้องการการป้องกันการรับส่งข้อมูล จุดสิ้นสุดในฝั่งเครือข่ายท้องถิ่นอาจเป็นเราเตอร์ของเครือข่ายเดียวกันได้

วิธีการปรับใช้ความปลอดภัย VPN

เมื่อสร้างเครือข่ายเสมือนที่ปลอดภัย VPN บอกเป็นนัยว่าข้อมูลที่ส่งจะมีเกณฑ์ ข้อมูลที่ได้รับการคุ้มครองกล่าวคือการรักษาความลับ ความซื่อสัตย์ ความพร้อมใช้งาน การรักษาความลับทำได้โดยใช้วิธีการเข้ารหัสแบบอสมมาตรและสมมาตร ความสมบูรณ์ของข้อมูลที่ขนส่งทำได้โดยใช้ การรับรองความถูกต้องทำได้โดยใช้รหัสผ่าน ใบรับรอง สมาร์ทการ์ด และโปรโตคอลแบบครั้งเดียว/แบบใช้ซ้ำได้

ในการใช้ความปลอดภัยของข้อมูลที่ขนส่งในเครือข่ายความปลอดภัยเสมือน จำเป็นต้องแก้ไขปัญหาความปลอดภัยของเครือข่ายต่อไปนี้:

- การรับรองความถูกต้องร่วมกันของผู้ใช้เมื่อมีการเชื่อมต่อ

- การดำเนินการรักษาความลับ ความถูกต้อง และความสมบูรณ์ของข้อมูลที่ขนส่ง

- การควบคุมการเข้าถึง

- การรักษาความปลอดภัยขอบเขตเครือข่ายและ

- การจัดการความปลอดภัยเครือข่าย

โซลูชัน VPN สำหรับการสร้างเครือข่ายที่ปลอดภัย

การจำแนกประเภทของเครือข่าย VPN

การรับส่งข้อมูลเกือบทุกประเภทสามารถดำเนินการได้บนพื้นฐานของอินเทอร์เน็ตทั่วโลก กิน แผนการที่แตกต่างกันการจำแนกประเภท VPN โครงการที่พบบ่อยที่สุดมีเกณฑ์การจำแนก 3 ประการ:

- ชั้นปฏิบัติการของแบบจำลอง OSI

- สถาปัตยกรรม โซลูชันทางเทคนิควีพีพีเอ็น

- วิธีการใช้งานทางเทคนิค VPN

ช่องทางที่ปลอดภัย- ช่องสัญญาณระหว่างสองโหนดเครือข่ายตามเส้นทางเสมือนเฉพาะ สามารถสร้างช่องทางดังกล่าวได้โดยใช้ วิธีการของระบบขึ้นอยู่กับเลเยอร์ต่างๆ ของโมเดล OSI (รูปที่ 5)

รูปที่ - 5

รูปที่ - 5

คุณอาจสังเกตเห็นว่า VPN ถูกสร้างขึ้นในระดับที่ค่อนข้างต่ำ เหตุผลก็คือ ยิ่งชั้นล่างสุดในสแต็กวิธีการแชนเนลที่ปลอดภัยถูกนำไปใช้ ยิ่งง่ายต่อการนำไปใช้อย่างโปร่งใสกับแอปพลิเคชัน ที่ดาต้าลิงค์และเลเยอร์เครือข่าย แอปพลิเคชันไม่ต้องพึ่งพาโปรโตคอลความปลอดภัยอีกต่อไป หากมีการนำโปรโตคอลจากระดับบนมาใช้เพื่อปกป้องข้อมูล วิธีการป้องกันจะไม่ขึ้นอยู่กับเทคโนโลยีเครือข่ายซึ่งถือได้ว่าเป็นข้อดี อย่างไรก็ตาม แอปพลิเคชันจะขึ้นอยู่กับโปรโตคอลความปลอดภัยเฉพาะ

วีพีพีเอ็น เลเยอร์ลิงก์ - วิธีการในระดับนี้ช่วยให้คุณสามารถสรุปการรับส่งข้อมูลระดับที่สาม (และสูงกว่า) และสร้างอุโมงค์เสมือนแบบจุดต่อจุด ซึ่งรวมถึงผลิตภัณฑ์ VPN ที่ใช้ .

เลเยอร์เครือข่าย VPN- ผลิตภัณฑ์ VPN ในระดับนี้ใช้การห่อหุ้ม IP-to-IP ตัวอย่างเช่น พวกเขาใช้โปรโตคอล

VPN ระดับเซสชัน- VPN บางตัวใช้แนวทาง "นายหน้าช่องทาง" ซึ่งทำงานเหนือชั้นการขนส่งและถ่ายทอดการรับส่งข้อมูลจากเครือข่ายที่ได้รับการป้องกันไปยัง เครือข่ายสาธารณะอินเทอร์เน็ตสำหรับแต่ละซ็อกเก็ตแยกกัน

การจำแนกประเภท VPN ตามสถาปัตยกรรมโซลูชันทางเทคนิค

แบ่งออกเป็น:

- VPN ภายในองค์กร - จำเป็นในการใช้งานที่ปลอดภัยระหว่างแผนกต่างๆ ภายในบริษัท

- VPN พร้อมการเข้าถึงระยะไกล - จำเป็นสำหรับการใช้งานการเข้าถึงทรัพยากรข้อมูลขององค์กรจากระยะไกลอย่างปลอดภัย

- VPN ระหว่างบริษัท - จำเป็นระหว่าง แยกส่วนธุรกิจที่กระจัดกระจายทางภูมิศาสตร์

การจำแนก VPN ตามวิธีการใช้งานทางเทคนิค

แบ่งออกเป็น:

- VPN บนเราเตอร์ - งานการป้องกันตกอยู่ที่อุปกรณ์เราเตอร์

- ใช้ VPN ไฟร์วอลล์— งานการป้องกันตกอยู่ที่อุปกรณ์ไฟร์วอลล์

- VPN ที่ใช้โซลูชันซอฟต์แวร์ - ใช้ซอฟต์แวร์ที่มีความยืดหยุ่นและปรับแต่งได้ แต่จะสูญเสียปริมาณงาน

- VPN ที่ใช้อุปกรณ์ฮาร์ดแวร์พิเศษ - อุปกรณ์ที่ใช้การเข้ารหัสโดยชิปพิเศษที่แยกจากกัน ประสิทธิภาพสูงเพื่อเงินจำนวนมาก