ความปลอดภัยของเซิร์ฟเวอร์เสมือนถือได้โดยตรงว่า “ความปลอดภัยของข้อมูล”. หลายคนเคยได้ยินวลีนี้ แต่ทุกคนไม่เข้าใจว่ามันคืออะไร?

“ความปลอดภัยของข้อมูล”เป็นกระบวนการสร้างความมั่นใจ ความพร้อมใช้งาน ความสมบูรณ์ และการรักษาความลับของข้อมูล.

ภายใต้ "ความพร้อม"เป็นที่เข้าใจกันเพื่อให้สามารถเข้าถึงข้อมูลได้ "ความซื่อสัตย์"- สร้างความมั่นใจในความน่าเชื่อถือและความครบถ้วนของข้อมูล "การรักษาความลับ"หมายถึงการรับรองการเข้าถึงข้อมูลเฉพาะกับผู้ใช้ที่ได้รับอนุญาตเท่านั้น

ขึ้นอยู่กับเป้าหมายและงานของคุณที่ทำบนเซิร์ฟเวอร์เสมือน มาตรการและระดับการป้องกันต่างๆ จะจำเป็นสำหรับแต่ละจุดทั้งสามนี้

ตัวอย่างเช่น หากคุณใช้เซิร์ฟเวอร์เสมือนเป็นเพียงวิธีการท่องอินเทอร์เน็ตเท่านั้น เงินทุนที่จำเป็นเพื่อความปลอดภัย สิ่งที่สำคัญที่สุดคือการใช้เงินทุน การป้องกันไวรัสตลอดจนการปฏิบัติตาม กฎเบื้องต้นความปลอดภัยเมื่อทำงานบนอินเทอร์เน็ต

ในอีกกรณีหนึ่ง หากคุณมีเว็บไซต์ขายที่โฮสต์บนเซิร์ฟเวอร์ของคุณหรือ เซิร์ฟเวอร์เกม, แล้ว มาตรการที่จำเป็นการป้องกันจะแตกต่างไปจากเดิมอย่างสิ้นเชิง

ความรู้ ภัยคุกคามที่เป็นไปได้เช่นเดียวกับช่องโหว่ด้านความปลอดภัยที่ภัยคุกคามเหล่านี้มักใช้ประโยชน์ จำเป็นต้องเลือกมาตรการรักษาความปลอดภัยที่เหมาะสมที่สุด เพื่อจุดประสงค์นี้ เราจะพิจารณาประเด็นหลัก

ภายใต้ "ภัยคุกคาม"เป็นที่เข้าใจถึงความเป็นไปได้ที่อาจละเมิดความปลอดภัยของข้อมูลไม่ทางใดก็ทางหนึ่ง ความพยายามที่จะใช้ภัยคุกคามเรียกว่า "จู่โจม"และผู้ที่ดำเนินการตามความพยายามนี้เรียกว่า "เป็นอันตราย". บ่อยครั้งที่ภัยคุกคามเป็นผลมาจากการมีช่องโหว่ในการปกป้องระบบข้อมูล

มาดูภัยคุกคามที่พบบ่อยที่สุดต่อระบบข้อมูลสมัยใหม่กัน

ภัยคุกคามความปลอดภัยของข้อมูลที่ก่อให้เกิดความเสียหายมากที่สุด

ให้เราพิจารณาการจำแนกประเภทของภัยคุกคามตามเกณฑ์ต่างๆ ด้านล่าง:- ภัยคุกคามเกิดขึ้นทันที ความปลอดภัยของข้อมูล:

- ความพร้อมใช้งาน

- ความซื่อสัตย์

- การรักษาความลับ

- ส่วนประกอบที่เป็นเป้าหมายของภัยคุกคาม:

- ข้อมูล

- โปรแกรม

- อุปกรณ์

- รองรับโครงสร้างพื้นฐาน

- โดยวิธีการดำเนินการ:

- บังเอิญหรือจงใจ

- เป็นธรรมชาติหรือที่มนุษย์สร้างขึ้น

- ตามตำแหน่งของแหล่งภัยคุกคามมีดังนี้:

- ภายในประเทศ

- ภายนอก

ใช้ได้กับเซิร์ฟเวอร์เสมือน ภัยคุกคามที่คุณในฐานะผู้ดูแลระบบเซิร์ฟเวอร์ต้องคำนึงถึงคือภัยคุกคามต่อความพร้อมใช้งาน การรักษาความลับ และความสมบูรณ์ของข้อมูล คุณรับผิดชอบโดยตรงและเป็นอิสระต่อความเป็นไปได้ของภัยคุกคามที่มุ่งเป้าไปที่การรักษาความลับและความสมบูรณ์ของข้อมูลที่ไม่เกี่ยวข้องกับฮาร์ดแวร์หรือส่วนประกอบโครงสร้างพื้นฐาน รวมถึงการใช้มาตรการป้องกันที่จำเป็น นี่คืองานของคุณทันที

บ่อยครั้งที่คุณในฐานะผู้ใช้ จะไม่สามารถมีอิทธิพลต่อภัยคุกคามที่มุ่งเป้าไปที่ช่องโหว่ของโปรแกรมที่คุณใช้ ยกเว้นในกรณีที่ไม่ได้ใช้โปรแกรมเหล่านี้ อนุญาตให้ใช้โปรแกรมเหล่านี้ได้เฉพาะในกรณีที่ไม่แนะนำให้ใช้งานภัยคุกคามโดยใช้ช่องโหว่ของโปรแกรมเหล่านี้จากมุมมองของผู้โจมตีหรือไม่มีการสูญเสียที่สำคัญสำหรับคุณในฐานะผู้ใช้

การจัดหามาตรการรักษาความปลอดภัยที่จำเป็นต่อภัยคุกคามที่มุ่งเป้าไปที่อุปกรณ์ โครงสร้างพื้นฐาน หรือภัยคุกคามที่มนุษย์สร้างขึ้นและเป็นธรรมชาติจะได้รับการจัดการโดยตรงจากบริษัทโฮสติ้งที่คุณเลือกและที่คุณเช่าเซิร์ฟเวอร์ ใน ในกรณีนี้จำเป็นต้องเข้าใกล้ตัวเลือกอย่างระมัดระวังที่สุด บริษัท โฮสติ้งที่เลือกอย่างถูกต้องจะช่วยให้คุณได้รับความน่าเชื่อถือของส่วนประกอบฮาร์ดแวร์และโครงสร้างพื้นฐานในระดับที่เหมาะสม

คุณในฐานะผู้ดูแลระบบเซิร์ฟเวอร์เสมือน จำเป็นต้องคำนึงถึงภัยคุกคามประเภทนี้เฉพาะในกรณีที่แม้แต่การสูญเสียการเข้าถึงในระยะสั้นหรือการหยุดการทำงานของเซิร์ฟเวอร์บางส่วนหรือทั้งหมดเนื่องจากความผิดของบริษัทโฮสติ้ง อาจนำไปสู่ปัญหาหรือการสูญเสียอย่างไม่สมส่วน สิ่งนี้เกิดขึ้นค่อนข้างน้อย แต่ เหตุผลวัตถุประสงค์ไม่มีบริษัทโฮสติ้งใดที่สามารถให้บริการ Uptime ได้ 100%

ภัยคุกคามโดยตรงต่อความปลอดภัยของข้อมูล

ภัยคุกคามหลักต่อการเข้าถึง ได้แก่

- ระบบสารสนเทศภายในล้มเหลว

- ความล้มเหลวในการสนับสนุนโครงสร้างพื้นฐาน

- การละเมิด (โดยบังเอิญหรือโดยเจตนา) จาก กฎเกณฑ์ที่ตั้งขึ้นการดำเนินการ

- ระบบออกจาก โหมดปกติการใช้ประโยชน์เนื่องจากการกระทำโดยไม่ได้ตั้งใจหรือโดยเจตนาของผู้ใช้ (เกินจำนวนคำขอโดยประมาณ ปริมาณข้อมูลที่ประมวลผลมากเกินไป ฯลฯ)

- ข้อผิดพลาดเมื่อ (ใหม่) กำหนดค่าระบบ

- เป็นอันตราย ซอฟต์แวร์

- ความล้มเหลวของซอฟต์แวร์และฮาร์ดแวร์

- การทำลายข้อมูล

- การทำลายหรือความเสียหายต่ออุปกรณ์

- การหยุดชะงักของการทำงาน (โดยบังเอิญหรือโดยเจตนา) ของระบบสื่อสาร แหล่งจ่ายไฟ น้ำและ/หรือความร้อน เครื่องปรับอากาศ

- การทำลายหรือความเสียหายต่อสถานที่

- การไร้ความสามารถหรือไม่เต็มใจของเจ้าหน้าที่บริการและ/หรือผู้ใช้ในการปฏิบัติหน้าที่ (ความไม่สงบ อุบัติเหตุการขนส่ง การโจมตีหรือการคุกคามของผู้ก่อการร้าย การนัดหยุดงาน ฯลฯ)

ภัยคุกคามหลักด้านความซื่อสัตย์

สามารถแบ่งออกเป็นภัยคุกคามความสมบูรณ์แบบคงที่และภัยคุกคามความสมบูรณ์แบบไดนามิกนอกจากนี้ยังควรแบ่งออกเป็นภัยคุกคามต่อความสมบูรณ์ของข้อมูลบริการและข้อมูลเนื้อหา ข้อมูลบริการ หมายถึง รหัสผ่านสำหรับการเข้าถึง เส้นทางการถ่ายโอนข้อมูล เครือข่ายท้องถิ่นและข้อมูลที่คล้ายกัน บ่อยครั้งและเกือบทุกกรณี ผู้โจมตีไม่ว่าจะรู้ตัวหรือไม่ก็ตาม กลายเป็นพนักงานขององค์กรที่คุ้นเคยกับโหมดการทำงานและมาตรการรักษาความปลอดภัย

เพื่อที่จะละเมิดความสมบูรณ์แบบคงที่ ผู้โจมตีสามารถ:

- ป้อนข้อมูลไม่ถูกต้อง

- เพื่อเปลี่ยนแปลงข้อมูล

ภัยคุกคามความเป็นส่วนตัวยอดนิยม

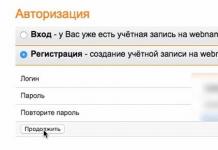

ข้อมูลที่เป็นความลับสามารถแบ่งออกเป็นข้อมูลเรื่องและข้อมูลบริการ ข้อมูลการบริการ (เช่น รหัสผ่านผู้ใช้) ใช้ไม่ได้กับข้อมูลเฉพาะ สาขาวิชาในระบบสารสนเทศที่เธอเล่น บทบาททางเทคนิคแต่การเปิดเผยข้อมูลนั้นเป็นอันตรายอย่างยิ่ง เนื่องจากเต็มไปด้วยการเข้าถึงข้อมูลทั้งหมดโดยไม่ได้รับอนุญาต รวมถึงข้อมูลเรื่องด้วยแม้ว่าข้อมูลจะถูกจัดเก็บไว้ในคอมพิวเตอร์หรือมีจุดประสงค์เพื่อก็ตาม การใช้คอมพิวเตอร์ภัยคุกคามต่อการรักษาความลับอาจไม่ใช่คอมพิวเตอร์และโดยทั่วไปไม่ใช่ด้านเทคนิค

ภัยคุกคามอันไม่พึงประสงค์ที่ยากต่อการป้องกัน ได้แก่ การใช้อำนาจในทางที่ผิด บนระบบหลายประเภท ผู้ใช้ที่มีสิทธิพิเศษ (เช่น ผู้ดูแลระบบ) สามารถอ่านไฟล์ (ไม่ได้เข้ารหัส) เข้าถึงเมลของผู้ใช้ ฯลฯ อีกตัวอย่างหนึ่งคือความเสียหายที่เกิดจาก บริการหลังการขาย. โดยทั่วไปแล้ว วิศวกรบริการจะได้รับการเข้าถึงอุปกรณ์อย่างไม่จำกัด และมีความสามารถในการเลี่ยงกลไกการป้องกันซอฟต์แวร์ได้

เพื่อความชัดเจน ภัยคุกคามประเภทนี้ได้แสดงไว้ในแผนภาพด้านล่างในรูปที่ 1

ข้าว. 1. การจำแนกประเภทของภัยคุกคามความปลอดภัยของข้อมูล

ในการใช้มาตรการป้องกันที่เหมาะสมที่สุด จำเป็นต้องประเมินไม่เพียงแต่ภัยคุกคามต่อความปลอดภัยของข้อมูลเท่านั้น แต่ยังรวมถึงความเสียหายที่อาจเกิดขึ้นด้วย เพื่อจุดประสงค์นี้ ลักษณะการยอมรับจึงถูกนำมาใช้ ดังนั้น ความเสียหายที่เป็นไปได้จึงถูกกำหนดว่ายอมรับได้หรือยอมรับไม่ได้ ในการดำเนินการนี้ จะเป็นประโยชน์ในการกำหนดเกณฑ์การยอมรับความเสียหายทางการเงินหรือรูปแบบอื่น ๆ ของคุณเอง

ใครก็ตามที่เริ่มจัดระเบียบความปลอดภัยของข้อมูลจะต้องตอบคำถามพื้นฐานสามข้อ:

- จะปกป้องอะไร?

- ภัยคุกคามประเภทใดบ้างที่แพร่หลายจากใคร: ภายนอกหรือภายใน?

- จะป้องกันได้อย่างไร โดยวิธีการและวิธีใด?

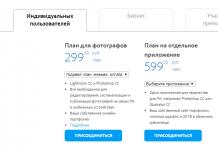

วิธีการพื้นฐานและวิธีการป้องกัน ตลอดจนมาตรการรักษาความปลอดภัยขั้นต่ำและที่จำเป็นที่ใช้ เซิร์ฟเวอร์เสมือนขึ้นอยู่กับวัตถุประสงค์หลักของการใช้งานและประเภทของภัยคุกคาม เราจะพิจารณาสิ่งเหล่านี้ในบทความต่อไปนี้ภายใต้หัวข้อ “พื้นฐานของความปลอดภัยของข้อมูล”

ผู้สร้างไซเบอร์เนติกส์ Norbert Wiener เชื่อว่าข้อมูลมีลักษณะเฉพาะและไม่สามารถนำมาประกอบกับพลังงานหรือสสารได้ สถานะพิเศษของข้อมูลในฐานะปรากฏการณ์ทำให้เกิดคำจำกัดความมากมาย

พจนานุกรมของมาตรฐาน “เทคโนโลยีสารสนเทศ” ISO/IEC 2382:2015 ให้การตีความดังต่อไปนี้:

ข้อมูล (ในด้านการประมวลผลข้อมูล)- ข้อมูลใด ๆ ที่นำเสนอในรูปแบบอิเล็กทรอนิกส์ เขียนบนกระดาษ แสดงในที่ประชุมหรืออยู่ในสื่ออื่น ๆ ที่สถาบันการเงินใช้เพื่อการตัดสินใจ ความเคลื่อนไหว เงินการกำหนดอัตรา การออกสินเชื่อ การประมวลผลธุรกรรม ฯลฯ รวมถึงส่วนประกอบซอฟต์แวร์ของระบบประมวลผล

ในการพัฒนาแนวคิดด้านความปลอดภัยของข้อมูล (IS) ข้อมูลจะถูกเข้าใจว่าเป็นข้อมูลที่พร้อมใช้งานสำหรับการรวบรวม การจัดเก็บ การประมวลผล (การแก้ไข การแปลง) การใช้ และการส่งผ่าน วิธีทางที่แตกต่างรวมถึงในเครือข่ายคอมพิวเตอร์และระบบสารสนเทศอื่นๆ

ข้อมูลดังกล่าวมีคุณค่าสูงและอาจตกเป็นเป้าหมายของการโจมตีโดยบุคคลที่สาม ความปรารถนาที่จะปกป้องข้อมูลจากภัยคุกคามเป็นรากฐานของการสร้างระบบความปลอดภัยของข้อมูล

พื้นฐานทางกฎหมาย

ในเดือนธันวาคม พ.ศ. 2560 รัสเซียได้นำหลักคำสอนด้านความปลอดภัยข้อมูลมาใช้ เอกสารนี้ให้คำจำกัดความความปลอดภัยของข้อมูลว่าเป็นสถานะของการปกป้องผลประโยชน์ของชาติในแวดวงข้อมูล ในกรณีนี้ ผลประโยชน์ของชาติหมายถึงผลประโยชน์ทั้งสิ้นของสังคม ปัจเจกบุคคล และรัฐ โดยผลประโยชน์แต่ละกลุ่มมีความจำเป็นต่อการทำงานที่มั่นคงของสังคม

หลักคำสอนเป็นเอกสารแนวความคิด ความสัมพันธ์ทางกฎหมายที่เกี่ยวข้องกับการรับรองความปลอดภัยของข้อมูลได้รับการควบคุมโดยกฎหมายของรัฐบาลกลาง "เกี่ยวกับความลับของรัฐ", "เกี่ยวกับข้อมูล", "ในการคุ้มครองข้อมูลส่วนบุคคล" และอื่น ๆ บนพื้นฐานของกฎระเบียบพื้นฐาน กฎระเบียบของรัฐบาลและกฎระเบียบของแผนกได้รับการพัฒนาในประเด็นส่วนตัวของการปกป้องข้อมูล

คำจำกัดความของความปลอดภัยของข้อมูล

ก่อนที่จะพัฒนากลยุทธ์การรักษาความปลอดภัยของข้อมูล จำเป็นต้องนำคำจำกัดความพื้นฐานของแนวคิดมาใช้ ซึ่งจะช่วยให้สามารถใช้ชุดวิธีการและวิธีการป้องกันบางชุดได้

ผู้ปฏิบัติงานในอุตสาหกรรมเสนอให้เข้าใจความปลอดภัยของข้อมูลว่าเป็นสถานะที่มั่นคงของความปลอดภัยของข้อมูล สื่อ และโครงสร้างพื้นฐาน ซึ่งรับประกันความสมบูรณ์และการต้านทานของกระบวนการที่เกี่ยวข้องกับข้อมูลต่อผลกระทบทั้งโดยตั้งใจหรือไม่ตั้งใจจากธรรมชาติและประดิษฐ์ ผลกระทบจัดอยู่ในประเภทภัยคุกคามความปลอดภัยของข้อมูลที่สามารถสร้างความเสียหายให้กับวัตถุได้ ความสัมพันธ์ข้อมูล.

ดังนั้น ความปลอดภัยของข้อมูลจะถูกเข้าใจว่าเป็นชุดของมาตรการทางกฎหมาย การบริหาร องค์กร และทางเทคนิคที่มุ่งป้องกันภัยคุกคามด้านความปลอดภัยของข้อมูลที่เกิดขึ้นจริงหรือที่รับรู้ได้ ตลอดจนขจัดผลที่ตามมาจากเหตุการณ์ต่างๆ ความต่อเนื่องของกระบวนการปกป้องข้อมูลควรรับประกันการต่อสู้กับภัยคุกคามในทุกขั้นตอน วงจรข้อมูล: อยู่ในกระบวนการรวบรวม จัดเก็บ ประมวลผล ใช้ และส่งข้อมูล

ความปลอดภัยของข้อมูลในความเข้าใจนี้กลายเป็นหนึ่งในลักษณะของประสิทธิภาพของระบบ ในแต่ละช่วงเวลา ระบบจะต้องมีระดับความปลอดภัยที่วัดได้ และการรับรองความปลอดภัยของระบบจะต้องเป็นกระบวนการต่อเนื่องที่ดำเนินการตลอดเวลาตลอดอายุของระบบ

ในทฤษฎีความปลอดภัยของข้อมูล หัวข้อความปลอดภัยของข้อมูลถูกเข้าใจว่าเป็นเจ้าของและผู้ใช้ข้อมูล และไม่เพียงแต่ผู้ใช้เท่านั้น พื้นฐานถาวร(พนักงาน) แต่ยังรวมถึงผู้ใช้ที่เข้าถึงฐานข้อมูลเป็นรายกรณี เช่น หน่วยงานของรัฐที่ขอข้อมูล ในบางกรณี ตัวอย่างเช่น ในมาตรฐานความปลอดภัยของข้อมูลการธนาคาร ผู้ถือหุ้น - นิติบุคคลที่เป็นเจ้าของข้อมูลบางอย่าง - ถือเป็นเจ้าของข้อมูล

โครงสร้างพื้นฐานที่สนับสนุน จากมุมมองของพื้นฐานด้านความปลอดภัยของข้อมูล รวมถึงคอมพิวเตอร์ เครือข่าย อุปกรณ์โทรคมนาคม สถานที่ ระบบช่วยชีวิต และบุคลากร เมื่อวิเคราะห์ความปลอดภัยจำเป็นต้องตรวจสอบองค์ประกอบทั้งหมดของระบบ เอาใจใส่เป็นพิเศษโดยเน้นให้พนักงานเป็นผู้ถือเสียงข้างมาก ภัยคุกคามภายใน.

ในการจัดการความปลอดภัยของข้อมูลและประเมินความเสียหาย จะใช้คุณลักษณะการยอมรับ เพื่อกำหนดความเสียหายว่ายอมรับได้หรือยอมรับไม่ได้ เป็นประโยชน์สำหรับแต่ละบริษัทในการกำหนดเกณฑ์ของตนเองสำหรับความเสียหายที่ยอมรับได้ในรูปแบบตัวเงิน หรือ ตัวอย่างเช่น ในรูปแบบของความเสียหายต่อชื่อเสียงที่ยอมรับได้ ใน สถาบันของรัฐอาจมีการใช้คุณลักษณะอื่น ๆ เช่นผลกระทบต่อกระบวนการจัดการหรือการสะท้อนระดับความเสียหายต่อชีวิตและสุขภาพของประชาชน เกณฑ์ความมีสาระสำคัญ ความสำคัญ และคุณค่าของข้อมูลอาจมีการเปลี่ยนแปลงในระหว่างดำเนินการ วงจรชีวิตอาร์เรย์ข้อมูลจึงต้องได้รับการแก้ไขอย่างทันท่วงที

ภัยคุกคามข้อมูลใน ในความหมายที่แคบความเป็นไปได้ตามวัตถุประสงค์ของการมีอิทธิพลต่อวัตถุของการป้องกัน ซึ่งอาจนำไปสู่การรั่วไหล การโจรกรรม การเปิดเผยหรือการเผยแพร่ข้อมูล เป็นที่ยอมรับ มากขึ้น เข้าใจอย่างกว้างๆภัยคุกคามความปลอดภัยของข้อมูลจะรวมถึงผลกระทบแบบกำหนดเป้าหมายด้วย ลักษณะข้อมูลโดยมีวัตถุประสงค์เพื่อสร้างความเสียหายแก่รัฐ องค์กร หรือบุคคล การคุกคามดังกล่าวรวมถึงการหมิ่นประมาท การบิดเบือนความจริงโดยเจตนา และการโฆษณาที่ไม่ถูกต้อง

ประเด็นหลักสามประการของแนวคิดความปลอดภัยของข้อมูลสำหรับองค์กรใดๆ

จะปกป้องอะไร?

ภัยคุกคามประเภทใดที่มีชัย: ภายนอกหรือภายใน?

จะป้องกันได้อย่างไร โดยวิธีการและวิธีใด?

ระบบรักษาความปลอดภัยข้อมูล

ระบบรักษาความปลอดภัยข้อมูลของบริษัท - นิติบุคคลประกอบด้วยแนวคิดพื้นฐานสามกลุ่ม: ความซื่อสัตย์ ความพร้อมใช้งาน และการรักษาความลับ ภายใต้แนวคิดโกหกแต่ละเรื่องที่มีลักษณะเฉพาะหลายประการ

ภายใต้ ความซื่อสัตย์หมายถึงความต้านทานของฐานข้อมูลและอาร์เรย์ข้อมูลอื่น ๆ ต่อการทำลายโดยไม่ได้ตั้งใจหรือโดยเจตนาและการเปลี่ยนแปลงโดยไม่ได้รับอนุญาต แนวคิดเรื่องความซื่อสัตย์สามารถเห็นได้ดังนี้:

- คงที่ แสดงออกในความไม่เปลี่ยนรูป ความถูกต้อง วัตถุข้อมูลวัตถุเหล่านั้นถูกสร้างขึ้นมาโดยเฉพาะ ข้อกำหนดทางเทคนิคและมีข้อมูลมากมาย จำเป็นสำหรับผู้ใช้สำหรับกิจกรรมหลัก ในการกำหนดค่าและลำดับที่ต้องการ

- ไดนามิก ซึ่งหมายถึงการดำเนินการที่ถูกต้องของการกระทำหรือธุรกรรมที่ซับซ้อนโดยไม่ก่อให้เกิดอันตรายต่อความปลอดภัยของข้อมูล

เพื่อควบคุมความสมบูรณ์แบบไดนามิกเป็นพิเศษ วิธีการทางเทคนิคซึ่งวิเคราะห์การไหลของข้อมูล เช่น การเงิน และระบุกรณีของการโจรกรรม การทำซ้ำ การเปลี่ยนเส้นทาง และการเรียงลำดับข้อความใหม่ ความซื่อสัตย์เป็นคุณลักษณะพื้นฐานเป็นสิ่งจำเป็นเมื่อการตัดสินใจดำเนินการบนพื้นฐานของข้อมูลที่เข้ามาหรือที่มีอยู่ การละเมิดคำสั่งคำสั่งหรือลำดับการกระทำอาจทำให้เกิดความเสียหายอย่างมากได้หากอธิบายไว้ กระบวนการทางเทคโนโลยี, รหัสโปรแกรม และในสถานการณ์อื่นๆ ที่คล้ายคลึงกัน

ความพร้อมใช้งานเป็นทรัพย์สินที่อนุญาตให้ผู้ที่ได้รับอนุญาตสามารถเข้าถึงหรือแลกเปลี่ยนข้อมูลที่พวกเขาสนใจได้ ข้อกำหนดที่สำคัญการทำให้ถูกต้องตามกฎหมายหรือการอนุญาตของวิชาทำให้สามารถสร้างได้ ระดับที่แตกต่างกันเข้าถึง. ความล้มเหลวของระบบในการให้ข้อมูลกลายเป็นปัญหาสำหรับองค์กรหรือกลุ่มผู้ใช้ ตัวอย่างคือการไม่สามารถเข้าถึงเว็บไซต์บริการของรัฐได้ในกรณีที่ระบบล้มเหลว ซึ่งทำให้ผู้ใช้จำนวนมากไม่มีโอกาสได้รับบริการหรือข้อมูลที่จำเป็น

การรักษาความลับหมายถึงคุณสมบัติของข้อมูลที่ผู้ใช้เหล่านั้นสามารถเข้าถึงได้: หัวข้อและกระบวนการที่อนุญาตให้เข้าถึงได้ในตอนแรก บริษัทและองค์กรส่วนใหญ่มองว่าความเป็นส่วนตัวเป็น องค์ประกอบสำคัญอย่างไรก็ตาม ในทางปฏิบัติการรักษาความปลอดภัยของข้อมูลเป็นเรื่องยากที่จะนำไปใช้อย่างเต็มที่ ไม่ใช่ข้อมูลทั้งหมดเกี่ยวกับ ช่องทางที่มีอยู่ผู้เขียนแนวคิดด้านความปลอดภัยของข้อมูลสามารถเข้าถึงข้อมูลรั่วไหลได้ และวิธีการป้องกันทางเทคนิคหลายอย่าง รวมถึงการเข้ารหัสลับไม่สามารถซื้อได้อย่างอิสระ ในบางกรณี การเผยแพร่มีจำกัด

คุณสมบัติความปลอดภัยของข้อมูลที่เท่าเทียมกันมีค่าที่แตกต่างกันสำหรับผู้ใช้ ดังนั้นจึงเป็นสองประเภทที่รุนแรงเมื่อพัฒนาแนวคิดการปกป้องข้อมูล สำหรับบริษัทหรือองค์กรที่เกี่ยวข้องกับความลับของรัฐ พารามิเตอร์ที่สำคัญจะกลายเป็นความลับสำหรับบริการสาธารณะหรือ สถาบันการศึกษาที่สุด พารามิเตอร์ที่สำคัญ- ความพร้อมใช้งาน

สรุปความปลอดภัยของข้อมูล

วัตถุของการป้องกันในแนวคิดความปลอดภัยของข้อมูล

ความแตกต่างในวิชาทำให้เกิดความแตกต่างในวัตถุประสงค์ของการคุ้มครอง กลุ่มหลักของวัตถุที่ได้รับการป้องกัน:

- ทรัพยากรสารสนเทศทุกประเภท (ทรัพยากร หมายถึง วัตถุวัสดุ: ฮาร์ดไดรฟ์ สื่ออื่นๆ เอกสารที่มีข้อมูลและรายละเอียดที่ช่วยในการระบุและระบุแหล่งที่มา กลุ่มใดกลุ่มหนึ่งวิชา);

- สิทธิของพลเมือง องค์กร และรัฐในการเข้าถึงข้อมูล โอกาสที่จะได้รับข้อมูลดังกล่าวภายใต้กรอบของกฎหมาย การเข้าถึงสามารถถูกจำกัดโดยกฎระเบียบเท่านั้น การจัดระเบียบของอุปสรรคใด ๆ ที่ละเมิดสิทธิมนุษยชนเป็นสิ่งที่ยอมรับไม่ได้

- ระบบสำหรับการสร้าง การใช้ และการกระจายข้อมูล (ระบบและเทคโนโลยี หอจดหมายเหตุ ห้องสมุด กฎระเบียบ);

- ระบบการสร้างจิตสำนึกสาธารณะ (สื่อมวลชน ทรัพยากรอินเทอร์เน็ต สถาบันทางสังคม สถาบันการศึกษา)

แต่ละวัตถุถือว่า ระบบพิเศษมาตรการป้องกันภัยคุกคามต่อความมั่นคงปลอดภัยสารสนเทศและความสงบเรียบร้อยของประชาชน การดูแลความปลอดภัยของข้อมูลในแต่ละกรณีควรยึดตาม แนวทางที่เป็นระบบโดยคำนึงถึงลักษณะเฉพาะของวัตถุ

หมวดหมู่และสื่อ

ระบบกฎหมายของรัสเซีย การบังคับใช้กฎหมาย และความสัมพันธ์ทางสังคมที่มีอยู่จัดประเภทข้อมูลตามเกณฑ์การเข้าถึง สิ่งนี้ช่วยให้คุณชี้แจงพารามิเตอร์ที่จำเป็นเพื่อรับรองความปลอดภัยของข้อมูล:

- ข้อมูลที่จำกัดการเข้าถึงตามข้อกำหนดทางกฎหมาย (ความลับของรัฐ ความลับทางการค้า ข้อมูลส่วนบุคคล)

- ข้อมูลใน เปิดการเข้าถึง;

- ข้อมูลที่เปิดเผยต่อสาธารณะซึ่งมีให้ภายใต้เงื่อนไขบางประการ: ข้อมูลการชำระเงินหรือข้อมูลที่ต้องขออนุญาตใช้ เช่น บัตรห้องสมุด

- ข้อมูลที่เป็นอันตราย เป็นอันตราย เท็จ และข้อมูลประเภทอื่น ๆ การเผยแพร่และการเผยแพร่ซึ่งถูกจำกัดโดยข้อกำหนดทางกฎหมายหรือมาตรฐานขององค์กร

ข้อมูลจากกลุ่มแรกมีสองโหมดความปลอดภัย ความลับของรัฐตามกฎหมาย นี่เป็นข้อมูลที่ได้รับการคุ้มครองโดยรัฐ การเผยแพร่อย่างเสรีอาจเป็นอันตรายต่อความมั่นคงของประเทศได้ นี่คือข้อมูลด้านการทหาร นโยบายต่างประเทศ ข่าวกรอง การต่อต้านข่าวกรอง และกิจกรรมทางเศรษฐกิจของรัฐ เจ้าของกลุ่มข้อมูลนี้คือรัฐเอง หน่วยงานที่ได้รับอนุญาตให้ใช้มาตรการเพื่อปกป้องความลับของรัฐ ได้แก่ กระทรวงกลาโหม, Federal Security Service (FSB), หน่วยข่าวกรองต่างประเทศ, Federal Service for Technical and Export Control (FSTEK)

ข้อมูลที่เป็นความลับ- วัตถุการควบคุมที่มีหลายแง่มุมมากขึ้น รายการข้อมูลที่อาจถือเป็นข้อมูลที่เป็นความลับมีอยู่ในคำสั่งประธานาธิบดีหมายเลข 188 “เมื่อได้รับอนุมัติรายการข้อมูลที่เป็นความลับ” นี่คือข้อมูลส่วนบุคคล ความลับของการสอบสวนและการดำเนินคดีทางกฎหมาย ความลับอย่างเป็นทางการ การรักษาความลับทางวิชาชีพ (ทางการแพทย์, การรับรองเอกสาร, ทนายความ); ความลับทางการค้า; ข้อมูลเกี่ยวกับสิ่งประดิษฐ์และแบบจำลองอรรถประโยชน์ ข้อมูลที่มีอยู่ใน เรื่องส่วนตัวผู้ต้องโทษตลอดจนข้อมูลเกี่ยวกับการบังคับบังคับคดี

ข้อมูลส่วนบุคคลมีอยู่ทั้งในที่เปิดเผยและใน โหมดเป็นความลับ. ส่วนของข้อมูลส่วนบุคคลที่เปิดและเข้าถึงได้โดยผู้ใช้ทุกคน ได้แก่ ชื่อ นามสกุล และนามสกุล ตามกฎหมายของรัฐบาลกลาง - 152 "เกี่ยวกับข้อมูลส่วนบุคคล" เรื่องของข้อมูลส่วนบุคคลมีสิทธิ์:

- เพื่อการตัดสินใจข้อมูลด้วยตนเอง

- เพื่อเข้าถึงข้อมูลส่วนบุคคลและทำการเปลี่ยนแปลง;

- เพื่อบล็อกข้อมูลส่วนบุคคลและการเข้าถึงข้อมูล

- เพื่ออุทธรณ์การกระทำที่ผิดกฎหมายของบุคคลที่สามที่เกี่ยวข้องกับข้อมูลส่วนบุคคล

- เพื่อชดเชยความเสียหายที่เกิดขึ้น

สิทธิ์ในการประดิษฐานอยู่ในกฎระเบียบของหน่วยงานรัฐบาล กฎหมายของรัฐบาลกลาง และใบอนุญาตในการทำงานกับข้อมูลส่วนบุคคลที่ออกโดย Roskomnadzor หรือ FSTEC บริษัทที่ทำงานอย่างมืออาชีพกับข้อมูลส่วนบุคคลของบุคคลหลากหลายประเภท เช่น ผู้ให้บริการโทรคมนาคม จะต้องลงทะเบียนซึ่งดูแลโดย Roskomnadzor

วัตถุที่แยกจากกันในทางทฤษฎีและการปฏิบัติด้านความปลอดภัยของข้อมูลคือผู้ให้บริการข้อมูล การเข้าถึงซึ่งสามารถเปิดหรือปิดได้ เมื่อพัฒนาแนวคิดด้านความปลอดภัยของข้อมูล วิธีการป้องกันจะถูกเลือกขึ้นอยู่กับประเภทของสื่อ สื่อบันทึกข้อมูลหลัก:

- พิมพ์และ วิธีการทางอิเล็กทรอนิกส์สื่อมวลชน เครือข่ายสังคมออนไลน์ แหล่งข้อมูลอื่นๆ บนอินเทอร์เน็ต

- พนักงานขององค์กรที่สามารถเข้าถึงข้อมูลโดยอาศัยความสัมพันธ์ที่เป็นมิตร ครอบครัว และวิชาชีพ

- การสื่อสารหมายถึงการส่งหรือจัดเก็บข้อมูล: โทรศัพท์ การแลกเปลี่ยนโทรศัพท์อัตโนมัติ อุปกรณ์โทรคมนาคมอื่น ๆ

- เอกสารทุกประเภท: ส่วนบุคคล, ราชการ, รัฐ;

- ซอฟต์แวร์เป็นแบบสแตนด์อโลน วัตถุข้อมูลโดยเฉพาะอย่างยิ่งหากมีการแก้ไขเวอร์ชันสำหรับบริษัทใดบริษัทหนึ่งโดยเฉพาะ

- สื่ออิเล็กทรอนิกส์ข้อมูลที่ประมวลผลข้อมูลโดยอัตโนมัติ

เพื่อวัตถุประสงค์ในการพัฒนาแนวคิดด้านความปลอดภัยของข้อมูล วิธีการรักษาความปลอดภัยของข้อมูลมักจะแบ่งออกเป็นด้านกฎระเบียบ (ไม่เป็นทางการ) และด้านเทคนิค (เป็นทางการ)

แนวทางการคุ้มครองที่ไม่เป็นทางการ ได้แก่ เอกสาร กฎเกณฑ์ มาตรการ วิธีการที่เป็นทางการ ได้แก่ วิธีการทางเทคนิคพิเศษและซอฟต์แวร์ ความแตกต่างนี้ช่วยกระจายขอบเขตความรับผิดชอบเมื่อสร้างระบบความปลอดภัยของข้อมูล: ด้วยการจัดการทั่วไปของการป้องกัน เจ้าหน้าที่ฝ่ายธุรการใช้วิธีการกำกับดูแลและผู้เชี่ยวชาญด้านไอทีจึงใช้วิธีทางเทคนิค

พื้นฐานของความปลอดภัยของข้อมูลประกอบด้วยการแบ่งส่วนอำนาจไม่เพียงแต่ในแง่ของการใช้ข้อมูลเท่านั้น แต่ยังรวมถึงการทำงานกับการปกป้องข้อมูลด้วย การแยกอำนาจดังกล่าวยังต้องมีการควบคุมหลายระดับ

การเยียวยาอย่างเป็นทางการ

วิธีการปกป้องความปลอดภัยของข้อมูลทางเทคนิคที่หลากหลายประกอบด้วย:

วิธีการป้องกันทางกายภาพสิ่งเหล่านี้เป็นกลไกทางกล ไฟฟ้า และอิเล็กทรอนิกส์ที่ทำงานโดยอิสระจากระบบสารสนเทศและสร้างอุปสรรคในการเข้าถึง ระบบล็อค รวมถึงระบบอิเล็กทรอนิกส์ มุ้งลวด และมู่ลี่ได้รับการออกแบบมาเพื่อสร้างอุปสรรคต่อการสัมผัสกับปัจจัยที่ไม่มั่นคงกับระบบ กลุ่มเสริมด้วยระบบรักษาความปลอดภัย เช่น กล้องวิดีโอ เครื่องบันทึกวิดีโอ เซ็นเซอร์ตรวจจับการเคลื่อนไหวหรือส่วนเกิน รังสีแม่เหล็กไฟฟ้าในพื้นที่ที่มีวิธีการทางเทคนิคในการดึงข้อมูลและอุปกรณ์ฝังตัว

การป้องกันฮาร์ดแวร์ได้แก่อุปกรณ์ไฟฟ้า อิเล็กทรอนิกส์ ออปติคอล เลเซอร์ และอุปกรณ์อื่นๆ ที่รวมอยู่ในระบบสารสนเทศและโทรคมนาคม ก่อนที่จะนำฮาร์ดแวร์ไปใช้กับระบบสารสนเทศ จำเป็นต้องตรวจสอบความเข้ากันได้ก่อน

ซอฟต์แวร์ - สิ่งเหล่านี้เรียบง่ายและเป็นระบบ โปรแกรมที่ครอบคลุมออกแบบมาเพื่อแก้ไขปัญหาเฉพาะและซับซ้อนที่เกี่ยวข้องกับความปลอดภัยของข้อมูล ตัวอย่างของโซลูชันที่ซับซ้อน ได้แก่: แบบแรกทำหน้าที่ป้องกันการรั่วไหล จัดรูปแบบข้อมูลใหม่และเปลี่ยนเส้นทางการไหลของข้อมูล ส่วนแบบหลังให้การป้องกันเหตุการณ์ในด้านความปลอดภัยของข้อมูล เครื่องมือซอฟต์แวร์ต้องการพลังจากอุปกรณ์ฮาร์ดแวร์ และจำเป็นต้องสำรองไฟเพิ่มเติมระหว่างการติดตั้ง

ถึง วิธีการเฉพาะความปลอดภัยของข้อมูลรวมถึงอัลกอริธึมการเข้ารหัสที่หลากหลายที่อนุญาตให้คุณเข้ารหัสข้อมูลบนดิสก์และเปลี่ยนเส้นทางผ่าน ช่องภายนอกการสื่อสาร การแปลงข้อมูลสามารถเกิดขึ้นได้โดยใช้วิธีซอฟต์แวร์และฮาร์ดแวร์ที่ทำงานในระบบข้อมูลขององค์กร

วิธีการทั้งหมดที่รับประกันความปลอดภัยของข้อมูลจะต้องถูกนำมาใช้ร่วมกัน หลังจากการประเมินเบื้องต้นของมูลค่าของข้อมูลและเปรียบเทียบกับต้นทุนของทรัพยากรที่ใช้ไปกับการรักษาความปลอดภัย ดังนั้นข้อเสนอการใช้เงินทุนจึงควรจัดทำขึ้นในขั้นตอนของการพัฒนาระบบและควรอนุมัติในระดับผู้บริหารที่รับผิดชอบในการอนุมัติงบประมาณ

เพื่อความปลอดภัยจึงจำเป็นต้องตรวจสอบทั้งหมด การพัฒนาที่ทันสมัยการป้องกันซอฟต์แวร์และฮาร์ดแวร์ ภัยคุกคาม และทำการเปลี่ยนแปลงอย่างทันท่วงที ระบบของตัวเองป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต การตอบสนองต่อภัยคุกคามอย่างเพียงพอและทันท่วงทีเท่านั้นที่จะช่วยให้บรรลุผลสำเร็จ ระดับสูงการรักษาความลับในการทำงานของบริษัท

การเยียวยาที่ไม่เป็นทางการ

วิธีการคุ้มครองที่ไม่เป็นทางการแบ่งออกเป็นบรรทัดฐาน การบริหาร และศีลธรรมและจริยธรรม ในระดับแรกของการป้องกัน มีวิธีการด้านกฎระเบียบที่ควบคุมความปลอดภัยของข้อมูลเป็นกระบวนการในกิจกรรมขององค์กร

- วิธีการกำกับดูแล

ในทางปฏิบัติทั่วโลก เมื่อมีการพัฒนาเครื่องมือด้านกฎระเบียบ เครื่องมือเหล่านี้จะได้รับคำแนะนำจากมาตรฐานการป้องกันความปลอดภัยของข้อมูล ซึ่งมาตรฐานหลักคือ ISO/IEC 27000 มาตรฐานนี้สร้างขึ้นโดยสององค์กร:

- ISO - คณะกรรมการมาตรฐานระหว่างประเทศซึ่งพัฒนาและอนุมัติวิธีการที่ได้รับการยอมรับในระดับสากลในการรับรองคุณภาพของการผลิตและกระบวนการจัดการ

- IEC - คณะกรรมาธิการพลังงานระหว่างประเทศ ซึ่งแนะนำมาตรฐานความเข้าใจเกี่ยวกับระบบความปลอดภัยของข้อมูล วิธีการและวิธีการในการรับรอง

ISO/IEC 27000-2016 เวอร์ชันปัจจุบันนำเสนอมาตรฐานสำเร็จรูปและเทคนิคที่ได้รับการพิสูจน์แล้วซึ่งจำเป็นสำหรับการดำเนินการด้านความปลอดภัยของข้อมูล ตามที่ผู้เขียนวิธีการระบุพื้นฐานของความปลอดภัยของข้อมูลอยู่ที่การใช้งานทุกขั้นตอนอย่างเป็นระบบและสม่ำเสมอตั้งแต่การพัฒนาจนถึงการควบคุมหลัง

เพื่อให้ได้ใบรับรองที่ยืนยันการปฏิบัติตามมาตรฐานความปลอดภัยของข้อมูล จำเป็นต้องปฏิบัติตามแนวทางปฏิบัติที่แนะนำทั้งหมดอย่างครบถ้วน หากไม่จำเป็นต้องได้รับใบรับรอง คุณสามารถใช้ใบรับรองใดก็ได้ที่มากกว่าหนึ่งใบเป็นพื้นฐานในการพัฒนาระบบรักษาความปลอดภัยข้อมูลของคุณเอง รุ่นก่อนหน้ามาตรฐาน เริ่มต้นด้วย ISO/IEC 27000-2002 หรือ Russian GOSTs ซึ่งเป็นคำแนะนำในลักษณะ

จากผลการศึกษามาตรฐาน มีการพัฒนาเอกสารสองฉบับที่เกี่ยวข้องกับความปลอดภัยของข้อมูล หลัก แต่เป็นทางการน้อยกว่าคือแนวคิดเรื่องความปลอดภัยของข้อมูลองค์กรซึ่งกำหนดมาตรการและวิธีการใช้ระบบรักษาความปลอดภัยข้อมูลสำหรับระบบข้อมูลขององค์กร เอกสารที่สองที่พนักงานบริษัททุกคนต้องปฏิบัติตามคือกฎระเบียบด้านความปลอดภัยของข้อมูลที่ได้รับอนุมัติในระดับคณะกรรมการหรือฝ่ายบริหาร

นอกเหนือจากกฎระเบียบในระดับบริษัทแล้ว ควรพัฒนารายการข้อมูลที่เป็นความลับทางการค้า ภาคผนวกของสัญญาจ้างงานที่กำหนดความรับผิดชอบในการเปิดเผยข้อมูลที่เป็นความลับ ตลอดจนมาตรฐานและวิธีการอื่นๆ ที่ควรได้รับการพัฒนา บรรทัดฐานและกฎเกณฑ์ภายในจะต้องมีกลไกการดำเนินการและมาตรการรับผิดชอบ ส่วนใหญ่แล้วมาตรการดังกล่าวมีลักษณะเป็นการลงโทษทางวินัยและผู้ฝ่าฝืนจะต้องเตรียมพร้อมสำหรับข้อเท็จจริงที่ว่าละเมิดระบอบการปกครอง ความลับทางการค้าการลงโทษที่สำคัญรวมถึงการเลิกจ้างจะตามมา

- มาตรการองค์กรและการบริหาร

เจ้าหน้าที่รักษาความปลอดภัยมีขอบเขตในการสร้างสรรค์กิจกรรมด้านการบริหารเพื่อการปกป้องความปลอดภัยของข้อมูล ซึ่งเป็นส่วนหนึ่งของกิจกรรมการบริหารจัดการ ซึ่งรวมถึงโซลูชันด้านสถาปัตยกรรมและการวางแผนที่ช่วยให้คุณสามารถปกป้องได้ ห้องประชุมและสำนักงานบริหารจากการรับฟังและสร้างการเข้าถึงข้อมูลในระดับต่างๆ สำคัญ มาตรการขององค์กรจะเป็นการรับรองกิจกรรมของบริษัทตามมาตรฐาน ISO/IEC 27000, การรับรองระบบฮาร์ดแวร์และซอฟต์แวร์ส่วนบุคคล, การรับรองวิชาและวัตถุการปฏิบัติตามข้อกำหนด ข้อกำหนดที่จำเป็นการรักษาความปลอดภัย การได้รับใบอนุญาตที่จำเป็นในการทำงานกับอาร์เรย์ข้อมูลที่ได้รับการคุ้มครอง

จากมุมมองของการควบคุมกิจกรรมของบุคลากร สิ่งสำคัญคือต้องจัดระบบการร้องขอการเข้าถึงอินเทอร์เน็ตภายนอก อีเมล, ทรัพยากรอื่นๆ องค์ประกอบที่แยกจากกันจะเป็นการรับลายเซ็นดิจิทัลอิเล็กทรอนิกส์เพื่อเพิ่มความปลอดภัยให้กับข้อมูลทางการเงินและข้อมูลอื่น ๆ ที่ส่งไปยังหน่วยงานของรัฐผ่านช่องทางอีเมล

- มาตรการทางศีลธรรมและจริยธรรม

มาตรการทางศีลธรรมและจริยธรรมจะกำหนดทัศนคติส่วนบุคคลของบุคคลต่อข้อมูลที่เป็นความลับหรือข้อมูลที่ถูกจำกัดในการเผยแพร่ การเพิ่มระดับความรู้ของพนักงานเกี่ยวกับผลกระทบของภัยคุกคามต่อกิจกรรมของบริษัทส่งผลต่อระดับจิตสำนึกและความรับผิดชอบของพนักงาน เพื่อต่อสู้กับการละเมิดข้อมูล เช่น การโอนรหัสผ่าน การจัดการสื่ออย่างไม่ระมัดระวัง และการเผยแพร่ข้อมูลที่เป็นความลับในการสนทนาส่วนตัว จำเป็นต้องเน้นย้ำถึงจิตสำนึกส่วนบุคคลของพนักงาน มันจะมีประโยชน์ในการสร้างตัวชี้วัดประสิทธิภาพของบุคลากรที่จะขึ้นอยู่กับทัศนคติต่อ ระบบองค์กรไอบี.

อินโฟกราฟิกใช้ข้อมูลจากการวิจัยของเราเอง"ค้นหาข้อมูล".

อย่างน้อยทุกคนก็เคยได้ยินวลีที่น่าสะเทือนใจเกี่ยวกับความจำเป็นในการรักษาความปลอดภัยของข้อมูลให้มีคุณภาพสูง เหล่านี้ เรื่องสยองขวัญเกี่ยวกับการบุกรุกที่เต็มไปด้วยเสียงกรีดร้องและความสิ้นหวัง มีการกล่าวถึงผลที่ตามมาที่เลวร้ายในเกือบทุกไซต์... ดังนั้นตอนนี้คุณควรเติมคอมพิวเตอร์ของคุณด้วยเครื่องมือรักษาความปลอดภัยให้เต็มประสิทธิภาพและตัดสายไฟด้วย... มีเคล็ดลับมากมายเกี่ยวกับการรักษาความปลอดภัย แต่ด้วยเหตุผลบางประการ ไม่มีประโยชน์ มันไม่ได้ออกมามากนัก เหตุผลหลายประการอยู่ที่การไม่เข้าใจสิ่งง่ายๆ เช่น "สิ่งที่เราปกป้อง" "ผู้ที่เรากำลังปกป้อง" และ "ผลลัพธ์ที่เราต้องการได้รับ" แต่สิ่งแรกก่อนอื่น

ความปลอดภัยของข้อมูลคำนี้หมายถึงมาตรการต่างๆ สถานะของการเก็บรักษา เทคโนโลยี ฯลฯ แต่ทุกอย่างง่ายกว่ามาก ดังนั้นก่อนอื่นให้ตอบคำถามตัวเองก่อนว่าอย่างน้อยมีคนรอบตัวคุณกี่คนที่อ่านคำจำกัดความของแนวคิดนี้และไม่ได้หมายถึงการเปรียบเทียบคำกับความหมายเท่านั้น คนส่วนใหญ่เชื่อมโยงความปลอดภัยเข้ากับโปรแกรมป้องกันไวรัส ไฟร์วอลล์ และโปรแกรมรักษาความปลอดภัยอื่นๆ แน่นอนว่าเครื่องมือเหล่านี้สามารถปกป้องคอมพิวเตอร์ของคุณจากภัยคุกคามและเพิ่มระดับความปลอดภัยของระบบได้ แต่มีเพียงไม่กี่คนที่รู้ว่าโปรแกรมเหล่านี้ทำอะไรได้บ้าง

เมื่อคิดถึงความปลอดภัยของข้อมูล คุณควรเริ่มด้วยคำถามต่อไปนี้ก่อน::

- วัตถุแห่งการคุ้มครอง- คุณต้องเข้าใจว่าคุณต้องการปกป้องอะไรอย่างแท้จริง นี่คือข้อมูลส่วนบุคคลที่จัดเก็บไว้ในคอมพิวเตอร์ (เพื่อไม่ให้ผู้อื่นเข้าถึงได้) นี่คือประสิทธิภาพของคอมพิวเตอร์ (เพื่อให้ไวรัสและโทรจันไม่นำระบบไปสู่ระดับ Pentium แรก) นี่คือกิจกรรมเครือข่าย (ดังนั้น ว่าโปรแกรมที่หิวอินเตอร์เน็ตไม่ส่งสถิติเกี่ยวกับคุณทุกๆครึ่งชั่วโมง) นี่คือความพร้อมของคอมพิวเตอร์ (เพื่อให้หน้าจอสีน้ำเงินมรณะไม่ท่วมระบบ) นี่คือ...

- ระดับความปลอดภัยที่ต้องการ. คอมพิวเตอร์ที่ได้รับการป้องกันอย่างสมบูรณ์คือคอมพิวเตอร์ที่ไม่มีอยู่จริง ไม่ว่าคุณจะพยายามแค่ไหน ก็มีโอกาสที่คอมพิวเตอร์ของคุณจะถูกแฮ็กได้เสมอ โปรดทราบและจำไว้เสมอว่ามีทิศทางเช่น วิศวกรรมสังคม(การรับรหัสผ่านจากถังขยะ การดักฟัง การสอดแนม ฯลฯ) อย่างไรก็ตาม นี่ไม่ใช่เหตุผลที่จะทำให้ระบบไม่มีการป้องกัน เช่น ปกป้องคอมพิวเตอร์ของคุณจากส่วนใหญ่ ไวรัสที่รู้จัก- นี่เป็นงานที่เป็นไปได้อย่างสมบูรณ์ซึ่งในความเป็นจริงแล้วผู้ใช้ทั่วไปทุกคนทำโดยการติดตั้งหนึ่งในโปรแกรมป้องกันไวรัสยอดนิยมบนคอมพิวเตอร์ของเขา

- ระดับผลที่ตามมาที่ยอมรับได้. หากคุณเข้าใจว่าคอมพิวเตอร์ของคุณสามารถถูกแฮ็กได้ เช่น โดยแฮ็กเกอร์ที่สนใจคุณเพียงอย่างเดียว (มันบังเอิญว่าผู้โจมตีชอบที่อยู่ IP ของคุณ) คุณควรคิดถึง ระดับที่ยอมรับได้ผลที่ตามมา. ระบบพัง - ไม่น่าพอใจ แต่ไม่น่ากลัวเพราะคุณมีดิสก์กู้คืนข้อมูลอยู่ในมือ คอมพิวเตอร์ของคุณเข้าถึงไซต์ซุกซนอยู่ตลอดเวลา - น่าพอใจและไม่น่าพอใจ แต่ก็สามารถทนได้และแก้ไขได้ แต่ตัวอย่างเช่นหากคุณ ภาพถ่ายส่วนตัวซึ่งไม่มีใครควรรู้ (ทำลายชื่อเสียงอย่างร้ายแรง) นี่เป็นผลที่ตามมาในระดับสำคัญอยู่แล้วและจำเป็นต้องใช้มาตรการป้องกัน (พูดเกินจริงใช้คอมพิวเตอร์เครื่องเก่าที่ไม่มีอินเทอร์เน็ตและดูรูปถ่ายเท่านั้น ).

- คุณอยากจะได้อะไรจากมัน?คำถามนี้มีความหมายหลายประการ - คุณต้องดำเนินการเพิ่มเติมกี่ขั้นตอน คุณจะต้องเสียสละอะไร การป้องกันจะส่งผลต่อประสิทธิภาพอย่างไร หากสามารถเพิ่มโปรแกรมลงในรายการยกเว้นได้ จำนวนข้อความและการเตือนที่ควรปรากฏบนหน้าจอ (ถ้ามี) และอื่นๆ อีกมากมาย ปัจจุบันมีเครื่องมือรักษาความปลอดภัยค่อนข้างมาก แต่แต่ละเครื่องมือก็มีข้อดีและข้อเสียของตัวเอง ตัวอย่างเช่น UAC Windows เดียวกันในระบบปฏิบัติการ ระบบวิสต้าไม่ได้ทำในลักษณะที่ประสบความสำเร็จอย่างสมบูรณ์ แต่ใน Windows 7 ได้มาถึงจุดที่เครื่องมือป้องกันค่อนข้างสะดวกในการใช้งาน

เมื่อตอบคำถามเหล่านี้ทั้งหมดแล้ว คุณจะเข้าใจได้ง่ายขึ้นมากว่าคุณจะจัดระเบียบการปกป้องข้อมูลบนคอมพิวเตอร์ของคุณอย่างไร แน่นอนว่านี่ไม่ใช่รายการคำถามทั้งหมด แต่ผู้ใช้ทั่วไปในจำนวนที่เพียงพอไม่ถามแม้แต่ข้อเดียว

การติดตั้งและกำหนดค่าเครื่องมือรักษาความปลอดภัยบนคอมพิวเตอร์ของคุณเป็นเพียงส่วนหนึ่งของมาตรการที่ดำเนินการ ด้วยการเปิดลิงก์ที่น่าสงสัยและยืนยันการกระทำทั้งหมดของแอปพลิเคชันที่น่าสงสัยเท่ากัน คุณสามารถปฏิเสธความพยายามทั้งหมดของโปรแกรมความปลอดภัยได้อย่างง่ายดาย ด้วยเหตุนี้จึงควรคำนึงถึงการกระทำของคุณเสมอ ตัวอย่างเช่น หากงานของคุณคือการปกป้องเบราว์เซอร์ของคุณ แต่คุณอดไม่ได้ที่จะเปิดลิงก์ที่น่าสงสัย (เช่น เนื่องจากมีความเฉพาะเจาะจง) คุณสามารถตั้งค่าได้ตลอดเวลา เบราว์เซอร์เพิ่มเติมใช้สำหรับเปิดลิงก์ที่น่าสงสัยโดยเฉพาะหรือส่วนขยายสำหรับตรวจสอบลิงก์สั้น ๆ ในกรณีนี้ หากรายการใดรายการหนึ่งกลายเป็นฟิชชิ่ง (การขโมยข้อมูล การเข้าถึง ฯลฯ) ผู้โจมตีก็จะประสบผลสำเร็จเพียงเล็กน้อย

ปัญหาในการกำหนดชุดการดำเนินการเพื่อปกป้องข้อมูลมักเกิดจากการขาดคำตอบสำหรับคำถามจากย่อหน้าก่อนหน้า ตัวอย่างเช่น หากคุณไม่ทราบหรือไม่เข้าใจว่าคุณต้องการปกป้องอะไรกันแน่ ก็จะเป็นการยากที่จะคิดหรือค้นหามาตรการรักษาความปลอดภัยเพิ่มเติมใด ๆ (ยกเว้นมาตรการทั่วไปเช่นไม่เปิดลิงก์ที่น่าสงสัย ไม่ การเยี่ยมชมแหล่งข้อมูลที่น่าสงสัยและอื่น ๆ ) ลองพิจารณาสถานการณ์โดยใช้ตัวอย่างงานปกป้องข้อมูลส่วนบุคคลซึ่งส่วนใหญ่มักวางไว้ที่ส่วนหัวของวัตถุที่ได้รับการป้องกัน

การคุ้มครองข้อมูลส่วนบุคคลนี่คือหนึ่งใน งานที่ยากลำบากที่ผู้คนพบเจอ ด้วยการเติบโตอย่างรวดเร็วทั้งในด้านปริมาณและการบรรจุ สังคมออนไลน์, บริการข้อมูลและเชี่ยวชาญ แหล่งข้อมูลออนไลน์อาจเป็นความผิดพลาดครั้งใหญ่หากคิดว่าการปกป้องข้อมูลส่วนบุคคลของคุณขึ้นอยู่กับระดับความปลอดภัยที่เชื่อถือได้สำหรับคอมพิวเตอร์ของคุณ เมื่อไม่นานมานี้ แทบจะเป็นไปไม่ได้เลยที่จะค้นพบอะไรเกี่ยวกับบุคคลที่อยู่ห่างจากคุณหลายร้อยกิโลเมตร หรือแม้แต่ในบ้านใกล้เคียง โดยไม่มีการเชื่อมต่อที่เหมาะสม ทุกวันนี้เกือบทุกคนสามารถเรียนรู้ได้มากมาย ข้อมูลส่วนบุคคลประมาณสองสามชั่วโมงในการคลิกเมาส์ในเบราว์เซอร์หรือเร็วกว่านั้น ในขณะเดียวกันการกระทำทั้งหมดของเขาอาจถูกกฎหมายอย่างแน่นอนเนื่องจากคุณเองได้โพสต์ข้อมูลเกี่ยวกับตัวเองต่อสาธารณะ

ทุกคนได้พบกับเสียงสะท้อนของเอฟเฟกต์นี้ เคยได้ยินไหมว่าคำทดสอบคือ คำถามเพื่อความปลอดภัยไม่ควรเกี่ยวข้องกับคุณและคนอื่น ๆ ? และนี่เป็นเพียงส่วนเล็กๆ เท่านั้น มากเท่าที่สิ่งนี้อาจไม่ทำให้คุณประหลาดใจในการปกป้องหลายประการ ข้อมูลส่วนบุคคลมันขึ้นอยู่กับคุณ. ไม่มีมาตรการรักษาความปลอดภัย แม้ว่าจะไม่อนุญาตให้บุคคลอื่นนอกเหนือจากคุณเข้าถึงคอมพิวเตอร์ แต่ก็จะสามารถปกป้องข้อมูลที่ส่งภายนอกคอมพิวเตอร์ได้ (การสนทนา อินเทอร์เน็ต การบันทึก ฯลฯ) คุณทิ้งจดหมายไว้ที่ไหนสักแห่ง - คาดว่าจะมีสแปมเพิ่มขึ้น คุณทิ้งรูปถ่ายของตัวเองกอดตุ๊กตาหมีไว้ ทรัพยากรของบุคคลที่สามคาดหวัง "งานฝีมือ" ตลกขบขันที่เหมาะสมจากผู้เขียนที่เบื่อหน่าย

ที่จะจริงจังกว่านี้อีกหน่อย การเปิดกว้างมหาศาลของข้อมูลอินเทอร์เน็ต และความเหลื่อมล้ำ/ความเปิดกว้าง/ความเหลื่อมล้ำของคุณ แม้จะมีมาตรการรักษาความปลอดภัยทั้งหมดแล้ว ก็สามารถทำให้สิ่งหลังนี้สูญเปล่าได้ ด้วยเหตุนี้จึงจำเป็นต้องระมัดระวังในการเลือกวิธีการรักษาความปลอดภัยข้อมูลและรวมถึงไม่เพียงแต่วิธีการทางเทคนิคเท่านั้น แต่ยังรวมไปถึงการดำเนินการที่ครอบคลุมด้านอื่น ๆ ของชีวิตด้วย

บันทึก: แน่นอนคุณไม่ควรคิดว่าเป็นบังเกอร์ใต้ดิน สถานที่ที่ดีที่สุดในชีวิต. อย่างไรก็ตาม การทำความเข้าใจว่าการปกป้องข้อมูลส่วนบุคคลของคุณนั้นขึ้นอยู่กับคุณจะทำให้คุณได้เปรียบเหนือผู้โจมตีอย่างมาก

วิธีการรักษาความปลอดภัยข้อมูลมักจะเทียบเท่ากับ โซลูชั่นทางเทคนิคโดยไม่สนใจภัยคุกคามที่อาจเกิดขึ้นมากมายเช่นเดียวกับการกระทำของบุคคลนั้นเอง คุณสามารถให้โอกาสผู้ใช้เปิดตัวโปรแกรมเพียงโปรแกรมเดียวและจัดการกับผลที่ตามมาได้ภายในห้านาทีอย่างแท้จริง หากเป็นไปได้ ข้อความหนึ่งในฟอรัมเกี่ยวกับข้อมูลที่ได้ยินสามารถทำลายการป้องกันที่สมบูรณ์แบบที่สุด (พูดเกินจริงเกี่ยวกับการป้องกันโหนดการป้องกัน หรืออีกนัยหนึ่งคือ การขาดการป้องกันชั่วคราว)

เพื่อตัดสินใจเกี่ยวกับวิธีการปกป้องข้อมูลคุณไม่เพียงแต่ต้องค้นหาเครื่องมือรักษาความปลอดภัยที่เหมาะสมในขณะที่คลิกเมาส์ในหน้าต่างเบราว์เซอร์อย่างเกียจคร้าน แต่ยังต้องคำนึงถึงวิธีการกระจายข้อมูลและสิ่งที่น่ากังวล ไม่ว่าจะฟังดูเป็นยังไงคุณต้องหยิบกระดาษและดินสอขึ้นมาแล้วดูทุกอย่าง วิธีที่เป็นไปได้การเผยแพร่ข้อมูลและสิ่งที่อาจเกี่ยวข้อง ตัวอย่างเช่น เรามาทำหน้าที่รักษารหัสผ่านให้เป็นความลับที่สุดเท่าที่จะเป็นไปได้

สถานการณ์. คุณคิดรหัสผ่านที่ซับซ้อนซึ่งไม่เกี่ยวข้องกับคุณ ปฏิบัติตามข้อกำหนดด้านความปลอดภัยที่เข้มงวดที่สุดโดยสมบูรณ์ ไม่ทิ้งการกล่าวถึงแม้แต่น้อย (ด้านต่างๆ เช่น สิ่งที่เหลืออยู่ในหน่วยความจำของคอมพิวเตอร์ บนดิสก์ และจุดอื่น ๆ จะไม่ถูกนำมาพิจารณา บัญชี) อย่าใช้ตัวจัดการรหัสผ่าน ป้อนรหัสผ่านจากคอมพิวเตอร์เพียงเครื่องเดียว โดยใช้แป้นพิมพ์ที่ปลอดภัย ใช้ VPN ในการเชื่อมต่อ บูตคอมพิวเตอร์จาก LiveCD เท่านั้น พูดได้คำเดียวว่าเป็นคนหวาดระแวงและคลั่งไคล้ความปลอดภัยอย่างแท้จริง อย่างไรก็ตาม ทั้งหมดนี้อาจไม่เพียงพอที่จะปกป้องรหัสผ่านของคุณ

ต่อไปนี้เป็นสถานการณ์ที่เป็นไปได้ง่ายๆ บางประการที่แสดงให้เห็นอย่างชัดเจนถึงความจำเป็นในมุมมองกว้างๆ ของแนวปฏิบัติด้านความปลอดภัยของข้อมูล:

- คุณจะทำอย่างไรถ้าคุณต้องการป้อนรหัสผ่านเมื่อมีคนอื่นอยู่ในห้อง แม้แต่คนที่ "ดีที่สุด" ด้วย? คุณไม่สามารถรับประกันได้ว่าพวกเขาจะไม่พูดถึงบางสิ่งโดยไม่ตั้งใจ... ข้อมูลทางอ้อมเกี่ยวกับรหัสผ่าน ตัวอย่างเช่น การนั่งอยู่ในบรรยากาศที่น่ารื่นรมย์ในร้านอาหาร ค่อนข้างเป็นไปได้ที่จะพูดว่า “เขามีเช่นนี้” รหัสผ่านยาวมากถึงโหลและตัวละครที่แตกต่างกันมากมาย” ซึ่งค่อนข้างจำกัดขอบเขตการเดารหัสผ่านสำหรับผู้โจมตีให้แคบลง

- คุณจะทำอย่างไรหากเกิดเหตุการณ์เช่นนี้และคุณต้องการบุคคลอื่นมาดำเนินการผ่าตัดแทนคุณ? บุคคลอื่นอาจได้ยินรหัสผ่านของคุณโดยไม่ตั้งใจ หากคุณกำหนดรหัสผ่านให้กับบุคคลที่ไม่เชี่ยวชาญด้านคอมพิวเตอร์ก็มีโอกาสที่เขาจะจดบันทึกไว้ที่ไหนสักแห่งการเรียกร้องความคลั่งไคล้ของคุณจากเขาจะไม่ได้รับการพิสูจน์

- คุณจะทำอย่างไรหากสิ่งนี้เกิดขึ้นและมีคนรู้เกี่ยวกับวิธีที่คุณคิดรหัสผ่าน? ข้อมูลดังกล่าวยังทำให้ขอบเขตการเลือกแคบลงได้ค่อนข้างดี

- คุณจะป้องกันรหัสผ่านของคุณได้อย่างไรหากหนึ่งในโหนดที่ให้บริการ โอนอย่างปลอดภัยรหัสผ่านถูกแฮ็กโดยผู้โจมตี? ตัวอย่างเช่น เซิร์ฟเวอร์ VPN ที่คุณเข้าถึงอินเทอร์เน็ตถูกแฮ็ก

- รหัสผ่านของคุณจะมีความหมายหรือไม่หากระบบที่คุณใช้ถูกแฮ็ก?

- และคนอื่น ๆ

แน่นอนว่านี่ไม่ได้หมายความว่าจะต้องค้นหาวิธีการรักษาความปลอดภัยข้อมูลอย่างดื้อรั้นและต่อเนื่องเป็นเวลาหลายเดือน ประเด็นก็คือแม้มากที่สุด ระบบที่ซับซ้อนสามารถถูกทำลายได้ด้วยข้อบกพร่องธรรมดาๆ ของมนุษย์ ซึ่งละเลยการพิจารณาไปแล้ว ดังนั้นเมื่อจัดระเบียบความปลอดภัยของคอมพิวเตอร์ของคุณให้พยายามใส่ใจไม่เพียงแค่เท่านั้น ด้านเทคนิคคำถาม แต่ยังรวมถึงโลกรอบตัวคุณด้วย

ใน ชีวิตประจำวันความปลอดภัยของข้อมูล (IS) มักเข้าใจได้เฉพาะความจำเป็นในการต่อสู้กับการรั่วไหลของความลับและการแพร่กระจายของข้อมูลเท็จและไม่เป็นมิตรเท่านั้น อย่างไรก็ตาม ความเข้าใจนี้แคบมาก ความปลอดภัยของข้อมูลมีคำจำกัดความที่แตกต่างกันมากมาย ซึ่งเน้นย้ำถึงคุณสมบัติแต่ละอย่าง

กฎหมายของรัฐบาลกลางไม่มีผลบังคับใช้อีกต่อไปภายใต้ "ข้อมูลสารสนเทศและการคุ้มครองข้อมูล" ความปลอดภัยของข้อมูลเข้าใจแล้ว สถานะของความปลอดภัย สภาพแวดล้อมข้อมูลสังคมเพื่อให้เกิดการพัฒนาและการพัฒนาเพื่อประโยชน์ของประชาชน องค์กร และรัฐ.

แหล่งข้อมูลอื่นๆ ให้คำจำกัดความต่อไปนี้:

ความปลอดภัยของข้อมูล- นี้

1) ชุดมาตรการขององค์กรและทางเทคนิคเพื่อรับรองความสมบูรณ์ของข้อมูลและการรักษาความลับของข้อมูลรวมกับความพร้อมสำหรับผู้ใช้ที่ได้รับอนุญาตทุกคน;

2) ตัวบ่งชี้ที่สะท้อนสถานะความปลอดภัยของระบบสารสนเทศ

3) สถานะความปลอดภัยของสภาพแวดล้อมข้อมูล;

4) สถานะของความปลอดภัย แหล่งข้อมูลและช่องทางต่างๆตลอดจนการเข้าถึงแหล่งข้อมูล

V.I. Yarochkin เชื่อเช่นนั้น ความปลอดภัยของข้อมูลมี สถานะของความปลอดภัยของทรัพยากรสารสนเทศเทคโนโลยีสำหรับการจัดทำและการใช้งานตลอดจนสิทธิของหัวข้อกิจกรรมข้อมูล.

V. Betelin และ V. Galatenko ให้คำจำกัดความที่ค่อนข้างสมบูรณ์ซึ่งเชื่อเช่นนั้น

ในบทช่วยสอนนี้ เราจะอาศัยคำจำกัดความข้างต้น

ความปลอดภัยของข้อมูลไม่ได้จำกัดอยู่เพียงการปกป้องข้อมูลและ ความปลอดภัยของคอมพิวเตอร์. จำเป็นต้องแยกแยะความปลอดภัยของข้อมูลออกจากการปกป้องข้อมูล

บางครั้งความปลอดภัยของข้อมูลหมายถึงการสร้างบนคอมพิวเตอร์และ ระบบคอมพิวเตอร์ชุดวิธีการ วิธีการ และกิจกรรมที่ได้รับการจัดระเบียบซึ่งออกแบบมาเพื่อป้องกันการบิดเบือน การทำลาย หรือการใช้ข้อมูลที่ได้รับการคุ้มครองโดยไม่ได้รับอนุญาต

มาตรการเพื่อให้แน่ใจว่าความปลอดภัยของข้อมูลจะต้องดำเนินการในด้านต่างๆ - การเมือง เศรษฐศาสตร์ การป้องกัน เช่นเดียวกับในระดับต่างๆ - รัฐ ภูมิภาค องค์กร และส่วนบุคคล ดังนั้นงานด้านความปลอดภัยของข้อมูลในระดับรัฐจึงแตกต่างจากงานด้านความปลอดภัยของข้อมูลในระดับองค์กร

เรื่องของความสัมพันธ์ด้านข้อมูลอาจประสบ (ประสบความสูญเสียทางวัตถุและ/หรือทางศีลธรรม) ไม่เพียงแต่จากการเข้าถึงข้อมูลที่ไม่ได้รับอนุญาตเท่านั้น แต่ยังมาจากระบบล่มที่ทำให้เกิดการหยุดชะงักในการทำงานอีกด้วย ความปลอดภัยของข้อมูลไม่เพียงแต่ขึ้นอยู่กับคอมพิวเตอร์เท่านั้น แต่ยังขึ้นอยู่กับโครงสร้างพื้นฐานที่สนับสนุน ซึ่งรวมถึงระบบไฟฟ้า น้ำและความร้อน เครื่องปรับอากาศ การสื่อสาร และแน่นอนว่าบุคลากรซ่อมบำรุง โครงสร้างพื้นฐานที่สนับสนุนมีคุณค่าในตัวเอง ซึ่งไม่สามารถประเมินความสำคัญสูงเกินไปได้

หลังจากเหตุการณ์วันที่ 11 กันยายน พ.ศ. 2544 กฎหมายของสหรัฐอเมริกาตามพระราชบัญญัติ Patriot Act ได้กำหนดแนวคิดของ "โครงสร้างพื้นฐานที่สำคัญ" ซึ่งเข้าใจว่าเป็น "ชุดทางกายภาพหรือ ระบบเสมือนและทรัพย์สินที่มีความสำคัญต่อสหรัฐอเมริกาจนความล้มเหลวหรือการทำลายล้างอาจส่งผลร้ายแรงต่อการป้องกัน เศรษฐกิจ สุขภาพ และความมั่นคงของประเทศ” แนวคิดของโครงสร้างพื้นฐานที่สำคัญครอบคลุมพื้นที่สำคัญๆ ของเศรษฐกิจและเศรษฐกิจของประเทศสหรัฐอเมริกา เช่น การป้องกันประเทศ เกษตรกรรม การผลิตอาหาร การบินพลเรือน การขนส่งทางทะเล ถนนรถยนต์และสะพาน อุโมงค์ เขื่อน ท่อส่งน้ำ การดูแลสุขภาพ บริการ ความช่วยเหลือฉุกเฉิน,อวัยวะ รัฐบาลควบคุมการผลิตทางการทหาร ระบบและเครือข่ายสารสนเทศและโทรคมนาคม พลังงาน การขนส่ง การธนาคาร และ ระบบการเงิน,อุตสาหกรรมเคมี,บริการไปรษณีย์.

ใน ในสังคมความปลอดภัยของข้อมูลเกี่ยวข้องกับการต่อสู้กับ “มลพิษ” ข้อมูล สิ่งแวดล้อมการใช้ข้อมูลเพื่อวัตถุประสงค์ที่ผิดกฎหมายและผิดศีลธรรม

นอกจากนี้ วัตถุของข้อมูลมีอิทธิพลและส่งผลให้ความปลอดภัยของข้อมูลสามารถเป็นจิตสำนึกสาธารณะหรือส่วนบุคคลได้

ในระดับรัฐ หัวข้อความปลอดภัยของข้อมูลคือฝ่ายบริหาร ฝ่ายนิติบัญญัติ และฝ่ายตุลาการ แต่ละแผนกได้สร้างหน่วยงานที่เกี่ยวข้องกับความปลอดภัยของข้อมูลโดยเฉพาะ

นอกจากนี้ หัวข้อความปลอดภัยของข้อมูลอาจเป็น:

พลเมืองและสมาคมสาธารณะ

สื่อมวลชน;

รัฐวิสาหกิจและองค์กรโดยไม่คำนึงถึงรูปแบบการเป็นเจ้าของ

ความสนใจวิชา IS ที่เกี่ยวข้องกับการใช้ระบบสารสนเทศสามารถแบ่งออกเป็นประเภทหลัก ๆ ได้ดังต่อไปนี้:

ความพร้อมใช้งาน- ความสามารถในการรับบริการข้อมูลที่จำเป็นภายในระยะเวลาอันสมควร ระบบข้อมูลถูกสร้างขึ้น (ซื้อ) เพื่อรับบริการข้อมูลบางอย่าง (บริการ) หากด้วยเหตุผลใดก็ตามทำให้ผู้ใช้ไม่สามารถรับบริการเหล่านี้ได้ จะทำให้เกิดความเสียหายต่อทุกเรื่องของความสัมพันธ์ทางข้อมูล บทบาทนำของการเข้าถึงเห็นได้ชัดเจนโดยเฉพาะอย่างยิ่งในระบบการจัดการประเภทต่างๆ เช่น การผลิต การขนส่ง ฯลฯ ดังนั้น การเข้าถึงจึงไม่ขัดแย้งกับด้านอื่นๆ การเข้าถึงจึงเป็นเช่นนั้น องค์ประกอบที่สำคัญที่สุดไอบี.

ความซื่อสัตย์- ความเกี่ยวข้องและความสม่ำเสมอของข้อมูล การป้องกันจากการถูกทำลายและการเปลี่ยนแปลงที่ไม่ได้รับอนุญาต ความสมบูรณ์สามารถแบ่งออกเป็นแบบคงที่ (เข้าใจว่าเป็นความไม่เปลี่ยนรูปของวัตถุข้อมูล) และไดนามิก (เกี่ยวข้องกับการดำเนินการที่ถูกต้องของการกระทำที่ซับซ้อน (ธุรกรรม)) เอกสารด้านกฎระเบียบและการพัฒนาภายในประเทศเกือบทั้งหมดเกี่ยวข้องกับความสมบูรณ์แบบคงที่ แม้ว่าแง่มุมเชิงไดนามิกจะมีความสำคัญไม่น้อยไปกว่ากัน ตัวอย่างของการประยุกต์ใช้การควบคุมความสมบูรณ์แบบไดนามิกคือการวิเคราะห์การไหลของข้อความทางการเงินเพื่อตรวจจับการโจรกรรม การจัดลำดับใหม่ หรือการทำสำเนาข้อความแต่ละรายการ

การรักษาความลับ- การป้องกันจากการเข้าถึงโดยไม่ได้รับอนุญาต การรักษาความลับได้รับการคุ้มครองโดยกฎหมาย ข้อบังคับ และประสบการณ์หลายปีในบริการที่เกี่ยวข้อง ผลิตภัณฑ์ฮาร์ดแวร์และซอฟต์แวร์ช่วยให้คุณสามารถปิดช่องทางการรั่วไหลของข้อมูลได้เกือบทั้งหมด

เป้ากิจกรรมในด้านการรักษาความปลอดภัยข้อมูล - การปกป้องผลประโยชน์ของหัวข้อความปลอดภัยของข้อมูล

งาน IS:

1. ประกันสิทธิของบุคคลและสังคมในการรับข้อมูล

2. การให้ข้อมูลวัตถุประสงค์

3. การต่อสู้กับภัยคุกคามทางอาญาในด้านข้อมูลและระบบโทรคมนาคม การก่อการร้ายทางโทรศัพท์ การฟอกเงิน ฯลฯ

4. การคุ้มครองบุคคล องค์กร สังคม และรัฐจากข้อมูลและภัยคุกคามทางจิตวิทยา

5. การสร้างภาพลักษณ์ การต่อต้านการใส่ร้าย ข่าวลือ การบิดเบือนข้อมูล

บทบาทของความปลอดภัยของข้อมูลจะเพิ่มขึ้นเมื่อเกิดสถานการณ์ที่รุนแรง เมื่อข้อความที่ไม่น่าเชื่อถือสามารถนำไปสู่สถานการณ์ที่รุนแรงขึ้น

เกณฑ์ไอเอส- รับประกันความปลอดภัยของข้อมูลจากการรั่วไหล การบิดเบือน การสูญหาย หรือการเสื่อมค่าในรูปแบบอื่น ๆ ปลอดภัย เทคโนโลยีสารสนเทศจะต้องมีความสามารถในการป้องกันหรือต่อต้านผลกระทบของภัยคุกคามต่อข้อมูลทั้งภายนอกและภายใน และมีวิธีการและวิธีการเพียงพอในการปกป้องข้อมูล