ความจำเป็นในการใช้ระบบการตรวจสอบสำหรับการดำเนินการของผู้ใช้ในองค์กรทุกระดับได้รับการยืนยันโดยการวิจัยจากบริษัทที่เกี่ยวข้องกับการวิเคราะห์ความปลอดภัยของข้อมูล

ตัวอย่างเช่น การศึกษาของแคสเปอร์สกี้ แลป แสดงให้เห็นว่า สองในสามของเหตุการณ์ด้านความปลอดภัยของข้อมูล (67%) มีสาเหตุจากการกระทำของพนักงานที่ไม่ได้รับข้อมูลหรือไม่ตั้งใจ ในขณะเดียวกัน จากการวิจัยของ ESET พบว่า 84% ของบริษัทประเมินความเสี่ยงที่เกิดจากปัจจัยด้านมนุษย์ต่ำไป

การป้องกันภัยคุกคามจากภายในต้องใช้ความพยายามมากกว่าการป้องกันภัยคุกคามจากภายนอก เพื่อตอบโต้ "สัตว์รบกวน" ภายนอก รวมถึงไวรัสและการโจมตีแบบกำหนดเป้าหมายบนเครือข่ายขององค์กร การใช้ซอฟต์แวร์หรือระบบฮาร์ดแวร์-ซอฟต์แวร์ที่เหมาะสมก็เพียงพอแล้ว การรักษาความปลอดภัยองค์กรจากคนวงในจะต้องลงทุนมากขึ้นในโครงสร้างพื้นฐานด้านความปลอดภัยและการวิเคราะห์เชิงลึก งานวิเคราะห์ประกอบด้วยการระบุประเภทของภัยคุกคามที่สำคัญที่สุดสำหรับธุรกิจ เช่นเดียวกับการจัดทำ “ภาพเหมือนของผู้ฝ่าฝืน” ซึ่งก็คือ การกำหนดความเสียหายที่ผู้ใช้สามารถก่อให้เกิดโดยพิจารณาจากความสามารถและอำนาจของพวกเขา

การตรวจสอบการกระทำของผู้ใช้มีความเชื่อมโยงอย่างแยกไม่ออกไม่เพียงแต่กับความเข้าใจว่า "ช่องว่าง" ใดในระบบรักษาความปลอดภัยข้อมูลจำเป็นต้องปิดอย่างรวดเร็ว แต่ยังรวมถึงปัญหาความยั่งยืนของธุรกิจโดยรวมด้วย บริษัทที่มุ่งมั่นในการดำเนินงานอย่างต่อเนื่องจะต้องคำนึงว่าด้วยความซับซ้อนและการเพิ่มขึ้นของกระบวนการข้อมูลข่าวสารและระบบอัตโนมัติทางธุรกิจ ทำให้จำนวนภัยคุกคามภายในเพิ่มมากขึ้นเท่านั้น

นอกเหนือจากการติดตามการกระทำของพนักงานทั่วไปแล้ว ยังจำเป็นต้องตรวจสอบการดำเนินงานของ "ผู้ใช้ระดับสูง" ซึ่งเป็นพนักงานที่มีสิทธิ์พิเศษ และด้วยเหตุนี้ จึงมีโอกาสมากขึ้นที่จะตระหนักถึงภัยคุกคามของการรั่วไหลของข้อมูลโดยไม่ตั้งใจหรือโดยเจตนา ผู้ใช้เหล่านี้รวมถึงผู้ดูแลระบบ ผู้ดูแลระบบฐานข้อมูล และนักพัฒนาซอฟต์แวร์ภายใน ที่นี่คุณสามารถเพิ่มผู้เชี่ยวชาญด้านไอทีและพนักงานที่รับผิดชอบด้านความปลอดภัยของข้อมูลได้

การใช้ระบบติดตามการกระทำของผู้ใช้ในบริษัททำให้คุณสามารถบันทึกและตอบสนองต่อกิจกรรมของพนักงานได้อย่างรวดเร็ว สำคัญ: ระบบการตรวจสอบจะต้องมีความครอบคลุม ซึ่งหมายความว่าข้อมูลเกี่ยวกับกิจกรรมของพนักงานทั่วไป ผู้ดูแลระบบ หรือผู้จัดการระดับสูงจำเป็นต้องได้รับการวิเคราะห์ในระดับระบบปฏิบัติการ การใช้งานแอปพลิเคชันทางธุรกิจ ระดับอุปกรณ์เครือข่าย การเข้าถึงฐานข้อมูล การเชื่อมต่อสื่อภายนอก และ เร็วๆ นี้.

ระบบการตรวจสอบที่ครอบคลุมที่ทันสมัยทำให้คุณสามารถตรวจสอบการกระทำของผู้ใช้ทุกขั้นตอนตั้งแต่เริ่มต้นจนถึงปิดเครื่องพีซี (เวิร์กสเตชันเทอร์มินัล) จริงอยู่ ในทางปฏิบัติ พวกเขาพยายามหลีกเลี่ยงการควบคุมทั้งหมด หากการดำเนินการทั้งหมดถูกบันทึกไว้ในบันทึกการตรวจสอบ โหลดในโครงสร้างพื้นฐานระบบข้อมูลขององค์กรจะเพิ่มขึ้นหลายครั้ง เช่น เวิร์กสเตชันหยุดทำงาน เซิร์ฟเวอร์และแชนเนลทำงานภายใต้โหลดเต็ม ความหวาดระแวงเกี่ยวกับความปลอดภัยของข้อมูลอาจเป็นอันตรายต่อธุรกิจโดยทำให้กระบวนการทำงานช้าลงอย่างมาก

ผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูลที่มีความสามารถจะกำหนด:

- ข้อมูลใดในบริษัทที่มีค่าที่สุด เนื่องจากภัยคุกคามภายในส่วนใหญ่จะเชื่อมโยงกับข้อมูลนั้น

- ใครและในระดับใดที่สามารถเข้าถึงข้อมูลอันมีค่าได้ กล่าวคือ โครงร่างวงกลมของผู้ที่อาจละเมิด

- ขอบเขตที่มาตรการรักษาความปลอดภัยในปัจจุบันสามารถทนต่อการกระทำของผู้ใช้โดยเจตนาและ/หรือโดยไม่ได้ตั้งใจ

ตัวอย่างเช่น ผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูลจากภาคการเงินถือว่าภัยคุกคามจากการรั่วไหลของข้อมูลการชำระเงินและการเข้าถึงในทางที่ผิดเป็นสิ่งที่อันตรายที่สุด ในภาคอุตสาหกรรมและการขนส่ง ความกลัวที่ใหญ่ที่สุดคือการรั่วไหลของความรู้ความชำนาญและพฤติกรรมที่ไม่ซื่อสัตย์ของคนงาน มีความกังวลที่คล้ายกันในภาคไอทีและธุรกิจโทรคมนาคม ซึ่งภัยคุกคามที่สำคัญที่สุดคือการรั่วไหลของการพัฒนาที่เป็นกรรมสิทธิ์ ความลับทางการค้า และข้อมูลการชำระเงิน

ในฐานะผู้ฝ่าฝืน "ทั่วไป" ที่น่าจะเป็นไปได้มากที่สุด การวิเคราะห์ระบุว่า:

- ผู้บริหารระดับสูง: ทางเลือกที่ชัดเจน - อำนาจที่กว้างที่สุดเท่าที่จะเป็นไปได้ การเข้าถึงข้อมูลที่มีค่าที่สุด ในเวลาเดียวกัน ผู้ที่รับผิดชอบด้านความปลอดภัยมักจะเมินเฉยต่อการละเมิดกฎความปลอดภัยของข้อมูลจากตัวเลขดังกล่าว

- พนักงานที่ไม่ซื่อสัตย์ : เพื่อกำหนดระดับความภักดี ผู้เชี่ยวชาญด้านความปลอดภัยข้อมูลของบริษัทควรวิเคราะห์การกระทำของพนักงานแต่ละคน

- ผู้ดูแลระบบ: ผู้เชี่ยวชาญที่มีสิทธิ์การเข้าถึงและอำนาจขั้นสูง ที่มีความรู้เชิงลึกในด้านไอที มีความเสี่ยงต่อการถูกล่อลวงให้เข้าถึงข้อมูลสำคัญโดยไม่ได้รับอนุญาต

- พนักงานรับเหมา/จัดจ้างภายนอก : เช่นเดียวกับผู้ดูแลระบบ ผู้เชี่ยวชาญ “ภายนอก” ที่มีความรู้กว้างขวาง สามารถใช้ภัยคุกคามต่างๆ ได้ในขณะที่ “อยู่ภายใน” ระบบข้อมูลของลูกค้า

การระบุข้อมูลที่สำคัญที่สุดและผู้โจมตีที่มีแนวโน้มมากที่สุดจะช่วยสร้างระบบที่ควบคุมผู้ใช้ได้ไม่ทั้งหมดแต่เป็นแบบเลือกสรร สิ่งนี้จะ “ยกเลิกการโหลด” ระบบข้อมูลและบรรเทาผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูลจากการทำงานที่ซ้ำซ้อน

นอกเหนือจากการตรวจสอบแบบเลือกสรรแล้ว สถาปัตยกรรมของระบบการตรวจสอบยังมีบทบาทสำคัญในการเร่งการทำงานของระบบ ปรับปรุงคุณภาพของการวิเคราะห์ และลดภาระบนโครงสร้างพื้นฐาน ระบบสมัยใหม่สำหรับการตรวจสอบการกระทำของผู้ใช้มีโครงสร้างแบบกระจาย ตัวแทนเซ็นเซอร์ได้รับการติดตั้งบนเวิร์กสเตชันและเซิร์ฟเวอร์ปลายทาง ซึ่งจะวิเคราะห์เหตุการณ์บางประเภทและส่งข้อมูลไปยังศูนย์รวมและศูนย์จัดเก็บข้อมูล ระบบสำหรับการวิเคราะห์ข้อมูลที่บันทึกไว้ตามพารามิเตอร์ของระบบจะพบข้อเท็จจริงในบันทึกการตรวจสอบของกิจกรรมที่น่าสงสัยหรือผิดปกติซึ่งไม่สามารถระบุได้ว่าเป็นการพยายามดำเนินการคุกคามในทันที ข้อเท็จจริงเหล่านี้จะถูกส่งไปยังระบบตอบสนองซึ่งจะแจ้งให้ผู้ดูแลระบบความปลอดภัยทราบถึงการละเมิด

หากระบบการตรวจสอบสามารถรับมือกับการละเมิดได้อย่างอิสระ (โดยปกติแล้วระบบความปลอดภัยของข้อมูลดังกล่าวจะมีวิธีลายเซ็นในการตอบสนองต่อภัยคุกคาม) การละเมิดจะหยุดโดยอัตโนมัติและข้อมูลที่จำเป็นทั้งหมดเกี่ยวกับผู้ฝ่าฝืน การกระทำของเขา และเป้าหมาย ของภัยคุกคามจบลงที่ฐานข้อมูลพิเศษ ในกรณีนี้ Security Administrator Console จะแจ้งให้คุณทราบว่าภัยคุกคามได้รับการทำให้เป็นกลางแล้ว

หากระบบไม่มีวิธีการตอบสนองต่อกิจกรรมที่น่าสงสัยโดยอัตโนมัติ ข้อมูลทั้งหมดเพื่อต่อต้านภัยคุกคามหรือวิเคราะห์ผลที่ตามมาจะถูกถ่ายโอนไปยังคอนโซลผู้ดูแลระบบความปลอดภัยของข้อมูลเพื่อดำเนินการด้วยตนเอง

ในระบบการตรวจสอบขององค์กรใดๆ การดำเนินการควรได้รับการกำหนดค่า:

ตรวจสอบการใช้เวิร์กสเตชัน เซิร์ฟเวอร์ รวมถึงเวลา (ตามชั่วโมงและวันในสัปดาห์) ของกิจกรรมของผู้ใช้ ด้วยวิธีนี้จึงมีการสร้างความเป็นไปได้ในการใช้ทรัพยากรสารสนเทศ

บางครั้งเหตุการณ์เกิดขึ้นที่ทำให้เราต้องตอบคำถาม "ใครทำสิ่งนี้?"สิ่งนี้สามารถเกิดขึ้นได้ “ไม่บ่อยนักแต่แม่นยำ” ดังนั้นคุณควรเตรียมตัวตอบคำถามล่วงหน้า

เกือบทุกแห่งมีแผนกออกแบบ แผนกบัญชี นักพัฒนา และพนักงานประเภทอื่นๆ ที่ทำงานร่วมกันในกลุ่มเอกสารที่จัดเก็บไว้ในโฟลเดอร์ที่เข้าถึงได้แบบสาธารณะ (แชร์) บนไฟล์เซิร์ฟเวอร์หรือบนเวิร์กสเตชันเครื่องใดเครื่องหนึ่ง อาจเกิดขึ้นได้ว่ามีคนลบเอกสารหรือไดเร็กทอรีสำคัญออกจากโฟลเดอร์นี้ ซึ่งส่งผลให้งานของทั้งทีมอาจสูญหายไป ในกรณีนี้ ผู้ดูแลระบบต้องเผชิญกับคำถามหลายประการ:

ปัญหาเกิดขึ้นเมื่อใดและเมื่อไร?

การสำรองข้อมูลที่ใกล้เคียงที่สุดในเวลานี้เพื่อกู้คืนข้อมูลคืออะไร

บางทีอาจมีระบบล้มเหลวที่อาจเกิดขึ้นอีกครั้ง?

วินโดว์มีระบบ การตรวจสอบ,ช่วยให้คุณสามารถติดตามและบันทึกข้อมูลเกี่ยวกับเวลา โดยใคร และใช้เอกสารโปรแกรมใดที่ถูกลบ ตามค่าเริ่มต้น การตรวจสอบไม่ได้เปิดใช้งาน - การติดตามตัวเองต้องใช้พลังงานของระบบเป็นเปอร์เซ็นต์ และหากคุณบันทึกทุกอย่าง โหลดจะมีขนาดใหญ่เกินไป นอกจากนี้ ไม่ใช่ว่าการกระทำของผู้ใช้ทั้งหมดอาจทำให้เราสนใจ ดังนั้นนโยบายการตรวจสอบจึงอนุญาตให้เราติดตามเฉพาะเหตุการณ์ที่สำคัญสำหรับเราจริงๆ เท่านั้น

ระบบการตรวจสอบถูกสร้างไว้ในระบบปฏิบัติการทั้งหมด ไมโครซอฟต์หน้าต่างนท: Windows XP/Vista/7, Windows Server 2000/2003/2008 น่าเสียดายที่ในระบบซีรีส์ Windows Home การตรวจสอบถูกซ่อนไว้อย่างลึกซึ้งและกำหนดค่าได้ยากเกินไป

ต้องกำหนดค่าอะไรบ้าง?

หากต้องการเปิดใช้งานการตรวจสอบ ให้เข้าสู่ระบบด้วยสิทธิ์ผู้ดูแลระบบในคอมพิวเตอร์ที่ให้การเข้าถึงเอกสารที่ใช้ร่วมกันและรันคำสั่ง เริ่ม→วิ่ง→gpedit.msc. ในส่วนการกำหนดค่าคอมพิวเตอร์ ให้ขยายโฟลเดอร์ การตั้งค่าวินโดวส์→ การตั้งค่าความปลอดภัย→ นโยบายท้องถิ่น→ นโยบายการตรวจสอบ:

ดับเบิลคลิกที่นโยบาย การเข้าถึงออบเจ็กต์การตรวจสอบ (การตรวจสอบการเข้าถึงออบเจ็กต์)และเลือกช่องทำเครื่องหมาย ความสำเร็จ. การตั้งค่านี้ช่วยให้กลไกในการตรวจสอบการเข้าถึงไฟล์และรีจิสทรีได้สำเร็จ แท้จริงแล้วเราสนใจเฉพาะความพยายามในการลบไฟล์หรือโฟลเดอร์ที่ประสบความสำเร็จเท่านั้น เปิดใช้งานการตรวจสอบเฉพาะบนคอมพิวเตอร์ที่จัดเก็บออบเจ็กต์ที่ถูกตรวจสอบโดยตรง

การเปิดใช้งานนโยบายการตรวจสอบเพียงอย่างเดียวนั้นไม่เพียงพอ เราต้องระบุโฟลเดอร์ที่เราต้องการตรวจสอบด้วย โดยทั่วไปแล้ว ออบเจ็กต์ดังกล่าวคือโฟลเดอร์ของเอกสารและโฟลเดอร์ทั่วไป (ที่ใช้ร่วมกัน) ที่มีโปรแกรมการผลิตหรือฐานข้อมูล (การบัญชี คลังสินค้า ฯลฯ) ซึ่งก็คือทรัพยากรที่คนหลายคนทำงานด้วย

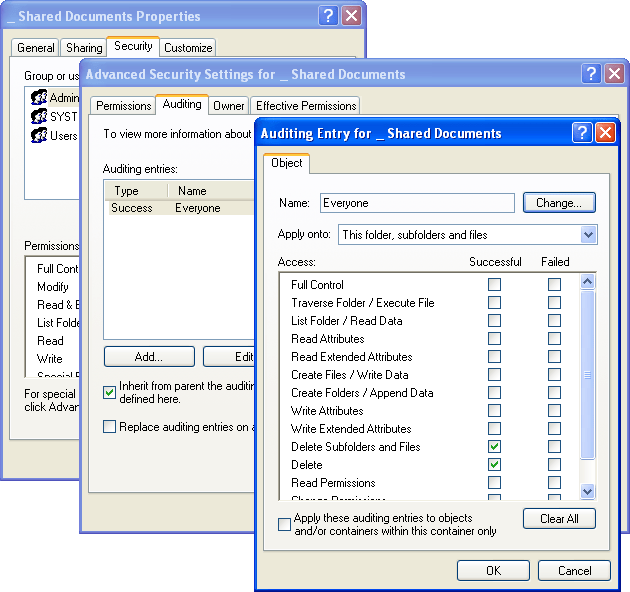

เป็นไปไม่ได้ที่จะคาดเดาล่วงหน้าว่าใครจะลบไฟล์อย่างแน่นอน ดังนั้นจึงมีการระบุการติดตามสำหรับทุกคน ความพยายามในการลบออบเจ็กต์ที่ถูกตรวจสอบโดยผู้ใช้ใดๆ จะถูกบันทึกไว้ เรียกคุณสมบัติของโฟลเดอร์ที่ต้องการ (หากมีหลายโฟลเดอร์ดังกล่าวให้เปิดทั้งหมดตามลำดับ) และบนแท็บ ความปลอดภัย → ขั้นสูง → การตรวจสอบเพิ่มการติดตามเรื่อง ทุกคนความพยายามในการเข้าถึงที่ประสบความสำเร็จของเขา ลบและ ลบโฟลเดอร์ย่อยและไฟล์:

สามารถบันทึกเหตุการณ์ได้ค่อนข้างมาก ดังนั้นคุณควรปรับขนาดบันทึกด้วย ความปลอดภัย(ความปลอดภัย)ซึ่งพวกเขาจะถูกบันทึกไว้ สำหรับ

รันคำสั่งนี้ เริ่ม→

วิ่ง→

เหตุการณ์vwr.

ปริญญาโท.

ในหน้าต่างที่ปรากฏขึ้น ให้เรียกคุณสมบัติของบันทึกความปลอดภัยและระบุพารามิเตอร์ต่อไปนี้:

ขนาดบันทึกสูงสุด = 65536 เค.บี.(สำหรับเวิร์กสเตชัน) หรือ 262144 เค.บี.(สำหรับเซิร์ฟเวอร์)

เขียนทับเหตุการณ์ตามความจำเป็น

ในความเป็นจริง ตัวเลขที่ระบุไม่รับประกันว่าจะมีความแม่นยำ แต่จะถูกเลือกโดยเชิงประจักษ์สำหรับแต่ละกรณี

หน้าต่าง 2003/ ประสบการณ์)?

คลิก เริ่ม→ วิ่ง→ eventvwr.msc ความปลอดภัย. ดู→ กรอง

- แหล่งที่มาของเหตุการณ์:ความปลอดภัย;

- หมวดหมู่: การเข้าถึงวัตถุ;

- ประเภทเหตุการณ์: การตรวจสอบความสำเร็จ;

- รหัสเหตุการณ์: 560;

เรียกดูรายการเหตุการณ์ที่กรอง โดยให้ความสนใจกับฟิลด์ต่อไปนี้ภายในแต่ละรายการ:

- วัตถุชื่อ. ชื่อของโฟลเดอร์หรือไฟล์ที่คุณกำลังมองหา

- ภาพไฟล์ชื่อ. ชื่อของโปรแกรมที่ลบไฟล์

- การเข้าถึง. ชุดสิทธิที่ร้องขอ

โปรแกรมสามารถขอเข้าใช้งานระบบได้หลายประเภทพร้อมกัน เช่น ลบ+ ซิงโครไนซ์หรือ ลบ+ อ่าน_ ควบคุม. สิทธิที่สำคัญสำหรับเราคือ ลบ.

แล้วใครเป็นคนลบเอกสาร (หน้าต่าง 2008/ วิสตา)?

คลิก เริ่ม→ วิ่ง→ eventvwr.mscและเปิดนิตยสารเพื่อดู ความปลอดภัย.บันทึกอาจเต็มไปด้วยเหตุการณ์ที่ไม่เกี่ยวข้องโดยตรงกับปัญหา คลิกขวาที่บันทึกความปลอดภัยแล้วเลือก ดู→ กรองและกรองการดูของคุณตามเกณฑ์ต่อไปนี้:

- แหล่งที่มาของเหตุการณ์: ความปลอดภัย;

- หมวดหมู่: การเข้าถึงวัตถุ;

- ประเภทเหตุการณ์: การตรวจสอบความสำเร็จ;

- รหัสเหตุการณ์: 4663;

อย่ารีบตีความการลบทั้งหมดว่าเป็นอันตราย ฟังก์ชันนี้มักใช้ระหว่างการทำงานของโปรแกรมปกติ เช่น การรันคำสั่ง บันทึก(บันทึก),โปรแกรมแพ็คเกจ ไมโครซอฟต์สำนักงานขั้นแรก ให้สร้างไฟล์ชั่วคราวใหม่ บันทึกเอกสารลงในไฟล์ จากนั้นจึงลบไฟล์เวอร์ชันก่อนหน้า ในทำนองเดียวกัน แอปพลิเคชันฐานข้อมูลจำนวนมากจะสร้างไฟล์ล็อคชั่วคราวก่อนเมื่อเปิดใช้งาน (. โชค), แล้วลบออกเมื่อออกจากโปรแกรม

ฉันต้องรับมือกับการกระทำที่เป็นอันตรายของผู้ใช้ในทางปฏิบัติ ตัวอย่างเช่น พนักงานที่มีข้อขัดแย้งในบริษัทแห่งหนึ่งเมื่อออกจากงาน ตัดสินใจที่จะทำลายผลงานทั้งหมดของเขา โดยลบไฟล์และโฟลเดอร์ที่เขาเกี่ยวข้อง เหตุการณ์ประเภทนี้สามารถมองเห็นได้ชัดเจน โดยสร้างรายการนับสิบหลายร้อยรายการต่อวินาทีในบันทึกความปลอดภัย แน่นอนว่าการเรียกคืนเอกสารจาก เงาสำเนา(สำเนาเงา)หรือการสร้างไฟล์เก็บถาวรอัตโนมัติทุกวันไม่ใช่เรื่องยาก แต่ในขณะเดียวกัน ก็สามารถตอบคำถามว่า “ใครทำสิ่งนี้” และ “สิ่งนี้เกิดขึ้นเมื่อใด”

คำอธิบายประกอบ: การบรรยายครั้งสุดท้ายจะให้คำแนะนำล่าสุดสำหรับการใช้วิธีการทางเทคนิคในการปกป้องข้อมูลที่เป็นความลับ และอภิปรายโดยละเอียดเกี่ยวกับคุณลักษณะและหลักการทำงานของโซลูชัน InfoWatch

โซลูชันซอฟต์แวร์ InfoWatch

วัตถุประสงค์ของหลักสูตรนี้ไม่ใช่ความคุ้นเคยโดยละเอียดกับรายละเอียดทางเทคนิคของการทำงานของผลิตภัณฑ์ InfoWatch ดังนั้นเราจะพิจารณาจากด้านการตลาดทางเทคนิค ผลิตภัณฑ์ InfoWatch ใช้เทคโนโลยีพื้นฐานสองประการ ได้แก่ การกรองเนื้อหาและการตรวจสอบการดำเนินการของผู้ใช้หรือผู้ดูแลระบบในที่ทำงาน ส่วนหนึ่งของโซลูชัน InfoWatch ที่ครอบคลุมก็คือพื้นที่เก็บข้อมูลที่ออกจากระบบข้อมูลและคอนโซลการจัดการความปลอดภัยภายในแบบรวมศูนย์

การกรองเนื้อหาของช่องทางการไหลของข้อมูล

คุณสมบัติหลักที่โดดเด่นของการกรองเนื้อหา InfoWatch คือการใช้แกนทางสัณฐานวิทยา เทคโนโลยีการกรองเนื้อหา InfoWatch แตกต่างจากการกรองลายเซ็นแบบดั้งเดิม มีข้อดีสองประการ ได้แก่ การไม่ไวต่อการเข้ารหัสเบื้องต้น (การแทนที่อักขระบางตัวด้วยอักขระอื่น) และประสิทธิภาพที่สูงกว่า เนื่องจากเคอร์เนลไม่ได้ทำงานด้วยคำ แต่ใช้กับรูปแบบรูท เคอร์เนลจะตัดรูทที่มีการเข้ารหัสแบบผสมออกโดยอัตโนมัติ นอกจากนี้ การทำงานกับรากเหง้าซึ่งมีภาษาต่างๆ น้อยกว่าหมื่นภาษา และไม่มีรูปแบบคำซึ่งมีประมาณล้านภาษา ทำให้สามารถแสดงผลลัพธ์ที่สำคัญบนอุปกรณ์ที่ค่อนข้างไม่เกิดผลได้

การตรวจสอบการกระทำของผู้ใช้

ในการตรวจสอบการกระทำของผู้ใช้กับเอกสารบนเวิร์กสเตชัน InfoWatch นำเสนอตัวดักหลายตัวในเอเจนต์เดียวบนเวิร์กสเตชัน - ตัวดักสำหรับการทำงานของไฟล์ การพิมพ์ การทำงานภายในแอปพลิเคชัน และการดำเนินการกับอุปกรณ์ที่ต่ออยู่

แหล่งเก็บข้อมูลที่ออกจากระบบสารสนเทศทุกช่องทาง

บริษัท InfoWatch นำเสนอพื้นที่เก็บข้อมูลที่ออกจากระบบข้อมูล เอกสารที่ส่งผ่านทุกช่องทางนอกระบบ - อีเมล อินเทอร์เน็ต การพิมพ์ และสื่อแบบถอดได้ - จะถูกจัดเก็บไว้ใน *แอปพลิเคชันจัดเก็บข้อมูล (จนถึงปี 2550 - โมดูล เซิร์ฟเวอร์จัดเก็บข้อมูลการตรวจสอบปริมาณข้อมูล) ระบุคุณลักษณะทั้งหมด - ชื่อเต็มและตำแหน่งของผู้ใช้, การฉายภาพทางอิเล็กทรอนิกส์ของเขา (ที่อยู่ IP, บัญชีหรือที่อยู่ทางไปรษณีย์), วันที่และเวลาของการทำธุรกรรม, คุณลักษณะของชื่อและเอกสาร ข้อมูลทั้งหมดพร้อมสำหรับการวิเคราะห์ รวมถึงการวิเคราะห์เนื้อหา

การดำเนินการที่เกี่ยวข้อง

การแนะนำวิธีการทางเทคนิคในการปกป้องข้อมูลที่เป็นความลับดูเหมือนจะไม่มีประสิทธิภาพหากปราศจากการใช้วิธีอื่น โดยหลักๆ คือวิธีในองค์กร เราได้กล่าวถึงบางส่วนข้างต้นแล้ว ตอนนี้เรามาดูการดำเนินการที่จำเป็นอื่นๆ กันดีกว่า

รูปแบบพฤติกรรมของผู้ฝ่าฝืน

ด้วยการปรับใช้ระบบสำหรับการตรวจสอบการดำเนินการด้วยข้อมูลที่เป็นความลับ นอกเหนือจากการเพิ่มฟังก์ชันการทำงานและความสามารถในการวิเคราะห์ คุณสามารถพัฒนาได้อีกสองทิศทาง ประการแรกคือการบูรณาการระบบการป้องกันภัยคุกคามภายในและภายนอก เหตุการณ์ในช่วงไม่กี่ปีที่ผ่านมาแสดงให้เห็นว่ามีการกระจายบทบาทระหว่างผู้โจมตีภายในและภายนอก และการรวมข้อมูลจากระบบตรวจสอบภัยคุกคามภายนอกและภายในจะทำให้สามารถตรวจจับการโจมตีแบบรวมดังกล่าวได้ จุดเชื่อมต่อประการหนึ่งระหว่างความปลอดภัยภายนอกและภายในคือการจัดการสิทธิ์การเข้าถึง โดยเฉพาะอย่างยิ่งในบริบทของการจำลองความจำเป็นในการผลิตเพื่อเพิ่มสิทธิ์โดยพนักงานและผู้ก่อวินาศกรรมที่ไม่ซื่อสัตย์ การร้องขอการเข้าถึงทรัพยากรที่อยู่นอกเหนือขอบเขตหน้าที่ราชการจะต้องรวมกลไกในการตรวจสอบการดำเนินการกับข้อมูลนั้นทันที จะปลอดภัยกว่าในการแก้ปัญหาที่เกิดขึ้นโดยฉับพลันโดยไม่ต้องเปิดการเข้าถึงทรัพยากร

ขอยกตัวอย่างจากชีวิต ผู้ดูแลระบบได้รับคำขอจากหัวหน้าแผนกการตลาดให้เปิดการเข้าถึงระบบการเงิน เพื่อเป็นหลักฐานในการสมัคร จึงได้แนบการมอบหมายจากผู้อำนวยการทั่วไปให้ทำการวิจัยการตลาดเกี่ยวกับกระบวนการซื้อสินค้าที่ผลิตโดยบริษัท เนื่องจากระบบการเงินเป็นหนึ่งในทรัพยากรที่ได้รับการคุ้มครองมากที่สุดและการอนุญาตให้เข้าถึงได้โดยผู้อำนวยการทั่วไป หัวหน้าแผนกความปลอดภัยของข้อมูลจึงเขียนทางเลือกอื่นในแอปพลิเคชัน - ไม่ใช่เพื่อให้เข้าถึงได้ แต่ให้อัปโหลดโดยไม่ระบุชื่อ (โดยไม่ระบุชื่อ) ลูกค้า) ข้อมูลลงในฐานข้อมูลพิเศษเพื่อการวิเคราะห์ เพื่อตอบสนองต่อคำคัดค้านของหัวหน้านักการตลาดที่ไม่สะดวกสำหรับเขาในการทำงานเช่นนี้ ผู้อำนวยการถามคำถาม "ตรงหน้า": "ทำไมคุณถึงต้องการชื่อลูกค้า - คุณต้องการรวมฐานข้อมูลหรือไม่? ” -หลังจากนั้นทุกคนก็ไปทำงาน ไม่ว่านี่จะเป็นความพยายามในการรั่วไหลของข้อมูลหรือไม่ เราก็ไม่มีทางรู้ได้ แต่ไม่ว่ามันจะเป็นเช่นไร ระบบการเงินขององค์กรก็ได้รับการปกป้อง

ป้องกันการรั่วไหลระหว่างการเตรียมการ

อีกแนวทางในการพัฒนาระบบติดตามเหตุการณ์ภายในด้วยข้อมูลที่เป็นความลับคือการสร้างระบบป้องกันการรั่วไหล อัลกอริธึมการทำงานของระบบดังกล่าวเหมือนกับในโซลูชั่นป้องกันการบุกรุก ขั้นแรก มีการสร้างแบบจำลองของผู้บุกรุกขึ้น และจากแบบจำลองดังกล่าว "ลายเซ็นการละเมิด" นั่นคือลำดับการกระทำของผู้บุกรุก หากการกระทำของผู้ใช้หลายอย่างเกิดขึ้นพร้อมกับลายเซ็นการละเมิด ขั้นตอนถัดไปของผู้ใช้จะถูกคาดการณ์ และหากการกระทำนั้นตรงกับลายเซ็นด้วย จะมีการส่งสัญญาณเตือน ตัวอย่างเช่น มีการเปิดเอกสารลับ โดยเลือกบางส่วนและคัดลอกไปยังคลิปบอร์ด จากนั้นจึงสร้างเอกสารใหม่และคัดลอกเนื้อหาของคลิปบอร์ดไปยังเอกสารนั้น ระบบจะถือว่า: หากเอกสารใหม่ถูกบันทึกโดยไม่มีป้ายกำกับ "ความลับ" แสดงว่าเป็นความพยายามที่จะขโมย ยังไม่ได้ใส่ไดรฟ์ USB ยังไม่ได้สร้างจดหมาย และระบบแจ้งให้เจ้าหน้าที่รักษาความปลอดภัยข้อมูลที่ตัดสินใจ - ให้หยุดพนักงานหรือติดตามว่าข้อมูลไปอยู่ที่ไหน อย่างไรก็ตาม โมเดล (ในแหล่งอื่น - "โปรไฟล์") ของพฤติกรรมของผู้กระทำความผิดสามารถใช้ได้ไม่เพียงแต่โดยการรวบรวมข้อมูลจากตัวแทนซอฟต์แวร์เท่านั้น หากคุณวิเคราะห์ลักษณะของการสืบค้นไปยังฐานข้อมูล คุณสามารถระบุพนักงานที่พยายามรับข้อมูลเฉพาะเจาะจงผ่านชุดการสืบค้นตามลำดับไปยังฐานข้อมูลได้เสมอ จำเป็นต้องตรวจสอบทันทีว่าทำอะไรกับคำขอเหล่านี้ ไม่ว่าจะบันทึกหรือไม่ เชื่อมต่อสื่อบันทึกข้อมูลแบบถอดได้หรือไม่ เป็นต้น

องค์กรของการจัดเก็บข้อมูล

หลักการของการไม่เปิดเผยชื่อและการเข้ารหัสข้อมูลเป็นข้อกำหนดเบื้องต้นสำหรับการจัดระเบียบการจัดเก็บและการประมวลผล และการเข้าถึงระยะไกลสามารถจัดระเบียบได้โดยใช้โปรโตคอลเทอร์มินัล โดยไม่ต้องทิ้งข้อมูลใด ๆ ไว้บนคอมพิวเตอร์ที่ใช้จัดระเบียบคำขอ

บูรณาการกับระบบการตรวจสอบความถูกต้อง

ไม่ช้าก็เร็วลูกค้าจะต้องใช้ระบบติดตามการดำเนินการด้วยเอกสารลับเพื่อแก้ไขปัญหาด้านบุคลากร เช่น การเลิกจ้างพนักงานตามข้อเท็จจริงที่ระบบนี้บันทึกไว้ หรือแม้แต่ดำเนินคดีกับผู้ที่รั่วไหล อย่างไรก็ตาม สิ่งที่ระบบตรวจสอบสามารถให้ได้คือตัวระบุทางอิเล็กทรอนิกส์ของผู้กระทำความผิด - ที่อยู่ IP บัญชี ที่อยู่อีเมล ฯลฯ ในการกล่าวหาพนักงานอย่างถูกกฎหมาย ตัวระบุนี้จะต้องเชื่อมโยงกับบุคคล ที่นี่ตลาดใหม่เปิดกว้างสำหรับผู้บูรณาการ - การใช้งานระบบการตรวจสอบสิทธิ์ - ตั้งแต่โทเค็นธรรมดาไปจนถึงไบโอเมตริกซ์ขั้นสูงและตัวระบุ RFID

วิคเตอร์ ชูทอฟ

ผู้จัดการโครงการแจ้ง VYAZ HOLDING

ข้อกำหนดเบื้องต้นสำหรับการนำระบบไปใช้

การศึกษาระดับโลกแบบเปิดครั้งแรกเกี่ยวกับภัยคุกคามภายในต่อความปลอดภัยของข้อมูล ซึ่งดำเนินการโดย Infowatch ในปี 2550 (จากผลการวิจัยในปี 2549) แสดงให้เห็นว่าภัยคุกคามภายในนั้นพบไม่น้อย (56.5%) เมื่อเทียบกับภัยคุกคามภายนอก (มัลแวร์ สแปม แฮ็กเกอร์ ฯลฯ ) ง.) ยิ่งไปกว่านั้น ส่วนใหญ่ (77%) สาเหตุของภัยคุกคามภายในคือความประมาทเลินเล่อของผู้ใช้เอง (การไม่ปฏิบัติตามรายละเอียดงานหรือละเลยมาตรการรักษาความปลอดภัยข้อมูลขั้นพื้นฐาน)

พลวัตของการเปลี่ยนแปลงของสถานการณ์ในช่วงปี พ.ศ. 2549-2551 แสดงในรูป 1.

การลดลงสัมพัทธ์ของส่วนแบ่งการรั่วไหลเนื่องจากความประมาทเลินเล่อเกิดจากการใช้ระบบป้องกันการรั่วไหลของข้อมูลบางส่วน (รวมถึงระบบสำหรับตรวจสอบการกระทำของผู้ใช้) ซึ่งให้การป้องกันการรั่วไหลโดยไม่ตั้งใจในระดับสูงพอสมควร นอกจากนี้ยังเกิดจากการเพิ่มขึ้นอย่างแน่นอนของจำนวนการขโมยข้อมูลส่วนบุคคลโดยเจตนา

การลดลงสัมพัทธ์ของส่วนแบ่งการรั่วไหลเนื่องจากความประมาทเลินเล่อเกิดจากการใช้ระบบป้องกันการรั่วไหลของข้อมูลบางส่วน (รวมถึงระบบสำหรับตรวจสอบการกระทำของผู้ใช้) ซึ่งให้การป้องกันการรั่วไหลโดยไม่ตั้งใจในระดับสูงพอสมควร นอกจากนี้ยังเกิดจากการเพิ่มขึ้นอย่างแน่นอนของจำนวนการขโมยข้อมูลส่วนบุคคลโดยเจตนา

แม้จะมีการเปลี่ยนแปลงทางสถิติ แต่เรายังสามารถพูดได้อย่างมั่นใจว่างานสำคัญอันดับแรกคือการต่อสู้กับการรั่วไหลของข้อมูลโดยไม่ได้ตั้งใจ เนื่องจากการตอบโต้การรั่วไหลดังกล่าวนั้นง่ายกว่า ถูกกว่า และด้วยเหตุนี้ เหตุการณ์ส่วนใหญ่จึงได้รับการคุ้มครอง

ในเวลาเดียวกัน ความประมาทเลินเล่อของพนักงานตามการวิเคราะห์ผลการวิจัยของ Infowatch และ Perimetrix ในปี 2547-2551 อยู่ในอันดับที่สองในบรรดาภัยคุกคามที่อันตรายที่สุด (ผลการวิจัยโดยสรุปแสดงไว้ในรูปที่ 2) และความเกี่ยวข้องยังคงเติบโตอย่างต่อเนื่อง ด้วยการปรับปรุงซอฟต์แวร์และฮาร์ดแวร์ระบบอัตโนมัติ (AS) ขององค์กร

ดังนั้นการใช้ระบบที่กำจัดความเป็นไปได้ที่พนักงานจะมีอิทธิพลเชิงลบต่อความปลอดภัยของข้อมูลในระบบอัตโนมัติขององค์กร (รวมถึงโปรแกรมการตรวจสอบ) ช่วยให้พนักงานบริการรักษาความปลอดภัยข้อมูลมีฐานหลักฐานและเอกสารสำหรับการสืบสวนเหตุการณ์ จะช่วยขจัดภัยคุกคามของ การรั่วไหลเนื่องจากความประมาท ลดการรั่วไหลโดยไม่ตั้งใจได้อย่างมาก และยังลดการรั่วไหลโดยเจตนาเล็กน้อยอีกด้วย ท้ายที่สุดแล้ว มาตรการนี้ควรทำให้สามารถลดการดำเนินการตามภัยคุกคามจากผู้ฝ่าฝืนภายในได้อย่างมาก

ระบบอัตโนมัติที่ทันสมัยสำหรับการตรวจสอบการกระทำของผู้ใช้ ข้อดีและข้อเสีย

ระบบอัตโนมัติสำหรับการตรวจสอบ (ติดตาม) การกระทำของผู้ใช้ (ASADP) AS ซึ่งมักเรียกว่าผลิตภัณฑ์ซอฟต์แวร์ตรวจสอบมีไว้สำหรับใช้งานโดยผู้ดูแลระบบความปลอดภัย AS (บริการรักษาความปลอดภัยข้อมูลขององค์กร) เพื่อให้มั่นใจในความสามารถในการสังเกต - "คุณสมบัติของระบบคอมพิวเตอร์ที่ช่วยให้คุณ บันทึกกิจกรรมของผู้ใช้ ตลอดจนกำหนดตัวระบุเฉพาะผู้ใช้ที่เกี่ยวข้องกับเหตุการณ์บางอย่าง เพื่อป้องกันการละเมิดนโยบายความปลอดภัย และ/หรือรับประกันความรับผิดสำหรับการกระทำบางอย่าง"

คุณสมบัติความสามารถในการสังเกตของ AS ขึ้นอยู่กับคุณภาพของการใช้งานช่วยให้สามารถตรวจสอบการปฏิบัติตามโดยพนักงานขององค์กรด้วยนโยบายความปลอดภัยและกฎที่กำหนดไว้สำหรับการทำงานที่ปลอดภัยบนคอมพิวเตอร์ในระดับหนึ่งหรืออย่างอื่น

การใช้ผลิตภัณฑ์ซอฟต์แวร์ตรวจสอบ รวมถึงแบบเรียลไทม์ มีจุดประสงค์เพื่อ:

- ระบุ (แปล) ทุกกรณีของความพยายามในการเข้าถึงข้อมูลที่เป็นความลับโดยไม่ได้รับอนุญาตพร้อมการระบุเวลาและสถานที่ทำงานเครือข่ายที่แน่นอนซึ่งมีความพยายามดังกล่าวเกิดขึ้น

- ระบุข้อเท็จจริงของการติดตั้งซอฟต์แวร์โดยไม่ได้รับอนุญาต

- ระบุทุกกรณีของการใช้ฮาร์ดแวร์เพิ่มเติมโดยไม่ได้รับอนุญาต (เช่น โมเด็ม เครื่องพิมพ์ ฯลฯ) โดยการวิเคราะห์ข้อเท็จจริงของการเปิดตัวแอปพลิเคชันพิเศษที่ติดตั้งโดยไม่ได้รับอนุญาต

- ระบุทุกกรณีของการพิมพ์คำและวลีวิจารณ์บนแป้นพิมพ์ การเตรียมเอกสารสำคัญ การโอนไปยังบุคคลที่สามจะนำไปสู่ความเสียหายทางวัตถุ

- ควบคุมการเข้าถึงเซิร์ฟเวอร์และคอมพิวเตอร์ส่วนบุคคล

- ควบคุมผู้ติดต่อเมื่อท่องอินเทอร์เน็ต

- ดำเนินการวิจัยที่เกี่ยวข้องกับการกำหนดความถูกต้อง ประสิทธิภาพ และเพียงพอของการตอบสนองต่ออิทธิพลภายนอกของบุคลากร

- กำหนดภาระบนเวิร์กสเตชันคอมพิวเตอร์ขององค์กร (ตามเวลาของวันตามวันในสัปดาห์ ฯลฯ ) เพื่อวัตถุประสงค์ขององค์กรทางวิทยาศาสตร์ของแรงงานผู้ใช้

- ติดตามการใช้คอมพิวเตอร์ส่วนบุคคลในช่วงเวลานอกเวลาทำงานและระบุวัตถุประสงค์ของการใช้งานดังกล่าว

- รับข้อมูลที่เชื่อถือได้ที่จำเป็นโดยพิจารณาจากการตัดสินใจเพื่อปรับและปรับปรุงนโยบายความปลอดภัยข้อมูลขององค์กร ฯลฯ

การใช้งานฟังก์ชันเหล่านี้ทำได้โดยการแนะนำโมดูลตัวแทน (เซ็นเซอร์) บนเวิร์กสเตชันและเซิร์ฟเวอร์ AS พร้อมการสำรวจสถานะเพิ่มเติมหรือรับรายงานจากโมดูลเหล่านั้น รายงานจะได้รับการประมวลผลในคอนโซลผู้ดูแลระบบความปลอดภัย บางระบบมีการติดตั้งเซิร์ฟเวอร์ระดับกลาง (จุดรวม) ที่ประมวลผลพื้นที่ของตนเองและกลุ่มความปลอดภัย

การวิเคราะห์ระบบของโซลูชันที่มีอยู่ในตลาด (StatWin, Tivoli Configuration Manager, Tivoli Remote Control, OpenView Operations, Uryadnik/Enterprise Guard, Insider) ทำให้สามารถระบุคุณสมบัติเฉพาะจำนวนหนึ่งได้ ซึ่งเมื่อมอบให้กับ ASADP ที่มีแนวโน้มดี จะปรับปรุงตัวบ่งชี้ประสิทธิภาพเมื่อเปรียบเทียบกับกลุ่มตัวอย่างที่ศึกษา

ในกรณีทั่วไป พร้อมด้วยฟังก์ชันการทำงานที่ค่อนข้างกว้างและตัวเลือกแพ็คเกจจำนวนมาก ระบบที่มีอยู่สามารถใช้เพื่อติดตามกิจกรรมของผู้ใช้ AS แต่ละรายเท่านั้น โดยอิงตามการสำรวจแบบวนรอบบังคับ (การสแกน) ขององค์ประกอบ AS ที่ระบุทั้งหมด (และเวิร์กสเตชันหลัก) ผู้ใช้)

ในเวลาเดียวกัน การกระจายและขนาดของระบบสมัยใหม่ รวมถึงเวิร์กสเตชัน เทคโนโลยี และซอฟต์แวร์จำนวนมาก ทำให้กระบวนการตรวจสอบการทำงานของผู้ใช้มีความซับซ้อนอย่างมาก และอุปกรณ์เครือข่ายแต่ละเครื่องสามารถสร้างข้อความตรวจสอบได้นับพันข้อความถึง ข้อมูลปริมาณมากซึ่งจำเป็นต้องรักษาฐานข้อมูลขนาดใหญ่และมักซ้ำซ้อน เหนือสิ่งอื่นใด เครื่องมือเหล่านี้ใช้ทรัพยากรเครือข่ายและฮาร์ดแวร์จำนวนมากและโหลดระบบที่ใช้ร่วมกัน พวกเขากลายเป็นว่าไม่ยืดหยุ่นในการกำหนดค่าฮาร์ดแวร์และซอฟต์แวร์ของเครือข่ายคอมพิวเตอร์ใหม่ ไม่สามารถปรับตัวให้เข้ากับการละเมิดประเภทที่ไม่รู้จักและการโจมตีเครือข่าย และประสิทธิภาพของการตรวจจับการละเมิดนโยบายความปลอดภัยจะขึ้นอยู่กับความถี่ของการสแกน AS เป็นส่วนใหญ่ องค์ประกอบโดยผู้ดูแลระบบความปลอดภัย

วิธีหนึ่งในการเพิ่มประสิทธิภาพของระบบเหล่านี้คือการเพิ่มความถี่ในการสแกนโดยตรง สิ่งนี้จะนำไปสู่การลดประสิทธิภาพของการปฏิบัติงานหลักเหล่านั้นอย่างหลีกเลี่ยงไม่ได้ซึ่งอันที่จริง AS นี้ตั้งใจไว้เนื่องจากการเพิ่มขึ้นอย่างมากในภาระการประมวลผลทั้งบนเวิร์กสเตชันของผู้ดูแลระบบและบนคอมพิวเตอร์ของเวิร์กสเตชันของผู้ใช้เช่นกัน เช่นเดียวกับการเติบโตของการรับส่งข้อมูลในเครือข่าย AS ท้องถิ่น

นอกเหนือจากปัญหาที่เกี่ยวข้องกับการวิเคราะห์ข้อมูลจำนวนมากแล้ว ระบบการตรวจสอบที่มีอยู่ยังมีข้อจำกัดร้ายแรงในด้านประสิทธิภาพและความแม่นยำในการตัดสินใจ ซึ่งเกิดจากปัจจัยมนุษย์ที่กำหนดโดยความสามารถทางกายภาพของผู้ดูแลระบบในฐานะผู้ปฏิบัติงานที่เป็นมนุษย์

การมีอยู่ในระบบการตรวจสอบที่มีอยู่ของความสามารถในการแจ้งเตือนเกี่ยวกับการกระทำที่ไม่ได้รับอนุญาตที่ชัดเจนของผู้ใช้แบบเรียลไทม์ไม่สามารถแก้ปัญหาโดยรวมได้เนื่องจากช่วยให้สามารถติดตามเฉพาะการละเมิดประเภทที่ทราบก่อนหน้านี้เท่านั้น (วิธีการลงนาม) และไม่สามารถ ต่อต้านการละเมิดประเภทใหม่

การพัฒนาและการใช้วิธีการที่ครอบคลุมในการรับรองความปลอดภัยของข้อมูลในระบบความปลอดภัยของข้อมูลโดยเพิ่มระดับการป้องกันเนื่องจากการ "เลือก" ทรัพยากรคอมพิวเตอร์เพิ่มเติมจาก AS จะช่วยลดความสามารถของ AS ในการแก้ปัญหา งานที่ตั้งใจไว้และ/หรือเพิ่มต้นทุน ความล้มเหลวของแนวทางดังกล่าวในตลาดเทคโนโลยีไอทีที่กำลังพัฒนาอย่างรวดเร็วนั้นค่อนข้างชัดเจน

ระบบอัตโนมัติสำหรับการตรวจสอบ (ติดตาม) การกระทำของผู้ใช้ คุณสมบัติที่มีแนวโน้ม

จากผลการวิเคราะห์ที่นำเสนอก่อนหน้านี้ เป็นไปตามความจำเป็นที่ชัดเจนในการให้คุณสมบัติต่อไปนี้แก่ระบบการตรวจสอบที่มีแนวโน้ม:

- ระบบอัตโนมัติกำจัดการดำเนินการ "ด้วยตนเอง" ตามปกติ

- การรวมกันของการรวมศูนย์ (ขึ้นอยู่กับเวิร์กสเตชันผู้ดูแลระบบความปลอดภัยอัตโนมัติ) พร้อมการควบคุมที่ระดับองค์ประกอบแต่ละรายการ (โปรแกรมคอมพิวเตอร์อัจฉริยะ) ของระบบสำหรับตรวจสอบการทำงานของผู้ใช้ AS

- ความสามารถในการปรับขนาดซึ่งช่วยให้เพิ่มขีดความสามารถของระบบตรวจสอบและขยายขีดความสามารถโดยไม่ต้องเพิ่มทรัพยากรคอมพิวเตอร์ที่จำเป็นสำหรับการทำงานที่มีประสิทธิภาพ

- การปรับตัวให้เข้ากับการเปลี่ยนแปลงองค์ประกอบและลักษณะของ AS ตลอดจนการเกิดขึ้นของการละเมิดนโยบายความปลอดภัยประเภทใหม่

โครงสร้างทั่วไปของ ASADP AS ซึ่งมีคุณสมบัติที่โดดเด่นที่ระบุไว้ ซึ่งสามารถนำไปใช้ใน AS เพื่อวัตถุประสงค์และอุปกรณ์เสริมต่างๆ ได้แสดงไว้ในรูปที่ 1 3.

โครงสร้างที่กำหนดประกอบด้วยส่วนประกอบหลักดังต่อไปนี้:

- ส่วนประกอบซอฟต์แวร์-เซ็นเซอร์ที่วางอยู่บนองค์ประกอบ AS บางอย่าง (บนเวิร์กสเตชันของผู้ใช้ เซิร์ฟเวอร์ อุปกรณ์เครือข่าย เครื่องมือรักษาความปลอดภัยข้อมูล) ใช้ในการบันทึกและประมวลผลข้อมูลการตรวจสอบแบบเรียลไทม์

- ไฟล์การลงทะเบียนที่มีข้อมูลระดับกลางเกี่ยวกับงานของผู้ใช้

- การประมวลผลข้อมูลและองค์ประกอบการตัดสินใจที่ได้รับข้อมูลจากเซ็นเซอร์ผ่านไฟล์การลงทะเบียน วิเคราะห์และตัดสินใจในการดำเนินการต่อไป (เช่น การป้อนข้อมูลบางอย่างลงในฐานข้อมูล การแจ้งเจ้าหน้าที่ การสร้างรายงาน ฯลฯ)

- ฐานข้อมูลการตรวจสอบ (DB) ที่มีข้อมูลเกี่ยวกับเหตุการณ์ที่ลงทะเบียนทั้งหมดบนพื้นฐานของการสร้างรายงานและสถานะของ AS จะถูกตรวจสอบในช่วงเวลาที่กำหนด

- ส่วนประกอบสำหรับการสร้างรายงานและใบรับรองตามข้อมูลที่บันทึกไว้ในฐานข้อมูลการตรวจสอบและบันทึกการกรอง (ตามวันที่ ตามรหัสผู้ใช้ ตามเวิร์กสเตชัน ตามเหตุการณ์ด้านความปลอดภัย ฯลฯ)

- ส่วนประกอบอินเทอร์เฟซผู้ดูแลระบบความปลอดภัยที่ทำหน้าที่จัดการการทำงานของ ASDP AS ด้วยเวิร์กสเตชันอัตโนมัติ ดูและพิมพ์ข้อมูล สร้างแบบสอบถามประเภทต่างๆ ไปยังฐานข้อมูลและสร้างรายงาน ช่วยให้สามารถตรวจสอบกิจกรรมปัจจุบันของผู้ใช้ AS และ การประเมินระดับความปลอดภัยของทรัพยากรต่างๆ ในปัจจุบัน

- ส่วนประกอบเพิ่มเติม โดยเฉพาะส่วนประกอบซอฟต์แวร์สำหรับการกำหนดค่าระบบ การติดตั้งและวางเซ็นเซอร์ การเก็บถาวรและการเข้ารหัสข้อมูล เป็นต้น

การประมวลผลข้อมูลใน ASADP AS ประกอบด้วยขั้นตอนต่อไปนี้:

- บันทึกข้อมูลการลงทะเบียนด้วยเซ็นเซอร์

- การรวบรวมข้อมูลจากเซ็นเซอร์แต่ละตัว

- การแลกเปลี่ยนข้อมูลระหว่างตัวแทนระบบที่เกี่ยวข้อง

- การประมวลผล การวิเคราะห์ และความสัมพันธ์ของเหตุการณ์ที่ลงทะเบียนไว้

- การนำเสนอข้อมูลที่ประมวลผลต่อผู้ดูแลระบบความปลอดภัยในรูปแบบมาตรฐาน (ในรูปแบบของรายงาน แผนภูมิ ฯลฯ)

เพื่อลดทรัพยากรการประมวลผลที่จำเป็น เพิ่มความลับและความน่าเชื่อถือของระบบ ข้อมูลสามารถเก็บไว้ในองค์ประกอบ AS ต่างๆ

จากงานที่ระบุไว้ในการให้คุณสมบัติใหม่ขั้นพื้นฐาน (เมื่อเทียบกับระบบที่มีอยู่สำหรับการตรวจสอบงานของผู้ใช้ AS) คุณสมบัติอัตโนมัติ การรวมกันของการรวมศูนย์และการกระจายอำนาจ ความสามารถในการปรับขนาดและการปรับตัว หนึ่งในกลยุทธ์ที่เป็นไปได้สำหรับการก่อสร้างดูเหมือนจะเป็นเทคโนโลยีที่ทันสมัย ของระบบหลายตัวแทนอัจฉริยะ ดำเนินการผ่านการพัฒนาตัวแทนชุมชนแบบบูรณาการประเภทต่างๆ (โปรแกรมอัตโนมัติอัจฉริยะที่ใช้ฟังก์ชันบางอย่างในการตรวจจับและตอบโต้การกระทำของผู้ใช้ที่ขัดแย้งกับนโยบายความปลอดภัย) และจัดระเบียบปฏิสัมพันธ์ของพวกเขา