ไวรัสเข้ารหัสตัวใหม่ WannaCry หรือ WanaDecryptor 2.0 ซึ่งปล่อยให้ไฟล์ .wncry ที่เข้ารหัสแทนข้อมูลผู้ใช้ กำลังเขย่าอินเทอร์เน็ต คอมพิวเตอร์และแล็ปท็อปหลายแสนเครื่องทั่วโลกได้รับผลกระทบ ไม่เพียงแต่ผู้ใช้ทั่วไปเท่านั้นที่ได้รับผลกระทบ แต่เครือข่ายของบริษัทขนาดใหญ่ เช่น Sberbank, Rostelecom, Beeline, Megafon, Russian Railways และแม้แต่กระทรวงกิจการภายในของรัสเซีย

การแพร่กระจายของไวรัสแรนซัมแวร์ในวงกว้างดังกล่าวได้รับการรับรองโดยการใช้ช่องโหว่ใหม่ในระบบปฏิบัติการ Windows ซึ่งได้รับการไม่เป็นความลับอีกต่อไปในเอกสารของหน่วยข่าวกรองของสหรัฐฯ

WanaDecryptor, Wanna Cry, WanaCrypt หรือ Wana Decryptor - ชื่อใดถูกต้อง?

ในช่วงเวลาที่การโจมตีของไวรัสบนเว็บทั่วโลกเริ่มต้นขึ้น ไม่มีใครรู้แน่ชัดว่าการติดเชื้อชนิดใหม่นี้เรียกว่าอะไร ตอนแรกพวกเขาโทรหาเธอ Wana ถอดรหัส0rตามชื่อหน้าต่างข้อความที่ปรากฏบนเดสก์ท็อป หลังจากนั้นไม่นาน การดัดแปลงตัวเข้ารหัสใหม่ก็ปรากฏขึ้น - อยากถอดรหัส0r 2.0- แต่ขอย้ำอีกครั้งว่านี่คือหน้าต่างแรนซัมแวร์ที่ขายคีย์ถอดรหัสให้กับผู้ใช้จริง ๆ ซึ่งตามทฤษฎีแล้วควรจะมาหาเหยื่อหลังจากที่เขาโอนจำนวนเงินที่ต้องการให้กับผู้หลอกลวง ไวรัสเองก็เรียกว่า อยากร้องไห้(ขอบอาบน้ำ).

คุณยังสามารถค้นหาชื่ออื่น ๆ ได้บนอินเทอร์เน็ต นอกจากนี้ ผู้ใช้มักใส่ตัวเลข “0” แทนตัวอักษร “o” และในทางกลับกัน การจัดการกับช่องว่างต่างๆ ยังทำให้เกิดความสับสนอย่างมาก เช่น WanaDecryptor และ Wana Decryptor หรือ WannaCry และ Wanna Cry

WanaDecryptor ทำงานอย่างไร

หลักการทำงานของแรนซัมแวร์นี้แตกต่างโดยพื้นฐานจากไวรัสแรนซัมแวร์ก่อนหน้านี้ที่เราพบ ก่อนหน้านี้ เพื่อให้การติดไวรัสเริ่มทำงานบนคอมพิวเตอร์ได้ จะต้องเปิดใช้งานก่อน นั่นคือผู้ใช้หูยาวได้รับจดหมายทางไปรษณีย์พร้อมไฟล์แนบที่มีไหวพริบซึ่งเป็นสคริปต์ที่ปลอมแปลงเป็นเอกสารบางประเภท บุคคลนั้นเปิดไฟล์ปฏิบัติการและเปิดใช้งานการติดไวรัสของระบบปฏิบัติการ ไวรัส Bath Edge ทำงานแตกต่างออกไป เขาไม่จำเป็นต้องพยายามหลอกลวงผู้ใช้ แต่ก็เพียงพอแล้วที่เขาสามารถเข้าถึงช่องโหว่ที่สำคัญของบริการแชร์ไฟล์ SMBv1 โดยใช้พอร์ต 445 อย่างไรก็ตาม ช่องโหว่นี้มีให้ใช้งานแล้วด้วยข้อมูลจากเอกสารสำคัญของหน่วยข่าวกรองอเมริกันที่เผยแพร่บนเว็บไซต์ wikileaks

เมื่ออยู่ในคอมพิวเตอร์ของเหยื่อ WannaCrypt จะเริ่มเข้ารหัสไฟล์จำนวนมากโดยใช้อัลกอริธึมที่แข็งแกร่งมาก รูปแบบต่อไปนี้ส่วนใหญ่จะได้รับผลกระทบ:

คีย์, crt, odt, สูงสุด, ods, odp, sqlite3, sqlitedb, sql, accdb, mdb, dbf, odb, mdf, asm, cmd, bat, vbs, jsp, php, asp, java, jar, wav, swf, fla, wmv, mpg, vob, mpeg, asf, avi, mov, mkv, flv, wma, mid, djvu, svg, psd, nef, tiff, tif, cgm, ดิบ, gif, PNG, bmp, jpg, jpeg, vcd, iso, สำรองข้อมูล, zip, rar, tgz, tar, bak, tbk, gpg, vmx, vmdk, vdi, sldm, sldx, sti, sxi, hwp, snt, dwg, pdf, wks, rtf, csv, txt, edb, eml, msg, ost, pst, pot, pptm, pptx, ppt, xlsx, xls, dotx, dotm, docx, doc

นามสกุลของไฟล์ที่เข้ารหัสจะเปลี่ยนเป็น .wncry- ไวรัสแรนซัมแวร์สามารถเพิ่มไฟล์ได้อีกสองไฟล์ลงในแต่ละโฟลเดอร์ คำสั่งแรกคือคำสั่งที่อธิบายวิธีถอดรหัสไฟล์ wncry Please_Read_Me.txt และคำสั่งที่สองคือแอปพลิเคชันตัวถอดรหัส WanaDecryptor.exe

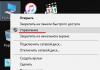

สิ่งที่น่ารังเกียจนี้ทำงานอย่างเงียบ ๆ และสงบสุขจนกระทั่งส่งผลกระทบต่อฮาร์ดไดรฟ์ทั้งหมด หลังจากนั้นจะแสดงหน้าต่าง WanaDecrypt0r 2.0 ที่เรียกร้องเงิน หากผู้ใช้ไม่อนุญาตให้เสร็จสิ้นและโปรแกรมป้องกันไวรัสสามารถลบโปรแกรม cryptor ได้ ข้อความต่อไปนี้จะปรากฏบนเดสก์ท็อป:

นั่นคือผู้ใช้จะได้รับคำเตือนว่าไฟล์บางไฟล์ของเขาได้รับผลกระทบแล้ว และหากคุณต้องการนำไฟล์เหล่านั้นกลับมา ให้ส่งคืน cryptor กลับ ใช่แล้ว! อย่าทำเช่นนี้ไม่ว่าในกรณีใด ๆ มิฉะนั้นคุณจะสูญเสียส่วนที่เหลือ ความสนใจ! ไม่มีใครรู้วิธีถอดรหัสไฟล์ WNCRY ลาก่อน. บางทีเครื่องมือถอดรหัสบางอย่างอาจปรากฏขึ้นในภายหลัง - เราจะรอดู

การป้องกันไวรัส Wanna Cry

โดยทั่วไป Microsoft patch MS17-010 สำหรับการป้องกัน Wanna Decryptor ransomware เปิดตัวเมื่อวันที่ 12 พฤษภาคมและหากบริการ Windows Update ทำงานได้ตามปกติบนพีซีของคุณ

เป็นไปได้มากว่าระบบปฏิบัติการได้รับการปกป้องอยู่แล้ว มิฉะนั้น คุณจะต้องดาวน์โหลดโปรแกรมแก้ไข Microsoft นี้สำหรับ Windows เวอร์ชันของคุณและติดตั้งโดยด่วน

ขอแนะนำให้ปิดการใช้งานการสนับสนุน SMBv1 โดยสิ้นเชิง อย่างน้อยจนกว่าคลื่นการแพร่ระบาดจะลดลงและสถานการณ์สงบลง ซึ่งสามารถทำได้จากบรรทัดคำสั่งที่มีสิทธิ์ของผู้ดูแลระบบโดยป้อนคำสั่ง:

dism / ออนไลน์ / norestart / ปิดการใช้งานคุณลักษณะ / ชื่อคุณลักษณะ: SMB1Protocol

แบบนี้:

หรือผ่านทางแผงควบคุมของ Windows คุณต้องไปที่ส่วน "โปรแกรมและคุณสมบัติ" จากเมนูเลือก "เปิดหรือปิดคุณสมบัติ Windows" หน้าต่างจะปรากฏขึ้น:

ค้นหารายการ “รองรับการแชร์ไฟล์ SMB 1.0/CIFS” ยกเลิกการเลือกแล้วคลิก “ตกลง”

หากเกิดปัญหาในการปิดใช้งานการสนับสนุน SMBv1 อย่างกะทันหัน เพื่อป้องกัน Wanacrypt0r 2.0 คุณสามารถใช้เส้นทางอื่นได้ สร้างกฎในไฟร์วอลล์ที่ใช้บนระบบที่บล็อกพอร์ต 135 และ 445 สำหรับไฟร์วอลล์ Windows มาตรฐาน ให้ป้อนข้อมูลต่อไปนี้ที่บรรทัดคำสั่ง:

ไฟร์วอลล์ advfirewall netsh เพิ่มกฎ dir = ในการดำเนินการ = บล็อกโปรโตคอล = TCP localport = 135 ชื่อ = » Close_TCP-135″

ไฟร์วอลล์ advfirewall netsh เพิ่มกฎ dir = ในการดำเนินการ = บล็อกโปรโตคอล = TCP localport = 445 ชื่อ = » Close_TCP-445″

อีกทางเลือกหนึ่งคือการใช้แอปพลิเคชันพิเศษฟรี Windows Worms Doors Cleaner:

ไม่จำเป็นต้องติดตั้งและช่วยให้คุณปิดช่องว่างในระบบได้อย่างง่ายดายซึ่งไวรัสเข้ารหัสสามารถเข้ามาได้

และแน่นอนว่าเราไม่สามารถลืมเกี่ยวกับการป้องกันไวรัสได้ ใช้เฉพาะผลิตภัณฑ์ป้องกันไวรัสที่ได้รับการพิสูจน์แล้ว - DrWeb, Kaspersky Internet Security, E-SET Nod32 หากคุณติดตั้งโปรแกรมป้องกันไวรัสไว้แล้ว อย่าลืมอัปเดตฐานข้อมูล:

สุดท้ายนี้ผมจะให้คำแนะนำเล็กๆ น้อยๆ แก่คุณ หากคุณมีข้อมูลสำคัญที่ไม่พึงปรารถนาอย่างยิ่งที่จะสูญเสีย ให้บันทึกไว้ในฮาร์ดไดรฟ์แบบถอดได้และเก็บไว้ในตู้เสื้อผ้า อย่างน้อยตลอดระยะเวลาที่เกิดโรคระบาด นี่เป็นวิธีเดียวที่จะรับประกันความปลอดภัยได้เนื่องจากไม่มีใครรู้ว่าการปรับเปลี่ยนครั้งต่อไปจะเป็นอย่างไร

หากคอมพิวเตอร์ที่ใช้ระบบปฏิบัติการ Windows ไม่ได้ถูกรีบูท ข้อมูลในนั้นสามารถบันทึกได้โดยข้ามค่าไถ่ที่ไวรัส WannaCry ต้องการ กุญแจสำคัญในการแก้ปัญหาอยู่ที่ตัวระบบปฏิบัติการเอง Adrien Guinet ผู้เชี่ยวชาญด้านความปลอดภัยทางอินเทอร์เน็ตของ Quarkslab, Matt Suiche แฮ็กเกอร์ชื่อดังระดับโลก และ Benjamin Delpy นักเขียนอิสระกล่าว ระบบจะป้องกันการทำลายไฟล์หลังจากกำหนดเวลาในการจ่ายค่าไถ่ วิธีการนี้ใช้กับ Windows ทุกรุ่น ผู้เชี่ยวชาญเรียกเครื่องมือใหม่สำหรับการบันทึกข้อมูล Wanakiwi ในตัวเขา บล็อก Matt Suich เผยแพร่รายละเอียดการใช้วิธีต่อสู้กับไวรัสแบบเปิด โดยอธิบายรายละเอียดทางเทคนิคทั้งหมด

ไฟล์บางไฟล์ไม่สามารถกู้คืนได้

สิ่งนี้อธิบายว่าทำไมจึงมีการกล่าวอ้างว่ามีเครื่องมือบางอย่างที่สามารถถอดรหัสไฟล์ทั้งหมดที่ล็อคโดย WannaCry ได้ น่าเสียดายที่จากการวิเคราะห์ของเราเกี่ยวกับวิธีการทำงานของแรนซัมแวร์นี้ ปรากฏว่ามีไฟล์เพียงไม่กี่ไฟล์ที่เข้ารหัสด้วยคีย์สาธิตเท่านั้นที่สามารถถอดรหัสได้โดยเครื่องมือ

แต่อาจมีความหวังอยู่บ้าง ไฟล์ที่จัดเก็บไว้ในเดสก์ท็อป เอกสารของฉัน หรือไดรฟ์แบบถอดได้บนคอมพิวเตอร์ระหว่างการติดไวรัสจะถูกเขียนทับด้วยข้อมูลที่สร้างขึ้นแบบสุ่มและลบออก ซึ่งหมายความว่าไม่สามารถกู้คืนได้โดยใช้ File Recovery หรือ Disk Recovery

อย่างไรก็ตาม เนื่องจากจุดอ่อนที่เป็นไปได้ของมัลแวร์ จึงเป็นไปได้ที่จะกู้คืนไฟล์ที่เข้ารหัสอื่น ๆ บนระบบได้ เมื่อไฟล์เหล่านั้นถูกบันทึกไว้นอกตำแหน่งทั้งสามนี้โดยใช้เครื่องมือการกู้คืนดิสก์ เนื่องจากไฟล์ส่วนใหญ่จะถูกย้ายไปยังโฟลเดอร์ชั่วคราว จากนั้นโดยทั่วไปจะลบออก แต่ไม่ได้ถูกเขียนทับโดยผู้ทำความสะอาด อย่างไรก็ตาม อัตราการกู้คืนอาจแตกต่างกันระหว่างระบบ เนื่องจากไฟล์ที่ถูกลบอาจถูกเขียนทับโดยการทำงานของดิสก์อื่น

กล่าวโดยสรุป เป็นไปได้ที่จะกู้คืนไฟล์บางไฟล์ที่เข้ารหัสด้วย WannaCrypt แต่ไม่ได้จ่ายค่าไถ่ แต่การกู้คืนไฟล์ทั้งหมดโดยไม่มีการสำรองข้อมูลในปัจจุบันดูเหมือนจะเป็นไปไม่ได้

ตามหมายเหตุด้านความปลอดภัย โปรดระวังบริการใดๆ ที่เสนอให้ถอดรหัสไฟล์ทั้งหมด ฯลฯ เนื่องจากตัวถอดรหัสเหล่านี้อาจถูกมัลแวร์ซ่อนไว้

เราทดสอบการกู้คืนไฟล์โดยใช้เครื่องมือการกู้คืนดิสก์ Disk Drill ภาพหน้าจอด้านล่างแสดงไฟล์ที่ถูกลบที่ตรวจพบและกู้คืนโดยใช้เครื่องมือนี้:

บางครั้งผู้สร้างแรนซัมแวร์ก็ทำผิดพลาดในโค้ดของพวกเขา ข้อผิดพลาดเหล่านี้อาจช่วยให้เหยื่อสามารถเข้าถึงไฟล์ของตนได้อีกครั้งหลังจากการติดไวรัส บทความของเราอธิบายโดยย่อถึงข้อผิดพลาดหลายประการที่เกิดขึ้นโดยนักพัฒนาซอฟต์แวร์เรียกค่าไถ่ WannaCry

ข้อผิดพลาดในตรรกะการลบไฟล์

เมื่อ Wannacry เข้ารหัสไฟล์บนคอมพิวเตอร์ของเหยื่อ มันจะอ่านเนื้อหาของไฟล์ต้นฉบับ เข้ารหัส และบันทึกลงในไฟล์ที่มีนามสกุล ".WNCRYT" หลังจากกระบวนการเข้ารหัสเสร็จสิ้น ไฟล์จะย้ายไฟล์ที่มีนามสกุล ".WNCRYT" ไปยังไฟล์ ".WNCRY" และลบไฟล์ต้นฉบับ ตรรกะเบื้องหลังการลบนี้อาจแตกต่างกันไปขึ้นอยู่กับตำแหน่งและคุณสมบัติของไฟล์ต้นฉบับ

เมื่อค้นหาไฟล์ในไดรฟ์ระบบ:

หากไฟล์อยู่ในโฟลเดอร์ "สำคัญ" (จากมุมมองของนักพัฒนา ransomware เช่นบนเดสก์ท็อปหรือในโฟลเดอร์เอกสาร) ก่อนที่ไฟล์จะถูกลบ ข้อมูลแบบสุ่มจะถูกเขียนทับไว้ ในกรณีนี้ ไม่มีทางที่จะกู้คืนเนื้อหาของไฟล์ต้นฉบับได้

หากไฟล์ถูกเก็บไว้นอกโฟลเดอร์ "สำคัญ" ไฟล์ต้นฉบับจะถูกย้ายไปยังโฟลเดอร์ %TEMP%\%d.WNCRYT (โดยที่ %d คือค่าตัวเลข) ไฟล์ดังกล่าวมีข้อมูลต้นฉบับซึ่งไม่มีการเขียนใด ๆ เลย - มันถูกลบออกจากดิสก์ ดังนั้นจึงมีความเป็นไปได้สูงที่จะสามารถกู้คืนได้โดยใช้โปรแกรมกู้คืนข้อมูล

เปลี่ยนชื่อไฟล์ต้นฉบับที่สามารถกู้คืนได้จากไดเร็กทอรี %TEMP%

เมื่อค้นหาไฟล์บนไดรฟ์อื่น (ที่ไม่ใช่ระบบ):

- แรนซัมแวร์จะสร้างโฟลเดอร์ “$RECYCLE” และตั้งค่าแอตทริบิวต์ “ซ่อน” และ “ระบบ” ให้กับโฟลเดอร์นั้น เป็นผลให้โฟลเดอร์จะมองไม่เห็นใน Windows Explorer หากการกำหนดค่า Explorer ถูกตั้งค่าเป็นค่าเริ่มต้น ตามแผน ไฟล์ต้นฉบับจะถูกย้ายไปยังโฟลเดอร์นี้หลังจากการเข้ารหัส

ขั้นตอนการกำหนดไดเร็กทอรีชั่วคราวเพื่อจัดเก็บไฟล์ต้นฉบับก่อนที่จะลบ

- อย่างไรก็ตาม เนื่องจากข้อผิดพลาดในการซิงโครไนซ์ในโค้ดแรนซัมแวร์ ไฟล์ต้นฉบับในหลายกรณีจึงยังคงอยู่ในไดเร็กทอรีเดียวกันและจะไม่ถูกย้ายไปยังโฟลเดอร์ $RECYCLE

- ไฟล์ต้นฉบับจะไม่ถูกลบอย่างปลอดภัย ข้อเท็จจริงนี้ทำให้สามารถกู้คืนไฟล์ที่ถูกลบโดยใช้โปรแกรมกู้คืนข้อมูลได้

ไฟล์ต้นฉบับที่สามารถกู้คืนได้จากไดรฟ์ที่ไม่ใช่ระบบ

ขั้นตอนที่สร้างเส้นทางชั่วคราวสำหรับไฟล์ต้นฉบับ

ส่วนของรหัสที่เรียกขั้นตอนที่อธิบายไว้ข้างต้น

เกิดข้อผิดพลาดในการประมวลผลไฟล์ที่มีการป้องกันการเขียน

ในขณะที่วิเคราะห์ WannaCry เรายังพบว่าแรนซัมแวร์มีข้อผิดพลาดในการประมวลผลไฟล์ที่มีการป้องกันการเขียน หากมีไฟล์ดังกล่าวในคอมพิวเตอร์ที่ติดไวรัส ransomware จะไม่เข้ารหัสไฟล์เหล่านั้นเลย: สำเนาที่เข้ารหัสของไฟล์ดังกล่าวแต่ละไฟล์จะถูกสร้างขึ้น และไฟล์ต้นฉบับจะได้รับเฉพาะแอตทริบิวต์ "ซ่อน" เท่านั้น ในกรณีนี้สามารถค้นหาและคืนค่าเป็นคุณลักษณะปกติได้อย่างง่ายดาย

ไฟล์ต้นฉบับที่มีการป้องกันการเขียนจะไม่ได้รับการเข้ารหัสและจะไม่ถูกย้ายไปที่ใด

ข้อสรุป

จากการศึกษาเชิงลึกเกี่ยวกับแรนซัมแวร์นี้ เห็นได้ชัดว่านักพัฒนาทำผิดพลาดมากมาย และคุณภาพของโค้ดก็ค่อนข้างต่ำ ดังที่เราได้กล่าวไว้ข้างต้น

หากคอมพิวเตอร์ของคุณติดไวรัส WannaCry ransomware มีโอกาสที่ดีที่คุณจะสามารถกู้คืนไฟล์ที่เข้ารหัสจำนวนมากได้ ในการดำเนินการนี้ คุณสามารถใช้ยูทิลิตีการกู้คืนไฟล์ได้ฟรี

WannaCry เป็นโปรแกรมพิเศษที่บล็อกข้อมูลทั้งหมดในระบบและปล่อยให้ผู้ใช้มีเพียงสองไฟล์: คำแนะนำว่าจะทำอย่างไรต่อไปและโปรแกรม Wanna Decryptor เอง - เครื่องมือสำหรับการปลดล็อคข้อมูล

บริษัทรักษาความปลอดภัยคอมพิวเตอร์ส่วนใหญ่มีเครื่องมือถอดรหัสค่าไถ่ที่สามารถเลี่ยงผ่านซอฟต์แวร์ได้ สำหรับปุถุชนทั่วไป ยังไม่ทราบวิธีการ “รักษา”

โปรแกรมถอดรหัส WannaCry (หรือ WinCry, WannaCry, .wcry, WCrypt, WNCRY, WanaCrypt0r 2.0),กำลังถูกเรียกว่า “ไวรัสแห่งปี 2017” แล้ว และไม่ใช่เลยโดยไม่มีเหตุผล ภายใน 24 ชั่วโมงแรกนับจากช่วงเวลาที่มันเริ่มแพร่กระจาย แรนซั่มแวร์ตัวนี้ได้ติดคอมพิวเตอร์มากกว่า 45,000 เครื่อง นักวิจัยบางคนเชื่อว่าในขณะนี้ (15 พฤษภาคม) คอมพิวเตอร์และเซิร์ฟเวอร์มากกว่าหนึ่งล้านเครื่องติดไวรัสแล้ว เราขอเตือนคุณว่าไวรัสเริ่มแพร่กระจายในวันที่ 12 พฤษภาคม กลุ่มแรกที่ได้รับผลกระทบคือผู้ใช้จากรัสเซีย ยูเครน อินเดีย และไต้หวัน ขณะนี้ไวรัสกำลังแพร่กระจายอย่างรวดเร็วในยุโรป สหรัฐอเมริกา และจีน

ข้อมูลถูกเข้ารหัสบนคอมพิวเตอร์และเซิร์ฟเวอร์ของหน่วยงานภาครัฐ (โดยเฉพาะกระทรวงกิจการภายในของรัสเซีย) โรงพยาบาล บริษัทข้ามชาติ มหาวิทยาลัยและโรงเรียน

Wana Decryptor (Wanna Cry หรือ Wana Decrypt0r) ทำให้การทำงานของบริษัทและหน่วยงานภาครัฐหลายร้อยแห่งทั่วโลกเป็นอัมพาต

โดยพื้นฐานแล้ว WinCry (WannaCry) เป็นการใช้ประโยชน์จากตระกูล EternalBlue ซึ่งใช้ช่องโหว่ที่ค่อนข้างเก่าในระบบปฏิบัติการ Windows (Windows XP, Windows Vista, Windows 7, Windows 8 และ Windows 10) และโหลดตัวเองเข้าสู่ระบบอย่างเงียบ ๆ จากนั้น จะใช้อัลกอริธึมที่ทนต่อการถอดรหัส โดยจะเข้ารหัสข้อมูลผู้ใช้ (เอกสาร รูปภาพ วิดีโอ สเปรดชีต ฐานข้อมูล) และเรียกร้องค่าไถ่สำหรับการถอดรหัสข้อมูล รูปแบบนี้ไม่ใช่เรื่องใหม่ เราเขียนเกี่ยวกับตัวเข้ารหัสไฟล์ประเภทใหม่อยู่ตลอดเวลา แต่วิธีการแจกจ่ายนั้นใหม่ และสิ่งนี้ทำให้เกิดโรคระบาด

ไวรัสทำงานอย่างไร

มัลแวร์จะสแกนอินเทอร์เน็ตเพื่อหาโฮสต์ที่กำลังมองหาคอมพิวเตอร์ที่มีพอร์ต TCP 445 ที่เปิดอยู่ ซึ่งมีหน้าที่รับผิดชอบในการให้บริการโปรโตคอล SMBv1 หลังจากตรวจพบคอมพิวเตอร์ดังกล่าว โปรแกรมจะพยายามหลายครั้งเพื่อใช้ประโยชน์จากช่องโหว่ EternalBlue และหากสำเร็จ จะติดตั้งแบ็คดอร์ DoublePulsar ซึ่งจะมีการดาวน์โหลดและเปิดใช้งานโค้ดปฏิบัติการของโปรแกรม WannaCry ทุกครั้งที่พยายามโจมตี มัลแวร์จะตรวจสอบการมีอยู่ของ DoublePulsar บนคอมพิวเตอร์เป้าหมาย และหากตรวจพบ ก็จะดาวน์โหลดโดยตรงผ่านประตูหลังนี้

อย่างไรก็ตาม เส้นทางเหล่านี้ไม่ได้ถูกติดตามโดยโปรแกรมป้องกันไวรัสสมัยใหม่ ซึ่งทำให้การติดเชื้อแพร่หลายมาก และนี่คือก้อนหินปูถนนขนาดใหญ่ในสวนของนักพัฒนาซอฟต์แวร์ป้องกันไวรัส สิ่งนี้จะปล่อยให้เกิดขึ้นได้อย่างไร? คุณเอาเงินไปทำอะไร?

เมื่อเปิดตัวแล้ว มัลแวร์จะทำหน้าที่เหมือนกับแรนซัมแวร์แบบคลาสสิก โดยจะสร้างคู่คีย์แบบอสมมาตร RSA-2048 ที่เป็นเอกลักษณ์สำหรับคอมพิวเตอร์ที่ติดไวรัสแต่ละเครื่อง จากนั้น WannaCry จะเริ่มสแกนระบบเพื่อค้นหาไฟล์ผู้ใช้บางประเภท โดยปล่อยให้ไฟล์เหล่านั้นมีความสำคัญต่อการทำงานต่อไปโดยไม่มีใครแตะต้อง ไฟล์ที่เลือกแต่ละไฟล์จะถูกเข้ารหัสโดยใช้อัลกอริธึม AES-128-CBC พร้อมด้วยคีย์เฉพาะ (สุ่ม) สำหรับแต่ละไฟล์ ซึ่งจะถูกเข้ารหัสด้วยคีย์ RSA สาธารณะของระบบที่ติดไวรัส และถูกจัดเก็บไว้ในส่วนหัวของไฟล์ที่เข้ารหัส ในกรณีนี้ ส่วนขยายจะถูกเพิ่มลงในไฟล์ที่เข้ารหัสแต่ละไฟล์ .wncry- คู่คีย์ RSA ของระบบที่ติดไวรัสจะถูกเข้ารหัสด้วยคีย์สาธารณะของผู้โจมตี และส่งไปยังเซิร์ฟเวอร์ควบคุมที่อยู่บนเครือข่าย Tor หลังจากนั้นคีย์ทั้งหมดจะถูกลบออกจากหน่วยความจำของเครื่องที่ติดไวรัส หลังจากเสร็จสิ้นกระบวนการเข้ารหัส โปรแกรมจะแสดงหน้าต่างขอให้คุณโอน Bitcoin จำนวนหนึ่ง (เทียบเท่ากับ $300) ไปยังกระเป๋าเงินที่ระบุภายในสามวัน หากไม่ได้รับค่าไถ่ตรงเวลา จำนวนเงินจะเพิ่มเป็นสองเท่าโดยอัตโนมัติ ในวันที่เจ็ด หากไม่ได้ลบ WannaCry ออกจากระบบที่ติดไวรัส ไฟล์ที่เข้ารหัสจะถูกทำลาย ข้อความจะแสดงเป็นภาษาที่สอดคล้องกับภาษาที่ติดตั้งบนคอมพิวเตอร์ โดยรวมแล้วโปรแกรมนี้รองรับ 28 ภาษา ควบคู่ไปกับการเข้ารหัส โปรแกรมจะสแกนอินเทอร์เน็ตและที่อยู่เครือข่ายท้องถิ่นตามอำเภอใจเพื่อหาการติดไวรัสในคอมพิวเตอร์เครื่องใหม่ในภายหลัง

จากการวิจัยของไซแมนเทค อัลกอริธึมของผู้โจมตีสำหรับการติดตามการชำระเงินส่วนบุคคลให้กับเหยื่อแต่ละราย และส่งคีย์ถอดรหัสไปให้พวกเขานั้นได้รับการติดตั้งโดยมีข้อผิดพลาดเกี่ยวกับสภาวะการแข่งขัน สิ่งนี้ทำให้การชำระค่าไถ่ไม่มีประโยชน์ เนื่องจากคีย์แต่ละอันจะไม่ถูกส่งไม่ว่าในกรณีใด ๆ และไฟล์จะยังคงถูกเข้ารหัส อย่างไรก็ตาม มีวิธีที่เชื่อถือได้ในการถอดรหัสไฟล์ผู้ใช้ที่มีขนาดเล็กกว่า 200 MB และยังมีโอกาสที่จะกู้คืนไฟล์ขนาดใหญ่อีกด้วย นอกจากนี้ ในระบบ Windows XP และ Windows Server 2003 ที่ล้าสมัย เนื่องจากลักษณะเฉพาะของการใช้อัลกอริธึมของระบบในการคำนวณตัวเลขสุ่มหลอก จึงเป็นไปได้ที่จะกู้คืนคีย์ RSA ส่วนตัวและถอดรหัสไฟล์ที่ได้รับผลกระทบทั้งหมดหากคอมพิวเตอร์ไม่ได้ ได้รับการรีบูตตั้งแต่ช่วงที่เกิดการติดเชื้อ ต่อมา กลุ่มผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ชาวฝรั่งเศสจาก Comae Technologies ได้ขยายฟีเจอร์นี้ไปยัง Windows 7 และนำไปปฏิบัติจริงโดยการเผยแพร่ยูทิลิตี้นี้ในโดเมนสาธารณะ วานากีวีซึ่งช่วยให้คุณสามารถถอดรหัสไฟล์โดยไม่ต้องเรียกค่าไถ่

รหัสของโปรแกรมเวอร์ชันแรกๆ มีกลไกการทำลายตัวเองที่เรียกว่า Kill Switch - โปรแกรมจะตรวจสอบความพร้อมใช้งานของโดเมนอินเทอร์เน็ตสองโดเมนเฉพาะและหากมีอยู่จะถูกลบออกจากคอมพิวเตอร์โดยสมบูรณ์ สิ่งนี้ถูกค้นพบครั้งแรกโดย Marcus Hutchins เมื่อวันที่ 12 พฤษภาคม 2017 (ภาษาอังกฤษ)ภาษารัสเซีย นักวิเคราะห์ไวรัสวัย 22 ปีของบริษัท Kryptos Logic ในอังกฤษ ซึ่งเขียนบน Twitter โดยใช้ชื่อเล่น @MalwareTechBlog และจดทะเบียนหนึ่งในโดเมนในชื่อของเขา ดังนั้นเขาจึงสามารถบล็อกการแพร่กระจายของการปรับเปลี่ยนโปรแกรมที่เป็นอันตรายได้ชั่วคราวบางส่วน เมื่อวันที่ 14 พฤษภาคม โดเมนที่สองได้รับการจดทะเบียน ในไวรัสเวอร์ชันถัดมา กลไกการปิดตัวเองนี้ถูกลบออก แต่ไม่ได้ดำเนินการในซอร์สโค้ดโปรแกรม แต่โดยการแก้ไขไฟล์ปฏิบัติการ ซึ่งบ่งชี้ว่าที่มาของการแก้ไขนี้ไม่ได้มาจากผู้เขียน WannaCry ดั้งเดิม แต่มาจากผู้โจมตีบุคคลที่สาม เป็นผลให้กลไกการเข้ารหัสได้รับความเสียหาย และเวิร์มเวอร์ชันนี้สามารถแพร่กระจายตัวเองได้โดยการค้นหาคอมพิวเตอร์ที่มีช่องโหว่เท่านั้น แต่ไม่สามารถก่อให้เกิดอันตรายโดยตรงต่อคอมพิวเตอร์เหล่านั้นได้

อัตราการแพร่กระจายที่สูงของ WannaCry ซึ่งมีลักษณะเฉพาะสำหรับแรนซัมแวร์นั้นรับประกันได้จากการใช้ประโยชน์จากช่องโหว่ในโปรโตคอลเครือข่าย SMB ของระบบปฏิบัติการ Microsoft Windows ที่เผยแพร่ในเดือนกุมภาพันธ์ 2560 ตามที่อธิบายไว้ในกระดานข่าว MS17-010 หากในรูปแบบคลาสสิก ransomware เข้าสู่คอมพิวเตอร์ด้วยการกระทำของผู้ใช้เองผ่านทางอีเมลหรือเว็บลิงก์ ในกรณีของ WannaCry การมีส่วนร่วมของผู้ใช้จะถูกแยกออกโดยสิ้นเชิง เวลาระหว่างการตรวจจับคอมพิวเตอร์ที่มีช่องโหว่และการติดไวรัสโดยสมบูรณ์คือประมาณ 3 นาที

บริษัทพัฒนาได้ยืนยันการมีอยู่ของช่องโหว่ในผลิตภัณฑ์ผู้ใช้และเซิร์ฟเวอร์ทั้งหมดที่มีการใช้งานโปรโตคอล SMBv1 - เริ่มต้นด้วย Windows XP/Windows Server 2003 และลงท้ายด้วย Windows 10/Windows Server 2016 ในวันที่ 14 มีนาคม 2017 Microsoft เปิดตัวชุดอัปเดตที่ออกแบบมาเพื่อแก้ไขช่องโหว่ในระบบปฏิบัติการที่รองรับทั้งหมด หลังจากการแพร่กระจายของ WannaCry บริษัทได้ดำเนินการตามขั้นตอนที่ไม่เคยมีมาก่อนในการปล่อยอัพเดตสำหรับผลิตภัณฑ์ที่สิ้นสุดการสนับสนุน (Windows XP, Windows Server 2003 และ Windows 8) ในวันที่ 13 พฤษภาคม

การแพร่กระจายของไวรัส WannaCry

ไวรัสสามารถแพร่กระจายได้หลายวิธี:

- ผ่านเครือข่ายคอมพิวเตอร์เครื่องเดียว

- ทางไปรษณีย์;

- ผ่านเบราว์เซอร์

โดยส่วนตัวแล้วฉันไม่ค่อยเข้าใจว่าทำไมการเชื่อมต่อเครือข่ายจึงไม่ถูกสแกนโดยแอนตี้ไวรัส วิธีการติดไวรัสแบบเดียวกับการเข้าชมเว็บไซต์หรือเบราว์เซอร์พิสูจน์ให้เห็นถึงความสิ้นหวังของนักพัฒนา และการร้องขอเงินทุนสำหรับซอฟต์แวร์ลิขสิทธิ์เพื่อปกป้องพีซีนั้นไม่สมเหตุสมผลแต่อย่างใด

อาการของการติดเชื้อและการรักษาไวรัส

หลังจากติดตั้งสำเร็จบนพีซีของผู้ใช้ WannaCry จะพยายามแพร่กระจายผ่านเครือข่ายท้องถิ่นไปยังพีซีเครื่องอื่นเหมือนกับเวิร์ม ไฟล์ที่เข้ารหัสจะได้รับนามสกุลของระบบ .WCRY และไม่สามารถอ่านได้ทั้งหมด และไม่สามารถถอดรหัสได้ด้วยตนเอง หลังจากการเข้ารหัสแบบเต็ม Wcry จะเปลี่ยนวอลเปเปอร์เดสก์ท็อปและทิ้ง “คำแนะนำ” ไว้สำหรับการถอดรหัสไฟล์ในโฟลเดอร์ที่มีข้อมูลที่เข้ารหัส

ในตอนแรกแฮกเกอร์ขู่กรรโชกเงิน 300 ดอลลาร์สำหรับคีย์ถอดรหัส แต่จากนั้นเพิ่มตัวเลขนี้เป็น 600 ดอลลาร์

จะป้องกันไม่ให้พีซีของคุณติดไวรัส WannaCry Decryptor ransomware ได้อย่างไร

ดาวน์โหลดการอัปเดตระบบปฏิบัติการจากเว็บไซต์ Microsoft

จะทำอย่างไรพีซีของคุณติดไวรัสหรือไม่?

ใช้คำแนะนำด้านล่างเพื่อพยายามกู้คืนข้อมูลบางส่วนบนพีซีที่ติดไวรัสเป็นอย่างน้อย อัปเดตโปรแกรมป้องกันไวรัสของคุณและติดตั้งแพตช์ระบบปฏิบัติการ ตัวถอดรหัสสำหรับไวรัสนี้ยังไม่มีอยู่ในธรรมชาติ เราไม่แนะนำอย่างยิ่งให้จ่ายค่าไถ่แก่ผู้โจมตี - ไม่มีการรับประกันแม้แต่น้อยว่าพวกเขาจะถอดรหัสข้อมูลของคุณหลังจากได้รับค่าไถ่

ลบ WannaCry ransomware โดยใช้เครื่องมือทำความสะอาดอัตโนมัติ

วิธีการทำงานกับมัลแวร์โดยทั่วไปและแรนซัมแวร์ที่มีประสิทธิภาพอย่างยิ่ง การใช้คอมเพล็กซ์การป้องกันที่ได้รับการพิสูจน์แล้วรับประกันการตรวจจับส่วนประกอบของไวรัสอย่างละเอียดและการกำจัดทั้งหมดด้วยการคลิกเพียงครั้งเดียว โปรดทราบว่าเรากำลังพูดถึงกระบวนการที่แตกต่างกันสองกระบวนการ: การถอนการติดตั้งการติดไวรัสและการกู้คืนไฟล์บนพีซีของคุณ อย่างไรก็ตาม ภัยคุกคามดังกล่าวจำเป็นต้องถูกกำจัดออกไปอย่างแน่นอน เนื่องจากมีข้อมูลเกี่ยวกับการนำโทรจันคอมพิวเตอร์เครื่องอื่นมาใช้

- ดาวน์โหลดโปรแกรมกำจัดไวรัส WannaCry- หลังจากเริ่มซอฟต์แวร์ให้คลิกปุ่ม เริ่มการสแกนคอมพิวเตอร์(เริ่มการสแกน) ดาวน์โหลดโปรแกรมกำจัด ransomware อยากร้องไห้ .

- ซอฟต์แวร์ที่ติดตั้งจะจัดทำรายงานภัยคุกคามที่ตรวจพบระหว่างการสแกน หากต้องการลบภัยคุกคามที่ตรวจพบทั้งหมด ให้เลือกตัวเลือก แก้ไขภัยคุกคาม(ขจัดภัยคุกคาม) มัลแวร์ที่เป็นปัญหาจะถูกลบออกอย่างสมบูรณ์

คืนค่าการเข้าถึงไฟล์ที่เข้ารหัส

ตามที่ระบุไว้ แรนซั่มแวร์ no_more_ransom จะล็อกไฟล์โดยใช้อัลกอริธึมการเข้ารหัสที่รัดกุม ดังนั้นข้อมูลที่เข้ารหัสไม่สามารถกู้คืนได้โดยใช้ไม้กายสิทธิ์ โดยไม่ต้องจ่ายค่าไถ่จำนวนที่ไม่เคยได้ยินมาก่อน แต่วิธีการบางอย่างสามารถช่วยชีวิตได้จริงๆ ซึ่งจะช่วยคุณกู้คืนข้อมูลสำคัญได้ ด้านล่างนี้คุณสามารถทำความคุ้นเคยกับพวกเขาได้

โปรแกรมกู้คืนไฟล์อัตโนมัติ (ถอดรหัส)

เป็นที่รู้กันว่ามีเหตุการณ์ที่ไม่ปกติมาก การติดเชื้อนี้จะลบไฟล์ต้นฉบับในรูปแบบที่ไม่ได้เข้ารหัส กระบวนการเข้ารหัสเพื่อวัตถุประสงค์ในการขู่กรรโชกจึงมุ่งเป้าไปที่สำเนาของพวกมัน ทำให้เป็นไปได้สำหรับซอฟต์แวร์เช่น การกู้คืนข้อมูล Proกู้คืนวัตถุที่ถูกลบแม้ว่าจะรับประกันความน่าเชื่อถือของการลบออกก็ตาม ขอแนะนำอย่างยิ่งให้หันไปใช้ขั้นตอนการกู้คืนไฟล์

Shadow Copy ของเล่มต่างๆ

วิธีการนี้ขึ้นอยู่กับกระบวนการสำรองข้อมูลไฟล์ Windows ซึ่งทำซ้ำที่จุดคืนค่าแต่ละจุด เงื่อนไขสำคัญสำหรับวิธีนี้ในการทำงาน: ต้องเปิดใช้งานฟังก์ชัน "System Restore" ก่อนการติดเชื้อ อย่างไรก็ตาม การเปลี่ยนแปลงใดๆ ในไฟล์ที่ทำหลังจากจุดคืนค่าจะไม่ปรากฏในเวอร์ชันที่กู้คืนของไฟล์

สำรองข้อมูล

นี่เป็นวิธีที่ดีที่สุดในบรรดาวิธีการที่ไม่ใช่ค่าไถ่ทั้งหมด หากใช้ขั้นตอนการสำรองข้อมูลไปยังเซิร์ฟเวอร์ภายนอกก่อนที่แรนซัมแวร์จะโจมตีคอมพิวเตอร์ของคุณ ในการกู้คืนไฟล์ที่เข้ารหัส คุณเพียงแค่ต้องเข้าสู่อินเทอร์เฟซที่เหมาะสม เลือกไฟล์ที่จำเป็นและเปิดกลไกการกู้คืนข้อมูลจากการสำรองข้อมูล ก่อนดำเนินการ คุณต้องตรวจสอบให้แน่ใจว่าได้ลบแรนซัมแวร์ออกอย่างสมบูรณ์แล้ว

ตรวจสอบส่วนประกอบที่เหลืออยู่ของแรนซัมแวร์ WannaCry

การทำความสะอาดด้วยตนเองมีความเสี่ยงที่จะสูญเสียแรนซัมแวร์แต่ละชิ้น ซึ่งอาจหลบหนีจากการถูกลบออกไปในฐานะออบเจ็กต์ระบบปฏิบัติการที่ซ่อนอยู่หรือรายการรีจิสตรี เพื่อลดความเสี่ยงในการคงองค์ประกอบที่เป็นอันตรายไว้บางส่วน ให้สแกนคอมพิวเตอร์ของคุณโดยใช้ชุดซอฟต์แวร์ความปลอดภัยที่เชื่อถือได้ซึ่งเชี่ยวชาญด้านซอฟต์แวร์ที่เป็นอันตราย

การถอดรหัส

แต่ไม่มีข้อมูลจากผู้ที่จ่ายเงินเพื่อถอดรหัส เช่นเดียวกับที่ไม่มีข้อมูลเกี่ยวกับความตั้งใจของแฮกเกอร์ที่จะสงบจิตใจของผู้คนและถอดรหัสข้อมูลหลังการชำระเงิน ((((

แต่บนฮับมีข้อมูลเกี่ยวกับหลักการทำงานของปุ่มถอดรหัสตลอดจนข้อเท็จจริงที่ว่าผู้โจมตีไม่มีวิธีระบุผู้ใช้ที่ส่ง Bitcoins ซึ่งหมายความว่าจะไม่มีใครกู้คืนสิ่งใด ๆ ให้กับเหยื่อได้:

“ผู้เข้ารหัสสร้างไฟล์สองประเภท: ประการแรก บางส่วนถูกเข้ารหัสโดยใช้ AES 128 บิต และคีย์ถอดรหัสที่สร้างขึ้นจะถูกต่อท้ายโดยตรงไปยังไฟล์ที่เข้ารหัส ไฟล์ที่เข้ารหัสด้วยวิธีนี้จะได้รับนามสกุล .wncyrและสิ่งเหล่านี้จะถูกถอดรหัสเมื่อคุณคลิกที่ถอดรหัส เนื้อหาที่เข้ารหัสจำนวนมากได้รับการขยาย .wncryและกุญแจก็ไม่อยู่ที่นั่นอีกต่อไป

ในกรณีนี้ การเข้ารหัสจะไม่เกิดขึ้นในตัวไฟล์ แต่ก่อนอื่นไฟล์จะถูกสร้างขึ้นบนดิสก์ที่มีเนื้อหาที่เข้ารหัสอยู่ จากนั้นไฟล์ต้นฉบับจะถูกลบ ดังนั้นในบางครั้งจึงมีโอกาสที่จะกู้คืนข้อมูลบางส่วนโดยใช้ยูทิลิตี้การยกเลิกการลบต่างๆ

เพื่อต่อสู้กับยูทิลิตี้ดังกล่าว Cryptor จะเขียนขยะทุกประเภทลงในดิสก์อย่างต่อเนื่อง เพื่อให้พื้นที่ดิสก์ถูกใช้อย่างรวดเร็ว

แต่ทำไมยังไม่มีข้อมูลเกี่ยวกับการชำระเงินและกลไกในการตรวจสอบเป็นเรื่องที่น่าประหลาดใจจริงๆ บางทีจำนวนเงินที่ค่อนข้างเหมาะสม ($300) ที่จำเป็นสำหรับเช็คดังกล่าวอาจมีอิทธิพล”

ผู้สร้างไวรัส WannaCry ข้ามการป้องกันชั่วคราวในรูปแบบของโดเมนที่ไม่มีความหมาย

ผู้สร้างไวรัส WannaCry ransomware ซึ่งส่งผลกระทบต่อคอมพิวเตอร์ในกว่า 70 ประเทศได้เปิดตัวเวอร์ชันใหม่แล้ว มันไม่มีรหัสสำหรับการเข้าถึงโดเมนที่ไม่มีความหมาย ซึ่งถูกใช้เพื่อป้องกันการแพร่กระจายของไวรัสดั้งเดิม มาเธอร์บอร์ดเขียน สิ่งพิมพ์ได้รับการยืนยันการเกิดขึ้นของไวรัสเวอร์ชันใหม่จากผู้เชี่ยวชาญสองคนที่ศึกษากรณีการติดเชื้อทางคอมพิวเตอร์รายใหม่ หนึ่งในนั้นคือ Costin Raiu หัวหน้าทีมวิจัยนานาชาติของ Kaspersky Lab

ผู้เชี่ยวชาญไม่ได้ระบุว่ามีการเปลี่ยนแปลงอื่น ๆ ปรากฏใน WannaCry หรือไม่

ในวันที่ 13 พฤษภาคม การแพร่กระจายของไวรัสถูกหยุดโดยผู้เชี่ยวชาญ Proofpoint Darien Hass และผู้เขียนบล็อก MalwareTech พวกเขาค้นพบว่าไวรัสกำลังเข้าถึงชื่อโดเมนที่ไม่มีความหมายและจดทะเบียนที่อยู่นี้ หลังจากนั้น พวกเขาค้นพบว่าการแพร่กระจายของ WannaCry ได้หยุดลงแล้ว อย่างไรก็ตาม ผู้เชี่ยวชาญตั้งข้อสังเกตว่าผู้สร้างไวรัสมีแนวโน้มว่าจะเปิดตัวโปรแกรมเวอร์ชันอัปเดตในเร็วๆ นี้

คลื่นของไวรัสเข้ารหัสตัวใหม่ WannaCry (ชื่ออื่น ๆ Wana Decrypt0r, Wana Decryptor, WanaCrypt0r) ได้แพร่กระจายไปทั่วโลก ซึ่งเข้ารหัสเอกสารบนคอมพิวเตอร์และรีดไถ 300-600 USD สำหรับการถอดรหัส คุณจะทราบได้อย่างไรว่าคอมพิวเตอร์ของคุณติดไวรัส? คุณควรทำอย่างไรเพื่อหลีกเลี่ยงการตกเป็นเหยื่อ? และต้องทำอย่างไรจึงจะฟื้นตัว?

หลังจากติดตั้งการอัปเดต คุณจะต้องรีบูตคอมพิวเตอร์

วิธีการกู้คืนจากไวรัส Wana Decrypt0r ransomware?

เมื่อยูทิลิตี้ป้องกันไวรัสตรวจพบไวรัส มันจะลบมันทันทีหรือถามคุณว่าจะรักษามันหรือไม่? คำตอบคือต้องรักษา

วิธีการกู้คืนไฟล์ที่เข้ารหัสโดย Wana Decryptor?

เราไม่สามารถพูดอะไรที่ทำให้มั่นใจได้ในขณะนี้ ยังไม่มีการสร้างเครื่องมือถอดรหัสไฟล์ สำหรับตอนนี้ สิ่งที่เหลืออยู่คือการรอจนกว่าตัวถอดรหัสจะได้รับการพัฒนา

ตามที่ Brian Krebs ผู้เชี่ยวชาญด้านความปลอดภัยคอมพิวเตอร์ ระบุว่า ขณะนี้อาชญากรได้รับเงินเพียง 26,000 เหรียญสหรัฐ นั่นคือมีเพียงประมาณ 58 คนเท่านั้นที่ตกลงที่จะจ่ายค่าไถ่ให้กับพวกกรรโชกทรัพย์ ไม่มีใครรู้ว่าพวกเขากู้คืนเอกสารของตนหรือไม่

จะหยุดการแพร่กระจายของไวรัสทางออนไลน์ได้อย่างไร?

ในกรณีของ WannaCry วิธีแก้ปัญหาอาจเป็นการบล็อกพอร์ต 445 บนไฟร์วอลล์ซึ่งเป็นสาเหตุของการติดไวรัส

ทุกวันนี้ บางที มีเพียงคนที่อยู่ห่างไกลจากอินเทอร์เน็ตเท่านั้นที่ไม่ตระหนักถึงการติดไวรัสในคอมพิวเตอร์จำนวนมากด้วยโทรจันเข้ารหัส WannaCry (“ฉันอยากจะร้องไห้”) ที่เริ่มเมื่อวันที่ 12 พฤษภาคม 2017 และผมจะแบ่งปฏิกิริยาของผู้รู้ออกเป็น 2 ประเภทตรงข้ามกัน คือ ความเฉยเมย และ ความตื่นตระหนก สิ่งนี้หมายความว่า?

และความจริงที่ว่าข้อมูลที่ไม่เป็นชิ้นเป็นอันไม่ได้ให้ความเข้าใจอย่างถ่องแท้เกี่ยวกับสถานการณ์ทำให้เกิดการคาดเดาและทิ้งคำถามมากกว่าคำตอบไว้เบื้องหลัง เพื่อที่จะทำความเข้าใจว่าเกิดอะไรขึ้นจริงๆ กับใครและคุกคามอะไร วิธีป้องกันตัวเองจากการติดไวรัส และวิธีถอดรหัสไฟล์ที่เสียหายจาก WannaCry บทความของวันนี้จึงเน้นไปที่เรื่องนี้โดยเฉพาะ

“ปีศาจ” น่ากลัวจริงหรือ?

ฉันไม่เข้าใจว่าเอะอะทั้งหมดเกี่ยวกับอะไรอยากร้องไห้? มีไวรัสมากมาย ตัวใหม่ ๆ ก็ปรากฏขึ้นอย่างต่อเนื่อง มีอะไรพิเศษเกี่ยวกับอันนี้?

WannaCry (ชื่ออื่น WanaCrypt0r, Wana Decrypt0r 2.0, WannaCrypt, WNCRY, WCry) ไม่ใช่มัลแวร์ไซเบอร์ทั่วไป สาเหตุของความอื้อฉาวคือความเสียหายที่เกิดขึ้นจำนวนมหาศาล ตามข้อมูลของ Europol มันขัดขวางการทำงานของคอมพิวเตอร์มากกว่า 200,000 เครื่องที่ใช้ Windows ใน 150 ประเทศ และความเสียหายที่เจ้าของได้รับนั้นมีมูลค่ามากกว่า 1,000,000,000 ดอลลาร์ และนี่เป็นเพียงใน 4 วันแรกของการจำหน่าย เหยื่อส่วนใหญ่อยู่ในรัสเซียและยูเครน

ฉันรู้ว่าไวรัสเข้าสู่พีซีผ่านทางไซต์สำหรับผู้ใหญ่ ฉันไม่เยี่ยมชมแหล่งข้อมูลดังกล่าว ดังนั้นฉันจึงไม่ตกอยู่ในอันตราย

ไวรัส? ฉันมีปัญหาเหมือนกัน เมื่อไวรัสปรากฏบนคอมพิวเตอร์ของฉัน ฉันจะเรียกใช้ยูทิลิตี้ *** และหลังจากนั้นครึ่งชั่วโมงทุกอย่างก็เรียบร้อยดี และถ้ามันไม่ช่วย ฉันจะติดตั้ง Windows ใหม่

ไวรัสแตกต่างจากไวรัส WannaCry เป็นแรนซัมแวร์โทรจัน ซึ่งเป็นเวิร์มเครือข่ายที่สามารถแพร่กระจายผ่านเครือข่ายท้องถิ่นและอินเทอร์เน็ตจากคอมพิวเตอร์เครื่องหนึ่งไปยังอีกเครื่องหนึ่งโดยไม่ต้องมีการแทรกแซงจากมนุษย์

มัลแวร์ส่วนใหญ่ รวมถึงแรนซัมแวร์ จะเริ่มทำงานหลังจากที่ผู้ใช้ “กลืนเหยื่อ” เท่านั้น กล่าวคือ คลิกลิงก์ เปิดไฟล์ เป็นต้น หากต้องการติด WannaCry คุณไม่จำเป็นต้องทำอะไรเลย!

เมื่ออยู่ในคอมพิวเตอร์ Windows มัลแวร์จะเข้ารหัสไฟล์ผู้ใช้จำนวนมากในเวลาอันสั้น หลังจากนั้นจะแสดงข้อความเรียกร้องค่าไถ่ 300-600 ดอลลาร์ ซึ่งจะต้องโอนไปยังกระเป๋าเงินที่ระบุภายใน 3 วัน ในกรณีที่เกิดความล่าช้า เขาขู่ว่าจะทำให้การถอดรหัสไฟล์เป็นไปไม่ได้ใน 7 วัน

ในขณะเดียวกัน มัลแวร์ก็มองหาช่องโหว่ในการเจาะคอมพิวเตอร์เครื่องอื่น และหากพบก็จะแพร่ระบาดไปยังเครือข่ายท้องถิ่นทั้งหมด ซึ่งหมายความว่าสำเนาสำรองของไฟล์ที่จัดเก็บไว้ในเครื่องใกล้เคียงจะใช้งานไม่ได้เช่นกัน

การลบไวรัสออกจากคอมพิวเตอร์ไม่ได้ถอดรหัสไฟล์!ติดตั้งระบบปฏิบัติการใหม่ด้วย ในทางตรงกันข้าม หากติดแรนซัมแวร์ การกระทำทั้งสองนี้อาจทำให้คุณไม่สามารถกู้คืนไฟล์ได้แม้ว่าคุณจะมีรหัสที่ถูกต้องก็ตาม

ใช่แล้ว “เวรกรรม” ค่อนข้างน่ากลัว

WannaCry แพร่กระจายอย่างไร

คุณโกหก. ไวรัสสามารถเข้าสู่คอมพิวเตอร์ของฉันได้ก็ต่อเมื่อฉันดาวน์โหลดมันด้วยตัวเอง และฉันก็ระมัดระวัง

มัลแวร์จำนวนมากสามารถแพร่เชื้อคอมพิวเตอร์ (และอุปกรณ์มือถือเช่นกัน) ผ่านช่องโหว่ - ข้อผิดพลาดในรหัสของส่วนประกอบระบบปฏิบัติการและโปรแกรมที่เปิดโอกาสให้ผู้โจมตีทางไซเบอร์ใช้เครื่องระยะไกลเพื่อวัตถุประสงค์ของตนเอง โดยเฉพาะอย่างยิ่ง WannaCry แพร่กระจายผ่านช่องโหว่ 0 วันในโปรโตคอล SMB (ช่องโหว่แบบ Zero-day คือข้อผิดพลาดที่ไม่ได้รับการแก้ไขในขณะที่ถูกมัลแวร์/สปายแวร์หาประโยชน์)

นั่นคือในการติดเชื้อคอมพิวเตอร์ด้วยเวิร์ม ransomware เงื่อนไขสองประการก็เพียงพอแล้ว:

- การเชื่อมต่อกับเครือข่ายที่มีเครื่องอื่นที่ติดไวรัส (อินเทอร์เน็ต)

- การมีอยู่ของช่องโหว่ที่อธิบายไว้ข้างต้นในระบบ

การติดเชื้อนี้มาจากไหน? นี่เป็นผลงานของแฮกเกอร์ชาวรัสเซียหรือไม่?

ตามรายงานบางฉบับ (ฉันไม่รับผิดชอบต่อความถูกต้อง) สำนักงานความมั่นคงแห่งชาติของสหรัฐอเมริกาเป็นหน่วยงานแรกที่ค้นพบข้อบกพร่องในโปรโตคอลเครือข่าย SMB ซึ่งใช้สำหรับการเข้าถึงไฟล์และเครื่องพิมพ์ใน Windows จากระยะไกลตามกฎหมาย แทนที่จะรายงานให้ Microsoft ทราบเพื่อแก้ไขข้อผิดพลาด NSA ตัดสินใจใช้ข้อผิดพลาดดังกล่าวด้วยตนเองและพัฒนาช่องโหว่สำหรับสิ่งนี้ (โปรแกรมที่ใช้ประโยชน์จากช่องโหว่)

การแสดงภาพการเปลี่ยนแปลงของการเผยแพร่ WannaCry บนเว็บไซต์ intel.malwaretech.com

ต่อจากนั้นการหาประโยชน์นี้ (ชื่อรหัสว่า EternalBlue) ซึ่งให้บริการ NSA ในการเจาะคอมพิวเตอร์โดยที่เจ้าของไม่ทราบมาระยะหนึ่งถูกแฮกเกอร์ขโมยไปและสร้างพื้นฐานสำหรับการสร้าง WannaCry ransomware นั่นคือ ต้องขอบคุณการดำเนินการที่ไม่ถูกต้องตามกฎหมายและจริยธรรมของหน่วยงานรัฐบาลสหรัฐฯ ผู้เขียนไวรัสจึงได้เรียนรู้เกี่ยวกับช่องโหว่ดังกล่าว

ฉันปิดใช้งานการติดตั้งการอัปเดตหน้าต่าง มีความจำเป็นอะไรเมื่อทุกอย่างทำงานได้โดยไม่มีพวกเขา

สาเหตุของการแพร่กระจายอย่างรวดเร็วและแพร่หลายของโรคระบาดคือการไม่มี "แพตช์" ในขณะนั้น - การอัปเดต Windows ที่สามารถปิดช่องโหว่ของ Wanna Cry ได้ ท้ายที่สุดแล้วต้องใช้เวลาในการพัฒนา

ปัจจุบันมีแพทช์ดังกล่าวอยู่ ผู้ใช้ที่อัปเดตระบบจะได้รับมันโดยอัตโนมัติภายในชั่วโมงแรกของการเปิดตัว และผู้ที่เชื่อว่าไม่จำเป็นต้องอัปเดตก็ยังเสี่ยงต่อการติดเชื้อ

ใครบ้างที่มีความเสี่ยงจากการโจมตีของ WannaCry และจะป้องกันอย่างไร

เท่าที่ฉันรู้ คอมพิวเตอร์มากกว่า 90% ติดไวรัสWannaCry ดำเนินการโดยWindows 7 ฉันมี “สิบ” ซึ่งหมายความว่าฉันไม่ตกอยู่ในอันตราย

ระบบปฏิบัติการทั้งหมดที่ใช้โปรโตคอลเครือข่าย SMB v1 เสี่ยงต่อการติดไวรัส WannaCry นี้:

- วินโดวส์เอ็กซ์พี

- วินโดวส์วิสต้า

- วินโดว 7

- วินโดว์ 8

- วินโดวส์ 8.1

- วินโดวส์ RT 8.1

- วินโดวส์ 10 ถึง 1511

- วินโดว์ 10 เวอร์ชัน 1607

- วินโดวส์เซิร์ฟเวอร์ 2003

- วินโดวส์เซิร์ฟเวอร์ 2008

- วินโดวส์เซิร์ฟเวอร์ 2012

- วินโดวส์เซิร์ฟเวอร์ 2016

ปัจจุบัน ผู้ใช้ระบบที่ไม่ได้ติดตั้ง (สามารถดาวน์โหลดได้ฟรีจากเว็บไซต์ technet.microsoft.com ซึ่งมีลิงก์ให้ไว้) มีความเสี่ยงที่จะติดมัลแวร์บนเครือข่าย สามารถดาวน์โหลดแพตช์สำหรับ Windows XP, Windows Server 2003, Windows 8 และระบบปฏิบัติการอื่นๆ ที่ไม่รองรับได้ นอกจากนี้ยังอธิบายวิธีการตรวจสอบการมีอยู่ของการอัปเดตช่วยชีวิตอีกด้วย

หากคุณไม่ทราบเวอร์ชันระบบปฏิบัติการบนคอมพิวเตอร์ของคุณ ให้กดปุ่ม Win+R พร้อมกันแล้วรันคำสั่ง winver

เพื่อปรับปรุงความปลอดภัยและหากไม่สามารถอัปเดตระบบได้ในขณะนี้ Microsoft จะให้คำแนะนำในการปิดใช้งานโปรโตคอล SMB เวอร์ชัน 1 ชั่วคราว ซึ่งอยู่และ นอกจากนี้ แต่ไม่จำเป็น คุณสามารถปิดพอร์ต TCP 445 ซึ่งให้บริการ SMB ผ่านไฟร์วอลล์ได้

ฉันมีแอนตี้ไวรัสที่ดีที่สุดในโลก *** ด้วยสิ่งนี้ ฉันสามารถทำอะไรก็ได้และไม่กลัวสิ่งใดเลย

การแพร่กระจายของ WannaCry สามารถเกิดขึ้นได้ไม่เพียงแต่โดยวิธีการขับเคลื่อนด้วยตนเองที่อธิบายไว้ข้างต้น แต่ยังเกิดขึ้นในรูปแบบปกติด้วย - ผ่านโซเชียลเน็ตเวิร์ก อีเมล แหล่งข้อมูลบนเว็บที่ติดไวรัสและฟิชชิ่ง ฯลฯ และก็มีกรณีเช่นนี้ หากคุณดาวน์โหลดและเรียกใช้โปรแกรมที่เป็นอันตรายด้วยตนเอง ทั้งโปรแกรมป้องกันไวรัสหรือโปรแกรมแก้ไขที่ปิดช่องโหว่จะไม่ช่วยคุณจากการติดไวรัส

ไวรัสทำงานอย่างไร เข้ารหัสอะไร

ใช่ ให้เขาเข้ารหัสสิ่งที่เขาต้องการ ฉันมีเพื่อนที่เป็นโปรแกรมเมอร์เขาจะถอดรหัสทุกอย่างให้ฉัน วิธีสุดท้าย เราจะค้นหากุญแจโดยใช้กำลังดุร้าย

มันเข้ารหัสไฟล์สองสามไฟล์ แล้วไงล่ะ? สิ่งนี้จะไม่ขัดขวางไม่ให้ฉันทำงานกับคอมพิวเตอร์

น่าเสียดายที่มันไม่สามารถถอดรหัสได้ เนื่องจากไม่มีวิธีใดที่จะถอดรหัสอัลกอริธึมการเข้ารหัส RSA-2048 ที่ Wanna Cry ใช้และจะไม่ปรากฏในอนาคตอันใกล้ และมันจะเข้ารหัสไม่เพียงแค่ไฟล์สองสามไฟล์ แต่เกือบทุกอย่าง

ฉันจะไม่ให้คำอธิบายโดยละเอียดเกี่ยวกับการทำงานของมัลแวร์ ใครก็ตามที่สนใจสามารถอ่านการวิเคราะห์ได้ เช่น ใน ฉันจะบันทึกเฉพาะช่วงเวลาที่สำคัญที่สุดเท่านั้น

ไฟล์ที่มีนามสกุลต่อไปนี้จะถูกเข้ารหัส: .doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks , .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z , .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl , .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds , .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der

อย่างที่คุณเห็น มีเอกสาร รูปภาพ วิดีโอเสียง ไฟล์เก็บถาวร เมล และไฟล์ที่สร้างขึ้นในโปรแกรมต่างๆ... มัลแวร์พยายามเข้าถึงทุกไดเร็กทอรีในระบบ

วัตถุที่เข้ารหัสจะได้รับส่วนขยายสองเท่า ด้วยคำลงท้าย WNCRYตัวอย่างเช่น "Document1.doc.WNCRY"

หลังจากการเข้ารหัส ไวรัสจะคัดลอกไฟล์ปฏิบัติการไปยังแต่ละโฟลเดอร์ @[ป้องกันอีเมล] – คาดว่าจะถอดรหัสหลังจากเรียกค่าไถ่ เช่นเดียวกับเอกสารข้อความ @[ป้องกันอีเมล] พร้อมข้อความสำหรับผู้ใช้

จากนั้นจะพยายามทำลาย Shadow Copy และจุดคืนค่า Windows หากระบบใช้ UAC ผู้ใช้จะต้องยืนยันการดำเนินการนี้ หากคุณปฏิเสธคำขอ ยังคงมีโอกาสที่จะกู้คืนข้อมูลจากสำเนาได้

WannaCry จะส่งคีย์เข้ารหัสของระบบที่ได้รับผลกระทบไปยังศูนย์สั่งการที่อยู่บนเครือข่าย Tor หลังจากนั้นจะลบคีย์เหล่านั้นออกจากคอมพิวเตอร์ หากต้องการค้นหาเครื่องที่มีช่องโหว่อื่นๆ ระบบจะสแกนเครือข่ายท้องถิ่นและช่วง IP ที่กำหนดเองบนอินเทอร์เน็ต และเมื่อพบแล้ว ก็จะเจาะทุกอย่างที่สามารถเข้าถึงได้

ปัจจุบัน นักวิเคราะห์ทราบถึงการปรับเปลี่ยน WannaCry หลายครั้งด้วยกลไกการกระจายที่แตกต่างกัน และเราควรคาดหวังว่าจะมีสิ่งใหม่เกิดขึ้นในอนาคตอันใกล้นี้

จะทำอย่างไรถ้า WannaCry ติดไวรัสคอมพิวเตอร์ของคุณแล้ว

ฉันเห็นไฟล์เปลี่ยนนามสกุล เกิดอะไรขึ้น? จะหยุดสิ่งนี้ได้อย่างไร?

การเข้ารหัสไม่ใช่กระบวนการที่เกิดขึ้นเพียงครั้งเดียว แม้ว่าจะใช้เวลาไม่นานเกินไปก็ตาม หากคุณสังเกตเห็นก่อนที่ข้อความแรนซัมแวร์จะปรากฏขึ้นบนหน้าจอ คุณสามารถบันทึกไฟล์บางไฟล์ได้โดยการปิดเครื่องคอมพิวเตอร์ทันที ไม่ใช่การปิดระบบแต่ โดยการถอดปลั๊กออกจากเต้ารับ!

เมื่อ Windows บู๊ตในโหมดปกติ การเข้ารหัสจะดำเนินต่อไป ดังนั้นการป้องกันจึงเป็นเรื่องสำคัญ การเริ่มต้นคอมพิวเตอร์ครั้งต่อไปจะต้องเกิดขึ้นในเซฟโหมดซึ่งไวรัสไม่ทำงานหรือจากสื่อที่สามารถบู๊ตได้อื่น

ไฟล์ของฉันถูกเข้ารหัส! ไวรัสต้องการค่าไถ่สำหรับพวกเขา! จะทำอย่างไรจะถอดรหัสได้อย่างไร?

การถอดรหัสไฟล์หลังจาก WannaCry สามารถทำได้ก็ต่อเมื่อคุณมีรหัสลับ ซึ่งผู้โจมตีสัญญาว่าจะจัดเตรียมให้ทันทีที่เหยื่อโอนเงินค่าไถ่ให้พวกเขา อย่างไรก็ตาม คำสัญญาดังกล่าวแทบไม่เคยเป็นจริงเลย: เหตุใดผู้เผยแพร่มัลแวร์จะต้องกังวลหากพวกเขาได้สิ่งที่ต้องการแล้ว?

ในบางกรณี ปัญหาสามารถแก้ไขได้โดยไม่ต้องเรียกค่าไถ่ จนถึงปัจจุบัน มีการพัฒนาตัวถอดรหัส WannaCry 2 ตัว: และ . อันแรกใช้งานได้เฉพาะใน Windows XP และอันที่สองที่สร้างขึ้นบนพื้นฐานของอันแรกใช้งานได้ใน Windows XP, Vista และ 7 x86 รวมถึงในระบบภาคเหนือ 2003, 2008 และ 2008R2 x86

อัลกอริธึมการทำงานของตัวถอดรหัสทั้งสองจะขึ้นอยู่กับการค้นหาคีย์ลับในหน่วยความจำของกระบวนการเข้ารหัส ซึ่งหมายความว่าเฉพาะผู้ที่ไม่มีเวลารีสตาร์ทคอมพิวเตอร์เท่านั้นจึงจะมีโอกาสถอดรหัสได้ และหากเวลาผ่านไปไม่นานนักตั้งแต่การเข้ารหัส (หน่วยความจำไม่ได้ถูกเขียนทับโดยกระบวนการอื่น)

ดังนั้น หากคุณเป็นผู้ใช้ Windows XP-7 x86 สิ่งแรกที่คุณควรทำหลังจากข้อความเรียกค่าไถ่ปรากฏขึ้นก็คือ ยกเลิกการเชื่อมต่อคอมพิวเตอร์ของคุณจากเครือข่ายท้องถิ่นและอินเทอร์เน็ต และเรียกใช้ตัวถอดรหัส WanaKiwi ที่ดาวน์โหลดมาบนอุปกรณ์อื่น ก่อนที่จะถอดกุญแจออก อย่าดำเนินการอื่นใดกับคอมพิวเตอร์!

คุณสามารถอ่านคำอธิบายการทำงานของตัวถอดรหัส WanaKiwi ได้ในที่อื่น

หลังจากถอดรหัสไฟล์แล้ว ให้เรียกใช้โปรแกรมป้องกันไวรัสเพื่อลบมัลแวร์และติดตั้งแพตช์ที่ปิดเส้นทางการแจกจ่าย

ปัจจุบัน WannaCry ได้รับการยอมรับจากโปรแกรมป้องกันไวรัสเกือบทั้งหมด ยกเว้นโปรแกรมที่ไม่ได้รับการอัปเดต ดังนั้นเกือบทุกโปรแกรมก็สามารถทำได้

จะใช้ชีวิตนี้ต่อไปได้อย่างไร

โรคระบาดที่ขับเคลื่อนด้วยตนเองนี้ทำให้โลกประหลาดใจ สำหรับบริการรักษาความปลอดภัยทุกประเภท กลับกลายเป็นสิ่งที่ไม่คาดคิดเหมือนกับการเริ่มต้นฤดูหนาวในวันที่ 1 ธันวาคมสำหรับพนักงานสาธารณูปโภค เหตุผลก็คือความประมาทและความบังเอิญ ผลที่ตามมาคือการสูญเสียข้อมูลและความเสียหายอย่างไม่อาจแก้ไขได้ และสำหรับผู้สร้างมัลแวร์ นี่เป็นแรงจูงใจที่จะดำเนินต่อไปด้วยจิตวิญญาณเดียวกันตามที่นักวิเคราะห์ระบุว่า WanaCry นำเงินปันผลที่ดีมากมาสู่ผู้จัดจำหน่าย ซึ่งหมายความว่าการโจมตีเช่นนี้จะเกิดขึ้นซ้ำอีก และผู้ที่ถูกพาไปตอนนี้ก็ไม่จำเป็นต้องถูกพาไปในภายหลัง แน่นอนถ้าคุณไม่กังวลเรื่องนี้ล่วงหน้า

ดังนั้น เพื่อที่คุณจะได้ไม่ต้องร้องไห้กับไฟล์ที่เข้ารหัส:

- อย่าปฏิเสธที่จะติดตั้งระบบปฏิบัติการและการอัปเดตแอปพลิเคชัน สิ่งนี้จะปกป้องคุณจากภัยคุกคาม 99% ที่แพร่กระจายผ่านช่องโหว่ที่ไม่ได้รับแพตช์

- เก็บไว้บน.

- สร้างสำเนาสำรองของไฟล์สำคัญและจัดเก็บไว้ในสื่อทางกายภาพอื่นหรือดีกว่านั้นในหลายๆ ไฟล์ ในเครือข่ายองค์กร เป็นการดีที่สุดที่จะใช้ฐานข้อมูลการจัดเก็บข้อมูลแบบกระจาย ผู้ใช้ตามบ้านสามารถใช้บริการคลาวด์ฟรี เช่น Yandex Disk, Google Drive, OneDrive, MEGASynk เป็นต้น อย่าให้แอปพลิเคชันเหล่านี้ทำงานเมื่อคุณไม่ได้ใช้งาน

- เลือกระบบปฏิบัติการที่เชื่อถือได้ Windows XP ไม่ใช่แบบนั้น

- ติดตั้งโปรแกรมป้องกันไวรัสระดับ Internet Security ที่ครอบคลุมและการป้องกันเพิ่มเติมจากแรนซัมแวร์ เป็นต้น หรือแอนะล็อกจากนักพัฒนารายอื่น

- เพิ่มระดับความรู้ของคุณในการตอบโต้โทรจันแรนซัมแวร์ ตัวอย่างเช่นผู้จำหน่ายโปรแกรมป้องกันไวรัส Dr.Web ได้เตรียมไว้สำหรับผู้ใช้และผู้ดูแลระบบของระบบต่างๆ ข้อมูลที่มีประโยชน์มากมายและที่สำคัญคือเชื่อถือได้มีอยู่ในบล็อกของนักพัฒนา A/V คนอื่นๆ

และที่สำคัญที่สุด: แม้ว่าคุณจะต้องทนทุกข์ทรมานก็ตาม อย่าโอนเงินไปให้ผู้โจมตีเพื่อถอดรหัส ความน่าจะเป็นที่คุณจะถูกหลอกคือ 99% ยิ่งกว่านั้นหากไม่มีใครจ่ายเงิน ธุรกิจกรรโชกทรัพย์ก็จะไร้ความหมาย มิฉะนั้นการแพร่กระจายของเชื้อดังกล่าวก็จะเพิ่มมากขึ้นเท่านั้น

นอกจากนี้บนเว็บไซต์:

การแพร่ระบาดของ WannaCry: คำตอบสำหรับคำถามที่พบบ่อยและการแก้ไขความเข้าใจผิดของผู้ใช้อัปเดต: 27 พฤษภาคม 2560 โดย: จอห์นนี่ มินนิโมนิค