ปรากฏตัวเมื่อประมาณ 8-10 ปีที่แล้ว ไวรัสเข้ารหัส วันนี้ได้รับความนิยมอย่างมากในหมู่นักหลอกลวงทางคอมพิวเตอร์ประเภทต่างๆ

ผู้เชี่ยวชาญถือว่าสิ่งนี้เกิดจากการเกิดขึ้นของโปรแกรมสร้างที่มีให้ใช้งานฟรีซึ่งแม้แต่ผู้เชี่ยวชาญที่อ่อนแอก็สามารถประกอบได้ ไวรัสคอมพิวเตอร์ด้วยคุณสมบัติที่กำหนด

ไวรัสเข้ารหัสทำงานอย่างไร

บ่อยครั้งที่มีการนำไวรัสเข้ารหัสเข้าสู่คอมพิวเตอร์ของเหยื่อโดยใช้ รายชื่อผู้รับจดหมาย. บริษัทได้รับจดหมายที่ถูกกล่าวหาว่าส่งโดยผู้สมัครงาน ผู้ที่อาจเป็นหุ้นส่วน หรือผู้ซื้อ แต่มีจดหมายฝังอยู่ ไฟล์ PDFติดไวรัส.

เมื่อพนักงานบริษัทเปิดอีเมล ไวรัสจะถูกแทรกลงในรายการโปรแกรมเริ่มต้นระบบ หลังจากที่คุณรีสตาร์ทคอมพิวเตอร์ คอมพิวเตอร์จะเริ่มทำงาน เปลี่ยนชื่อและเข้ารหัสไฟล์ จากนั้นจะทำลายตัวเอง

อีเมลที่ติดไวรัสมักปลอมแปลงเป็นข้อความจากหน่วยงานด้านภาษี หน่วยงานบังคับใช้กฎหมาย ธนาคาร ฯลฯ

ในไดเร็กทอรีที่มีไฟล์เสียหาย พบจดหมายระบุว่าข้อมูลได้รับการเข้ารหัสด้วยวิธีที่ปลอดภัยและทนต่อการเข้ารหัสลับ และไม่สามารถถอดรหัสได้อย่างอิสระโดยไม่สูญเสียไฟล์อย่างถาวร

หากคุณต้องการคืนค่าคุณต้องทำ ระยะเวลาที่กำหนดโอนจำนวนหนึ่งเพื่อรับคีย์ถอดรหัส

เป็นไปได้ไหมที่จะจัดการกับการถอดรหัสไฟล์ด้วยตัวเอง?

บ่อยครั้งที่แรนซัมแวร์ใช้ไวรัสเพื่อวัตถุประสงค์ซึ่ง Doctor Web เรียกว่า โทรจัน.เอ็นโค้ดเดอร์. มันจะแปลงไฟล์ที่อยู่บนคอมพิวเตอร์ของเหยื่อโดยให้นามสกุลแก่พวกเขา .crypto. รูปแบบทั่วไปเกือบทั้งหมดสามารถเข้ารหัสได้ ไฟล์ข้อความ, รูปภาพ, แทร็กเสียง, ไฟล์บีบอัด

ในการกู้คืนไฟล์ที่เข้ารหัส ผู้เชี่ยวชาญของบริษัทได้สร้างยูทิลิตี้ขึ้นมา te19ถอดรหัส. วันนี้เธอเข้าแล้ว เข้าถึงได้ฟรีซึ่งผู้ใช้อินเทอร์เน็ตสามารถดาวน์โหลดได้ เป็นโปรแกรมขนาดเล็ก เนื้อที่เพียง 233 KB หลังจากดาวน์โหลดคุณจะต้อง:

- ในหน้าต่างที่เปิดขึ้นให้คลิกที่ปุ่ม "ดำเนินการต่อ" ;

- หากมีข้อความปรากฏขึ้น "ข้อผิดพลาด" เสริมด้วยรายการ “ฉันไม่สามารถรับ ไฟล์สำคัญ[ชื่อไฟล์]. คุณต้องการระบุตำแหน่งของมันด้วยตนเองหรือไม่?”, กดปุ่ม ตกลง;

- ในหน้าต่างที่ปรากฏขึ้น "เปิด" ระบุเส้นทางไปยังไฟล์ เข้ารหัส.txt;

— จากนั้นกระบวนการถอดรหัสจะเริ่มขึ้น

คุณไม่ควรลบไฟล์ เข้ารหัส.txtก่อนที่จะรันยูทิลิตี้ตัวถอดรหัส เนื่องจากการสูญเสียจะทำให้ไม่สามารถกู้คืนข้อมูลที่เข้ารหัสได้

โปรแกรมถอดรหัส RectorDecryptor

หลายคนใช้การกู้คืนไฟล์ที่เข้ารหัส โปรแกรมพิเศษอธิการบดีDecryptor คุณต้องทำงานกับมันดังนี้:

- ดาวน์โหลดโปรแกรม อธิการบดีDecryptorถ้ามันไม่ได้อยู่ในมือของคุณ;

- ลบโปรแกรมทั้งหมดออกจากรายการเริ่มต้นยกเว้นโปรแกรมป้องกันไวรัส

- รีสตาร์ทคอมพิวเตอร์

— ดูรายชื่อไฟล์ เน้นไฟล์ที่น่าสงสัย โดยเฉพาะไฟล์ที่ไม่มีข้อมูลเกี่ยวกับผู้ผลิต

— ลบไฟล์ที่น่าสงสัยที่อาจมีไวรัส

- ล้างแคชเบราว์เซอร์และโฟลเดอร์ชั่วคราวโดยใช้โปรแกรม ซีคลีนเนอร์หรือคล้ายกัน

- ปล่อย อธิการบดีDecryptorระบุไฟล์ที่เข้ารหัสรวมทั้งนามสกุลไฟล์ จากนั้นคลิกปุ่ม "เริ่มการตรวจสอบ" ;

- วี เวอร์ชันล่าสุดโปรแกรมสามารถระบุได้เฉพาะชื่อไฟล์แล้วกด "เปิด" ;

— รอจนกว่าไฟล์จะถูกถอดรหัสและไปยังไฟล์ถัดไป

โปรแกรมต่อไป อธิการบดีDecryptorตัวมันเองยังคงสแกนไฟล์ทั้งหมดที่อยู่ในคอมพิวเตอร์ของคุณ รวมถึงไฟล์ที่อยู่ในสื่อแบบถอดได้

การถอดรหัสอาจใช้เวลาหลายชั่วโมง ขึ้นอยู่กับจำนวนไฟล์ที่เสียหายและประสิทธิภาพของคอมพิวเตอร์ ข้อมูลที่กู้คืนจะถูกเขียนไปยังไดเร็กทอรีเดียวกันกับที่เคยเป็นมาก่อน

คุณสามารถระบุความจำเป็นในการลบเนื้อหาที่เข้ารหัสหลังจากการถอดรหัสโดยทำเครื่องหมายที่ช่องถัดจากคำขอที่เหมาะสม แต่ ผู้ใช้ที่มีประสบการณ์ไม่แนะนำให้ทำเช่นนี้ เนื่องจากหากการถอดรหัสไม่สำเร็จ คุณจะสูญเสียความสามารถในการกู้คืนข้อมูลของคุณโดยสิ้นเชิง

หากปรากฏบนคอมพิวเตอร์ของคุณ ข้อความซึ่งบอกว่าไฟล์ของคุณถูกเข้ารหัส ดังนั้นอย่ารีบตื่นตระหนก การเข้ารหัสไฟล์มีอาการอย่างไร? นามสกุลปกติจะเปลี่ยนเป็น *.vault, *.xtbl, * [ป้องกันอีเมล] _XO101 ฯลฯ ไม่สามารถเปิดไฟล์ได้ - จำเป็นต้องมีรหัส ซึ่งสามารถซื้อได้โดยการส่งจดหมายไปยังที่อยู่ที่ระบุในข้อความ

คุณได้รับไฟล์ที่เข้ารหัสมาจากไหน?

คอมพิวเตอร์ติดไวรัสที่บล็อกการเข้าถึงข้อมูล โปรแกรมป้องกันไวรัสมักจะพลาดเพราะโปรแกรมนี้มักมีพื้นฐานมาจากโปรแกรมที่ไม่เป็นอันตราย ยูทิลิตี้ฟรีการเข้ารหัส คุณจะลบไวรัสออกอย่างรวดเร็วเพียงพอ แต่ปัญหาร้ายแรงอาจเกิดขึ้นได้กับการถอดรหัสข้อมูล

การสนับสนุนทางเทคนิคสำหรับ Kaspersky Lab, Dr.Web และอื่นๆ บริษัทที่มีชื่อเสียงซึ่งมีส่วนร่วมในการพัฒนาซอฟต์แวร์ป้องกันไวรัส เพื่อตอบสนองคำขอของผู้ใช้ในการถอดรหัสข้อมูล รายงานว่าเป็นไปไม่ได้ที่จะทำเช่นนี้ในเวลาที่ยอมรับได้ มีหลายโปรแกรมที่สามารถรับรหัสได้ แต่สามารถทำงานได้กับไวรัสที่ศึกษาก่อนหน้านี้เท่านั้น หากคุณพบการแก้ไขใหม่ โอกาสในการกู้คืนการเข้าถึงข้อมูลจึงมีน้อยมาก

ไวรัส ransomware เข้าสู่คอมพิวเตอร์ได้อย่างไร?

ใน 90% ของกรณี ผู้ใช้เองเปิดใช้งานไวรัสบนคอมพิวเตอร์ของตน, เปิดจดหมายที่ไม่รู้จัก จากนั้นข้อความจะถูกส่งไปยังอีเมลที่มีหัวข้อเร้าใจ - "หมายศาล", "หนี้เงินกู้", "การแจ้งเตือนจากสำนักงานสรรพากร" ฯลฯ ภายในจดหมายปลอมมีไฟล์แนบอยู่ หลังจากดาวน์โหลดแล้ว ransomware จะเข้าสู่คอมพิวเตอร์และเริ่มบล็อกการเข้าถึงไฟล์อย่างค่อยเป็นค่อยไป

การเข้ารหัสไม่ได้เกิดขึ้นทันที ดังนั้นผู้ใช้จึงมีเวลากำจัดไวรัสก่อนที่ข้อมูลทั้งหมดจะถูกเข้ารหัส ทำลาย สคริปต์ที่เป็นอันตรายคุณสามารถใช้ยูทิลิตี้ทำความสะอาด Dr.Web CureIt แคสเปอร์สกี้ อินเตอร์เน็ตการรักษาความปลอดภัยและ Malwarebytes โปรแกรมป้องกันมัลแวร์.

วิธีการกู้คืนไฟล์

หากเปิดใช้งานการป้องกันระบบบนคอมพิวเตอร์ของคุณ แม้หลังจากผลกระทบของไวรัสแรนซัมแวร์ ก็มีโอกาสที่จะคืนไฟล์กลับสู่สถานะปกติโดยใช้ Shadow Copy ของไฟล์ โดยปกติแล้ว Ransomware จะพยายามลบออก แต่บางครั้งก็ไม่สำเร็จเนื่องจากขาดสิทธิ์ของผู้ดูแลระบบ

การคืนค่าเวอร์ชันก่อนหน้า:

หากต้องการบันทึกเวอร์ชันก่อนหน้า คุณต้องเปิดใช้งานการป้องกันระบบ

สำคัญ: ต้องเปิดใช้งานการป้องกันระบบก่อนที่แรนซัมแวร์จะปรากฏขึ้น หลังจากนั้นจะไม่ช่วยอีกต่อไป

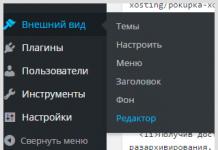

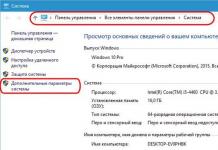

- เปิดคุณสมบัติคอมพิวเตอร์

- จากเมนูด้านซ้าย ให้เลือก การป้องกันระบบ

- เลือกไดรฟ์ C แล้วคลิก "กำหนดค่า"

- เลือกการคืนค่าการตั้งค่าและ รุ่นก่อนหน้าไฟล์. ใช้การเปลี่ยนแปลงโดยคลิก "ตกลง"

หากคุณทำตามขั้นตอนเหล่านี้ก่อนที่ไวรัสเข้ารหัสไฟล์จะปรากฏขึ้น จากนั้นหลังจากทำความสะอาดคอมพิวเตอร์ของคุณแล้ว รหัสที่เป็นอันตรายคุณจะมีโอกาสที่ดีในการกู้คืนข้อมูลของคุณ

การใช้ยูทิลิตี้พิเศษ

Kaspersky Lab ได้เตรียมยูทิลิตี้หลายอย่างเพื่อช่วยเปิดไฟล์ที่เข้ารหัสหลังจากลบไวรัสแล้ว ตัวถอดรหัสตัวแรกที่คุณควรลองใช้คือ Kaspersky RectorDecryptor

- ดาวน์โหลดโปรแกรมจากเว็บไซต์อย่างเป็นทางการของ Kaspersky Lab

- จากนั้นเรียกใช้ยูทิลิตี้แล้วคลิก "เริ่มการสแกน" ระบุเส้นทางไปยังไฟล์ที่เข้ารหัส

หากโปรแกรมที่เป็นอันตรายไม่ได้เปลี่ยนนามสกุลของไฟล์ คุณจะต้องรวบรวมไฟล์เหล่านั้นเพื่อถอดรหัส โฟลเดอร์แยกต่างหาก. หากยูทิลิตี้นี้เป็น RectorDecryptor ให้ดาวน์โหลดอีกสองโปรแกรมจากเว็บไซต์อย่างเป็นทางการของ Kaspersky - XoristDecryptor และ RakhniDecryptor

ยูทิลิตี้ล่าสุดจาก Kaspersky Lab เรียกว่า Ransomware Decryptor ช่วยถอดรหัสไฟล์หลังจากไวรัส CoinVault ซึ่งยังไม่แพร่หลายมากใน RuNet แต่อาจเข้ามาแทนที่โทรจันอื่นในไม่ช้า

จำนวนไวรัสในแง่ปกติกำลังน้อยลงเรื่อยๆ และสาเหตุก็คือ โปรแกรมป้องกันไวรัสฟรีซึ่งทำงานได้ดีและปกป้องคอมพิวเตอร์ของผู้ใช้ ในขณะเดียวกัน ไม่ใช่ทุกคนที่ใส่ใจเกี่ยวกับความปลอดภัยของข้อมูลของตน และพวกเขาเสี่ยงต่อการติดไวรัสไม่เพียงแต่จากมัลแวร์เท่านั้น แต่ยังรวมไปถึงไวรัสมาตรฐานด้วย ซึ่งไวรัสที่พบบ่อยที่สุดยังคงเป็นโทรจัน เขาสามารถแสดงตัวตนได้ วิธีทางที่แตกต่างแต่สิ่งหนึ่งที่อันตรายที่สุดคือการเข้ารหัสไฟล์ หากไวรัสเข้ารหัสไฟล์ในคอมพิวเตอร์ของคุณ จะไม่รับประกันว่าคุณจะสามารถกู้คืนข้อมูลได้ แต่มีวิธีการที่มีประสิทธิภาพบางประการ ซึ่งจะกล่าวถึงด้านล่าง

ไวรัสเข้ารหัส: คืออะไรและทำงานอย่างไร

บนอินเทอร์เน็ตคุณจะพบไวรัสหลายร้อยชนิดที่เข้ารหัสไฟล์ การกระทำของพวกเขานำไปสู่ผลที่ตามมาอย่างหนึ่ง - ข้อมูลของผู้ใช้ในคอมพิวเตอร์คือ รูปแบบที่ไม่รู้จักซึ่งไม่สามารถเปิดได้ด้วย โปรแกรมมาตรฐาน. นี่เป็นเพียงรูปแบบบางส่วนที่สามารถเข้ารหัสข้อมูลบนคอมพิวเตอร์อันเป็นผลมาจากไวรัสได้: .locked, .xtbl, .kraken, .cbf, .oshit และอื่นๆ อีกมากมาย ในบางกรณี จะถูกเขียนลงในนามสกุลไฟล์โดยตรง ที่อยู่อีเมลผู้สร้างไวรัส

บนอินเทอร์เน็ตคุณจะพบไวรัสหลายร้อยชนิดที่เข้ารหัสไฟล์ การกระทำของพวกเขานำไปสู่ผลที่ตามมาอย่างหนึ่ง - ข้อมูลของผู้ใช้ในคอมพิวเตอร์คือ รูปแบบที่ไม่รู้จักซึ่งไม่สามารถเปิดได้ด้วย โปรแกรมมาตรฐาน. นี่เป็นเพียงรูปแบบบางส่วนที่สามารถเข้ารหัสข้อมูลบนคอมพิวเตอร์อันเป็นผลมาจากไวรัสได้: .locked, .xtbl, .kraken, .cbf, .oshit และอื่นๆ อีกมากมาย ในบางกรณี จะถูกเขียนลงในนามสกุลไฟล์โดยตรง ที่อยู่อีเมลผู้สร้างไวรัส

ไวรัสที่พบบ่อยที่สุดที่เข้ารหัสไฟล์ ได้แก่ โทรจัน-Ransom.Win32.Auraและ โทรจัน-Ransom.Win32.Rakhni. พวกมันมาในหลายรูปแบบและไวรัสอาจไม่ได้ถูกเรียกว่าโทรจันด้วยซ้ำ (เช่น CryptoLocker) แต่การกระทำของพวกมันก็เหมือนกัน ไวรัสเข้ารหัสเวอร์ชันใหม่ได้รับการเผยแพร่เป็นประจำเพื่อช่วยเหลือผู้สร้าง แอปพลิเคชั่นป้องกันไวรัสการจัดการกับรูปแบบใหม่ๆ เป็นเรื่องยากมากขึ้น

หากไวรัสเข้ารหัสเจาะเข้าไปในคอมพิวเตอร์ มันจะแสดงให้เห็นอย่างแน่นอนไม่เพียงแต่โดยการบล็อกไฟล์เท่านั้น แต่ยังรวมถึงการเสนอให้ผู้ใช้ปลดล็อคไฟล์เหล่านั้นโดยเสียค่าธรรมเนียม แบนเนอร์อาจปรากฏบนหน้าจอเพื่อบอกคุณว่าคุณต้องโอนเงินเพื่อปลดล็อคไฟล์ที่ไหน เมื่อแบนเนอร์ดังกล่าวไม่ปรากฏขึ้น คุณควรมองหา “จดหมาย” จากนักพัฒนาไวรัสบนเดสก์ท็อปของคุณ โดยส่วนใหญ่ ไฟล์ดังกล่าวจะเรียกว่า ReadMe.txt

ราคาสำหรับการถอดรหัสไฟล์อาจแตกต่างกันไปขึ้นอยู่กับผู้พัฒนาไวรัส ในขณะเดียวกัน ยังห่างไกลจากข้อเท็จจริงที่ว่าเมื่อคุณส่งเงินให้กับผู้สร้างไวรัส พวกเขาจะส่งวิธีการปลดล็อคกลับมา ในกรณีส่วนใหญ่ เงินจะไป "ไม่มีที่ไหนเลย" และผู้ใช้คอมพิวเตอร์ไม่ได้รับวิธีถอดรหัส

หลังจากที่ไวรัสอยู่ในคอมพิวเตอร์ของคุณและคุณเห็นรหัสบนหน้าจอที่คุณต้องการส่งไป ที่อยู่เฉพาะหากต้องการรับตัวถอดรหัส คุณไม่ควรทำสิ่งนี้ ก่อนอื่น ให้คัดลอกโค้ดนี้ลงบนกระดาษ เนื่องจากไฟล์ที่สร้างขึ้นใหม่อาจถูกเข้ารหัสด้วย หลังจากนี้คุณสามารถซ่อนข้อมูลจากผู้พัฒนาไวรัสและลองค้นหาวิธีกำจัดไฟล์เข้ารหัสลับบนอินเทอร์เน็ตในกรณีเฉพาะของคุณ ด้านล่างนี้เรานำเสนอโปรแกรมหลักที่ช่วยให้คุณสามารถลบไวรัสและถอดรหัสไฟล์ได้ แต่ไม่สามารถเรียกได้ว่าเป็นสากลและผู้สร้าง โปรแกรมแอนตี้ไวรัสรายการโซลูชันได้รับการขยายอย่างสม่ำเสมอ

การกำจัดไวรัสที่เข้ารหัสไฟล์ทำได้ค่อนข้างง่าย รุ่นฟรีโปรแกรมป้องกันไวรัส 3 โปรแกรมฟรีรับมือกับไวรัสเข้ารหัสไฟล์ได้ดี:

การกำจัดไวรัสที่เข้ารหัสไฟล์ทำได้ค่อนข้างง่าย รุ่นฟรีโปรแกรมป้องกันไวรัส 3 โปรแกรมฟรีรับมือกับไวรัสเข้ารหัสไฟล์ได้ดี:

- Malwarebytes ต่อต้านมัลแวร์;

- ดร.เว็บ เคียวอิท ;

- แคสเปอร์สกี้ ความปลอดภัยทางอินเทอร์เน็ต.

แอพที่กล่าวมาข้างต้นนั้นฟรีหรือมี รุ่นทดลอง. เราขอแนะนำให้ใช้โซลูชันจาก Dr.Web หรือ Kespersky หลังจากที่คุณสแกนระบบของคุณด้วย Malwarebytes Antimalware เราขอเตือนคุณอีกครั้งว่าไม่แนะนำให้ติดตั้งโปรแกรมป้องกันไวรัส 2 ตัวขึ้นไปบนคอมพิวเตอร์ของคุณในเวลาเดียวกัน ดังนั้นก่อนที่จะติดตั้งแต่ละโซลูชันใหม่ คุณต้องลบอันก่อนหน้าออก

ดังที่เราได้กล่าวไว้ข้างต้น ทางออกที่ดีปัญหาในสถานการณ์นี้คือการเลือกคำแนะนำที่ช่วยให้คุณสามารถรับมือกับปัญหาของคุณโดยเฉพาะ คำแนะนำดังกล่าวมักโพสต์บนเว็บไซต์ของผู้พัฒนาโปรแกรมป้องกันไวรัส ด้านล่างนี้เรานำเสนอที่เกี่ยวข้องหลายประการ ยูทิลิตี้ป้องกันไวรัสที่ให้คุณรับมือได้ หลากหลายชนิดโทรจันและแรนซัมแวร์ประเภทอื่นๆ

ข้างต้นเป็นเพียงส่วนเล็กๆ ของยูทิลิตี้ป้องกันไวรัสที่ให้คุณถอดรหัสไฟล์ที่ติดไวรัสได้ เป็นที่น่าสังเกตว่าหากคุณพยายามดึงข้อมูลกลับคืน ในทางกลับกัน ข้อมูลจะหายไปตลอดกาล - คุณไม่ควรทำเช่นนี้

“ขออภัยที่รบกวนคุณ แต่... ไฟล์ของคุณถูกเข้ารหัส หากต้องการรับคีย์ถอดรหัส ให้โอนเงินจำนวนหนึ่งไปยังกระเป๋าเงินของคุณอย่างเร่งด่วน... มิฉะนั้นข้อมูลของคุณจะถูกทำลายตลอดไป คุณมีเวลา 3 ชั่วโมง เวลาผ่านไปแล้ว” และไม่ใช่เรื่องตลก ไวรัสเข้ารหัสเป็นมากกว่าภัยคุกคามที่แท้จริง

วันนี้เราจะมาพูดถึงสิ่งที่แพร่กระจายเข้ามา ปีที่ผ่านมา มัลแวร์- แรนซัมแวร์ จะทำอย่างไรถ้าติดไวรัส วิธีฆ่าเชื้อคอมพิวเตอร์ของคุณและเป็นไปได้หรือไม่ และรวมถึงวิธีป้องกันตัวเองจากพวกมันด้วย

เราเข้ารหัสทุกอย่าง!

ไวรัสแรนซัมแวร์ (ตัวเข้ารหัส, ตัวเข้ารหัส) เป็นแรนซัมแวร์ที่เป็นอันตรายชนิดพิเศษซึ่งมีกิจกรรมประกอบด้วยการเข้ารหัสไฟล์ของผู้ใช้แล้วเรียกร้องค่าไถ่สำหรับเครื่องมือถอดรหัส จำนวนเงินค่าไถ่เริ่มต้นที่ 200 เหรียญสหรัฐและเข้าถึงกระดาษสีเขียวหลายหมื่นแผ่น

เมื่อหลายปีก่อน มีเพียงคอมพิวเตอร์ที่ทำงานอยู่เท่านั้น ใช้ระบบปฏิบัติการ Windows. ในปัจจุบัน กลุ่มผลิตภัณฑ์ได้ขยายไปสู่ Linux, Mac และ Android ที่ดูเหมือนว่าจะได้รับการปกป้องอย่างดี นอกจากนี้ความหลากหลายของตัวเข้ารหัสยังเพิ่มขึ้นอย่างต่อเนื่อง - ผลิตภัณฑ์ใหม่ ๆ ปรากฏขึ้นทีละตัวซึ่งมีบางสิ่งที่ทำให้โลกประหลาดใจ ดังนั้นจึงเกิดขึ้นเนื่องจากการ "ข้าม" ของโทรจันเข้ารหัสแบบคลาสสิกและเวิร์มเครือข่าย (โปรแกรมที่เป็นอันตรายที่แพร่กระจายไปทั่วเครือข่ายโดยที่ผู้ใช้ไม่ได้มีส่วนร่วม)

หลังจาก WannaCry Petya และ กระต่ายตัวร้าย. และเนื่องจาก “ธุรกิจการเข้ารหัส” นำรายได้ที่ดีมาสู่เจ้าของ คุณจึงมั่นใจได้ว่าพวกเขาไม่ใช่คนสุดท้าย

แรนซัมแวร์จำนวนมากขึ้นเรื่อยๆ โดยเฉพาะที่ได้เห็นแสงสว่างในช่วง 3-5 ปีที่ผ่านมา มีการใช้อัลกอริธึมการเข้ารหัสที่แข็งแกร่งซึ่งไม่สามารถถอดรหัสได้โดยใช้กำลังดุร้ายหรือวิธีการอื่น ๆ วิธีการที่มีอยู่. วิธีเดียวที่จะกู้คืนข้อมูลได้คือการใช้คีย์ดั้งเดิมที่ผู้โจมตีเสนอให้ซื้อ อย่างไรก็ตาม แม้จะโอนเงินตามจำนวนเงินที่กำหนดไปก็ไม่ได้รับประกันว่าจะได้รับกุญแจ อาชญากรไม่รีบร้อนที่จะเปิดเผยความลับและสูญเสียผลกำไรที่อาจเกิดขึ้น และอะไรคือประเด็นที่พวกเขาจะต้องรักษาสัญญาหากพวกเขามีเงินอยู่แล้ว?

เส้นทางการแพร่กระจายของไวรัสที่เข้ารหัส

วิธีหลักที่มัลแวร์เข้าสู่คอมพิวเตอร์ของผู้ใช้ส่วนตัวและองค์กรคือ อีเมลแม่นยำยิ่งขึ้นคือไฟล์และลิงก์ที่แนบมากับตัวอักษร

ตัวอย่างของจดหมายดังกล่าวสำหรับ "ลูกค้าองค์กร":

- “ชำระหนี้เงินกู้ของคุณทันที”

- “มีการยื่นคำร้องต่อศาลแล้ว”

- “ชำระค่าปรับ/ค่าธรรมเนียม/ภาษี”

- “ค่าสาธารณูปโภคเพิ่มเติม”

- “อ้าว นั่นคุณอยู่ในรูปถ่ายเหรอ?”

- “ ลีน่าขอให้ฉันมอบสิ่งนี้ให้คุณอย่างเร่งด่วน” ฯลฯ

เห็นด้วยเท่านั้น. ผู้ใช้ที่มีความรู้จะปฏิบัติต่อจดหมายดังกล่าวด้วยความระมัดระวัง คนส่วนใหญ่จะเปิดไฟล์แนบและเปิดโปรแกรมที่เป็นอันตรายโดยไม่ลังเลใจ อย่างไรก็ตามแม้จะมีเสียงร้องของโปรแกรมป้องกันไวรัสก็ตาม

ข้อมูลต่อไปนี้ยังใช้เพื่อเผยแพร่แรนซัมแวร์:

- เครือข่ายโซเชียล (ส่งจดหมายจากบัญชีของเพื่อนและคนแปลกหน้า)

- ทรัพยากรบนเว็บที่เป็นอันตรายและติดไวรัส

- โฆษณาแบนเนอร์.

- การส่งจดหมายผ่าน Messenger จากบัญชีที่ถูกแฮ็ก

- ไซต์ Vareznik และผู้จัดจำหน่ายคีย์เจนและแคร็ก

- ไซต์สำหรับผู้ใหญ่

- แอปพลิเคชันและที่เก็บเนื้อหา

ไวรัสเข้ารหัสมักถูกนำไปใช้โดยโปรแกรมที่เป็นอันตรายอื่นๆ โดยเฉพาะผู้สาธิตโฆษณาและโทรจันลับๆ หลังโดยใช้ช่องโหว่ในระบบและซอฟต์แวร์ช่วยให้อาชญากรได้รับ การเข้าถึงระยะไกลไปยังอุปกรณ์ที่ติดไวรัส การเปิดตัวตัวเข้ารหัสในกรณีดังกล่าวไม่ได้เกิดขึ้นพร้อมกับการกระทำของผู้ใช้ที่อาจเป็นอันตรายเสมอไป ตราบใดที่ประตูหลังยังคงอยู่ในระบบ ผู้โจมตีสามารถเจาะอุปกรณ์ได้ตลอดเวลาและเริ่มการเข้ารหัส

เพื่อแพร่เชื้อคอมพิวเตอร์ขององค์กร (หลังจากทั้งหมดสามารถดึงออกมาจากพวกเขาได้มากกว่าจากผู้ใช้ตามบ้าน) โดยเฉพาะอย่างยิ่งกำลังพัฒนาวิธีการที่ซับซ้อน ตัวอย่างเช่น Petya Trojan เจาะอุปกรณ์ผ่านโมดูลอัพเดตของโปรแกรมบัญชีภาษี MEDoc

ตัวเข้ารหัสพร้อมฟังก์ชัน เวิร์มเครือข่ายดังที่ได้กล่าวไปแล้ว แพร่กระจายไปทั่วเครือข่าย รวมถึงอินเทอร์เน็ต ผ่านช่องโหว่ของโปรโตคอล และคุณสามารถติดเชื้อได้โดยไม่ต้องทำอะไรเลย อันตรายร้ายแรงที่สุดผู้ใช้ระบบปฏิบัติการ Windows ที่ไม่ค่อยได้รับการอัปเดตจะได้รับผลกระทบเนื่องจากการอัพเดตปิดช่องโหว่ที่ทราบ

มัลแวร์บางตัว เช่น WannaCry ใช้ประโยชน์จากช่องโหว่ 0 วัน ซึ่งก็คือช่องโหว่ที่นักพัฒนาระบบยังไม่ทราบ น่าเสียดายที่เป็นไปไม่ได้เลยที่จะต้านทานการติดเชื้อได้เต็มที่ด้วยวิธีนี้ แต่โอกาสที่คุณจะเป็นหนึ่งในเหยื่อนั้นไม่ถึง 1% ด้วยซ้ำ ทำไม ใช่ เนื่องจากมัลแวร์ไม่สามารถแพร่ระบาดไปยังเครื่องที่มีช่องโหว่ทั้งหมดได้ในคราวเดียว และในขณะที่กำลังวางแผนเหยื่อรายใหม่ นักพัฒนาระบบก็สามารถปล่อยอัปเดตช่วยชีวิตได้

Ransomware ทำงานอย่างไรในคอมพิวเตอร์ที่ติดไวรัส

ตามกฎแล้วกระบวนการเข้ารหัสเริ่มต้นโดยไม่มีใครสังเกตเห็น และเมื่อสัญญาณชัดเจน ก็สายเกินไปที่จะบันทึกข้อมูล เมื่อถึงเวลานั้น มัลแวร์ได้เข้ารหัสทุกสิ่งที่สามารถเข้าถึงได้ บางครั้งผู้ใช้อาจสังเกตเห็นว่าไฟล์ในบางส่วนเป็นอย่างไร เปิดโฟลเดอร์ส่วนขยายมีการเปลี่ยนแปลง

ลักษณะที่ปรากฏอย่างไม่สมเหตุสมผลของนามสกุลใหม่และบางครั้งก็เป็นนามสกุลที่สองของไฟล์หลังจากนั้นไฟล์เหล่านั้นหยุดเปิดจะบ่งบอกถึงผลที่ตามมาจากการโจมตีของตัวเข้ารหัสอย่างแน่นอน อย่างไรก็ตาม โดยปกติแล้วจะมีความเป็นไปได้ที่จะระบุมัลแวร์ด้วยส่วนขยายที่ออบเจ็กต์ที่เสียหายได้รับ

ตัวอย่างของนามสกุลของไฟล์ที่เข้ารหัสคือ:. xtbl, .kraken, .cesar, .da_vinci_code, .codercsu@gmail_com, .crypted000007, .no_more_ransom, .decoder GlobeImposter v2, .ukrain, .rn ฯลฯ

มีตัวเลือกมากมาย และตัวเลือกใหม่จะปรากฏขึ้นในวันพรุ่งนี้ ดังนั้นจึงไม่มีประโยชน์ที่จะแสดงรายการทุกอย่าง เพื่อระบุประเภทของการติดไวรัส การป้อนส่วนขยายหลายรายการให้กับเครื่องมือค้นหาก็เพียงพอแล้ว

อาการอื่นๆ ที่บ่งชี้ถึงจุดเริ่มต้นของการเข้ารหัสทางอ้อม:

- Windows ปรากฏบนหน้าจอเป็นเวลาเสี้ยววินาที บรรทัดคำสั่ง. บ่อยครั้งนี่เป็นปรากฏการณ์ปกติเมื่อติดตั้งการอัปเดตระบบและโปรแกรม แต่ไม่ควรปล่อยทิ้งไว้โดยไม่มีใครดูแล

- UAC ร้องขอให้เปิดโปรแกรมบางโปรแกรมที่คุณไม่ได้ตั้งใจเปิด

- รีบูทคอมพิวเตอร์กะทันหันตามด้วยการเลียนแบบการทำงาน ยูทิลิตี้ระบบตรวจสอบดิสก์ (อาจมีรูปแบบอื่น ๆ ) ในระหว่าง “การยืนยัน” กระบวนการเข้ารหัสจะเกิดขึ้น

หลังจากการดำเนินการที่เป็นอันตรายเสร็จสมบูรณ์ ข้อความจะปรากฏขึ้นบนหน้าจอพร้อมกับการเรียกร้องค่าไถ่และภัยคุกคามต่างๆ

Ransomware เข้ารหัสส่วนสำคัญของ ไฟล์ผู้ใช้: รูปภาพ, เพลง, วีดีโอ, เอกสารข้อความ, ไฟล์เก็บถาวร, เมล, ฐานข้อมูล, ไฟล์ที่มีนามสกุลโปรแกรม ฯลฯ แต่วัตถุนั้นไม่ได้ถูกแตะต้อง ระบบปฏิบัติการเนื่องจากผู้โจมตีไม่จำเป็นต้องใช้คอมพิวเตอร์ที่ติดไวรัสเพื่อหยุดทำงาน ไวรัสบางชนิดจะเข้ามาแทนที่ตัวเอง บันทึกการบูตดิสก์และพาร์ติชัน

หลังจากการเข้ารหัส Shadow Copy และจุดกู้คืนทั้งหมดจะถูกลบออกจากระบบ

วิธีรักษาคอมพิวเตอร์จากแรนซัมแวร์

การลบมัลแวร์ออกจากระบบที่ติดไวรัสนั้นเป็นเรื่องง่าย—โปรแกรมแอนตี้ไวรัสเกือบทั้งหมดสามารถจัดการส่วนใหญ่ได้โดยไม่ยาก แต่! เป็นเรื่องไร้เดียงสาที่จะเชื่อว่าการกำจัดผู้กระทำผิดจะช่วยแก้ปัญหาได้ ไม่ว่าคุณจะลบไวรัสหรือไม่ก็ตาม ไฟล์จะยังคงถูกเข้ารหัสอยู่ นอกจากนี้ ในบางกรณีจะทำให้การถอดรหัสในภายหลังซับซ้อนขึ้น หากเป็นไปได้

ขั้นตอนที่ถูกต้องเมื่อเริ่มการเข้ารหัส

- เมื่อคุณสังเกตเห็นสัญญาณของการเข้ารหัส ปิดเครื่องคอมพิวเตอร์ทันทีโดยกดปุ่มค้างไว้เปิดเครื่องเป็นเวลา 3-4 วินาที. การดำเนินการนี้จะบันทึกไฟล์อย่างน้อยบางไฟล์

- สร้างบนคอมพิวเตอร์เครื่องอื่น ดิสก์สำหรับบูตหรือแฟลชไดรฟ์ด้วย โปรแกรมป้องกันไวรัส. ตัวอย่างเช่น, , , ฯลฯ

- บูตเครื่องที่ติดไวรัสจากดิสก์นี้และสแกนระบบ ลบไวรัสที่พบและเก็บไว้ในการกักกัน (ในกรณีที่จำเป็นสำหรับการถอดรหัส) หลังจากนั้นเท่านั้น คุณสามารถบูตคอมพิวเตอร์จากฮาร์ดไดรฟ์ของคุณได้.

- ลองกู้คืนไฟล์ที่เข้ารหัสจาก สำเนาเงาการใช้ระบบหรือใช้บุคคลที่สาม

จะทำอย่างไรถ้าไฟล์ถูกเข้ารหัสแล้ว

- อย่าสิ้นหวัง เว็บไซต์ของผู้พัฒนาผลิตภัณฑ์ป้องกันไวรัสมียูทิลิตี้ถอดรหัสฟรีสำหรับ ประเภทต่างๆมัลแวร์ โดยเฉพาะสาธารณูปโภคจากและ .

- หลังจากกำหนดประเภทตัวเข้ารหัสแล้วให้ดาวน์โหลด อรรถประโยชน์ที่เหมาะสม, ทำมันอย่างแน่นอน สำเนา ไฟล์ที่เสียหาย และพยายามถอดรหัสมัน หากสำเร็จให้ถอดรหัสส่วนที่เหลือ

หากไฟล์ไม่ได้รับการถอดรหัส

หากไม่มียูทิลิตี้ใดที่ช่วยได้ เป็นไปได้ว่าคุณติดไวรัสซึ่งยังไม่มีวิธีรักษา

คุณสามารถทำอะไรได้บ้างในกรณีนี้:

- หากคุณใช้แบบชำระเงิน ผลิตภัณฑ์ป้องกันไวรัสโปรดติดต่อฝ่ายบริการสนับสนุน ส่งไฟล์ที่เสียหายหลายชุดไปที่ห้องปฏิบัติการและรอการตอบกลับ ต่อหน้าของ ความเป็นไปได้ทางเทคนิคพวกเขาจะช่วยคุณ

- หากปรากฎว่าไฟล์ได้รับความเสียหายอย่างสิ้นหวัง แต่มีคุณค่าอย่างยิ่งต่อคุณ คุณคงได้แต่หวังและรอว่าสักวันหนึ่งจะมีการพบวิธีการเยียวยา สิ่งที่ดีที่สุดที่คุณสามารถทำได้คือปล่อยระบบและไฟล์ไว้เหมือนเดิม นั่นคือ ปิดการใช้งานโดยสมบูรณ์และไม่ได้ใช้งาน ฮาร์ดดิส. การลบไฟล์มัลแวร์ ติดตั้งระบบปฏิบัติการใหม่ และแม้แต่การอัปเดตก็อาจทำให้คุณสูญเสียได้ และโอกาสนี้เนื่องจากเมื่อสร้างคีย์เข้ารหัส/ถอดรหัส มักใช้ตัวระบุระบบเฉพาะและสำเนาของไวรัส

การจ่ายค่าไถ่ไม่ใช่ทางเลือก เนื่องจากโอกาสที่คุณจะได้รับกุญแจนั้นใกล้เคียงกับศูนย์ และไม่มีประเด็นใดที่จะจัดหาเงินทุนให้กับธุรกิจอาชญากรรม

วิธีป้องกันตนเองจากมัลแวร์ประเภทนี้

ฉันไม่อยากพูดซ้ำคำแนะนำที่ผู้อ่านแต่ละคนเคยได้ยินมาหลายร้อยครั้ง ใช่ ติดตั้ง โปรแกรมป้องกันไวรัสที่ดีอย่าคลิกลิงก์ที่น่าสงสัยและ blablabla นี่เป็นสิ่งสำคัญ อย่างไรก็ตาม ดังที่ชีวิตได้แสดงให้เห็นแล้ว ยาวิเศษที่จะรับประกันความปลอดภัย 100% ให้กับคุณนั้นไม่มีอยู่ในปัจจุบัน

วิธีเดียวที่มีประสิทธิภาพในการป้องกันแรนซัมแวร์ประเภทนี้คือ การสำรองข้อมูลข้อมูลไปยังสื่อทางกายภาพอื่นๆ ได้แก่ บริการคลาวด์. สำรอง สำรอง สำรอง...

นอกจากนี้บนเว็บไซต์:

ไม่มีโอกาสรอด: ไวรัสเข้ารหัสคืออะไรและจะจัดการกับมันอย่างไรอัปเดต: 1 กันยายน 2018 โดย: จอห์นนี่ มินนิโมนิค

ให้เราเตือนคุณ:โทรจันในตระกูล Trojan.Encoder เป็นโปรแกรมที่เป็นอันตรายซึ่งเข้ารหัสไฟล์ในฮาร์ดไดรฟ์ของคอมพิวเตอร์และเรียกร้องเงินสำหรับการถอดรหัสไฟล์เหล่านั้น ไฟล์ *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar และอื่นๆ อาจถูกเข้ารหัส

เป็นไปไม่ได้ที่จะได้พบกับไวรัสตระกูลนี้ทั้งหมดเป็นการส่วนตัว แต่ดังที่แสดงให้เห็นในทางปฏิบัติ วิธีการติดเชื้อ การรักษา และการถอดรหัสจะเหมือนกันสำหรับทุกคน:

1. เหยื่อติดไวรัสผ่านอีเมลขยะพร้อมไฟล์แนบ (ไม่บ่อยนักด้วยวิธีการแพร่เชื้อ)

2. ไวรัสได้รับการยอมรับและลบออก (แล้ว) โดยโปรแกรมป้องกันไวรัสเกือบทุกตัวที่มีฐานข้อมูลใหม่

3. ไฟล์จะถูกถอดรหัสโดยการเลือกคีย์รหัสผ่านสำหรับประเภทการเข้ารหัสที่ใช้

ตัวอย่างเช่น Trojan.Encoder.225 ใช้การเข้ารหัส RC4 (แก้ไข) + DES และ Trojan.Encoder.263 ใช้ BlowFish ในโหมด CTR ไวรัสเหล่านี้ก็คือ ช่วงเวลานี้ถูกถอดรหัส 99% ตามการฝึกฝนส่วนตัว

แต่ไม่ใช่ทุกอย่างจะราบรื่นนัก ไวรัสเข้ารหัสบางตัวต้องใช้เวลาหลายเดือนในการถอดรหัสอย่างต่อเนื่อง (Trojan.Encoder.102) ในขณะที่ไวรัสอื่นๆ (Trojan.Encoder.283) ไม่สามารถถอดรหัสได้อย่างถูกต้อง แม้แต่โดยผู้เชี่ยวชาญจากบริษัท Doctor Web ซึ่งเล่นจริง บทบาทสำคัญในบทความนี้.

ตอนนี้ตามลำดับ

เมื่อต้นเดือนสิงหาคม 2013 ลูกค้าติดต่อฉันเกี่ยวกับปัญหาไฟล์ที่เข้ารหัสโดยไวรัส Trojan.Encoder.225 ไวรัสในเวลานั้นยังใหม่ ไม่มีใครรู้อะไรเลย มีลิงก์ Google 2-3 ธีมบนอินเทอร์เน็ต หลังจากการค้นหาทางอินเทอร์เน็ตเป็นเวลานาน ปรากฎว่าองค์กรเดียว (พบ) ที่เกี่ยวข้องกับปัญหาการถอดรหัสไฟล์หลังจากไวรัสนี้คือบริษัท Doctor Web กล่าวคือ: ให้คำแนะนำ ช่วยในการติดต่อฝ่ายสนับสนุนด้านเทคนิค พัฒนาตัวถอดรหัสของตัวเอง ฯลฯ

การถอยเชิงลบ

และในการใช้โอกาสนี้ ฉันอยากจะชี้ให้เห็นสองประการ อ้วน

ลบ Kaspersky Lab ซึ่งเมื่อติดต่อฝ่ายสนับสนุนด้านเทคนิค พวกเขาก็ปัดไปว่า “เรากำลังดำเนินการแก้ไขปัญหานี้ เราจะแจ้งให้คุณทราบผลลัพธ์ทางไปรษณีย์” แต่ข้อเสียคือฉันไม่เคยได้รับการตอบกลับคำขอเลย หลังจากผ่านไป 4 เดือน ประณามเวลาปฏิกิริยา และที่นี่ ฉันกำลังมุ่งมั่นเพื่อให้ได้มาตรฐาน “ภายในเวลาไม่เกินหนึ่งชั่วโมงนับจากการกรอกใบสมัคร”

อับอายกับคุณสหาย Evgeniy Kaspersky, ผู้บริหารสูงสุดแคสเปอร์สกี้ แลป แต่ฉันมีบริษัทครึ่งหนึ่งที่ “นั่ง” อยู่ตรงนั้น โอเค ใบอนุญาตจะหมดอายุในเดือนมกราคม-มีนาคม 2014 มันคุ้มค่าที่จะพูดถึงว่าฉันจะต่ออายุใบอนุญาตหรือไม่;)

ฉันนำเสนอโฉมหน้าของ "ผู้เชี่ยวชาญ" จากบริษัทที่ "เรียบง่ายกว่า" ไม่ใช่ยักษ์ใหญ่ในอุตสาหกรรมแอนตี้ไวรัส พวกเขาอาจจะแค่ "ซุกตัวอยู่ในมุมหนึ่ง" และ "ร้องไห้เงียบๆ"

แม้ว่ายิ่งกว่านั้น ทุกคนก็เมากันหมดเลย โดยหลักการแล้วโปรแกรมป้องกันไวรัสไม่ควรอนุญาตให้ไวรัสนี้เข้าสู่คอมพิวเตอร์ โดยเฉพาะการพิจารณา เทคโนโลยีที่ทันสมัย. และ “พวกเขา” ซึ่งเป็นยักษ์ใหญ่แห่งอุตสาหกรรมต่อต้านไวรัส คาดว่าจะมีทุกอย่างครอบคลุม “การวิเคราะห์การศึกษาพฤติกรรม” “ระบบยึดเอาเสียก่อน” “การป้องกันเชิงรุก”...

สุดยอดระบบเหล่านี้อยู่ที่ไหนเมื่อเจ้าหน้าที่แผนกทรัพยากรบุคคลเปิดจดหมาย “HALMONNESS” ที่มีหัวเรื่อง “เรซูเม่”???

พนักงานควรจะคิดอย่างไร?

หากคุณไม่สามารถปกป้องเราได้ แล้วทำไมเราถึงต้องการคุณเลย?

และทุกอย่างจะดีกับ Doctor Web แต่แน่นอนว่าหากต้องการความช่วยเหลือ คุณต้องมีใบอนุญาตสำหรับผลิตภัณฑ์ซอฟต์แวร์ใด ๆ ของพวกเขา เมื่อติดต่อฝ่ายสนับสนุนด้านเทคนิค (ต่อไปนี้จะเรียกว่า TS) คุณต้องให้ข้อมูล หมายเลขซีเรียล Dr.Web และอย่าลืมเลือก “คำขอการรักษา” ในบรรทัด “หมวดหมู่คำขอ:” หรือเพียงส่งไฟล์ที่เข้ารหัสไปยังห้องปฏิบัติการ ให้ฉันจองทันทีที่เรียกว่า” กุญแจบันทึกประจำวัน» Dr.Web ซึ่งโพสต์บนอินเทอร์เน็ตเป็นกลุ่มไม่เหมาะสมเนื่องจากไม่ได้ยืนยันการซื้อใด ๆ ผลิตภัณฑ์ซอฟต์แวร์และจะถูกกำจัดโดยผู้เชี่ยวชาญ TP หนึ่งหรือสองครั้ง การซื้อใบอนุญาตที่ "ถูก" ที่สุดง่ายกว่า เพราะหากคุณทำการถอดรหัส ใบอนุญาตนี้จะตอบแทนคุณเป็นล้านเท่า โดยเฉพาะถ้าโฟลเดอร์ที่มีรูปถ่าย “Egypt 2012” อยู่ในสำเนาเดียว...

ความพยายามครั้งที่ 1

ดังนั้นเมื่อซื้อ "ใบอนุญาตสำหรับพีซี 2 เครื่องเป็นเวลาหนึ่งปี" ด้วยเงินจำนวน n ติดต่อกับ TP และจัดเตรียมไฟล์บางไฟล์ ฉันได้รับลิงก์ไปยังยูทิลิตี้การถอดรหัส te225decrypt.exe เวอร์ชัน 1.3.0.0 เพื่อคาดหวังความสำเร็จ ฉันจึงเปิดตัวยูทิลิตี้นี้ (คุณต้องชี้ไปที่หนึ่งในไฟล์ที่เข้ารหัส * . ไฟล์เอกสาร). ยูทิลิตี้เริ่มต้นการเลือกโดยโหลดโปรเซสเซอร์เก่า E5300 DualCore, 2600 MHz (โอเวอร์คล็อกที่ 3.46 GHz) / 8192 MB DDR2-800, HDD 160Gb Western Digital อย่างไร้ความปราณีเป็น 90-100%

เพื่อนร่วมงานบนพีซีคอร์ i5 2500k (โอเวอร์คล็อกเป็น 4.5ghz) ขนานไปกับฉัน /16 ram 1600/ ssd อินเทล(เป็นการเปรียบเทียบเวลาที่ใช้อยู่ท้ายบทความ)

หลังจากผ่านไป 6 วัน ยูทิลิตี้รายงานว่ามีการถอดรหัสไฟล์ 7277 ไฟล์ แต่ความสุขก็อยู่ได้ไม่นาน ไฟล์ทั้งหมดถูกถอดรหัสแบบ "คดเคี้ยว" กล่าวคือ ตัวอย่างเช่น เอกสารไมโครซอฟต์สำนักงานเปิดแต่ด้วย ข้อผิดพลาดต่างๆ: « การประยุกต์ใช้คำมีเนื้อหาในเอกสาร *.docx ที่ไม่สามารถอ่านได้" หรือ "ไฟล์ *.docx ไม่สามารถเปิดได้เนื่องจากข้อผิดพลาดในเนื้อหา" ไฟล์ *.jpg จะเปิดขึ้นโดยมีข้อผิดพลาด หรือ 95% ของรูปภาพกลายเป็นพื้นหลังสีดำหรือสีเขียวอ่อนจางลง สำหรับไฟล์ *.rar - " ตอนจบที่ไม่คาดคิดคลังเก็บเอกสารสำคัญ."

โดยรวมแล้วล้มเหลวโดยสิ้นเชิง

ความพยายามครั้งที่ 2

เราเขียนถึง TP เกี่ยวกับผลลัพธ์ พวกเขาขอให้คุณจัดเตรียมไฟล์สองสามไฟล์ วันต่อมาพวกเขาก็ให้ลิงก์ไปยังยูทิลิตี้ te225decrypt.exe อีกครั้ง แต่คราวนี้เป็นเวอร์ชัน 1.3.2.0 มาเริ่มกันเลยไม่มีทางเลือกอื่นอยู่แล้ว เวลาผ่านไปประมาณ 6 วันและยูทิลิตี้ลงท้ายด้วยข้อผิดพลาด “ไม่สามารถเลือกพารามิเตอร์การเข้ารหัสได้” รวม 13 วัน “ลงท่อระบายน้ำ”

แต่เราไม่ยอมแพ้ เรามีเอกสารสำคัญจากไคลเอนต์ *โง่* ของเราที่ไม่มีการสำรองข้อมูลพื้นฐาน

ความพยายามครั้งที่ 3

เราเขียนถึง TP เกี่ยวกับผลลัพธ์ พวกเขาขอให้คุณจัดเตรียมไฟล์สองสามไฟล์ และอย่างที่คุณอาจเดาได้ วันต่อมาพวกเขาก็ให้ลิงก์ไปยังยูทิลิตี้ te225decrypt.exe เดียวกัน แต่เป็นเวอร์ชัน 1.4.2.0 เปิดตัวกันเถอะ ไม่มีทางเลือกอื่นและไม่เคยปรากฏจาก Kaspersky Lab หรือจาก ESET NOD32 หรือจากผู้ผลิตรายอื่น โซลูชั่นป้องกันไวรัส. และตอนนี้ หลังจากผ่านไป 5 วัน 3 ชั่วโมง 14 นาที (123.5 ชั่วโมง) ยูทิลิตี้รายงานว่าไฟล์ถูกถอดรหัสแล้ว (สำหรับเพื่อนร่วมงานที่ใช้คอร์ i5 การถอดรหัสใช้เวลาเพียง 21 ชั่วโมง 10 นาที)

ฉันคิดว่ามันเป็นหรือไม่เป็น และดูเถิด: สำเร็จอย่างสมบูรณ์! ไฟล์ทั้งหมดถูกถอดรหัสอย่างถูกต้อง ทุกอย่างเปิด ปิด ดู แก้ไข และบันทึกอย่างเหมาะสม

ทุกคนมีความสุข ตอนจบ

“เรื่องราวเกี่ยวกับไวรัส Trojan.Encoder.263 อยู่ที่ไหน” คุณถาม และในพีซีเครื่องถัดไป ใต้โต๊ะ... มี ทุกอย่างง่ายขึ้นที่นั่น: เราเขียนถึง Doctor Web TP รับยูทิลิตี้ te263decrypt.exe เปิดใช้งานรอ 6.5 วัน voila! และทุกอย่างก็พร้อม สรุป ฉันสามารถให้คำแนะนำจากฟอรัม Doctor Web ในฉบับของฉันได้:

จะทำอย่างไรถ้าคุณติดไวรัสแรนซัมแวร์:

- ส่งถึง ห้องปฏิบัติการไวรัสดร. เว็บหรือในแบบฟอร์ม "ส่ง" ไฟล์ที่น่าสงสัย» ไฟล์เอกสารที่เข้ารหัส

- รอการตอบกลับจากพนักงาน Dr.Web แล้วทำตามคำแนะนำของเขา

สิ่งที่ไม่ควรทำ:

- เปลี่ยนนามสกุลของไฟล์ที่เข้ารหัส มิฉะนั้นหากเลือกคีย์สำเร็จแล้ว ยูทิลิตี้ก็จะไม่ "เห็น" ไฟล์ที่ต้องถอดรหัส

- ใช้โปรแกรมใดๆ สำหรับการถอดรหัส/กู้คืนข้อมูลโดยอิสระโดยไม่ต้องปรึกษาผู้เชี่ยวชาญ

โปรดทราบว่าการมีเซิร์ฟเวอร์ที่ปราศจากงานอื่นๆ ฉันขอเสนอบริการฟรีสำหรับการถอดรหัสข้อมูลของคุณ เซิร์ฟเวอร์คอร์ i7-3770K ที่มีการโอเวอร์คล็อกเป็น *บางความถี่*, RAM 16GB และ SSD เวอร์เท็กซ์ 4.

สำหรับทุกอย่าง ผู้ใช้ที่ใช้งานอยู่"habra" ใช้ทรัพยากรของฉันได้ฟรี!!!

เขียนถึงฉันในข้อความส่วนตัวหรือผ่านการติดต่ออื่น ๆ ฉัน "กินสุนัข" แล้วในเรื่องนี้ ดังนั้นฉันไม่ขี้เกียจเกินไปที่จะให้เซิร์ฟเวอร์ทำการถอดรหัสข้ามคืน

ไวรัสนี้เป็น "หายนะ" ในยุคสมัยของเรา และการแย่งชิง "ของสมนาคุณ" จากเพื่อนทหารนั้นไม่ถือเป็นมนุษยธรรม แม้ว่าถ้ามีคน "โยน" สองสามเหรียญเข้าบัญชี Yandex.money ของฉัน 410011278501419 ฉันก็ไม่ว่าอะไร แต่นี่ไม่จำเป็นเลย ติดต่อเรา. ฉันประมวลผลใบสมัครในเวลาว่าง

ข้อมูลใหม่!

ตั้งแต่วันที่ 8 ธันวาคม 2556 ไวรัสตัวใหม่จากซีรีย์ Trojan.Encoder เดียวกันเริ่มแพร่กระจายภายใต้การจัดหมวดหมู่ Doctor Web - Trojan.Encoder.263 แต่ด้วย การเข้ารหัสอาร์เอสเอ. ประเภทนี้ณ วันนี้ (12/20/2013) ไม่สามารถถอดรหัสได้เนื่องจากใช้วิธีการเข้ารหัสที่เข้มงวดมาก

ฉันแนะนำให้ทุกคนที่ต้องทนทุกข์ทรมานจากไวรัสนี้:

1. การใช้งานในตัว ค้นหาหน้าต่างค้นหาไฟล์ทั้งหมดที่มีนามสกุล .perfect ให้คัดลอกไปที่ สื่อภายนอก.

2. คัดลอกไฟล์ CONTACT.txt ด้วย

3. วางสื่อภายนอกนี้ “บนชั้นวาง”

4. รอให้ยูทิลิตี้ถอดรหัสปรากฏขึ้น

สิ่งที่ไม่ควรทำ:

ไม่จำเป็นต้องยุ่งกับอาชญากร นี่เป็นเรื่องโง่ ในกรณีมากกว่า 50% หลังจาก "ชำระเงิน" ประมาณ 5,000 รูเบิล คุณจะไม่ได้รับอะไรเลย ไม่มีเงิน ไม่มีตัวถอดรหัส

พูดตามตรง เป็นที่น่าสังเกตว่ามีคน “โชคดี” บนอินเทอร์เน็ตที่ได้รับไฟล์คืนโดยการถอดรหัสเพื่อ “ปล้น” แต่คุณไม่ควรเชื่อใจคนเหล่านี้ ถ้าฉันเป็นนักเขียนไวรัส สิ่งแรกที่ฉันจะทำคือเผยแพร่ข้อมูลเช่น “ฉันจ่ายเงินแล้วพวกเขาก็ส่งตัวถอดรหัสมาให้ฉัน!!!”

เบื้องหลัง “ผู้โชคดี” เหล่านี้ อาจมีผู้โจมตีคนเดียวกัน

ดี... ขอให้ บริษัท แอนติไวรัสรายอื่นโชคดีในการสร้างยูทิลิตี้สำหรับการถอดรหัสไฟล์หลังจากกลุ่มไวรัส Trojan.Encoder

ขอขอบคุณเป็นพิเศษสำหรับสหาย v.martyanov จากฟอรัม Doctor Web สำหรับงานสร้างยูทิลิตี้ถอดรหัส