อินเทอร์เน็ต. คุณเพียงแค่ต้องทำมันให้ถูกต้องเพื่อให้มั่นใจมากที่สุด ความปลอดภัยของตัวเอง. สิ่งสำคัญที่ต้องการ: ความจำเป็นในการซ่อนที่อยู่ IP จริงของคุณและ ตู้ไปรษณีย์. นอกจากนี้ ให้ใช้ความระมัดระวังขั้นพื้นฐาน และถ้าเป็นไปได้ พยายามอย่าใส่ข้อมูลส่วนบุคคลใดๆ เช่น หมายเลขของคุณ ที่พักอาศัยของคุณ รูปถ่ายของคุณ

มีหลายวิธีในการจัดการเมื่อเยี่ยมชมไซต์ต่างๆ วิธีที่ง่ายและเข้าถึงได้มากที่สุดคือการใช้งาน พร็อกซีเซิร์ฟเวอร์ที่ไม่ระบุชื่อ() ทำงานในโหมดบริการ พร็อกซีเซิร์ฟเวอร์ (จาก English Proxy -) เป็นตัวกลางระหว่างคอมพิวเตอร์ของคุณกับอินเทอร์เน็ต เมื่อคุณออนไลน์ คุณจะต้องเชื่อมต่อกับพร็อกซีเซิร์ฟเวอร์ก่อน จากนั้นจึงไปที่ไซต์ที่คุณสนใจ เป็นผลให้เจ้าของไซต์เหล่านี้อาจไม่ได้รับ IP จริงของคุณ แต่เป็นที่อยู่ของพร็อกซีเซิร์ฟเวอร์ที่ใช้

ปัจจุบันอยู่ใน อินเทอร์เน็ตมีผู้ไม่ระบุชื่อฟรีจำนวนหนึ่งที่ใครๆ ก็สามารถใช้ได้ การทำงานร่วมกับสิ่งเหล่านี้นั้นง่ายมาก เนื่องจากพรอกซีเหล่านี้ใช้เว็บอินเตอร์เฟสที่คุ้นเคย คุณเพียงแค่ต้องไปที่หน้าผู้ไม่ระบุชื่อและป้อนที่อยู่ของไซต์ที่คุณตั้งใจจะเยี่ยมชมในสนามท่อง หนึ่งในผู้ไม่ระบุชื่อที่พูดภาษารัสเซียที่โด่งดังที่สุดในปัจจุบันคือ www.anonymizer.ru. แต่คุณยังสามารถค้นหาบริการที่คล้ายกันอีกมากมายได้ด้วยตัวเองเพียงแค่เข้าไป เครื่องมือค้นหาขอ "ผู้รับมอบฉันทะที่ไม่ระบุชื่อ" หรือ "ผู้ไม่ระบุชื่อ"

ผู้ไม่ระบุชื่อช่วยให้คุณสามารถท่องอินเทอร์เน็ตและดูหน้าต่างๆ ได้อย่างอิสระ แต่ฟอรัมและฟอรัมรับเชิญหลายแห่งมักจะห้ามไม่ให้ผู้ใช้ฝากข้อความผ่านพรอกซีที่ไม่เปิดเผยตัวตน ในกรณีนี้ คุณจะต้องทำการเปลี่ยนแปลงการตั้งค่าเบราว์เซอร์ของคุณเพื่อซ่อน IP ของคุณ แต่ดูเหมือนว่าจะเป็นการเชื่อมต่อปกติ ใน อินเทอร์เน็ตมีรายการพร็อกซีเซิร์ฟเวอร์ที่ไม่ระบุตัวตนทั้งหมดที่ผู้ใช้สามารถใช้หรือมีค่าธรรมเนียมเล็กน้อย รายการเหล่านี้ประกอบด้วย IP ของพร็อกซีที่ไม่ระบุชื่อและหมายเลขพอร์ตที่ควรทำการเชื่อมต่อ คุณจะต้องค้นหาพร็อกซีที่ใช้งานได้ที่เหมาะสม จากนั้นเปลี่ยนการตั้งค่าเบราว์เซอร์ของคุณเพื่อให้การเชื่อมต่ออินเทอร์เน็ตทั้งหมดผ่านพร็อกซีเซิร์ฟเวอร์ ระบุ IP ที่คุณเลือกเป็นพร็อกซีที่จะใช้และป้อนหมายเลขพอร์ตที่เกี่ยวข้อง

หากคุณไม่มั่นใจในการนำทางการตั้งค่าเบราว์เซอร์ของคุณมากนัก แต่คุณต้องทำให้การเคลื่อนไหวของคุณไม่เปิดเผยตัวตนโดยสมบูรณ์ คุณสามารถใช้โปรแกรมพิเศษได้ โดยเฉพาะอย่างยิ่งสิ่งหนึ่งที่มีประสิทธิภาพมากที่สุดคือ โปรแกรมทอร์(อังกฤษ The Onion Router) ซึ่งสามารถดาวน์โหลดได้ฟรีที่ https://www.torproject.org. ในเว็บไซต์เดียวกันคุณสามารถอ่านคำแนะนำโดยละเอียดและคำอธิบายสำหรับการทำงานกับโปรแกรมได้ ด้วยการติดตั้งเบราว์เซอร์ TOP บนคอมพิวเตอร์ของคุณ คุณไม่เพียงแต่สามารถนำทางเครือข่ายได้อย่างปลอดภัย ซ่อน IP ของคุณอย่างสมบูรณ์ แต่ยังสร้างเว็บไซต์ของคุณเอง ฝากข้อความและแลกเปลี่ยนจดหมายอีกด้วย ข้อเสียเปรียบเพียงอย่างเดียวของซอฟต์แวร์นี้คือความเร็วในการเชื่อมต่อลดลงอย่างเห็นได้ชัด ซึ่งสามารถสร้างความไม่สะดวกได้

แหล่งที่มา:

- เบราว์เซอร์ TOR

บางครั้งคน ๆ หนึ่งก็พร้อมที่จะทำสิ่งที่บ้าที่สุดเพื่อดึงดูดความสนใจมาสู่ตัวเอง แต่มีสถานการณ์ในชีวิตเมื่อคุณอยากกลายเป็น "มนุษย์ล่องหน" และค่อนข้างเป็นไปได้ที่จะทำเช่นนี้

คำแนะนำ

รูปร่างหน้าตาของบุคคลคือสิ่งแรกที่ดึงดูดความสนใจของผู้คน ดังนั้น หากคุณต้องการกลมกลืนกับฝูงชน ให้ยกเว้นสิ่งใดก็ตามที่อาจดึงดูดสายตาคุณ ลืมเสื้อผ้าสีสดใส เครื่องประดับฉูดฉาด ทรงผมตระการตา การแต่งหน้ายั่วยวน การทำเล็บที่โดดเด่น และเครื่องประดับที่เห็นได้ชัดเจน

เลือกเครื่องแต่งกายที่มีคุณภาพโดยเฉลี่ยในสีที่สุขุม (สีเทา, สีน้ำเงินเข้ม, สีน้ำตาล) ที่จะไม่เน้นรูปทรงของคุณมากเกินไป เช่น สวมเสื้อสวมหัวสีทึบ กางเกงยีนส์หลวมๆ และรองเท้าที่เป็นกลาง หากคุณมีทรงผมเก๋ๆ หรือมีสีผมสว่าง ให้ซ่อนผมไว้ใต้หมวกไหมพรมสีเข้มแล้วดึงไว้เหนือหน้าผากเบาๆ ขอบคุณสิ่งนี้ รูปร่างคุณสามารถหลงทางในฝูงชนได้อย่างง่ายดาย

ในแต่ละเดือน หัวข้อต่างๆ จะปรากฏขึ้นในฟอรัมใต้ดิน - วิธีสร้าง ไม่เปิดเผยตัวตนสูงสุดและคงกระพัน VPN และถุงเท้าดึงจะเพียงพอหรือไม่ ฯลฯ นอกรีตซึ่งกลายเป็นเรื่องน่าเบื่อและตอบไปแล้วด้วยวลีที่จำไว้เช่น - พวกเขาจะพบมันถ้าต้องการก็ไม่มีอะไร 100%

เราใช้พลั่วและเปล

ไม่ว่าจะพูดแบบนี้จะเศร้าแค่ไหน เราก็ยังต้องการ VPN คุณสามารถซื้อมัน ขโมยมัน ให้กำเนิดมัน พูดง่ายๆ ก็คือ คุณจะได้มันมาอย่างไรก็ขึ้นอยู่กับคุณ ฉันจะไม่เดิมพันกับของฟรี หากคุณไม่มีเงินจริงๆ ซื้อจาก kebrum มีภาษีเพียง 5-6 เหรียญต่อเดือน ไม่มีข้อจำกัด และมีโหมดสาธิต หากคุณไม่มี ไม่ต้องดาวน์โหลดทอร์เรนต์ที่คุณสามารถใช้งานได้ในโหมดสาธิต มันไม่ใช่เกมง่ายๆ โอเค คุณได้ VPN ไปแล้ว จะทำอย่างไรต่อไป?

แล้วใช่ - ใช่ - ใช่ TOR เดียวกันนั้นดาวน์โหลดติดตั้งทุกอย่างทำงานนอกกรอบแม้ว่าคุณจะใช้ Windows นอกกรอบคุณจะต้องมีเพศสัมพันธ์เล็กน้อยภายใต้ Linux แต่ความพยายามของคุณจะได้รับรางวัล ส่วนตัวฉันสร้างทุกอย่างบน Ubuntu 12 ในตอนแรกฉันถ่มน้ำลายใส่กัน แต่ตอนนี้มันพังแล้ว ฉันแข็งตัวแล้ว โดยทั่วไป TOR ที่มาในกล่องจะมีเบรกเหมือนกัน ดังนั้น คุณต้องกำหนดค่าให้ถูกต้องด้วยการกำหนดค่านี้ TOR ของคุณจะบินได้เร็วกว่าเครื่องบิน + ประเทศที่เราไม่ต้องการจะถูกยกเว้น กล่าวคือ เราจะไม่ได้รับที่อยู่ IP ของรัสเซียเป็นตัวเลือกและเราจะออกจากโหนดของอเมริกาอย่างต่อเนื่องแน่นอนว่าเราจะตัดหญ้าภายใต้ Amer

การกำหนดค่า TOR

คุณสามารถค้นหาวิธีการและตำแหน่งที่จะพุชบน Google ได้อย่างง่ายดาย

คอนโทรลพอร์ต 9051 DirPort 9030 DirReqStatistics 0 ExitNodes (สหรัฐอเมริกา) StrictExitNodes1 ExcludeNodes (RU), (UA), (BY), (LV), (LD), (MT), (GE), (SU) ออกจากนโยบายปฏิเสธ * : * บันทึกการแจ้งเตือน stdout ชื่อเล่น ร1 ออร์พอร์ต 3055 รีเลย์แบนด์วิธระเบิด 10485760 รีเลย์แบนด์วิธเรต 5242880 SocksListenที่อยู่ 127.0.0.1 โหนดที่เข้มงวด 1 |

สิ่งที่เรามีคือเราเลือกโหนดออกเฉพาะจากสหรัฐอเมริกาโดยระบุอย่างชัดเจน (US) โหนดกลางและโหนดอินพุตทั้งหมดจะเปลี่ยนไปตามประเทศ ยกเว้นสิ่งเหล่านี้: (RU),(UA),(BY),(LV),(LD ),( MT),(GE),(SU) รายชื่อประเทศนี้รวบรวมโดยการ์ดที่มีประสบการณ์ บางทีควรเพิ่มประเทศอื่นๆ ลงในรายชื่อ หากคุณรู้ว่าประเทศไหน อย่าลืมแชร์ด้วย เราไม่ใส่ใจกับค่าอื่น ๆ ทั้งหมด หากคุณต้องการ คุณสามารถอ่านเกี่ยวกับแต่ละพารามิเตอร์แยกกันได้นอกสถานที่ของ TOR โดยมีเงื่อนไขว่าคุณต้องรู้ภาษาอังกฤษหรือใช้นักแปลจากยักษ์ใหญ่

ซึ่งหมายความว่าเราได้กำหนดค่า TOR ได้รับ VPN และรากฐานพร้อมแล้ว ดังที่เราทราบ การรับส่งข้อมูลทั้งหมดบนโหนด Exit ใน Tor นั้นโปร่งใสและผู้โจมตีสามารถดักจับได้อย่างง่ายดาย แต่เราจะไม่ปล่อยให้ผู้ร้ายมีโอกาสแม้แต่ครั้งเดียว มาสร้างอุโมงค์ SSH บนรากฐานทั้งหมดนี้กันดีกว่า นั่นคือนี่คือสิ่งที่เราได้รับ:

1.

เราเชื่อมต่อกับเครือข่ายผ่าน VPN ดังนั้นเราจึงกลายเป็นคนอเมริกัน IP เปลี่ยนเป็นอเมริกัน (คุณสามารถสร้างเครือข่ายของคุณเองและกำหนดค่าได้ตามต้องการประเทศใดก็ได้)

2.

ต่อไป เราจะเปิดตัว TOR ที่กำหนดค่าไว้ ดังนั้น TOR จะทำงานผ่านช่องทาง VPN ที่เราเชื่อมต่อก่อนหน้านี้

3.

เราขยายอุโมงค์ SSH ที่ใช้พร็อกซีผ่านเครือข่าย TOR เหนือสิ่งอื่นใดที่มีอยู่

4.

ที่เอาต์พุตเรามีที่อยู่ IP ของอุโมงค์ SSH และการรับส่งข้อมูลที่เข้ารหัสจะผ่านโหนดทางออก และไม่มีผู้ร้ายแม้แต่คนเดียวที่จะถอดรหัสและเผาความลับของคุณ

5.

กำไร!

เราได้พูดคุยกันในสองประเด็นแรกแล้ว ฉันคิดว่าทุกคนเข้าใจทุกอย่าง แต่ลองมาดูการยืดอุโมงค์ให้ละเอียดยิ่งขึ้น เนื่องจากฉันมี Ubuntu (สำหรับสิ่งเหล่านี้ ฉันแนะนำ Linux เนื่องจากอุโมงค์ SSH ใต้หน้าต่างไม่เสถียร คุณจะถ่มน้ำลายใส่) ฉันจะบอกวิธีทำทั้งหมดนี้บนระบบ Nix ในการสร้างอุโมงค์ SSH เราจำเป็นต้องมีเชลล์ SSH บนเซิร์ฟเวอร์บางตัว ฉันจะไม่บอกคุณว่าต้องทำอย่างไร คุณสามารถทำได้อีกครั้ง - ซื้อ, ขโมย, ให้กำเนิด พูดสั้นๆ ก็คือ เราซื้อเชลล์ SSH บนเซิร์ฟเวอร์อเมริกา แล้วจะทำยังไงต่อไป จากนั้นเราก็ต้องสร้างกำแพงอีกอัน ในคอนโซลเราเขียนคำสั่ง:

sudo proxychains ssh –D 127.0.0.1 : 8181 ชื่อผู้ใช้ @ 142.98.11.21 |

คำสั่ง proxychains หมายความว่าเรารัน ssh ผ่านเซิร์ฟเวอร์ TOR ในพื้นที่ของเราบนพอร์ต 9050 (พูดง่ายๆ คือเราพร็อกซีทันเนลของเรา) จากนั้นมาด้วยพารามิเตอร์ –D ซึ่งสร้างซ็อกเก็ตบนพอร์ต 8181 จากนั้นเซิร์ฟเวอร์ SSH จะระบุที่อยู่ของตัวเอง โดยที่ ขั้นแรกให้เข้าสู่ระบบ จากนั้นสุนัขจะเป็นที่อยู่ IP ของเซิร์ฟเวอร์ เรากด Enter และเห็นเรื่องไร้สาระนี้:

| S-chain | -< > - 127.0.0.1 : 9050 - & lt ; > < > - 142.98.11.21 - & ลิตร ; > < > - ตกลง |

หากคุณเห็นตกลงจากนั้นขันสกรูเราเชื่อมต่อกับเซิร์ฟเวอร์ผ่านเครือข่าย TOR จากนั้นป้อนรหัสผ่านกด Enter อีกครั้งและย่อขนาดคอนโซลในขณะเดียวกันบนโฮสต์ท้องถิ่น 127.0.0.1 บนพอร์ต 8181 เรามีซ็อกเก็ตที่แขวนอยู่ ซึ่งตอนนี้เราจะเข้าถึงอินเทอร์เน็ตแล้ว

มีจดหมายมากมายฉันหวังว่าทุกคนจะเข้าใจทุกอย่างแม้ว่าจะเป็นเรื่องที่น่าสับสน แต่ก็ไม่มีทางอื่นที่จะทำได้ การดำเนินการนี้จะไม่ทำงาน. เมื่อเวลาผ่านไป จงทำความคุ้นเคยกับมัน และในอีกสักครู่ คุณจะสร้างช่องเจ๋งๆ ให้กับตัวคุณเองได้

เราจะถูกจับได้อย่างไร?

สมมติว่าคุณขโมยเงินหนึ่งล้านและพวกเขาก็ประกาศรางวัลให้คุณ ดังนั้นฉันจึงเริ่มมองหาคุณ มาดูกันว่าโซ่จะคลี่คลายอย่างไร

1.

เนื่องจากที่อยู่ IP สุดท้ายของเชลล์ SSH อย่าป้อนขนมปัง ความพยายามทั้งหมดจะถูกโยนทิ้งไปที่นั่น

2.

เนื่องจากเชลล์ SSH ของเราผ่านเครือข่าย TOR เชนจะเปลี่ยนตามทุกๆ 10 นาที โหนดออก เซิร์ฟเวอร์กลาง และโหนดขาเข้าจะเปลี่ยน ที่นี่มันยุ่งเหยิงมาก โดยส่วนตัวฉันนึกไม่ออกเลยว่าจะไปเจออะไรในเว็บนี้ได้ยังไง การรับส่งข้อมูลของเราถูกเข้ารหัสบนโหนดทั้งหมด การดมโหนดทางออกจะไม่ทำงานเช่นกัน เครือข่าย TOR สามารถสร้างได้ทั่วโลก ดังนั้นนี่จึงเป็นสิ่งที่ไม่จริงบางประเภท แม้ว่าพวกเขาจะพบโหนดทางออกแล้ว พวกเขาก็จะต้องมองหาเซิร์ฟเวอร์ตัวกลาง และทั้งหมดนี้ต้องใช้เงินทุน การเชื่อมต่อ และอื่นๆ อีกมากมาย ไม่ใช่ทุกสำนักงานที่จะทำสิ่งนี้ มันง่ายกว่าที่จะลืม

3.

สมมติว่ามีปาฏิหาริย์เกิดขึ้น เครือข่าย TOR ทำให้เราผิดหวังและบอกที่อยู่ IP ของเรากับ VPN ฉันจะพูดอะไรได้ - ทุกอย่างขึ้นอยู่กับ เซิร์ฟเวอร์ VPN, การบริหาร, สภาพอากาศและปัจจัยอื่น ๆ อีกมากมาย ขึ้นอยู่กับโชคของคุณ VPN จะส่งบันทึกทั้งหมดของคุณหรือไม่

4.

แม้ว่าพวกเขาจะระบุที่อยู่ IP จริงของคุณ แต่พวกเขาก็ค้นพบประเทศและเมืองของคุณ นี่ยังไม่มีความหมายอะไร ไม่มีใครยกเลิกซิมการ์ดด้านซ้ายซึ่งเป็น Wi-Fi ของเพื่อนบ้าน นี่เป็นเรื่องสำหรับคนหวาดระแวงเช่นบินลาเดนโดยสิ้นเชิง ตามแหล่งข้อมูลบางแห่ง การรักษาความปลอดภัยของเขาถูกสร้างขึ้นในลักษณะที่ฉันอธิบายให้คุณฟังอย่างแน่นอน แม้ว่านี่จะเป็นโทรศัพท์ที่ตายแล้วอีกครั้งก็ตาม อยากทำได้ดีก็ทำเอง! คุณสามารถเสริมสร้างความคงกระพันของคุณด้วยความคิดที่ว่าหากพวกเขาต้องการค้นหาคุณ พวกเขาจะต้องมีการเงินที่ดีมาก เพราะลองจินตนาการว่าเจ้าหน้าที่ปฏิบัติการจะต้องทำอะไร อย่างน้อยก็เพื่อรับบันทึกจากเซิร์ฟเวอร์ SSH ไม่ต้องพูดถึง TOR เครือข่าย

5.

ใน ในตัวอย่างนี้ฉันไม่คำนึงถึงเครือข่าย i2p นี่มันไร้สาระเลย ประการแรก คุณจะไม่ได้อะไรเลยจากมัน ความเร็วที่แท้จริงประการที่สอง คุณจะไม่สามารถเข้าสู่ไซต์ใดๆ ได้ เนื่องจาก i2p ไม่เป็นมิตรกับคุกกี้เลย ประการที่สาม เราจะมีที่อยู่ IP ของเยอรมันที่เอาต์พุตเสมอ นี่คือประเด็นหลักที่ทำให้คุณต้องการส่ง i2p ไปยังเจี๊ยวฉ่ำขนาดใหญ่

ท่องหรือขุดอย่างปลอดภัย

คุณและฉันได้สร้างป้อมปราการของเราสำเร็จแล้ว 50 เปอร์เซ็นต์ แต่จะดีกว่าที่จะใช้เวลาหนึ่งวันกับเรื่องทั้งหมดนี้ แต่จากนั้นไม่กี่นาทีก็จะทำให้ระบบเข้าสู่ภาวะเงินฝืดโดยสมบูรณ์ แต่ป้อมปราการนี้จะเป็นอย่างไรสำหรับเราหากเราได้รับมรดก? มาทำให้มันยากขึ้นและตั้งค่าเบราว์เซอร์ของเราให้พังไปเลย นั่นคือเราจะไม่อนุญาตให้เบราว์เซอร์ของเราทิ้งเราไปโดยสิ้นเชิง ในบรรดาเบราว์เซอร์ทั้งหมดที่มีในโลกนี้ มีเพียง Firefox เท่านั้นที่สามารถปรับแต่งได้สำเร็จ และนั่นคือสิ่งที่เราจะเลือก โดยดาวน์โหลดเวอร์ชันล่าสุด รุ่นพกพา, Google เพื่อช่วยแกะและเปิดตัว

สิ่งนี้จะทำให้เราสามารถปิดการใช้งานสิ่งที่ไม่จำเป็นทั้งหมดที่สามารถทำให้พวกเราไหม้ได้ เช่น Java, Flash เป็นต้น อึที่ไม่รู้จัก ต่อไปเราจะติดตั้งปลั๊กอินต่อไปนี้:

คุณไม่จำเป็นต้องติดตั้งภาพหน้าจอ แฮ็กเกอร์เพจ และแฮ็กบาร์ นี่ไม่ใช่สำหรับทุกคน สิ่งอื่น ๆ ควรจะจำเป็น จากนั้นเราตั้งค่าช่องทำเครื่องหมายเหมือนในภาพหน้าจอนี้ซึ่งจะไม่อนุญาตให้เราเบิร์นคุกกี้นั่นคือหลังจากปิดเบราว์เซอร์คุกกี้ทั้งหมดจะถูกลบและจะไม่มีปัญหาอีกต่อไปหากคุณลืมสร้างอุโมงค์ที่ไม่ระบุตัวตนโดยไม่ตั้งใจ

เกี่ยวกับ< b > < / b >:config |

และมองหาบรรทัด geo.enable - ตั้งค่านี้เป็นเท็จซึ่งจะทำให้เราไม่ผูกเบราว์เซอร์กับตำแหน่งของเรา ดังนั้นเราจึงได้แยกการตั้งค่าพื้นฐานออกแล้ว ตอนนี้มากำหนดค่าปลั๊กอินที่ติดตั้งกันดีกว่า

โนสคริปต์

ก่อนอื่น เราตั้งค่า NoScript คุณไม่จำเป็นต้องมีความรู้พิเศษใดๆ เพียงทำเครื่องหมายในช่อง – ปฏิเสธ JavaScript ทั้งหมด เท่านี้ก็เรียบร้อย แม้ว่าฉันจะยังคงขุดคุ้ยและปิดการใช้งานทุกประเภท การแจ้งเตือนที่ไม่จำเป็น. โปรดทราบว่าเมื่อเปิดใช้งาน NoScript บางไซต์ที่มีสคริปต์ Java จะไม่ทำงานสำหรับคุณ ไม่ทางใดก็ทางหนึ่ง บางครั้งคุณยังคงต้องปิดการใช้งานปลั๊กอินนี้ เนื่องจากไม่มีทางใด หรือใช้ไซต์เวอร์ชันมือถือ เมื่อปิดใช้งานปลั๊กอิน เราจะเบิร์นข้อมูลจำนวนมากเกี่ยวกับตัวเรา เช่น เวอร์ชันเบราว์เซอร์ ความละเอียดหน้าจอ ความลึกของสี ภาษา ระบบปฏิบัติการ และอื่นๆ อีกมากมาย รวมถึงที่อยู่ IP จริงของคุณ ดังนั้นมันจะเป็นทั้งหมดหรือไม่มีอะไรเลย!

แก้ไขส่วนหัว

ด้วยปลั๊กอินที่ยอดเยี่ยมนี้ เราจะกรองส่วนหัวที่ส่งบางส่วน ไม่ใช่ทั้งหมดแน่นอน แต่เฉพาะส่วนหัวที่สามารถกรองได้ ดูรูปและทำซ้ำตามฉัน

เมื่อเสร็จแล้วให้คลิกที่ใบหน้าที่มีคำว่า Start ปลั๊กอินจะเปิดใช้งานและจะกรองส่วนหัวที่เราไม่ชอบ เดินหน้าต่อไป

FoxyProxy

ปลั๊กอินนี้ช่วยให้เราสลับระหว่างพรอกซีได้อย่างง่ายดาย เช่น คุณต้องการเข้าถึงอินเทอร์เน็ตโดยข้ามอุโมงค์ ssh หรือในทางกลับกัน ใช้เชนที่มีอยู่ทั้งหมด หรือคุณต้องการเพียง TOR เท่านั้น มีตัวอย่างมากมาย มาสร้างไดอะแกรมต่อไปนี้:

ฉันมีเพียง 3 ประเด็นเท่านั้น: ทำงานผ่าน TOR, ทำงานผ่านอุโมงค์ และรับส่งข้อมูลโดยตรงโดยไม่ต้องใช้พรอกซี

ทำงานผ่าน TOR ได้รับการกำหนดค่าดังนี้: 127.0.0.1 พอร์ต 9050 + คุณต้องทำเครื่องหมายในช่องใน Socks5

ทำงานผ่านอุโมงค์ตั้งค่า 127.0.0.1 พอร์ต 8181 (เราระบุพอร์ตนี้เมื่อสร้างอุโมงค์ ssh คุณสามารถเลือกพอร์ตอื่นได้) และทำเครื่องหมายที่ช่องสำหรับ Socks5 ด้วย เราบันทึกและปิดทุกอย่าง

ในกรณีแรก เราจะสามารถเข้าถึงอินเทอร์เน็ตผ่าน VPN จากนั้นเปิดเบราว์เซอร์ผ่านเครือข่าย TOR ดังนั้นการรับส่งข้อมูลของเราจะไม่ถูกเข้ารหัสบนโหนดทางออก

ในกรณีที่สอง การรับส่งข้อมูลทั้งหมดของเราผ่าน VPN จากนั้นเราจะพร็อกซีอุโมงค์ ssh ผ่านเครือข่าย TOR ที่เอาต์พุตเราได้รับการรับส่งข้อมูลที่เข้ารหัสและที่อยู่ IP ของเซิร์ฟเวอร์ ssh ที่เราเลือก

ในกรณีที่สาม เราจะปิดการใช้งาน proxification ทั้งหมดและออนไลน์ด้วยที่อยู่ IP ของเซิร์ฟเวอร์ VPN ของเรา

ทั้งหมดนี้สามารถเปลี่ยนได้อย่างง่ายดายและสะดวกด้วยเมาส์และคุณไม่ควรมีปัญหาใด ๆ

เราจัดการปลั๊กอินเสร็จแล้ว ฉันหวังว่าฉันจะได้ถ่ายทอดพื้นฐานของขยะทั้งหมดนี้ให้คุณทราบแล้ว แต่หากคุณไม่เข้าใจบางสิ่งบางอย่าง ให้ถามในความคิดเห็น โดยหลักการแล้ว เราทำให้ตัวเองเป็นเบราว์เซอร์ที่ปลอดภัย ตอนนี้เราสามารถท่องอินเทอร์เน็ตได้และไม่ต้องกลัวว่าสัญญาณบางอย่างจะระบุเราได้ อันที่จริงเราปลอมตัวเป็นชาวอเมริกันธรรมดาสามัญไม่มีอะไรให้เราไป นี่คือรายงานที่เรามองผู้อื่น:

ข้อสรุป จ

ในบทความนี้ ฉันแนะนำให้คุณรู้จักกับแนวคิดที่เป็นไปได้ของการไม่เปิดเผยตัวตนบนอินเทอร์เน็ต ในความคิดของฉัน นี่เป็นรูปแบบที่ดีที่สุด แน่นอนว่าคุณสามารถเพิ่ม DoubleVPN, Socks และอีกสามกล่องลงในเครือข่ายทั้งหมดนี้ได้ แต่ความเร็วจะไม่เท่ากัน ทุกอย่างขึ้นอยู่กับความปรารถนาและระดับของความหวาดระแวง ฉันได้อธิบายข้อดีและข้อเสียทั้งหมดของโครงการข้างต้นแล้ว หวังว่าคุณจะชอบมัน และมันให้ข้อคิดดีๆ แก่คุณ

คุกกี้และกลยุทธ์

นอกจากนี้ ฉันอยากจะเตือนคุณว่าคุณไม่ควรลืมข้อควรระวังอื่นๆ เช่น การติดตั้งระบบปฏิบัติการภาษาอังกฤษ การใช้เครื่องเสมือนสำหรับงานรองลงมา การเปลี่ยนที่อยู่ Mac บนการ์ดเครือข่าย การเข้ารหัส ฮาร์ดดิสก์สำหรับการเชื่อมต่อใหม่แต่ละครั้ง อย่าลืมตรวจสอบที่อยู่ IP ของคุณบนแหล่งข้อมูลพิเศษ นั่นคือ เชื่อมต่อ VPN - ตรวจสอบที่อยู่ IP, TOR ที่เชื่อมต่อ ตรวจสอบอีกครั้ง และอื่น ๆ ตามปกติ มีสถานการณ์ที่ VPN ดูเหมือนว่าจะ เพิ่มขึ้น แต่ IP ไม่ได้เปลี่ยนแปลงที่นี่และถูกเผาไหม้ดังนั้นเราจึงคำนึงถึงสิ่งเล็ก ๆ น้อย ๆ ทั้งหมดอย่างแน่นอนจะดีกว่าที่จะตรวจสอบร้อยครั้งดีกว่าที่จะเสียใจในร้อยปีต่อมา นอกจากนี้ เมื่อทำธุรกรรม ห้ามใช้ ICQ พูดพล่อยๆ โดยเฉพาะ และเชื่อมต่อผ่านอุโมงค์ที่สร้างขึ้นโดยเฉพาะ ในกรณีที่รุนแรง คุณสามารถผ่านไปได้ด้วย TOR เพียงอย่างเดียว เก็บเงินทั้งหมดที่คุณได้รับทางออนไลน์ใน LR หรือ YaD จากนั้นซื้อ Bitcoin ด้วยเงินนั้น จากนั้นเงินทั้งหมดจะถูกถอนออกโดยไม่เปิดเผยตัวตนด้วยวิธีที่สะดวก หลังจากทำธุรกรรมแต่ละครั้ง ให้เปลี่ยนแปลง กระเป๋าเงินบิทคอยน์(ทำได้ในไม่กี่คลิก) จากนั้นเทเงินทั้งหมดของคุณลงในที่เดียวซึ่งไม่สว่างขึ้นเลย อย่าลืมพร็อกซีแอปพลิเคชันทั้งหมดที่เราทำงานด้วย โดยทั่วไปคุณสามารถกำหนดค่าทั้งระบบเพื่อให้โปรแกรมทั้งหมดเข้าถึงอินเทอร์เน็ตผ่านช่องทางของคุณ ฉันจะนำคุณไปที่ Google อีกครั้ง มีข้อมูลมากมายเกี่ยวกับเรื่องนี้ หาก Windows มีความสำคัญกับคุณมากเกินไป และคุณไม่สามารถหรือไม่สามารถทนต่อระบบที่คล้ายกับ Nix ได้ ก็สามารถทำได้เช่นเดียวกันภายใต้หน้าต่าง แต่เชื่อฉันเถอะว่าจะมีโรคริดสีดวงทวารมากขึ้นและความเสถียรจะลดลงอย่างมาก ดังนั้นจงอดทนและเรียนรู้ Linux หาก คุณได้เลือกแล้ว ด้านมืด. ด้วยเหตุนี้ฉันจึงรีบบอกลาคุณ! อะไรไม่ชัดเจนถามมาผมจะเคลียร์! ลาก่อน!

ข้อมูลทั้งหมดที่ฉันได้ให้ไว้ในหัวข้อนี้มีไว้เพื่อวัตถุประสงค์ในการให้ข้อมูลเท่านั้น และไม่ใช่คำกระตุ้นการตัดสินใจ ความรับผิดชอบทั้งหมดอยู่บนไหล่ของคุณ

อัปเดต:

มีการค้นพบอีกอันหนึ่งใน Firefox สิ่งที่น่าสนใจ, ฉันกำลังบอกคุณ!

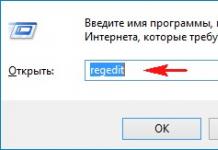

เข้ามา แถบที่อยู่เบราว์เซอร์: เกี่ยวกับ: config

เรากำลังมองหาพารามิเตอร์: network.proxy.socks_remote_dns

เราโพสต์ไว้ใน: จริง

ขณะนี้เบราว์เซอร์ได้รับการกำหนดค่าให้ใช้เซิร์ฟเวอร์ DNS ของอุโมงค์ SSH เอง ตัวอย่างเช่น หากคุณไปที่ whoer.net ด้วยการตั้งค่าเบราว์เซอร์ที่คล้ายกัน คุณจะเห็นเซิร์ฟเวอร์ DNS ของประเทศของอุโมงค์ SSH ไม่ใช่ DNS ของ ISP ของคุณหรือเซิร์ฟเวอร์ OpenVPN ที่คุณใช้เข้าถึงอินเทอร์เน็ต

อัปเดตล่าสุดภายในวันที่ 2 กรกฎาคม 2015

สวัสดีผู้อ่าน "ที่ไม่ระบุชื่อ" ของฉัน คุณมักจะคิดถึงสิ่งที่เว็บไซต์ที่คุณเยี่ยมชมรู้เกี่ยวกับตัวคุณ และข้อมูลนี้สามารถนำมาใช้เพื่อวัตถุประสงค์อะไร? หรือโดยทั่วไปคุณเป็นคนหวาดระแวงและคิดว่าเราทุกคนอยู่ภายใต้ "บริการพิเศษ" และตอนนี้คนใน "เสื้อคลุมสีขาว" ในเครื่องแบบจะมาเคาะประตูบ้านคุณ?

วันนี้เราจะมาดูกัน หลักการพื้นฐานการไม่เปิดเผยตัวตนบนอินเทอร์เน็ตและฉันจะบอกคุณว่าข้อมูลใดบ้างเกี่ยวกับคุณที่มีอยู่ในเครือข่ายทั่วโลกและจะซ่อนได้อย่างไร

เหตุใดจึงไม่เปิดเผยตัวตนบนอินเทอร์เน็ต?

การไม่เปิดเผยตัวตนเป็นแนวคิดหลักที่พิจารณาเกี่ยวกับอาชญากรไซเบอร์ในหลากหลายแนว แต่เฉพาะพวกเขาต้องการหรือไม่ เพื่อตอบคำถามนี้ ควรจำไว้ว่าคุณได้รับ "สแปม" ทางอีเมลบ่อยแค่ไหนหรือ Yandex แสดงหัวข้อที่คุณสนใจเมื่อเร็ว ๆ นี้ด้วยวิธีที่น่าทึ่งเพียงใด

หลังจากค้นหาความทรงจำแล้ว หากคุณพบว่าตรงกับประสบการณ์การใช้อินเทอร์เน็ต บทความนี้ก็เหมาะสำหรับคุณ

เรารู้อะไรเกี่ยวกับคุณบ้าง?

ขั้นแรกคุณควรเปลี่ยนมาใช้เว็บไซต์ที่ยอดเยี่ยมเพียงแห่งเดียว - 2ip.ru ซึ่งจะแสดงข้อมูลเพียงส่วนเล็ก ๆ ที่ทราบเกี่ยวกับคุณอย่างชัดเจนและนี่คือที่อยู่ IP ของคอมพิวเตอร์ เวอร์ชันระบบปฏิบัติการ เวอร์ชันเบราว์เซอร์ ตำแหน่ง - และสิ่งนี้ ไม่ใช่รายการที่สมบูรณ์

เมื่อลงทะเบียนบนเว็บไซต์ ICQ, Skype ฯลฯ คุณมักจะทิ้งอีเมลและหมายเลขโทรศัพท์ไว้

การไม่เปิดเผยตัวตนบนอินเทอร์เน็ต - พื้นฐาน

ฉันรู้อะไรเกี่ยวกับคุณแล้วข้างต้นตอนนี้ถึงเวลาที่จะต้องเข้าใจแล้ว - จะทำอย่างไรกับมัน? มาเริ่มกันตามลำดับโดยไม่ต้องลงรายละเอียดทางเทคนิคมากเกินไป

ที่อยู่ IP

กล่าวง่ายๆ ก็คือ ที่อยู่ IP ของคอมพิวเตอร์คือที่อยู่ประจำตัวเฉพาะของพีซีบนอินเทอร์เน็ต ผู้ให้บริการจะกำหนดที่อยู่ IP เมื่อมีการเชื่อมต่อ ดังนั้น เมื่อคุณเปลี่ยนผู้ให้บริการ ที่อยู่ IP ก็จะเปลี่ยนไป

ที่อยู่ IP ของคอมพิวเตอร์ประกอบด้วยตัวเลขสี่ชุด - XXX.XXX.XXX.XXX จำนวนหลักในแต่ละชุดจะแตกต่างกันไปตั้งแต่ 1 ถึง 3 และค่าจะอยู่ระหว่าง 0 ถึง 256

ผู้ให้บริการสามารถกำหนดที่อยู่ IP ได้ 2 ประเภท - แบบคงที่และไดนามิก

- ที่อยู่ IP แบบคงที่เป็นแบบถาวรและไม่เปลี่ยนแปลงตราบใดที่คุณใช้การเชื่อมต่อ

- ที่อยู่ IP แบบไดนามิก - เปลี่ยนแปลงทุกครั้งที่รีสตาร์ทการเชื่อมต่ออินเทอร์เน็ต

คุณสามารถซ่อนที่อยู่ IP ของคุณได้หลายวิธี - ผ่าน Proxy หรือ . อ่านเพิ่มเติมในบทความที่เกี่ยวข้องผ่านลิงก์

IP เป็นเพียงครึ่งหนึ่งของปัญหา มีข้อมูลอื่นๆ เช่น เวอร์ชันระบบปฏิบัติการ เวอร์ชันเบราว์เซอร์ ความละเอียดหน้าจอ ภาษาของระบบปฏิบัติการ ฯลฯ

ข้อมูลระบบปฏิบัติการ

เราได้แยก IP ของคุณออกแล้ว ตอนนี้เรามาคิดถึงข้อมูลที่เหลือกันดีกว่า

ก่อนอื่นต้องหาจุดที่มี "รอยรั่ว" ก่อน คุณกำลังอ่านบทความนี้ผ่านเบราว์เซอร์ใช่ไหม? ดังนั้น เบราว์เซอร์เดียวกันนี้จะรายงานข้อมูลที่แสดงไว้ก่อนหน้านี้ไปยังเซิร์ฟเวอร์ที่ทรัพยากรบนเว็บตั้งอยู่ การโอนเกิดขึ้นด้วย โดยใช้ HTTPส่วนหัวที่มีลักษณะดังนี้:

โฮสต์: ไซต์ User-Agent: Mozilla/5.0 (Windows; U; Windows 8.1; ru; rv:2.8.3.7) Gecko/20170520 Firefox/43.7.1 (.NET CLR 8.1.30421) ยอมรับ: text/html,application/ xhtml+xml,application/xml;q=0.9,*/*;q=0.8 ยอมรับ-ภาษา: ru,en-us;q=0.7,en;q=0.3

ผู้ดำเนินรายการ: ไฮเปอร์ไรออน ดอทคอม ตัวแทนผู้ใช้: Mozilla / 5.0 (Windows; U; Windows 8.1; ru; rv: 2.8.3.7) Gecko / 20170520 Firefox / 43.7.1 (. NET CLR 8.1.30421) ยอมรับ: ข้อความ/html, application/xhtml + xml, application/xml; คิว = 0.9, * / *; คิว = 0.8 ยอมรับภาษา: ru, en-us; คิว = 0.7, สั้น; คิว = 0.3 |

ปัญหานี้สามารถแก้ไขได้ด้วยการ "แทนที่" ส่วนหัว http จริงด้วยส่วนหัว "ปลอม"

ทางออกที่ดีในการแทนที่ส่วนหัว "http" ก็คือปลั๊กอินของเบราว์เซอร์ที่เหมาะสม เช่น -

คุกกี้ของเบราว์เซอร์ของคุณ

หลังจากอ่านบทความเกี่ยวกับ คุณจะพบจุดประสงค์ของไฟล์เหล่านี้ แต่ตอนนี้ฉันอยากจะบอกว่าไซต์ส่วนใหญ่เก็บคุกกี้ไว้ในคอมพิวเตอร์ของคุณ รวมถึง Yandex และ Google

คุณสามารถปิดการใช้งาน บันทึกคุกกี้ในเบราว์เซอร์ของคุณ ทำให้คุณสูญเสียบางส่วนไป โบนัสที่ดีเช่น บันทึกรหัสผ่านบนเว็บไซต์ แต่ในทางกลับกัน คุณจะหยุดให้ ข้อมูลอันมีค่าเกี่ยวกับตัวคุณเองถึงคนแปลกหน้า

มาสรุปกัน

ในบทความเราไม่ได้พูดถึงสองประเด็น

หมายเลขโทรศัพท์และอีเมลของคุณ. สร้างกล่องจดหมายเดียวสำหรับการลงทะเบียนบนเว็บไซต์โดยเฉพาะ หากคุณต้องการหมายเลขโทรศัพท์ ให้ใช้บริการเปิดใช้งาน

การติดตั้งโปรแกรมบนพีซี. ด้วยการติดตั้งโปรแกรมใดๆ บนพีซีของคุณ (เช่น ไคลเอนต์ของเล่นออนไลน์) บุคคลที่สามอาจทราบข้อมูลเกี่ยวกับคุณ เช่น รุ่นและหมายเลขซีเรียลของอุปกรณ์ของคุณ (โปรเซสเซอร์ การ์ดแสดงผล ฯลฯ) หมายเลขทางกายภาพฯลฯ

บทความนี้ไม่ใช่คำกระตุ้นการตัดสินใจ แต่มีเนื้อหาเพียงอย่างเดียว ข้อมูลในลักษณะ. คุณเป็นผู้รับผิดชอบแต่เพียงผู้เดียวสำหรับการใช้ข้อมูลนี้

29/01/60 3.9Kในบทความนี้เราจะพูดถึงทุกด้านที่เกี่ยวข้อง การไม่เปิดเผยตัวตนบนอินเทอร์เน็ตเพื่อให้คุณสามารถรักษาความเป็นส่วนตัวของคุณในขณะที่ท่องอินเทอร์เน็ต:

เราไม่ได้บอกว่าคุณสามารถเป็นคนนิรนามได้โดยสิ้นเชิง ซึ่งแทบจะเป็นไปไม่ได้เลย แต่สิ่งที่เราทำได้จริง ๆ คือพยายามทำให้การโต้ตอบออนไลน์ถูกซ่อนไว้มากขึ้น

อยู่ในโหมดไม่ระบุตัวตน

โหมดการท่องเว็บแบบส่วนตัวหรือโหมดไม่ระบุตัวตนเป็นคุณสมบัติที่เป็นตัวเลือกการท่องเว็บที่ได้รับความนิยมเป็นอันดับสองในเบราว์เซอร์ ค่อนข้างเหมาะสำหรับกรณีเหล่านี้เมื่อคุณเข้าถึงอินเทอร์เน็ตจากคอมพิวเตอร์ของผู้อื่นและต้องการตรวจสอบบัญชี Facebook, Twitter หรืออีเมลของคุณ

ในทำนองเดียวกัน เหมาะสำหรับการทดสอบไซต์ที่มีคุกกี้โหลดจำนวนมาก และสำหรับกรณีที่คอมพิวเตอร์ที่คุณใช้งานอยู่มีการเข้าถึงแบบสาธารณะ

การเรียกดูแบบส่วนตัวไม่ได้ลบลายนิ้วมือของคุณอย่างสมบูรณ์ องค์ประกอบส่วนบุคคลเช่น การค้นหา DNS และคุกกี้บางตัว อาจยังคงอยู่หลังเซสชัน ดังนั้นจึงควรพิจารณาจะดีกว่า โปรแกรมสำหรับการไม่เปิดเผยตัวตนบนอินเทอร์เน็ตเพื่อเป็นมาตรการชั่วคราว สิ่งสำคัญที่ฉันต้องการดึงดูดความสนใจของคุณคืออย่าบันทึกประวัติการเข้าชมของคุณบนคอมพิวเตอร์สาธารณะ

ถ้าคุณต้องการ ตัวอย่างที่ดีที่สุดจากนั้นเปิดเซสชันการเรียกดูแบบส่วนตัวและเรียกดูบางไซต์ จากนั้นออกจากเซสชัน ไปที่ บรรทัดคำสั่งและป้อนข้อมูลต่อไปนี้:

Ipconfig/displaydns แล้วกด Enter

นี่จะเป็นรายการรายการ DNS ที่แคชไว้ทั้งหมดที่เข้าชมจากคอมพิวเตอร์ของคุณ ไม่ว่าคุณจะใช้เซสชันการเรียกดูแบบส่วนตัวหรือไม่ก็ตาม

หากต้องการลบรายการ ให้ป้อนคำสั่งต่อไปนี้:

Ipconfig/flushdns แล้วกด Enter

การดำเนินการนี้จะล้างรายการและป้องกันไม่ให้มีความพยายามในการเข้าถึงรายการ ขอแนะนำให้ตั้งค่าไฟล์แบตช์ที่จะเปิดเบราว์เซอร์ด้วย การท่องเว็บแบบส่วนตัวและล้างบันทึก DNS โดยอัตโนมัติเมื่อปิด วิธีการนี้สามารถใช้เพื่อรักษาความเป็นส่วนตัวในระดับหนึ่งได้

ข้อมูลประจำตัวที่เป็นเท็จ

การใช้ข้อมูลระบุตัวตนปลอมฟังดูน่าสนใจมากกว่าที่เป็นจริง แต่ในหลายกรณี การใช้ข้อมูลระบุตัวตนปลอมก็ค่อนข้างได้ผล บรรลุการไม่เปิดเผยตัวตนบนอินเทอร์เน็ต:

ลองพิจารณาตัวอย่างนี้: คุณใช้ที่อยู่ อีเมลเพื่อเข้าสู่ระบบ Facebook, Twitter, eBay และเกมออนไลน์ นี่อาจดูสมเหตุสมผล แต่สำหรับแฮ็กเกอร์ งานตอนนี้ง่ายขึ้นมาก เขาต้องการแฮ็คบัญชีเดียวหรือติดตามคุณเท่านั้น แต่ถ้าคุณมีนามแฝงจำนวนมาก แฮ็กเกอร์ก็จะต้องใช้เวลาและความพยายามมากขึ้นในการติดตามข้อมูลระบุตัวตนปลอมทั้งหมดและระบุผู้ใช้จริง

มันเป็นแนวคิดที่เรียบง่าย แต่สามารถใช้เพื่อปกปิดตัวตนของคุณได้อย่างมีประสิทธิภาพ กิจกรรมเครือข่าย. มีหลายกรณีที่ผู้คนใช้ชื่อและที่อยู่อีเมลปลอมมากกว่าห้าสิบชื่อเพื่อเข้าสู่ระบบเว็บไซต์เพื่อหลีกเลี่ยงการระบุตัวตนที่แท้จริงของพวกเขา

มีเหตุผลบางประการในการระบุตัวตนที่แท้จริงของคุณทางออนไลน์ เว็บไซต์ส่วนใหญ่รวบรวมและขายข้อมูลของคุณเท่านั้น หรือใช้เพื่อวัตถุประสงค์ในการโฆษณา ดังนั้นไม่ว่าในกรณีใด ๆ จะต้องระบุที่อยู่อีเมลจริง ที่อยู่บ้าน หรือ ข้อมูลติดต่อบนเว็บไซต์สาธารณะ:

หากการใช้ข้อมูลระบุตัวตนปลอมเป็นเรื่องยุ่งยาก และคุณต้องการบางอย่าง เช่น เครื่องสร้างข้อมูลระบุตัวตนปลอม คุณจะพบได้ที่นี่

จะรักษาความเป็นนิรนามบนอินเทอร์เน็ตได้อย่างไร?ไซต์นี้สามารถสร้างข้อมูลระบุตัวตนปลอมด้วยชื่อ ที่อยู่ ที่อยู่อีเมล และหมายเลขโทรศัพท์ได้อย่างสมบูรณ์ นอกจากนี้ยังสามารถให้ข้อมูลบัตรเครดิตปลอม นามสกุลเดิมของมารดา ยานพาหนะ กรุ๊ปเลือด ส่วนสูง น้ำหนัก และรหัส QR แก่คุณ ซึ่งสามารถใช้ได้กับไซต์ที่ไม่น่าเชื่อถือมากนัก เห็นได้ชัดว่าข้อมูลทั้งหมดที่ให้ไว้เป็นของปลอมและมีความคล้ายคลึงกัน คนจริงเป็นการสุ่ม

โปรแกรมสร้างชื่อปลอมยังสร้างที่อยู่อีเมลปลอมที่ใช้งานได้ และคุณสามารถใช้เพื่อรับลิงก์ยืนยันอีเมลแบบครั้งเดียวได้ อย่างไรก็ตาม คุณไม่สามารถแน่ใจได้ว่าใครกำลังใช้บริการนี้อยู่บ้าง ไม่มีใครรู้ว่าใครบ้างที่สามารถเข้าถึงระบบนี้ ดังนั้นจึงควรคิดว่ามันเป็นเครื่องมือในการสร้างที่อยู่อีเมลที่สามารถใช้เพื่อกรอกแบบฟอร์มออนไลน์ต่างๆ

เครื่องมือที่ช่วยให้คุณมองไม่เห็น

มีโปรแกรมจำนวนหนึ่งที่สามารถใช้เพื่อซ่อนกิจกรรมของคุณ ลบลายนิ้วมือดิจิทัล หรือไม่ปรากฏบนอินเทอร์เน็ต ที่มีชื่อเสียงที่สุดคือ Tor Network แต่ผู้ที่ต้องการการเข้ารหัสและการไม่เปิดเผยตัวตนในระดับที่สูงกว่าอาจต้องพิจารณา ใช้ VPN (เครือข่ายส่วนตัวเสมือน).

เครือข่ายทอร์

ทอร์เป็น โปรแกรมสำหรับการไม่เปิดเผยตัวตนบนอินเทอร์เน็ตในภาษารัสเซีย ซึ่งการเชื่อมต่อออนไลน์ของคุณจะถูกส่งผ่าน เครือข่ายที่เชื่อมต่อซึ่งแต่ละแห่งมีอาสาสมัครจากทั่วโลกเป็นเจ้าของ สาระสำคัญของแนวคิดนี้คือการบล็อกความสามารถในการติดตามผู้ใช้และค้นหาตำแหน่งของเขา และให้โอกาสคุณในการเยี่ยมชมไซต์ที่ถูกบล็อก:

ทอร์เบราว์เซอร์มัดเป็น แพคเกจฟรีสำหรับ Windows, Mac และ Linux ซึ่งเมื่อเปิดตัวจะเชื่อมต่อคุณกับเครือข่าย Tor โดยอัตโนมัติและยังเปิดตัว Firefox เวอร์ชันที่ออกแบบและแก้ไขเป็นพิเศษ

เมื่อแพ็คเกจถูกเปิดใช้งาน เมื่อคุณเริ่มเรียกดูเว็บไซต์ผ่าน Tor เนื้อหาทั้งหมดที่คุณเชื่อมต่อจะถูกโอนเข้ารหัสและส่งผ่านระบบเครือข่ายที่กล่าวถึงข้างต้น Tor Browser Bundle ทำงานได้อย่างมีประสิทธิภาพกับแอปพลิเคชันรับส่งข้อความ TCP ใด ๆ เข้าสู่ระบบระยะไกลและเบราว์เซอร์อื่นๆ อย่างไรก็ตาม ผลิตภัณฑ์นี้ไม่รับประกันการไม่เปิดเผยตัวตน 100% และไม่ควรใช้ดาวน์โหลดเพลงหรือภาพยนตร์ที่ผิดกฎหมาย สิ่งนี้อาจทำให้เกิดความแออัดบนเครือข่าย Tor และสร้างปัญหาให้กับผู้ใช้ที่ใช้แพ็คเกจเพื่อวัตถุประสงค์ที่เหมาะสม

โปรโตคอลที่ใช้โดยไซต์ P2P มักจะใช้ในการสแกนที่อยู่ IP และจะช่วยให้คุณทราบที่อยู่ IP ที่แท้จริงของคุณ ไม่ใช่ที่อยู่ที่สร้างโดย Tor

อย่างไรก็ตาม Tor เป็นผลิตภัณฑ์ที่ยอดเยี่ยมที่คุณสามารถใช้เพื่อไม่เปิดเผยตัวตนได้ บิวท์อิน เวอร์ชันไฟร์ฟอกซ์ตามการเผยแพร่การสนับสนุนเพิ่มเติม ( ESR) Firefox โดย Mozilla ได้รับการปรับแต่งเป็นพิเศษเพื่อเพิ่มประสิทธิภาพคุณลักษณะด้านความปลอดภัยและความเป็นส่วนตัว เพื่อให้บรรลุเป้าหมายนี้ การเข้าถึงองค์ประกอบ Components.interfaces ซึ่งสามารถใช้เพื่อระบุแพลตฟอร์มคอมพิวเตอร์ของผู้ใช้จึงถูกบล็อก ยกเว้นโปรแกรมเสริม Flash บางตัว การแคชเซสชัน SSL เป็นสิ่งต้องห้าม และการรั่วไหลของข้อมูล DNS ผ่าน WebSockets จะถูกบล็อก

ด้วยการใช้ Tor Browser Bundle คุณจะได้รับการปกป้องจากการสอดแนมออนไลน์ ( ยกเว้นผู้โจมตีที่ฉลาดแกมโกงที่สุด). แม้ว่า จัดเตรียม ไม่เปิดเผยตัวตนโดยสมบูรณ์ออนไลน์คุณจะไม่สามารถ:

หากคุณดูภาพหน้าจอด้านบน คุณจะเห็นว่าการนำทางผ่าน Tor ทำให้ที่อยู่ IP ของคุณถูกซ่อนอยู่ สามารถทำได้โดยการปิดการใช้งาน JavaScript นอกจาก เวอร์ชันที่แก้ไขแล้วเบราว์เซอร์ได้บล็อกสคริปต์ที่จำเป็นในการรวบรวมข้อมูลเกี่ยวกับระบบของคุณสำเร็จแล้ว

หากคุณต้องการลองใช้ Tor Browser Bundle และดูว่ามันซ่อนลายนิ้วมือดิจิทัลได้ดีแค่ไหน ให้ไปที่เว็บไซต์ Tor ซึ่งคุณสามารถดาวน์โหลดบันเดิลได้ และยังได้รับข้อมูลเพิ่มเติมเกี่ยวกับวิธีที่ Tor ช่วยให้คุณไม่เปิดเผยตัวตนและความปลอดภัยเมื่อทำงานบนอินเทอร์เน็ต

HMA VPN

นี่คือบริการ VPN ที่น่าประทับใจจากสหราชอาณาจักรที่ให้ผู้ใช้สามารถซ่อนที่อยู่ IP ปลดบล็อกบางไซต์ ช่องทางที่จำกัดทางภูมิศาสตร์ และเยี่ยมชมไซต์โดยไม่เปิดเผยตัวตนผ่านหนึ่งในที่อยู่ IP ส่วนตัวและไม่ระบุชื่อของบริษัทมากกว่า 50,000 รายการ:

เซิร์ฟเวอร์ 934 VPN ของ HMA ตั้งอยู่ใน 190 ประเทศ โดยใช้โปรโตคอล OpenVPN, PPTP และ L2TP เป็นซอฟต์แวร์ที่มีประโยชน์และใช้งานง่าย สิ่งที่คุณต้องทำคือสมัครรับหนึ่งในนั้น แผนภาษี: £7.99 สำหรับหนึ่งเดือน, £5.99 ต่อเดือนเป็นเวลาหกเดือน หรือ £4.99 ต่อเดือนต่อปี หลังจากนี้คุณจะต้องติดตั้งซอฟต์แวร์ ป้อนชื่อผู้ใช้และรหัสผ่านของคุณ และเชื่อมต่อกับบริการ

การทำงานหนักและการกำหนดค่าทั้งหมด VPN สำหรับการไม่เปิดเผยตัวตนออนไลน์อินเทอร์เน็ตมีให้โดยอัตโนมัติ นอกจากนี้ฟังก์ชั่นพิเศษในตัว” คู่มือความเร็ว" จะเลือกเซิร์ฟเวอร์ VPN ที่เร็วที่สุดโดยอัตโนมัติตามของคุณ สถานที่ปัจจุบันและการเชื่อมต่อ

ซอฟต์แวร์นี้พร้อมใช้งานสำหรับ Windows, Mac และ Linux หลังจากที่คุณลงทะเบียนบัญชีและชำระเงินตามแผนภาษีที่เลือกแล้ว คุณสามารถดาวน์โหลดซอฟต์แวร์ที่จำเป็นผ่านแผงควบคุม HMA:

ตัวจัดการซอฟต์แวร์ VPN มีบางส่วนอยู่ด้วย คุณสมบัติที่น่าสนใจหนึ่งในนั้นคือการทบทวนความเร็วการเชื่อมต่อ คุณยังสามารถเลือกโปรโตคอล VPN ที่คุณต้องการใช้ได้อีกด้วย หนึ่งในโปรโตคอลที่ได้รับความนิยมและเร็วที่สุดคือ OpenVPN นอกจากนี้ คุณยังสามารถตั้งค่าพารามิเตอร์ให้เปลี่ยนที่อยู่ IP แบบสุ่มทุกๆ สองสามนาทีได้

ภายในโปรแกรมประกอบด้วย ฟังก์ชั่นที่สะดวก « ผูก IP ที่ปลอดภัย" ซึ่งจะป้องกันไม่ให้แอปพลิเคชันเชื่อมต่ออินเทอร์เน็ตเมื่อ HMA VPN ไม่ทำงาน คุณสามารถเลือกเซิร์ฟเวอร์ VPN ของคุณเองได้ ประเทศที่เฉพาะเจาะจงและปรับอัตราส่วนโหลดเพื่อเชื่อมต่อกับเซิร์ฟเวอร์ VPN ที่มีผู้ใช้น้อยที่สุดและมีทรัพยากรมากขึ้นในการกำจัดของคุณ

ไซเบอร์โกสต์

VPN ซึ่งถือว่าเป็นหนึ่งในโปรแกรมที่ดีที่สุดอย่างถูกต้อง วิธีการไม่เปิดเผยตัวตนบนอินเทอร์เน็ต. CyberGhost 5.5 เพิ่งเปิดตัวเมื่อเร็วๆ นี้ ซึ่งรวมถึงสิทธิประโยชน์เพิ่มเติมมากมายที่มีใน แพ็คเกจแบบชำระเงิน. การซ่อนที่อยู่ IP ของคุณและการเข้ารหัสการเชื่อมต่อของคุณถือเป็นเรื่องปกติสำหรับทีม CyberGhost แต่พวกเขารู้สึกว่าพวกเขาสามารถทำอะไรให้คุณได้มากกว่านี้:

คุณสมบัติใหม่ ได้แก่ Ad-Blocker, การป้องกันมัลแวร์และไวรัส, การบีบอัดข้อมูล, การป้องกันการติดตาม, บังคับใช้ฟังก์ชัน HTTPS และการเข้าถึงผ่านเซิร์ฟเวอร์ที่เร็วที่สุด

คุณสมบัติการบีบอัดข้อมูลช่วยเพิ่มความเร็ว การเชื่อมต่อมือถือและยังระบุและลบเนื้อหาใดๆ ที่อำนวยความสะดวกในการรวบรวมข้อมูลเกี่ยวกับทรัพยากรที่คุณเยี่ยมชม

การบังคับให้เปลี่ยนเป็น HTTPS คือ ฟังก์ชั่นที่มีประโยชน์ซึ่ง VPN หลายตัวไม่ได้ใช้ การบังคับใช้การเชื่อมต่อที่ปลอดภัยจะทำให้คุณเพิ่มขึ้น ความปลอดภัยในการทำงานของคุณบนอินเทอร์เน็ตและลดความเสี่ยงที่ข้อมูลของคุณจะถูกขโมย:

นอกเหนือจากคุณสมบัติใหม่แล้ว CyberGhost 5.5 ยังมีอินเทอร์เฟซที่รวดเร็วและใช้งานง่ายยิ่งขึ้น การเชื่อมต่อกับเซิร์ฟเวอร์ที่อยู่นอกสหราชอาณาจักรนั้นเร็วกว่าและความเร็วในการดาวน์โหลดโดยรวมก็เร็วกว่า บริการนี้ยังมีกราฟที่มีประโยชน์ซึ่งแสดงจำนวนกรณีของการบล็อก การติดตาม และการบังคับให้เปลี่ยนไปใช้ HTTPS ที่เกิดขึ้นขณะใช้ CyberGhost

สำหรับการได้รับ ข้อมูลเพิ่มเติมเกี่ยวกับ, วิธีการรักษาความเป็นนิรนามบนอินเทอร์เน็ตและค่าใช้จ่ายของแผนต่างๆ เข้าไปที่เว็บไซต์ CyberGhost

ส่วนเสริมเบราว์เซอร์

หากการลดปริมาณการรับส่งข้อมูลไม่ใช่เรื่องใหญ่สำหรับคุณ และคุณกังวลแค่เรื่องการสอดแนมเท่านั้น ลองใช้โปรแกรมเสริมฟรีที่มีอยู่มากมายสำหรับ IE, Chrome และ Firefox

สามารถช่วยบล็อกสคริปต์และป๊อปอัปบางอย่างได้ เช่นเดียวกับระบุองค์ประกอบที่ติดตามตำแหน่งของคุณ

DoNotTrackMe/เบลอ

DoNotTrackPlus เวอร์ชันปรับปรุงที่เพิ่งเปิดตัว แต่เป็นที่รู้จักอย่างกว้างขวางอยู่แล้ว เมื่อเทียบกับ รุ่นก่อนหน้ามีการเพิ่มแพลตฟอร์มโฆษณากว่า 300 แพลตฟอร์มในบัญชีดำ รวมถึงเทคโนโลยีการติดตามมากกว่า 650 รายการ:

ส่วนเสริมนี้ใช้ได้กับ Chrome, IE, Safari และ Firefox เมื่อคุณติดตั้งส่วนขยายและรีสตาร์ทเบราว์เซอร์ ไอคอน DNTMe จะปรากฏในแถบเครื่องมือของคุณ และ DoNotTrackMe จะเริ่มบันทึกความพยายามในการติดตามกิจกรรมของคุณ

DNTMe ทำงานได้ดีควบคู่ไปกับโปรแกรมเสริมที่ติดตั้งไว้แล้ว ประสบการณ์การท่องเว็บของคุณจะไม่ช้าลง และคุณจะเห็นเนื้อหาเหมือนเดิม ยกเว้นองค์ประกอบโฆษณาบางส่วนที่ถูกติดตาม คุณจะได้รับข้อมูลเกี่ยวกับจำนวนความพยายามที่ทำและบล็อก

แอดบล็อค พลัส

อื่น ส่วนเสริมฟรีสำหรับ IE, Chrome และ Firefox ก็ถือว่าเป็นหนึ่งในสิ่งที่ดีที่สุดสำหรับ รับรองการไม่เปิดเผยตัวตนบนอินเทอร์เน็ตบล็อกฟิชชิ่งและการติดตาม และปกป้องคุณจากมัลแวร์และโฆษณาที่ไม่พึงประสงค์:

คุณสามารถเพิ่มตัวกรองสำเร็จรูปหรือใช้ตัวกรองที่กำหนดเองได้ แต่ควรระวังเมื่อใช้รายการตัวกรองที่ไม่รู้จัก เนื่องจากอาจพลาดสิ่งสำคัญไป

โนสคริปต์

ส่วนขยายสำหรับ Firefox, Seamonkey และเบราว์เซอร์อื่น ๆ จาก Mozilla นี่เป็นแพ็คเกจฟรีแบบเปิด รหัสแหล่งที่มาโดยจะบล็อก JavaScript, Java, Flash และปลั๊กอินที่ไม่ปลอดภัยอื่น ๆ ทั้งหมด เว้นแต่จะเชื่อถือได้ สามารถติดตั้ง NoScript ผ่านทางพื้นที่เก็บข้อมูลได้ ส่วนเสริมของไฟร์ฟอกซ์หรือโดยตรงจากเว็บไซต์ NoScript:

NoScript ทำหน้าที่ได้อย่างยอดเยี่ยมในการซ่อนข้อมูลเกี่ยวกับตำแหน่งและกิจกรรมของคุณจากสคริปต์ที่ขอข้อมูลดังกล่าว ส่วนขยายจะซ่อนดิจิทัลของคุณ " ลายนิ้วมือ»จากเว็บไซต์ส่วนใหญ่บนอินเทอร์เน็ตและให้บริการ การไม่เปิดเผยตัวตนและการรักษาความลับในระดับที่เหมาะสม.

บทสรุป

สมัยนี้รับไม่ได้แล้ว การไม่เปิดเผยตัวตนโดยสมบูรณ์บนอินเทอร์เน็ต. สิ่งนี้จะต้องมีเซิร์ฟเวอร์ VPN ที่ปลอดภัย จำนวนมากวิธีการบล็อกบนเบราว์เซอร์และ การตั้งค่าพิเศษระบบปฏิบัติการ.

อย่างไรก็ตาม ด้วยการใช้เครื่องมือ แพ็คเกจ และวิธีการที่ระบุไว้ข้างต้นอย่างใดอย่างหนึ่งหรือหลายอย่างรวมกัน คุณสามารถเพิ่มโอกาสที่จะไม่เปิดเผยตัวตนและพ้นสายตาของผู้โจมตีที่ติดตามกิจกรรมของบุคคลอื่นได้อย่างมาก นอกจากนี้ คุณจะปกป้องตนเองจากไวรัส มัลแวร์ และสปายแวร์จำนวนมาก

เอกสารฉบับนี้เป็นการแปลบทความ “ วิธีที่จะไม่เปิดเผยตัวตนทางออนไลน์"จัดทำโดยทีมงานโครงการที่เป็นมิตร

ดีไม่ดี

บางครั้งมันเกิดขึ้นที่เรื่องราวแฟนตาซีและสายลับไม่เพียงเป็นผลจากจินตนาการที่ไม่ดีของผู้แต่งเท่านั้น แต่ยังเป็นความจริงที่แท้จริงด้วย เมื่อไม่นานมานี้ ภาพยนตร์หวาดระแวงบางเรื่องเกี่ยวกับการสอดแนมโดยรัฐโดยรวมของบุคคลถูกมองว่าเป็นเพียงเทพนิยายอีกเรื่องหนึ่งซึ่งเป็นการเล่นตามจินตนาการของผู้แต่งและผู้เขียนบท จนกระทั่งเอ็ดเวิร์ด สโนว์เดนเปิดเผยข้อมูลเกี่ยวกับ PRISM ซึ่งเป็นโปรแกรมติดตามผู้ใช้ที่หน่วยงานความมั่นคงแห่งชาติของสหรัฐอเมริกานำมาใช้

สาเหตุที่ทำให้กังวล

หลังจากข่าวนี้ เรื่องตลกเกี่ยวกับอาการหวาดระแวงก็ไม่เกี่ยวข้องเลย และการพูดคุยเกี่ยวกับการเฝ้าระวังไม่สามารถนำมาประกอบกับจิตใจที่แตกสลายได้อีกต่อไป คำถามสำคัญเกิดขึ้น: คุณควรรู้สึกปลอดภัยเมื่อใช้อีเมลหรือสื่อสารบนโซเชียลเน็ตเวิร์กหรือการแชทหรือไม่? ท้ายที่สุดแล้ว หลายๆ คนก็ตกลงที่จะร่วมมือกับบริการพิเศษนี้ บริษัทขนาดใหญ่: Microsoft (Hotmail), Google (Google Mail), Yahoo!, Facebook, YouTube, Skype, AOL, Apple เมื่อพิจารณาว่า PRISM มุ่งเป้าไปที่การสอดแนมชาวต่างชาติเป็นหลัก และปริมาณการสนทนาทางโทรศัพท์ที่ถูกดักฟังและ อีเมลประมาณว่าสูงถึง 1.7 พันล้านต่อปี มันคุ้มค่าที่จะคิดอย่างจริงจังว่าจะปกป้องคุณอย่างไร ความเป็นส่วนตัวจากการสอดส่อง

ต

ปฏิกิริยาแรกต่อข่าวเกี่ยวกับ PRISM นั้นเหมือนกันสำหรับหลาย ๆ คน: เราจะไม่ยอมให้ตัวเองถูกตรวจสอบ เราจะติดตั้ง Tor นี่อาจเป็นวิธีการรักษาที่ได้รับความนิยมมากที่สุดซึ่งเราได้พูดคุยกันมากกว่าหนึ่งครั้งในหน้านิตยสารของเรา มันยังถูกสร้างขึ้นโดยกองทัพอเมริกัน แม้ว่าจะมีจุดประสงค์ที่ตรงกันข้ามกันโดยสิ้นเชิงก็ตาม นั่นคือการประชด ผู้ใช้ใช้งานซอฟต์แวร์ Tor บนเครื่องซึ่งทำงานเป็นพร็อกซี โดยจะ “เจรจา” กับโหนดเครือข่ายอื่นและสร้างห่วงโซ่ซึ่งการรับส่งข้อมูลที่เข้ารหัสจะถูกส่งผ่าน หลังจากนั้นสักพัก โซ่จะถูกสร้างขึ้นใหม่และมีการใช้โหนดอื่นๆ ในนั้น เพื่อซ่อนข้อมูลเกี่ยวกับเบราว์เซอร์และระบบปฏิบัติการที่ติดตั้งจากการสอดรู้สอดเห็น Tor มักจะใช้ร่วมกับ Privoxy ซึ่งเป็นพร็อกซีที่ไม่ใช่แคชที่ปรับเปลี่ยนส่วนหัว HTTP และข้อมูลเว็บ ช่วยให้คุณสามารถรักษาความเป็นส่วนตัวและกำจัด โฆษณาที่น่ารำคาญ. เพื่อหลีกเลี่ยงการปีนเขา ไฟล์การกำหนดค่าและอย่าแก้ไขการตั้งค่าทั้งหมดด้วยตนเอง มีเชลล์ GUI ที่ยอดเยี่ยม - Vidalia พร้อมใช้งานสำหรับทุกระบบปฏิบัติการและช่วยให้คุณเปิดประตูสู่โลกที่ไม่เปิดเผยตัวตนบนพีซีของคุณได้ภายในไม่กี่นาที นอกจากนี้ นักพัฒนายังพยายามทำให้ทุกอย่างง่ายขึ้นมากที่สุดเท่าที่จะเป็นไปได้ โดยอนุญาตให้ผู้ใช้ติดตั้ง Tor, Vidalia และ Firefox เวอร์ชันพกพาพร้อมส่วนเสริมความปลอดภัยต่างๆ ได้ในคลิกเดียว เพื่อการสื่อสารที่ปลอดภัย มีระบบส่งข้อความแบบไม่ระบุชื่อแบบกระจายอำนาจ - TorChat หากต้องการเปลี่ยนเส้นทางการรับส่งข้อมูล TCP/IP และ DNS ทั้งหมดอย่างปลอดภัย โดยไม่ระบุชื่อ และโปร่งใสผ่านเครือข่าย Tor anonymizer ให้ใช้ยูทิลิตี้ Tortilla โปรแกรมนี้ช่วยให้คุณสามารถเรียกใช้ซอฟต์แวร์ใด ๆ บนคอมพิวเตอร์ Windows โดยไม่เปิดเผยตัวตน แม้ว่าจะไม่รองรับ SOCKS หรือพรอกซี HTTP ซึ่งก่อนหน้านี้แทบจะเป็นไปไม่ได้เลยที่จะทำใน Windows นอกจากนี้ สำหรับชุดค่าผสม Tor + Vidalia + Privoxy มาตรฐาน ยังมีทางเลือกที่คุ้มค่า - Advanced Onion Router bit.ly/ancXHz ซึ่งเป็นไคลเอนต์แบบพกพาสำหรับ "การกำหนดเส้นทางหัวหอม" สำหรับผู้ที่กังวลเป็นพิเศษเกี่ยวกับความปลอดภัย มีการแจกจ่าย Live CD ที่ได้รับการกำหนดค่าทันทีเพื่อส่งการรับส่งข้อมูลทั้งหมดผ่าน Tor - bit.ly/e1siH6

วัตถุประสงค์หลักของ Tor คือการท่องเว็บโดยไม่ระบุชื่อบวกกับความสามารถในการสร้างบริการที่ไม่ระบุชื่อ จริงอยู่ที่คุณต้องจ่ายค่าปกปิดตัวตนด้วยความรวดเร็ว

ไอ2พี

นอกเหนือจาก “การกำหนดเส้นทางหัวหอม” แล้ว ยังมีการกำหนดเส้นทาง “กระเทียม” ที่ใช้ใน I2P อีกด้วย Tor และ I2P แม้ว่าจะมีรูปลักษณ์ค่อนข้างคล้ายกัน แต่ส่วนใหญ่ใช้แนวทางที่ตรงข้ามกัน ใน Tor นั้น ห่วงโซ่ของโหนดจะถูกสร้างขึ้นเพื่อใช้ในการส่งและรับการรับส่งข้อมูล ในขณะที่อุโมงค์ "ขาเข้า" และ "ขาออก" ของ I2P ถูกใช้ ดังนั้นคำขอและการตอบกลับจึงผ่านโหนดที่แตกต่างกัน อุโมงค์เหล่านี้จะถูกสร้างขึ้นใหม่ทุก ๆ สิบนาที “การกำหนดเส้นทางกระเทียม” หมายความว่าข้อความ (“กระเทียม”) สามารถประกอบด้วย “กานพลู” จำนวนมาก - ข้อความที่มีรูปแบบสมบูรณ์พร้อมข้อมูลเกี่ยวกับการจัดส่ง “กระเทียม” หนึ่งอันในขณะที่ก่อตัวสามารถมี “กานพลู” ได้หลายกลีบบางส่วนอาจเป็นของเราและบางส่วนอาจอยู่ระหว่างการขนส่ง ไม่ว่า “กานพลู” ใน “กระเทียม” นี้หรือนั่นจะเป็นข้อความของเรา หรือเป็นข้อความส่งผ่านของคนอื่นที่ส่งผ่านเรา มีเพียงผู้สร้าง “กระเทียม” เท่านั้นที่รู้

งานหลักของ I2P ซึ่งแตกต่างจาก Tor คือการโฮสต์บริการโดยไม่ระบุชื่อ และไม่ให้การเข้าถึงเครือข่ายทั่วโลกโดยไม่ระบุชื่อ นั่นคือการโฮสต์เว็บไซต์บนเครือข่าย ซึ่งในคำศัพท์ I2P เรียกว่า eepsites

ซอฟต์แวร์ I2P จำเป็นต้องติดตั้ง Java ไว้ล่วงหน้า การจัดการทั้งหมดดำเนินการผ่านเว็บอินเตอร์เฟส ซึ่งอยู่ที่ 127.0.0.1:7657 หลังจากดำเนินการที่จำเป็นทั้งหมดแล้ว คุณต้องรอสองสามนาทีจนกระทั่งเครือข่ายได้รับการกำหนดค่า และคุณสามารถใช้งานได้ทั้งหมด บริการที่ซ่อนอยู่. ใน ในกรณีนี้เราได้รับ การเข้าถึงแบบไม่ระบุชื่อไปยังเครือข่าย I2P นั่นคือ ไปยังทรัพยากรทั้งหมดในโดเมน .i2p หากคุณต้องการเข้าถึงเครือข่ายทั่วโลก เพียงตั้งค่าการใช้พร็อกซีเซิร์ฟเวอร์ 127.0.0.1:4444 ในการตั้งค่าเบราว์เซอร์ การออกจาก I2P ไปยังเครือข่ายทั่วโลกนั้นดำเนินการผ่านเกตเวย์บางตัว (เรียกว่า outproxy) ดังที่คุณเข้าใจ ในกรณีนี้คุณไม่สามารถนับความเร็วที่ยอดเยี่ยมได้ นอกจากนี้ยังไม่มีการรับประกันว่าจะไม่มีใครดักฟังการรับส่งข้อมูลของคุณบนเกตเวย์ดังกล่าว การโฮสต์ทรัพยากรที่ไม่ระบุตัวตนของคุณบนเครือข่าย I2P ปลอดภัยหรือไม่ ไม่มีใครสามารถรับประกันความปลอดภัยได้ 100% ที่นี่ หากทรัพยากรมีช่องโหว่การระบุตำแหน่งที่แท้จริงก็ไม่ใช่เรื่องยาก

Obfsproxy

ในหลายประเทศ เช่น จีน อิหร่าน ผู้ให้บริการกำลังต่อสู้กับการใช้ Tor อย่างแข็งขัน โดยใช้ DPI (การตรวจสอบแพ็คเก็ตเชิงลึก) กรองโดย คำหลักการเลือกบล็อกและวิธีการอื่นๆ เพื่อหลีกเลี่ยงการเซ็นเซอร์ torproject ได้เปิดตัวเครื่องมือพิเศษ obfsproxy bit.ly/z4huoD ซึ่งจะแปลงการรับส่งข้อมูลระหว่างไคลเอนต์และบริดจ์ในลักษณะที่ทำให้ผู้ให้บริการดูไม่เป็นอันตรายโดยสิ้นเชิง

GNUnet

แล้วการแบ่งปันไฟล์ที่ปลอดภัยและไม่เปิดเผยตัวตนล่ะ? เพื่อจุดประสงค์นี้ คุณสามารถใช้ความช่วยเหลือจาก GNUnet bit.ly/hMnQsu ซึ่งเป็นเฟรมเวิร์กสำหรับจัดระเบียบเครือข่าย P2P ที่ปลอดภัย ซึ่งไม่ต้องการบริการแบบรวมศูนย์หรือบริการ "ที่เชื่อถือได้" อื่นใด เป้าหมายหลักของโครงการคือการสร้างระบบการแลกเปลี่ยนข้อมูลที่เชื่อถือได้ มีการกระจายอำนาจ และไม่เปิดเผยตัวตน โหนดเครือข่ายทั้งหมดทำหน้าที่เป็นเราเตอร์ เข้ารหัสการเชื่อมต่อกับโหนดอื่นๆ และรักษาระดับการโหลดบนเครือข่ายให้คงที่ เช่นเดียวกับโซลูชันอื่นๆ โหนดที่เข้าร่วมในเครือข่ายจะได้รับบริการเพิ่มเติมอีกมากมาย ลำดับความสำคัญสูง. ในการระบุอ็อบเจ็กต์และบริการ ระบบจะใช้ URI ที่ดูเหมือน gnunet://module/identifier โดยที่ module คือชื่อของโมดูลเครือข่าย และ identifier คือแฮชเฉพาะที่ระบุอ็อบเจ็กต์นั้นเอง คุณสมบัติที่น่าสนใจคือความสามารถในการกำหนดค่าระดับของการไม่เปิดเผยตัวตน: จากศูนย์ (ไม่ระบุชื่อ) ไปจนถึงอนันต์ (ค่าเริ่มต้นคือหนึ่ง) สำหรับ โอนอย่างปลอดภัยไฟล์ทั้งหมดได้รับการเข้ารหัสโดยใช้ ECRS (การเข้ารหัสสำหรับการแชร์ไฟล์แบบต้านทานการเซ็นเซอร์ - การเข้ารหัสสำหรับการแชร์ไฟล์แบบต้านทานการเซ็นเซอร์) GNUnet สามารถขยายได้และสามารถสร้างแอปพลิเคชัน P2P ใหม่ได้ นอกจากการแชร์ไฟล์ (บริการยอดนิยม) แล้ว ยังมีบริการทางเลือก: แชทง่ายๆซึ่งขณะนี้อยู่ในสถานะ half-dead เช่นเดียวกับ DNS แบบกระจาย ตามปกติแล้ว คุณจะต้องจ่ายเงินสำหรับการไม่เปิดเผยตัวตน: เวลาแฝงสูง ความเร็วต่ำ และการใช้ทรัพยากรที่ค่อนข้างสูง (ซึ่งเป็นเรื่องปกติสำหรับเครือข่ายแบบกระจายอำนาจทั้งหมด) แถมยังมีปัญหาอีกด้วย ความเข้ากันได้แบบย้อนหลังระหว่าง รุ่นที่แตกต่างกันกรอบ.

คืนค่าแชร์

RestroShare bit.ly/cndPfx เป็นโปรแกรมข้ามแพลตฟอร์มแบบเปิดสำหรับการสร้างเครือข่ายแบบกระจายอำนาจตามหลักการ F2F (Friend To Friend) โดยใช้ GPG ปรัชญาหลักคือการแชร์ไฟล์และสื่อสารเฉพาะกับเพื่อนที่เชื่อถือได้เท่านั้น ไม่ใช่ทั้งเครือข่าย ซึ่งเป็นเหตุผลว่าทำไมจึงมักถูกจัดประเภทเป็น darknet หากต้องการสร้างการเชื่อมต่อกับเพื่อน ผู้ใช้จะต้องสร้างคู่คีย์ GPG โดยใช้ RetroShare (หรือเลือกคู่ที่มีอยู่) หลังจากการรับรองความถูกต้องและการแลกเปลี่ยนคีย์แบบอสมมาตร การเชื่อมต่อ SSH จะถูกสร้างขึ้นโดยใช้ OpenSSL สำหรับการเข้ารหัส เพื่อนของเพื่อนสามารถเห็นกันได้ (หากผู้ใช้เปิดใช้งานฟีเจอร์นี้) แต่ไม่สามารถเชื่อมต่อได้ นี่คือวิธีที่ปรากฎ เครือข่ายสังคม:) แต่คุณสามารถค้นหาโฟลเดอร์ระหว่างเพื่อนได้ มีบริการสื่อสารออนไลน์หลายอย่าง: แชทส่วนตัว, เมล, ฟอรั่ม (ทั้งแบบไม่ระบุชื่อและมีการตรวจสอบสิทธิ์ขั้นพื้นฐาน) แชทด้วยเสียง(ปลั๊กอิน VoIP) ช่องเช่น IRC

ราสเบอร์รี่ปี่

คุณอาจสงสัยว่า Raspberry Pi เกี่ยวอะไรกับมัน? เรากำลังพูดถึงการไม่เปิดเผยตัวตน และแม้ว่าอุปกรณ์ขนาดเล็กนี้จะช่วยให้บรรลุความเป็นนิรนามนี้ได้ สามารถใช้เป็นเราเตอร์/ไคลเอนต์ ให้คุณเข้าถึงเครือข่าย Tor/I2P หรือ VPN ที่ไม่เปิดเผยตัวตน นอกจากนี้ยังมีข้อดีอีกประการหนึ่ง ใน เครือข่ายกระจายอำนาจคุณสามารถเข้าถึงทรัพยากรอินทราเน็ตด้วยความเร็วที่ยอมรับได้ก็ต่อเมื่อคุณใช้งานอยู่ตลอดเวลา ตัวอย่างเช่น ใน I2P ความน่าเชื่อถือของ "เราเตอร์กระเทียม" อื่นๆ ในโหนดดังกล่าวจะมากกว่า และความเร็วก็จะสูงขึ้นตามไปด้วย การให้คอมพิวเตอร์ของคุณเปิดอยู่ตลอดเวลาเพื่อจุดประสงค์นี้หรือเริ่มต้นเซิร์ฟเวอร์แยกต่างหากนั้นไม่สมเหตุสมผล แต่ก็ไม่ใช่เรื่องน่าละอายที่จะใช้จ่ายเพียง $30 กับมัน ใน ชีวิตประจำวันมันจะสามารถใช้งานได้ การเชื่อมต่อปกติและเมื่อคุณต้องการออนไลน์โดยไม่เปิดเผยตัวตน คุณเพียงแค่ปล่อยให้การรับส่งข้อมูลทั้งหมดผ่านอุปกรณ์ขนาดเล็ก และไม่ต้องกังวลกับการตั้งค่าใดๆ ต้องบอกว่าจนกระทั่งเมื่อไม่นานมานี้ไม่มีประเด็นในการติดตั้งซอฟต์แวร์ I2P ที่เขียนด้วย Java บน Blackberry เครื่อง Java ที่ใช้ทรัพยากรมากมี RAM มาตรฐาน 256 MB ไม่เพียงพอ ด้วยการเปิดตัว Raspberry Pi รุ่น B ซึ่งมีความจุ 512 MB อยู่แล้ว สิ่งนี้จึงเป็นไปได้ทีเดียว มาดูประเด็นหลักที่เกี่ยวข้องกับการติดตั้งกันดีกว่า สมมติว่าเราใช้ Raspbian ก่อนอื่นมาอัปเดตกันก่อน:

อัปเดต Sudo apt-get; sudo apt-get dist-อัปเกรด

จากนั้นเราจะติดตั้ง Java แต่ไม่ใช่แพ็คเกจมาตรฐาน แต่เป็นเวอร์ชันพิเศษที่ปรับแต่งมาโดยเฉพาะ โปรเซสเซอร์ ARM, -bit.ly/13Kh9TN (ตามแบบฝึกหัดแสดงให้เห็นว่า อันมาตรฐานจะกินหน่วยความจำทั้งหมด) ดาวน์โหลดและติดตั้ง:

Sudo tar zxvf jdk-8-ea-b97-linux-arm-vfp-hflt-03_jul_2013.tar.gz -C /usr/local/java ส่งออก PATH=$PATH:/usr/local/java/bin

จากนั้นดาวน์โหลดและติดตั้ง I2P:

ซีดี ~ mkdir i2pbin ซีดี i2pbin wget http://mirror.i2p2.de/i2pinstall_0.9.7.jar java -jar i2pinstall_0.9.7.jar -console

หากต้องการเปลี่ยน Raspberry ให้เป็นเราเตอร์ I2P คุณต้องใช้เวทย์มนตร์เล็กน้อยกับการกำหนดค่า ไปที่ ~/.i2p และเริ่มแก้ไขไฟล์ client.config ที่นั่นเราจำเป็นต้องแสดงความคิดเห็นในบรรทัด

ClientApp.0.args=7657::1,127.0.0.1 ./webapps/

และไม่แสดงความคิดเห็น

ClientApp.0.args=7657 0.0.0.0 ./webapps/

จากนั้นในไฟล์ i2ptunnel.config ให้แทนที่ที่อยู่ในบรรทัด

Tunnel.0.interface=127.0.0.1 tunnel.6.interface=127.0.0.1

ถึง 0.0.0.0 จากนั้นเราสามารถเริ่มเราเตอร์ I2P ได้โดยการรัน:

ซีดี ~/i2pbin ./runplain.sh

สามารถเพิ่มลงใน crontab ได้ บรรทัดต่อไปนี้เพื่อให้ซอฟต์แวร์ถูกยกขึ้นโดยอัตโนมัติเมื่อระบบเริ่มทำงานหรือหลังจากเกิดข้อขัดข้อง:

0 * * * * /home/pi/i2pbin/runplain.sh @reboot /home/pi/i2pbin/runplain.sh

สิ่งที่เหลืออยู่คือการจัดระเบียบ การเข้าถึงระยะไกลไปยังอุปกรณ์ วิธีที่ดีที่สุด- ใช้การส่งต่อพอร์ตแบบไดนามิกผ่าน SSH ในการดำเนินการนี้ คุณเพียงแค่ต้องตั้งค่าอุโมงค์ I2P ในการตั้งค่า ซึ่งจะชี้ไปที่พอร์ตที่ 22 เครื่องท้องถิ่น. ในทำนองเดียวกัน คุณสามารถเปลี่ยน Pi ให้เป็นได้ VPN ที่ไม่ระบุตัวตน(คุณสามารถดูวิธีการได้ที่นี่ -http://bit.ly/11Rnx8V) หรือเชื่อมต่อกับ Tor (คู่มือวิดีโอที่ยอดเยี่ยมเกี่ยวกับเรื่องนี้ http://bit.ly/12RjOU9) หรือคุณสามารถคิดวิธีใช้อุปกรณ์เพื่อการเดินทางโดยไม่ระบุชื่อบนอินเทอร์เน็ตของคุณเองได้

ไมโครติก

ในความเป็นจริง Raspberry Pi ไม่ใช่อุปกรณ์ขนาดเล็กเพียงตัวเดียวที่คุณสามารถจัดการการเข้าถึงเครือข่ายโดยไม่ระบุชื่อได้ ทางเลือกที่คุ้มค่าคือเราเตอร์จาก บริษัท MikroTik ของลัตเวียซึ่งผลิต อุปกรณ์เครือข่ายและซอฟต์แวร์สำหรับมัน อุปกรณ์ดังกล่าวจะมีค่าใช้จ่ายเพิ่มขึ้นเล็กน้อย แต่จะต้องยุ่งยากน้อยลงในการตั้งค่า ผลิตภัณฑ์ของ RouterOS ประกอบด้วย: ระบบปฏิบัติการบน บนพื้นฐานลินุกซ์ออกแบบมาเพื่อการติดตั้งบนเราเตอร์ฮาร์ดแวร์ MikroTik RouterBOARD ตัวเลือกต่างๆแพลตฟอร์ม RouterBOARD ช่วยให้คุณสามารถแก้ไขปัญหาเครือข่ายต่างๆ ได้ ตั้งแต่การสร้างจุดเชื่อมต่อแบบธรรมดาไปจนถึงเราเตอร์ที่มีประสิทธิภาพ แม้ว่าจะมีขั้วต่อสายไฟ อุปกรณ์เกือบทั้งหมดก็สามารถจ่ายไฟโดยใช้ PoE ได้ ข้อดีอย่างมากคือความพร้อมใช้งานของเอกสารที่ดี http://bit.ly/jSN4FL ซึ่งอธิบายรายละเอียดอย่างมากว่าคุณสามารถสร้างเราเตอร์ความปลอดภัยโดยใช้ RouterBOARD4xx ได้อย่างไรโดยการเชื่อมต่อกับเครือข่าย Tor เราจะไม่พูดถึงเรื่องนี้ทุกอย่างอธิบายไว้อย่างละเอียด

วีพีพีเอ็น

เมื่อพูดถึงความเป็นส่วนตัวและการไม่เปิดเผยตัวตนบนอินเทอร์เน็ต เราไม่สามารถเพิกเฉยต่อการใช้ VPN เพื่อวัตถุประสงค์เหล่านี้ได้ เราได้บอกคุณไปแล้วถึงวิธีการตั้งค่าเซิร์ฟเวอร์ VPN ของคุณเองใน Amazon cloud bit.ly/16E8nmJ เราได้ดูรายละเอียดการติดตั้งและ การปรับแต่งอย่างละเอียดโอเพ่น VPN คุณสามารถดูทฤษฎีที่จำเป็นทั้งหมดได้ในบทความเหล่านี้ อย่างไรก็ตาม ฉันขอเตือนคุณอีกครั้งว่า VPN ไม่ใช่ยาครอบจักรวาล ประการแรก อาจมีสถานการณ์ที่การรับส่งข้อมูลสามารถ "รั่วไหล" ผ่านการเชื่อมต่อ VPN และประการที่สอง ในเครือข่ายที่ใช้โปรโตคอล PPTP โอกาสที่แท้จริงถอดรหัสข้อมูลที่ดักจับ (“เช่น VPN ที่ไม่ปลอดภัย,” ][Aker #170) ดังนั้นคุณไม่ควรเชื่อในความปลอดภัยที่สมบูรณ์เมื่อใช้เครือข่ายส่วนตัวเสมือน

สรุป

นี่เป็นเพียงโซลูชันยอดนิยมที่ช่วยให้คุณปกป้องความเป็นส่วนตัวของคุณจากการสอดรู้สอดเห็นได้อย่างน้อย พี่ชาย. บางทีในอนาคตอันใกล้นี้เทคโนโลยีใหม่อาจปรากฏขึ้นหรือเราทุกคนจะใช้หนึ่งในเทคโนโลยีที่พูดคุยกันในวันนี้ ใครจะรู้... ไม่ว่าจะเป็นอะไรก็ตาม สิ่งสำคัญคือต้องจำไว้เสมอว่าไม่มีวิธีแก้ปัญหาใดที่สามารถรับประกันความปลอดภัยได้ 100% ดังนั้นการติดตั้ง Tor, I2P หรือสิ่งอื่นใดจึงไม่รู้สึกปลอดภัยอย่างสมบูรณ์ - หลายคนจ่ายเงินให้กับความรู้สึกปลอดภัยที่ผิดพลาดแล้ว