ครั้งสุดท้าย เราดูมาแล้ว แต่คราวนี้ฉันจะบอกคุณว่าต้องทำอย่างไร ลบขยะคอมพิวเตอร์ ด้วยตนเองโดยใช้ เครื่องมือวินโดวส์ และโปรแกรมต่างๆ

1. ก่อนอื่น มาดูกันว่าขยะถูกเก็บไว้ที่ไหนในระบบปฏิบัติการ

ในวินโดวส์ XP

เราเข้าไปและลบทุกอย่างในโฟลเดอร์: ไฟล์ชั่วคราวหน้าต่าง:

- C:\Documents and Settings\username\Local Settings\History

- C:\Windows\Temp

- C:\Documents and Settings\username\Local Settings\Temp

- C:\Documents and Settings\Default User\Local Settings\History

สำหรับ Windows 7 และ 8

ไฟล์ชั่วคราวของ Windows:

- C:\Windows\Temp

- C:\Users\ชื่อผู้ใช้\AppData\Local\Temp

- C:\Users\ผู้ใช้ทั้งหมด\TEMP

- C:\Users\ผู้ใช้ทั้งหมด\TEMP

- C:\Users\Default\AppData\Local\Temp

แคชของเบราว์เซอร์

แคชโอเปร่า:

- C:\users\ชื่อผู้ใช้\AppData\Local\Opera\Opera\cache\

แคชของ Mozilla:

- C:\Users\ชื่อผู้ใช้\AppData\Local\Mozilla\Firefox\Profiles\ โฟลเดอร์\แคช

แคชของ Google Chrome:

- C:\Users\ชื่อผู้ใช้\AppData\Local\Bromium\ข้อมูลผู้ใช้\ค่าเริ่มต้น\แคช

- C:\Users\User\AppData\Local\Google\Chrome\User Data\Default\Cache

หรือกรอกที่อยู่ โครเมี่ยม: // รุ่น /และดูเส้นทางไปยังโปรไฟล์ จะมีโฟลเดอร์อยู่ที่นั่น แคช

ไฟล์อินเทอร์เน็ตชั่วคราว:

- C: \ Users \ ชื่อผู้ใช้ \ AppData \ Local \ Microsoft \ Windows \ ไฟล์อินเทอร์เน็ตชั่วคราว \

เอกสารล่าสุด:

- C:\Users\ชื่อผู้ใช้\AppData\Roaming\Microsoft\Windows\Recent\

บางโฟลเดอร์อาจถูกซ่อนไว้ แอบมอง- เพื่อแสดงให้พวกเขาเห็นว่าคุณต้องการ

2. ทำความสะอาดดิสก์จากไฟล์ชั่วคราวและไฟล์ที่ไม่ได้ใช้

เครื่องมือล้างข้อมูลบนดิสก์มาตรฐาน

1. ไปที่ “Start” -> “All Programs” -> “Accessories” -> “System Tools” และเปิดโปรแกรม “Disk Cleanup”

2. เลือกดิสก์ที่จะล้าง:

กระบวนการสแกนดิสก์จะเริ่มขึ้น...

3. หน้าต่างจะเปิดขึ้นพร้อมข้อมูลเกี่ยวกับจำนวนพื้นที่ที่ไฟล์ชั่วคราวครอบครอง:

ทำเครื่องหมายที่ช่องถัดจากพาร์ติชันที่คุณต้องการล้างแล้วคลิกตกลง

4. แต่นี่ ยังไม่ทั้งหมด- หากคุณไม่ได้ติดตั้ง Windows 7 บน ดิสก์เปล่าและนอกเหนือจากระบบปฏิบัติการที่ติดตั้งไว้ก่อนหน้านี้ คุณอาจมีโฟลเดอร์ที่ใช้พื้นที่มาก เช่น Windows.old หรือ $WINDOWS~Q.

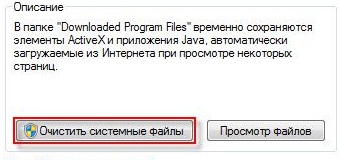

นอกจากนี้ การลบออกก็อาจสมเหตุสมผลเช่นกัน จุดควบคุมการกู้คืนระบบ (ยกเว้นอันสุดท้าย) หากต้องการดำเนินการนี้ ให้ทำซ้ำขั้นตอนที่ 1-3 แต่คราวนี้คลิก "ล้างไฟล์ระบบ":

5. หลังจากทำตามขั้นตอนที่อธิบายไว้ในขั้นตอนที่ 2 หน้าต่างเดียวกันจะเปิดขึ้น แต่แท็บ "ขั้นสูง" จะปรากฏขึ้นที่ด้านบน ไปที่มัน.

ในส่วน "การคืนค่าระบบและ การคัดลอกเงา» คลิก "ล้าง"

3. ไฟล์ pagefile.sys และ hiberfil.sys

ไฟล์อยู่ในรูท ดิสก์ระบบและใช้พื้นที่ค่อนข้างมาก

1. ไฟล์ pagefile.sys คือ ไฟล์สลับระบบ(หน่วยความจำเสมือน) คุณไม่สามารถลบได้ (ไม่แนะนำให้ลดขนาดลง) แต่คุณสามารถและจำเป็นต้องย้ายไปยังดิสก์อื่นด้วยซ้ำ

ทำได้ง่ายมาก เปิด "แผงควบคุม - ระบบและความปลอดภัย - ระบบ" เลือก " ตัวเลือกเพิ่มเติม System" ในส่วน "Performance" คลิก "Options" สลับไปที่แท็บ "Advanced" (หรือกดปุ่มผสม win + R คำสั่ง run จะเปิดขึ้นและพิมพ์ SystemPropertiesAdvanced ที่นั่น) และใน " หน่วยความจำเสมือน» คลิก "แก้ไข" คุณสามารถเลือกตำแหน่งของไฟล์เพจจิ้งและขนาดของไฟล์ได้ (ฉันแนะนำให้ปล่อย "ขนาดตามที่ระบบเลือก")

4. การลบโปรแกรมที่ไม่จำเป็นออกจากดิสก์

วิธีที่ดีในการเพิ่มพื้นที่ว่างในดิสก์ (และเพิ่มประสิทธิภาพของระบบเป็นโบนัสเพิ่มเติม) คือการลบโปรแกรมที่คุณไม่ได้ใช้

ไปที่แผงควบคุมแล้วเลือก “ถอนการติดตั้งโปรแกรม” รายการจะปรากฏขึ้นซึ่งคุณสามารถเลือกโปรแกรมที่คุณต้องการลบแล้วคลิก "ลบ"

5. การจัดเรียงข้อมูล

การจัดเรียงข้อมูล ฮาร์ดไดรฟ์ดำเนินการโดยโปรแกรมจัดเรียงข้อมูลช่วยให้คุณสามารถจัดระเบียบเนื้อหาของคลัสเตอร์นั่นคือย้ายเนื้อหาเหล่านั้นบนดิสก์เพื่อให้คลัสเตอร์ที่มีไฟล์เดียวกันถูกวางตามลำดับและคลัสเตอร์ว่างจะรวมกัน สิ่งนี้นำไปสู่ เพื่อเพิ่มความเร็วเข้าถึงไฟล์และทำให้ประสิทธิภาพของคอมพิวเตอร์เพิ่มขึ้นซึ่ง ในระดับสูง การกระจายตัวดิสก์อาจกลายเป็น ค่อนข้างชัดเจน. โปรแกรมมาตรฐาน Disk Defragmenter อยู่ที่: Start>All Programs>Accessories>Utilities>Disk Defragmenter

หน้าตาโปรแกรมจะเป็นแบบนี้ครับ ซึ่งคุณสามารถ วิเคราะห์ดิสก์ โดยที่โปรแกรมจะแสดงไดอะแกรมของการแตกแฟรกเมนต์ของดิสก์ และบอกคุณว่าคุณจำเป็นต้องจัดเรียงข้อมูลหรือไม่ คุณยังสามารถกำหนดเวลาว่าจะจัดเรียงข้อมูลบนดิสก์เมื่อใด ซึ่งเป็นโปรแกรมที่ติดมากับ Windows ก็มีเช่นกัน แต่ละโปรแกรมตัวอย่างเช่น การจัดเรียงข้อมูลบนดิสก์ ซึ่งคุณสามารถดาวน์โหลดได้ที่นี่:

อินเทอร์เฟซของมันยังค่อนข้างเรียบง่าย

นี่คือข้อดีเหนือโปรแกรมมาตรฐาน:

- การวิเคราะห์ก่อนการจัดเรียงข้อมูลบนดิสก์ทำการวิเคราะห์ดิสก์ก่อนทำการจัดเรียงข้อมูล หลังจากการวิเคราะห์ กล่องโต้ตอบจะแสดงขึ้นพร้อมกับไดอะแกรมที่แสดงเปอร์เซ็นต์ของไฟล์และโฟลเดอร์ที่กระจัดกระจายบนดิสก์และคำแนะนำสำหรับการดำเนินการ ขอแนะนำให้ทำการวิเคราะห์อย่างสม่ำเสมอ และจัดเรียงข้อมูลตามคำแนะนำที่เหมาะสมจากโปรแกรมจัดเรียงข้อมูลบนดิสก์เท่านั้น ขอแนะนำให้ทำการวิเคราะห์ดิสก์อย่างน้อยสัปดาห์ละครั้ง หากความจำเป็นในการจัดเรียงข้อมูลเกิดขึ้นไม่บ่อยนัก สามารถเพิ่มช่วงเวลาการวิเคราะห์ดิสก์เป็นหนึ่งเดือนได้

- การวิเคราะห์หลังจากเพิ่มไฟล์จำนวนมากหลังจากเพิ่มไฟล์หรือโฟลเดอร์จำนวนมาก ดิสก์อาจมีการกระจัดกระจายมากเกินไป ดังนั้นในกรณีเช่นนี้ ขอแนะนำให้วิเคราะห์ดิสก์เหล่านั้น

- ตรวจสอบความพร้อมอย่างน้อย 15% พื้นที่ว่างบนดิสก์หากต้องการจัดเรียงข้อมูลอย่างสมบูรณ์และถูกต้องโดยใช้ Disk Defragmenter ดิสก์ต้องมีพื้นที่ว่างอย่างน้อย 15% ตัวจัดเรียงข้อมูลบนดิสก์ใช้โวลุ่มนี้เป็นพื้นที่ในการจัดเรียงแฟรกเมนต์ของไฟล์ หากจำนวนน้อยกว่า 15% ของพื้นที่ว่าง ตัวจัดเรียงข้อมูลบนดิสก์จะทำการจัดเรียงข้อมูลเพียงบางส่วนเท่านั้น ให้เป็นอิสระ เตียงเสริมบนดิสก์ ให้ลบ ไฟล์ที่ไม่จำเป็นหรือย้ายไปยังไดรฟ์อื่น

- การจัดเรียงข้อมูลหลังการติดตั้ง ซอฟต์แวร์หรือ การติดตั้งวินโดวส์ การจัดเรียงข้อมูลไดรฟ์หลังจากติดตั้งซอฟต์แวร์หรือหลังจากดำเนินการอัปเดตหรือ ติดตั้งใหม่ทั้งหมดหน้าต่าง ไดรฟ์มักจะกระจัดกระจายหลังจากติดตั้งซอฟต์แวร์ ดังนั้นการเรียกใช้ Disk Defragmenter จึงสามารถช่วยให้มั่นใจได้ ประสิทธิภาพสูงสุดระบบไฟล์

- ประหยัดเวลาในการจัดเรียงข้อมูลบนดิสก์คุณสามารถประหยัดเวลาในการจัดเรียงข้อมูลได้หากคุณลบออกจากคอมพิวเตอร์ก่อนเริ่มดำเนินการ ไฟล์ขยะและยังแยกออกจากการพิจารณาไฟล์ระบบ pagefile.sys และ hiberfil.sys ซึ่งระบบใช้เป็นไฟล์ชั่วคราว ไฟล์บัฟเฟอร์ และถูกสร้างขึ้นใหม่เมื่อเริ่มต้นเซสชัน Windows แต่ละเซสชัน

6. ลบสิ่งที่ไม่จำเป็นออกจากการเริ่มต้น

7. ลบทุกสิ่งที่ไม่จำเป็นออก

ฉันคิดว่าคุณรู้ด้วยตัวเองว่าคุณไม่ต้องการอะไรบนเดสก์ท็อป และคุณสามารถอ่านวิธีการใช้งานได้ , มาก ขั้นตอนสำคัญดังนั้นอย่าลืมมัน!

ใครโทรมาจาก. หมายเลขที่ไม่รู้จักแล้วส่งเสียงใส่โทรศัพท์เหรอ? “ลีน่าแห่งมอร์ดอร์” ที่ปรากฏในสมุดโทรศัพท์หลังงานปาร์ตี้วันเสาร์คือใคร? ใส่ 10 ตัวเลขสุดท้ายหมายเลขโทรศัพท์ในแถบค้นหาบน Facebook และมีแนวโน้มว่าคุณจะพบคำตอบ ตามค่าเริ่มต้น ผู้ใช้ทุกคนจะสามารถค้นหาบุคคลด้วยหมายเลขโทรศัพท์ได้

หากคุณไม่ต้องการให้เคล็ดลับนี้เกิดขึ้นกับคุณ ให้เปลี่ยนของคุณ การตั้งค่าความเป็นส่วนตัว.

2. ปิดการใช้งานสถานะ “ดูแล้ว” ในข้อความ

คุณลักษณะนี้ทำลายความสัมพันธ์และชีวิต! แน่นอนว่าใครจะชอบเมื่อคนที่เลือกเป็นการส่วนตัวถูกเพิกเฉยอย่างเปิดเผย? ภาพตลกและข่าวสำคัญ

หากคุณไม่ใช่หนึ่งในผู้ที่สามารถฝากข้อความจากคนรู้จักอย่างใจเย็นโดยไม่ได้รับคำตอบ ให้ใช้ส่วนขยายเบราว์เซอร์ โดยจะปิดสถานะ "ดู/ไม่ได้ดู" ของข้อความบน Facebook เวอร์ชันเดสก์ท็อป สำหรับเบราว์เซอร์ Chrome นี่คือ Facebook Unseen สำหรับ Firefox และ Explorer - ตรวจไม่พบการแชท แต่ก็มีเช่นกัน จุดลบ: ด้วยส่วนขยายเหล่านี้ คุณจะไม่สามารถเห็นสถานะการอ่านของคุณได้เช่นกัน

3. ซ่อนสถานะออนไลน์ของคุณจากเพื่อนที่น่ารำคาญ

หากคุณเบื่อเพื่อนจนเกินไปก็ปิดแชทกับเขาซะ คลิกที่เฟืองในคอลัมน์ด้านขวาพร้อมรายชื่อเพื่อนและเลือก "การตั้งค่าขั้นสูง"

ข้อความจากการแชทที่ถูกปิดใช้งานจะถูกเก็บไว้ในโฟลเดอร์ "กล่องจดหมาย" แต่คุณจะไม่สามารถอ่านข้อความเหล่านั้นได้โดยไม่มีใครสังเกตเห็น ซึ่งต่างจากจุดก่อนหน้า

4. ดูในฟีดข่าวของคุณเฉพาะโพสต์จากเพื่อนและชุมชนที่คุณสมัครรับข้อมูลเท่านั้น

Facebook ต้องการดึงทุกคนเข้าสู่หล่มให้ลึกที่สุดเท่าที่จะเป็นไปได้ นี่คือเหตุผลว่าทำไมจึงแสดงโพสต์ที่ผู้ใช้ชอบและแสดงความคิดเห็นโดยเพื่อน แต่มีวิธีที่จะทิ้งเฉพาะโพสต์จากเพื่อนและชุมชนที่คุณติดตามในฟีดของคุณ

ติดตั้งส่วนขยายฟีดเพื่อนใน Chrome ด้วยเหตุนี้ โพสต์ที่ไม่เกี่ยวข้องจะถูกซ่อนหรือคลุมด้วยม่านสีเทา - เลือกในการตั้งค่า

5. อ่านข้อความที่ซ่อนอยู่

ใครจะรู้บางทีชีวิตของคุณไม่น่าเบื่ออย่างที่คิด บางทีคุณอาจถูกเรียกตัวไปทำงานในฝันของคุณ ผู้ชื่นชมที่เป็นความลับสารภาพรัก และผู้ชื่นชมของพวกเขาขู่ว่าจะฆ่าคุณ แต่คุณไม่รู้อะไรเลยเพราะ Facebook โพสต์ข้อความจาก ผู้ใช้ภายนอกวี โฟลเดอร์ที่ซ่อนอยู่และไม่ได้แจ้งให้คุณทราบแต่อย่างใด คลิกที่แท็บ "อื่นๆ" (สำหรับหลาย ๆ คนเมื่อเร็ว ๆ นี้เรียกว่า "คำขอทางจดหมาย") ถัดจากข้อความหลักและดูทุกสิ่งที่ซ่อนอยู่!

6. ซ่อนรายชื่อเพื่อนของคุณจากการสอดรู้สอดเห็น

อย่าแม้แต่จะคาดเดาว่าทำไมคุณถึงเขินอายกับคนรู้จักบน Facebook ของคุณ เพียงแค่ไป หน้าส่วนตัวในแท็บ "เพื่อน" คลิกที่ดินสอและระบุว่าใครสามารถเห็นแวดวงเพื่อนของคุณบน Facebook

7. ปิดใช้งานการเล่นวิดีโออัตโนมัติ

ในคราวเดียว คุณสามารถนำความอุ่นใจมาสู่ฟีดของคุณและประหยัดเงินได้ การเข้าชมบนมือถือ- เมื่อต้องการทำเช่นนี้ ให้ปิดใช้งานการเล่นวิดีโออัตโนมัติ ใน แอพเนทีฟบน Facebook ไปที่การตั้งค่าบัญชีของคุณ > “วิดีโอและรูปภาพ” > “เล่นอัตโนมัติ” > เลือกการตั้งค่าที่ต้องการ

8. แชร์ GIF บน Facebook

คุณรัก GIF มากเท่ากับหรือไม่? หากคำตอบเป็นเชิงบวก เราจะบอกวิธีแชร์บน Facebook แทรกลิงก์ไปยัง GIF ลงในช่องสถานะ (ใช่ คุณจะไม่สามารถอัปโหลดโดยตรงจากคอมพิวเตอร์ของคุณได้) หลังจากโหลดแล้วสามารถลบลิงค์ได้ เผยแพร่

9. เปลี่ยนสถานะความสัมพันธ์ของคุณโดยไม่มีเรื่องดราม่าที่ไม่จำเป็น

อาจใช้เวลานานระหว่างการตัดสินใจภายในเพื่อยุติความสัมพันธ์และการประกาศเรื่องนี้ต่ออีกฝ่าย และฉันอยากจะเริ่มมองหาการผจญภัยสุดโรแมนติกครั้งใหม่บน Facebook ทันที ตามค่าเริ่มต้น การแจ้งเตือนเกี่ยวกับการเปลี่ยนแปลงในชีวิตส่วนตัวของคุณจะปรากฏบนฟีดของเพื่อนทุกคน ดังนั้นอย่าลืมเลือกการตั้งค่า "ฉันเท่านั้น" ใต้ "ข้อมูล" > "ครอบครัวและความสัมพันธ์"

10. คั่นหน้าโพสต์ที่น่าสนใจเพื่ออ่านในภายหลัง

โพสต์นับพันปรากฏบนฟีด Facebook ของคุณทุกวัน เป็นไปไม่ได้ที่จะอ่านทุกอย่าง แม้ว่าคุณจะละทิ้งแนวคิดเรื่องการทำงานโดยสิ้นเชิงก็ตาม โชคดีที่โซเชียลเน็ตเวิร์กมีบริการบุ๊กมาร์กในตัว หากต้องการบันทึกโพสต์ไว้ดูภายหลัง ให้คลิกลูกศรที่มุมขวาบน

การปกป้องข้อมูลที่เป็นความลับเป็นสิ่งสำคัญสำหรับบริษัทใดๆ การเข้าสู่ระบบและรหัสผ่านของลูกค้ารั่วไหลหรือสูญหาย ไฟล์ระบบซึ่งโฮสต์บนเซิร์ฟเวอร์ ไม่เพียงแต่ก่อให้เกิดความสูญเสียทางการเงินเท่านั้น แต่ยังทำลายชื่อเสียงขององค์กรที่ดูน่าเชื่อถือที่สุดอีกด้วย ผู้เขียนบทความ - วาดิม คูลิช.

พิจารณาทุกอย่าง ความเสี่ยงที่เป็นไปได้, บริษัทต่างๆ กำลังดำเนินการ เทคโนโลยีใหม่ล่าสุดและใช้เงินจำนวนมหาศาลเพื่อป้องกันการเข้าถึงข้อมูลอันมีค่าโดยไม่ได้รับอนุญาต

อย่างไรก็ตาม คุณเคยคิดบ้างไหมว่านอกจากจะซับซ้อนและออกแบบมาอย่างดีแล้ว การโจมตีของแฮ็กเกอร์, มีอยู่ วิธีง่ายๆตรวจจับไฟล์ที่ไม่ได้รับการปกป้องอย่างน่าเชื่อถือ สิ่งเหล่านี้คือโอเปอเรเตอร์การค้นหา ซึ่งเป็นคำที่เพิ่มลงในคำค้นหาเพื่อให้ได้ผลลัพธ์ที่แม่นยำยิ่งขึ้น แต่สิ่งแรกก่อน

การท่องอินเทอร์เน็ตเป็นไปไม่ได้ที่จะจินตนาการหากไม่มีเครื่องมือค้นหาเช่น Google, Yandex, Bing และบริการอื่น ๆ ประเภทนี้ เครื่องมือค้นหาจัดทำดัชนีเว็บไซต์จำนวนมากบนอินเทอร์เน็ต พวกเขาทำเช่นนี้ด้วยความช่วยเหลือของโรบ็อตการค้นหาที่ดำเนินการ จำนวนมากข้อมูลและทำให้สามารถค้นหาได้

ผู้ให้บริการค้นหาของ Google ยอดนิยม

การใช้ตัวดำเนินการต่อไปนี้ทำให้กระบวนการค้นหาข้อมูลที่จำเป็นแม่นยำยิ่งขึ้น:

* ไซต์: จำกัด การค้นหาไปยังแหล่งข้อมูลเฉพาะ

ตัวอย่าง: คำขอ เว็บไซต์:example.comจะค้นหาข้อมูลทั้งหมดที่ Google มี เช่น example.com

* filetype: ให้คุณค้นหาข้อมูลใน บางประเภทไฟล์

ตัวอย่าง: คำขอ จะแสดงรายการไฟล์ทั้งหมดบนเว็บไซต์ที่มีอยู่ในเครื่องมือค้นหาของ Google

* inurl: - ค้นหาใน URL ทรัพยากร

ตัวอย่าง: คำขอ ไซต์:example.com inurl:admin— ค้นหาแผงการดูแลระบบบนเว็บไซต์

* intitle: - ค้นหาในชื่อหน้า

ตัวอย่าง: คำขอ เว็บไซต์: example.com intitle:"ดัชนีของ"— ค้นหาหน้าบน example.com โดยมีรายการไฟล์อยู่ข้างใน

* แคช: - ค้นหาในแคชของ Google

ตัวอย่าง: คำขอ แคช:example.comจะส่งคืนหน้าทั้งหมดของทรัพยากร example.com ที่แคชไว้ในระบบ

น่าเสียดาย, หุ่นยนต์ค้นหาไม่ทราบวิธีการกำหนดประเภทและระดับการรักษาความลับของข้อมูล ดังนั้นจึงปฏิบัติต่อบทความในบล็อกอย่างเท่าเทียมกันซึ่งมีไว้สำหรับผู้อ่านที่หลากหลาย และการสำรองฐานข้อมูลซึ่งจัดเก็บไว้ในไดเร็กทอรีรากของเว็บเซิร์ฟเวอร์และไม่สามารถใช้โดยบุคคลที่ไม่ได้รับอนุญาต

ด้วยคุณสมบัตินี้ เช่นเดียวกับการใช้โอเปอเรเตอร์การค้นหา ผู้โจมตีจึงสามารถตรวจจับช่องโหว่ของทรัพยากรบนเว็บ ข้อมูลรั่วไหลต่างๆ (ข้อมูลสำรองและข้อความข้อผิดพลาดของแอปพลิเคชันบนเว็บ) ทรัพยากรที่ซ่อนอยู่ เช่น แผงเปิดการบริหารระบบโดยไม่มีกลไกการรับรองความถูกต้องและการอนุญาต

ข้อมูลที่ละเอียดอ่อนใดบ้างที่สามารถพบได้ทางออนไลน์

โปรดทราบว่าข้อมูลที่อาจถูกค้นพบ เครื่องมือค้นหาและอาจเป็นที่สนใจของแฮกเกอร์ ได้แก่:

* โดเมนระดับที่สามของทรัพยากรที่วิจัย

โดเมนระดับที่สามสามารถค้นพบได้โดยใช้คำว่า “site:” เช่น คำขอเช่น เว็บไซต์:*.example.comจะแสดงรายการโดเมนระดับ 3 ทั้งหมดสำหรับ example.com การสืบค้นดังกล่าวทำให้คุณสามารถค้นหาทรัพยากรการดูแลระบบที่ซ่อนอยู่ การควบคุมเวอร์ชันและระบบการประกอบ รวมถึงแอปพลิเคชันอื่นๆ ที่มีเว็บอินเตอร์เฟส

* ไฟล์ที่ซ่อนอยู่บนเซิร์ฟเวอร์

ส่วนต่างๆ ของเว็บแอปพลิเคชันสามารถปรากฏในผลการค้นหาได้ หากต้องการค้นหา คุณสามารถใช้แบบสอบถามได้ ประเภทไฟล์:php ไซต์:example.com- สิ่งนี้ช่วยให้คุณค้นพบฟังก์ชันการทำงานที่ไม่พร้อมใช้งานก่อนหน้านี้ในแอปพลิเคชันเช่นกัน ครั้งหนึ่ง ข้อมูลส่วนบุคคลเกี่ยวกับการทำงานของแอปพลิเคชัน

หากต้องการค้นหาข้อมูลสำรอง ให้ใช้ประเภทไฟล์: คำสำคัญ ใช้เพื่อจัดเก็บข้อมูลสำรอง ส่วนขยายต่างๆแต่นามสกุลที่ใช้กันมากที่สุดคือ bak, tar.gz, sql คำขอตัวอย่าง: ไซต์:*.example.com ประเภทไฟล์:sql- การสำรองข้อมูลมักจะมีข้อมูลเข้าสู่ระบบและรหัสผ่านสำหรับอินเทอร์เฟซผู้ดูแลระบบ รวมถึงข้อมูลผู้ใช้และ ซอร์สโค้ดเว็บไซต์.

* ข้อผิดพลาดของแอปพลิเคชันเว็บ

ข้อความแสดงข้อผิดพลาดอาจมีข้อมูลต่างๆ เกี่ยวกับ ส่วนประกอบของระบบแอปพลิเคชัน (เว็บเซิร์ฟเวอร์ ฐานข้อมูล แพลตฟอร์มแอปพลิเคชันบนเว็บ) ข้อมูลดังกล่าวน่าสนใจมากสำหรับแฮกเกอร์เนื่องจากช่วยให้พวกเขาได้รับ ข้อมูลเพิ่มเติมเกี่ยวกับระบบที่ถูกโจมตีและปรับปรุงการโจมตีทรัพยากรของคุณ คำขอตัวอย่าง: ไซต์:example.com "คำเตือน" "ข้อผิดพลาด".

* เข้าสู่ระบบและรหัสผ่าน

ผลจากการแฮ็กเว็บแอปพลิเคชัน ข้อมูลผู้ใช้บริการนี้อาจปรากฏบนอินเทอร์เน็ต ขอ ประเภทไฟล์:txt "เข้าสู่ระบบ" "รหัสผ่าน"ช่วยให้คุณค้นหาไฟล์ที่มีการเข้าสู่ระบบและรหัสผ่าน ในทำนองเดียวกัน คุณสามารถตรวจสอบได้ว่าเมลหรือบัญชีใดๆ ของคุณถูกแฮ็กหรือไม่ เพียงแค่ทำการร้องขอ ประเภทไฟล์:txtuser_name_or_email_mail".

ชุดคำสำคัญและสตริงการค้นหาที่ใช้ในการค้นพบ ข้อมูลที่เป็นความลับเรียกว่า Google ดอร์กส์.

ผู้เชี่ยวชาญของ Google ได้รวบรวมข้อมูลเหล่านี้ไว้ในฐานข้อมูลสาธารณะของ Google Hacking Database ซึ่งช่วยให้ตัวแทนของบริษัท ไม่ว่าจะเป็น CEO นักพัฒนา หรือเว็บมาสเตอร์ สามารถดำเนินการสืบค้นในเครื่องมือค้นหา และพิจารณาว่าข้อมูลมีคุณค่าได้รับการปกป้องได้ดีเพียงใด ดาร์กทั้งหมดจะถูกแบ่งออกเป็นหมวดหมู่เพื่อให้การค้นหาง่ายขึ้น

ต้องการความช่วยเหลือ? สั่งซื้อคำปรึกษากับผู้เชี่ยวชาญด้านการทดสอบความปลอดภัยของ a1qa

Google Dorks เข้าสู่ประวัติการแฮ็กได้อย่างไร

สุดท้ายนี้ ต่อไปนี้คือตัวอย่างบางส่วนของวิธีที่ Google Dorks ช่วยให้ผู้โจมตีได้รับข้อมูลที่สำคัญแต่ได้รับการปกป้องที่ไม่น่าเชื่อถือ:

กรณีศึกษา #1 เอกสารลับรั่วไหลบนเว็บไซต์ของธนาคาร

ในการวิเคราะห์ความปลอดภัยของเว็บไซต์อย่างเป็นทางการของธนาคาร มีการค้นพบเอกสาร PDF จำนวนมาก พบเอกสารทั้งหมดโดยใช้คำค้นหา “site:bank-site filetype:pdf” เนื้อหาของเอกสารมีความน่าสนใจ เนื่องจากมีแผนของสถานที่ที่สาขาของธนาคารตั้งอยู่ทั่วประเทศ ข้อมูลนี้จะเป็นประโยชน์อย่างยิ่งสำหรับโจรปล้นธนาคาร

กรณีศึกษา #2 ค้นหาข้อมูลบัตรชำระเงิน

บ่อยครั้งเมื่อร้านค้าออนไลน์ถูกแฮ็ก ผู้โจมตีจะสามารถเข้าถึงข้อมูลบัตรชำระเงินของผู้ใช้ได้ ในการจัดระเบียบการเข้าถึงข้อมูลนี้ร่วมกัน ผู้โจมตีใช้บริการสาธารณะที่ Google จัดทำดัชนีไว้ ตัวอย่างคำขอ: “หมายเลขบัตร” “วันหมดอายุ” “ประเภทบัตร” filetype:txt

อย่างไรก็ตาม คุณไม่ควรจำกัดตัวเองอยู่แค่การตรวจสอบขั้นพื้นฐาน วางใจ a1qa สำหรับการประเมินผลิตภัณฑ์ของคุณอย่างครอบคลุม ท้ายที่สุดแล้ว การโจรกรรมข้อมูลมีราคาถูกกว่าการป้องกันมากกว่าการกำจัดผลที่ตามมา

การได้รับข้อมูลส่วนตัวไม่ได้หมายถึงการแฮ็กเสมอไป - บางครั้งข้อมูลดังกล่าวก็ถูกเผยแพร่ในนั้นด้วย การเข้าถึงสาธารณะ- ความรู้ การตั้งค่า Googleและความเฉลียวฉลาดเล็กน้อยจะช่วยให้คุณค้นพบสิ่งที่น่าสนใจมากมายตั้งแต่หมายเลขบัตรเครดิตไปจนถึงเอกสาร FBI

คำเตือน

ข้อมูลทั้งหมดมีไว้เพื่อวัตถุประสงค์ในการให้ข้อมูลเท่านั้น ทั้งบรรณาธิการและผู้เขียนไม่มีส่วนรับผิดชอบใดๆ อันตรายที่อาจเกิดขึ้นเกิดจากเนื้อหาของบทความนี้ทุกวันนี้ ทุกอย่างเชื่อมต่อกับอินเทอร์เน็ต โดยไม่ต้องกังวลเรื่องการจำกัดการเข้าถึง ดังนั้นข้อมูลส่วนตัวจำนวนมากจึงกลายเป็นเหยื่อของเครื่องมือค้นหา หุ่นยนต์สไปเดอร์ไม่ได้จำกัดอยู่เพียงหน้าเว็บอีกต่อไป แต่จัดทำดัชนีเนื้อหาทั้งหมดที่มีบนอินเทอร์เน็ตและเพิ่มข้อมูลที่ไม่เปิดเผยต่อสาธารณะลงในฐานข้อมูลอย่างต่อเนื่อง การค้นหาความลับเหล่านี้เป็นเรื่องง่าย - คุณเพียงแค่ต้องรู้วิธีถามเกี่ยวกับความลับเหล่านั้น

กำลังค้นหาไฟล์

ในความชำนาญ มือของ Googleจะค้นหาทุกสิ่งที่ไม่พบบนอินเทอร์เน็ตอย่างรวดเร็ว เช่น ข้อมูลส่วนบุคคลและไฟล์สำหรับใช้งานอย่างเป็นทางการ พวกมันมักจะถูกซ่อนไว้เหมือนกุญแจอยู่ใต้พรม: ไม่มีข้อจำกัดในการเข้าถึงข้อมูลจริงๆ ข้อมูลจะอยู่ที่ด้านหลังของไซต์ โดยไม่มีลิงก์นำไปสู่ มาตรฐาน เว็บอินเตอร์เฟสของ Googleให้เท่านั้น การตั้งค่าพื้นฐานการค้นหาขั้นสูง แต่สิ่งเหล่านี้ก็เพียงพอแล้ว

จำกัดการค้นหาเฉพาะไฟล์ บางประเภทใน Google คุณสามารถใช้โอเปอเรเตอร์ได้ 2 ตัว ได้แก่ filetype และ ext รูปแบบแรกระบุรูปแบบที่เครื่องมือค้นหากำหนดจากชื่อไฟล์ ส่วนรูปแบบที่สองระบุนามสกุลไฟล์ โดยไม่คำนึงถึงเนื้อหาภายใน เมื่อค้นหาทั้งสองกรณี คุณเพียงแค่ต้องระบุนามสกุลเท่านั้น ในขั้นต้น ตัวดำเนินการต่อนั้นสะดวกในการใช้งานในกรณีที่ไฟล์ไม่มีคุณสมบัติรูปแบบเฉพาะ (เช่น เพื่อค้นหาการกำหนดค่า ไฟล์ .iniและ cfg ซึ่งข้างในจะมีอะไรก็ได้) ตอนนี้ อัลกอริธึมของ Googleมีการเปลี่ยนแปลง และไม่มีความแตกต่างที่มองเห็นได้ระหว่างตัวดำเนินการ - ในกรณีส่วนใหญ่ผลลัพธ์จะเหมือนกัน

การกรองผลลัพธ์

ตามค่าเริ่มต้น Google จะค้นหาคำและโดยทั่วไปจะค้นหาอักขระที่ป้อนในไฟล์ทั้งหมดในหน้าที่จัดทำดัชนี คุณสามารถจำกัดการค้นหาตามโดเมนได้ ระดับบนสุดไซต์เฉพาะหรือตำแหน่งของลำดับที่ต้องการในไฟล์เอง สำหรับสองตัวเลือกแรก ให้ใช้ตัวดำเนินการไซต์ ตามด้วยชื่อโดเมนหรือไซต์ที่เลือก ในกรณีที่สาม โอเปอเรเตอร์ทั้งชุดช่วยให้คุณค้นหาข้อมูลในช่องบริการและข้อมูลเมตาได้ ตัวอย่างเช่น allinurl จะค้นหาอันที่ระบุในเนื้อหาของลิงก์เอง allinanchor - ในข้อความที่มีแท็ก , allintitle - ในชื่อหน้า, allintext - ในเนื้อหาของหน้า

สำหรับโอเปอเรเตอร์แต่ละราย จะมีเวอร์ชันไลท์เวทที่มีชื่อสั้นกว่า (ไม่มีคำนำหน้าทั้งหมด) ข้อแตกต่างคือ allinurl จะค้นหาลิงก์ที่มีทุกคำ และ inurl จะค้นหาเฉพาะลิงก์ที่มีคำแรกเท่านั้น คำที่สองและคำต่อจากแบบสอบถามสามารถปรากฏได้ทุกที่บนหน้าเว็บ ตัวดำเนินการ inurl ยังแตกต่างจากตัวดำเนินการอื่นที่มีความหมายคล้ายกัน - ไซต์ ประการแรกยังช่วยให้คุณค้นหาลำดับของอักขระในลิงก์ไปยังเอกสารที่ค้นหา (เช่น /cgi-bin/) ซึ่งใช้กันอย่างแพร่หลายในการค้นหาส่วนประกอบที่มีช่องโหว่ที่ทราบ

มาลองในทางปฏิบัติดูครับ เราใช้ตัวกรองข้อความอัลลินเท็กซ์และทำให้คำขอแสดงรายการหมายเลขและรหัสยืนยันของบัตรเครดิตที่จะหมดอายุในสองปีเท่านั้น (หรือเมื่อเจ้าของเบื่อที่จะให้อาหารทุกคน)

Allintext: หมายเลขบัตรหมดอายุ /2017 cvv

เมื่อคุณอ่านข่าวว่าแฮกเกอร์หนุ่ม "แฮ็กเข้าสู่เซิร์ฟเวอร์" ของเพนตากอนหรือ NASA โดยขโมยข้อมูลลับ ในกรณีส่วนใหญ่เรากำลังพูดถึงเทคนิคพื้นฐานในการใช้ Google สมมติว่าเราสนใจรายชื่อพนักงาน NASA และข้อมูลการติดต่อของพวกเขา แน่นอนว่ารายการดังกล่าวมีอยู่ในรูปแบบอิเล็กทรอนิกส์ เพื่อความสะดวกหรือเนื่องจากการกำกับดูแลก็อาจจะอยู่ที่เว็บไซต์ขององค์กรด้วย มีเหตุผลว่าในกรณีนี้จะไม่มีการลิงก์ไปยังลิงก์ดังกล่าวเนื่องจากมีไว้สำหรับใช้ภายใน ไฟล์ดังกล่าวมีคำอะไรบ้าง? อย่างน้อยที่สุด - ช่อง "ที่อยู่" การทดสอบสมมติฐานทั้งหมดนี้เป็นเรื่องง่าย

Inurl:nasa.gov ประเภทไฟล์:xlsx "ที่อยู่"

เราใช้ระบบราชการ

พบว่านี่เป็นสัมผัสที่ดี สิ่งที่จับต้องได้อย่างแท้จริงนั้นได้มาจากความรู้โดยละเอียดเพิ่มเติมเกี่ยวกับผู้ให้บริการของ Google สำหรับผู้ดูแลเว็บ ตัวเครือข่ายเอง และลักษณะเฉพาะของโครงสร้างของสิ่งที่กำลังค้นหา เมื่อรู้รายละเอียดแล้ว คุณสามารถกรองผลลัพธ์และปรับแต่งคุณสมบัติของไฟล์ที่จำเป็นได้อย่างง่ายดาย เพื่อให้ได้ข้อมูลที่มีค่าอย่างแท้จริงในส่วนที่เหลือ น่าตลกที่ระบบราชการเข้ามาช่วยเหลือที่นี่ สร้างสูตรมาตรฐานที่สะดวกสำหรับการค้นหาข้อมูลลับที่รั่วไหลออกมาทางอินเทอร์เน็ตโดยไม่ตั้งใจ

ตัวอย่างเช่น ตราประทับคำชี้แจงการแจกจ่าย ซึ่งกำหนดโดยกระทรวงกลาโหมของสหรัฐอเมริกา หมายถึงข้อจำกัดที่เป็นมาตรฐานในการแจกจ่ายเอกสาร ตัวอักษร A หมายถึงการเผยแพร่สู่สาธารณะซึ่งไม่มีความลับใดๆ B - มีไว้สำหรับใช้ภายในเท่านั้น C - เป็นความลับอย่างเคร่งครัดและอื่น ๆ จนกระทั่ง F. ตัวอักษร X โดดเด่นแยกจากกันซึ่งทำเครื่องหมายข้อมูลที่มีค่าโดยเฉพาะซึ่งแสดงถึงความลับของรัฐในระดับสูงสุด ให้ผู้ที่ควรจะทำเช่นนี้ในการปฏิบัติหน้าที่ค้นหาเอกสารดังกล่าว และเราจะจำกัดตัวเองให้อยู่เฉพาะไฟล์ที่มีตัวอักษร C ตามคำสั่ง DoDI 5230.24 เครื่องหมายนี้ถูกกำหนดให้กับเอกสารที่มีคำอธิบายของเทคโนโลยีที่สำคัญซึ่งอยู่ภายใต้การควบคุมการส่งออก . คุณสามารถค้นหาข้อมูลที่ได้รับการคุ้มครองอย่างระมัดระวังได้จากไซต์ในโดเมนระดับบนสุด.mil ซึ่งจัดสรรให้กับกองทัพสหรัฐฯ

"คำแถลงการแจกจ่าย C" ใน URL:navy.mil

สะดวกมากที่โดเมน .mil จะมีเฉพาะไซต์จากกระทรวงกลาโหมสหรัฐฯ และองค์กรสัญญาเท่านั้น ผลการค้นหาที่มีการจำกัดโดเมนนั้นสะอาดตาเป็นพิเศษและชื่อก็พูดเพื่อตัวเอง การค้นหาความลับของรัสเซียในลักษณะนี้ไร้ประโยชน์จริง ๆ : ความโกลาหลครอบงำใน domain.ru และ.rf และชื่อของระบบอาวุธหลายอย่างฟังดูเหมือนระบบพฤกษศาสตร์ (PP "Kiparis", ปืนอัตตาจร "Akatsia") หรือแม้กระทั่งเหลือเชื่อ ( TOS “บูราติโน”)

ด้วยการศึกษาเอกสารใดๆ จากไซต์ในโดเมน .mil อย่างละเอียด คุณจะเห็นเครื่องหมายอื่นๆ เพื่อปรับแต่งการค้นหาของคุณ เช่น การอ้างอิงถึงข้อจำกัดการส่งออก “Sec 2751” ซึ่งสะดวกต่อการค้นหาข้อมูลทางเทคนิคที่น่าสนใจอีกด้วย บางครั้งจะถูกลบออกจากเว็บไซต์อย่างเป็นทางการที่เคยปรากฏ ดังนั้นหากคุณไม่สามารถติดตามลิงก์ที่น่าสนใจในผลการค้นหาได้ ให้ใช้แคชของ Google (ตัวดำเนินการแคช) หรือไซต์ Internet Archive

ปีนขึ้นไปบนเมฆ

นอกเหนือจากเอกสารของรัฐบาลที่ไม่เป็นความลับอีกต่อไปแล้ว ลิงก์ไปยังไฟล์ส่วนบุคคลจาก Dropbox และบริการจัดเก็บข้อมูลอื่นๆ ที่สร้างลิงก์ "ส่วนตัว" ไปยังข้อมูลที่เผยแพร่ต่อสาธารณะบางครั้งก็ปรากฏขึ้นในแคชของ Google มันแย่ยิ่งกว่านั้นด้วยบริการทางเลือกและบริการแบบโฮมเมด ตัวอย่างเช่น ข้อความค้นหาต่อไปนี้ค้นหาข้อมูลสำหรับลูกค้า Verizon ทั้งหมดที่ติดตั้งเซิร์ฟเวอร์ FTP และใช้เราเตอร์อยู่

Allinurl:ftp://verizon.net

ขณะนี้มีคนฉลาดเช่นนี้มากกว่าสี่หมื่นคนและในฤดูใบไม้ผลิปี 2558 ก็มีอีกหลายคน แทนที่จะเป็น Verizon.net คุณสามารถเปลี่ยนชื่อของผู้ให้บริการที่มีชื่อเสียงได้ และยิ่งมีชื่อเสียงมากเท่าไหร่ก็ยิ่งจับได้มากขึ้นเท่านั้น ผ่านเซิร์ฟเวอร์ FTP ในตัว คุณสามารถดูไฟล์บนอุปกรณ์จัดเก็บข้อมูลภายนอกที่เชื่อมต่อกับเราเตอร์ได้ โดยปกติแล้ว นี่คือ NAS สำหรับการทำงานระยะไกล ระบบคลาวด์ส่วนบุคคล หรือการดาวน์โหลดไฟล์แบบ peer-to-peer เนื้อหาทั้งหมดของสื่อดังกล่าวได้รับการจัดทำดัชนีโดย Google และเครื่องมือค้นหาอื่น ๆ เพื่อให้คุณสามารถเข้าถึงไฟล์ที่จัดเก็บไว้ในไดรฟ์ภายนอกผ่านลิงก์โดยตรง

กำลังดูการกำหนดค่า

ก่อนที่จะมีการโยกย้ายไปยังคลาวด์อย่างกว้างขวาง เซิร์ฟเวอร์ FTP แบบธรรมดาถูกควบคุมเป็นที่เก็บข้อมูลระยะไกล ซึ่งมีช่องโหว่มากมายเช่นกัน หลายคนยังคงมีความเกี่ยวข้องในปัจจุบัน ตัวอย่างเช่น โปรแกรม WS_FTP Professional ยอดนิยมจะจัดเก็บข้อมูลการกำหนดค่า บัญชีผู้ใช้ และรหัสผ่านไว้ในไฟล์ ws_ftp.ini ค้นหาและอ่านได้ง่าย เนื่องจากบันทึกทั้งหมดจะถูกบันทึกในรูปแบบข้อความ และรหัสผ่านจะถูกเข้ารหัสด้วยอัลกอริธึม Triple DES หลังจากสร้างความสับสนให้น้อยที่สุด ในเวอร์ชันส่วนใหญ่ การลบไบต์แรกออกไปก็เพียงพอแล้ว

ง่ายต่อการถอดรหัสรหัสผ่านดังกล่าวโดยใช้ยูทิลิตี้ WS_FTP Password Decryptor หรือบริการบนเว็บฟรี

เมื่อพูดถึงการแฮ็กเว็บไซต์โดยพลการ พวกเขามักจะหมายถึงการได้รับรหัสผ่านจากบันทึกและการสำรองข้อมูลไฟล์การกำหนดค่าของ CMS หรือแอปพลิเคชันสำหรับ อีคอมเมิร์ซ- ถ้าคุณรู้จักพวกเขา โครงสร้างทั่วไปจากนั้นคุณสามารถระบุได้อย่างง่ายดาย คำหลัก- บรรทัดเหมือนกับที่พบใน ws_ftp.ini เป็นเรื่องธรรมดามาก ตัวอย่างเช่น ใน Drupal และ PrestaShop จะมีตัวระบุผู้ใช้ (UID) และรหัสผ่านที่เกี่ยวข้อง (pwd) เสมอ และข้อมูลทั้งหมดจะถูกจัดเก็บไว้ในไฟล์ที่มีนามสกุล .inc คุณสามารถค้นหาได้ดังนี้:

"pwd=" "UID=" ต่อ:inc

เปิดเผยรหัสผ่าน DBMS

ในไฟล์การกำหนดค่าของเซิร์ฟเวอร์ SQL ชื่อและที่อยู่ อีเมลผู้ใช้จะถูกเก็บไว้ใน แบบฟอร์มเปิดและแทนที่จะเขียนรหัสผ่านแฮช MD5 จะถูกเขียน พูดอย่างเคร่งครัด เป็นไปไม่ได้ที่จะถอดรหัสพวกมัน แต่คุณสามารถค้นหาการจับคู่ระหว่างคู่แฮชและรหัสผ่านที่รู้จักได้

ยังมี DBMS ที่ไม่ได้ใช้การแฮชรหัสผ่านด้วยซ้ำ ไฟล์การกำหนดค่าของไฟล์ใด ๆ สามารถดูได้ในเบราว์เซอร์

ข้อความ: ประเภทไฟล์ DB_PASSWORD: env

ตั้งแต่ปรากฏตัวบน เซิร์ฟเวอร์วินโดวส์ตำแหน่งของไฟล์การกำหนดค่าถูกยึดครองโดยรีจิสทรีบางส่วน คุณสามารถค้นหาสาขาต่างๆ ได้ในลักษณะเดียวกันทุกประการ โดยใช้ reg เป็นประเภทไฟล์ ตัวอย่างเช่นเช่นนี้:

ประเภทไฟล์:reg HKEY_CURRENT_USER "รหัสผ่าน"=

อย่าลืมสิ่งที่ชัดเจน

บางครั้งก็ถึง ข้อมูลลับประสบความสำเร็จด้วยความช่วยเหลือของการเปิดโดยบังเอิญและติดอยู่ในมุมมอง ข้อมูลของ Google- ตัวเลือกที่เหมาะสมที่สุดคือการค้นหารายการรหัสผ่านในรูปแบบทั่วไปบางรูปแบบ เก็บข้อมูลบัญชีไว้ใน ไฟล์ข้อความ, เอกสารเวิร์ดหรือ สเปรดชีตมีเพียงคนที่สิ้นหวังเท่านั้นที่สามารถใช้ Excel ได้ แต่ก็มีคนเหล่านั้นเพียงพอเสมอ

ประเภทไฟล์:xls inurl:password

ในด้านหนึ่ง มีหลายวิธีในการป้องกันเหตุการณ์ดังกล่าว จำเป็นต้องระบุสิทธิ์การเข้าถึงที่เพียงพอใน htaccess, แพตช์ CMS, ไม่ใช้สคริปต์สำหรับคนถนัดซ้าย และปิดช่องโหว่อื่นๆ นอกจากนี้ยังมีไฟล์ที่มีรายการข้อยกเว้นของ robots.txt ที่ห้ามไม่ให้เครื่องมือค้นหาจัดทำดัชนีไฟล์และไดเร็กทอรีที่ระบุในนั้น ในทางกลับกัน หากโครงสร้างของ robots.txt บนเซิร์ฟเวอร์บางตัวแตกต่างจากเซิร์ฟเวอร์มาตรฐาน ก็จะชัดเจนทันทีว่าพวกเขาพยายามซ่อนอะไรไว้

รายการไดเรกทอรีและไฟล์บนไซต์ใด ๆ นำหน้าด้วยดัชนีมาตรฐานของ เนื่องจากเพื่อวัตถุประสงค์ในการให้บริการ จะต้องปรากฏในชื่อเรื่อง จึงสมเหตุสมผลที่จะจำกัดการค้นหาไว้เฉพาะตัวดำเนินการในชื่อเรื่อง สิ่งที่น่าสนใจอยู่ในไดเร็กทอรี /admin/, /personal/, /etc/ และแม้แต่ /secret/

คอยติดตามการปรับปรุง

ความเกี่ยวข้องที่นี่เป็นสิ่งสำคัญอย่างยิ่ง: ช่องโหว่เก่าถูกปิดช้ามาก แต่ Google และช่องโหว่นั้น ผลการค้นหาเปลี่ยนแปลงอย่างต่อเนื่อง มีความแตกต่างระหว่างตัวกรอง “วินาทีสุดท้าย” (&tbs=qdr:s ที่ส่วนท้ายของ URL คำขอ) และตัวกรอง “เรียลไทม์” (&tbs=qdr:1)

ช่วงเวลาวันที่ อัปเดตล่าสุด Google ยังระบุไฟล์โดยปริยายอีกด้วย คุณสามารถเลือกช่วงเวลามาตรฐาน (ชั่วโมง วัน สัปดาห์ ฯลฯ) ผ่านเว็บอินเทอร์เฟซแบบกราฟิก หรือกำหนดช่วงวันที่ได้ แต่วิธีนี้ไม่เหมาะกับระบบอัตโนมัติ

โดยรูปลักษณ์ภายนอก แถบที่อยู่เราเดาได้แค่วิธีจำกัดผลลัพธ์ของผลลัพธ์โดยใช้ &tbs=qdr: โครงสร้าง ตัวอักษร y หลังจากที่กำหนดขีดจำกัดหนึ่งปี (&tbs=qdr:y) m จะแสดงผลลัพธ์สำหรับ เมื่อเดือนที่แล้ว, w - สำหรับสัปดาห์, d - สำหรับวันที่ผ่านมา, h - สำหรับ ชั่วโมงที่ผ่านมา, n - ต่อนาที และ s - ต่อวินาที ผลลัพธ์ล่าสุดเพียง Google ที่มีชื่อเสียงพบได้โดยใช้ตัวกรอง &tbs=qdr:1

หากคุณต้องการเขียนสคริปต์ที่ชาญฉลาด จะเป็นประโยชน์หากทราบว่าช่วงวันที่ถูกตั้งค่าใน Google ในรูปแบบ Julian โดยใช้ตัวดำเนินการช่วงวันที่ ตัวอย่างเช่น นี่คือวิธีที่คุณสามารถค้นหารายการได้ เอกสาร PDFที่มีคำว่าเป็นความลับ อัพโหลดตั้งแต่วันที่ 1 มกราคม ถึง 1 กรกฎาคม 2558

ประเภทไฟล์ที่เป็นความลับ:ช่วงวันที่ของ pdf:2457024-2457205

ช่วงจะระบุในรูปแบบวันที่แบบจูเลียนโดยไม่คำนึงถึงส่วนที่เป็นเศษส่วน การแปลด้วยตนเองจากปฏิทินเกรโกเรียนนั้นไม่สะดวก การใช้ตัวแปลงวันที่ง่ายกว่า

กำหนดเป้าหมายและกรองอีกครั้ง

นอกจากจะบ่งบอกแล้ว ตัวดำเนินการเพิ่มเติมวี คำค้นหาสามารถส่งได้โดยตรงในเนื้อหาของลิงก์ ตัวอย่างเช่น ข้อกำหนด filetype:pdf สอดคล้องกับโครงสร้าง as_filetype=pdf ทำให้สะดวกในการสอบถามคำชี้แจงต่างๆ สมมติว่าผลลัพธ์ของผลลัพธ์จากสาธารณรัฐฮอนดูรัสเท่านั้นถูกระบุโดยการเพิ่มโครงสร้าง cr=countryHN ลงใน URL การค้นหา และจากเมือง Bobruisk เท่านั้น - gcs=Bobruisk คุณสามารถดูรายการทั้งหมดได้ในส่วนนักพัฒนา

เครื่องมืออัตโนมัติของ Google ได้รับการออกแบบมาเพื่อทำให้ชีวิตง่ายขึ้น แต่ก็มักจะเพิ่มปัญหา ตัวอย่างเช่น IP ของผู้ใช้จะใช้ในการระบุเมืองของตนผ่าน WHOIS จากข้อมูลนี้ Google ไม่เพียงแต่ปรับสมดุลการโหลดระหว่างเซิร์ฟเวอร์เท่านั้น แต่ยังเปลี่ยนแปลงผลการค้นหาด้วย สำหรับคำขอเดียวกัน ผลลัพธ์ที่แตกต่างกันจะปรากฏในหน้าแรก ทั้งนี้ขึ้นอยู่กับภูมิภาค และบางส่วนอาจถูกซ่อนไว้โดยสิ้นเชิง รหัสตัวอักษรสองตัวหลังคำสั่ง gl=country จะช่วยให้คุณรู้สึกเหมือนเป็นคนที่มีความเป็นสากลและค้นหาข้อมูลจากทุกประเทศ ตัวอย่างเช่น รหัสของเนเธอร์แลนด์คือ NL แต่วาติกันและเกาหลีเหนือไม่มีรหัสของตนเองใน Google

บ่อยครั้งที่ผลการค้นหาจะเกะกะแม้ว่าจะใช้ตัวกรองขั้นสูงหลายตัวแล้วก็ตาม ในกรณีนี้ ง่ายต่อการชี้แจงคำขอโดยเพิ่มคำยกเว้นหลายคำลงไป (มีเครื่องหมายลบอยู่ด้านหน้าคำแต่ละคำ) ตัวอย่างเช่น การธนาคาร ชื่อ และบทช่วยสอน มักใช้กับคำว่า Personal ดังนั้น ผลการค้นหาที่สะอาดกว่าจะไม่แสดงโดยตัวอย่างข้อความค้นหาในตำราเรียน แต่จะแสดงโดยตัวอย่างที่ได้รับการปรับปรุง:

ชื่อเรื่อง:"Index of /Personal/" -names -tutorial -banking

ตัวอย่างสุดท้าย

แฮ็กเกอร์ที่มีความซับซ้อนมีความโดดเด่นด้วยความจริงที่ว่าเขาจัดหาทุกสิ่งที่เขาต้องการด้วยตัวเอง ตัวอย่างเช่น VPN เป็นสิ่งที่สะดวกสบาย แต่อาจมีราคาแพงหรือชั่วคราวและมีข้อจำกัด การสมัครสมาชิกด้วยตัวคุณเองนั้นแพงเกินไป เป็นเรื่องดีที่มีการสมัครสมาชิกแบบกลุ่ม และด้วยความช่วยเหลือของ Google ทำให้ง่ายต่อการเป็นส่วนหนึ่งของกลุ่ม ในการดำเนินการนี้ เพียงค้นหาไฟล์การกำหนดค่า ซิสโก้ VPNซึ่งมีส่วนขยาย PCF ที่ค่อนข้างไม่เป็นมาตรฐานและเส้นทางที่รู้จัก: Program Files\Cisco Systems\VPN Client\Profiles คำขอเดียวและคุณเข้าร่วม เช่น ทีมที่เป็นมิตรของมหาวิทยาลัยบอนน์

ประเภทไฟล์:pcf vpn OR Group

ข้อมูล

Google พบ ไฟล์การกำหนดค่าด้วยรหัสผ่าน แต่ส่วนใหญ่เขียนในรูปแบบเข้ารหัสหรือแทนที่ด้วยแฮช หากคุณเห็นสตริงที่มีความยาวคงที่ ให้มองหาบริการถอดรหัสทันทีรหัสผ่านจะถูกจัดเก็บแบบเข้ารหัส แต่ Maurice Massard ได้เขียนโปรแกรมเพื่อถอดรหัสและให้บริการฟรีผ่าน thecampusgeeks.com

ที่ Google ช่วยด้วยหลายร้อยคนถูกประหารชีวิต ประเภทต่างๆการทดสอบการโจมตีและการเจาะ มีตัวเลือกมากมายที่ส่งผลกระทบ โปรแกรมยอดนิยม,รูปแบบฐานข้อมูลพื้นฐานมากมาย ช่องโหว่ PHP, เมฆ และอื่นๆ หากคุณรู้แน่ชัดว่าคุณต้องการอะไร มันจะช่วยให้คุณได้รับมันได้ง่ายขึ้นมาก ข้อมูลที่จำเป็น(โดยเฉพาะอันที่ไม่ได้ตั้งใจจะเปิดเผยต่อสาธารณะ) Shodan ไม่ใช่คนเดียวที่ให้อาหาร ความคิดที่น่าสนใจแต่ฐานข้อมูลทรัพยากรเครือข่ายที่จัดทำดัชนีใด ๆ !