Na aina kubwa ya wataalamu programu ulinzi dhidi ya aina mbalimbali za mashambulizi kwenye mtandao wa ndani kutoka nje (yaani, kutoka kwa mtandao), wote wana shida moja kubwa. gharama kubwa. Na kama tunazungumzia kuhusu mitandao midogo midogo darasa la SOHO, kisha kununua vifurushi vya kutosha ni anasa isiyoweza kumudu. Wakati huo huo, inafaa kuzingatia mitandao midogo uwezo wa vifurushi vile unaweza hata kuwa redundant. Kwa hiyo, ili kulinda mitandao ndogo ya darasa la SOHO, ufumbuzi wa vifaa vya gharama nafuu - firewalls - zimetumika sana. Kwa muundo, ngome zinaweza kutekelezwa kama suluhisho tofauti, au kuwa sehemu muhimu ya vipanga njia vya darasa la SOHO, haswa. ruta zisizo na waya, ambayo inakuwezesha kuchanganya sehemu za waya na zisizo na waya za mtandao wa ndani kwa misingi yao.

Katika makala hii tutaangalia utendaji kuu wa firewalls za kisasa za vifaa ambazo zimejengwa kwenye routers za darasa la SOHO na hutumiwa kutoa ulinzi kwa mitandao ndogo ya ndani.

Firewalls kama sehemu ya ruta

Kwa kuwa ruta ni vifaa vya mtandao vilivyowekwa kwenye mpaka kati ya mitandao ya ndani na nje, na kufanya kazi lango la mtandao, basi kwa maneno ya kubuni lazima wawe na angalau bandari mbili. LAN imeunganishwa kwenye mojawapo ya bandari hizi, na mlango huu unakuwa mlango wa ndani wa LAN. Mtandao wa nje (Mtandao) umeunganishwa kwenye bandari ya pili, na kuifanya kuwa bandari ya nje ya WAN. Kama sheria, ruta za darasa la SOHO zina bandari moja ya WAN na bandari kadhaa (kutoka moja hadi nne) za LAN, ambazo zimejumuishwa kuwa swichi. Mara nyingi, bandari ya WAN ya swichi ina kiolesura cha 10/100Base-TX, na ama modem ya xDSL yenye kiolesura kinachofaa au kebo ya mtandao ya Ethaneti inaweza kuunganishwa nayo.

Kwa kuongeza, matumizi makubwa ya mitandao ya wireless imesababisha kuibuka kwa darasa zima la kinachojulikana kama routers zisizo na waya. Vifaa hivi, pamoja na kipanga njia cha kawaida kilicho na bandari za WAN na LAN, vina sehemu ya ufikiaji iliyojumuishwa isiyotumia waya inayoauni itifaki ya IEEE 802.11a/b/g. Sehemu isiyo na waya ya mtandao, ambayo hukuruhusu kupanga mahali pa ufikiaji, kutoka kwa mtazamo wa router inahusu mtandao wa ndani, na kwa maana hii, kompyuta zilizounganishwa na router bila waya sio tofauti na zile zilizounganishwa na LAN. bandari.

Kipanga njia chochote, kama kifaa cha safu ya mtandao, kina anwani yake ya IP. Mbali na router, bandari ya WAN pia ina anwani yake ya IP.

Kompyuta zilizounganishwa kwenye milango ya LAN ya kipanga njia lazima ziwe na anwani ya IP kwenye subnet sawa na kipanga njia yenyewe. Kwa kuongeza, katika mipangilio ya mtandao ya Kompyuta hizi, lazima uweke anwani ya lango la msingi ili kufanana na anwani ya IP ya router. Na hatimaye, kifaa kilichounganishwa kwenye bandari ya WAN kutoka kwa mtandao wa nje, lazima iwe na anwani ya IP kutoka kwa subnet sawa na bandari ya WAN ya kipanga njia.

Kwa kuwa kipanga njia hufanya kama lango kati ya mtandao wa ndani na mtandao, ni jambo la busara kutarajia kazi kama vile kulinda mtandao wa ndani kutoka kwa ufikiaji usioidhinishwa. Kwa hiyo, karibu ruta zote za kisasa za darasa la SOHO zina firewalls zilizojengwa ndani, ambazo pia huitwa firewalls.

Vipengele vya Firewall

Kusudi kuu la ngome yoyote hatimaye inakuja chini ili kuhakikisha usalama wa mtandao wa ndani. Ili kutatua tatizo hili, firewalls lazima iweze kuficha mtandao uliohifadhiwa, kuzuia kila kitu aina zinazojulikana mashambulizi ya hacker, kuzuia kuvuja kwa habari kutoka kwa mtandao wa ndani, kudhibiti programu zinazopata mtandao wa nje.

Ili kutekeleza kazi maalum, firewalls huchambua trafiki yote kati ya mitandao ya nje na ya ndani kwa kufuata vigezo fulani vilivyowekwa au sheria zinazoamua masharti ya kifungu cha trafiki kutoka mtandao mmoja hadi mwingine. Ikiwa trafiki inakidhi vigezo maalum, firewall inaruhusu kupita. Vinginevyo, yaani, ikiwa vigezo vilivyowekwa havijafikiwa, trafiki imefungwa na firewall. Firewalls huchuja trafiki zinazoingia na zinazotoka, na pia hukuruhusu kudhibiti ufikiaji wa rasilimali au programu fulani za mtandao. Wanaweza kurekodi majaribio yote ya ufikiaji usioidhinishwa wa rasilimali za mtandao wa ndani na kutoa maonyo kuhusu majaribio ya uvamizi.

Kwa mujibu wa madhumuni yao, firewalls ni kukumbusha zaidi kituo cha ukaguzi (checkpoint) ya kituo kilichohifadhiwa, ambapo nyaraka za kila mtu anayeingia kwenye eneo la kituo na kila mtu anayeondoka huangaliwa. Ikiwa pasi iko katika mpangilio, ufikiaji wa eneo unaruhusiwa. Firewalls hufanya kazi kwa njia sawa, tu jukumu la watu wanaopita kwenye kituo cha ukaguzi ni pakiti za mtandao, na kupita ni kwamba vichwa vya pakiti hizi vinazingatia seti ya sheria iliyoainishwa.

Je, firewalls ni za kuaminika hivyo?

Je, inawezekana kusema kwamba firewall hutoa usalama wa 100% kwa mtandao wa mtumiaji au PC binafsi? Hakika sivyo. Ikiwa tu kwa sababu hakuna mfumo wowote unatoa dhamana ya 100% ya usalama. Firewall inapaswa kuzingatiwa kama zana ambayo, ikiwa imesanidiwa kwa usahihi, inaweza kutatiza kazi ya mvamizi kupenya ndani. Kompyuta binafsi mtumiaji. Tunasisitiza: ngumu tu, lakini sio dhamana kabisa usalama kabisa. Kwa njia, ikiwa hatuzungumzi juu ya kulinda mtandao wa ndani, lakini juu ya kulinda PC binafsi na upatikanaji wa mtandao, basi firewall ya ICF (Internet Connection Firewall) iliyojengwa kwenye mfumo wa uendeshaji wa Windows XP inafanikiwa kukabiliana na kuhakikisha usalama wake binafsi. Kwa hiyo, katika siku zijazo tutazungumzia tu firewalls za vifaa vya ushirika vinavyolenga kulinda mitandao ndogo.

Ikiwa firewall imewekwa kwenye mlango wa mtandao wa ndani imewashwa kikamilifu (kama sheria, hii inafanana na mipangilio ya kawaida), basi mtandao unaoulinda hauwezi kupenya kabisa na haupatikani kutoka nje. Walakini, kutoweza kupenya kabisa kwa mtandao wa ndani pia kuna upande wake. Ukweli ni kwamba katika kesi hii inakuwa haiwezekani kutumia huduma za mtandao (kwa mfano, ICQ na programu zinazofanana) zilizowekwa kwenye PC. Kwa hivyo, kazi ya kuanzisha firewall ni kufanya madirisha katika ukuta tupu awali ambayo firewall inawakilisha kwa mshambuliaji, kuruhusu programu za mtumiaji kujibu maombi kutoka nje na hatimaye kutekeleza mwingiliano uliodhibitiwa kati ya mtandao wa ndani na ulimwengu wa nje. Hata hivyo, zaidi madirisha hayo yanaonekana kwenye ukuta huo, mtandao yenyewe unakuwa hatari zaidi. Kwa hivyo, hebu tusisitize kwa mara nyingine tena: hakuna ngome inayoweza kuhakikisha usalama kamili wa mtandao wa ndani unaoulinda.

Uainishaji wa firewalls

Uwezo wa firewalls na kiwango cha akili zao hutegemea kiwango ambacho mfano wa kumbukumbu OSI wanafanya kazi. Ya juu zaidi safu ya OSI, ambayo firewall hujengwa, kiwango cha juu cha ulinzi hutoa.

Kumbuka kwamba mfano wa OSI ( Fungua Mfumo Muunganisho) inajumuisha viwango saba usanifu wa mtandao. Ya kwanza, ya chini kabisa, ni safu ya kimwili. Hii inafuatwa na kiungo cha data, mtandao, usafiri, kipindi, uwasilishaji, na tabaka za programu au programu. Ili kutoa uchujaji wa trafiki, firewall lazima ifanye kazi angalau kwenye safu ya tatu ya mfano wa OSI, yaani, kwenye safu ya mtandao, ambapo pakiti zinaelekezwa kulingana na tafsiri ya anwani za MAC kwa anwani za mtandao. Kutoka kwa mtazamo wa itifaki ya TCP/IP, safu hii inalingana na safu ya IP (Itifaki ya Mtandao). Kwa kupokea maelezo ya safu ya mtandao, ngome zinaweza kubainisha chanzo na anwani za mwisho za pakiti na kuangalia ikiwa trafiki inaruhusiwa kati ya maeneo haya. Hata hivyo, hakuna maelezo ya kutosha ya safu ya mtandao ili kuchanganua yaliyomo kwenye pakiti. Firewalls zinazofanya kazi kwenye safu ya usafiri ya mfano wa OSI hupokea kadhaa taarifa zaidi kuhusu pakiti na kwa maana hii inaweza kutoa mipango ya usalama ya mtandao yenye akili zaidi. Kuhusu firewalls zinazofanya kazi katika kiwango cha maombi, wanaweza kufikia habari kamili kuhusu pakiti za mtandao, ambayo ina maana kwamba firewalls vile hutoa ulinzi wa mtandao wa kuaminika zaidi.

Kulingana na kiwango cha modeli ya OSI ambayo ukuta wa moto hufanya kazi, kihistoria uainishaji ufuatao wa vifaa hivi umeundwa:

- chujio cha pakiti;

- lango la ngazi ya kikao (lango la ngazi ya mzunguko);

- lango la kiwango cha maombi;

- Ukaguzi wa Pakiti za Serikali (SPI).

Kumbuka kwamba uainishaji huu ina maslahi ya kihistoria tu, kwani firewalls zote za kisasa ni za jamii ya juu zaidi (kwa suala la ulinzi wa mtandao) firewalls za SPI.

Vichungi vya kundi

Ngome za kinga za aina ya kichungi cha pakiti ndizo za msingi zaidi ( zenye akili kidogo). Ngome hizi hufanya kazi kwenye safu ya mtandao ya muundo wa OSI au kwenye safu ya IP ya safu ya itifaki ya TCP/IP. Firewalls vile zinahitajika katika kila router, kwani router yoyote inafanya kazi angalau katika safu ya tatu ya mfano wa OSI.

Kazi ya vichujio vya pakiti ni kuchuja pakiti kulingana na maelezo kuhusu anwani ya IP ya chanzo au lengwa na nambari za mlango.

Katika ngome za aina ya kichujio cha pakiti, kila pakiti huchanganuliwa ili kubaini ikiwa inakidhi vigezo vya upokezaji au iwapo upitishaji umezuiwa kabla ya kusambazwa. Kulingana na pakiti na vigezo vya maambukizi vinavyozalishwa, firewall inaweza kusambaza pakiti, kuikataa, au kutuma taarifa kwa kuanzisha maambukizi.

Vichungi vya pakiti ni rahisi kutekelezwa na havina athari yoyote kwa kasi ya uelekezaji.

Milango ya Kikao

Lango la safu ya kipindi ni ngome zinazofanya kazi kwenye safu ya kikao cha muundo wa OSI au kwenye safu ya TCP (Itifaki ya Udhibiti wa Usafiri) ya safu ya itifaki ya TCP/IP. Ngome hizi hufuatilia mchakato wa kuanzisha muunganisho wa TCP (shirika la vikao vya kubadilishana data kati ya mashine za mwisho) na hukuruhusu kuamua ikiwa kipindi fulani cha mawasiliano ni halali. Data imehamishwa hadi kompyuta ya mbali katika mtandao wa nje kupitia lango katika ngazi ya kikao, usiwe na taarifa kuhusu chanzo cha maambukizi, yaani, kila kitu kinaonekana kana kwamba data imetumwa na firewall yenyewe, na si kwa kompyuta kwenye mtandao wa ndani (ulinzi). . Ngome zote zenye msingi wa itifaki ya NAT ni lango la safu ya kikao (itifaki ya NAT itafafanuliwa hapa chini).

Lango za kiwango cha kipindi pia hazina athari kubwa kwa kasi ya uelekezaji. Wakati huo huo, lango hizi hazina uwezo wa kuchuja pakiti za kibinafsi.

Lango la Maombi

Lango la safu ya programu, au seva mbadala, hufanya kazi kwenye safu ya utumizi ya muundo wa OSI. Safu ya programu inawajibika kwa ufikiaji wa programu kwenye mtandao. Kazi katika kiwango hiki ni pamoja na kuhamisha faili, kubadilishana kwa barua na usimamizi wa mtandao. Kwa kupokea taarifa kuhusu pakiti katika ngazi ya maombi, malango ya kiwango cha maombi yanaweza kutekeleza kuzuia upatikanaji wa huduma fulani. Kwa mfano, ikiwa lango la kiwango cha programu litawekwa kama seva mbadala ya Wavuti, basi trafiki yoyote inayohusiana na itifaki za Telnet, FTP, Gopher itazuiwa. Kwa sababu ngome hizi huchanganua pakiti kwenye safu ya programu, zinaweza kuchuja amri maalum, kama vile http:post, get, n.k. Kipengele hiki hakipatikani kwa vichujio vya pakiti au lango la safu ya kikao. Lango la kiwango cha programu pia linaweza kutumiwa kuweka kumbukumbu za shughuli za watumiaji binafsi na kuanzisha vipindi vya mawasiliano kati yao. Ngome hizi hutoa njia thabiti zaidi ya kulinda mitandao kuliko lango la safu ya kikao na vichungi vya pakiti.

Firewalls za SPI

Aina ya hivi punde zaidi ya ngome, Ukaguzi wa Kifurushi Maalum (SPI), unachanganya manufaa ya vichujio vya pakiti, lango la safu ya kikao, na lango la safu ya programu. Hiyo ni, kwa kweli, tunazungumzia firewalls za ngazi mbalimbali zinazofanya kazi wakati huo huo kwenye mtandao, kikao na viwango vya maombi.

Vifurushi vya vichujio vya ngome za SPI kwenye safu ya mtandao, hubaini uhalali wa kipindi cha mawasiliano kulingana na data ya safu ya kipindi, na kuchanganua yaliyomo kwenye pakiti kulingana na data ya safu ya programu.

Firewalls hizi hutoa njia ya kuaminika zaidi ya kulinda mitandao na wakati huu ndio viwango vya ukweli.

Kuweka firewalls

Mbinu na uwezo wa kusanidi ngome hutegemea mfano maalum. Kwa bahati mbaya, hakuna sheria zinazofanana za usanidi, chini ya kiolesura cha sare. Tunaweza tu kuzungumza juu ya sheria za jumla ambazo zinapaswa kufuatwa. Kweli, kanuni ya msingi ni rahisi sana: ni muhimu kukataza kila kitu ambacho hakihitajiki kwa kazi ya kawaida ya mtandao.

Mara nyingi, uwezo wa kusanidi ngome huja kwa kuamsha sheria fulani zilizoainishwa na kuunda sheria tuli katika mfumo wa jedwali.

Wacha tuchukue, kama mfano, chaguzi za kusanidi firewall iliyojumuishwa kwenye kipanga njia cha Gigabyte GN-B49G. Router hii ina idadi ya sheria zilizoainishwa ambazo hukuuruhusu kutekeleza viwango tofauti vya usalama wa mtandao wa ndani. Sheria hizi ni pamoja na zifuatazo:

- Ufikiaji wa usanidi na usimamizi wa Router kutoka upande wa WAN umepigwa marufuku. Kuamsha kazi hii inakataza ufikiaji wa mipangilio ya router kutoka kwa mtandao wa nje;

- Ufikiaji kutoka Global-IP hadi Private-IP ni marufuku ndani ya LAN. Kitendaji hiki hukuruhusu kuzuia ufikiaji ndani ya mtandao wa ndani kutoka kwa anwani za IP za kimataifa (ikiwa zipo) hadi anwani za IP zilizohifadhiwa kwa matumizi ya kibinafsi;

- Zuia kushiriki faili na kichapishi kutoka nje ya mtandao wa kipanga njia. Kitendakazi huzuia matumizi ya ufikiaji wa pamoja wa vichapishi na faili kwenye mtandao wa ndani kutoka nje;

- Uwepo wa router hauwezi kugunduliwa kutoka upande wa WAN. Kazi hii hufanya router isionekane kutoka kwa mtandao wa nje;

- Mashambulizi ya aina ya Kunyimwa Huduma (DoS) yanazuiwa. Utendakazi huu unapowashwa, ulinzi dhidi ya mashambulizi ya DoS (Kunyimwa Huduma) hutekelezwa. Mashambulizi ya DoS ni aina mashambulizi ya mtandao, ambayo inajumuisha kupokea idadi ya maombi kwa seva inayodai huduma inayotolewa na mfumo. Seva hutumia rasilimali zake katika kuanzisha muunganisho na kuihudumia na, kutokana na mtiririko fulani wa maombi, haiwezi kukabiliana nao. Ulinzi dhidi ya mashambulizi ya aina hii ni msingi wa uchambuzi wa vyanzo vya ziada ikilinganishwa na trafiki ya kawaida na kupiga marufuku uhamisho wake.

Kama tulivyokwishaona, ngome nyingi zina sheria zilizoainishwa awali, ambazo kimsingi ni sawa na zile zilizoorodheshwa hapo juu, lakini zinaweza kuwa na majina tofauti.

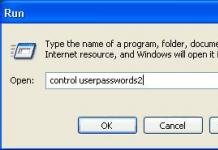

Njia nyingine ya kusanidi firewall ni kuunda sheria za tuli ambazo hukuruhusu sio tu kulinda mtandao kutoka nje, lakini pia kuzuia watumiaji wa mtandao wa ndani kupata mtandao wa nje. Uwezekano wa kuunda sheria ni rahisi kabisa na hukuruhusu kutekeleza karibu hali yoyote. Ili kuunda sheria, unataja anwani ya IP ya chanzo (au anuwai ya anwani), bandari za chanzo, anwani za IP na bandari, aina ya itifaki, mwelekeo wa upitishaji wa pakiti (kutoka mtandao wa ndani hadi mtandao wa nje au kinyume chake), na hatua ya kuchukuliwa wakati pakiti imegunduliwa na sifa zilizoonyeshwa (dondosha au ruka pakiti). Kwa mfano, ikiwa unataka kuzuia watumiaji wa mtandao wa ndani (anuwai ya anwani ya IP: 192.168.1.1-192.168.1.100) kufikia seva ya FTP (bandari 21) iko kwenye anwani ya IP ya nje 64.233.183.104, basi sheria inaweza kuwa imeandaliwa kama ifuatavyo:

- mwelekeo wa maambukizi ya pakiti: LAN-to-WAN;

- Chanzo cha anwani za IP: 192.168.1.1-192.168.1.100;

- bandari ya chanzo: 1-65535;

- bandari ya marudio: 21;

- itifaki: TCP;

- kitendo: kushuka.

Usanidi tuli wa sheria ya ngome kwa mfano uliojadiliwa hapo juu unaonyeshwa kwenye Mtini. 1.

Itifaki ya NAT kama sehemu ya ngome

Vipanga njia vyote vya kisasa vilivyo na ngome zilizojengewa ndani zinaunga mkono itifaki ya NAT (Tafsiri ya Anwani ya Mtandao).

Itifaki ya NAT sio sehemu ya firewall, lakini wakati huo huo husaidia kuboresha usalama wa mtandao. Kazi kuu ya itifaki ya NAT ni kutatua shida ya uhaba wa anwani za IP, ambayo inakuwa ya haraka zaidi na zaidi wakati idadi ya kompyuta inakua.

Ukweli ni kwamba katika toleo la sasa la itifaki ya IPv4, byte nne zimetengwa ili kuamua anwani ya IP, ambayo inafanya uwezekano wa kuzalisha zaidi ya anwani bilioni nne za kompyuta za mtandao. Bila shaka, katika siku hizo wakati mtandao ulikuwa unajitokeza tu, ilikuwa vigumu hata kufikiria kwamba siku moja idadi hii ya anwani za IP inaweza kuwa haitoshi. Ili kutatua tatizo la uhaba wa anwani za IP kwa sehemu, itifaki ya tafsiri ya anwani ya mtandao wa NAT ilipendekezwa mara moja.

Itifaki ya NAT inafafanuliwa na kiwango cha RFC 1631, ambacho hufafanua jinsi tafsiri ya anwani ya mtandao hutokea.

Mara nyingi, kifaa cha NAT hubadilisha anwani za IP ambazo zimehifadhiwa kwa matumizi ya kibinafsi kwenye mitandao ya ndani kuwa anwani za IP za umma.

Nafasi ya anwani ya kibinafsi inasimamiwa na RFC 1918. Anwani hizi ni pamoja na safu za IP zifuatazo: 10.0.0.0-10.255.255.255, 172.16.0.0-172.31.255.255, 192.168.0.0-8525.6.

Kulingana na RFC 1918, anwani za IP za kibinafsi haziwezi kutumika katika Mtandao wa kimataifa, kwa hivyo zinaweza kutumika bila malipo kwa madhumuni ya ndani tu.

Kabla ya kuendelea na maalum ya itifaki ya NAT, hebu tuangalie jinsi uhusiano wa mtandao hutokea kati ya PC mbili.

Wakati kompyuta moja kwenye mtandao inapoanzisha muunganisho kwa kompyuta nyingine, tundu hufunguliwa, ikibainishwa na anwani ya IP ya chanzo, kituo cha chanzo, anwani ya IP lengwa, lango lengwa na itifaki ya mtandao. Umbizo la pakiti ya IP hutoa sehemu ya baiti mbili kwa nambari za bandari. Hii inakuwezesha kufafanua bandari 65,535, ambazo zina jukumu la njia za kipekee za mawasiliano. Kati ya bandari 65,535, za kwanza 1,023 zimehifadhiwa kwa huduma zinazojulikana za seva kama vile Wavuti, FTP, Telnet, n.k. Bandari zingine zote zinaweza kutumika kwa madhumuni mengine yoyote.

Ikiwa, kwa mfano, kompyuta moja ya mtandao inapata seva ya FTP (bandari 21), basi wakati tundu linafunguliwa mfumo wa uendeshaji hukabidhi kipindi mlango wowote ulio juu ya 1023. Kwa mfano, inaweza kuwa lango 2153. Kisha pakiti ya IP iliyotumwa kutoka kwa Kompyuta hadi kwa seva ya FTP itakuwa na anwani ya IP ya mtumaji, mlango wa mtumaji (2153), anwani ya IP ya mpokeaji na lengwa. bandari (21). Anwani ya IP ya chanzo na mlango itatumika kwa majibu ya seva kwa mteja. Kutumia milango tofauti kwa vipindi tofauti vya mtandao huruhusu wateja wa mtandao kuanzisha vipindi vingi kwa wakati mmoja seva tofauti au na huduma za seva moja.

Sasa hebu tuangalie mchakato wa kuanzisha kikao wakati wa kutumia router ya NAT kwenye mpaka wa mtandao wa ndani na mtandao.

Wakati mteja wa mtandao wa ndani anaanzisha muunganisho na seva ya mtandao wa nje, basi, kama katika kesi ya kuanzisha uhusiano kati ya PC mbili, tundu linafunguliwa, lililowekwa na anwani ya IP ya chanzo, bandari ya chanzo, anwani ya IP ya marudio, bandari ya marudio, na itifaki ya mtandao. Wakati programu inasambaza data juu ya tundu hili, anwani ya IP ya chanzo na mlango wa chanzo huingizwa kwenye pakiti katika sehemu za chaguo chanzo. Sehemu za chaguo lengwa zitakuwa na anwani ya IP ya seva na mlango wa seva. Kwa mfano, kompyuta kwenye mtandao wa ndani yenye anwani ya IP ya 192.168.0.1 inaweza kufikia seva ya Wavuti ya WAN yenye anwani ya IP ya 64.233.188.104. Katika kesi hii, mfumo wa uendeshaji wa mteja unaweza kugawa bandari 1251 (bandari ya chanzo) kwa kikao kilichoanzishwa, na bandari ya marudio ni bandari ya huduma ya Mtandao, yaani, 80. Kisha sifa zifuatazo zitaonyeshwa kwenye kichwa cha pakiti iliyotumwa. (Kielelezo 2):

- bandari ya chanzo: 1251;

- Anwani ya IP ya mpokeaji: 64.233.183.104;

- bandari ya marudio: 80;

- itifaki: TCP.

Kifaa cha NAT (ruta) hukatiza pakiti inayotoka kwenye mtandao wa ndani na kuingia kwenye jedwali lake la ndani ramani ya chanzo na bandari lengwa la pakiti kwa kutumia anwani ya IP lengwa, lango lengwa, anwani ya IP ya nje ya kifaa cha NAT, bandari ya nje. , itifaki ya mtandao, na IP za ndani - anwani ya mteja na bandari.

Hebu tufikiri kwamba katika mfano uliojadiliwa hapo juu, router ya NAT ina anwani ya IP ya nje ya 195.2.91.103 (anwani ya bandari ya WAN), na kwa kikao kilichoanzishwa, bandari ya nje ya kifaa cha NAT ni 3210. Katika kesi hii, meza ya ndani kwa kuchora chanzo na bandari lengwa la pakiti ina maelezo yafuatayo:

- Chanzo cha IP: 192.168.0.1;

- bandari ya chanzo: 1251;

- anwani ya IP ya nje

vifaa vya NAT: 195.2.91.103;

- bandari ya nje ya kifaa cha NAT: 3210;

- Anwani ya IP ya mpokeaji: 64.233.183.104;

- bandari ya marudio: 80;

- itifaki: TCP.

Kisha kifaa cha NAT "hutangaza" pakiti kwa kubadilisha sehemu za chanzo kwenye pakiti: anwani ya IP ya ndani ya mteja na mlango wake hubadilishwa na anwani ya IP ya nje ya kifaa cha NAT na lango. Katika mfano huu, kifurushi kilichobadilishwa kitakuwa na habari ifuatayo:

- Chanzo cha IP: 195.2.91.103;

- bandari ya chanzo: 3210;

- Anwani ya IP ya mpokeaji: 64.233.183.104;

- bandari ya marudio: 80;

- itifaki: TCP.

Pakiti iliyobadilishwa inatumwa kupitia mtandao wa nje na hatimaye kufikia seva maalum.

Baada ya kupokea pakiti, seva itasambaza pakiti za majibu kwa anwani ya IP ya nje na bandari ya kifaa cha NAT (ruta), ikionyesha anwani yake ya IP na bandari katika sehemu za chanzo (Mchoro 3). Katika mfano unaozingatiwa, pakiti ya majibu kutoka kwa seva itakuwa na habari ifuatayo kwenye kichwa:

- bandari ya chanzo: 80;

- Anwani ya IP ya mpokeaji: 195.2.91.103;

- bandari ya marudio: 3210;

- itifaki: TCP.

Mchele. 3. Kanuni ya uendeshaji wa kifaa cha NAT wakati wa kusambaza pakiti kutoka kwa mtandao wa nje hadi wa ndani

Kifaa cha NAT hupokea pakiti hizi kutoka kwa seva na kuchanganua yaliyomo kulingana na jedwali lake la ramani ya mlango. Ikiwa ramani ya bandari itapatikana katika jedwali ambalo anwani ya IP ya chanzo, mlango wa chanzo, mlango lengwa, na itifaki ya mtandao kutoka kwa pakiti inayoingia inalingana na anwani ya IP ya seva pangishi ya mbali, na bandari ya mbali na kwa itifaki ya mtandao iliyoainishwa kwenye ramani ya bandari, basi NAT itafanya ubadilishaji kinyume: Hubadilisha anwani ya IP ya nje na mlango wa nje katika sehemu lengwa za pakiti na anwani ya IP na mlango wa ndani wa mteja wa mtandao wa ndani. Kwa hivyo, pakiti iliyopitishwa kwa mtandao wa ndani kwa mfano uliojadiliwa hapo juu itakuwa na sifa zifuatazo:

- Chanzo cha IP: 64.233.183.104;

- bandari ya chanzo: 80;

- Anwani ya IP ya mpokeaji: 192.168.0.1;

- bandari ya marudio: 1251;

- itifaki: TCP.

Walakini, ikiwa hakuna mechi kwenye meza ya ramani ya bandari, basi kifurushi kinachoingia imekataliwa na muunganisho umekatishwa.

Shukrani kwa router ya NAT, Kompyuta yoyote kwenye mtandao wa ndani inaweza kuhamisha data kwenye Mtandao wa Kimataifa kwa kutumia anwani ya IP ya nje na bandari ya router. Katika kesi hii, anwani za IP za mtandao wa ndani, kama bandari zilizopewa vipindi, hubakia zisizoonekana kutoka kwa mtandao wa nje.

Hata hivyo, router ya NAT inaruhusu kubadilishana data kati ya kompyuta kwenye mitandao ya ndani na nje tu ikiwa ubadilishanaji huu umeanzishwa na kompyuta kwenye mtandao wa ndani. Ikiwa kompyuta kwenye mtandao wa nje inajaribu kufikia kompyuta kwenye mtandao wa ndani kwa hiari yake mwenyewe, uunganisho unakataliwa na kifaa cha NAT. Kwa hiyo, pamoja na kutatua tatizo la uhaba wa anwani za IP, itifaki ya NAT pia husaidia kuboresha usalama wa mtandao wa ndani.

Masuala yanayohusiana na vifaa vya NAT

Licha ya unyenyekevu dhahiri wa vifaa vya NAT, vinahusishwa na shida kadhaa ambazo mara nyingi huchanganya shirika la mwingiliano kati yao. kompyuta za mtandao au kwa ujumla kuzuia kuanzishwa kwake. Kwa mfano, ikiwa mtandao wa ndani unalindwa na kifaa cha NAT, basi mteja yeyote kwenye mtandao wa ndani anaweza kuanzisha uhusiano na seva ya WAN, lakini si kinyume chake. Hiyo ni, huwezi kuanzisha muunganisho kutoka kwa mtandao wa nje hadi kwa seva iliyo kwenye mtandao wa ndani nyuma ya kifaa cha NAT. Lakini vipi ikiwa kuna huduma kwenye mtandao wa ndani (kwa mfano, FTP au seva ya Wavuti) ambayo watumiaji kwenye mtandao wa nje lazima wapate ufikiaji? Ili kutatua tatizo hili, ruta za NAT hutumia ukanda usio na silaha na teknolojia za usambazaji wa bandari, ambazo zitaelezwa kwa undani hapa chini.

Tatizo jingine la vifaa vya NAT ni kwamba baadhi ya programu za mtandao zinajumuisha anwani ya IP na bandari katika sehemu ya data ya pakiti. Ni wazi kuwa kifaa cha NAT hakina uwezo wa kufanya tafsiri ya anwani kama hiyo. Kwa hivyo, ikiwa programu ya mtandao itaingiza anwani ya IP au mlango kwenye sehemu ya malipo ya pakiti, seva inayojibu pakiti hiyo itatumia anwani ya IP iliyoorodheshwa na mlango ambao hakuna ingizo sambamba la ramani katika jedwali la ndani la kifaa cha NAT. . Kama matokeo, pakiti kama hiyo itatupwa na kifaa cha NAT, na kwa hivyo programu zinazotumia teknolojia hii hazitaweza kufanya kazi mbele ya vifaa vya NAT.

Kuna programu za mtandao zinazotumia mlango mmoja (kama chanzo cha chanzo) kusambaza data, lakini subiri jibu kwenye mlango mwingine. Kifaa cha NAT huchanganua trafiki inayotoka na inalingana na mlango chanzo. Hata hivyo, kifaa cha NAT hakijui kuwa jibu linatarajiwa kwenye mlango tofauti na hakiwezi kutekeleza upangaji sambamba. Kwa hivyo, pakiti za majibu zinazoelekezwa kwenye mlango ambao hazina ramani katika jedwali la ndani la kifaa cha NAT zitaondolewa.

Shida nyingine ya vifaa vya NAT ni ufikiaji mwingi kwa bandari moja. Hebu fikiria hali ambapo wateja kadhaa wa mtandao wa ndani, waliotengwa na mtandao wa nje na kifaa cha NAT, wanapata sawa. bandari ya kawaida. Kwa mfano, hii inaweza kuwa bandari 80, ambayo imehifadhiwa kwa huduma ya Wavuti. Kwa kuwa wateja wote wa mtandao wa ndani hutumia anwani sawa ya IP, swali linatokea: jinsi gani kifaa cha NAT kinaweza kuamua ni mteja gani wa mtandao wa ndani ni ombi la nje? Ili kutatua tatizo hili, mteja mmoja tu wa mtandao wa ndani ndiye anayeweza kufikia bandari ya kawaida wakati wowote.

Usambazaji wa bandari tuli (kuweka ramani ya bandari)

Kufanya baadhi ya programu zinazoendeshwa kwenye seva kwenye mtandao wa ndani (kama vile seva ya Wavuti au seva ya FTP) kufikiwa kutoka kwa mtandao wa nje, kifaa cha NAT lazima kisanidiwe kuweka ramani kati ya milango inayotumika. maombi fulani, na anwani za IP za seva hizo za mtandao wa ndani ambazo programu hizi huendesha. Katika kesi hii, wanazungumza juu ya teknolojia ya uelekezaji wa bandari ( ramani ya bandari), na seva ya mtandao ya ndani yenyewe inaitwa seva ya kawaida. Kama matokeo, ombi lolote kutoka kwa mtandao wa nje hadi anwani ya IP ya nje ya kifaa cha NAT (ruta) kwenye bandari maalum itaelekezwa moja kwa moja kwa seva maalum ya mtandao kwenye mtandao wa ndani.

Kwa mfano, ikiwa seva ya kawaida ya FTP imeundwa kwenye mtandao wa ndani, ambayo imezinduliwa kwenye PC na anwani ya IP 192.168.0.10, basi wakati wa kusanidi. seva pepe anwani ya IP ya seva ya kawaida (192.168.0.10), itifaki iliyotumiwa (TCP) na bandari ya maombi (21) imeelezwa. Katika hali hiyo, wakati wa kufikia anwani ya nje ya kifaa cha NAT (bandari ya WAN ya router) kwenye bandari 21, mtumiaji kwenye mtandao wa nje anaweza kufikia seva ya FTP kwenye mtandao wa ndani, licha ya matumizi ya itifaki ya NAT. Mfano wa kusanidi seva ya kawaida kwenye router halisi ya NAT inavyoonyeshwa kwenye Mtini. 4.

Kwa kawaida, ruta za NAT hukuruhusu kuunda usambazaji wa bandari nyingi tuli. Kwa hivyo, kwenye seva moja ya kawaida unaweza kufungua bandari kadhaa mara moja au kuunda seva kadhaa za kawaida na anwani tofauti za IP. Hata hivyo, kwa usambazaji wa mlango tuli, huwezi kusambaza lango moja kwa anwani nyingi za IP, kumaanisha kwamba lango linaweza kuendana na anwani moja ya IP. Haiwezekani, kwa mfano, kusanidi seva kadhaa za Wavuti zilizo na anwani tofauti za IP; ili kufanya hivyo, itabidi ubadilishe bandari chaguo-msingi ya seva ya Wavuti na unapofikia bandari 80 kwenye usanidi wa kipanga njia. bandari ya ndani(Bandari ya Kibinafsi) taja bandari ya seva ya Wavuti iliyobadilishwa.

Aina nyingi za router pia hukuruhusu kuweka uelekezaji tuli wa kikundi cha bandari, ambayo ni, kupeana kikundi kizima cha bandari mara moja kwa anwani ya IP ya seva ya kawaida. Kipengele hiki ni muhimu ikiwa unahitaji kuauni programu zinazotumia idadi kubwa ya milango, kama vile michezo au mikutano ya sauti/video. Idadi ya vikundi vya bandari vilivyotumwa hutofautiana kati ya mifano tofauti ya router, lakini kwa kawaida kuna angalau kumi.

Usambazaji wa Bandari Inayobadilika (Maombi Maalum)

Usambazaji wa bandari tuli unaweza kutatua kwa kiasi tatizo la ufikiaji kutoka kwa mtandao wa nje hadi huduma za mtandao wa ndani zinazolindwa na kifaa cha NAT. Hata hivyo, pia kuna kazi kinyume - haja ya kutoa watumiaji wa mtandao wa ndani upatikanaji wa mtandao wa nje kupitia kifaa cha NAT. Ukweli ni kwamba baadhi ya programu (kwa mfano, michezo ya Intaneti, mikutano ya video, simu ya mtandaoni na programu zingine zinazohitaji uanzishaji wa vipindi vingi) haziendani na teknolojia ya NAT. Ili kutatua tatizo hili, kinachojulikana kuwa uelekezaji wa bandari wenye nguvu (wakati mwingine huitwa Maombi Maalum) hutumiwa, wakati uelekezaji wa bandari umewekwa kwenye kiwango cha maombi ya mtandao binafsi.

Ikiwa router inasaidia kipengele hiki, lazima ubainishe nambari ya mlango wa ndani (au muda wa mlango) unaohusishwa na maombi maalum(kawaida hujulikana kama Trigger Port), na ubainishe nambari ya mlango wa nje wa kifaa cha NAT (Public Port), ambao utachorwa kwenye lango la ndani.

Wakati usambazaji wa mlango unaobadilika umewashwa, kipanga njia hufuatilia trafiki inayotoka kutoka kwa mtandao wa ndani na kukumbuka anwani ya IP ya kompyuta ambayo trafiki hiyo ilitoka. Wakati data inarudi kwenye sehemu ya ndani, usambazaji wa mlango unawashwa na data hupitishwa ndani. Baada ya uhamishaji kukamilika, uelekezaji upya umezimwa, na kisha kompyuta nyingine yoyote inaweza kuunda uelekezaji mpya kwa anwani yake ya IP.

Usambazaji wa mlango unaobadilika hutumiwa hasa kwa huduma zinazohusisha maombi ya muda mfupi na uhamisho wa data, kwa sababu ikiwa kompyuta moja inatumia usambazaji wa mlango fulani, kompyuta nyingine haiwezi kufanya hivyo kwa wakati mmoja. Ikiwa unahitaji kusanidi programu ambazo zinahitaji mtiririko wa mara kwa mara wa data ambayo inachukua mlango kwa muda mrefu, basi uelekezaji upya unaobadilika haufanyi kazi. Walakini, katika kesi hii, kuna suluhisho la shida - iko katika utumiaji wa eneo lisilo na jeshi.

eneo la DMZ

Eneo lisilo na Jeshi (DMZ) ni njia nyingine ya kukwepa vikwazo vya itifaki ya NAT. Router zote za kisasa hutoa kipengele hiki. Wakati kompyuta kwenye mtandao wa ndani wa ndani imewekwa katika eneo la DMZ, inakuwa wazi kwa itifaki ya NAT. Hii inamaanisha kuwa kompyuta ya ndani ya mtandao iko karibu na ngome. Kwa Kompyuta iliyoko katika eneo la DMZ, bandari zote zinaelekezwa kwenye anwani moja ya ndani ya IP, ambayo inakuwezesha kuandaa uhamisho wa data kutoka kwa mtandao wa nje hadi wa ndani.

Ikiwa, kwa mfano, seva iliyo na anwani ya IP 192.168.1.10, iko kwenye mtandao wa ndani wa ndani, iko katika eneo la DMZ, na mtandao wa ndani yenyewe unalindwa na kifaa cha NAT, basi ombi linapokuja kwenye bandari yoyote kutoka kwa mtandao wa nje kwa anwani ya bandari ya WAN Kwa kifaa cha NAT, ombi hili litatumwa kwa anwani ya IP 192.168.1.10, yaani, kwa anwani ya seva pepe katika eneo la DMZ.

Kama sheria, ruta za NAT za darasa la SOHO huruhusu kompyuta moja tu kuwekwa kwenye eneo la DMZ. Mfano wa kusanidi kompyuta katika eneo la DMZ unaonyeshwa kwenye Mtini. 5.

Mchele. 5. Mfano wa usanidi wa kompyuta katika eneo la DMZ

Kwa kuwa kompyuta iko katika eneo la DMZ inapatikana kutoka kwa mtandao wa nje na haijalindwa na firewall kwa njia yoyote, inakuwa hatua ya mazingira magumu ya mtandao. Unapaswa kuamua kuweka kompyuta katika eneo lisilo na jeshi kama suluhisho la mwisho, wakati hakuna njia zingine za kupitisha vizuizi vya itifaki ya NAT zinafaa kwa sababu moja au nyingine.

Teknolojia ya Usafiri wa NAT

Mbinu ambazo tumeorodhesha ili kukwepa vikwazo vya itifaki ya NAT zinaweza kuleta matatizo kwa watumiaji wapya. Ili kuwezesha usimamizi, teknolojia ya kiotomatiki ya kusanidi vifaa vya NAT ilipendekezwa. Teknolojia ya NAT Traversal (kifungu cha NAT) inaruhusu maombi ya mtandao tambua kuwa zinalindwa na kifaa cha NAT, tafuta anwani ya IP ya nje na utume usambazaji wa bandari mode otomatiki. Kwa hivyo, faida ya teknolojia ya NAT Traversal ni kwamba si lazima mtumiaji kusanidi mipangilio ya bandari mwenyewe.

Teknolojia ya NAT Traversal inategemea itifaki za UPnP (Universal Plug na Play); kwa hivyo, ili kuwezesha teknolojia hii, mara nyingi ni muhimu kuangalia chaguo la UPnP&NAT katika vipanga njia.

D-Link ni msanidi programu anayejulikana na muuzaji wa suluhisho za vifaa kwa ajili ya kujenga mitandao ya kompyuta ya kiwango chochote. Laini ya bidhaa pia inajumuisha vifaa vya kutoa ulinzi wa mtandao dhidi ya vitisho vya nje: ngome na mifumo ya kugundua uingilizi. Tulimwomba mwakilishi wa D-Link atuambie ni teknolojia gani zinazotumiwa katika suluhu za maunzi ili kuhakikisha usalama wa TEHAMA, jinsi suluhu za maunzi hutofautiana na wenzao wa programu na katika hali gani, ni aina gani ya bidhaa ni bora zaidi. Sehemu fulani ya mahojiano pia imejitolea kwa maalum ya soko la Kirusi kwa ufumbuzi wa usalama wa IT, pamoja na mwenendo na matarajio yake. Ivan Martynyuk, mshauri wa mradi katika D-Link, anajibu maswali yetu.

Ivan Martynyuk, mshauri wa mradi katika D-Link

Alexey Dolya: Unaweza kutuambia kidogo kuhusu kampuni yako?

Ivan Martynyuk: Kwa viwango vya tasnia ya IT, D-Link ni kampuni ya zamani. Ilipangwa mnamo Machi 1986. Ofisi 87 za kanda za kampuni zinauza na kusaidia vifaa katika zaidi ya nchi 100. Kampuni hiyo inaajiri wafanyikazi zaidi ya elfu tatu. Ikiwa tunazungumza juu ya uwanja wa shughuli za kampuni, D-Link ndiye mtengenezaji mkubwa wa vifaa vya mtandao kwa sehemu ndogo na za kati za biashara, kwa hivyo, kulingana na idadi ya tafiti za sekta ya watumiaji wa soko la vifaa vya mtandao zilizofanywa na kampuni ya uchambuzi. Kikundi cha Utafiti cha Synergy, D-Link inashika nafasi ya kwanza ulimwenguni kulingana na kiasi cha mauzo ya vifaa katika sekta hii. Kulingana na Kikundi cha Utafiti cha Synergy, D-Link iliuza zaidi ya vifaa milioni 8 vya mtandao katika robo ya kwanza ya 2004, karibu mara mbili ya idadi ya vifaa vilivyouzwa na mshindani wake wa karibu. Na kulingana na makadirio ya IDC, D-Link inashika nafasi ya kwanza katika mauzo ya swichi na vifaa visivyotumia waya katika eneo la Asia-Pasifiki.

Alexey Dolya: Je, umekuwa ukitengeneza bidhaa za usalama wa mtandao kwa muda gani? Bidhaa hizi ni nini?

Ivan Martynyuk: Bidhaa maalum za kwanza za ulinzi wa mtandao zilionekana kutoka kwa kampuni yetu sio muda mrefu uliopita - mnamo 2002. Kuonekana kwa marehemu kwa kampuni katika sehemu hii ni kwa sababu ya sera ya kufanya kazi kwenye soko. D-Link inazalisha tu bidhaa "zilizoimarishwa" zinazozalishwa kwa wingi ambazo zina mahitaji makubwa ya soko. Kampuni haitengenezi teknolojia na itifaki za hivi karibuni, lakini hutumia vipimo vilivyowekwa tayari katika bidhaa zake. Tofauti nyingine kati ya kampuni yetu na wengine ni kwamba sisi wenyewe sio tu kuendeleza vifaa, ikiwa ni pamoja na maendeleo ya microcircuits fulani, na kuandika kwa ajili yao. programu, na pia tunazizalisha wenyewe katika viwanda vyetu. Kampuni ina vituo kadhaa vya maendeleo na viwanda vilivyomo nchi mbalimbali amani. Bidhaa za usalama wa mtandao zimeundwa na kutengenezwa nchini Taiwan. Leo hii mstari wa bidhaa ni pana kabisa na inajumuisha: vipanga njia na swichi zilizo na vitendaji vya usalama wa mtandao, ngome na mifumo ya kugundua uingiliaji, pamoja na vifaa maalum, kama vile lango zisizo na waya, ambazo zina vipengele vya utendaji, iliyoundwa mahususi kwa matumizi katika mitandao isiyotumia waya, ni zana za usalama za mtandao mahususi zisizotumia waya, uthibitishaji wa mtumiaji na zana za kuchaji, n.k.

Alexey Dolya: Je, unaweza kutuambia kwa undani kuhusu utendakazi wa ngome zako na zana za kugundua uvamizi, na ni mashambulizi gani wanayolinda dhidi yake?

Ivan Martynyuk: Leo kuna vizazi vitatu vya ngome. Kizazi cha kwanza ni ukuta wa kuchuja pakiti. Vifaa hivi vinaweza kufanya uchambuzi wa pakiti kwenye mtandao na viwango vya usafiri, yaani, kuchambua anwani za IP, pamoja na TCP na Bandari za UDP chanzo na marudio, na kwa kuzingatia maelezo haya, amua nini cha kufanya baadaye na pakiti hii: iruhusu kupita, kuikana, kubadilisha kipaumbele, nk. Kizazi cha pili cha vifaa ni firewalls za kati (Proxies). Vifaa hivi vinaweza kuchanganua taarifa katika viwango vyote saba, hadi kiwango cha maombi, na ipasavyo kutoa ulinzi wa juu sana. Walakini, vifaa kama hivyo havipitishi pakiti moja kwa moja kwa ulimwengu wa nje, lakini fanya kazi kama wakala wa kati kati ya programu za ndani na huduma za nje, ambayo katika tukio la jaribio la udukuzi husababisha maelewano ya ngome, na sio mwenyeji wa ndani. Ipasavyo, vifaa vile vinahitaji majukwaa ya vifaa vya kasi ya juu ili kuhakikisha utendaji wa juu na kuwa na gharama kubwa zaidi. Kizazi cha tatu ni firewalls za Stateful Packet Inspections (SPI). Vifaa hivi hufanya kazi sawa na skrini za kuchuja pakiti, lakini huchanganua sehemu nyingi zaidi katika pakiti, kama vile bendera na nambari za mfuatano wa pakiti, na pia huhifadhi habari kuhusu pakiti zilizopitishwa hapo awali na kwa hivyo hutoa ulinzi wa hali ya juu. Vifaa kama hivyo vinaweza kuzuia upitishaji wa pakiti kutoka kiolesura kimoja hadi kingine ikiwa si sehemu ya kikao kilichoanzishwa katika mwelekeo tofauti, au kusitisha kikao ikiwa ukiukaji wowote utagunduliwa ndani yake. Vifaa hivi vinahitaji karibu rasilimali za kompyuta sawa na ngome za kuchuja pakiti na sio tofauti sana kwa bei, lakini hutoa kiwango cha juu zaidi cha ulinzi.

Mifumo ya kugundua kuingilia Mfumo wa Utambuzi- IDS) ni vifaa vyenye akili zaidi ambavyo havifanyi kazi tu katika viwango vyote saba, lakini pia vina vifaa vinavyokuruhusu kuchambua yaliyomo kwenye pakiti kwa undani zaidi na kugundua Trojans na virusi au vitendo vingine vibaya. Ili kufanya hivyo, mifumo kama hiyo ina hifadhidata iliyoandaliwa tayari ya saini za shambulio na virusi, na pia ina mifumo ya uchambuzi wa heuristic ambayo, katika hali zingine, inaruhusu kuzuia mashambulizi ambayo saini zao hazipo kwenye hifadhidata.

Ikiwa tunazungumza juu ya vifaa vyetu, basi kulingana na mfano wana utendaji mmoja au mwingine.

Alexey Dolya: Ni teknolojia gani maalum na algoriti zinazotumiwa kulinda mitandao, yaani, ngome zako za moto hufanya kazi vipi hasa?

Ivan Martynyuk: Ngome zetu zote: DFL-100, DFL-200, DFL-600, DFL-700, DFL-900, DFL-1100, DFL-1500 ni ngome za ukaguzi wa pakiti (SPI), kazi ya kutafsiri anwani ya usaidizi ( Tafsiri ya Anwani ya Mtandao - NAT), ambayo hukuruhusu kuficha muundo wa ndani wa mtandao, inalinda dhidi ya kunyimwa mashambulizi ya huduma (DoS ni kikundi tofauti mashambulizi yanayolenga kuleta mwenyeji au huduma nje ya utaratibu wa kufanya kazi) hukuruhusu kuzuia ufikiaji watumiaji wa ndani kwa baadhi ya rasilimali za wavuti za nje na zana za usaidizi za kujenga mitandao ya kibinafsi ya mtandaoni (Virtual Private Network - VPN) kwa kutumia itifaki zifuatazo: IPSec, PPTP na L2TP. Kwa kuongezea, kazi zote za usalama hapo juu hazitumiki tu katika vifaa maalum - ukuta wa moto, lakini pia kwa bei nafuu - lango la mtandao la mfululizo wa DI-8xx (DI-804HV, DI-808HV, DI-824VUP+). Bei ya rejareja ya kifaa kidogo zaidi (DI-804HV) ni $99 pekee, ambayo inafanya kuwa nafuu kwa karibu kila kampuni na hata watumiaji wa nyumbani.

Miundo ya zamani ya vifaa pia inasaidia njia zingine, ngumu zaidi za usalama. Kwa mfano, vifaa: DFL-200, DFL-600, DFL-700, DFL-900, DFL-1100 na DFL-1500 huruhusu uthibitishaji wa mtumiaji kwa kutumia njia za ndani au za nje. DFL-600, DFL-700, DFL-900, DFL-1100 na DFL-1500 hukuruhusu kudhibiti kipimo data cha kituo. DFL-200, DFL-700, DFL-900, DFL-1100 na DFL-1500 zina moduli iliyojengewa ndani ya mfumo wa kugundua uvamizi (IDS) yenye hifadhidata iliyosasishwa ya sahihi. DFL-900 na DFL-1500 zina moduli za wakala zilizojengwa (Proksi) kwa itifaki zifuatazo: HTTP, FTP, SMTP na POP3, i.e. ni firewalls za kati, na wakati wa kufanya kazi kwenye itifaki hizi hutoa sio tu kiwango cha juu cha usalama, lakini pia kuruhusu udhibiti wa maudhui. Kwa mfano, wanakuruhusu kupunguza ufikiaji wa watumiaji kwa rasilimali fulani za wavuti, na, tofauti na mifano mingine ambapo msimamizi alilazimika kuingiza rasilimali hizi kwa mikono, DFL-900 na DFL-1500 zina hifadhidata iliyojumuishwa iliyojumuishwa ambayo inasasishwa kiatomati. na jambo pekee ambalo msimamizi anahitaji ni kuchagua kategoria za tovuti ambazo zinaruhusiwa au kukataliwa kuzifikia. Ufikiaji unaweza pia kuwa mdogo kulingana na yaliyomo kwenye ukurasa wa wavuti au rasilimali maalum, ambayo msimamizi aliingia kwa mikono. Utekelezaji wa programu na hati za Java au ActiveX na upakiaji wa Vidakuzi unaweza kuzuiwa. Washa Itifaki za FTP, SMTP na POP3 zinaweza kuzuiwa kupakua aina fulani za faili. Vifaa: DFL-1100 na DFL-1500 inasaidia hali ya juu ya upatikanaji, yaani, inakuwezesha kufunga vifaa viwili kwa sambamba na kubadili moja kwa moja kwa moja ya hifadhi ikiwa moja kuu itashindwa.

Kwa kuongeza, vifaa vyote vinatofautiana kutoka kwa kila mmoja katika utendaji, idadi ya miingiliano, uwepo wa utendaji wa ziada na, bila shaka, gharama.

Alexey Dolya: Mifumo yako ya kugundua uvamizi hufanyaje kazi?

Ivan Martynyuk: Mifumo yetu ya kugundua uingiliaji (DFL-2100 na DFL-2400) ni ya uwazi ya kawaida mifumo ya mtandao ugunduzi wa uingilizi (Mfumo wa Utambuzi wa Kuingilia kwa Mtandao wa Uwazi - TNIDS). Hiyo ni, hizi ni vifaa vya kujitolea vya vifaa ambavyo vimewekwa kwenye pengo la mtandao na kuchambua trafiki yote inayopitia. Uchambuzi unaweza kufanywa kwa kuzingatia hifadhidata ya saini, ambayo inasasishwa mara kwa mara, au kwa msingi wa uchambuzi wa heuristic, ambayo inafanya uwezekano wa kugundua mashambulizi mapya ambayo hayako kwenye orodha ya saini. Ikiwa shambulio limegunduliwa, mfumo huandika habari kwa faili ya logi, inaweza kumjulisha msimamizi wa mfumo, kuzuia kifungu cha pakiti, au kusitisha kikao. Mifumo inakuja na programu maalum - Seva ya Sera, ambayo inakuwezesha kufanya usimamizi rahisi mifumo ya kugundua kuingilia, kupokea ripoti za mashambulizi, kusasisha hifadhidata za saini, kuunda msimamizi wa mfumo saini zako mwenyewe, jenga ripoti mbalimbali na ufuatilie trafiki kwa wakati halisi. DFL-2100 na DFL-2400 hutofautiana kutoka kwa kila mmoja tu katika utendaji.

Alexey Dolya: Je, unaweza kulinganisha dhana za kutumia maunzi na zana za usalama za mtandao wa programu (firewalls na mifumo ya kugundua uvamizi)? Je, ni faida na hasara gani za aina hizi mbili za bidhaa zinazohusiana na kila mmoja?

Ivan Martynyuk: Wakati wa maendeleo ufumbuzi wa programu Kuna vizuizi vichache vya kiteknolojia na, kama sheria, watengenezaji wachache wanahusika katika mchakato huu; ipasavyo, gharama ya kitengo cha suluhisho kama hizo mara nyingi huwa chini. Hii pia ni kweli kwa firewalls. Gharama ya firewalls ya programu ni ya chini ikilinganishwa na ufumbuzi wa maunzi na utendaji sawa. Wakati huo huo, ufumbuzi wa programu ni rahisi zaidi. Ni rahisi kuongeza utendaji wa ziada kwao katika siku zijazo au kurekebisha makosa yaliyofanywa hapo awali. Kutoka kwa kile nilichosema, zinageuka kuwa ufumbuzi wa vifaa hauhitajiki - ufumbuzi wa programu ni wa kazi zaidi na wa bei nafuu. Lakini si rahisi hivyo. Kwanza, kwa mtumiaji wa mwisho, suluhisho la programu linaweza kuwa ghali zaidi kuliko suluhisho la vifaa, kwani suluhisho kamili ni pamoja na sio tu gharama ya programu ya firewall, lakini pia gharama ya mfumo wa uendeshaji juu ya ambayo firewall. inaendesha, pamoja na gharama ya jukwaa la vifaa ambavyo utendaji wake unapaswa kuwa wa juu zaidi kuliko katika kesi ya ufumbuzi wa vifaa. Firewalls za bure zilizosambazwa bila malipo hazitumiwi na makampuni. Kwa mujibu wa uchambuzi wa mashirika mbalimbali, programu hiyo hutumiwa na karibu 3-5% ya makampuni. Asilimia ya chini ya matumizi ni hasa kutokana na matatizo na usaidizi, ambayo ni muhimu sana kwa darasa hili la vifaa, na katika hali nyingine na ubora wa programu hiyo. Pili, suluhisho za programu pia zina shida kadhaa, na kuu ni kwamba zinaweza kudukuliwa au kupitishwa sio moja kwa moja, lakini kupitia udhaifu wa mfumo wa kufanya kazi juu ya ambayo wanafanya kazi. Na idadi ya udhaifu ulio katika mifumo ya uendeshaji ni kubwa zaidi kuliko katika programu maalum za firewall au analogues zao za vifaa. Kwa kuongeza, uaminifu wa ufumbuzi wa programu ni wa chini, kwa vile hufanya kazi kwenye majukwaa ya vifaa vya ulimwengu ambayo yana idadi kubwa ya vipengele (vipengele vichache vya mfumo unao, juu ya kuaminika kwake). Zaidi ya hayo, baadhi ya vipengele hivi vina: kusonga vipengele vya mitambo (anatoa ngumu, mashabiki), ambazo zina wakati wa chini sana wa kushindwa kuliko za elektroniki; vipengele vya magnetic (anatoa ngumu), ambazo zina upinzani mdogo kwa uharibifu na zinakabiliwa na mionzi ya umeme; idadi kubwa ya makundi ya mawasiliano, i.e. kuna uwezekano mkubwa wa matatizo yanayohusiana na mawasiliano yaliyovunjika. Firewalls za programu zinahitaji kiwango cha juu cha sifa kutoka kwa wafanyakazi wanaofanya kazi, kwani ni muhimu kusanidi kwa usahihi si tu skrini yenyewe, lakini pia mfumo wa uendeshaji, ambao si rahisi kama watu wengi wanavyofikiri. Baadhi ya ngome za programu haziuzwi hata bila kutoa huduma zinazolipwa kwa kuziweka. Mitandao ya moto ya programu ni ghali zaidi kudumisha, kwani inahitajika kufuatilia mara kwa mara sio tu udhaifu uliogunduliwa katika programu maalum na viraka, lakini pia udhaifu wa mfumo wa uendeshaji, ambao, kama nilivyosema tayari, kuna mengi zaidi. Kwa kuongeza, kunaweza kuwa na masuala ya utangamano kati ya programu, hasa baada ya kusakinisha viraka vya ziada. Pia ni muhimu kufuatilia daima hali ya vipengele vya mitambo na magnetic kwa uharibifu. Chumba ambacho firewall ya programu iko lazima iwe na sheria kali zaidi za upatikanaji wa wafanyakazi, kwani jukwaa la vifaa vya ulimwengu linaruhusu viunganisho kwa njia mbalimbali. Hizi ni bandari za nje (USB, LPT, RS-232), na anatoa zilizojengwa (CD, Floppy), na kwa kufungua jukwaa unaweza kuunganisha kupitia IDE au Kiolesura cha SCSI. Wakati huo huo, mfumo wa uendeshaji unakuwezesha kufunga programu mbalimbali zisizofaa. Na hatimaye, jukwaa la vifaa vya ulimwengu wote lina matumizi makubwa ya nguvu, ambayo huathiri vibaya wakati wake wa uendeshaji kutoka kwa chanzo usambazaji wa umeme usioweza kukatika katika kesi ya kushindwa kwa nguvu. Mjadala kuhusu ni suluhisho gani, hatimaye programu au vifaa, ni bora umekuwa ukiendelea kwa muda mrefu, lakini ningependa kutambua kuwa yoyote njia za kiufundi- ni chombo tu mikononi mwa wale wanaowanyonya. Na katika hali nyingi, shida za usalama hutokea kwa sababu ya kutojali au sifa za chini za wafanyikazi wanaohusika na hili, na sio chaguo la jukwaa fulani.

Alexey Dolya: Katika hali gani unaona kuwa inafaa kutumia ufumbuzi wa vifaa ili kulinda mitandao, na katika hali gani - programu? Ikiwezekana mifano michache ya matukio ya matumizi ya bidhaa.

Ivan Martynyuk: Matumizi ya ngome za programu yanahesabiwa haki ikiwa ni muhimu kutumia baadhi maalum sana utendakazi, ambayo ufumbuzi wa vifaa hauna, kwa mfano, moduli ya mpatanishi inahitajika kwa itifaki fulani ya kigeni, au kinyume chake, ni muhimu kupata sana. suluhisho la bei nafuu, wakati kampuni au mtumiaji tayari ana jukwaa la maunzi na mfumo wa uendeshaji. Kwa hali yoyote, unahitaji kuzingatia hasara na faida zote za ufumbuzi wote na kuchagua maelewano.

Alexey Dolya: Je, ninaelewa kwa usahihi kwamba watumiaji wa nyumbani hawahitaji tu ngome za maunzi?

Ivan Martynyuk: Nisingesema hivyo. Matumizi ya hatua fulani za usalama haitegemei mtumiaji ni nani: nyumbani au ushirika, iwe ni kampuni kubwa au ndogo, lakini kwa gharama ya habari ambayo inahitaji kulindwa, i.e. kutoka kwa hasara zilizopatikana na mtumiaji katika tukio la ukiukaji wa kazi moja au zaidi ya ulinzi - ukiukaji wa usiri, uadilifu au upatikanaji wa habari. Kama sheria, kadiri kampuni inavyokuwa kubwa, ndivyo inavyobeba habari zaidi asili ya siri na hasara ya kampuni katika kesi hii ni kubwa zaidi. Lakini pia mtumiaji wa kawaida, kwa mfano, mkuu wa kampuni hiyo juu yake kompyuta ya nyumbani inaweza kuwa na habari ambayo inaweza kuwa ghali sana kupoteza. Ipasavyo, kompyuta yake inapaswa kulindwa hakuna mbaya zaidi kuliko mtandao wa ushirika. Chaguo la njia za ulinzi na gharama zao, kama sheria, imedhamiriwa na gharama ya habari inayolindwa. Kwa maneno mengine, haina mantiki kutumia zaidi kwa hatua za usalama kuliko habari yenyewe inafaa. Tatizo liko mahali pengine - katika kuamua gharama ya habari. Linapokuja suala la kulinda habari ambayo ni ya serikali, basi vitendo vya sheria huanza kutumika ambavyo hudhibiti kiwango kinachohitajika cha ulinzi.

Alexey Dolya: Kwa kuzingatia uzoefu wako wa kufanya biashara nchini Urusi, unaweza kufuatilia kasi ya ukuaji wa soko la vifaa vya usalama wa mtandao katika miaka michache iliyopita?

Ivan Martynyuk: Tayari nimesema kuwa kampuni ina uzoefu wa miaka mitatu katika sehemu hii ya soko. Na kwa ajili yetu, 2004 ilikuwa dalili katika suala hili. Kiasi cha mauzo ya vifaa kwa masharti ya kifedha kiliongezeka kwa zaidi ya 170% ikilinganishwa na mwaka uliopita. Kwa kuzingatia ripoti za mashirika ya uchambuzi, katika mwaka uliopita ukuaji mkubwa katika sehemu hii haukuzingatiwa na sisi tu, bali pia na makampuni mengine yanayozalisha vifaa hivyo. Soko la mifumo ya usalama katika hali ambayo lipo liliundwa karibu 1997, lakini kuanzia mwaka jana tu linaweza kuzingatiwa kuwa kubwa.

Alexey Dolya: Je, kuna mambo maalum ya kufanya biashara katika sehemu ya Urusi ya soko la vifaa vya usalama ikilinganishwa na nchi nyingine?

Ivan Martynyuk: Ndiyo, kwa kweli soko la Kirusi ni tofauti kidogo na soko la dunia. Hii ni uwezekano mkubwa kutokana na hali ya kiuchumi ya nchi na mawazo. Kwanza, muundo wa soko la mifumo ya usalama yenyewe ni tofauti. Ikiwa kwa kiwango cha kimataifa soko la vifaa ni zaidi ya mara mbili ya soko la programu, basi nchini Urusi hisa zao ni takriban sawa. Hii inasababishwa na matatizo fulani ya kiuchumi na, ipasavyo, kiwango cha juu cha usambazaji wa programu ya pirated. Huko Urusi, hakuna soko la huduma za nje katika uwanja wa usalama, ambao ni maarufu sana katika nchi zingine. Biashara hii haijatengenezwa, kwani wasimamizi wengi wanaona kuwa sio salama kutoa shida za usalama wa habari kwa wahusika wengine, na ni faida zaidi ya kiuchumi kutatua shida kwa kutumia wataalam wao wenyewe, ambao kiwango chao cha kufuzu mara nyingi haifikii mahitaji ya chini. Nini Mitandao ya Kirusi zinalindwa vyema, na tuna kiwango cha juu cha wafanyikazi - hii ni hadithi sawa na wazo kwamba programu ya bure inaaminika zaidi kuliko programu ya kibiashara. Kwa hiyo, njia ya kufanya biashara nchini Urusi ni tofauti kidogo. Tunapaswa kulipa kipaumbele maalum si kufanya kazi na waunganishaji wa mfumo na makampuni ya nje, lakini kwa watumiaji wa mwisho, watumiaji wa bidhaa.

Alexey Dolya: Je, unaweza kufanya utabiri wa siku zijazo, jinsi tasnia ya usalama wa habari itakua katika miaka michache ijayo?

Ivan Martynyuk: KATIKA Hivi majuzi Mashambulizi yanayotekelezwa katika kiwango cha maombi, pamoja na virusi, Spyware na spam, husababisha uharibifu zaidi na zaidi na usumbufu kwa watumiaji. Kwa hivyo, wasanidi watazingatia zaidi mifumo inayofanya kazi katika kiwango hiki - hii ni pamoja na ngome anuwai za kati, mifumo ya Usimamizi wa Maudhui, na mifumo ya kugundua na kuzuia uvamizi. Mifumo mbalimbali iliyosambazwa itaenea zaidi na itaendelezwa katika hali ya utendaji, kuruhusu maamuzi kufanywa kuhusu shambulio na jinsi ya kuliondoa kulingana na taarifa zilizopokelewa kutoka kwa vyanzo mbalimbali, mifumo na uchunguzi.

Alexey Dolya: Hukuweza kufichua mawazo ya wataalam kampuni maarufu Kundi la Yankee ambalo katika miaka ijayo mkazo katika kujenga mifumo ya usalama utabadilika polepole - kutoka kukabiliana na mashambulizi ya wadukuzi wa "nje" hadi kulinda dhidi ya mashambulizi "kutoka ndani"?

Ivan Martynyuk: Ukiangalia ripoti za mashirika mbalimbali ya uchambuzi, utagundua kitendawili kimoja. Kwa upande mmoja, kuna kampuni nyingi zaidi zinazotumia hatua za usalama zinazohakikisha usalama kwenye eneo la mtandao kuliko zile zinazojilinda kutokana na mashambulizi kutoka ndani, na kwa upande mwingine, hasara za kampuni kutokana na mashambulizi ya "ndani" yaliyotekelezwa ni kubwa zaidi. kuliko kutoka kwa "nje". . Wataalamu katika uwanja huu kwa kawaida wanatumai kwamba siku moja wafanyikazi wa usalama wa kampuni watarejelea fahamu zao na kuzingatia vitisho vya ndani si chini ya nje.

Alexey Dolya: Ni aina gani ya usaidizi wa kiufundi unaowapa wateja wa bidhaa zako? Kulingana na maelezo yaliyotolewa kwenye tovuti yako, D-Link hutoa ziada huduma, Maswali Yanayoulizwa Mara kwa Mara, Msingi wa Maarifa, MSAIDIZI na mengi zaidi. Je, inawezekana kuwa maalum zaidi?

Ivan Martynyuk: Ingawa D-Link inajishughulisha na utengenezaji wa vifaa vya sehemu za biashara ndogo na za kati, safu yetu ya uokoaji inajumuisha bidhaa zenye kazi nyingi na ngumu, ambazo si rahisi hata kwa mtaalamu aliyehitimu sana kujua. Ukienda kwenye tovuti yetu, utaona kwamba kampuni ina idadi kubwa sana ya ofisi za kikanda ambazo hutoa msaada wa ndani. Unapokuwa karibu na mtu, ndivyo unavyomwelewa na utaweza kumpa suluhisho bora la kiufundi au kutatua shida yake kwa haraka zaidi. Katika kesi hii, ni rahisi kwa mtu kukuita au kuendesha gari, au wewe mwenyewe unaweza kuendesha gari hadi kwa mtumiaji na kutatua tatizo papo hapo. Kampuni pia ina tovuti ya lugha ya Kirusi ambapo unaweza kupata maelezo ya kina kuhusu bidhaa, tafuta wapi zinaweza kununuliwa, soma habari. Moja ya sehemu kubwa ya tovuti ni sehemu msaada wa kiufundi, ambayo ina majibu ya maswali yanayoulizwa mara kwa mara (FAQ), msingi wa maarifa ( Msingi wa Maarifa), ambayo ina majibu ya maswali mengi ya kiufundi, Msaidizi ambayo itakuwa muhimu kwa watumiaji wa novice wakati wa kujenga mtandao, emulators ya interface ya kifaa, jukwaa ambapo unaweza kujadili mbalimbali. vipengele vya kiufundi kutumia vifaa, wote na watumiaji wengine na wafanyakazi wa D-Link, pamoja na taarifa nyingine nyingi muhimu za kiufundi. Mbali na tovuti, tovuti ya FTP pia inasaidiwa, kutoka ambapo unaweza kupakua miongozo kamili ya mtumiaji kwa vifaa, wengi wao kutafsiriwa kwa Kirusi, pamoja na firmware, madereva na programu nyingine, na nyaraka za vifaa.

Alexey Dolya: Mbali na msaada wa kiufundi, je, unatoa mafunzo? Semina, kozi?

Ivan Martynyuk: Ofisi zetu zote za kanda mara kwa mara huandaa semina za kiufundi zisizolipishwa zinazokuruhusu kuingiliana na watumiaji na kuwafikishia taarifa ambazo haziwezi kutolewa kupitia vyombo vya habari au tovuti. Kuongezeka kwa kiwango cha kiufundi cha wataalam wa IT kama matokeo kuna athari nzuri kwa kiwango cha suluhisho za kiufundi wanazotekeleza na kiasi cha mauzo ya vifaa vyetu. Semina hizo zina sehemu mbili: kinadharia, ambayo inazungumza juu ya kanuni za kujenga mitandao, itifaki za mtandao, teknolojia na bidhaa zetu na ya vitendo, ambayo inaonyesha jinsi ya kubinafsisha bidhaa hizi kwa kazi maalum.

Alexey Dolya: Maneno yoyote ya mwisho ya kuwaambia wasomaji wetu?

Ivan Martynyuk: Ningependa kutambua kwamba ngome na mifumo ya kugundua uvamizi ni muhimu, lakini si njia za kutosha za kulinda taarifa. Suala hili linahitaji kushughulikiwa kwa kiwango kikubwa na kinachojulikana kama "Mfumo wa Usalama wa Taarifa Kamili" kuletwa, ambayo ni ngumu ya hatua za shirika, kisheria na kiufundi. Kutatua shida ya usalama wa habari kila wakati huanza na uchambuzi wa habari inayozunguka katika biashara, uainishaji wake na uamuzi wa dhamana, kisha kutambua uwezo mwingi. vitisho vinavyowezekana, na wengi wao wanaweza kuwa wa asili ya asili, kwa mfano, kushindwa kwa vifaa, maafa ya asili, makosa ya wafanyakazi, nk, na tu baada ya kuwa mfano muhimu na njia za ulinzi huchaguliwa. Kwa kuongezea, hata mfumo wa usalama ulioundwa vizuri na uliojengwa hautalinda mtandao wako kila wakati, kwani muundo wake wa kimantiki na wa mwili unabadilika kila wakati, muundo wa shirika wa biashara unabadilika kila wakati, na aina mpya za vitisho zinaonekana. Mfumo wa ulinzi unahitaji kuchambuliwa kila wakati na kurekebishwa kulingana na hali zinazobadilika. Usalama ni mchakato.

Alexey Dolya: Asante sana kwa kukubali kujibu maswali yetu. Tutaendelea kufuata mafanikio ya kampuni yako na bidhaa zake!

Kwa nini unahitaji firewall kwenye router?

Mtandao wa wireless unahitaji ulinzi makini, kwa sababu fursa nzuri zaidi za kuingilia habari zinaundwa hapa. Kwa hiyo, ikiwa kompyuta kadhaa zimeunganishwa kwenye mtandao kwa kutumia router, firewall lazima imewekwa na kutumika si tu kwenye kila kompyuta, lakini pia kwenye router. Kwa mfano, kazi ya ngome katika kipanga njia cha mfululizo cha DI-XXX inafanywa na SPI, ambayo hufanya ukaguzi wa ziada wa pakiti. Mada ya hundi ni ikiwa pakiti ni za muunganisho ulioanzishwa.

Wakati wa kikao cha uunganisho, bandari hufungua, ambayo inaweza kushambuliwa na pakiti za nje; wakati mzuri hasa ni wakati kipindi kinakamilika na bandari inabaki wazi kwa dakika kadhaa. Kwa hiyo, SPI inakumbuka hali ya sasa ya kikao na kuchambua pakiti zote zinazoingia. Lazima zilingane na kile kinachotarajiwa - kutoka kwa anwani ambayo ombi lilitumwa, kuwa na nambari fulani. Ikiwa pakiti hailingani na kikao, yaani, sio sahihi, imefungwa na tukio hili limeandikwa kwenye logi. Firewall kwenye router pia inakuwezesha kuzuia miunganisho inayotoka kutoka kwa kompyuta iliyoambukizwa.

RUB 1,590

TP-Link TP-LINK TD-W8961N(RU)

. Kwa usaidizi wa ADSL2+. Kwa msaada wa Telnet. Idadi ya milango ya kubadili ni 4. Na uelekezaji tuli. Na kipanga njia kilichojengwa ndani. Na kazi ya SPI. Utekelezaji - nje. Kwa msaada wa NAT. Kwa msaada DNS Inayobadilika. Aina ya modem - ADSL. Kwa msaada wa SNMP. Na seva ya DHCP. Na swichi iliyojengwa ndani. Kiolesura - Ethernet. Na kiolesura cha wavuti. Pamoja na eneo lisilo na jeshi (DMZ). Vipimo 130x195x35 mm.

kununua V duka la mtandaoni TopComputer.RUKuchukua kunawezekana

ukaguzi wa videopicha

RUB 1,390

7% 1,490 kusugua.

Modem ya xDSL TP-LINK TD-W8901N

Usaidizi wa VPN(VPN kupita). Kipanga njia kilichojengwa ndani. Swichi iliyojengwa ndani. Usaidizi wa DNS wa nguvu. Kiolesura cha wavuti. Msaada wa Telnet. Na bandari 4 za kubadili. SPI. Firewall. Seva ya DHCP. NAT Utekelezaji - nje. Eneo lisilo na Jeshi (DMZ). Kiolesura - Ethernet. Aina ya modem - ADSL. Msaada wa SNMP. Msaada wa ADSL2+. Kwa kina: 128 mm. Kwa upana: 35 mm. Kwa urefu: 182 mm.

kununua V duka la mtandaoni XcomShopKuchukua kunawezekana

ukaguzi wa videopicha

790 kusugua.

Kipanga njia cha Modem cha UPVEL UR-104AN ADSL2+ chenye bandari 4 za Ethaneti 10/100 Mbit/s chenye usaidizi wa IP-TV

Na uelekezaji tuli. Pamoja na eneo lisilo na jeshi (DMZ). Kwa msaada wa NAT. Na seva ya DHCP. Kwa msaada wa vichuguu vya VPN (Mwisho wa VPN). Kwa usaidizi wa ADSL2+. Na kazi ya SPI. Na firewall. Idadi ya milango ya kubadili ni 4. Kiolesura ni Ethaneti. Utekelezaji - nje. Idadi ya vichuguu vya VPN vinavyotumika - 100. Na kipanga njia kilichojengewa ndani. Kwa msaada wa SNMP. Kwa usaidizi wa Dynamic DNS. Na kiolesura cha wavuti. Na swichi iliyojengwa ndani. Aina ya modem - ADSL. Uzito: 180 g Vipimo 110x160x35 mm.

kununua V duka la mtandaoni Oldi.ruukaguzi wa videopicha

RUB 2,261

Modem D-kiungo DSL-2640U

Msaada wa SNMP. Msaada wa ADSL2+. SPI. Utekelezaji - nje. Firewall. Eneo lisilo na Jeshi (DMZ). Aina ya modem - ADSL. Msaada kwa vichuguu vya VPN (Mwisho wa VPN). Usaidizi wa VPN (VPN hupitia). Kiolesura - Ethernet. Seva ya DHCP. NAT Kiolesura cha wavuti. Uelekezaji tuli. Swichi iliyojengwa ndani. Usaidizi wa DNS wa nguvu. Kipanga njia kilichojengwa ndani. Na idadi ya bandari za kubadili 4. Kwa uzito: 327 g.

V duka la mtandaoni bei-com.ruukaguzi wa videopicha

RUB 1,890

TP-Link TP-LINK TD-W8968

Aina ya modem - ADSL. Na kiolesura cha wavuti. Na seva ya DHCP. Kwa usaidizi wa Dynamic DNS. Kwa msaada wa Telnet. Pamoja na eneo lisilo na jeshi (DMZ). Na kipanga njia kilichojengwa ndani. Na kazi ya SPI. Na firewall. Kwa msaada wa NAT. Na uelekezaji tuli. Kiolesura - Ethernet. Utekelezaji - nje. Kwa msaada wa SNMP. Idadi ya milango ya kubadili ni 4. Kwa usaidizi wa ADSL2+. Kwa usaidizi wa VPN (VPN hupitia). Na swichi iliyojengwa ndani. Kwa kina: 130 mm. Kwa upana: 195 mm. Kwa urefu: 36 mm.

V duka la mtandaoni TopComputer.RUKuchukua kunawezekana

ukaguzi wa videopicha

RUB 1,590

Modem ya xDSL TP-LINK TD-W8961N

Eneo lisilo na Jeshi (DMZ). Swichi iliyojengwa ndani. SPI. NAT Utekelezaji - nje. Msaada wa ADSL2+. Msaada wa Telnet. Kiolesura - Ethernet. Firewall. Msaada wa SNMP. Usaidizi wa DNS wa nguvu. Seva ya DHCP. Kiolesura cha wavuti. Na idadi ya bandari za kubadili 4. Aina ya Modem - ADSL. Uelekezaji tuli. Kipanga njia kilichojengwa ndani. Kina: 130 mm. Upana: 195 mm. Urefu: 35 mm.

V duka la mtandaoni XcomShopKuchukua kunawezekana

ukaguzi wa videopicha

RUB 2,075

Modem ya ADSL Upvel UR-203AWP

Utekelezaji - nje. Kwa usaidizi wa ADSL2+. Kwa msaada wa SNMP. Kiolesura - Ethernet. Aina ya modem - ADSL. Na kiolesura cha wavuti. Na uelekezaji tuli. Na kazi ya SPI. Na firewall. Kwa msaada wa Telnet. Na kipanga njia kilichojengwa ndani. Idadi ya milango ya kubadili ni 3. Na eneo lisilo na jeshi (DMZ). Kwa msaada wa NAT. Na seva ya DHCP. Kwa usaidizi wa VPN (VPN hupitia). Na swichi iliyojengwa ndani. Kwa usaidizi wa Dynamic DNS. Kwa upana: 175 mm. Kwa kina: 115 mm. Kwa urefu: 30 mm. Kwa uzito: 280 g.

V duka la mtandaoni TopComputer.RUKuchukua kunawezekana

picha

RUB 1,790

Modem ya xDSL TP-LINK TD-W8960N

Eneo lisilo na Jeshi (DMZ). Seva ya DHCP. Usaidizi wa VPN (VPN hupitia). Usaidizi wa DNS wa nguvu. Swichi iliyojengwa ndani. Msaada wa SNMP. SPI. Firewall. NAT Kiolesura - Ethernet. Bandari ya Console. Kiolesura cha wavuti. Aina ya modem - ADSL. Na vichuguu 10 vya VPN vinavyotumika. Utekelezaji - nje. Msaada kwa vichuguu vya VPN (Mwisho wa VPN). Msaada wa ADSL2+. Uelekezaji tuli. Kipanga njia kilichojengwa ndani. Na idadi ya bandari za kubadili 4. Kwa kina: 140 mm. Kwa urefu: 28 mm. Kwa upana: 200 mm.