Mwonekano wa ujumbe kabla ya kusimba - na hivi ndivyo rafiki yako atakavyoona kabla ya kusimbua

PGP ilitengenezwa mnamo 1991 na Phil Zimmerman ili kusambaza barua pepe kwa njia ambayo hakuna mtu mwingine isipokuwa mpokeaji angeweza kuisoma. Hii ilimletea shida nyingi na mamlaka, hadi mnamo 1996, chini ya shinikizo kutoka kwa tasnia ya kompyuta, walifunga kesi ya korti.

Baada ya Network Associates kununua PGP mnamo 1997, maendeleo yalipungua, na kufikia 2001 kazi kwenye PGP ilikuwa imesimama. Kwa bahati nzuri, PGP Corp iliyoanzishwa upya. aliinunua programu na kuandaa matoleo mapya ya Windows XP na Mac OS X.

Programu hukuruhusu kusimba na kusimbua barua pepe na faili za kompyuta. PGP hufanya hivyo kwa kuisimba kwa njia fiche kwa kutumia kitufe cha umma.

Usimbaji fiche huu hufanya barua (na faili) zisifikiwe na mtu yeyote isipokuwa wale ambao zimekusudiwa. Ni ngumu sana kuelezea njia ya usimbuaji yenyewe, lakini kiini cha njia hiyo kinapatikana kabisa.

Jambo kuu sio kuchanganya kanuni na ciphers. Katika misimbo, maneno na misemo hubadilishwa na baadhi ya masharti - kwa mfano, "mtoto katika kitanda cha kulala" inamaanisha "mzigo umetolewa." Sifa ni fomula za hisabati, kulingana na ambayo ujumbe hubadilishwa kuwa gobbledygook. Mfano wa msimbo rahisi zaidi ni usimbaji A=1, B=2, B=3, n.k. Kisha neno "metro" litasimbwa kwa njia fiche kama 136191715. Sifa inaweza kuwa ngumu kwa kupanga nambari kwa mpangilio wa kinyume (A= 33, B = 32 na nk) au, kutenda kwa mujibu wa mlolongo wa awali, kuzidisha namba kwa idadi fulani ya kiholela - sema, na 7. Kisha "metro" itakuwa 814213311985.

Walakini, misemo kama hiyo ni rahisi kufafanua. Kompyuta rahisi inaweza kufafanua cipher hii kwa saa chache kwa kuchambua mzunguko wa kutokea kwa nambari za kibinafsi na kulinganisha na mzunguko wa herufi katika lugha.

Zaidi ya hayo, mtumaji na mpokeaji lazima wawe na ufunguo - njia ya kufuta ujumbe (katika mfano wa metro, hii itakuwa meza ya herufi na nambari zao zinazolingana). Ikiwa ufunguo utaanguka kwenye mikono isiyofaa, ujumbe wote utasomwa. Hata ikiwa watu wawili, Alice na Bob, watabadilisha ufunguo kulingana na tarehe na wakati, haiwezi kutumainiwa kwamba ufunguo mpya utakapotumwa kutoka kwa Alice kwenda kwa Bob, hautazuiliwa na wakala wa adui Eve.

Usimbaji fiche wa ufunguo wa umma, uliotengenezwa na wanahisabati wa Chuo Kikuu cha Stanford Whitfield Diffie na Martin Hellman mwaka wa 1976, hurahisisha usimamizi mkuu. Lakini kuna hila kidogo hapa. Kabla ya ugunduzi wa Diffie na Hellman, mbinu zote za usimbaji fiche zilikuwa linganifu, ambapo mpokeaji alitumia tu kinyume cha mbinu ya usimbaji fiche ili kusimbua. Usimbaji fiche wa vitufe vya umma hauna ulinganifu na hutumia funguo mbili—moja kwa ajili ya usimbaji na moja kwa kusimbua. Kwa kutumia mbinu hii, Alice anaweza kutuma ujumbe uliosimbwa kwa njia fiche bila kuutuma mwenyewe ufunguo wa siri.

Inavyofanya kazi

Je, usiri mkubwa unahakikishwaje? Usimbaji fiche wa ufunguo wa umma kwa ujumla ulizingatiwa na wataalam kuwa hauwezi kuvunjika, kwa kuwa uteuzi wa ufunguo haufanyi kazi hapa, hata kama kompyuta inaweza kupanga kupitia maelfu ya funguo kwa sekunde. Baada ya Diffie na Hellman kufanya ugunduzi wao wa kinadharia, wanahisabati watatu wa MIT—Ronald L. Rivest, Adi Shamir, na Leonard M. Eidelman—walipata matumizi ya vitendo kwa hilo. Walitumia factorization kama msingi wa mbinu yao ya usimbaji fiche, iliyopewa jina la viasili vyao RSA.

Ikiwa unakumbuka algebra, kuhesabu kunamaanisha kuchukua nambari na kuigawanya katika vipengele muhimu ambavyo vinaweza kugawanywa peke yao au kwa moja. Kwa hivyo nambari 210 inaweza kujumuishwa katika 1 x 2 x 3 x 5 x 7, nambari kuu tano za kwanza. Chochote mapema nambari iliyopewa lina seti moja ya mambo makuu.

Lakini bila kujali jinsi tatizo hili linaweza kuonekana kuwa rahisi, ni vigumu sana kutatua ikiwa unashughulikia idadi kubwa. Kufikia sasa, nambari kubwa zaidi kuwahi kufanyiwa kazi ina tarakimu 155, na uwekaji data wenyewe ulihitaji kompyuta 292 zinazofanya kazi pamoja kwa muda wa miezi saba.

Hii ndiyo siri ya usimbaji fiche wa ufunguo wa umma: kuzidisha mambo mawili kuu ni rahisi, lakini kubadilisha matokeo kurudi kwenye msingi wa sehemu ni vigumu sana. Ufunguo wa umma wa Alice ni bidhaa ya nambari kuu mbili, p na q. Ili kusimbua ujumbe uliotumwa na Alice, Eve atalazimika kujua p na q, ambazo zimo katika ufunguo wa siri wa Alice. Sasa unaelewa ugumu, haswa ikiwa unakumbuka kuwa Alice anaweza kuchagua nambari kuu mbili, ambayo kila moja itakuwa na urefu wa herufi 100.

Ufunguo wa umma, kama jina lake linavyopendekeza, husambazwa kwa uhuru na mara nyingi hutumwa kwenye ukurasa wa wavuti wa kibinafsi. Ufunguo wa siri haushirikiwi kamwe na mtu yeyote. Wacha tuseme Bob anataka kutuma ujumbe kwa Alice. Anachukua ufunguo wake wa umma, anautumia kuusimba kwa njia fiche, na kumtumia ujumbe huo. Kwa kuwa ufunguo wa umma wa Alice wa PGP (p x q) umeunganishwa kwenye ufunguo wake wa faragha, ambao una p na q, anaweza kusimbua ujumbe huo hata kama hajawahi kuwasiliana na Bob hapo awali. Hata kama Hawa atakata ujumbe huo, hataweza kufuta maandishi, kwani bila kujua ufunguo wa siri, haiwezekani kutengana p na q kutoka kwa ufunguo wa umma.

Mpango wa PGP hufanya haya yote kwa uwazi. Sio lazima kufikiria juu ya nambari kuu na upanuzi hata kidogo. Mpango huu utakusaidia kutoa funguo za umma na za kibinafsi na kufanya ufunguo wako wa umma upatikane. PGP hufanya kazi na programu za barua pepe za kawaida kama vile Outlook XP kwa Windows, Barua. app na Entourage kwenye Mac. Ili kusimba barua pepe, unahitaji tu kuandika ujumbe, na kisha bofya vifungo vya "Simba" na "Tuma". Programu inaweza kupata na kupakua kiotomatiki kutoka kwa moja ya seva nyingi muhimu ufunguo wa umma wa mwandishi aliyekutumia ujumbe uliosimbwa. Na ikiwa mtu anaingilia barua yako, hatapata faida yoyote kutoka kwayo.

Kwa nini wasiwasi?

Hivyo, kwa nini wasiwasi huu wote na fuss kupeleleza? Je, unapaswa kuwa na wasiwasi ikiwa mtu mwingine atasoma barua pepe yako? Lakini je, unaandika barua zako zote kwenye postikadi?

Je, unataka mtu aliye na ujuzi fulani wa kompyuta aweze kusoma barua pepe yako kwa raha? Usifikirie.

Ili kutumia usimbaji fiche na/au sahihi ya dijiti kulingana na kiwango cha OpenPGP, lazima ama uunde jozi ya funguo za PGP na utume ufunguo wako wa umma kwa waandishi (ili waweze kusimba herufi zilizotumwa kwako), au kuleta funguo za umma za PGP kutoka kwa watu wengine. (ili waweze kuwa na uwezo wa kuwatumia barua pepe zilizosimbwa). Shughuli zote mbili zinaweza kufanywa kwa kutumiaWachawi wa Usanidi wa PGP kwenye menyu ya Huduma . Mchawi atakuongoza kupitia mchakato wa kuunda/kuagiza jozi ya vitufe vya PGP au kuleta vitufe vya umma.

Hatua ya kwanza ya mchawi inaelezea kanuni za jumla PGP inafanya kazi.

Hatua ya pili inakuuliza uchague kati ya kuunda jozi mpya ya vitufe vya PGP vya umma na binafsi au kuleta ufunguo uliopo.

Kuunda mpya Piga simu PGP funguo

Ukichagua kuunda jozi mpya ya vitufe, kwanza kabisa mchawi hukuuliza uonyeshe ufunguo unaundwa kwa ajili ya Mtu gani.

Unapaswa pia kutaja nenosiri ambalo litalinda ufunguo.

Kitufe cha mipangilio inakuwezesha kusakinisha Chaguzi za ziada ufunguo (unaweza kuacha maadili ya msingi).

Aina muhimu - hukuruhusu kuchagua usimbaji fiche na algorithm ya saini ya dijiti. Kuna chaguzi mbili zinazopatikana: RSA na Elgmal/DSS. Katika kuchagua RSA algorithm, inatumika kwa usimbaji fiche na sahihi ya dijiti. Kwa upande wa Elgmal/DSS, Elgmal inatumika kwa usimbaji fiche na DSS inatumika kutia sahihi.

Ukubwa muhimu - inakuwezesha kuchagua urefu wa ufunguo. Urefu wa wrench mrefu hutoa zaidi ulinzi wa kuaminika. Hata hivyo, fahamu kwamba ufunguo mrefu unaweza kusababisha ucheleweshaji mkubwa wakati wa usimbaji/usimbuaji.

Muda wake unaisha - kipindi cha uhalali muhimu kimewekwa hapa. Baada ya muda wa uhalali kuisha, jozi mpya ya funguo itahitajika, ufunguo wa faragha hautaweza tena kusimbua ujumbe, na ufunguo wa umma hautaweza tena kusimba.

Hatua inayofuata ya mchawi inapendekeza kuhamisha ufunguo wa umma kwa faili ya *.pgp kwa usambazaji unaofuata.

Ingiza funguo za PGP

Ukichagua kuleta ufunguo badala ya kuuunda, hatua inayofuata itakuhimiza kuleta ufunguo. Ili kufanya hivyo unahitaji kushinikiza kifungo Kagua na uchague faili iliyo na jozi ya funguo (ya umma na ya faragha), au faili za funguo za umma kutoka kwa watu unaopanga kuwasiliana nao.

Mara baada ya kuingizwa funguo za umma, inawezekana kutuma ujumbe uliosimbwa kwa wamiliki muhimu. Ili kusimba ujumbe uliotolewa, unahitaji kwenda kwenye menyu PGP na kuwezesha chaguoSimba barua kwa njia fiche. Barua pepe itasimbwa kiotomatiki unapobonyeza kitufe Tuma . Viambatisho vyote pia vitasimbwa kwa njia fiche.

Kuwa na kitufe cha kibinafsi cha PGP hukuruhusu kuongeza saini ya dijiti kwa herufi. Kwa mpokeaji, saini itakuwa dhamana ya kwamba barua ilikuja hasa kuhusu wewe. Ili kuongeza sahihi ya dijiti kwenye ujumbe wa barua pepe, nenda kwenye menyu PGP kuamsha parameterSaini barua.

Ujumbe uliosimbwa kwa njia fiche unapofika, EssentialPIM hujaribu kusimbua kiotomatiki unapojaribu kuusoma. Ujumbe uliosimbwa kwa njia fiche unaweza kutambuliwa kwa urahisi na ikoni ya kufuli.

![]()

Ikiwa ufunguo wako wa PGP umelindwa kwa nenosiri, programu itakuuliza uweke nenosiri unapojaribu kusoma ujumbe uliosimbwa.

Kumbuka nenosiri kwa dakika X- chaguo hili linaruhusu muda fulani simbua herufi bila ombi la ziada la nenosiri. Kazi ni muhimu wakati unapaswa kusoma ujumbe kadhaa uliosimbwa.

Wakati barua imefutwa kwa mafanikio, EssentialPIM inaongeza maandishi yanayolingana na sehemu ya kichwa cha herufi -Barua iliyosimbwa.

Ikiwa barua ilitiwa saini ya dijiti na saini ilithibitishwa, basi ingizo lifuatalo linaongezwa kwa sehemu ya kichwa:

Ikiwa usimbuaji utashindwa kwa sababu yoyote, iwe hivyo nywila isiyo sahihi au kutokuwepo kwa kitufe kinacholingana, ujumbe ufuatao huongezwa kwa kichwa:

Ili kuhakikisha usambazaji salama wa data yako, Yandex.Mail hutumia usimbaji fiche wa data hii kwa kutumia itifaki SSL na TLS. Ikiwa usimbaji fiche wa data iliyopitishwa haujaamilishwa katika mipangilio ya programu yako ya barua pepe, basi hutaweza kupokea au kutuma barua kwa kutumia programu hii.

Maagizo ya kuwezesha usimbuaji katika programu tofauti za barua pepe:

Wakati wa kuwezesha usimbaji fiche wa SSL katika programu yako ya barua pepe, unaweza kupokea makosa kuhusu cheti kisicho sahihi. Sababu kuu za makosa kama haya na jinsi ya kuzitatua zimeorodheshwa katika makala ../mail-clients.html#client-ssl-errors.

Microsoft Outlook

- Fungua menyu Faili → Kuanzisha akaunti, chagua akaunti kwenye kichupo Barua pepe na bofya kitufe cha Badilisha.

- Bofya kitufe Mipangilio mingine.

- Nenda kwenye kichupo cha Advanced na ueleze vigezo vifuatavyo kulingana na itifaki unayotumia:

IMAP

- Seva ya IMAP - 993;

- Seva ya SMTP - 465.

Katika kipengee hiki, chagua SSL kwa seva ya IMAP na SMTP.

Bonyeza OK kifungo.

POP3

- seva ya POP3 - 995;

- Seva ya SMTP - 465.

Wezesha chaguo Muunganisho uliosimbwa kwa njia fiche unahitajika (SSL) na uchague ndani Tumia aina inayofuata muunganisho uliosimbwa kwa njia fiche thamani ya SSL

Bonyeza OK kifungo.

- Ili kukamilisha usanidi wa akaunti yako, bofya kwenye dirisha Badilisha akaunti Kitufe kinachofuata - mipangilio ya akaunti yako itaangaliwa. Ikiwa jaribio limefaulu, bofya Maliza. Ikiwa sivyo, hakikisha kuwa vigezo vyote vimetajwa kwa usahihi.

Outlook Express

Mozilla Thunderbird

- Bofya kulia kwenye jina la akaunti na uchague Mipangilio.

- Nenda kwenye sehemu Mipangilio ya seva

IMAP

- Usalama wa muunganisho- SSL/TLS;

- Bandari - 993.

Bonyeza OK kifungo.

POP3

- Usalama wa muunganisho- SSL/TLS;

- Bandari - 995.

Bonyeza OK kifungo.

- Nenda kwenye sehemu Seva ya barua inayotoka (SMTP), chagua mstari Barua ya Yandex na bofya kitufe cha Badilisha. Katika dirisha la seva ya SMTP, taja vigezo vifuatavyo:

- Bandari - 465;

- Usalama wa muunganisho- SSL/TLS.

Popo

- Fungua menyu Sanduku → Mipangilio sanduku la barua .

- Nenda kwenye sehemu ya Usafiri na ueleze vigezo vifuatavyo kulingana na itifaki iliyotumika:

IMAP

Kutuma barua

- Bandari - 465;

- Uhusiano - .

- Bandari - 993;

- Uhusiano - Salama kwenye bandari maalum (TLS).

Bonyeza OK kifungo.

POP3

Kutuma barua

- Bandari - 465;

- Uhusiano - Salama kwenye bandari maalum (TLS).

- Bandari - 995;

- Uhusiano - Salama kwenye bandari maalum (TLS).

Bonyeza OK kifungo.

Barua ya Opera

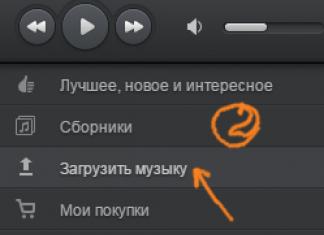

Barua pepe ya Apple

- Fungua menyu Barua pepe → Mipangilio → Akaunti → Sifa za Akaunti. Chagua katika sehemu Matokeo ya seva. barua (SMTP) aya Mh. orodha ya seva za SMTP.

- Washa chaguo la Tumia SSL kwenye faili ya Tumia bandari nasibu ingiza thamani 465.

Bonyeza OK kifungo.

- Nenda kwenye kichupo cha Viongezi na ueleze chaguo zifuatazo kulingana na itifaki unayotumia:

IMAP

- Bandari - 993;

POP3

- Bandari - 995;

- wezesha chaguo la Tumia SSL.

iOS

- Fungua menyu Mipangilio → Barua, anwani, kalenda.

- Katika sehemu ya Akaunti, chagua akaunti yako.

- Chini ya ukurasa, bofya kitufe cha Zaidi.

- Katika sura Mipangilio ya Kikasha Bainisha vigezo vifuatavyo kulingana na itifaki iliyotumika:

IMAP

- Bandari ya seva ni 993.

POP3

- wezesha chaguo la Tumia SSL;

- Bandari ya seva ni 995.

- Rudi kwenye menyu ya Akaunti. kuingia na katika sehemu Seva ya barua inayotoka Bonyeza kitufe cha SMTP.

- Katika sura Seva ya msingi bonyeza kwenye mstari wa seva smtp.site.

- Katika sura Seva ya barua inayotoka taja vigezo vifuatavyo:

- wezesha chaguo la Tumia SSL;

- Bandari ya seva - 465.

Bofya kitufe cha Kumaliza.

- Rudi kwenye menyu ya Akaunti na ubofye Nimemaliza.

Android

Simu ya Windows

- Nenda kwenye sehemu Mipangilio → barua+akaunti.

- Chagua akaunti yako.

- Chini ya ukurasa bonyeza mipangilio ya ziada

na taja vigezo vifuatavyo kulingana na itifaki iliyotumiwa:

IMAP

- Seva ya barua inayoingia - imap.yandex.ru :993

Angalia masanduku Barua zinazoingia zinahitaji SSL Na.

Hifadhi mabadiliko yako.

POP3

- Seva ya barua inayoingia - pop.yandex.ru :995

- Seva ya barua inayotoka - smtp.yandex.ru :465

Angalia masanduku Barua zinazoingia zinahitaji SSL Na Barua zinazotoka zinahitaji SSL.

Hifadhi mabadiliko yako.

Nyingine

Ikiwa una programu nyingine ya barua pepe, wezesha usimbaji fiche wa data iliyopitishwa katika mipangilio yake. Itifaki ya SSL(TLS) kwa kupokea barua (IMAP au POP3) na kwa kutuma barua (SMTP). Baada ya hayo, badilisha maadili ya bandari ya kuunganisha kwenye seva kwa zifuatazo.

Huduma za Cryptographic kwa barua pepe zimetengenezwa kwa muda mrefu uliopita, lakini hata miaka 25 baada ya ujio wa PGP, sio hasa katika mahitaji. Sababu ni kwamba zinatokana na muundo msingi wa ujumbe uliopitwa na wakati, wanalazimika kutumia mazingira yasiyoaminika (ikiwa ni pamoja na seti ya nasibu ya seva za barua), wana utangamano mdogo, idadi inayoongezeka ya dosari zinazojulikana, na ni ngumu kwa mtumiaji wa kawaida. Unaweza kuelewa kwa urahisi ugumu wa maandishi, lakini bosi wako anayeshughulika kila wakati siku moja atachanganyikiwa katika funguo mbili na kupakia ya siri kwa seva, akichoma mawasiliano yako yote mara moja. Bila shaka, utalaumiwa.

Wazo yenyewe ya usimbuaji wa barua imegawanywa katika kazi nyingi zilizotumika, ambazo mbili kuu zinaweza kutofautishwa: ni ulinzi dhidi ya. kutazama macho barua ambazo tayari zimepokelewa na kutayarishwa kwa kutuma (database ya barua) na ulinzi wa barua moja kwa moja wakati wa usambazaji wao - kutoka kwa ufichuzi au urekebishaji wa maandishi yanapozuiliwa.

Kwa maneno mengine, ulinzi wa barua pepe za siri huchanganya mbinu za kukabiliana na ufikiaji usioidhinishwa na mashambulizi ya mtu wa kati, ambayo kimsingi ni. ufumbuzi tofauti. Kwa bahati mbaya, mara nyingi huchanganyikiwa na majaribio yanafanywa kutumia njia zisizofaa. Ninakupa hadithi fupi kuhusu herufi mbili maarufu za kriptografia, ambazo zinapaswa kuweka kila kitu mahali pake na kuonyesha wazi shida na usimbuaji wa barua. Kama wanasema, hakuna hadithi ya siri zaidi ya kaburi kuliko hadithi kuhusu Alice na Bob!

Katika mibofyo miwili, Bob huisimba kwa njia fiche kwa ufunguo unaojulikana kwa Alice. Anatarajia aliingia kwa usahihi kutoka kwa kumbukumbu wakati wa kuanzisha CryptoData kwenye kompyuta ya umma. Vinginevyo ujumbe muhimu itabaki kuwa msururu wa herufi alizoingiza kwenye mwili wa barua, akinakili kutoka kwa dirisha la CryptoData.

Alice anapokea barua ya kushangaza, anaona ndani yake mwanzo unaojulikana wa S3CRYPT na anaelewa kwamba lazima atumie CryptoData na ufunguo ambao mara moja alibadilishana na Bob. Lakini mengi yametokea tangu wakati huo, na huenda asikumbuke ufunguo huo ulikuwa nini.

Jaribio la kufafanua barua

Ikiwa Alice atafanya maajabu ya mnemonics na hata hivyo anaingiza ufunguo sahihi, ujumbe kutoka kwa Bob utachukua fomu inayosomeka.

Barua imesimbwa

Walakini, kumbukumbu ya msichana iko mbali na EEPROM, kwa hivyo Bob anapokea jibu lisilotarajiwa.

Bila shaka Bob anajua jinsi ya kutumia PGP. Lakini mara ya mwisho alifanya hivyo katika barua mteja The Bat, ambayo iliwekwa kwenye kompyuta ya mkononi iliyolipuliwa. Jinsi ya kuangalia ufunguo uliotumwa? Je, ikiwa Alice anateswa sasa hivi, na wanamjibu kutoka kwa anwani yake na kujaribu kujua siri zake? Kwa hivyo, Bob anauliza dhamana ya ziada ya uhalisi wa ufunguo. Kwa mfano, unaweza kumwomba Jack kuangalia na kusaini.

PGP Mtandao wa Kuaminiana

Alice anajibu kwa kushangaza kidogo. Anachapisha habari za kutoweka kwa ghafla kwa Jack na kutoa njia mbadala ya uthibitishaji. Walakini, sio ya kuaminika sana. Sahihi rahisi zaidi ya dijiti ya S/MIME itathibitisha tu anwani ya mtumaji, lakini si utambulisho wake. Kwa hivyo, Bob anaamua hila: anauliza kudhibitisha ufunguo kupitia njia nyingine ya mawasiliano, wakati huo huo akiangalia siri iliyoshirikiwa na Alice, ambayo walijua tu.

Kwa kutumia alama ya vidole muhimu na siri iliyoshirikiwa

Baada ya muda, anapokea SMS na uchapishaji sahihi wa ufunguo na barua mpya kutoka kwa Alice.

Alama za vidole muhimu na jibu la swali la usalama

Barua hiyo inaonekana ya kushawishi, alama za vidole vya mechi muhimu, lakini Bob ni fujo iliyokunwa. Baada ya kusoma jibu la swali la siri, anagundua kuwa haongei na Alice.

Ujumbe wa mwisho wa Bob kwa Alice bandia

USIMBO WA JIOMETRI

Katika hadithi hii, Alice na Bob walijaribu kutumia mbili kimsingi aina tofauti ulinzi wa kriptografia. Katika CryptoData kwa usimbaji fiche na usimbuaji kwa Algorithm ya AES ufunguo huo hutumiwa. Kwa hivyo, mfumo kama huo wa crypto unaitwa symmetric.

Tofauti na AES-CTR, PGP hutumia jozi ya vitufe tofauti lakini vinavyohusiana kihisabati. Huu ni mfumo wa asymmetrical, iliyoundwa kwa kanuni ya kufuli na latch: mtu yeyote anaweza kupiga mlango (encrypt ujumbe), lakini tu mmiliki wa ufunguo anaweza kuifungua (decipher text).

Katika mifumo ya ulinganifu, ni rahisi kufikia nguvu ya juu ya kriptografia na urefu mfupi wa ufunguo, lakini ili kufanya mawasiliano yaliyosimbwa, ufunguo huu lazima kwanza upelekwe kwa mpatanishi kupitia chaneli inayoaminika. Ikiwa ufunguo utajulikana kwa watu wa nje, basi mawasiliano yote yaliyozuiliwa hapo awali yatafichuliwa. Kwa hivyo, usimbaji fiche linganifu hutumiwa kimsingi kwa ulinzi wa ndani wa hifadhidata za barua pepe, lakini sio kwa usambazaji wa barua pepe.

Mifumo ya asymmetric hutatua shida ya kupitisha ufunguo kupitia njia isiyoaminika kwa kutumia jozi muhimu. Ufunguo wa umma hutumiwa kusimba barua pepe zinazotumwa kwa anwani mahususi na kuthibitisha sahihi ya kriptografia katika barua zilizopokelewa kutoka kwake. Siri - kwa kufuta barua iliyopokelewa na kusaini iliyotumwa. Wakati wa kuandaa mawasiliano salama, waingiliaji wanahitaji tu kubadilishana funguo zao za umma, na uingiliaji wao (karibu) hautaathiri chochote. Kwa hivyo, mfumo kama huo pia huitwa usimbuaji wa ufunguo wa umma. Usaidizi wa PGP umetekelezwa kwa wateja wa barua pepe kwa muda mrefu, lakini unapotumia barua pepe kupitia kiolesura cha wavuti, nyongeza za kivinjari zitahitajika.

Tulichagua CryptoData kama mfano, kwa sababu ya yote ugani unaojulikană wakati wa kuandika makala haya, ilikuwa na hali ya kisasa na jukwaa la moja kwa moja la lugha ya Kirusi. Kwa njia, kwa kutumia CryptoData huwezi tu kuficha barua, lakini pia kuhifadhi maelezo ya ndani chini ya ulinzi wa AES na hata kuunda na kutazama tovuti zilizosimbwa.

CryptoData inapatikana kwa Kivinjari cha Firefox kama nyongeza. Pia inasaidia wateja wa barua pepe wa Thunderbird na SeaMonkey. Maandishi yamesimbwa kwa njia fiche kwa kutumia algoriti ya AES. Licha ya asili yake ya kuzuia, katika hali ya kukabiliana (CTR) hutumia usimbaji fiche wa mtiririko.

Faida za CryptoData ni pamoja na utekelezaji unaojulikana AES-CTR kupitia JavaScript. Hasara kuu ya CryptoData (pamoja na mfumo wowote wa ulinganifu) ni kwamba haiwezekani kubadilishana funguo salama.

Unapotumia CryptoData katika barua pepe, pamoja na maandishi yaliyosimbwa, lazima kwa namna fulani uhamishe ufunguo ili usimbue. Kufanya hivi kwa usalama kwenye Mtandao ni vigumu sana. Inahitajika kuunda chaneli inayoaminika, na kwa kweli, kupanga mkutano wa kibinafsi. Kwa hiyo, haitawezekana kubadili funguo mara nyingi. Ikiwa ufunguo umeingiliwa, hufichua mawasiliano yote yaliyonaswa hapo awali yaliyosimbwa.

Ubaya mdogo sana ni mwanzo unaotambulika wa maandishi yote yaliyosimbwa kwa njia fiche. Baada ya kuanza kwa kawaida "S3CRYPT: BEGIN" katika maandishi wazi algorithm iliyotumiwa na hali ya usimbuaji (AESCTTR au RC4) imeonyeshwa. Hii hurahisisha kunasa kwa kuchagua ujumbe uliosimbwa (kwa kawaida vitu vyote muhimu zaidi huandikwa humo) na kuzipasua.

CryptFire, Mawasiliano Iliyosimbwa kwa Njia Fiche na viendelezi vingine vingi vilifanya kazi sawa na CryptoData.

Kwa urahisi wa kubadilishana funguo za umma na kuzithibitisha, hazina maalum zinaundwa. Kwenye seva muhimu kama hizi za umma ni rahisi kupata ile inayofaa mtumiaji anayetaka. Wakati huo huo, hakuna haja ya kujiandikisha kwenye rasilimali zisizo na shaka na hatari ya kufichua ufunguo wako wa siri.

KUTOKA ALGORITHMS HADI VIWANGO VYA SIRI

Ili kufanya kazi na mawasiliano yaliyosimbwa, waingiliaji lazima watumie njia sawa za kriptografia. Kwa hivyo, ulinzi wowote wa barua katika kiwango cha maombi au huduma hutumia aina fulani ya mfumo wa kriptografia ndani ya mfumo wa kiwango cha usimbaji kinachokubalika kwa ujumla. Kwa mfano, Mteja wa Thunderbird inasaidia uma wa GnuPG kupitia kiongezi cha Enigmail kama utekelezaji wazi wa mfumo wa siri wa PGP kulingana na kiwango cha OpenPGP.

Kwa upande wake, PGP na mfumo mwingine wowote wa crypto unategemea algoriti kadhaa za usimbaji fiche ambazo hutumiwa katika hatua tofauti za utendakazi. Ya kawaida kati ya algorithms usimbaji fiche usiolinganishwa bado ni RSA. Inatumika pia katika mfumo wa siri wa PGP asilia na Philipp Zimmermann. Inatumia RSA kusimba heshi ya 128-bit MD5 na ufunguo wa IDEA wa biti 128.

Uma mbalimbali za PGP (kwa mfano, GnuPG) zina tofauti zao za kimaadili. Lakini ikiwa mifumo ya crypto inakidhi mahitaji kiwango cha jumla OpenPGP, basi zinabaki sambamba na kila mmoja. Waingiliaji wanaweza kufanya mawasiliano salama kwa kutumia matoleo tofautĭ programu za kriptografia, ikijumuisha zile zilizoundwa kwa majukwaa tofauti. Kwa hivyo, barua iliyosimbwa kwa PGP iliyotungwa katika Thunderbird kwa ajili ya Linux inaweza kusomwa ndani Popo kwa Windows na hata kupitia kivinjari kilicho na usaidizi wa OpenPGP katika kiwango cha programu-jalizi.

USIMBO WA BARUA KWA KUTUMIA OPENPGP

OpenPGP ilipendekezwa mnamo 1997, lakini ukuzaji wa kiwango ulikuwa mgumu kwa sababu ya hatima ya algorithm ya PGP yenyewe. Haki zake zilihamishwa mfululizo kutoka Zimmermann na PGP Inc. kwa Network Associates (McAfee), PGP Corporation na Symantec. Kila mmoja wa wamiliki wapya wa hakimiliki alibadilisha utekelezaji wa mwisho wa kanuni. Inawezekana kwamba McAfee na Symantec walidhoofisha nguvu yake ya kriptografia kwa ombi la mamlaka. Kwa mfano, kwa kupunguza ubora wa jenereta ya nambari isiyo ya kawaida, urefu wa ufunguo unaofaa, au hata kuanzisha alamisho za programu.

Kwa hivyo, mnamo 1999, utekelezaji wa chanzo wazi wa GnuPG ulionekana. Inaaminika kuwa FSF iko nyuma yake, lakini kwa kweli GnuPG ilitengenezwa na mtu mmoja tu - mtayarishaji programu wa Ujerumani Werner Koch, ambaye wakati fulani alifurahishwa na hotuba ya Stallman na kuamua kufanya "PGP sahihi, wazi." Baadaye, alikusudia mara kwa mara kuachana na usaidizi kwa GnuPG, lakini kwa wakati wa kuamua alipata motisha mpya ya kuiendeleza.

Kwa sasa Koch ana umri wa miaka 53, hana kazi na anakaribia umaskini mara nyingi kabla ya kufanikiwa kukusanya zaidi ya dola 300,000 kupitia kampeni mbalimbali za ufadhili wa watu wengi. Alipokea pesa kutoka kwa Linux Foundation na watumiaji wa kawaidă, alitoa ruzuku kwa Facebook na Stripe - kwa sababu tu hatima ya GPGTools, Enigmail, Gpg4win na miradi mingine mingi maarufu katika ulimwengu wa programu huria inategemea kabisa hamu yake ya kuendelea na ukuzaji wa GnuPG.

Kwa msingi huo unaoyumba, kiwango cha OpenPGP bado kina udhaifu unaojulikana. Ilikuwa rahisi kuwatangaza "sio mende, lakini vipengele" kuliko kuwaondoa. Kwa mfano, ina njia moja tu ya kuthibitisha mtumaji wa ujumbe uliosimbwa - sahihi ya kriptografia. Walakini, mtu yeyote anaweza kuithibitisha kwa ufunguo wa umma wa mtumaji (ndiyo sababu nilitumia kifungu cha "karibu" kuashiria usalama wa kunasa ufunguo wa umma). Kwa hivyo, saini, pamoja na uthibitishaji, pia hutoa sio lazima kila wakati kutokataa ujumbe.

Hii ina maana gani katika mazoezi? Fikiria kuwa ulimtumia Assange kipande kingine cha data ya kuvutia kuhusu maafisa wakuu wa nchi yenye demokrasia thabiti. Barua hiyo ilizuiliwa, IP ilipatikana na walikuja kwako. Hata bila kufichua yaliyomo kwenye barua iliyosimbwa, ulivutia umakini na ukweli wa mawasiliano na mtu ambaye amekuwa akifuatwa kwa muda mrefu. Haitawezekana tena kurejelea kughushi barua au ujanja wa mdudu wa barua - ujumbe ulitiwa saini na ufunguo wako wa siri. Bila saini hiyo hiyo, Assange hatasoma ujumbe huo, akizingatia kuwa ni bandia au uchochezi. Inageuka kuwa mduara mbaya: saini za kriptografia hufanya kuwa haiwezekani kukataa uandishi wa barua kwa wahusika wengine, na bila saini waingiliaji wenyewe hawataweza kuhakikisha uhalisi wa ujumbe kwa kila mmoja.

Ubaya mwingine wa PGP ni kwamba ujumbe uliosimbwa una mwonekano unaotambulika sana, kwa hivyo ukweli halisi wa kubadilishana herufi kama hizo tayari hufanya waingiliaji waweze kuvutia huduma za ujasusi. Zinatambulika kwa urahisi katika trafiki ya mtandao, na kiwango cha OpenPGP hairuhusu kuficha mtumaji au mpokeaji. Kwa madhumuni haya, pamoja na PGP, wanajaribu kutumia steganografia kama tabaka za ziada za ulinzi, lakini njia za vitunguu na njia za kuficha faili za umbizo moja ndani ya nyingine zimejaa shida zao wenyewe ambazo hazijatatuliwa. Kwa kuongeza, mfumo huo unageuka kuwa mgumu sana, ambayo inamaanisha kuwa pia haitakuwa maarufu na itabaki hatari kwa makosa ya kibinadamu.

Kwa kuongeza, PGP haina sifa ya usiri iliyoamuliwa mapema, na funguo huwa nazo masharti ya muda mrefu vitendo (kawaida mwaka au zaidi) na hubadilika mara chache. Kwa hivyo, ikiwa ufunguo wa siri umeingiliwa, inaweza kusimbua sehemu kubwa ya mawasiliano yaliyoingiliwa hapo awali. Hii hutokea, kati ya mambo mengine, kwa sababu PGP hailindi dhidi ya makosa ya kibinadamu na haizuii majibu ya maandishi wazi kwa ujumbe uliosimbwa (hata kwa nukuu). Kuwa na ujumbe uliosimbwa, maandishi yaliyosimbwa na ufunguo wa umma, ni rahisi zaidi kuhesabu siri iliyounganishwa nayo.

S/MIME

Ikiwa OpenPGP ina mapungufu mengi ya kimsingi, kuna njia mbadala? Ndiyo na hapana. Sambamba, viwango vingine vya usimbaji barua pepe vinatengenezwa, ikiwa ni pamoja na vile vinavyotumia ufunguo wa umma. Lakini kwa sasa wanaondoa mapungufu fulani kwa gharama ya wengine. Mfano mzuri wa hii ni S/MIME (Viendelezi vya Barua Pepe za Mtandao Salama/Kusudi nyingi). Tangu toleo la pili, lililotokea mwaka wa 1998, S/MIME imekuwa kiwango kinachokubalika kwa ujumla. Umaarufu wa kweli ulikuja mwaka mmoja baadaye, wakati toleo la tatu la S/MIME lilianza kuungwa mkono na vile programu za barua kama vile Microsoft Outlook (Express) na Exchange.

S/MIME hurahisisha kazi ya kusambaza funguo za umma katika mazingira yasiyoaminika kwa sababu chombo cha ufunguo wa umma ni cheti cha dijiti, ambacho kwa kawaida huwa na moja au zaidi. saini za kidijitalĭ. Kwa mkono mzito wa Microsoft, dhana ya kisasa ya ufunguo wa siri wa umma mara nyingi hutekelezwa kupitia vyeti vya dijiti na minyororo ya uaminifu. Vyeti hutolewa kwa huluki maalum na huwa na ufunguo wao wa umma. Ukweli wa cheti yenyewe umehakikishiwa (kawaida kwa pesa) na mtoaji wake - yaani, shirika la kutoa, ambalo hapo awali linaaminiwa na washiriki wote katika mawasiliano. Kwa mfano, inaweza kuwa Thawte, VeriSign, Comodo au nyingine kampuni kubwa. Cheti rahisi zaidi kinachothibitisha anwani yako ya barua pepe pekee kinaweza kupatikana bila malipo.

Kinadharia, cheti cha dijiti hutatua matatizo mawili mara moja: hurahisisha kupata ufunguo wa umma wa mtumiaji anayetaka na kuthibitisha uhalisi wake. Hata hivyo, kiutendaji, bado kuna udhaifu mkubwa katika utaratibu wa cheti kinachoaminika na kiwango cha S/MIME ambacho huwezesha vekta za mashambulizi zaidi ya zile zinazohusika na OpenPGP. Kwa hivyo, mnamo 2011, shambulio lilifanyika kwa mamlaka ya udhibitisho wa DigiNotar na Comodo, kama matokeo ambayo mamia ya vyeti bandia vilitolewa kwa niaba ya nodi maarufu za mtandao: addons.mozilla.com, login.skype.com, login.yahoo.com, google.com na wengine. Baadaye zilitumika katika matukio mbalimbali ya mashambulizi, ikiwa ni pamoja na MITM, kutuma barua pepe za kuhadaa ili kupata maelezo ya kibinafsi, na kusambaza programu hasidi iliyotiwa saini na vyeti kutoka kwa kampuni zinazojulikana.

USIMBO WA BARUA YA MTANDAO NA WATEJA WA SIMU

Watu zaidi na zaidi wanaacha kompyuta ya mezani wateja wa barua, ikipendelea kufanya kazi na barua kupitia kiolesura cha wavuti au maombi ya simu. Hii ni kibadilishaji kamili cha mchezo. Kwa upande mmoja, na muunganisho wa wavuti, usimbaji fiche wa uunganisho tayari umetolewa kupitia HTTPS. Kwa upande mwingine, mtumiaji hana udhibiti hifadhidata ya posta kwenye seva na njia za kupitisha barua kutoka kwake. Unachoweza kufanya ni kutegemea sifa ya kampuni, ambayo kwa kawaida ni kati ya iliyochafuliwa kidogo hadi kulowekwa.

Watu wengi wanakumbuka Hushmail - huduma ya kwanza ya barua pepe inayotegemea wavuti iliyo na usimbaji fiche wa OpenPGP wa upande wa seva. Nina hakika mtu bado anaitumia, kwa kuzingatia kuwa ni ya kuaminika. Baada ya yote, barua zote zinadaiwa kuhifadhiwa ndani yake kwenye seva yake salama na kupitishwa kwa anwani za nje kupitia seva nyingine yenye usaidizi wa SSL. Kwa karibu miaka kumi, kampuni ilisisitiza kuwa haiwezekani kufafanua barua pepe za wateja wake. Walakini, mnamo 2007, Hushmail alilazimishwa kukiri kwamba alikuwa na aina kama hiyo uwezekano wa kiufundi na hutoa kwa ombi la mamlaka, na pia huweka anwani za IP za wateja wake na kukusanya "takwimu zingine" juu yao - ghafla. mamlaka husika itaombwa.

Walakini, kuzimu na Hushmail. Watu wengi leo wanatumia Gmail, ambayo inaendelezwa kikamilifu. "Ina bidii sana," asema Matthew Green, profesa wa cryptography katika Chuo Kikuu cha Johns Hopkins. - Itakuwa hivi karibuni miaka miwili tangu Google kuahidi kutekeleza usimbaji fiche wa mwisho hadi mwisho barua. Hivyo ni wapi?

Inashangaza kwamba, pamoja na Google, wakati tofauti Yahoo, Microsoft na wengine waliahidi kufanya hivi. Kuna maelezo ya wazi kwa nini makampuni yenye mabilioni ya dola katika mapato ya kila mwaka bado hayajatekeleza usimbaji fiche wa mwisho hadi mwisho. Inamaanisha kufanya shughuli za kriptografiă katika mazingira yanayoaminika na uwasilishaji wa ujumbe kupitia nodi zisizoaminika katika fomu iliyosimbwa tu. Ni karibu haiwezekani kutekeleza hii bila udhibiti wa vifaa.

Shida ni kwamba usimbaji fiche na usimbuaji wa barua lazima ufanyike kabisa majukwaa tofauti. Kila mmoja wao ana udhaifu wake mwenyewe ambao hubatilisha yoyote ulinzi wa kriptografia kiwango cha maombi. Udhaifu muhimu hubakia bila kubandika kwa miezi. Kwa hivyo, ni nini maana ya kusimba barua ikiwa nakala yao inaweza kuibiwa kwa siri kwa maandishi wazi, kwa mfano, kutoka kwa RAM au faili ya muda?

Hivi ndivyo jinsi Timu ya Hacking ya Italia ilidukuliwa: mshambuliaji alipata ufikiaji wa mbali kwa moja ya kompyuta kwenye mtandao wa ndani wa kampuni hiyo, na kisha akasubiri tu mmoja wa wafanyakazi kufungua chombo cha TrueCrypt na barua zote za siri na nyaraka. Bila mazingira yanayoaminika, iwe unasimba kwa njia fiche au la, bado utapata tu udanganyifu wa ulinzi.

Maombi ya kusimba barua pepe kwa mawasiliano.

Mailvelope ni mojawapo ya viendelezi vya juu zaidi vya usimbaji barua pepe Google Chrome. Tayari tulizungumza juu yake hapo awali, na hata wakati huo ilikuwa maendeleo ya hali ya juu.

Usimamizi muhimu katika Mailvelope

Viendelezi vingine vinaahidi utendaji wa msingi wa PGP kwenye kivinjari, lakini zimejaa mapungufu yao wenyewe. Pandor addon ina mantiki ya ajabu ya uendeshaji. Kwa muundo, watumiaji hujiandikisha kwenye tovuti ya pandor.me na kutoa funguo za PGP. Zote zimehifadhiwa kwenye seva na hutumiwa kiatomati kwa usimbuaji na usimbuaji. Hakuna haja ya kubadilishana funguo. Raha? Labda. Walakini, wale wanaojitolea kwa urahisi kwa usalama huishia kupoteza zote mbili. Kitufe cha siri kinaitwa hivyo kwa sababu, na jozi muhimu inaweza kuzalishwa tu kwa usalama ndani ya nchi.

Kusimba barua pepe kwa kutumia Keybase.io

Funguo za umma haziwezi tu kutumwa kwa mikono kwa waingiliano wote, lakini pia kupakiwa kwenye seva maalum. Hii itarahisisha kuzipata na kuzitia saini, na kupanua mtandao wa uaminifu. Tayari tumeandika kuhusu mojawapo ya hazina hizi muhimu za umma - Keybase.io. Baada ya kuanza haraka Kuvutiwa na uundaji wa seva hii ya ufunguo wa umma kati ya wasanidi wake kumefifia. Hifadhi imekuwa katika majaribio ya beta kwa miaka miwili sasa, lakini hii haizuii matumizi yake.

Keybase.io inathibitisha sio tu uhalali wa ufunguo wa umma wa interlocutor na barua pepe yake, lakini pia URL ya tovuti yake ya kibinafsi, pamoja na akaunti za Twitter na GitHub za mtumiaji, ikiwa zipo. Kwa neno moja, ikiwa waingiliaji wako watapakia funguo zao za umma kwenye Keybase.io, basi unaweza kuzipata hapo kila wakati pamoja na maelezo ya sasa ya mawasiliano.

Jibu la uaminifu kwa swali hili litakuwa: "Ndio. Lakini hapana". Unapotembelea tovuti nyingi, upau wa anwani Itifaki ya HTTP inaonyeshwa. Huu ni muunganisho usio salama. Ukiingia kwenye akaunti ya mojawapo ya huduma kuu za barua pepe, tayari utaona HTTPS. Hii inaonyesha matumizi ya itifaki za usimbaji za SSL na TLS, ambazo huhakikisha "safari" salama ya barua kutoka kwa dirisha la kivinjari kwenda. seva ya barua. Walakini, hii haitoi chochote kuhusiana na, ambayo inaanza kutumika mnamo Julai 1, 2014. Kwa kuongezea, hakuna chochote kinacholinda mawasiliano yako kutoka kwa mfanyakazi asiye mwaminifu wa kampuni ya huduma ya barua, shambulio la hacker, kikao wazi kwenye kompyuta ya mtu mwingine, bila ulinzi. Visambazaji vya Wi-Fi, pamoja na mahitaji yoyote ya huduma za akili - tayari sasa - na hata huduma ya barua yenyewe, kwa mujibu wa sera yao ya faragha.Barua pepe zote zinazokuja, kuondoka au kuhifadhiwa kwenye seva huduma ya posta ziko ndani ovyo wako kamili kampuni inayomiliki (seva). Kwa kuhakikisha usalama wakati wa uhamishaji yenyewe, kampuni inaweza kufanya chochote inachotaka na ujumbe, kwani, kwa asili, inapokea barua zinazopatikana. Kwa hivyo, unaweza tu kutumaini uadilifu wa usimamizi wake (kampuni) na wafanyikazi, na pia kwa ukweli kwamba hauwezekani kupendezwa sana na mtu yeyote.

Wakati wa kutumia barua ya ushirika, mawasiliano yanalindwa na huduma ya IT, ambayo inaweza kufunga Firewall kali sana. Na, hata hivyo, hii pia haitakuokoa ikiwa mfanyakazi asiye na uaminifu "anavuja" habari. Ni kuhusu si lazima kuhusu msimamizi wa mfumo- mshambuliaji anahitaji tu kuwa "ndani" mtandao wa ushirika: ikiwa yuko serious, mengine ni suala la ufundi.

Hebu tusimbe kwa njia fiche

Kusimbua maandishi ya barua na viambatisho kunaweza kuongeza kiwango cha ulinzi wa barua pepe yako (zinaweza pia kuwekwa kwenye kumbukumbu na nenosiri, kwa mfano, ikiwa maandishi yenyewe hayana data ya siri, lakini kumbukumbu haina) . Katika kesi hii, unaweza kutumia programu maalum.Mwili wa barua yenyewe inaweza kusimbwa na programu ya siri ya mtu wa tatu, wacha nirudie hii kidogo kwa njia yangu mwenyewe. Huduma maarufu zaidi ambayo programu ya usimbuaji iliundwa haswa ni Gmail. Ugani wa SecureGmail umewekwa kwenye Google Chrome, ambayo inasaidia usimbaji fiche huu, baada ya hapo kila kitu ni rahisi sana - ingiza nenosiri kwa ujumbe uliosimbwa na swali la kidokezo ili kuirejesha. Kikwazo pekee ni kwamba ni mdogo kwa GoogleChrome pekee.

Kuna encoder ambayo inafaa kwa karibu barua yoyote ya mtandaoni, kwa mfano, mail.ru, yandex.ru, Gmail.com - kwa huduma zote za barua ambazo unaweza kufungua kwenye dirisha. Kivinjari cha Mozilla. Hiki ni kiendelezi cha Mawasiliano Iliyosimbwa kwa Njia Fiche. Kanuni ya utendakazi ni sawa na SecureGmail: baada ya kuandika ujumbe, iteue na kipanya, kisha ubofye-kulia na uchague "simba kwa kutumia Mawasiliano Iliyosimbwa." Ifuatayo, ingiza na uthibitishe nenosiri linalojulikana kwako na mpokeaji. Kwa kawaida, wateja hawa wote wawili lazima wasakinishwe kwa mpokeaji na mtumaji, na watu hawa wote lazima wajue nenosiri. (Inafaa kukumbuka kuwa itakuwa uzembe kutuma nenosiri kupitia barua pepe ile ile.)

Mbali na programu-jalizi za kivinjari ambacho unafungua barua, kuna programu kwa wateja wa eneo-kazi ambayo inaweza pia kutumiwa na huduma za barua pepe mtandaoni - PGP (Faragha Nzuri Sana). Njia hiyo ni nzuri kwa sababu hutumia funguo mbili za usimbuaji - za umma na za kibinafsi. Unaweza pia kutumia idadi ya programu kusimba data kwa njia fiche na kusimba maandishi ya barua: DriveCrypt, Gpg4win, Gpg4usb, Comodo SecureEmail na zingine.

Kwa kusikitisha, teknolojia ya juu ya usimbuaji, bila kujali jinsi rahisi kutumia na nzuri inaweza kuwa, haitasaidia ikiwa, kwa mfano, mlango wa nyuma umewekwa kwenye kompyuta yako, ambayo inachukua skrini na kuzituma kwenye mtandao. Ndiyo maana Njia bora usimbaji fiche - usiandike barua. Kauli mbiu "Lazima tukutane mara nyingi zaidi" inachukua maana mpya katika muktadha huu.

Tunapunguza hatari

Kama ilivyoonyeshwa hapo juu, njia bora ya kusimba ni kutoandika barua. Mara nyingi, hupaswi kutumia huduma za barua pepe za bure kwa mawasiliano yanayohusiana na kazi, haswa ikiwa umesaini makubaliano ya kutofichua. Ukweli ni kwamba ikiwa ujumbe wako umeingiliwa kutoka kwa barua pepe ya kampuni, idara ya IT ya kampuni itashughulikia pengo la usalama. Vinginevyo, unawajibika kibinafsi. Kumbuka: unapotumia barua ya "nje", mawasiliano hakika yatawafikia watu wengine, angalau wafanyikazi wa kampuni inayotoa huduma ya posta. Na hawakutia saini makubaliano ya kutofichua na mwajiri wako.Ikiwa wewe mtu muhimu katika kampuni, usitume hati muhimu kupitia njia wazi, au usitumie barua pepe kuzisambaza kabisa, lakini tumia barua ya kampuni na usitume barua muhimu kwa anwani za huduma za barua pepe za bure.

Katika visa vingine vyote, kwa mfano, wakati wa kuhitimisha mikataba, ni muhimu kutumia barua, kwani ujumbe wa elektroniki una ukweli wa makubaliano yako ya kazi na unaweza kukusaidia katika siku zijazo. Kumbuka kwamba uvujaji mwingi wa habari hautokani na makosa ya wadukuzi, lakini kwa "sababu ya kibinadamu." Inaweza kuwa ya kutosha kwako kutumia nywila ngumu, kubadilisha mara kwa mara na kuzuia kupotea. Unapaswa kukumbuka kufunga vipindi vyako kwenye kompyuta za watu wengine na usitumie miunganisho isiyo salama wakati wa kufanya kazi kupitia Wi-Fi ndani katika maeneo ya umma, angalia masanduku katika mipangilio ya kisanduku cha barua "kumbuka anwani yangu ya IP", "fuatilia anwani za IP ambazo vipindi vilifunguliwa", "kuzuia vipindi vya sambamba". Na pia usiunde maswali rahisi na majibu ili kurejesha nenosiri lako na usipoteze Simu ya rununu, ikiwa akaunti yako imeunganishwa nayo.