Je, umeona kwamba unaporudi kwenye tovuti ambayo tayari umetembelea, tovuti inakutambua na kufungua kwa mipangilio uliyotuma mara ya mwisho? Ndio, na mara nyingi? Hii hutokea kutokana na vidakuzi vinavyohifadhi maelezo kuhusu wageni kama vile kuingia, nenosiri, kitambulisho cha kipindi na vigeu vingine vinavyohitajika ili kutambua mgeni na kuonyesha maudhui ya ukurasa kulingana na mapendeleo ya mtumiaji yaliyochaguliwa wakati wa ziara ya mwisho kwenye rasilimali. Mpango wa WebCookiesSniffer utamwonyesha mtumiaji vidakuzi na maudhui yake ya tovuti ambazo mtumiaji anatazama kwenye kivinjari.

Tazama Vidakuzi

Unafungua tovuti na WebCookiesSniffer inanasa vidakuzi kwa wakati halisi. Huduma huongeza vidakuzi vyote vilivyonaswa kwenye jedwali ambalo huhifadhi data kuhusu seva pangishi, njia ya ombi, urefu wa jumla wa faili ya kidakuzi, idadi ya viambajengo katika faili ya kidakuzi, na Kidakuzi chenyewe kilicho na majina ya viambajengo na thamani. WebCookiesSniffer inaweza kuhifadhi maelezo yaliyokusanywa kuhusu vidakuzi kwenye faili ya maandishi. Programu pia ina uwezo wa kutoa ripoti ya HTML kwa vidakuzi vyote au vilivyochaguliwa. Ili programu ifanye kazi, lazima usakinishe kiendesha WinPcap (iko kwenye kumbukumbu pamoja na WebCookiesSniffer). Ili kubadilisha lugha ya programu ya WebCookiesSniffer hadi Kirusi, nakili faili WebCookiesSniffer_lng.ini (pia imejumuishwa kwenye kumbukumbu) kwenye saraka na matumizi.

Picha za skrini za programu ya WebCookiesSniffer

|

|

|

|

Picha inaonyesha kuwa kidakuzi kina mstari wordpress_logged_in_263d663a02379b7624b1028a58464038=admin. Thamani hii iko katika umbo ambalo halijasimbwa kwenye kidakuzi na inaweza kunaswa kwa urahisi kwa kutumia matumizi ya Achilles, lakini katika hali nyingi katika Achilles unaweza kuona tu heshi ya ingizo fulani. Kabla ya kutuma ombi kwa seva, unaweza kujaribu kubadilisha mstari huu na yoyote sawa (ingawa katika kesi hii hakuna uhakika) - idadi ya majaribio sio mdogo. Kisha, kwa kutuma ombi hili kwa seva kwa kutumia kitufe cha Tuma, unaweza kupokea jibu kutoka kwa seva iliyokusudiwa kwa msimamizi.

Katika mfano uliopita, unaweza kutumia udanganyifu wa kitambulisho cha mtumiaji wa moja kwa moja. Kwa kuongezea, jina la kigezo, ambacho uingizwaji wake wa thamani hutoa fursa za ziada kwa mdukuzi, unaweza kuwa ufuatao: mtumiaji (kwa mfano, USER=JDOE), usemi wowote wenye mfuatano wa kitambulisho (kwa mfano, USER=JDOE au SESSIONID= BLAHBLAH), msimamizi (kwa mfano, ADMIN= TRUE), kipindi (kwa mfano, KIKAO=INACHOENDELEA), mkokoteni (kwa mfano, GARI=KAMILI), pamoja na misemo kama vile TRUE, FALSE, ACTIVE, NOT ACTIVE. Kwa kawaida, muundo wa vidakuzi unategemea sana programu ambayo hutumiwa. Walakini, vidokezo hivi vya kutafuta dosari za programu kwa kutumia vidakuzi vinatumika kwa karibu miundo yote.

Hatua za kukabiliana na upande wa mteja dhidi ya uchimbaji wa vidakuzi

Kwa ujumla, watumiaji wanapaswa kuwa waangalifu na Tovuti zinazotumia vidakuzi kwa uthibitishaji na kuhifadhi data nyeti. Inafaa pia kukumbuka kuwa Wavuti inayotumia vidakuzi kwa uthibitishaji lazima iunge mkono angalau itifaki ya SSL ili kusimba jina la mtumiaji na nywila, kwani kwa kukosekana kwa itifaki hii, data hupitishwa bila kufichwa, ambayo inafanya uwezekano wa kuizuia. kutumia zana rahisi za programu kutazama data inayotumwa kupitia mtandao.

Programu ya Kookaburra imeunda zana ya kuwezesha matumizi ya vidakuzi. Chombo hicho kinaitwa CookiePal ( http://www.kburra.com/cpal.html (tazama www.kburra.com)) Mpango huu umeundwa ili kumtahadharisha mtumiaji wakati Tovuti inapojaribu kusakinisha kuki kwenye mashine, na mtumiaji anaweza kuruhusu au kukataa kitendo hiki. Vitendaji sawa vya kuzuia vidakuzi vinapatikana katika vivinjari vyote leo.

Sababu nyingine ya kusasisha mara kwa mara sasisho za kivinjari cha Wavuti ni kwamba dosari za usalama katika programu hizi zinatambuliwa kila wakati. Kwa hivyo, Bennet Haselton na Jamie McCarthy waliunda hati ambayo, baada ya kubofya kiungo, hupata vidakuzi kutoka kwa mashine ya mteja. Kwa hivyo, maudhui yote ya vidakuzi vilivyo kwenye mashine ya mtumiaji yanapatikana.

Aina hii ya utapeli pia inaweza kufanywa kwa kutumia mpini

Ili kuhakikisha kuwa vitu kama hivyo havitishii data yetu ya kibinafsi, mimi hufanya hivi mwenyewe na kushauri kila mtu kusasisha programu inayofanya kazi na nambari ya HTML kila wakati (wateja wa barua-pepe, vicheza media, vivinjari, nk).

Watu wengi wanapendelea tu kuzuia vidakuzi, lakini Tovuti nyingi zinahitaji vidakuzi kuvinjari. Hitimisho - ikiwa katika siku za usoni teknolojia ya ubunifu inaonekana ambayo hukuruhusu kufanya bila kuki, waandaaji wa programu na wasimamizi watapumua, lakini kwa sasa vidakuzi vinabaki kuwa kipande kitamu kwa hacker! Hii ni kweli, kwani mbadala bora bado haipo.

Hatua za kukabiliana na seva

Katika kesi ya mapendekezo ya kuhakikisha usalama wa seva, wataalam wanatoa ushauri mmoja rahisi: usitumie utaratibu wa kuki isipokuwa lazima kabisa! Uangalifu hasa unapaswa kuchukuliwa unapotumia vidakuzi ambavyo vinasalia kwenye mfumo wa mtumiaji baada ya mwisho wa kipindi cha mawasiliano.

Bila shaka, ni muhimu kuelewa kwamba vidakuzi vinaweza kutumika kutoa usalama kwa seva za Wavuti kwa uthibitishaji wa mtumiaji. Ikiwa programu yako inahitaji kutumia vidakuzi, unapaswa kusanidi utaratibu wa vidakuzi kutumia vitufe tofauti vya muda mfupi kwa kila kipindi, na ujaribu kutoweka taarifa katika faili hizi ambazo zinaweza kutumiwa na wadukuzi kwa udukuzi (kama vile ADMIN=TRUE) .

Zaidi ya hayo, ili kufanya matumizi yako ya vidakuzi kuwa salama zaidi, unaweza kutumia usimbaji fiche wa vidakuzi ili kuzuia taarifa nyeti kutolewa. Bila shaka, usimbaji fiche hausuluhishi matatizo yote ya usalama wakati wa kufanya kazi na teknolojia ya vidakuzi, lakini njia hii itazuia udukuzi wa kimsingi ulioelezwa hapo juu.

Vidakuzi - habari katika mfumo wa faili ya maandishi iliyohifadhiwa kwenye kompyuta ya mtumiaji na tovuti. Ina data ya uthibitishaji (kuingia/nenosiri, kitambulisho, nambari ya simu, anwani ya kisanduku cha barua), mipangilio ya mtumiaji, hali ya ufikiaji. Imehifadhiwa katika wasifu wa kivinjari.

Udukuzi wa kuki ni wizi (au "utekaji nyara") wa kipindi cha mgeni wa rasilimali ya wavuti. Habari ya kibinafsi haipatikani tu kwa mtumaji na mpokeaji, lakini pia kwa mtu wa tatu - mtu aliyefanya utekaji nyara.

Zana na Mbinu za Udukuzi wa Kuki

Wezi wa kompyuta, kama wenzao katika maisha halisi, pamoja na ujuzi, ustadi na ujuzi, bila shaka, pia wana zana zao wenyewe - aina ya arsenal ya funguo kuu na probes. Hebu tuangalie hila maarufu zaidi ambazo wadukuzi hutumia kutoa vidakuzi kutoka kwa watumiaji wa Intaneti.

Wanusaji

Programu maalum za ufuatiliaji na kuchambua trafiki ya mtandao. Jina lao linatokana na kitenzi cha Kiingereza "kunusa" (kunusa), kwa sababu. kihalisi "nusa nje" pakiti zinazopitishwa kati ya nodi.

Lakini wavamizi hutumia mnusi kunasa data ya kipindi, ujumbe na taarifa nyingine za siri. Malengo ya mashambulio yao ni mitandao isiyolindwa, ambapo vidakuzi hutumwa katika kipindi cha HTTP wazi, yaani, hazijasimbwa kwa njia fiche. (Wi-Fi ya Umma ndiyo iliyo hatarini zaidi katika suala hili.)

Ili kupachika kinusa kwenye chaneli ya Mtandao kati ya nodi ya mtumiaji na seva ya wavuti, njia zifuatazo hutumiwa:

- "kusikiliza" kwa miingiliano ya mtandao (hubs, swichi);

- matawi na kunakili trafiki;

- kuunganisha kwenye pengo la kituo cha mtandao;

- uchambuzi kupitia mashambulizi maalum ambayo huelekeza trafiki ya mwathiriwa kwa mnusi (MAC-spoofing, IP-spoofing).

Kifupi XSS kinasimama kwa Cross Site Scripting. Hutumika kushambulia tovuti ili kuiba data ya mtumiaji.

Kanuni ya XSS ni kama ifuatavyo:

- mshambulizi huingiza msimbo hasidi (hati maalum iliyofichwa) kwenye ukurasa wa tovuti, jukwaa, au kwenye ujumbe (kwa mfano, inapolingana kwenye mtandao wa kijamii);

- mwathirika huenda kwenye ukurasa ulioambukizwa na kuamsha msimbo uliowekwa kwenye PC yake (kubonyeza, kufuata kiungo, nk);

- kwa upande wake, msimbo hasidi unaotekelezwa "huondoa" data ya siri ya mtumiaji kutoka kwa kivinjari (haswa, vidakuzi) na kuituma kwa seva ya wavuti ya mshambuliaji.

Ili "kuweka" utaratibu wa programu ya XSS, wavamizi hutumia kila aina ya udhaifu katika seva za wavuti, huduma za mtandaoni na vivinjari.

Udhaifu wote wa XSS umegawanywa katika aina mbili:

- Ukosefu. Shambulio hilo linapatikana kwa kuomba hati maalum kwenye ukurasa wa wavuti. Msimbo hasidi unaweza kuingizwa katika aina mbalimbali kwenye ukurasa wa wavuti (kwa mfano, kwenye upau wa utafutaji wa tovuti). Zinazoweza kuathiriwa zaidi na XSS ni rasilimali ambazo hazichuji lebo za HTML wakati data inapowasili;

- Inayotumika. Ziko moja kwa moja kwenye seva. Na zimeamilishwa kwenye kivinjari cha mwathirika. Zinatumiwa kikamilifu na walaghai katika kila aina ya blogu, gumzo na mipasho ya habari.

Wadukuzi kwa uangalifu "huficha" hati zao za XSS ili mwathiriwa asishuku chochote. Wanabadilisha kiendelezi cha faili, kupitisha msimbo kama picha, kuwahamasisha kufuata kiungo, na kuwavutia kwa maudhui ya kuvutia. Matokeo yake: mtumiaji wa PC, hawezi kudhibiti udadisi wake mwenyewe, kwa mkono wake mwenyewe (kwa kubofya kwa panya) hutuma vidakuzi vya kikao (pamoja na kuingia na nenosiri!) Kwa mwandishi wa hati ya XSS - villain ya kompyuta.

Ubadilishaji wa kuki

Vidakuzi vyote huhifadhiwa na kutumwa kwa seva ya wavuti (ambapo "zilitoka") bila mabadiliko yoyote - katika umbo lake la asili - kwa maadili sawa, mifuatano na data nyingine. Marekebisho ya kimakusudi ya vigezo vyao huitwa uingizwaji wa vidakuzi. Kwa maneno mengine, wakati wa kubadilisha vidakuzi, mshambuliaji anajifanya kuwa anatamani. Kwa mfano, wakati wa kufanya malipo katika duka la mtandaoni, kidakuzi hubadilisha kiasi cha malipo kwenda chini - kwa hivyo, "kuokoa" kwa ununuzi hutokea.

Vidakuzi vya kipindi vilivyoibiwa kwenye mtandao wa kijamii kutoka kwa akaunti ya mtu mwingine "huingizwa" kwenye kipindi kingine na kwenye Kompyuta nyingine. Mmiliki wa vidakuzi vilivyoibiwa anapata ufikiaji kamili kwa akaunti ya mwathiriwa (maandishi, yaliyomo, mipangilio ya ukurasa) mradi tu yuko kwenye ukurasa wake.

"Kuhariri" vidakuzi hufanywa kwa kutumia:

- "Dhibiti vidakuzi ..." kazi katika kivinjari cha Opera;

- Meneja wa Vidakuzi na nyongeza za Meneja wa Vidakuzi vya FireFox;

- Huduma za IECookiesView (Internet Explorer pekee);

- kihariri cha maandishi kama vile AkelPad, Notepad au Notepad ya Windows.

Ufikiaji wa data wa kimwili

Mpango rahisi sana wa utekelezaji, unaojumuisha hatua kadhaa. Lakini inafaa tu ikiwa kompyuta ya mwathirika iliyo na kikao wazi, kwa mfano VKontakte, imeachwa bila kushughulikiwa (na kwa muda mrefu!):

- Kitendaji cha javascript kinaingizwa kwenye upau wa anwani wa kivinjari ili kuonyesha vidakuzi vyote vilivyohifadhiwa.

- Baada ya kushinikiza "ENTER" wote huonekana kwenye ukurasa.

- Vidakuzi vinakiliwa, kuhifadhiwa kwenye faili, na kisha kuhamishiwa kwenye gari la flash.

- Kwenye Kompyuta nyingine, vidakuzi hubadilishwa katika kipindi kipya.

- Ufikiaji wa akaunti ya mwathirika umetolewa.

Kama sheria, wadukuzi hutumia zana zilizo hapo juu (+ zingine) zote kwa pamoja (kwa kuwa kiwango cha ulinzi kwenye rasilimali nyingi za wavuti ni cha juu kabisa) na kando (wakati watumiaji ni wajinga kupita kiasi).

XSS + mnusa

- Hati ya XSS imeundwa, ambayo hubainisha anwani ya mtu anayevuta pumzi mtandaoni (ama ya nyumbani au huduma mahususi).

- Msimbo hasidi huhifadhiwa kwa kiendelezi .img (umbizo la picha).

- Kisha faili hii inapakiwa kwenye ukurasa wa tovuti, gumzo, au ujumbe wa kibinafsi - ambapo shambulio litatekelezwa.

- Umakini wa mtumiaji unavutwa kwa “mtego” ulioundwa (hapa ndipo uhandisi wa kijamii unapoanza kutumika).

- Ikiwa mtego umeanzishwa, vidakuzi kutoka kwa kivinjari cha mwathiriwa hunaswa na mvuta pumzi.

- Mshambulizi hufungua kumbukumbu za kunusa na kupata vidakuzi vilivyoibiwa.

- Kisha, hubadilisha ili kupata haki za mmiliki wa akaunti kwa kutumia zana zilizo hapo juu.

Kulinda vidakuzi dhidi ya udukuzi

- Tumia muunganisho uliosimbwa kwa njia fiche (kwa kutumia itifaki na njia za usalama zinazofaa).

- Usijibu viungo, picha au ofa zinazotia shaka ili kujifahamisha na "programu mpya isiyolipishwa." Hasa kutoka kwa wageni.

- Tumia rasilimali za wavuti zinazoaminika pekee.

- Maliza kipindi kilichoidhinishwa kwa kubofya kitufe cha "Toka" (sio tu kufunga kichupo!). Hasa ikiwa umeingia kwenye akaunti yako sio kutoka kwa kompyuta binafsi, lakini, kwa mfano, kutoka kwa PC kwenye cafe ya mtandao.

- Usitumie kipengele cha kivinjari cha "Hifadhi Nenosiri". Data ya usajili iliyohifadhiwa huongeza hatari ya wizi kwa kiasi kikubwa. Usiwe wavivu, usipoteze dakika chache za muda kuingiza nenosiri lako na kuingia mwanzoni mwa kila kipindi.

- Baada ya kutumia mtandao - kutembelea mitandao ya kijamii, vikao, mazungumzo, tovuti - kufuta vidakuzi vilivyohifadhiwa na kufuta cache ya kivinjari.

- Sasisha mara kwa mara vivinjari na programu ya antivirus.

- Tumia viendelezi vya kivinjari vinavyolinda dhidi ya mashambulizi ya XSS (kwa mfano, NoScript ya FF na Google Chrome).

- Mara kwa mara katika hesabu.

Na muhimu zaidi, usipoteze uangalifu na uangalifu wakati wa kupumzika au kufanya kazi kwenye mtandao!

"Simu mahiri yenye zana za udukuzi? Hakuna kitu kama hicho,” tungekuambia hivi majuzi. Iliwezekana kuzindua baadhi ya zana za kawaida za kutekeleza mashambulizi kwa baadhi ya Maemo pekee. Sasa, zana nyingi zinazojulikana zimewekwa kwenye iOS na Android, na baadhi ya zana za udukuzi zimeandikwa mahususi kwa mazingira ya rununu. Je, simu mahiri inaweza kuchukua nafasi ya kompyuta ya mkononi katika majaribio ya kupenya? Tuliamua kuiangalia.

ANDROID

Android ni jukwaa maarufu sio tu kwa wanadamu tu, bali pia kwa watu wanaofaa. Idadi ya ][-huduma muhimu hapa haiko kwenye chati. Kwa hili tunaweza kushukuru mizizi ya UNIX ya mfumo - hii imerahisisha sana uwekaji wa zana nyingi kwa Android. Kwa bahati mbaya, Google hairuhusu baadhi yao kwenye Duka la Google Play, kwa hivyo utalazimika kusanikisha APK inayolingana mwenyewe. Pia, huduma zingine zinahitaji ufikiaji wa juu wa mfumo (kwa mfano, firewall ya iptables), kwa hivyo unapaswa kutunza ufikiaji wa mizizi mapema. Kila mtengenezaji hutumia teknolojia yake mwenyewe hapa, lakini kupata maagizo muhimu ni rahisi sana. Seti nzuri ya HOWTO iliwekwa pamoja na rasilimali ya LifeHacker (bit.ly/eWgDlu). Hata hivyo, ikiwa hukuweza kupata mfano fulani hapa, jukwaa la Wasanidi Programu wa XDA (www.xda-developers.com) huwa msaada kila wakati, ambapo unaweza kupata taarifa mbalimbali kuhusu aina yoyote ya simu ya Android. Njia moja au nyingine, baadhi ya huduma zilizoelezwa hapa chini zitafanya kazi bila ufikiaji wa mizizi.Meneja wa Kifurushi

BotBrew Wacha tuanze ukaguzi na msimamizi wa kifurushi kisicho kawaida. Watengenezaji huiita "huduma kwa watumiaji wakuu," na hii sio mbali na ukweli. Baada ya kusakinisha BotBrew, unapata hifadhi ambapo unaweza kupakua idadi kubwa ya zana zinazojulikana zilizokusanywa kwa ajili ya Android. Miongoni mwao: Wakalimani wa Python na Ruby kwa kuendesha zana nyingi ambazo zimeandikwa ndani yao, tcpdump sniffer na Nmap scanner ya uchambuzi wa mtandao, Git na Ubadilishaji wa kufanya kazi na mifumo ya udhibiti wa toleo, na mengi zaidi.Vichanganuzi vya mtandao

PIPS Simu mahiri isiyoonekana, ambayo, tofauti na kompyuta ya mkononi, inafaa kwa urahisi kwenye mfuko na kamwe haitoi mashaka, inaweza kuwa na manufaa kwa uchunguzi wa mtandao. Tayari tumesema hapo juu jinsi unaweza kusakinisha Nmap, lakini kuna chaguo jingine. PIPS ni lango la kichanganuzi cha Nmap kilichorekebishwa mahususi kwa ajili ya Android, ingawa si rasmi. Hii inamaanisha kuwa unaweza kupata haraka vifaa vinavyotumika kwenye mtandao, kuamua mfumo wao wa uendeshaji kwa kutumia chaguo za uchapaji vidole, fanya uchunguzi wa bandari - kwa ufupi, fanya kila kitu ambacho Nmap inaweza kufanya. Fing

Simu mahiri isiyoonekana, ambayo, tofauti na kompyuta ya mkononi, inafaa kwa urahisi kwenye mfuko na kamwe haitoi mashaka, inaweza kuwa na manufaa kwa uchunguzi wa mtandao. Tayari tumesema hapo juu jinsi unaweza kusakinisha Nmap, lakini kuna chaguo jingine. PIPS ni lango la kichanganuzi cha Nmap kilichorekebishwa mahususi kwa ajili ya Android, ingawa si rasmi. Hii inamaanisha kuwa unaweza kupata haraka vifaa vinavyotumika kwenye mtandao, kuamua mfumo wao wa uendeshaji kwa kutumia chaguo za uchapaji vidole, fanya uchunguzi wa bandari - kwa ufupi, fanya kila kitu ambacho Nmap inaweza kufanya. Fing  Kuna shida mbili za kutumia Nmap, licha ya nguvu zake zote. Kwanza, vigezo vya skanning hupitishwa kupitia funguo za uzinduzi, ambazo sio lazima tu kujua, lakini pia uweze kuingia kwa kutumia kibodi cha rununu kisichofaa. Na pili, matokeo ya skanning katika pato la console sio wazi kama tungependa. Scanner ya Fing haina mapungufu haya; inachanganua mtandao haraka sana, hufanya alama za vidole, na kisha kuonyesha kwa fomu wazi orodha ya vifaa vyote vinavyopatikana, ikigawanya kwa aina (ruta, desktop, iPhone, na kadhalika). Wakati huo huo, kwa kila mwenyeji unaweza kuona haraka orodha ya bandari wazi. Zaidi ya hayo, kutoka hapa unaweza kuunganisha, sema, kwa FTP, kwa kutumia mteja wa FTP imewekwa kwenye mfumo - rahisi sana. NetAudit

Kuna shida mbili za kutumia Nmap, licha ya nguvu zake zote. Kwanza, vigezo vya skanning hupitishwa kupitia funguo za uzinduzi, ambazo sio lazima tu kujua, lakini pia uweze kuingia kwa kutumia kibodi cha rununu kisichofaa. Na pili, matokeo ya skanning katika pato la console sio wazi kama tungependa. Scanner ya Fing haina mapungufu haya; inachanganua mtandao haraka sana, hufanya alama za vidole, na kisha kuonyesha kwa fomu wazi orodha ya vifaa vyote vinavyopatikana, ikigawanya kwa aina (ruta, desktop, iPhone, na kadhalika). Wakati huo huo, kwa kila mwenyeji unaweza kuona haraka orodha ya bandari wazi. Zaidi ya hayo, kutoka hapa unaweza kuunganisha, sema, kwa FTP, kwa kutumia mteja wa FTP imewekwa kwenye mfumo - rahisi sana. NetAudit  Linapokuja suala la kuchambua mwenyeji maalum, matumizi ya NetAudit yanaweza kuwa ya lazima. Inafanya kazi kwenye kifaa chochote cha Android (hata kisicho na mizizi) na hukuruhusu sio tu kutambua haraka vifaa kwenye mtandao, lakini pia kuzichunguza kwa kutumia hifadhidata kubwa ya vidole ili kuamua mfumo wa uendeshaji, pamoja na mifumo ya CMS inayotumiwa kwenye wavuti. seva. Sasa kuna alama za vidole za kidijitali zaidi ya 3,000 kwenye hifadhidata. Zana za Mtandao

Linapokuja suala la kuchambua mwenyeji maalum, matumizi ya NetAudit yanaweza kuwa ya lazima. Inafanya kazi kwenye kifaa chochote cha Android (hata kisicho na mizizi) na hukuruhusu sio tu kutambua haraka vifaa kwenye mtandao, lakini pia kuzichunguza kwa kutumia hifadhidata kubwa ya vidole ili kuamua mfumo wa uendeshaji, pamoja na mifumo ya CMS inayotumiwa kwenye wavuti. seva. Sasa kuna alama za vidole za kidijitali zaidi ya 3,000 kwenye hifadhidata. Zana za Mtandao  Ikiwa, kinyume chake, unahitaji kufanya kazi kwa kiwango cha chini na kuchunguza kwa uangalifu uendeshaji wa mtandao, basi huwezi kufanya bila Net Tools. Hii ni seti ya lazima ya huduma kwa kazi ya msimamizi wa mfumo, ambayo inakuwezesha kutambua kikamilifu uendeshaji wa mtandao ambao kifaa kimeunganishwa. Kifurushi kina zaidi ya aina 15 za programu, kama vile ping, traceroute, arp, dns, netstat, njia.

Ikiwa, kinyume chake, unahitaji kufanya kazi kwa kiwango cha chini na kuchunguza kwa uangalifu uendeshaji wa mtandao, basi huwezi kufanya bila Net Tools. Hii ni seti ya lazima ya huduma kwa kazi ya msimamizi wa mfumo, ambayo inakuwezesha kutambua kikamilifu uendeshaji wa mtandao ambao kifaa kimeunganishwa. Kifurushi kina zaidi ya aina 15 za programu, kama vile ping, traceroute, arp, dns, netstat, njia. Udanganyifu wa trafiki

Shark kwa Mizizi Kinusi cha msingi wa tcpdump huweka data zote kwa uaminifu kwenye faili ya pcap, ambayo inaweza kuchunguzwa kwa kutumia huduma zinazojulikana kama Wireshark au Network Miner. Kwa kuwa hakuna uwezo wa mashambulizi ya MITM unaotekelezwa ndani yake, badala yake ni zana ya kuchanganua trafiki yako. Kwa mfano, hii ni njia nzuri ya kusoma ni programu gani zilizosakinishwa kwenye kifaa chako kutoka kwa hazina mbaya zinazowasilisha. FaceNiff

Kinusi cha msingi wa tcpdump huweka data zote kwa uaminifu kwenye faili ya pcap, ambayo inaweza kuchunguzwa kwa kutumia huduma zinazojulikana kama Wireshark au Network Miner. Kwa kuwa hakuna uwezo wa mashambulizi ya MITM unaotekelezwa ndani yake, badala yake ni zana ya kuchanganua trafiki yako. Kwa mfano, hii ni njia nzuri ya kusoma ni programu gani zilizosakinishwa kwenye kifaa chako kutoka kwa hazina mbaya zinazowasilisha. FaceNiff  Ikiwa tunazungumza juu ya maombi ya mapigano ya Android, basi moja ya kuvutia zaidi ni FaceNiff, ambayo hutumia uingiliaji na sindano kwenye vikao vya wavuti vilivyoingiliwa. Kwa kupakua kifurushi cha APK na programu, unaweza kuendesha zana hii ya utapeli karibu na simu mahiri yoyote ya Android na, kwa kuunganishwa na mtandao usio na waya, kata akaunti za huduma anuwai: Facebook, Twitter, VKontakte, na kadhalika - zaidi ya kumi. kwa ujumla. Utekaji nyara wa kipindi unafanywa kwa kutumia shambulio la ulaghai la ARP, lakini shambulio hilo linawezekana tu kwenye miunganisho isiyolindwa (FaceNiff haiwezi kujikita kwenye trafiki ya SSL). Ili kuzuia mtiririko wa scriptdis, mwandishi alipunguza idadi ya juu ya vikao hadi tatu - basi unahitaji kuwasiliana na msanidi programu kwa msimbo maalum wa uanzishaji. DroidSheep

Ikiwa tunazungumza juu ya maombi ya mapigano ya Android, basi moja ya kuvutia zaidi ni FaceNiff, ambayo hutumia uingiliaji na sindano kwenye vikao vya wavuti vilivyoingiliwa. Kwa kupakua kifurushi cha APK na programu, unaweza kuendesha zana hii ya utapeli karibu na simu mahiri yoyote ya Android na, kwa kuunganishwa na mtandao usio na waya, kata akaunti za huduma anuwai: Facebook, Twitter, VKontakte, na kadhalika - zaidi ya kumi. kwa ujumla. Utekaji nyara wa kipindi unafanywa kwa kutumia shambulio la ulaghai la ARP, lakini shambulio hilo linawezekana tu kwenye miunganisho isiyolindwa (FaceNiff haiwezi kujikita kwenye trafiki ya SSL). Ili kuzuia mtiririko wa scriptdis, mwandishi alipunguza idadi ya juu ya vikao hadi tatu - basi unahitaji kuwasiliana na msanidi programu kwa msimbo maalum wa uanzishaji. DroidSheep  Ikiwa muundaji wa FaceNiff anataka pesa kwa matumizi yake, basi DroidSheep ni zana ya bure kabisa na utendaji sawa. Kweli, huwezi kupata kit cha usambazaji kwenye tovuti rasmi (hii ni kutokana na sheria kali za Ujerumani kuhusu huduma za usalama), lakini inaweza kupatikana kwenye mtandao bila matatizo yoyote. Kazi kuu ya shirika ni kukatiza vikao vya wavuti vya watumiaji wa mitandao maarufu ya kijamii, inayotekelezwa kwa kutumia Spoofing sawa ya ARP. Lakini kuna tatizo na miunganisho salama: kama FaceNiff, DroidSheep inakataa kabisa kufanya kazi na itifaki ya HTTPS. Mtandao wa Spoofer

Ikiwa muundaji wa FaceNiff anataka pesa kwa matumizi yake, basi DroidSheep ni zana ya bure kabisa na utendaji sawa. Kweli, huwezi kupata kit cha usambazaji kwenye tovuti rasmi (hii ni kutokana na sheria kali za Ujerumani kuhusu huduma za usalama), lakini inaweza kupatikana kwenye mtandao bila matatizo yoyote. Kazi kuu ya shirika ni kukatiza vikao vya wavuti vya watumiaji wa mitandao maarufu ya kijamii, inayotekelezwa kwa kutumia Spoofing sawa ya ARP. Lakini kuna tatizo na miunganisho salama: kama FaceNiff, DroidSheep inakataa kabisa kufanya kazi na itifaki ya HTTPS. Mtandao wa Spoofer  Huduma hii pia inaonyesha ukosefu wa usalama wa mitandao isiyo na waya wazi, lakini kwa kiwango tofauti kidogo. Haiingiliani na vipindi vya watumiaji, lakini huruhusu trafiki ya HTTP kupita yenyewe kwa kutumia shambulio la kudanganya, ikifanya hila maalum nayo. Kuanzia mizaha ya kawaida (kubadilisha picha zote kwenye tovuti na trollfaces, kugeuza picha zote au, kusema, kuchukua nafasi ya matokeo ya Google) na kuishia na mashambulizi ya hadaa, wakati mtumiaji anapewa kurasa bandia za huduma maarufu kama facebook.com, linkedin. .com, vkontakte.ru na wengine wengi. Anti (Android Network Toolkit by zImperium LTD)

Huduma hii pia inaonyesha ukosefu wa usalama wa mitandao isiyo na waya wazi, lakini kwa kiwango tofauti kidogo. Haiingiliani na vipindi vya watumiaji, lakini huruhusu trafiki ya HTTP kupita yenyewe kwa kutumia shambulio la kudanganya, ikifanya hila maalum nayo. Kuanzia mizaha ya kawaida (kubadilisha picha zote kwenye tovuti na trollfaces, kugeuza picha zote au, kusema, kuchukua nafasi ya matokeo ya Google) na kuishia na mashambulizi ya hadaa, wakati mtumiaji anapewa kurasa bandia za huduma maarufu kama facebook.com, linkedin. .com, vkontakte.ru na wengine wengi. Anti (Android Network Toolkit by zImperium LTD)  Ukiuliza ni matumizi gani ya udukuzi kwa Android ndiyo yenye nguvu zaidi, basi Anti pengine haina washindani. Huu ni mchanganyiko wa hacker halisi. Kazi kuu ya programu ni kuchunguza mzunguko wa mtandao. Ifuatayo, moduli mbalimbali huingia kwenye vita, kwa usaidizi ambao safu nzima ya silaha inatekelezwa: kutazama trafiki, kutekeleza mashambulizi ya MITM, na kutumia udhaifu uliopatikana. Kweli, pia kuna hasara. Jambo la kwanza ambalo linashika jicho lako ni kwamba unyonyaji wa udhaifu unafanywa tu kutoka kwa seva ya programu ya kati, ambayo iko kwenye mtandao, kama matokeo ya ambayo malengo ambayo hayana anwani ya IP ya nje yanaweza kusahau.

Ukiuliza ni matumizi gani ya udukuzi kwa Android ndiyo yenye nguvu zaidi, basi Anti pengine haina washindani. Huu ni mchanganyiko wa hacker halisi. Kazi kuu ya programu ni kuchunguza mzunguko wa mtandao. Ifuatayo, moduli mbalimbali huingia kwenye vita, kwa usaidizi ambao safu nzima ya silaha inatekelezwa: kutazama trafiki, kutekeleza mashambulizi ya MITM, na kutumia udhaifu uliopatikana. Kweli, pia kuna hasara. Jambo la kwanza ambalo linashika jicho lako ni kwamba unyonyaji wa udhaifu unafanywa tu kutoka kwa seva ya programu ya kati, ambayo iko kwenye mtandao, kama matokeo ya ambayo malengo ambayo hayana anwani ya IP ya nje yanaweza kusahau. Uwekaji vichuguu vya trafiki

Kamanda Jumla Kidhibiti faili kinachojulikana sasa kiko kwenye simu mahiri! Kama ilivyo katika toleo la desktop, kuna mfumo wa programu-jalizi za kuunganishwa na saraka mbali mbali za mtandao, na vile vile hali ya paneli mbili za kisheria - rahisi sana kwenye vidonge. Njia ya SSH

Kidhibiti faili kinachojulikana sasa kiko kwenye simu mahiri! Kama ilivyo katika toleo la desktop, kuna mfumo wa programu-jalizi za kuunganishwa na saraka mbali mbali za mtandao, na vile vile hali ya paneli mbili za kisheria - rahisi sana kwenye vidonge. Njia ya SSH  Sawa, lakini unawezaje kuhakikisha usalama wa data yako ambayo inatumwa kupitia mtandao wazi wa wireless? Mbali na VPN, ambayo Android inasaidia nje ya boksi, unaweza kuunda handaki ya SSH. Kwa kusudi hili, kuna matumizi ya ajabu ya SSH Tunnel, ambayo inakuwezesha kuelekeza trafiki ya programu zilizochaguliwa au mfumo mzima kwa ujumla kupitia seva ya mbali ya SSH. ProxyDroid Mara nyingi ni muhimu kutuma trafiki kupitia wakala au SOX, na katika kesi hii ProxyDroid itasaidia. Ni rahisi: unachagua trafiki ya programu unayotaka kuchuja, na ubainishe proksi (HTTP/HTTPS/SOCKS4/SOCKS5 inatumika). Ikiwa uidhinishaji unahitajika, ProxyDroid pia inasaidia hii. Kwa njia, usanidi unaweza kuunganishwa na mtandao maalum wa wireless kwa kufanya mipangilio tofauti kwa kila mmoja wao.

Sawa, lakini unawezaje kuhakikisha usalama wa data yako ambayo inatumwa kupitia mtandao wazi wa wireless? Mbali na VPN, ambayo Android inasaidia nje ya boksi, unaweza kuunda handaki ya SSH. Kwa kusudi hili, kuna matumizi ya ajabu ya SSH Tunnel, ambayo inakuwezesha kuelekeza trafiki ya programu zilizochaguliwa au mfumo mzima kwa ujumla kupitia seva ya mbali ya SSH. ProxyDroid Mara nyingi ni muhimu kutuma trafiki kupitia wakala au SOX, na katika kesi hii ProxyDroid itasaidia. Ni rahisi: unachagua trafiki ya programu unayotaka kuchuja, na ubainishe proksi (HTTP/HTTPS/SOCKS4/SOCKS5 inatumika). Ikiwa uidhinishaji unahitajika, ProxyDroid pia inasaidia hii. Kwa njia, usanidi unaweza kuunganishwa na mtandao maalum wa wireless kwa kufanya mipangilio tofauti kwa kila mmoja wao. Mtandao usio na waya

Kichanganuzi cha Wifi Kidhibiti cha mtandao kisichotumia waya kilichojengwa ndani sio taarifa sana. Ikiwa unahitaji haraka kupata picha kamili ya vituo vya ufikiaji vilivyo karibu, basi matumizi ya Wifi Analyzer ni chaguo bora. Haitaonyesha tu sehemu zote za ufikiaji zilizo karibu, lakini pia itaonyesha chaneli ambayo wanafanya kazi, anwani zao za MAC na, muhimu zaidi, aina ya usimbuaji uliotumiwa (baada ya kuona herufi zinazotamaniwa "WEP", tunaweza kudhani kuwa ufikiaji wa mtandao salama hutolewa). Kwa kuongezea, matumizi ni bora ikiwa unahitaji kupata mahali pa ufikiaji unaohitajika iko kimwili, shukrani kwa kiashiria cha nguvu cha maono. WiFiKill Huduma hii, kama msanidi wake anavyosema, inaweza kuwa muhimu wakati mtandao usio na waya umejaa wateja wanaotumia chaneli nzima, na ni wakati huu kwamba muunganisho mzuri na muunganisho thabiti unahitajika. WiFiKill hukuruhusu kutenganisha wateja kutoka kwa Mtandao kwa kuchagua au kulingana na kigezo maalum (kwa mfano, inawezekana kuwafanyia mzaha wanachama wote wa Yabloko). Mpango huu hufanya tu shambulio la upotoshaji la ARP na kuwaelekeza wateja wote kwao wenyewe. Algorithm hii inatekelezwa kwa ujinga kwa msingi wa iptables. Hii ni jopo la kudhibiti kwa mitandao isiyo na waya ya chakula cha haraka :).Ukaguzi wa maombi ya wavuti

Kiunda Hoja ya HTTP Kudhibiti maombi ya HTTP kutoka kwa kompyuta ni kipande cha keki; kuna idadi kubwa ya huduma na programu-jalizi za kivinjari kwa hili. Katika kesi ya smartphone, kila kitu ni ngumu zaidi. Kiunda Hoja ya HTTP kitakusaidia kutuma ombi maalum la HTTP na vigezo unavyohitaji, kwa mfano, kidakuzi unachotaka au Wakala wa Mtumiaji aliyebadilishwa. Matokeo ya ombi yataonyeshwa kwenye kivinjari cha kawaida. Router Brute Force ADS 2

Kudhibiti maombi ya HTTP kutoka kwa kompyuta ni kipande cha keki; kuna idadi kubwa ya huduma na programu-jalizi za kivinjari kwa hili. Katika kesi ya smartphone, kila kitu ni ngumu zaidi. Kiunda Hoja ya HTTP kitakusaidia kutuma ombi maalum la HTTP na vigezo unavyohitaji, kwa mfano, kidakuzi unachotaka au Wakala wa Mtumiaji aliyebadilishwa. Matokeo ya ombi yataonyeshwa kwenye kivinjari cha kawaida. Router Brute Force ADS 2  Ikiwa tovuti inalindwa na nenosiri kwa kutumia Uthibitishaji wa Upatikanaji wa Msingi, basi unaweza kuangalia uaminifu wake kwa kutumia matumizi ya Router Brute Force ADS 2. Hapo awali, shirika hilo liliundwa ili kulazimisha nywila za kikatili kwenye jopo la msimamizi wa router, lakini ni wazi kwamba inaweza kuwa. kutumika dhidi ya rasilimali nyingine yoyote yenye ulinzi sawa. Huduma hiyo inafanya kazi, lakini ni wazi kuwa ni ghafi. Kwa mfano, msanidi programu haitoi nguvu ya kikatili, lakini nguvu mbaya tu kwa kutumia kamusi. naDOSid

Ikiwa tovuti inalindwa na nenosiri kwa kutumia Uthibitishaji wa Upatikanaji wa Msingi, basi unaweza kuangalia uaminifu wake kwa kutumia matumizi ya Router Brute Force ADS 2. Hapo awali, shirika hilo liliundwa ili kulazimisha nywila za kikatili kwenye jopo la msimamizi wa router, lakini ni wazi kwamba inaweza kuwa. kutumika dhidi ya rasilimali nyingine yoyote yenye ulinzi sawa. Huduma hiyo inafanya kazi, lakini ni wazi kuwa ni ghafi. Kwa mfano, msanidi programu haitoi nguvu ya kikatili, lakini nguvu mbaya tu kwa kutumia kamusi. naDOSid  Hakika umesikia juu ya programu ya kufurahisha ya kuzima seva za wavuti kama Slowloris. Kanuni ya uendeshaji wake ni kuunda na kushikilia idadi kubwa ya viunganisho na seva ya mtandao ya mbali, na hivyo kuzuia wateja wapya kuunganishwa nayo. Kwa hivyo, AndDOSid ni analogi ya Slowloris moja kwa moja kwenye kifaa chako cha Android! Nitakuambia siri, miunganisho mia mbili inatosha kuhakikisha utendakazi usio thabiti wa kila tovuti ya nne inayoendesha seva ya wavuti ya Apache. Na hii yote - kutoka kwa simu yako!

Hakika umesikia juu ya programu ya kufurahisha ya kuzima seva za wavuti kama Slowloris. Kanuni ya uendeshaji wake ni kuunda na kushikilia idadi kubwa ya viunganisho na seva ya mtandao ya mbali, na hivyo kuzuia wateja wapya kuunganishwa nayo. Kwa hivyo, AndDOSid ni analogi ya Slowloris moja kwa moja kwenye kifaa chako cha Android! Nitakuambia siri, miunganisho mia mbili inatosha kuhakikisha utendakazi usio thabiti wa kila tovuti ya nne inayoendesha seva ya wavuti ya Apache. Na hii yote - kutoka kwa simu yako! Huduma mbalimbali

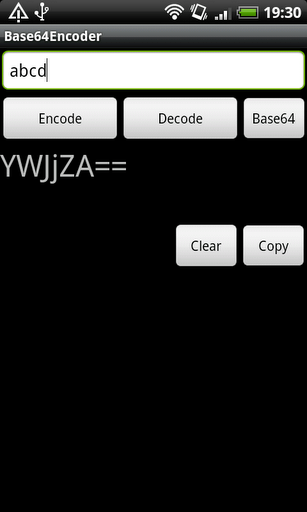

Encode Wakati wa kufanya kazi na programu nyingi za wavuti na kuchambua mantiki yao, ni kawaida kabisa kukutana na data iliyopitishwa kwa fomu iliyosimbwa, ambayo ni Base64. Encode itakusaidia kusimbua data hii na kuona ni nini hasa kimehifadhiwa ndani yake. Labda, kwa kubadilisha nukuu, kuziweka katika Base64 na kuzibadilisha katika URL ya tovuti unayotafiti, utapata hitilafu ya hoja ya hifadhidata inayotamaniwa. HexEditor Ikiwa unahitaji kihariri cha hexadecimal, basi kuna cha Android pia. Ukiwa na HexEditor unaweza kuhariri faili zozote, pamoja na faili za mfumo, ikiwa utainua haki za programu kwa mtumiaji mkuu. Ubadilishaji bora wa kihariri cha maandishi cha kawaida, hukuruhusu kupata kwa urahisi maandishi unayotaka na kuibadilisha.

Wakati wa kufanya kazi na programu nyingi za wavuti na kuchambua mantiki yao, ni kawaida kabisa kukutana na data iliyopitishwa kwa fomu iliyosimbwa, ambayo ni Base64. Encode itakusaidia kusimbua data hii na kuona ni nini hasa kimehifadhiwa ndani yake. Labda, kwa kubadilisha nukuu, kuziweka katika Base64 na kuzibadilisha katika URL ya tovuti unayotafiti, utapata hitilafu ya hoja ya hifadhidata inayotamaniwa. HexEditor Ikiwa unahitaji kihariri cha hexadecimal, basi kuna cha Android pia. Ukiwa na HexEditor unaweza kuhariri faili zozote, pamoja na faili za mfumo, ikiwa utainua haki za programu kwa mtumiaji mkuu. Ubadilishaji bora wa kihariri cha maandishi cha kawaida, hukuruhusu kupata kwa urahisi maandishi unayotaka na kuibadilisha. Ufikiaji wa mbali

ConnectBot Mara tu unapopata ufikiaji wa seva pangishi ya mbali, unahitaji kuwa na uwezo wa kuitumia. Na kwa hili tunahitaji wateja. Wacha tuanze na SSH, ambapo ConnectBot tayari ni kiwango cha ukweli. Mbali na kiolesura cha urahisi, hutoa uwezo wa kupanga vichuguu salama kupitia miunganisho ya SSH. PocketCloud RDP/VNC ya Mbali Mpango muhimu unaokuwezesha kuunganisha kwenye kompyuta ya mbali kupitia huduma za RDP au VNC. Nimefurahiya sana kuwa hawa ni wateja wawili kwa mmoja; hakuna haja ya kutumia zana tofauti kwa RDP na VNC. Kivinjari cha SNMP MIB

Mpango muhimu unaokuwezesha kuunganisha kwenye kompyuta ya mbali kupitia huduma za RDP au VNC. Nimefurahiya sana kuwa hawa ni wateja wawili kwa mmoja; hakuna haja ya kutumia zana tofauti kwa RDP na VNC. Kivinjari cha SNMP MIB  Kivinjari cha MIB kilichoandikwa mahsusi kwa Android, ambacho unaweza kudhibiti vifaa vya mtandao kwa kutumia itifaki ya SNMP. Inaweza kuwa na manufaa kwa kuendeleza vekta ya mashambulizi kwenye vipanga njia mbalimbali, kwa sababu kamba ya kawaida ya jumuiya (kwa maneno mengine, nenosiri la ufikiaji) kwa usimamizi kupitia SNMP bado haijaghairiwa.

Kivinjari cha MIB kilichoandikwa mahsusi kwa Android, ambacho unaweza kudhibiti vifaa vya mtandao kwa kutumia itifaki ya SNMP. Inaweza kuwa na manufaa kwa kuendeleza vekta ya mashambulizi kwenye vipanga njia mbalimbali, kwa sababu kamba ya kawaida ya jumuiya (kwa maneno mengine, nenosiri la ufikiaji) kwa usimamizi kupitia SNMP bado haijaghairiwa. iOS

Jukwaa la iOS sio maarufu sana kati ya watengenezaji wa matumizi ya usalama. Lakini ikiwa katika kesi ya Android, haki za mizizi zilihitajika tu kwa baadhi ya maombi, basi kwenye vifaa vya Apple, kuvunja jela ni karibu kila mara inahitajika. Kwa bahati nzuri, hata kwa firmware ya hivi karibuni ya iDevices (5.1.1) tayari kuna zana ya mapumziko ya jela. Pamoja na ufikiaji kamili, pia unapata meneja wa programu mbadala, Cydia, ambayo tayari ina huduma nyingi.Kufanya kazi na mfumo

MobileTerminal Jambo la kwanza ninalotaka kuanza nalo ni kusanikisha terminal. Kwa sababu za wazi, haijajumuishwa katika utoaji wa kawaida wa OS ya simu, lakini tutaihitaji ili kuendesha huduma za console, ambazo tutajadili zaidi. Utekelezaji bora wa emulator ya terminal ni MobileTerminal - inasaidia vituo vingi, ishara za kudhibiti (kwa mfano, kwa kutuma Control-C) na kwa ujumla ni ya kuvutia katika mawazo yake. iSSH

Jambo la kwanza ninalotaka kuanza nalo ni kusanikisha terminal. Kwa sababu za wazi, haijajumuishwa katika utoaji wa kawaida wa OS ya simu, lakini tutaihitaji ili kuendesha huduma za console, ambazo tutajadili zaidi. Utekelezaji bora wa emulator ya terminal ni MobileTerminal - inasaidia vituo vingi, ishara za kudhibiti (kwa mfano, kwa kutuma Control-C) na kwa ujumla ni ya kuvutia katika mawazo yake. iSSH  Chaguo jingine, ngumu zaidi kupata ufikiaji wa koni ya kifaa ni kusakinisha OpenSSH juu yake (hii inafanywa kupitia Cydia) na kuunganishwa nayo ndani kupitia mteja wa SSH. Ikiwa unatumia mteja sahihi kama iSSH, ambayo ina udhibiti wa kushangaza wa skrini ya kugusa, basi njia hii ni rahisi zaidi kuliko kutumia MobileTerminal.

Chaguo jingine, ngumu zaidi kupata ufikiaji wa koni ya kifaa ni kusakinisha OpenSSH juu yake (hii inafanywa kupitia Cydia) na kuunganishwa nayo ndani kupitia mteja wa SSH. Ikiwa unatumia mteja sahihi kama iSSH, ambayo ina udhibiti wa kushangaza wa skrini ya kugusa, basi njia hii ni rahisi zaidi kuliko kutumia MobileTerminal. Uzuiaji wa data

Pirni & Pirni Pro Sasa kwa kuwa una ufikiaji wa koni, unaweza kujaribu huduma. Wacha tuanze na Pirni, ambayo ilianguka katika historia kama mvutaji kamili wa iOS. Kwa bahati mbaya, moduli yenye mipaka ya kimuundo ya Wi-Fi iliyojengwa ndani ya kifaa haiwezi kubadilishwa kwa hali ya uasherati inayohitajika kwa uingiliaji wa kawaida wa data. Kwa hivyo kukataza data, uporaji wa kawaida wa ARP hutumiwa, kwa msaada ambao trafiki yote hupitishwa kupitia kifaa yenyewe. Toleo la kawaida la matumizi linazinduliwa kutoka kwa console, ambapo, pamoja na vigezo vya mashambulizi ya MITM, jina la faili ya PCAP imeelezwa, ambayo trafiki yote imeingia. Huduma ina toleo la juu zaidi - Pirni Pro, ambayo inajivunia kiolesura cha picha. Kwa kuongezea, inaweza kuchanganua trafiki ya HTTP kwenye nzi na hata kutoa data ya kupendeza kutoka kwayo (kwa mfano, logi na nywila), kwa kutumia misemo ya kawaida ambayo imeainishwa kwenye mipangilio. Intercepter-NG (toleo la console)

Sasa kwa kuwa una ufikiaji wa koni, unaweza kujaribu huduma. Wacha tuanze na Pirni, ambayo ilianguka katika historia kama mvutaji kamili wa iOS. Kwa bahati mbaya, moduli yenye mipaka ya kimuundo ya Wi-Fi iliyojengwa ndani ya kifaa haiwezi kubadilishwa kwa hali ya uasherati inayohitajika kwa uingiliaji wa kawaida wa data. Kwa hivyo kukataza data, uporaji wa kawaida wa ARP hutumiwa, kwa msaada ambao trafiki yote hupitishwa kupitia kifaa yenyewe. Toleo la kawaida la matumizi linazinduliwa kutoka kwa console, ambapo, pamoja na vigezo vya mashambulizi ya MITM, jina la faili ya PCAP imeelezwa, ambayo trafiki yote imeingia. Huduma ina toleo la juu zaidi - Pirni Pro, ambayo inajivunia kiolesura cha picha. Kwa kuongezea, inaweza kuchanganua trafiki ya HTTP kwenye nzi na hata kutoa data ya kupendeza kutoka kwayo (kwa mfano, logi na nywila), kwa kutumia misemo ya kawaida ambayo imeainishwa kwenye mipangilio. Intercepter-NG (toleo la console)  Sniffer inayojulikana Intercepter-NG, ambayo tumeandika mara kadhaa, hivi karibuni imekuwa na toleo la console. Kama mwandishi anasema, nambari nyingi zimeandikwa kwa ANSI C safi, ambayo inafanya kazi sawa katika mazingira yoyote, kwa hivyo toleo la koni lilifanya kazi tangu mwanzo kwenye desktop ya Windows, Linux na BSD, na kwenye majukwaa ya rununu, pamoja na iOS. na Android. Toleo la kiweko tayari linatekeleza unyakuzi wa manenosiri yanayotumwa kwa itifaki mbalimbali, kunasa ujumbe wa wajumbe wa papo hapo (ICQ/Jabber na mengine mengi), pamoja na kurejesha faili kutoka kwa trafiki (HTTP/FTP/IMAP/POP3/SMTP/SMB). Wakati huo huo, kazi za skanning ya mtandao na Poison ya ARP yenye ubora wa juu zinapatikana. Kwa utendakazi sahihi, lazima kwanza usakinishe kifurushi cha libpcap kupitia Cydia (usisahau kuwezesha vifurushi vya ukuzaji katika mipangilio). Maagizo yote ya uanzishaji huchemka ili kuweka haki sahihi: chmod +x intercepter_ios. Ifuatayo, ikiwa unaendesha sniffer bila vigezo, interface ya wazi ya Itercepter inayoingiliana itaonekana, kukuwezesha kuzindua mashambulizi yoyote. Ettercap-NG

Sniffer inayojulikana Intercepter-NG, ambayo tumeandika mara kadhaa, hivi karibuni imekuwa na toleo la console. Kama mwandishi anasema, nambari nyingi zimeandikwa kwa ANSI C safi, ambayo inafanya kazi sawa katika mazingira yoyote, kwa hivyo toleo la koni lilifanya kazi tangu mwanzo kwenye desktop ya Windows, Linux na BSD, na kwenye majukwaa ya rununu, pamoja na iOS. na Android. Toleo la kiweko tayari linatekeleza unyakuzi wa manenosiri yanayotumwa kwa itifaki mbalimbali, kunasa ujumbe wa wajumbe wa papo hapo (ICQ/Jabber na mengine mengi), pamoja na kurejesha faili kutoka kwa trafiki (HTTP/FTP/IMAP/POP3/SMTP/SMB). Wakati huo huo, kazi za skanning ya mtandao na Poison ya ARP yenye ubora wa juu zinapatikana. Kwa utendakazi sahihi, lazima kwanza usakinishe kifurushi cha libpcap kupitia Cydia (usisahau kuwezesha vifurushi vya ukuzaji katika mipangilio). Maagizo yote ya uanzishaji huchemka ili kuweka haki sahihi: chmod +x intercepter_ios. Ifuatayo, ikiwa unaendesha sniffer bila vigezo, interface ya wazi ya Itercepter inayoingiliana itaonekana, kukuwezesha kuzindua mashambulizi yoyote. Ettercap-NG  Ni vigumu kuamini, lakini chombo hiki cha kisasa cha kutekeleza mashambulizi ya MITM hatimaye kilitumwa kwa iOS. Baada ya kazi nyingi sana, tuliweza kutengeneza bandari kamili ya rununu. Ili kujiokoa kutokana na kucheza na tari kuzunguka vitegemezi wakati wa kujikusanya, ni bora kusakinisha kifurushi kilichojengwa tayari kwa kutumia Cydia, baada ya kuongeza theworm.altervista.org/cydia (hifadhi ya TWRepo) kama chanzo cha data. Seti hiyo pia inajumuisha matumizi ya etterlog, ambayo husaidia kutoa aina mbalimbali za taarifa muhimu kutoka kwa taka iliyokusanywa ya trafiki (kwa mfano, akaunti za kufikia FTP).

Ni vigumu kuamini, lakini chombo hiki cha kisasa cha kutekeleza mashambulizi ya MITM hatimaye kilitumwa kwa iOS. Baada ya kazi nyingi sana, tuliweza kutengeneza bandari kamili ya rununu. Ili kujiokoa kutokana na kucheza na tari kuzunguka vitegemezi wakati wa kujikusanya, ni bora kusakinisha kifurushi kilichojengwa tayari kwa kutumia Cydia, baada ya kuongeza theworm.altervista.org/cydia (hifadhi ya TWRepo) kama chanzo cha data. Seti hiyo pia inajumuisha matumizi ya etterlog, ambayo husaidia kutoa aina mbalimbali za taarifa muhimu kutoka kwa taka iliyokusanywa ya trafiki (kwa mfano, akaunti za kufikia FTP). Uchambuzi wa mtandao usio na waya

Kichanganuzi cha WiFi Katika matoleo ya zamani ya iOS, mafundi waliendesha aircrack na wanaweza kuvunja ufunguo wa WEP, lakini tuliangalia: programu haifanyi kazi kwenye vifaa vipya. Kwa hivyo, ili kusoma Wi-Fi, tutalazimika kuridhika na skana za Wi-Fi pekee. Kichanganuzi cha WiFi huchanganua na kuonyesha maelezo kuhusu mitandao yote inayopatikana ya 802.11 karibu nawe, ikijumuisha taarifa kuhusu SSID, chaneli, wachuuzi, anwani za MAC na aina za usimbaji fiche. Huduma huunda grafu za kuona kwa wakati halisi kulingana na data iliyopo angani. Kwa programu hiyo ni rahisi kupata eneo la kimwili la uhakika ikiwa unasahau ghafla, na, kwa mfano, angalia PIN ya WPS, ambayo inaweza kuwa na manufaa kwa kuunganisha.

Katika matoleo ya zamani ya iOS, mafundi waliendesha aircrack na wanaweza kuvunja ufunguo wa WEP, lakini tuliangalia: programu haifanyi kazi kwenye vifaa vipya. Kwa hivyo, ili kusoma Wi-Fi, tutalazimika kuridhika na skana za Wi-Fi pekee. Kichanganuzi cha WiFi huchanganua na kuonyesha maelezo kuhusu mitandao yote inayopatikana ya 802.11 karibu nawe, ikijumuisha taarifa kuhusu SSID, chaneli, wachuuzi, anwani za MAC na aina za usimbaji fiche. Huduma huunda grafu za kuona kwa wakati halisi kulingana na data iliyopo angani. Kwa programu hiyo ni rahisi kupata eneo la kimwili la uhakika ikiwa unasahau ghafla, na, kwa mfano, angalia PIN ya WPS, ambayo inaweza kuwa na manufaa kwa kuunganisha. Vichanganuzi vya mtandao

Scany Ni programu gani ambayo pentester popote ulimwenguni hutumia, bila kujali malengo na malengo? Kichanganuzi cha mtandao. Na katika kesi ya iOS, hii itakuwa uwezekano mkubwa kuwa zana yenye nguvu zaidi ya Scany. Shukrani kwa seti ya huduma zilizojengwa, unaweza kupata haraka picha ya kina ya vifaa vya mtandao na, kwa mfano, bandari za wazi. Kwa kuongezea, kifurushi kinajumuisha huduma za upimaji mtandao kama vile ping, traceroute, nslookup. Fing Hata hivyo, watu wengi wanapendelea Fing. Scanner ina utendaji rahisi na mdogo, lakini inatosha kwa kufahamiana kwa mara ya kwanza na mtandao wa, sema, mkahawa :). Matokeo yanaonyesha maelezo kuhusu huduma zinazopatikana kwenye mashine za mbali, anwani za MAC na majina ya seva pangishi yaliyounganishwa kwenye mtandao uliochanganuliwa. Nikto Inaweza kuonekana kuwa kila mtu amesahau kuhusu Nikto, lakini kwa nini? Baada ya yote, unaweza kusakinisha kwa urahisi kichanganuzi hiki cha kuathirika kwa wavuti, kilichoandikwa kwa lugha ya hati (yaani Perl), kupitia Cydia. Hii ina maana kwamba unaweza kuizindua kwa urahisi kwenye kifaa chako kilichovunjika jela kutoka kwenye terminal. Nikto atafurahi kukupa maelezo ya ziada juu ya rasilimali ya wavuti iliyojaribiwa. Kwa kuongeza, unaweza kuongeza saini zako za utafutaji kwenye hifadhidata yake ya maarifa kwa mikono yako mwenyewe. sqlmap Zana hii yenye nguvu ya kutumia kiotomatiki udhaifu wa SQL imeandikwa katika Python, ambayo ina maana kwamba mara tu unaposakinisha mkalimani, unaweza kuitumia kwa urahisi moja kwa moja kutoka kwa kifaa chako cha mkononi.Udhibiti wa mbali

Scan ya SNMP Vifaa vingi vya mtandao (ikiwa ni pamoja na ruta za gharama kubwa) vinasimamiwa kwa kutumia itifaki ya SNMP. Huduma hii hukuruhusu kuchanganua subnets kwa huduma zinazopatikana za SNMP na maadili ya kamba ya jumuiya (kwa maneno mengine, nywila za kawaida). Kumbuka kuwa kutafuta huduma za SNMP zenye mifuatano ya kawaida ya jumuiya (ya umma/faragha) katika jaribio la kupata ufikiaji wa udhibiti wa kifaa ni sehemu muhimu ya jaribio lolote la kupenya, pamoja na kutambua eneo lenyewe na kutambua huduma. iTap mobile RDP / iTap mobile VNC

Vifaa vingi vya mtandao (ikiwa ni pamoja na ruta za gharama kubwa) vinasimamiwa kwa kutumia itifaki ya SNMP. Huduma hii hukuruhusu kuchanganua subnets kwa huduma zinazopatikana za SNMP na maadili ya kamba ya jumuiya (kwa maneno mengine, nywila za kawaida). Kumbuka kuwa kutafuta huduma za SNMP zenye mifuatano ya kawaida ya jumuiya (ya umma/faragha) katika jaribio la kupata ufikiaji wa udhibiti wa kifaa ni sehemu muhimu ya jaribio lolote la kupenya, pamoja na kutambua eneo lenyewe na kutambua huduma. iTap mobile RDP / iTap mobile VNC  Huduma mbili kutoka kwa mtengenezaji sawa zimeundwa kuunganisha kwenye kompyuta ya mbali kwa kutumia itifaki za RDP na VNC. Kuna huduma nyingi zinazofanana kwenye Duka la Programu, lakini hizi ndizo ambazo ni rahisi kutumia.

Huduma mbili kutoka kwa mtengenezaji sawa zimeundwa kuunganisha kwenye kompyuta ya mbali kwa kutumia itifaki za RDP na VNC. Kuna huduma nyingi zinazofanana kwenye Duka la Programu, lakini hizi ndizo ambazo ni rahisi kutumia. Urejeshaji wa nenosiri

Hydra Mpango maarufu unaosaidia mamilioni ya wavamizi duniani kote "kukumbuka" nenosiri lao umewekwa kwenye iOS. Sasa unaweza kutafuta manenosiri kwa huduma kama vile HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 na zingine nyingi moja kwa moja kutoka kwa iPhone yako. Kweli, kwa shambulio la ufanisi zaidi, ni bora kuhifadhi kwenye kamusi nzuri za nguvu za brute. Kupita Mule

Mpango maarufu unaosaidia mamilioni ya wavamizi duniani kote "kukumbuka" nenosiri lao umewekwa kwenye iOS. Sasa unaweza kutafuta manenosiri kwa huduma kama vile HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 na zingine nyingi moja kwa moja kutoka kwa iPhone yako. Kweli, kwa shambulio la ufanisi zaidi, ni bora kuhifadhi kwenye kamusi nzuri za nguvu za brute. Kupita Mule  Kila mtu anajua moja kwa moja hatari ya kutumia manenosiri ya kawaida. Pass Mule ni aina ya saraka ambayo ina kila aina ya kumbukumbu za kawaida na nywila za vifaa vya mtandao. Zimepangwa kwa urahisi kwa jina la muuzaji, bidhaa na muundo, kwa hivyo kupata unayohitaji haitakuwa ngumu. Mpango huo umeundwa ili kuokoa muda katika kutafuta mwongozo wa router, kuingia kwa kawaida na nenosiri ambalo unahitaji kujua.

Kila mtu anajua moja kwa moja hatari ya kutumia manenosiri ya kawaida. Pass Mule ni aina ya saraka ambayo ina kila aina ya kumbukumbu za kawaida na nywila za vifaa vya mtandao. Zimepangwa kwa urahisi kwa jina la muuzaji, bidhaa na muundo, kwa hivyo kupata unayohitaji haitakuwa ngumu. Mpango huo umeundwa ili kuokoa muda katika kutafuta mwongozo wa router, kuingia kwa kawaida na nenosiri ambalo unahitaji kujua. Kutumia udhaifu

Metasploit Ni ngumu kufikiria matumizi zaidi ya utapeli kuliko Metasploit, na hiyo ndiyo inahitimisha ukaguzi wetu leo. Metasploit ni kifurushi cha zana anuwai ambazo kazi yake kuu ni kutumia udhaifu katika programu. Fikiria: takriban 1000 za kuaminika, zilizothibitishwa na muhimu katika maisha ya kila siku ya pentester - moja kwa moja kwenye smartphone yako! Kwa msaada wa chombo kama hicho unaweza kujianzisha katika mtandao wowote. Metasploit haikuruhusu tu kutumia dosari katika programu za seva - zana zinapatikana pia kushambulia programu za mteja (kwa mfano, kupitia moduli ya Kivinjari cha Kiotomatiki, wakati mzigo wa kupambana unapoingizwa kwenye trafiki ya mteja). Hapa ni lazima kusema kuwa hakuna toleo la rununu la zana ya zana, hata hivyo, unaweza kusanikisha kifurushi cha kawaida kwenye kifaa cha Apple ukitumia.

Ni ngumu kufikiria matumizi zaidi ya utapeli kuliko Metasploit, na hiyo ndiyo inahitimisha ukaguzi wetu leo. Metasploit ni kifurushi cha zana anuwai ambazo kazi yake kuu ni kutumia udhaifu katika programu. Fikiria: takriban 1000 za kuaminika, zilizothibitishwa na muhimu katika maisha ya kila siku ya pentester - moja kwa moja kwenye smartphone yako! Kwa msaada wa chombo kama hicho unaweza kujianzisha katika mtandao wowote. Metasploit haikuruhusu tu kutumia dosari katika programu za seva - zana zinapatikana pia kushambulia programu za mteja (kwa mfano, kupitia moduli ya Kivinjari cha Kiotomatiki, wakati mzigo wa kupambana unapoingizwa kwenye trafiki ya mteja). Hapa ni lazima kusema kuwa hakuna toleo la rununu la zana ya zana, hata hivyo, unaweza kusanikisha kifurushi cha kawaida kwenye kifaa cha Apple ukitumia. Watumiaji wengi hawatambui kuwa kwa kujaza kuingia na nenosiri wakati wa kusajili au kuidhinisha kwenye rasilimali iliyofungwa ya Mtandao na kubonyeza ENTER, data hii inaweza kuzuiwa kwa urahisi. Mara nyingi hupitishwa kwenye mtandao kwa fomu isiyolindwa. Kwa hiyo, ikiwa tovuti unayojaribu kuingia hutumia itifaki ya HTTP, basi ni rahisi sana kukamata trafiki hii, kuchambua kwa kutumia Wireshark, na kisha kutumia filters maalum na programu ili kupata na kufuta nenosiri.

Mahali bora ya kukataza nywila ni msingi wa mtandao, ambapo trafiki ya watumiaji wote huenda kwenye rasilimali zilizofungwa (kwa mfano, barua) au mbele ya router ili kufikia mtandao, wakati wa kujiandikisha kwenye rasilimali za nje. Tunaweka kioo na tuko tayari kujisikia kama mdukuzi.

Hatua ya 1. Sakinisha na uzindue Wireshark ili kunasa trafiki

Wakati mwingine, ili kufanya hivyo, inatosha kuchagua tu interface ambayo tunapanga kukamata trafiki na bonyeza kitufe cha Anza. Kwa upande wetu, tunakamata mtandao wa wireless.

Ukamataji wa trafiki umeanza.

Hatua ya 2. Kuchuja trafiki ya POST iliyonaswa

Tunafungua kivinjari na jaribu kuingia kwenye rasilimali fulani kwa kutumia jina la mtumiaji na nenosiri. Baada ya mchakato wa uidhinishaji kukamilika na tovuti kufunguliwa, tunaacha kukamata trafiki katika Wireshark. Ifuatayo, fungua analyzer ya itifaki na uone idadi kubwa ya pakiti. Hapa ndipo wataalamu wengi wa TEHAMA wanapokata tamaa kwa sababu hawajui la kufanya baadaye. Lakini tunajua na tunavutiwa na vifurushi maalum ambavyo vina data ya POST ambayo hutolewa kwenye mashine yetu ya karibu wakati wa kujaza fomu kwenye skrini na kutumwa kwa seva ya mbali tunapobofya kitufe cha "Ingia" au "Idhini" kwenye kivinjari.

Tunaingiza kichujio maalum kwenye dirisha ili kuonyesha pakiti zilizokamatwa: http.ombi.mbinu == "POST"

Na tunaona, badala ya maelfu ya vifurushi, ni moja tu iliyo na data tunayotafuta.

Hatua ya 3. Pata kuingia kwa mtumiaji na nenosiri

Bofya kulia kwa haraka na uchague kipengee kutoka kwenye menyu Fuata TCP Steam

Baada ya hayo, maandishi yataonekana kwenye dirisha jipya ambalo linarejesha yaliyomo kwenye ukurasa katika msimbo. Wacha tupate sehemu "nenosiri" na "mtumiaji", ambazo zinalingana na nywila na jina la mtumiaji. Katika hali nyingine, sehemu zote mbili zitasomeka kwa urahisi na hata hazijasimbwa, lakini ikiwa tunajaribu kunasa trafiki wakati wa kupata rasilimali zinazojulikana kama Mail.ru, Facebook, VKontakte, nk, basi nenosiri litasimbwa:

HTTP/1.1 302 Imepatikana

Seva: Apache/2.2.15 (CentOS)

X-Powered-By: PHP/5.3.3

P3P: CP="NOI ADM DEV PSAI COM NAV DEM YETU YA ORo STP IND"

Set-Cookie: password= ; expires=Thu, 07-Nov-2024 23:52:21 GMT; njia=/

Mahali: loggedin.php

Urefu wa Maudhui: 0

Uunganisho: karibu

Aina ya Maudhui: maandishi/html; charset=UTF-8

Kwa hivyo, katika kesi yetu:

Jina la mtumiaji: networkguru

Nenosiri:

Hatua ya 4. Tambua aina ya usimbaji ili kusimbua nenosiri

Kwa mfano, nenda kwenye tovuti http://www.onlinehashcrack.com/hash-identification.php#res na uweke nenosiri letu kwenye dirisha la kitambulisho. Nilipewa orodha ya itifaki za usimbuaji kwa mpangilio wa kipaumbele:

Hatua ya 5. Kusimbua nenosiri la mtumiaji

Katika hatua hii tunaweza kutumia matumizi ya hashcat:

~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

Kwenye pato tulipokea nenosiri lililosimbwa: nenosiri rahisi

Kwa hivyo, kwa msaada wa Wireshark, hatuwezi tu kutatua shida katika utendakazi wa programu na huduma, lakini pia jaribu sisi wenyewe kama mdukuzi, kuingilia nywila ambazo watumiaji huingiza katika fomu za wavuti. Unaweza pia kujua manenosiri ya visanduku vya barua vya watumiaji kwa kutumia vichungi rahisi kuonyesha:

- Itifaki ya POP na kichujio inaonekana kama hii: pop.request.command == "USER" || pop.request.command == "PASS"

- Itifaki ya IMAP na kichujio kitakuwa: ombi la imap lina "kuingia"

- Itifaki ni SMTP na utahitaji kuingiza kichujio kifuatacho: smtp.req.command == "AUTH"

na huduma mbaya zaidi za kusimbua itifaki ya usimbaji.

Hatua ya 6: Je, ikiwa trafiki imesimbwa kwa njia fiche na kutumia HTTPS?

Kuna chaguzi kadhaa za kujibu swali hili.

Chaguo 1. Unganisha wakati muunganisho kati ya mtumiaji na seva umevunjika na unasa trafiki wakati muunganisho umeanzishwa (SSL Handshake). Muunganisho unapoanzishwa, ufunguo wa kikao unaweza kuzuiwa.

Chaguo la 2: Unaweza kusimbua trafiki ya HTTPS kwa kutumia faili ya kumbukumbu ya ufunguo wa kipindi iliyorekodiwa na Firefox au Chrome. Ili kufanya hivyo, kivinjari lazima kisanidi kuandika funguo hizi za usimbuaji kwenye faili ya kumbukumbu (mfano wa msingi wa Firefox) na unapaswa kupokea faili hiyo ya kumbukumbu. Kimsingi, unahitaji kuiba faili muhimu ya kikao kutoka kwa diski kuu ya mtumiaji mwingine (ambayo ni kinyume cha sheria). Naam, kisha kamata trafiki na utumie ufunguo unaotokana ili usimbue.

Ufafanuzi. Tunazungumza juu ya kivinjari cha wavuti cha mtu ambaye nenosiri lake wanajaribu kuiba. Ikiwa tunamaanisha kufuta trafiki yetu wenyewe ya HTTPS na kutaka kufanya mazoezi, basi mkakati huu utafanya kazi. Ikiwa unajaribu kusimbua trafiki ya HTTPS ya watumiaji wengine bila ufikiaji wa kompyuta zao, hii haitafanya kazi - hiyo ni usimbaji fiche na faragha.

Baada ya kupokea funguo kulingana na chaguo 1 au 2, unahitaji kuzisajili kwenye WireShark:

- Nenda kwenye menyu Hariri - Mapendeleo - Itifaki - SSL.

- Weka bendera "Kusanya upya rekodi za SSL zinazojumuisha sehemu nyingi za TCP".

- "Orodha ya funguo za RSA" na ubofye Hariri.

- Ingiza data katika nyanja zote na uandike njia kwenye faili na ufunguo