Katika makala hii, utajifunza kuhusu nini cha kufanya ikiwa kompyuta yako inashambuliwa na virusi vya Wanna Cry, pamoja na hatua gani za kuchukua ili kuepuka kupoteza faili zako kwenye diski yako ngumu.

Wcrypt virusi ni ransomware ambayo hufunga faili zote kwenye kompyuta au mitandao iliyoambukizwa na kudai fidia ili kupata suluhisho la kurejesha data.

Matoleo ya kwanza ya virusi hivi yalionekana Februari 2017, na sasa ina majina mbalimbali kama vile WannaCry, Wcry, Wcry, WannaCryptor, WannaCrypt0r, WanaCrypt0r 2.0, Wana Decrypt0r, Wana Decrypt0r 2.0 au hata DarkoderCrypt0r.

Programu hii hatari inapoingia kisiri kwenye mfumo wa kompyuta, husimba kwa njia fiche data yote iliyohifadhiwa ndani yake kwa sekunde chache. Wakati wa utaratibu huu, virusi vinaweza kuongeza .Wcrypt viendelezi vya faili kwa faili zilizoathiriwa.

Matoleo mengine ya virusi hivi yanajulikana kwa kuongeza viendelezi vya faili vya .wcry au .wncry. Madhumuni ya utaratibu huu wa usimbaji fiche ni kufanya data ya mwathiriwa kutokuwa na maana na kudai fidia. Mwathiriwa anaweza kupuuza zana ya ukombozi kwa urahisi ikiwa ana nakala ya data yake.

Hata hivyo, katika hali nyingi, watumiaji wa kompyuta husahau kuunda nakala hizi za data kwa wakati. Katika hali kama hii, njia pekee ya kurejesha faili zilizosimbwa ni kulipa wahalifu wa mtandao, lakini tunapendekeza sana usifanye hivi.

Kumbuka kwamba matapeli kwa kawaida hawana nia ya kutangamana na mwathiriwa baada ya kupokea fidia kwani pesa ndizo pekee wanazotafuta. Badala yake, tunapendekeza uondoe programu ya ukombozi kwa kutumia zana za kuzuia programu hasidi kama vile Reimage au Plumbytes kulingana na mwongozo wa uondoaji wa Wcrypt ambao tumetoa hapa chini.

Baada ya kusimba faili zote za mfumo unaolengwa, virusi hubadilisha Ukuta wa eneo-kazi kuwa picha nyeusi yenye maandishi fulani ambayo yanasema kwamba data iliyohifadhiwa kwenye kompyuta imesimbwa.

Picha, sawa na matoleo ya hivi karibuni ya Cryptolocker, inaelezea jinsi ya kurejesha faili @WanaDecryptor.exe, ikiwa programu ya antivirus itaiweka karantini. Programu hasidi kisha inazindua ujumbe kwa mwathirika ambao unasema: "Lo, faili zako zilisimbwa kwa njia fiche!" Na hutoa anwani ya mkoba wa Bitcoin, bei ya fidia (kutoka $300) na maagizo ya kununua Bitcoin. Virusi hukubali fidia pekee katika cryptocurrency ya Bitcoin.

Hata hivyo, mwathirika lazima alipe ndani ya siku tatu baada ya kuambukizwa. Virusi pia huahidi kufuta faili zote zilizosimbwa ikiwa mwathirika hatalipa ndani ya wiki. Kwa hivyo, tunashauri uondoe Wcrypt haraka iwezekanavyo ili isiharibu faili kwenye kompyuta au kompyuta yako.

Virusi vya Wcrypt huenea vipi?

Wcrypt, ambayo pia inajulikana kama WansCry ransomware, ilishtua jumuiya pepe mnamo Mei 12, 2017. Siku hii, mashambulizi makubwa ya mtandao yalifanywa dhidi ya watumiaji wa Microsoft Windows. Washambuliaji walitumia unyonyaji wa EternalBlue kuambukiza mifumo ya kompyuta na kunasa faili zote za mwathiriwa.

Zaidi ya hayo, manufaa yenyewe hufanya kazi kama kazi inayotafuta kompyuta zilizounganishwa na kuziiga. Ingawa inaonekana kuwa programu ya ukombozi hailengi tena wahasiriwa wapya kwa sasa (kama mtafiti wa usalama alisimamisha shambulio la mtandao kwa bahati mbaya), wataalam wanaripoti kuwa ni mapema sana kufurahiya.

Waandishi wa programu hasidi wanaweza kuwa wanaficha njia nyingine ya kueneza virusi, kwa hivyo watumiaji wa kompyuta wanapaswa kuchukua hatua zote zinazowezekana ili kulinda kompyuta zao dhidi ya shambulio kama hilo la mtandao. Ingawa kwa ujumla tunapendekeza kusakinisha programu ili kulinda Kompyuta yako dhidi ya programu hasidi na kusasisha mara kwa mara programu zote zilizomo.

Inafaa kuzingatia kwamba sisi, kama kila mtu mwingine, tunapendekeza kuunda nakala ya data yako muhimu na kuihamisha kwenye kifaa cha hifadhi ya nje.

Jinsi ya kuondoa virusi vya Wcrypt? Nifanye nini ikiwa Wcrypt itaonekana kwenye kompyuta yangu?

Kwa sababu zilizotajwa hapo juu, unahitaji kuondoa virusi vya Wcrypt haraka iwezekanavyo. Si salama kuweka kompyuta kwenye mfumo kwani inaweza kunakili kwa haraka kwenye kompyuta nyingine au vifaa vinavyobebeka ikiwa mtu ataviunganisha kwenye Kompyuta iliyoathiriwa.

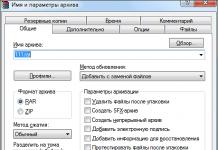

Njia salama kabisa ya kukamilisha uondoaji wa Wcrypt ni kufanya uchunguzi kamili wa mfumo kwa kutumia programu ya antivirus. Ili kuiendesha, lazima kwanza uandae kompyuta yako. Fuata maagizo haya ili kuondoa kabisa virusi.

Njia ya 1: Sanidua WCrypt katika Hali salama kupitia Mtandao

- Hatua ya 1: Anzisha upya kompyuta yako katika Hali salama kwa kutumia Mitandao.

Windows 7/Vista/XP

- Bofya Anza → Zima → Anzisha tena → sawa.

- Wakati skrini inaonekana, anza kugonga F8 .

- Chagua kutoka kwenye orodha Hali salama na upakiaji wa viendesha mtandao.

Windows 10/Windows 8

- Shift "Washa upya."

- Sasa chagua "Utatuzi wa shida" → "Chaguzi za ziada" → "Mipangilio ya Kuanzisha" na bonyeza.

- "Wezesha Njia salama na Viendeshaji vya Mtandao vinavyopakia" kwenye dirisha "Chaguzi za Boot".

- Hatua ya 2: Ondoa WCrypt

Ingia kwenye akaunti yako iliyoambukizwa na uzindua kivinjari chako. au programu nyingine halali ya kupambana na spyware. Isasishe kabla ya uchanganuzi kamili wa mfumo na uondoe faili hasidi.

Ikiwa WCrypt itazuia Hali salama kupakia viendeshi vya mtandao, jaribu njia tofauti.

Njia ya 2: Sanidua WCrypt kwa kutumia Mfumo wa Kurejesha

- Hatua ya 1: Anzisha upya kompyuta yako katika Hali salama kwa kutumia Amri Prompt.

Windows 7/Vista/XP

- Bofya Anza → Kuzimisha → Washa upya → sawa.

- Wakati kompyuta yako inakuwa amilifu, anza kubofya F8 mara kadhaa hadi uone dirisha "Chaguzi za juu za boot".

- Chagua "Njia salama na Usaidizi wa Mstari wa Amri" kutoka kwenye orodha.

Windows 10/Windows 8

- Bonyeza kitufe cha kuwasha kwenye skrini ya kuingia kwenye Windows. Sasa bonyeza na ushikilie Shift, ambayo iko kwenye kibodi yako, na ubonyeze "Washa upya".

- Sasa chagua "Utatuzi wa shida" → "Chaguzi za ziada" → "Mipangilio ya Kuanzisha" na bonyeza.

- Mara tu kompyuta yako inapofanya kazi, chagua "Wezesha Njia salama na Usaidizi wa Mstari wa Amri" kwenye dirisha "Chaguzi za Boot".

- Hatua ya 2: Rejesha faili za mfumo na mipangilio.

- Wakati dirisha la haraka la amri linaonekana, chapa cd kurejesha na vyombo vya habari Ingiza.

2. Sasa ingia rstrui.exe na bonyeza tena Ingiza.

3. Wakati dirisha jipya linaonekana, bofya "Zaidi" na uchague mahali pa kurejesha kabla ya kupenyeza kwa WCrypt. Baada ya bonyeza hiyo "Zaidi".

4. Sasa bofya "Ndiyo" ili kuendelea na mchakato.

5. Baada ya hayo, bofya kwenye kifungo "Tayari" kuanza Kurejesha Mfumo.

- Baada ya kurejesha mfumo wako kwa tarehe iliyotangulia, washa na uchanganue kompyuta yako kwa Reimage na uhakikishe kuwa uondoaji wa WCrypt umefaulu.

Tunatarajia kwamba makala hii ilikusaidia kutatua tatizo na virusi vya WCrypt!

Video: Virusi vya Wanna Cry vinaendelea kuambukiza mifumo ya kompyuta kote ulimwenguni

Virusi vya Wanna Cry ni aina mpya ya mashambulizi ya wadukuzi, programu hasidi ya ukombozi ambayo imeshtua watumiaji wa Kompyuta na Intaneti duniani kote. Virusi vya Wanna Cry hufanyaje kazi, inawezekana kujikinga nayo, na ikiwa ni hivyo, vipi?

Wanna Cry virus, maelezo- aina ya programu hasidi inayomilikiwa na kitengo RansomWare, ransomware. Inapoingia kwenye diski kuu ya mwathiriwa, Wanna Cry hufanya kulingana na maandishi ya "wenzake", kama vile TrojanRansom.Win32.zip, kusimba kwa njia fiche data yote ya kibinafsi ya viendelezi vyote vinavyojulikana. Wakati wa kujaribu kutazama faili, mtumiaji huona kwenye skrini hitaji la kulipa kiasi cha nth cha pesa, eti baada ya hapo mshambuliaji atatuma maagizo ya kufungua.

Mara nyingi, uporaji wa pesa unafanywa kwa kujaza tena kwa SMS ya akaunti iliyoundwa mahsusi, lakini hivi karibuni huduma ya malipo isiyojulikana imetumika kwa hili. BitCoin.

Wanna Cry virus - jinsi inavyofanya kazi. Wanna Cry ni programu inayoitwa WanaCrypt0r 2.0, ambayo hushambulia pekee Kompyuta zinazoendesha Windows. Programu hutumia "shimo" kwenye mfumo kupenya - Taarifa ya Usalama ya Microsoft MS17-010, uwepo wa ambayo hapo awali haukujulikana. Kwa sasa, haijulikani kwa hakika jinsi wadukuzi waligundua hatari ya MS17-010. Kuna toleo kuhusu hujuma na watengenezaji wa programu za kupambana na virusi ili kudumisha mahitaji, lakini, bila shaka, hakuna mtu anayeandika akili ya wadukuzi wenyewe.

Kwa kusikitisha, virusi vya Wanna Cry huenea kwa njia rahisi - kupitia barua pepe. Mara tu unapofungua barua pepe ya barua taka, usimbaji fiche huzinduliwa na faili zilizosimbwa haziwezekani kurejesha.

Wanna Cry virus - jinsi ya kujikinga, matibabu. WanaCrypt0r 2.0 hushambulia kwa kutumia udhaifu katika huduma za mtandao wa Windows. Inajulikana kuwa Microsoft tayari imetoa "kiraka" - endesha tu sasisho Sasisho la Windows kwa toleo jipya zaidi. Inafaa kumbuka kuwa watumiaji tu ambao wamenunua toleo la leseni la Windows wataweza kulinda kompyuta na data zao - ikiwa watajaribu kusasisha toleo la uharamia, mfumo hautapita mtihani. Pia ni lazima kukumbuka kwamba Windows XP haijasasishwa tena, kama, bila shaka, ni matoleo ya awali.

Unaweza kujikinga na Wanna Cry kwa kufuata sheria chache rahisi:

- sasisha mfumo kwa wakati - Kompyuta zote zilizoambukizwa hazikusasishwa

- tumia OS yenye leseni

- usifungue barua pepe za kutiliwa shaka

- usibofye viungo vyenye shaka vilivyoachwa na watumiaji wasioaminika

Kulingana na ripoti za vyombo vya habari, watengenezaji wa programu za antivirus watatoa sasisho ili kupambana na Wanna Cry, kwa hivyo kusasisha antivirus yako haipaswi kusimamishwa.

Virusi vya Wanna Cry imekuwa ndoto halisi kwa watumiaji nusu milioni kote ulimwenguni. Sio tu watumiaji wa kawaida, lakini pia mashirika yaliteseka.

Wiki chache tu zilizopita, mtandao wa dunia ulilipuka na habari kuhusu kuibuka kwa tishio jipya la kiteknolojia, ambalo hapakuwa na tiba wakati huo. Virusi vya Wanna Cry vilipenya zaidi ya kompyuta elfu 500 na kupooza kabisa kazi zao. Nguvu hii isiyo na kifani ni tishio la aina gani na je, kuna wokovu wowote kutoka kwayo? Hebu jaribu kufikiri.

Wanna Cry virus - maelezo

Neno Wanna Cry lililotafsiriwa kihalisi linamaanisha “Nataka kulia.” Na kwa kweli, unawezaje kuzuia machozi yako ikiwa mdudu mbaya wa mtandao atazuia mfumo wa uendeshaji wa kompyuta, na kumzuia mtumiaji kufanya chochote, na kama fidia, Wanna Cry ransomware inadai amana ya $ 300, sawa na bitcoin, kwa a. mkoba fulani wa elektroniki. Hiyo ni, haiwezekani kufuatilia mwandishi wa ransomware kwa kutumia mbinu za kawaida za kutafuta washambuliaji wa mtandao.

Shambulio hilo kubwa zaidi lilifanyika Mei 12 mwaka huu. Zaidi ya nchi 70 ziliathiriwa wakati huo, na, kama inavyojulikana leo, virusi vya usimbuaji wa Wanna Cry vilifanya kazi haswa nchini Urusi, Ukraine na India. Hizi ndizo nchi ambazo waathirika wengi hupatikana. Lakini wengi wao ni watumiaji wa kawaida, lakini katika nchi za Uropa na Amerika, watapeli "walipitia" mashirika ya serikali. Hospitali, kampuni za mawasiliano na hata mashirika ya serikali yalilazimika kusimamisha shughuli zao kutokana na kompyuta kuambukizwa na ransomware. Ili kuwa sawa, ni muhimu kuzingatia kwamba katika Shirikisho la Urusi makampuni mengi ya biashara na mashirika ya manispaa yalishambuliwa, lakini, inaonekana, mfumo wa ulinzi wa Kirusi wa kupambana na hacker uligeuka kuwa wa kuaminika zaidi kuliko wa kigeni. Kwa hivyo, kulikuwa na ripoti za majaribio ya kudukua mifumo ya habari ya Shirika la Reli la Urusi, Wizara ya Mambo ya Ndani, Wizara ya Hali ya Dharura, Benki Kuu, na makampuni ya mawasiliano. Lakini kila mahali, ama mdudu huyo aliwekwa ndani haraka, au majaribio ya kupenya PC za taasisi hayakufanikiwa.

Je, maambukizi ya virusi vya Wanna Cry hutokeaje?

Kila mtu anashangaa jinsi virusi vya Wanna Cry huenea? Kwa nini watumiaji wengi wamekuwa wahasiriwa wake?

Njia ya usambazaji wa ransomware ni rahisi sana. Virusi huchanganua nodi moja kwa moja kwenye vyanzo wazi kwenye Mtandao, ambapo inaweza kuonekana ikiwa bandari ya TCP 445, ambayo inawajibika kuhudumia itifaki ya ufikiaji wa faili ya mbali (SMBv1), imefunguliwa. Kompyuta kama hiyo ikigunduliwa, programu hasidi huanza kujaribu kutumia uwezekano wa EternalBlue, na ikiwa tukio hili litafaulu, mlango wa nyuma wa DoublePulsar utasakinishwa. Kupitia hiyo, msimbo unaoweza kutekelezwa unapakuliwa kwenye kompyuta iliyochaguliwa. Kunaweza kuwa na chaguo wakati backdoor tayari imewekwa kwenye mfumo kwa default, basi kazi ya virusi inakuwa rahisi zaidi: tu kupakua habari mbaya kwenye kompyuta ya mtumiaji.

Ni vyema kutambua kwamba virusi vinaweza pia kuingia kwenye PC kupitia barua pepe pamoja na faili ambazo eti hazizushi tuhuma.

Virusi vya Wanna Cry hufanyaje kazi?

Vinginevyo, virusi vya ukombozi hufanya kama virusi vingine vyovyote vile. Kwa hiyo, kwa kila kifaa huzalisha jozi zake muhimu, na baada ya hapo "hupita" kupitia mfumo mzima, kuchagua faili za aina fulani na kuzifunga kwa kutumia algorithm ya AES-128-CBC kwa kutumia ufunguo unaozalishwa kwa nasibu, ambayo, kwa upande wake. , imesimbwa kwa njia fiche kwa kutumia ufunguo wa umma wa RSA. Hivi ndivyo kirusi cha Wanna Cry kinaonyesha kwenye kichwa cha faili iliyosimbwa. Kwa hiyo, matibabu kulingana na mpango wa classical hugeuka kuwa haina maana. Mbinu maalum inahitajika.

Jinsi ya kujikinga na virusi vya Wanna Cry

Ulinzi dhidi ya virusi vya wanna cry sio ngumu kama inavyoweza kuonekana mwanzoni. Unahitaji tu kupakua kiraka kutoka kwa Microsoft dhidi ya virusi vya Wanna Cry.

Waendelezaji walifanya vyema zaidi na kwa haraka, halisi katika siku mbili, walitoa upanuzi / sasisho maalum kwa matoleo yote ya uendeshaji ya Windows, ikiwa ni pamoja na XP, ambayo bado ina watumiaji wengi duniani kote.

Hii ni njia ya kuzuia maambukizi wakati wa shambulio linalowezekana la virusi vya Wanna Cry. Lakini wale ambao kompyuta zao tayari zimedukuliwa wanapaswa kufanya nini? Kwa bahati mbaya, haiwezekani kusema chochote cha kutia moyo bado, kwani hakuna mtu ambaye bado ameweza kusimbua faili zilizoharibiwa. Lakini unaweza angalau kujiandaa kwa mashambulizi iwezekanavyo. Kwa hivyo, ikiwa "kiraka" cha Microsoft cha maeneo ya shida hugundua mdudu, hakika itauliza nini cha kufanya nayo. Kwa ujumla, kanuni hiyo ni sawa na ile ya mamia ya programu za antivirus.

Kwa hiyo, kwa swali la jinsi ya kuondoa virusi vya Wanna Cry, jibu linaweza kuwa pekee na sio la kupendeza zaidi: tu kuzuia msimbo wa mtendaji mbaya kuingia kwenye kompyuta yako. Na, bila shaka, subiri hadi watengenezaji wanaoongoza watoe antivirus yenye nguvu ambayo inaweza kuhimili Wanna Cry.

Mei 2017 itajumuishwa katika kumbukumbu za historia kama siku ya giza kwa huduma ya usalama wa habari. Katika siku hii, ulimwengu ulijifunza kwamba ulimwengu salama wa mtandaoni unaweza kuwa dhaifu na hatari. Virusi vya ukombozi vinavyoitwa Wanna decryptor au wannacry vimenasa zaidi ya kompyuta elfu 150 kote ulimwenguni. Kesi za maambukizo zimerekodiwa katika nchi zaidi ya mia moja. Bila shaka, maambukizi ya kimataifa yamesimamishwa, lakini uharibifu ni katika mamilioni. Mawimbi ya ransomware bado yanaathiri baadhi ya mashine, lakini tauni hiyo hadi sasa imedhibitiwa na kusimamishwa.

WannaCry - ni nini na jinsi ya kujikinga nayo

Wanna decryptor ni wa kundi la virusi vinavyosimba data kwenye kompyuta na kuchota pesa kutoka kwa mmiliki. Kwa kawaida, kiasi cha kukomboa data yako ni kati ya $300 hadi $600. Ndani ya siku moja, virusi hivyo viliweza kuambukiza mtandao wa manispaa wa hospitali nchini Uingereza, mtandao mkubwa wa televisheni huko Uropa, na hata sehemu ya kompyuta za Wizara ya Mambo ya Ndani ya Urusi. Waliisimamisha kwa sababu ya sadfa ya kufurahisha ya hali kwa kusajili kikoa cha uthibitishaji ambacho kiliwekwa ndani ya msimbo wa virusi na waundaji wake ili kukomesha kuenea kwa virusi.

Virusi huambukiza kompyuta kwa njia sawa na katika visa vingine vingi. Kutuma barua, wasifu wa kijamii na kuvinjari kwa urahisi kimsingi - njia hizi huipa virusi fursa ya kupenya mfumo wako na kusimba data yako yote kwa njia fiche, lakini inaweza kupenya bila vitendo vyako vya wazi kupitia kuathiriwa kwa mfumo na bandari iliyo wazi.

WannaCry hupenya kupitia bandari 445, kwa kutumia mazingira magumu katika mfumo wa uendeshaji wa Windows, ambao ulifungwa hivi majuzi na masasisho yaliyotolewa. Kwa hivyo ikiwa bandari hii imefungwa kwako au ulisasisha Windows kutoka ofisi hivi karibuni. tovuti, basi huna haja ya kuwa na wasiwasi kuhusu maambukizi.

Virusi hufanya kazi kulingana na mpango ufuatao: badala ya data kwenye faili zako, unapokea squiggles zisizoeleweka kwa lugha ya Martian, lakini ili kupata kompyuta ya kawaida tena, utalazimika kulipa washambuliaji. Wale ambao walifungua pigo hili kwenye kompyuta za watu wa kawaida hutumia bitcoins kulipa, hivyo haitawezekana kutambua wamiliki wa Trojan mbaya. Usipolipa ndani ya saa 24, kiasi cha fidia huongezeka.

Toleo jipya la Trojan linatafsiriwa kama "Nataka kulia" na kupoteza data kunaweza kuleta machozi kwa watumiaji wengine. Kwa hiyo ni bora kuchukua hatua za kuzuia na kuzuia maambukizi.

Ransomware hutumia athari katika Windows ambayo Microsot tayari imerekebisha. Unahitaji tu kusasisha mfumo wako wa uendeshaji hadi itifaki ya usalama MS17-010 ya tarehe 14 Machi 2017.

Kwa njia, watumiaji hao tu ambao wana mfumo wa uendeshaji wenye leseni wanaweza kusasisha. Ikiwa wewe si mmoja wa watu hawa, basi pakua kifurushi cha sasisho na usakinishe kwa mikono. Unahitaji tu kupakua kutoka kwa rasilimali zinazoaminika ili usipate maambukizi badala ya kuzuia.

Bila shaka, ulinzi unaweza kuwa wa kiwango cha juu, lakini mengi inategemea mtumiaji mwenyewe. Kumbuka kutofungua viungo vya kutiliwa shaka ambavyo vinakuja kwako kwa barua pepe au kwenye wasifu wako wa kijamii.

Jinsi ya kutibu virusi vya Wanna decryptor

Wale ambao kompyuta zao tayari zimeambukizwa wanapaswa kujiandaa kwa mchakato mrefu wa matibabu.

Virusi huendesha kwenye kompyuta ya mtumiaji na huunda programu kadhaa. Mmoja wao huanza kusimba data, nyingine hutoa mawasiliano na ransomware. Uandishi unaonekana kwenye mfuatiliaji wako wa kazi, akikuelezea kuwa umekuwa mhasiriwa wa virusi na unajitolea kuhamisha pesa haraka. Wakati huo huo, huwezi kufungua faili moja, na upanuzi unajumuisha barua zisizoeleweka.

Hatua ya kwanza ambayo mtumiaji anajaribu kuchukua ni kurejesha data kwa kutumia huduma zilizojengwa kwenye Windows. Lakini unapoendesha amri, hakuna kitakachotokea au juhudi zako zitakuwa bure - kuondoa Wanna Decryptor sio rahisi sana.

Njia moja rahisi ya kuponya virusi ni kuweka tena mfumo. Katika kesi hii, utapoteza sio data tu iliyokuwa kwenye diski na mfumo uliowekwa. Baada ya yote, kwa urejesho kamili, utahitaji kuunda diski nzima. Ikiwa hauko tayari kuchukua hatua kali kama hizo, basi unaweza kujaribu kuponya mfumo kwa mikono:

- Pakua sasisho la mfumo lililoelezwa hapo juu katika makala.

- Ifuatayo, tenganisha kutoka kwa Mtandao

- Tunazindua mstari wa amri ya cmd na kuzuia bandari 445, kwa njia ambayo virusi huingia kwenye kompyuta. Hii inafanywa kwa amri ifuatayo:

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″ - Ifuatayo, tunaanza mfumo katika hali salama. Wakati wa kupakia, ushikilie F8, mfumo yenyewe utakuuliza jinsi hasa ya kuanza kompyuta. Unahitaji kuchagua "Njia salama".

- Tunapata na kufuta folda iliyo na virusi; unaweza kuipata kwa kubofya njia ya mkato ya virusi na kubofya "Mahali pa faili".

- Tunaanzisha tena kompyuta kwa hali ya kawaida na kusanikisha sasisho la mfumo tuliopakua, washa Mtandao na usakinishe.

Unataka kulia - jinsi ya kusimbua faili

Ikiwa umeondoa kabisa maonyesho yote ya virusi, basi ni wakati wa kuanza kufuta data. Na ikiwa unafikiri kwamba sehemu ngumu zaidi imekwisha, basi umekosea sana. Kuna hata kesi katika historia ambapo waundaji wa ransomware wenyewe hawakuweza kumsaidia mtumiaji ambaye aliwalipa na kumpeleka kwa huduma ya msaada wa kiufundi ya antivirus.

Chaguo bora ni kufuta data zote na . Lakini ikiwa hakuna nakala kama hiyo, basi itabidi ujisumbue. Programu za usimbuaji zitakusaidia. Kweli, hakuna programu inayoweza kuthibitisha matokeo ya asilimia mia moja.

Kuna programu kadhaa rahisi ambazo zinaweza kushughulikia usimbuaji wa data - kwa mfano, Kivuli Explorer au Windows Data recovery. Inafaa pia kuangalia Kaspersky Lab, ambayo mara kwa mara hutoa decryptors - http://support.kaspersky.ru/viruses/utility

Muhimu sana! Endesha programu za decryptor tu baada ya kuondoa udhihirisho wote wa virusi, vinginevyo una hatari ya kuumiza mfumo au kupoteza data tena.

Wanna decryptor ilionyesha jinsi mfumo wa usalama wa biashara yoyote kubwa au hata wakala wa serikali unavyoweza kuwa dhaifu. Kwa hivyo mwezi wa Mei umekuwa dalili kwa nchi nyingi. Kwa njia, katika Wizara ya Mambo ya Ndani ya Kirusi tu mashine hizo zilizotumia Windows ziliathiriwa, lakini kompyuta hizo ambazo mfumo wa uendeshaji wa Elbrus ulioendelezwa wa Kirusi uliwekwa haukuathiriwa.

Je, Wanna decryptor ilikusaidia njia gani za matibabu? Andika maoni juu ya nakala hii na ushiriki na wengine.

Jiandikishe kwa nakala mpya ili usikose!

WannaCry ni programu maalum ambayo inazuia data zote kwenye mfumo na kuacha mtumiaji na faili mbili tu: maagizo juu ya nini cha kufanya baadaye, na mpango wa Wanna Decryptor yenyewe - chombo cha kufungua data.

Kampuni nyingi za usalama wa kompyuta zina zana za kusimbua fidia ambazo zinaweza kupita programu. Kwa wanadamu wa kawaida, njia ya "matibabu" bado haijulikani.

WannaCry Decryptor ( au WinCry, WannaCry, .wcry, WCrypt, WNCRY, WanaCrypt0r 2.0), tayari inaitwa "virusi vya 2017." Na sio bila sababu kabisa. Katika saa 24 tu za kwanza tangu ilipoanza kuenea, programu hii ya ukombozi iliambukiza zaidi ya kompyuta 45,000. Watafiti wengine wanaamini kuwa kwa sasa (Mei 15) zaidi ya kompyuta milioni na seva tayari zimeambukizwa. Wacha tukumbushe kwamba virusi vilianza kuenea mnamo Mei 12. Wa kwanza kuathirika walikuwa watumiaji kutoka Urusi, Ukraine, India na Taiwan. Kwa sasa, virusi vinaenea kwa kasi kubwa huko Uropa, USA na Uchina.

Taarifa zilisimbwa kwa njia fiche kwenye kompyuta na seva za mashirika ya serikali (haswa Wizara ya Mambo ya Ndani ya Urusi), hospitali, mashirika ya kimataifa, vyuo vikuu na shule.

Wana Decryptor (Wanna Cry au Wana Decrypt0r) walilemaza kazi ya mamia ya makampuni na mashirika ya serikali duniani kote.

Kimsingi, WinCry (WannaCry) ni unyonyaji wa familia ya EternalBlue, ambayo hutumia udhaifu wa zamani katika mfumo wa uendeshaji wa Windows (Windows XP, Windows Vista, Windows 7, Windows 8 na Windows 10) na kujipakia kimya kimya kwenye mfumo. Kisha, kwa kutumia algoriti zinazokinza usimbuaji, husimba data ya mtumiaji (nyaraka, picha, video, lahajedwali, hifadhidata) kwa njia fiche na kudai fidia kwa kusimbua data. Mpango huo sio mpya, tunaandika kila mara juu ya aina mpya za encryptors za faili - lakini njia ya usambazaji ni mpya. Na hii ilisababisha janga.

Jinsi virusi inavyofanya kazi

Programu hasidi huchanganua Mtandao kwa wapangishi wanaotafuta kompyuta zilizo na bandari ya TCP 445 iliyo wazi, ambayo inawajibika kuhudumia itifaki ya SMBv1. Baada ya kugundua kompyuta kama hiyo, programu hufanya majaribio kadhaa ya kutumia uwezekano wa kuathiriwa wa EternalBlue juu yake na, ikifaulu, husakinisha mlango wa nyuma wa DoublePulsar, ambapo msimbo unaoweza kutekelezeka wa programu ya WannaCry hupakuliwa na kuzinduliwa. Kwa kila jaribio la unyonyaji, programu hasidi hukagua uwepo wa DoublePulsar kwenye kompyuta lengwa na, ikitambuliwa, hupakua moja kwa moja kupitia mlango huu wa nyuma.

Kwa njia, njia hizi hazifuatiwi na mipango ya kisasa ya antivirus, ambayo ndiyo iliyofanya maambukizi kuenea sana. Na hii ni cobblestone kubwa katika bustani ya watengenezaji wa programu ya kupambana na virusi. Hii inawezaje kuruhusiwa kutokea? Unachukua pesa kwa ajili ya nini?

Mara tu inapozinduliwa, programu hasidi hufanya kama programu ya zamani ya kukomboa: hutengeneza jozi ya ufunguo wa kipekee wa RSA-2048 kwa kila kompyuta iliyoambukizwa. Kisha, WannaCry huanza kuchanganua mfumo kutafuta aina fulani za faili za watumiaji, na kuacha zile muhimu kwa utendakazi wake zaidi bila kuguswa. Kila faili iliyochaguliwa imesimbwa kwa kutumia algorithm ya AES-128-CBC na ufunguo wa kipekee (nasibu) kwa kila mmoja wao, ambao kwa upande wake umesimbwa kwa ufunguo wa umma wa RSA wa mfumo ulioambukizwa na huhifadhiwa kwenye kichwa cha faili iliyosimbwa. Katika kesi hii, ugani huongezwa kwa kila faili iliyosimbwa .wnry. Jozi ya ufunguo wa RSA ya mfumo ulioambukizwa imesimbwa kwa njia fiche kwa ufunguo wa umma wa washambuliaji na kutumwa kwa seva zao za udhibiti zilizo kwenye mtandao wa Tor, baada ya hapo funguo zote zinafutwa kutoka kwenye kumbukumbu ya mashine iliyoambukizwa. Baada ya kukamilisha mchakato wa usimbaji fiche, programu inaonyesha dirisha kukuuliza kuhamisha kiasi fulani cha Bitcoin (sawa na $300) kwenye mkoba maalum ndani ya siku tatu. Ikiwa fidia haitapokelewa kwa wakati, kiasi chake kitaongezwa kiotomatiki mara mbili. Siku ya saba, ikiwa WannaCry haijaondolewa kwenye mfumo ulioambukizwa, faili zilizosimbwa huharibiwa. Ujumbe unaonyeshwa kwa lugha inayolingana na ile iliyowekwa kwenye kompyuta. Kwa jumla, programu inasaidia lugha 28. Sambamba na usimbaji fiche, programu huchanganua mtandao wa kiholela na anwani za mtandao wa ndani kwa maambukizi ya baadae ya kompyuta mpya.

Kulingana na utafiti wa Symantec, kanuni za washambuliaji za kufuatilia malipo ya mtu binafsi kwa kila mwathiriwa na kuwatumia ufunguo wa kusimbua hutekelezwa kwa hitilafu ya hali ya mbio. Hii inafanya malipo ya fidia kutokuwa na maana, kwa kuwa funguo za kibinafsi hazitatumwa kwa hali yoyote, na faili zitasalia kwa njia fiche. Hata hivyo, kuna njia ya kuaminika ya kusimbua faili za mtumiaji ndogo kuliko MB 200, na pia kuna nafasi fulani ya kurejesha faili kubwa. Kwa kuongezea, kwenye mifumo ya zamani ya Windows XP na Windows Server 2003, kwa sababu ya upekee wa utekelezaji wa mfumo wa algorithm ya kuhesabu nambari za bahati nasibu, inawezekana kupata funguo za kibinafsi za RSA na kusimbua faili zote zilizoathiriwa ikiwa kompyuta haijafanya kazi. imewashwa tena tangu wakati wa kuambukizwa. Baadaye, kikundi cha wataalamu wa usalama wa mtandao wa Ufaransa kutoka Comae Technologies walipanua kipengele hiki hadi Windows 7 na kukitumia kwa kuchapisha matumizi katika kikoa cha umma. WanaKiwi, ambayo hukuruhusu kusimbua faili bila fidia.

Nambari ya matoleo ya mapema ya mpango huo ni pamoja na utaratibu wa kujiangamiza, kinachojulikana kama Kill Switch - mpango uliangalia upatikanaji wa vikoa viwili maalum vya mtandao na, ikiwa vilikuwepo, viliondolewa kabisa kutoka kwa kompyuta. Hii iligunduliwa kwa mara ya kwanza na Marcus Hutchins mnamo Mei 12, 2017. (Kiingereza) Kirusi , mchambuzi wa virusi mwenye umri wa miaka 22 wa kampuni ya Uingereza ya Kryptos Logic, ambaye anaandika kwenye Twitter chini ya jina la utani @MalwareTechBlog, na kusajili moja ya vikoa kwa jina lake. Kwa hivyo, aliweza kuzuia kwa muda kuenea kwa urekebishaji huu wa programu hasidi. Mnamo Mei 14, kikoa cha pili kilisajiliwa. Katika matoleo yaliyofuata ya virusi, utaratibu huu wa kujizuia uliondolewa, lakini hii haikufanywa katika msimbo wa programu ya chanzo, lakini kwa kuhariri faili inayoweza kutekelezwa, ambayo inaonyesha kuwa asili ya kurekebisha hii haikutoka kwa waandishi wa WannaCry ya awali. , lakini kutoka kwa washambuliaji wa tatu. Matokeo yake, utaratibu wa usimbuaji uliharibiwa, na toleo hili la mdudu linaweza kuenea yenyewe kwa kutafuta kompyuta zilizo hatarini, lakini hazina uwezo wa kusababisha madhara ya moja kwa moja kwao.

Kiwango cha juu cha kuenea kwa WannaCry, kipekee kwa programu ya kukomboa, inahakikishwa na utumiaji wa athari katika itifaki ya mtandao wa SMB ya mfumo wa uendeshaji wa Microsoft Windows iliyochapishwa mnamo Februari 2017, iliyofafanuliwa katika taarifa MS17-010. Ikiwa katika mpango wa kawaida ransomware iliingia kwenye kompyuta shukrani kwa vitendo vya mtumiaji mwenyewe kupitia barua pepe au kiungo cha wavuti, basi katika kesi ya WannaCry ushiriki wa mtumiaji haujajumuishwa kabisa. Muda kati ya ugunduzi wa kompyuta katika mazingira magumu na maambukizi yake kamili ni kama dakika 3.

Kampuni ya maendeleo imethibitisha kuwepo kwa athari katika bidhaa zote za watumiaji na seva ambazo zina utekelezaji wa itifaki ya SMBv1 - kuanzia Windows XP/Windows Server 2003 na kumalizia na Windows 10/Windows Server 2016. Mnamo Machi 14, 2017, Microsoft ilitoa mfululizo wa masasisho yaliyoundwa ili kupunguza uwezekano wa kuathiriwa katika OS zote zinazotumika. Kufuatia kuenea kwa WannaCry, kampuni ilichukua hatua ambayo haijawahi kushuhudiwa ya pia kutoa masasisho ya bidhaa za mwisho-msaada (Windows XP, Windows Server 2003 na Windows 8) mnamo Mei 13.

Kuenea kwa virusi vya WannaCry

Virusi vinaweza kuenea kwa njia tofauti:

- Kupitia mtandao wa kompyuta moja;

- Kupitia barua;

- Kupitia kivinjari.

Kwa kibinafsi, sielewi kabisa kwa nini uunganisho wa mtandao haujachanganuliwa na antivirus. Njia sawa ya kuambukizwa kama kwa kutembelea tovuti au kivinjari inathibitisha kutojiweza kwa wasanidi programu na kwamba fedha zilizoombwa kwa ajili ya programu iliyoidhinishwa kulinda Kompyuta hazihalaliwi kwa njia yoyote ile.

Dalili za maambukizi na matibabu ya virusi

Baada ya kusakinisha kwa ufanisi kwenye Kompyuta ya mtumiaji, WannaCry inajaribu kueneza mtandao wa ndani hadi Kompyuta zingine kama mdudu. Faili zilizosimbwa kwa njia fiche hupokea kiendelezi cha mfumo .WCRY na hazisomeki kabisa na haiwezekani kuzisimbua wewe mwenyewe. Baada ya usimbaji fiche kamili, Wcry hubadilisha mandhari ya eneo-kazi na kuacha "maagizo" ya kusimbua faili kwenye folda zilizo na data iliyosimbwa.

Mara ya kwanza, wadukuzi walichukua $300 kwa funguo za usimbuaji, lakini wakaongeza takwimu hii hadi $600.

Jinsi ya kuzuia PC yako kuambukizwa na WannaCry Decryptor ransomware?

Pakua sasisho la mfumo wa uendeshaji kutoka kwa tovuti ya Microsoft.

Nini cha kufanya Je, kompyuta yako imeambukizwa?

Tumia maagizo hapa chini ili kujaribu kurejesha angalau baadhi ya taarifa kwenye Kompyuta iliyoambukizwa. Sasisha antivirus yako na usakinishe kiraka cha mfumo wa uendeshaji. Decryptor kwa virusi hivi bado haipo katika asili. Hatupendekezi sana kulipa fidia kwa washambuliaji - hakuna hakikisho, hata kidogo, kwamba wataondoa data yako baada ya kupokea fidia.

Ondoa WannaCry ransomware kwa kutumia kisafishaji kiotomatiki

Njia bora sana ya kufanya kazi na programu hasidi kwa ujumla na haswa ransomware. Matumizi ya tata ya kinga iliyothibitishwa inathibitisha ugunduzi kamili wa vipengele vyovyote vya virusi na kuondolewa kwao kamili kwa click moja. Tafadhali kumbuka kuwa tunazungumza juu ya michakato miwili tofauti: kufuta maambukizi na kurejesha faili kwenye PC yako. Hata hivyo, tishio hakika linahitaji kuondolewa, kwa kuwa kuna habari kuhusu kuanzishwa kwa Trojans nyingine za kompyuta zinazotumia.

- Pakua programu ya kuondoa virusi vya WannaCry. Baada ya kuanza programu, bonyeza kitufe Anzisha Scan ya Kompyuta(Anza kuchanganua). Pakua programu ya kuondoa programu ya uokoaji WannaCry .

- Programu iliyosakinishwa itatoa ripoti juu ya vitisho vilivyogunduliwa wakati wa skanning. Ili kuondoa vitisho vyote vilivyotambuliwa, chagua chaguo Rekebisha Vitisho(Ondoa vitisho). Programu hasidi inayohusika itaondolewa kabisa.

Rejesha ufikiaji wa faili zilizosimbwa

Kama ilivyobainishwa, no_more_ransom ransomware hufunga faili kwa kutumia algoriti dhabiti ya usimbaji fiche, ili data iliyosimbwa isiweze kurejeshwa kwa wimbi la uchawi - bila kulipa kiasi ambacho hakijasikika. Lakini baadhi ya mbinu zinaweza kuokoa maisha ambazo zitakusaidia kurejesha data muhimu. Chini unaweza kujijulisha nao.

Programu ya kurejesha faili otomatiki (decryptor)

Hali isiyo ya kawaida sana inajulikana. Maambukizi haya hufuta faili asili katika fomu ambayo haijasimbwa. Mchakato wa usimbaji fiche kwa madhumuni ya ulaghai kwa hivyo unalenga nakala zao. Hii inafanya uwezekano wa programu kama vile Data Recovery Pro kurejesha vitu vilivyofutwa, hata ikiwa uaminifu wa kuondolewa kwao umehakikishiwa. Inapendekezwa sana kugeuza utaratibu wa kurejesha faili; ufanisi wake hauna shaka.

Nakala za kivuli za juzuu

Njia hiyo inategemea mchakato wa kuhifadhi faili ya Windows, ambayo inarudiwa katika kila hatua ya kurejesha. Hali muhimu kwa njia hii kufanya kazi: kazi ya "Kurejesha Mfumo" lazima ianzishwe kabla ya kuambukizwa. Hata hivyo, mabadiliko yoyote kwenye faili yaliyofanywa baada ya hatua ya kurejesha haitaonekana katika toleo la kurejeshwa la faili.

Hifadhi nakala

Hii ndiyo bora zaidi kati ya njia zote zisizo za fidia. Ikiwa utaratibu wa kuhifadhi nakala ya data kwenye seva ya nje ulitumiwa kabla ya shambulio la ransomware kwenye kompyuta yako, kurejesha faili zilizosimbwa unahitaji tu kuingiza kiolesura kinachofaa, chagua faili zinazohitajika na uzindue utaratibu wa kurejesha data kutoka kwa chelezo. Kabla ya kufanya operesheni, lazima uhakikishe kuwa ransomware imeondolewa kabisa.

Angalia vipengele vinavyoweza kusalia vya WannaCry ransomware

Kusafisha mwenyewe kunahatarisha kukosa vipande mahususi vya programu ya uokoaji ambayo inaweza kuepuka kuondolewa kama vitu vilivyofichwa vya mfumo wa uendeshaji au vipengee vya usajili. Ili kuondoa hatari ya uhifadhi kwa sehemu ya vipengele hasidi vya kibinafsi, changanua kompyuta yako kwa kutumia kifurushi cha usalama cha kuaminika ambacho kinashughulikia programu hasidi.

Kusimbua

Lakini hakuna habari kutoka kwa wale waliolipia usimbaji fiche, kama vile hakuna habari juu ya nia ya wadukuzi kutuliza roho za watu na kufuta habari baada ya malipo ((((

Lakini kwenye kitovu kulikuwa na habari kuhusu kanuni ya uendeshaji wa kifungo cha Decrypt, pamoja na ukweli kwamba washambuliaji hawana njia ya kutambua watumiaji ambao walituma bitcoins, ambayo ina maana kwamba hakuna mtu atakayerejesha chochote kwa waathirika:

"Msimbo wa siri huunda aina mbili za faili: kwanza, sehemu fulani imesimbwa kwa kutumia 128-bit AES, na ufunguo wa usimbuaji uliotolewa huongezwa moja kwa moja kwenye faili iliyosimbwa. Faili zilizosimbwa kwa njia hii hupewa kiendelezi .wncyr na ni hizi ambazo huondolewa wakati unapobofya Decrypt. Wingi wa vitu vilivyosimbwa hupata kiendelezi .wnry na ufunguo haupo tena.

Katika kesi hii, usimbuaji haufanyiki kwenye faili yenyewe, lakini kwanza faili huundwa kwenye diski ambapo yaliyomo yaliyosimbwa yanawekwa, na kisha faili ya asili inafutwa. Ipasavyo, kwa muda kuna nafasi ya kurejesha sehemu ya data kwa kutumia huduma mbalimbali za undelete.

Ili kupambana na huduma kama hizo, cryptor huandika kila aina ya takataka kwenye diski, ili nafasi ya diski itumike haraka sana.

Lakini kwa nini bado hakuna taarifa kuhusu malipo na taratibu za kuyathibitisha inashangaza sana. Labda kiasi cha kutosha ($300) kinachohitajika kwa hundi kama hiyo kina athari."

Waundaji wa virusi vya WannaCry walikwepa ulinzi wa muda kwa njia ya kikoa kisicho na maana

Waundaji wa virusi vya WannaCry ransomware, ambavyo viliathiri kompyuta katika zaidi ya nchi 70, wametoa toleo jipya lake. Inakosa msimbo wa kupata kikoa kisicho na maana, ambacho kilitumiwa kuzuia kuenea kwa virusi vya asili, Motherboard inaandika. Mchapishaji huo ulipata uthibitisho wa kuibuka kwa toleo jipya la virusi kutoka kwa wataalamu wawili ambao walisoma kesi mpya za maambukizi ya kompyuta. Mmoja wao ni Costin Raiu, mkuu wa timu ya kimataifa ya utafiti katika Kaspersky Lab.

Wataalamu hawakubainisha ikiwa mabadiliko mengine yoyote yalionekana katika WannaCry.