Hivi majuzi, katika eneo kubwa la mtandao, nilipata kutajwa kwa " Shell ya PHP"Miaka michache iliyopita shirika hili lilinisaidia sana na sasa ninataka kulipa aina ya deni kwa msanidi wake Martin Geisler (http://mgeisler.net/).

Madhumuni ya "PHP Shell" ni nini? Ninaamini kwamba kila programu ya wavuti "ya hali ya juu", bila kutaja wasimamizi wa mfumo, imekutana na kutumia SSH. SSH inaturuhusu kupata ufikiaji wa mbali kwa seva na kutekeleza maagizo ya ganda juu yake (vizuri, kuna kila aina ya amri kama kutembea kupitia saraka na kurudi, juu na chini, kusonga, kufuta na kunakili faili, kuendesha hati na kila aina ya huduma za busara), kana kwamba waya kwenye kichungi chako kutoka kwa kitengo cha mfumo umerefushwa hadi saizi ya ajabu na imefika hadi kwenye seva ya mwenyeji. Ni lazima ilisemekana kuwa inawezekana kuchuja kupitia ssh na X-graphics, picha ya eneo-kazi, inayoonyesha programu zinazoendesha madirisha, lakini hii ni wazi si kwa seva za wavuti.

Kwa neno moja, ikiwa huna SSH kwenye upangishaji wako, basi "kuna nini kibaya katika ufalme wa Denmark." Upande mbaya ni kwamba mara nyingi SSH huzimwa kwa chaguo-msingi kwenye tovuti yako "safi", na inachukua mabishano fulani na usaidizi kupata ssh kufanya kazi. Hiki ndicho hasa kilichotokea jioni hiyo ya majira ya baridi kali. Nilihitaji haraka kuhamisha tovuti kutoka kwa mashine moja hadi nyingine, wakati ambapo matatizo yalitokea, na mara kwa mara nilifikia njia ya mkato ya putty kwenye desktop ili kuona ni nini "ndani" ya mgonjwa. Lo... lakini usaidizi wa ssh haujawezeshwa. Nifanye nini? Ikiwa una uzoefu kabisa katika programu katika lugha fulani, basi haitakuwa vigumu kuandika hati ndogo ambayo inatekeleza kazi inayotaka. Nilifungua Google na, baada ya kupitia viungo kadhaa, nilipata kutajwa kwa Shell ya PHP. Kwa neno moja, nilienda nyumbani kwa wakati.

Kusema ukweli, nilikuwa na bahati sana kwamba nilikuwa na uwezo wa kutosha wa shell iliyovuliwa ambayo PHP Shell ilinipa - ni, baada ya yote, kuiga yake.

PHP Shell kimsingi hutumia kazi ya php proc_open. Kazi hii inaendesha amri fulani na kufungua mitiririko ya I/O ili kuingiza habari fulani kwenye programu (kuiga pembejeo ya mwongozo kama kwenye kibodi) na kutoa matokeo ya kazi (ikiwa unajua bomba ni nini, basi tunazungumza. kuhusu wao). Kimsingi, chaguo za kukokotoa za proc_open ni toleo lililoboreshwa na kupanuliwa la utekelezaji au utendaji wa mfumo. Wale, hata hivyo, walizindua programu tu na hawakutoa fursa ya kuingiliana nayo; ilibidi ueleze mara moja katika vigezo vya mstari wa amri data yote muhimu kwa amri kufanya kazi. proc_open hukuruhusu kuunda bomba zinazohusiana na hati yako ya PHP, na ipasavyo unaweza kuiga data ya kuingiza kwenye programu na kusoma matokeo ya kazi yake. Kwa mashabiki wa upangaji bila malipo, nitasema mara moja:

"HAPANA, HUWEZI KUPATA SSH KWA Shell ya PHP."

Ukweli ni kwamba kwa mwenyeji wa bure au wa bei rahisi sana ni kawaida kuendesha PHP katika hali ya salama. Idadi ya vitendakazi vimezimwa ndani yake, ikiwa ni pamoja na proc_open.

"HAPANA, HUWEZI KUFANYA KAZI NA PROGRAM INGILIANO NA PHPSHELL."

Kiini cha wavuti kinatuambia kuwa haiwezekani kuendesha programu fulani kwenye seva ya mbali ambayo itaendelea kufanya kazi na kuturuhusu kuingiza na kutoa data juu ya maombi kadhaa tofauti ya http.

"HAPANA, HUWEZI KUPATA PROGRAM, FAILI NA FEDHA ZOTE KWENYE SEVA."

Hati hiyo inafanya kazi kwa niaba ya apache na kisha uwezo wake ni mdogo tu na kile akaunti ya apache ina haki ya kufanya. Au, vinginevyo, ikiwa mwenyeji anatumia suexec (http://en.wikipedia.org/wiki/SuEXEC), basi haki zako zitaambatana na haki za akaunti ambayo hati ya php imezinduliwa.

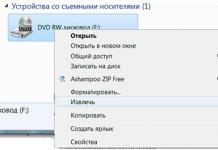

Wacha tuchukue kuwa hii haikukuzuia, na ulipakua na kupakua kumbukumbu kwenye seva yako kwenye folda, sema, phpshell. Ukiingiza "what-is-your-site-name/phpshell/phpshell.php" kwenye upau wa anwani wa kivinjari chako, utaombwa ujitambulishe, weka jina lako na nenosiri lako - bila shaka, hizi sio sifa. uliyopokea kutoka kwa mwenyeji wako

Kwa hivyo unahitaji kusanidi ruhusa: ni nani anayeweza kupata ganda kupitia matumizi haya. Ili kufanya hivyo, katika faili ya config.php, pata sehemu ya watumiaji na uongeze jina la mtumiaji na nenosiri kwa fomu ifuatayo:

Vasyano=siri

Ikiwa umechanganyikiwa na ukweli kwamba nenosiri limewekwa kwa maandishi wazi, basi kwa kutumia faili ya pwhash.php unaweza kujua md5 condensation ya nenosiri na itahifadhiwa kwenye faili ya config.php

Sasa tunajaribu kuingia tena na kujikuta kwenye dirisha ambapo tunaingiza amri chini ya dirisha, bofya "run" na kisha matokeo ya utekelezaji wake yanaonyeshwa katikati ya dirisha la ukurasa.

Hiyo yote, labda phpshell itakusaidia kwa njia fulani.

Hati hasidi ya shell ya WSO PHP iligunduliwa /libraries/simplepie/idn/OpenIDOpenID.php (tovuti ya Joomla! 3). Kwa sasa, inatambuliwa na baadhi ya antivirus pekee kama vile JS/SARS.S61, PHP:Decode-DE, Trojan.Html.Agent.vsvbn, PHP.Shell.354, php.cmdshell.unclassed.359.UNOFFICIAL.

Siku moja "ya kustaajabisha", mmoja wa wateja wetu (http://ladynews.biz), kama matokeo ya kuchanganua tovuti yake na antivirus ya mwenyeji, alipokea ujumbe ufuatao:

Faili zilizo na maudhui hasidi ziligunduliwa katika akaunti yako. Tunapendekeza sana uweke kikomo ufikiaji wa akaunti yako ya FTP kutoka kwa anwani za IP unazotumia pekee, na pia utumie ulinzi wa kuzuia virusi kuchanganua akaunti yako ili kuona virusi. Soma makala Mapendekezo ya Usalama na Udukuzi ili Kuzuia Maambukizi Tena.

Bila shaka, ilipendekezwa kukabiliana na aibu hii - skanning na antivirus ya kawaida ya ClamAV, na seti ya hifadhidata ya msingi ya kupambana na virusi, haikutoa matokeo yoyote ya ziada.

Wakati wa mwanzo wa hadithi hii (2015-10-23), hati hii ya ganda la virusi haikuwepo kwenye hifadhidata ya antivirus ya antivirus nyingi, pamoja na "monsters" kama Comodo, DrWeb, ESET-NOD32, GData, Kaspersky, McAfee, Microsoft, Symantec, TrendMicro na nk, ambayo pia ilithibitishwa mnamo 10/23/2015 na skana ya mtandaoni ya VirusTotal. Ni antivirus chache tu ziliweza kugundua hati mbaya ya PHP:

Tarehe ya Usasishaji wa Matokeo ya Antivirus AhnLab- V3 JS/ SARS. S61 20151022 Avast PHP: Decode- DE [Trj] 20151023 NANO- Antivirus Trojan. Html. Wakala. vsvbn 20151023

Siku hiyo hiyo, ClamAV na Dr.Web waliarifiwa kuhusu ugunduzi wa hati hasidi. ClamAV bado iko kimya kwa ukaidi, lakini Dr.Web alijibu kifurushi hasidi ndani ya masaa 24:

Ombi lako limechanganuliwa. Ingizo sambamba limeongezwa kwenye hifadhidata ya virusi vya Dr.Web na itapatikana pamoja na sasisho linalofuata.

Tishio: PHP.Shell.354

Dr.Web alitimiza ahadi yake na hati ya virusi OpenIDOpenID.php sasa imetambuliwa kama PHP.Shell.354, hata hivyo, antivirus nyingi kama vile ClamAV, Comodo, DrWeb, ESET-NOD32, GData, Kaspersky, McAfee, Microsoft, Symantec, TrendMicro , nk nk, bado hawana wazo kuhusu hilo (tangu 2015-10-25).

Sawa, tulifuta faili, lakini kwa muda gani? Ilitoka wapi, tunaweza kukisia tu. Nini kinafuata? Tunaanza kusakinisha vipengee vya kila aina ya Securitycheck na kuweka sheria katika .htaccess ambayo inakataza ufikiaji wa kila kitu na kila mtu kwa sababu kwenye upangishaji pamoja (upangishaji pepe wa kawaida, upangishaji wa pamoja) hatuna mamlaka ya kufanya zaidi. Hakuna anayejua ni muda gani hatua hizi zitatuokoa.

Kwa njia, juu ya mada ya kila aina ya vipengele vya Ukaguzi wa Usalama ... Ukaguzi wa Usalama ni sehemu ya Joomla! na nzuri kabisa. Lakini kuna "Ulinzi wa Tovuti ya Antivirus" ambayo ni ujinga kabisa, ambayo ninapendekeza sana mtu yeyote asiitumie, hapa kuna ukaguzi uliothibitishwa na mazoezi wa "Ulinzi wa Tovuti ya Antivirus":

Kipengele hiki pia huunda faili ya pack.tar katika /tmp yako ambayo ina configuration.php yako na nywila nyingine yoyote kupatikana! FAHAMU

Ambayo katika tafsiri ina maana: "sehemu hii pia huunda nakala ya chelezo ya tovuti nzima katika faili /tmp/pack.tar, ambayo ina configuration.php na nywila za hifadhidata! KUWA MAKINI" - hii inaonyesha kuwa "Ulinzi wa Tovuti" unatoka kwa hii. sehemu na haina harufu, ambayo inapaswa pia kumfanya mwathirika afikirie juu ya kubadilisha njia kwa saraka za / kumbukumbu, /tmp, /cache na kukataa ufikiaji wao.

Kwa kubofya kiungo hiki unaweza kuelewa kwamba tatizo ni angalau zaidi ya mwaka mmoja. Tukiangalia hapa, tutaelewa kuwa uwekaji picha wa hati ya ganda haufanywi na hila base64_encode/gzdeflate , ambayo ina maana kwamba lazima kuwe na sehemu mahali fulani ambayo inapiga/kuunganisha OpenIDOpenID.php na kutekeleza base64_decode/gzinflate . Hii inamaanisha kuwa OpenIDOpenID.php ni matokeo tu (yajulikanayo kama matokeo), na sio sababu, ambapo mwathirika analalamika kwamba barua taka zimeanza kutumwa kutoka kwa seva kwa kiwango cha viwanda, na kufuta kwa mikono kwa faili hasidi hakusaidii, baada ya hapo. ambayo mwathirika analalamika kuhusu NIC-RU kuwa mwenyeji hakuna mtu mwingine. Upangishaji pepe wa "Leaky" unaweza kuwa mzuri sana. hata mara nyingi, IMHO, watu hufanya kazi huko kwa mshahara, na si kwa wazo, lakini katika hali fulani tatizo linaweza kuwa la kina zaidi.

Kwa mfano, "Injector hasidi ya iFrame iligunduliwa katika faili ya Adobe Flash." Nadhani sio siri kwamba unaweza kuandika violesura katika Flash kwa ajili ya kupakia faili kwenye tovuti na kufanya mambo mengine mengi ya kuvutia katika ActionScript. Virusi katika faili za .swf (Adobe Flash), kama mazoezi yameonyesha, inaweza kubaki bila kutambuliwa kwa miaka mingi na kuwa mlango wa nyuma wa tovuti ( aka mlango wa nyuma - mlango wa nyuma) ambamo faili kama vile "OpenIDOpenID.php" "zinatupwa" na zinaweza kufutwa hadi uwe na rangi ya samawati usoni na bila mafanikio.

Nini cha kufanya, jinsi ya kupata "kiungo dhaifu" kati ya maelfu ya faili? Ili kufanya hivyo, unahitaji kutumia kinachojulikana uchambuzi wa heuristic na, wakati mwingine, tumia hifadhidata za antivirus za mtu wa tatu. Inapaswa kuzingatiwa kuwa uchambuzi wa heuristic, kulingana na mipangilio yake, unaweza kutoa matokeo mengi ya uongo kuliko wakati wa kutumia saini za virusi vya ziada kutoka kwa watengenezaji wa tatu.

Ninaweza kupata wapi hifadhidata za antivirus za wahusika wengine? Kwa mfano, hifadhidata zilizo na sahihi za kuzuia virusi kutoka kwa wasanidi programu wengine za ClamAV zinaweza kupatikana bila malipo katika anwani zifuatazo: www.securiteinfo.com, malwarepatrol.net, rfxn.com. Jinsi ya kutumia hifadhidata hizi za ziada za kupambana na virusi? Hii itakuwa hadithi tofauti kabisa. Tunaweza tu kusema kwamba hifadhidata za ziada za kinga-virusi za ClamAV kutoka kwa mradi wa rfxn.com (LMD (Linux Malware Detect)) zinalenga kutafuta programu hasidi katika programu za wavuti na kutoa matokeo yenye mafanikio zaidi. rfxn.com pia inasema kuwa 78% ya vitisho ambavyo alama zao za vidole ziko kwenye hifadhidata hazitambuliwi na zaidi ya virusi 30 vya kibiashara - na kuna uwezekano mkubwa ndivyo hivyo.

Kwa hivyo... Hadithi iliyo na hati mbaya ya ganda la PHP OpenIDOpenID.php iliishaje?

Iliamuliwa kuhifadhi hifadhidata za ziada za kingavirusi za ClamAV kutoka malwarepatrol.net na rfxn.com, pakua nakala rudufu ya faili za tovuti na kuzichanganua ndani ya nchi, haya ndio matokeo ya skanisho:

$ clamscan / ladynews.biz / ../ game_rus.swf: MBL_647563.IMEPATIKANA SIKU RASMI / ../ farmfrenzy_pp_rus.swf: MBL_647563. IMEPATIKANA RASMI / ../ beachpartycraze_2UNDFOUND. llydeluxe _rus.swf : MBL_647563.IMEPATIKANA RASMI / ../ loader_rus.swf: MBL_647563.IMEPATIKANA RASMI ----------- MUHTASARI WA SAKATA ----------- Virusi vinavyojulikana: 4174348 Toleo la injini: 0.98 Saraka 7 zilizochanganuliwa: 3772 Faili zilizochanganuliwa: 18283 Faili zilizoambukizwa: 5 Jumla ya makosa: 1 Data iliyochanganuliwa: 417.76 MB Data imesomwa: 533.51 MB (uwiano 0.78 : 1) Muda: sekunde 1039.768 (17 m 19 s)

/libraries/simplepie/idn/OpenIDOpenID.php Kama faili zilizotajwa hapo juu za .swf, zilifutwa, lakini je, tatizo lilitatuliwa? Ni ngumu kusema kwa sasa, lakini wacha tuchimbue zaidi ...

Kutoka kwa toleo lililosimbwa la faili /libraries/simplepie/idn/OpenIDOpenID.php(http://pastebin.com/WRLRLG9B) kwa kuangalia mara kwa mara @define("WSO_VERSION", "2.5"); , inakuwa wazi kuwa hii ni aina ya bidhaa inayoitwa WSO. Baada ya kuchimba kidogo kwenye mtandao kwa kutumia neno kuu la WSO, matokeo yafuatayo yalipatikana:

Inabadilika kuwa mada sio mpya kwa muda mrefu, kwa hivyo wacha tuchukue jukumu la regexxer, endelea kuchimba faili za tovuti na ugundue: Hitilafu ya kufungua saraka "/home/user/libraries/joomla/cache/controller/cache": Ufikiaji umekataliwa

Ndio, hapa umeenda wapi! Tunaangalia haki za saraka, ambayo haipaswi kuwa hapo kwa chaguo-msingi, = chmod 111 (aka Run for Owner/ Group/All). Kwa hivyo, kitu kinakaa mahali fulani na kujitawanya kupitia katalogi, kikijificha hata kutoka kwa virusi vilivyo na chmod 111.

Baada ya kusakinisha chmod 551 kwa katalogi na kuangalia ndani, ilipatikana /libraries/joomla/cache/controller/cache/cache/langs.php, msimbo wa chanzo ambao umetumwa hapa: http://pastebin.com/JDTWpxjT - saraka /maktaba/joomla/cache/controller/cache kufuta.

Sawa, sasa wacha tuweke chmods kwa faili na saraka zote:

# mabadiliko makubwa ya haki (chmod) kwa faili kwenye saraka./dirname na zile za msingi pata / nyumbani/ mtumiaji/ public_html -aina f -exec chmod 644 ( ) \; # mabadiliko makubwa ya haki (chmod) kwenye v./dirname na zile za msingi pata / nyumbani/ mtumiaji/ public_html -type d -exec chmod 755 ( ) \;

Kwa mara nyingine tena tunarudia skanning ya antivirus na hifadhidata ya ziada ya clamscan /ladynews.biz, lakini eti kila kitu ni safi.

Tunarudia utafutaji wa faili na regexxer na kujaribu kutafuta kwa kutumia maneno OpenIDOpenID, OpenID au WSO - na tunafikia hitimisho kwamba tatizo liligeuka kuwa pana zaidi na zaidi:

- - haipaswi kuwa hapa, hapa ndio chanzo chake: http://pastebin.com/jYEiZY9G

- /administrator/components/com_finder/controllers/imagelist.php- haipaswi kuwa hapa, hapa ndio chanzo chake: http://pastebin.com/0uqDRMgv

- /administrator/components/com_users/tables/css.php- haipaswi kuwa hapa, hapa ndio chanzo chake: http://pastebin.com/8qNtSyma

- /administrator/templates/hathor/html/com_contact/contact/toolbar.trash.html.php- haipaswi kuwa hapa, hapa ndio chanzo chake: http://pastebin.com/CtVuZsiz

- /components/com_jce/editor/tiny_mce/plugins/link/img/Manager.php- haipaswi kuwa hapa, hapa ndio chanzo chake: http://pastebin.com/2NwTNCxx

- /libraries/joomla/application/web/router/helpsies.php- haipaswi kuwa hapa, hapa ndio chanzo chake: http://pastebin.com/ANHxyvL9

- /plugins/system/ytshortcodes/XML.php- haipaswi kuwa hapa, hapa ndio chanzo chake: http://pastebin.com/GnmSDfc9

- /templates/index.php - haipaswi kuwa hapa, hapa ndio chanzo chake: http://pastebin.com/gHbMeF2t

/administrator/components/com_admin/index.php na /templates/index.php pengine zilikuwa hati za kuingiza ambazo zilitekeleza nambari kuu kwa kutumia chaguo la kukokotoa la eval() lililokatishwa tamaa, ambalo pia lilitumia:

Kweli, mantiki ya kuficha msimbo hasidi iko wazi. Sasa, ikiwa tutatafuta ujenzi wa " eval($ "), tutapata mambo mengi ya kuvutia zaidi:

- /administrator/components/com_admin/sql/updates/postgresql/php.php- http://pastebin.com/gRHvXt5u

- /components/com_kunena/template/blue_eagle/media/iconsets/buttons/bluebird/newsfeed.php -

- /components/com_mailto/helpers/index.php -

- /components/com_users/views/login/file.php -

- /components/com_users/controller.php- kuambukizwa na inahitaji uingizwaji!,

- /includes/index.php -

- /libraries/joomla/string/wrapper/section.php -

- /libraries/legacy/access/directory.php -

- /libraries/nextend/javascript/jquery/InputFilter.php -

- /libraries/nextend/smartslider/admin/views/sliders_slider/tpl/config_tinybrowser.php -

- /libraries/xef/assets/less/admin.frontpage.php -

- /media/editors/codemirror/mode/rust/Alias.php -

- /modules/mod_kunenalatest/language/zh-TW/smtp.php -

- /modules/mod_kunenalogin/language/de-DE/XUL.php -

- /plugins/content/jw_allvideos/jw_allvideos/includes/js/mediaplayer/skins/bekle/CREDITS.php -

- /templates/sj_news_ii/html/mod_sj_contact_ajax/toolbar.messages.php -

Sio hati zote za PHP zilizo na msimbo uliochapishwa kwenye pastebin.com kwa sababu ni machapisho 10 pekee yanayoruhusiwa ndani ya saa 24. Kwa ujumla, mchakato wa kuondolewa ni takriban kama ifuatavyo:

Ndiyo, karibu nilisahau - kabla ya kuanza kuondoa hati mbovu, haingekuwa na madhara kuongeza sheria kadhaa kwenye .htaccess ambayo inakataza ufikiaji wa moja kwa moja kwa faili zozote za .php katika saraka zozote, lakini ruhusu ufikiaji wa faili za mizizi tu / au / index. .php na /administrator/ au /administrator/index.php - hii itazuia mvamizi asiyetakikana kufikia hati zinazoingia za shell zilizofichwa katika saraka mbalimbali za mfumo:

(baa) (/baa) (reg)

# ---+++ LINDA BAADHI YA FAILI NA DIRECTORY +++----# Andika Upya %(REQUEST_URI) !^/((index)+\.php|.*\.(htm|html|txt|xml)|+|.*/+|.*/.*\.(css|js |jpg|jpeg|png|gif|ico|eot|svg|ttf|woff|woff2|html)+)?$ RewriteCond %(REQUEST_URI) !^/(msimamizi)+/(index\.php)?$ RewriteRule ^ (.*)$ - # # ---+++// ILINDA BAADHI YA FAILI NA DIRECTORY +++----

UPD 2015-10-28: Naam, je! Tayari umepumzika? Ni mapema sana...

Sasa hebu tuangalie kwenye msitu wa faili za tovuti kwa faili za binary ambazo hazipaswi kuwepo kwenye injini:

pata / mypath/ -tekelezeka -aina f pata / mypath/ -aina f -perm -u+x pata / mypath/ -aina f | xargs faili | grep "\:\ *data$"

Yeyote anayetafuta atapata kila wakati (faili za binary):

- /modules/mod_p30life_expectancy_calc/tmpl/accordian.pack.js

- /picha/simulizi/audio/34061012-b1be419af0b9.mp3

- /libraries/xef/sources/folder/navigation.php

- /libraries/joomla/application/web/application.php

- /libraries/joomla/document/json/admin.checkin.php

- /libraries/nextend/assets/css/LICENSES.php

- /libraries/fof/config/domain/toolbar.categories.html.php

- /libraries/fof/form/field/client.php

- /libraries/phputf8/sysinfo_system.php

- /components/com_mobilejoomla/index.php

- /components/com_mobilejoomla/sysinfo_system.php

- /vipengele/index.php

- /components/com_banners/sysinfo_config.php

- /components/com_kunena/views/home/admin.checkin.php

- /components/com_jce/editor/tiny_mce/plugins/source/js/codemirror/toolbar.checkin.php

- /components/com_jce/editor/tiny_mce/plugins/colorpicker/admin.cache.php

Hebu tufanye muhtasari

Haikuwezekana kubainisha kwa uhakika mahali ambapo miguu ya maambukizi haya ilitoka - ikiwa udhaifu mkubwa uliopatikana hivi majuzi kwenye injini inayoruhusu sindano za SQL na kuongezeka kwa upendeleo ni lawama, au faili zilizotajwa hapo juu za .swf zilizotiwa alama kuwa mbaya, au kitu ambacho bado hakijagunduliwa - kuathirika katika mojawapo ya vipengele au programu-jalizi za wahusika wengine, au upangishaji pepe unaovuja - swali linabaki wazi?

Kwa sasa, faili mbaya zilizogunduliwa zimesafishwa, faili za injini zimepakiwa tena kabisa, vizuizi vimejengwa na sheria katika .htaccess ... Wale ambao wana muda na wana nia ya kuweka pamoja na kuchimba kupitia rundo hili. of shit inaweza kupakua kumbukumbu wso-php-shell-in-joomla.zip - faili zote hasidi za PHP zilizotajwa hapo juu zimejaa hapo, nenosiri la kumbukumbu ni: www.site

JUMLA: Hakuna kitu kama paranoia nyingi, na antivirus yoyote isiyolipishwa au ya kibiashara iliyo na utabiri wake pamoja na hifadhidata za saini za ziada ziko mbali na tiba. Kwa hivyo, anti-virusi yoyote ni zana ya zamani ya kulinda mazingira ya watumiaji wengi na kuzuia vitisho vingi visivyojulikana, njia za ulinzi za paranoid zinapaswa kutumika, kwa mfano: virtualization, SELinux, Bastille Linux, bit isiyobadilika, ecryptfs nk!

- Tishio: shell ya wavuti ya WSO PHP

- Mwathirika: ladynews.biz

Mashambulizi mengi kwenye rasilimali za shirika yanahusisha kuanzishwa kwa makombora ya wavuti - msimbo unaowezesha kudhibiti mashine zilizoathiriwa kutoka nje ya mtandao. AntiShell Web Shell Hunter ni zana ya usalama ambayo inajumuisha seti nzima ya njia za kutambua makombora ya wavuti.

Gamba la wavuti ni hati ambayo hupakiwa kwenye seva na hutumika kwa usimamizi wa mbali. Inakuwa mbaya tu inapodhibitiwa na mshambuliaji. Na katika kesi hii, analeta tishio kubwa.

Seva iliyoambukizwa sio lazima iunganishwe kwenye Mtandao - inaweza kuwa iko kwenye mtandao wa ndani wa kampuni. Gamba la wavuti kisha hutumika kupata ufikiaji wa wapangishaji wengine na programu muhimu au habari.

Ili kuandika makombora ya wavuti, tumia lugha yoyote inayotumika na seva ya wavuti inayolengwa. Katika mazoezi, PHP na ASP hutumiwa mara nyingi, kwa kuwa wao ni maarufu zaidi. Programu hasidi iliyoandikwa kwa Perl, Ruby, Python na Unix shell pia ni ya kawaida.

Magamba ya wavuti husakinishwa kwa njia ya kawaida kabisa kwa programu hasidi - kwa kutumia udhaifu katika CMS au programu ya seva ya wavuti. Baada ya hapo, hufanya kazi kama milango ya nyuma, ambayo huruhusu mshambulizi kutekeleza amri kiholela kwenye mashine ya mbali, ikiwa ni pamoja na kuanzisha programu ya kukomboa au kuzindua mashambulizi kwenye seva nyingine.

Hatari fulani ya makombora ya wavuti iko katika unyenyekevu wao. Kurekebisha hati ili kutoa programu tofauti ni kazi ambayo hata anayeanza anaweza kushughulikia. Kwa sababu ya ubora huu, kutambua shells za mtandao kwa zana za kawaida za antivirus ni vigumu.

Kama programu hasidi nyingine, makombora ya wavuti yanaweza kutambuliwa na idadi ya sifa za nje. Walakini, sehemu kubwa yao inaweza pia kuhusishwa na faili za kisheria kabisa, kwa hivyo viashiria vyovyote vya tuhuma lazima zizingatiwe kwa ujumla, kuchambua picha nzima, na sio vipande vyake.

Viashiria vinavyowezekana vya uwepo wa ganda la wavuti kwenye seva vinaweza kuwa:

- vipindi vya mzigo usio wa kawaida wa seva;

- uwepo wa faili zilizo na muhuri wa wakati unaotiliwa shaka (kwa mfano, baadaye kuliko wakati wa sasisho la mwisho la programu);

- uwepo wa faili za tuhuma katika maeneo yanayopatikana kutoka kwa Mtandao;

- uwepo wa faili zilizo na viungo kwa cmd.exe, eval na kadhalika;

- uwepo wa idhini ya tuhuma kutoka kwa mtandao wa ndani;

- uwepo wa faili zinazozalisha trafiki ambayo sio kawaida kwao.

Ni dhahiri kwamba uchambuzi wa "mwongozo" katika kesi hii, hata ikiwa inawezekana, unahitaji rasilimali nyingi za watu, kwa hiyo matumizi yake hayana manufaa yoyote ya vitendo. Programu ya AntiShell Web Shell Hunter, iliyotengenezwa na Garhi Technology, inakuwezesha kugeuza utaratibu huu kiotomatiki, na watengenezaji wake wanadai kuwa imehakikishiwa kutambua makombora yote ya wavuti yanayojulikana.

maombi ni msingi wa teknolojia zifuatazo:

- tafuta kwa maneno. Faili zote zinaangaliwa kwa maneno na amri ambazo zinaweza kuhusishwa na shambulio;

- uchambuzi wa saini: tafuta saini za makombora ya wavuti inayojulikana;

- uchambuzi wa mistari ndefu zaidi. Mara nyingi, msimbo hasidi husimbwa kwa njia fiche ili kukwepa utafutaji wa maneno muhimu. Hii hufanya mistari ya msimbo kuwa ndefu sana, ambayo inawafanya kugunduliwa;

- hesabu ya Shannon entropy katika msimbo wa chanzo. Kila mstari wa kanuni hupewa rating, kulingana na ambayo kiwango cha tishio kinaweza kuhukumiwa;

- tafuta msimbo hasidi kwa kutumia mbinu ya faharasa ya mechi.

Hii inasuluhisha moja ya shida kuu za kugundua makombora ya wavuti, yanayohusiana na anuwai ya lugha zinazotumiwa na uwezekano wa marekebisho rahisi. Sababu hizi haziathiri utendakazi wa AntiShell Web Shell Hunter, ambayo huifanya kuwa ya ulimwengu wote na inaweza kutumika kulinda seva yoyote.

Kwa kuwa faili ambazo hazijarekebishwa tangu uchanganuzi uliopita hazijajumuishwa katika kuchakatwa, AntiShell Web Shell Hunter haileti mzigo mkubwa kwenye seva. Kwa kuongeza, mbinu hii inapunguza muda wa uthibitishaji.

Wakati huo huo, wasimamizi wanaweza kujitegemea kuweka wakati wa skanning kulingana na kushuka kwa kila siku kwa mzigo wa seva. Ikiwa ni lazima, hali ya kila siku inabadilishwa na kila wiki au hata kila mwezi, ambayo inakuwezesha kuboresha uendeshaji wa mfumo mzima.

Mpango huo hutambua faili zilizo na msimbo wa shell ya mtandao na hutoa msimamizi wa mfumo kwa taarifa kamili juu ya kitu: tarehe na wakati wa uumbaji, jina la mmiliki, haki, na kadhalika.

Data hii yote (lakini sio faili zenyewe) pia huenda kwa kituo cha mteja cha kampuni ya msanidi programu, ambayo, kwa msingi wake, inaweza kutoa msaada katika usindikaji wa tukio na kusoma matokeo yake. Wateja waliojiandikisha kwa huduma ya malipo wanaweza pia kutumia matumizi maalum ili kupakua faili zilizoambukizwa wenyewe kwa uchambuzi zaidi.

Ujumbe kuhusu vitu vilivyopatikana hutumwa kwa msimamizi wa mfumo kwa barua pepe. Yeye hana haja ya kufuatilia binafsi mchakato.

Leo, AntiShell Web Shell Hunter ndio zana pekee inayolenga kugundua makombora ya wavuti. Idadi ya programu za antivirus zinajumuisha kipengele sawa, lakini tu kama chaguo la ziada, ambalo halitumiki kwa chaguo-msingi. Kama sheria, wanategemea tu uchambuzi wa saini, kwa hivyo ufanisi wao huacha kuhitajika.

Kadiri matumizi ya makombora ya wavuti kushambulia seva yanazidi kuwa ya kawaida, inafanya akili kulinda mfumo na suluhisho maalum. Kama wanasema, huwezi kuwa na usalama mwingi.