Een fundamenteel onderdeel van Domain Services in elke organisatie zijn Security Principals, die gebruikers, groepen of computers bieden die toegang nodig hebben tot specifieke bronnen op het netwerk. Het zijn deze objecten, beveiligings-principals genoemd, waaraan machtigingen kunnen worden verleend om toegang te krijgen tot bronnen op het netwerk, en aan elke principal wordt tijdens het maken van objecten een unieke beveiligingsidentificatie (SID) toegewezen, die uit twee delen bestaat. Beveiligingsidentificatie-SID is een numerieke representatie die een beveiligingsprincipal op unieke wijze identificeert. Het eerste deel van een dergelijke identificatie is domein-id. Omdat beveiligings-principals zich in hetzelfde domein bevinden, wordt aan al deze objecten dezelfde domein-ID toegewezen. Het tweede deel van de SID is relatieve identificatie (RID), die wordt gebruikt om de beveiligingsprincipal op unieke wijze te identificeren met betrekking tot de instantie die de SID uitgeeft.

Hoewel de meeste organisaties een Domain Services-infrastructuur slechts één keer plannen en implementeren, en de meeste objecten zeer zelden wijzigingen ondergaan, vormen beveiligingsprincipals een belangrijke uitzondering op deze regel, die periodiek moeten worden toegevoegd, gewijzigd en verwijderd. Een van de fundamentele componenten van identificatie zijn gebruikersaccounts. In wezen zijn gebruikersaccounts fysieke objecten, meestal mensen die werknemers van uw organisatie zijn, maar er zijn uitzonderingen waarbij gebruikersaccounts voor sommige toepassingen als services worden aangemaakt. Gebruikersaccounts spelen een cruciale rol in het bedrijfsbeheer. Dergelijke rollen zijn onder meer:

- gebruikersnaam, aangezien u met het aangemaakte account kunt inloggen op computers en domeinen met precies de gegevens waarvan de authenticiteit door het domein wordt geverifieerd;

- Machtigingen voor toegang tot domeinbronnen, die aan een gebruiker worden toegewezen om toegang te verlenen tot domeinbronnen op basis van expliciete machtigingen.

Gebruikersaccountobjecten behoren tot de meest voorkomende objecten in Active Directory. Beheerders moeten speciale aandacht besteden aan gebruikersaccounts, omdat het gebruikelijk is dat gebruikers in een organisatie komen werken, tussen afdelingen en kantoren wisselen, trouwen, scheiden en zelfs het bedrijf verlaten. Dergelijke objecten zijn een verzameling attributen, en slechts één gebruikersaccount kan meer dan 250 verschillende attributen bevatten, wat meerdere malen het aantal attributen is op werkstations en computers waarop het Linux-besturingssysteem draait. Wanneer u een gebruikersaccount maakt, wordt er een beperkte set kenmerken gemaakt en kunt u vervolgens gebruikersreferenties toevoegen, zoals organisatiegegevens, gebruikersadressen, telefoonnummers en meer. Daarom is het belangrijk op te merken dat sommige kenmerken dat wel zijn verplicht, en de rest - optioneel. In dit artikel zal ik het hebben over de belangrijkste methoden voor het maken van gebruikersaccounts, enkele optionele attributen, en zal ik ook tools beschrijven waarmee u routinematige acties kunt automatiseren die verband houden met het maken van gebruikersaccounts.

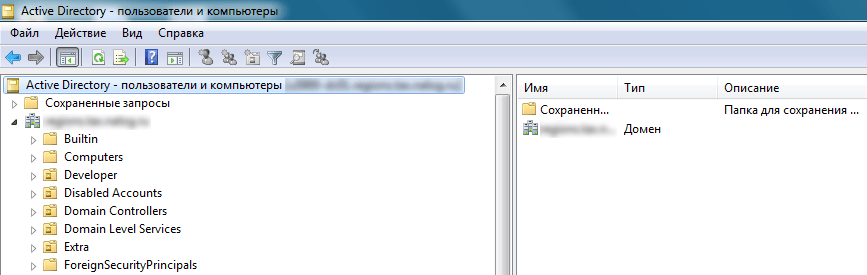

Gebruikers aanmaken met Active Directory-gebruikers en computers

In de overgrote meerderheid van de gevallen geven systeembeheerders er de voorkeur aan om de module te gebruiken om beveiligingsfundamentals te creëren, die aan de map worden toegevoegd "Administratie" onmiddellijk na het installeren van de rol "Active Directory-domeinservices" en het promoveren van de server tot domeincontroller. Deze methode is het handigst omdat er gebruik wordt gemaakt van een grafische gebruikersinterface om beveiligingsprincipes te maken en de wizard voor het maken van gebruikersaccounts zeer eenvoudig te gebruiken is. Het nadeel van deze methode is dat u bij het aanmaken van een gebruikersaccount de meeste attributen niet meteen kunt instellen en dat u de benodigde attributen zult moeten toevoegen door het account te bewerken. Om een gebruikersaccount aan te maken, volgt u deze stappen:

- In het veld "Naam" Typ je gebruikersnaam;

- In het veld "Initialen" voer zijn initialen in (meestal worden initialen niet gebruikt);

- In het veld "Achternaam" voer de achternaam in van de aan te maken gebruiker;

- Veld "Voor-en achternaam" gebruikt om attributen van het gemaakte object te maken, zoals de algemene naam CN en het weergeven van naameigenschappen. Dit veld moet uniek zijn binnen het domein, wordt automatisch ingevuld en mag alleen gewijzigd worden als dat nodig is;

- Veld "Inlognaam gebruiker" is vereist en is bedoeld voor de inlognaam van het domein van de gebruiker. Hier moet u uw gebruikersnaam invoeren en het UPN-achtervoegsel selecteren in de vervolgkeuzelijst, die zich na het @-symbool bevindt;

- Veld "Aanmeldingsnaam gebruiker (vóór Windows 2000)" bedoeld voor de inlognaam voor systemen voorafgaand aan het Windows 2000-besturingssysteem. De afgelopen jaren zijn eigenaren van dergelijke systemen steeds zeldzamer geworden in organisaties, maar het veld is vereist omdat sommige software dit kenmerk gebruikt om gebruikers te identificeren;

Nadat u alle verplichte velden heeft ingevuld, klikt u op de knop "Verder":

Rijst. 2. Dialoogvenster Aanmaken gebruikersaccount

Rijst. 3. Maak een wachtwoord aan voor het account dat u aanmaakt

Gebruikers aanmaken op basis van sjablonen

Organisaties hebben doorgaans veel divisies of afdelingen waartoe uw gebruikers behoren. In deze afdelingen hebben gebruikers vergelijkbare eigenschappen (bijvoorbeeld afdelingsnaam, functie, kantoornummer, etc.). Om gebruikersaccounts van één afdeling zo effectief mogelijk te beheren, bijvoorbeeld met behulp van groepsbeleid, is het raadzaam om deze binnen het domein aan te maken in speciale afdelingen (dat wil zeggen containers) op basis van sjablonen. Accountsjabloon is een account dat voor het eerst verscheen in de tijd van de Windows NT-besturingssystemen, waarin kenmerken die gemeenschappelijk zijn voor alle aangemaakte gebruikers vooraf zijn ingevuld. Volg deze stappen om een gebruikersaccountsjabloon te maken:

- Komen vaak voor. Dit tabblad is bedoeld voor het invullen van individuele gebruikerskenmerken. Deze kenmerken omvatten de voor- en achternaam van de gebruiker, een korte beschrijving van het account, het telefoonnummer van de gebruiker, het kamernummer, het e-mailadres en de website. Omdat deze informatie voor elke individuele gebruiker individueel is, worden de gegevens ingevuld op dit tabblad niet gekopieerd;

- Adres. Op het huidige tabblad kunt u de brievenbus, stad, regio, postcode en land invullen waar gebruikers wonen, die op basis van dit sjabloon worden aangemaakt. Omdat de straatnamen van elke gebruiker meestal niet overeenkomen, kunnen de gegevens in dit veld niet worden gekopieerd;

- Rekening. Op dit tabblad kunt u precies opgeven wanneer de gebruiker inlogt, op welke computers gebruikers kunnen inloggen, accountparameters zoals wachtwoordopslag, coderingstypen, enz., evenals de vervaldatum van het account;

- Profiel. Op het huidige tabblad kunt u het profielpad, het inlogscript, het lokale pad naar de thuismap opgeven, evenals netwerkstations waarop de thuismap van het account zich zal bevinden;

- Organisatie. Op dit tabblad kunt u de functie van de medewerkers aangeven, de afdeling waar zij werken, de naam van de organisatie en de naam van het afdelingshoofd;

- Groepsleden. Hier worden de hoofdgroep en groepslidmaatschappen gespecificeerd.

Dit zijn de hoofdtabbladen die u invult bij het maken van accountsjablonen. Naast deze zes tabbladen kunt u ook informatie invullen in 13 tabbladen. De meeste van deze tabbladen zullen in volgende artikelen in deze serie worden besproken.

Rijst. 5. Dialoogvenster Gebruikersaccount kopiëren

Gebruikers aanmaken via de opdrachtregel

Zoals met de meeste dingen beschikt het Windows-besturingssysteem over opdrachtregelhulpprogramma's met een soortgelijke grafische ge"Active Directory - Gebruikers en computers". Deze opdrachten worden DS-opdrachten genoemd omdat ze beginnen met de letters DS. Gebruik de opdracht om beveiligingsprincipals te maken Dsadd. Na de opdracht zelf worden modifiers gespecificeerd die het type en de DN-naam van het object bepalen. Als u gebruikersaccounts aanmaakt, moet u de modifier opgeven gebruiker, wat het type van het object is. Na het objecttype moet u de DN-naam van het object zelf invoeren. De DN (Distinguished Name) van een object is een resultatenset die de DN-naam bevat. De DN wordt meestal gevolgd door de UPN-gebruikersnaam of inlognaam van eerdere versies van Windows. Als er spaties in de DN-naam staan, moet de naam tussen aanhalingstekens staan. De syntaxis van de opdracht is als volgt:

Dsadd-gebruiker DN_naam – samid accountnaam – UPN_naam – pwd-wachtwoord – aanvullende parameters

Er zijn 41 parameters die met deze opdracht kunnen worden gebruikt. Laten we eens kijken naar de meest voorkomende:

-samid– gebruikersnaam van de gebruikersaccount;

-opn– aanmeldingsnaam van een gebruiker vóór Windows 2000;

-fn– gebruikersnaam, die wordt ingevuld in het veld in de grafische interface "Naam";

-mi– gebruikersinitiaal;

-In– de achternaam van de gebruiker, gespecificeerd in het veld “Achternaam” van de wizard voor het aanmaken van een gebruikersaccount;

-weergave– specificeert de volledige gebruikersnaam, die automatisch wordt gegenereerd in de gebruikersinterface;

-impide– medewerkerscode die voor de gebruiker wordt aangemaakt;

-pwd– parameter die het gebruikerswachtwoord definieert. Als u het asterisk (*)-symbool opgeeft, wordt u gevraagd het gebruikerswachtwoord in te voeren in de weergavebeveiligde modus;

-besch– een korte beschrijving van het gebruikersaccount;

-lid van– een parameter die het lidmaatschap van de gebruiker in een of meer groepen bepaalt;

-kantoor– locatie van het kantoor waar de gebruiker werkt. In de accounteigenschappen vindt u deze parameter op het tabblad "Organisatie";

-tel– telefoonnummer van de huidige gebruiker;

-e-mail– het e-mailadres van de gebruiker, te vinden op het tabblad "Komen vaak voor";

-huistel– parameter die het thuistelefoonnummer van de gebruiker aangeeft;

-mobiel– telefoonnummer van de mobiele gebruiker;

-fax– nummer van het faxapparaat dat door de huidige gebruiker wordt gebruikt;

-titel– de positie van de gebruiker in de organisatie;

-afd– met deze parameter kunt u de naam opgeven van de afdeling waar deze gebruiker werkt;

-bedrijf– de naam van het bedrijf waar de aangemaakte gebruiker werkt;

-hmdir– de hoofddirectory van de gebruiker, waarin zijn documenten zich zullen bevinden;

-hmdrv– pad naar het netwerkstation waar de thuismap van het account zich zal bevinden

-profiel– gebruikersprofielpad;

-mustchpwd– deze parameter geeft aan dat de gebruiker zijn wachtwoord moet wijzigen bij een volgende aanmelding;

-canchpwd– een parameter die bepaalt of de gebruiker zijn wachtwoord moet wijzigen. Als de parameterwaarde is "Ja", dan krijgt de gebruiker de mogelijkheid om het wachtwoord te wijzigen;

-omkeerbaarpwd– de huidige parameter bepaalt de opslag van het gebruikerswachtwoord met behulp van omgekeerde codering;

-pwdverloopt nooit– een optie die aangeeft dat het wachtwoord nooit zal verlopen. In al deze vier parameters kunnen de waarden alleen maar zijn "Ja" of "Nee";

-accverloopt– een parameter die bepaalt na hoeveel dagen het account vervalt. Een positieve waarde vertegenwoordigt het aantal dagen waarin het account verloopt, terwijl een negatieve waarde betekent dat het al is verlopen;

-gehandicapt– geeft aan dat het account al is uitgeschakeld. De waarden voor deze parameter zijn ook "Ja" of "Nee";

-Q– specificeren van de stille modus voor opdrachtverwerking.

Gebruiksvoorbeeld:

Dsadd-gebruiker “cn=Alexey Smirnov,OU=Marketing,OU=Gebruikers,DC=testdomein,DC=com” -samid Alexey.Smirnov -upn Alexey.Smirnov -pwd * -fn Alexey -ln Smirnov -display “Alexey Smirnov” - tel. “743-49-62” -e-mail [e-mailadres beveiligd]-dept Marketing -bedrijf TestDomain -title Marketer -hmdir \\dc\profiles\Alexey.Smirnov -hmdrv X -mustchpwd ja -uitgeschakeld nee

Rijst. 6. Een gebruikersaccount aanmaken met behulp van het hulpprogramma Dsadd

Gebruikers aanmaken met behulp van de CSVDE-opdracht

Met een ander opdrachtregelhulpprogramma, CSVDE, kunt u Active Direcoty-objecten importeren of exporteren, gepresenteerd als een cvd-bestand - een door komma's gescheiden tekstbestand dat kan worden gemaakt met behulp van de Microsoft Excel-spreadsheetprocessor of de eenvoudige teksteditor Kladblok. In dit bestand wordt elk object op één regel weergegeven en moet het de attributen bevatten die op de eerste regel staan vermeld. Het is de moeite waard om op te letten dat u met deze opdracht geen gebruikerswachtwoorden kunt importeren, dat wil zeggen dat gebruikersaccounts onmiddellijk nadat de importbewerking is voltooid, worden uitgeschakeld. Een voorbeeld van zo’n bestand is het volgende:

Rijst. 7. CSV-bestand indienen

De syntaxis van de opdracht is als volgt:

Csvde –i –f bestandsnaam.csv –k

- -i. Een parameter die de importmodus bestuurt. Als u deze parameter niet opgeeft, gebruikt deze opdracht de standaard exportmodus;

- -F

- -k

- -v

- -J

- -u. Een optie waarmee u de Unicode-modus kunt gebruiken.

Voorbeeld van het gebruik van de opdracht:

Csvde -i -f d:\testdomainusers.csv -k

Rijst. 8. Importeer gebruikersaccounts uit een CSV-bestand

Gebruikers importeren met LDIFDE

Met het Ldifde-opdrachtregelprogramma kunt u ook Active Directory-objecten importeren of exporteren met behulp van de LDIF-bestandsindeling (Lightweight Directory Access Protocol Data Interchange File). Dit bestandsformaat bestaat uit een blok regels die een specifieke handeling vormen. In tegenstelling tot CSV-bestanden vertegenwoordigt in dit bestandsformaat elke afzonderlijke regel een reeks attributen, gevolgd door een dubbele punt en de waarde van het huidige attribuut zelf. Net als bij een CSV-bestand moet de eerste regel het DN-attribuut zijn. Dit wordt gevolgd door de regel changeType, die het type bewerking specificeert (toevoegen, wijzigen of verwijderen). Om dit bestandsformaat te leren begrijpen, moet u op zijn minst de belangrijkste kenmerken van de beveiligingsprincipals kennen. Hieronder vindt u een voorbeeld:

Rijst. 9. Voorbeeld LDF-bestand

De syntaxis van de opdracht is als volgt:

Ldifde -i -f bestandsnaam.csv -k

- -i. Een parameter die de importmodus bestuurt. Als u deze optie niet opgeeft, gebruikt deze opdracht de standaard exportmodus;

- -F. Een parameter die de bestandsnaam identificeert die moet worden geïmporteerd of geëxporteerd;

- -k. Een parameter die is ontworpen om door te gaan met importeren, waarbij alle mogelijke fouten worden overgeslagen;

- -v. Een parameter waarmee u gedetailleerde informatie kunt weergeven;

- -J. Parameter die verantwoordelijk is voor de locatie van het logbestand;

- -D. Parameter die de LDAP-zoekroot specificeert;

- -F. Parameter bedoeld voor het LDAP-zoekfilter;

- -P. Vertegenwoordigt de reikwijdte of diepte van de zoekopdracht;

- -l. Bedoeld om een door komma's gescheiden lijst met attributen op te geven die zullen worden opgenomen in de export van de resulterende objecten;

Gebruikers aanmaken met VBScript

VBScript is een van de krachtigste tools die zijn ontworpen om administratieve taken te automatiseren. Met deze tool kunt u scripts maken die zijn ontworpen om de meeste acties die via de gebruikersinterface kunnen worden uitgevoerd, te automatiseren. VBScript-scripts zijn tekstbestanden die gebruikers doorgaans kunnen bewerken met een gewone teksteditor (zoals Kladblok). En om scripts uit te voeren, hoeft u alleen maar te dubbelklikken op het scriptpictogram zelf, dat wordt geopend met de opdracht Wscript. Om een gebruikersaccount aan te maken in VBScript is er geen specifieke opdracht, dus u moet eerst verbinding maken met de container en vervolgens de ADSI-adapterbibliotheek (Active Directory Services Interface) gebruiken met behulp van de Get-Object-instructie, waarbij u een LDAP-querytekenreeks uitvoert die biedt een protocolnaam LDAP:// met object-DN-naam. Stel bijvoorbeeld objOU=GetObject(“LDAP://OU=Marketing,OU=Users,dc=testdomain,dc=com”) in. De tweede coderegel activeert de Create-methode van de divisie om een object van een specifieke klasse met een specifieke DN-naam te maken, bijvoorbeeld Set objUser=objOU.Create(“user”,,”CN= Yuriy Soloviev”). De derde regel bevat de Put-methode, waarbij u de attribuutnaam en de waarde ervan moet opgeven. De laatste regel van dit script bevestigt de aangebrachte wijzigingen, dat wil zeggen objUser.SetInfo().

Gebruiksvoorbeeld:

Stel objOU=GetObject(“LDAP://OU=Marketing,OU=Gebruikers,dc=testdomain,dc=com” in Stel objUser=objOU.Create(“gebruiker”,,”CN= Yuri Solovyov”) objUser.Put “sAMAccountName” in ,"Yuriy.Solovjev" objUser.Put "UserPrincipalName" [e-mailadres beveiligd]” objUser.Put “voornaam”,,”Yuri” objUser.Put “sn”Solovjev” objUser.SetInfo()

Gebruikers maken met PowerShell

Het Windows Server 2008 R2-besturingssysteem introduceerde de mogelijkheid om Active Directory-objecten te beheren met Windows PowerShell. De PowerShell-omgeving wordt beschouwd als een krachtige opdrachtregelshell, ontwikkeld op basis van het .Net Framework en ontworpen voor het beheren en automatiseren van het beheer van Windows-besturingssystemen en applicaties die onder deze besturingssystemen draaien. PowerShell bevat meer dan 150 opdrachtregelprogramma's, cmdlets genaamd, die de mogelijkheid bieden om bedrijfscomputers vanaf de opdrachtregel te beheren. Deze shell is een onderdeel van het besturingssysteem.

Als u een nieuwe gebruiker in een Active Directory-domein wilt maken, gebruikt u de cmdlet New-ADUser, waarvan de meeste eigenschapswaarden kunnen worden toegevoegd met behulp van de parameters van deze cmdlet. De parameter –Path wordt gebruikt om de LDAP-naam weer te geven. Deze parameter specificeert de container of organisatie-eenheid (OU) voor de nieuwe gebruiker. Als de parameter Path niet is opgegeven, maakt de cmdlet een gebruikersobject in de standaardcontainer voor gebruikersobjecten in het opgegeven domein, namelijk de container Users. Om een wachtwoord op te geven, gebruikt u de parameter –AccountPassword met de waarde (Read-Host -AsSecureString "Wachtwoord voor uw account"). Het is ook de moeite waard om op te letten dat de waarde van de parameter –Country exact de land- of regiocode is van de door de gebruiker geselecteerde taal. De syntaxis van de cmdlet is als volgt:

Nieuwe ADU-gebruiker [-Naam]

Zoals u uit deze syntaxis kunt zien, heeft het geen zin om alle parameters te beschrijven, aangezien deze identiek zijn aan de attributen van de beveiligingsprincipal en geen uitleg behoeven. Laten we eens kijken naar een voorbeeld van gebruik:

Nieuwe ADUser -SamAccountName "Evgeniy.Romanov" -Naam "Evgeniy Romanov" -GivenName "Evgeniy" -Achternaam "Romanov" -DisplayName "Evgeniy Romanov" -Pad "OU=Marketing,OU=Gebruikers,DC=testdomain,DC=com " -CannotChangePassword $false -ChangePasswordAtLogon $true -Plaats "Kherson" -State "Kherson" -Land UA -Afdeling "Marketing" -Titel "Marketer" -UserPrincipalName "!} [e-mailadres beveiligd]" -E-mailadres " [e-mailadres beveiligd]" - $true -AccountPassword ingeschakeld (Read-Host -AsSecureString "AccountPassword")

Rijst. 10. Maak een gebruikersaccount aan met Windows PowerShell

Conclusie

In dit artikel hebt u geleerd over het concept van een beveiligingsprincipal en welke rol gebruikersaccounts vertegenwoordigen in een domeinomgeving. De belangrijkste scenario's voor het aanmaken van gebruikersaccounts in een Active Directory-domein werden uitgebreid besproken. U hebt geleerd hoe u gebruikersaccounts kunt maken met behulp van de module "Active Directory - Gebruikers en computers", met behulp van sjablonen, opdrachtregelhulpprogramma's Dsadd, CSVDE en LDIFDE. U hebt ook geleerd hoe u gebruikersaccounts kunt maken met behulp van de VBScript-scripttaal en de Windows PowerShell-opdrachtregelshell.

Windows-netwerkbeheerders kunnen er niet aan ontkomen kennis te maken met . Dit overzichtsartikel zal zich richten op wat Active Directory is en waarmee ze worden gebruikt.

Windows-netwerkbeheerders kunnen er niet aan ontkomen kennis te maken met . Dit overzichtsartikel zal zich richten op wat Active Directory is en waarmee ze worden gebruikt.

Active Directory is dus een directoryservice-implementatie van Microsoft. In dit geval betekent een directoryservice een softwarepakket dat de systeembeheerder helpt bij het werken met netwerkbronnen zoals gedeelde mappen, servers, werkstations, printers, gebruikers en groepen.

Active Directory heeft een hiërarchische structuur bestaande uit objecten. Alle objecten zijn onderverdeeld in drie hoofdcategorieën.

- Gebruikers- en computeraccounts;

- Bronnen (bijvoorbeeld printers);

- Diensten (bijvoorbeeld e-mail).

Elk object heeft een unieke naam en heeft een aantal kenmerken. Objecten kunnen worden gegroepeerd.

Gebruikerseigenschappen

Gebruikerseigenschappen Active Directory heeft een foreststructuur. Het bos heeft verschillende bomen die domeinen bevatten. Domeinen bevatten op hun beurt bovengenoemde objecten.

Active Directory-structuur

Active Directory-structuur Objecten in een domein worden doorgaans gegroepeerd in organisatie-eenheden. Divisies dienen om een hiërarchie op te bouwen binnen een domein (organisaties, territoriale divisies, afdelingen, etc.). Dit is vooral belangrijk voor organisaties die geografisch verspreid zijn. Bij het bouwen van een structuur wordt aanbevolen om zo min mogelijk domeinen te creëren en, indien nodig, aparte divisies te creëren. Het is aan hen dat het zinvol is om groepsbeleid toe te passen.

Werkstationeigenschappen

Werkstationeigenschappen Een andere manier om Active Directory te structureren is sites. Sites zijn een methode voor fysieke, in plaats van logische, groepering op basis van netwerksegmenten.

Zoals reeds vermeld heeft elk object in Active Directory een unieke naam. Een printer bijvoorbeeld HPLaserJet4350dtn, die zich in de divisie bevindt Advocaten en op het domein primer.ru zal een naam hebben CN=HPLaserJet4350dtn,OU=Advocaten,DC=primer,DC=ru. CN is een veel voorkomende naam OU- divisie, gelijkstroom— domeinobjectklasse. Een objectnaam kan veel meer onderdelen hebben dan in dit voorbeeld.

Een andere manier om een objectnaam te schrijven ziet er als volgt uit: primer.ru/Lawyers/HPLaserJet4350dtn. Bovendien heeft elk object een globaal unieke identificatie ( GUID) is een unieke en onveranderlijke 128-bits tekenreeks die in Active Directory wordt gebruikt voor opzoeken en replicatie. Sommige objecten hebben ook een UPN ( UPN) in het formaat object@domein.

Hier volgt een overzicht van wat Active Directory is en waarom het nodig is op lokale Windows-netwerken. Ten slotte is het logisch om te zeggen dat de beheerder de mogelijkheid heeft om op afstand met Active Directory te werken Hulpprogramma's voor extern serverbeheer voor Windows 7 (KB958830)(Downloaden) En Hulpprogramma's voor extern serverbeheer voor Windows 8.1 (KB2693643) (Downloaden).

Het is lange tijd opgenomen in de categorie van conservatieve principes voor de logische constructie van netwerkinfrastructuur. Maar veel beheerders blijven bij hun werk gebruik maken van Windows NT-werkgroepen en -domeinen. Het implementeren van een directoryservice zal interessant en nuttig zijn voor zowel beginnende als ervaren beheerders om het netwerkbeheer te centraliseren en het juiste beveiligingsniveau te garanderen.

Active Directory, een technologie die zes jaar geleden in de Win2K-systemen verscheen, kan als revolutionair worden omschreven. In termen van flexibiliteit en schaalbaarheid is het een orde van grootte superieur aan NT 4-domeinen, om nog maar te zwijgen van netwerken bestaande uit werkgroepen.

Ze zijn onderverdeeld naar reikwijdte:

- Universele groepen kunnen gebruikers binnen een forest omvatten, maar ook andere universele groepen of globale groepen van elk domein in het forest;

- Globale domeingroepen kunnen domeingebruikers en andere globale groepen van hetzelfde domein omvatten;

- lokale domeingroepen worden gebruikt om toegangsrechten te differentiëren; dit kunnen domeingebruikers zijn, maar ook universele groepen en globale groepen van elk domein in het bos;

- lokale computergroepen – groepen die de SAM (security account manager) van de lokale machine bevatten. Hun reikwijdte is alleen beperkt tot een bepaalde machine, maar ze kunnen zowel lokale groepen omvatten van het domein waarin de computer zich bevindt, als universele en globale groepen van hun eigen domein of een ander domein dat ze vertrouwen. U kunt bijvoorbeeld een gebruiker uit de domeinlokale gebruikersgroep opnemen in de groep Administrators van de lokale computer, waardoor hij beheerdersrechten krijgt, maar alleen voor deze computer.

Websites

Dit is een manier om een directoryservice fysiek te scheiden. Per definitie is een site een groep computers die met elkaar zijn verbonden via kanalen voor snelle gegevensoverdracht.

Als u bijvoorbeeld meerdere vestigingen in verschillende delen van het land heeft, verbonden door communicatielijnen met lage snelheid, kunt u voor elke vestiging uw eigen website maken. Dit wordt gedaan om de betrouwbaarheid van directoryreplicatie te vergroten.

Deze verdeling van AD heeft geen invloed op de principes van logische constructie. Net zoals een site meerdere domeinen kan bevatten, en omgekeerd, kan een domein dus meerdere sites bevatten. Maar er zit een addertje onder het gras aan deze directoryservicetopologie. In de regel wordt internet gebruikt om met vestigingen te communiceren - een zeer onveilige omgeving. Veel bedrijven maken gebruik van beveiligingsmaatregelen zoals firewalls. De directoryservice gebruikt bij zijn werk ongeveer anderhalf dozijn poorten en services, waarvan het openen voor AD-verkeer door de firewall het feitelijk “buiten” blootstelt. De oplossing voor het probleem is het gebruik van tunneltechnologie en de aanwezigheid van een domeincontroller op elke site om de verwerking van AD-clientverzoeken te versnellen.

Directory Service-entiteit

Om een bepaald beveiligingsniveau te bieden, moet elk besturingssysteem bestanden hebben die een gebruikersdatabase bevatten. In eerdere versies van Windows NT werd hiervoor een SAM-bestand (Security Accounts Manager) gebruikt. Het bevatte gebruikersgegevens en was gecodeerd. Tegenwoordig wordt SAM ook gebruikt in besturingssystemen uit de NT 5-familie (Windows 2000 en hoger).

Wanneer u een lidserver promoveert tot domeincontroller met de opdracht DCPROMO (waarmee de Directory Services-installatiewizard wordt uitgevoerd), begint de beveiligingsengine van Windows Server 2000/2003 de gecentraliseerde AD-database te gebruiken. Dit kan eenvoudig worden gecontroleerd: probeer na het aanmaken van een domein de module Computerbeheer op de controller te openen en zoek daar 'Lokale gebruikers en groepen'. Probeer bovendien in te loggen op deze server met een lokaal account. Het is onwaarschijnlijk dat u zult slagen.

De meeste gebruikersgegevens worden opgeslagen in het bestand NTDS.DIT (Directory Information Tree). NTDS.DIT is een aangepaste database. Het is gemaakt met dezelfde technologie als de Microsoft Access-database. De algoritmen voor het bedienen van domeincontrollers bevatten een variant van de Access-database JET-engine, die ESE (Extensible Storage Engine) werd genoemd. NTDS.DIT en de services die interactie met dit bestand verzorgen, zijn in feite een directoryservice.

De structuur van de interactie tussen AD-clients en het hoofdgegevensarchief, vergelijkbaar met de naamruimte van de directoryservice, wordt in het artikel gepresenteerd. Om de beschrijving compleet te maken, moet melding worden gemaakt van het gebruik van globale identificatiegegevens. Een Global Unique Identifier (GUID) is een 128-bits nummer dat aan elk object wordt gekoppeld wanneer het wordt gemaakt om de uniciteit ervan te garanderen. De AD-objectnaam kan worden gewijzigd, maar de GUID blijft ongewijzigd.

Globale catalogus

Je hebt waarschijnlijk al gemerkt dat de AD-structuur erg complex kan zijn en een groot aantal objecten kan bevatten. Denk maar aan het feit dat een AD-domein maximaal 1,5 miljoen objecten kan bevatten. Maar dit kan prestatieproblemen veroorzaken bij het uitvoeren van bewerkingen. Dit probleem wordt opgelost met behulp van de Global Catalog ( , ). Het bevat een verkorte versie van het volledige AD-forest, waardoor het zoeken naar objecten sneller gaat. De eigenaar van de globale catalogus kunnen domeincontrollers zijn die speciaal voor dit doel zijn aangewezen.

Rollen

In AD is er een bepaalde lijst met bewerkingen waarvan de uitvoering aan slechts één controller kan worden toegewezen. Ze worden rollen genoemd FSMO (Flexibele Single-Master-operaties). Er zijn in totaal 5 FSMO-rollen in AD. Laten we ze in meer detail bekijken.

Binnen het forest moet er een garantie zijn dat domeinnamen uniek zijn bij het toevoegen van een nieuw domein aan het forest van domeinen. Deze garantie wordt uitgevoerd door de uitvoerder van de rol van de eigenaar van de domeinnaamoperatie ( Domeinnaammeester) Het vervullen van de rol van schema-eigenaar ( Schemameester) brengt alle wijzigingen aan in het directoryschema. De rollen Domeinnaameigenaar en Schema-eigenaar moeten uniek zijn binnen het domeinforest.

Zoals ik al zei: wanneer een object wordt gemaakt, wordt het geassocieerd met een globale identificatie, die de uniciteit ervan garandeert. Dat is de reden waarom de controller die verantwoordelijk is voor het genereren van GUID's en optreedt als eigenaar van relatieve identificatiegegevens ( Relatieve ID-master), moet er slechts één binnen het domein zijn.

In tegenstelling tot NT-domeinen heeft AD niet het concept van PDC en BDC (primaire en back-updomeincontrollers). Een van de rollen van FSMO is PDC-emulator(Primaire domeincontroller-emulator). Een server met Windows NT Server kan fungeren als back-updomeincontroller in AD. Maar het is bekend dat NT-domeinen slechts één primaire controller kunnen gebruiken. Daarom heeft Microsoft ervoor gezorgd dat we binnen één AD-domein één enkele server kunnen aanwijzen die de rol van PDC-emulator vervult. Als we dus afwijken van de terminologie, kunnen we praten over de aanwezigheid van een hoofd- en back-updomeincontroller, wat betekent dat de houder van de FSMO-rol is.

Wanneer objecten worden verwijderd of verplaatst, moet een van de controllers een verwijzing naar dat object behouden totdat de replicatie is voltooid. Deze rol wordt gespeeld door de eigenaar van de directory-infrastructuur ( Meester van de infrastructuur).

De laatste drie rollen vereisen dat de uitvoerder uniek is binnen het domein. Alle rollen worden toegewezen aan de eerste controller die in het forest is gemaakt. Wanneer u een vertakte AD-infrastructuur maakt, kunt u deze rollen delegeren aan andere controllers. Er kunnen zich ook situaties voordoen waarin de eigenaar van een van de rollen niet beschikbaar is (de server is uitgevallen). In dit geval moet u de FSMO-rolopnamebewerking uitvoeren met behulp van het hulpprogramma NTDSUTIL(we zullen het hebben over het gebruik ervan in de volgende artikelen). Maar je moet voorzichtig zijn, want wanneer een rol in beslag wordt genomen, gaat de directoryservice ervan uit dat er geen vorige eigenaar is en neemt helemaal geen contact met hem op. De terugkeer van de vorige rolhouder naar het netwerk kan leiden tot verstoring van het functioneren ervan. Dit is vooral van cruciaal belang voor de schema-eigenaar, domeinnaameigenaar en identiteitseigenaar.

Wat de prestaties betreft: de rol van de emulator van de primaire domeincontroller is het meest veeleisend voor de bronnen van de computer, dus deze kan aan een andere controller worden toegewezen. De overige rollen zijn niet zo veeleisend, dus bij het distribueren ervan kunt u zich laten leiden door de nuances van het logische ontwerp van uw AD.

De laatste stap van de theoreticus

Het lezen van het artikel zou je helemaal niet van theoretici naar praktijkmensen moeten overbrengen. Want totdat u rekening hebt gehouden met alle factoren, van de fysieke plaatsing van netwerkknooppunten tot de logische constructie van de hele directory, moet u niet aan de slag gaan en een domein bouwen met eenvoudige antwoorden op de vragen van de AD-installatiewizard. Bedenk hoe uw domein zal heten en, als u er onderliggende domeinen voor gaat maken, hoe deze zullen worden genoemd. Als er meerdere segmenten op het netwerk zijn die met elkaar verbonden zijn via onbetrouwbare communicatiekanalen, overweeg dan om sites te gebruiken.

Als leidraad voor het installeren van AD kan ik het gebruik van artikelen en de Microsoft Knowledge Base aanbevelen.

Tot slot nog een paar tips:

- Probeer, indien mogelijk, de rollen van PDC-emulator en proxyserver niet op dezelfde machine te combineren. Ten eerste neemt met een groot aantal machines op het netwerk en internetgebruikers de belasting van de server toe, en ten tweede zal bij een succesvolle aanval op uw proxy niet alleen het internet vallen, maar ook de hoofddomeincontroller, en dit kan leiden tot een onjuiste werking van het hele netwerk.

- Als u voortdurend een lokaal netwerk beheert en geen Active Directory voor klanten gaat implementeren, voeg dan geleidelijk machines aan het domein toe, bijvoorbeeld vier tot vijf per dag. Want als u een groot aantal machines in uw netwerk heeft (50 of meer) en u beheert deze alleen, dan is het onwaarschijnlijk dat u deze zelfs in het weekend kunt beheren, en zelfs als u deze beheert, is het onbekend hoe correct alles zal zijn . Om documentatie binnen het netwerk uit te wisselen, kunt u bovendien een bestands- of interne mailserver gebruiken (dit heb ik beschreven in nr. 11, 2006). Het enige dat in dit geval nodig is, is om goed te begrijpen hoe u gebruikersrechten voor toegang tot de bestandsserver configureert. Want als het bijvoorbeeld niet in het domein zit, wordt de gebruikersauthenticatie uitgevoerd op basis van records in de lokale SAM-database. Er zijn geen gegevens over domeingebruikers. Als uw bestandsserver echter een van de eerste machines is die in AD is opgenomen en geen domeincontroller is, is het mogelijk om te authenticeren via zowel de lokale SAM-database als de AD-accountdatabase. Maar voor de laatste optie moet u in uw lokale beveiligingsinstellingen (als dit nog niet is gebeurd) toegang tot de bestandsserver via het netwerk toestaan voor zowel domeinleden als lokale accounts.

Lees meer over de verdere configuratie van de directoryservice (accounts aanmaken en beheren, groepsbeleid toewijzen, etc.) in het volgende artikel.

Sollicitatie

Wat is er nieuw in Active Directory in Windows Server 2003

Met de release van Windows Server 2003 zijn de volgende wijzigingen in Active Directory verschenen:

- Het is mogelijk geworden om een domein te hernoemen nadat het is aangemaakt.

- De gebruikersinterface voor besturing is verbeterd. U kunt bijvoorbeeld de kenmerken van meerdere objecten tegelijk wijzigen.

- Er is een goed hulpmiddel verschenen voor het beheren van groepsbeleid: Group Policy Management Console (gpmc.msc, u moet het downloaden van de Microsoft-website).

- De functionele niveaus van het domein en het bos zijn veranderd.

De laatste wijziging moet nader worden toegelicht. Een AD-domein in Windows Server 2003 kan zich op een van de volgende niveaus bevinden, gerangschikt in volgorde van toenemende functionaliteit:

- Windows 2000 Gemengd (gemengd Windows 2000). Het is toegestaan om controllers van verschillende versies te hebben - zowel Windows NT als Windows 2000/2003. Bovendien, als Windows 2000/2003-servers gelijk zijn, kan de NT-server, zoals reeds vermeld, alleen fungeren als back-updomeincontroller.

- Windows 2000 Native (natuurlijke Windows 2000). Het is toegestaan om controllers met Windows Server 2000/2003 te hebben. Dit niveau is functioneler, maar heeft zijn beperkingen. U kunt bijvoorbeeld de naam van domeincontrollers niet wijzigen.

- Windows Server 2003 Interim (tussenliggende Windows Server 2003). Het is acceptabel om controllers te hebben die zowel Windows NT als Windows Server 2003 draaien. Wordt bijvoorbeeld gebruikt wanneer een hoofddomeincontroller waarop een Windows NT-server draait, wordt geüpgraded naar W2K3. Het niveau heeft iets meer functionaliteit dan het Windows 2000 Native-niveau.

- Windows Server 2003: Alleen controllers met Windows Server 2003 zijn toegestaan in het domein. Op dit niveau kunt u profiteren van alle functies van de Windows Server 2003-directoryservice.

De functionele niveaus van een domeinforest zijn in wezen hetzelfde als voor domeinen. De enige uitzondering is dat er slechts één niveau van Windows 2000 is, waarop het mogelijk is om controllers met Windows NT en Windows Server 2000/2003 in het forest te gebruiken.

Het is vermeldenswaard dat het veranderen van het functionele niveau van een domein en forest een onomkeerbare operatie is. Dat wil zeggen, er is geen achterwaartse compatibiliteit.

1. Korobko I. Active Directory - constructietheorie. //"Systeembeheerder", nr. 1, 2004 – pp. 90-94. (http://www.samag.ru/cgi-bin/go.pl?q=articles;n=01.2004;a=11).

2. Markov R. Domeinen Windows 2000/2003 - de werkgroep verlaten. //"Systeembeheerder", nr. 9, 2005 – pp. 8-11. (http://www.samag.ru/cgi-bin/go.pl?q=articles;n=09.2005; a=01).

3. Markov R. Windows 2K Server installeren en configureren. //"Systeembeheerder", nr. 10, 2004 - pagina's 88-94. (http://www.samag.ru/cgi-bin/go.pl? q=articles;n=10.2004;a=12).

Alexander Emeljanov

Een domein is de administratieve basiseenheid in de netwerkinfrastructuur van een onderneming, die alle netwerkobjecten omvat, zoals gebruikers, computers, printers, shares, enz. Een verzameling (hiërarchie) van domeinen wordt een forest genoemd. Elk bedrijf kan een extern en een intern domein hebben.

Een website is bijvoorbeeld een extern domein op internet dat is gekocht bij een naamregistreerder. Dit domein host onze WEB-site en mailserver. lankey.local is het interne domein van de Active Directory-directoryservice die gebruikers-, computer-, printer-, server- en bedrijfstoepassingsaccounts host. Soms worden externe en interne domeinnamen hetzelfde gemaakt.

Microsoft Active Directory is de standaard geworden voor Unified Directory-systemen voor ondernemingen. Een domein gebaseerd op Active Directory is in bijna alle bedrijven ter wereld geïmplementeerd en Microsoft heeft vrijwel geen concurrenten meer op deze markt, het aandeel van dezelfde Novell Directory Service (NDS) is verwaarloosbaar en de overige bedrijven migreren geleidelijk naar Actieve map.

Active Directory (Directory Service) is een gedistribueerde database die alle objecten in een domein bevat. De Active Directory-domeinomgeving biedt één enkel authenticatie- en autorisatiepunt voor gebruikers en applicaties in de hele onderneming. Het is met de organisatie van een domein en de implementatie van Active Directory dat de constructie van een zakelijke IT-infrastructuur begint. De Active Directory-database wordt opgeslagen op speciale servers – domeincontrollers. Active Directory is een rol in Microsoft Windows Server-serverbesturingssystemen. LanKey implementeert momenteel Active Directory-domeinen op basis van het Windows Server 2008 R2-besturingssysteem.

Het implementeren van Active Directory via een werkgroep biedt de volgende voordelen:

- Eén authenticatiepunt. Wanneer computers in een werkgroep werken, hebben ze niet één gebruikersdatabase; elke computer heeft zijn eigen database. Daarom heeft standaard geen enkele gebruiker netwerktoegang tot de computer of server van een andere gebruiker. En zoals u weet is het doel van het netwerk juist dat gebruikers met elkaar kunnen communiceren. Medewerkers moeten documenten of applicaties delen. In een werkgroep moet u op elke computer of server handmatig een volledige lijst toevoegen van gebruikers die netwerktoegang nodig hebben. Als een van de medewerkers plotseling zijn wachtwoord wil wijzigen, dan zal dit op alle computers en servers moeten worden gewijzigd. Het is goed als het netwerk uit 10 computers bestaat, maar als er 100 of 1000 zijn, is het gebruik van een werkgroep onaanvaardbaar. Wanneer u een Active Directory-domein gebruikt, worden alle gebruikersaccounts in één database opgeslagen en kijken alle computers ernaar voor autorisatie. Alle domeingebruikers zijn opgenomen in de juiste groepen, bijvoorbeeld 'Boekhouding', 'Personeelszaken', 'Financiële afdeling', enz. Het volstaat om één keer machtigingen voor bepaalde groepen in te stellen, en alle gebruikers hebben de juiste toegang tot documenten en applicaties. Als er een nieuwe medewerker bij het bedrijf komt, wordt er een account voor hem aangemaakt, dat in de juiste groep wordt opgenomen, en dat is alles! Na een paar minuten krijgt de nieuwe medewerker toegang tot alle netwerkbronnen waartoe hij toegang zou moeten krijgen, op alle servers en computers. Als een medewerker ontslag neemt, volstaat het om zijn account te blokkeren of te verwijderen en verliest hij onmiddellijk de toegang tot alle computers, documenten en applicaties.

- Eén punt voor beleidsbeheer. In een peer-to-peer netwerk (werkgroep) hebben alle computers gelijke rechten. Geen van de computers kan de ander besturen, alle computers zijn anders geconfigureerd en het is onmogelijk om toezicht te houden op de naleving van uniform beleid of beveiligingsregels. Bij gebruik van één Active Directory worden alle gebruikers en computers hiërarchisch verdeeld over organisatie-eenheden, die allemaal onderworpen zijn aan hetzelfde groepsbeleid. Met beleid kunt u uniforme instellingen en beveiligingsinstellingen instellen voor een groep computers en gebruikers. Wanneer een nieuwe computer of gebruiker aan een domein wordt toegevoegd, ontvangt deze automatisch instellingen die voldoen aan geaccepteerde bedrijfsstandaarden. Met behulp van beleid kunt u ook centraal netwerkprinters aan gebruikers toewijzen, de benodigde applicaties installeren, beveiligingsinstellingen voor de internetbrowser instellen, Microsoft Office-applicaties configureren, enz.

- Integraties met bedrijfsapplicaties en apparatuur. Het grote voordeel van Active Directory is dat het voldoet aan de LDAP-standaard, die wordt ondersteund door honderden applicaties, zoals mailservers (Exchange, Lotus, Mdaemon), ERP-systemen (Dynamics, CRM), proxyservers (ISA Server, Squid) , etc. Bovendien gaat het niet alleen om applicaties voor Microsoft Windows, maar ook om servers gebaseerd op Linux. De voordelen van een dergelijke integratie zijn dat de gebruiker niet een groot aantal logins en wachtwoorden hoeft te onthouden om toegang te krijgen tot een bepaalde applicatie. In alle applicaties heeft de gebruiker dezelfde inloggegevens de authenticatie vindt plaats in een enkele Active Directory. Bovendien hoeft de medewerker zijn gebruikersnaam en wachtwoord niet meerdere keren in te voeren; het is voldoende om één keer in te loggen bij het opstarten van de computer en in de toekomst wordt de gebruiker automatisch geauthenticeerd in alle applicaties. Windows Server biedt het RADIUS-protocol voor integratie met Active Directory, dat wordt ondersteund door een groot aantal netwerkapparatuur. Zo is het bijvoorbeeld mogelijk om de authenticatie van domeingebruikers te garanderen wanneer ze via VPN verbinding maken met een CISCO-router.

- Uniforme opslagplaats voor applicatieconfiguratie. Sommige toepassingen slaan hun configuratie op in Active Directory, zoals Exchange Server of Office Communications Server. De implementatie van de Active Directory-directoryservice is een vereiste om deze toepassingen te laten werken. U kunt de DNS-domeinnaamserverconfiguratie ook opslaan in de directoryservice. Het opslaan van de applicatieconfiguratie in een directoryservice is gunstig in termen van flexibiliteit en betrouwbaarheid. Bij een volledige uitval van de Exchange-server blijft bijvoorbeeld de gehele configuratie intact opgeslagen in Active Directory. En om de functionaliteit van bedrijfsmail te herstellen, volstaat het om de Exchange-server opnieuw te installeren in de herstelmodus.

- Verhoogd niveau van informatiebeveiliging. Het gebruik van Active Directory verhoogt het niveau van netwerkbeveiliging aanzienlijk. Ten eerste is het een enkele en veilige accountopslag. In een peer-to-peer-netwerk worden gebruikersgegevens opgeslagen in een lokale accountdatabase (SAM), die in theorie kan worden gehackt door de computer over te nemen. In een domeinomgeving worden alle domeingebruikerswachtwoorden opgeslagen op speciale domeincontrollerservers, die doorgaans beschermd zijn tegen externe toegang. Ten tweede wordt bij gebruik van een domeinomgeving het Kerberos-protocol gebruikt voor authenticatie, wat veel veiliger is dan NTLM, dat in werkgroepen wordt gebruikt. U kunt ook tweefactorauthenticatie gebruiken met behulp van smartcards om gebruikers bij het systeem aan te melden. Die. Om toegang tot de computer te krijgen, moet een medewerker zijn gebruikersnaam en wachtwoord invoeren en zijn smartcard plaatsen.

Schaalbaarheid en veerkracht van Active Directory

De Microsoft Active Directory-directoryservice is zeer schaalbaar. In een Active Directory-forest kunnen meer dan 2 miljard objecten worden aangemaakt, waardoor de directoryservice kan worden geïmplementeerd in bedrijven met honderdduizenden computers en gebruikers. Door de hiërarchische structuur van domeinen kunt u de IT-infrastructuur flexibel schalen naar alle vestigingen en regionale afdelingen van bedrijven. Voor iedere vestiging of divisie van een bedrijf kan een apart domein worden aangemaakt, met eigen beleid, eigen gebruikers en groepen. Voor elk onderliggend domein kan de administratieve bevoegdheid worden gedelegeerd aan lokale systeembeheerders. Tegelijkertijd zijn onderliggende domeinen nog steeds ondergeschikt aan hun ouders.

Bovendien kunt u met Active Directory vertrouwensrelaties tussen domeinforests configureren. Elk bedrijf heeft zijn eigen woud aan domeinen, elk met zijn eigen middelen. Maar soms moet u werknemers van partnerbedrijven toegang geven tot uw bedrijfsbronnen. Bij deelname aan gezamenlijke projecten kan het bijvoorbeeld nodig zijn dat medewerkers van partnerbedrijven samenwerken aan gemeenschappelijke documenten of applicaties. Om dit te doen kunnen vertrouwensrelaties tussen organisatieforesten worden opgezet, waardoor medewerkers van de ene organisatie kunnen inloggen op het domein van een andere organisatie.

Fouttolerantie van de directoryservice wordt gegarandeerd door twee of meer servers (domeincontrollers) in elk domein te implementeren. Alle wijzigingen worden automatisch gerepliceerd tussen domeincontrollers. Als een van de domeincontrollers uitvalt, wordt de functionaliteit van het netwerk niet beïnvloed de overige blijven werken. Een extra niveau van veerkracht wordt geboden door DNS-servers op domeincontrollers in Active Directory te plaatsen, waardoor elk domein meerdere DNS-servers kan hebben die de primaire zone van het domein bedienen. En als een van de DNS-servers uitvalt, blijven de overige werken en zijn ze zowel voor lezen als schrijven toegankelijk, wat niet kan worden gegarandeerd met bijvoorbeeld BIND DNS-servers op basis van Linux.

Voordelen van een upgrade naar Windows Server 2008 R2

Zelfs als uw bedrijf al een Active Directory-directoryservice heeft die op Windows Server 2003 draait, kunt u een aantal voordelen behalen door te upgraden naar Windows Server 2008 R2. Windows Server 2008 R2 biedt de volgende extra functies:

Alleen-lezen domeincontroller RODC (alleen-lezen domeincontroller). Domeincontrollers slaan gebruikersaccounts, certificaten en veel andere gevoelige informatie op. Als de servers zich in beveiligde datacentra bevinden, kunt u gerust zijn over de veiligheid van deze informatie, maar wat moet u doen als de domeincontroller zich in een filiaal op een openbaar toegankelijke plaats bevindt. In dit geval bestaat de mogelijkheid dat de server door aanvallers wordt gestolen en gehackt. En vervolgens gebruiken ze deze gegevens om een aanval op uw bedrijfsnetwerk te organiseren om informatie te stelen of te vernietigen. Om dergelijke gevallen te voorkomen, installeren filialen alleen-lezen domeincontrollers (RODC's). Ten eerste slaan RODC-controllers geen gebruikerswachtwoorden op, maar slaan deze alleen op in de cache om de toegang te versnellen, en ten tweede maken ze gebruik van eenrichtingsreplicatie, alleen van centrale servers naar het filiaal, maar niet terug. En zelfs als aanvallers de RODC-domeincontroller overnemen, ontvangen ze geen gebruikerswachtwoorden en kunnen ze geen schade aanrichten aan het hoofdnetwerk.

Herstellen van verwijderde Active Directory-objecten. Bijna elke systeembeheerder wordt geconfronteerd met de noodzaak om een per ongeluk verwijderde gebruikersaccount of een hele groep gebruikers te herstellen. In Windows 2003 vereiste dit het herstellen van de directoryservice vanaf een back-up, die vaak niet bestond, maar zelfs als die er wel was, kostte het herstel veel tijd. Windows Server 2008 R2 introduceerde de Active Directory Prullenbak. Wanneer u nu een gebruiker of computer verwijdert, gaat deze naar de prullenbak, van waaruit deze binnen een paar minuten binnen 180 dagen kan worden hersteld, waarbij alle oorspronkelijke kenmerken behouden blijven.

Vereenvoudigd beheer. Windows Server 2008 R2 bevat een aantal wijzigingen die de lasten voor systeembeheerders aanzienlijk verminderen en de IT-infrastructuur eenvoudiger te beheren maken. Er zijn bijvoorbeeld tools verschenen als: Audit van Active Directory-wijzigingen, waarbij wordt weergegeven wie wat en wanneer heeft gewijzigd; Beleid voor wachtwoordcomplexiteit kan worden geconfigureerd op gebruikersgroepniveau; voorheen was dit alleen mogelijk op domeinniveau; nieuwe hulpmiddelen voor gebruikers- en computerbeheer; beleidssjablonen; beheer met behulp van de PowerShell-opdrachtregel, enz.

Active Directory implementeren

De Active Directory-directoryservice vormt het hart van de IT-infrastructuur van een onderneming. Als het faalt, worden het hele netwerk, alle servers en het werk van alle gebruikers lamgelegd. Niemand kan inloggen op de computer of toegang krijgen tot zijn documenten en applicaties. Daarom moet de directoryservice zorgvuldig worden ontworpen en geïmplementeerd, rekening houdend met alle mogelijke nuances. De structuur van locaties moet bijvoorbeeld worden opgebouwd op basis van de fysieke topologie van het netwerk en de capaciteit van kanalen tussen vestigingen of kantoren van het bedrijf, omdat Dit heeft rechtstreeks invloed op de snelheid waarmee gebruikers inloggen, evenals op de replicatie tussen domeincontrollers. Bovendien voert Exchange Server 2007/2010, op basis van de sitetopologie, e-mailrouting uit. U moet ook het aantal en de plaatsing van globale-catalogusservers die universele groepslijsten en vele andere veelgebruikte kenmerken opslaan in alle domeinen in het forest, correct berekenen. Dit is de reden waarom bedrijven de taak van het implementeren, reorganiseren of migreren van de Active Directory-directoryservice toewijzen aan systeemintegrators. U mag echter geen fout maken bij het kiezen van een systeemintegrator; u moet er zeker van zijn dat hij gecertificeerd is om dit soort werk uit te voeren en over de juiste competenties beschikt.

LanKey is een gecertificeerde systeemintegrator en heeft de status Microsoft Gold Certified Partner. LanKey beschikt over de competentie Datacenter Platform (Advanced Infrastructure Solutions), wat onze ervaring en kwalificaties bevestigt op het gebied van zaken die verband houden met de inzet van Active Directory en de implementatie van serveroplossingen van Microsoft.

Alle werkzaamheden in de projecten worden uitgevoerd door Microsoft gecertificeerde engineers MCSE, MCITP, die ruime ervaring hebben met grote en complexe projecten om IT-infrastructuren te bouwen en Active Directory-domeinen te implementeren.

LanKey zal de IT-infrastructuur ontwikkelen, de Active Directory-directoryservice inzetten en zorgen voor de consolidatie van alle bestaande bedrijfsbronnen in één enkele informatieruimte. De implementatie van Active Directory zal de totale eigendomskosten van een informatiesysteem helpen verlagen en de efficiëntie van het delen van gemeenschappelijke bronnen vergroten. LanKey levert ook diensten voor domeinmigratie, consolidatie en scheiding van IT-infrastructuren bij fusies en overnames, onderhoud en ondersteuning van informatiesystemen.

Voorbeelden van enkele Active Directory-implementatieprojecten geïmplementeerd door LanKey:

| Klant | Beschrijving van de oplossing |

|

In verband met de transactie voor de aankoop van 100% van de aandelen van het bedrijf OJSC SIBUR-Minudobreniya (later omgedoopt tot OJSC SDS-Azot) van de Holding Company Siberian Business Union in december 2011 ontstond de noodzaak om de IT-infrastructuur van OJSC te scheiden SDS -Azot" van het SIBUR Holding-netwerk. Het bedrijf LanKey migreerde de Active Directory-directoryservice van de SIBUR-Minudobreniya-divisie van het SIBUR-holdingnetwerk naar een nieuwe infrastructuur. Gebruikersaccounts, computers en applicaties werden ook gemigreerd. Op basis van de resultaten van het project werd een dankbrief ontvangen van de klant. |

|

| In verband met de bedrijfsherstructurering werd de Active Directory-directoryservice ingezet voor het hoofdkantoor en 50 winkels in Moskou en de regio. De directoryservice zorgde voor gecentraliseerd beheer van alle bedrijfsbronnen, evenals authenticatie en autorisatie van alle gebruikers. | |

| Als onderdeel van een veelomvattend project om een IT-infrastructuur voor ondernemingen te creëren, heeft LanKey een Active Directory-domein geïmplementeerd voor de beheermaatschappij en drie regionale divisies. Voor elke vestiging werd een aparte site aangemaakt; op elke vestiging werden 2 domeincontrollers ingezet. Ook werden certificeringsdiensten ingezet. Alle services zijn geïmplementeerd op virtuele machines waarop Microsoft Hyper-V draait. De kwaliteit van het werk van het bedrijf LanKey werd opgemerkt door de beoordeling. | |

| Als onderdeel van een uitgebreid project om een bedrijfsinformatiesysteem te creëren, werd de Active Directory-directoryservice geïmplementeerd op basis van Windows Server 2008 R2. Het systeem werd geïmplementeerd met behulp van servervirtualisatietechnologie met Microsoft Hyper-V. De directoryservice zorgde voor uniforme authenticatie en autorisatie voor alle ziekenhuismedewerkers en zorgde ook voor het functioneren van applicaties zoals Exchange, TMG, SQL, enz. | |

|

|

De Active Directory-directoryservice is geïmplementeerd op Windows Server 2008 R2. Om de kosten te verlagen werd de installatie uitgevoerd in een servervirtualisatiesysteem op basis van Microsoft Hyper-V. |

| Als onderdeel van een uitgebreid project om een IT-infrastructuur voor ondernemingen te creëren, werd een directoryservice op basis van Windows Server 2008 R2 geïmplementeerd. Alle domeincontrollers zijn geïmplementeerd met behulp van het Microsoft Hyper-V-servervirtualisatiesysteem. De kwaliteit van het werk wordt bevestigd door de feedback van de klant. | |

|

|

In een kritieke bedrijfssituatie werd de functionaliteit van de Active Directory-directoryservice in de kortst mogelijke tijd hersteld. De specialisten van LanKey herstelden letterlijk de functionaliteit van het rootdomein in slechts een paar uur en schreven instructies voor het herstellen van de replicatie van 80 filialen. Van de klant kregen we feedback over de efficiëntie en kwaliteit van het werk. |

| Als onderdeel van een uitgebreid project om een IT-infrastructuur te creëren, werd een Active Directory-domein geïmplementeerd op basis van Windows Server 2008 R2. De functionaliteit van de directoryservice werd verzekerd met behulp van vijf domeincontrollers die op een cluster van virtuele machines waren geïmplementeerd. Back-up van de directoryservice is geïmplementeerd met behulp van Microsoft Data Protection Manager 2010 en is beoordeeld op kwaliteit. | |

|

Als onderdeel van een uitgebreid project om een bedrijfsinformatiesysteem te bouwen, werd de Active Directory unified directory-service geïmplementeerd op basis van Windows Server 2008. De IT-infrastructuur werd gebouwd met behulp van Hyper-V-virtualisatie. Na afronding van het project is een overeenkomst gesloten voor verder onderhoud van het informatiesysteem. De kwaliteit van het werk wordt bevestigd door de beoordeling. |

|

| Olie- en gastechnologieën | Als onderdeel van een uitgebreid project om een IT-infrastructuur te creëren, werd één Active Directory-directory geïmplementeerd op basis van Windows Server 2008 R2. Het project werd binnen 1 maand voltooid. Na voltooiing van het project werd een overeenkomst gesloten voor verder onderhoud van het systeem. De kwaliteit van het werk wordt bevestigd door de beoordeling. |

| Active Directory is geïmplementeerd op Windows Server 2008 als onderdeel van het Exchange Server 2007-implementatieproject. | |

| Reorganiseerde de Active Directory-directoryservice op basis van Windows Server 2003 voordat Exchange Server 2007 werd geïmplementeerd. De kwaliteit van het werk werd bevestigd door feedback. | |

| De Active Directory-directoryservice is geïmplementeerd op Windows Server 2003 R2. Na voltooiing van het project werd een contract getekend voor verder onderhoud van het systeem. De kwaliteit van het werk wordt bevestigd door de beoordeling. | |

|

|

Active Directory werd ingezet op Windows Server 2003. Na afronding van het project werd een overeenkomst getekend voor verdere ondersteuning van het systeem. |

Active Directory (AD) is een hulpprogramma dat is ontworpen voor het Microsoft Server-besturingssysteem. Het is oorspronkelijk gemaakt als een lichtgewicht algoritme voor toegang tot gebruikersmappen. Sinds de versie van Windows Server 2008 is er integratie met autorisatiediensten verschenen.

Maakt het mogelijk om te voldoen aan groepsbeleid dat hetzelfde type instellingen en software toepast op alle gecontroleerde pc's met behulp van System Center Configuration Manager.

In eenvoudige bewoordingen voor beginners: dit is een serverrol waarmee u alle toegang en machtigingen op het lokale netwerk vanaf één plek kunt beheren

Functies en doeleinden

Microsoft Active Directory – (de zogenaamde directory) een pakket tools waarmee u gebruikers en netwerkgegevens kunt manipuleren. voornaamste doel creatie – het werk van systeembeheerders in grote netwerken vergemakkelijken.

Directory's bevatten verschillende informatie met betrekking tot gebruikers, groepen, netwerkapparaten, bestandsbronnen - kortom objecten. De gebruikerskenmerken die in de directory zijn opgeslagen, moeten bijvoorbeeld de volgende zijn: adres, login, wachtwoord, mobiel telefoonnummer, enz. De map wordt gebruikt als authenticatiepunten, waarmee u de nodige informatie over de gebruiker kunt achterhalen.

Basisbegrippen die men tegenkomt tijdens het werk

Er zijn een aantal gespecialiseerde concepten die worden gebruikt bij het werken met AD:

- Server is een computer die alle gegevens bevat.

- De controller is een server met de AD-rol die verzoeken verwerkt van mensen die het domein gebruiken.

- Een AD-domein is een verzameling apparaten verenigd onder één unieke naam, die tegelijkertijd gebruik maken van een gemeenschappelijke directorydatabase.

- De gegevensopslag is het deel van de directory dat verantwoordelijk is voor het opslaan en ophalen van gegevens van elke domeincontroller.

Hoe actieve mappen werken

De belangrijkste werkingsprincipes zijn:

- Autorisatie, waarmee u uw pc eenvoudig op het netwerk kunt gebruiken door eenvoudigweg uw persoonlijke wachtwoord in te voeren. In dit geval wordt alle informatie van het account overgedragen.

- Beveiliging. Active Directory bevat gebruikersherkenningsfuncties. Voor elk netwerkobject kunt u op afstand, vanaf één apparaat, de benodigde rechten instellen, afhankelijk van de categorieën en specifieke gebruikers.

- Netwerk administratie vanaf één punt. Bij het werken met Active Directory hoeft de systeembeheerder niet alle pc's opnieuw te configureren als het nodig is om toegangsrechten voor bijvoorbeeld een printer te wijzigen. Wijzigingen worden op afstand en wereldwijd doorgevoerd.

- Vol DNS-integratie. Met zijn hulp is er geen verwarring in AD; alle apparaten worden precies hetzelfde aangeduid als op het World Wide Web.

- Grootschalig. Een set servers kan worden bestuurd door één Active Directory.

- Zoekopdracht uitgevoerd op basis van verschillende parameters, bijvoorbeeld computernaam, login.

Objecten en attributen

Een object is een reeks attributen, verenigd onder een eigen naam, die een netwerkbron vertegenwoordigen.

Attribuut - kenmerken van een object in de catalogus. Deze omvatten bijvoorbeeld de volledige naam en login van de gebruiker. Maar de kenmerken van een pc-account kunnen de naam van deze computer en de beschrijving ervan zijn.

“Werknemer” is een object dat de attributen “Naam”, “Positie” en “TabN” heeft.

LDAP-container en naam

Container is een type object dat dat wel kan bestaan uit andere voorwerpen. Een domein kan bijvoorbeeld accountobjecten bevatten.

Hun hoofddoel is objecten organiseren op basis van soorten tekens. Meestal worden containers gebruikt om objecten met dezelfde attributen te groeperen.

Bijna alle containers brengen een verzameling objecten in kaart, en bronnen worden toegewezen aan een uniek Active Directory-object. Een van de belangrijkste typen AD-containers is de organisatiemodule of OU (organisatie-eenheid). Objecten die in deze container worden geplaatst, behoren alleen tot het domein waarin ze zijn gemaakt.

Lightweight Directory Access Protocol (LDAP) is het basisalgoritme voor TCP/IP-verbindingen. Het is ontworpen om de hoeveelheid nuance te verminderen bij de toegang tot directoryservices. LDAP definieert ook de acties die worden gebruikt om directorygegevens op te vragen en te bewerken.

Boom en site

Een domeinboom is een structuur, een verzameling domeinen die een gemeenschappelijk schema en configuratie hebben, die een gemeenschappelijke naamruimte vormen en met elkaar zijn verbonden door vertrouwensrelaties.

Een domeinbos is een verzameling bomen die met elkaar zijn verbonden.

Een site is een verzameling apparaten in IP-subnetten, die een fysiek model van het netwerk vertegenwoordigen, waarvan de planning wordt uitgevoerd ongeacht de logische weergave van de constructie ervan. Active Directory heeft de mogelijkheid om een n-aantal sites aan te maken of een n-aantal domeinen onder één site te combineren.

Active Directory installeren en configureren

Laten we nu direct overgaan tot het instellen van Active Directory met Windows Server 2008 als voorbeeld (de procedure is identiek voor andere versies):

Klik op de knop "OK". Het is vermeldenswaard dat dergelijke waarden niet vereist zijn. U kunt het IP-adres en de DNS van uw netwerk gebruiken.

- Vervolgens moet u naar het menu "Start" gaan, "Beheer" en "" selecteren.

- Ga naar het item “Rollen”, selecteer de “ Rollen toevoegen”.

- Selecteer “Active Directory Domain Services”, klik tweemaal op “Volgende” en vervolgens op “Installeren”.

- Wacht tot de installatie is voltooid.

- Open het menu “Start”-“ Uitvoeren" Voer dcpromo.exe in het veld in.

- Klik volgende".

- Selecteer item " Maak een nieuw domein in een nieuw forest' en klik nogmaals op 'Volgende'.

- Voer in het volgende venster een naam in en klik op “Volgende”.

- Kiezen Compatibiliteitsmodus(WindowsServer 2008).

- Laat in het volgende venster alles zoals standaard.

- Zal beginnen configuratievensterDNS. Omdat het nog niet eerder op de server was gebruikt, is er geen delegatie gemaakt.

- Selecteer de installatiemap.

- Na deze stap moet u instellen beheerderswachtwoord.

Om veilig te zijn, moet het wachtwoord aan de volgende vereisten voldoen:

Nadat AD het componentconfiguratieproces heeft voltooid, moet u de server opnieuw opstarten.

De installatie is voltooid, de module en de rol zijn op het systeem geïnstalleerd. U kunt AD alleen installeren op de reguliere versies van Windows Server, bijvoorbeeld 7 of 10, waarbij u mogelijk alleen de beheerconsole kunt installeren.

Beheer in Active Directory

In Windows Server werkt de console Active Directory: gebruikers en computers standaard met het domein waartoe de computer behoort. U hebt toegang tot computer- en gebruikersobjecten in dit domein via de consolestructuur of kunt verbinding maken met een andere controller.

Met de tools in dezelfde console kunt u bekijken Extra opties objecten en ernaar zoeken, kunt u nieuwe gebruikers en groepen aanmaken en machtigingen wijzigen.

Trouwens, dat is zo 2 soorten groepen in de Asset Directory - beveiliging en distributie. Beveiligingsgroepen zijn verantwoordelijk voor het afbakenen van toegangsrechten tot objecten; ze kunnen worden gebruikt als distributiegroepen.

Distributiegroepen kunnen geen onderscheid maken tussen rechten en worden voornamelijk gebruikt voor het distribueren van berichten op het netwerk.

Wat is AD-delegatie

Delegatie zelf wel overdracht van een deel van de rechten en controle van de ouder naar een andere verantwoordelijke partij.

Het is bekend dat elke organisatie meerdere systeembeheerders op het hoofdkantoor heeft. Er moeten verschillende taken aan verschillende schouders worden toegewezen. Om wijzigingen toe te passen, moet u over rechten en machtigingen beschikken, die zijn onderverdeeld in standaard en speciaal. Specifieke machtigingen zijn van toepassing op een specifiek object, terwijl standaardmachtigingen een reeks bestaande machtigingen zijn die specifieke functies beschikbaar of niet beschikbaar maken.

Vertrouwen opbouwen

Er zijn twee soorten vertrouwensrelaties in AD: 'unidirectioneel' en 'bidirectioneel'. In het eerste geval vertrouwt het ene domein het andere, maar niet andersom. Het eerste heeft dus toegang tot de bronnen van het tweede, maar het tweede heeft geen toegang; In het tweede type is vertrouwen ‘wederzijds’. Er zijn ook ‘uitgaande’ en ‘inkomende’ relaties. Bij uitgaand vertrouwen vertrouwt het eerste domein het tweede, waardoor gebruikers van het tweede domein de bronnen van het eerste kunnen gebruiken.

Tijdens de installatie moeten de volgende procedures worden gevolgd:

- Rekening netwerkverbindingen tussen controllers.

- Controleer instellingen.

- Afstemmen naamresolutie voor externe domeinen.

- Creëer een verbinding vanuit het vertrouwende domein.

- Maak een verbinding aan de kant van de controller waaraan de trust is gericht.

- Controleer de gemaakte eenrichtingsrelaties.

- Als de behoefte ontstaat bij het aangaan van bilaterale betrekkingen - maak een installatie.

Globale catalogus

Dit is een domeincontroller die kopieën opslaat van alle objecten in het forest. Het geeft gebruikers en programma's de mogelijkheid om naar objecten in elk domein van het huidige bos te zoeken hulpmiddelen voor het ontdekken van attributen opgenomen in de globale catalogus.

De globale catalogus (GC) bevat een beperkte set kenmerken voor elk forest-object in elk domein. Het ontvangt gegevens van alle domeinmappartities in het forest en wordt gekopieerd met behulp van het standaard Active Directory-replicatieproces.

Het schema bepaalt of het attribuut wordt gekopieerd. Er is een kans aanvullende functies configureren, die opnieuw wordt gemaakt in de globale catalogus met behulp van het “Active Directory Schema”. Om een attribuut aan de globale catalogus toe te voegen, moet u het replicatieattribuut selecteren en de optie “Kopiëren” gebruiken. Hierdoor ontstaat een replicatie van het attribuut naar de globale catalogus. Kenmerkparameterwaarde isMemberOfPartialAttributeSet zal waar worden.

Om te locatie ontdekken globale catalogus, moet u op de opdrachtregel invoeren:

Dsquery-server –isgc

Gegevensreplicatie in Active Directory

Replicatie is een kopieerprocedure die wordt uitgevoerd wanneer het nodig is om even actuele informatie op te slaan die op een controller aanwezig is.

Het wordt geproduceerd zonder deelname van de operator. Er zijn de volgende typen replica-inhoud:

- Gegevensreplica's worden gemaakt op basis van alle bestaande domeinen.

- Replica's van gegevensschema's. Omdat het gegevensschema hetzelfde is voor alle objecten in het Active Directory-forest, worden replica's ervan in alle domeinen onderhouden.

- Configuratiegegevens. Toont de constructie van kopieën tussen controllers. De informatie wordt gedistribueerd naar alle domeinen in het forest.

De belangrijkste typen replica's zijn intra-node en internode.

In het eerste geval wacht het systeem na de wijzigingen en waarschuwt vervolgens de partner om een replica te maken om de wijzigingen te voltooien. Zelfs als er geen wijzigingen plaatsvinden, vindt het replicatieproces na een bepaalde periode automatisch plaats. Nadat de belangrijkste wijzigingen op mappen zijn toegepast, vindt replicatie onmiddellijk plaats.

Replicatieprocedure tussen knooppunten gebeurt er tussenin minimale belasting van het netwerk, dit voorkomt informatieverlies.