De noodzaak om auditsystemen voor gebruikersacties in organisaties van elk niveau te implementeren wordt bevestigd door onderzoek van bedrijven die zich bezighouden met informatiebeveiligingsanalyses.

Uit een onderzoek van Kaspersky Lab blijkt bijvoorbeeld dat tweederde van de (67%) onder meer wordt veroorzaakt door het handelen van slecht geïnformeerde of onoplettende medewerkers. Tegelijkertijd onderschat volgens een onderzoek van ESET 84% van de bedrijven de risico's die door de menselijke factor worden veroorzaakt.

Bescherming tegen bedreigingen van binnenuit vergt meer inspanning dan bescherming tegen bedreigingen van buitenaf. Om externe ‘plagen’, waaronder virussen en gerichte aanvallen op het netwerk van een organisatie, tegen te gaan, volstaat het om het juiste software- of hardware-softwaresysteem te implementeren. Het beveiligen van een organisatie tegen een aanval van binnenuit vergt grotere investeringen in de beveiligingsinfrastructuur en diepgaandere analyses. Analytisch werk omvat het identificeren van de soorten bedreigingen die het meest kritisch zijn voor het bedrijfsleven, evenals het opstellen van ‘portretten van overtreders’, dat wil zeggen het bepalen welke schade een gebruiker kan veroorzaken op basis van zijn competenties en bevoegdheden.

De audit van gebruikersacties is niet alleen onlosmakelijk verbonden met inzicht in welke ‘gaten’ in het informatiebeveiligingssysteem snel moeten worden gedicht, maar ook met de kwestie van de duurzaamheid van bedrijven als geheel. Bedrijven die zich inzetten voor continue bedrijfsvoering moeten er rekening mee houden dat met de complicatie en toename van de processen van informatisering en bedrijfsautomatisering het aantal interne bedreigingen alleen maar toeneemt.

Naast het volgen van de acties van een gewone werknemer, is het noodzakelijk om de activiteiten van 'supergebruikers' te controleren - werknemers met bevoorrechte rechten en dienovereenkomstig grotere kansen om per ongeluk of opzettelijk de dreiging van informatielekken te realiseren. Tot deze gebruikers behoren systeembeheerders, databasebeheerders en interne softwareontwikkelaars. Hier kunt u ook aangetrokken IT-specialisten en medewerkers die verantwoordelijk zijn voor informatiebeveiliging toevoegen.

Door de implementatie van een systeem voor het monitoren van gebruikersacties in een bedrijf kunt u de activiteiten van medewerkers registreren en er snel op reageren. Belangrijk: het auditsysteem moet alomvattend zijn. Dit betekent dat informatie over de activiteiten van een gewone werknemer, systeembeheerder of topmanager moet worden geanalyseerd op het niveau van het besturingssysteem, het gebruik van bedrijfsapplicaties, op het niveau van netwerkapparatuur, toegang tot databases, het aansluiten van externe media en spoedig.

Met moderne, uitgebreide auditsystemen kunt u alle stadia van gebruikersacties volgen, van het opstarten tot het afsluiten van de pc (terminalwerkstation). Het is waar dat ze in de praktijk totale controle proberen te vermijden. Als alle handelingen worden vastgelegd in auditlogboeken, neemt de belasting van de informatiesysteeminfrastructuur van de organisatie vele malen toe: werkstations lopen vast, servers en kanalen werken onder volledige belasting. Paranoia met betrekking tot informatiebeveiliging kan een bedrijf schaden doordat de werkprocessen aanzienlijk worden vertraagd.

Een competente stelt primair vast:

- welke gegevens in het bedrijf het meest waardevol zijn, aangezien de meeste interne bedreigingen ermee in verband worden gebracht;

- wie en op welk niveau toegang kan krijgen tot waardevolle gegevens, dat wil zeggen schetst de cirkel van potentiële overtreders;

- de mate waarin de huidige beveiligingsmaatregelen bestand zijn tegen opzettelijke en/of onbedoelde handelingen van gebruikers.

Inuit de financiële sector beschouwen bijvoorbeeld de dreiging van het lekken van betalingsgegevens en misbruik van toegang als het gevaarlijkst. In de industriële en transportsector zijn de grootste angsten het weglekken van kennis en het ontrouwe gedrag van werknemers. Er zijn vergelijkbare zorgen in de IT-sector en de telecommunicatiesector, waar de meest kritische bedreigingen het lekken van bedrijfseigen ontwikkelingen, bedrijfsgeheimen en betalingsinformatie zijn.

ALS DE MEEST WAARSCHIJNLIJKE “TYPISCHE” OVERTREDERS GEVEN ANALYSE AAN:

- Topmanagement: de keuze ligt voor de hand: de breedst mogelijke bevoegdheden, toegang tot de meest waardevolle informatie. Tegelijkertijd knijpen degenen die verantwoordelijk zijn voor de veiligheid vaak een oogje dicht voor schendingen van de informatiebeveiligingsregels door dergelijke figuren.

- Ontrouwe werknemers : om de mate van loyaliteit te bepalen, moeten de invan het bedrijf de acties van een individuele medewerker analyseren.

- Beheerders: Specialisten met bevoorrechte toegang en geavanceerde autoriteit, met diepgaande kennis op IT-gebied, zijn vatbaar voor de verleiding om ongeoorloofde toegang te verkrijgen tot belangrijke informatie;

- Contractor medewerkers / outsourcing : net als beheerders kunnen ‘externe’ experts, die over uitgebreide kennis beschikken, verschillende bedreigingen implementeren terwijl ze ‘binnen’ het informatiesysteem van de klant zijn.

Het bepalen van de belangrijkste informatie en de meest waarschijnlijke aanvallers helpt bij het bouwen van een systeem dat geen totale, maar selectieve gebruikerscontrole biedt. Dit ‘ontlast’ het informatiesysteem en verlost invan overtollig werk.

Naast selectieve monitoring speelt de architectuur van auditsystemen een belangrijke rol bij het versnellen van de werking van het systeem, het verbeteren van de kwaliteit van de analyses en het verminderen van de belasting van de infrastructuur. Moderne systemen voor het controleren van gebruikersacties hebben een gedistribueerde structuur. Sensoragenten worden geïnstalleerd op eindwerkstations en servers, die gebeurtenissen van een bepaald type analyseren en gegevens verzenden naar consolidatie- en opslagcentra. Systemen voor het analyseren van geregistreerde informatie op basis van systeemparameters vinden in auditlogboeken feiten van verdachte of afwijkende activiteiten die niet onmiddellijk kunnen worden toegeschreven aan een poging om een bedreiging te implementeren. Deze feiten worden doorgegeven aan het responssysteem, dat de beveiligingsbeheerder op de hoogte stelt van de overtreding.

Als het auditsysteem in staat is om zelfstandig met een overtreding om te gaan (meestal bieden dergelijke informatiebeveiligingssystemen een handtekeningmethode om op een bedreiging te reageren), dan wordt de overtreding automatisch gestopt en wordt alle noodzakelijke informatie over de overtreder, zijn acties en het doelwit van de dreiging komt terecht in een speciale database. In dit geval meldt de Security Administrator Console u dat de dreiging is geneutraliseerd.

Als het systeem niet over manieren beschikt om automatisch op verdachte activiteiten te reageren, wordt alle informatie om de dreiging te neutraliseren of de gevolgen ervan te analyseren overgebracht naar de informaom de bewerkingen handmatig uit te voeren.

IN HET MONITORINGSYSTEEM VAN ELKE ORGANISATIE MOETEN DE WERKZAAMHEDEN WORDEN GECONFIGUREERD:

Controleer het gebruik van werkstations en servers, evenals de tijd (per uren en dagen van de week) van gebruikersactiviteit daarop. Op deze manier wordt de haalbaarheid van het gebruik van informatiebronnen vastgesteld.

Soms gebeuren er gebeurtenissen waarbij we een vraag moeten beantwoorden. "wie heeft dit gedaan?" Dit kan 'zelden, maar nauwkeurig' gebeuren, dus bereid u van tevoren voor op het antwoord op de vraag.

Bijna overal werken ontwerpafdelingen, boekhoudafdelingen, ontwikkelaars en andere categorieën medewerkers samen aan groepen documenten die zijn opgeslagen in een publiek toegankelijke (gedeelde) map op een fileserver of op een van de werkstations. Het kan gebeuren dat iemand een belangrijk document of map uit deze map verwijdert, waardoor het werk van een heel team verloren kan gaan. In dit geval wordt de systeembeheerder geconfronteerd met verschillende vragen:

Wanneer en hoe laat heeft het probleem zich voorgedaan?

Wat is de dichtstbijzijnde back-up tot nu toe om de gegevens van te herstellen?

Misschien was er een systeemfout die opnieuw kon optreden?

Windows heeft een systeem Controle, zodat u informatie kunt volgen en loggen over wanneer, door wie en met welk programma documenten zijn verwijderd. Standaard is Audit niet ingeschakeld. Het volgen zelf vereist een bepaald percentage systeemvermogen, en als je alles vastlegt, wordt de belasting te groot. Bovendien zijn niet alle gebruikersacties mogelijk interessant voor ons, dus het auditbeleid stelt ons in staat alleen die gebeurtenissen te volgen die echt belangrijk voor ons zijn.

Het auditsysteem is in alle besturingssystemen ingebouwd MicrosoftRamenNT: Windows XP/Vista/7, Windows Server 2000/2003/2008. Helaas is auditing in systemen uit de Windows Home-serie diep verborgen en te moeilijk om te configureren.

Wat moet er worden geconfigureerd?

Om auditing in te schakelen, logt u in met beheerdersrechten op de computer die toegang biedt tot gedeelde documenten en voert u de opdracht uit Begin→Loop→gpedit.msc. Vouw de map uit in het gedeelte Computerconfiguratie Windows-instellingen→ Beveiligingsinstellingen→ Lokaal beleid→ Controlebeleid:

Dubbelklik op beleid Toegang tot auditobjecten (Audit van objecttoegang) en schakel het selectievakje in Succes. Deze instelling maakt een mechanisme mogelijk om succesvolle toegang tot bestanden en het register te controleren. Wij zijn immers alleen geïnteresseerd in succesvolle pogingen om bestanden of mappen te verwijderen. Schakel Auditing alleen in op computers waarop de bewaakte objecten rechtstreeks zijn opgeslagen.

Het simpelweg inschakelen van het Auditbeleid is niet voldoende; we moeten ook opgeven welke mappen we willen monitoren. Dergelijke objecten zijn doorgaans mappen met gemeenschappelijke (gedeelde) documenten en mappen met productieprogramma's of databases (boekhouding, magazijn, enz.) - dat wil zeggen bronnen waarmee meerdere mensen werken.

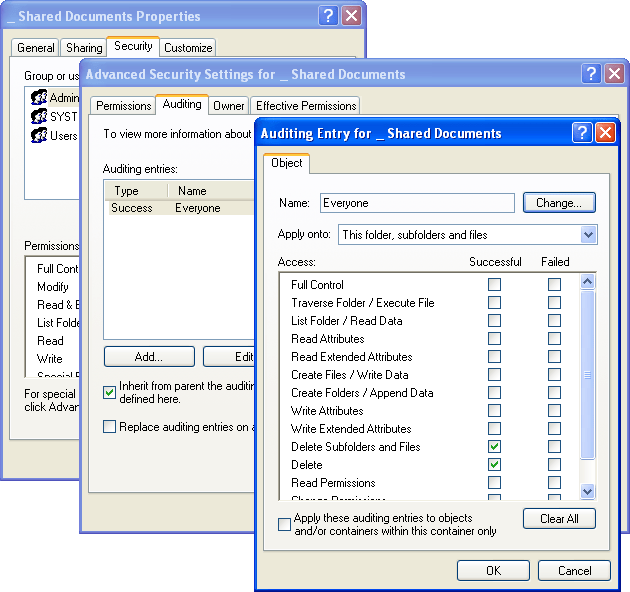

Het is onmogelijk om van tevoren te raden wie het bestand precies zal verwijderen, dus tracking is voor Iedereen aangegeven. Succesvolle pogingen om bewaakte objecten door een gebruiker te verwijderen, worden geregistreerd. Roep de eigenschappen van de vereiste map op (als er meerdere van dergelijke mappen zijn, dan allemaal op hun beurt) en op het tabblad Beveiliging → Geavanceerd → Auditing voeg onderwerptracking toe Iedereen zijn succesvolle toegangspogingen Verwijderen En Submappen en bestanden verwijderen:

Er kunnen behoorlijk wat gebeurtenissen worden geregistreerd, dus u moet ook de loggrootte aanpassen Beveiliging(Veiligheid), waarin ze zullen worden opgenomen. Voor

voer deze opdracht uit Begin→

Loop→

evenementvwr.

msc.

Roep in het venster dat verschijnt de eigenschappen van het beveiligingslogboek aan en geef de volgende parameters op:

Maximale loggrootte = 65536 K.B.(voor werkstations) of 262144 K.B.(voor servers)

Overschrijf gebeurtenissen indien nodig.

In feite zijn de aangegeven cijfers niet gegarandeerd accuraat, maar worden ze empirisch geselecteerd voor elk specifiek geval.

Ramen 2003/ XP)?

Klik Begin→ Loop→ eventvwr.msc Beveiliging. Weergave→ Filter

- Bron van gebeurtenis: Beveiliging;

- Categorie: Objecttoegang;

- Gebeurtenistypen: succesaudit;

- Gebeurtenis-ID: 560;

Blader door de lijst met gefilterde gebeurtenissen en let op de volgende velden binnen elk item:

- VoorwerpNaam. De naam van de map of het bestand dat u zoekt;

- AfbeeldingBestandNaam. De naam van het programma dat het bestand heeft verwijderd;

- Toegangen. De gevraagde set rechten.

Een programma kan meerdere soorten toegang tegelijk bij het systeem aanvragen, bijvoorbeeld Verwijderen+ Synchroniseren of Verwijderen+ Lezen_ Controle. Een belangrijk recht voor ons is Verwijderen.

Dus wie heeft de documenten verwijderd (Ramen 2008/ Uitzicht)?

Klik Begin→ Loop→ eventvwr.msc en open het tijdschrift om het te bekijken Beveiliging. Het logboek kan gevuld zijn met gebeurtenissen die niet direct verband houden met het probleem. Klik met de rechtermuisknop op het beveiligingslogboek en selecteer Weergave→ Filter en filter uw weergave op basis van de volgende criteria:

- Bron van gebeurtenis: Beveiliging;

- Categorie: Objecttoegang;

- Gebeurtenistypen: succesaudit;

- Gebeurtenis-ID: 4663;

Haast u niet om alle verwijderingen als schadelijk te interpreteren. Deze functie wordt vaak gebruikt tijdens de normale werking van het programma, bijvoorbeeld bij het uitvoeren van een opdracht Redden(Redden), pakketprogramma's MicrosoftKantoor Eerst maken ze een nieuw tijdelijk bestand, slaan het document daarin op en verwijderen vervolgens de vorige versie van het bestand. Op dezelfde manier maken veel databasetoepassingen eerst een tijdelijk vergrendelingsbestand wanneer ze worden gestart (. lk), verwijder het vervolgens wanneer u het programma afsluit.

Ik heb in de praktijk te maken gehad met kwaadwillig handelen van gebruikers. Een medewerker van een bepaald bedrijf in conflict besloot bijvoorbeeld bij het verlaten van zijn baan alle resultaten van zijn werk te vernietigen, door bestanden en mappen te verwijderen waarmee hij verband hield. Dit soort gebeurtenissen zijn duidelijk zichtbaar: ze genereren tientallen, honderden vermeldingen per seconde in het beveiligingslogboek. Natuurlijk, het herstellen van documenten uit SchaduwKopieën(Schaduwkopieën) of elke dag een automatisch aangemaakt archief is niet moeilijk, maar tegelijkertijd zou ik de vragen “Wie heeft dit gedaan?” kunnen beantwoorden. en “Wanneer gebeurde dit?”

Annotatie: De slotlezing biedt de nieuwste aanbevelingen voor de implementatie van technische middelen om vertrouwelijke informatie te beschermen, en bespreekt in detail de kenmerken en werkingsprincipes van InfoWatch-oplossingen

InfoWatch-softwareoplossingen

Het doel van deze cursus is niet een gedetailleerde kennismaking met de technische details van de werking van InfoWatch-producten, dus we zullen ze vanuit de technische marketingkant bekijken. InfoWatch-producten zijn gebaseerd op twee fundamentele technologieën: inhoudfiltering en controle van gebruikers- of beheerdersacties op de werkplek. Ook onderdeel van de uitgebreide InfoWatch-oplossing is een opslagplaats van informatie die het informatiesysteem heeft verlaten, en een uniforme console voor intern beveiligingsbeheer.

Inhoudsfiltering van informatiestroomkanalen

Het belangrijkste onderscheidende kenmerk van InfoWatch-inhoudsfiltering is het gebruik van een morfologische kernel. In tegenstelling tot traditionele handtekeningfiltering heeft InfoWatch-inhoudfiltertechnologie twee voordelen: ongevoeligheid voor elementaire codering (het vervangen van sommige tekens door andere) en hogere prestaties. Omdat de kernel niet met woorden werkt, maar met wortelvormen, snijdt hij automatisch wortels af die gemengde coderingen bevatten. Bovendien maakt het werken met wortels, waarvan er in elke taal minder dan tienduizend zijn, en niet met woordvormen, waarvan er ongeveer een miljoen in talen zijn, het mogelijk om significante resultaten te boeken met tamelijk onproductieve apparatuur.

Audit van gebruikersacties

Om gebruikersacties met documenten op een werkstation te monitoren, biedt InfoWatch verschillende interceptors in één agent op een werkstation: interceptors voor bestandsbewerkingen, afdrukbewerkingen, bewerkingen binnen applicaties en bewerkingen met aangesloten apparaten.

Een opslagplaats van informatie die het informatiesysteem via alle kanalen heeft verlaten.

Het bedrijf InfoWatch biedt een opslagplaats voor informatie die het informatiesysteem heeft verlaten. Documenten die via alle kanalen die buiten het systeem leiden - e-mail, internet, printen en verwisselbare media - worden doorgegeven, worden opgeslagen in de *opslagapplicatie (tot 2007 - module Verkeersmonitor-opslagserver) met vermelding van alle attributen - volledige naam en functie van de gebruiker, zijn elektronische projecties (IP-adres, account- of postadres), datum en tijd van de transactie, naam en documentattributen. Alle informatie is beschikbaar voor analyse, inclusief inhoudsanalyse.

Gerelateerde acties

De introductie van technische middelen om vertrouwelijke informatie te beschermen lijkt ineffectief zonder het gebruik van andere, vooral organisatorische, methoden. Een aantal daarvan hebben we hierboven al besproken. Laten we nu eens nader kijken naar andere noodzakelijke acties.

Gedragspatronen van overtreders

Door een systeem in te zetten voor het monitoren van acties met vertrouwelijke informatie, kun je naast het vergroten van de functionaliteit en analytische mogelijkheden nog twee richtingen op. De eerste is de integratie van beveiligingssystemen tegen interne en externe bedreigingen. Incidenten van de afgelopen jaren laten zien dat er sprake is van een rolverdeling tussen interne en externe aanvallers, en het combineren van informatie uit externe en interne dreigingsmonitoringsystemen zal het mogelijk maken dergelijke gecombineerde aanvallen te detecteren. Een van de raakvlakken tussen externe en interne veiligheid is het beheer van toegangsrechten, vooral in de context van het simuleren van een productiebehoefte om de rechten van ontrouwe werknemers en saboteurs te vergroten. Elk verzoek om toegang tot hulpbronnen die buiten de reikwijdte van officiële taken vallen, moet onmiddellijk een mechanisme omvatten om de acties die met die informatie worden ondernomen te controleren. Het is nog veiliger om problemen op te lossen die zich plotseling voordoen zonder toegang tot hulpbronnen te openen.

Laten we een voorbeeld uit het leven geven. De systeembeheerder ontving een verzoek van het hoofd van de marketingafdeling om de toegang tot het financiële systeem open te stellen. Ter onderbouwing van de aanvraag is een opdracht van de algemeen directeur gevoegd voor een marketingonderzoek naar de processen van inkoop van door het bedrijf geproduceerde goederen. Omdat het financiële systeem een van de meest beschermde bronnen is en de toestemming om er toegang toe te krijgen wordt gegeven door de algemeen directeur, schreef het hoofd van de afdeling informatiebeveiliging een alternatieve oplossing op de applicatie - niet om toegang te geven, maar om geanonimiseerd te uploaden (zonder te specificeren klanten) gegevens in een speciale database voor analyse. Als reactie op de bezwaren van de hoofdmarketeer dat het ongemakkelijk voor hem was om op deze manier te werken, stelde de directeur hem “frontaal” een vraag: “Waarom heb je de namen van klanten nodig - wil je de database samenvoegen? ” - waarna iedereen aan het werk ging. Of dit een poging was om informatie te lekken, zullen we nooit weten, maar wat het ook was, het financiële systeem van bedrijven werd beschermd.

Voorkomen van lekkages tijdens de bereiding

Een andere richting voor het ontwikkelen van een systeem voor het monitoren van interne incidenten met vertrouwelijke informatie is het bouwen van een lekpreventiesysteem. Het werkingsalgoritme van een dergelijk systeem is hetzelfde als dat van inbraakpreventieoplossingen. Eerst wordt een model van de indringer gebouwd en daaruit wordt een 'schendingshandtekening' gevormd, dat wil zeggen de reeks acties van de indringer. Als meerdere gebruikersacties samenvallen met de handtekening van de overtreding, wordt de volgende stap van de gebruiker voorspeld en als deze ook overeenkomt met de handtekening, wordt er alarm geslagen. Er werd bijvoorbeeld een vertrouwelijk document geopend, een deel ervan werd geselecteerd en naar het klembord gekopieerd, vervolgens werd een nieuw document gemaakt en de inhoud van het klembord ernaar gekopieerd. Het systeem gaat ervan uit: als een nieuw document vervolgens wordt opgeslagen zonder het label ‘vertrouwelijk’, is er sprake van een poging tot stelen. De USB-stick is nog niet geplaatst, de brief is nog niet gegenereerd en het systeem informeert deis, die een beslissing neemt: de medewerker tegenhouden of nagaan waar de informatie naartoe gaat. Overigens kunnen modellen (in andere bronnen - "profielen") van het gedrag van de dader niet alleen worden gebruikt door informatie van softwareagenten te verzamelen. Als u de aard van de zoekopdrachten naar de database analyseert, kunt u altijd een medewerker identificeren die, via een reeks opeenvolgende zoekopdrachten naar de database, een specifiek stukje informatie probeert te verkrijgen. Het is noodzakelijk om onmiddellijk te monitoren wat het met deze verzoeken doet, of het deze opslaat, of het verwisselbare opslagmedia aansluit, enz.

Organisatie van informatieopslag

De principes van anonimisering en encryptie van gegevens zijn een voorwaarde voor het organiseren van opslag en verwerking, en toegang op afstand kan worden georganiseerd met behulp van een terminalprotocol, zonder enige informatie achter te laten op de computer waarop het verzoek is georganiseerd.

Integratie met authenticatiesystemen

Vroeg of laat zal de klant een systeem moeten gebruiken voor het monitoren van acties met vertrouwelijke documenten om personeelsproblemen op te lossen - bijvoorbeeld het ontslaan van werknemers op basis van door dit systeem gedocumenteerde feiten of zelfs het vervolgen van degenen die hebben gelekt. Het enige dat het monitoringsysteem echter kan bieden, is de elektronische identificatie van de overtreder: IP-adres, account, e-mailadres, enz. Om een werknemer juridisch te kunnen beschuldigen, moet deze identificatie aan een individu worden gekoppeld. Hier gaat een nieuwe markt open voor de integrator – de implementatie van authenticatiesystemen – van eenvoudige tokens tot geavanceerde biometrie en RFID-identificatoren.

Victor Chutov

Projectmanager INFORMSVYAZ HOLDING

Vereisten voor systeemimplementatie

Uit het eerste open mondiale onderzoek naar interne bedreigingen van de informatiebeveiliging, uitgevoerd door Infowatch in 2007 (gebaseerd op de resultaten van 2006), blijkt dat interne bedreigingen niet minder vaak voorkomen (56,5%) dan externe (malware, spam, hackers, enz.). D.). Bovendien is de oorzaak van een interne dreiging in de overgrote meerderheid (77%) de nalatigheid van de gebruikers zelf (het niet volgen van functiebeschrijvingen of het verwaarlozen van elementairen).

Dynamiek van veranderingen in de situatie in de periode 2006-2008. getoond in afb. 1.

De relatieve afname van het aandeel lekken als gevolg van nalatigheid is te danken aan de gedeeltelijke implementatie van systemen voor de preventie van informatielekken (inclusief systemen voor het monitoren van gebruikersacties), die een vrij hoge mate van bescherming bieden tegen onbedoelde lekken. Bovendien is dit te wijten aan de absolute toename van het aantal opzettelijke diefstallen van persoonsgegevens.

De relatieve afname van het aandeel lekken als gevolg van nalatigheid is te danken aan de gedeeltelijke implementatie van systemen voor de preventie van informatielekken (inclusief systemen voor het monitoren van gebruikersacties), die een vrij hoge mate van bescherming bieden tegen onbedoelde lekken. Bovendien is dit te wijten aan de absolute toename van het aantal opzettelijke diefstallen van persoonsgegevens.

Ondanks de verandering in de statistieken kunnen we nog steeds vol vertrouwen zeggen dat de prioriteit ligt bij het bestrijden van onbedoelde informatielekken, omdat het tegengaan van dergelijke lekken eenvoudiger en goedkoper is en als gevolg daarvan de meeste incidenten gedekt zijn.

Tegelijkertijd staat nalatigheid van werknemers, volgens een analyse van onderzoeksresultaten van Infowatch en Perimetrix voor 2004-2008, op de tweede plaats van de gevaarlijkste bedreigingen (samengevatte onderzoeksresultaten worden weergegeven in figuur 2), en de relevantie ervan blijft groeien. met de verbetering van software- en hardware-geautomatiseerde systemen (AS) van ondernemingen.

Zo zal de implementatie van systemen die de mogelijkheid van een negatieve invloed van een werknemer op de informatiebeveiliging in het geautomatiseerde systeem van de onderneming elimineren (inclusief monitoringprogramma's), werknemers van de informatiebeveiligingsdienst voorzien van een bewijsbasis en materialen voor het onderzoeken van een incident, de dreiging van een incident elimineren. lekkage als gevolg van nalatigheid, vermindert de accidentele lekken aanzienlijk en vermindert ook de opzettelijke lekken enigszins. Uiteindelijk moet deze maatregel het mogelijk maken de implementatie van dreigementen van interne overtreders aanzienlijk terug te dringen.

Modern geautomatiseerd systeem voor het controleren van gebruikersacties. Voor- en nadelen

Geautomatiseerde systemen voor het controleren (monitoren) van gebruikersacties (ASADP) AS, vaak monitoringsoftwareproducten genoemd, zijn bedoeld voor gebruik door AS-beveiligingsbeheerders (de informatiebeveiligingsdienst van de organisatie) om de waarneembaarheid ervan te garanderen - “eigenschappen van een computersysteem waarmee u gebruikersactiviteiten registreren, evenals unieke identificatiegegevens van gebruikers die bij bepaalde gebeurtenissen betrokken zijn, om schending van het beveiligingsbeleid te voorkomen en/of de aansprakelijkheid voor bepaalde acties te garanderen.

De observatie-eigenschap van de AS maakt, afhankelijk van de kwaliteit van de implementatie ervan, tot op zekere hoogte het mogelijk om toezicht te houden op de naleving door de medewerkers van de organisatie van het beveiligingsbeleid en de vastgestelde regels voor veilig werken op computers.

Het gebruik van monitoringsoftwareproducten, ook in realtime, is bedoeld om:

- alle gevallen van pogingen tot ongeoorloofde toegang tot vertrouwelijke informatie te identificeren (lokaliseren) met een exacte indicatie van het tijdstip en de netwerkwerkplek van waaruit een dergelijke poging werd ondernomen;

- feiten van ongeoorloofde installatie van software identificeren;

- alle gevallen van ongeoorloofd gebruik van aanvullende hardware (bijvoorbeeld modems, printers, enz.) identificeren door de feiten van de lancering van ongeoorloofd geïnstalleerde gespecialiseerde applicaties te analyseren;

- alle gevallen identificeren van het typen van kritische woorden en zinnen op het toetsenbord, het voorbereiden van kritische documenten, waarvan de overdracht aan derden tot materiële schade zal leiden;

- controle van de toegang tot servers en personal computers;

- controle van contacten tijdens het surfen op internet;

- onderzoek doen met betrekking tot het bepalen van de nauwkeurigheid, efficiëntie en adequaatheid van de reactie van het personeel op externe invloeden;

- de belasting van de computerwerkstations van de organisatie bepalen (per tijdstip, per dag van de week, enz.) met het oog op de wetenschappelijke organisatie van gebruikersarbeid;

- toezicht houden op het gebruik van personal computers buiten werktijd en het doel van dergelijk gebruik identificeren;

- de benodigde betrouwbare informatie ontvangen op basis waarvan besluiten worden genomen om het informatiebeveiligingsbeleid van de organisatie aan te passen en te verbeteren, etc.

De implementatie van deze functies wordt bereikt door agentmodules (sensoren) te introduceren op AS-werkstations en servers, met verdere statusopvraging of het ontvangen van rapporten van hen. Rapporten worden verwerkt in de Security Administrator Console. Sommige systemen zijn uitgerust met tussenservers (consolidatiepunten) die hun eigen gebieden en beveiligingsgroepen verwerken.

Een systeemanalyse van de op de markt gepresenteerde oplossingen (StatWin, Tivoli Configuration Manager, Tivoli Remote Control, OpenView Operations, "Uryadnik/Enterprise Guard", Insider) maakte het mogelijk een aantal specifieke eigenschappen te identificeren, wat leidde tot een veelbelovende ASADP zal zijn prestatie-indicatoren verbeteren in vergelijking met de bestudeerde monsters.

In het algemeen kunnen bestaande systemen, samen met een vrij brede functionaliteit en een groot pakket aan opties, worden gebruikt om de activiteiten van alleen individuele AS-gebruikers te volgen op basis van een verplicht cyclisch onderzoek (scannen) van alle gespecificeerde AS-elementen (en vooral werkstation-gebruikers). gebruikers).

Tegelijkertijd compliceert de distributie en schaal van moderne systemen, waaronder een vrij groot aantal werkstations, technologieën en software, het proces van het monitoren van gebruikerswerk aanzienlijk, en elk van de netwerkapparaten is in staat duizenden auditberichten te genereren, die vrij grote hoeveelheden informatie die het onderhouden van enorme, vaak dubbele databases vereisen. Deze tools verbruiken onder andere aanzienlijke netwerk- en hardwarebronnen en belasten het gedeelde systeem. Ze blijken niet flexibel te zijn in het herconfigureren van de hardware en software van computernetwerken, zijn niet in staat zich aan te passen aan onbekende soorten schendingen en netwerkaanvallen, en de effectiviteit van hun detectie van schendingen van het beveiligingsbeleid zal grotendeels afhangen van de frequentie van het scannen van AS elementen door de beveiligingsbeheerder.

Eén van de manieren om de efficiëntie van deze systemen te vergroten is door de scanfrequentie direct te verhogen. Dit zal onvermijdelijk leiden tot een afname van de efficiëntie van het uitvoeren van die hoofdtaken waarvoor deze AS in feite bedoeld is, als gevolg van een aanzienlijke toename van de computerbelasting zowel op het werkstation van de beheerder als op de computers van werkstations van gebruikers, evenals zoals bij de groei van het verkeer in het lokale AS-netwerk.

Naast de problemen die gepaard gaan met de analyse van grote hoeveelheden gegevens, hebben bestaande monitoringsystemen ernstige beperkingen in de efficiëntie en nauwkeurigheid van genomen beslissingen, veroorzaakt door de menselijke factor, bepaald door de fysieke capaciteiten van de beheerder als menselijke operator.

De aanwezigheid in bestaande monitoringsystemen van de mogelijkheid om in realtime op de hoogte te stellen van voor de hand liggende ongeoorloofde acties van gebruikers lost het probleem als geheel niet fundamenteel op, omdat het alleen mogelijk is om eerder bekende soorten overtredingen te volgen (handtekeningmethode) en niet in staat is om nieuwe soorten overtredingen tegen te gaan.

De ontwikkeling en het gebruik van uitgebreide methoden voor het garanderen van informatiebeveiliging in informatiebeveiligingssystemen, die zorgen voor een verhoging van het beschermingsniveau als gevolg van de extra ‘selectie’ van een computerbron uit de AS, vermindert het vermogen van de AS om de problemen op te lossen. taken waarvoor het bedoeld is en/of de kosten ervan verhogen. Het falen van deze aanpak in de zich snel ontwikkelende IT-technologiemarkt is overduidelijk.

Geautomatiseerd systeem voor het auditen (monitoren) van gebruikersacties. Veelbelovende eigenschappen

Uit de eerder gepresenteerde analyseresultaten volgt de duidelijke noodzaak om veelbelovende monitoringsystemen de volgende eigenschappen te geven:

- automatisering, waardoor routinematige “handmatige” handelingen worden geëlimineerd;

- een combinatie van centralisatie (gebaseerd op een geautomatiseerd werkstation voor beveiligingsbeheerders) met controle op het niveau van individuele elementen (intelligente computerprogramma's) van het systeem voor het monitoren van het werk van AS-gebruikers;

- schaalbaarheid, waardoor de capaciteit van monitoringsystemen kan worden vergroot en hun mogelijkheden kunnen worden uitgebreid zonder een significante toename van de computerbronnen die nodig zijn voor hun effectieve werking;

- aanpassingsvermogen aan veranderingen in de samenstelling en kenmerken van de AS, evenals aan de opkomst van nieuwe soorten schendingen van het veiligheidsbeleid.

De algemene structuur van ASADP AS, die de genoemde onderscheidende kenmerken heeft, die in AS voor verschillende doeleinden en accessoires kunnen worden geïmplementeerd, wordt weergegeven in Fig. 3.

De gegeven structuur omvat de volgende hoofdcomponenten:

- softwarecomponenten-sensoren geplaatst op sommige AS-elementen (op gebruikerswerkstations, servers, netwerkapparatuur, informatiebeveiligingstools), gebruikt om auditgegevens in realtime vast te leggen en te verwerken;

- registratiebestanden met tussentijdse informatie over gebruikerswerk;

- gegevensverwerkings- en besluitvormingscomponenten die informatie van sensoren ontvangen via registratiebestanden, deze analyseren en beslissingen nemen over verdere acties (bijvoorbeeld bepaalde informatie in een database invoeren, ambtenaren op de hoogte stellen, rapporten maken, enz.);

- een auditdatabase (DB) met informatie over alle geregistreerde gebeurtenissen, op basis waarvan rapporten worden gemaakt en de status van de AS gedurende een bepaalde periode wordt gecontroleerd;

- componenten voor het genereren van rapporten en certificaten op basis van informatie die is vastgelegd in de auditdatabase en het filteren van records (op datum, op gebruikers-ID's, op werkstation, op beveiligingsgebeurtenissen, enz.);

- een interfacecomponent voor beveiligingsbeheerders die dient om de werking van de ASDP AS met zijn geautomatiseerde werkstation te beheren, informatie te bekijken en af te drukken, verschillende soorten zoekopdrachten naar de database te creëren en rapporten te genereren, waardoor realtime monitoring van de huidige activiteiten van AS-gebruikers mogelijk wordt en het beoordelen van het huidige beveiligingsniveau van verschillende hulpbronnen;

- aanvullende componenten, met name softwarecomponenten voor het configureren van het systeem, het installeren en plaatsen van sensoren, het archiveren en versleutelen van informatie, etc.

De informatieverwerking in ASADP AS omvat de volgende fasen:

- het registreren van registratie-informatie door sensoren;

- het verzamelen van informatie van individuele sensoren;

- uitwisseling van informatie tussen relevante systeemagenten;

- verwerking, analyse en correlatie van geregistreerde gebeurtenissen;

- presentatie van verwerkte informatie aan de beveiligingsbeheerder in een genormaliseerde vorm (in de vorm van rapporten, grafieken, enz.).

Om de benodigde computerbronnen te minimaliseren en de geheimhouding en betrouwbaarheid van het systeem te vergroten, kan informatie op verschillende AS-elementen worden opgeslagen.

Gebaseerd op de gestelde taak om fundamenteel nieuwe (vergeleken met bestaande systemen voor het controleren van het werk van AS-gebruikers) automatiseringseigenschappen, een combinatie van centralisatie en decentralisatie, schaalbaarheid en aanpassingsvermogen, te verlenen, lijkt een van de mogelijke strategieën voor de constructie ervan de moderne technologie te zijn. van intelligente multi-agentsystemen, geïmplementeerd door de ontwikkeling van verschillende soorten geïntegreerde gemeenschapsagenten (intelligente autonome programma's die bepaalde functies implementeren van het detecteren en tegengaan van gebruikersacties die in strijd zijn met het veiligheidsbeleid) en het organiseren van hun interactie.