OVERZICHT VAN NETWERKVERKEERSANALYSE EN MONITORINGPROGRAMMA'S

AI KOSTROMITSKY, Ph.D. technologie. Wetenschappen, VS OEFENING

Invoering

Verkeersmonitoring is essentieel voor effectief netwerkbeheer. Het is een bron van informatie over het functioneren van bedrijfsapplicaties, waarmee rekening wordt gehouden bij het toewijzen van geld, het plannen van rekenkracht, het identificeren en lokaliseren van storingen en het oplossen van beveiligingsproblemen.

In het niet al te verre verleden was verkeersmonitoring een relatief eenvoudige taak. Computers waren in de regel op basis van een bustopologie met elkaar verbonden, dat wil zeggen dat ze over een gedeeld transmissiemedium beschikten. Hierdoor kon één apparaat op het netwerk worden aangesloten, waarmee al het verkeer kon worden gemonitord. De vraag naar grotere netwerkcapaciteit en de ontwikkeling van pakketschakelingstechnologieën, die ervoor zorgden dat de prijs van switches en routers daalde, leidden echter tot een snelle overgang van gedeelde media naar sterk gesegmenteerde topologieën. Het totale verkeer is niet meer vanuit één punt te overzien. Om een compleet beeld te krijgen, moet u elke poort monitoren. Het gebruik van point-to-point-verbindingen maakt het aansluiten van apparaten lastig en zou te veel apparaten vereisen om naar alle poorten te luisteren, wat een onbetaalbaar dure taak wordt. Bovendien hebben switches en routers zelf een complexe architectuur, en wordt de snelheid van pakketverwerking en -transmissie een belangrijke factor bij het bepalen van de netwerkprestaties.

Een van de huidige wetenschappelijke taken is de analyse (en verdere voorspelling) van de op zichzelf gelijkende verkeersstructuur in moderne multiservicenetwerken. Om dit probleem op te lossen is het noodzakelijk om verschillende statistieken (snelheid, hoeveelheden verzonden gegevens, enz.) in bestaande netwerken te verzamelen en vervolgens te analyseren. Het verzamelen van dergelijke statistieken in een of andere vorm is mogelijk met behulp van verschillende softwaretools. Er is echter een reeks aanvullende parameters en instellingen die erg belangrijk blijken te zijn bij het gebruik van verschillende tools in de praktijk.

Verschillende onderzoekers gebruiken verschillende programma's om het netwerkverkeer te monitoren. In , gebruikten onderzoekers bijvoorbeeld een programma: een analysator (sniffer) van Ethreal-netwerkverkeer (Wireshark).

De recensie bevatte gratis versies van programma's die beschikbaar zijn op , , .

1. Overzicht van monitoringprogramma's voor netwerkverkeer

We hebben ongeveer tien verkeersanalyseprogramma's (sniffers) en meer dan een dozijn programma's voor het monitoren van netwerkverkeer beoordeeld, waarvan we naar onze mening vier van de meest interessante hebben geselecteerd, en u een overzicht bieden van hun belangrijkste mogelijkheden.

1) BExtreem(Figuur 1).

Dit is de nieuwe naam van het bekende Bandwidth Monitor programma. Vroeger werd het programma gratis verspreid, maar nu zijn er drie versies en is alleen de basisversie gratis. Deze versie biedt geen andere functies dan verkeersmonitoring zelf, dus het kan nauwelijks als een concurrent van andere programma's worden beschouwd. Standaard monitort BBMExtreme zowel het internetverkeer als het verkeer op het lokale netwerk, maar monitoring op het LAN kan desgewenst worden uitgeschakeld.

Rijst. 1

2) BW-meter(Fig. 2).

Dit programma heeft niet één, maar twee vensters voor het volgen van verkeer: het ene toont activiteit op internet en het andere op het lokale netwerk.

Rijst. 2

Het programma heeft flexibele instellingen voor verkeersmonitoring. Met zijn hulp kunt u bepalen of u de ontvangst en verzending van gegevens op internet alleen vanaf deze computer of vanaf alle computers die op het lokale netwerk zijn aangesloten, wilt controleren, en het bereik van IP-adressen, poorten en protocollen wilt instellen waarvoor monitoring wel of niet nodig is. zal niet worden uitgevoerd. Bovendien kunt u het volgen van verkeer tijdens bepaalde uren of dagen uitschakelen. Systeembeheerders zullen de mogelijkheid om verkeer te verdelen tussen computers op een lokaal netwerk zeker waarderen. Zo kunt u voor elke pc de maximale snelheid voor het ontvangen en verzenden van gegevens instellen en ook netwerkactiviteit met één klik verbieden.

Ondanks het zeer kleine formaat heeft het programma een grote verscheidenheid aan mogelijkheden, waarvan sommige als volgt kunnen worden weergegeven:

Bewaking van alle netwerkinterfaces en al het netwerkverkeer.

Een krachtig filtersysteem waarmee u het volume van elk deel van het verkeer kunt schatten - tot aan een specifieke locatie in een bepaalde richting of verkeer vanaf elke machine op het lokale netwerk op een bepaald tijdstip van de dag.

Onbeperkt aantal aanpasbare grafieken van netwerkverbindingsactiviteiten op basis van geselecteerde filters.

Beheer (beperk, pauzeer) de verkeersstroom op elk van de filters.

Handig statistieksysteem (van een uur tot een jaar) met exportfunctie.

Mogelijkheid om statistieken van externe computers te bekijken met BWMeter.

Flexibel systeem van waarschuwingen en meldingen bij het bereiken van een bepaalde gebeurtenis.

Maximale aanpassingsmogelijkheden, incl. verschijning.

Mogelijkheid om als service te draaien.

3) Bandbreedtemonitor Pro(Afb. 3).

De ontwikkelaars hebben veel aandacht besteed aan het opzetten van het verkeersmonitoringvenster. Ten eerste kunt u bepalen welke informatie het programma voortdurend op het scherm weergeeft. Dit kan de hoeveelheid gegevens zijn die zijn ontvangen en verzonden (zowel afzonderlijk als in totaal) voor vandaag en voor een bepaalde periode, de gemiddelde, huidige en maximale verbindingssnelheid. Als u meerdere netwerkadapters hebt geïnstalleerd, kunt u de statistieken voor elk van deze afzonderlijk controleren. Tegelijkertijd kan de benodigde informatie voor elke netwerkkaart ook in het monitoringvenster worden weergegeven.

Rijst. 3

Afzonderlijk is het de moeite waard om het meldingssysteem te vermelden, dat hier zeer succesvol is geïmplementeerd. U kunt het gedrag van het programma instellen wanneer aan specifieke voorwaarden wordt voldaan, zoals de overdracht van een bepaalde hoeveelheid gegevens gedurende een bepaalde periode, het bereiken van de maximale downloadsnelheid, het wijzigen van de verbindingssnelheid, enz. Als meerdere gebruikers aan de computer en u moet het totale verkeer controleren, het programma kan als service worden uitgevoerd. In dit geval verzamelt Bandwidth Monitor Pro statistieken van alle gebruikers die zich met hun logins bij het systeem aanmelden.

4) DUTraffic(Afb. 4).

DUTraffic onderscheidt zich van alle reviewprogramma's door de gratis status.

Rijst. 4

Net als haar commerciële tegenhangers kan DUTraffic verschillende acties ondernemen als aan bepaalde voorwaarden wordt voldaan. Het kan bijvoorbeeld een audiobestand afspelen, een bericht weergeven of de internetverbinding verbreken wanneer de gemiddelde of huidige downloadsnelheid lager is dan een opgegeven waarde, wanneer de duur van een internetsessie een bepaald aantal uren overschrijdt, wanneer een bepaalde hoeveelheid gegevens is overgedragen. Bovendien kunnen verschillende acties cyclisch worden uitgevoerd, bijvoorbeeld elke keer dat het programma de overdracht van een bepaalde hoeveelheid informatie detecteert. Statistieken in DUTraffic worden voor elke gebruiker en voor elke internetverbinding afzonderlijk bijgehouden. Het programma toont zowel algemene statistieken voor de geselecteerde tijdsperiode als informatie over de snelheid, hoeveelheid verzonden en ontvangen gegevens en financiële kosten voor elke sessie.

5) Cactussen monitoringsysteem(Afb. 5).

Cacti is een open-source webapplicatie (er is geen installatiebestand). Cacti verzamelt statistische gegevens voor bepaalde tijdsintervallen en stelt u in staat deze grafisch weer te geven. Met het systeem kunt u grafieken maken met behulp van RRDtool. Meestal worden standaardsjablonen gebruikt om statistieken weer te geven over de processorbelasting, RAM-toewijzing, het aantal actieve processen en het gebruik van inkomend/uitgaand verkeer.

De interface voor het weergeven van statistieken verzameld van netwerkapparaten wordt gepresenteerd in de vorm van een boom, waarvan de structuur door de gebruiker wordt gespecificeerd. In de regel worden grafieken gegroepeerd op basis van bepaalde criteria, en dezelfde grafiek kan aanwezig zijn in verschillende takken van de boom (bijvoorbeeld verkeer via de netwerkinterface van de server - in de interface die is gewijd aan het algemene beeld van het internetverkeer van het bedrijf, en in de vertakking met de parameters van een bepaald apparaat). Er is een optie om een vooraf samengestelde set grafieken te bekijken, en er is een preview-modus. Elk van de grafieken kan afzonderlijk worden bekeken en wordt weergegeven voor de laatste dag, week, maand en jaar. Het is mogelijk om onafhankelijk de tijdsperiode te selecteren waarvoor het schema zal worden gegenereerd, en dit kan worden gedaan door kalenderparameters op te geven of eenvoudigweg door met de muis een bepaald gebied erop te selecteren.

tafel 1

|

Instellingen/Programma's |

BExtreem |

BW-meter |

Bandbreedtemonitor Pro |

DUTraffic |

Cactussen |

|

Grootte van installatiebestand |

473 KB |

1,91 MB |

1,05 MB |

1,4 MB |

|

|

Interfacetaal |

Russisch |

Russisch |

Engels |

Russisch |

Engels |

|

Snelheidsgrafiek |

|||||

|

Verkeersgrafiek |

|||||

|

Exporteren/importeren (bestandsformaat exporteren) |

–/– |

(*.csv) |

–/– |

–/– |

(*.xls) |

|

Min -tijdstap tussen gegevensrapporten |

5 minuten. |

1 seconde. |

1 minuut. |

1 seconde. |

1 seconde. |

|

Mogelijkheid tot verandering min |

|||||

2. Beoordeling van netwerkverkeeranalyseprogramma's (sniffers)

Een verkeersanalysator, of sniffer, is een netwerkverkeersanalysator, een programma of hardware- en softwareapparaat dat is ontworpen om netwerkverkeer dat voor andere knooppunten is bedoeld, te onderscheppen en vervolgens te analyseren, of alleen te analyseren.

Met analyse van het verkeer dat door de sniffer gaat, kunt u:

Onderschep ongecodeerd (en soms gecodeerd) gebruikersverkeer om wachtwoorden en andere informatie te verkrijgen.

Zoek een netwerkfout of configuratiefout van een netwerkagent (sniffers worden voor dit doel vaak gebruikt door systeembeheerders).

Omdat bij een “klassieke” sniffer de verkeersanalyse handmatig wordt uitgevoerd, met behulp van alleen de eenvoudigste automatiseringstools (protocolanalyse, herstel van TCP-streams), is deze geschikt om alleen kleine volumes te analyseren.

1) Draadhaai(voorheen etherisch).

Verkeersanalysatorprogramma voor Ethernet-computernetwerken en enkele andere. Heeft een grafische gebruikersinterface. Wireshark is een applicatie die de structuur van een grote verscheidenheid aan netwerkprotocollen ‘kent’ en u daarom in staat stelt een netwerkpakket te parseren, waarbij de betekenis van elk protocolveld op elk niveau wordt weergegeven. Omdat pcap wordt gebruikt om pakketten vast te leggen, is het mogelijk alleen gegevens vast te leggen van netwerken die door deze bibliotheek worden ondersteund. Wireshark kan echter verschillende invoergegevensformaten verwerken, zodat u gegevensbestanden kunt openen die door andere programma's zijn vastgelegd, waardoor uw opnamemogelijkheden worden uitgebreid.

2) IrisNetwerkVerkeerAnalysator.

Naast de standaardfuncties van het verzamelen, filteren en zoeken naar pakketten, evenals het genereren van rapporten, biedt het programma unieke mogelijkheden voor het reconstrueren van gegevens. Iris De Network Traffic Analyzer helpt bij het gedetailleerd reproduceren van gebruikerssessies met verschillende webbronnen en stelt u zelfs in staat het verzenden van wachtwoorden te simuleren om toegang te krijgen tot beveiligde webservers met behulp van cookies. De unieke technologie voor gegevensreconstructie die in de decoderingsmodule is geïmplementeerd, transformeert honderden verzamelde binaire netwerkpakketten in bekende e-mails, webpagina's, ICQ-berichten, enz. Met eEye Iris kunt u niet-gecodeerde berichten van webmail en instant messaging-programma's bekijken, waardoor de mogelijkheden van bestaande programma's worden uitgebreid. monitoring- en auditinstrumenten.

Met de eEye Iris-pakketanalysator kunt u verschillende details van de aanval vastleggen, zoals de datum en tijd, IP-adressen en DNS-namen van de computers van de hacker en het slachtoffer, en de gebruikte poorten.

3) EthernetInternetverkeerStatistiek.

Ethernet-internetverkeerstatistiek toont de hoeveelheid ontvangen en ontvangen gegevens (in bytes - totaal en voor de laatste sessie), evenals de verbindingssnelheid. Voor de duidelijkheid worden de verzamelde gegevens in realtime in een grafiek weergegeven. Het werkt zonder installatie, de interface is Russisch en Engels.

Een hulpprogramma voor het monitoren van de mate van netwerkactiviteit - toont de hoeveelheid ontvangen en geaccepteerde gegevens en houdt statistieken bij voor de sessie, dag, week en maand.

4) CommVerkeer.

Dit is een netwerkhulpprogramma voor het verzamelen, verwerken en weergeven van internetverkeersstatistieken via een modem (inbelverbinding) of speciale verbinding. Bij het monitoren van een lokaal netwerksegment toont CommTraffic internetverkeer voor elke computer in het segment.

CommTraffic bevat een eenvoudig aanpasbare, gebruiksvriendelijke interface die netwerkprestatiestatistieken weergeeft in de vorm van grafieken en cijfers.

tafel 2

|

Instellingen/Programma's |

Draadhaai |

Iris De netwerkverkeersanalysator |

Ethernet-internetverkeerstatistiek |

CommVerkeer |

|

Grootte van installatiebestand |

17,4MB |

5,04MB |

651 KB |

7,2 MB |

|

Interfacetaal |

Engels |

Russisch |

Engels Russisch |

Russisch |

|

Snelheidsgrafiek |

||||

|

Verkeersgrafiek |

||||

|

Exporteren/importeren (bestandsformaat exporteren) |

+/– (*.txt, *.px, *.csv, *.psml, *.pdml, *.c) |

–/– |

–/– |

–/– |

|

Voer on-demand monitoring uit |

||||

|

Min -tijdstap tussen gegevensrapporten |

0,001 sec. |

1 seconde. |

1 seconde. |

1 seconde. |

|

Mogelijkheid tot verandering min -de stap tussen gegevensrapporten |

Conclusie

Over het geheel genomen kunnen we zeggen dat de meeste thuisgebruikers tevreden zullen zijn met de mogelijkheden die Bandwidth Monitor Pro biedt. Als we het hebben over het meest functionele programma voor het monitoren van netwerkverkeer, dan is dit natuurlijk BWMeter.

Onder de beoordeelde netwerkverkeeranalyseprogramma's zou ik graag Wireshark willen benadrukken, dat meer functionaliteit heeft.

Het Cacti monitoringsysteem voldoet maximaal aan de verhoogde eisen die gesteld worden bij het doen van onderzoek naar netwerkverkeer voor wetenschappelijke doeleinden. In de toekomst zijn de auteurs van het artikel van plan dit specifieke systeem te gebruiken voor het verzamelen en voorbereidende analyse van verkeer in het bedrijfsmultiservicenetwerk van de afdeling Communicatienetwerken van de Kharkov Nationale Universiteit voor Radio-elektronica.

Bibliografie

Platov V.V., Petrov V.V. Studie van de op zichzelf gelijkende structuur van televerkeer in een draadloos netwerk // Notebooks voor radiotechniek. M.: OKB MPEI. 2004. Nr. 3. blz. 58-62.

Petrov V.V. Televerkeersstructuur en algoritme voor het garanderen van de kwaliteit van de dienstverlening onder invloed van het zelf-similariteitseffect. Proefschrift voor de wetenschappelijke graad van kandidaat voor technische wetenschappen, 05.12.13, Moskou, 2004, 199 p.

Origineel: 8 beste pakketsniffers en netwerkanalysatoren

Auteur: Jon Watson

Datum van publicatie: 22 november 2017

Vertaling: A. Krivoshey

Overdrachtsdatum: december 2017

Packet sniffing is een informele term die verwijst naar de kunst van het analyseren van netwerkverkeer. In tegenstelling tot wat vaak wordt gedacht, reizen zaken als e-mails en webpagina's niet in één stuk over het internet. Ze worden opgedeeld in duizenden kleine datapakketjes en zo via internet verzonden. In dit artikel zullen we kijken naar de beste gratis netwerkanalysatoren en pakketsniffers.

Er zijn veel hulpprogramma's die netwerkverkeer verzamelen, en de meeste daarvan gebruiken pcap (op Unix-achtige systemen) of libcap (op Windows) als kern. Een ander type hulpprogramma helpt bij het analyseren van deze gegevens, aangezien zelfs een kleine hoeveelheid verkeer duizenden pakketten kan genereren die moeilijk te navigeren zijn. Bijna al deze hulpprogramma's verschillen weinig van elkaar bij het verzamelen van gegevens; de belangrijkste verschillen liggen in de manier waarop ze de gegevens analyseren.

Voor het analyseren van netwerkverkeer is inzicht nodig in hoe het netwerk werkt. Er bestaat geen tool die op magische wijze de kennis van een analist over netwerkfundamenten kan vervangen, zoals de TCP "3-way handshake" die wordt gebruikt om een verbinding tussen twee apparaten tot stand te brengen. Analisten moeten ook enig inzicht hebben in de soorten netwerkverkeer op een normaal functionerend netwerk, zoals ARP en DHCP. Deze kennis is belangrijk omdat analysetools u eenvoudigweg laten zien wat u van hen vraagt. Het is aan jou om te beslissen wat je vraagt. Als u niet weet hoe uw netwerk er doorgaans uitziet, kan het moeilijk zijn om te weten of u in de grote hoeveelheid pakketten die u heeft verzameld, heeft gevonden wat u nodig heeft.

De beste pakketsniffers en netwerkanalysatoren

Industrieel gereedschap

Laten we bovenaan beginnen en dan naar de basis toe werken. Als je te maken hebt met een netwerk op ondernemingsniveau, heb je een groot wapen nodig. Hoewel bijna alles in de kern tcpdump gebruikt (daarover later meer), kunnen tools op bedrijfsniveau bepaalde complexe problemen oplossen, zoals het correleren van verkeer van meerdere servers, het bieden van intelligente queries om problemen te identificeren, het waarschuwen voor uitzonderingen en het maken van goede grafieken, die is wat bazen altijd eisen.

Tools op bedrijfsniveau zijn doorgaans gericht op het streamen van netwerkverkeer in plaats van op het beoordelen van de inhoud van pakketten. Hiermee bedoel ik dat de belangrijkste focus van de meeste systeembeheerders in de onderneming is ervoor te zorgen dat het netwerk geen prestatieknelpunten heeft. Wanneer dergelijke knelpunten optreden, is het doel meestal om vast te stellen of het probleem wordt veroorzaakt door het netwerk of door een applicatie op het netwerk. Aan de andere kant kunnen deze tools doorgaans zoveel verkeer verwerken dat ze kunnen helpen voorspellen wanneer een netwerksegment volledig geladen zal zijn, een cruciaal punt bij het beheren van de netwerkbandbreedte.

Dit is een zeer grote set IT-beheertools. In dit artikel is het hulpprogramma Deep Packet Inspection and Analysis, dat het onderdeel is, geschikter. Het verzamelen van netwerkverkeer is vrij eenvoudig. Met tools als WireShark is basisanalyse ook geen probleem. Maar de situatie is niet altijd helemaal duidelijk. Op een zeer druk netwerk kan het moeilijk zijn om zelfs heel eenvoudige zaken vast te stellen, zoals:

Welke toepassing op het netwerk genereert dit verkeer?

- als een applicatie bekend is (bijvoorbeeld een webbrowser), waar brengen de gebruikers dan het grootste deel van hun tijd door?

- welke verbindingen zijn het langst en belasten het netwerk?

De meeste netwerkapparaten gebruiken de metagegevens van elk pakket om ervoor te zorgen dat het pakket terechtkomt waar het heen moet. De inhoud van het pakket is onbekend bij het netwerkapparaat. Een ander ding is deep packet inspection; dit betekent dat de daadwerkelijke inhoud van het pakket wordt gecontroleerd. Op deze manier kan kritische netwerkinformatie worden ontdekt die niet uit metadata kan worden gehaald. Tools zoals die van SolarWinds kunnen betekenisvollere gegevens opleveren dan alleen de verkeersstroom.

Andere technologieën voor het beheer van data-intensieve netwerken zijn onder meer NetFlow en sFlow. Ieder heeft zijn eigen sterke en zwakke punten,

U kunt meer leren over NetFlow en sFlow.

Netwerkanalyse in het algemeen is een geavanceerd onderwerp dat gebaseerd is op zowel verworven kennis als praktische werkervaring. Je kunt iemand trainen om gedetailleerde kennis van netwerkpakketten te hebben, maar tenzij die persoon kennis heeft van het netwerk zelf en ervaring heeft met het identificeren van afwijkingen, zal hij het niet zo goed doen. De tools die in dit artikel worden beschreven, moeten worden gebruikt door ervaren netwerkbeheerders die weten wat ze willen, maar niet zeker weten welk hulpprogramma het beste is. Ze kunnen ook door minder ervaren systeembeheerders worden gebruikt om dagelijkse netwerkervaring op te doen.

Basisprincipes

Het belangrijkste hulpmiddel voor het verzamelen van netwerkverkeer is

Het is een open source-applicatie die op vrijwel alle Unix-achtige besturingssystemen kan worden geïnstalleerd. Tcpdump is een uitstekend hulpprogramma voor gegevensverzameling met een zeer geavanceerde filtertaal. Het is belangrijk om te weten hoe u gegevens moet filteren bij het verzamelen ervan, zodat u een normale set gegevens voor analyse krijgt. Het vastleggen van alle gegevens van een netwerkapparaat, zelfs op een redelijk druk netwerk, kan te veel gegevens opleveren die erg moeilijk te analyseren zijn.

In sommige zeldzame gevallen is het voldoende om de door tcpdump vastgelegde gegevens rechtstreeks op het scherm af te drukken om te vinden wat u nodig heeft. Terwijl ik dit artikel schreef, verzamelde ik bijvoorbeeld verkeer en merkte dat mijn machine verkeer naar een IP-adres stuurde dat ik niet kende. Het blijkt dat mijn machine gegevens naar het Google IP-adres 172.217.11.142 stuurde. Omdat ik geen Google-producten had en Gmail niet open was, wist ik niet waarom dit gebeurde. Ik heb mijn systeem gecontroleerd en het volgende gevonden:

[ ~ ]$ ps -ef | grep Google-gebruiker 1985 1881 0 10:16 ? 00:00:00 /opt/google/chrome/chrome --type=service

Het blijkt dat zelfs als Chrome niet actief is, het als een service blijft draaien. Zonder pakketanalyse zou ik dit niet hebben opgemerkt. Ik heb nog een paar datapakketten vastgelegd, maar deze keer gaf ik tcpdump de taak om de gegevens naar een bestand te schrijven, dat ik vervolgens in Wireshark opende (hierover later meer). Dit zijn de inzendingen:

Tcpdump is een favoriet hulpmiddel van systeembeheerders omdat het een opdrachtregelprogramma is. Voor het uitvoeren van tcpdump is geen GUI vereist. Voor productieservers is de grafische interface nogal schadelijk, omdat deze systeembronnen verbruikt, dus opdrachtregelprogramma's verdienen de voorkeur. Zoals veel moderne hulpprogramma's heeft tcpdump een zeer rijke en complexe taal die enige tijd kost om onder de knie te krijgen. Een paar zeer eenvoudige opdrachten omvatten het selecteren van een netwerkinterface om gegevens van te verzamelen en het schrijven van die gegevens naar een bestand, zodat deze kunnen worden geëxporteerd voor analyse elders. Hiervoor worden de schakelaars -i en -w gebruikt.

# tcpdump -i eth0 -w tcpdump_packets tcpdump: luisteren op eth0, linktype EN10MB (Ethernet), opnamegrootte 262144 bytes ^C51 vastgelegde pakketten

Met deze opdracht wordt een bestand gemaakt met de vastgelegde gegevens:

Bestand tcpdump_packets tcpdump_packets: tcpdump capture-bestand (little-endian) - versie 2.4 (Ethernet, capture-lengte 262144)

De standaard voor dergelijke bestanden is het pcap-formaat. Het is geen tekst, dus het kan alleen worden geanalyseerd met programma's die dit formaat begrijpen.

3. Winddump

De meeste bruikbare open source-hulpprogramma's worden uiteindelijk in andere besturingssystemen gekloond. Wanneer dit gebeurt, wordt gezegd dat de applicatie is gemigreerd. Windump is een port van tcpdump en gedraagt zich op een vergelijkbare manier.

Het belangrijkste verschil tussen Windump en tcpdump is dat Windump de Winpcap-bibliotheek moet installeren voordat Windump kan worden uitgevoerd. Hoewel Windump en Winpcap door dezelfde beheerder worden geleverd, moeten ze afzonderlijk worden gedownload.

Winpcap is een bibliotheek die vooraf moet worden geïnstalleerd. Maar Windump is een exe-bestand dat niet hoeft te worden geïnstalleerd, dus u kunt het gewoon uitvoeren. Dit is iets om in gedachten te houden als u een Windows-netwerk gebruikt. Je hoeft Windump niet op elke machine te installeren, je kunt het gewoon kopiëren als dat nodig is, maar je hebt Winpcap nodig om Windup te ondersteunen.

Net als bij tcpdump kan Windump netwerkgegevens weergeven voor analyse, deze op dezelfde manier filteren en de gegevens ook naar een pcap-bestand schrijven voor latere analyse.

4. Draadshark

Wireshark is het op één na bekendste hulpmiddel in de gereedschapskist van een systeembeheerder. Hiermee kunt u niet alleen gegevens vastleggen, maar ook enkele geavanceerde analysehulpmiddelen bieden. Bovendien is Wireshark open source en geschikt voor vrijwel alle bestaande serverbesturingssystemen. Wireshark heet Etheral en draait nu overal, ook als een zelfstandige, draagbare applicatie.

Als u verkeer op een server met een GUI analyseert, kan Wireshark alles voor u doen. Het kan gegevens verzamelen en deze daar vervolgens analyseren. GUI's zijn echter zeldzaam op servers, dus u kunt netwerkgegevens op afstand verzamelen en vervolgens het resulterende pcap-bestand in Wireshark op uw computer bekijken.

Wanneer u Wireshark voor het eerst start, kunt u een bestaand pcap-bestand laden of een verkeersregistratie uitvoeren. In het laatste geval kunt u bovendien filters instellen om de hoeveelheid verzamelde gegevens te verminderen. Als u geen filter opgeeft, verzamelt Wireshark eenvoudig alle netwerkgegevens van de geselecteerde interface.

Een van de handigste functies van Wireshark is de mogelijkheid om een stream te volgen. Je kunt een draad het beste als een ketting beschouwen. In de onderstaande schermafbeelding kunnen we veel vastgelegde gegevens zien, maar waar ik het meest in geïnteresseerd was, was het IP-adres van Google. Ik kan met de rechtermuisknop klikken en de TCP-stream volgen om de hele keten te zien.

Als het verkeer op een andere computer is vastgelegd, kunt u het PCAP-bestand importeren met behulp van het Wireshark-bestand -> Openen-dialoogvenster. Voor geïmporteerde bestanden zijn dezelfde filters en tools beschikbaar als voor vastgelegde netwerkgegevens.

5.tshaai

Tshark is een zeer nuttige link tussen tcpdump en Wireshark. Tcpdump is superieur in het verzamelen van gegevens en kan operatief alleen de gegevens extraheren die u nodig heeft, maar de mogelijkheden voor gegevensanalyse zijn zeer beperkt. Wireshark is geweldig in zowel vastleggen als analyseren, maar heeft een zware gebruikersinterface en kan niet worden gebruikt op servers zonder GUI. Probeer tshark, het werkt op de opdrachtregel.

Tshark gebruikt dezelfde filterregels als Wireshark, wat niet verrassend hoeft te zijn, aangezien ze in wezen hetzelfde product zijn. De onderstaande opdracht vertelt tshark alleen om het bestemmings-IP-adres vast te leggen, evenals enkele andere interessegebieden uit het HTTP-gedeelte van het pakket.

# tshark -i eth0 -Y http.request -T velden -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/styles/phoenix.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack.js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /images/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /images/images/title.png 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /favicon.ico

Als u het verkeer naar een bestand wilt schrijven, gebruikt u hiervoor de optie -W en vervolgens de schakelaar -r (lezen) om het te lezen.

Eerste opname:

# tshark -i eth0 -w tshark_packets Vastleggen op "eth0" 102 ^C

Lees het hier, of verplaats het naar een andere plaats voor analyse.

# tshark -r tshark_packets -Y http.request -T velden -e ip.dst -e http.user_agent -e http.request.uri 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox /57.0 /contact 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /reserveringen/ 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/2010 010 1 Firefox / 57.0 /reservations/styles/styles.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/code/jquery_lightbox/jquery_lightbox/js/jquery-1.2.6.pack js 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/20100101 Firefox/57.0 /res/styles/index.css 172.20.0.122 Mozilla/5.0 (X11; Linux x86_64; rv:57.0) Gecko/ 2010 0101 Firefox/57.0 /res/images/title.png

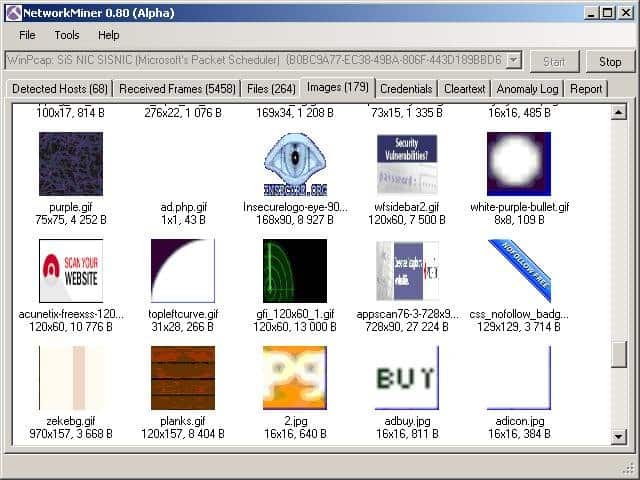

Dit is een zeer interessante tool die meer in de categorie van forensische netwerkanalysetools valt dan alleen maar sniffers. Het forensisch onderzoek houdt zich doorgaans bezig met onderzoeken en het verzamelen van bewijsmateriaal, en Network Miner doet dit werk prima. Net zoals wireshark een TCP-stream kan volgen om een volledige pakkettransmissieketen te reconstrueren, kan Network Miner een stream volgen om bestanden te herstellen die via een netwerk zijn overgedragen.

Network Miner kan strategisch op het netwerk worden geplaatst om verkeer dat u interesseert in realtime te kunnen observeren en verzamelen. Het genereert geen eigen verkeer op het netwerk en werkt dus heimelijk.

Network Miner kan ook offline werken. U kunt tcpdump gebruiken om pakketten op een netwerkpunt te verzamelen en vervolgens de PCAP-bestanden in Network Miner te importeren. Vervolgens kunt u proberen alle bestanden of certificaten in het opgenomen bestand te herstellen.

Network Miner is gemaakt voor Windows, maar kan met Mono worden uitgevoerd op elk besturingssysteem dat het Mono-platform ondersteunt, zoals Linux en MacOS.

Er is een gratis versie, instapniveau, maar met een behoorlijke reeks functies. Als u extra functies nodig heeft, zoals geolocatie en aangepaste scripts, moet u een professionele licentie aanschaffen.

7. Fiddler (HTTP)

Het is technisch gezien geen hulpprogramma voor het vastleggen van netwerkpakketten, maar het is zo ongelooflijk nuttig dat het op deze lijst staat. In tegenstelling tot de andere hier genoemde tools, die zijn ontworpen om netwerkverkeer van welke bron dan ook vast te leggen, is Fiddler meer een debugging-tool. Het vangt HTTP-verkeer op. Hoewel veel browsers deze mogelijkheid al in hun ontwikkelaarstools hebben, beperkt Fiddler zich niet tot browserverkeer. Fiddler kan elk HTTP-verkeer op een computer vastleggen, inclusief niet-webapplicaties.

Veel desktopapplicaties gebruiken HTTP om verbinding te maken met webservices, en behalve Fiddler is de enige manier om dergelijk verkeer vast te leggen voor analyse het gebruik van tools als tcpdump of Wireshark. Ze werken echter op pakketniveau, dus analyse vereist het reconstrueren van deze pakketten in HTTP-streams. Het kan veel werk zijn om eenvoudig onderzoek te doen, en dat is waar Fiddler in beeld komt. Fiddler helpt u bij het detecteren van cookies, certificaten en andere nuttige gegevens die door applicaties worden verzonden.

Fiddler is gratis en kan, net als Network Miner, in Mono op vrijwel elk besturingssysteem worden uitgevoerd.

8. Kapsa

De Capsa netwerkanalysator heeft verschillende edities, elk met verschillende mogelijkheden. Op het eerste niveau is Capsa gratis, en je kunt er in wezen eenvoudig pakketten mee vastleggen en er een grafische basisanalyse op uitvoeren. Het dashboard is uniek en kan een onervaren systeembeheerder helpen netwerkproblemen snel te identificeren. De gratis laag is bedoeld voor mensen die meer willen leren over pakketten en hun analysevaardigheden willen opbouwen.

Met de gratis versie kunt u meer dan 300 protocollen monitoren, is hij geschikt voor e-mailmonitoring en voor het opslaan van e-mailinhoud, en ondersteunt hij ook triggers die kunnen worden gebruikt om waarschuwingen te activeren wanneer bepaalde situaties zich voordoen. In dit opzicht kan Capsa tot op zekere hoogte als ondersteunend hulpmiddel worden gebruikt.

Capsa is alleen beschikbaar voor Windows 2008/Vista/7/8 en 10.

Conclusie

Het is gemakkelijk te begrijpen hoe een systeembeheerder een netwerkbewakingsinfrastructuur kan creëren met behulp van de tools die we hebben beschreven. Tcpdump of Windump kunnen op alle servers worden geïnstalleerd. Een planner, zoals cron of de Windows-planner, start op het juiste moment een pakketverzamelingssessie en schrijft de verzamelde gegevens naar een pcap-bestand. De systeembeheerder kan deze pakketten vervolgens naar de centrale machine overbrengen en ze analyseren met Wireshark. Als het netwerk hiervoor te groot is, zijn er enterprise-grade tools zoals SolarWinds beschikbaar om alle netwerkpakketten om te zetten in een beheersbare dataset.

Lees andere artikelen over het onderscheppen en analyseren van netwerkverkeer :

- Dan Nanni, opdrachtregelhulpprogramma's voor het monitoren van netwerkverkeer op Linux

- Paul Cobbaut, Linux-systeembeheer. Netwerkverkeer onderscheppen

- Paul Ferrill, 5 tools voor netwerkmonitoring op Linux

- Pankaj Tanwar, Pakketopname met behulp van de libpcap-bibliotheek

- Riccardo Capecchi, filters gebruiken in Wireshark

- Nathan Willis, netwerkanalyse met Wireshark

- Prashant Phatak,

Veel computernetwerkgebruikers zijn over het algemeen niet bekend met het concept van een ‘sniffer’. Laten we proberen te definiëren wat een sniffer is, in de eenvoudige taal van een ongetrainde gebruiker. Maar eerst moet je je nog verdiepen in de voordefinitie van de term zelf.

Sniffer: wat is een sniffer vanuit het oogpunt van de Engelse taal en computertechnologie?

In feite is het helemaal niet moeilijk om de essentie van een dergelijk software- of hardware-softwarecomplex te bepalen als je de term eenvoudigweg vertaalt.

Deze naam komt van het Engelse woord sniff (snuiven). Vandaar de betekenis van de Russische term ‘sniffer’. Wat is een sniffer in ons begrip? Een ‘sniffer’ die het gebruik van netwerkverkeer kan monitoren, of, eenvoudiger gezegd, een spion die zich kan bemoeien met de werking van lokale of op internet gebaseerde netwerken, en de informatie kan extraheren die hij nodig heeft op basis van toegang via TCP/IP-protocollen voor gegevensoverdracht.

Verkeersanalysator: hoe werkt het?

Laten we meteen een reservering maken: een sniffer, of het nu een software- of shareware-component is, is in staat verkeer (verzonden en ontvangen gegevens) uitsluitend via netwerkkaarten (Ethernet) te analyseren en te onderscheppen. Wat gebeurt er?

De netwerkinterface wordt niet altijd beschermd door een firewall (opnieuw software of hardware), en daarom wordt het onderscheppen van verzonden of ontvangen gegevens slechts een kwestie van technologie.

Binnen het netwerk wordt informatie over segmenten verzonden. Binnen één segment moeten datapakketten naar absoluut alle apparaten worden verzonden die op het netwerk zijn aangesloten. Gesegmenteerde informatie wordt doorgestuurd naar routers (routers) en vervolgens naar switches (switches) en concentrators (hubs). Het verzenden van informatie gebeurt door pakketten te splitsen, zodat de eindgebruiker alle met elkaar verbonden delen van het pakket vanaf compleet verschillende routes ontvangt. Het “luisteren” naar alle mogelijke routes van de ene abonnee naar de andere of de interactie van een internetbron met een gebruiker kan dus niet alleen toegang bieden tot niet-gecodeerde informatie, maar ook tot enkele geheime sleutels, die ook in een dergelijk interactieproces kunnen worden verzonden. . En hier blijkt de netwerkinterface volledig onbeschermd te zijn, omdat een derde partij tussenbeide komt.

Goede bedoelingen en kwaadaardige bedoelingen?

Sniffers kunnen zowel ten goede als ten kwade worden gebruikt. Om nog maar te zwijgen van de negatieve impact, het is vermeldenswaard dat dergelijke software- en hardwaresystemen vrij vaak worden gebruikt door systeembeheerders die proberen gebruikersacties niet alleen op het netwerk te volgen, maar ook hun gedrag op internet in termen van bezochte bronnen. geactiveerde downloads naar computers of verzending daarvan.

De methode waarmee de netwerkanalysator werkt is vrij eenvoudig. De sniffer detecteert uitgaand en inkomend verkeer van de machine. We hebben het niet over interne of externe IP. Het belangrijkste criterium is het zogenaamde MAC-adres, uniek voor elk apparaat dat is verbonden met het wereldwijde web. Het wordt gebruikt om elke machine op het netwerk te identificeren.

Soorten snuffelaars

Maar per type kunnen ze in verschillende hoofdgroepen worden verdeeld:

- hardware;

- software;

- Hardware en software;

- online-applets.

Gedragsdetectie van de aanwezigheid van een sniffer op het netwerk

Je kunt dezelfde WiFi-sniffer detecteren aan de hand van de belasting van het netwerk. Als het duidelijk is dat de dataoverdracht of verbinding niet op het door de provider aangegeven niveau is (of de router toestaat), moet je hier direct aandacht aan besteden.

Aan de andere kant kan de provider ook een software-sniffer gebruiken om het verkeer te monitoren zonder medeweten van de gebruiker. Maar in de regel weet de gebruiker er niet eens van. Maar de organisatie die communicatie- en internetverbindingsdiensten levert, garandeert de gebruiker dus volledige veiligheid op het gebied van het onderscheppen van overstromingen, het zelf installeren van clients van verschillende Trojaanse paarden, spionnen, enz. Maar dergelijke tools zijn eerder software en hebben niet veel impact op het netwerk of de gebruikersterminals.

Online bronnen

Maar een online verkeersanalysator kan bijzonder gevaarlijk zijn. Een primitief computerhacksysteem is gebouwd op het gebruik van sniffers. De technologie in zijn eenvoudigste vorm komt erop neer dat een aanvaller zich in eerste instantie registreert op een bepaalde bron en vervolgens een afbeelding naar de site uploadt. Na het bevestigen van de download wordt een link naar een online sniffer uitgegeven, die bijvoorbeeld naar een potentieel slachtoffer wordt gestuurd in de vorm van een e-mail of hetzelfde sms-bericht met een tekst als “Je hebt een felicitatie ontvangen van zo-en -Dus. Om de foto (ansichtkaart) te openen, klikt u op de link.”

Naïeve gebruikers klikken op de opgegeven hyperlink, waardoor de herkenning wordt geactiveerd en het externe IP-adres wordt doorgegeven aan de aanvaller. Als hij over de juiste applicatie beschikt, kan hij niet alleen alle gegevens bekijken die op de computer zijn opgeslagen, maar ook de systeeminstellingen gemakkelijk van buitenaf wijzigen, wat de lokale gebruiker niet eens zal beseffen, omdat hij een dergelijke wijziging aanziet voor de invloed van een virus. Maar de scanner toont bij controle geen bedreigingen.

Hoe kunt u uzelf beschermen tegen het onderscheppen van gegevens?

Of het nu een WiFi-sniffer of een andere analysator is, er zijn nog steeds systemen die bescherming bieden tegen ongeautoriseerde verkeersscans. Er is slechts één voorwaarde: ze hoeven alleen te worden geïnstalleerd als u volledig vertrouwen heeft in "aftappen".

Dergelijke softwaretools worden meestal “antisniffers” genoemd. Maar als je erover nadenkt, zijn dit dezelfde sniffers die het verkeer analyseren, maar andere programma's blokkeren die proberen te ontvangen

Vandaar de legitieme vraag: is het de moeite waard om dergelijke software te installeren? Misschien zal het hacken door hackers zelfs nog meer schade aanrichten, of zal het zelf blokkeren wat zou moeten werken?

In het eenvoudigste geval bij Windows-systemen is het beter om de ingebouwde firewall als bescherming te gebruiken. Soms kunnen er conflicten zijn met de geïnstalleerde antivirus, maar dit geldt vaak alleen voor gratis pakketten. Professioneel aangeschafte of maandelijks geactiveerde versies hebben dergelijke tekortkomingen niet.

In plaats van een nawoord

Dat heeft alles te maken met het concept van "snuffel". Ik denk dat veel mensen al hebben ontdekt wat een sniffer is. Ten slotte blijft de vraag: hoe correct zal de gemiddelde gebruiker dergelijke dingen gebruiken? Anders kun je onder jonge gebruikers soms een neiging tot computervandalisme opmerken. Ze denken dat het hacken van de computer van iemand anders zoiets is als een interessante wedstrijd of zelfbevestiging. Helaas denkt niemand van hen zelfs maar na over de gevolgen, maar het is heel gemakkelijk om een aanvaller die dezelfde online sniffer gebruikt, te identificeren aan de hand van zijn externe IP, bijvoorbeeld op de WhoIs-website. Het is waar dat de locatie van de aanbieder als locatie wordt aangegeven, maar het land en de stad worden exact bepaald. Nou, dan is het een kwestie van kleine dingen: óf een telefoontje naar de provider om de terminal te blokkeren van waaruit ongeautoriseerde toegang is verkregen, óf een strafzaak. Trek uw eigen conclusies.

Als er een programma wordt geïnstalleerd om de locatie te bepalen van de terminal van waaruit een toegangspoging wordt gedaan, is de situatie nog eenvoudiger. Maar de gevolgen kunnen catastrofaal zijn, omdat niet alle gebruikers deze anonimisatoren of virtuele proxyservers gebruiken en zelfs geen idee hebben van internet. Het zou de moeite waard zijn om te leren...

Netwerkpakketanalysatoren, of sniffers, zijn oorspronkelijk ontwikkeld als middel om netwerkproblemen op te lossen. Ze kunnen pakketten die via het netwerk worden verzonden, onderscheppen, interpreteren en opslaan voor latere analyse. Aan de ene kant kunnen systeembeheerders en technische ondersteuningsingenieurs observeren hoe gegevens via het netwerk worden overgedragen en eventuele problemen diagnosticeren en oplossen. In die zin zijn pakketsniffers een krachtig hulpmiddel voor het diagnosticeren van netwerkproblemen. Aan de andere kant werden sniffers, net als veel andere krachtige tools die oorspronkelijk bedoeld waren voor administratie, in de loop van de tijd voor totaal andere doeleinden gebruikt. Een sniffer in de handen van een aanvaller is inderdaad een nogal gevaarlijk hulpmiddel en kan worden gebruikt om wachtwoorden en andere vertrouwelijke informatie te verkrijgen. U moet echter niet denken dat sniffers een soort magisch hulpmiddel zijn waarmee elke hacker gemakkelijk vertrouwelijke informatie kan bekijken die via het netwerk wordt verzonden. En voordat we bewijzen dat het gevaar van snuffelaars niet zo groot is als vaak wordt voorgesteld, moeten we eerst de principes van hun werking nader bekijken.

Werkingsprincipes van pakketsniffers

Verderop in dit artikel zullen we alleen softwaresniffers beschouwen die zijn ontworpen voor Ethernet-netwerken. Een sniffer is een programma dat werkt op het niveau van de NIC (Network Interface Card)-netwerkadapter (linklaag) en in het geheim al het verkeer onderschept. Omdat sniffers op de datalinklaag van het OSI-model opereren, hoeven ze zich niet aan de regels van hogere protocollen te houden. Sniffers omzeilen de filtermechanismen (adressen, poorten, enz.) die Ethernet-stuurprogramma's en de TCP/IP-stack gebruiken om gegevens te interpreteren. Pakketsniffers vangen alles uit de draad op wat er doorheen komt. Sniffers kunnen frames in binair formaat opslaan en deze later decoderen om informatie op een hoger niveau te onthullen die erin verborgen zit (Afbeelding 1).

Om ervoor te zorgen dat de sniffer alle pakketten kan opvangen die door de netwerkadapter gaan, moet het stuurprogramma van de netwerkadapter de promiscue modus ondersteunen. Het is in deze werkingsmodus van de netwerkadapter dat de sniffer alle pakketten kan onderscheppen. Deze werkingsmodus van de netwerkadapter wordt automatisch geactiveerd wanneer de sniffer wordt gestart of wordt handmatig ingesteld door de overeenkomstige sniffer-instellingen.

Al het onderschepte verkeer wordt doorgegeven aan een pakketdecoder, die pakketten identificeert en opsplitst in de juiste hiërarchieniveaus. Afhankelijk van de mogelijkheden van een bepaalde sniffer kan de aangeleverde pakketinformatie vervolgens verder worden geanalyseerd en gefilterd.

Beperkingen bij het gebruik van sniffers

Sniffers vormden het grootste gevaar in de tijd dat informatie in gewone tekst (zonder encryptie) over het netwerk werd verzonden en lokale netwerken werden gebouwd op basis van concentrators (hubs). Deze tijd is echter onherroepelijk voorbij, en tegenwoordig is het gebruik van sniffers om toegang te krijgen tot vertrouwelijke informatie geenszins een gemakkelijke taak.

Feit is dat bij het bouwen van lokale netwerken op basis van hubs er een bepaald gemeenschappelijk medium voor gegevensoverdracht (netwerkkabel) is en dat alle netwerkknooppunten pakketten uitwisselen, strijdend om toegang tot dit medium (Fig. 2), en een pakket dat door één netwerk wordt verzonden. knooppunt wordt naar alle poorten van de hub verzonden en naar dit pakket wordt geluisterd door alle andere knooppunten in het netwerk, maar alleen het knooppunt waaraan het is geadresseerd, ontvangt het. Als er bovendien een pakketsniffer op een van de netwerkknooppunten is geïnstalleerd, kan deze alle netwerkpakketten onderscheppen die betrekking hebben op een bepaald netwerksegment (het netwerk dat wordt gevormd door de hub).

Switches zijn intelligentere apparaten dan broadcasthubs en isoleren het netwerkverkeer. De switch kent de adressen van de apparaten die op elke poort zijn aangesloten en verzendt alleen pakketten tussen de noodzakelijke poorten. Hierdoor kunt u andere poorten ontlasten zonder dat u elk pakket naar hen hoeft door te sturen, zoals bij een hub. Een pakket dat door een bepaald netwerkknooppunt wordt verzonden, wordt dus alleen verzonden naar de switchpoort waarmee de pakketontvanger is verbonden, en alle andere netwerkknooppunten kunnen dit pakket niet detecteren (Fig. 3).

Als het netwerk dus is gebouwd op basis van een switch, kan een sniffer die op een van de netwerkcomputers is geïnstalleerd alleen die pakketten onderscheppen die worden uitgewisseld tussen deze computer en andere netwerkknooppunten. Als gevolg hiervan is het, om pakketten te kunnen onderscheppen die de computer of server die van belang is voor de aanvaller, uitwisselt met andere netwerkknooppunten, noodzakelijk om een sniffer op deze specifieke computer (server) te installeren, wat eigenlijk niet zo eenvoudig is. Houd er echter rekening mee dat sommige pakketsniffers vanaf de opdrachtregel worden gestart en mogelijk geen grafische interface hebben. Dergelijke sniffers kunnen in principe op afstand en onopgemerkt door de gebruiker worden geïnstalleerd en gelanceerd.

Bovendien moet u er rekening mee houden dat hoewel switches het netwerkverkeer isoleren, alle beheerde switches over port forwarding- of port mirroring-functionaliteit beschikken. Dat wil zeggen dat de switchpoort zo kan worden geconfigureerd dat alle pakketten die op andere switchpoorten aankomen daarop worden gedupliceerd. Als in dit geval een computer met een pakketsniffer op een dergelijke poort is aangesloten, kan deze alle pakketten onderscheppen die tussen computers in een bepaald netwerksegment worden uitgewisseld. In de regel is de mogelijkheid om de switch te configureren echter alleen beschikbaar voor de netwerkbeheerder. Dit betekent natuurlijk niet dat hij geen aanvaller kan zijn, maar een netwerkbeheerder heeft veel andere manieren om alle gebruikers van het lokale netwerk te controleren, en het is onwaarschijnlijk dat hij u op zo'n geavanceerde manier in de gaten zal houden.

Een andere reden waarom sniffers niet meer zo gevaarlijk zijn als vroeger, is dat de meeste gevoelige gegevens nu gecodeerd worden verzonden. Open, niet-versleutelde diensten verdwijnen snel van het internet. Bij het bezoeken van websites wordt bijvoorbeeld steeds vaker gebruik gemaakt van het SSL (Secure Sockets Layer) protocol; In plaats van open FTP wordt SFTP (Secure FTP) gebruikt, en virtuele particuliere netwerken (VPN's) worden steeds vaker gebruikt voor andere diensten die standaard geen gebruik maken van encryptie.

Degenen die zich zorgen maken over het potentieel voor kwaadwillig gebruik van pakketsniffers moeten dus het volgende in gedachten houden. Ten eerste moeten sniffers zich binnen het netwerk zelf bevinden om een ernstige bedreiging voor uw netwerk te kunnen vormen. Ten tweede maken de huidige encryptiestandaarden het uiterst moeilijk om gevoelige informatie te onderscheppen. Daarom verliezen pakketsniffers momenteel geleidelijk hun relevantie als hackertools, maar tegelijkertijd blijven ze een effectief en krachtig hulpmiddel voor het diagnosticeren van netwerken. Bovendien kunnen sniffers niet alleen met succes worden gebruikt voor het diagnosticeren en lokaliseren van netwerkproblemen, maar ook voor het controleren van de netwerkbeveiliging. Met behulp van pakketanalysatoren kunt u met name ongeautoriseerd verkeer detecteren, ongeautoriseerde software detecteren en identificeren, ongebruikte protocollen identificeren om deze uit het netwerk te verwijderen, verkeer genereren voor penetratietests (penetratietest) om het beveiligingssysteem te controleren, werken met inbraakdetectiesystemen (Inbraakdetectiesysteem (IDS).

Overzicht van softwarepakketsniffers

Alle software-sniffers kunnen in twee categorieën worden onderverdeeld: sniffers die starten vanaf de opdrachtregel ondersteunen, en sniffers die een grafische interface hebben. We merken echter op dat er sniffers zijn die beide mogelijkheden combineren. Bovendien verschillen sniffers van elkaar in de protocollen die ze ondersteunen, de diepte van de analyse van onderschepte pakketten, de mogelijkheid om filters te configureren en de mogelijkheid van compatibiliteit met andere programma's.

Normaal gesproken bestaat het venster van elke sniffer met een grafische interface uit drie gebieden. De eerste toont de samenvattingsgegevens van onderschepte pakketten. Normaal gesproken geeft dit gebied een minimum aan velden weer, namelijk: pakketonderscheppingstijd; IP-adressen van de afzender en ontvanger van het pakket; MAC-adressen van de afzender en ontvanger van het pakket, bron- en bestemmingspoortadressen; protocoltype (netwerk-, transport- of applicatielaag); enige samenvattende informatie over de onderschepte gegevens. Het tweede gebied toont statistische informatie over het individueel geselecteerde pakket, en ten slotte toont het derde gebied het pakket in hexadecimale of ASCII-tekenvorm.

Met bijna alle pakketsniffers kunt u gedecodeerde pakketten analyseren (daarom worden pakketsniffers ook wel pakketanalysatoren of protocolanalysatoren genoemd). De sniffer verdeelt onderschepte pakketten over lagen en protocollen. Sommige pakketsniffers kunnen het protocol herkennen en de vastgelegde informatie weergeven. Dit soort informatie wordt meestal weergegeven in het tweede gebied van het sniffervenster. Elke sniffer kan bijvoorbeeld het TCP-protocol herkennen, en geavanceerde sniffers kunnen bepalen welke applicatie dit verkeer heeft gegenereerd. De meeste protocolanalysatoren herkennen meer dan 500 verschillende protocollen en kunnen deze op naam beschrijven en decoderen. Hoe meer informatie een sniffer kan decoderen en op het scherm kan weergeven, des te minder hoeft er handmatig te worden gedecodeerd.

Een probleem waarmee pakketsniffers te maken kunnen krijgen, is het onvermogen om een protocol correct te identificeren via een andere poort dan de standaardpoort. Om de beveiliging te verbeteren kunnen sommige bekende toepassingen bijvoorbeeld worden geconfigureerd om andere poorten dan de standaardpoorten te gebruiken. Dus in plaats van de traditionele poort 80, gereserveerd voor de webserver, kan deze server met geweld opnieuw worden geconfigureerd naar poort 8088 of een andere. Sommige pakketanalysatoren zijn in deze situatie niet in staat het protocol correct te bepalen en geven alleen informatie weer over het protocol op een lager niveau (TCP of UDP).

Er zijn software-sniffers die worden geleverd met software-analysemodules als plug-ins of ingebouwde modules waarmee u rapporten kunt maken met nuttige analytische informatie over onderschept verkeer.

Een ander kenmerkend kenmerk van de meeste pakketanalysesoftware is de mogelijkheid om filters te configureren voor en nadat het verkeer is vastgelegd. Filters selecteren bepaalde pakketten uit het algemene verkeer op basis van een bepaald criterium, waardoor u bij het analyseren van verkeer onnodige informatie kunt verwijderen.

Wireshark is een krachtige netwerkanalysator die kan worden gebruikt om het verkeer dat door de netwerkinterface van uw computer gaat te analyseren. Mogelijk hebt u het nodig om netwerkproblemen op te sporen en op te lossen, en om uw webapplicaties, netwerkprogramma's of sites te debuggen. Met Wireshark kun je op alle niveaus de inhoud van een pakket volledig bekijken, zodat je op een laag niveau beter begrijpt hoe het netwerk werkt.

Alle pakketten worden in realtime vastgelegd en in een gemakkelijk leesbaar formaat aangeboden. Het programma ondersteunt een zeer krachtig filtersysteem, kleuraccentuering en andere functies waarmee u de juiste pakketten kunt vinden. In deze zelfstudie bekijken we hoe u Wireshark kunt gebruiken om verkeer te analyseren. Onlangs begonnen de ontwikkelaars te werken aan de tweede tak van het Wireshark 2.0-programma, er zijn veel wijzigingen en verbeteringen aangebracht, vooral voor de interface. Dit is wat we in dit artikel zullen gebruiken.

Voordat u verdergaat met het overwegen van manieren om verkeer te analyseren, moet u in meer detail overwegen welke functies het programma ondersteunt, met welke protocollen het kan werken en wat het kan doen. Dit zijn de belangrijkste kenmerken van het programma:

- Pakketten in realtime vastleggen van bekabelde of andere netwerkinterfaces, en lezen uit een bestand;

- De volgende capture-interfaces worden ondersteund: Ethernet, IEEE 802.11, PPP en lokale virtuele interfaces;

- Pakketten kunnen worden gefilterd op basis van vele parameters met behulp van filters;

- Alle bekende protocollen worden in verschillende kleuren in de lijst gemarkeerd, bijvoorbeeld TCP, HTTP, FTP, DNS, ICMP enzovoort;

- Ondersteuning voor het vastleggen van VoIP-gespreksverkeer;

- Decodering van HTTPS-verkeer wordt ondersteund als er een certificaat beschikbaar is;

- Decodering van WEP- en WPA-verkeer van draadloze netwerken met een sleutel en handshake;

- Weergave van netwerkbelastingstatistieken;

- Bekijk pakketinhoud voor alle netwerklagen;

- Geeft het tijdstip weer van het verzenden en ontvangen van pakketten.

Het programma heeft nog veel meer functies, maar dit zijn de belangrijkste die u wellicht interesseren.

Wireshark gebruiken

Ik neem aan dat je het programma al hebt geïnstalleerd, maar als dat niet het geval is, kun je het installeren vanuit de officiële repository's. Om dit te doen, typt u de opdracht in Ubuntu:

sudo apt installeer wireshark

Na de installatie kun je het programma vinden in het hoofdmenu van de distributie. U moet Wireshark uitvoeren met superuser-rechten, omdat het anders geen netwerkpakketten kan analyseren. Dit kan gedaan worden vanuit het hoofdmenu of via de terminal met behulp van de opdracht voor KDE:

En voor Gnome/Eenheid:

Het hoofdvenster van het programma is verdeeld in drie delen: de eerste kolom bevat een lijst met netwerkinterfaces die beschikbaar zijn voor analyse, de tweede - opties voor het openen van bestanden en de derde - hulp.

Analyse van netwerkverkeer

Om de analyse te starten, selecteert u een netwerkinterface, bijvoorbeeld eth0, en klikt u op de knop Begin.

Hierna wordt het volgende venster geopend, al met een stroom pakketten die door de interface gaan. Dit venster is ook verdeeld in verschillende delen:

- Bovenste deel- dit zijn menu's en panelen met verschillende knoppen;

- Lijst met pakketten- vervolgens wordt de stroom netwerkpakketten weergegeven die u gaat analyseren;

- Verpakkingsinhoud- net daaronder staat de inhoud van het geselecteerde pakket, deze is onderverdeeld in categorieën afhankelijk van het transportniveau;

- Echte prestaties- helemaal onderaan wordt de inhoud van het pakket weergegeven in echte vorm, evenals in HEX-vorm.

U kunt op elk pakket klikken om de inhoud ervan te analyseren:

Hier zien we een DNS-verzoekpakket om het IP-adres van de site te verkrijgen, in het verzoek zelf wordt het domein verzonden en in het antwoordpakket ontvangen we zowel onze vraag als het antwoord.

Voor een gemakkelijkere weergave kunt u het pakket in een nieuw venster openen door op het item te dubbelklikken:

Wireshark-filters

Handmatig door pakketten gaan om de pakketten te vinden die je nodig hebt, is erg lastig, vooral met een actieve thread. Daarom is het voor deze taak beter om filters te gebruiken. Er is een speciale regel onder het menu voor het invoeren van filters. Je kunt klikken Uitdrukking om de filterontwerper te openen, maar er zijn er veel, dus we zullen naar de meest elementaire kijken:

- ip.dst- doel-IP-adres;

- ip.src- IP-adres van de afzender;

- ip.adres- IP van de afzender of ontvanger;

- ip.proto-protocol;

- tcp.dstport- haven van bestemming;

- tcp.srcport- afzenderpoort;

- ip.ttl- TTL-filter, bepaalt de netwerkafstand;

- http.request_uri- het gevraagde locatieadres.

Om de relatie tussen een veld en een waarde in een filter te specificeren, kunt u de volgende operators gebruiken:

- == - gelijk aan;

- != - niet gelijk;

- < - minder;

- > - meer;

- <= - minder of gelijk;

- >= - meer of gelijk;

- wedstrijden- reguliere expressie;

- bevat- bevat.

Om meerdere uitdrukkingen te combineren, kunt u het volgende gebruiken:

- && - beide expressies moeten waar zijn voor het pakket;

- || - een van de uitdrukkingen kan waar zijn.

Laten we nu verschillende filters eens nader bekijken aan de hand van voorbeelden en proberen alle tekenen van relaties te begrijpen.

Laten we eerst alle pakketten filteren die naar 194.67.215 zijn verzonden. Typ een tekenreeks in het filterveld en klik op Toepassen. Voor het gemak kunnen Wireshark-filters worden opgeslagen met behulp van de knop Redden:

ip.dst == 194.67.215.125

En om niet alleen de verzonden pakketten te ontvangen, maar ook de pakketten die als reactie van dit knooppunt zijn ontvangen, kunt u twee voorwaarden combineren:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

We kunnen ook overgedragen grote bestanden selecteren:

http.content_length > 5000

Door het inhoudstype te filteren, kunnen we alle afbeeldingen selecteren die zijn geüpload; Laten we Wireshark-verkeer analyseren, pakketten die het woord afbeelding bevatten:

http.content_type bevat afbeelding

Om het filter te wissen, kunt u op de knop drukken Duidelijk. Het komt voor dat u niet altijd alle informatie kent die nodig is om te filteren, maar gewoon het netwerk wilt verkennen. U kunt elk veld van een pakket als kolom toevoegen en de inhoud ervan bekijken in het algemene venster voor elk pakket.

Ik wil bijvoorbeeld de TTL (time to live) van een pakket als kolom weergeven. Open hiervoor de pakketinformatie. Zoek dit veld in de IP-sectie. Roep vervolgens het contextmenu op en selecteer de optie Toepassen als kolom:

Op dezelfde manier kunt u een filter maken op basis van elk gewenst veld. Selecteer het, open het contextmenu en klik vervolgens Toepassen als filter of Bereid als filter en selecteer vervolgens Geselecteerd om alleen de geselecteerde waarden weer te geven, of Niet geselecteerd om ze te verwijderen:

Het opgegeven veld en de waarde ervan worden toegepast of, in het tweede geval, ingevoegd in het filterveld:

Op deze manier kunt u een veld van elk pakket of kolom aan het filter toevoegen. Er is ook deze optie in het contextmenu. Om protocollen te filteren, kunt u eenvoudigere voorwaarden gebruiken. Laten we bijvoorbeeld Wireshark-verkeer analyseren voor de HTTP- en DNS-protocollen:

Een ander interessant kenmerk van het programma is het gebruik van Wireshark om een specifieke sessie tussen de computer van de gebruiker en de server te volgen. Open hiervoor het contextmenu voor het pakket en selecteer Volg de TCP-stream.

Er wordt dan een venster geopend waarin u alle gegevens vindt die tussen de server en de client worden overgedragen:

Diagnose van Wireshark-problemen

U vraagt zich misschien af hoe u Wireshark 2.0 kunt gebruiken om problemen op uw netwerk te detecteren. Hiervoor bevindt zich linksonder in het venster een ronde knop; als u erop klikt, wordt er een venster geopend Expet-tools. Daarin verzamelt Wireshark alle foutmeldingen en netwerkproblemen:

Het venster is onderverdeeld in tabbladen zoals Fouten, Waarschuwingen, Mededelingen, Chats. Het programma kan veel netwerkproblemen filteren en vinden, en hier kun je ze heel snel zien. Wireshark-filters worden hier ook ondersteund.

Wireshark-verkeersanalyse

U kunt heel gemakkelijk begrijpen wat gebruikers hebben gedownload en welke bestanden ze hebben bekeken als de verbinding niet was gecodeerd. Het programma is zeer goed in het extraheren van inhoud.

Om dit te doen, moet u eerst het vastleggen van verkeer stoppen via het rode vierkant op het paneel. Open vervolgens het menu Bestand -> Objecten exporteren -> HTTP: