Akses tidak dibenarkan(ND) ialah pemerolehan maklumat sulit secara tidak sah secara sengaja oleh seseorang yang tidak mempunyai hak untuk mengakses maklumat yang dilindungi. Laluan ND yang paling biasa kepada maklumat ialah:

- penggunaan peranti mendengar;

- fotografi jarak jauh;

- kecurian media storan dan sisa dokumentari;

- membaca maklumat sisa dalam memori sistem selepas melaksanakan permintaan yang dibenarkan;

- sambungan haram kepada peralatan dan talian komunikasi perkakasan yang direka khas yang menyediakan akses kepada maklumat;

- melumpuhkan mekanisme perlindungan yang berniat jahat;

- menyalin media storan dengan mengatasi langkah keselamatan;

- menyamar sebagai pengguna berdaftar;

- penyahsulitan maklumat yang disulitkan;

- jangkitan maklumat, dsb.

Beberapa kaedah ND yang disenaraikan memerlukan agak besar pengetahuan teknikal dan perkakasan yang sepadan atau pembangunan perisian, yang lain agak primitif. Tanpa mengira laluan, kebocoran maklumat boleh menyebabkan kerosakan yang ketara kepada organisasi dan pengguna.

Kebanyakan cara teknikal ND yang disenaraikan boleh diterima penguncian yang boleh dipercayai dengan sistem keselamatan yang direka dan dilaksanakan dengan betul. Walau bagaimanapun, selalunya kerosakan disebabkan bukan kerana "niat jahat", tetapi kerana ralat pengguna mudah yang secara tidak sengaja merosakkan atau memadam data penting.

Walaupun terdapat perbezaan ketara dalam jumlah kerosakan material yang disebabkan, perlu diingatkan bahawa masalah perlindungan maklumat adalah relevan bukan sahaja untuk entiti undang-undang. Mana-mana pengguna boleh menemuinya, di tempat kerja dan di rumah. Dalam hal ini, semua pengguna mesti sedar akan tanggungjawab mereka dan mematuhinya peraturan asas pemprosesan, penghantaran dan penggunaan maklumat.

Mekanisme pertahanan yang bertujuan untuk menyelesaikan masalah ND mengenai maklumat termasuk:

- kawalan capaian - kaedah melindungi maklumat dengan mengawal selia penggunaan semua sumber sistem maklumat;

- pendaftaran dan perakaunan - mengekalkan log dan statistik akses kepada sumber yang dilindungi;

- penggunaan pelbagai mekanisme penyulitan (penutupan maklumat kriptografi) - kaedah perlindungan ini digunakan secara meluas semasa memproses dan menyimpan maklumat pada media magnetik, serta penghantarannya melalui saluran komunikasi jarak jauh;

- langkah perundangan - ditentukan oleh akta perundangan negara, yang mengawal selia peraturan untuk penggunaan, pemprosesan dan penghantaran maklumat akses terhad dan menetapkan penalti kerana melanggar peraturan ini;

- langkah fizikal - merangkumi pelbagai peranti kejuruteraan dan struktur yang menghalang fizikal

penembusan penceroboh ke dalam kemudahan yang dilindungi dan kemudahan perlindungan kakitangan, sumber material, maklumat daripada tindakan yang menyalahi undang-undang.

Kawalan Akses

Tiga mekanisme umum untuk mengawal akses kepada data boleh dibezakan: pengenalan pengguna, perlindungan data langsung (fizikal), dan sokongan untuk hak akses pengguna kepada data dengan keupayaan untuk memindahkannya.

Pengenalan pengguna menentukan skala akses kepada pelbagai pangkalan data data atau bahagian pangkalan data (hubungan atau atribut). Ini pada asasnya ialah jadual maklumat pangkat. Perlindungan data fizikal lebih berkaitan dengan langkah organisasi, walaupun isu individu mungkin berkaitan secara langsung dengan data, contohnya pengekodannya. Dan akhirnya, cara untuk menyokong dan memindahkan hak capaian mesti menentukan dengan tegas sifat komunikasi yang dibezakan dengan data.

Kaedah perlindungan menggunakan kata laluan perisian. Menurut kaedah ini, dilaksanakan oleh perisian, prosedur untuk komunikasi antara pengguna dan PC distrukturkan sedemikian rupa sehingga akses kepada sistem pengendalian atau fail tertentu sehingga kata laluan dimasukkan. Kata laluan dirahsiakan oleh pengguna dan ditukar secara berkala untuk mengelakkan penggunaan tanpa kebenaran.

Kaedah kata laluan adalah yang paling mudah dan paling murah, tetapi tidak memberikan perlindungan yang boleh dipercayai. Bukan rahsia lagi bahawa kata laluan boleh diintip atau diteka menggunakan percubaan dan kesilapan atau program khas, dan akses kepada data boleh diperoleh. Selain itu, kelemahan utama kaedah kata laluan ialah pengguna sering memilih kata laluan yang sangat mudah dan mudah diingati (dan dengan itu menyelesaikan) kata laluan yang tidak berubah. masa yang lama, dan selalunya kekal sama walaupun pengguna berubah. Walaupun kelemahan ini, penggunaan kaedah kata laluan dalam banyak kes harus dianggap rasional walaupun kaedah perlindungan perkakasan dan perisian lain tersedia. Biasanya kaedah kata laluan perisian digabungkan dengan yang lain menggunakan kaedah perisian, mentakrifkan sekatan pada jenis dan objek akses.

Masalah melindungi maklumat daripada capaian yang tidak dibenarkan telah menjadi sangat teruk dengan penggunaan meluas rangkaian komputer tempatan dan, terutamanya, global. Dalam hal ini, sebagai tambahan kepada kawalan akses, elemen yang diperlukan Perlindungan maklumat dalam rangkaian komputer adalah persempadanan kuasa pengguna.

Dalam rangkaian komputer, apabila mengatur kawalan capaian dan mengehadkan kuasa pengguna, alat rangkaian terbina dalam paling kerap digunakan. sistem operasi(OS). Penggunaan sistem pengendalian selamat adalah salah satu daripada syarat yang paling penting membina sistem maklumat moden. Sebagai contoh, UNIX membenarkan pemilik fail memberikan kebenaran baca sahaja atau tulis sahaja kepada pengguna lain untuk setiap fail mereka. Sistem pengendalian yang paling meluas di negara kita ialah Windows NT, di mana segala-galanya muncul lebih banyak kemungkinan untuk membina rangkaian yang benar-benar dilindungi daripada capaian tanpa kebenaran kepada maklumat. NetWare OS sebagai tambahan kepada cara standard sekatan akses, seperti sistem kata laluan dan persempadanan kuasa, mempunyai beberapa ciri baharu yang menyediakan perlindungan data kelas pertama, dan menyediakan keupayaan untuk menyulitkan data mengikut “ kunci awam"(algoritma RSA) dengan pembentukan tandatangan elektronik untuk paket yang dihantar melalui rangkaian.

Pada masa yang sama, dalam sistem perlindungan penganjuran sedemikian masih ada kelemahan: Tahap akses dan keupayaan untuk log masuk ke sistem ditentukan oleh kata laluan. Untuk menghapuskan kemungkinan kemasukan tanpa kebenaran ke dalam rangkaian komputer V Kebelakangan ini pendekatan gabungan digunakan - kata laluan + pengenalan pengguna menggunakan "kunci" peribadi. Boleh digunakan sebagai "kunci" kad plastik(magnetik atau dengan litar mikro terbina dalam - kad pintar) atau pelbagai peranti untuk pengenalan peribadi dengan maklumat biometrik- dengan iris mata atau cap jari, saiz tangan, dsb.

Kad plastik dengan jalur magnetik boleh dipalsukan dengan mudah. Lagi darjat tinggi Kebolehpercayaan dipastikan oleh kad pintar - yang dipanggil kad mikropemproses (MP-kad). Kebolehpercayaan mereka terutamanya disebabkan oleh ketidakmungkinan menyalin atau memalsukan menggunakan kaedah buatan sendiri. Di samping itu, semasa pengeluaran kad, kod unik dimasukkan ke dalam setiap cip, yang tidak boleh diduplikasi. Apabila kad dikeluarkan kepada pengguna, satu atau lebih kata laluan ditulis padanya, hanya diketahui pemiliknya. Untuk sesetengah jenis kad MP, percubaan menggunakan tanpa kebenaran berakhir dengan "penutupan" automatiknya. Untuk memulihkan fungsi kad sedemikian, ia mesti dikemukakan kepada pihak berkuasa yang berkenaan. Di samping itu, teknologi penerimaan kad MP menyediakan penyulitan data yang direkodkan padanya mengikut piawaian DES. Pemasangan pembaca kad MP khas boleh dilakukan bukan sahaja di pintu masuk ke premis di mana komputer berada, tetapi juga secara langsung di stesen kerja dan pelayan rangkaian.

Pendekatan ini jauh lebih selamat daripada menggunakan kata laluan, kerana jika kata laluan dicuri, pengguna mungkin tidak tahu mengenainya, tetapi jika kad itu hilang, tindakan boleh diambil dengan segera.

Kad pintar kawalan akses membolehkan anda melaksanakan, khususnya, fungsi seperti kawalan kemasukan, akses kepada peranti komputer peribadi, akses kepada program, fail dan arahan. Di samping itu, ia juga boleh dilaksanakan fungsi kawalan, khususnya, pendaftaran percubaan untuk melanggar akses kepada sumber, penggunaan utiliti yang dilarang, program, arahan DOS.

Apabila perusahaan mengembangkan aktiviti mereka, bilangan kakitangan bertambah dan cawangan baharu muncul, terdapat keperluan untuk pengguna jauh (atau kumpulan pengguna) untuk mengakses sumber pengkomputeran dan maklumat pejabat utama syarikat. Selalunya digunakan untuk mengatur akses jauh talian kabel(telefon biasa atau khusus) dan saluran radio. Dalam hal ini, melindungi maklumat yang dihantar melalui saluran capaian jauh memerlukan pendekatan khas.

Khususnya, jambatan akses jauh dan penghala menggunakan segmentasi paket - membahagikannya dan menghantarnya secara selari di sepanjang dua baris - yang menjadikannya mustahil untuk "memintas" data apabila "penggodam" menyambung secara haram ke salah satu talian. Di samping itu, prosedur pemampatan paket dihantar yang digunakan semasa penghantaran data menjamin kemustahilan untuk menyahsulit data "dipintas". Di samping itu, jambatan dan penghala capaian jauh boleh diprogramkan supaya pengguna jauh akan terhad dalam akses kepada sumber tertentu rangkaian terminal utama.

Kaedah panggil balik automatik boleh memberikan keselamatan yang lebih besar terhadap akses yang tidak dibenarkan kepada sistem daripada yang mudah kata laluan perisian. DALAM dalam kes ini pengguna tidak perlu mengingati kata laluan dan memastikan kerahsiaannya. Idea di sebalik sistem panggil balik agak mudah. Pengguna yang jauh dari pangkalan data pusat tidak boleh mengaksesnya secara langsung. Mula-mula mereka mendapat akses kepada program khas, yang disediakan dengan kod pengenalan yang sepadan. Selepas ini, sambungan ditamatkan dan kod pengenalan diperiksa. Jika kod yang dihantar melalui saluran komunikasi adalah betul, pengguna dipanggil semula sambil merekod tarikh, masa dan nombor telefon secara serentak. Kelemahan kaedah yang dipertimbangkan adalah kelajuan pertukaran yang rendah - masa tunda purata boleh berpuluh-puluh saat.

Kaedah penyulitan data

Diterjemah daripada bahasa Yunani, perkataan kriptografi bermaksud penulisan rahsia. Ini adalah antara yang paling banyak kaedah yang berkesan perlindungan. Ia amat berguna untuk merumitkan prosedur capaian yang tidak dibenarkan, walaupun jika langkah keselamatan konvensional telah dipintas. Tidak seperti kaedah yang dibincangkan di atas, kriptografi tidak menyembunyikan mesej yang dihantar, tetapi mengubahnya menjadi bentuk yang tidak boleh diakses oleh orang yang tidak mempunyai hak akses kepada mereka, memastikan integriti dan ketulenan maklumat dalam proses interaksi maklumat.

Maklumat sedia untuk dihantar disulitkan menggunakan beberapa algoritma penyulitan dan kunci penyulitan. Hasil daripada tindakan ini, ia ditukar kepada ciphergram, iaitu teks tertutup atau imej grafik, dan dalam bentuk ini dihantar melalui saluran komunikasi. Output disulitkan yang terhasil tidak dapat difahami oleh sesiapa kecuali pemilik kunci.

Sifir biasanya difahami sebagai keluarga transformasi boleh terbalik, setiap satunya ditentukan oleh beberapa parameter yang dipanggil kunci, serta susunan aplikasi daripada transformasi ini, dipanggil mod penyulitan. Biasanya kuncinya ialah beberapa urutan abjad atau angka.

Setiap transformasi ditentukan secara unik oleh kunci dan diterangkan oleh beberapa algoritma penyulitan. Sebagai contoh, algoritma penyulitan mungkin menyediakan untuk menggantikan setiap huruf abjad dengan nombor, dan kuncinya mungkin susunan nombor huruf abjad ini. Untuk pertukaran data yang disulitkan berjaya, pengirim dan penerima perlu mengetahui kunci yang betul dan merahsiakannya.

Algoritma yang sama boleh digunakan untuk penyulitan dalam pelbagai mod. Setiap mod penyulitan mempunyai kedua-dua kelebihan dan kekurangannya. Oleh itu, pilihan mod bergantung kepada situasi tertentu. Apabila menyahsulit, algoritma kriptografi digunakan, yang secara amnya mungkin berbeza daripada algoritma yang digunakan untuk penyulitan; oleh itu, kunci yang sepadan juga mungkin berbeza. Sepasang algoritma penyulitan dan penyahsulitan dipanggil sistem kripto (sistem sifir), dan peranti yang melaksanakannya dipanggil teknologi sifir.

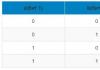

Terdapat sistem kripto simetri dan tidak simetri. DALAM sistem kriptografi simetri Kunci peribadi yang sama digunakan untuk penyulitan dan penyahsulitan. Dalam sistem kripto asimetri, kunci untuk penyulitan dan penyahsulitan adalah berbeza, dengan salah satu daripadanya adalah peribadi dan satu lagi terbuka (awam).

Terdapat agak banyak pelbagai algoritma perlindungan maklumat kriptografi, contohnya DES, RSA, GOST 28147-89, dll. Pilihan kaedah penyulitan bergantung pada ciri maklumat yang dihantar, volumnya dan kelajuan penghantaran yang diperlukan, serta keupayaan pemilik (kos yang digunakan peranti teknikal, kebolehpercayaan operasi, dsb.).

Penyulitan data secara tradisinya telah digunakan oleh jabatan kerajaan dan pertahanan, tetapi apabila keperluan berubah, sebahagian besarnya syarikat yang bereputasi mula memanfaatkan peluang yang disediakan oleh penyulitan untuk memastikan kerahsiaan maklumat. Perkhidmatan kewangan korporat (terutamanya di AS) mewakili pangkalan pengguna yang penting dan besar, dan selalunya keperluan khusus dibentangkan kepada algoritma yang digunakan dalam proses penyulitan

bersiar-siar. Piawaian penyulitan data DES (Data Encryption Standard) telah dibangunkan oleh IBM pada awal 1970-an. dan kini merupakan standard kerajaan untuk penyulitan maklumat digital. Ia disyorkan oleh American Bankers Association. Sukar Algoritma DES menggunakan kunci 56-bit dan 8 bit pariti dan memerlukan penyerang mencuba 72 kuadrilion kemungkinan kombinasi kekunci, memberikan keselamatan yang tinggi pada kos yang rendah. Dengan perubahan utama yang kerap, algoritma menyelesaikan masalah pusingan dengan memuaskan maklumat sulit di luar bidang. Pada masa yang sama, pasaran sistem komersial tidak selalu memerlukan keselamatan yang ketat seperti agensi kerajaan atau pertahanan, jadi jenis produk lain, seperti PGP (Pretty Good Privacy), boleh digunakan. Penyulitan data boleh dilakukan dalam mod Dalam Talian (pada kadar penerimaan maklumat) dan mod Luar Talian (autonomi).

Algoritma RSA telah dicipta oleh R.L. Rivest, A. Shamir dan L. Aldeman pada tahun 1978 dan mewakili langkah penting dalam kriptografi. Algoritma ini juga telah diterima pakai sebagai piawai oleh Biro Piawaian Kebangsaan.

DES secara teknikalnya ialah algoritma simetri, manakala RSA ialah algoritma asimetri - ia adalah sistem kongsi di mana setiap pengguna mempunyai dua kunci, dengan hanya satu rahsia. Kunci awam digunakan untuk menyulitkan mesej oleh pengguna, tetapi hanya penerima yang ditentukan boleh menyahsulitnya dengan kunci peribadi mereka; kunci awam tidak berguna untuk ini. Ini menjadikan perjanjian pemindahan kunci rahsia antara wartawan tidak diperlukan. DES menentukan panjang data dan kunci dalam bit, manakala RSA boleh dilaksanakan dengan sebarang panjang kunci. Semakin panjang kunci, semakin tinggi tahap keselamatan (tetapi proses penyulitan dan penyahsulitan juga mengambil masa yang lebih lama). Jika kunci DES boleh dijana dalam mikrosaat, maka masa anggaran untuk menjana kunci RSA ialah berpuluh-puluh saat. Oleh itu, kunci awam RSA diutamakan oleh pembangun perisian, dan kunci peribadi DES diutamakan oleh pembangun perkakasan.

Apabila bertukar-tukar dokumentasi elektronik, situasi mungkin timbul di mana salah satu pihak menolak kewajipannya (penolakan pengarang), serta pemalsuan mesej yang diterima daripada pengirim (atribusi kepengarangan). Mekanisme utama untuk menyelesaikan masalah ini ialah penciptaan analog tandatangan tulisan tangan - tandatangan digital elektronik (DS). Terdapat dua keperluan utama untuk CPU: kerumitan tinggi pemalsuan dan kemudahan pengesahan.

Kedua-dua sistem sifir simetri dan asimetri boleh digunakan untuk mencipta CPU. Dalam kes pertama, mesej itu sendiri yang disulitkan dengan kunci rahsia boleh berfungsi sebagai tandatangan. Tetapi selepas setiap pemeriksaan, kunci rahsia diketahui. Untuk keluar dari situasi ini, adalah perlu untuk memperkenalkan pihak ketiga - perantara, yang dipercayai oleh mana-mana pihak, yang menyulitkan semula mesej dari kunci salah seorang pelanggan kepada kunci yang lain.

Sistem sifir asimetri mempunyai semua sifat yang diperlukan oleh CPU. Terdapat dua pendekatan yang mungkin untuk membina CPU.

- 1. Menukar mesej ke dalam bentuk yang anda boleh membina semula mesej itu sendiri dan, dengan itu, mengesahkan ketepatan tandatangan itu sendiri.

- 2. Tandatangan dikira dan dihantar bersama dengan mesej asal.

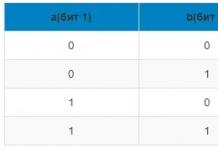

Oleh itu, untuk sifir yang berbeza, tugas penyahsulitan - menyahsulit mesej jika kunci tidak diketahui - mempunyai kerumitan yang berbeza. Tahap kerumitan tugas ini menentukan sifat utama sifir - keupayaan untuk menentang percubaan musuh untuk merampas maklumat yang dilindungi. Dalam hal ini, mereka bercakap tentang kekuatan kriptografi sifir, membezakan antara sifir yang lebih kuat dan kurang kuat. Ciri-ciri kaedah penyulitan yang paling popular diberikan dalam Jadual. 10.1.

Jadual 10.1. Ciri-ciri kaedah penyulitan yang paling biasa

Akses tidak dibenarkan - membaca, mengemas kini atau memusnahkan maklumat tanpa kuasa yang sesuai untuk berbuat demikian.

Akses tanpa kebenaran dijalankan, sebagai peraturan, dengan menggunakan nama orang lain, menukar alamat fizikal peranti, menggunakan maklumat yang tinggal selepas menyelesaikan masalah, mengubah suai perisian dan sokongan maklumat, kecurian media storan, pemasangan peralatan rakaman.

Untuk berjaya melindungi maklumat anda, pengguna mesti mempunyai pemahaman yang jelas tentang kemungkinan cara akses yang tidak dibenarkan. Mari kita senaraikan yang utama laluan tipikal penerimaan maklumat tanpa kebenaran:

· kecurian media penyimpanan dan sisa pengeluaran;

· menyalin media storan dengan mengatasi langkah keselamatan;

· menyamar sebagai pengguna berdaftar;

· penipuan (menyamar sebagai permintaan sistem);

· mengeksploitasi kelemahan sistem pengendalian dan bahasa pengaturcaraan;

· penggunaan penanda buku perisian dan blok program seperti " Kuda Trojan";

· pemintasan sinaran elektronik;

· pemintasan sinaran akustik;

· fotografi jarak jauh;

· penggunaan peranti mendengar;

· melumpuhkan mekanisme perlindungan yang berniat jahat, dsb.

Untuk melindungi maklumat daripada capaian yang tidak dibenarkan, perkara berikut digunakan:

1) acara organisasi;

2) cara teknikal;

3) perisian;

4) penyulitan.

Acara organisasi termasuk:

· mod akses;

· penyimpanan media dan peranti dalam peti besi (cakera liut, monitor, papan kekunci, dsb.);

· menyekat akses orang ke bilik komputer, dsb.

Cara teknikal termasuk:

· penapis, skrin untuk peralatan;

· kunci untuk mengunci papan kekunci;

· peranti pengesahan – untuk membaca cap jari, bentuk tangan, iris, kelajuan dan teknik menaip, dsb.;

· kunci elektronik pada litar mikro, dsb.

Perisian termasuk:

· akses kata laluan – menetapkan kebenaran pengguna;

· kunci skrin dan papan kekunci menggunakan kombinasi kekunci dalam utiliti Diskreet daripada pakej Norton Utiltes;

· penggunaan alat perlindungan kata laluan BIOS - pada BIOS itu sendiri dan pada PC secara keseluruhan, dsb.

Penyulitan– ini ialah penukaran (pengekodan) maklumat terbuka disulitkan, tidak boleh diakses oleh orang luar. Penyulitan digunakan terutamanya untuk menghantar maklumat sensitif melalui saluran komunikasi yang tidak selamat. Anda boleh menyulitkan sebarang maklumat - teks, gambar, bunyi, pangkalan data, dsb. Manusia telah menggunakan penyulitan sejak awal zaman. maklumat rahsia, yang terpaksa disembunyikan daripada musuh. Mesej disulitkan pertama yang diketahui oleh sains ialah teks Mesir, di mana aksara lain digunakan dan bukannya hieroglif yang diterima ketika itu. Kaedah kajian sains untuk menyulitkan dan menyahsulit mesej. kriptologi , yang sejarahnya kembali kira-kira empat ribu tahun. Ia terdiri daripada dua cabang: kriptografi dan kriptanalisis.

Kriptografi ialah sains cara untuk menyulitkan maklumat. Analisis kriptografi ialah ilmu kaedah dan teknik untuk memecahkan sifir.

Biasanya diandaikan bahawa algoritma penyulitan itu sendiri diketahui oleh semua orang, tetapi kuncinya tidak diketahui, tanpanya mesej itu tidak boleh dinyahsulitkan. Ini adalah perbezaan antara penyulitan dan pengekodan mudah, di mana untuk memulihkan mesej, cukup mengetahui algoritma pengekodan sahaja.

kunci- ini adalah parameter algoritma penyulitan (sifir), yang membolehkan anda memilih satu transformasi tertentu daripada semua pilihan yang disediakan oleh algoritma. Mengetahui kunci membolehkan anda menyulitkan dan menyahsulit mesej secara bebas.

Semua sifir (sistem penyulitan) dibahagikan kepada dua kumpulan - simetri dan tidak simetri (dengan kunci awam). Sifir simetri bermakna kunci yang sama digunakan untuk menyulitkan dan menyahsulit mesej. Pada sistem dengan kunci awam dua kunci digunakan - awam dan peribadi, yang berkaitan antara satu sama lain menggunakan beberapa kebergantungan matematik. Maklumat disulitkan menggunakan kunci awam, yang tersedia untuk semua orang, dan dinyahsulit menggunakan kunci peribadi, hanya diketahui oleh penerima mesej.

Kekuatan sifir ialah rintangan sifir kepada penyahsulitan tanpa mengetahui kuncinya. Algoritma dianggap tahan jika, untuk pendedahan yang berjaya, ia memerlukan sumber pengkomputeran yang tidak boleh dicapai oleh musuh, jumlah mesej yang dipintas yang tidak boleh dicapai, atau pada masa yang selepas tamat tempoh maklumat yang dilindungi tidak lagi relevan.

Salah satu sifir yang paling terkenal dan tertua ialah sifir Caesar. Dalam sifir ini, setiap huruf digantikan dengan huruf lain, terletak dalam abjad di nombor yang diberi kedudukan k di sebelah kanannya. Abjad ditutup dalam cincin, jadi aksara terakhir digantikan dengan yang pertama. Sifir Caesar merujuk kepada sifir gantian mudah, kerana setiap aksara mesej asal digantikan dengan aksara lain daripada abjad yang sama. Sifir sedemikian mudah diselesaikan menggunakan analisis frekuensi, kerana dalam setiap bahasa kekerapan kejadian huruf adalah lebih kurang tetap untuk mana-mana teks yang cukup besar.

Jauh lebih sukar untuk dipecahkan Sifir Vigenère, yang menjadi perkembangan semula jadi sifir Caesar. Untuk menggunakan sifir Vigenère, gunakan kata kunci, yang menetapkan nilai berubah syif Sifir Vigenère mempunyai kekuatan kriptografi yang jauh lebih tinggi daripada sifir Caesar. Ini bermakna lebih sukar untuk membukanya - untuk memilih kata kunci yang betul. Secara teorinya, jika panjang kunci adalah sama dengan panjang mesej, dan setiap kekunci digunakan sekali sahaja, sifir Vigenère tidak boleh dipecahkan.

Perlindungan terhadap akses yang tidak dibenarkan (perlindungan terhadap akses yang tidak dibenarkan) ialah pencegahan atau kesukaran yang ketara terhadap akses yang tidak dibenarkan.

Alat untuk melindungi maklumat daripada capaian tanpa kebenaran (IPS daripada NSD) ialah perisian, perkakasan atau alat perkakasan perisian yang direka untuk menghalang atau menghalang capaian yang tidak dibenarkan dengan ketara.

Tujuan dan klasifikasi umum SZI.

IPS daripada NSD boleh dibahagikan kepada universal dan khusus (mengikut kawasan aplikasi), kepada peribadi dan penyelesaian yang menyeluruh(berdasarkan jumlah tugas yang perlu diselesaikan), pada alat sistem terbina dalam dan tambahan (berdasarkan kaedah pelaksanaan).

Pengelasan adalah sangat penting, kerana apabila membina sistem keselamatan maklumat bagi setiap jenis, pembangun merumus dan membuat keputusan sepenuhnya tugas yang berbeza(kadang-kadang bercanggah antara satu sama lain). Oleh itu, konsep melindungi sejagat alatan sistem prinsip ditetapkan penuh keyakinan kepada pengguna,” perlindungan mereka sebahagian besarnya tidak berguna dalam sistem korporat, contohnya, apabila menyelesaikan masalah menentang ancaman IT dalaman. Sebilangan besar sistem keselamatan maklumat hari ini dicipta untuk mengukuhkan mekanisme keselamatan yang dibina ke dalam sistem pengendalian universal untuk digunakan dalam persekitaran korporat. Jika kita bercakap tentang satu set tugas yang perlu diselesaikan, maka kita harus bercakap tentang integrasi mekanisme, kedua-duanya sebahagiannya. penyelesaian yang berkesan tugas tertentu perlindungan, dan dari segi menyelesaikan kompleks masalah.

Sifat pengguna (tujuan) peralatan perlindungan maklumat tambahan daripada NSD ditentukan oleh sejauh mana bahan tambahan kelemahan seni bina mekanisme perlindungan yang dibina ke dalam OS dihapuskan berhubung dengan menyelesaikan tugas yang diperlukan dalam aplikasi korporat, dan sejauh mana ia menyelesaikan set masalah keselamatan maklumat secara menyeluruh (berkesan) ini.

Soalan untuk menilai keberkesanan sistem perlindungan maklumat daripada NSD

Keberkesanan keselamatan maklumat terhadap tanpa diskriminasi boleh dinilai dengan meneliti isu pelaksanaan mekanisme perlindungan yang betul dan kecukupan satu set mekanisme perlindungan berhubung dengan keadaan penggunaan praktikal.

Menilai ketepatan pelaksanaan mekanisme perlindungan

Pada pandangan pertama, penilaian sedemikian tidak sukar untuk dijalankan, tetapi dalam praktiknya ini tidak selalu berlaku. Satu contoh: dalam fail NTFS objek dapat dikenalpasti cara yang berbeza: objek fail yang ditentukan dengan nama panjang boleh diakses oleh nama pendek(jadi, ke direktori " Fail program" boleh diakses dengan nama pendek "Progra~1"), dan beberapa program mengakses objek fail bukan dengan nama, tetapi dengan ID. Jika sistem keselamatan maklumat yang dipasang dalam sistem maklumat tidak memintas dan menganalisis hanya satu cara yang sama untuk mengakses objek fail, maka, secara besar-besaran, ia menjadi tidak berguna sama sekali (lama-lama penyerang akan mengenal pasti kelemahan ini peralatan perlindungan dan menggunakannya). Mari kita sebutkan juga bahawa objek fail yang tidak dikongsi antara pengguna oleh sistem dan aplikasi boleh berfungsi sebagai "saluran" untuk menurunkan taraf dokumen, yang menafikan perlindungan maklumat sulit. Terdapat banyak contoh serupa yang boleh diberikan.

Keperluan untuk pelaksanaan mekanisme perlindungan yang betul ditakrifkan dalam dokumen pengawalseliaan "Suruhanjaya Teknikal Negeri Rusia. Dokumen panduan. Kemudahan Teknologi komputer. Perlindungan terhadap akses tanpa kebenaran kepada maklumat. Penunjuk keselamatan daripada akses tanpa kebenaran kepada maklumat”; ia digunakan untuk pensijilan sistem perlindungan maklumat daripada NSD.

Keperluan ini terdapat dalam dokumen pada tahap yang diperlukan; ia betul, tetapi dirumuskan dalam Pandangan umum(bagaimana mungkin sebaliknya, jika tidak, adalah perlu untuk mencipta dokumen kawal selianya sendiri untuk setiap keluarga OS, dan mungkin untuk setiap pelaksanaan OS satu keluarga), dan untuk memenuhi satu keperluan, mungkin perlu melaksanakan beberapa perlindungan mekanisme. Akibat daripada ini adalah kekaburan tafsiran keperluan ini (dari segi pendekatan pelaksanaannya) dan kemungkinan pendekatan yang berbeza secara asasnya terhadap pelaksanaan mekanisme perlindungan dalam sistem keselamatan maklumat daripada capaian yang tidak dibenarkan oleh pemaju. Hasilnya ialah keberkesanan sistem perlindungan maklumat yang berbeza daripada maklumat bukan deskriptif di kalangan pengeluar yang melaksanakan keperluan rasmi yang sama. Tetapi kegagalan untuk mematuhi mana-mana keperluan ini boleh menafikan semua usaha untuk memastikan keselamatan maklumat.

Menilai kecukupan (kelengkapan) satu set mekanisme perlindungan

Keperluan untuk kecukupan (kelengkapan, berkaitan dengan syarat penggunaan) set mekanisme perlindungan ditakrifkan dalam dokumen "Suruhanjaya Teknikal Negeri Rusia. Dokumen panduan. Sistem automatik. Perlindungan terhadap akses tanpa kebenaran kepada maklumat. Penunjuk keselamatan daripada NSD kepada maklumat”, yang digunakan dalam pensijilan objek pemformatan, termasuk apabila digunakan dalam sistem keselamatan maklumat automatik daripada NSD. Walau bagaimanapun, di sini keadaannya hampir sama dengan yang diterangkan di atas.

Oleh itu, adalah dinasihatkan untuk memperluaskan rumusan keperluan bagi kecukupan mekanisme dalam sistem keselamatan maklumat daripada NSD untuk melindungi data sulit dalam dokumen pengawalseliaan, di mana terdapat kesamaran dalam menentukan apa yang diklasifikasikan sebagai sumber yang dilindungi, contohnya. , seperti berikut: “Perlu ada kawalan ke atas sambungan sumber, khususnya peranti, mengikut syarat kegunaan praktikal dilindungi alat pengiraan, dan kawalan akses subjek kepada sumber yang dilindungi, khususnya kepada peranti yang dibenarkan untuk sambungan.”

Ambil perhatian bahawa mekanisme kawalan akses kepada sumber yang sentiasa ada dalam sistem - objek fail, objek pendaftaran OS, dsb. - a priori dilindungi, dan ia mesti ada dalam sistem perlindungan maklumat daripada NSD dalam apa jua keadaan, dan bagi sumber luar, kemudian mengambil kira tujuan SZI. Jika tujuan sistem keselamatan maklumat adalah untuk melindungi komputer pada rangkaian, maka ia mesti mempunyai mekanisme kawalan capaian kepada sumber rangkaian; jika ia berfungsi untuk melindungi komputer luar talian, ia mesti menyediakan kawalan (larangan) sambungan ke komputer sumber rangkaian. Peraturan ini, pada pendapat kami, terpakai kepada semua sumber tanpa pengecualian dan boleh digunakan sebagai keperluan asas untuk satu set mekanisme perlindungan apabila memperakui objek maklumat.

Isu kecukupan mekanisme perlindungan harus dipertimbangkan bukan sahaja berkaitan dengan set sumber, tetapi juga berkaitan dengan masalah keselamatan maklumat yang sedang diselesaikan. Tugasan yang sama semasa menyediakan keselamatan komputer hanya dua - menentang ancaman IT dalaman dan luaran.

Tugas umum untuk menentang ancaman IT dalaman adalah untuk memastikan pembezaan akses kepada sumber mengikut keperluan pemprosesan data pelbagai kategori privasi. Terdapat pendekatan yang berbeza untuk menetapkan perbezaan: mengikut akaun, mengikut proses, berdasarkan kategori dokumen yang dibaca. Setiap daripada mereka menetapkan keperluan sendiri untuk kecukupan. Jadi, dalam kes pertama, anda perlu mengasingkan papan keratan antara pengguna; dalam kedua - antara proses; untuk kes ketiga, secara amnya adalah perlu untuk mempertimbangkan semula keseluruhan dasar akses terhad kepada semua sumber secara radikal, kerana pengguna yang sama, menggunakan aplikasi yang sama, boleh memproses data kategori kerahsiaan yang berbeza.

Terdapat berpuluh-puluh cara komunikasi antara proses (saluran bernama, sektor memori, dll.), Jadi adalah perlu untuk memastikan penutupan persekitaran perisian - untuk mengelakkan kemungkinan melancarkan program yang melaksanakan saluran pertukaran sedemikian. Persoalan juga timbul mengenai sumber yang tidak dikongsi oleh sistem dan aplikasi, kawalan ketepatan pengenalan subjek akses, perlindungan keselamatan maklumat itu sendiri daripada capaian yang tidak dibenarkan (senarai mekanisme perlindungan yang diperlukan untuk menyelesaikan masalah ini dengan berkesan sangat mengagumkan). Kebanyakan mereka berada dalam secara eksplisit tidak dinyatakan dalam dokumen kawal selia.

Tugas untuk menangani ancaman IT luaran secara berkesan, pada pendapat kami, boleh diselesaikan hanya jika dasar persempadanan semula ditetapkan untuk subjek "proses" (iaitu, "proses" harus dianggap sebagai subjek bebas akses kepada sumber). Ini disebabkan oleh fakta bahawa dia yang membawa ancaman serangan luar. Tiada keperluan sedemikian secara eksplisit dalam dokumen kawal selia, tetapi dalam kes ini, menyelesaikan masalah perlindungan maklumat memerlukan semakan radikal terhadap prinsip asas untuk melaksanakan dasar menyekat akses kepada sumber.

Jika isu kecukupan mekanisme perlindungan berhubung dengan set sumber yang dilindungi masih entah bagaimana boleh diterima pakai, maka berhubung dengan tugas keselamatan maklumat adalah tidak mungkin untuk merasmikan keperluan tersebut.

Dalam kes ini, peralatan perlindungan maklumat daripada NSD pengeluar berbeza memenuhi keperluan rasmi dokumen peraturan, mungkin juga mempunyai perbezaan asas dalam kedua-dua pendekatan yang dilaksanakan dan penyelesaian teknikal, dan dalam keberkesanan dana ini secara umum.

Sebagai kesimpulan, kami perhatikan bahawa seseorang tidak boleh memandang rendah kepentingan tugas memilih sistem keselamatan maklumat daripada peranti yang tidak mendiskriminasi, kerana ini adalah kelas khas cara teknikal, keberkesanannya tidak boleh tinggi atau rendah. Dengan mengambil kira kerumitan menilai keberkesanan sebenar sistem perlindungan maklumat daripada NSD, kami mengesyorkan agar pengguna melibatkan pakar (sebaik-baiknya daripada kalangan pembangun yang secara praktikal menghadapi masalah ini) pada peringkat memilih sistem perlindungan maklumat daripada NSD.

Penggodam dan virus pada AS/400? Ini adalah mustahil. Mereka hanya melanun pada Unix dan PC.

Saya masih ingat filem "Jurassic Park", di mana gadis itu mendekati komputer di mana sabotaj dilakukan, yang membawa kepada pembebasan dinosaur. "Ini Unix!" - dia berseru, membuka pertahanannya dan segera menyelesaikan masalah. Kemudian saya berkata kepada diri saya sendiri: "Sudah tentu, apa yang anda mahukan daripada Unix." Dan dalam filem "Hari Kemerdekaan" virus telah dilancarkan ke dalam komputer kapal angkasa makhluk asing. Kebanyakan penonton tidak tahu bahawa makhluk asing menggunakan komputer Apple Macintosh. Tetapi, alhamdulillah, ini ternyata betul-betul berlaku, virus itu berfungsi, dan dunia kita telah diselamatkan.

Secara umum, dalam filem, penjahat sering menceroboh komputer orang lain, atau pekerja yang tidak berpuas hati memperkenalkan virus ke dalam rangkaian komputer syarikat. Senang mengetahui bahawa tiada perkara seperti ini boleh berlaku pada AS/400. Atau mungkin selepas semua?

Seperti banyak ciri lain, AS/400, tidak seperti kebanyakan sistem lain, mempunyai keselamatan terbina dalam dari awal dan bukannya ditambah selepas ia dibina. Walau bagaimanapun, tiada langkah keselamatan akan membantu jika anda tidak menggunakannya, dan ramai pengguna AS/400 berbuat demikian. Contohnya, dalam persekitaran klien/pelayan, langkah berjaga-jaga khas mesti diambil untuk melindungi data AS/400 daripada klien tidak selamat seperti Windows 95 dan Windows NT. Lebih-lebih lagi, dalam moden dunia dalam talian Banyak AS/400 disambungkan ke Internet, dalam hal ini langkah keselamatan tertentu juga harus digunakan sumber maklumat. Nasib baik, ciri keselamatan bersepadu AS/400 menyediakan asas yang kukuh untuk keselamatan keseluruhan sistem. Dalam kuliah ini, kita akan melihat ciri keselamatan AS/400 dan membincangkan cara terbaik untuk menggunakannya.

Perlindungan Bersepadu

Pada masa lalu untuk melindungi sistem komputer ia adalah agak mudah. Biasanya, ia sudah cukup untuk memasukkan kunci ke dalam pintu bilik komputer dan memaksa pengguna akhir untuk memasukkan kata laluan semasa log masuk ke sistem. dunia moden tidak lagi begitu mudah. AS/400 yang disambungkan ke rangkaian komputer paling berisiko: pada LAN dalam syarikat atau pada rangkaian global, contohnya di Internet. Walau apa pun, AS/400 menyediakan cara untuk meminimumkan atau menghapuskan risiko akses tanpa kebenaran. Cabaran melindungi sistem komputer sangat serupa dengan cabaran yang timbul semasa melindungi rumah atau kereta: Anda mesti mengira dengan betul kos berbanding toleransi risiko.

Jelas sekali, dalam situasi yang berbeza AS/400 diperlukan tahap berbeza perlindungan. Pengguna seharusnya boleh memilih tahap ini secara bebas. Sistem keselamatan yang baik direka supaya komputer boleh beroperasi tanpa sebarang perlindungan sama sekali, dengan perlindungan terhad atau dengan perlindungan penuh, tetapi dalam semua kes sistem perlindungan mesti aktif.

Dan kini terdapat sistem yang dikunci di dalam bilik yang aksesnya sangat terhad. Adalah jelas bahawa mereka tidak memerlukan tahap perlindungan yang sama seperti komputer yang disambungkan ke Internet. Tetapi dari masa ke masa, keperluan perlindungan untuk sistem ini mungkin meningkat. Keselamatan bersepadu AS/400 cukup fleksibel untuk disesuaikan apabila keperluan anda berubah.

Keselamatan AS/400 ialah gabungan keselamatan dalam OS/400 dan SLIC. OS/400 melaksanakan tahap umum perlindungan sistem, manakala OS/400 bergantung pada fungsi perlindungan objek di peringkat MI. Sebagai contoh, seperti yang dinyatakan dalam "Objek",MI melakukan semakan kebenaran akses setiap kali objek , diakses. SLIC bertanggungjawab ke atas aktiviti MI untuk melindungi objek. Jenis perlindungan yang dilaksanakannya dipanggil kebenaran dan bertujuan untuk melindungi objek daripada akses atau pengubahsuaian yang tidak dibenarkan.

Sesetengah komponen keselamatan AS/400 terletak sepenuhnya di atas MI dalam OS/400, seperti menetapkan parameter keselamatan sistem. Lain-lain, seperti kawalan akses objek, dilaksanakan sepenuhnya di bawah MI dalam SLIC. Komponen perlindungan ketiga dilaksanakan sebahagiannya di atas dan sebahagiannya di bawah MI. Contohnya ialah sokongan untuk perintah istimewa dan hak akses khas. Mari kita lihat dengan lebih dekat komponen yang terletak di atas dan di bawah MI.

Tahap perlindungan

AS/400 bertujuan untuk aplikasi meluas dalam pelbagai bidang aktiviti manusia. Sehubungan itu, keperluan untuk keselamatan mereka berbeza-beza bergantung pada tahapnya ketiadaan sepenuhnya sehingga tahap perlindungan yang diperakui kerajaan. Dengan menetapkan parameter sistem yang sesuai, anda boleh memilih satu daripada lima peringkat: tiada perlindungan, perlindungan kata laluan, perlindungan sumber, perlindungan OS dan perlindungan yang diperakui. Apabila mengkonfigurasi AS/400, empat parameter sistem berkaitan keselamatan mesti ditetapkan: QAUDJRL, QMAXSIGN, QRETSVRSEC dan QSECURITY.

Parameter sistem yang menentukan tahap perlindungan ialah QSECURITY. Dalam Sistem/38 dan AS/400 yang pertama terdapat hanya tiga tahap perlindungan sistem, dalam versi V1R3 OS/400 satu perempat telah ditambah, dan dalam V2R3 tahap kelima, perlindungan tertinggi telah ditambahkan. Nilai QSECURITY yang sah ialah 10, 20, 30, 40, dan 50.

AS/400 juga menyokong fungsi tambahan audit. Apabila ciri ini didayakan, peristiwa keselamatan tertentu dilog. Peristiwa khusus yang dilog masuk dalam log audit keselamatan menentukan nilai parameter sistem QAUDJRL dan tahap keselamatan semasa. Peristiwa seperti percubaan capaian yang tidak dibenarkan, pemadaman objek, pengenalpastian program menggunakan perintah istimewa, dsb. boleh direkodkan. Kandungan log keselamatan dianalisis oleh pentadbir keselamatan.

Bilangan maksimum percubaan log masuk yang gagal ditentukan oleh parameter sistem QMAXSIGN. Jika bilangan percubaan sedemikian melebihi nilai parameter ini, terminal atau peranti dari mana ia dibuat akan diputuskan sambungan daripada sistem dan sambungan antaranya dan sistem terputus. Kaedah ini menghalang percubaan meneka kata laluan untuk log masuk ke dalam sistem. Nilai parameter QMAXSIGN untuk setiap peranti ditetapkan semula selepas log masuk berjaya.

Parameter sistem QRETSVRSEC (Kekalkan Data Keselamatan Pelayan) menentukan sama ada maklumat yang diperlukan oleh AS/400 untuk mengesahkan pengguna kepada sistem lain melalui antara muka klien/pelayan boleh disimpan oleh pelayan. Jika maklumat itu diingati, maka pelayan menggunakannya. Jika tidak, pelayan akan meminta ID pengguna dan kata laluan untuk sistem lain. Parameter sistem FFQRETSVRSEC digunakan untuk antara muka klien/pelayan TCP/IP, Novell NetWare dan Lotus Notes.

Sekarang mari kita lihat setiap satu daripada lima tahap perlindungan, bermula dengan yang paling rendah.

Kekurangan perlindungan (tahap 10)

Tahap 10 bermaksud tahap keselamatan yang paling rendah - tiada. Tiada kata laluan diperlukan untuk mengakses sistem dan mana-mana pengguna dibenarkan mengakses semua sumber dan objek sistem tanpa sekatan. Satu-satunya syarat ialah anda tidak boleh mempengaruhi tugas pengguna sistem lain.

Tahap perlindungan sistem 10 biasanya digunakan apabila sahaja perlindungan fizikal sistem, sebagai contoh, kunci pada pintu bilik mesin. Mana-mana pengguna yang mempunyai akses fizikal ke mesin, boleh log masuk. Bagaimanapun, dia tidak diwajibkan mendaftar. Pendaftaran pengguna mengandaikan kehadiran profil pengguna di suatu tempat dalam sistem. Profil sedemikian dibuat secara automatik apabila menggunakan tahap keselamatan 10, jika ia belum wujud.

Perlindungan kata laluan (tahap 20)

Jika anda hanya memerlukan keselamatan log masuk, gunakan tahap 20. Tahap keselamatan ini memerlukan pengguna AS/400 dilog masuk dan mengetahui kata laluan yang betul. Setelah kebenaran untuk log masuk ke sistem diperoleh, pengguna mempunyai akses kepada semua sumbernya tanpa sekatan. Seperti yang anda lihat, perbezaan dari tahap 10 adalah tidak ketara.

Hanya dalam satu kes istimewa Akses pengguna kepada sistem pada tahap 20 adalah terhad: jika ini dinyatakan secara khusus dalam profil pengguna. Pengguna dengan kurang upaya hanya boleh memilih item menu. Kebanyakan menu sistem mempunyai baris arahan, dan ciri ini mengehadkan penggunaan arahan sistem.

Mari kita anggap bahawa organisasi mempunyai sekumpulan pekerja yang tanggungjawabnya termasuk mengambil pesanan untuk barangan dan memasukkan data yang berkaitan ke dalam sistem. Bagi pengguna sedemikian, adalah dinasihatkan untuk mencipta menu khas dan membenarkan mereka bertindak hanya dalam had ini, yang mana mereka harus didaftarkan sebagai pengguna kurang upaya dan menetapkan dalam profil mereka menu yang mereka dibenarkan akses.

Tetapi pengguna kurang upaya dibenarkan untuk melaksanakan empat arahan yang diperlukan: untuk menghantar mesej, untuk memaparkan mesej, untuk memaparkan status pekerjaan dan untuk log keluar. Perintah yang betul-betul terbuka kepada pengguna kurang upaya boleh ditetapkan secara individu. Sekatan keupayaan juga mengawal medan mana yang boleh diubah oleh pengguna semasa log masuk.

Tahap 20 dan 10 tidak menyediakan sistem dengan keselamatan, kerana selepas pengguna mendaftar dalam sistem, dia boleh melakukan sebarang operasi di sana. Saya tidak akan mengesyorkan mengehadkan diri anda kepada tahap perlindungan yang begitu rendah kecuali dalam kes khas apabila sistem itu sendiri hampir tidak boleh diakses dari luar.

Perlindungan Sumber (Tahap 30)

Tahap keselamatan minimum yang disyorkan ialah tahap 30. Pada tahap ini, serta pada tahap 20, pengguna mesti berdaftar dan mengetahui kata laluan yang betul untuk log masuk ke sistem. Selepas log masuk, ia diperiksa sama ada pengguna mempunyai hak akses kepada sumber sistem; akses tanpa kebenaran tidak dibenarkan. Pada tahap 30, pengguna juga boleh didaftarkan dengan orang kurang upaya.

Pengguna individu boleh diberikan hak akses kepada objek sistem seperti fail, program dan peranti. Profil pengguna menyediakan keupayaan ini, dan kami akan bercakap lebih lanjut tentang cara mereka melakukannya tidak lama lagi. Kami juga akan melihat pilihan lain untuk memberikan hak akses pengguna kepada objek sistem: menggunakan hak kumpulan atau umum.

Tahap keselamatan 30 adalah yang tertinggi dalam Sistem/38. Tetapi ia tidak membezakan antara objek pengguna dan objek yang hanya digunakan oleh OS. Disebabkan ketersediaan pemasang MI pada Sistem/38 dan kehadiran maklumat tertentu tentang struktur dalaman objek, timbul masalah serius. ISV mula menulis pakej aplikasi yang bergantung pada struktur dalaman objek, yang melanggar kebebasan teknologi MI.

Model AS/400 pertama menggunakan tahap perlindungan yang sama. Walaupun AS/400 tidak mempunyai pemasang MI, dan kami tidak menerbitkan maklumat tentang struktur dalaman, pakar segera menyedari bahawa AS/400 ialah Sistem/38. Oleh itu, program yang bergantung pada struktur dalaman objek dijalankan pada AS/400.

Kami tahu bahawa semasa kami bergerak ke arah pengkomputeran pelanggan/pelayan, AS/400 memerlukan lebih banyak lagi perlindungan yang boleh dipercayai, yang menyekat akses kepada kebanyakan objek dalaman. Sehubungan dengan peralihan kepada pemproses RISC, struktur dalaman juga mengalami perubahan. Tetapi jika kita hanya melaksanakan tahap perlindungan baharu yang meningkat, maka program yang bergantung pada struktur dalaman objek akan berhenti berfungsi, yang akan menyebabkan rasa tidak puas hati dengan pelanggan.

Kami mengumumkan perkara yang akan kami bina ke dalam V1R3 tahap baru perlindungan, dan pada tahap ini tidak akan ada akses kepada objek dalaman. Kami juga mula mencari ISV yang menggunakan objek dalaman untuk memberikan mereka API sistem standard dengan maklumat yang diperlukan oleh program mereka.

Kebanyakan program ini adalah utiliti yang menggunakan maklumat daripada beberapa medan dalam objek sistem. Sebagai contoh, sistem pengurusan pita mungkin memerlukan beberapa maklumat tentang pengepala pita. Maklumat sedemikian boleh diperolehi satu-satunya cara- menembusi objek sistem. Kami mencipta ratusan API untuk menyediakan maklumat jenis ini melalui MI (API ini pada asasnya adalah arahan MI baharu) dan memastikan ia akan berfungsi dalam semua versi OS masa hadapan. Oleh itu, kami membebaskan tangan kami dan mula membuat perubahan pada struktur dalaman.

Terdapat satu lagi topik besar yang berkaitan dengan keselamatan: keterbukaan AS/400. Untuk masa yang agak lama, banyak ISV bukan sahaja menggunakan objek dalaman, tetapi juga menegaskan bahawa IBM akan melakukan organisasi dalaman OS terbuka dan dengan itu memberi lampu hijau kepada pembangun perisian. Sebagai tindak balas, IBM berhujah bahawa jika arahan MI digunakan secara tidak betul, terdapat kemungkinan yang tinggi kegagalan perisian yang mana dia tidak boleh bertanggungjawab. Satu kompromi (keterbukaan terurus melalui API) telah dicapai, sebahagiannya hasil daripada siri mesyuarat kumpulan COMMON yang dimulakan oleh ISV dan pengguna lain. Bekerja dengan ISV dan mentakrifkan API baharu diketuai oleh Ron Fess, salah satu pembangun perisian utama dengan pengalaman luas dalam CPF dan OS/400. Hasil kerja ini ialah pelaksanaan Spesifikasi UNIX Tunggal AS/400 dan API standard lain. AS/400 telah menjadi lebih terbuka kepada pengguna.

Perlindungan OS (tahap 40)

Tahap 40 telah diperkenalkan dalam V1R3 OS/400. Hari ini, semua AS/400s baharu dihantar dengan tahap perlindungan ini, bukan 10 seperti sebelumnya. Tetapi versi lama OS/400, walaupun apabila dinaik taraf, mengekalkan tahap semasa yang ditetapkan oleh pelanggan. Sekarang kata laluan ketua keselamatan (pengguna dengan tahap hak akses tertinggi) menjadi tidak sah selepas log masuk pertama dan dia mesti menukarnya. Sebelum ini, pelanggan AS/400 sering tidak peduli untuk menukar kata laluan lalai sistem, yang mencipta lubang keselamatan yang jelas.

Pada tahap 40, pengguna AS/400 juga mesti log masuk, mempunyai kata laluan log masuk yang betul dan mempunyai hak untuk mengakses sumber sistem. Walau bagaimanapun, pengguna kurang upaya juga disokong pada tahap perlindungan ini.

Tidak seperti tahap 10–30, pada tahap keselamatan 40 akses kepada antara muka bukan standard disekat. Tidak semua arahan MI kini tersedia kepada pengguna, tetapi hanya set yang dibenarkan, termasuk beratus-ratus API yang dibangunkan untuk ISV. Arahan yang selebihnya disekat, iaitu, sistem tidak akan melaksanakannya dalam program pengguna.

Walau bagaimanapun, arahan daripada set yang disekat masih tersedia untuk OS/400. Untuk membezakan antara OS/400 dan program pengguna, konsep telah diperkenalkan sistemik Dan keadaan pengguna, yang boleh merangkumi sebarang proses pada AS/400. Oleh itu, penggunaan arahan yang disekat dan akses kepada beberapa objek sistem hanya dibenarkan dalam keadaan sistem.

Untuk keselamatan yang lebih baik, V1R3 turut menghapuskan pengalamatan berasaskan keupayaan dan mengalih keluar semua hak akses daripada penunjuk sistem yang diberikan kepada pengguna.

Pertahanan C2 (tahap 50)

Tahap 40 menyediakan sistem dengan tahap keselamatan yang mencukupi dalam kebanyakan kes. Walau bagaimanapun, sesetengah kontraktor kerajaan memerlukan tahap perlindungan yang diperakui oleh kerajaan AS. Terdapat beberapa sijil sedemikian, termasuk tahap C2 yang dipanggil. Ini termasuk peruntukan seperti melindungi sumber pengguna daripada pengguna lain dan menghalang seorang pengguna daripada mengambil alih semua sumber sistem seperti memori. Dengan cara ini, keperluan yang sama kini digunakan dalam banyak pertubuhan bukan kerajaan.

Bagi pelanggan yang memerlukan pensijilan kerajaan, kami telah melanjutkan Tahap Keselamatan 40 pada AS/400 untuk memadankan Tahap C2 yang disebutkan di atas. Jadi dalam versi V2R3 tahap perlindungan 50 muncul.

Tetapi sebelum sistem dianggap mematuhi piawaian C2, ia mesti menjalani ujian komprehensif. Pemeriksaan sedemikian sedang dijalankan.

Kerajaan AS telah menentukan tahap perlindungan dari A hingga D, di mana A ialah tahap perlindungan tertinggi dan D adalah tahap terendah. Kelas B dan C mempunyai beberapa subperingkat. Tahap keselamatan C2 ialah tahap tertinggi yang biasa digunakan dalam perniagaan. Pada masa hadapan, jika keperluan timbul, kami akan dapat memasukkan sokongan untuk lebih banyak lagi dalam AS/400 tahap tinggi perlindungan.