Baru-baru ini, banyak penerbitan "mendedahkan" telah muncul tentang penggodaman beberapa protokol atau teknologi baharu yang menjejaskan keselamatan rangkaian wayarles. Adakah ini benar-benar begitu, apa yang anda perlu takut, dan bagaimana anda boleh memastikan bahawa akses kepada rangkaian anda adalah seaman mungkin? Adakah perkataan WEP, WPA, 802.1x, EAP, PKI tidak bermakna kepada anda? Gambaran keseluruhan ringkas ini akan membantu menyatukan semua penyulitan dan teknologi kebenaran capaian radio yang digunakan. Saya akan cuba menunjukkan bahawa rangkaian wayarles yang dikonfigurasikan dengan betul mewakili halangan yang tidak dapat diatasi untuk penyerang (sehingga had tertentu, sudah tentu).

Asas

Sebarang interaksi antara pusat akses (rangkaian) dan pelanggan wayarles adalah berdasarkan:- Pengesahan- bagaimana pelanggan dan pusat akses memperkenalkan diri mereka kepada satu sama lain dan mengesahkan bahawa mereka mempunyai hak untuk berkomunikasi antara satu sama lain;

- Penyulitan- algoritma perebutan untuk data yang dihantar digunakan, cara kunci penyulitan dijana dan bila ia berubah.

Parameter rangkaian wayarles, terutamanya namanya (SSID), diiklankan secara kerap oleh pusat akses dalam paket suar siaran. Sebagai tambahan kepada tetapan keselamatan yang dijangkakan, permintaan untuk QoS, parameter 802.11n, kelajuan yang disokong, maklumat tentang jiran lain, dll. dihantar. Pengesahan menentukan bagaimana klien mempersembahkan dirinya kepada intipati. Pilihan yang mungkin:

- Buka- apa yang dipanggil rangkaian terbuka di mana semua peranti yang disambungkan dibenarkan serta-merta

- Dikongsi- ketulenan peranti yang disambungkan mesti disahkan dengan kunci/kata laluan

- EAP- ketulenan peranti yang disambungkan mesti disahkan menggunakan protokol EAP oleh pelayan luaran

- tiada- tiada penyulitan, data dihantar dalam teks yang jelas

- WEP- sifir berdasarkan algoritma RC4 dengan panjang kunci statik atau dinamik yang berbeza (64 atau 128 bit)

- CKIP- penggantian proprietari untuk WEP Cisco, versi awal TKIP

- TKIP- Penggantian WEP yang dipertingkatkan dengan pemeriksaan dan perlindungan tambahan

- AES/CCMP- algoritma paling maju berdasarkan AES256 dengan pemeriksaan dan perlindungan tambahan

Gabungan Buka Pengesahan, Tiada Penyulitan digunakan secara meluas dalam sistem akses tetamu seperti menyediakan Internet di kafe atau hotel. Untuk menyambung, anda hanya perlu mengetahui nama rangkaian wayarles. Selalunya, sambungan sedemikian digabungkan dengan pengesahan tambahan pada Portal Tawanan dengan mengubah hala permintaan HTTP pengguna ke halaman tambahan di mana anda boleh meminta pengesahan (kata laluan log masuk, perjanjian dengan peraturan, dll.).

Penyulitan WEP dikompromi dan tidak boleh digunakan (walaupun dalam kes kunci dinamik).

Istilah yang biasa berlaku WPA Dan WPA2 tentukan, sebenarnya, algoritma penyulitan (TKIP atau AES). Oleh kerana penyesuai pelanggan telah menyokong WPA2 (AES) untuk beberapa lama, tidak ada gunanya menggunakan penyulitan TKIP.

Perbezaan antara WPA2 Peribadi Dan WPA2 Enterprise ialah tempat kunci penyulitan yang digunakan dalam mekanik algoritma AES berasal. Untuk aplikasi peribadi (rumah, kecil), kunci statik (kata laluan, perkataan kod, PSK (Kunci Pra Kongsi)) dengan panjang minimum 8 aksara digunakan, yang ditetapkan dalam tetapan pusat akses dan adalah sama untuk semua pelanggan rangkaian wayarles tertentu. Kompromi kunci sedemikian (mereka menumpahkan kacang kepada jiran, pekerja dipecat, komputer riba dicuri) memerlukan perubahan kata laluan segera untuk semua pengguna yang tinggal, yang hanya realistik jika terdapat sebilangan kecil daripada mereka. Untuk aplikasi korporat, seperti namanya, kunci dinamik digunakan, individu untuk setiap pelanggan yang sedang berjalan. Kunci ini boleh dikemas kini secara berkala semasa operasi tanpa memutuskan sambungan, dan komponen tambahan bertanggungjawab untuk penjanaannya - pelayan kebenaran, dan hampir selalu ini adalah pelayan RADIUS.

Semua parameter keselamatan yang mungkin diringkaskan dalam plat ini:

| Harta benda | WEP statik | WEP dinamik | WPA | WPA 2 (Perusahaan) |

| Pengenalan | Pengguna, komputer, kad WLAN | Pengguna, komputer |

Pengguna, komputer |

Pengguna, komputer |

| Kebenaran |

Kunci kongsi |

EAP |

EAP atau kunci kongsi |

EAP atau kunci kongsi |

Integriti |

Nilai Semakan Integriti 32-bit (ICV) |

ICV 32-bit |

Kod Integriti Mesej 64-bit (MIC) |

CRT/CBC-MAC (Mod balas Cipher Block Chaining Auth Code - CCM) Sebahagian daripada AES |

Penyulitan |

Kunci statik |

Kunci sesi |

Kunci setiap paket melalui TKIP |

CCMP (AES) |

Pengedaran kunci |

Sekali, manual |

Segmen Master Key (PMK) berpasangan |

Berasal dari PMK |

Berasal dari PMK |

Vektor permulaan |

Teks, 24 bit |

Teks, 24 bit |

Vektor lanjutan, 65 bit |

Nombor paket 48-bit (PN) |

Algoritma |

RC4 |

RC4 |

RC4 |

AES |

Panjang kunci, bit |

64/128 |

64/128 |

128 |

sehingga 256 |

Infrastruktur yang diperlukan |

Tidak |

RADIUS |

RADIUS |

RADIUS |

Walaupun WPA2 Personal (WPA2 PSK) jelas, penyelesaian perusahaan memerlukan pertimbangan lanjut.

WPA2 Enterprise

Di sini kita berurusan dengan set tambahan protokol yang berbeza. Di sisi pelanggan, komponen perisian khas, pemohon (biasanya sebahagian daripada OS) berinteraksi dengan bahagian kebenaran, pelayan AAA. Contoh ini menunjukkan pengendalian rangkaian radio bersatu yang dibina pada titik akses ringan dan pengawal. Dalam kes menggunakan titik akses dengan "otak", keseluruhan peranan perantara antara pelanggan dan pelayan boleh diambil oleh titik itu sendiri. Dalam kes ini, data pemohon pelanggan dihantar melalui radio yang dibentuk dalam protokol 802.1x (EAPOL), dan pada bahagian pengawal ia dibalut dalam paket RADIUS.

Penggunaan mekanisme kebenaran EAP dalam rangkaian anda membawa kepada fakta bahawa selepas berjaya (hampir pasti terbuka) pengesahan pelanggan oleh pusat akses (bersama-sama dengan pengawal, jika ada), yang terakhir meminta pelanggan untuk memberi kebenaran (mengesahkan kuasanya) dengan pelayan infrastruktur RADIUS:

Penggunaan WPA2 Enterprise memerlukan pelayan RADIUS pada rangkaian anda. Pada masa ini, produk yang paling berkesan adalah seperti berikut:

- Pelayan Dasar Rangkaian Microsoft (NPS), bekas IAS- dikonfigurasikan melalui MMC, percuma, tetapi anda perlu membeli Windows

- Cisco Secure Access Control Server (ACS) 4.2, 5.3- dikonfigurasikan melalui antara muka web, fungsi yang canggih, membolehkan anda mencipta sistem teragih dan tahan kesalahan, mahal

- FreeRADIUS- percuma, dikonfigurasikan menggunakan konfigurasi teks, tidak mudah untuk diurus dan dipantau

Dalam kes ini, pengawal dengan teliti memantau pertukaran maklumat yang berterusan dan menunggu kebenaran atau penolakan yang berjaya. Jika berjaya, pelayan RADIUS dapat memindahkan parameter tambahan ke pusat capaian (contohnya, VLAN mana untuk diletakkan pelanggan, alamat IP yang hendak diberikan, profil QoS, dsb.). Pada penghujung pertukaran, pelayan RADIUS membenarkan pelanggan dan pusat akses menjana dan menukar kunci penyulitan (individu, sah hanya untuk sesi ini):

EAP

Protokol EAP itu sendiri adalah berasaskan kontena, bermakna mekanisme kebenaran sebenar diserahkan kepada protokol dalaman. Pada masa ini, berikut telah menerima sebarang pengedaran yang ketara:- EAP-CEPAT(Pengesahan Fleksibel melalui Terowong Selamat) - dibangunkan oleh Cisco; membenarkan kebenaran menggunakan log masuk dan kata laluan yang dihantar dalam terowong TLS antara pemohon dan pelayan RADIUS

- EAP-TLS(Keselamatan Lapisan Pengangkutan). Menggunakan infrastruktur kunci awam (PKI) untuk membenarkan klien dan pelayan (subjek dan pelayan RADIUS) melalui sijil yang dikeluarkan oleh pihak berkuasa pensijilan yang dipercayai (CA). Memerlukan mengeluarkan dan memasang sijil pelanggan pada setiap peranti wayarles, jadi hanya sesuai untuk persekitaran korporat terurus. Pelayan Sijil Windows mempunyai kemudahan yang membolehkan pelanggan menjana sijilnya sendiri jika pelanggan adalah ahli domain. Menyekat pelanggan boleh dilakukan dengan mudah dengan membatalkan sijilnya (atau melalui akaun).

- EAP-TTLS(Keselamatan Lapisan Pengangkutan Terowong) adalah serupa dengan EAP-TLS, tetapi tidak memerlukan sijil pelanggan semasa membuat terowong. Dalam terowong sedemikian, sama seperti sambungan SSL pelayar, kebenaran tambahan dilakukan (menggunakan kata laluan atau sesuatu yang lain).

- PEAP-MSCHAPv2(EAP Dilindungi) - serupa dengan EAP-TTLS dari segi penubuhan awal terowong TLS yang disulitkan antara pelanggan dan pelayan, yang memerlukan sijil pelayan. Selepas itu, terowong sedemikian dibenarkan menggunakan protokol MSCHAPv2 yang terkenal.

- PEAP-GTC(Kad Token Generik) - serupa dengan yang sebelumnya, tetapi memerlukan kad kata laluan sekali (dan infrastruktur yang sepadan)

Semua kaedah ini (kecuali EAP-FAST) memerlukan sijil pelayan (pada pelayan RADIUS) yang dikeluarkan oleh pihak berkuasa pensijilan (CA). Dalam kes ini, sijil CA itu sendiri mesti ada pada peranti pelanggan dalam kumpulan yang dipercayai (yang mudah dilaksanakan menggunakan Dasar Kumpulan dalam Windows). Selain itu, EAP-TLS memerlukan sijil pelanggan individu. Ketulenan pelanggan disahkan melalui tandatangan digital dan (sebagai pilihan) dengan membandingkan sijil yang diberikan oleh pelanggan kepada pelayan RADIUS dengan apa yang pelayan dapatkan daripada infrastruktur PKI (Direktori Aktif).

Sokongan untuk mana-mana kaedah EAP mesti disediakan oleh pemohon sebelah pelanggan. Windows XP/Vista/7 terbina dalam standard, iOS, Android menyediakan sekurang-kurangnya EAP-TLS dan EAP-MSCHAPv2, yang menjadikan kaedah ini popular. Penyesuai klien Intel untuk Windows disertakan dengan utiliti ProSet, yang mengembangkan senarai yang tersedia. Cisco AnyConnect Client melakukan perkara yang sama.

Sejauh manakah ia boleh dipercayai?

Lagipun, apakah yang diperlukan oleh penyerang untuk menggodam rangkaian anda?Untuk Pengesahan Terbuka, Tiada Penyulitan - tiada apa-apa. Disambungkan ke rangkaian, dan itu sahaja. Oleh kerana medium radio terbuka, isyarat bergerak dalam arah yang berbeza, tidak mudah untuk menyekatnya. Jika anda mempunyai penyesuai klien yang sesuai yang membolehkan anda mendengar udara, trafik rangkaian kelihatan dengan cara yang sama seolah-olah penyerang telah menyambung ke wayar, ke hab, ke port SPAN suis.

Penyulitan berasaskan WEP hanya memerlukan masa IV dan salah satu daripada banyak utiliti pengimbasan yang tersedia secara percuma.

Untuk penyulitan berdasarkan TKIP atau AES, penyahsulitan langsung boleh dilakukan secara teori, tetapi dalam praktiknya tidak ada kes penggodaman.

Sudah tentu, anda boleh cuba meneka kunci atau kata laluan PSK untuk salah satu kaedah EAP. Serangan biasa terhadap kaedah ini tidak diketahui. Anda boleh cuba menggunakan kaedah kejuruteraan sosial, atau

Banyak penghala menyediakan piawaian keselamatan berikut sebagai pilihan: WPA2-PSK (TKIP), WPA2-PSK (AES) dan WPA2-PSK (TKIP/AES). Buat pilihan yang salah dan anda akan mendapat rangkaian yang lebih perlahan dan kurang selamat.Piawaian WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access) dan WPA2 (Wi-Fi Protected Access II), yang anda akan ditawarkan untuk dipilih semasa menyediakan tetapan keselamatan rangkaian wayarles anda, adalah keselamatan maklumat utama algoritma. WEP adalah yang tertua dan paling terdedah, kerana banyak kelemahan telah ditemui di dalamnya sepanjang penggunaannya. WPA menawarkan keselamatan yang lebih baik, tetapi juga dilaporkan terdedah kepada penggodaman. WPA2, pada masa ini merupakan piawaian yang berkembang, kini merupakan pilihan keselamatan yang paling biasa. TKIP (Temporal Key Integrity Protocol) dan AES (Advanced Encryption Standard) ialah dua jenis penyulitan berbeza yang boleh digunakan dalam standard WPA2. Mari lihat perbezaannya dan yang mana satu yang terbaik untuk anda.

AES lwn. TKIP

TKIP dan AES ialah dua piawaian penyulitan berbeza yang boleh digunakan pada rangkaian Wi-Fi. TKIP ialah protokol penyulitan yang lebih lama, diperkenalkan pada satu masa oleh standard WPA untuk menggantikan algoritma WEP yang sangat tidak boleh dipercayai. Malah, TKIP sangat serupa dengan algoritma penyulitan WEP. TKIP tidak lagi dianggap sebagai kaedah keselamatan yang boleh dipercayai dan tidak disyorkan pada masa ini. Dalam erti kata lain, anda tidak sepatutnya menggunakannya.

AES ialah protokol penyulitan yang lebih selamat yang diperkenalkan oleh standard WPA2. AES bukanlah sesuatu yang membosankan, piawaian ini atau itu yang direka khusus untuk rangkaian Wi-Fi. Ini adalah standard penyulitan global yang serius, diterima pakai walaupun oleh kerajaan AS. Contohnya, apabila anda menyulitkan pemacu keras menggunakan TrueCrypt, ia mungkin menggunakan algoritma penyulitan AES untuk berbuat demikian. AES ialah piawaian yang diterima secara meluas yang menyediakan keselamatan hampir keseluruhan, tetapi potensi kelemahannya termasuk potensi kerentanan terhadap serangan kekerasan (yang dilawan dengan penggunaan frasa laluan yang agak kompleks) dan kelemahan keselamatan yang dikaitkan dengan aspek lain WPA2.

Versi keselamatan yang dipendekkan ialah TKIP, protokol penyulitan lama yang digunakan oleh standard WPA. AES untuk Wi-Fi ialah penyelesaian penyulitan yang lebih baharu yang digunakan dalam standard WPA2 baharu dan selamat. Secara teori, ini mungkin penghujungnya. Tetapi dalam amalan, bergantung pada penghala anda, hanya memilih WPA2 mungkin tidak mencukupi.

Walaupun WPA2 menggunakan AES untuk keselamatan optimum, ia juga boleh menggunakan TKIP di mana keserasian ke belakang dengan peranti generasi sebelumnya diperlukan. Dalam situasi ini, peranti yang menyokong WPA2 akan bersambung mengikut WPA2, dan peranti yang menyokong WPA akan bersambung mengikut WPA. Maksudnya, "WPA2" tidak selalu bermaksud WPA2-AES. Walau bagaimanapun, pada peranti tanpa menyatakan pilihan "TKIP" atau "AES" secara eksplisit, WPA2 biasanya sinonim dengan WPA2-AES.

Singkatan "PSK" dalam nama penuh pilihan ini bermaksud "kunci prakongsi" - frasa laluan anda (kunci sifir). Ini membezakan standard peribadi daripada WPA-Enterprise, yang menggunakan pelayan RADIUS untuk mengeluarkan kunci unik pada rangkaian Wi-Fi korporat atau kerajaan yang besar.

Pilihan Keselamatan untuk Rangkaian Wi-Fi

Lebih sukar lagi? Tiada apa yang mengejutkan. Tetapi apa yang anda perlu lakukan ialah mencari satu pilihan dalam senarai kerja peranti anda yang memberikan perlindungan paling banyak. Berikut ialah senarai pilihan yang paling mungkin untuk penghala anda:

- Terbuka (berisiko): Tiada frasa laluan pada rangkaian Wi-Fi terbuka. Anda tidak sepatutnya memasang pilihan ini - serius, anda boleh memberi alasan kepada polis untuk melawat anda.

- WEP 64 (berisiko): Piawaian protokol WEP lama mudah terdedah dan anda tidak seharusnya menggunakannya.

- WEP 128 (berisiko): Ini sama seperti WEP, tetapi dengan panjang kunci penyulitan yang lebih panjang. Malah, ia tidak kurang terdedah daripada WEP 64.

- WPA-PSK (TKIP): Versi asal protokol WPA digunakan di sini (pada asasnya WPA1). Ia tidak sepenuhnya selamat dan telah digantikan oleh WPA2.

- WPA-PSK (AES): Ini menggunakan protokol WPA asal, menggantikan TKIP dengan standard penyulitan AES yang lebih moden. Pilihan ini ditawarkan sebagai langkah sementara, tetapi peranti yang menyokong AES hampir sentiasa menyokong WPA2, manakala peranti yang memerlukan WPA hampir tidak akan menyokong AES. Jadi pilihan ini tidak masuk akal.

- WPA2-PSK (TKIP): Ini menggunakan standard WPA2 moden dengan algoritma penyulitan TKIP yang lebih lama. Pilihan ini tidak selamat, dan satu-satunya kelebihannya ialah ia sesuai untuk peranti lama yang tidak menyokong pilihan WPA2-PSK (AES).

- WPA2-PSK (AES): Ini ialah pilihan keselamatan yang paling biasa digunakan. Ia menggunakan WPA2, standard penyulitan terkini untuk rangkaian Wi-Fi, dan protokol penyulitan AES terkini. Anda harus menggunakan pilihan ini. Pada sesetengah peranti anda akan melihat pilihan yang dipanggil hanya "WPA2" atau "WPA2-PSK", yang dalam kebanyakan kes bermaksud menggunakan AES.

- WPAWPA2-PSK (TKIP/AES): Sesetengah peranti menawarkan - malah mengesyorkan - pilihan bercampur ini. Pilihan ini membolehkan anda menggunakan kedua-dua WPA dan WPA2 - dengan kedua-dua TKIP dan AES. Ini memastikan keserasian maksimum dengan mana-mana peranti purba yang mungkin anda miliki, tetapi juga memberi penggodam peluang untuk menyusup ke rangkaian anda dengan memecah masuk ke protokol WPA dan TKIP yang lebih terdedah.

Pensijilan WPA2 telah berkuat kuasa sejak 2004 dan menjadi mandatori pada 2006. Mana-mana peranti dengan logo "Wi-Fi" yang dihasilkan selepas 2006 mesti menyokong standard penyulitan WPA2.

Memandangkan peranti berkemampuan Wi-Fi anda mungkin berumur di bawah 11 tahun, anda boleh berasa selesa dengan hanya memilih pilihan WPA2-PSK (AES). Dengan memasang pilihan ini, anda juga boleh menyemak kefungsian peranti anda. Jika peranti berhenti berfungsi, anda sentiasa boleh memulangkan atau menukarnya. Walaupun, jika keselamatan adalah kebimbangan besar kepada anda, anda boleh membeli peranti baharu yang dikeluarkan tidak lebih awal daripada 2006.

WPA dan TKIP memperlahankan rangkaian Wi-Fi anda

Pilihan WPA dan TKIP yang dipilih untuk tujuan keserasian juga boleh memperlahankan rangkaian Wi-Fi. Banyak penghala Wi-Fi moden yang menyokong 802.11n atau lebih baharu, piawaian yang lebih pantas akan berkurangan kepada 54 Mbps jika anda menetapkannya kepada WPA atau TKIP untuk memastikan keserasian dengan peranti lama hipotesis.

Sebagai perbandingan, apabila menggunakan WPA2 dengan AES, walaupun 802.11n menyokong kelajuan sehingga 300 Mbps, manakala 802.11ac menawarkan kelajuan maksimum teori 3.46 Gbps dalam keadaan optimum (baca: ideal).

Pada kebanyakan penghala, seperti yang telah kita lihat, senarai pilihan biasanya termasuk WEP, WPA (TKIP) dan WPA2 (AES) - dan mungkin pilihan mod keserasian maksimum WPA (TKIP) + WPA2 (AES) campuran yang dilemparkan dengan yang terbaik daripada niat.

Jika anda mempunyai jenis penghala mewah yang menawarkan WPA2 dengan sama ada TKIP atau AES, pilih AES. Hampir semua peranti anda pasti akan berfungsi dengannya, lebih-lebih lagi, lebih pantas dan lebih selamat. AES ialah pilihan yang mudah dan rasional.

TKIP dan AES ialah dua jenis penyulitan alternatif yang digunakan dalam mod keselamatan WPA dan WPA2. Dalam tetapan keselamatan rangkaian wayarles penghala dan pusat akses, anda boleh memilih salah satu daripada tiga pilihan penyulitan:

- TKIP;

- TKIP+AES.

Jika anda memilih pilihan yang terakhir (gabungan), pelanggan akan dapat menyambung ke pusat akses menggunakan salah satu daripada dua algoritma.

TKIP atau AES? Apa yang lebih baik?

Jawapan: untuk peranti moden, algoritma AES pastinya lebih sesuai.

Gunakan TKIP hanya jika anda menghadapi masalah memilih yang pertama (kadangkala berlaku apabila menggunakan penyulitan AES, sambungan dengan pusat akses terganggu atau tidak ditubuhkan sama sekali. Biasanya ini dipanggil ketidakserasian peralatan).

Apakah perbezaannya

AES ialah algoritma moden dan lebih selamat. Ia serasi dengan standard 802.11n dan menyediakan kelajuan pemindahan data yang tinggi.

TKIP ditamatkan. Ia mempunyai tahap keselamatan yang lebih rendah dan menyokong kadar pemindahan data sehingga 54 Mbit/s.

Bagaimana untuk bertukar daripada TKIP kepada AES

Kes 1. Pusat akses beroperasi dalam mod TKIP+AES

Dalam kes ini, anda hanya perlu menukar jenis penyulitan pada peranti klien. Cara paling mudah untuk melakukan ini ialah memadam profil rangkaian dan menyambungkannya semula.

Kes 2: Pusat akses hanya menggunakan TKIP

Dalam kes ini:

1. Mula-mula, pergi ke antara muka web pusat akses (atau penghala, masing-masing). Tukar penyulitan kepada AES dan simpan tetapan (baca lebih lanjut di bawah).

2. Tukar penyulitan pada peranti klien (butiran lanjut dalam perenggan seterusnya). Dan sekali lagi, lebih mudah untuk melupakan rangkaian dan menyambungkannya semula dengan memasukkan kunci keselamatan.

Mendayakan penyulitan AES pada penghala

Menggunakan D-Link sebagai contoh

Pergi ke bahagian Persediaan Tanpa Wayar.

Klik butang Persediaan Sambungan Wayarles Manual.

Tetapkan mod keselamatan WPA2-PSK.

Cari item Jenis Sifir dan tetapkan nilainya AES.

klik Simpan Tetapan.

Menggunakan TP-Link sebagai contoh

Buka bahagian Tanpa wayar.

Pilih item Keselamatan Tanpa Wayar.

Di padang Versi pilih WPA2-PSK.

Di padang Penyulitan pilih AES.

Klik butang Jimat:

Tukar jenis penyulitan wayarles dalam Windows

Windows 10 dan Windows 8.1

Versi OS ini tidak mempunyai . Oleh itu, terdapat tiga pilihan untuk menukar penyulitan.

Pilihan 1. Windows sendiri akan mengesan ketidakpadanan dalam tetapan rangkaian dan menggesa anda untuk memasukkan semula kunci keselamatan. Dalam kes ini, algoritma penyulitan yang betul akan dipasang secara automatik.

Pilihan 2. Windows tidak akan dapat menyambung dan akan menawarkan untuk melupakan rangkaian dengan memaparkan butang yang sepadan:

Selepas ini, anda akan dapat menyambung ke rangkaian anda tanpa masalah, kerana... profilnya akan dipadamkan.

Pilihan 3. Anda perlu memadam profil rangkaian secara manual melalui baris arahan dan hanya kemudian menyambung ke rangkaian semula.

Ikut langkah-langkah ini:

1 Lancarkan Prompt Perintah.

2 Masukkan arahan:

Netsh wlan menunjukkan profil

untuk memaparkan senarai profil rangkaian wayarles yang disimpan.

3 Sekarang masukkan arahan:

Netsh wlan memadam profil "nama rangkaian anda"

untuk memadam profil yang dipilih.

Jika nama rangkaian mengandungi ruang (contohnya "wifi 2"), letakkan dalam petikan.

Gambar menunjukkan semua tindakan yang diterangkan:

4 Sekarang klik pada ikon rangkaian wayarles dalam bar tugas:

5 Pilih rangkaian.

6 Klik Sambung:

7 Masukkan kunci keselamatan anda.

Windows 7

Segala-galanya lebih mudah dan lebih jelas di sini.

1 Klik ikon rangkaian wayarles dalam bar tugas.

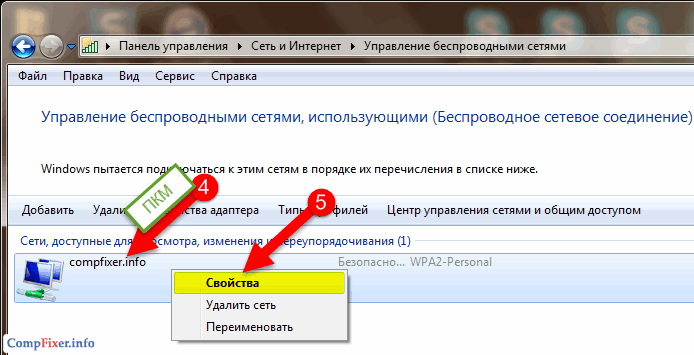

3 Klik pada pautan Pengurusan Rangkaian Tanpa Wayar:

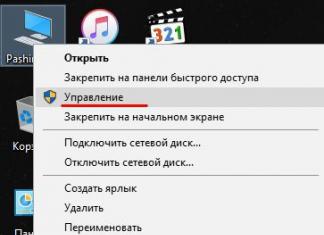

4 Klik kanan pada profil rangkaian yang dikehendaki.

5 Pilih Hartanah:

Perhatian! Pada langkah ini anda juga boleh klik Padamkan rangkaian dan hanya menyambung kepadanya sekali lagi! Jika anda memutuskan untuk melakukan ini, anda tidak perlu membaca lebih lanjut.

6 Pergi ke tab Keselamatan.

Artikel ini ditumpukan kepada isu keselamatan apabila menggunakan rangkaian WiFi wayarles.

Pengenalan - Kerentanan WiFi

Sebab utama mengapa data pengguna terdedah apabila data ini dihantar melalui rangkaian WiFi ialah pertukaran berlaku melalui gelombang radio. Dan ini memungkinkan untuk memintas mesej pada bila-bila masa di mana isyarat WiFi tersedia secara fizikal. Ringkasnya, jika isyarat titik capaian dapat dikesan pada jarak 50 meter, maka pemintasan semua trafik rangkaian rangkaian WiFi ini mungkin dalam radius 50 meter dari titik akses. Di bilik sebelah, di tingkat lain bangunan, di jalan.

Bayangkan gambar ini. Di pejabat, rangkaian tempatan dibina melalui WiFi. Isyarat dari titik akses pejabat ini diambil di luar bangunan, contohnya di tempat letak kereta. Penyerang di luar bangunan boleh mendapat akses kepada rangkaian pejabat, iaitu, tanpa disedari oleh pemilik rangkaian ini. Rangkaian WiFi boleh diakses dengan mudah dan diam-diam. Secara teknikalnya lebih mudah daripada rangkaian berwayar.

ya. Sehingga kini, cara untuk melindungi rangkaian WiFi telah dibangunkan dan dilaksanakan. Perlindungan ini adalah berdasarkan menyulitkan semua trafik antara pusat akses dan peranti akhir yang disambungkan kepadanya. Iaitu, penyerang boleh memintas isyarat radio, tetapi baginya ia hanya "sampah" digital.

Bagaimanakah perlindungan WiFi berfungsi?

Pusat akses termasuk dalam rangkaian WiFinya hanya peranti yang menghantar kata laluan yang betul (dinyatakan dalam tetapan pusat akses). Dalam kes ini, kata laluan juga dihantar disulitkan, dalam bentuk cincang. Hash adalah hasil daripada penyulitan tidak boleh balik. Iaitu, data yang telah dicincang tidak boleh dinyahsulit. Jika penyerang memintas cincang kata laluan, dia tidak akan dapat mendapatkan kata laluan itu.

Tetapi bagaimana titik akses mengetahui sama ada kata laluan itu betul atau tidak? Bagaimana jika dia juga menerima cincangan, tetapi tidak boleh menyahsulitnya? Ia mudah - dalam tetapan pusat akses kata laluan ditentukan dalam bentuk tulennya. Program kebenaran mengambil kata laluan kosong, mencipta cincang daripadanya, dan kemudian membandingkan cincang ini dengan yang diterima daripada klien. Jika cincang sepadan, maka kata laluan pelanggan adalah betul. Ciri kedua cincang digunakan di sini - ia unik. Cincang yang sama tidak boleh diperoleh daripada dua set data yang berbeza (kata laluan). Jika dua cincang sepadan, maka kedua-duanya dicipta daripada set data yang sama.

By the way. Terima kasih kepada ciri ini, cincang digunakan untuk mengawal integriti data. Jika dua cincang (dicipta dalam tempoh masa) sepadan, maka data asal (sepanjang tempoh masa itu) tidak diubah.

Walau bagaimanapun, walaupun kaedah paling moden untuk mengamankan rangkaian WiFi (WPA2) boleh dipercayai, rangkaian ini boleh digodam. Bagaimana?

Terdapat dua kaedah untuk mengakses rangkaian yang dilindungi oleh WPA2:

- Pemilihan kata laluan menggunakan pangkalan data kata laluan (dipanggil carian kamus).

- Eksploitasi kelemahan dalam fungsi WPS.

Dalam kes pertama, penyerang memintas cincang kata laluan untuk titik akses. Hash kemudiannya dibandingkan dengan pangkalan data beribu-ribu atau berjuta-juta perkataan. Satu perkataan diambil daripada kamus, cincang dijana untuk perkataan ini dan kemudian cincang ini dibandingkan dengan cincang yang dipintas. Jika kata laluan primitif digunakan pada titik akses, maka memecahkan kata laluan titik akses ini memerlukan masa. Sebagai contoh, kata laluan 8 digit (8 aksara ialah panjang kata laluan minimum untuk WPA2) mempunyai satu juta kombinasi. Pada komputer moden, anda boleh menyusun satu juta nilai dalam beberapa hari atau jam.

Dalam kes kedua, kelemahan dalam versi pertama fungsi WPS dieksploitasi. Ciri ini membolehkan anda menyambungkan peranti yang tidak mempunyai kata laluan, seperti pencetak, ke pusat akses. Apabila menggunakan ciri ini, peranti dan pusat akses bertukar kod digital dan jika peranti menghantar kod yang betul, pusat akses membenarkan klien. Terdapat kelemahan dalam fungsi ini - kod itu mempunyai 8 digit, tetapi hanya empat daripadanya telah disemak untuk keunikan! Iaitu, untuk menggodam WPS anda perlu mencari melalui semua nilai yang memberikan 4 digit. Akibatnya, penggodaman pusat akses melalui WPS boleh dilakukan dalam beberapa jam sahaja, pada mana-mana peranti yang paling lemah.

Menyediakan keselamatan rangkaian WiFi

Keselamatan rangkaian WiFi ditentukan oleh tetapan pusat akses. Beberapa tetapan ini secara langsung menjejaskan keselamatan rangkaian.

Mod akses rangkaian WiFi

Titik akses boleh beroperasi dalam salah satu daripada dua mod - terbuka atau dilindungi. Sekiranya akses terbuka, mana-mana peranti boleh menyambung ke pusat akses. Dalam kes akses yang dilindungi, hanya peranti yang menghantar kata laluan akses yang betul disambungkan.

Terdapat tiga jenis (standard) perlindungan rangkaian WiFi:

- WEP (Privasi Setara Berwayar). Piawaian perlindungan yang pertama. Hari ini ia sebenarnya tidak memberikan perlindungan, kerana ia boleh digodam dengan sangat mudah kerana kelemahan mekanisme perlindungan.

- WPA (Akses Dilindungi Wi-Fi). Secara kronologi standard kedua perlindungan. Pada masa penciptaan dan pentauliahan, ia memberikan perlindungan yang berkesan untuk rangkaian WiFi. Tetapi pada penghujung tahun 2000-an, peluang ditemui untuk menggodam perlindungan WPA melalui kelemahan dalam mekanisme keselamatan.

- WPA2 (Akses Dilindungi Wi-Fi). Standard perlindungan terkini. Menyediakan perlindungan yang boleh dipercayai apabila peraturan tertentu dipatuhi. Sehingga kini, hanya terdapat dua cara yang diketahui untuk memecahkan keselamatan WPA2. Kata laluan kamus brute force dan penyelesaian menggunakan perkhidmatan WPS.

Oleh itu, untuk memastikan keselamatan rangkaian WiFi anda, anda mesti memilih jenis keselamatan WPA2. Walau bagaimanapun, tidak semua peranti pelanggan boleh menyokongnya. Sebagai contoh, Windows XP SP2 hanya menyokong WPA.

Selain memilih standard WPA2, syarat tambahan diperlukan:

Gunakan kaedah penyulitan AES.

Kata laluan untuk mengakses rangkaian WiFi mesti terdiri seperti berikut:

- guna huruf dan nombor dalam kata laluan. Satu set rawak huruf dan nombor. Atau perkataan atau frasa yang sangat jarang yang bermakna hanya untuk anda.

- tidak gunakan kata laluan mudah seperti nama + tarikh lahir, atau beberapa perkataan + beberapa nombor, sebagai contoh lena1991 atau dom12345.

- Jika anda hanya perlu menggunakan kata laluan digital, maka panjangnya mestilah sekurang-kurangnya 10 aksara. Kerana kata laluan digital lapan aksara dipilih menggunakan kaedah kekerasan dalam masa nyata (dari beberapa jam hingga beberapa hari, bergantung pada kuasa komputer).

Jika anda menggunakan kata laluan yang kompleks mengikut peraturan ini, maka rangkaian WiFi anda tidak boleh digodam dengan meneka kata laluan menggunakan kamus. Sebagai contoh, untuk kata laluan seperti 5Fb9pE2a(alfanumerik rawak), maksimum mungkin 218340105584896 gabungan. Hari ini hampir mustahil untuk memilih. Walaupun komputer membandingkan 1,000,000 (juta) perkataan sesaat, ia akan mengambil masa hampir 7 tahun untuk mengulangi semua nilai.

WPS (Persediaan Dilindungi Wi-Fi)

Jika pusat akses mempunyai fungsi WPS (Wi-Fi Protected Setup), anda perlu menyahdayakannya. Jika ciri ini diperlukan, anda mesti memastikan versinya dikemas kini kepada keupayaan berikut:

- Menggunakan kesemua 8 aksara kod PIN dan bukannya 4, seperti yang berlaku pada mulanya.

- Dayakan kelewatan selepas beberapa percubaan untuk menghantar kod PIN yang salah daripada pelanggan.

Pilihan tambahan untuk meningkatkan keselamatan WPS ialah menggunakan kod PIN alfanumerik.

Keselamatan WiFi Awam

Hari ini adalah bergaya untuk menggunakan Internet melalui rangkaian WiFi di tempat awam - di kafe, restoran, pusat membeli-belah, dll. Adalah penting untuk memahami bahawa menggunakan rangkaian sedemikian boleh menyebabkan kecurian data peribadi anda. Jika anda mengakses Internet melalui rangkaian sedemikian dan kemudian log masuk ke tapak web, data anda (nama pengguna dan kata laluan) mungkin dipintas oleh orang lain yang disambungkan ke rangkaian WiFi yang sama. Lagipun, pada mana-mana peranti yang telah lulus kebenaran dan disambungkan ke pusat akses, anda boleh memintas trafik rangkaian daripada semua peranti lain pada rangkaian ini. Dan keanehan rangkaian WiFi awam ialah sesiapa sahaja boleh menyambung kepadanya, termasuk penyerang, dan bukan sahaja ke rangkaian terbuka, tetapi juga kepada rangkaian yang dilindungi.

Apakah yang boleh anda lakukan untuk melindungi data anda apabila menyambung ke Internet melalui rangkaian WiFi awam? Terdapat hanya satu pilihan - untuk menggunakan protokol HTTPS. Protokol ini mewujudkan sambungan yang disulitkan antara klien (pelayar) dan tapak. Tetapi tidak semua tapak menyokong protokol HTTPS. Alamat di tapak yang menyokong protokol HTTPS bermula dengan awalan https://. Jika alamat di tapak mempunyai awalan http://, ini bermakna tapak tersebut tidak menyokong HTTPS atau tidak menggunakannya.

Sesetengah tapak tidak menggunakan HTTPS secara lalai, tetapi mempunyai protokol ini dan boleh digunakan jika anda secara eksplisit (secara manual) menyatakan awalan https://.

Bagi kes lain penggunaan Internet - sembang, Skype, dsb., anda boleh menggunakan pelayan VPN percuma atau berbayar untuk melindungi data ini. Iaitu, mula-mula sambung ke pelayan VPN, dan kemudian gunakan sembang atau buka tapak web.

Perlindungan Kata Laluan WiFi

Dalam bahagian kedua dan ketiga artikel ini, saya menulis bahawa apabila menggunakan standard keselamatan WPA2, salah satu cara untuk menggodam rangkaian WiFi adalah dengan meneka kata laluan menggunakan kamus. Tetapi terdapat satu lagi peluang untuk penyerang mendapatkan kata laluan ke rangkaian WiFi anda. Jika anda menyimpan kata laluan anda pada nota melekit yang dilekatkan pada monitor, ini membolehkan orang yang tidak dikenali melihat kata laluan ini. Dan kata laluan anda boleh dicuri daripada komputer yang disambungkan ke rangkaian WiFi anda. Ini boleh dilakukan oleh orang luar jika komputer anda tidak dilindungi daripada akses oleh orang luar. Ini boleh dilakukan menggunakan perisian hasad. Di samping itu, kata laluan boleh dicuri dari peranti yang diambil di luar pejabat (rumah, apartmen) - dari telefon pintar, tablet.

Oleh itu, jika anda memerlukan perlindungan yang boleh dipercayai untuk rangkaian WiFi anda, anda perlu mengambil langkah untuk menyimpan kata laluan anda dengan selamat. Lindunginya daripada akses oleh orang yang tidak dibenarkan.

Jika anda mendapati artikel ini berguna atau hanya menyukainya, maka jangan teragak-agak untuk menyokong pengarang secara kewangan. Ini mudah dilakukan dengan membuang wang Nombor Dompet Yandex 410011416229354. Atau di telefon +7 918-16-26-331 .

Jumlah yang sedikit pun boleh membantu menulis artikel baru :)

Bilangan orang yang aktif menggunakan Internet semakin meningkat dengan pesat: di tempat kerja untuk tujuan korporat dan pentadbiran, di rumah, di tempat awam. Rangkaian dan peralatan Wi-Fi yang membenarkan akses tanpa halangan ke Internet semakin meluas.

Rangkaian Wi-Fi dilindungi dalam bentuk kata laluan, tanpa mengetahui yang mana hampir mustahil untuk menyambung ke rangkaian tertentu, kecuali untuk rangkaian awam (kafe, restoran, pusat membeli-belah, pusat akses di jalanan). "Secara praktikal" tidak boleh diambil dalam erti kata literal: terdapat cukup tukang yang boleh "membuka" rangkaian dan mendapat akses bukan sahaja kepada sumber penghala, tetapi juga kepada data yang dihantar dalam rangkaian tertentu.

Tetapi dalam nota pengenalan ini, kami bercakap tentang menyambung ke wi-fi - pengesahan pengguna (klien) apabila peranti klien dan pusat akses menemui satu sama lain dan mengesahkan bahawa mereka boleh berkomunikasi antara satu sama lain.

Pilihan Pengesahan:

- Buka- rangkaian terbuka di mana semua peranti yang disambungkan dibenarkan serta-merta

- Dikongsi- ketulenan peranti yang disambungkan mesti disahkan dengan kunci/kata laluan

- EAP- ketulenan peranti yang disambungkan mesti disahkan menggunakan protokol EAP oleh pelayan luaran

Penyulitan ialah algoritma untuk berebut (berebut - menyulitkan, mencampur) data yang dihantar, menukar dan menjana kunci penyulitan

Pelbagai jenis penyulitan telah dibangunkan untuk peralatan wifi, menjadikannya mungkin untuk melindungi rangkaian daripada penggodaman dan data daripada akses awam.

Hari ini, terdapat beberapa pilihan penyulitan. Mari kita lihat setiap daripada mereka dengan lebih terperinci.

Jenis berikut dibezakan dan paling biasa:

- BUKA;

- WPA, WPA2;

Jenis pertama, dipanggil OPEN, mengandungi semua maklumat yang diperlukan untuk kognisi dalam namanya. Mod ini tidak akan membenarkan anda menyulitkan data atau melindungi peralatan rangkaian, kerana pusat akses akan, tertakluk kepada pemilihan jenis ini, sentiasa terbuka dan boleh diakses oleh semua peranti yang mengesannya. Kelemahan dan kelemahan jenis "penyulitan" ini adalah jelas.

Hanya kerana rangkaian dibuka tidak bermakna sesiapa sahaja boleh menggunakannya. Untuk menggunakan rangkaian sedemikian dan menghantar data padanya, kaedah penyulitan yang digunakan mesti sepadan. Dan satu lagi syarat untuk menggunakan rangkaian sedemikian ialah ketiadaan penapis MAC yang menentukan alamat MAC pengguna untuk mengenali peranti mana yang dilarang atau dibenarkan menggunakan rangkaian ini

WEP

Jenis kedua, juga dikenali sebagai WEP, bermula pada tahun 90-an abad yang lalu, menjadi nenek moyang kepada semua jenis penyulitan berikutnya. Penyulitan Wep hari ini adalah yang paling lemah daripada semua pilihan keselamatan sedia ada. Kebanyakan penghala moden, dicipta oleh pakar dan mengambil kira kepentingan privasi pengguna, tidak menyokong penyulitan wep.

Antara keburukan, walaupun pada hakikatnya terdapat sekurang-kurangnya beberapa jenis perlindungan (berbanding dengan OPEN), ketidakpercayaan menonjol: ia disebabkan oleh perlindungan jangka pendek, yang diaktifkan pada selang masa tertentu. Selepas tempoh ini, kata laluan ke rangkaian anda boleh diteka dengan mudah, dan kunci wep akan digodam sehingga 1 minit. Ini disebabkan oleh kedalaman bit kunci wep, yang berbeza dari 40 hingga 100 bit bergantung pada ciri-ciri peralatan rangkaian.

Kerentanan kunci wep terletak pada fakta bahawa bahagian kata laluan dihantar bersama dengan paket data. Pemintasan paket adalah tugas yang mudah untuk pakar - penggodam atau penggodam. Ia juga penting untuk memahami hakikat bahawa perisian moden mampu memintas paket data dan dicipta khusus untuk ini.

Oleh itu, penyulitan wep adalah cara yang paling tidak boleh dipercayai untuk melindungi rangkaian dan peralatan rangkaian anda.

WPA, WPA2

Varieti sedemikian adalah yang paling moden dan sempurna dari sudut pandangan organisasi perlindungan pada masa ini. Tiada analog kepada mereka. Keupayaan untuk menetapkan mana-mana panjang mesra pengguna dan gabungan abjad angka bagi kunci wpa menjadikan kehidupan agak sukar bagi mereka yang ingin menggunakan rangkaian tertentu secara tidak dibenarkan atau memintas data daripada rangkaian ini.

Piawaian ini menyokong pelbagai algoritma penyulitan yang boleh dihantar selepas interaksi protokol TKIP dan AES. Jenis penyulitan aes ialah protokol yang lebih maju daripada tkip, dan disokong dan digunakan secara aktif oleh kebanyakan penghala moden.

Penyulitan WPA atau wpa2 ialah jenis pilihan untuk kegunaan rumah dan korporat. Yang terakhir memungkinkan untuk menggunakan dua mod pengesahan: menyemak kata laluan untuk akses pengguna tertentu ke rangkaian umum dijalankan, bergantung pada tetapan yang ditentukan, menggunakan mod PSK atau Perusahaan.

PSK menyediakan akses kepada peralatan rangkaian dan sumber Internet menggunakan satu kata laluan, yang mesti dimasukkan semasa menyambung ke penghala. Ini adalah pilihan pilihan untuk rangkaian rumah, yang sambungannya dijalankan dalam kawasan kecil oleh peranti tertentu, contohnya: mudah alih, komputer peribadi dan komputer riba.

Bagi syarikat yang mempunyai kakitangan yang besar, PSK bukanlah mod pengesahan yang mudah, itulah sebabnya mod kedua dibangunkan - Perusahaan. Penggunaannya memungkinkan untuk menggunakan berbilang kunci, yang akan disimpan pada pelayan khusus khas.

WPS

Benar-benar moden dan memungkinkan untuk menyambung ke rangkaian wayarles dengan satu klik butang. Tidak ada gunanya memikirkan kata laluan atau kunci, tetapi ia patut diserlahkan dan mempertimbangkan beberapa kelemahan serius mengenai akses kepada rangkaian dengan WPS.

Sambungan menggunakan teknologi ini dijalankan menggunakan kekunci yang mengandungi 8 aksara. Kerentanan jenis penyulitan adalah seperti berikut: ia mempunyai ralat serius yang membolehkan penggodam atau penggodam mendapat akses kepada rangkaian jika mereka mempunyai akses kepada sekurang-kurangnya 4 digit daripada gabungan lapan digit. Bilangan percubaan meneka kata laluan adalah kira-kira beberapa ribu, tetapi untuk perisian moden nombor ini tidak masuk akal. Jika anda mengukur proses memaksa WPS dari semasa ke semasa, proses itu akan mengambil masa tidak lebih daripada sehari.

Perlu diperhatikan fakta bahawa kelemahan ini berada di peringkat penambahbaikan dan boleh diperbetulkan, oleh itu, dalam model peralatan berikutnya dengan mod WPS, sekatan ke atas bilangan percubaan log masuk mula diperkenalkan, yang merumitkan tugas yang tidak dibenarkan. akses untuk mereka yang berminat dalam hal ini.

Namun begitu, untuk meningkatkan tahap keselamatan keseluruhan, pengguna berpengalaman mengesyorkan secara asasnya meninggalkan teknologi yang dipertimbangkan.

Menjumlahkan

Kaedah yang paling moden dan benar-benar boleh dipercayai untuk mengatur perlindungan rangkaian dan data yang dihantar di dalamnya ialah WPA atau WPA2 analognya.

Pilihan pertama adalah lebih baik untuk kegunaan rumah oleh sebilangan peranti dan pengguna tertentu.

Yang kedua, yang mempunyai fungsi pengesahan dua mod, lebih sesuai untuk syarikat besar. Penggunaannya dibenarkan oleh fakta bahawa apabila pekerja keluar, tidak perlu menukar kata laluan dan kunci, kerana sebilangan kata laluan dinamik disimpan pada pelayan khusus khusus, yang mana hanya pekerja semasa syarikat yang mempunyai akses.

Harus diingat bahawa kebanyakan pengguna maju lebih suka WPA2 walaupun untuk kegunaan rumah. Dari sudut penganjuran perlindungan peralatan dan data, kaedah penyulitan ini adalah yang paling maju yang wujud hari ini.

Bagi WPS yang semakin popular, meninggalkannya bermakna sedikit sebanyak melindungi peralatan rangkaian dan data maklumat yang dihantar dengan bantuannya. Sehingga teknologi itu dibangunkan dengan secukupnya dan tidak mempunyai semua kelebihan, sebagai contoh, WPA2, adalah disyorkan untuk menahan diri daripada menggunakannya, walaupun mudah digunakan dan kemudahannya. Lagipun, keselamatan rangkaian dan susunan maklumat yang dihantar di dalamnya adalah keutamaan bagi kebanyakan pengguna.