Semua orang tahu bahawa selepas memasang sistem pengendalian, komputer pada mulanya dimasukkan ke dalam kumpulan kerja (secara lalai dalam WORKGROUP). Dalam kumpulan kerja, setiap komputer adalah komputer bebas sistem autonomi di mana pangkalan data SAM (Pengurus Akaun Keselamatan) wujud. Apabila seseorang log masuk ke komputer, semakan dibuat untuk kehadiran akaun dalam SAM dan menurut rekod ini hak tertentu diberikan. Komputer yang dimasukkan ke dalam domain terus mengekalkan pangkalan data SAMnya, tetapi jika pengguna log masuk di bawah akaun domain, maka ia diperiksa terhadap pengawal domain, i.e. Komputer mempercayai pengawal domain untuk mengenal pasti pengguna.

Anda boleh menambah komputer pada domain cara yang berbeza, tetapi sebelum anda melakukan ini, anda mesti memastikannya komputer ini memenuhi keperluan berikut:

Anda mempunyai hak untuk menyertai komputer ke domain (secara lalai, Pentadbir Perusahaan, Pentadbir Domain, Pentadbir, Pentadbir Akaun mempunyai hak ini);

Objek komputer dicipta dalam domain;

Anda mesti log masuk ke komputer yang anda sertai sebagai pentadbir tempatan.

Bagi kebanyakan pentadbir, perkara kedua boleh menyebabkan kemarahan - mengapa mencipta komputer dalam AD jika ia muncul dalam bekas Komputer selepas menambah komputer pada domain. Masalahnya ialah anda tidak boleh membuat pembahagian dalam bekas Komputer, tetapi lebih teruk lagi, anda tidak boleh mengikat objek dasar kumpulan pada bekas. Itulah sebabnya disyorkan untuk mencipta objek komputer dalam unit organisasi yang diperlukan, dan tidak berpuas hati dengan akaun komputer yang dibuat secara automatik. Sudah tentu, anda boleh memindahkan komputer yang dibuat secara automatik ke jabatan yang diperlukan, tetapi pentadbir sering terlupa untuk melakukan perkara sedemikian.

Sekarang mari kita lihat cara untuk mencipta komputer (komputer) dalam AD:

Mencipta komputer menggunakan Active Directory Users and Computers snap-in.

Untuk kaedah ini kita perlu melancarkan " Direktori Aktif– pengguna dan komputer”, pada komputer anda menggunakan Pek Admin atau pada pengawal domain. Untuk melakukan ini, klik " Panel Mula sistem kawalan dan keselamatan - Pentadbiran -" pilih jabatan yang diperlukan, klik padanya Klik kanan tikus, masuk menu konteks pilih " Cipta - Komputer".

Masukkan nama komputer.

Buat akaun komputer menggunakan arahan DSADD.

Pandangan umum arahan:

komputer dsadd

Pilihan:

Penerangan Nilai

-desc<описание>

Menentukan perihalan komputer.

-loc<размещение>

Menentukan lokasi komputer.

-ahli kepada<группа...>

Menambah komputer pada satu atau lebih kumpulan yang ditakrifkan oleh senarai DN yang dipisahkan oleh ruang<группа...>.

(-s<сервер>| -d<домен>}

-s <сервер>menentukan sambungan kepada pengawal domain (DC) bernama<сервер>.

-d <домен>menentukan sambungan ke DC dalam domain<домен>.

Lalai: DC dalam domain log masuk.

-u<пользователь>

Sambungan di bawah nama<пользователь>. Lalai: nama pengguna log masuk. Pilihan yang mungkin: nama pengguna, domain\nama pengguna, nama utama pengguna (UPN).

-p (<пароль> | *}

Kata laluan pengguna<пользователь>. Jika * dimasukkan, anda akan diminta untuk kata laluan.

-q Mod senyap: Semua output digantikan dengan output standard.

(-uc | -uco | -uci)

-uc Menentukan pemformatan input daripada saluran atau output kepada saluran dalam Unicode.

-uco Menentukan sama ada output ke paip atau fail diformatkan dalam Unicode.

-uci Menentukan pemformatan input daripada saluran atau fail dalam Unicode.

Contoh menggunakan arahan Dsadd:

Komputer Dsadd “CN=COMP001,OU=Moscow,OU=Jabatan,DC=pk-help,DC=com” –desc “komputer jabatan IT”

Ciptaanstesen kerja atau akaun pelayan menggunakan arahan Netdom.

Paparan umum arahan Netdom:

NETDOM ADD<компьютер> ]

<компьютер>

ini adalah nama komputer yang akan ditambah

/Domain menentukan domain di mana anda ingin membuat akaun komputer

/PenggunaD akaun pengguna untuk digunakan apabila menyambung ke domain yang ditentukan oleh argumen /Domain

/Kata LaluanD Kata laluan akaun pengguna yang ditentukan oleh argumen /UserD. Tanda * menunjukkan gesaan kata laluan

/Pelayan Nama pengawal domain yang digunakan untuk penambahan. Pilihan ini tidak boleh digunakan bersama dengan pilihan /OU.

/OU jabatan di mana anda ingin membuat akaun komputer. Perbezaan penuh diperlukan Nama domain RFC 1779 untuk bahagian. Apabila menggunakan hujah ini, anda mesti menjalankan terus pada pengawal domain yang ditentukan. Jika hujah ini tidak dinyatakan, akaun akan dibuat dalam unit organisasi lalai untuk objek komputer dalam domain ini.

/DC menentukan bahawa anda ingin membuat akaun komputer pengawal domain. Pilihan ini tidak boleh digunakan bersama dengan pilihan /OU.

/SecurePasswordPrompt Gunakan tetingkap pop timbul selamat untuk memberikan bukti kelayakan. Gunakan pilihan ini apabila anda perlu memberikan bukti kelayakan kad pintar. Parameter ini hanya berkesan jika kata laluan ditentukan sebagai *.

Mencipta objek Komputer menggunakan Ldifde() dan Csvde().

Mentadbir akaun komputer dalam Active Directory.

Menamakan semula komputer kepada AD.

Lancarkan baris arahan dan gunakan arahan Netdom untuk menamakan semula komputer kepada AD:

Netdom menamakan semula komputer<Имя компьютера>/Nama baharu:<Новое имя>

Contoh: Netdom renamecomputer COMP01 /Newname: COMP02

Mengalih keluar akaun komputer.

1 Padamkan akaun komputer menggunakan snap-in Direktori Aktif - Pengguna dan Komputer". Lancarkan snap-in " Direktori Aktif - Pengguna dan Komputer"cari komputer yang diperlukan klik kanan padanya dan pilih " Padam", sahkan pemadaman

2 Anda boleh mengalih keluar komputer menggunakan arahan DSRM:

DSRM

DSRM CN=COMP001,OU=Moscow,OU=Jabatan,DC=pk-help,DC=com

.

Menyelesaikan ralat "Tidak dapat memasang hubungan kepercayaan antara ini stesen kerja dan domain utama."

Kadang-kadang apabila cuba log masuk ke komputer, pengguna menerima mesej " Hubungan kepercayaan tidak dapat diwujudkan antara stesen kerja ini dan domain utama". Ralat ini berlaku apabila saluran selamat antara mesin dan pengawal domain gagal. Untuk membetulkannya, anda perlu menetapkan semula saluran selamat. Anda boleh menggunakan salah satu kaedah:

1 Pergi ke snap-in "Pengguna dan Komputer Direktori Aktif", cari komputer yang bermasalah, klik kanan padanya dan pilih "Tetapkan Semula Akaun". Selepas ini, komputer harus disambung semula ke domain dan but semula.

2 Menggunakan arahan Netdom:

Tetapan semula rangkaian<имя машины>/domain<Имя домена>/Pengguna0<Имя пользователя>/Kata Laluan0<Пароль> tanpa petikan<>

Contoh: Set semula Netdom COMP01 /tapak domain /Pengguna0 Ivanov /Kata Laluan *****

3 Menggunakan arahan Nltest:

Nltest/pelayan:<Имя компьютера>/sc_reset:<Домен>\<Контроллер домена>

Semua pengguna domain baharu menjadi ahli kumpulan Pengguna Domain; inilah kumpulan utama mereka. Anda boleh menentukan keahlian kumpulan tambahan menggunakan parameter -Memberof (anda perlu menambahkan DN kumpulan pada ini). Jika DN kumpulan mengandungi ruang, ia mesti disertakan dalam petikan, contohnya:

- pengguna dsadd "CN=u1,0U=Jualan,DC=site1,DC=com" -memberof "CN=Operator Sandaran,CN=Builtin,DC=cpandl,DC=com" "CN=DHCP Administrators,CN=Builtin,DC =site1,DC=com"

Di sini akaun pengguna dicipta dan kemudian ditambahkan pada kumpulan Pengendali Sandaran dan Pentadbir DHCP. Ini adalah proses dua langkah: mula-mula membuat akaun dan kemudian mengkonfigurasi keahliannya dalam kumpulan. Jika ralat berlaku semasa memasukkan ke dalam kumpulan, DSADD USER akan melaporkan bahawa objek telah dibuat, tetapi ralat berlaku selepas ia dibuat. Semak sintaks untuk menetapkan DN kumpulan, kemudian gunakan arahan DSMOD USER untuk tetapan yang betul keahlian kumpulan pengguna.

Atas sebab keselamatan, anda juga mungkin memerlukan tetapan berikut semasa membuat akaun pengguna anda.

- -Mustchpwd (ya | tidak) - secara lalai, pengguna tidak perlu menukar kata laluannya pada kali pertama dia log masuk, iaitu parameter -mustchpwd tersirat. Jika anda nyatakan -mustchpwd ya, pengguna perlu menukar kata laluan mereka pada kali pertama mereka log masuk.

- -Canchpwd (ya | oleh) - secara lalai pengguna boleh menukar kata laluannya, iaitu parameter -canchpwd yes tersirat. Dengan -canchpwd pengguna tidak akan dapat menukar kata laluan mereka.

- -Pwdneverexpires (ya | by) - -pwdneverexpires by diandaikan secara lalai, dan kata laluan pengguna tamat tempoh mengikut tetapan dasar kumpulan. Jika anda menetapkan -pwdneverexpires ya, kata laluan untuk akaun ini tidak akan luput.

- -Dilumpuhkan (ya | oleh) - secara lalai, sebaik sahaja anda membuat akaun dengan kata laluan, ia tersedia untuk digunakan (menyiratkan nilai -dilumpuhkan Oleh). Jika anda nyatakan -disabled ya, akaun itu dilumpuhkan. Ini akan melumpuhkan penggunaan akaun ini buat sementara waktu.

Mari lihat beberapa contoh untuk lebih memahami arahan DSADD USER.

Mencipta akaun untuk pengguna1 dalam bekas Pengguna domain sit1.com dan wajib menukar kata laluan semasa log masuk pertama:

- pengguna dsadd "CN=Scott L. Bishop,CN=Users,DC=site1,DC=com" -fn Scott -mi L -In Bishop -samid "scottb" -paparkan "user1" -pwd acornTree -mustchpwd ya

Mencipta akaun pengguna tempatan

Akaun pengguna tempatan dibuat pada komputer individu. Jika anda ingin membuat akaun setempat pada komputer tertentu, anda mesti menyambung secara setempat atau jauh untuk mengakses

tempatan baris arahan. Memasuki sistem yang betul, anda boleh mencipta akaun yang diperlukan menggunakan arahan NET USER. Kadangkala dasar komputer tempatan membenarkan anda membuat akaun hanya dengan namanya dan dengan parameter /Tambah, sebagai contoh:

pengguna bersih pengguna1 /tambah

Anda kini telah mencipta akaun tempatan bernama user1 dengan kata laluan kosong. Walaupun kata laluan kosong boleh diterima, ia menimbulkan risiko keselamatan kepada komputer anda dan mungkin rangkaian anda. Oleh itu, saya menasihati anda untuk menentukan nama pengguna dan kata laluan untuk akaun tempatan baharu. Kata laluan mesti mengikut nama akaun.

Menggunakan akaun pengguna memudahkan berbilang orang untuk bekerja pada komputer yang sama. Setiap pengguna boleh mempunyai akaun berasingan dengan tetapan mereka sendiri, seperti latar belakang desktop dan gambar skrin. Akaun menentukan fail dan folder yang boleh diakses oleh pengguna dan perubahan yang boleh mereka lakukan pada komputer. Bagi kebanyakan pengguna, akaun biasa digunakan.

Domain, kumpulan kerja dan kumpulan rumah mewakili kaedah yang berbeza untuk mengatur komputer pada rangkaian. Perbezaan utama ialah bagaimana komputer dan sumber lain diuruskan.

Komputer di bawah Kawalan Windows pada rangkaian mestilah sebahagian daripada kumpulan kerja atau domain. Komputer Windows masuk rangkaian rumah mungkin juga sebahagian kumpulan rumah, tetapi ini adalah pilihan.

Komputer di rangkaian rumah biasanya merupakan sebahagian daripada kumpulan kerja dan mungkin kumpulan rumah, manakala komputer di rangkaian tempat kerja biasanya sebahagian daripada domain. Langkah-langkah yang perlu anda ambil berbeza-beza bergantung pada sama ada komputer adalah sebahagian daripada domain atau kumpulan kerja.

Dalam kumpulan kerja:

· Semua komputer adalah nod rakan sebaya pada rangkaian; tiada satu komputer boleh mengawal komputer lain.

· Setiap komputer mempunyai beberapa akaun pengguna. Untuk log masuk ke mana-mana komputer yang tergolong dalam kumpulan kerja, anda mesti mempunyai akaun pada komputer itu.

· Kumpulan kerja biasanya mengandungi tidak lebih daripada dua puluh komputer.

· Kerja berkumpulan tidak dilindungi kata laluan.

· Semua komputer mesti berada pada rangkaian atau subnet tempatan yang sama.

Dalam kumpulan rumah:

· Komputer pada rangkaian rumah anda mesti tergolong dalam kumpulan kerja, tetapi mereka juga boleh berada dalam kumpulan rumah. Homegroup menjadikannya lebih mudah untuk berkongsi gambar, muzik, video, dokumen dan pencetak dengan orang lain.

· HomeGroup dilindungi kata laluan, tetapi ia dimasukkan sekali sahaja apabila menambah komputer ke HomeGroup.

Dalam domain:

· Satu atau lebih komputer ialah pelayan. Pentadbir rangkaian menggunakan pelayan untuk mengawal keselamatan dan kebenaran untuk semua komputer dalam domain. Ini memudahkan anda menukar tetapan kerana perubahan dibuat secara automatik untuk semua komputer. Pengguna domain mesti memberikan kata laluan atau bukti kelayakan lain setiap kali mereka mengakses domain.

· Jika pengguna mempunyai akaun pada domain, mereka boleh log masuk ke mana-mana komputer. Untuk melakukan ini, anda tidak perlu mempunyai akaun pada komputer itu sendiri.

· Hak untuk menukar tetapan komputer mungkin terhad kerana pentadbir rangkaian ingin memastikan tetapan komputer adalah konsisten.

· Terdapat beribu-ribu komputer dalam domain.

· Komputer mungkin tergolong dalam rangkaian tempatan yang berbeza.

Apabila anda log masuk ke komputer dengan akaun domain, pengguna memasukkan bukti kelayakan mereka, yang dihantar kepada pengawal domain terdekat untuk pengesahan. Jika dalam persekitaran rangkaian Jika tiada pengawal domain yang tersedia, maka tiada sesiapa untuk mengesahkan kelayakan dan pengguna tidak akan dapat log masuk ke sistem.

Untuk mengelakkan situasi ini, selepas log masuk berjaya, kelayakan pengguna dicache pada komputer tempatan. Ini membolehkan anda log masuk dengan bukti kelayakan domain dan sumber akses komputer tempatan walaupun tiada sambungan ke domain.

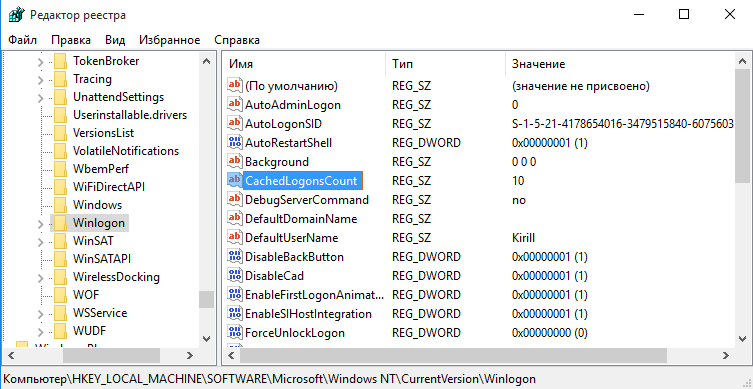

Catatan. Tepatnya, bukan kelayakan itu sendiri (log masuk dan kata laluan) yang dicache, tetapi hasil pengesahannya. Lagi lebih tepat sistem menyimpan cincang kata laluan yang diubah suai dengan garam, yang seterusnya dijana berdasarkan nama pengguna. Data cache disimpan dalam kunci pendaftaran HKLM\SECURITY\Cache, yang hanya boleh diakses oleh sistem.

Tetapan pendaftaran bertanggungjawab untuk fungsi caching. CashedLogonsCount, terletak di bahagian HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon. Parameter ini menentukan jumlah unik pengguna yang bukti kelayakannya disimpan secara setempat. Tetapan lalai ialah 10, yang bermaksud bukti kelayakan disimpan untuk 10 pengguna terakhir yang log masuk, dan apabila pengguna kesebelas log masuk, bukti kelayakan pengguna pertama akan ditimpa.

Uruskan nilai CashedLogonsCount boleh dilakukan secara berpusat menggunakan polisi kumpulan. Untuk melakukan ini, anda perlu membuat GPO baharu (atau buka yang sedia ada), pergi ke bahagian Konfigurasi Komputer\Polisi\Tetapan Windows\Tetapan Keselamatan\Dasar Tempatan\Pilihan Keselamatan dan cari parameter Log masuk interaktif: Bilangan log masuk sebelumnya ke cache (sekiranya pengawal domain tidak tersedia).

Secara lalai parameter ini tidak ditakrifkan ( Tidak Ditakrifkan), oleh itu, nilai lalai digunakan pada semua komputer. Untuk mengubahnya, anda perlu mendayakan parameter dan menentukan nilai yang diperlukan dalam julat dari 0 hingga 50. Nilai 0 bermakna caching bukti kelayakan adalah dilarang; oleh itu, dengan nilai ini, log masuk ke sistem jika pengawal domain tidak tersedia adalah mustahil.

Oleh kerana secara teorinya, jika penyerang mempunyai akses fizikal ke komputer, adalah mungkin untuk menggunakan bukti kelayakan yang disimpan, adalah disyorkan untuk melumpuhkan caching tempatan untuk meningkatkan keselamatan. Pengguna mungkin terkecuali peranti mudah alih(komputer riba, tablet, dsb.) yang menggunakan peranti di tempat kerja dan di luarnya. Bagi pengguna sedemikian, bilangan input cache boleh ditetapkan kepada 1-2. Ini cukup untuk bekerja.

Dan akhirnya, beberapa perkara penting:

Untuk memastikan kelayakan dicache, pengguna perlu log masuk ke komputer sekurang-kurangnya sekali di bawah akaun domainnya dengan pengawal domain yang boleh diakses.

Selalunya parameter CashedLogonsCount ditafsirkan sebagai bilangan log masuk jika tiada akses kepada domain. Ini tidak benar, dan jika bukti kelayakan pengguna dicache secara setempat, maka pengguna akan dapat log masuk tanpa had kali.

Akaun (akaun) pengguna, komputer dan kumpulan - salah satu elemen utama kawalan capaian kepada sumber rangkaian, dan oleh itu keseluruhan sistem keselamatan rangkaian secara keseluruhan.

DALAM Persekitaran Windows 2003 Active Directory terdapat 3 jenis utama akaun pengguna:

- Akaun pengguna tempatan. Akaun ini wujud dalam pangkalan data tempatan SAM (Pengurus Akaun Keselamatan) pada setiap sistem yang menjalankan Windows 2003. Akaun ini dibuat menggunakan alat tersebut Pengguna dan Kumpulan Tempatan (Pengguna tempatan dan kumpulan) konsol Pengurusan komputer (Pengurusan komputer). Ambil perhatian bahawa untuk log masuk dengan akaun tempatan, akaun itu mesti ada dalam pangkalan data SAM pada sistem yang anda cuba log masuk. Ini menjadikan akaun tempatan tidak praktikal untuk rangkaian yang besar, disebabkan kos overhed yang besar bagi pentadbiran mereka.

- Akaun Pengguna Domain. Akaun ini disimpan dalam Active Directory dan boleh digunakan untuk log masuk dan mengakses sumber di seluruh hutan AD. Akaun jenis ini dibuat secara berpusat menggunakan konsol " Pengguna dan Komputer Direktori Aktif " (" ").

- Akaun terbina dalam. Akaun ini dicipta oleh sistem itu sendiri dan tidak boleh dipadamkan. Secara lalai, mana-mana sistem, sama ada terpencil (berdiri sendiri) atau sebahagian daripada domain, mencipta dua akaun - Pentadbir (Pentadbir) Dan tetamu (tetamu). Secara lalai, akaun Tetamu dilumpuhkan.

Mari fokus pada akaun pengguna domain. Akaun ini disimpan pada pengawal domain yang menyimpan salinan pangkalan data Active Directory.

wujud pelbagai format, yang mungkin mewakili nama log masuk pengguna kerana mereka mungkin berbeza untuk tujuan keserasian dengan pelanggan yang dijalankan lebih awal Versi Windows(seperti 95, 98, NT). Dua jenis log masuk utama adalah menggunakan akhiran Nama Utama Pengguna (nama pengguna utama) dan nama log masuk pengguna pada sistem pra-Windows 2000.

nama pengguna utama ( UPN, Nama Prinsip Pengguna) mempunyai format yang sama seperti alamat e-mel. Ia termasuk nama log masuk pengguna, kemudian ikon "@", dan nama domain. Secara lalai, nama domain domain akar diserlahkan dalam kotak menu lungsur, tidak kira dalam domain mana akaun itu dibuat (senarai lungsur juga akan mengandungi nama domain tempat anda mencipta akaun) .

Anda juga boleh membuat akhiran domain tambahan (bahagian nama yang datang selepas tanda @) yang akan muncul dalam senarai juntai bawah dan boleh digunakan untuk membentuk UPN jika anda memilihnya (ini dilakukan menggunakan konsol " Direktori Aktif - Domain dan Amanah " (" Domain dan Amanah Direktori Aktif ").

Hanya ada satu syarat yang diperlukan pada masa yang sama, semua UPN di dalam hutan mestilah unik (iaitu, tidak berulang). Jika akaun log masuk pengguna menggunakan UPN untuk log masuk ke Windows 2003, anda hanya perlu memberikan UPN dan kata laluan - tidak perlu lagi mengingati atau memasukkan nama domain. Satu lagi kelebihan sistem penamaan ini ialah UPN sering sepadan dengannya alamat emel pengguna, yang sekali lagi mengurangkan jumlah maklumat pengguna yang perlu diingat.

Akaun tempatan

Setiap komputer dengan sistem operasi Windows NT/2000/XP/2003 (melainkan ia adalah pelayan yang merupakan pengawal domain) mempunyai pangkalan data akaun tempatan yang dipanggil pangkalan data SAM. Pangkalan data ini telah dibincangkan semasa menerangkan model keselamatan Kumpulan Kerja. Pengguna tempatan dan terutamanya kumpulan digunakan apabila memberikan hak akses kepada sumber pada komputer tertentu, walaupun dalam model keselamatan domain. Peraturan umum penggunaan tempatan dan kumpulan domain untuk kawalan akses akan diterangkan di bawah.

Mengurus Akaun Pengguna Domain

Akaun pengguna domain (serta akaun komputer dan kumpulan) disimpan dalam bekas AD khas. Ini boleh sama ada bekas standard Pengguna untuk pengguna dan Komputer untuk komputer, atau Unit Organisasi (OU) yang dicipta oleh pentadbir. Pengecualian ialah akaun pengawal domain; ia sentiasa disimpan dalam OU dengan nama Pengawal Domain.

Mari lihat contoh proses mencipta akaun pengguna dalam pangkalan data Active Directory dan menganalisis sifat asas akaun domain. Akaun untuk komputer dicipta semasa proses menyertai komputer ke domain.

Mencipta Akaun Domain

Perhatian! Dalam latihan kerja makmal Tugas diberikan untuk menyediakan dasar yang sangat mengurangkan tahap keperluan untuk kata laluan dan kebenaran pengguna:

- keperluan kerumitan kata laluan dilumpuhkan,

- panjang kata laluan minimum ditetapkan kepada 0 (iaitu kata laluan boleh kosong),

- dipasang tempoh minimum kata laluan sah selama 0 hari (iaitu pengguna boleh menukar kata laluan pada bila-bila masa),

- sejarah storan kata laluan ditetapkan kepada 0 (iaitu, apabila menukar kata laluan, sistem tidak menyemak sejarah kata laluan yang digunakan sebelum ini),

- Kumpulan "Pengguna" diberi hak kemasukan tempatan kepada pengawal domain.

Polisi ini diwujudkan semata-mata untuk kemudahan melaksanakan latihan yang mesti dilakukan dengan hak pengguna biasa pada pelayan pengawal domain. Dalam amalan pentadbiran sebenar, parameter keselamatan yang lemah itu tidak boleh ditetapkan; keperluan untuk kata laluan dan hak pengguna hendaklah sangat ketat (dasar keselamatan dibincangkan kemudian dalam bahagian ini).

Peraturan untuk memilih aksara untuk membuat kata laluan:

- Panjang kata laluan - sekurang-kurangnya 7 aksara;

- kata laluan tidak sepatutnya bertepatan dengan nama pengguna untuk log masuk ke sistem, serta dengan nama biasa, nama keluarga, nama saudara-maranya, rakan-rakan, dll.;

- kata laluan tidak boleh mengandungi sebarang perkataan (untuk mengecualikan kemungkinan meneka kata laluan menggunakan kamus);

- kata laluan tidak sepatutnya bertepatan dengan nombor telefon pengguna (biasa atau mudah alih), nombor keretanya, pasport, lesen memandu atau dokumen lain;

- Kata laluan mestilah gabungan huruf besar dan huruf kecil, nombor dan aksara khas (seperti @#$%^*&()_+, dsb.).

Dan satu lagi peraturan keselamatan adalah dengan kerap menukar kata laluan anda (kekerapan menukar bergantung pada keperluan keselamatan setiap syarikat atau organisasi tertentu). Domain Windows mempunyai dasar yang menentukan tempoh kata laluan pengguna tamat tempoh.

Gambaran keseluruhan sifat akaun pengguna

Sifat akaun pengguna mengandungi pelbagai jenis pelbagai parameter, diletakkan pada beberapa penanda halaman apabila dilihat dalam konsol" Direktori Aktif - Pengguna dan Komputer", dan apabila memasang pelbagai produk perisian set sifat boleh dikembangkan.

Mari kita lihat sifat yang paling penting dari sudut pentadbiran.

Jom buka konsol" Direktori Aktif - Pengguna dan Komputer" dan lihat sifat pengguna yang baru kami buat.

Penanda buku " Adalah biasa". Tab ini mengandungi terutamanya data rujukan yang boleh menjadi sangat berguna apabila mencari pengguna dalam hutan AD. Yang paling menarik ialah:

- " Nama "

- " Nama keluarga "

- " Nama paparan "

- " Penerangan "

- " Nombor telefon "

- " E-mel "

Penanda buku " Alamat " - Maklumat rujukan untuk mencari dalam AD.

Penanda buku " Akaun"- set parameter yang sangat penting (parameter " Nama log masuk pengguna"Dan" Nama log masuk pengguna (pra-Windows 2000)" dibincangkan di atas semasa membuat pengguna):

- butang " Masa masuk" - hari dan jam apabila pengguna boleh log masuk ke domain;

- butang " Log masuk ke…" - senarai komputer dari mana pengguna boleh log masuk ke sistem (mendaftar dalam domain);

- Medan jenis kotak semak " Sekat akaun" - pilihan ini tidak tersedia sehingga akaun dikunci selepas beberapa percubaan log masuk yang tidak berjaya ditentukan oleh dasar (cubaan dengan kata laluan yang salah), berfungsi untuk melindungi daripada menggodam kata laluan akaun orang lain menggunakan kaedah kekerasan; jika beberapa percubaan yang tidak berjaya dibuat, kemudian akaun pengguna akan dikunci secara automatik, medan akan tersedia dan tanda semak akan ditetapkan di dalamnya, yang boleh dikeluarkan oleh pentadbir secara manual, atau ia akan dialih keluar secara automatik selepas selang waktu yang ditentukan dengan dasar kata laluan;

- " Tetapan Akaun" (tiga parameter pertama telah dibincangkan di atas):

- " Memerlukan pertukaran kata laluan apabila anda log masuk seterusnya "

- " Halang pengguna daripada menukar kata laluan "

- " Kata laluan tidak mempunyai tarikh luput "

- " Lumpuhkan akaun " - penutupan paksa akaun (pengguna tidak akan dapat log masuk ke domain);

- " Kad pintar diperlukan untuk log masuk dalam talian" - log masuk ke domain akan dijalankan bukan menggunakan kata laluan, tetapi menggunakan kad pintar (untuk ini, komputer pengguna mesti mempunyai pembaca kad pintar, kad pintar mesti mengandungi sijil yang dibuat oleh Pihak Berkuasa Sijil);

- " Tarikh tamat tempoh akaun" - menetapkan tarikh akaun ini tidak akan sah apabila mendaftar dalam domain (parameter ini dinasihatkan untuk ditetapkan untuk pekerja yang diupah untuk kerja sementara, orang yang datang ke syarikat dalam perjalanan perniagaan, pelajar yang menjalani latihan dalam organisasi, dan lain-lain.)

Penanda buku " telefon ", " Organisasi" - maklumat rujukan tentang pengguna untuk mencari dalam AD.

Penanda buku " Profil "

Profil (profil) ialah tetapan persekitaran kerja pengguna. Profil mengandungi: tetapan desktop (warna, resolusi skrin, gambar latar belakang), tetapan untuk melihat folder komputer, tetapan untuk pelayar Internet dan program lain (contohnya, penempatan folder untuk program keluarga Microsoft Office). Profil dibuat secara automatik untuk setiap pengguna pada kali pertama mereka log masuk ke komputer mereka. Membezakan jenis berikut profil:

- tempatan- disimpan dalam folder " Dokumen dan Tetapan" pada partition cakera tempat sistem pengendalian dipasang;

- boleh dipindahkan(rangkaian, atau perayauan) - disimpan pada pelayan dalam folder akses awam, dimuatkan ke dalam sesi pengguna pada mana-mana komputer dari mana pengguna telah log masuk (mendaftar) ke domain, membenarkan pengguna untuk mempunyai yang sama persekitaran kerja pada mana-mana komputer (laluan ke folder profil ditunjukkan pada tab ini sebagai alamat \\server\share\%username% , di mana pelayan ialah nama pelayan, share ialah nama folder kongsi, %username% ialah nama daripada folder profil; gunakan pembolehubah persekitaran sistem Windows dengan nama %username% membolehkan anda menetapkan nama folder profil yang sepadan dengan nama pengguna);

- wajib (wajib) - tetapan jenis ini pengguna boleh menukar profil hanya dalam sesi semasa berfungsi dalam Windows, perubahan tidak disimpan apabila anda log keluar.

Parameter Skrip Logon mentakrifkan fail boleh laku yang dimuat turun ke komputer dan dilaksanakan apabila pengguna log masuk. Fail boleh laku Mungkin fail kelompok(.bat, .cmd), program boleh laksana(.exe, .com), fail skrip (.vbs, js).

Penanda buku " Ahli kumpulan" - membolehkan anda mengurus senarai kumpulan yang dimiliki oleh pengguna ini.

Penanda buku " Panggilan masuk ".

Kawalan akses pengguna sistem korporat melalui cara akses jauh sistem Pelayan Windows(contohnya, melalui sambungan modem atau VPN). DALAM mod bercampur domain Windows hanya pilihan yang ada" Benarkan akses"Dan" Tolak akses", serta parameter panggil balik (" Panggilan balik pelayan"). Dalam mod " Windows 2000 asas"Dan" Windows 2003"akses boleh dikawal menggunakan dasar pelayan akses jauh (jangan dikelirukan dengan dasar kumpulan). Maklumat lanjut soalan ini dibincangkan dalam bahagian alat capaian jauh.

Penanda buku " Profil Perkhidmatan Terminal ", " Rabu ", " Sesi ", " Alat kawalan jauh " - tab ini mengawal tetapan kerja pengguna pada pelayan terminal:

- menguruskan kebenaran pengguna untuk bekerja pada pelayan terminal;

- penempatan profil semasa bekerja di sesi terminal,

- menyediakan persekitaran pengguna dalam sesi terminal (bermula program tertentu atau mod desktop, sambungan cakera tempatan dan pencetak pengguna ke dalam sesi terminal);

- menguruskan sesi pengguna pada pelayan terminal (tempoh sesi, tamat masa tidak aktif sesi, parameter penyambungan semula ke sesi terputus);

- Membenarkan pentadbir menyambung ke sesi terminal pengguna.