© Vadim Grebennikov, 2018

ISBN 978-5-4493-0690-6

Dicipta dalam sistem penerbitan intelektual Ridero

1. Keluarga piawaian pengurusan keselamatan maklumat

1.1. Sejarah pembangunan piawaian pengurusan keselamatan maklumat

Hari ini, keselamatan ruang digital menunjukkan laluan baharu untuk keselamatan negara setiap negara. Disebabkan peranan maklumat sebagai komoditi yang berharga dalam perniagaan, perlindungannya sememangnya perlu. Untuk mencapai matlamat ini, setiap organisasi, bergantung pada tahap maklumat (dari segi nilai ekonomi), memerlukan pembangunan sistem pengurusan keselamatan maklumat (selepas ini dirujuk sebagai ISMS), sementara ia adalah mungkin untuk melindungi aset maklumatnya.

Dalam organisasi yang kewujudannya sangat bergantung kepada teknologi maklumat (selepas ini dirujuk sebagai IT), semua alat boleh digunakan untuk melindungi data. Walau bagaimanapun, keselamatan maklumat adalah penting untuk pengguna, rakan kongsi perniagaan, organisasi lain dan kerajaan. Dalam hal ini, untuk melindungi maklumat berharga, setiap organisasi perlu berusaha untuk satu atau strategi lain dan pelaksanaan sistem keselamatan berdasarkannya.

ISMS adalah sebahagian daripada sistem pengurusan bersepadu berdasarkan penilaian dan analisis risiko untuk pembangunan, pelaksanaan, pentadbiran, pemantauan, analisis, penyelenggaraan dan penambahbaikan keselamatan maklumat (selepas ini dirujuk sebagai IS) dan pelaksanaannya, yang diperoleh daripada matlamat organisasi dan keperluan, keperluan keselamatan prosedur yang digunakan dan saiz dan struktur organisasinya.

Asal-usul prinsip dan peraturan pengurusan keselamatan maklumat bermula di UK pada tahun 1980-an. Pada tahun-tahun tersebut, Jabatan Perdagangan dan Industri (DTI) UK telah menganjurkan kumpulan kerja untuk membangunkan satu set amalan terbaik untuk keselamatan maklumat.

Pada tahun 1989, DTI menerbitkan standard pertama dalam bidang ini, dipanggil Amalan Pengurusan Keselamatan Maklumat PD 0003. Ia adalah senarai kawalan keselamatan yang dianggap mencukupi, normal dan baik pada masa itu, terpakai kepada kedua-dua teknologi dan persekitaran pada masa itu. Dokumen DTI telah diterbitkan sebagai dokumen pentadbir untuk British Standard (BS).

Pada tahun 1995, Institusi Piawaian British (BSI) menerima pakai piawaian kebangsaan BS 7799-1 "Amalan Pengurusan Keselamatan Maklumat". Ia menerangkan 10 bidang dan 127 mekanisme kawalan yang diperlukan untuk membina Sistem Pengurusan Keselamatan Maklumat (ISMS), yang dikenal pasti berdasarkan contoh terbaik daripada amalan dunia.

Piawaian ini menjadi leluhur kepada semua piawaian ISMS antarabangsa. Seperti mana-mana standard kebangsaan, BS 7799 dalam tempoh 1995-2000 menikmati, katakan, populariti sederhana hanya dalam negara-negara Komanwel British.

Pada tahun 1998, bahagian kedua piawaian ini muncul - BS 7799-2 "ISMS. Panduan Spesifikasi dan Aplikasi,” yang mentakrifkan model umum untuk membina ISMS dan satu set keperluan mandatori untuk pematuhan pensijilan yang mesti dijalankan. Dengan kemunculan bahagian kedua BS 7799, yang mentakrifkan apa ISMS sepatutnya, pembangunan aktif sistem pensijilan dalam bidang pengurusan keselamatan bermula.

Pada penghujung tahun 1999, pakar dari International Organization for Standardization (ISO) dan International Electrotechnical Commission (IEC) membuat kesimpulan bahawa tiada standard pengurusan IS khusus dalam piawaian sedia ada. Sehubungan itu, telah diputuskan untuk tidak membangunkan standard baharu, tetapi, dalam persetujuan dengan BSI, menggunakan BS 7799-1 sebagai asas, untuk menerima pakai standard antarabangsa ISO/IEC yang sepadan.

Pada penghujung tahun 1999, kedua-dua bahagian BS 7799 telah disemak dan diselaraskan dengan piawaian antarabangsa ISO/IEC 9001 dan sistem pengurusan alam sekitar ISO/IEC 14001, dan setahun kemudian, tanpa perubahan, BS 7799-1 telah diterima pakai sebagai piawaian antarabangsa ISO/IEC 17799:2000 “Teknologi maklumat (selepas ini dirujuk sebagai IT). Peraturan praktikal untuk pengurusan keselamatan maklumat."

Pada tahun 2002, kedua-dua bahagian pertama BS 7799-1 (ISO/IEC 17799) dan bahagian kedua BS 7799-2 telah dikemas kini.

Bagi pensijilan rasmi mengikut ISO/IEC 17799, ia tidak diperuntukkan pada mulanya (analogi lengkap dengan BS 7799). Hanya pensijilan kepada BS 7799-2 disediakan, yang merupakan beberapa keperluan mandatori (tidak termasuk dalam BS 7799-1) dan dalam lampiran senarai wajib bersyarat (mengikut budi bicara pengesah) keperluan paling penting BS 7799-1 (ISO/IEC 17799).

Di CIS, negara pertama yang menerima pakai piawaian ISO/IEC 17799:2000 sebagai piawaian kebangsaan pada November 2004 ialah Belarus. Rusia memperkenalkan piawaian ini hanya pada tahun 2007. Atas asasnya, Bank Pusat Persekutuan Rusia mencipta piawaian pengurusan keselamatan maklumat untuk sektor perbankan Persekutuan Rusia.

Dalam ISO/IEC, jawatankuasa kecil No. 27 bertanggungjawab untuk pembangunan keluarga piawaian antarabangsa untuk pengurusan keselamatan maklumat, jadi skim penomboran untuk keluarga piawai ini telah diterima pakai menggunakan satu siri nombor berjujukan, bermula dengan 27000 (27k).

Pada tahun 2005, Jawatankuasa Teknikal Bersama ISO/IEC JTC 1 Amalan Keselamatan IT, Jawatankuasa Kecil SC 27 Teknik Keselamatan IT, membangunkan Piawaian Pensijilan Keselamatan IT ISO/IEC 27001. Kaedah perlindungan. SUIB. Keperluan”, yang menggantikan BS 7799-2, dan kini pensijilan dijalankan mengikut ISO 27001.

Pada tahun 2005, berdasarkan ISO/IEC 17799:2000, ISO/IEC 27002:2005 “IT. Kaedah perlindungan. Set norma dan peraturan untuk pengurusan keselamatan maklumat."

Pada awal tahun 2006, piawaian kebangsaan British yang baharu, BS 7799-3 ISMS, telah diterima pakai. Panduan Pengurusan Risiko Keselamatan Maklumat", yang pada tahun 2008 menerima status standard antarabangsa ISO/IEC 27005 "IT. Kaedah perlindungan. Pengurusan Risiko Keselamatan Maklumat".

Pada tahun 2004, British Standards Institute menerbitkan ISO/IEC TR 18044 “IT. Kaedah perlindungan. Pengurusan insiden keselamatan maklumat." Pada tahun 2011, piawaian "IT" ISO/IEC 27035 telah dibangunkan berdasarkannya. Kaedah perlindungan. Pengurusan insiden keselamatan maklumat."

Pada tahun 2009, standard IT ISO/IEC 27000 telah diterima pakai. SUIB. Gambaran umum dan istilah." Ia menyediakan gambaran keseluruhan sistem pengurusan keselamatan maklumat dan mentakrifkan istilah yang berkaitan. Kamus definisi formal yang diperkatakan dengan teliti merangkumi kebanyakan istilah keselamatan maklumat khusus yang digunakan dalam kumpulan standard ISO/IEC 27.

Pada 25 September 2013, versi baharu piawaian ISO/IEC 27001 dan 27002 telah diterbitkan Mulai titik ini, piawaian siri ISO/IEC 27k (pengurusan keselamatan maklumat) disepadukan sepenuhnya dengan piawaian siri ISO/IEC 20k (IT. pengurusan perkhidmatan). Semua terminologi daripada ISO/IEC 27001 telah dipindahkan ke ISO/IEC 27000, yang mentakrifkan istilah umum untuk keseluruhan keluarga standard ISO/IEC 27k.

1.2. Standard ISO/IEC 27000-2014

Kemas kini terkini kepada ISO/IEC 27000 IT. SUIB. Tinjauan umum dan istilah" berlangsung pada 14 Januari 2014.

Standard terdiri daripada bahagian berikut:

– pengenalan;

– skop permohonan;

- Terma dan Definisi;

– sistem pengurusan keselamatan maklumat;

– keluarga standard ISMS.

pengenalan

Semakan

Piawaian sistem pengurusan antarabangsa menyediakan model untuk penubuhan dan pengendalian sistem pengurusan. Model ini termasuk fungsi yang pakar telah mencapai persetujuan berdasarkan pengalaman antarabangsa yang terkumpul dalam bidang ini.

Dengan menggunakan keluarga standard ISMS, organisasi boleh melaksanakan dan menambah baik ISMS dan bersedia untuk penilaian bebas ISMS yang digunakan untuk melindungi maklumat seperti maklumat kewangan, harta intelek, maklumat kakitangan dan maklumat yang diamanahkan oleh pelanggan atau pihak ketiga. Piawaian ini boleh digunakan oleh organisasi untuk menyediakan penilaian bebas terhadap ISMS keselamatan maklumatnya.

Keluarga standard ISMS

Keluarga standard ISMS, yang mempunyai nama umum "Teknologi maklumat. Teknik keselamatan" (Teknologi maklumat. Kaedah perlindungan), bertujuan untuk membantu organisasi dalam apa jua jenis dan saiz dalam pelaksanaan dan pengendalian ISMS dan terdiri daripada piawaian antarabangsa berikut:

– ISO/IEC 27000 ISMS. Gambaran umum dan istilah;

– ISO/IEC 27001 ISMS. Keperluan;

– Kod Amalan ISO/IEC 27002 untuk Pengurusan Keselamatan Maklumat;

– Garis Panduan ISO/IEC 27003 untuk pelaksanaan ISMS;

– ISO/IEC 27004 PEB. Pengukuran;

– ISO/IEC 27005 Pengurusan risiko keselamatan maklumat;

– Keperluan ISO/IEC 27006 untuk badan yang menyediakan audit dan pensijilan ISMS;

– Garis Panduan ISO/IEC 27007 untuk menjalankan audit ISMS;

– Garis Panduan ISO/IEC TR 27008 untuk mengaudit kawalan keselamatan maklumat;

– ISO/IEC 27010 PEB untuk komunikasi antara sektor dan antara organisasi;

– Panduan ISO/IEC 27011 untuk PIS untuk organisasi telekomunikasi berdasarkan ISO/IEC 27002;

– Panduan ISO/IEC 27013 untuk pelaksanaan bersepadu piawaian ISO/IEC 27001 dan ISO/IEC 20000-1;

– ISO/IEC 27014 Pengurusan keselamatan maklumat oleh pengurusan kanan;

– Panduan PEB ISO/IEC TR 27015 untuk Perkhidmatan Kewangan;

– ISO/IEC TR 27016 PEB. Ekonomi Organisasi;

– ISO/IEC 27035 Pengurusan insiden keselamatan maklumat (tidak dinyatakan dalam standard).

Piawaian Antarabangsa tidak mempunyai nama biasa ini:

– ISO 27799 Informatik Kesihatan. PEB mengikut piawaian ISO/IEC 27002.

Tujuan standard

Piawaian ini menyediakan gambaran keseluruhan ISMS dan mentakrifkan syarat yang berkaitan.

Keluarga standard ISMS mengandungi piawaian yang:

– menentukan keperluan untuk ISMS dan pensijilan sistem tersebut;

– termasuk garis panduan industri untuk ISMS;

– menguruskan penilaian pematuhan ISMS.

1. Skop permohonan

Piawaian ini menyediakan gambaran keseluruhan ISMS dan istilah serta takrifan yang biasa digunakan dalam keluarga standard ISMS. Piawaian ini boleh digunakan untuk semua jenis dan saiz organisasi (cth, perusahaan komersial, agensi kerajaan, organisasi bukan untung).

2. Terma dan takrifan

Bahagian ini mengandungi takrifan 89 istilah, contohnya:

– Sistem informasi– aplikasi, perkhidmatan, aset IT dan komponen pemprosesan maklumat lain;

– keselamatan maklumat (IS)– mengekalkan kerahsiaan, integriti dan ketersediaan maklumat;

– ketersediaan– harta yang boleh diakses dan sedia untuk digunakan atas permintaan orang yang diberi kuasa;

– kerahsiaan– harta maklumat yang tidak boleh diakses atau ditutup kepada orang yang tidak dibenarkan;

– integriti– sifat ketepatan dan kesempurnaan;

– bukan penolakan– keupayaan untuk mengesahkan berlakunya peristiwa atau tindakan dan subjek penciptaannya;

– acara keselamatan maklumat– keadaan sistem (perkhidmatan atau rangkaian) yang dikenal pasti yang menunjukkan kemungkinan pelanggaran dasar atau langkah keselamatan maklumat, atau situasi yang tidak diketahui sebelum ini yang mungkin melibatkan keselamatan;

– insiden keselamatan maklumat– satu atau lebih peristiwa keselamatan maklumat yang dengan tahap kebarangkalian yang ketara membawa kepada kompromi operasi perniagaan dan mewujudkan ancaman kepada keselamatan maklumat;

– pengurusan kemalanganIS– proses pengesanan, pemberitahuan, penilaian, tindak balas, semakan dan kajian insiden keselamatan maklumat;

– sistem kawalan– satu set elemen yang saling berkaitan dalam organisasi untuk mewujudkan dasar, matlamat dan proses untuk mencapai matlamat tersebut;

– pemantauan– menentukan status sistem, proses atau aktiviti;

– dasar– niat dan hala tuju am yang dinyatakan secara rasmi oleh pihak pengurusan;

– risiko– kesan ketidakpastian dalam matlamat;

– ancaman– kemungkinan punca kejadian yang tidak diingini yang boleh menyebabkan kerosakan;

– kelemahan– kekurangan dalam aset atau langkah keselamatan yang boleh dieksploitasi oleh satu atau lebih ancaman.

3. Sistem pengurusan keselamatan maklumat

Bahagian "ISMS" terdiri daripada perkara utama berikut:

– perihalan ISMS;

– pelaksanaan, kawalan, penyelenggaraan dan penambahbaikan ISMS;

– kelebihan melaksanakan standard keluarga ISMS.

3.1. pengenalan

Organisasi semua jenis dan saiz:

– mengumpul, memproses, menyimpan dan menghantar maklumat;

– menyedari bahawa maklumat dan proses, sistem, rangkaian dan orang yang berkaitan adalah aset penting untuk mencapai matlamat organisasi;

– menghadapi beberapa risiko yang boleh menjejaskan fungsi aset;

– menghapuskan risiko yang dirasakan melalui pelaksanaan langkah dan alat keselamatan maklumat.

Semua maklumat yang disimpan dan diproses oleh organisasi tertakluk kepada ancaman serangan, kesilapan, sifat (contohnya, kebakaran atau banjir), dsb., dan tertakluk kepada kelemahan yang wujud dalam penggunaannya.

Lazimnya, konsep keselamatan maklumat adalah berdasarkan maklumat yang dianggap sebagai aset bernilai dan memerlukan perlindungan yang sewajarnya (contohnya, daripada kehilangan ketersediaan, kerahsiaan dan integriti). Keupayaan untuk orang yang diberi kuasa mempunyai akses tepat pada masanya kepada maklumat yang tepat dan lengkap adalah pemangkin untuk kecekapan perniagaan.

Melindungi aset maklumat secara berkesan dengan mentakrif, mencipta, menyelenggara dan menambah baik keselamatan maklumat adalah penting untuk organisasi mencapai matlamatnya dan mengekalkan serta meningkatkan pematuhan dan reputasi undang-undang. Usaha yang diselaraskan untuk melaksanakan kawalan keselamatan yang sesuai dan mengendalikan risiko keselamatan maklumat yang tidak boleh diterima biasanya dikenali sebagai kawalan keselamatan maklumat.

Apabila risiko keselamatan maklumat dan keberkesanan kawalan keselamatan berubah berdasarkan keadaan yang berubah, organisasi harus:

– memantau dan menilai keberkesanan langkah dan prosedur perlindungan yang dilaksanakan;

– mengenal pasti risiko yang timbul terhadap pemprosesan;

– pilih, laksana dan perbaiki langkah perlindungan yang sesuai mengikut kesesuaian.

Untuk saling berhubung dan menyelaras aktiviti keselamatan maklumat, setiap organisasi harus menggubal dasar dan matlamat keselamatan maklumat dan mencapai matlamat ini dengan berkesan menggunakan sistem pengurusan.

3.2. Penerangan mengenai ISMS

Perihalan ISMS merangkumi komponen berikut:

– peruntukan dan prinsip;

– maklumat;

- Keselamatan maklumat;

– pengurusan;

- sistem kawalan;

– pendekatan proses;

– kepentingan ISMS.

Peraturan dan prinsip

ISMS terdiri daripada dasar, prosedur, garis panduan dan sumber serta aktiviti berkaitan yang diuruskan secara kolektif oleh organisasi untuk mencapai perlindungan aset maklumatnya. ISMS mentakrifkan pendekatan sistematik untuk mencipta, melaksanakan, memproses, mengawal, menyemak, mengekalkan dan menambah baik keselamatan maklumat organisasi untuk mencapai matlamat perniagaan.

Ia berdasarkan penilaian risiko dan tahap risiko organisasi yang boleh diterima, direka untuk mengendalikan dan mengurus risiko dengan berkesan. Menganalisis keperluan perlindungan aset maklumat dan menggunakan langkah keselamatan yang sesuai untuk memastikan perlindungan yang diperlukan bagi aset ini menyumbang kepada kejayaan pelaksanaan ISMS.

Prinsip teras berikut menyumbang kepada kejayaan pelaksanaan ISMS:

– memahami keperluan untuk sistem keselamatan maklumat;

– penugasan tanggungjawab untuk keselamatan maklumat;

– menggabungkan komitmen pengurusan dan kepentingan pihak berkepentingan;

– peningkatan nilai sosial;

– penilaian risiko yang menentukan langkah perlindungan yang sesuai untuk mencapai tahap risiko yang boleh diterima;

– keselamatan sebagai elemen penting IS dan rangkaian;

– pencegahan aktif dan pengesanan insiden keselamatan maklumat;

– memastikan pendekatan bersepadu kepada PEB;

– penilaian semula berterusan dan penambahbaikan keselamatan maklumat yang sepadan.

Maklumat

Maklumat ialah aset yang, bersama-sama dengan aset perniagaan kritikal yang lain, penting kepada perniagaan organisasi dan oleh itu mesti dilindungi sewajarnya. Maklumat boleh disimpan dalam pelbagai bentuk, termasuk bentuk digital (contohnya, fail data yang disimpan pada media elektronik atau optik), bentuk ketara (contohnya, kertas), dan bentuk tidak ketara dalam bentuk pengetahuan pekerja.

Maklumat boleh dihantar dalam pelbagai cara, termasuk kurier, komunikasi elektronik atau suara. Tidak kira bentuk maklumat yang dipersembahkan atau kaedah yang digunakan untuk menghantarnya, ia mesti dilindungi dengan betul.

Dalam banyak organisasi, maklumat bergantung kepada teknologi maklumat dan komunikasi. Teknologi ini merupakan elemen penting dalam mana-mana organisasi dan memudahkan penciptaan, pemprosesan, penyimpanan, penghantaran, perlindungan dan pemusnahan maklumat.

Keselamatan maklumat

Keselamatan maklumat merangkumi tiga dimensi utama (sifat): kerahsiaan, ketersediaan dan integriti. Keselamatan maklumat melibatkan penggunaan dan pengurusan kawalan keselamatan yang sesuai, yang merangkumi pertimbangan pelbagai ancaman, untuk memastikan kejayaan jangka panjang dan kesinambungan perniagaan serta meminimumkan kesan insiden keselamatan maklumat.

Keselamatan maklumat dicapai dengan menggunakan set kawalan keselamatan yang sesuai, ditakrifkan melalui proses pengurusan risiko dan diuruskan menggunakan ISMS, termasuk dasar, proses, prosedur, struktur organisasi, perisian dan perkakasan, untuk melindungi aset maklumat yang dikenal pasti.

Kawalan keselamatan ini mesti ditakrifkan, dilaksanakan, dipantau, diuji dan, jika perlu, ditambah baik untuk memastikan tahap keselamatan maklumat memenuhi objektif perniagaan organisasi. Langkah dan alatan keselamatan maklumat yang berkaitan hendaklah disepadukan dengan lancar ke dalam proses perniagaan organisasi.

Kawalan

Tadbir urus merangkumi aktiviti mengarah, mengawal dan menambah baik secara berterusan sesebuah organisasi dalam struktur yang sesuai. Aktiviti pengurusan termasuk aktiviti, kaedah atau amalan menjana, memproses, mengarah, memantau dan mengawal sumber. Saiz struktur pengurusan boleh berbeza daripada seorang dalam organisasi kecil kepada hierarki pengurusan dalam organisasi besar yang terdiri daripada ramai orang.

Berhubung dengan ISMS, pengurusan termasuk memantau dan membuat keputusan yang diperlukan untuk mencapai matlamat perniagaan dengan melindungi aset maklumat. Tadbir urus keselamatan maklumat dinyatakan melalui penggubalan dan penggunaan dasar, prosedur dan garis panduan keselamatan maklumat, yang kemudiannya digunakan di seluruh organisasi oleh semua orang yang berkaitan dengannya.

Sistem kawalan

Sistem pengurusan menggunakan satu set sumber untuk mencapai matlamat organisasi. Sistem pengurusan organisasi merangkumi struktur, dasar, perancangan, komitmen, kaedah, prosedur, proses dan sumber.

Dari segi keselamatan maklumat, sistem pengurusan membenarkan organisasi untuk:

– memenuhi keperluan keselamatan pelanggan dan pihak lain yang berkepentingan;

– menambah baik rancangan dan aktiviti organisasi;

– memenuhi matlamat keselamatan maklumat organisasi;

– mematuhi peraturan, perundangan dan perintah industri;

– mengurus aset maklumat secara teratur untuk memudahkan penambahbaikan berterusan dan pelarasan matlamat semasa organisasi.

3.3. Pendekatan proses

Sesebuah organisasi perlu menjalankan dan mengurus pelbagai aktiviti agar dapat berfungsi dengan cekap dan berkesan. Sebarang aktiviti yang menggunakan sumber perlu diuruskan untuk membolehkan transformasi input kepada output melalui satu set aktiviti yang saling berkaitan, juga dipanggil proses.

Keluaran satu proses secara langsung boleh membentuk input proses seterusnya, dan biasanya transformasi sedemikian berlaku di bawah keadaan yang dirancang dan terkawal. Aplikasi sistem proses dalam organisasi, bersama-sama dengan pengenalpastian dan interaksi proses ini, serta pengurusannya, boleh ditakrifkan sebagai "pendekatan proses".

Maklumat tambahan (tidak termasuk dalam standard)

Saintis Amerika Walter Shewhart dianggap sebagai pengasas pendekatan proses kepada pengurusan kualiti. Buku beliau bermula dengan mengenal pasti 3 peringkat dalam mengurus kualiti hasil prestasi organisasi:

1) pembangunan spesifikasi (spesifikasi teknikal, syarat teknikal, kriteria untuk mencapai matlamat) apa yang diperlukan;

2) pengeluaran produk yang memenuhi spesifikasi;

3) pemeriksaan (pemantauan) produk perkilangan untuk menilai pematuhannya dengan spesifikasi.

Shewhart adalah salah seorang yang pertama mencadangkan untuk menutup persepsi linear peringkat ini ke dalam kitaran, yang dikenal pasti dengan "proses dinamik untuk memperoleh pengetahuan."

Selepas kitaran pertama, keputusan ujian harus menjadi asas untuk menambah baik spesifikasi produk. Seterusnya, proses pengeluaran diselaraskan berdasarkan spesifikasi yang dikemas kini, dan hasil baharu proses pengeluaran sekali lagi tertakluk kepada pengesahan, dsb.

Saintis Amerika Edwards Deming mengubah kitaran Shewhart ke dalam bentuk yang paling biasa ditemui hari ini. Untuk beralih daripada kawalan kualiti kepada pengurusan kualiti, dia memberikan lebih banyak nama umum untuk setiap peringkat, dan, sebagai tambahan, menambah satu lagi, peringkat ke-4, dengan bantuan yang dia ingin menarik perhatian pengurus Amerika kepada fakta itu. bahawa mereka tidak cukup menganalisis maklumat yang diterima pada peringkat ketiga, dan tidak memperbaiki proses. Itulah sebabnya peringkat ini dipanggil "tindakan" (Akta), dan sewajarnya kitaran Shewhart-Deming dipanggil model "PDCA" atau "PDSA":

– Rancang – Perancangan– pengenalpastian dan analisis masalah; menilai peluang, menetapkan matlamat dan membangunkan rancangan;

– buat – Perlaksanaan– mencari penyelesaian kepada masalah dan melaksanakan rancangan;

– Semak (Kajian) – Penilaian prestasi– penilaian hasil pelaksanaan dan kesimpulan mengikut tugas;

– Bertindak– Penambahbaikan– membuat keputusan berdasarkan penemuan, pembetulan dan penambahbaikan kerja.

Model "PDCA" untuk ISMS

Perancangan – Pelaksanaan – Kawalan – Penambahbaikan

1.Perancangan (pembangunan dan reka bentuk): Mewujudkan objektif, dasar, kawalan, proses dan prosedur ISMS untuk mencapai keputusan yang konsisten dengan dasar dan objektif keseluruhan organisasi.

2. Pelaksanaan (pelaksanaan dan operasi): pelaksanaan dan penggunaan dasar keselamatan maklumat, kawalan, proses dan prosedur ISMS untuk menilai dan mengendalikan risiko dan insiden keselamatan maklumat.

3. Kawalan (pemantauan dan analisis fungsi): menilai keberkesanan memenuhi keperluan dasar, objektif IS dan keberkesanan ISMS dan memberitahu pengurusan kanan tentang keputusan.

4. Penambahbaikan (penyelenggaraan dan penambahbaikan): menjalankan tindakan pembetulan dan pencegahan berdasarkan keputusan audit dan semakan pengurusan untuk mencapai penambahbaikan ISMS

Kaedah dan kitaran Shewhart-Deming, yang lebih kerap dipanggil kitaran Deming, biasanya menggambarkan skema kawalan untuk sebarang proses aktiviti. Dengan penjelasan yang diperlukan, ia kini telah digunakan secara meluas dalam piawaian pengurusan antarabangsa:

– kualiti produk ISO 9000;

– perlindungan alam sekitar ISO 14000;

– keselamatan dan kesihatan pekerjaan OHSAS 18000;

– perkhidmatan maklumat ISO/IEC 20000;

– keselamatan makanan ISO 22000;

– keselamatan maklumat ISO/IEC 27000;

– keselamatan ISO 28000;

– kesinambungan perniagaan ISO 22300;

– risiko ISO 31000;

– tenaga ISO 50000.

3.4. Kepentingan ISMS

Organisasi harus menentukan risiko yang berkaitan dengan aset maklumat. Mencapai keselamatan maklumat memerlukan pengurusan risiko dan meliputi risiko fizikal, manusia dan teknologi yang berkaitan dengan ancaman yang menjejaskan semua bentuk maklumat dalam organisasi atau digunakan oleh organisasi.

Penerimaan ISMS merupakan keputusan strategik bagi sesebuah organisasi dan penyelesaiannya perlu disepadukan secara berterusan, dinilai dan dikemas kini mengikut keperluan organisasi.

Pembangunan dan pelaksanaan ISMS organisasi dipengaruhi oleh keperluan dan matlamat organisasi, keperluan keselamatan, proses perniagaan yang digunakan, dan saiz dan struktur organisasi. Pembangunan dan pengendalian ISMS harus mencerminkan kepentingan dan keperluan keselamatan maklumat semua pihak berkepentingan organisasi, termasuk pelanggan, pembekal, rakan kongsi perniagaan, pemegang saham dan pihak ketiga yang lain.

Dalam dunia yang saling berkaitan, maklumat dan proses, sistem dan rangkaiannya yang berkaitan merupakan aset kritikal. Organisasi dan IP serta rangkaian mereka menghadapi ancaman keselamatan daripada pelbagai sumber, termasuk penipuan komputer, pengintipan, sabotaj, vandalisme dan kebakaran dan banjir. Kerosakan pada IP dan sistem yang disebabkan oleh perisian hasad, penggodam dan serangan DoS telah menjadi lebih biasa, lebih besar dan lebih canggih.

ISMS adalah penting untuk perusahaan dalam kedua-dua sektor awam dan swasta. Dalam mana-mana industri, ISMS ialah alat penting untuk menyokong e-perniagaan dan penting untuk aktiviti pengurusan risiko. Sambungan rangkaian awam dan swasta serta pertukaran aset maklumat merumitkan pengurusan akses kepada maklumat dan pemprosesannya.

Selain itu, percambahan peranti storan mudah alih yang mengandungi aset maklumat mungkin melemahkan keberkesanan langkah keselamatan tradisional. Apabila organisasi mengguna pakai keluarga standard ISMS, keupayaan untuk menggunakan prinsip IS yang konsisten dan boleh dikenali bersama boleh ditunjukkan kepada rakan kongsi perniagaan dan pihak berkepentingan lain.

Keselamatan maklumat tidak selalu diambil kira semasa mencipta dan membangunkan sistem maklumat. Di samping itu, ia sering dipercayai bahawa keselamatan maklumat adalah masalah teknikal. Walau bagaimanapun, keselamatan maklumat yang boleh dicapai melalui cara teknikal adalah terhad dan mungkin tidak berkesan melainkan disokong oleh pengurusan dan prosedur yang sesuai dalam konteks ISMS. Mengintegrasikan sistem keselamatan ke dalam IS yang berfungsi sepenuhnya boleh menjadi rumit dan mahal.

ISMS melibatkan pengenalpastian langkah perlindungan yang ada dan memerlukan perancangan yang teliti dan perhatian terhadap perincian. Contohnya, langkah kawalan capaian, yang mungkin teknikal (logik), fizikal, pentadbiran (pengurusan), atau gabungan ini, memastikan akses kepada aset maklumat dibenarkan dan terhad berdasarkan keperluan keselamatan perniagaan dan maklumat.

Penggunaan ISMS yang berjaya adalah penting untuk melindungi aset maklumat kerana ia membolehkan anda:

– meningkatkan jaminan bahawa aset maklumat dilindungi secukupnya secara berterusan daripada ancaman keselamatan maklumat;

– mengekalkan sistem berstruktur dan komprehensif untuk menilai ancaman keselamatan maklumat, memilih dan menggunakan langkah perlindungan yang sesuai, mengukur dan meningkatkan keberkesanannya;

– sentiasa menambah baik persekitaran pengurusan organisasi;

– Mematuhi keperluan undang-undang dan peraturan dengan berkesan.

3.5. Pelaksanaan, kawalan, penyelenggaraan dan penambahbaikan ISMS

Pelaksanaan, kawalan, penyelenggaraan dan penambahbaikan ISMS ialah peringkat operasi pembangunan ISMS.

Peringkat operasi ISMS ditentukan oleh komponen berikut:

- peruntukan am;

– keperluan keselamatan maklumat;

– faktor penentu kejayaan ISMS.

Peringkat operasi ISMS menyediakan aktiviti berikut:

– penilaian risiko keselamatan maklumat;

– pemprosesan risiko keselamatan maklumat;

– pemilihan dan pelaksanaan langkah perlindungan;

– kawalan dan penyelenggaraan ISMS;

– peningkatan berterusan.

Peruntukan am

Organisasi hendaklah mengambil langkah-langkah berikut untuk melaksanakan, mengawal, mengekalkan dan menambah baik ISMSnya:

– pengenalpastian aset maklumat dan keperluan keselamatan maklumat yang berkaitan;

– penilaian dan rawatan risiko keselamatan maklumat;

– pemilihan dan pelaksanaan langkah perlindungan yang sesuai untuk menguruskan risiko yang tidak boleh diterima;

– kawalan, penyelenggaraan dan penambahbaikan keberkesanan langkah perlindungan yang berkaitan dengan aset maklumat organisasi.

Untuk memastikan ISMS melindungi aset maklumat organisasi secara berkesan secara berterusan, semua langkah mesti diulang secara berterusan untuk mengenal pasti perubahan dalam risiko atau strategi atau matlamat perniagaan organisasi.

Keperluan keselamatan maklumat

Dalam keseluruhan strategi dan matlamat perniagaan sesebuah organisasi, saiz dan pengedaran geografinya, keperluan keselamatan maklumat boleh ditentukan dengan memahami:

– aset maklumat dan nilainya;

– keperluan perniagaan untuk bekerja dengan maklumat;

– keperluan undang-undang, peraturan dan kontrak.

Menjalankan penilaian metodologi risiko yang berkaitan dengan aset maklumat organisasi termasuk analisis:

– ancaman kepada aset;

– kelemahan aset;

– kebarangkalian wujudnya ancaman;

– kemungkinan kesan insiden keselamatan maklumat ke atas aset.

Kos perlindungan yang sewajarnya hendaklah berkadar dengan jangkaan kesan perniagaan daripada risiko yang menjadi kenyataan.

Penilaian risiko keselamatan maklumat

Pengurusan risiko keselamatan maklumat memerlukan kaedah yang sesuai untuk menilai dan merawat risiko, yang mungkin termasuk penilaian kos dan faedah, keperluan undang-undang, kebimbangan pihak berkepentingan dan input dan pembolehubah lain.

Penilaian risiko mesti mengenal pasti, mengukur dan mengutamakan risiko berdasarkan kriteria penerimaan risiko dan objektif organisasi. Hasilnya akan membantu membangunkan dan membuat keputusan pengurusan yang sesuai untuk tindakan dan keutamaan untuk mengurus risiko keselamatan maklumat dan melaksanakan langkah keselamatan yang dipilih untuk melindungi daripada risiko ini.

Penilaian risiko harus merangkumi pendekatan sistematik untuk menilai magnitud risiko (analisis risiko) dan proses membandingkan risiko yang dinilai dengan kriteria risiko untuk menentukan tahap keterukan risiko (penilaian risiko).

Penilaian risiko hendaklah dilakukan secara berkala untuk menampung perubahan kepada keperluan keselamatan maklumat dan situasi risiko, seperti aset, ancaman, kelemahan, impak, penilaian risiko, dan sekiranya berlaku perubahan ketara. Penilaian risiko ini mesti dijalankan secara berkaedah untuk memastikan keputusan yang setanding dan boleh dihasilkan semula.

Penilaian risiko keselamatan maklumat mesti mentakrifkan dengan jelas skopnya untuk berkesan, dan mengandungi interaksi dengan penilaian risiko dalam bidang lain jika boleh.

ISO/IEC 27005 menyediakan panduan tentang pengurusan risiko keselamatan maklumat, termasuk cadangan untuk menilai, merawat, menerima, berkomunikasi, memantau dan menganalisis risiko.

Rawatan risiko keselamatan maklumat

Sebelum mempertimbangkan rawatan risiko, organisasi harus menetapkan kriteria untuk menentukan sama ada risiko boleh diterima atau tidak. Risiko boleh diterima jika risikonya rendah atau kos rawatan tidak kos efektif untuk organisasi. Keputusan sedemikian mesti direkodkan.

Bagi setiap risiko yang dikenal pasti oleh penilaian risiko, keputusan mesti dibuat tentang cara merawatnya. Pilihan rawatan risiko yang mungkin termasuk:

– menggunakan langkah perlindungan yang sesuai untuk mengurangkan risiko;

– penerimaan risiko secara sedar dan objektif mengikut ketat dengan dasar organisasi dan kriteria penerimaan risiko;

– mencegah risiko dengan menghapuskan tindakan yang membawa kepada risiko;

– berkongsi risiko yang berkaitan dengan pihak lain, seperti penanggung insurans atau pembekal.

Langkah-langkah yang sesuai untuk melindungi daripada risiko-risiko yang diputuskan untuk menggunakannya bagi tujuan rawatan risiko mesti dipilih dan dilaksanakan.

Pemilihan dan pelaksanaan langkah perlindungan

Untuk keselamatan maklumat menjadi berkesan, ia mesti berkait rapat dengan keselamatan perniagaan dan keperluan perniagaan.

Setiap proses dalam organisasi IT mesti termasuk pertimbangan keselamatan. Keselamatan bukan aktiviti autonomi; ia adalah urutan yang berjalan melalui semua proses pembekal perkhidmatan.

Pengurusan organisasi bertanggungjawab sepenuhnya untuk mengatur maklumat. Pengurusan bertanggungjawab untuk menjawab semua soalan yang menjejaskan keselamatan maklumat. Lembaga pengarah mesti menjadikan keselamatan maklumat sebagai sebahagian daripada tadbir urus korporat.

kebenaran

Proses dan rangka kerja pengurusan keselamatan maklumat biasanya termasuk:

- Dasar keselamatan maklumat, disokong oleh subset dasar yang meliputi aspek strategi, kawalan dan peraturan

- Sistem pengurusan keselamatan maklumat

- strategi keselamatan komprehensif yang berkait rapat dengan matlamat perniagaan, strategi dan

rancangan

Model keselamatan juga mesti merangkumi struktur organisasi yang berkesan.

Keselamatan bukan tanggungjawab seorang, tetapi perlu dipertimbangkan dalam profil peranan di semua peringkat organisasi.

Pengurusan keselamatan adalah perlu untuk menyokong dasar dan mengurus risiko keselamatan.

Akhir sekali, rangka kerja keselamatan mesti mempertimbangkan dan merangkumi:

- Memantau proses untuk memastikan pematuhan dan memberikan maklum balas prestasi

- Strategi dan rancangan untuk keselamatan yang berkaitan dengan komunikasi

- Latihan dan strategi serta rancangan untuk memastikan semua pekerja berpengetahuan tentang tanggungjawab mereka.

Dasar Keselamatan Maklumat

Aktiviti pengurusan keselamatan maklumat hendaklah bertujuan untuk mengurus Dasar Keselamatan Maklumat.

Dasar keselamatan maklumat harus mendapat sokongan penuh pengurusan IT kanan dan, idealnya, sokongan dan komitmen pengurusan kanan perniagaan.

Dasar ini mesti meliputi semua bidang keselamatan, mencukupi dan memenuhi keperluan perniagaan.

Dasar keselamatan maklumat harus tersedia secara meluas kepada semua pelanggan dan pengguna.

Dasar ini mesti dibenarkan oleh perniagaan kanan dan pengurusan IT.

Semua dasar keselamatan hendaklah disemak sekurang-kurangnya setiap tahun, dan jika perlu.

Sistem Pengurusan Keselamatan Maklumat

Sistem pengurusan keselamatan maklumat ialah rangka kerja dasar, proses, piawaian, garis panduan dan alatan yang memastikan organisasi mencapai objektif Pengurusan Keselamatan Maklumatnya.

Sistem pengurusan keselamatan maklumat menyediakan rangka kerja untuk membangunkan program keselamatan maklumat kos efektif yang menyokong objektif perniagaan.

Sistem mesti mengambil kira lebih daripada teknologi.

Amalan 4P (orang, proses, produk dan rakan kongsi) boleh digunakan untuk memastikan tahap keselamatan yang tinggi dalam semua bidang.

ISO 27001 ialah piawaian formal yang boleh menyediakan pensijilan bebas bagi Sistem Pengurusan Keselamatan Maklumat. Organisasi boleh mendapatkan pensijilan untuk membuktikan mereka memenuhi keperluan keselamatan.

Sistem pengurusan keselamatan maklumat termasuk struktur organisasi untuk membangun, melaksana, mengurus, menyelenggara dan menguatkuasakan keselamatan maklumat dan proses tadbir urus secara sistematik dan konsisten di seluruh organisasi.

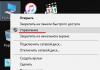

Rajah di bawah menunjukkan pendekatan pengurusan keselamatan maklumat

Sistem. Pendekatan ini digunakan secara meluas dan berdasarkan nasihat dan cadangan yang diterangkan dalam sumber termasuk ISO 27001.

Kawalan

Kawalan Keselamatan Maklumat ialah sub-proses pertama Pengurusan Keselamatan Maklumat, dan berkaitan dengan organisasi dan Pengurusan Proses. Aktiviti ini termasuk pendekatan Pengurusan Keselamatan Maklumat berstruktur yang menerangkan sub-proses berikut: penggubalan Pelan Keselamatan, pelaksanaannya, penilaian pelaksanaan dan kemasukan penilaian dalam Pelan Keselamatan tahunan (pelan tindakan). Ia juga menerangkan laporan yang diberikan kepada pelanggan melalui Proses Pengurusan Tahap Perkhidmatan.

Aktiviti ini mentakrifkan sub-proses, fungsi keselamatan, peranan dan tanggungjawab. Ia juga menerangkan struktur organisasi, sistem pelaporan dan aliran kawalan (siapa yang mengarahkan siapa, siapa melakukan apa, bagaimana prestasi dilaporkan). Langkah-langkah berikut daripada pengumpulan cadangan praktikal untuk Pengurusan Keselamatan Maklumat dilaksanakan dalam rangka kerja jenis aktiviti ini.

Peraturan operasi dalaman (dasar):

- pembangunan dan pelaksanaan peraturan kerja dalaman (dasar), hubungan dengan peraturan lain;

- matlamat, prinsip umum dan kepentingan;

- perihalan subproses;

- pengagihan fungsi dan tanggungjawab di kalangan subproses;

- sambungan dengan proses ITIL lain dan pengurusannya;

- tanggungjawab am kakitangan;

- mengendalikan insiden keselamatan.

Organisasi keselamatan maklumat:

- gambarajah blok pengurusan;

- struktur pengurusan (struktur organisasi);

- pengagihan tanggungjawab yang lebih terperinci;

- penubuhan Jawatankuasa Pemandu Keselamatan Maklumat;

- penyelarasan keselamatan maklumat;

- penyelarasan alatan (cth untuk analisis risiko dan peningkatan kesedaran);

- perihalan proses kebenaran alat IT dengan berunding dengan pelanggan;

- perundingan dengan pakar;

- kerjasama antara organisasi, interaksi dalaman dan luaran;

- audit bebas sistem maklumat;

- prinsip keselamatan apabila mengakses maklumat pihak ketiga;

- keselamatan maklumat dalam kontrak dengan pihak ketiga.

Perancangan

Sub-proses perancangan bermuara kepada mentakrifkan kandungan bahagian keselamatan SLA dengan penyertaan Proses Pengurusan Tahap Perkhidmatan dan menerangkan aktiviti berkaitan keselamatan yang dijalankan dalam rangka Perjanjian Luar. Tugas-tugas yang ditakrifkan secara umum dalam SLA diperincikan dan dinyatakan dalam bentuk Perjanjian Tahap Perkhidmatan Operasi (OLA). OLA boleh dianggap sebagai Pelan Keselamatan untuk struktur organisasi penyedia perkhidmatan dan Pelan Keselamatan khusus untuk, sebagai contoh, setiap platform IT, aplikasi dan rangkaian.

Input kepada sub-proses perancangan bukan sahaja peruntukan perjanjian SLA, tetapi juga prinsip dasar keselamatan penyedia perkhidmatan (daripada sub-proses kawalan). Contoh prinsip ini ialah: "Setiap pengguna mesti dikenal pasti secara unik"; "Tahap Keselamatan Asas disediakan pada setiap masa untuk semua pelanggan."

Perjanjian Tahap Perkhidmatan Operasi (OLA) untuk keselamatan maklumat (Pelan Keselamatan khusus) dibangunkan dan dilaksanakan melalui prosedur biasa. Ini bermakna jika aktiviti ini menjadi perlu dalam proses lain, maka penyelarasan dengan proses ini adalah perlu. Semua perubahan yang perlu kepada infrastruktur IT dijalankan oleh Proses Pengurusan Perubahan menggunakan maklumat input yang disediakan oleh Proses Pengurusan Keselamatan Maklumat. Bertanggungjawab untuk Proses Pengurusan Perubahan ialah Pengurus Proses ini.

Sub-Proses Perancangan menyelaras dengan Proses Pengurusan Tahap Perkhidmatan untuk menentukan bahagian keselamatan SLA, mengemas kininya dan memastikan pematuhan dengan peruntukannya. Pengurus Proses Pengurusan Tahap Perkhidmatan bertanggungjawab untuk penyelarasan ini.

Keperluan keselamatan harus ditakrifkan dalam SLA, jika boleh dari segi yang boleh diukur. Bahagian keselamatan SLA mesti memastikan bahawa pencapaian semua keperluan dan piawaian keselamatan pelanggan dapat disahkan.

Perlaksanaan

Tugas subproses pelaksanaan (pelaksanaan) adalah untuk menjalankan semua aktiviti yang ditakrifkan dalam rancangan. Sub-proses ini boleh disokong oleh senarai semak tindakan berikut.

Pengelasan dan Pengurusan Sumber IT:

- menyediakan data input untuk menyokong Item Konfigurasi (CI) dalam CMDB;

- pengelasan sumber IT mengikut prinsip yang dipersetujui.

Keselamatan kakitangan:

- tugas dan tanggungjawab dalam huraian kerja;

- pemilihan kakitangan;

- perjanjian kerahsiaan untuk kakitangan;

- latihan;

- panduan untuk kakitangan untuk menyelesaikan insiden keselamatan dan menghapuskan kecacatan keselamatan yang dikesan;

- langkah tatatertib;

- meningkatkan kesedaran keselamatan.

Pengurusan Keselamatan:

- pengenalan jenis tanggungjawab dan pengagihan tanggungjawab;

- arahan kerja bertulis;

- peraturan dalaman;

- langkah keselamatan mesti meliputi keseluruhan kitaran hayat sistem; Perlu ada garis panduan keselamatan untuk pembangunan sistem, ujian, penerimaan, penggunaan operasi, penyelenggaraan dan penyingkiran daripada persekitaran operasi;

- pemisahan persekitaran pembangunan dan ujian daripada persekitaran operasi (kerja);

- prosedur pengendalian insiden (dijalankan oleh Proses Pengurusan Insiden);

- penggunaan alat pemulihan;

— menyediakan input kepada Proses Pengurusan Perubahan;

- pelaksanaan langkah perlindungan virus;

- pelaksanaan kaedah pengurusan untuk komputer, aplikasi, rangkaian dan perkhidmatan rangkaian;

- pengendalian dan perlindungan media data yang betul.

Kawalan akses:

- pelaksanaan dasar capaian dan kawalan capaian;

- sokongan untuk keistimewaan capaian pengguna dan aplikasi kepada rangkaian, perkhidmatan rangkaian, komputer dan aplikasi;

- sokongan untuk halangan perlindungan rangkaian (firewall, perkhidmatan dail, jambatan dan penghala);

- pelaksanaan kaedah untuk mengenal pasti dan membenarkan sistem komputer, stesen kerja dan PC pada rangkaian

Gred

Penilaian bebas terhadap pelaksanaan aktiviti yang dirancang adalah penting. Penilaian ini perlu untuk menentukan keberkesanan dan juga diperlukan oleh pelanggan dan pihak ketiga. Keputusan sub-proses penilaian boleh digunakan untuk melaraskan langkah-langkah yang dipersetujui dengan pelanggan, serta untuk pelaksanaannya. Berdasarkan keputusan penilaian, perubahan boleh dicadangkan, yang mana Permintaan untuk Perubahan (RFC) dirumus dan dihantar ke Proses Pengurusan Perubahan.

Terdapat tiga jenis penilaian:

- penilaian kendiri: dijalankan terutamanya oleh bahagian linear organisasi;

- audit dalaman: dijalankan oleh juruaudit IT dalaman;

- audit luaran: dijalankan oleh juruaudit IT luaran.

Tidak seperti penilaian kendiri, audit tidak dijalankan oleh kakitangan yang sama yang terlibat dalam sub-proses lain. Ini adalah perlu untuk memastikan pemisahan tanggungjawab. Audit boleh dijalankan oleh jabatan audit dalaman.

Penilaian juga dijalankan sebagai tindak balas kepada insiden.

Aktiviti utama ialah:

- menyemak pematuhan dengan dasar keselamatan dan melaksanakan Pelan Keselamatan;

- menjalankan audit keselamatan sistem IT;

- mengenal pasti dan mengambil tindakan ke atas penggunaan sumber IT yang tidak sesuai;

- menyemak aspek keselamatan dalam jenis audit IT yang lain.

Sokongan

Disebabkan oleh perubahan risiko akibat perubahan dalam infrastruktur IT, dalam syarikat dan dalam proses perniagaan, adalah perlu untuk memastikan sokongan yang betul untuk langkah keselamatan. Sokongan kawalan keselamatan termasuk sokongan untuk bahagian keselamatan SLA yang berkaitan dan sokongan untuk Pelan Keselamatan terperinci (di peringkat Perjanjian Tahap Perkhidmatan Operasi).

Mengekalkan fungsi berkesan sistem keselamatan dijalankan berdasarkan keputusan sub-proses Penilaian dan analisis perubahan risiko. Cadangan boleh dilaksanakan sama ada sebagai sebahagian daripada sub-proses perancangan atau sebagai sebahagian daripada mengekalkan keseluruhan SLA. Walau apa pun, cadangan yang dibuat boleh membawa kepada kemasukan inisiatif tambahan dalam Pelan Keselamatan tahunan. Sebarang perubahan adalah tertakluk kepada Proses Pengurusan Perubahan biasa.

Objektif sokongan adalah untuk menambah baik pengaturan keselamatan, seperti

dinyatakan dalam perjanjian peringkat perkhidmatan dan perjanjian peringkat operasi, dan

Menambah baik pelaksanaan langkah keselamatan dan kawalan.

Penyelenggaraan mesti dicapai menggunakan kitaran Plan-Do-Check-Act, iaitu

pendekatan formal yang dicadangkan oleh ISO 27001 untuk mewujudkan Sistem Maklumat Pengurusan Keselamatan. Ini diterangkan secara terperinci dalam CSI.

Apabila proses itu dilaksanakan dengan betul, pengurusan keselamatan maklumat harus mempunyai enam hasil utama. Di bawah ialah senarai lengkap keputusan dan data yang berkaitan.

Penjajaran Strategik:

o Keperluan keselamatan hendaklah ditentukan oleh keperluan korporat

o Penyelesaian keselamatan mesti konsisten dengan proses perusahaan

o Pelaburan keselamatan maklumat mesti sejajar dengan strategi perusahaan dan risiko yang dipersetujui

Nilai Penghantaran:

o Set standard kaedah keselamatan, iaitu, keperluan Keselamatan Baseline untuk pematuhan peraturan

o Keutamaan dan usaha yang diperuntukkan dengan betul kepada bidang yang memberi impak terbesar dan faedah perniagaan

o Penyelesaian berinstitusi dan massa

o Penyelesaian komprehensif merangkumi organisasi, proses dan teknologi o Budaya penambahbaikan berterusan

Pengurusan risiko:

o Profil risiko yang konsisten

o Memahami pendedahan risiko

o Kesedaran tentang keutamaan pengurusan risiko

o Pengurangan risiko

o Risiko penerimaan/penghormatan

Pengurusan Prestasi:

o Satu set metrik telah ditakrifkan dan dipersetujui

o Proses pengukuran telah ditakrifkan untuk membantu mengenal pasti kekurangan dan memberi maklum balas tentang kemajuan isu.

o Peruntukan bebas

Pengurusan sumber:

o Pengetahuan dikumpul dan boleh diakses

o proses dan amalan keselamatan yang didokumenkan

o Membangunkan seni bina keselamatan untuk penggunaan sumber infrastruktur yang cekap

- memastikan proses perniagaan.

Maklumat ialah salah satu sumber perniagaan terpenting yang memberikan nilai tambah kepada organisasi dan, akibatnya, perlu dilindungi. Kelemahan dalam keselamatan maklumat boleh menyebabkan kerugian kewangan dan merosakkan operasi perniagaan. Oleh itu, pada zaman kita, isu pembangunan sistem pengurusan keselamatan maklumat dan pelaksanaannya dalam organisasi adalah konseptual.

ISO 27001 mentakrifkan keselamatan maklumat sebagai: “memelihara kerahsiaan, integriti dan ketersediaan maklumat; selain itu, sifat lain mungkin disertakan, seperti ketulenan, bukan penolakan dan kebolehpercayaan.”

Kerahsiaan – memastikan bahawa maklumat hanya boleh diakses oleh mereka yang mempunyai kuasa yang sesuai (pengguna yang dibenarkan);

Integriti – memastikan ketepatan dan kesempurnaan maklumat, serta kaedah untuk memprosesnya;

Ketersediaan – memastikan akses kepada maklumat kepada pengguna yang dibenarkan apabila perlu (atas permintaan).

| Untuk pertanyaan: klubok@site |

Menggalakkan kesedaran pekerja

Faktor penting dalam pelaksanaan berkesan prinsip ini ialah kitaran komunikasi aktiviti, memastikan pengurusan keselamatan maklumat sentiasa tertumpu pada risiko semasa. Adalah penting bahawa pengurusan tertinggi organisasi mengiktiraf kewujudan risiko gangguan proses perniagaan yang berkaitan dengan keselamatan sistem maklumat. Asas untuk membangunkan dan melaksanakan dasar dan memilih kawalan yang diperlukan ialah penilaian risiko aplikasi perniagaan individu. Langkah-langkah yang diambil akan meningkatkan kesedaran pengguna tentang risiko dan dasar yang berkaitan. Keberkesanan kawalan tertakluk kepada penilaian melalui pelbagai kajian dan audit. Hasilnya menyediakan pendekatan untuk penilaian risiko seterusnya dan mengenal pasti perubahan yang perlu kepada dasar dan kawalan. Semua tindakan ini diselaraskan secara berpusat oleh perkhidmatan keselamatan atau kakitangan pakar yang terdiri daripada perunding, wakil unit perniagaan dan pengurusan organisasi. Kitaran pengurusan risiko digambarkan dalam rajah.

Kaedah untuk melaksanakan program keselamatan maklumat

Enam belas kaedah berikut yang digunakan untuk melaksanakan lima prinsip pengurusan risiko diserlahkan dalam ilustrasi berikut. Teknik ini adalah kunci untuk melaksanakan program keselamatan maklumat organisasi dengan berkesan.

Menilai risiko dan mengenal pasti keperluan

Penilaian risiko adalah langkah pertama dalam melaksanakan program keselamatan maklumat. Keselamatan tidak dilihat dengan sendirinya, tetapi sebagai satu set dasar dan kawalan berkaitan yang direka untuk menyokong proses perniagaan dan mengurangkan risiko yang berkaitan. Oleh itu, mengenal pasti risiko perniagaan yang berkaitan dengan keselamatan maklumat adalah titik permulaan kitaran pengurusan risiko (keselamatan maklumat).

Mengiktiraf sumber maklumat sebagai aset penting (integral) organisasi

Pengiktirafan risiko keselamatan maklumat oleh pengurusan organisasi, serta satu set langkah yang bertujuan untuk mengenal pasti dan mengurus risiko ini, merupakan faktor penting dalam pembangunan program keselamatan maklumat. Pendekatan pengurusan ini akan memastikan keselamatan maklumat dipandang serius di peringkat organisasi bawahan organisasi dan profesional keselamatan maklumat dibekalkan dengan sumber yang diperlukan untuk melaksanakan program dengan berkesan.

Membangunkan prosedur penilaian risiko praktikal yang menghubungkan keperluan keselamatan dan perniagaan

Terdapat pelbagai metodologi penilaian risiko, bermula daripada perbincangan tidak formal mengenai risiko kepada kaedah yang agak rumit yang melibatkan penggunaan alat perisian khusus. Walau bagaimanapun, pengalaman global prosedur pengurusan risiko yang berjaya menerangkan proses yang agak mudah yang melibatkan penyertaan pelbagai jabatan organisasi kewangan dengan penglibatan pakar dengan pengetahuan proses perniagaan, pakar teknikal dan pakar dalam bidang keselamatan maklumat.

Perlu ditekankan bahawa memahami risiko tidak melibatkan pengiraan dengan tepat, termasuk kemungkinan kejadian atau kos kerosakan. Data sedemikian tidak tersedia kerana kehilangan mungkin tidak dapat dikesan dan pengurusan mungkin tidak dimaklumkan. Di samping itu, data mengenai kos penuh untuk membaiki kerosakan yang disebabkan oleh kawalan keselamatan yang lemah, serta kos operasi kawalan ini, adalah terhad. Disebabkan perubahan berterusan dalam teknologi dan perisian serta alatan yang tersedia untuk penyerang, penggunaan statistik yang dikumpul pada tahun-tahun sebelumnya boleh dipersoalkan. Akibatnya, adalah sukar, jika tidak mustahil, untuk membandingkan dengan tepat kos kawalan dengan risiko kerugian untuk menentukan kawalan mana yang paling kos efektif. Walau apa pun, pengurus unit perniagaan dan profesional keselamatan maklumat mesti bergantung pada maklumat terbaik yang tersedia untuk mereka apabila membuat keputusan tentang kawalan yang sesuai.

Wujudkan tanggungjawab untuk pengurus unit perniagaan dan pengurus yang terlibat dalam program keselamatan

Pengurus unit perniagaan mesti memikul tanggungjawab utama untuk menentukan tahap keselamatan (kerahsiaan) sumber maklumat yang menyokong proses perniagaan. Pengurus unit perniagaanlah yang paling mampu untuk menentukan sumber maklumat yang paling kritikal, serta kesan yang mungkin ke atas perniagaan jika integriti, kerahsiaan atau ketersediaannya terjejas. Di samping itu, pengurus unit perniagaan boleh menunjukkan kawalan (mekanisme) yang boleh membahayakan proses perniagaan. Justeru, dengan melibatkan mereka dalam pemilihan kawalan, dapat dipastikan kawalan tersebut memenuhi keperluan dan akan berjaya dilaksanakan.

Mengurus risiko secara berterusan

Keselamatan maklumat memerlukan perhatian berterusan untuk memastikan bahawa kawalan adalah mencukupi dan berkesan. Seperti yang dinyatakan sebelum ini, maklumat moden dan teknologi berkaitan, serta faktor yang berkaitan dengan keselamatan maklumat, sentiasa berubah. Faktor tersebut termasuk ancaman, teknologi dan konfigurasi sistem, kelemahan perisian yang diketahui, tahap kebolehpercayaan sistem automatik dan data elektronik, dan tahap kritikal data dan operasi.

Sediakan pengurusan berpusat

Pasukan pengurusan bertindak terutamanya sebagai penasihat atau perunding kepada unit perniagaan dan tidak boleh mengenakan kaedah keselamatan maklumat (alat).

Tentukan pasukan kepimpinan untuk tindakan utama

Secara amnya, pasukan kepimpinan harus menjadi (1) pemangkin (pemecut) proses, memastikan risiko keselamatan maklumat ditangani secara berterusan; (2) sumber perundingan pusat untuk unit organisasi; (3) satu cara untuk menyampaikan maklumat pengurusan organisasi tentang keadaan keselamatan maklumat dan langkah-langkah yang diambil. Di samping itu, pasukan kepimpinan membenarkan pengurusan berpusat bagi tugas yang diberikan, jika tidak, tugasan ini mungkin ditiru oleh pelbagai bahagian organisasi.

Menyediakan pasukan kepimpinan dengan akses mudah dan bebas kepada pengurusan kanan organisasi

Kami menyedari keperluan untuk membincangkan masalah keselamatan maklumat oleh pengurus kumpulan pengurusan dengan pengurusan tertinggi organisasi. Dialog sedemikian akan membolehkan kita bertindak dengan berkesan dan mengelakkan perselisihan faham. Jika tidak, situasi konflik boleh berlaku dengan pengurus unit perniagaan dan pembangun sistem yang mahukan pelaksanaan pantas produk perisian baharu dan, oleh itu, mencabar penggunaan kawalan yang mungkin menghalang kecekapan dan keselesaan bekerja dengan perisian. Oleh itu, peluang untuk membincangkan isu keselamatan maklumat di peringkat tertinggi dapat memastikan risiko difahami sepenuhnya dan boleh diterima sebelum keputusan akhir dibuat.

Tentukan dan peruntukkan belanjawan dan kakitangan

Belanjawan akan membolehkan anda merancang dan menetapkan matlamat untuk program keselamatan maklumat anda. Sekurang-kurangnya, bajet termasuk gaji pekerja dan kos latihan. Tahap kakitangan pasukan kepimpinan (unit keselamatan) mungkin berbeza-beza dan bergantung kepada kedua-dua matlamat yang ditetapkan dan projek yang sedang dipertimbangkan. Seperti yang dinyatakan sebelum ini, kedua-dua pakar teknikal dan pekerja unit perniagaan boleh terlibat dalam bekerja dalam kumpulan.

Meningkatkan profesionalisme dan pengetahuan teknikal pekerja

Orang dalam organisasi mesti terlibat dalam pelbagai aspek program keselamatan maklumat dan mempunyai kemahiran dan pengetahuan yang sesuai. Tahap profesionalisme pekerja yang diperlukan boleh dicapai melalui latihan, yang boleh dijalankan oleh pakar organisasi dan perunding luar.

Melaksanakan dasar yang diperlukan dan kawalan yang sesuai

Dasar keselamatan maklumat adalah asas untuk menerima pakai prosedur tertentu dan pemilihan cara kawalan (pengurusan) (mekanisme). Polisi ialah mekanisme utama di mana pengurusan menyampaikan pandangan dan tuntutannya kepada pekerja, pelanggan dan rakan kongsi perniagaan. Untuk keselamatan maklumat, seperti untuk bidang kawalan dalaman yang lain, keperluan dasar secara langsung bergantung pada keputusan penilaian risiko.

Wujudkan hubungan antara dasar dan risiko perniagaan

Satu set komprehensif dasar yang mencukupi yang boleh diakses dan difahami oleh pengguna adalah salah satu langkah pertama dalam mewujudkan program keselamatan maklumat. Perlu ditekankan kepentingan sokongan berterusan (pelarasan) dasar untuk tindak balas tepat pada masanya terhadap risiko yang dikenal pasti dan kemungkinan perselisihan faham.

Perbezaan antara dasar dan garis panduan

Pendekatan umum untuk mewujudkan dasar keselamatan maklumat hendaklah termasuk (1) ringkas, dasar peringkat tinggi dan (2) maklumat lebih terperinci yang disediakan dalam garis panduan dan piawaian amalan. Polisi menyediakan keperluan asas dan mandatori yang diterima oleh pengurusan kanan. Manakala garis panduan amalan tidak wajib untuk semua unit perniagaan. Pendekatan ini membolehkan pengurusan kanan menumpukan pada elemen keselamatan maklumat yang paling penting, serta memberikan fleksibiliti kepada pengurus unit perniagaan dan menjadikan dasar mudah untuk difahami oleh pekerja.

Memastikan dasar disokong oleh pasukan kepimpinan

Pasukan pengurusan harus bertanggungjawab untuk membangunkan dasar keselamatan maklumat organisasi dengan kerjasama pengurus unit perniagaan, juruaudit dalaman dan penasihat undang-undang. Di samping itu, kumpulan pemandu harus memberikan penjelasan yang diperlukan dan jawapan kepada soalan pengguna. Ini akan membantu menyelesaikan dan mencegah salah faham dan mengambil tindakan yang perlu yang tidak dilindungi oleh dasar (garis panduan).

Dasar harus disediakan supaya pengguna boleh mengakses versi terkini jika perlu. Pengguna mesti menandatangani bahawa mereka sudah biasa dengan dasar sebelum mereka diberikan akses kepada sumber maklumat organisasi. Jika pengguna terlibat dalam insiden keselamatan, perjanjian ini akan menjadi bukti bahawa dia telah dimaklumkan tentang dasar organisasi, serta kemungkinan sekatan, jika ia dilanggar.

Menggalakkan kesedaran

Kecekapan pengguna adalah prasyarat untuk keselamatan maklumat yang berjaya dan juga membantu memastikan kawalan berfungsi dengan betul. Pengguna tidak boleh mengikut dasar yang mereka tidak tahu atau faham. Tanpa kesedaran tentang risiko yang berkaitan dengan sumber maklumat organisasi, mereka mungkin tidak melihat keperluan untuk menguatkuasakan dasar yang direka untuk mengurangkan risiko.

Latihan berterusan pengguna dan pekerja lain tentang risiko dan dasar berkaitan

Pasukan pengurusan mesti menyediakan strategi untuk latihan berterusan pekerja yang dalam satu atau lain cara mempengaruhi keselamatan maklumat organisasi. Pasukan harus menumpukan pada pemahaman bersama tentang risiko yang berkaitan dengan maklumat yang diproses dalam organisasi dan dasar serta kawalan untuk mengurangkan risiko tersebut.

Gunakan pendekatan mesra

Pasukan pengurusan harus menggunakan pelbagai kaedah latihan dan insentif untuk menjadikan dasar organisasi boleh diakses dan mendidik pengguna. Perjumpaan yang diadakan sekali setahun dengan semua pekerja organisasi harus dielakkan sebaliknya, latihan sebaiknya dijalankan dalam kumpulan kecil pekerja.

Memantau dan menilai keberkesanan dasar dan kawalan

Seperti mana-mana jenis aktiviti, keselamatan maklumat tertakluk kepada kawalan dan penilaian semula berkala untuk memastikan kecukupan (pematuhan) dasar dan cara (kaedah) kawalan dengan matlamat yang ditetapkan.

Pantau faktor yang mempengaruhi risiko dan menunjukkan keberkesanan keselamatan maklumat

Kawalan harus memberi tumpuan terutamanya kepada (1) ketersediaan kawalan dan penggunaannya untuk mengurangkan risiko dan (2) menilai keberkesanan program dan dasar keselamatan maklumat untuk meningkatkan pemahaman pengguna dan mengurangkan insiden. Pengauditan sedemikian melibatkan kaedah kawalan ujian (kaedah), menilai pematuhannya dengan dasar organisasi, menganalisis insiden keselamatan, serta petunjuk lain tentang keberkesanan program keselamatan maklumat. Keberkesanan pasukan kepimpinan boleh dinilai berdasarkan, sebagai contoh, tetapi tidak terhad kepada perkara berikut:

- bilangan latihan dan mesyuarat yang diadakan;

- bilangan penilaian risiko yang telah diselesaikan;

- bilangan pakar yang diperakui;

- ketiadaan insiden yang merumitkan kerja pekerja organisasi;

- pengurangan bilangan projek baharu yang dilaksanakan dengan kelewatan akibat masalah keselamatan maklumat;

- pematuhan penuh atau penyelewengan yang dipersetujui dan direkodkan daripada keperluan keselamatan maklumat minimum;

- mengurangkan bilangan insiden yang mengakibatkan akses tanpa kebenaran, kehilangan atau herotan maklumat.

Gunakan penemuan untuk menyelaraskan usaha masa depan dan meningkatkan akauntabiliti pengurusan

Kawalan pastinya membantu membawa organisasi mematuhi dasar keselamatan maklumat yang ditetapkan, tetapi faedah penuh kawalan tidak akan dicapai melainkan hasilnya digunakan untuk menambah baik program keselamatan maklumat. Semakan kawalan menyediakan cara kepada profesional keselamatan maklumat dan pengurus perniagaan untuk (1) menilai semula risiko yang dikenal pasti sebelum ini, (2) mengenal pasti bidang kebimbangan baharu, (3) menilai semula kecukupan dan kesesuaian kawalan dan tindakan penguatkuasaan sedia ada, (4 ) mengenal pasti keperluan untuk cara baharu dan mekanisme kawalan, (5) mengalihkan usaha kawalan (tindakan kawalan). Di samping itu, keputusan boleh digunakan untuk menilai prestasi pengurus perniagaan yang bertanggungjawab untuk memahami dan mengurangkan risiko dalam unit perniagaan.

Pantau kaedah dan kawalan baharu

Adalah penting untuk memastikan bahawa (1) profesional keselamatan maklumat sentiasa mengikuti perkembangan teknik dan alatan (aplikasi) dan mempunyai maklumat terkini tentang kelemahan sistem maklumat dan aplikasi, (2) pengurusan kanan memastikan bahawa mereka mempunyai sumber yang diperlukan untuk dilakukan. ini.

Kawan-kawan! Kami menjemput anda untuk berbincang. Jika anda mempunyai pendapat anda sendiri, tulis kepada kami dalam komen.

Pengurusan am keselamatan maklumat di Bank dijalankan oleh Pengerusi Lembaga Pengurusan Bank berdasarkan tugas yang dibentangkan dalam Konsep, prinsip organisasi dan operasi sistem keselamatan maklumat, dan ancaman utama.

Bidang aktiviti Bank berikut dalam pengurusan keselamatan maklumat ditentukan:

- - organisasi pengurusan keselamatan maklumat dalam sistem dan rangkaian automatik;

- - organisasi perlindungan maklumat pertuturan;

- - memastikan perlindungan fizikal kemudahan Bank di mana maklumat yang membentuk rahsia komersial diproses dan disimpan;

- - penyertaan dalam organisasi aliran dokumen perniagaan am;

- - organisasi dan perlindungan pengedaran dokumen sulit.

Pengurusan langkah keselamatan, penubuhan hak pengguna dan kawalan mesti dijalankan secara berpusat, dengan mengambil kira keanehan pemprosesan dan penghantaran maklumat dalam sistem dan bahagian rangkaian tertentu. Kerja untuk memastikan keselamatan maklumat dalam sistem dan rangkaian dijalankan secara langsung oleh:

- - Jabatan Keselamatan Maklumat;

- - pentadbir sistem dan rangkaian;

- - orang yang bertanggungjawab untuk keselamatan maklumat di bahagian Bank;

- - Jabatan Rejim Pentadbiran Keselamatan Ekonomi.

Jabatan Keselamatan Maklumat adalah asas untuk pengurusan berpusat dan kawalan keselamatan maklumat dalam sistem dan rangkaian Bank. Tugas utama Jabatan Keselamatan Maklumat adalah untuk mengatur kerja yang berterusan, terancang dan disasarkan untuk memastikan keselamatan maklumat dan memantau pelaksanaan dokumen kawal selia bank mengenai keselamatan maklumat.

Kakitangan Jabatan Teknologi Maklumat Bank dilantik sebagai pentadbir sistem dan rangkaian, yang bertanggungjawab untuk memastikan kebolehkendalian sistem dan rangkaian, melaksanakan Pelan Operasi dan Pemulihan Tanpa Kegagalan untuk sistem dan rangkaian. Tugas utama pentadbir:

- 1. Pengurusan langsung sistem dan rangkaian, memantau integriti sistem dan rangkaian;

- 2. Memastikan operasi bebas masalah dan memulihkan kefungsian sistem sekiranya berlaku kegagalan dan kegagalan.

Kakitangan bahagian struktur Bank bertanggungjawab untuk keselamatan maklumat dalam jabatan. Tugas utama mereka adalah untuk memantau pelaksanaan oleh pekerja jabatan peraturan kerja dalam sistem automatik dan rangkaian bank.

Tugas utama jabatan-jabatan rejim cawangan dari segi memastikan keselamatan maklumat adalah untuk mengatur dan melaksanakan keseluruhan langkah untuk melindungi maklumat di cawangan.

Organisasi, perancangan dan pelaksanaan langkah-langkah untuk melindungi maklumat ucapan dijalankan oleh Jabatan Keselamatan Ekonomi. Objektif utama perlindungan maklumat pertuturan ialah:

- 1. Memantau pematuhan oleh kakitangan Bank terhadap prosedur dan peraturan untuk mengendalikan maklumat sulit dan mencegah pendedahannya;

- 2. Pengenalpastian dan penindasan kemungkinan saluran kebocoran maklumat pertuturan;

- 3. Panduan metodologi mengenai perlindungan maklumat ucapan di bahagian Bank.

Kawalan am ke atas perlindungan maklumat ucapan dijalankan oleh Jabatan Keselamatan Ekonomi.

Organisasi dan penyediaan perlindungan fizikal kemudahan Bank (termasuk pejabat dan cawangan tambahan), di mana maklumat sulit diproses dan disimpan, dijalankan oleh Jabatan Keselamatan Ekonomi Bank. Objektif utama perlindungan fizikal ialah:

- 1. Menganjurkan perlindungan bangunan, premis pejabat dan wilayah bersebelahan daripada kemungkinan penembusan dan pencerobohan oleh orang yang tidak dibenarkan dan tidak termasuk kemungkinan kecurian, penyelewengan dan pemusnahan maklumat sulit oleh mereka;

- 2. Memastikan pekerja dan pelawat Bank mematuhi perintah dan peraturan laluan dan tingkah laku di wilayah Bank;

- 3. Keselamatan fizikal media penyimpanan bahan semasa penyimpanan dan pengangkutannya.

Organisasi perlindungan dokumen sulit di bahagian Bank diamanahkan untuk:

- - Timbalan Pengerusi Lembaga Pengurusan Bank - dalam jabatan dan bahagian yang diselia;

- - Ketua jabatan (ketua jabatan) - di jabatan (jabatan);

- - Ketua jabatan - di jabatan;

- - Pengurus cawangan (pengarah pejabat tambahan) - di cawangan (pejabat tambahan).

Organisasi perakaunan media material yang mengandungi maklumat yang membentuk rahsia dagangan (kerja pejabat sulit) diamanahkan kepada Jabatan Pentadbiran dan Kakitangan Bank dan Jabatan Keselamatan Ekonomi, di cawangan (cawangan) - kepada pekerja yang diperuntukkan khas untuk tujuan ini, dilantik dengan perintah untuk cawangan (cawangan).

Untuk merekod dan menyimpan bahan kunci kata laluan dan kriptografi alat penyulitan yang digunakan di Bank, bahagian bebas kerja pejabat sulit diatur dalam Jabatan Keselamatan Maklumat. Objektif utama penganjuran sistem pengurusan rekod sulit adalah:

- - pemilihan dan penempatan kakitangan di kawasan kerja pejabat sulit;

- - organisasi aliran dokumen sulit di Bank;

- - pelaksanaan surat-menyurat tertutup;

- - organisasi perakaunan dan kawalan dokumen sulit;

- - organisasi dan pelaksanaan sistem membenarkan untuk membenarkan penghibur bekerja dengan dokumen sulit.

Kawalan semasa ke atas pematuhan keperluan untuk perlindungan maklumat pada media ketara diberikan kepada Jabatan Keselamatan Ekonomi Bank.

Tanggungjawab

Tanggungjawab untuk pendedahan maklumat yang membentuk rahsia komersial Bank dan kehilangan dokumen, produk dan media magnetik yang mengandungi maklumat sedemikian ditetapkan mengikut undang-undang semasa Persekutuan Rusia.

Tanggungjawab terhadap pendedahan dan kehilangan maklumat yang mengandungi rahsia dagangan terletak secara peribadi kepada setiap pekerja Bank yang mempunyai akses kepadanya.