Perlindungan kata laluan

Peranan perlindungan kata laluan dalam memastikan keselamatan AIS. Kaedah kriptografi, khususnya, penyulitan, memberikan perlindungan maklumat yang baik (kerahsiaan, integriti, ketulenan, dll.) daripada penceroboh luar. Penceroboh sedemikian mungkin boleh memintas mesej yang dihantar melalui saluran komunikasi dan, dalam beberapa kes, mengubah suainya dan juga memasukkan mesejnya sendiri ke dalam sesi komunikasi (sering cuba untuk menyampaikannya sebagai mesej daripada sumber lain). Walau bagaimanapun, maklumat dalam saluran komunikasi mula-mula tertakluk kepada transformasi kriptografi dan dihantar mengikut protokol kriptografi, direka khusus untuk menghalang penyerang daripada melaksanakan ancaman keselamatan. Untuk melanggar keselamatan maklumat yang beredar dalam sistem, dia perlu mencari kelemahan dalam sistem keselamatan atau dalam algoritma kriptografi yang digunakan di dalamnya. Kesukaran yang sama timbul untuk penceroboh yang telah mendapat akses kepada AIS yang dilindungi sebagai pengguna yang tidak mempunyai keistimewaan yang diperlukan untuk mengakses data yang diminatinya.

Walau bagaimanapun, keadaan berubah jika penyerang mendapat akses kepada sistem bagi pihak pengguna yang diberi kuasa untuk melakukan operasi dengan data yang menarik minatnya (contohnya, menyalin fail sulit, memusnahkan data kritikal, dsb.). Dalam kes ini, semua perlindungan kriptografi tidak berguna. Oleh itu, titik paling terdedah bagi sistem maklumat automatik ialah titik capaiannya. Titik capaian ini dilindungi oleh protokol pengesahan (pengesahan pengguna). Dan bentuk pengesahan yang paling mesra pengguna dan paling banyak digunakan ialah perlindungan kata laluan.

Terdapat beberapa teknik standard yang digunakan oleh penyerang untuk memintas perlindungan kata laluan. Bagi setiap teknik ini, langkah balas telah dibangunkan.

Teknik untuk memintas perlindungan kata laluan dan kaedah untuk mengatasinya.

1. Carian menyeluruh (kaedah kekerasan, kekerasan).

Serangan paling mudah (dari sudut pandangan teknikal) pada kata laluan ialah mencuba semua kombinasi aksara yang sah (bermula daripada kata laluan satu aksara). Kuasa pengkomputeran moden membolehkan anda mencuba semua kata laluan sehingga lima atau enam aksara panjang dalam beberapa saat.

Sesetengah sistem tidak membenarkan serangan kekerasan dilaksanakan kerana ia bertindak balas kepada berbilang percubaan kata laluan yang salah berturut-turut.

Walau bagaimanapun, terdapat banyak sistem yang membenarkan carian tanpa henti. Contohnya, kepada fail yang dilindungi kata laluan ( arkib rar atau zip dokumen Microsoft Office dll) anda boleh mencuba kata laluan yang berbeza tanpa henti. Terdapat banyak program yang membolehkan anda mengautomasikan prosedur ini: RAR Lanjutan Pemulihan kata laluan, Pemulihan Kata Laluan PDF Lanjutan, Pemulihan Kata Laluan Office XP Lanjutan. Di samping itu, banyak program menyimpan cincang kata laluan fail yang tersedia. Sebagai contoh, beginilah cara klien e-mel (berjalan pada komputer awam) boleh menyimpan kata laluan pengguna. Terdapat cara untuk mencuri fail yang mengandungi cincang kata laluan akses. sistem operasi. Selepas ini, anda boleh memilih kata laluan yang memintas sistem, menggunakan program khas.

Ciri penting Perkara yang menjadikan kata laluan sukar untuk dikuatkuasakan ialah panjangnya. Kata laluan moden mestilah sekurang-kurangnya 12 aksara panjang.

Dua aksara tambahan dalam kata laluan meningkatkan masa carian sebanyak 40,000 kali, dan empat aksara - sebanyak 1,600,000,000 kali. Walau bagaimanapun, kuasa pengkomputeran komputer sentiasa berkembang (beberapa tahun lalu, kata laluan sepanjang 8 aksara dianggap selamat).

2. Pembunuhan berlebihan dalam julat terhad.

Adalah diketahui bahawa ramai pengguna, apabila mengarang kata laluan, menggunakan aksara yang terdapat dalam julat tertentu. Sebagai contoh, kata laluan hanya terdiri daripada huruf Rusia atau sahaja huruf latin atau hanya nombor. Kata laluan sedemikian lebih mudah diingat, tetapi tugas musuh yang menjalankan pencarian sangat dipermudahkan.

Biarkan n = 70 ialah bilangan aksara dari mana kata laluan boleh digubah, 10 daripadanya adalah nombor, 30 adalah huruf satu bahasa, dan 30 adalah huruf bahasa lain. Mari kita cipta kata laluan dengan panjang m = 4 aksara.

Jika kata laluan dibuat secara rawak sepenuhnya, maka bilangan kombinasi yang mungkin (yang perlu dicuba) ialah 704 = 24010000. Walau bagaimanapun, musuh boleh membuat andaian bahawa kata laluan itu terdiri daripada aksara dari julat yang sama (walaupun ia tidak diketahui. yang mana satu). Terdapat sejumlah 104 + 304 + 304 = 10000 + 810000 + 810000 = 163000. Jika dia betul, maka bilangan gabungan (dan oleh itu masa yang diperlukan untuk mencari) berkurangan sebanyak 147 kali. Nombor ini meningkat secara mendadak apabila panjang kata laluan dan bilangan julat aksara daripada mana ia boleh dikarang meningkat.

Akibatnya, kata laluan yang kuat mesti mengandungi aksara daripada pelbagai julat . Adalah disyorkan untuk menggunakan bahasa Rusia dan Inggeris, modal dan huruf kecil, nombor, serta simbol lain (tanda baca, garis bawah, dsb.).

3. Serangan kamus

Selalunya perkataan dipilih sebagai kata laluan. Program carian kata laluan automatik menyemak perkataan yang terkandung dalam fail yang ditentukan dengan kamus (terdapat sejumlah besar kamus yang tersedia seperti ini untuk perbezaan bahasa). Kamus dua ratus ribu perkataan disemak oleh program sedemikian dalam beberapa saat.

Ramai pengguna percaya bahawa jika anda menggunakan beberapa transformasi mudah pada perkataan yang dimaksudkan, sebagai contoh, tuliskannya ke belakang atau dalam huruf Rusia dalam susun atur bahasa Inggeris atau sengaja membuat kesilapan, ini akan memastikan keselamatan. Malah, berbanding dengan meneka kata laluan rawak, meneka kata laluan menggunakan kamus menggunakan pelbagai transformasi (huruf besar huruf pertama, huruf besar semua huruf, menggabungkan dua perkataan, dsb.) menjadikan tugas mustahil sepenuhnya mungkin.

Kata laluan yang kukuh tidak seharusnya berdasarkan perkataan dalam bahasa semula jadi.

4. Serangan kamus peribadi

Jika serangan kamus dan kata laluan kasar yang panjang pendek atau terdiri daripada aksara kumpulan yang sama tidak membantu, penyerang boleh mengambil kesempatan daripada fakta bahawa, untuk memudahkan ingatan, ramai pengguna memilih data peribadi (nombor telefon bimbit, tarikh lahir ditulis ke belakang, nama anjing, dsb.).

Jika matlamat penyerang adalah untuk memintas perlindungan kata laluan pengguna tertentu ini, dia boleh mencipta a kamus peribadi data peribadi, dan kemudian gunakan program meneka kata laluan automatik yang akan menjana kata laluan berdasarkan kamus ini.

Kata laluan yang kuat sepatutnya tidak bermakna sama sekali.

5. Pengumpulan kata laluan yang disimpan di tempat awam

Dalam banyak organisasi, kata laluan dicipta dan diedarkan oleh pentadbir sistem, yang menggunakan peraturan di atas. Pengguna dikehendaki menggunakan kata laluan yang diberikan kepada mereka. Walau bagaimanapun, oleh kerana kata laluan ini sukar diingat, ia selalunya disimpan dalam bentuk bertulis. Selalunya terdapat kes apabila kata laluan ditulis pada nota melekit dan melekat pada monitor, atau terkandung di dalamnya buku nota.

Pengguna sering tidak mengambil serius keselamatan kata laluan perkhidmatan mereka. Sementara itu, masuk ke dalam premis organisasi dan jalankan pemeriksaan visual– tugas yang agak mudah untuk penyerang.

Kata laluan tidak boleh disimpan di tempat yang boleh diakses oleh orang ramai. Pilihan yang ideal ialah mengingatinya dan tidak menyimpannya di mana-mana sahaja. Jika kata laluan terkandung dalam buku nota, ia tidak boleh dibiarkan tanpa pengawasan, dan apabila memasukkan kata laluan, orang asing tidak boleh hadir yang boleh melihat ke dalam buku di atas bahu mereka.

6. Kejuruteraan sosial

Kejuruteraan sosial ialah manipulasi orang untuk menembusi sistem yang dilindungi pengguna atau organisasi. Jika anda tidak dapat meneka atau mencuri kata laluan, anda boleh cuba memperdaya pengguna supaya menyerahkan kata laluan itu sendiri. Taktik klasik Kejuruteraan sosial - panggilan telefon kepada mangsa bagi pihak seseorang yang berhak mengetahui maklumat yang diminta. Sebagai contoh, penyerang boleh memperkenalkan dirinya pentadbir sistem dan minta kata laluan (atau maklumat lain) dengan alasan yang meyakinkan. Memujuk pengguna untuk membuka pautan atau lampiran yang mereka tidak sepatutnya membuka atau memikat mereka ke tapak palsu juga dianggap sebagai kaedah kejuruteraan sosial.

Anda mesti ingat peraturan: anda tidak boleh mendedahkan kata laluan anda kepada orang yang tidak dikenali. Walaupun orang-orang ini mempunyai hak untuk mengenalinya. Satu-satunya pengecualian adalah jika mahkamah atau agensi penguatkuasaan undang-undang menghendaki anda melepaskan kata laluan di bawah penalti liabiliti kerana enggan memberi keterangan. Tetapi walaupun dalam kes ini, adalah perlu untuk memastikan bahawa pegawai penguatkuasa undang-undang adalah tepat seperti yang mereka katakan.

7. Pancingan data

Pancingan data – Ini adalah prosedur untuk "memancing" untuk kata laluan pengguna rawak Internet. Biasanya ini melibatkan penciptaan tapak "tiruan" yang menipu pengguna untuk memasukkan kata laluan mereka.

Sebagai contoh, untuk mendapatkan kata laluan untuk akaun bank, laman web boleh dibuat dengan reka bentuk yang sama dengan laman web bank tertentu. Alamat tapak ini, secara semula jadi, akan berbeza, tetapi selalunya penyerang mendaftar Nama domain, berbeza daripada bank satu per satu watak. Akibatnya, pengguna, setelah melakukan kesilapan menaip, akan berakhir di tapak palsu dan tidak akan menyedari kesilapannya. Untuk menarik pengguna, pelanggan bank juga boleh dihantar e-mel dengan kandungan seperti "semak akaun anda" atau "semak promosi baharu", dan e-mel itu mengandungi pautan yang membawa kepada tapak web palsu.

Apabila pelanggan bank mendarat di tapak web penyerang, mereka (seperti di laman web sebenar) diminta memasukkan log masuk dan kata laluan untuk mengakses akaun. Maklumat ini disimpan dalam pangkalan data penyerang, selepas itu klien dialihkan ke halaman rumah laman web ini. Pengguna melihat bahawa memasukkan kata laluan "tidak berfungsi" dan menganggap bahawa dia telah membuat kesilapan atau tapak itu hanyalah "kereta api". Dia cuba memasukkan kata laluan sekali lagi dan kali ini berjaya log masuk. Ini melenyapkan syak wasangkanya. Sementara itu, kata laluan telah pun bocor...

Satu lagi jenis pancingan data adalah berdasarkan fakta bahawa ramai pengguna menggunakan kata laluan yang sama untuk sumber yang berbeza. Akibatnya, dengan melakukan serangan yang berjaya ke atas sumber yang kurang dilindungi, anda boleh mendapatkan akses kepada sumber yang lebih dilindungi.

Sebagai contoh, tapak web dicipta yang berpotensi menarik kepada kalangan pengguna tertentu. Jika sasaran serangan adalah orang yang istimewa, kemudian minat dan hobinya dikaji dahulu. Maklumat mengenai tapak ini disampaikan kepada bakal mangsa. Seorang pengguna yang melawat tapak diminta untuk mendaftar, khususnya, untuk mendapatkan kata laluan. Sekarang yang tinggal hanyalah untuk melihat sama ada kata laluan yang dimasukkan sesuai untuk sumber lain pengguna ini (contohnya, e-mel, yang alamatnya dinyatakan semasa pendaftaran).

Untuk memerangi ancaman pancingan data, anda perlu menyemak alamat tapak web dengan teliti sebelum masuk kata laluan penting. Sebaik-baiknya letakkan alamat ini dalam penanda halaman penyemak imbas anda dan gunakan penanda halaman ini secara eksklusif, jangan sekali-kali mengklik pautan daripada e-mel. Anda harus menggunakan kata laluan yang berbeza untuk mengakses perkhidmatan yang berbeza.

Mengikuti kesemua tujuh cadangan di atas adalah agak sukar. Sukar untuk mengingati berbilang kata laluan yang kuat (panjang dan tidak bermakna), dan anda lebih cenderung untuk melupakan kata laluan anda daripada digodam. Walau bagaimanapun, terdapat beberapa alat yang memudahkan tugas ini, khususnya, program untuk menyimpan kata laluan.

Dalam satu program KeePass Mudah Alih semua kata laluan disimpan dalam fail yang disulitkan, untuk mengaksesnya yang anda mesti masukkan kata laluan (satu-satunya kata laluan yang anda perlu benar-benar ingat). Walau bagaimanapun, program ini tidak memaparkan kata laluan ini pada skrin dalam secara eksplisit. Untuk memasukkan kata laluan untuk mengakses sumber (contohnya, tapak web atau e-mel tertentu), anda mesti memilih sumber daripada senarai dan pilih menu konteks pasukan Salin Kata Laluan Ke Papan Klip. Kata laluan akan diletakkan pada papan keratan. Walaupun memantau dengan teliti tindakan pengguna, musuh tidak akan melihat kata laluan yang tidak ditaip pada papan kekunci dan tidak muncul secara eksplisit pada skrin. Seterusnya, anda hanya perlu pergi ke tetingkap program yang memerlukan kata laluan, dan letakkannya dari papan keratan ke dalam medan input (dengan menekan Ctrl + V atau arahan Sisipkan menu konteks). Kata laluan akan segera dipaparkan sebagai asterisk. Selepas beberapa saat ia akan dialih keluar secara automatik daripada penimbal. Program ini juga membolehkan anda menjana kata laluan rawak dengan panjang tertentu, dan pengguna mungkin tidak tahu kata laluan apa yang dicipta oleh program untuknya - adalah penting ia memberikan kata laluan ini setiap kali dia perlu log masuk. Akhir sekali, KeePass Portable tidak memerlukan pemasangan pada sistem: program boleh dipindahkan ke pemacu kilat dan dijalankan terus daripadanya.

Tiada siapa yang mahu kehilangan akses kepada akaun rangkaian sosial atau peti mel, tetapi selalunya perkara ini masih berlaku. Selalunya, punca masalah ini adalah kekuatan kata laluan yang tidak mencukupi yang digunakan. Banyak tapak tidak membenarkan kata laluan lebih pendek daripada 8 aksara, tetapi langkah ini tidak selalu berkesan.

Pilihan terbaik ialah generasi kata laluan pengguna program khusus, bagaimanapun, perlu diingat bahawa kata laluan yang paling kalis godam pun boleh dicuri atau hilang begitu sahaja. Perlindungan maklumat sulit hendaklah dijalankan secara menyeluruh, tetapi ia mesti bermula dengan penciptaan kata laluan yang kuat. Mari kita lihat kaedah utama yang digunakan oleh penyerang untuk memecahkan kata laluan:

Pemusnahan kosa kata

Penggunaan perisian hasad

Kaedah ini membolehkan penyerang mencuri fail kata laluan daripada pelayar, atau hanya merekod dan menyimpan urutan data yang dimasukkan semasa log masuk (digunakan untuk tujuan ini) dan kemudian menghantarnya untuk diproses ke mana-mana alamat. Untuk mengelakkan serangan sedemikian, anda harus memasang perisian hanya daripada pembekal yang dipercayai dan mengehadkan sebanyak mungkin akses orang luar ke komputer anda;

Kecurian kata laluan langsung

Sederhana tetapi menakjubkan kaedah yang berkesan. Ke pejabat syarikat yang bereputasi seorang tukang paip, juru isyarat atau juruelektrik masuk, yang tiada siapa yang memberi perhatian. Sebaliknya, dia merakam dengan teliti semua yang boleh diperhatikan oleh kameranya atau mata yang berpengalaman. Di mana-mana pejabat anda boleh melihat pelekat dengan log masuk kaligrafi dan kata laluan pada monitor, terutamanya untuk wanita cantik... Pengabaian terhadap keselamatan sedemikian boleh merosakkan syarikat dengan mudah. Anda boleh dan harus berjuang dengan mengukuhkan disiplin dalaman;

Kaedah labah-labah

Penggodam profesional telah lama menyedari bahawa kebanyakan perkataan dan frasa yang digunakan sebagai kata laluan adalah berkaitan dengan aktiviti utama syarikat atau individu. Setelah melalui web seluruh dunia, laman web pesaing atau kesusasteraan khusus, adalah mungkin untuk mengurangkan asas carian dengan ketara. Tidak berguna untuk melawan, tetapi mengambil kesempatan penjanaan automatik kata laluan, pengguna membatalkan percubaan untuk menggunakan teknik ini terhadapnya.

Semua kaedah lain mewakili pengubahsuaian kaedah yang disenaraikan. Tujuan artikel ini ialah keperluan untuk menumpukan perhatian pengguna bukan sahaja pada mencipta kata laluan tahan retak, tetapi juga pada keperluan untuk menyimpannya dengan berhati-hati.

Menyemak kekuatan kata laluan

Masalah keselamatan kata laluan adalah relevan di seluruh dunia, jadi terdapat banyak tapak yang menawarkan pengiraan anggaran masa yang diperlukan untuk memecahkannya. Kami menjemput pengguna untuk mencuba kata laluan mereka sendiri. Banyak yang boleh dipelajari untuk memahami kaedah meningkatkan rintangan penggodaman dengan menguji kata laluan yang berbeza untuk rintangan penggodaman di tapak web. Analisis menggunakan kaedah asas yang digunakan oleh program penggodaman automatik.

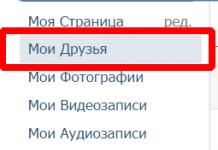

Dengan bantuannya, anda boleh memudahkan proses pendaftaran dan kebenaran di mana-mana tapak, forum, rangkaian sosial dengan ketara. rangkaian. Untuk melakukan ini, apabila mendaftar di tapak, kami menjana profil, menyalin medan yang diperlukan daripadanya ke tapak, memadam medan yang tidak perlu dalam profil, memuat turun dan menyimpan profil yang dibuat pada komputer, mencatat nama tapak di mana ia telah digunakan. sedia.

Di samping itu, dengan bantuannya anda boleh membuat keputusan foto yang menarik ke avatar untuk Instagram, VKontakte dan rangkaian sosial lain.

Penanda halaman, gunakan dan kongsi di rangkaian sosial dengan rakan!

Kaedah pengesahan kata laluan dinamik menyediakan keselamatan yang lebih besar, kerana kekerapan perubahan kata laluan di dalamnya adalah maksimum - kata laluan untuk setiap pengguna berubah setiap hari atau setiap beberapa hari. Dalam kes ini, setiap kata laluan berikutnya berhubung dengan yang sebelumnya berubah mengikut peraturan bergantung pada kaedah pengesahan yang digunakan.

wujud kaedah berikut perlindungan kata laluan berdasarkan penggunaan kata laluan yang berubah secara dinamik:

Kaedah pengubahsuaian litar kata laluan mudah;

Kaedah untuk mengenal pasti dan mengesahkan subjek dan pelbagai objek;

Kaedah permintaan-tindak balas;

Kaedah berfungsi.

Kaedah yang paling berkesan adalah berfungsi.

Kaedah untuk mengubah suai skema kata laluan mudah. Kaedah untuk mengubah suai skema kata laluan mudah termasuk rawak aksara kata laluan dan penggunaan kata laluan sekali.

Apabila menggunakan kaedah pertama, setiap pengguna diperuntukkan kata laluan yang agak panjang, dan setiap kali bukan keseluruhan kata laluan digunakan untuk pengenalan, tetapi hanya sebahagian daripadanya. Semasa proses pengesahan, sistem meminta pengguna untuk sekumpulan aksara di bawah nombor urutan yang diberikan. Bilangan aksara dan nombor urutannya untuk permintaan ditentukan menggunakan penderia nombor pseudorandom.

Dengan penggunaan kata laluan sekali, setiap pengguna diperuntukkan senarai kata laluan. Semasa proses permintaan, nombor kata laluan yang akan dimasukkan dipilih secara berurutan daripada senarai atau mengikut skema pensampelan rawak.

Kelemahan kaedah pengubahsuaian skim kata laluan mudah ialah pengguna mesti ingat kata laluan yang panjang atau senarai mereka. Menulis kata laluan di atas kertas mewujudkan risiko kehilangan atau kecurian media storan dengan kata laluan tertulis padanya.

Kaedah untuk mengenal pasti dan mengesahkan subjek dan pelbagai objek.

Apabila bertukar-tukar maklumat, adalah disyorkan dalam apa jua keadaan untuk menyediakan pengesahan bersama tentang kesahihan kuasa objek atau subjek. Jika maklumat ditukar melalui rangkaian, maka prosedur mesti diikuti. Ini memerlukan setiap objek dan subjek diberi nama yang unik. Setiap objek (subjek) mesti disimpan dalam ingatannya sendiri (tidak boleh diakses oleh orang yang tidak dibenarkan) senarai yang mengandungi nama objek (subjek) yang dengannya proses pertukaran data yang dilindungi akan dijalankan.

Kaedah permintaan-tindak balas. Apabila menggunakan kaedah "permintaan-tindak balas" dalam sistem maklumat, pelbagai soalan dibuat lebih awal dan terutamanya dilindungi, termasuk kedua-dua soalan umum, serta soalan peribadi yang berkaitan dengan pengguna tertentu, sebagai contoh, soalan yang berkaitan dengan kes dari hidupnya yang hanya diketahui oleh pengguna.

Untuk mengesahkan ketulenan pengguna, sistem secara berurutan bertanya kepadanya satu siri soalan yang dipilih secara rawak yang mesti dijawabnya. Pengenalpastian dianggap positif jika pengguna menjawab semua soalan dengan betul.

Keperluan utama untuk soalan dalam kaedah pengesahan ini adalah keunikan, yang bermaksud bahawa hanya pengguna yang ditujukan soalan ini mengetahui jawapan yang betul kepada soalan tersebut.

Kaedah berfungsi. Antara kaedah berfungsi, yang paling biasa ialah kaedah penukaran kata laluan berfungsi dan kaedah jabat tangan.

Kaedah transformasi berfungsi adalah berdasarkan penggunaan fungsi tertentu F, yang mesti memenuhi keperluan berikut:

· Untuk nombor yang diberi atau perkataan X mudah dikira Y=F(X),

· mengetahui X Dan Y, sukar atau mustahil untuk menentukan fungsi Y= F(X).

Satu syarat yang perlu pemenuhan keperluan ini adalah kehadiran dalam fungsi F(X) mengubah parameter secara dinamik, sebagai contoh tarikh semasa, masa, hari dalam minggu atau umur pengguna.

Pengguna dimaklumkan:

· kata laluan awal - perkataan atau nombor X, contohnya nombor 31;

· fungsi F(X), Sebagai contoh, Y= (X mod 100) D+W, di mana (X mod 100) - operasi mengambil baki daripada pembahagian integer X dengan 100, D- nombor hari minggu semasa, a W- nombor minggu semasa dalam bulan semasa;

· kekerapan pertukaran kata laluan, contohnya setiap hari, setiap tiga hari atau setiap minggu.

Kata laluan pengguna untuk jujukan tempoh kesahihan yang ditetapkan bagi satu kata laluan adalah masing-masing X, F(X), F(F(X)), F(F(F(X))) dan lain-lain, iaitu, untuk saya- daripada tempoh sah satu kata laluan, kata laluan pengguna akan menjadi Fi-1(X). Oleh itu, untuk mengira kata laluan seterusnya selepas tempoh sah kata laluan yang digunakan, pengguna tidak perlu mengingati kata laluan awal (asal), hanya penting untuk tidak melupakan fungsi penukaran kata laluan dan kata laluan yang digunakan sehingga kini .

Untuk mencapai tahap tinggi keselamatan, fungsi penukaran kata laluan yang ditetapkan untuk setiap pengguna harus ditukar secara berkala, contohnya, setiap bulan. Apabila menggantikan fungsi, adalah dinasihatkan untuk menetapkan kata laluan awal yang baharu.

Mengikut kaedah "jabat tangan", terdapat fungsi F, hanya diketahui oleh pengguna dan sistem maklumat. Fungsi ini mesti memenuhi keperluan yang sama seperti yang ditakrifkan untuk fungsi yang digunakan dalam kaedah transformasi berfungsi.

Apabila pengguna memasuki sistem maklumat, sistem keselamatan menjana nombor rawak atau urutan aksara secara rawak X, dan fungsi dikira F(X), diberikan untuk pengguna yang diberi.

Selanjutnya X output kepada pengguna yang mesti mengira F"(X) dan masukkan nilai yang terhasil ke dalam sistem. Nilai F(X), F"(X) dibandingkan oleh sistem, dan jika ia sepadan, pengguna mendapat akses.

Sebagai contoh, dalam sistem maklumat nombor rawak yang terdiri daripada tujuh digit dijana dan diberikan kepada pengguna. Untuk mengelirukan penyerang, nombor boleh dimasukkan ke mana-mana tempat titik perpuluhan. Sebagai fungsi F diterima:

Y=(<сумма 1ke, 2ke dan 5digit ke-1 nombor>)2 -<сумма 3ke, 4ke, 6ke dan 7digit ke nombor > +<сумма цифр текущего времени в часах>.

Untuk keselamatan yang tinggi Adalah dinasihatkan untuk menukar fungsi jabat tangan secara kitaran pada selang masa tertentu, sebagai contoh, ditetapkan fungsi yang berbeza untuk hari genap dan ganjil dalam bulan tersebut.

Kelebihan kaedah jabat tangan ialah tiada maklumat sulit dipindahkan antara pengguna dan sistem maklumat. Atas sebab ini, keberkesanan kaedah ini amat hebat apabila digunakan dalam rangkaian untuk mengesahkan ketulenan pengguna yang cuba mengakses pelayan atau komputer pusat.

Dalam sesetengah kes, pengguna mungkin perlu mengesahkan ketulenan sistem maklumat yang ingin dia akses. Keperluan untuk pengesahan bersama juga mungkin timbul apabila dua pengguna sistem ingin berkomunikasi antara satu sama lain melalui talian komunikasi. Kaedah kata laluan mudah, serta kaedah untuk mengubah suai skema kata laluan mudah, tidak sesuai dalam kes ini. Kaedah yang paling sesuai di sini ialah "jabat tangan". Apabila menggunakannya, tiada peserta dalam sesi komunikasi akan menerima sebarang maklumat rahsia.

belakang

BAB IV

TEKNOLOGI PERLINDUNGAN PERISIAN MENGGODAM

Mencegah penyebaran maklumat tentang serangan mewujudkan ilusi keselamatan yang berbahaya...

Chris Kaspersky. Teknologi dan falsafah serangan penggodam.

Pengaturcara mahir dalam kaedah perlindungan teknikal, sudah pasti, mesti mengetahui teknologi perlindungan penggodaman agar, pertama, tidak mengulangi kesilapan sistem sedia ada dan kedua, cipta mekanisme yang lebih cekap dan boleh dipercayai. Pengarang perlindungan juga mesti mengetahui dengan baik alat penggodam moden dan mengambil kira kemungkinan dana sedia ada penyelidikan program (penyahpepijat, pembongkar, penonton) semasa mereka bentuk mekanisme dan sistem perlindungan perisian.

Dalam bab ini, kita akan melihat idea asas, teknik, algoritma dan teknologi yang membolehkan anda mengalih keluar, memintas atau menggodam perlindungan perisian. Kami juga akan memberikan beberapa cadangan untuk menambah baik mekanisme perlindungan.

Eksperimen dengan menggodam standard kriptografi AS yang terkenal diketahui secara meluas - Algoritma DES (Standard Penyulitan Data). Kunci DES 56-bit -algoritma tidak boleh dipecahkan selama kira-kira dua puluh tahun. “... ia jatuh pada 17 Jun 1997, 140 hari selepas permulaan pertandingan (pada masa yang sama, kira-kira 25% daripada semua kunci yang mungkin dan dibelanjakan≈ 450 MIPS -tahun". Pada tahun 1998, satu penggodaman telah dilaporkan DES -algoritma dalam 56 jam.

Dengan lonjakan tajam dalam prestasi Teknologi komputer terlanggar dulu Algoritma RSA, untuk mendedahkan yang mana perlu untuk menyelesaikan masalah pemfaktoran. Pada Mac 1994, pemfaktoran nombor 129 digit (428 bit6), yang berlangsung selama 8 bulan, telah selesai. Ini melibatkan 600 sukarelawan dan 1,600 mesin yang disambungkan melalui e-mel. Masa mesin yang dibelanjakan adalah bersamaan dengan kira-kira 5,000 MIPS tahun.

Pada 29 Januari 1997, RSA Labs mengumumkan pertandingan untuk membuka algoritma RC5 simetri. Kunci 40-bit telah didedahkan 3.5 jam selepas permulaan pertandingan! (Ini tidak memerlukan penyambungan komputer melalui Internet - rangkaian tempatan 250 mesin di Universiti Berkeley sudah memadai). Selepas 313 jam, kunci 48-bit juga dibuka [24].

Malah pengaturcara baru boleh menulis atur cara yang membina semua jujukan simbol yang mungkin daripada set terbilang berurutan yang diberikan. Jelas sekali, pengarang pengiraan pembelaan harus berdasarkan fakta bahawa carian lengkap akan mengambil tempoh masa melebihi apa yang munasabah. Dan perkara pertama yang digunakan oleh pembangun untuk ini ialah menambah panjang kunci (kata laluan). Dengan cara mereka sendiri mereka betul. Tetapi

Pertama, seperti yang telah dinyatakan, kuasa komputer semakin berkembang, dan jika carian lengkap semalam memerlukan tempoh masa yang panjang, masa yang diperlukan oleh komputer esok kemungkinan besar boleh diterima untuk mengalih keluar perlindungan.

Disebabkan pertumbuhan mendadak kuasa pengkomputeran Serangan brute force mempunyai peluang kejayaan yang jauh lebih tinggi daripada sebelumnya. Jika untuk sistem UNIX Fungsi crypt(), yang bertanggungjawab untuk mencincang kata laluan, telah dilaksanakan dengan cara yang mengambil masa hampir 1 saat untuk dilaksanakan pada mesin kelas PDP, tetapi dalam masa dua puluh tahun kelajuan pengiraannya telah meningkat 10,000 kali ganda (!). Oleh itu, jika penggodam terdahulu (dan pembangun yang mengehadkan panjang kata laluan kepada 8 aksara) tidak dapat membayangkan carian yang lengkap, hari ini serangan sedemikian secara purata akan membawa kepada kejayaan dalam 125 hari.

Kedua, untuk meningkatkan kelajuan penghitungan, algoritma yang berkesan telah pun dicadangkan dan boleh diperbaiki (biasanya berdasarkan logik formal dan menggunakan teori set, teori kebarangkalian dan bidang matematik yang lain). Selain itu, algoritma juga digunakan pencarian pantas. (Sebagai contoh, untuk menyerang RSA dan sistem serupa dicadangkan untuk menggunakan carian jadual penyusunan sendiri.)

Selain itu, peralatan khas telah pun dicipta yang melaksanakan fungsi carian.

Adalah penting untuk ambil perhatian bahawa menyimpan fungsi cincang kata laluan tidak menghapuskan kemungkinan serangan kekerasan, tetapi hanya mengubah masa yang diperlukan untuk retak. Malah, kini program yang mencari kata laluan mesti ditambah dengan mengira fungsi cincang setiap pilihan dan membandingkan hasilnya dengan piawaian cincang.

Mari kita perhatikan satu lagi keadaan yang berkaitan dengan perlindungan berdasarkan pencincangan kata laluan. Sesetengah fungsi cincang mungkin mengembalikan hasil yang sama seperti yang asal untuk kata laluan yang salah. Untuk mengeluarkan perlindungan daripada dalam kes ini cari sahaja kata laluan yang sesuai, yang jelas melemahkan perlindungan dan mengurangkan kos penggodaman. (Fungsi hash mempunyai sifat ini, memberikan hasil yang setanding dengan panjang (dalam bit) kepada kata laluan.)

Marilah kita memikirkan satu lagi jenis teknik carian kata laluan brute force - yang dipanggil Serangan kamus . Ini adalah kaedah yang boleh digunakan untuk memecahkan kata laluan yang bermakna. Kaedah ini adalah berdasarkan fakta bahawa pengguna untuk lebih mudah diingati memilih perkataan (kamus) yang wujud dalam bahasa tertentu. Memandangkan terdapat tidak lebih daripada 100,000 perkataan dalam mana-mana bahasa, adalah jelas bahawa carian lengkap perkataan kamus akan berlaku dalam tempoh yang singkat.

Pada masa kini, program yang memilih kata laluan berdasarkan perkataan kamus tersebar luas. Kini hanya pengguna yang tidak bertanggungjawab atau malas boleh menyelesaikan kata laluan yang bermakna. Mari kita ingat bahawa, sebagai tambahan kepada menyemak kamus, program sedemikian "boleh" menukar huruf huruf, "tahu" tanda baca, "teka" bahawa pengguna boleh menukar perkataan, melekatkan dua perkataan menggunakan tanda baca atau nombor, dan lain-lain. transformasi.

Perlu diperhatikan bahawa cara perlindungan moden yang dibangunkan terhadap akses yang tidak dibenarkan, yang membolehkan pengguna memilih kata laluan secara bebas untuk akses, dilengkapi dengan modul yang menyemak kata laluan yang dipilih untuk dimiliki oleh kamus tersebut dan dalam kes ini tidak membenarkan kata laluan digunakan. .

Program yang menjalankan serangan kamus berfungsi dengan cepat, kerana ia melaksanakan algoritma carian dan perbandingan yang cekap. Sebagai contoh, mereka tidak menggunakan perbandingan rentetan perlahan, tetapi perbandingan jumlah semak dan sebagainya. Kebanyakan daripada mereka tidak mengandungi pangkalan perkataan, tetapi menggunakan kamus yang dibina ke dalam editor teks biasa.

_____________________________

* Perlindungan kata laluan harus digunakan dalam kes di mana sama ada serangan brute-force tidak berkesan, atau penyerang tidak akan mempunyai akses kepada alat pengkomputeran yang cukup berkuasa untuk melakukan serangan brute-force (kita tidak boleh lupa tentang kemungkinan menggunakan teknologi rangkaian ).

* Untuk mengukuhkan perlindungan kata laluan, anda harus menggunakan sebarang teknik asal yang mengurangkan kelajuan carian kata laluan.

* Anda boleh sedikit mengukuhkan perlindungan kata laluan dengan menjalankan dua pemeriksaan (bergantung) dalam program: kedua-dua kata laluan dan hasil fungsi cincang kata laluan, manakala pada tahap yang betul "menyembunyikan" mekanisme perlindungan, atau, sekurang-kurangnya, meninggalkan perbandingan langsung. Dalam kes ini, adalah dinasihatkan untuk memilih fungsi cincang secara khusus yang menghasilkan sejumlah besar kata laluan yang sepadan dengan piawaian cincang. Dengan pelaksanaan ini mekanisma pertahanan penyerang perlu menyerang dua parameter.

* Perlindungan berfungsi dengan lebih berkesan jika kata laluan (dan fungsi yang lebih baik kata laluan) berfungsi sebagai kunci penyulitan untuk beberapa bahagian kod program. Dalam kes ini, keropok, selepas mencuba semua kata laluan yang mungkin (menghasilkan hasil pencincangan yang diberikan), perlu menyahsulit kod tersebut.

Ambil perhatian bahawa dalam jenis perlindungan ini, iaitu, apabila menyemak beberapa parameter secara serentak, fungsi cincang yang memberikan hasil yang diperlukan untuk kuantiti yang besar kata laluan, menjadikannya lebih sukar untuk dipecahkan.

___________________________________________________________

Maklumat lanjut

1. Contoh serangan ke atas mekanisme keselamatan - Chris Kaspersky "Teknik dan Falsafah Serangan Penggodam".

2. Menjana urutan nombor rawak pseudo - Yu.S. Kharin, V.I. Bernik, G.V. Matveev "Asas matematik kriptologi", ms 153-188; V. Zhelnikov "Kriptografi dari papirus ke komputer", ms 181-207.

Asas mana-mana sistem perlindungan sistem maklumat adalah pengenalan dan pengesahan, kerana semua mekanisme keselamatan maklumat direka bentuk untuk berfungsi dengan subjek dan objek yang dinamakan AS. Mari kita ingat bahawa kedua-dua pengguna dan proses boleh bertindak sebagai subjek AS, dan maklumat serta lain-lain boleh bertindak sebagai objek AS. sumber maklumat sistem.

Menetapkan pengecam peribadi kepada subjek dan mengakses objek dan membandingkannya dengan senarai yang diberikan dipanggil pengenalan. Pengenalpastian memastikan fungsi berikut:

Mewujudkan keaslian dan menentukan kuasa subjek apabila dia masuk ke sistem,

Mengawal kuasa yang ditetapkan semasa sesi kerja;

Pendaftaran tindakan, dsb.

Pengesahan (authentication) ialah pengesahan pemilikan subjek akses terhadap pengecam yang dikemukakan olehnya dan pengesahan ketulenannya. Dalam erti kata lain, pengesahan adalah tentang menyemak sama ada entiti penghubung itu adalah yang didakwanya.

Prosedur am untuk mengenal pasti dan mengesahkan pengguna apabila mengakses AS dibentangkan dalam Rajah. 2.10. Sekiranya pengesahan subjek diwujudkan semasa proses pengesahan, maka sistem keselamatan maklumat mesti menentukan kuasanya (set hak). Ini adalah perlu untuk kawalan seterusnya dan pembezaan akses kepada sumber.

Berdasarkan komponen terkawal sistem, kaedah pengesahan boleh dibahagikan kepada pengesahan rakan komunikasi dan pengesahan sumber data. Pengesahan rakan kongsi komunikasi digunakan apabila mewujudkan (dan menyemak secara berkala) sambungan semasa sesi. Ia berfungsi untuk mengelakkan ancaman seperti penyamaran dan ulang tayang sesi komunikasi sebelumnya. Pengesahan sumber data ialah pengesahan ketulenan sumber bagi sekeping data.

Dari segi arah, pengesahan boleh sehala (pengguna membuktikan keasliannya kepada sistem, contohnya, semasa log masuk ke dalam sistem) dan dua hala (mutual).

nasi. 2.10. Prosedur pengenalan dan pengesahan klasik

Biasanya, kaedah pengesahan dikelaskan mengikut cara yang digunakan. Dalam kes ini, kaedah ini dibahagikan kepada empat kumpulan:

1. Berdasarkan pengetahuan oleh seseorang yang berhak mengakses sumber sistem beberapa maklumat rahsia - kata laluan.

2. Berdasarkan penggunaan item unik: token, kad elektronik, dsb.

3. Berdasarkan pengukuran parameter biometrik manusia - sifat fisiologi atau tingkah laku organisma hidup.

4. Berdasarkan maklumat yang berkaitan dengan pengguna, sebagai contoh, koordinatnya.

Mari kita lihat kumpulan-kumpulan ini.

1. Kaedah pengesahan mudah dan biasa yang paling biasa adalah berdasarkan kata laluan - pengecam rahsia subjek. Di sini, apabila subjek memasukkan kata laluannya, subsistem pengesahan membandingkannya dengan kata laluan yang disimpan dalam bentuk yang disulitkan dalam pangkalan data rujukan. Jika kata laluan sepadan, subsistem pengesahan membenarkan akses kepada sumber AS.

Kaedah kata laluan hendaklah dikelaskan mengikut tahap kata laluan boleh ditukar:

Kaedah yang menggunakan kata laluan kekal (boleh digunakan semula).

Kaedah menggunakan kata laluan sekali (berubah secara dinamik).

Kebanyakan pembesar suara menggunakan kata laluan boleh guna semula. Dalam kes ini, kata laluan pengguna tidak berubah dari sesi ke sesi semasa tempoh sah yang ditetapkan oleh pentadbir sistem. Ini memudahkan prosedur pentadbiran, tetapi meningkatkan risiko kompromi kata laluan. Terdapat banyak cara yang diketahui untuk memecahkan kata laluan: daripada mengintip melalui bahu anda kepada memintas sesi komunikasi. Kemungkinan penyerang membuka kata laluan meningkat jika kata laluan itu mempunyai makna semantik (tahun lahir, nama gadis), panjangnya pendek, ditaip dalam satu daftar, tiada sekatan pada tempoh kewujudan, dsb. Adalah penting sama ada kata laluan dibenarkan untuk dimasukkan hanya dalam mod interaktif atau keupayaan untuk mengakses daripada program.

Dalam kes kedua, adalah mungkin untuk menjalankan program meneka kata laluan - "penghancur".

Cara yang lebih selamat ialah menggunakan kata laluan sekali atau menukar kata laluan secara dinamik.

Kaedah perlindungan kata laluan berikut berdasarkan kata laluan sekali diketahui:

Kaedah untuk mengubah suai skema kata laluan mudah;

Kaedah permintaan-tindak balas;

Kaedah berfungsi.

Dalam kes pertama, pengguna diberikan senarai kata laluan. Semasa pengesahan, sistem meminta pengguna untuk kata laluan, nombor dalam senarai yang ditentukan oleh undang-undang rawak. Panjang dan nombor siri Aksara awal kata laluan juga boleh ditetapkan secara rawak.

Apabila menggunakan kaedah respons-cabaran, sistem bertanya kepada pengguna beberapa soalan umum, jawapan yang betul yang hanya diketahui oleh pengguna tertentu.

Kaedah fungsional adalah berdasarkan penggunaan fungsi khas penukaran kata laluan. Ini memungkinkan untuk menukar (mengikut beberapa formula) kata laluan pengguna dari semasa ke semasa. Fungsi yang ditentukan mesti memenuhi keperluan berikut:

Untuk kata laluan yang diberikan x mudah dikira Kata laluan baharu ;

Mengetahui x dan y, sukar atau mustahil untuk menentukan fungsi tersebut.

Contoh kaedah fungsian yang paling terkenal ialah: kaedah transformasi berfungsi dan kaedah jabat tangan.

Idea kaedah transformasi berfungsi ialah perubahan berkala fungsi itu sendiri. Yang terakhir ini dicapai dengan kehadiran dalam ekspresi fungsi parameter yang berubah secara dinamik, sebagai contoh, fungsi tarikh dan masa tertentu. Pengguna dimaklumkan tentang kata laluan awal, fungsi sebenar dan kekerapan menukar kata laluan. Adalah mudah untuk melihat bahawa kata laluan pengguna untuk tempoh masa tertentu adalah seperti berikut: x, f(x), f(f(x)), ..., f(x)n-1.

Kaedah berjabat tangan adalah seperti berikut. Fungsi penukaran kata laluan hanya diketahui oleh pengguna dan sistem keselamatan. Apabila memasuki AS, subsistem pengesahan menjana urutan rawak x, yang dihantar kepada pengguna. Pengguna mengira hasil fungsi y=f(x) dan mengembalikannya kepada sistem. Sistem membandingkan hasil pengiraannya sendiri dengan yang diterima daripada pengguna. Jika keputusan yang ditentukan sepadan, ketulenan pengguna dianggap terbukti.

Kelebihan kaedah ini ialah penghantaran sebarang maklumat yang boleh digunakan oleh penyerang diminimumkan.

Dalam sesetengah kes, pengguna mungkin perlu mengesahkan ketulenan pengguna jauh lain atau beberapa AS yang akan dia akses. Kaedah yang paling sesuai di sini ialah kaedah "jabat tangan", kerana tiada peserta pertukaran maklumat tidak akan menerima sebarang maklumat sulit.

Ambil perhatian bahawa kaedah pengesahan berdasarkan kata laluan sekali juga tidak memberikan perlindungan mutlak. Sebagai contoh, jika penyerang mempunyai keupayaan untuk menyambung ke rangkaian dan memintas paket yang dihantar, maka dia boleh menghantar yang terakhir sebagai miliknya.

2. Baru-baru ini, kaedah pengenalan gabungan telah menjadi meluas, memerlukan, selain mengetahui kata laluan, kehadiran kad (token) - peranti khas yang mengesahkan ketulenan subjek.

Kad terbahagi kepada dua jenis:

Pasif (kad memori);

Aktif (kad pintar).

Yang paling biasa ialah kad pasif dengan jalur magnetik, yang dibaca oleh peranti khas yang mempunyai papan kekunci dan pemproses. Apabila menggunakan kad yang ditentukan, pengguna memasukkan nombor pengenalannya. Jika ia sepadan versi elektronik, dikodkan dalam kad, pengguna mendapat akses kepada sistem. Ini membolehkan anda mengenal pasti dengan pasti orang yang mendapat akses kepada sistem dan menghalang penggunaan kad tanpa kebenaran oleh penyerang (contohnya, jika ia hilang). Kaedah ini sering dipanggil pengesahan dua faktor.

Kadangkala (biasanya untuk kawalan akses fizikal) kad digunakan sendiri, tanpa memerlukan nombor pengenalan peribadi.

Kelebihan menggunakan kad ialah pemprosesan maklumat pengesahan dilakukan oleh pembaca, tanpa dipindahkan ke memori komputer. Ini menghapuskan kemungkinan pemintasan elektronik melalui saluran komunikasi.

Kelemahan kad pasif adalah seperti berikut: ia jauh lebih mahal daripada kata laluan, yang diperlukan peranti khas bacaan, penggunaannya membayangkan prosedur khas untuk perakaunan dan pengedaran yang selamat. Mereka juga perlu dilindungi daripada penceroboh, dan, sudah tentu, tidak ditinggalkan dalam peranti membaca. Terdapat kes pemalsuan kad pasif yang diketahui.

Selain memori, kad pintar mempunyai mikropemprosesnya sendiri. Ini membolehkan anda melaksanakan pelbagai pilihan kaedah perlindungan kata laluan: kata laluan boleh guna semula, menukar kata laluan secara dinamik, kaedah respons cabaran biasa. Semua kad menyediakan pengesahan dua komponen.

Untuk kelebihan kad pintar ini, kita harus menambah serba boleh mereka. Mereka boleh digunakan bukan sahaja untuk tujuan keselamatan, tetapi juga, sebagai contoh, untuk transaksi kewangan. Kelemahan kad yang serentak ialah kosnya yang tinggi.

Satu hala tuju yang menjanjikan dalam pembangunan kad adalah untuk melengkapkan mereka dengan standard pengembangan sistem mudah alih PCMCIA (Kad PC). Kad tersebut ialah peranti Kad PC mudah alih yang dimasukkan ke dalam slot Kad PC dan tidak memerlukan pembaca khas. Pada masa ini ia agak mahal.

3. Kaedah pengesahan berdasarkan pengukuran parameter biometrik manusia (lihat Jadual 2.6) menyediakan hampir 100% pengenalan, menyelesaikan masalah kehilangan kata laluan dan pengecam peribadi. Walau bagaimanapun, kaedah sedemikian tidak boleh digunakan untuk mengenal pasti proses atau data (objek data), kerana ia baru mula berkembang (terdapat masalah dengan penyeragaman dan pengedaran) dan masih memerlukan peralatan yang kompleks dan mahal. Ini menentukan penggunaannya setakat ini hanya pada majlis-majlis khas. tapak penting dan sistem.

Contoh pelaksanaan kaedah ini ialah sistem pengenalan pengguna berdasarkan corak iris, cetakan tapak tangan, bentuk telinga, corak inframerah saluran kapilari, tulisan tangan, bau, timbre suara, dan juga DNA.

Jadual 2.6

Contoh kaedah biometrik

|

Kaedah fisiologi |

Kaedah tingkah laku |

|

Cap jari Pengimbasan iris Imbasan retina Geometri tangan Pengecaman ciri muka |

Analisis tulisan tangan papan kekunci |

Arah baharu ialah penggunaan ciri biometrik dalam kad pembayaran pintar, token pas dan elemen komunikasi selular. Sebagai contoh, apabila membuat pembayaran di kedai, pemegang kad meletakkan jarinya pada pengimbas untuk mengesahkan bahawa kad itu benar-benar miliknya.

Mari namakan atribut biometrik yang paling banyak digunakan dan sistem yang sepadan.

· Cap jari. Pengimbas sedemikian mempunyai saiz kecil, universal, agak murah. Kebolehulangan biologi cap jari ialah 10-5%. Sedang dinaikkan pangkat agensi penguatkuasa undang-undang disebabkan peruntukan yang besar dalam arkib elektronik cap jari.

· Geometri tangan. Peranti yang sesuai digunakan apabila pengimbas jari sukar digunakan kerana kotoran atau kecederaan. Kebolehulangan biologi geometri tangan adalah kira-kira 2%.

· Iris. Peranti ini mempunyai ketepatan tertinggi. Kebarangkalian teori padanan dua iris ialah 1 dalam 1078.

· Imej muka terma. Sistem ini memungkinkan untuk mengenal pasti seseorang pada jarak sehingga berpuluh-puluh meter. Dalam kombinasi dengan carian pangkalan data, sistem sedemikian digunakan untuk mengenal pasti pekerja yang diberi kuasa dan menyaring kakitangan yang tidak dibenarkan. Walau bagaimanapun, pengimbas muka mempunyai kadar ralat yang agak tinggi apabila pencahayaan berubah.

· Suara. Pengesahan suara adalah mudah untuk digunakan dalam aplikasi telekomunikasi. Diperlukan untuk 16-bit ini kad bunyi Dan mikrofon pemeluwap kos kurang daripada $25. Kebarangkalian ralat ialah 2 – 5%. teknologi ini sesuai untuk pengesahan suara melalui saluran komunikasi telefon, ia lebih dipercayai berbanding dengan panggilan frekuensi nombor peribadi. Pada masa kini, arahan sedang dibangunkan untuk mengenal pasti seseorang dan keadaannya dengan suara - teruja, sakit, bercakap benar, bukan dalam dirinya, dsb.

· Input papan kekunci. Di sini, apabila memasukkan, sebagai contoh, kata laluan, kelajuan dan selang antara ketukan kekunci dipantau.

· Tandatangan. Digitizer digunakan untuk mengawal tandatangan tulisan tangan.

4. Arah terbaru dalam pengesahan adalah untuk membuktikan ketulenan pengguna jauh dengan lokasinya. Mekanisme perlindungan ini adalah berdasarkan penggunaan sistem navigasi angkasa seperti GPS (Global Positioning System). Pengguna dengan peralatan GPS berulang kali menghantar koordinat satelit tertentu yang terletak dalam garis penglihatan. Subsistem pengesahan, mengetahui orbit satelit, boleh menentukan lokasi pengguna dengan ketepatan sehingga satu meter. Kebolehpercayaan pengesahan yang tinggi ditentukan oleh fakta bahawa orbit satelit tertakluk kepada turun naik, yang agak sukar untuk diramalkan. Di samping itu, koordinat sentiasa berubah, yang menafikan kemungkinan pemintasan mereka.

Peralatan GPS adalah mudah dan boleh dipercayai untuk digunakan dan agak murah. Ini membolehkan ia digunakan dalam kes yang dibenarkan pengguna jauh mesti berada di tempat yang betul.

Merumuskan keupayaan alat pengesahan, ia boleh dikelaskan mengikut tahap keselamatan maklumat kepada tiga kategori:

1. Pengesahan statik;

2. Pengesahan yang kukuh;

3. Pengesahan berterusan.

Kategori pertama hanya menyediakan perlindungan terhadap akses tanpa kebenaran dalam sistem di mana penyerang tidak dapat membaca maklumat pengesahan semasa sesi kerja. Contoh alat pengesahan statik adalah tradisional kata laluan kekal. Keberkesanan mereka bergantung terutamanya pada kesukaran meneka kata laluan dan, sebenarnya, pada sejauh mana ia dilindungi.

Untuk menjejaskan pengesahan statik, penyerang boleh mengintip, meneka, meneka atau memintas data pengesahan, dsb.

Pengesahan yang kukuh menggunakan data pengesahan dinamik yang berubah dengan setiap sesi. Pelaksanaan pengesahan yang kukuh adalah sistem yang menggunakan kata laluan sekali sahaja Dan tandatangan elektronik. Pengesahan yang kukuh memberikan perlindungan terhadap serangan yang mana penyerang boleh memintas maklumat pengesahan dan cuba menggunakannya dalam sesi akan datang.

Walau bagaimanapun, pengesahan yang kuat tidak memberikan perlindungan terhadap serangan aktif, di mana penyerang yang menyamar boleh dengan cepat (semasa sesi pengesahan) memintas, mengubah suai dan memasukkan maklumat ke dalam aliran data yang dihantar.

Pengesahan berterusan memastikan setiap blok data yang dihantar dikenal pasti, menghalang pengubahsuaian atau pemasukan yang tidak dibenarkan. Contoh pelaksanaan kategori pengesahan ini ialah penggunaan algoritma untuk menjana tandatangan elektronik bagi setiap bit maklumat yang dihantar.