Dalam kes yang jarang berlaku, pentadbir perkhidmatan domain mungkin berhadapan dengan tugas untuk menamakan semula domain semasa. Sebabnya mungkin berbeza, tetapi keadaan sedemikian agak mungkin. Walaupun tugas ini tidak boleh dipanggil remeh, tetapi kadang-kadang anda perlu menanganinya, adalah sangat penting untuk melakukan segala-galanya dengan betul, kerana jika tidak, hasil peristiwa boleh menjadi sangat berbahaya, sehingga infrastruktur korporat yang tidak berfungsi sepenuhnya. Jadi, kemudian dalam artikel ini, anda akan mempelajari tentang prasyarat untuk operasi ini, beberapa sekatan dan cara anda boleh menamakan semula domain anda. Sebelum kami memulakan, permintaan yang kuat: jangan lakukan langkah ini dalam persekitaran pengeluaran anda sehingga anda berjaya menamakan semula domain ujian anda dalam persekitaran makmal anda. Mari kita mulakan.

Prasyarat

Sebelum anda mula menamakan semula domain anda, pastikan anda mempertimbangkan maklumat berikut:

- Tahap fungsi hutan Direktori Aktif. Anda boleh melaksanakan tugas menamakan semula domain hanya jika semua domain dalam hutan dilengkapi dengan sekurang-kurangnya sistem pengendalian Windows Server 2003 (dalam kes ini tiada sekatan pada edisi). Selain itu, tahap kefungsian mesti dinaikkan kepada sekurang-kurangnya tahap Windows Server 2003. Iaitu, jika anda mempunyai tahap kefungsian Windows Server 2000 dipilih dalam hutan anda, maka operasi berikut akan menjadi mustahil;

- Lokasi domain. Hutan Active Directory boleh mempunyai tahap domain yang berbeza. Iaitu, boleh ada domain yang berasingan, atau hutan boleh memasukkan domain kanak-kanak. Jika anda menukar lokasi pengawal domain dalam hutan, anda perlu mencipta hubungan amanah;

- zon DNS. Malah sebelum melakukan operasi nama semula domain, anda perlu mencipta zon DNS baharu;

- Tauliah Pentadbiran. Untuk melaksanakan operasi nama semula domain, anda mesti log masuk dengan akaun pentadbiran yang merupakan ahli kumpulan Pentadbir Perusahaan;

- Pelayan Sistem Fail Teragih (DFS).. Jika anda telah menggunakan perkhidmatan DFS atau mengkonfigurasikan profil perayauan dalam persekitaran korporat anda, ambil perhatian bahawa pelayan akar DFS mesti berjalan, sekurang-kurangnya, Windows Server 2000 SP3 atau sistem pengendalian yang lebih tinggi;

- Ketidakserasian dengan pelayan Microsoft Exchange. Saat yang paling tidak menyenangkan ialah jika pelayan mel Microsoft Exchange Server 2003 Service Pack 1 digunakan dalam hutan Active Directory anda, maka penamaan semula domain akan dilakukan tanpa sebarang masalah, tetapi akaun pengguna di mana proses penamaan semula domain itu sendiri akan dilakukan. mesti Menjadi ahli kumpulan Pentadbir Bursa Penuh. Semua pelayan mel yang lebih baharu (termasuk Exchange Server 2016) tidak serasi dengan operasi nama semula domain.

Juga ambil perhatian bahawa semasa anda menamakan semula domain, anda mesti membekukan semua aktiviti konfigurasi hutan Direktori Aktif yang akan datang. Dalam erti kata lain, anda mesti memastikan bahawa konfigurasi hutan anda tidak berubah sehingga operasi nama semula domain selesai sepenuhnya (anda akan melihat maklumat terperinci tentang melakukan tindakan ini di bawah). Operasi ini termasuk: mencipta atau memadam domain dalam hutan Direktori Aktif anda, mencipta atau memadam partition direktori aplikasi, menambah atau memadam pengawal domain dalam hutan, mencipta atau memadam amanah yang ditubuhkan secara langsung dan menambah atau memadam atribut yang akan direplikasi kepada global katalog.

Sekiranya berlaku, saya juga akan menasihati anda untuk membuat sandaran penuh keadaan sistem pada setiap pengawal domain dalam hutan Active Directory. Sekiranya tugas ini dilakukan, langkah berjaga-jaga ini pastinya tidak akan berlebihan.

Jika infrastruktur anda memenuhi keperluan yang dinyatakan di atas dan semua sandaran yang diperlukan telah dibuat, anda boleh memulakan proses penamaan semula domain.

Proses Namakan Semula Domain Direktori Aktif

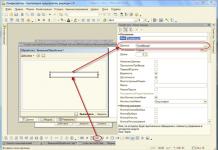

Pertama, untuk menyemak nama asal domain anda, anda boleh membuka tetingkap sifat sistem. Seperti yang anda boleh lihat dalam ilustrasi yang sepadan, domain saya dipanggil "Biopharmaceutic.local":

nasi. 1. Menyemak nama domain Active Directory asal

Sekarang anda harus membuat zon DNS baharu "biopharm.local" supaya selepas nama semula domain berjaya diselesaikan, pelayan ahli dan pelanggan anda boleh menyertai nama domain baharu dengan mudah. Untuk melakukan ini, buka " Pengurus DNS» ( Pengurus DNS) dan berada dalam " Zon tontonan langsung» ( Zon Carian Hadapan) pilih pilihan untuk mencipta zon baharu. Pada asasnya, zon dibuat seperti biasa: pada halaman pertama Wizard Zon Baharu, baca maklumat pengenalan dan teruskan ke halaman kedua. Pada halaman jenis zon, pilih zon utama ( Zon Utama) dan pastikan bahawa pilihan untuk menyimpan zon dalam Active Directory diaktifkan. Pada halaman skop replikasi zon, anda harus membiarkan pilihan lalai dipilih - " Untuk semua pelayan DNS yang dijalankan pada pengawal domain dalam domain ini: Biopharmaceutic.local» ( Kepada semua pelayan DNS yang dijalankan pada pengawal domain dalam domain ini: Biopharmaceutic.local). Pada halaman nama zon, anda harus menentukan nama domain baharu (biopharm.local), dan pada halaman kemas kini dinamik, juga tinggalkan pilihan " Benarkan hanya kemas kini dinamik yang selamat (disyorkan untuk Active Directory)» ( Benarkan hanya kemas kini dinamik yang selamat (disyorkan untuk Active Directory)), yang dipilih secara lalai. Anda boleh melihat beberapa peringkat membuat zon baharu di bawah:

nasi. 2. Buat zon DNS baharu

Langkah seterusnya dalam menamakan semula domain adalah untuk menjana penerangan tentang keadaan semasa hutan. Pada asasnya, ini ialah operasi nama semula domain pertama yang akan menggunakan utiliti baris arahan Tukar ganti. Utiliti ini akan menjana penerangan teks struktur hutan semasa anda dalam bentuk fail XML bernama Domainlist.xml. Fail ini mengandungi senarai semua partition direktori domain serta partition direktori aplikasi yang berada dalam hutan Active Directory anda. Setiap entri untuk setiap domain dan partition direktori aplikasi dihadkan oleh tag XML

Untuk mencipta fail sedemikian, buka command prompt di bawah akaun yang sesuai dan jalankan arahan " rawak/senarai" Fail yang dijana akan disimpan dalam direktori akar akaun pengguna anda. Seterusnya, anda perlu membuka fail ini menggunakan mana-mana editor teks.

Di dalam fail ini anda perlu menukar nama domain di dalam bahagian yang dihadkan oleh tag

Dalam ilustrasi berikut, anda akan melihat proses melaksanakan perintah di atas, lokasi fail Domainlist.xml dan perubahan pada bahagian pertama fail ini. Dalam kes saya, nama domain dalam konfigurasi ini akan ditukar 4 kali:

nasi. 3. Menjana dan mengubah suai fail Domainlist.xml

Untuk memastikan bahawa anda telah membuat perubahan yang diperlukan pada fail yang sesuai, anda boleh menjalankan arahan " rendom/hutan pameran" Seperti yang anda lihat dalam ilustrasi berikut, semua entri saya telah ditukar kepada "Bopharm":

nasi. 4. Lihat Potensi Perubahan

Apabila melaksanakan perintah berikut ( tukar ganti/muat naik) utiliti Rendom menterjemahkan struktur hutan baharu yang dinyatakan dalam fail yang diedit ke dalam urutan arahan kemas kini direktori yang akan dijalankan secara setempat dan jauh pada setiap pengawal domain dalam hutan. Secara umum, pada ketika ini, perubahan akan dibuat pada bahagian direktori konfigurasi Wizard Penamaan Domain untuk menamakan semula domain Active Directory. Selain itu, fail Dclist.xml akan dibuat, yang digunakan untuk menjejak kemajuan dan status setiap pengawal domain dalam hutan untuk operasi nama semula domain. Dengan cara ini, pada ketika ini utiliti Rendom membekukan hutan Active Directory anda daripada membuat sebarang perubahan pada konfigurasinya. Proses melaksanakan arahan ini boleh dilihat di bawah:

nasi. 5. Melaksanakan perintah tukar ganti / muat naik

Perintah berikut dijalankan untuk menyemak kesediaan pengawal domain sebelum operasi nama semula domain. Semasa langkah ini, anda mesti menjalankan arahan semakan persediaan dihidupkan setiap pengawal domain di dalam hutan. Ini adalah untuk memastikan pangkalan data Active Directory pada setiap pengawal domain dalam hutan berada dalam keadaan yang betul dan bersedia untuk membuat perubahan yang membolehkan anda menamakan semula domain anda. Oleh itu, jalankan arahan " tukar ganti/sediakan", seperti yang ditunjukkan dalam ilustrasi berikut:

nasi. 6. Menyediakan domain untuk penamaan semula

Saat yang paling penting. Melaksanakan perintah " tukar ganti / laksana" Apabila arahan ini dijalankan pada domain, arahan dilaksanakan untuk menamakan semula domain. Pada asasnya, pada masa ini, setiap pengawal domain dalam hutan dihubungi secara individu, menyebabkan setiap pengawal domain melaksanakan arahan nama semula domain. Setelah selesai operasi ini, setiap pengawal domain akan but semula. Lihat ilustrasi berikut untuk proses menamakan semula domain:

nasi. 7. Proses penamaan semula domain

Tetapi bukan itu sahaja. Walaupun domain anda pada dasarnya telah dinamakan semula, anda masih mempunyai tugas untuk membetulkan GPO dan pautannya selepas operasi nama semula domain selesai. Gunakan utiliti baris arahan untuk memulihkan Objek Dasar Kumpulan serta pautan GPO dalam setiap domain yang dinamakan semula Gpfixup.exe. Prosedur ini tidak boleh diabaikan kerana fakta bahawa tanpa penggunaannya, selepas operasi penamaan semula domain selesai di hutan baru, dasar kumpulan tidak akan berfungsi dengan betul. Sila ambil perhatian bahawa arahan ini mesti dijalankan sekali pada setiap domain yang dinamakan semula. Oleh itu, jalankan arahan sekali gpfixup dengan parameter /olddns:Biopharmaceutic.local(nama lama domain yang anda namakan semula) dan /newdns:Biopharm.local(nama baharu domain yang dinamakan semula), dan kemudian arahan gpfixup dengan parameter /oldnb:Biofarmaseutikal Dan /newnb:Biopharm(masing-masing, nama NETBIOS lama dan baharu domain anda). Prosedur ini boleh dilihat di bawah:

nasi. 8. Membaiki Objek Dasar Kumpulan

Hanya ada dua arahan yang tinggal untuk dilaksanakan: arahan " tukar ganti/bersih", yang membolehkan anda mengalih keluar semua rujukan kepada nama domain lama dalam Direktori Aktif anda, serta arahan " tukar ganti/tamat", pada dasarnya menyahbekukan hutan Active Directory daripada membuat perubahan pada konfigurasinya. Anda boleh melihat proses melaksanakan arahan ini dalam ilustrasi berikut:

nasi. 9. Lengkapkan nama semula domain Active Directory

Untuk perubahan digunakan pada pelayan ahli dan pelanggan akhir, anda perlu but semula komputer mereka dua kali. Walau bagaimanapun, anda perlu menamakan semula pengawal domain secara manual. Seperti yang anda lihat dalam ilustrasi berikut, nama pengawal domain saya tetap sama.

Apakah pengawal domain

Pengawal domain menyediakan pengurusan berpusat peranti rangkaian, iaitu domain. Pengawal menyimpan semua maklumat daripada akaun dan parameter pengguna rangkaian. Ini ialah tetapan keselamatan, dasar tempatan dan banyak lagi. Ini adalah sejenis pelayan yang mengawal sepenuhnya rangkaian atau kumpulan rangkaian tertentu. Pengawal domain ialah sejenis set perisian khas yang menjalankan pelbagai perkhidmatan Active Directory. Pengawal menjalankan sistem pengendalian tertentu, seperti pelayan Windows 2003. Wizard Persediaan Pemacu Aktif membolehkan anda mencipta pengawal domain.

Dalam sistem pengendalian Windows NT, pengawal domain utama digunakan sebagai pelayan utama. Pelayan lain yang digunakan digunakan sebagai pengawal sandaran. Pengawal PDC asas boleh menyelesaikan pelbagai tugas yang berkaitan dengan keahlian pengguna dalam kumpulan, mencipta dan menukar kata laluan, menambah pengguna dan lain-lain lagi. Selepas itu data dihantar ke pengawal BDC tambahan.

Perisian Samba 4 boleh digunakan sebagai pengawal domain jika sistem pengendalian Unix dipasang. Perisian ini juga menyokong sistem pengendalian lain seperti windows 2003, 2008, 2003 R2 dan 2008 R2. Setiap sistem pengendalian boleh dikembangkan jika perlu, bergantung pada keperluan dan parameter tertentu.

Menggunakan Pengawal Domain

Pengawal domain digunakan oleh banyak organisasi di mana komputer berada yang bersambung antara satu sama lain dan ke rangkaian. Pengawal menyimpan data direktori dan mengawal cara pengguna log masuk dan keluar daripada sistem, serta mengurus interaksi antara mereka.

Organisasi yang menggunakan pengawal domain perlu memutuskan bilangan yang akan digunakan, merancang untuk pengarkiban data, keselamatan fizikal, peningkatan pelayan dan tugasan lain yang diperlukan.

Jika sebuah syarikat atau organisasi kecil dan hanya menggunakan satu rangkaian domain, maka sudah memadai untuk menggunakan dua pengawal yang boleh memberikan kestabilan yang tinggi, toleransi kesalahan dan tahap ketersediaan rangkaian yang tinggi. Dalam rangkaian yang dibahagikan kepada beberapa tapak tertentu, satu pengawal dipasang pada setiap daripada mereka, yang membolehkan mencapai prestasi dan kebolehpercayaan yang diperlukan. Dengan menggunakan pengawal pada setiap tapak, log masuk pengguna boleh dibuat dengan lebih mudah dan pantas.

Trafik rangkaian boleh dioptimumkan; untuk melakukan ini, anda perlu menetapkan masa untuk kemas kini replikasi apabila beban pada rangkaian adalah minimum. Menyediakan replikasi akan memudahkan kerja anda dengan ketara dan menjadikannya lebih produktif.

Anda boleh mencapai prestasi maksimum dalam pengawal jika domain itu ialah katalog global, yang membolehkan anda meminta sebarang objek mengikut berat tertentu. Adalah penting untuk diingat bahawa mendayakan katalog global memerlukan peningkatan ketara dalam trafik replikasi.

Adalah lebih baik untuk tidak mendayakan pengawal domain hos jika lebih daripada satu pengawal domain digunakan. Apabila menggunakan pengawal domain, adalah sangat penting untuk menjaga keselamatan, kerana ia menjadi agak mudah diakses oleh penyerang yang ingin mengambil milikan data yang diperlukan untuk penipuan.

Ciri-ciri memasang pengawal domain tambahan

Untuk mencapai kebolehpercayaan yang lebih tinggi dalam pengendalian perkhidmatan rangkaian yang diperlukan, adalah perlu untuk memasang pengawal domain tambahan. Hasilnya, anda boleh mencapai kestabilan, kebolehpercayaan dan keselamatan yang jauh lebih tinggi dalam operasi. Dalam kes ini, prestasi rangkaian akan menjadi lebih tinggi dengan ketara, yang merupakan parameter yang sangat penting untuk organisasi yang menggunakan pengawal domain.

Agar pengawal domain berfungsi dengan betul, beberapa kerja persediaan mesti dilakukan. Perkara pertama yang perlu dilakukan ialah menyemak tetapan TCP/IP, ia mesti ditetapkan dengan betul untuk pelayan. Perkara yang paling penting ialah menyemak nama DNS untuk pemetaan.

Untuk pengendalian pengawal domain yang selamat, anda mesti menggunakan sistem fail NTFS, yang menyediakan keselamatan yang lebih tinggi berbanding sistem fail FAT 32. Untuk memasang pada pelayan, anda perlu membuat satu partition dalam sistem fail NTFS, yang akan mengandungi sistem isipadu. Akses kepada pelayan DNS daripada pelayan juga diperlukan. Perkhidmatan DNS dipasang pada ini atau pelayan tambahan, yang mesti menyokong rekod sumber.

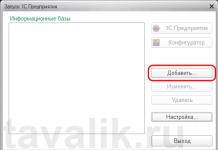

Untuk mengkonfigurasi pengawal domain dengan betul, anda boleh menggunakan Wizard Konfigurasi, yang membolehkan anda menambah peranan tertentu. Untuk melakukan ini, anda perlu pergi ke bahagian pentadbiran melalui panel kawalan. Anda mesti menentukan pengawal domain sebagai peranan pelayan.

Hari ini, pengawal domain amat diperlukan untuk rangkaian dan tapak yang digunakan oleh pelbagai organisasi, institusi dan syarikat dalam semua bidang aktiviti manusia. Terima kasih kepadanya, produktiviti dan keselamatan yang tinggi dipastikan, yang sangat penting dalam rangkaian komputer. Peranan pengawal domain adalah sangat penting kerana ia membolehkan anda mengurus kawasan domain yang dibina pada rangkaian komputer. Setiap sistem pengendalian mempunyai nuansa tertentu yang berkaitan dengan pengendalian pengawal domain, tetapi prinsip dan tujuannya adalah sama di mana-mana, jadi memahami tetapan tidaklah sesukar yang mungkin kelihatan pada mulanya. Walau bagaimanapun, adalah sangat penting bahawa pengawal domain dikonfigurasikan oleh pakar untuk memastikan prestasi tinggi dan keselamatan semasa operasi akhirnya.

Musim bunga telah datang, dan dengan itu keinginan yang tinggi untuk melahirkan bahan asas yang menjawab soalan yang kelihatan jelas, tetapi pada masa yang sama adalah sangat penting semasa mereka bentuk: nama apa yang perlu diberikan kepada domain Active Directory supaya ia tidak menjadi pedih sangat nanti?

Dalam artikel ini, saya akan cuba membimbing anda daripada pilihan terburuk untuk nama domain Active Directory kepada apa, pada pendapat saya, adalah pilihan terbaik, di sepanjang jalan, menunjukkan rake yang boleh diatasi.

Domain dengan nama label tunggal tidak sesuai untuk digunakan dalam persekitaran pengeluaran dan satu-satunya cara yang betul ialah menyingkirkannya secepat mungkin.

Aksara tidak sah dalam nama domain

Contohnya, garis bawah. Walaupun versi Windows Server sebelumnya membenarkan aksara ini apabila memilih nama domain DNS, ia tidak mematuhi standard RFC 1123 untuk DNS. Versi baharu Windows Server tidak lagi membenarkan penamaan domain yang bertentangan dengan standard. Jika domain dengan nama yang mengandungi garis bawah diwarisi, masalah besar menanti. Contohnya, anda tidak boleh memasang Exchange 2007 dan lebih tinggi. Terdapat hanya satu penyelesaian - untuk menyingkirkan aksara tidak sah dalam nama domain dengan berhijrah ke domain lain (lebih disukai), atau dengan menamakan semula domain (tidak selamat).

Ruang nama putus

Salah satu kes istimewa ruang nama Disjoint ialah situasi apabila nama Netbios domain berbeza daripada bahagian paling kiri nama DNS domain.

Nama Netbios = UJIAN

Nama DNS = lab.site

Dari sudut kefungsian, konfigurasi ini disokong sepenuhnya. Tetapi saya tetap mengesyorkan untuk mengelakkannya supaya tidak menimbulkan kekeliruan dan kekaburan.

.local atau ICANN

Dalam banyak tutorial anda boleh melihat nama domain seperti company.local . Sememangnya, tidak ada jenayah menggunakan nama sedemikian untuk tujuan latihan dan ujian. Lebih teruk apabila domain sebenar dinamakan menggunakan skema yang sama:

- Nama itu bercanggah dengan ideologi DNS global: ia tidak menjamin ketiadaan perlanggaran dengan domain lain yang serupa (apabila tiba masanya untuk mewujudkan hubungan amanah)

- Nama ini tidak boleh digunakan untuk akses daripada rangkaian global (apabila tiba masanya untuk diterbitkan)

- Sijil SSL awam tidak boleh diperoleh untuk domain yang pemilikannya tidak dapat disahkan. Had ini amat relevan dengan pembangunan perkhidmatan awan, apabila sempadan antara perkhidmatan di premis dan awan menjadi kabur. Contohnya: untuk Single Sign On untuk bekerja dengan perkhidmatan Office 365, AD Federation Services dengan sijil awam diperlukan

Oleh itu, saya mengesyorkan bahawa apabila menamakan domain, anda sentiasa menggunakan nama global yang didaftarkan secara rasmi dalam hierarki ICANN (Internet Corporation for Assigned Names and Numbers), yang dijamin dapat menghapuskan kelemahan yang diterangkan di atas.

laman web

argon.com.ru

irom.info

Pilih atau gabungkan

Bayangkan kita sedang mereka bentuk struktur domain untuk syarikat Argon, yang mempunyai tapak web di tapak alamat, dan juga menggunakan alamat e-mel dalam domain yang sama.? Tetapi lebih baik tidak melakukan ini atas sebab-sebab berikut:

- Jika dalam rangkaian organisasi sedemikian kami memasukkan alamat http://site/ dalam penyemak imbas, maka kami tidak akan sampai ke tapak web syarikat, tetapi ke pengawal domain pertama yang kami temui.

- Pentadbiran rekod DNS awam dan dalaman adalah sukar: semua rekod DNS awam dalam zon tapak yang digunakan daripada rangkaian dalaman mesti diduplikasi dalam zon DNS dalaman. Ia juga perlu untuk memastikan penyegerakan rekod ini.

Sebagai contoh, di Internet terdapat laman web www.site. Agar pengguna dari rangkaian dalaman dapat mengaksesnya, perlu membuat entri serupa dalam zon DNS dalaman

- Terdapat kemungkinan perlanggaran antara nama sumber dalaman dan luaran.

Sebagai contoh, pelayan ftp.site digunakan secara meluas pada rangkaian dalaman. Tiba-tiba terdapat keperluan untuk menyediakan pengguna Internet dengan perkhidmatan fail di alamat yang sama ftp.site. Apa yang berlaku? Pengguna dalaman tidak boleh menyambung ke perkhidmatan luaran menggunakan nama yang ditentukan...

Oleh itu, adalah lebih baik untuk domain Active Directory mempunyai ruang nama khusus yang berbeza daripada ruang nama di Internet (laman web syarikat dan seumpamanya). Dan di sini juga terdapat pilihan:

- Gunakan nama yang sama sekali berbeza untuk AD (tapak untuk tapak, argon.com.ru untuk AD)

- Gunakan nama anak untuk AD (tapak untuk tapak, lab.site untuk AD)

Kedua-dua pilihan memenuhi ideologi DNS dan bebas daripada kelemahan yang disenaraikan di atas, tetapi pilihan kedua dengan domain kanak-kanak mungkin lebih mudah dari sudut pandangan berikut:

- sokongan untuk nama domain berdaftar (bayaran untuk pendaftaran dan pengehosan DNS untuk satu domain sahaja)

- ketersediaan nama yang cantik untuk pendaftaran (tidak perlu mendaftar)

- mendapatkan sijil SSL awam (hanya satu sijil wildcard boleh digunakan untuk tapak web syarikat dan semasa menerbitkan sumber rangkaian dalaman)

Jadi, saya cadangkan memilih domain khusus untuk AD, tetapi domain yang merupakan anak kepada tapak web organisasi.

makmal.tapak

corp.microsoft.com

Otak belah

DNS split-brain bermaksud menggunakan satu nama domain untuk menerbitkan sumber kedua-dua rangkaian dalaman dan di Internet. Dalam kes ini, pelayan DNS pada rangkaian dalaman menyelesaikan alamat seperti portal.lab.site ke dalam alamat IP dalaman dan pelayan DNS awam di Internet, masing-masing, menjadi IP luaran. Contoh:

| nama DNS | Pada rangkaian dalaman | Dalam internet |

|---|---|---|

| portal.lab.site | 10.18.0.20 | 77.37.182.47 |

| smtp.lab.site | 10.18.0.40 | 78.107.236.18 |

Terima kasih kepada split-brain, perkara berguna sedemikian dicapai sebagai alamat tunggal untuk mengakses sumber kedua-dua dari rangkaian dalaman dan dari Internet. Pengguna hanya perlu mengetahui satu alamat portal.lab.site, yang melaluinya dia boleh mendapatkan dokumennya, dan tidak kira di mana dia berada: di pejabat syarikat atau di hotel.

Dari perspektif infrastruktur, adalah mudah untuk mempunyai alamat yang sama untuk CRL atau OCSP dalam sijil SSL yang dikeluarkan oleh CA dalaman.

Sekiranya tiada otak berpecah, mungkin perlu membuat apa yang dipanggil zon tepat pada pelayan DNS dalaman; zon "pinpoint" sedemikian akan mengandungi hanya rekod yang perlu menggantikan nilai "awam" dengan "peribadi". ” satu ciri rangkaian dalaman (keadaan serupa dengan yang diterangkan di bawah tajuk “Pilih atau Gabungkan”).

Contoh zon tepat:

| nama DNS | Pada rangkaian dalaman | Dalam internet |

|---|---|---|

| _sipinternaltls._tcp.lab.site | sip.lab.site | lync.argon.com.ru |

Jelaskan atau ringkaskan

Dalam literatur anda boleh mendapatkan nasihat untuk menamakan domain (terutamanya akar) dengan perkataan generik, seperti Bank, Syarikat atau Corp. Terdapat sebab untuk ini, kerana pada masa kini syarikat boleh mengalami penggabungan dan pengambilalihan dan perubahan jenama secara kerap. Dan seperti yang anda tahu, menukar nama domain adalah sangat sukar.

Sebaliknya, dengan penggabungan dan pengambilalihan syarikat yang sama, penghijrahan pengguna dari satu domain ke domain yang lain berkemungkinan besar. Dalam amalan, saya menemui situasi di mana saya perlu memindahkan pengguna dari sedozen domain dengan nama yang sama Bank. Seperti yang anda ketahui, mewujudkan hubungan kepercayaan antara domain dengan nama yang sama (sama ada DNS atau Netbios) tidak mungkin. Anda perlu sama ada menamakan semula domain ini atau memindahkan data dalam dua peringkat, melalui domain ketiga.

Saya cenderung untuk percaya bahawa adalah lebih baik untuk menamakan domain secara khusus dan bertahan dengan nama lama selepas syarikat itu dinamakan semula, daripada menamakannya secara umum dan berakhir dengan masalah teknikal yang serius apabila ia berkaitan dengan penghijrahan atau mewujudkan hubungan amanah.

Sentuhan terakhir pada jalan menuju kesempurnaan

- berdaftar secara global

- berdedikasi (anak domain tapak web syarikat)

- khusus

- guna otak belah

makmal.tapak

corp.microsoft.com

Walau bagaimanapun, adalah lebih baik untuk menggunakan alamat pengguna@tapak yang lebih pendek untuk alamat e-mel dan SIP dalam Lync. Tiada apa yang menghalang kami daripada melakukan ini, tetapi akan ada kesulitan.

Alamat e-mel pengguna = pengguna@tapak, log masuk log masuk = makmal\pengguna, nama utama pengguna = [email protected]. Sangat mudah untuk keliru di sini bukan sahaja untuk pengguna, tetapi juga untuk program seperti Outlook dan Lync.

Selepas pengubahsuaian kecil akaun, pengguna akan mempunyai nama utama pengguna yang sama dengan alamat e-mel mereka. Kekeliruan akan berkurangan, dan program seperti Lync dan Outlook akan berhenti meminta log masuk pengguna; ia akan mencukupi untuk mereka mengetahui alamat e-mel atau SIP.

Kerja asas saya:

Artikel mengenai sumber lain:

- Pertimbangan Penamaan Domain Direktori Aktif - di sini datang panduan kering daripada Microsoft

- Menamakan konvensyen dalam Active Directory untuk komputer, domain, tapak dan OU - lihat subseksyen Hutan yang disambungkan ke Internet

- Sebab anda tidak sepatutnya menggunakan .local dalam nama domain Active Directory anda - artikel serupa daripada rakan sekerja asing

| Tajuk | |

|---|---|

| Tag | |

| Diterbitkan |

Semalam, kami menerima surat kepada studio kami daripada pembaca biasa kami Andrey, dengan soalan:

Saya membaca blog anda dengan gembira, saya belajar banyak perkara berguna untuk diri saya sendiri, saya ingin tahu pendapat anda tentang nama domain Active Directory, ramai yang menulis bahawa ia harus dipanggil *organisasi*.local, dan seseorang menulis bahawa ia harus dipanggil sama dengan domain.

Mari kita lihat dengan pantas nama yang terbaik untuk digunakan semasa menamakan domain dalam organisasi.

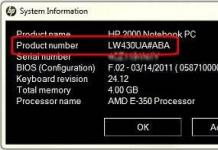

Seperti yang ditunjukkan oleh amalan, memilih nama domain boleh membingungkan walaupun pentadbir sistem yang berpengalaman. Apabila anda melancarkan utiliti buat kali pertama dcpromo Nama domain akan dijana secara automatik dan rawak; jika pada peringkat ini nama domain tidak mematuhi peraturan yang diperlukan, maka pada masa akan datang ia akan menjadi lebih sukar untuk menukar nama domain. Mari kita lihat pilihan yang mungkin mengikut urutan populariti.

1. Domain bernama example.local

Pemimpin perarakan hit kami ialah nama domain yang berakhir dengan tempatan. Terdapat variasi lain pada tema ini, sebagai contoh ujian, firma, kilang, nn, loc, dan sebagainya. Pada masa kini anda tidak ingat dari mana datangnya cinta itu; dalam semua bukunya, Microsoft sentiasa menggunakan namanya sendiri seperti contoso.com di mana kita nampak dengan jelas format penamaan domain. Walau bagaimanapun, selama hampir 10 tahun domain .tempatan menduduki kedudukan terkemuka. Keadaan mula bertambah baik dengan kedatangan perkhidmatan yang menggunakan sijil SSL. Apabila penggunaan domain "tidak peduli" menjadi mustahil. Lihat, katakan syarikat anda menggunakan secara dalaman Pelayan pertukaran, yang memerlukan sijil SSL untuk menyulitkan sambungan pelanggan. Mengikut senario anda, anda memerlukan sijil untuk melaksanakan tugas ini pihak berkuasa pensijilan luar, di mana anda mesti menentukan semua nama pelayan yang digunakan untuk sambungan luaran. Nampaknya apa yang salah, kami menulis semua nama pelayan dan memohon untuk mengeluarkan sijil, tetapi ada satu perkara. Dengan nama domain sedemikian anda tidak akan dapat lulus pengesahan, memandangkan domain "tidak peduli" tidak wujud dan jika anda cuba menjelaskan kepada pihak berkuasa pensijilan luar bahawa anda perlu meletakkan nama FQDN bagi domain yang tidak wujud dalam SAN, anda akan menerima penolakan lembut:

Tidak mungkin, kami hanya mengeluarkan sijil untuk nama domain sebenar.

Tetapi ada satu lagi masalah. Penggunaan Nama Domain bukan milik awak dalam nama domain boleh membawa kepada akibat yang buruk. Bayangkan keadaan jika zon tempatan akan mempunyai status awam. Seperti zon com atau ru. Saya rasa ia tidak berbaloi untuk diteruskan lagi :)

2. Nama domain adalah sama dengan nama domain luaran

Tempat kedua dalam perarakan hit kami. Walaupun senario sedemikian kurang popular, ia masih mempunyai hak untuk hidup. Selain daripada fakta bahawa dalam masa terdekat anda masih akan mengalami sedikit kesulitan semasa mengekalkan rangkaian, tiada apa-apa lagi yang mengancam anda. Masalah utama dalam senario ini ialah anda perlu mengekalkan dua pelayan DNS: dalaman dan luaran. Di bawah keadaan ini, komputer yang terletak di dalam rangkaian akan menggunakan pelayan DNS dalaman untuk menyelesaikan nama, dan komputer di luar perimeter syarikat akan menggunakan pelayan luaran. Katakan domain anda mempunyai nama yang membanggakan example.com. DALAM DMZ zon anda berada laman web syarikat bernama example.com. Dalam senario yang diterangkan di atas, komputer terletak dalam organisasi mereka tidak akan dapat mengaksesnya kerana fakta bahawa bagi mereka example.com adalah nama domain dan apabila anda memasukkan alamat ini dalam penyemak imbas mereka akan pergi ke pengawal domain. Seperti yang saya nyatakan di atas, selain daripada kesulitan, ini tidak akan membawa apa-apa. Anda sentiasa boleh menggunakan tongkat yang akan mengubah hala anda ke tapak luaran, tetapi anda akan bersetuju bahawa ini adalah kerja berganda yang tidak perlu, atau di dalam rangkaian menggunakan nama tapak bermula dengan www, atau di luar.

3. Nama domain satu perkataan

Mungkin pilihan yang paling salah di atas. Domain peringkat tunggal: Domain label tunggal adalah domain yang hanya mengandungi satu komponen. Nampaknya ia mula digunakan pada zaman NT, apabila Microsoft menerima pakai pengalaman berjaya Novell. Kebetulan pada mulanya saya adalah pentadbir FreeBSD dan kumpulan besar pelayan NetWare bermula dengan versi 4.11, dan begitu juga pada zaman dahulu NetWare menggunakan Bindery dalam kerjanya, iaitu nama yang tepat. rajah domain peringkat tunggal, yang kemudiannya diterima pakai oleh Microsoft.

Amalan terbaik

Sudah tiba masanya untuk merumuskannya. Apakah nama domain yang harus saya gunakan? Hanya domain peringkat ketiga dalam domain yang anda miliki. Anda tidak sepatutnya menggunakan nama domain orang lain yang lebih cantik :-). Anda boleh melihat contoh domain sedemikian di bawah.

Memilih nama domain bukanlah tugas yang sukar, tetapi seperti yang ditunjukkan oleh kehidupan, agak kerap selepas menjalankan dcpromo nama domain dijana secara rawak. Nampaknya tiada yang salah dengannya, domain berfungsi, pencetak mencetak, 1C dibuka. Tetapi malangnya, terdapat beberapa situasi di mana menjana nama secara rawak, jika ia tidak berkesan untuk anda, pasti akan menambah masalah. Dalam catatan pendek ini saya akan cuba bercakap tentang apa yang tidak boleh menamakan domain anda dan mengapa. Walaupun maklumat itu diketahui umum, kehidupan sebenar menunjukkan bahawa kesilapan penamaan hanyalah endemik. Dan kerana prosedur untuk menamakan semula domain adalah IT-sadomaso, adalah lebih baik untuk melakukan semuanya dengan betul dari awal.

1. Situasi satu. Nama domain – domainname.local

Mungkin pilihan yang paling biasa ialah menggunakan pengakhiran .local atau mana-mana domain peringkat atasan lain yang tidak digunakan oleh IANA. (a la.msk or.test or.loc, dsb.) Dari mana asalnya kini sukar untuk dinyatakan, terdapat beberapa pilihan. Satu mengatakan bahawa pada tahun 2000, apabila AD muncul di persidangan dalam demonstrasi, penceramah membuat domain sedemikian.

Nah, orang ramai menganggap ini sebagai seruan untuk bertindak. Hipotesis kedua, walaupun tidak mengecualikan yang pertama, cenderung kepada fakta bahawa kemungkinan besar MSFT sendiri dengan jelas menulis cadangan dalam kesusasteraan, selepas itu .local pergi kepada rakyat. Mengapa pilihan ini tidak baik?

Terdapat beberapa senario, tetapi saya akan memberitahu anda yang paling menyakitkan. Katakan anda memasang Exchange Server dalam organisasi anda, yang memerlukan sijil untuk menyulitkan sambungan pelanggan. Nak sijil pusat komersil semua macam dengan orang. Sememangnya, sijil mesti menunjukkan semua nama pelayan yang boleh diakses oleh pelayan. Dan jika domain luaran adalah milik kami dan boleh lulus pengesahan dengan mudah, maka domain dalaman a la super-firma.moscow tidak wujud dan apabila anda cuba menjelaskan kepada pihak berkuasa pensijilan bahawa anda perlu memasukkan FQDN ke dalam SAN - pertukaran .super-firma.moscow anda akan menerima jawapan:

Tidak mungkin, kami hanya mengeluarkan sijil untuk nama domain sebenar.

Pada masa ini, Pihak Berkuasa Sijil Comodo membenarkan anda memasukkan semua jenis perkataan lucah ke dalam SAN sijil, yang menyempitkan pilihan pembekal sijil dengan ketara, dan tidak ada jaminan bahawa mereka akan membenarkan ini pada masa hadapan.

2. Situasi dua. Nama domain AD adalah sama dengan nama domain Internet luaran.

Ini juga merupakan pilihan biasa, tetapi tidak akan ada masalah dengan sijil. Tetapi terdapat masalah dengan resolusi nama. Ini mengakibatkan situasi di mana pelayan DNS luaran dan dalaman tidak disambungkan antara satu sama lain, tetapi pada masa yang sama menyediakan zon yang tidak berkaitan dengan nama yang sama. Dalam keadaan sedemikian, setiap pelayan dalaman secara logik menganggap dirinya berwibawa untuk zon dan, jika ia tidak mengetahui tentang mana-mana hos, secara berwibawa mengisytiharkan - TIDAK! Memandangkan anda mempunyai beberapa sumber luaran, tapak web yang paling biasa, secara semula jadi rekod jenis A ditambahkan pada zon pada pelayan DNS luaran. Sekarang, apabila pelanggan dalaman cuba menyelesaikan nama sumber luaran, permintaannya akan pergi ke pelayan DNS dalaman (sudah tentu, ini adalah klien domain) dan ia akan menjawab "Saya tidak tahu, tidak ada perkara dan anda tidak perlu mencarinya”, kerana ia melihat bahawa ia adalah pelayan berwibawa untuk zon ini.

Untuk menyelesaikan masalah ini, anda perlu mendaftarkan rekod luaran dalam dua zon, dan ini pasti akan membawa kepada kekeliruan dan rutin tambahan. Jika ini tidak mengganggu anda, maka dalam senario ini, cuba benarkan pengguna dalaman membuka tapak web korporat tanpa awalan www. Secara umum, ini adalah pilihan yang tidak baik dan tidak boleh digunakan.

Salam istimewa kepada pentadbir yang menamakan domain dalaman mereka sempena domain awam terkenal orang lain. Saya fikir anda tidak perlu menjelaskan jenis buasir yang anda ada dalam kes ini.

3. Situasi tiga. Nama domain rata yang terdiri daripada satu perkataan.

Jika dua pilihan pertama masih boleh bertahan, maka sudah tiba masanya untuk memperkenalkan penalti pentadbiran untuk nama domain rata. Domain label tunggal (domain peringkat tunggal, SLD) ialah domain yang mengandungi hanya satu komponen nominal. Saya tidak tahu dari mana datangnya mania untuk menggunakannya, tetapi telah lama diiktiraf secara rasmi bahawa domain SLD tidak boleh digunakan semasa membina infrastruktur IT.

Pada masa yang sama, maklumat ini adalah akordion Kanada yang hanya boleh tertanya-tanya dari mana datangnya domain SLD. http://support.microsoft.com/kb/300684.

Apakah ancamannya? Kekurangan sokongan daripada produk Microsoft untuk konfigurasi ini. Dari segar. Cuba pasang Exchange 2010 SP1 pada domain bernama rata dan terima mesej bahawa konfigurasi ini tidak lagi disokong.

Bagaimana untuk menamakan domain dengan betul?

Jawapannya mudah sahaja. Buat ruang nama yang konsisten. Iaitu, mempunyai domain tapak dalam dunia nyata, jadikan domain Active Directory sub-domain seperti corp.site. Dalam keadaan ini, semua masalah hilang. Dan sama sekali tidak perlu untuk mewakilkan DNS sub-domain kepada pelayan DNS luaran. Walaupun jika anda melakukan ini, anda boleh mendapatkan resolusi nama dengan kedua-dua cara. (dari rangkaian dalaman nama luaran, dari Internet nama dalaman)

Bagi mereka yang pada mulanya tidak menyangka terdapat pautan "baik": http://technet.microsoft.com/en-us/library/cc738208(v=ws.10).aspx Selamat petang membaca karya ini.

MCP/MCT Ilya Rud