Komponen asas Perkhidmatan Domain dalam setiap organisasi ialah Pengetua Keselamatan, yang menyediakan pengguna, kumpulan atau komputer yang memerlukan akses kepada sumber tertentu pada rangkaian. Objek ini, dipanggil prinsipal keselamatan, yang boleh diberikan kebenaran untuk mengakses sumber pada rangkaian, dan setiap prinsipal diberikan pengecam keselamatan unik (SID), yang terdiri daripada dua bahagian, semasa penciptaan objek. Pengecam Keselamatan SID ialah perwakilan berangka yang mengenal pasti prinsip keselamatan secara unik. Bahagian pertama pengecam sedemikian ialah id domain. Oleh kerana prinsipal keselamatan terletak dalam domain yang sama, semua objek tersebut diberikan pengecam domain yang sama. Bahagian kedua SID ialah pengecam relatif (RID), yang digunakan untuk mengenal pasti pengetua keselamatan secara unik berkenaan dengan agensi yang mengeluarkan SID.

Walaupun kebanyakan organisasi merancang dan menggunakan infrastruktur Perkhidmatan Domain sekali sahaja, dan kebanyakan objek mengalami perubahan yang sangat jarang berlaku, pengecualian penting kepada peraturan ini ialah prinsip keselamatan, yang mesti ditambah, diubah suai dan dialih keluar secara berkala. Salah satu komponen asas pengenalan ialah akaun pengguna. Pada asasnya, akaun pengguna ialah objek fizikal, kebanyakannya orang yang merupakan pekerja organisasi anda, tetapi terdapat pengecualian apabila akaun pengguna dicipta untuk beberapa aplikasi sebagai perkhidmatan. Akaun pengguna memainkan peranan penting dalam pentadbiran perusahaan. Peranan tersebut termasuk:

- ID Pengguna, memandangkan akaun yang dibuat membolehkan anda log masuk ke komputer dan domain dengan tepat data yang kesahihannya disahkan oleh domain;

- Kebenaran untuk mengakses sumber domain, yang diperuntukkan kepada pengguna untuk memberikan akses kepada sumber domain berdasarkan kebenaran yang jelas.

Objek akaun pengguna adalah antara objek yang paling biasa dalam Active Directory. Pentadbiran perlu memberi perhatian khusus kepada akaun pengguna, kerana adalah perkara biasa bagi pengguna untuk datang bekerja dalam organisasi, berpindah antara jabatan dan pejabat, berkahwin, bercerai, dan juga meninggalkan syarikat. Objek sedemikian ialah koleksi atribut, dan hanya satu akaun pengguna boleh mengandungi lebih 250 atribut berbeza, iaitu beberapa kali ganda bilangan atribut pada stesen kerja dan komputer yang menjalankan sistem pengendalian Linux. Apabila anda membuat akaun pengguna, set atribut terhad dicipta dan kemudian anda boleh menambah bukti kelayakan pengguna seperti maklumat organisasi, alamat pengguna, nombor telefon dan banyak lagi. Oleh itu, adalah penting untuk diperhatikan bahawa beberapa atribut adalah wajib, dan selebihnya - pilihan. Dalam artikel ini, saya akan bercakap tentang kaedah utama untuk mencipta akaun pengguna, beberapa atribut pilihan, dan juga akan menerangkan alat yang membolehkan anda mengautomasikan tindakan rutin yang dikaitkan dengan membuat akaun pengguna.

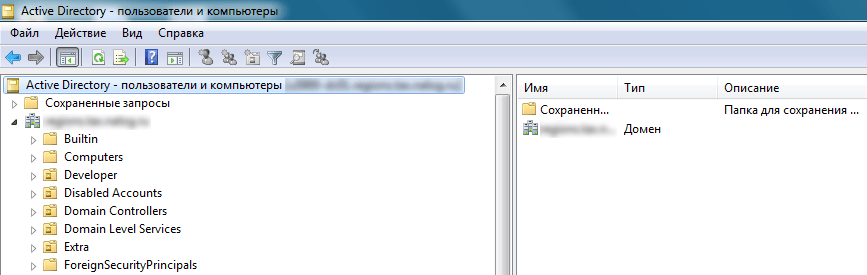

Mencipta pengguna menggunakan Pengguna dan Komputer Direktori Aktif

Dalam kebanyakan kes, pentadbir sistem lebih suka menggunakan snap-in untuk mencipta asas keselamatan, yang ditambahkan pada folder "Pentadbiran" serta-merta selepas memasang peranan "Perkhidmatan Domain Direktori Aktif" dan mempromosikan pelayan kepada pengawal domain. Kaedah ini adalah yang paling mudah kerana ia menggunakan antara muka pengguna grafik untuk mencipta prinsip keselamatan dan wizard penciptaan akaun pengguna sangat mudah digunakan. Kelemahan kaedah ini ialah apabila membuat akaun pengguna, anda tidak boleh segera menetapkan kebanyakan atribut, dan anda perlu menambah atribut yang diperlukan dengan mengedit akaun. Untuk membuat akaun pengguna, ikuti langkah berikut:

- Di padang "Nama" Masukkan nama pengguna anda;

- Di padang "Inisial" masukkan inisialnya (paling kerap inisial tidak digunakan);

- Di padang "Nama keluarga" masukkan nama akhir pengguna yang akan dibuat;

- Padang "Nama penuh" digunakan untuk mencipta atribut objek yang dicipta seperti Nama Biasa CN dan memaparkan sifat nama. Medan ini mestilah unik di seluruh domain, dan diisi secara automatik, dan hanya perlu ditukar jika perlu;

- Padang "Nama Log Masuk Pengguna" diperlukan dan bertujuan untuk nama log masuk domain pengguna. Di sini anda perlu memasukkan nama pengguna anda dan pilih akhiran UPN daripada senarai juntai bawah, yang akan terletak selepas simbol @;

- Padang "Nama Log Masuk Pengguna (Pra-Windows 2000)" ditujukan untuk nama log masuk untuk sistem sebelum sistem pengendalian Windows 2000. Dalam beberapa tahun kebelakangan ini, pemilik sistem sedemikian telah menjadi semakin jarang dalam organisasi, tetapi medan tersebut diperlukan, kerana sesetengah perisian menggunakan atribut ini untuk mengenal pasti pengguna;

Selepas mengisi semua medan yang diperlukan, klik pada butang "Selanjutnya":

nasi. 2. Kotak Dialog Penciptaan Akaun Pengguna

nasi. 3. Buat kata laluan untuk akaun yang anda buat

Mencipta pengguna berdasarkan templat

Biasanya, organisasi mempunyai banyak bahagian atau jabatan yang dimiliki oleh pengguna anda. Dalam jabatan ini, pengguna mempunyai sifat yang serupa (contohnya, nama jabatan, jawatan, nombor pejabat, dll.). Untuk mengurus akaun pengguna dari satu jabatan dengan paling berkesan, contohnya, menggunakan dasar kumpulan, adalah dinasihatkan untuk menciptanya dalam domain dalam jabatan khas (dengan kata lain, bekas) berdasarkan templat. Templat akaun ialah akaun yang mula-mula muncul pada zaman sistem pengendalian Windows NT, di mana atribut yang biasa kepada semua pengguna yang dibuat dipraisi. Untuk membuat templat akaun pengguna, ikuti langkah berikut:

- Adalah biasa. Tab ini bertujuan untuk mengisi atribut pengguna individu. Atribut ini termasuk nama pertama dan nama keluarga pengguna, penerangan ringkas untuk akaun, nombor telefon hubungan pengguna, nombor bilik, alamat e-mel dan tapak web. Disebabkan fakta bahawa maklumat ini adalah individu untuk setiap pengguna individu, data yang diisi pada tab ini tidak disalin;

- Alamat. Pada tab semasa, anda boleh mengisi peti mel, bandar, wilayah, poskod dan negara tempat pengguna tinggal, yang akan dibuat berdasarkan templat ini. Oleh kerana nama jalan setiap pengguna biasanya tidak sepadan, data dalam medan ini tidak boleh disalin;

- Akaun. Dalam tab ini, anda boleh menentukan dengan tepat apabila pengguna log masuk, komputer yang pengguna boleh log masuk, parameter akaun seperti storan kata laluan, jenis penyulitan, dsb., serta tarikh tamat tempoh akaun;

- Profil. Tab semasa membolehkan anda menentukan laluan profil, skrip log masuk, laluan tempatan ke folder rumah, serta pemacu rangkaian di mana folder rumah akaun akan ditempatkan;

- Organisasi. Pada tab ini, anda boleh menunjukkan kedudukan pekerja, jabatan tempat mereka bekerja, nama organisasi dan nama ketua jabatan;

- Ahli kumpulan. Di sinilah kumpulan utama dan keahlian kumpulan ditentukan.

Ini ialah tab utama yang anda isi semasa membuat templat akaun. Sebagai tambahan kepada enam tab ini, anda juga boleh mengisi maklumat dalam 13 tab. Kebanyakan tab ini akan dibincangkan dalam artikel seterusnya dalam siri ini.

nasi. 5. Salin Kotak Dialog Akaun Pengguna

Mencipta pengguna menggunakan baris arahan

Seperti kebanyakan perkara, sistem pengendalian Windows mempunyai utiliti baris arahan dengan fungsi antara muka pengguna grafik snap-in yang serupa "Direktori Aktif - Pengguna dan Komputer". Perintah ini dipanggil arahan DS kerana ia bermula dengan huruf DS. Untuk mencipta prinsipal keselamatan gunakan arahan Dsadd. Selepas arahan itu sendiri, pengubah suai ditentukan yang menentukan jenis dan nama DN objek. Dalam kes membuat akaun pengguna, anda perlu menentukan pengubah suai pengguna, yang merupakan jenis objek. Selepas jenis objek, anda mesti memasukkan nama DN objek itu sendiri. DN (Nama Terbilang) objek ialah set hasil yang mengandungi nama terbeza. DN biasanya diikuti oleh nama pengguna UPN atau nama log masuk versi Windows sebelumnya. Sekiranya terdapat ruang dalam nama DN, nama itu mesti disertakan dalam petikan. Sintaks arahan adalah seperti berikut:

Dsadd user DN_name –samid account_name –UPN_name –pwd password –parameter tambahan

Terdapat 41 parameter yang boleh digunakan dengan arahan ini. Mari kita lihat yang paling biasa daripada mereka:

-samid– nama akaun pengguna;

-upn– nama log masuk pengguna pra-Windows 2000;

-fn– nama pengguna, yang diisi dalam medan dalam antara muka grafik "Nama";

-mi– permulaan pengguna;

-ln– nama keluarga pengguna, yang dinyatakan dalam medan "Nama Akhir" wizard penciptaan akaun pengguna;

-paparan– menentukan nama pengguna penuh, yang dijana secara automatik dalam antara muka pengguna;

-empid– kod pekerja yang dicipta untuk pengguna;

-pwd– parameter menentukan kata laluan pengguna. Jika anda menyatakan simbol asterisk (*), anda akan digesa untuk memasukkan kata laluan pengguna dalam mod yang dilindungi paparan;

-desc– penerangan ringkas untuk akaun pengguna;

-ahli kepada– parameter yang menentukan keahlian pengguna dalam satu atau lebih kumpulan;

-pejabat– lokasi pejabat tempat pengguna bekerja. Dalam sifat akaun, parameter ini boleh ditemui dalam tab "Organisasi";

-tel– nombor telefon kenalan pengguna semasa;

-e-mel– alamat e-mel pengguna, yang boleh didapati dalam tab "Adalah biasa";

-hometel– parameter yang menunjukkan nombor telefon rumah pengguna;

-mudah alih– nombor telefon pengguna mudah alih;

-faks– nombor mesin faks yang digunakan oleh pengguna semasa;

-tajuk– kedudukan pengguna dalam organisasi;

-dept– parameter ini membolehkan anda menentukan nama jabatan di mana pengguna ini bekerja;

-syarikat– nama syarikat tempat pengguna yang dicipta bekerja;

-hmdir– direktori utama pengguna, di mana dokumennya akan ditempatkan;

-hmdrv– laluan ke pemacu rangkaian di mana folder rumah akaun akan ditempatkan

-profil– laluan profil pengguna;

-mustchpwd– parameter ini menunjukkan bahawa pengguna mesti menukar kata laluannya selepas log masuk berikutnya;

-canchpwd– parameter yang menentukan sama ada pengguna perlu menukar kata laluannya. Jika nilai parameter ialah "ya", maka pengguna akan mempunyai peluang untuk menukar kata laluan;

-reversiblepwd– parameter semasa menentukan penyimpanan kata laluan pengguna menggunakan penyulitan terbalik;

-pwdtidak pernah luput– pilihan yang menunjukkan bahawa kata laluan tidak akan tamat tempoh. Dalam semua empat parameter ini, nilai hanya boleh "ya" atau "tidak";

-acctexpires– parameter yang menentukan selepas berapa hari akaun akan tamat tempoh. Nilai positif mewakili bilangan hari akaun akan tamat tempoh, manakala nilai negatif bermakna ia telah tamat tempoh;

-kurang upaya– menunjukkan bahawa akaun sudah dilumpuhkan. Nilai untuk parameter ini juga "ya" atau "tidak";

-q– menentukan mod senyap untuk pemprosesan arahan.

Contoh penggunaan:

Pengguna Dsadd “cn=Alexey Smirnov,OU=Pemasaran,OU=Pengguna,DC=testdomain,DC=com” -samid Alexey.Smirnov -upn Alexey.Smirnov -pwd * -fn Alexey -ln Smirnov -paparkan "Alexey Smirnov" - tel “743-49-62” -e-mel [e-mel dilindungi]-dept Marketing -company TestDomain -title Marketer -hmdir \\dc\profiles\Alexey.Smirnov -hmdrv X -mustchpwd ya -disabled no

nasi. 6. Mencipta akaun pengguna menggunakan utiliti Dsadd

Mencipta Pengguna Menggunakan Perintah CSVDE

Satu lagi utiliti baris arahan, CSVDE, membolehkan anda mengimport atau mengeksport objek Active Direcoty, dibentangkan sebagai fail cvd - fail teks yang dipisahkan koma yang boleh dibuat menggunakan pemproses hamparan Microsoft Excel atau editor teks ringkas Notepad. Dalam fail ini, setiap objek diwakili pada satu baris dan mesti mengandungi atribut yang disenaraikan pada baris pertama. Perlu diberi perhatian bahawa menggunakan arahan ini anda tidak boleh mengimport kata laluan pengguna, iaitu, sejurus selepas operasi import selesai, akaun pengguna akan dilumpuhkan. Contoh fail sedemikian adalah seperti berikut:

nasi. 7. Penyerahan Fail CSV

Sintaks arahan adalah seperti berikut:

Csvde –i –f nama fail.csv –k

- -i. Parameter yang mengawal mod import. Jika anda tidak menyatakan parameter ini, arahan ini akan menggunakan mod eksport lalai;

- -f

- -k

- -v

- -j

- -u. Pilihan yang membolehkan anda menggunakan mod Unicode.

Contoh penggunaan arahan:

Csvde -i -f d:\testdomainusers.csv -k

nasi. 8. Import akaun pengguna daripada fail CSV

Mengimport pengguna menggunakan LDIFDE

Utiliti baris arahan Ldifde juga membenarkan anda mengimport atau mengeksport objek Active Directory menggunakan format fail Fail Pertukaran Data Protokol Akses Direktori Ringan (LDIF). Format fail ini terdiri daripada blok baris yang membentuk operasi tertentu. Tidak seperti fail CSV, dalam format fail ini setiap baris individu mewakili satu set atribut, diikuti dengan titik bertindih dan nilai atribut semasa itu sendiri. Sama seperti dalam fail CSV, baris pertama mestilah atribut DN. Ini diikuti oleh line changeType, yang menentukan jenis operasi (tambah, tukar atau padam). Untuk mengetahui cara memahami format fail ini, anda perlu mempelajari sekurang-kurangnya atribut utama pengetua keselamatan. Contoh disediakan di bawah:

nasi. 9. Contoh fail LDF

Sintaks arahan adalah seperti berikut:

Ldifde -i -f nama fail.csv -k

- -i. Parameter yang mengawal mod import. Jika anda tidak menentukan pilihan ini, arahan ini akan menggunakan mod eksport lalai;

- -f. Parameter yang mengenal pasti nama fail yang akan diimport atau dieksport;

- -k. Parameter yang direka untuk meneruskan import, melangkau semua kemungkinan ralat;

- -v. Parameter yang anda gunakan untuk memaparkan maklumat terperinci;

- -j. Parameter yang bertanggungjawab untuk lokasi fail log;

- -d. Parameter yang menentukan punca carian LDAP;

- -f. Parameter yang dimaksudkan untuk penapis carian LDAP;

- -hlm. Mewakili skop atau kedalaman carian;

- -l. Bertujuan untuk menentukan senarai atribut yang dipisahkan koma yang akan disertakan dalam eksport objek yang terhasil;

Mencipta Pengguna Menggunakan VBScript

VBScript ialah salah satu alat paling berkuasa yang direka untuk mengautomasikan tugas pentadbiran. Alat ini membolehkan anda membuat skrip yang direka untuk mengautomasikan kebanyakan tindakan yang boleh dilakukan melalui antara muka pengguna. Skrip VBScript ialah fail teks yang biasanya boleh diedit oleh pengguna menggunakan editor teks biasa (seperti Notepad). Dan untuk melaksanakan skrip, anda hanya perlu klik dua kali pada ikon skrip itu sendiri, yang akan dibuka menggunakan arahan Wscript. Untuk mencipta akaun pengguna dalam VBScript tiada arahan khusus, jadi anda perlu menyambung dahulu ke bekas, kemudian gunakan pustaka penyesuai Antara Muka Perkhidmatan Direktori Aktif (ADSI) menggunakan pernyataan Get-Object, di mana anda melaksanakan rentetan pertanyaan LDAP yang menyediakan protokol moniker LDAP:// dengan nama DN objek. Contohnya, Set objOU=GetObject(“LDAP://OU=Marketing,OU=Users,dc=testdomain,dc=com”). Baris kedua kod mengaktifkan kaedah Cipta bahagian untuk mencipta objek kelas tertentu dengan nama terbeza tertentu, contohnya, Set objUser=objOU.Create(“pengguna”,”CN= Yuriy Soloviev”). Baris ketiga mengandungi kaedah Put, di mana anda perlu menentukan nama atribut dan nilainya. Baris terakhir skrip ini mengesahkan perubahan yang dibuat, iaitu, objUser.SetInfo().

Contoh penggunaan:

Set objOU=GetObject(“LDAP://OU=Marketing,OU=Users,dc=testdomain,dc=com” Set objUser=objOU.Create(“user”,”CN= Yuri Solovyov”) objUser.Put “sAMAccountName” ,"Yuriy.Soloviev" objUser.Put "UserPrincipalName" [e-mel dilindungi]” objUser.Put “givenName”,”Yuri” objUser.Put “sn”Soloviev” objUser.SetInfo()

Mencipta Pengguna Menggunakan PowerShell

Sistem pengendalian Windows Server 2008 R2 memperkenalkan keupayaan untuk mengurus objek Active Directory menggunakan Windows PowerShell. Persekitaran PowerShell dianggap sebagai cangkerang baris arahan yang berkuasa, dibangunkan berdasarkan Rangka Kerja .Net dan direka bentuk untuk mengurus dan mengautomasikan pentadbiran sistem pengendalian Windows dan aplikasi yang dijalankan di bawah sistem pengendalian ini. PowerShell termasuk lebih 150 alat baris perintah, dipanggil cmdlet, yang menyediakan keupayaan untuk mengurus komputer perusahaan daripada baris arahan. Cangkang ini adalah komponen sistem pengendalian.

Untuk mencipta pengguna baharu dalam domain Active Directory, gunakan cmdlet New-ADUser, yang kebanyakan nilai sifatnya boleh ditambah menggunakan parameter cmdlet ini. Parameter –Path digunakan untuk memaparkan nama LDAP. Parameter ini menentukan bekas atau unit organisasi (OU) untuk pengguna baharu. Jika parameter Laluan tidak ditentukan, cmdlet mencipta objek pengguna dalam bekas lalai untuk objek pengguna dalam domain, iaitu bekas Pengguna. Untuk menentukan kata laluan, gunakan parameter –AccountPassword dengan nilai (Read-Host -AsSecureString "Kata Laluan untuk akaun anda"). Ia juga patut diberi perhatian kepada fakta bahawa nilai parameter –Country adalah betul-betul kod negara atau wilayah bagi bahasa yang dipilih oleh pengguna. Sintaks cmdlet adalah seperti berikut:

Pengguna ADU Baharu [-Nama]

Seperti yang anda boleh lihat daripada sintaks ini, tiada gunanya menerangkan semua parameter, kerana ia adalah sama dengan atribut prinsipal keselamatan dan tidak memerlukan penjelasan. Mari lihat contoh penggunaan:

New-ADUser -SamAccountName "Evgeniy.Romanov" -Nama "Evgeniy Romanov" -GivenName "Evgeniy" -Nama keluarga "Romanov" -DisplayName "Evgeniy Romanov" -Path "OU=Marketing,OU=Users,DC=testdomain,DC=com " -CannotChangePassword $false -ChangePasswordAtLogon $true -Bandar "Kherson" -Negeri "Kherson" -Negara UA -Jabatan "Pemasaran" -Tajuk "Marketer" -UserPrincipalName "!} [e-mel dilindungi]" -Alamat emel " [e-mel dilindungi]" -Didayakan $true -AccountPassword (Read-Host -AsSecureString "AccountPassword")

nasi. 10. Buat akaun pengguna menggunakan Windows PowerShell

Kesimpulan

Dalam artikel ini, anda mempelajari tentang konsep prinsipal keselamatan dan peranan yang diwakili oleh akaun pengguna dalam persekitaran domain. Senario utama untuk mencipta akaun pengguna dalam domain Active Directory telah dibincangkan secara terperinci. Anda belajar cara membuat akaun pengguna menggunakan snap-in "Direktori Aktif - Pengguna dan Komputer", menggunakan templat, utiliti baris arahan Dsadd, CSVDE dan LDIFDE. Anda juga mempelajari cara membuat akaun pengguna menggunakan bahasa skrip VBScript dan shell baris arahan Windows PowerShell.

Pentadbir rangkaian Windows tidak boleh mengelak daripada mengenali . Artikel ulasan ini akan menumpukan pada apa itu Active Directory dan apa yang digunakan dengannya.

Pentadbir rangkaian Windows tidak boleh mengelak daripada mengenali . Artikel ulasan ini akan menumpukan pada apa itu Active Directory dan apa yang digunakan dengannya.

Jadi, Active Directory ialah pelaksanaan perkhidmatan direktori daripada Microsoft. Dalam kes ini, perkhidmatan direktori bermaksud pakej perisian yang membantu pentadbir sistem bekerja dengan sumber rangkaian seperti folder kongsi, pelayan, stesen kerja, pencetak, pengguna dan kumpulan.

Active Directory mempunyai struktur hierarki yang terdiri daripada objek. Semua objek dibahagikan kepada tiga kategori utama.

- Akaun pengguna dan komputer;

- Sumber (contohnya, pencetak);

- Perkhidmatan (contohnya, e-mel).

Setiap objek mempunyai nama yang unik dan mempunyai beberapa ciri. Objek boleh dikumpulkan.

Sifat pengguna

Sifat pengguna Active Directory mempunyai struktur hutan. Hutan mempunyai beberapa pokok yang mengandungi domain. Domain pula mengandungi objek yang disebutkan di atas.

Struktur Direktori Aktif

Struktur Direktori Aktif Biasanya, objek dalam domain dikumpulkan ke dalam unit organisasi. Bahagian berfungsi untuk membina hierarki dalam domain (organisasi, bahagian wilayah, jabatan, dll.). Ini amat penting untuk organisasi yang tersebar secara geografi. Apabila membina struktur, adalah disyorkan untuk membuat domain sesedikit mungkin, mewujudkan, jika perlu, bahagian berasingan. Merekalah yang masuk akal untuk menggunakan dasar kumpulan.

Hartanah Stesen Kerja

Hartanah Stesen Kerja Satu lagi cara untuk menstruktur Active Directory ialah tapak. Tapak ialah kaedah pengumpulan fizikal, bukannya logik, berdasarkan segmen rangkaian.

Seperti yang telah disebutkan, setiap objek dalam Active Directory mempunyai nama yang unik. Sebagai contoh, pencetak HPLaserJet4350dtn, yang terletak di bahagian Peguam dan dalam domain primer.ru akan mempunyai nama CN=HPLaserJet4350dtn,OU=Peguam,DC=primer,DC=ru. CN adalah nama biasa OU- pembahagian, DC— kelas objek domain. Nama objek boleh mempunyai lebih banyak bahagian daripada dalam contoh ini.

Satu lagi bentuk penulisan nama objek kelihatan seperti ini: primer.ru/Lawyers/HPLaserJet4350dtn. Selain itu, setiap objek mempunyai pengecam unik secara global ( GUID) ialah rentetan 128-bit yang unik dan tidak berubah yang digunakan dalam Active Directory untuk carian dan replikasi. Sesetengah objek juga mempunyai UPN ( UPN) dalam format objek@domain.

Berikut ialah gambaran keseluruhan tentang Direktori Aktif dan sebab ia diperlukan pada rangkaian tempatan berasaskan Windows. Akhirnya, masuk akal untuk mengatakan bahawa pentadbir mempunyai keupayaan untuk bekerja dengan Active Directory dari jauh menggunakan Alat Pentadbiran Pelayan Jauh untuk Windows 7 (KB958830)(Muat turun) Dan Alat Pentadbiran Pelayan Jauh untuk Windows 8.1 (KB2693643) (Muat turun).

Ia telah lama dimasukkan ke dalam kategori prinsip konservatif untuk pembinaan logik infrastruktur rangkaian. Tetapi ramai pentadbir terus menggunakan kumpulan kerja dan domain Windows NT dalam kerja mereka. Melaksanakan perkhidmatan direktori akan menjadi menarik dan berguna untuk pentadbir baru dan berpengalaman untuk memusatkan pengurusan rangkaian dan memastikan tahap keselamatan yang betul.

Active Directory, teknologi yang muncul dalam barisan sistem Win2K enam tahun lalu, boleh digambarkan sebagai revolusioner. Dari segi fleksibiliti dan skalabiliti, ia adalah susunan magnitud yang lebih tinggi daripada domain NT 4, apatah lagi rangkaian yang terdiri daripada kumpulan kerja.

Mereka dibahagikan mengikut skop:

- Kumpulan universal boleh termasuk pengguna dalam hutan, serta kumpulan universal lain atau kumpulan global mana-mana domain dalam hutan;

- Kumpulan domain global boleh termasuk pengguna domain dan kumpulan global lain dari domain yang sama;

- kumpulan domain tempatan digunakan untuk membezakan hak akses, mereka boleh termasuk pengguna domain, serta kumpulan universal dan kumpulan global mana-mana domain dalam hutan;

- kumpulan komputer tempatan – kumpulan yang mengandungi SAM (pengurus akaun keselamatan) mesin tempatan. Skop mereka terhad hanya kepada mesin tertentu, tetapi mereka boleh memasukkan kumpulan tempatan domain tempat komputer berada, serta kumpulan universal dan global domain mereka sendiri atau kumpulan lain yang mereka percayai. Sebagai contoh, anda boleh memasukkan pengguna daripada kumpulan Pengguna tempatan domain dalam kumpulan Pentadbir mesin tempatan, dengan itu memberinya hak pentadbir, tetapi hanya untuk komputer ini.

laman web

Ini ialah cara untuk memisahkan perkhidmatan direktori secara fizikal. Mengikut definisi, tapak ialah sekumpulan komputer yang disambungkan oleh saluran pemindahan data yang pantas.

Contohnya, jika anda mempunyai beberapa cawangan di bahagian yang berlainan di negara ini, disambungkan oleh talian komunikasi berkelajuan rendah, maka untuk setiap cawangan anda boleh membuat tapak web anda sendiri. Ini dilakukan untuk meningkatkan kebolehpercayaan replikasi direktori.

Pembahagian AD ini tidak menjejaskan prinsip pembinaan logik, oleh itu, sama seperti tapak boleh mengandungi beberapa domain, dan sebaliknya, domain boleh mengandungi beberapa tapak. Tetapi terdapat tangkapan kepada topologi perkhidmatan direktori ini. Sebagai peraturan, Internet digunakan untuk berkomunikasi dengan cawangan - persekitaran yang sangat tidak selamat. Banyak syarikat menggunakan langkah keselamatan seperti tembok api. Perkhidmatan direktori menggunakan kira-kira satu setengah dozen port dan perkhidmatan dalam kerjanya, pembukaan yang untuk trafik AD melalui tembok api sebenarnya akan mendedahkannya "di luar". Penyelesaian kepada masalah ini adalah dengan menggunakan teknologi terowong, serta kehadiran pengawal domain di setiap tapak untuk mempercepatkan pemprosesan permintaan klien AD.

Entiti Perkhidmatan Direktori

Untuk menyediakan beberapa tahap keselamatan, mana-mana sistem pengendalian mesti mempunyai fail yang mengandungi pangkalan data pengguna. Dalam versi terdahulu Windows NT, fail SAM (Pengurus Akaun Keselamatan) telah digunakan untuk ini. Ia mengandungi bukti kelayakan pengguna dan telah disulitkan. Hari ini, SAM juga digunakan dalam sistem pengendalian keluarga NT 5 (Windows 2000 dan lebih tinggi).

Apabila anda mempromosikan pelayan ahli kepada pengawal domain menggunakan arahan DCPROMO (yang sebenarnya menjalankan Wizard Pemasangan Perkhidmatan Direktori), enjin keselamatan Windows Server 2000/2003 mula menggunakan pangkalan data AD terpusat. Ini boleh disemak dengan mudah - selepas mencipta domain, cuba buka snap-in Pengurusan Komputer pada pengawal dan cari "Pengguna dan kumpulan tempatan" di sana. Selain itu, cuba log masuk ke pelayan ini menggunakan akaun tempatan. Tidak mungkin anda akan berjaya.

Kebanyakan data pengguna disimpan dalam fail NTDS.DIT (Directory Information Tree). NTDS.DIT ialah pangkalan data yang diubah suai. Ia dicipta menggunakan teknologi yang sama seperti pangkalan data Microsoft Access. Algoritma untuk mengendalikan pengawal domain mengandungi varian enjin JET pangkalan data Access, yang dipanggil ESE (Enjin Storan Boleh Diperluas). NTDS.DIT dan perkhidmatan yang berinteraksi dengan fail ini sebenarnya adalah perkhidmatan direktori.

Struktur interaksi antara pelanggan AD dan stor data utama, serupa dengan ruang nama perkhidmatan direktori, dibentangkan dalam artikel. Untuk melengkapkan huraian, sebutan hendaklah dibuat tentang penggunaan pengecam global. Pengecam Unik Global (GUID) ialah nombor 128-bit yang dikaitkan dengan setiap objek apabila ia dicipta untuk memastikan keunikan. Nama objek AD boleh ditukar, tetapi GUID akan kekal tidak berubah.

Katalog global

Anda mungkin telah perasan bahawa struktur AD boleh menjadi sangat kompleks dan mengandungi sejumlah besar objek. Fikirkan tentang hakikat bahawa domain AD boleh merangkumi sehingga 1.5 juta objek. Tetapi ini boleh menyebabkan masalah prestasi semasa menjalankan operasi. Masalah ini diselesaikan menggunakan Katalog Global (,). Ia mengandungi versi dipendekkan seluruh hutan AD, yang membantu mempercepatkan carian objek. Pemilik katalog global boleh menjadi pengawal domain yang ditetapkan khas untuk tujuan ini.

Peranan

Dalam AD, terdapat senarai operasi tertentu, pelaksanaannya boleh diberikan kepada hanya satu pengawal. Mereka dipanggil peranan FSMO (Operasi Induk Tunggal Fleksibel). Terdapat sejumlah 5 peranan FSMO dalam AD. Mari kita lihat mereka dengan lebih terperinci.

Di dalam hutan, mesti ada jaminan bahawa nama domain adalah unik apabila menambah domain baharu pada hutan domain. Jaminan ini dijalankan oleh pelaksana peranan pemilik operasi penamaan domain ( Guru Penamaan Domain) Melaksanakan peranan pemilik skema ( Sarjana Skema) membuat semua perubahan pada skema direktori. Peranan Pemilik Nama Domain dan Pemilik Skema mestilah unik dalam hutan domain.

Seperti yang telah saya katakan, apabila objek dicipta, ia dikaitkan dengan pengecam global, yang menjamin keunikannya. Itulah sebabnya pengawal yang bertanggungjawab menjana GUID dan bertindak sebagai pemilik pengecam relatif ( Master ID Relatif), mesti ada satu dan hanya satu dalam domain.

Tidak seperti domain NT, AD tidak mempunyai konsep PDC dan BDC (pengawal domain utama dan sandaran). Salah satu peranan FSMO ialah Emulator PDC(Emulator Pengawal Domain Utama). Pelayan yang menjalankan Pelayan Windows NT boleh bertindak sebagai pengawal domain sandaran dalam AD. Tetapi diketahui bahawa domain NT hanya boleh menggunakan satu pengawal utama. Itulah sebabnya Microsoft telah membuatnya supaya dalam satu domain AD kami boleh menetapkan pelayan tunggal untuk menanggung peranan PDC Emulator. Oleh itu, berlepas dari istilah, kita boleh bercakap tentang kehadiran pengawal domain utama dan sandaran, yang bermaksud pemegang peranan FSMO.

Apabila objek dipadamkan atau dialihkan, salah satu pengawal mesti mengekalkan rujukan kepada objek itu sehingga replikasi selesai. Peranan ini dimainkan oleh pemilik infrastruktur direktori ( Sarjana Infrastruktur).

Tiga peranan terakhir memerlukan pelaku untuk menjadi unik dalam domain. Semua peranan diberikan kepada pengawal pertama yang dicipta dalam hutan. Apabila mencipta infrastruktur AD yang luas, anda boleh mewakilkan peranan ini kepada pengawal lain. Situasi juga mungkin timbul apabila pemilik salah satu peranan tidak tersedia (pelayan telah gagal). Dalam kes ini, anda mesti melaksanakan operasi penangkapan peranan FSMO menggunakan utiliti NTDSUTIL(kita akan bercakap tentang penggunaannya dalam artikel berikut). Tetapi anda harus berhati-hati, kerana apabila peranan dirampas, perkhidmatan direktori menganggap bahawa tidak ada pemilik sebelumnya dan tidak menghubunginya sama sekali. Pengembalian pemegang peranan sebelumnya ke rangkaian boleh menyebabkan gangguan fungsinya. Ini amat penting untuk pemilik skema, pemilik nama domain dan pemilik identiti.

Bagi prestasi: peranan emulator pengawal domain utama adalah yang paling menuntut pada sumber komputer, jadi ia boleh diberikan kepada pengawal lain. Peranan yang selebihnya tidak begitu menuntut, jadi apabila mengedarkannya, anda boleh dibimbing oleh nuansa reka bentuk logik AD anda.

Langkah terakhir ahli teori

Membaca artikel tidak sepatutnya memindahkan anda daripada ahli teori kepada pengamal. Kerana sehingga anda telah mengambil kira semua faktor dari penempatan fizikal nod rangkaian kepada pembinaan logik keseluruhan direktori, anda tidak sepatutnya turun ke perniagaan dan membina domain dengan jawapan mudah kepada soalan wizard pemasangan AD. Fikirkan tentang nama domain anda dan, jika anda akan mencipta domain kanak-kanak untuknya, cara nama domain tersebut. Jika terdapat beberapa segmen pada rangkaian yang disambungkan oleh saluran komunikasi yang tidak boleh dipercayai, pertimbangkan untuk menggunakan tapak.

Sebagai panduan untuk memasang AD, saya boleh mengesyorkan menggunakan artikel dan, serta pangkalan pengetahuan Microsoft.

Akhir sekali, beberapa petua:

- Cuba, jika boleh, untuk tidak menggabungkan peranan PDC Emulator dan pelayan proksi pada mesin yang sama. Pertama, dengan sejumlah besar mesin pada rangkaian dan pengguna Internet, beban pada pelayan meningkat, dan kedua, dengan serangan yang berjaya pada proksi anda, bukan sahaja Internet akan jatuh, tetapi juga pengawal domain utama, dan ini boleh membawa kepada operasi yang tidak betul bagi keseluruhan rangkaian.

- Jika anda sentiasa mentadbir rangkaian tempatan dan tidak akan melaksanakan Direktori Aktif untuk pelanggan, tambahkan mesin pada domain secara beransur-ansur, katakan, empat hingga lima setiap hari. Kerana jika anda mempunyai sejumlah besar mesin pada rangkaian anda (50 atau lebih) dan anda menguruskannya sendirian, maka anda tidak mungkin mengurusnya walaupun pada hujung minggu, dan walaupun anda menguruskannya, tidak diketahui sejauh mana semuanya betul. . Di samping itu, untuk bertukar dokumentasi dalam rangkaian, anda boleh menggunakan fail atau pelayan mel dalaman (saya menerangkan ini dalam No. 11, 2006). Satu-satunya perkara dalam kes ini ialah memahami dengan betul cara mengkonfigurasi hak pengguna untuk mengakses pelayan fail. Kerana jika, sebagai contoh, ia tidak termasuk dalam domain, pengesahan pengguna akan dijalankan berdasarkan rekod dalam pangkalan data SAM tempatan. Tiada data tentang pengguna domain. Walau bagaimanapun, jika pelayan fail anda ialah salah satu mesin pertama yang disertakan dalam AD dan bukan pengawal domain, maka ia akan menjadi mungkin untuk mengesahkan melalui kedua-dua pangkalan data SAM tempatan dan pangkalan data akaun AD. Tetapi untuk pilihan terakhir, anda perlu membenarkan dalam tetapan keselamatan setempat anda (jika ini belum dilakukan) akses kepada pelayan fail melalui rangkaian untuk kedua-dua ahli domain dan akaun tempatan.

Baca tentang konfigurasi lanjut perkhidmatan direktori (membuat dan mengurus akaun, memberikan dasar kumpulan, dsb.) dalam artikel berikut.

Permohonan

Apa yang Baharu dalam Active Directory dalam Windows Server 2003

Dengan keluaran Windows Server 2003, perubahan berikut muncul dalam Active Directory:

- Ia telah menjadi mungkin untuk menamakan semula domain selepas ia dibuat.

- Antara muka pengguna kawalan telah dipertingkatkan. Sebagai contoh, anda boleh menukar atribut beberapa objek sekaligus.

- Alat yang baik untuk mengurus dasar kumpulan telah muncul - Konsol Pengurusan Dasar Kumpulan (gpmc.msc, anda perlu memuat turunnya dari tapak web Microsoft).

- Domain dan tahap fungsi hutan telah berubah.

Perubahan terakhir perlu dikatakan dengan lebih terperinci. Domain AD dalam Windows Server 2003 boleh berada pada salah satu peringkat berikut, disenaraikan mengikut urutan peningkatan fungsi:

- Windows 2000 Mixed (campuran Windows 2000). Ia dibenarkan untuk mempunyai pengawal versi berbeza - kedua-dua Windows NT dan Windows 2000/2003. Lebih-lebih lagi, jika pelayan Windows 2000/2003 adalah sama, maka pelayan NT, seperti yang telah disebutkan, hanya boleh bertindak sebagai pengawal domain sandaran.

- Windows 2000 Native (Windows 2000 semula jadi). Ia dibenarkan untuk mempunyai pengawal yang menjalankan Windows Server 2000/2003. Tahap ini lebih berfungsi, tetapi mempunyai hadnya. Sebagai contoh, anda tidak akan dapat menamakan semula pengawal domain.

- Windows Server 2003 Interim (perantaraan Windows Server 2003). Ia boleh diterima untuk mempunyai pengawal yang menjalankan Windows NT serta Windows Server 2003. Digunakan, sebagai contoh, apabila pengawal domain induk yang menjalankan pelayan Windows NT dinaik taraf kepada W2K3. Tahap mempunyai fungsi lebih sedikit daripada tahap Windows 2000 Native.

- Windows Server 2003: Hanya pengawal yang menjalankan Windows Server 2003 dibenarkan dalam domain. Pada tahap ini, anda boleh memanfaatkan semua ciri perkhidmatan direktori Windows Server 2003.

Tahap fungsi hutan domain pada asasnya sama dengan domain. Satu-satunya pengecualian ialah terdapat hanya satu tahap Windows 2000, di mana anda boleh menggunakan pengawal yang menjalankan Windows NT, serta Windows Server 2000/2003, di dalam hutan.

Perlu diingat bahawa mengubah tahap fungsi domain dan hutan adalah operasi yang tidak dapat dipulihkan. Iaitu, tidak ada keserasian ke belakang.

1. Korobko I. Active Directory - teori pembinaan. //"Pentadbir Sistem", No. 1, 2004 - ms 90-94. (http://www.samag.ru/cgi-bin/go.pl?q=articles;n=01.2004;a=11).

2. Markov R. Domains Windows 2000/2003 - meninggalkan kumpulan kerja. //"Pentadbir Sistem", No. 9, 2005 – ms 8-11. (http://www.samag.ru/cgi-bin/go.pl?q=articles;n=09.2005; a=01).

3. Markov R. Memasang dan mengkonfigurasi Pelayan Windows 2K. //"Pentadbir Sistem", No. 10, 2004 - ms 88-94. (http://www.samag.ru/cgi-bin/go.pl? q=articles;n=10.2004;a=12).

Alexander Emelyanov

Domain ialah unit pentadbiran asas dalam infrastruktur rangkaian perusahaan, yang merangkumi semua objek rangkaian seperti pengguna, komputer, pencetak, saham, dsb. Koleksi (hierarki) domain dipanggil hutan. Setiap syarikat boleh mempunyai domain luaran dan dalaman.

Sebagai contoh, tapak web ialah domain luaran di Internet yang dibeli daripada pendaftar nama. Domain ini mengehoskan tapak WEB dan pelayan mel kami. lankey.local ialah domain dalaman perkhidmatan direktori Active Directory yang mengehoskan akaun pengguna, komputer, pencetak, pelayan dan aplikasi korporat. Kadangkala nama domain luaran dan dalaman dibuat sama.

Microsoft Active Directory telah menjadi standard untuk sistem direktori bersatu perusahaan. Domain berdasarkan Active Directory telah dilaksanakan di hampir semua syarikat di dunia, dan Microsoft hampir tidak mempunyai pesaing lagi dalam pasaran ini, bahagian Perkhidmatan Direktori Novell (NDS) yang sama diabaikan, dan syarikat yang selebihnya berhijrah secara beransur-ansur ke Direktori Aktif.

Active Directory (Perkhidmatan Direktori) ialah pangkalan data teragih yang mengandungi semua objek dalam domain. Persekitaran domain Active Directory menyediakan satu titik pengesahan dan kebenaran untuk pengguna dan aplikasi di seluruh perusahaan. Dengan organisasi domain dan penggunaan Active Directory, pembinaan infrastruktur IT perusahaan bermula. Pangkalan data Active Directory disimpan pada pelayan khusus – pengawal domain. Active Directory ialah peranan dalam sistem pengendalian pelayan Microsoft Windows Server. LanKey sedang melaksanakan domain Active Directory berdasarkan sistem pengendalian Windows Server 2008 R2.

Menggunakan Direktori Aktif melalui Kumpulan Kerja menyediakan faedah berikut:

- Satu titik pengesahan. Apabila komputer bekerja dalam kumpulan kerja, mereka tidak mempunyai pangkalan data pengguna tunggal; setiap komputer mempunyai pangkalan datanya sendiri. Oleh itu, secara lalai, tiada pengguna mempunyai akses rangkaian ke komputer atau pelayan pengguna lain. Dan, seperti yang anda ketahui, titik rangkaian adalah tepat supaya pengguna boleh berinteraksi. Pekerja perlu berkongsi dokumen atau permohonan. Dalam kumpulan kerja, pada setiap komputer atau pelayan, anda perlu menambah senarai lengkap pengguna yang memerlukan akses rangkaian secara manual. Jika tiba-tiba salah seorang pekerja ingin menukar kata laluannya, maka ia perlu ditukar pada semua komputer dan pelayan. Adalah baik jika rangkaian terdiri daripada 10 komputer, tetapi jika terdapat 100 atau 1000 daripadanya, maka penggunaan kumpulan kerja tidak boleh diterima. Apabila menggunakan domain Active Directory, semua akaun pengguna disimpan dalam satu pangkalan data dan semua komputer melihatnya untuk mendapatkan kebenaran. Semua pengguna domain disertakan dalam kumpulan yang sesuai, contohnya, "Perakaunan", "SDM", "Jabatan Kewangan", dsb. Ia cukup untuk menetapkan kebenaran untuk kumpulan tertentu sekali, dan semua pengguna akan mempunyai akses yang sesuai kepada dokumen dan aplikasi. Jika pekerja baharu menyertai syarikat itu, akaun dibuat untuknya, yang termasuk dalam kumpulan yang sesuai, dan itu sahaja! Selepas beberapa minit, pekerja baharu itu mendapat akses kepada semua sumber rangkaian yang dia patut dibenarkan akses, pada semua pelayan dan komputer. Jika pekerja berhenti, maka sudah cukup untuk menyekat atau memadam akaunnya, dan dia akan kehilangan akses kepada semua komputer, dokumen dan aplikasi dengan serta-merta.

- Titik tunggal pengurusan dasar. Dalam rangkaian peer-to-peer (kumpulan kerja), semua komputer mempunyai hak yang sama. Tiada komputer boleh mengawal yang lain, semua komputer dikonfigurasikan secara berbeza, dan adalah mustahil untuk memantau pematuhan dengan dasar seragam atau peraturan keselamatan. Apabila menggunakan Direktori Aktif tunggal, semua pengguna dan komputer diedarkan secara hierarki merentas unit organisasi, setiap satu tertakluk pada dasar kumpulan yang sama. Dasar membenarkan anda menetapkan tetapan seragam dan tetapan keselamatan untuk sekumpulan komputer dan pengguna. Apabila komputer atau pengguna baharu ditambahkan pada domain, ia secara automatik menerima tetapan yang mematuhi piawaian korporat yang diterima. Selain itu, menggunakan dasar, anda boleh menetapkan pencetak rangkaian secara berpusat kepada pengguna, memasang aplikasi yang diperlukan, menetapkan tetapan keselamatan pelayar Internet, mengkonfigurasi aplikasi Microsoft Office, dsb.

- Integrasi dengan aplikasi dan peralatan korporat. Kelebihan besar Active Directory ialah pematuhannya dengan standard LDAP, yang disokong oleh ratusan aplikasi, seperti pelayan mel (Exchange, Lotus, Mdaemon), sistem ERP (Dynamics, CRM), pelayan proksi (ISA Server, Squid) , dsb. Selain itu, ini bukan sahaja aplikasi untuk Microsoft Windows, tetapi juga pelayan berasaskan Linux. Kelebihan penyepaduan sedemikian ialah pengguna tidak perlu mengingati sejumlah besar log masuk dan kata laluan untuk mengakses aplikasi tertentu; dalam semua aplikasi pengguna mempunyai kelayakan yang sama, kerana pengesahannya berlaku dalam satu Active Directory. Di samping itu, pekerja tidak perlu memasukkan nama pengguna dan kata laluannya beberapa kali, cukup untuk log masuk sekali apabila memulakan komputer, dan pada masa akan datang pengguna akan disahkan secara automatik dalam semua aplikasi. Pelayan Windows menyediakan protokol RADIUS untuk penyepaduan dengan Active Directory, yang disokong oleh sejumlah besar peralatan rangkaian. Dengan cara ini, anda boleh, sebagai contoh, memberikan pengesahan untuk pengguna domain apabila menyambung ke penghala CISCO melalui VPN.

- Repositori konfigurasi aplikasi bersatu. Sesetengah aplikasi menyimpan konfigurasinya dalam Active Directory, seperti Exchange Server atau Office Communications Server. Penggunaan perkhidmatan direktori Active Directory adalah prasyarat untuk aplikasi ini berfungsi. Anda juga boleh menyimpan konfigurasi pelayan nama domain DNS dalam perkhidmatan direktori. Menyimpan konfigurasi aplikasi dalam perkhidmatan direktori menawarkan faedah fleksibiliti dan kebolehpercayaan. Sebagai contoh, sekiranya berlaku kegagalan sepenuhnya pelayan Exchange, keseluruhan konfigurasinya akan kekal utuh, kerana disimpan dalam Active Directory. Dan untuk memulihkan kefungsian mel korporat, sudah cukup untuk memasang semula pelayan Exchange dalam mod pemulihan.

- Peningkatan tahap keselamatan maklumat. Menggunakan Active Directory meningkatkan tahap keselamatan rangkaian dengan ketara. Pertama, ia adalah storan akaun tunggal dan selamat. Dalam rangkaian peer-to-peer, bukti kelayakan pengguna disimpan dalam pangkalan data akaun tempatan (SAM), yang secara teorinya boleh digodam dengan mengambil alih komputer. Dalam persekitaran domain, semua kata laluan pengguna domain disimpan pada pelayan pengawal domain khusus, yang biasanya dilindungi daripada akses luaran. Kedua, apabila menggunakan persekitaran domain, protokol Kerberos digunakan untuk pengesahan, yang jauh lebih selamat daripada NTLM, yang digunakan dalam kumpulan kerja. Anda juga boleh menggunakan pengesahan dua faktor menggunakan kad pintar untuk log pengguna ke dalam sistem. Itu. Untuk membolehkan pekerja mendapat akses kepada komputer, dia perlu memasukkan nama pengguna dan kata laluannya, serta memasukkan kad pintarnya.

Kebolehskalaan dan Ketahanan Direktori Aktif

Perkhidmatan direktori Microsoft Active Directory sangat berskala. Lebih daripada 2 bilion objek boleh dibuat dalam hutan Active Directory, yang membolehkan perkhidmatan direktori dilaksanakan dalam syarikat yang mempunyai ratusan ribu komputer dan pengguna. Struktur hierarki domain membolehkan anda menskalakan infrastruktur IT secara fleksibel kepada semua cawangan dan bahagian serantau syarikat. Untuk setiap cawangan atau bahagian syarikat, domain yang berasingan boleh dibuat, dengan dasarnya sendiri, pengguna dan kumpulannya sendiri. Untuk setiap domain kanak-kanak, kuasa pentadbiran boleh diwakilkan kepada pentadbir sistem tempatan. Pada masa yang sama, domain kanak-kanak masih berada di bawah ibu bapa mereka.

Selain itu, Active Directory membolehkan anda mengkonfigurasi perhubungan kepercayaan antara hutan domain. Setiap syarikat mempunyai hutan domain sendiri, masing-masing mempunyai sumber sendiri. Tetapi kadangkala anda perlu menyediakan akses kepada sumber korporat anda kepada pekerja daripada syarikat rakan kongsi. Contohnya, apabila mengambil bahagian dalam projek bersama, pekerja daripada syarikat rakan kongsi mungkin perlu bekerjasama dalam dokumen atau permohonan biasa. Untuk melakukan ini, hubungan kepercayaan boleh disediakan antara hutan organisasi, yang akan membolehkan pekerja dari satu organisasi untuk log masuk ke domain yang lain.

Toleransi kesalahan perkhidmatan direktori dipastikan dengan menggunakan 2 atau lebih pelayan - pengawal domain dalam setiap domain. Semua perubahan direplikasi secara automatik antara pengawal domain. Jika salah satu pengawal domain gagal, kefungsian rangkaian tidak terjejas, kerana yang selebihnya terus bekerja. Tahap ketahanan tambahan disediakan dengan meletakkan pelayan DNS pada pengawal domain dalam Active Directory, yang membolehkan setiap domain mempunyai berbilang pelayan DNS yang melayani zon utama domain. Dan jika salah satu pelayan DNS gagal, yang selebihnya akan terus berfungsi, dan ia boleh diakses untuk membaca dan menulis, yang tidak dapat dipastikan menggunakan, sebagai contoh, pelayan DNS BIND berdasarkan Linux.

Faedah menaik taraf kepada Windows Server 2008 R2

Walaupun syarikat anda sudah mempunyai perkhidmatan direktori Active Directory yang dijalankan pada Windows Server 2003, anda boleh meraih beberapa faedah dengan menaik taraf kepada Windows Server 2008 R2. Windows Server 2008 R2 menyediakan ciri tambahan berikut:

Pengawal Domain Baca sahaja RODC (Pengawal Domain Baca sahaja). Pengawal domain menyimpan akaun pengguna, sijil dan banyak maklumat sensitif lain. Jika pelayan terletak di pusat data selamat, maka anda boleh bertenang tentang keselamatan maklumat ini, tetapi apa yang perlu dilakukan jika pengawal domain terletak di pejabat cawangan di tempat yang boleh diakses secara umum. Dalam kes ini, terdapat kemungkinan bahawa pelayan akan dicuri oleh penyerang dan digodam. Dan kemudian mereka menggunakan data ini untuk mengatur serangan ke atas rangkaian korporat anda untuk mencuri atau memusnahkan maklumat. Untuk mengelakkan kes sedemikian, pejabat cawangan memasang pengawal domain baca sahaja (RODC). Pertama, pengawal RODC tidak menyimpan kata laluan pengguna, tetapi hanya cache mereka untuk mempercepatkan akses, dan kedua, mereka menggunakan replikasi sehala, hanya dari pelayan pusat ke cawangan, tetapi tidak kembali. Dan walaupun penyerang mengambil alih pengawal domain RODC, mereka tidak akan menerima kata laluan pengguna dan tidak akan dapat menyebabkan kerosakan pada rangkaian utama.

Memulihkan objek Direktori Aktif yang dipadamkan. Hampir setiap pentadbir sistem telah menghadapi keperluan untuk memulihkan akaun pengguna yang dipadam secara tidak sengaja atau keseluruhan kumpulan pengguna. Dalam Windows 2003, ini memerlukan memulihkan perkhidmatan direktori daripada sandaran, yang selalunya tidak wujud, tetapi walaupun terdapat satu, pemulihan mengambil masa yang agak lama. Windows Server 2008 R2 memperkenalkan Active Directory Recycle Bin. Kini, apabila anda memadamkan pengguna atau komputer, ia pergi ke tong kitar semula, yang mana ia boleh dipulihkan dalam beberapa minit dalam masa 180 hari, mengekalkan semua sifat asal.

Pengurusan yang dipermudahkan. Windows Server 2008 R2 termasuk beberapa perubahan yang mengurangkan beban pentadbir sistem dengan ketara dan menjadikan infrastruktur IT lebih mudah untuk diurus. Sebagai contoh, alat sedemikian telah muncul sebagai: Audit perubahan Direktori Aktif, menunjukkan siapa yang mengubah apa dan bila; dasar kerumitan kata laluan boleh dikonfigurasikan pada peringkat kumpulan pengguna; sebelum ini ini hanya boleh dilakukan pada peringkat domain; pengguna baharu dan alat pengurusan komputer; templat dasar; pengurusan menggunakan baris arahan PowerShell, dsb.

Melaksanakan Active Directory

Perkhidmatan direktori Active Directory ialah nadi kepada infrastruktur IT perusahaan. Jika gagal, seluruh rangkaian, semua pelayan, dan kerja semua pengguna akan lumpuh. Tiada siapa yang akan dapat log masuk ke komputer atau mengakses dokumen dan aplikasi mereka. Oleh itu, perkhidmatan direktori mesti direka bentuk dan digunakan dengan teliti, dengan mengambil kira semua nuansa yang mungkin. Sebagai contoh, struktur tapak harus dibina berdasarkan topologi fizikal rangkaian dan kapasiti saluran antara cawangan atau pejabat syarikat, kerana Ini secara langsung mempengaruhi kelajuan log masuk pengguna, serta replikasi antara pengawal domain. Di samping itu, berdasarkan topologi tapak, Exchange Server 2007/2010 melaksanakan penghalaan mel. Anda juga perlu mengira dengan betul bilangan dan penempatan pelayan katalog global yang menyimpan senarai kumpulan universal dan banyak atribut lain yang biasa digunakan merentas semua domain dalam hutan. Itulah sebabnya syarikat memberikan tugas untuk melaksanakan, menyusun semula atau memindahkan perkhidmatan direktori Active Directory kepada penyepadu sistem. Walau bagaimanapun, anda tidak seharusnya membuat kesilapan apabila memilih penyepadu sistem; anda harus memastikan bahawa dia diperakui untuk melaksanakan jenis kerja ini dan mempunyai kecekapan yang sesuai.

LanKey ialah penyepadu sistem yang diperakui dan mempunyai status Rakan Kongsi Sah Microsoft Gold. LanKey mempunyai kecekapan Platform Pusat Data (Penyelesaian Infrastruktur Lanjutan), yang mengesahkan pengalaman dan kelayakan kami dalam perkara yang berkaitan dengan penggunaan Direktori Aktif dan pelaksanaan penyelesaian pelayan daripada Microsoft.

Semua kerja dalam projek dilakukan oleh jurutera bertauliah Microsoft MCSE, MCITP, yang mempunyai pengalaman luas dalam projek besar dan kompleks untuk membina infrastruktur IT dan melaksanakan domain Active Directory.

LanKey akan membangunkan infrastruktur IT, menggunakan perkhidmatan direktori Active Directory dan memastikan penyatuan semua sumber perusahaan sedia ada ke dalam ruang maklumat tunggal. Pelaksanaan Active Directory akan membantu mengurangkan jumlah kos pemilikan sistem maklumat, serta meningkatkan kecekapan perkongsian sumber bersama. LanKey juga menyediakan perkhidmatan untuk migrasi domain, penyatuan dan pengasingan infrastruktur IT semasa penggabungan dan pemerolehan, penyelenggaraan dan sokongan sistem maklumat.

Contoh beberapa projek pelaksanaan Active Directory yang dilaksanakan oleh LanKey:

| Pelanggan | Penerangan tentang penyelesaian |

|

Sehubungan dengan transaksi pembelian 100% saham syarikat OJSC SIBUR-Minudobreniya (kemudian dinamakan semula OJSC SDS-Azot) dari Kesatuan Perniagaan Siberia Syarikat Induk pada Disember 2011, keperluan timbul untuk memisahkan infrastruktur IT OJSC SDS -Azot" daripada rangkaian SIBUR Holding. Syarikat LanKey memindahkan perkhidmatan direktori Active Directory bahagian SIBUR-Minudobreniya daripada rangkaian induk SIBUR kepada infrastruktur baharu. Akaun pengguna, komputer dan aplikasi juga telah dipindahkan. Berdasarkan hasil projek, surat ucapan terima kasih diterima daripada pelanggan. |

|

| Sehubungan dengan penstrukturan semula perniagaan, perkhidmatan direktori Active Directory telah digunakan untuk pejabat pusat dan 50 Moscow dan kedai serantau. Perkhidmatan direktori menyediakan pengurusan terpusat bagi semua sumber perusahaan, serta pengesahan dan kebenaran semua pengguna. | |

| Sebagai sebahagian daripada projek komprehensif untuk mencipta infrastruktur IT perusahaan, LanKey menggunakan domain Active Directory untuk syarikat pengurusan dan 3 bahagian serantau. Tapak berasingan telah dibuat untuk setiap cawangan; 2 pengawal domain telah digunakan dalam setiap tapak. Perkhidmatan pensijilan juga telah digunakan. Semua perkhidmatan telah digunakan pada mesin maya yang menjalankan Microsoft Hyper-V. Kualiti kerja syarikat LanKey telah diperhatikan oleh semakan. | |

| Sebagai sebahagian daripada projek komprehensif untuk mencipta sistem maklumat korporat, perkhidmatan direktori Active Directory telah digunakan berdasarkan Windows Server 2008 R2. Sistem ini digunakan menggunakan teknologi virtualisasi pelayan yang menjalankan Microsoft Hyper-V. Perkhidmatan direktori menyediakan pengesahan dan kebenaran bersatu untuk semua pekerja hospital, dan juga memastikan fungsi aplikasi seperti Exchange, TMG, SQL, dll. | |

|

|

Perkhidmatan direktori Active Directory telah digunakan pada Windows Server 2008 R2. Bagi mengurangkan kos, pemasangan telah dijalankan dalam sistem virtualisasi pelayan berasaskan Microsoft Hyper-V. |

| Sebagai sebahagian daripada projek komprehensif untuk mencipta infrastruktur IT perusahaan, perkhidmatan direktori berdasarkan Windows Server 2008 R2 telah digunakan. Semua pengawal domain telah digunakan menggunakan sistem virtualisasi pelayan Microsoft Hyper-V. Kualiti kerja disahkan oleh maklum balas yang diterima daripada pelanggan. | |

|

|

Kefungsian perkhidmatan direktori Active Directory telah dipulihkan dalam masa yang sesingkat mungkin dalam situasi perniagaan yang kritikal. Pakar LanKey benar-benar memulihkan kefungsian domain akar dalam hanya beberapa jam dan menulis arahan untuk memulihkan replikasi 80 pejabat cawangan. Kami menerima maklum balas daripada pelanggan untuk kecekapan dan kualiti kerja. |

| Sebagai sebahagian daripada projek komprehensif untuk mencipta infrastruktur IT, domain Active Directory telah digunakan berdasarkan Windows Server 2008 R2. Kefungsian perkhidmatan direktori telah dipastikan menggunakan 5 pengawal domain yang digunakan pada kelompok mesin maya. Sandaran perkhidmatan direktori telah dilaksanakan menggunakan Pengurus Perlindungan Data Microsoft 2010 dan telah disemak untuk kualiti. | |

|

Sebagai sebahagian daripada projek komprehensif untuk membina sistem maklumat korporat, perkhidmatan direktori bersatu Direktori Aktif telah digunakan berdasarkan Windows Server 2008. Infrastruktur IT telah dibina menggunakan maya Hyper-V. Selepas projek siap, satu perjanjian telah dibuat untuk penyelenggaraan selanjutnya sistem maklumat. Kualiti kerja disahkan oleh semakan. |

|

| Teknologi minyak dan gas | Sebagai sebahagian daripada projek komprehensif untuk mencipta infrastruktur IT, satu direktori Active Directory telah digunakan berdasarkan Windows Server 2008 R2. Projek siap dalam masa 1 bulan. Selepas projek selesai, perjanjian telah dibuat untuk penyelenggaraan selanjutnya sistem. Kualiti kerja disahkan oleh semakan. |

| Active Directory telah digunakan pada Windows Server 2008 sebagai sebahagian daripada projek pelaksanaan Exchange Server 2007. | |

| Menyusun semula perkhidmatan direktori Active Directory berdasarkan Windows Server 2003 sebelum melaksanakan Exchange Server 2007. Kualiti kerja disahkan melalui maklum balas. | |

| Perkhidmatan direktori Active Directory telah digunakan pada Windows Server 2003 R2. Selepas projek selesai, kontrak telah ditandatangani untuk penyelenggaraan selanjutnya sistem. Kualiti kerja disahkan oleh semakan. | |

|

|

Active Directory telah digunakan pada Windows Server 2003. Selepas projek selesai, perjanjian telah ditandatangani untuk sokongan lanjut sistem. |

Active Directory (AD) ialah program utiliti yang direka untuk sistem pengendalian Microsoft Server. Ia pada asalnya dicipta sebagai algoritma ringan untuk mengakses direktori pengguna. Sejak versi Windows Server 2008, penyepaduan dengan perkhidmatan kebenaran telah muncul.

Membolehkan untuk mematuhi dasar kumpulan yang menggunakan jenis tetapan dan perisian yang sama pada semua PC terkawal menggunakan Pengurus Konfigurasi Pusat Sistem.

Dalam perkataan mudah untuk pemula, ini ialah peranan pelayan yang membolehkan anda mengurus semua akses dan kebenaran pada rangkaian tempatan dari satu tempat

Fungsi dan tujuan

Microsoft Active Directory – (yang dipanggil direktori) pakej alat yang membolehkan anda memanipulasi pengguna dan data rangkaian. tujuan utama penciptaan – memudahkan kerja pentadbir sistem dalam rangkaian besar.

Direktori mengandungi pelbagai maklumat yang berkaitan dengan pengguna, kumpulan, peranti rangkaian, sumber fail - dalam satu perkataan, objek. Sebagai contoh, atribut pengguna yang disimpan dalam direktori hendaklah seperti berikut: alamat, log masuk, kata laluan, nombor telefon mudah alih, dsb. Direktori digunakan sebagai titik pengesahan, yang dengannya anda boleh mengetahui maklumat yang diperlukan tentang pengguna.

Konsep asas yang dihadapi semasa bekerja

Terdapat beberapa konsep khusus yang digunakan semasa bekerja dengan AD:

- Pelayan ialah komputer yang mengandungi semua data.

- Pengawal ialah pelayan dengan peranan AD yang memproses permintaan daripada orang yang menggunakan domain.

- Domain AD ialah koleksi peranti yang disatukan di bawah satu nama unik, secara serentak menggunakan pangkalan data direktori biasa.

- Penyimpan data ialah sebahagian daripada direktori yang bertanggungjawab untuk menyimpan dan mendapatkan semula data daripada mana-mana pengawal domain.

Cara direktori aktif berfungsi

Prinsip operasi utama ialah:

- Kebenaran, yang mana anda boleh menggunakan PC anda pada rangkaian hanya dengan memasukkan kata laluan peribadi anda. Dalam kes ini, semua maklumat daripada akaun dipindahkan.

- Keselamatan. Active Directory mengandungi fungsi pengecaman pengguna. Untuk mana-mana objek rangkaian, anda boleh dari jauh, dari satu peranti, menetapkan hak yang diperlukan, yang akan bergantung pada kategori dan pengguna tertentu.

- Pentadbiran rangkaian dari satu titik. Apabila bekerja dengan Active Directory, pentadbir sistem tidak perlu mengkonfigurasi semula semua PC jika perlu menukar hak akses, sebagai contoh, kepada pencetak. Perubahan dilakukan dari jauh dan global.

- penuh Penyepaduan DNS. Dengan bantuannya, tidak ada kekeliruan dalam AD; semua peranti ditetapkan sama seperti di World Wide Web.

- Skala besar. Satu set pelayan boleh dikawal oleh satu Active Directory.

- Cari dilakukan mengikut pelbagai parameter, contohnya, nama komputer, log masuk.

Objek dan Atribut

Objek ialah satu set atribut, disatukan di bawah namanya sendiri, mewakili sumber rangkaian.

Atribut - ciri objek dalam katalog. Contohnya, ini termasuk nama penuh dan log masuk pengguna. Tetapi atribut akaun PC boleh menjadi nama komputer ini dan penerangannya.

"Pekerja" ialah objek yang mempunyai atribut "Nama", "Jawatan" dan "TabN".

Bekas dan nama LDAP

Bekas adalah sejenis objek yang boleh terdiri daripada objek lain. Domain, sebagai contoh, mungkin termasuk objek akaun.

Tujuan utama mereka ialah menyusun objek mengikut jenis tanda. Selalunya, bekas digunakan untuk mengumpulkan objek dengan atribut yang sama.

Hampir semua bekas memetakan koleksi objek dan sumber dipetakan ke objek Active Directory yang unik. Salah satu jenis utama bekas AD ialah modul organisasi, atau OU (unit organisasi). Objek yang diletakkan dalam bekas ini hanya milik domain di mana ia dicipta.

Lightweight Directory Access Protocol (LDAP) ialah algoritma asas untuk sambungan TCP/IP. Ia direka untuk mengurangkan jumlah nuansa apabila mengakses perkhidmatan direktori. LDAP juga mentakrifkan tindakan yang digunakan untuk membuat pertanyaan dan mengedit data direktori.

Pokok dan tapak

Pohon domain ialah struktur, koleksi domain yang mempunyai skema dan konfigurasi yang sama, yang membentuk ruang nama yang sama dan dikaitkan dengan hubungan kepercayaan.

Hutan domain ialah koleksi pokok yang bersambung antara satu sama lain.

Tapak ialah koleksi peranti dalam subnet IP, yang mewakili model fizikal rangkaian, yang perancangannya dijalankan tanpa mengira perwakilan logik pembinaannya. Active Directory mempunyai keupayaan untuk mencipta n-bilangan tapak atau menggabungkan n-bilangan domain di bawah satu tapak.

Memasang dan mengkonfigurasi Active Directory

Sekarang mari kita beralih terus ke menyediakan Active Directory menggunakan Windows Server 2008 sebagai contoh (prosedurnya sama pada versi lain):

Klik pada butang "OK". Perlu diingat bahawa nilai sedemikian tidak diperlukan. Anda boleh menggunakan alamat IP dan DNS daripada rangkaian anda.

- Seterusnya, anda perlu pergi ke menu "Mula", pilih "Pentadbiran" dan "".

- Pergi ke item "Peranan", pilih " Tambah peranan”.

- Pilih "Perkhidmatan Domain Direktori Aktif", klik "Seterusnya" dua kali, dan kemudian "Pasang".

- Tunggu pemasangan selesai.

- Buka menu "Mula"-" Laksanakan" Masukkan dcpromo.exe dalam medan.

- Klik “Seterusnya”.

- Pilih “ Cipta domain baharu dalam hutan baharu” dan klik “Seterusnya” sekali lagi.

- Dalam tetingkap seterusnya, masukkan nama dan klik "Seterusnya".

- pilih Mod keserasian(Windows Server 2008).

- Dalam tetingkap seterusnya, biarkan semuanya sebagai lalai.

- Akan bermula tetingkap konfigurasiDNS. Memandangkan ia tidak pernah digunakan pada pelayan sebelum ini, tiada perwakilan dibuat.

- Pilih direktori pemasangan.

- Selepas langkah ini anda perlu tetapkan kata laluan pentadbiran.

Untuk selamat, kata laluan mesti memenuhi keperluan berikut:

Selepas AD melengkapkan proses konfigurasi komponen, anda mesti but semula pelayan.

Persediaan selesai, snap-in dan peranan dipasang pada sistem. Anda boleh memasang AD hanya pada keluarga Windows Server; versi biasa, contohnya 7 atau 10, hanya membenarkan anda memasang konsol pengurusan.

Pentadbiran dalam Active Directory

Secara lalai, dalam Pelayan Windows, konsol Pengguna dan Komputer Direktori Aktif berfungsi dengan domain yang dimiliki komputer itu. Anda boleh mengakses komputer dan objek pengguna dalam domain ini melalui pepohon konsol atau menyambung kepada pengawal lain.

Alat dalam konsol yang sama membolehkan anda melihat Pilihan tambahan objek dan mencarinya, anda boleh membuat pengguna baharu, kumpulan dan menukar kebenaran.

By the way, ada 2 jenis kumpulan dalam Direktori Aset - keselamatan dan pengedaran. Kumpulan keselamatan bertanggungjawab untuk mengehadkan hak akses kepada objek; mereka boleh digunakan sebagai kumpulan pengedaran.

Kumpulan pengedaran tidak boleh membezakan hak dan digunakan terutamanya untuk mengedarkan mesej pada rangkaian.

Apakah delegasi AD

Delegasi itu sendiri adalah pemindahan sebahagian kebenaran dan kawalan daripada ibu bapa kepada pihak lain yang bertanggungjawab.

Adalah diketahui bahawa setiap organisasi mempunyai beberapa pentadbir sistem di ibu pejabatnya. Tugas yang berbeza harus diberikan kepada bahu yang berbeza. Untuk menggunakan perubahan, anda mesti mempunyai hak dan kebenaran, yang dibahagikan kepada standard dan istimewa. Keizinan khusus digunakan pada objek tertentu, manakala kebenaran standard ialah satu set kebenaran sedia ada yang menjadikan ciri khusus tersedia atau tidak tersedia.

Mewujudkan amanah

Terdapat dua jenis hubungan kepercayaan dalam AD: "satu arah" dan "dua arah". Dalam kes pertama, satu domain mempercayai yang lain, tetapi bukan sebaliknya; oleh itu, yang pertama mempunyai akses kepada sumber yang kedua, tetapi yang kedua tidak mempunyai akses. Dalam jenis kedua, kepercayaan adalah "saling". Terdapat juga hubungan "keluar" dan "masuk". Dalam keluar, domain pertama mempercayai yang kedua, dengan itu membenarkan pengguna yang kedua menggunakan sumber yang pertama.

Semasa pemasangan, prosedur berikut harus diikuti:

- Semak sambungan rangkaian antara pengawal.

- Semak tetapan.

- Tune peleraian nama untuk domain luaran.

- Buat sambungan daripada domain yang dipercayai.

- Buat sambungan dari sisi pengawal yang dialamatkan amanah.

- Semak perhubungan sehala yang dibuat.

- Jika keperluan itu timbul dalam mewujudkan hubungan dua hala - membuat pemasangan.

Katalog global

Ini ialah pengawal domain yang menyimpan salinan semua objek dalam hutan. Ia memberi pengguna dan program keupayaan untuk mencari objek dalam mana-mana domain yang digunakan oleh hutan semasa alat penemuan atribut termasuk dalam katalog global.

Katalog global (GC) termasuk set atribut terhad untuk setiap objek hutan dalam setiap domain. Ia menerima data daripada semua partition direktori domain dalam hutan, dan ia disalin menggunakan proses replikasi Active Directory standard.

Skema menentukan sama ada atribut akan disalin. Ada kemungkinan mengkonfigurasi ciri tambahan, yang akan dicipta semula dalam katalog global menggunakan "Skema Direktori Aktif". Untuk menambah atribut pada katalog global, anda perlu memilih atribut replikasi dan menggunakan pilihan "Salin". Ini akan mencipta replikasi atribut kepada katalog global. Nilai parameter atribut isMemberOfPartialAttributeSet akan menjadi benar.

Untuk mengetahui lokasi katalog global, anda perlu memasukkan pada baris arahan:

Pelayan Dsquery –isgc

Replikasi data dalam Active Directory

Replikasi ialah prosedur penyalinan yang dijalankan apabila perlu untuk menyimpan maklumat semasa yang sama yang wujud pada mana-mana pengawal.

Ia dihasilkan tanpa penyertaan operator. Terdapat jenis kandungan replika berikut:

- Replika data dibuat daripada semua domain sedia ada.

- Replika skema data. Memandangkan skema data adalah sama untuk semua objek dalam hutan Active Directory, replikanya dikekalkan merentas semua domain.

- Data konfigurasi. Menunjukkan pembinaan salinan di kalangan pengawal. Maklumat tersebut diedarkan kepada semua domain dalam hutan.

Jenis utama replika ialah intra-nod dan antara-nod.

Dalam kes pertama, selepas perubahan, sistem menunggu, kemudian memberitahu rakan kongsi untuk membuat replika untuk melengkapkan perubahan. Walaupun tanpa perubahan, proses replikasi berlaku secara automatik selepas tempoh masa tertentu. Selepas perubahan pecah digunakan pada direktori, replikasi berlaku serta-merta.

Prosedur replikasi antara nod berlaku di antara beban minimum pada rangkaian, ini mengelakkan kehilangan maklumat.