Kebetulan dalam organisasi kami bahawa infrastruktur perlu dilakukan dengan cepat, dan pembelian lesen mengambil masa. Oleh itu ia telah memutuskan untuk menggunakan imej Windows Penilaian Server 2012R2, dan selepas tempoh ujian ia akan dilesenkan. Pada masa itu, tiada siapa yang tahu bahawa anda tidak boleh hanya menulis lesen Standard dalam keluaran Penilaian dan mendapatkan Standard berlesen sebagai hasilnya, jika tidak, saya fikir, anda akan membeli lesen terlebih dahulu. Tetapi tiada apa yang perlu dilakukan, apa yang kita ada adalah apa yang kita usahakan. Jadi.

Tugasan: Selepas membeli lesen Microsoft untuk pelayan Windows 2012R2 Standard, anda perlu mengaktifkannya pada pelayan kami. Mari kita mulakan.

Masalah telah dihadapi semasa melaksanakan tugas. Memandangkan kami pada mulanya memasang Windows Server 2012R2 Standard Evaluation, apabila kami cuba mendaftarkan kunci untuk Standard, pelayan mengatakan bahawa kunci ini tidak sesuai untuknya. Kami mula mencari penyelesaian kepada masalah memindahkan pelayan daripada versi Penilaian kepada versi Standard. Jawapannya ditemui di laman web Microsoft dalam artikel TechNet.

Artikel itu sebahagiannya membantu menyelesaikan masalah. Kami dapat menukar versi pada tiga pelayan fizikal dan mengaktifkannya dengan lesen kami. Tetapi, malangnya, tidak semuanya begitu mudah dengan pengawal domain. Artikel di atas dengan jelas menyatakan bahawa pengawal domain TIDAK BOLEH dipindahkan daripada Penilaian kepada Standard. Kita perlu lakukan ini secepat mungkin secepat mungkin, kerana PDC telah kehabisan pilihan /rearm, dan terdapat kurang daripada 3 hari lagi sehingga versi percubaan tamat.

Saya melihat dua pilihan untuk menyelesaikan isu itu. Atau, secara bergantian antara BDC dan PDC, pindahkan hak pemilik skim dan peranan lain, turunkan kepada pelayan ahli dan kemudian naikkan semula. Tetapi saya menolak idea bola tampar domain ini, kerana saya hanya melakukan semua ini buat kali pertama dan takut melanggarnya.

Oleh itu, telah diputuskan untuk menaikkan pelayan baharu, mempromosikannya kepada pengawal domain dan memindahkan pemilik litar kepadanya, dan kemudian mematikan PDC lama dan menetapkan IPnya kepada yang baharu; pilihan ini kelihatan lebih mudah dan selamat untuk saya kemudian. Saya perhatikan bahawa selepas peristiwa yang diterangkan di bawah, saya masih percaya ini keputusan yang baik, Oleh sekurang-kurangnya semuanya berjalan tanpa insiden, jika tidak artikel itu akan mempunyai tajuk yang sama sekali berbeza, atau ia tidak akan wujud sama sekali.

Skim ini boleh diterbitkan semula tanpa masalah semasa hari bekerja. Terdapat satu setengah hari lagi, jadi tidak ada masa untuk bermimpi tentang bagaimana saya akan melakukan semua ini, saya perlu memulakan dengan segera. Langkah seterusnya langkah demi langkah.

1. Buat yang baharu mesin maya dengan parameter yang sepadan dengan PDC semasa. Adalah dinasihatkan untuk menciptanya pada pelayan fizikal yang tidak ada pengawal domain lain, tetapi ini adalah jika anda mempunyai beberapa hypervisor, seperti dalam kes saya, jika tidak, maka ini tidak penting, satu-satunya soalan ialah toleransi kesalahan. Nah, jika anda bekerja bukan dengan hypervisor, tetapi dengan pelayan sebenar, maka toleransi kesalahan PDC dan BDC adalah perkara yang sudah tentu.

2. Pasang Pelayan Windows 2012R2. Pilih edisi Standard dengan antara muka grafik. Kami mengkonfigurasi TCP/IP dan menamakan semula pelayan mengikut nama standard dalam infrastruktur IT.

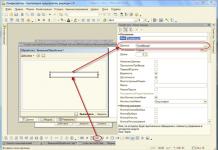

3. Selepas pemasangan, dayakan peranan baharu untuk pelayan dalam Pengurus Pelayan. Kami berminat dengan AD, DNS dan peranan serta komponen lain yang digunakan pada pengawal domain semasa.

4. Kami mempromosikan pelayan kepada pengawal domain. Replikasi sedang berlaku antara pengawal domain utama dan yang baharu.

5.

Kami memindahkan peranan pemilik litar daripada DC lama kepada yang baharu.

Untuk melakukan ini, pergi ke pengawal domain yang mana peranan FSMO akan diberikan, lancarkan baris arahan dan masukkan arahan dalam urutan yang ditunjukkan di bawah:

ntdsutil

peranan

sambungan

sambung ke pelayan<имя сервера PDC>

q

Setelah berjaya menyambung ke pelayan, kami akan menerima jemputan untuk mengurus peranan (penyelenggaraan FSMO), dan kami boleh mula memindahkan peranan:

pemindahan penamaan tuan- pemindahan peranan pemilik nama domain.

pemindahan tuan infrastruktur- pemindahan peranan pemilik infrastruktur;

pindahkan rid master- pemindahan peranan induk RID;

induk skema pemindahan- pemindahan peranan pemilik skim;

pemindahan pdc- pemindahan peranan emulator PDC

Untuk menutup Ntdsutil, masukkan perintah q.

6. Selepas memindahkan pemilik litar, lihat syslog dan dcdiag untuk ralat. Mereka tidak sepatutnya wujud. Jika ada, kami perbaiki. (Saya mengalami ralat dns, di mana pelayan mengadu tentang penghantar yang dinyatakan secara salah. Pada hari yang sama, saya mengetahui bahawa penghantar DNS tidak seharusnya menunjukkan pelayan yang mana DNS dipasang (biasanya pelayan ditentukan Pembekal DNS dan Yandex (Google), yang secara amnya logik, ini pada asasnya mencipta gelung dalam DNS.

7. Jika kesilapan itu diperbetulkan atau tidak. Mari mula menukar alamat IP. Kami memberikan mana-mana alamat IP percuma pada rangkaian kepada PDC lama, dan menetapkan alamat yang lama kepada PDC baharu.

8. Kami menyemak ralat sekali lagi. Kami menjalankan ujian. Matikan PDC dan BDC lama. Kami menyemak kemungkinan kebenaran dalam domain. Kemudian kami biarkan BDC sahaja didayakan dan semak sama ada ia mengambil alih peranan pengawal domain jika PDC tidak tersedia.

9. Jika semua ujian lulus dengan jayanya. Anda boleh memusnahkan PDC lama dan mula menukar versi BDC.

10. Dalam kes kami, PDC lama masih tidak boleh dibuang ke dalam tong sampah kerana peranan ruang nama DFS berfungsi padanya, dan kami tidak tahu cara untuk menirunya ke pelayan baharu.

11. Semuanya ternyata sangat mudah. Kami memasukkan snap-in grafik "Pengurusan DFS". Dalam "Ruang nama" kami menambah ruang nama sedia ada, kemudian kami menambah pelayan ruang nama pada setiap ruang nama dan itu pada asasnya. akar dfs muncul secara automatik pada c:\ bersama-sama dengan pautan ke sumber rangkaian dan semuanya berfungsi. Untuk berjaga-jaga, kami menyemak operasi dengan mematikan PDC lama. Pada mulanya, sumber rangkaian tidak akan tersedia (DFS memerlukan 300 saat untuk mereplikasi). Selepas 5 minit, sumber rangkaian akan tersedia semula.

12. Kami membiarkan PDC lama dimatikan dan selepas beberapa lama kami menurunkannya ke pelayan ahli dan kemudian memadamkannya. Ia mungkin, tentu saja, dengan segera, tetapi saya takut dan sehingga baru-baru ini saya tidak percaya bahawa semuanya berjalan lancar tanpa masalah.

P.S.: Semua tindakan di atas telah dijalankan selepas kajian yang teliti Buku Windows pelayan 2012R2 - Panduan Lengkap. Khususnya, bab yang didedikasikan khusus untuk AD, DNS dan DFS, serta pengawal domain. Adalah lebih baik untuk tidak memulakan tindakan ini tanpa pemahaman dan perancangan, kerana... Anda mungkin kehilangan infrastruktur kerja anda.

Saya harap artikel ini berguna dan diperlukan untuk seseorang. Terima kasih kerana memberi perhatian!

Memahami perniagaan kecil dari dalam, saya sentiasa berminat dengan soalan berikut. Terangkan mengapa pekerja harus menggunakan penyemak imbas yang disukai oleh pentadbir sistem pada komputer kerjanya? Atau ambil yang lain perisian, sebagai contoh, arkib yang sama, pelanggan mel, pelanggan mesej segera... Saya dengan lembut membayangkan penyeragaman, dan bukan berdasarkan simpati peribadi pentadbir sistem, tetapi berdasarkan kecukupan fungsi, kos penyelenggaraan dan sokongan ini produk perisian. Mari kita mula menganggap IT sebagai sains tepat, dan bukan sebagai kerajinan, apabila semua orang melakukan sesuka hati. Sekali lagi, terdapat juga banyak masalah dengan ini dalam perniagaan kecil. Bayangkan bahawa sebuah syarikat dalam masa krisis yang sukar mengubah beberapa pentadbir ini, apakah yang perlu dilakukan oleh pengguna miskin dalam situasi sedemikian? Sentiasa melatih semula?

Mari kita lihat dari sisi lain. Mana-mana pengurus harus memahami apa yang sedang berlaku dalam syarikatnya (termasuk dalam IT). Ini perlu untuk penjejakan keadaan semasa, untuk tindak balas segera terhadap berlakunya pelbagai jenis masalah. Tetapi pemahaman ini lebih penting untuk perancangan strategik. Lagipun, mempunyai asas yang kukuh dan boleh dipercayai, kita boleh membina rumah dengan 3 atau 5 tingkat, membuat bumbung dalam bentuk yang berbeza, membuat balkoni atau taman musim sejuk. Begitu juga, dalam IT, kami mempunyai asas yang boleh dipercayai - kami boleh menggunakan produk dan teknologi yang lebih kompleks untuk menyelesaikan masalah perniagaan.

Artikel pertama akan bercakap tentang asas sedemikian - perkhidmatan Active Directory. Mereka direka untuk menjadi asas yang kukuh untuk infrastruktur IT syarikat dalam sebarang saiz dan mana-mana bidang aktiviti. Apa ini? Jadi mari kita bercakap tentang ini...

Mari kita mulakan perbualan dengan konsep mudah– Domain dan perkhidmatan Direktori Aktif.

Domain ialah unit pentadbiran utama dalam infrastruktur rangkaian perusahaan, yang merangkumi semua objek rangkaian seperti pengguna, komputer, pencetak, sumber yang dikongsi dan banyak lagi. Pengumpulan domain tersebut dipanggil hutan.

Perkhidmatan Direktori Aktif (Perkhidmatan Direktori Aktif) ialah pangkalan data teragih yang mengandungi semua objek domain. Persekitaran domain Active Directory menyediakan satu titik pengesahan dan kebenaran untuk pengguna dan aplikasi di seluruh perusahaan. Dengan organisasi domain dan penggunaan perkhidmatan Active Directory, pembinaan infrastruktur IT perusahaan bermula.

Pangkalan data Active Directory disimpan pada pelayan khusus – pengawal domain. Perkhidmatan Direktori Aktif ialah peranan sistem pengendalian pelayan sistem Microsoft Pelayan Windows. Perkhidmatan Direktori Aktif mempunyai peluang yang banyak penskalaan. Lebih daripada 2 bilion objek boleh dicipta dalam hutan Active Directory, membolehkan perkhidmatan direktori dilaksanakan dalam syarikat yang mempunyai ratusan ribu komputer dan pengguna. Struktur hierarki domain membolehkan anda menskalakan infrastruktur IT secara fleksibel kepada semua cawangan dan bahagian serantau syarikat. Untuk setiap cawangan atau bahagian syarikat, domain yang berasingan boleh dibuat, dengan dasarnya sendiri, pengguna dan kumpulannya sendiri. Untuk setiap domain kanak-kanak, kuasa pentadbiran boleh diwakilkan kepada pentadbir sistem tempatan. Pada masa yang sama, domain kanak-kanak masih berada di bawah ibu bapa mereka.

selain itu, Perkhidmatan aktif Direktori membolehkan anda mengkonfigurasi hubungan percaya antara hutan domain. Setiap syarikat mempunyai hutan domain sendiri, masing-masing mempunyai sumber sendiri. Tetapi kadangkala anda perlu menyediakan akses kepada anda sumber korporat pekerja syarikat lain - bekerja dengan dokumen am dan aplikasi dalam projek bersama. Untuk melakukan ini, hubungan kepercayaan boleh disediakan antara hutan organisasi, yang akan membolehkan pekerja satu organisasi untuk log masuk ke domain yang lain.

Untuk memastikan toleransi kesalahan untuk perkhidmatan Active Directory, anda mesti menggunakan dua atau lebih pengawal domain dalam setiap domain. Semua perubahan direplikasi secara automatik antara pengawal domain. Jika salah satu pengawal domain gagal, kefungsian rangkaian tidak terjejas, kerana yang selebihnya terus berfungsi. Tahap tambahan Toleransi kesalahan memastikan bahawa pelayan DNS diletakkan pada pengawal domain dalam Active Directory, yang membolehkan setiap domain mempunyai berbilang pelayan DNS yang melayani zon domain utama. Dan dalam kes kegagalan salah satu daripada pelayan DNS ov, selebihnya akan terus bekerja. Kami akan bercakap tentang peranan dan kepentingan pelayan DNS dalam infrastruktur IT dalam salah satu artikel dalam siri ini.

Tetapi itu sahaja aspek teknikal pelaksanaan dan penyelenggaraan perkhidmatan Active Directory. Mari kita bincangkan tentang faedah yang diperoleh syarikat dengan menjauhkan diri daripada rangkaian peer-to-peer dan menggunakan kumpulan kerja.

1. Titik tunggal pengesahan

DALAM kerja berkumpulan pada setiap komputer atau pelayan yang anda perlu tambah secara manual senarai penuh pengguna yang memerlukan capaian rangkaian. Jika tiba-tiba salah seorang pekerja ingin menukar kata laluannya, maka ia perlu ditukar pada semua komputer dan pelayan. Bagus jika rangkaian terdiri daripada 10 komputer, tetapi bagaimana jika lebih banyak? menggunakan domain Aktif Direktori menyimpan semua akaun pengguna dalam satu pangkalan data, dan semua komputer mengaksesnya untuk kebenaran. Semua pengguna domain termasuk dalam kumpulan yang sesuai, contohnya, "Perakaunan", "Jabatan Kewangan". Ia cukup untuk menetapkan kebenaran untuk kumpulan tertentu sekali, dan semua pengguna akan mempunyai akses yang sesuai kepada dokumen dan aplikasi. Jika pekerja baharu menyertai syarikat itu, akaun dibuat untuknya, yang termasuk dalam kumpulan yang sesuai - pekerja itu mendapat akses kepada semua sumber rangkaian yang mana dia harus dibenarkan akses. Jika seorang pekerja berhenti, maka sekat sahaja dia dan dia akan segera kehilangan akses kepada semua sumber (komputer, dokumen, aplikasi).

2. Titik tunggal pengurusan dasar

Dalam kumpulan kerja, semua komputer mempunyai hak yang sama. Tiada komputer boleh mengawal yang lain; adalah mustahil untuk memantau pematuhan dengan dasar seragam dan peraturan keselamatan. Apabila menggunakan Direktori Aktif tunggal, semua pengguna dan komputer diedarkan secara hierarki merentas unit organisasi, kepada setiap yang sama dasar kumpulan. Dasar membenarkan anda menetapkan tetapan seragam dan tetapan keselamatan untuk sekumpulan komputer dan pengguna. Apabila komputer atau pengguna baharu ditambahkan pada domain, ia secara automatik menerima tetapan yang mematuhi piawaian korporat yang diterima. Menggunakan dasar, anda boleh menetapkan pencetak rangkaian secara berpusat kepada pengguna, memasang aplikasi yang diperlukan, menetapkan tetapan keselamatan penyemak imbas dan mengkonfigurasi aplikasi Microsoft Office.

3. Peningkatan tahap keselamatan maklumat

Menggunakan perkhidmatan Active Directory meningkatkan tahap keselamatan rangkaian dengan ketara. Pertama, ia adalah storan akaun tunggal dan selamat. Dalam persekitaran domain, semua kata laluan pengguna domain disimpan pada pelayan pengawal domain khusus, yang biasanya dilindungi daripada akses luaran. Kedua, apabila menggunakan persekitaran domain, protokol Kerberos digunakan untuk pengesahan, yang jauh lebih selamat daripada NTLM, yang digunakan dalam kumpulan kerja.

4. Integrasi dengan aplikasi perusahaan dan peralatan

Kelebihan besar perkhidmatan Active Directory ialah pematuhannya dengan standard LDAP, yang disokong oleh sistem lain, mis. pelayan mel(Pelayan Exchange), pelayan proksi (Pelayan ISA, TMG). Lebih-lebih lagi, ini bukan sahaja perlu produk Microsoft. Kelebihan integrasi ini ialah pengguna tidak perlu mengingati sejumlah besar log masuk dan kata laluan untuk mengakses aplikasi tertentu, dalam semua aplikasi pengguna mempunyai kelayakan yang sama - pengesahannya berlaku dalam satu Active Directory. Pelayan Windows menyediakan protokol RADIUS untuk penyepaduan dengan Active Directory, yang disokong jumlah yang besar peralatan rangkaian. Oleh itu, adalah mungkin, sebagai contoh, untuk memastikan pengesahan pengguna domain apabila menyambung melalui VPN dari luar, menggunakan Wi-Fi titik akses dalam syarikat.

5. Storan tunggal konfigurasi aplikasi

Sesetengah aplikasi menyimpan konfigurasi mereka dalam Active Directory, seperti Exchange Server. Penyerahan perkhidmatan direktori Active Directory ialah prasyarat agar aplikasi ini berfungsi. Menyimpan konfigurasi aplikasi dalam perkhidmatan direktori menawarkan faedah fleksibiliti dan kebolehpercayaan. Sebagai contoh, dalam kes penolakan sepenuhnya Pelayan pertukaran, keseluruhan konfigurasinya akan kekal utuh. Untuk memulihkan fungsi mel korporat, sudah cukup untuk memasang semula Exchange Server dalam mod pemulihan.

Untuk meringkaskan, saya ingin sekali lagi menekankan bahawa perkhidmatan Active Directory adalah nadi kepada infrastruktur IT perusahaan. Sekiranya berlaku kegagalan, keseluruhan rangkaian, semua pelayan, dan kerja semua pengguna akan lumpuh. Tiada siapa yang akan dapat log masuk ke komputer atau mengakses dokumen dan aplikasi mereka. Oleh itu, perkhidmatan direktori mesti direka bentuk dan digunakan dengan teliti, dengan mengambil kira semua nuansa yang mungkin, Sebagai contoh, lebar jalur saluran antara cawangan atau pejabat syarikat (kelajuan log masuk pengguna ke sistem, serta pertukaran data antara pengawal domain, secara langsung bergantung pada ini).

UPD: Saya mencipta saluran video di YouTube di mana saya menyiarkan video latihan secara beransur-ansur pada semua bidang IT yang saya mahir, langgan: http://www.youtube.com/user/itsemaev

UPD2: Microsoft secara tradisinya menukar sintaks biasa pada baris arahan, jadi peranan dalam setiap Versi Windows Pelayan mungkin bunyi berbeza. Mereka tidak lagi dipanggil fsmo, tetapi induk operasi. Jadi, untuk arahan yang betul dalam konsol selepas penyelenggaraan fsmo, tulis sahaja? dan ia akan menunjukkan kepada anda arahan yang tersedia.

Dalam majalah April saya "Pentadbir Sistem" mereka mengambil artikel mengenai topik "Penggantian tanpa rasa sakit bagi pengawal domain yang lapuk atau gagal dengan berasaskan Windows pelayan"

Dan mereka juga membayar seratus dolar dan memberi saya satu beg otak)) Saya kini Onotole.

Gantikan pengawal domain Windows Server yang lapuk atau gagal tanpa rasa sakit.(jika ada yang memerlukannya, saya akan menghantar gambar kepada anda)

Jika pengawal domain anda telah gagal atau sudah lapuk sepenuhnya dan memerlukan penggantian, jangan tergesa-gesa merancang untuk menghabiskan hujung minggu seterusnya mencipta domain baharu pada pelayan baharu dan dengan bersungguh-sungguh memindahkan mesin pengguna kepadanya. Pengurusan yang cekap Pengawal domain sandaran akan membantu anda menggantikan pelayan sebelumnya dengan cepat dan tanpa rasa sakit.

Hampir setiap pentadbir yang bekerja dengan pelayan berasaskan Windows, lambat laun, berhadapan dengan keperluan untuk menggantikan pengawal domain utama yang sudah lapuk sepenuhnya, peningkatan selanjutnya yang tidak lagi masuk akal, dengan yang baharu yang lebih memenuhi keperluan moden. Terdapat situasi yang lebih teruk - pengawal domain menjadi tidak boleh digunakan kerana kerosakan dalam tahap fizikal, dan sandaran serta imej sudah lapuk atau hilang

Pada dasarnya, perihalan prosedur untuk menggantikan satu pengawal domain dengan yang lain boleh didapati di pelbagai forum, tetapi maklumat diberikan dalam serpihan dan, sebagai peraturan, hanya terpakai untuk situasi tertentu, bagaimanapun, tidak memberikan penyelesaian sebenar. Di samping itu, walaupun selepas membaca banyak forum, pangkalan pengetahuan dan sumber lain Bahasa Inggeris- Saya dapat menjalankan prosedur dengan betul untuk menggantikan pengawal domain tanpa ralat hanya untuk kali ketiga atau keempat.

Jadi saya nak bawa arahan langkah demi langkah menggantikan pengawal domain, tidak kira sama ada ia berfungsi atau tidak. Satu-satunya perbezaan ialah sekiranya pengawal "jatuh", artikel ini hanya akan membantu jika anda berhati-hati terlebih dahulu dan menggunakan pengawal sandaran domain.

Menyediakan pelayan untuk kenaikan pangkat/turun pangkat

Prosedur untuk mencipta pengawal domain sandaran adalah mudah - kami hanya menjalankan wizard dcpromo pada mana-mana pelayan pada rangkaian. Menggunakan wizard dcpromo, kami mencipta pengawal domain dalam domain sedia ada. Hasil daripada manipulasi ini, kami mendapat perkhidmatan direktori AD yang digunakan pada kami pelayan tambahan(Saya akan memanggilnya pserver dan dcserver pengawal utama).

Seterusnya, jika dcpromo sendiri tidak menawarkannya, jalankannya Pemasangan DNS pelayan. Anda tidak perlu menukar sebarang tetapan, anda juga tidak perlu membuat zon - ia disimpan dalam AD, dan semua rekod direplikasi secara automatik kepada pengawal sandaran. Perhatian - zon utama dalam DNS akan muncul hanya selepas replikasi, untuk mempercepatkan pelayan boleh but semula. Dalam tetapan TCP/IP kad rangkaian pengawal domain sandaran, alamat pelayan DNS utama mesti menunjukkan alamat IP pengawal domain utama.

Kini anda boleh menyemak kefungsian pengawal domain sandaran dengan mudah. Kami boleh mencipta pengguna domain pada kedua-dua pengawal domain utama dan sandaran. Sejurus selepas penciptaan, ia muncul pada pelayan pendua, tetapi dalam masa seminit (semasa replikasi sedang berlaku) ia ditunjukkan sebagai dilumpuhkan, selepas itu ia mula kelihatan sama pada kedua-dua pengawal.

Pada pandangan pertama, semua langkah untuk mencipta skema kerja untuk interaksi beberapa pengawal domain telah selesai, dan kini, jika pengawal domain "utama" gagal, pengawal "sandaran" akan melaksanakan fungsinya secara automatik. Walau bagaimanapun, walaupun perbezaan antara pengawal domain "utama" dan "sandaran" adalah nominal semata-mata, pengawal domain "utama" mempunyai beberapa ciri (peranan FSMO) yang tidak boleh dilupakan. Oleh itu, operasi di atas tidak mencukupi untuk fungsi normal perkhidmatan direktori apabila pengawal domain "utama" gagal, dan tindakan yang mesti dilakukan untuk memindahkan/merebut peranan pengawal domain utama dengan cekap akan diterangkan di bawah.

Sedikit teori

Anda perlu tahu bahawa pengawal domain Active Directory melaksanakan beberapa jenis peranan. Peranan ini dipanggil FSMO (Operasi induk tunggal yang fleksibel):

- Sarjana Skema(Schema Master) - peranan bertanggungjawab untuk keupayaan untuk menukar skema - contohnya, menggunakan pelayan Exchange atau pelayan ISA. Jika pemilik peranan tidak tersedia - gambar rajah domain sedia ada anda tidak boleh berubah;

- Induk Penamaan Domain (Induk operasi penamaan domain) - peranan diperlukan jika terdapat beberapa domain atau subdomain dalam hutan domain anda. Tanpanya, ia tidak mungkin untuk mencipta dan memadam domain dalam satu hutan domain;

- Relative ID Master (Relative ID Master) - bertanggungjawab untuk mencipta ID unik untuk setiap objek AD;

- Emulator Pengawal Domain Utama - ia bertanggungjawab untuk bekerja dengan akaun pengguna dan dasar keselamatan. Kekurangan komunikasi dengannya membolehkan anda log masuk ke stesen kerja dengan kata laluan lama, yang tidak boleh diubah jika pengawal domain "jatuh";

- Sarjana Infrastruktur (Master Infrastruktur) - peranan bertanggungjawab untuk menghantar maklumat tentang objek AD kepada pengawal domain lain di seluruh hutan.

Peranan ini ditulis dengan terperinci yang mencukupi dalam banyak pangkalan pengetahuan, tetapi peranan utama hampir selalu dilupakan - ini ialah peranan Katalog Global. Sebenarnya, direktori ini hanya melancarkan perkhidmatan LDAP pada port 3268, tetapi sebenarnya ketidakbolehaksesannya yang tidak akan membenarkan pengguna domain log masuk. Apa yang patut diberi perhatian ialah peranannya katalog global boleh mempunyai semua pengawal domain pada masa yang sama.

Malah, kami boleh membuat kesimpulan bahawa jika anda mempunyai domain primitif untuk 30-50 mesin, tanpa infrastruktur lanjutan, yang tidak termasuk subdomain, maka anda mungkin tidak menyedari kekurangan akses kepada pemilik/pemilik dua peranan pertama. Selain itu, beberapa kali saya terserempak dengan organisasi yang bekerja lebih setahun tanpa pengawal domain sama sekali, tetapi dalam infrastruktur domain. Iaitu, semua hak telah diedarkan lama dahulu, dengan pengawal domain berjalan, dan tidak perlu ditukar; pengguna tidak menukar kata laluan mereka dan bekerja dengan senyap.

Menentukan pemilik semasa peranan fsmo.

Biar saya jelaskan - kami bijak mahu menggantikan pengawal domain tanpa kehilangan sebarang keupayaannya. Sekiranya terdapat dua atau lebih pengawal dalam domain, kita perlu mengetahui siapa yang memiliki setiap peranan fsmo. Ini agak mudah dilakukan menggunakan arahan berikut:

pelayan dsquery -hasfsmo skema

pelayan dsquery - nama hasfsmo

pelayan dsquery - hasfsmo rid

pelayan dsquery - hasfsmo pdc

pelayan dsquery - hasfsmo infr

pelayan dsquery -hutan -isgc

Setiap arahan memaparkan maklumat tentang siapa pemilik peranan yang diminta (Gamb. 1). Dalam kes kami, pemilik semua peranan ialah dcserver pengawal domain utama.

Pemindahan sukarela peranan fsmo menggunakan konsol Active Directory.

Kami mempunyai semua maklumat yang diperlukan untuk memindahkan peranan PDC. Mari mulakan: mula-mula kita perlu memastikan bahawa akaun kita ialah ahli kumpulan Pentadbir Domain, Pentadbir Skema dan Pentadbir Perusahaan, dan kemudian teruskan ke kaedah tradisional pemindahan peranan fsmo - pengurusan domain melalui konsol Active Directory.

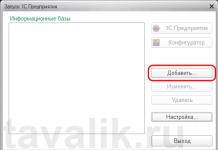

Untuk memindahkan peranan "tuan penamaan domain", lakukan langkah berikut:

- buka "Domain dan Amanah Direktori Aktif" pada pengawal domain dari mana kami ingin memindahkan peranan. Jika kami bekerja dengan AD pada pengawal domain yang kami ingin pindahkan peranannya, maka kami melangkau titik seterusnya;

- klik Klik kanan tetikus pada Direktori Aktif - ikon Domain dan Amanah dan pilih arahan Sambung ke pengawal domain. Kami memilih pengawal domain yang kami ingin pindahkan peranannya;

- klik kanan komponen Active Directory - Domain dan Amanah dan pilih perintah Master Operasi;

- dalam kotak dialog Pemilik Operasi Tukar, klik butang Tukar (Gamb. 2).

- selepas respons afirmatif kepada permintaan pop timbul, kami menerima peranan yang berjaya dipindahkan.

Begitu juga, anda boleh menggunakan konsol Pengguna dan Komputer Direktori Aktif untuk memindahkan peranan RID Master, PDC dan Infrastructure Master.

Untuk memindahkan peranan "induk skema", anda mesti mendaftarkan perpustakaan pengurusan skema Direktori Aktif dalam sistem dahulu:

Selepas semua peranan telah dipindahkan, ia masih perlu berurusan dengan pilihan yang tinggal - penjaga katalog global. Kami pergi ke Direktori Aktif: "Tapak dan Perkhidmatan", tapak lalai, pelayan, cari pengawal domain yang telah menjadi yang utama, dan dalam sifat tetapan NTDSnya, tandai kotak di sebelah katalog global. (Gamb. 3)

Hasilnya ialah kami menukar pemilik peranan untuk domain kami. Bagi mereka yang akhirnya perlu menyingkirkan pengawal domain lama, kami menurunkan tarafnya kepada pelayan ahli. Walau bagaimanapun, kesederhanaan tindakan yang diambil membuahkan hasil kerana pelaksanaannya dalam beberapa situasi adalah mustahil, atau berakhir dengan ralat. Dalam kes ini, ntdsutil.exe akan membantu kami.

Pemindahan sukarela peranan fsmo menggunakan konsol ntdsutil.exe.

Sekiranya pemindahan peranan fsmo menggunakan konsol AD gagal, Microsoft telah mencipta utiliti yang sangat mudah - ntdsutil.exe - program penyelenggaraan direktori Active Directory. Alat ini membolehkan anda melakukan dengan sangat baik tindakan yang berguna- sehingga memulihkan keseluruhan pangkalan data AD daripada salinan sandaran yang semasa utiliti ini dicipta sendiri peluang terakhir dalam AD. Semua keupayaannya boleh didapati dalam pangkalan data pengetahuan Microsoft(Kod artikel: 255504). DALAM dalam kes ini Kami bercakap tentang hakikat bahawa utiliti ntdsutil.exe membolehkan anda memindahkan kedua-dua peranan dan "memilih" mereka.

Jika kami ingin memindahkan peranan daripada pengawal domain "utama" sedia ada kepada "sandaran", kami log masuk ke pengawal "utama" dan mula memindahkan peranan (perintah pemindahan).

Jika atas sebab tertentu kami tidak mempunyai pengawal domain utama, atau kami tidak boleh log masuk dengan akaun pentadbiran, kami log masuk ke pengawal domain sandaran dan mula "memilih" peranan (merebut arahan).

Jadi kes pertama ialah pengawal domain utama wujud dan berfungsi secara normal. Kemudian kita pergi ke pengawal domain utama dan taip arahan berikut:

ntdsutil.exe

peranan

sambungan

sambung ke pelayan server_name (orang yang kami ingin berikan peranan)

q

Jika ralat muncul, kami perlu menyemak sambungan dengan pengawal domain yang kami cuba sambungkan. Jika tiada ralat, maka kami telah berjaya menyambung ke pengawal domain yang ditentukan dengan hak pengguna yang bagi pihak kami memasukkan arahan.

Senarai lengkap arahan tersedia selepas meminta penyelenggaraan fsmo menggunakan tanda standard? . Masanya telah tiba untuk memindahkan peranan. Saya segera, tanpa berfikir, memutuskan untuk memindahkan peranan dalam susunan yang ditunjukkan dalam arahan untuk ntdsutil dan membuat kesimpulan bahawa saya tidak dapat memindahkan peranan pemilik infrastruktur. Sebagai tindak balas kepada permintaan untuk memindahkan peranan, ralat telah dikembalikan kepada saya: "pemilik semasa peranan fsmo tidak dapat dihubungi." Saya mencari maklumat di Internet untuk masa yang lama dan mendapati bahawa kebanyakan orang yang telah mencapai tahap pemindahan peranan menghadapi ralat ini. Sesetengah daripada mereka cuba mengambil secara paksa peranan ini (ia tidak berfungsi), ada yang meninggalkan segala-galanya seperti sedia ada - dan hidup bahagia tanpa peranan ini.

Saya mendapat tahu melalui percubaan dan kesilapan bahawa apabila memindahkan peranan kepada dalam susunan ini Penyelesaian yang betul bagi semua langkah dijamin:

- pemilik pengecam;

- pemilik skim;

- pakar penamaan;

- pemilik infrastruktur;

- pengawal domain;

Selepas berjaya menyambung ke pelayan, kami menerima jemputan untuk mengurus peranan (penyelenggaraan fsmo), dan kami boleh mula memindahkan peranan:

- pindahkan induk penamaan domain

- pemindahan tuan infrastruktur

- pindahkan rid master

- induk skema pemindahan

- pindahkan tuan pdc

Selepas melaksanakan setiap arahan, permintaan akan muncul bertanya sama ada kita benar-benar mahu memindahkan peranan yang ditentukan ke pelayan yang ditentukan. Keputusan pelaksanaan arahan yang berjaya ditunjukkan dalam Rajah 4.

Peranan penjaga katalog global diwakilkan mengikut cara yang diterangkan dalam bahagian sebelumnya.

Memaksa peranan fsmo menggunakan ntdsutil.exe.

Kes kedua ialah kami ingin menetapkan peranan utama kepada pengawal domain sandaran kami. Dalam kes ini, tiada apa-apa perubahan - satu-satunya perbezaan ialah kami menjalankan semua operasi menggunakan arahan rampas, tetapi pada pelayan yang kami ingin pindahkan peranan untuk menetapkan peranan.

rampas induk penamaan domain

rampas tuan infrastruktur

rampaslah tuan

rampas tuan skema

rampas pdc

Sila ambil perhatian - jika anda mengambil peranan daripada pengawal domain yang tidak ada masa ini, maka apabila ia muncul pada rangkaian, pengawal akan mula bercanggah, dan anda tidak boleh mengelakkan masalah dalam fungsi domain.

Bekerja pada kesilapan.

Perkara yang paling penting yang tidak boleh dilupakan ialah pengawal domain utama baharu tidak akan membetulkan tetapan TCP/IP dengan sendirinya: kini dinasihatkan untuk menetapkan 127.0.0.1 sebagai alamat pelayan DNS utama (dan jika pengawal domain lama + pelayan DNS tidak hadir, maka ia adalah wajib).

Lebih-lebih lagi, jika anda mempunyai pelayan DHCP pada rangkaian anda, maka anda perlu memaksanya untuk memberikan alamat pelayan DNS utama ip pelayan baharu anda; jika tiada DHCP, pergi melalui semua mesin dan tetapkan utama ini DNS kepada mereka secara manual. Sebagai alternatif, anda boleh menetapkan ip yang sama kepada pengawal domain baharu seperti yang lama.

Sekarang anda perlu menyemak bagaimana semuanya berfungsi dan menyingkirkan ralat utama. Untuk melakukan ini, saya cadangkan memadamkan semua acara pada kedua-dua pengawal dan menyimpan log ke folder dengan yang lain salinan sandaran dan but semula semua pelayan.

Selepas menghidupkannya, kami menganalisis semua log peristiwa dengan teliti untuk amaran dan ralat.

Amaran yang paling biasa selepas memindahkan peranan kepada fsmo ialah mesej bahawa "msdtc tidak dapat mengendalikan promosi/penurunan pangkat pengawal domain dengan betul yang telah berlaku."

Penyelesaiannya adalah mudah: dalam menu "Pentadbiran" kita dapati "Perkhidmatan"

komponen". Di sana kami membuka "Perkhidmatan Komponen", "Komputer", buka sifat bahagian "Komputer Saya", cari "MS DTC" di sana dan klik "Tetapan Keselamatan" di sana. Di sana kami membenarkan "Akses ke rangkaian DTC" dan klik OK. Perkhidmatan akan dimulakan semula dan amaran akan hilang.

Contoh ralat ialah mesej bahawa zon DNS utama tidak boleh dimuatkan atau pelayan DNS tidak melihat pengawal domain.

Anda boleh memahami masalah fungsi domain menggunakan utiliti (Gamb. 5):

Anda boleh memasang utiliti ini daripada cakera Windows 2003 asal daripada folder /support/tools. Utiliti membolehkan anda menyemak kefungsian semua perkhidmatan pengawal domain; setiap peringkat mesti berakhir dengan perkataan berjaya diluluskan. Jika anda gagal (selalunya ini adalah ujian sambungan atau log sistem), maka anda boleh cuba memulihkan ralat secara automatik:

dcdiag /v /fix

Sebagai peraturan, semua ralat berkaitan DNS akan hilang. Jika tidak, gunakan utiliti untuk menyemak status semua perkhidmatan rangkaian:

Dan dia alat yang berguna penyelesaian masalah:

netdiag /v /fix

Jika selepas ini masih terdapat ralat berkaitan DNS, cara paling mudah ialah membuang semua zon daripadanya dan menciptanya secara manual. Ia agak mudah - perkara utama ialah mencipta zon induk mengikut nama domain, disimpan dalam Active Directory dan direplikasi kepada semua pengawal domain pada rangkaian.

Lagi maklumat terperinci Perintah lain akan memberikan tentang ralat DNS:

dcdiag /test:dns

Pada akhir kerja yang dilakukan, saya mengambil masa kira-kira 30 minit lagi untuk mengetahui sebab munculnya beberapa amaran - Saya mengetahui penyegerakan masa, mengarkibkan katalog global dan perkara lain yang tidak pernah saya ketahui. sebelum ini. Kini semuanya berfungsi seperti jam - perkara yang paling penting ialah ingat untuk mencipta pengawal domain sandaran jika anda ingin mengalih keluar pengawal domain lama daripada rangkaian.

Seperti yang mereka katakan, "tiba-tiba muncul entah dari mana.... ....", tiada apa-apa yang meramalkan masalah, tetapi kemudian pengawal domain utama mula gagal, dan semasa ia masih bernafas, ia memutuskan untuk mewakilkan hak-hak utama. domain kepada yang lain.

Untuk memindahkan peranan "tuan penamaan domain", lakukan langkah berikut:

Selepas semua peranan telah dipindahkan, ia masih perlu berurusan dengan pilihan yang tinggal - penjaga katalog global. Kami pergi ke Direktori: "Tapak dan Perkhidmatan", tapak lalai, pelayan, cari pengawal domain yang telah menjadi yang utama, dan dalam sifat tetapan NTDSnya, tandai kotak di sebelah katalog global. (Gamb. 3)

Hasilnya ialah kami menukar pemilik peranan untuk domain kami. Bagi mereka yang akhirnya perlu menyingkirkan pengawal domain lama, kami menurunkan tarafnya kepada pelayan ahli. Walau bagaimanapun, kesederhanaan tindakan yang diambil membuahkan hasil kerana pelaksanaannya dalam beberapa situasi adalah mustahil, atau berakhir dengan ralat. Dalam kes ini, ntdsutil.exe akan membantu kami.

Pemindahan sukarela peranan fsmo untuk konsol ntdsutil.exe.

Sekiranya pemindahan peranan fsmo dengan konsol AD gagal, saya mencipta utiliti yang sangat mudah - ntdsutil.exe - penyelenggaraan Direktori. Alat ini membolehkan anda melakukan tindakan melampau - sehingga keseluruhan pangkalan data AD daripada sandaran yang dibuatnya sendiri semasa perubahan terakhir dalam AD. Anda boleh membiasakan diri dengan semua kemungkinannya dalam pengetahuan (Kod artikel: 255504). Dalam kes ini, kita bercakap tentang fakta bahawa ntdsutil.exe membenarkan anda memindahkan kedua-dua peranan dan "memilih" mereka.

Jika kami ingin memindahkan peranan daripada pengawal domain "utama" sedia ada kepada "sandaran", kami pergi ke pengawal "utama" dan mula memindahkan peranan (perintah pemindahan).

Jika atas sebab tertentu kami tidak mempunyai pengawal domain utama, atau kami tidak boleh log masuk dengan akaun pentadbiran, kami log masuk ke pengawal domain sandaran dan mula "memilih" peranan (perintah rampas).

Jadi kesnya ialah pengawal domain utama wujud dan berfungsi secara normal. Kemudian kita pergi ke pengawal domain utama dan taip arahan berikut:

ntdsutil.exe

sambung ke server_name (orang yang kami ingin berikan peranan)

Jika ralat muncul, kami perlu berkomunikasi dengan pengawal domain yang kami cuba sambungkan. Jika tiada ralat, maka kami telah berjaya menyambung ke pengawal domain yang ditentukan dengan hak pengguna yang bagi pihak kami memasukkan arahan.

Senarai lengkap tersedia dengan meminta penyelenggaraan fsmo menggunakan tanda standard? . Masanya telah tiba untuk memindahkan peranan. Saya segera, tanpa berfikir, memutuskan untuk memindahkan peranan dalam susunan yang ditunjukkan dalam arahan untuk ntdsutil dan membuat kesimpulan bahawa saya tidak dapat memindahkan peranan pemilik infrastruktur. Sebagai tindak balas kepada permintaan untuk memindahkan peranan, ralat telah dikembalikan kepada saya: "pemilik semasa peranan fsmo tidak dapat dihubungi." Saya mencari maklumat untuk masa yang lama dan mendapati kebanyakan orang yang telah mencapai peringkat pemindahan peranan menghadapi ralat ini. Sesetengah daripada mereka cuba mengambil secara paksa peranan ini (ia tidak berfungsi), ada yang meninggalkan segala-galanya seperti sedia ada - dan hidup bahagia tanpa peranan ini.

Melalui percubaan dan kesilapan, saya mendapati bahawa apabila memindahkan peranan dalam susunan ini, penyempurnaan semua langkah yang betul dijamin:

Pemilik pengecam;

Pemilik skim;

Sarjana penamaan;

Pemilik infrastruktur;

Pengawal domain;

Selepas berjaya mengakses pelayan, kami menerima jemputan untuk mengurus peranan (penyelenggaraan fsmo), dan kami boleh mula memindahkan peranan:

- pindahkan induk penamaan domain

Pemindahan tuan infrastruktur

Pindahkan rid master

Pemindahan induk skema

Pindah pdc master

Selepas setiap pelaksanaan, permintaan akan muncul bertanya sama ada kami benar-benar mahu memindahkan peranan yang ditentukan ke pelayan yang ditentukan. Hasil pelaksanaan yang berjaya ditunjukkan dalam (Rajah 4).

Peranan penjaga katalog global diwakilkan mengikut cara yang diterangkan dalam bahagian sebelumnya.

Tugasan paksa peranan fsmo dengan ntdsutil.exe.

Kes kedua ialah kami ingin menetapkan peranan utama kepada pengawal domain sandaran kami. Dalam kes ini, tiada apa-apa perubahan - satu-satunya perbezaan ialah kami menjalankan semua operasi menggunakan rampasan, tetapi pada pelayan yang kami ingin pindahkan peranan untuk penugasan peranan.

rampas penamaan tuan

rampas tuan infrastruktur

rampaslah tuan

rampas tuan skema

Sila ambil perhatian bahawa jika anda telah mengambil peranan daripada pengawal domain yang tiada pada masa ini, maka apabila ia muncul, pengawal akan mula bercanggah dan anda tidak boleh mengelakkan masalah dalam fungsi domain.

Bekerja pada kesilapan.

Perkara paling penting yang tidak boleh dilupakan ialah pengawal domain utama baharu tidak akan membetulkan TCP/IP untuk dirinya sendiri: kini dinasihatkan untuk menentukan 127.0.0.1 sebagai alamat DNS utama (dan jika pengawal domain lama + DNS hilang, maka ia adalah wajib) Jika anda mempunyai pelayan DHCP, maka anda perlu memaksanya untuk memberikan alamat ip DNS utama pelayan baharu anda; jika tiada DHCP, pergi melalui semua mesin dan tetapkan DNS utama ini kepada mereka secara manual. Sebagai pilihan, tetapkan ip yang sama kepada pengawal domain baharu seperti yang lama. Kini anda perlu melihat cara semuanya berfungsi dan menyingkirkan ralat utama. Untuk melakukan ini, saya cadangkan memadamkan semua acara pada kedua-dua pengawal, menyimpan log dalam folder dengan sandaran lain dan but semula semua pelayan. Selepas menghidupkannya, semak semua log peristiwa untuk amaran dan ralat dengan teliti. Amaran paling biasa semasa memindahkan fsmo roles ialah mesej bahawa , bahawa "msdtc tidak dapat memproses promosi/penurunan pangkat pengawal domain yang telah berlaku dengan betul." Penyelesaiannya adalah mudah: daripada yang asal

Jika masih terdapat ralat yang berkaitan dengan DNS, alih keluar semua zon daripadanya dan buat secara manual. Ini agak mudah - perkara utama ialah mencipta zon induk mengikut nama domain, disimpan dalam dan direplikasi kepada semua pengawal domain pada rangkaian.

Perintah lain akan memberikan maklumat yang lebih terperinci tentang ralat DNS:

dcdiag /test:dns

Pada akhir kerja yang dilakukan, saya mengambil masa kira-kira 30 minit lagi untuk mengetahui sebab munculnya beberapa amaran - Saya mengetahui penyegerakan masa, mengarkibkan katalog global dan perkara lain yang tidak pernah saya ketahui. sebelum ini. Kini semuanya berfungsi seperti azimat - perkara yang paling penting ialah ingat untuk mencipta pengawal domain sandaran jika anda ingin mengalih keluar pengawal domain lama daripada rangkaian.

Agar tidak masuk nombor besar terma khas, Pengawal domain ialah pelayan yang menyokong Active Directory. Mereka menyimpan maklumat tentang akaun pengguna dan komputer yang merupakan ahli domain, skema dan salinan pangkalan data Active Directory mereka sendiri yang sedar rekod. Selain itu, pengawal domain bertindak sebagai komponen keselamatan pusat dalam domain. Organisasi sedemikian membolehkan anda mengkonfigurasi dasar keselamatan secara fleksibel di dalamnya rangkaian korporat, serta membenarkan, atau sebaliknya, melarang kumpulan tertentu akses pengguna kepada sumber tertentu.

Fungsi asas pengawal domain:

- Menyimpan salinan lengkap maklumat Direktori Aktif yang berkaitan dengan domain tertentu, mengurus dan mereplikasi maklumat ini kepada pengawal lain yang disertakan dalam domain ini;

- Replikasi maklumat direktori yang berkaitan dengan semua objek dalam domain Active Directory;

- Penyelesaian konflik replikasi apabila atribut yang sama ditukar pada pengawal yang berbeza sebelum replikasi dimulakan.

Faedah perniagaan

Kelebihan sistem berpusat berdasarkan pengawal domain:

- Pangkalan data tunggal untuk pengesahan. Pengawal domain menyimpan semua akaun dalam satu pangkalan data dan setiap pengguna yang merupakan sebahagian daripada domain komputer menghubungi pengawal domain untuk log masuk. Membahagikan pengguna kepada kumpulan yang sesuai memudahkan untuk mengatur akses yang diedarkan kepada dokumen dan aplikasi. Oleh itu, apabila pekerja baru muncul, ia sudah cukup untuk mencipta untuknya akaun dalam kumpulan yang sesuai dan pekerja secara automatik akan mempunyai akses kepada semua yang diperlukan sumber rangkaian dan peranti. Apabila pekerja keluar, ia cukup untuk menyekat akaunnya untuk membatalkan semua akses.

- Titik tunggal pengurusan dasar. Pengawal domain membolehkan anda mengedarkan komputer dan akaun pengguna ke seluruh unit organisasi dan menggunakan pelbagai dasar kumpulan pada mereka, mentakrifkan tetapan dan tetapan keselamatan untuk sekumpulan komputer dan pengguna (contohnya, akses kepada pencetak rangkaian, satu set aplikasi yang diperlukan, tetapan penyemak imbas, dsb.). Oleh itu, apabila komputer atau pengguna baharu ditambahkan pada domain, ia secara automatik akan menerima semua tetapan dan akses yang ditakrifkan untuk jabatan tertentu.

- Keselamatan. Konfigurasi fleksibel prosedur pengesahan dan kebenaran, digabungkan dengan pengurusan berpusat, boleh meningkatkan keselamatan infrastruktur IT dengan ketara dalam organisasi. Di samping itu, pengawal domain dipasang secara fizikal di tempat khas, dilindungi daripada akses luaran.

- Penyepaduan mudah dengan perkhidmatan lain. Menggunakan pengawal domain sebagai satu titik pengesahan membolehkan pengguna menggunakan akaun yang sama apabila mengakses alatan dan perkhidmatan tambahan (cth. perkhidmatan pos, program pejabat, pelayan proksi, utusan segera, dsb.).

tetapan

Pengawal domain berasaskan Perkhidmatan Domain Direktori Aktif ialah elemen utama Infrastruktur IT, menyediakan kawalan akses, serta perlindungan data dalam organisasi. Fungsi bukan sahaja pengawal domain itu sendiri, tetapi juga Direktori Aktif secara keseluruhan (contohnya, pengedaran dasar keselamatan dan peraturan akses), yang seterusnya menjejaskan operasi semua perkhidmatan berkaitan dan juga menentukan tahap keselamatan, bergantung pada konfigurasi yang betul bagi pengawal domain. Pilih pembangun terbaik dalam bahagian tersebut.