Dengan keselamatan sistem automatik, kami memahami tahap kecukupan mekanisme perlindungan maklumat yang dilaksanakan di dalamnya terhadap risiko yang wujud dalam persekitaran operasi tertentu yang berkaitan dengan pelaksanaan ancaman kepada keselamatan maklumat.

Ancaman terhadap keselamatan maklumat secara tradisinya bermaksud kemungkinan pelanggaran sifat maklumat seperti kerahsiaan, integriti dan ketersediaan.

Kepada kaedah utama penyediaan keselamatan maklumat termasuk:

Perundangan (undang-undang (Undang-undang 21 Julai 1993 N 5485-1 "Mengenai Rahsia Negara"), GOSTs ("GOST R 50922-96 "Perlindungan Maklumat"), kod (Perkara 272 Kanun Jenayah Persekutuan Rusia mengenai NSD) , doktrin keselamatan maklumat dan Perlembagaan Persekutuan Rusia)

Moral dan beretika

Organisasi (pentadbiran)

Teknikal

Perisian

Organisasi (pentadbiran) cara perlindungan ialah langkah-langkah organisasi, teknikal dan undang-undang organisasi yang dijalankan dalam proses mencipta dan mengendalikan peralatan telekomunikasi untuk memastikan perlindungan maklumat. Aktiviti organisasi merangkumi segala-galanya elemen struktur peralatan pada semua peringkat kitaran hayat mereka

(pembinaan premis, reka bentuk sistem, pemasangan dan pentauliahan peralatan, ujian dan operasi).

Teknologi moden untuk melindungi rangkaian korporat.

1) Tembok api

ME ialah alat perisian (perkakasan dan perisian) tempatan atau yang diedarkan secara fungsional (kompleks) yang melaksanakan kawalan ke atas maklumat yang memasuki sistem automatik dan/atau meninggalkan sistem automatik. ME ialah nama utama yang ditakrifkan dalam RD Suruhanjaya Teknikal Negeri Persekutuan Rusia untuk peranti ini. Terdapat juga nama umum firewall dan firewall. Mengikut definisi, ME berfungsi sebagai titik kawalan di sempadan dua

rangkaian. Dalam kes yang paling biasa, sempadan ini terletak di antara rangkaian dalaman organisasi dan rangkaian luaran, biasanya Internet. Walau bagaimanapun, secara amnya, ME boleh digunakan untuk mengehadkan subnet dalaman rangkaian korporat organisasi.

Tugas-tugas ME ialah:

Kawalan semua trafik TERMASUK dalam rangkaian korporat dalaman

Kawalan semua trafik yang berpunca daripada rangkaian korporat dalaman

Kawalan aliran maklumat terdiri daripada menapisnya dan mengubahnya mengikut set peraturan yang diberikan. Oleh kerana dalam penapisan ME moden boleh dijalankan pada berbeza

tahap model rujukan interaksi sistem terbuka (EMIOS, OSI), ME diwakili dengan mudah sebagai sistem penapis. Setiap penapis, berdasarkan analisis data yang melaluinya, menerima

Fungsi integral ME ialah pembalakan pertukaran maklumat. Mengekalkan log membolehkan pentadbir mengenal pasti tindakan dan ralat yang mencurigakan dalam konfigurasi tembok api dan membuat keputusan untuk menukar peraturan tembok api.

2) Sistem pengesanan serangan

Seni bina sistem pengesanan serangan biasa termasuk komponen berikut:

1. Sensor (bermaksud untuk mengumpul maklumat);

2. Penganalisis (alat analisis maklumat);

3. Tindak balas bermaksud;

4. Kawalan.

Penderia rangkaian memintas trafik rangkaian; penderia hos menggunakan OS, DBMS dan log peristiwa aplikasi sebagai sumber maklumat. Maklumat tentang acara juga boleh diterima oleh penderia hos terus daripada kernel OS, firewall atau aplikasi. Penganalisis, terletak pada pelayan keselamatan, mengumpul dan menganalisis maklumat yang diterima daripada penderia secara berpusat.

Alat tindak balas boleh didapati di stesen pemantauan rangkaian, tembok api, pelayan dan stesen kerja LAN. Satu set tindakan biasa untuk bertindak balas terhadap serangan termasuk pemberitahuan

pentadbir keselamatan (melalui e-mel, mengeluarkan mesej ke konsol atau menghantar ke alat kelui), menyekat sesi rangkaian dan rekod pendaftaran pengguna untuk menghentikan serangan serta-merta, serta mengelog tindakan pihak yang menyerang.

VPN rangkaian maya selamat memanggil gabungan rangkaian tempatan dan komputer individu melalui medium penghantaran maklumat luaran terbuka ke dalam rangkaian korporat maya tunggal yang memastikan keselamatan data yang beredar.

Apabila menyambungkan rangkaian tempatan korporat ke rangkaian terbuka timbul ancaman keselamatan dua jenis utama:

Akses tanpa kebenaran kepada data korporat semasa penghantarannya melalui rangkaian terbuka;

Akses tanpa kebenaran kepada sumber dalaman rangkaian tempatan korporat, diperoleh oleh penyerang hasil daripada kemasukan tanpa kebenaran ke dalam rangkaian ini.

Perlindungan maklumat semasa penghantaran melalui saluran komunikasi terbuka adalah berdasarkan fungsi asas berikut:

Pengesahan pihak yang berinteraksi;

Penutupan kriptografi (penyulitan) data yang dihantar;

Mengesahkan ketulenan dan integriti maklumat yang disampaikan.

Marilah kita segera ambil perhatian bahawa, malangnya, tidak ada sistem perlindungan yang akan memberikan hasil 100% di semua perusahaan. Lagipun, setiap hari cara baharu untuk memintas dan menggodam rangkaian (sama ada di rumah atau di rumah) muncul. Walau bagaimanapun, hakikat bahawa perlindungan pelbagai peringkat masih pilihan terbaik untuk memastikan keselamatan rangkaian korporat kekal tidak berubah.

Dan dalam artikel ini kita akan melihat lima kaedah yang paling boleh dipercayai untuk melindungi maklumat sistem komputer dan rangkaian, dan juga mempertimbangkan tahap perlindungan komputer pada rangkaian korporat.

Walau bagaimanapun, marilah kami segera membuat tempahan bahawa cara terbaik untuk melindungi data pada rangkaian ialah kewaspadaan penggunanya. Semua pekerja syarikat, tanpa mengira tanggungjawab pekerjaan, mesti memahami dan, yang paling penting, mematuhi semua peraturan keselamatan maklumat. mana-mana peranti asing(sama ada telefon, pemacu kilat atau cakera) tidak boleh disambungkan ke rangkaian korporat.

Di samping itu, pengurusan syarikat harus kerap melakukan perbualan dan pemeriksaan keselamatan, kerana jika pekerja cuai tentang keselamatan rangkaian korporat, maka tiada perlindungan yang akan membantunya.

Melindungi rangkaian korporat anda daripada akses yang tidak dibenarkan

- 1. Jadi, pertama sekali, adalah perlu untuk memastikan keselamatan fizikal rangkaian. Iaitu, akses kepada semua kabinet pelayan dan bilik mesti disediakan dengan ketat bilangan terhad pengguna. Kitar semula cakera keras dan media luaran, mesti dijalankan di bawah kawalan yang paling ketat. Lagipun, apabila penyerang mempunyai akses kepada data, mereka boleh menyahsulit kata laluan dengan mudah.

- 2. “Barisan pertahanan” pertama rangkaian korporat ialah tembok api, yang akan memberikan perlindungan terhadap akses jauh yang tidak dibenarkan. Pada masa yang sama, ia akan memastikan "halimunan" maklumat mengenai struktur rangkaian.

Skim tembok api utama termasuk:

- - menggunakannya sebagai penghala penapis, yang direka untuk menyekat dan menapis aliran keluar dan masuk. Semua peranti dalam rangkaian selamat mempunyai akses kepada Internet, tetapi akses terbalik kepada peranti ini daripada Internet disekat;

- - pintu masuk terlindung yang menapis protokol yang berpotensi berbahaya, menyekat akses mereka kepada sistem.

- 3. Perlindungan anti-virus ialah barisan pertahanan utama rangkaian korporat daripada serangan luar. Perlindungan anti-virus yang komprehensif meminimumkan kemungkinan cacing memasuki rangkaian. Pertama sekali, adalah perlu untuk melindungi pelayan, stesen kerja, dan sistem sembang korporat.

Hari ini, salah satu syarikat terkemuka dalam perlindungan anti-virus dalam talian ialah Kaspersky Lab, yang menawarkan pakej perlindungan berikut:

- - kawalan adalah kompleks tandatangan dan kaedah awan mengawal program dan peranti dan memastikan penyulitan data;

- - memberikan perlindungan persekitaran maya dengan memasang "ejen" pada satu (atau setiap) hos maya;

- - Perlindungan “DPC” (pusat pemprosesan data) – pengurusan keseluruhan struktur perlindungan dan konsol berpusat tunggal;

- - perlindungan terhadap serangan DDoS, analisis trafik sepanjang masa, amaran kemungkinan serangan dan mengalihkan trafik ke "pusat pembersihan".

Ini hanyalah beberapa contoh daripada keseluruhan rangkaian perlindungan daripada Kaspersky Lab.

- 4. Perlindungan. Hari ini, ramai pekerja syarikat menjalankan aktiviti kerja dari jauh (dari rumah), dalam hal ini adalah perlu untuk memastikan perlindungan maksimum trafik, dan terowong VPN yang disulitkan akan membantu melaksanakan perkara ini.

Salah satu kelemahan menarik "pekerja jauh" ialah kemungkinan kehilangan (atau kecurian) peranti dari mana kerja dijalankan dan akses seterusnya ke rangkaian korporat oleh pihak ketiga.

- 5. Perlindungan yang cekap mel korporat dan penapisan spam.

Keselamatan e-mel korporat

Syarikat yang memproses sejumlah besar E-mel, terutamanya terdedah kepada serangan pancingan data.

Cara utama untuk menapis spam ialah:

- - pemasangan perisian khusus (perkhidmatan ini juga ditawarkan oleh Kaspersky Lab);

- - penciptaan dan pengemaskinian berterusan senarai "hitam" alamat IP peranti dari mana spam dihantar;

- - analisis lampiran surat (bukan sahaja bahagian teks harus dianalisis, tetapi juga semua lampiran - foto, video dan fail teks);

- - penentuan "jisim" surat: surat spam biasanya sama untuk semua mel, ini membantu pengimbas anti-spam, seperti GFI MailEssentials dan Kaspersky Anti-spam, untuk menjejakinya.

Ini adalah aspek utama keselamatan maklumat pada rangkaian korporat yang berfungsi di hampir setiap syarikat. Tetapi pilihan perlindungan juga bergantung kepada struktur rangkaian korporat itu sendiri.

Pada peringkat awal pembangunan teknologi rangkaian kerosakan daripada virus dan jenis lain serangan komputer adalah kecil, sejak kebergantungan ekonomi dunia pada teknologi maklumat adalah kecil. Pada masa ini, memandangkan pergantungan perniagaan yang ketara kepada cara elektronik akses dan pertukaran maklumat dan bilangan serangan yang semakin meningkat, kerosakan daripada serangan paling kecil yang membawa kepada kehilangan masa komputer dianggarkan dalam berjuta-juta dolar, dan jumlah kerosakan tahunan kepada ekonomi global berjumlah puluhan bilion dolar.

Maklumat yang diproses pada rangkaian korporat amat terdedah, yang difasilitasi oleh:

- meningkatkan jumlah maklumat yang diproses, dihantar dan disimpan pada komputer;

- penumpuan maklumat pelbagai peringkat kepentingan dan kerahsiaan dalam pangkalan data;

- memperluaskan akses kalangan pengguna kepada maklumat yang disimpan dalam pangkalan data dan sumber rangkaian komputer;

- meningkatkan bilangan pekerjaan jauh;

- penggunaan yang meluas global Rangkaian Internet Dan pelbagai saluran komunikasi;

- automasi pertukaran maklumat antara komputer pengguna.

Analisis ancaman paling biasa yang terdedah kepada rangkaian korporat berwayar moden menunjukkan bahawa sumber ancaman boleh berbeza daripada pencerobohan tanpa kebenaran oleh penyerang kepada virus komputer, manakala kesilapan manusia adalah ancaman yang sangat ketara kepada keselamatan. Adalah perlu untuk mengambil kira bahawa sumber ancaman keselamatan boleh terletak di dalam CIS - sumber dalaman, dan di luarnya - sumber luaran. Pembahagian ini benar-benar wajar kerana untuk ancaman yang sama (contohnya, kecurian), langkah balas untuk sumber luaran dan dalaman adalah berbeza. Pengetahuan ancaman yang mungkin, serta kelemahan CIS adalah perlu untuk memilih yang paling banyak cara yang berkesan memastikan keselamatan.

Yang paling kerap dan berbahaya (dari segi jumlah kerosakan) adalah kesilapan yang tidak disengajakan oleh pengguna, pengendali dan pentadbir sistem servis CIS. Kadangkala ralat sedemikian membawa kepada kerosakan langsung (data yang dimasukkan secara salah, ralat dalam atur cara yang menyebabkan sistem berhenti atau runtuh), dan kadangkala ia mewujudkan kelemahan yang boleh dieksploitasi oleh penyerang (ini biasanya ralat pentadbiran).

Menurut Institut Piawaian dan Teknologi Kebangsaan AS (NIST), 55% daripada pelanggaran keselamatan IP adalah akibat daripada ralat yang tidak disengajakan. Bekerja dalam sistem maklumat global menjadikan faktor ini agak relevan, dan punca kerosakan boleh menjadi kedua-dua tindakan pengguna organisasi dan pengguna rangkaian global, yang amat berbahaya. Dalam Rajah. Rajah 2.4 menunjukkan carta pai yang menggambarkan data statistik mengenai sumber pelanggaran keselamatan dalam CIS.

Kecurian dan pemalsuan berada di tempat kedua dari segi kerosakan. Dalam kebanyakan kes yang disiasat, pelaku ternyata merupakan pekerja sepenuh masa organisasi yang mengetahui jadual kerja dan langkah perlindungan. Ketersediaan berkuasa saluran maklumat sambungan dengan rangkaian global sekiranya tiada kawalan yang betul ke atas operasinya boleh memudahkan lagi aktiviti tersebut.

Tidak jujur

Serangan dari luar

Tersinggung

Kesilapan pengguna dan kakitangan

4% Virus

nasi. 2.4. Sumber Pelanggaran Keselamatan

pekerja

Masalah

fizikal

keselamatan

Pekerja yang tersinggung, walaupun bekas, sudah biasa dengan prosedur dalam organisasi dan mampu menyebabkan kemudaratan dengan sangat berkesan. Oleh itu, apabila pekerja diberhentikan kerja, hak aksesnya kepada sumber maklumat mesti dibatalkan.

Percubaan yang disengajakan untuk mendapatkan akses tanpa kebenaran melalui komunikasi luaran menyumbang kira-kira 10% daripada semua kemungkinan pelanggaran. Walaupun nombor ini mungkin kelihatan tidak ketara, pengalaman Internet menunjukkan bahawa hampir setiap pelayan Internet tertakluk kepada percubaan pencerobohan beberapa kali sehari. Ujian Agensi Pertahanan sistem maklumat(AS) menunjukkan bahawa 88% komputer mempunyai kelemahan dari segi keselamatan maklumat, yang boleh digunakan secara aktif untuk mendapatkan capaian yang tidak dibenarkan. Kes harus dipertimbangkan secara berasingan akses jauh kepada struktur maklumat organisasi.

Sebelum membina dasar keselamatan, adalah perlu untuk menilai risiko yang persekitaran komputer organisasi dan mengambil tindakan yang sewajarnya. Adalah jelas bahawa kos organisasi untuk memantau dan mencegah ancaman keselamatan tidak boleh melebihi kerugian yang dijangkakan.

Statistik yang disediakan boleh memberitahu pentadbiran dan kakitangan sesebuah organisasi di mana usaha harus diarahkan untuk mengurangkan ancaman keselamatan dengan berkesan kepada rangkaian dan sistem korporat. Sudah tentu, kita perlu menangani masalah Sekuriti fizikal dan langkah untuk mengurangkan kesan negatif mengenai keselamatan kesilapan manusia, tetapi pada masa yang sama adalah perlu untuk memberi perhatian yang paling serius untuk menyelesaikan masalah keselamatan rangkaian untuk mengelakkan serangan ke atas rangkaian dan sistem korporat dari luar dan dari dalam sistem.

Dalam usaha untuk memastikan daya maju sesebuah syarikat, pasukan keselamatan menumpukan perhatian mereka untuk melindungi perimeter rangkaian - perkhidmatan yang boleh diakses daripada Internet. Imej penyerang gelap yang bersedia untuk menyerang perkhidmatan terbitan syarikat dari mana-mana sahaja di dunia amat menakutkan pemilik perniagaan. Tetapi betapa adilnya ini, memandangkan itu yang paling maklumat yang berharga Adakah ia terletak bukan pada perimeter organisasi, tetapi di kedalaman rangkaian korporatnya? Bagaimana untuk menilai perkadaran keselamatan infrastruktur terhadap serangan luaran dan dalaman?

"Kapal di pelabuhan adalah selamat, tetapi bukan untuk itu kapal dibina"

Perasaan selamat adalah menipu

Dalam keadaan pemformatan total dan globalisasi, perniagaan meletakkan permintaan baharu pada rangkaian korporat; fleksibiliti dan kebebasan sumber korporat berhubung dengannya. pengguna terakhir: pekerja dan rakan kongsi. Atas sebab ini, rangkaian perusahaan hari ini sangat jauh daripada konsep pengasingan tradisional (walaupun pada hakikatnya ia pada asalnya dicirikan sedemikian).

Bayangkan pejabat: dinding melindungi daripada dunia luar, sekatan dan dinding membahagikan jumlah kawasan kepada zon khusus yang lebih kecil: dapur, perpustakaan, bilik perkhidmatan, tempat kerja, dll. Peralihan dari zon ke zon berlaku di tempat tertentu - di pintu, dan, jika perlu, dikawal di sana dana tambahan: kamera video, sistem kawalan akses, pengawal tersenyum... Memasuki bilik sedemikian, kami berasa selamat, ada perasaan percaya dan muhibah. Walau bagaimanapun, adalah wajar untuk menyedari bahawa perasaan ini hanya kesan psikologi berdasarkan "teater keselamatan", apabila tujuan aktiviti itu dinyatakan untuk meningkatkan keselamatan, tetapi sebenarnya hanya pendapat yang dibentuk tentang kewujudannya. Lagipun, jika penyerang benar-benar ingin melakukan sesuatu, maka berada di pejabat tidak akan menjadi kesukaran yang tidak dapat diatasi, dan mungkin juga sebaliknya, akan ada peluang tambahan.

Perkara yang sama berlaku dalam rangkaian korporat. Dalam keadaan yang mungkin berada di dalam rangkaian korporat, pendekatan klasik untuk memastikan keselamatan tidak mencukupi. Hakikatnya ialah kaedah perlindungan adalah berdasarkan model ancaman dalaman dan bertujuan untuk menentang pekerja yang mungkin secara tidak sengaja atau sengaja, tetapi tanpa kelayakan yang sepatutnya, melanggar dasar keselamatan. Tetapi bagaimana jika terdapat penggodam yang mahir di dalamnya? Kos untuk mengatasi perimeter rangkaian organisasi di pasaran bawah tanah mempunyai harga yang hampir tetap untuk setiap organisasi dan secara purata tidak melebihi $500. Sebagai contoh, senarai harga berikut ditunjukkan dalam pasaran gelap Dell untuk perkhidmatan penggodaman pada April 2016:

Akibatnya, anda boleh membeli penggodaman untuk peti mel korporat, akaun yang kemungkinan besar akan sesuai untuk semua perkhidmatan korporat syarikat yang lain disebabkan oleh prinsip kebenaran Log Masuk Tunggal yang meluas. Atau beli yang tidak dapat dikesan untuk antivirus virus polimorfik dan menggunakan e-mel pancingan data untuk menjangkiti pengguna yang tidak berhati-hati, dengan itu mengawal komputer di dalam rangkaian korporat. Untuk perimeter rangkaian yang dilindungi dengan baik, kelemahan kesedaran manusia digunakan, contohnya, dengan membeli dokumen pengenalan baru dan mendapatkan data tentang kerja dan kehidupan peribadi pekerja organisasi melalui perintah pengintipan siber, seseorang boleh menggunakan kejuruteraan sosial dan mendapatkan maklumat sulit.

Pengalaman kami dalam menjalankan ujian penembusan menunjukkan bahawa perimeter luaran ditembusi dalam 83% kes, dan dalam 54% ini tidak memerlukan latihan yang berkelayakan tinggi. Pada masa yang sama, mengikut statistik, kira-kira setiap pekerja syarikat kelima bersedia untuk menjual kelayakan mereka secara sedar, termasuk untuk akses jauh, dengan itu memudahkan penembusan perimeter rangkaian. Di bawah keadaan sedemikian, penyerang dalaman dan luaran menjadi tidak dapat dibezakan, yang mencipta cabaran baru keselamatan rangkaian korporat.

Mengambil data kritikal dan tidak melindunginya

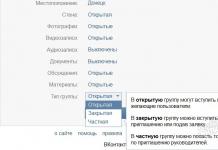

Dalam rangkaian korporat, log masuk ke semua sistem dikawal dan tersedia hanya kepada pengguna yang telah disahkan. Tetapi pemeriksaan ini ternyata menjadi "teater keselamatan" biasa yang disebut sebelum ini kerana keadaan sebenar kelihatan sangat suram, dan ini disahkan oleh statistik mengenai kelemahan sistem maklumat korporat. Berikut adalah beberapa kelemahan utama rangkaian korporat.

- Kata laluan kamus

Anehnya, penggunaan kata laluan yang lemah adalah tipikal bukan sahaja untuk kakitangan syarikat biasa, tetapi juga untuk pentadbir IT sendiri. Sebagai contoh, selalunya perkhidmatan dan peralatan mengekalkan kata laluan lalai yang ditetapkan oleh pengilang, atau gabungan asas yang sama digunakan untuk semua peranti. Sebagai contoh, salah satu gabungan yang paling popular ialah Akaun admin dengan kata laluan admin atau kata laluan. Juga popular kata laluan pendek, yang terdiri daripada huruf kecil abjad Latin, dan kata laluan berangka mudah seperti 123456. Oleh itu, anda boleh dengan pantas memaksa kata laluan, mencari gabungan yang betul dan mendapat akses kepada sumber korporat.

- Menyimpan maklumat kritikal dalam rangkaian dalam borang terbuka

Mari kita bayangkan situasi: penyerang telah mendapat akses kepada rangkaian dalaman; mungkin terdapat dua senario untuk pembangunan peristiwa. Dalam kes pertama, maklumat disimpan dalam bentuk terbuka, dan syarikat itu serta-merta menanggung risiko yang serius. Dalam kes lain, data pada rangkaian disulitkan, kunci disimpan di tempat lain - dan syarikat mempunyai peluang dan masa untuk menentang penyerang dan menyimpan dokumen penting daripada kecurian.

- Penggunaan versi ketinggalan zaman sistem operasi dan komponen mereka

Setiap kali kemas kini dikeluarkan, kertas putih dikeluarkan pada masa yang sama yang memperincikan isu dan pepijat yang telah dibetulkan dalam kemas kini. versi baru. Jika masalah berkaitan keselamatan telah ditemui, maka penyerang mula aktif menyiasat topik ini, cari ralat yang berkaitan dan atas dasar ini membangunkan alat penggodaman.

Sehingga 50% syarikat sama ada tidak mengemas kini perisian mereka atau melakukannya terlalu lewat. Pada awal 2016, Hospital Royal Melbourne mengalami masalah komputernya yang menjalankan Windows XP. Setelah pada mulanya mendarat di komputer jabatan patologi, virus itu dengan cepat merebak ke seluruh rangkaian, menyekat untuk beberapa waktu kerja automatik seluruh hospital.

- Menggunakan aplikasi perniagaan yang dibangunkan sendiri tanpa kawalan keselamatan

Tugas utama pembangunan sendiri- prestasi berfungsi. Aplikasi yang serupa Mereka mempunyai ambang keselamatan yang rendah dan sering dihasilkan dalam keadaan kekurangan sumber dan sokongan yang mencukupi daripada pengilang. Produk sebenarnya berfungsi, melaksanakan tugas, tetapi pada masa yang sama ia sangat mudah untuk digodam dan mendapatkan akses kepada data yang diperlukan.

- Kurang berkesan perlindungan antivirus dan cara perlindungan lain

Adalah dipercayai bahawa apa yang tersembunyi dari pandangan luaran dilindungi, i.e. rangkaian dalaman nampaknya selamat. Pengawal keselamatan memantau dengan teliti perimeter luaran, dan jika ia dikawal dengan baik, maka penggodam tidak akan masuk ke dalam perimeter dalaman. Tetapi sebenarnya, dalam 88% kes, syarikat tidak melaksanakan proses pengesanan kelemahan, tiada sistem pencegahan pencerobohan dan tiada penyimpanan terpusat bagi acara keselamatan. Jika digabungkan, ini tidak menjamin keselamatan rangkaian korporat dengan berkesan.

Pada masa yang sama, maklumat yang disimpan dalam rangkaian korporat mempunyai tahap kepentingan yang tinggi untuk operasi perusahaan: pangkalan data pelanggan dalam sistem dan pengebilan CRM, penunjuk perniagaan kritikal dalam ERP, komunikasi perniagaan dalam mel, aliran dokumen yang terkandung dalam portal dan sumber fail, dan sebagainya.

Sempadan antara rangkaian korporat dan awam telah menjadi sangat kabur sehingga menjadi sangat sukar dan mahal untuk mengawal sepenuhnya keselamatannya. Lagipun, mereka hampir tidak pernah menggunakan tindakan balas terhadap kecurian atau perdagangan akaun, kecuaian pentadbir rangkaian, ancaman yang dilaksanakan melalui kejuruteraan sosial, dsb. Yang memaksa penyerang menggunakan tepat teknik ini untuk mengatasi perlindungan luaran dan mendekatkan diri kepada infrastruktur yang terdedah dengan lebih berharga maklumat.

Penyelesaiannya mungkin konsep keselamatan maklumat, di mana keselamatan rangkaian dalaman dan luaran dipastikan berdasarkan model ancaman tunggal, dan dengan kebarangkalian menukar satu jenis penyerang kepada yang lain.

Penyerang lawan pertahanan - siapa yang akan menang?

Keselamatan maklumat sebagai sebuah negeri hanya mungkin dalam kes Joe yang sukar difahami - kerana ketidakbergunaannya. Konfrontasi antara penyerang dan pembela berlaku pada pesawat yang pada asasnya berbeza. Penyerang mendapat manfaat daripada melanggar kerahsiaan, ketersediaan atau integriti maklumat, dan lebih cekap dan berkesan kerja mereka, lebih banyak mereka boleh mendapat manfaat. Pembela tidak mendapat manfaat daripada proses keselamatan sama sekali; sebarang langkah adalah pelaburan yang tidak boleh dikembalikan. Itulah sebabnya pengurusan keselamatan berasaskan risiko telah menjadi meluas, di mana perhatian pembela tertumpu pada risiko yang paling mahal (dari sudut pandangan penilaian kerosakan) dengan kos terendah untuk melindunginya. Risiko dengan kos perlindungan yang lebih tinggi daripada sumber yang dilindungi diterima atau diinsuranskan secara sedar. Matlamat pendekatan ini adalah untuk meningkatkan kos mengatasi titik keselamatan terlemah organisasi sebanyak mungkin, jadi perkhidmatan kritikal mesti dilindungi dengan baik tidak kira di mana sumber itu berada - di dalam rangkaian atau pada perimeter rangkaian.

Pendekatan berasaskan risiko hanyalah ukuran yang perlu yang membolehkan konsep keselamatan maklumat wujud di dunia nyata. Malah, ia meletakkan pertahanan dalam kedudukan yang sukar: mereka bermain permainan mereka sebagai hitam, hanya bertindak balas terhadap ancaman sebenar yang muncul.

Ini betul-betul keputusan yang diberikan oleh tinjauan lebih daripada 1,000 ketua jabatan IT syarikat besar dan sederhana. syarikat Eropah, ditauliahkan oleh Intel Corporation. Tujuan tinjauan adalah untuk mengenal pasti masalah yang paling membimbangkan pakar industri. Jawapannya agak dijangka; lebih separuh daripada responden menamakan masalah keselamatan rangkaian, masalah yang memerlukan penyelesaian segera. Hasil tinjauan lain juga agak dijangka. Sebagai contoh, faktor keselamatan rangkaian mendahului antara masalah lain dalam bidang teknologi maklumat; kepentingannya telah meningkat sebanyak 15% berbanding keadaan lima tahun lalu.Menurut hasil tinjauan, pakar IT yang berkelayakan tinggi menghabiskan lebih 30% masa mereka untuk menyelesaikan isu keselamatan. Keadaan di syarikat besar(dengan lebih 500 pekerja) adalah lebih membimbangkan - kira-kira satu perempat daripada responden menghabiskan separuh masa mereka untuk menangani isu ini.

Keseimbangan ancaman dan perlindungan

Malangnya, isu keselamatan rangkaian berkait rapat dengan teknologi asas yang digunakan dalam telekomunikasi moden. Kebetulan apabila membangunkan keluarga protokol IP, keutamaan diberikan kepada kebolehpercayaan rangkaian secara keseluruhan. Pada masa kemunculan protokol ini, keselamatan rangkaian telah dipastikan dengan cara yang sama sekali berbeza, yang tidak realistik untuk digunakan dalam konteks Rangkaian Global. Anda boleh mengeluh dengan kuat tentang rabun pemaju, tetapi hampir mustahil untuk mengubah keadaan secara radikal. Sekarang anda hanya perlu dapat melindungi diri anda daripada ancaman yang berpotensi.Prinsip utama dalam kemahiran ini hendaklah keseimbangan antara potensi ancaman kepada keselamatan rangkaian dan tahap perlindungan yang diperlukan. Kesesuaian mesti dipastikan antara kos keselamatan dan kos kemungkinan kerosakan daripada ancaman yang direalisasikan.

Bagi perusahaan besar dan sederhana moden, teknologi maklumat dan telekomunikasi telah menjadi asas untuk menjalankan perniagaan. Oleh itu, mereka ternyata paling sensitif terhadap kesan ancaman. Lebih besar dan rangkaian yang lebih kompleks, semakin besar usaha yang diperlukan untuk melindunginya. Lebih-lebih lagi, kos untuk mencipta ancaman adalah lebih rendah daripada kos meneutralkannya. Keadaan ini memaksa syarikat untuk menimbang dengan teliti akibat kemungkinan risiko daripada pelbagai ancaman dan memilih kaedah perlindungan yang sesuai terhadap yang paling berbahaya.

Pada masa ini, ancaman terbesar kepada infrastruktur korporat datang daripada tindakan yang berkaitan dengan akses tidak dibenarkan kepada sumber dalaman dan dengan penyekatan Operasi biasa rangkaian. Terdapat sejumlah besar ancaman sedemikian, tetapi setiap daripadanya adalah berdasarkan gabungan faktor teknikal dan manusia. Contohnya, penembusan perisian hasad ke dalam rangkaian korporat boleh berlaku bukan sahaja disebabkan oleh pengabaian pentadbir rangkaian terhadap peraturan keselamatan, tetapi juga disebabkan oleh rasa ingin tahu yang berlebihan seorang pekerja syarikat yang memutuskan untuk menggunakan pautan yang menggoda daripada mel spam. Oleh itu, anda tidak sepatutnya berharap yang terbaik penyelesaian teknikal dalam bidang keselamatan akan menjadi penawar segala penyakit.

penyelesaian kelas UTM

Keselamatan sentiasa merupakan konsep yang relatif. Jika terdapat terlalu banyak, maka menjadi lebih sukar untuk menggunakan sistem itu sendiri yang akan kita lindungi. Oleh itu, kompromi yang munasabah menjadi pilihan pertama dalam memastikan keselamatan rangkaian. Untuk perusahaan bersaiz sederhana mengikut piawaian Rusia, pilihan sedemikian mungkin dibantu oleh keputusan kelas UTM (Bersatu Pengurusan Ancaman atau Pengurusan Ancaman Bersatu), diletakkan sebagai peranti pelbagai fungsi rangkaian dan keselamatan maklumat. Pada terasnya, penyelesaian ini ialah sistem perisian dan perkakasan yang menggabungkan fungsi peranti yang berbeza: tembok api, sistem pengesanan dan pencegahan pencerobohan rangkaian (IPS), serta fungsi pintu masuk anti-virus (AV). Selalunya kompleks ini diamanahkan dengan keputusan itu tugas tambahan, seperti penghalaan, pensuisan atau Sokongan VPN rangkaian.Selalunya, penyedia penyelesaian UTM menawarkan penyelesaian untuk perniagaan kecil. Mungkin pendekatan ini sebahagiannya wajar. Namun begitu, lebih mudah dan lebih murah untuk perniagaan kecil di negara kita menggunakan perkhidmatan keselamatan daripada pembekal Internet mereka.

Seperti mana-mana penyelesaian universal, peralatan UTM mempunyai kebaikan dan keburukannya. Yang pertama termasuk penjimatan kos dan masa untuk pelaksanaan berbanding penganjuran perlindungan tahap yang sama daripada peranti keselamatan yang berasingan. UTM juga merupakan penyelesaian pra-seimbang dan diuji yang boleh menyelesaikan pelbagai masalah keselamatan dengan mudah. Akhirnya, penyelesaian kelas ini tidak begitu menuntut pada tahap kelayakan kakitangan teknikal. Mana-mana pakar boleh mengendalikan persediaan, pengurusan dan penyelenggaraan mereka.

Kelemahan utama UTM adalah hakikat bahawa sebarang fungsi penyelesaian sejagat selalunya kurang berkesan berbanding kefungsian serupa bagi penyelesaian khusus. Itulah sebabnya, apabila prestasi tinggi atau tahap keselamatan yang tinggi diperlukan, pakar keselamatan lebih suka menggunakan penyelesaian berdasarkan penyepaduan produk individu.

Walau bagaimanapun, di sebalik kelemahan ini, penyelesaian UTM semakin diminati oleh banyak organisasi yang berbeza dalam skala dan jenis aktiviti. Menurut Rainbow Technologies, penyelesaian sedemikian telah berjaya dilaksanakan, sebagai contoh, untuk melindungi pelayan salah satu kedai dalam talian perkakas rumah, yang tertakluk kepada serangan DDoS biasa. Juga penyelesaian UTM dibenarkan untuk mengurangkan jumlah spam masuk dengan ketara sistem pos salah satu pegangan kereta. Selain menyelesaikan masalah tempatan, kami mempunyai pengalaman dalam membina sistem keselamatan berdasarkan penyelesaian UTM untuk rangkaian teragih, meliputi Pejabat utama syarikat pembuatan bir dan cawangannya.

Pengeluar UTM dan produk mereka

Pasaran Rusia untuk peralatan kelas UTM dibentuk hanya dengan tawaran pengeluar asing. Malangnya, tiada satu pun pengeluar domestik Saya masih belum dapat menawarkan penyelesaian saya sendiri dalam kelas peralatan ini. Pengecualian adalah penyelesaian perisian Eset NOD32 Firewall, yang menurut syarikat itu dicipta oleh pemaju Rusia.Seperti yang telah dinyatakan, pada pasaran Rusia Penyelesaian UTM mungkin menarik minat terutamanya kepada syarikat bersaiz sederhana yang rangkaian korporatnya mempunyai sehingga 100-150 tempat kerja. Apabila memilih peralatan UTM untuk dibentangkan dalam semakan, kriteria pemilihan utama ialah prestasinya dalam pelbagai mod pengendalian, yang boleh memastikan pengalaman pengguna yang selesa. Pengilang sering menunjukkan ciri prestasi untuk Firewall, Pencegahan, Pencerobohan IPS dan perlindungan terhadap virus AV.

Penyelesaian syarikat Check Point

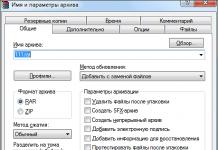

dipanggil UTM-1 Edge dan merupakan peranti keselamatan bersatu yang menggabungkan tembok api, sistem pencegahan pencerobohan, gerbang anti-virus, serta alatan membina VPN dan akses jauh. Termasuk dalam penyelesaian firewall kawalan berfungsi dengan sebilangan besar aplikasi, protokol dan perkhidmatan, dan juga mempunyai mekanisme untuk menyekat trafik yang jelas tidak sesuai dengan kategori aplikasi perniagaan. Contohnya, trafik sistem mesej segera(IM) dan rangkaian peer-to-peer (P2P). Gerbang antivirus membolehkan anda memantau kod berniat jahat dalam mesej e-mel, trafik FTP dan HTTP. Tiada sekatan pada saiz fail dan penyahmampatan dijalankan fail arkib"dengan cepat".

Penyelesaian UTM-1 Edge mempunyai keupayaan lanjutan untuk bekerja dalam rangkaian VPN. Disokong penghalaan dinamik OSPF dan Sambungan VPN pelanggan. Model UTM-1 Edge W tersedia dengan terbina dalam Tempat liputan WiFi Akses IEEE 802.11b/g.

Apabila penggunaan berskala besar diperlukan, UTM-1 Edge disepadukan dengan lancar dengan Check Point SMART untuk memudahkan pengurusan keselamatan.

Syarikat Cisco secara tradisinya memberi perhatian yang meningkat kepada isu keselamatan rangkaian dan menawarkan pelbagai jenis peranti yang diperlukan. Untuk semakan, kami memutuskan untuk memilih model Cisco ASA 5510, yang memberi tumpuan untuk memastikan keselamatan perimeter rangkaian korporat. Peralatan ini adalah sebahagian daripada siri ASA 5500, yang termasuk sistem perlindungan kelas UTM modular. Pendekatan ini membolehkan anda menyesuaikan sistem keselamatan dengan keunikan fungsi rangkaian perusahaan tertentu.

Cisco ASA 5510 didatangkan dalam empat kit utama - tembok api, alat VPN, sistem pencegahan pencerobohan, serta alat anti-virus dan anti-spam. Penyelesaiannya termasuk komponen tambahan, seperti sistem Pengurus Keselamatan untuk mewujudkan infrastruktur pengurusan untuk rangkaian korporat yang luas, dan sistem Cisco MARS, yang direka untuk memantau persekitaran rangkaian dan bertindak balas terhadap pelanggaran keselamatan dalam masa nyata.

bahasa Slovak syarikat Eset bekalan pakej perisian Eset NOD32 Firewall Kelas UTM, yang termasuk, sebagai tambahan kepada fungsi tembok api korporat, sistem anti-virus Perlindungan Eset NOD32, mel (anti-spam) dan alat penapisan trafik web, sistem pengesanan dan amaran serangan rangkaian IDS dan IPS. Penyelesaian ini menyokong penciptaan rangkaian VPN. Kompleks ini dibina atas dasar platform pelayan, bekerja di bawah Kawalan Linux. Bahagian perisian peranti yang dibangunkan syarikat domestik Leta IT, dikawal oleh pejabat perwakilan Rusia Eset.

Penyelesaian ini membolehkan anda mengawal trafik rangkaian dalam masa nyata, penapisan kandungan mengikut kategori sumber web disokong. Memberi perlindungan terhadap serangan DDoS dan menyekat percubaan pengimbasan port. Penyelesaian Eset NOD32 Firewall termasuk sokongan pelayan DNS DHCP dan Pengurusan Perubahan lebar jalur saluran. Trafik mel dikawal protokol SMTP, POP3.

Juga keputusan ini termasuk keupayaan untuk mencipta rangkaian korporat teragih menggunakan sambungan VPN. Pada masa yang sama, mereka menyokong pelbagai mod persatuan rangkaian, algoritma pengesahan dan penyulitan.

syarikat Fortinet menawarkan seluruh keluarga peranti FortiGate Kelas UTM, meletakkan penyelesaiannya sebagai mampu menyediakan perlindungan rangkaian sambil mengekalkan tahap prestasi yang tinggi, serta pengendalian sistem maklumat perusahaan yang boleh dipercayai dan telus dalam masa nyata. Untuk semakan kami pilih model FortiGate-224B, yang bertujuan untuk melindungi perimeter rangkaian korporat dengan 150 - 200 pengguna.

Peralatan FortiGate-224B termasuk fungsi tembok api, pelayan VPN, penapisan trafik web, sistem pencegahan pencerobohan, serta perlindungan anti-virus dan anti-spam. Model ini mempunyai suis LAN Lapisan 2 terbina dalam dan antara muka WAN, menghapuskan keperluan untuk penghalaan luaran dan peranti pensuisan. Untuk tujuan ini, penghalaan disokong protokol RIP, OSPF dan BGP, serta protokol pengesahan pengguna sebelum menyediakan perkhidmatan rangkaian.

Syarikat SonicWALL tawaran luas memilih Peranti UTM dari mana ke ulasan ini mendapat penyelesaiannya NSA 240. Peralatan ini adalah model junior dalam barisan, bertujuan untuk digunakan sebagai sistem keselamatan untuk rangkaian korporat perusahaan bersaiz sederhana dan cawangan syarikat besar.

Barisan ini berdasarkan penggunaan semua cara perlindungan terhadap potensi ancaman. Ini ialah tembok api, sistem perlindungan pencerobohan, gerbang anti-virus dan anti-perisian intip. perisian. Terdapat penapisan trafik web mengikut 56 kategori tapak.

Sebagai salah satu sorotan penyelesaiannya, SonicWALL mencatatkan teknologi pengimbasan mendalam dan analisis trafik masuk. Untuk mengelakkan kemerosotan prestasi, teknologi ini menggunakan pemprosesan data selari pada teras berbilang pemproses.

Peralatan ini menyokong VPN, mempunyai keupayaan penghalaan lanjutan dan menyokong pelbagai protokol rangkaian. Juga, penyelesaian daripada SonicWALL boleh disediakan tahap tinggi keselamatan semasa melayan trafik VoIP melalui protokol SIP dan H.323.

Daripada barisan produk syarikat WatchGuard penyelesaian dipilih untuk semakan Firebox X550e, yang diletakkan sebagai sistem dengan fungsi lanjutan untuk memastikan keselamatan rangkaian dan bertujuan untuk digunakan dalam rangkaian perusahaan kecil dan sederhana.

Penyelesaian kelas UTM pengeluar ini adalah berdasarkan prinsip perlindungan terhadap serangan rangkaian bercampur. Untuk mencapai matlamat ini, peralatan menyokong tembok api, sistem pencegahan serangan, pintu masuk anti-virus dan anti-spam, penapisan sumber web, serta sistem anti-perisian intip.

Peralatan ini menggunakan prinsip pertahanan bersama, mengikut trafik rangkaian yang disemak oleh kriteria tertentu pada satu tahap perlindungan tidak akan disemak oleh kriteria yang sama pada tahap yang lain. Pendekatan ini membolehkan kami menyediakan prestasi tinggi peralatan.

Satu lagi kelebihan penyelesaiannya, pengilang memanggil sokongan untuk teknologi Zero Day, yang memastikan kebebasan keselamatan daripada kehadiran tandatangan. Ciri ini penting apabila jenis ancaman baharu muncul yang masih belum dapat diatasi dengan berkesan. Biasanya, "tetingkap kelemahan" berlangsung dari beberapa jam hingga beberapa hari. Apabila menggunakan teknologi Zero Day, kemungkinan akibat negatif daripada tetingkap kerentanan berkurangan dengan ketara.

Syarikat ZyXEL menawarkan penyelesaian tembok api kelas UTMnya, bertujuan untuk digunakan dalam rangkaian korporat dengan sehingga 500 pengguna. ini Penyelesaian ZyWALL 1050 direka untuk membina sistem keselamatan rangkaian, termasuk perlindungan virus penuh, pencegahan pencerobohan dan sokongan untuk rangkaian peribadi maya. Peranti ini mempunyai lima port Gigabit Ethernet, yang boleh dikonfigurasikan untuk digunakan sebagai antara muka WAN, LAN, DMZ dan WLAN bergantung pada konfigurasi rangkaian.

Peranti ini menyokong penghantaran trafik aplikasi VoIP melalui protokol SIP dan H.323 pada tahap firewall dan NAT, serta penghantaran trafik telefon paket dalam terowong VPN. Ini memastikan fungsi mekanisme untuk mencegah serangan dan ancaman untuk semua jenis trafik, termasuk trafik VoIP, operasi sistem antivirus dengan pangkalan data lengkap tandatangan, penapisan kandungan untuk 60 kategori tapak web dan perlindungan spam.

Penyelesaian ZyWALL 1050 menyokong pelbagai topologi rangkaian peribadi, mod penumpuan VPN dan pengagregatan rangkaian maya ke zon dengan dasar keselamatan yang seragam.

Ciri-ciri utama UTM

Pendapat pakar

Dmitry Kostrov, Pengarah Projek Direktorat Perlindungan Teknologi pusat korporat OJSC "MTS"Skop penyelesaian UTM terutamanya terpakai kepada syarikat yang diklasifikasikan sebagai perniagaan kecil dan sederhana. Konsep Pengurusan Ancaman Bersepadu (UTM), sebagai kelas peralatan yang berasingan untuk perlindungan sumber rangkaian, telah diperkenalkan oleh agensi antarabangsa IDC, yang menurutnya penyelesaian UTM ialah sistem perisian dan perkakasan pelbagai fungsi yang menggabungkan fungsi peranti berbeza. Biasanya ini termasuk tembok api, VPN, sistem pengesanan dan pencegahan pencerobohan rangkaian, serta fungsi penapisan URL dan pintu masuk anti-virus dan anti-spam.

Untuk benar-benar mencapai perlindungan yang berkesan peranti mesti berbilang lapisan, aktif dan bersepadu. Pada masa yang sama, banyak pengeluar peralatan keselamatan sudah mempunyai rangkaian produk yang agak luas berkaitan dengan UTM. Kemudahan penggunaan sistem yang mencukupi, serta mendapatkan sistem semua-dalam-satu, menjadikan pasaran peranti yang ditentukan cukup menarik. Jumlah kos pemilikan dan pulangan pelaburan apabila melaksanakan peranti ini kelihatan sangat menarik.

Tetapi penyelesaian UTM ini seperti "pisau Swiss" - terdapat alat untuk setiap situasi, tetapi untuk menebuk lubang di dinding anda memerlukan gerudi sebenar. Terdapat juga kemungkinan bahawa kemunculan perlindungan terhadap serangan baru, mengemas kini tandatangan, dsb. tidak akan secepat, berbeza dengan sokongan peranti individu dalam skim perlindungan rangkaian korporat "klasik". Terdapat juga masalah satu titik kegagalan.