Hari ini kita akan menggali lebih mendalam tentang topik keselamatan sambungan wayarles. Mari kita fikirkan apa itu - ia juga dipanggil "pengesahan" - dan yang mana lebih baik untuk dipilih. Anda mungkin pernah menjumpai singkatan seperti WEP, WPA, WPA2, WPA2/PSK. Dan juga beberapa jenis mereka - Peribadi atau Enterprice dan TKIP atau AES. Baiklah, mari kita lihat semuanya dengan lebih dekat dan tentukan jenis penyulitan yang hendak dipilih untuk memastikan kelajuan maksimum tanpa mengorbankan kelajuan.

Saya ambil perhatian bahawa adalah penting untuk melindungi WiFi anda dengan kata laluan, tidak kira apa jenis penyulitan yang anda pilih. Malah pengesahan yang paling mudah akan mengelakkan masalah yang agak serius pada masa hadapan.

Kenapa saya cakap begini? Ini bukan masalah fakta bahawa menyambungkan banyak pelanggan yang salah akan melambatkan rangkaian anda—itu hanya permulaan. Sebab utama ialah jika rangkaian anda tidak dilindungi kata laluan, maka penyerang boleh melampirkannya, yang akan melakukan tindakan haram dari bawah penghala anda, dan kemudian anda perlu menjawab tindakannya, jadi ambil perlindungan wifi dengan sangat serius .

Penyulitan data WiFi dan jenis pengesahan

Jadi, kami yakin tentang keperluan untuk menyulitkan rangkaian wifi, sekarang mari lihat jenis apa yang ada:

Apakah perlindungan wifi WEP?

WEP(Privasi Setara Berwayar) ialah standard pertama yang muncul, tetapi kebolehpercayaannya tidak lagi memenuhi keperluan moden. Semua program yang dikonfigurasikan untuk menggodam rangkaian wifi menggunakan kaedah brute force bertujuan terutamanya untuk memilih kunci penyulitan WEP.

Apakah kunci atau kata laluan WPA?

WPA(Wi-Fi Protected Access) ialah piawaian pengesahan yang lebih moden yang membolehkan anda melindungi rangkaian tempatan dan Internet anda dengan pasti daripada penembusan haram.

Apakah itu WPA2-PSK - Peribadi atau Perusahaan?

WPA2- versi yang lebih baik daripada jenis sebelumnya. Menggodam WPA2 hampir mustahil, ia menyediakan tahap keselamatan maksimum, jadi dalam artikel saya, saya selalu mengatakan tanpa penjelasan bahawa anda perlu memasangnya - sekarang anda tahu mengapa.

Piawaian keselamatan WiFi WPA2 dan WPA mempunyai dua lagi jenis:

- Peribadi, dilambangkan sebagai WPA/PSK atau WPA2/PSK. Jenis ini adalah yang paling banyak digunakan dan optimum untuk digunakan dalam kebanyakan kes - di rumah dan di pejabat. Dalam WPA2/PSK kami menetapkan kata laluan sekurang-kurangnya 8 aksara, yang disimpan dalam memori peranti yang kami sambungkan ke penghala.

- Perusahaan- konfigurasi yang lebih kompleks yang memerlukan fungsi RADIUS didayakan pada penghala. Ia berfungsi mengikut prinsip, iaitu, kata laluan berasingan diberikan untuk setiap alat yang disambungkan individu.

Jenis penyulitan WPA - TKIP atau AES?

Jadi, kami telah memutuskan bahawa WPA2/PSK (Peribadi) ialah pilihan terbaik untuk keselamatan rangkaian, tetapi ia mempunyai dua lagi jenis penyulitan data untuk pengesahan.

- TKIP- hari ini ini adalah jenis yang ketinggalan zaman, tetapi ia masih digunakan secara meluas, kerana banyak peranti untuk beberapa tahun hanya menyokongnya. Tidak berfungsi dengan teknologi WPA2/PSK dan tidak menyokong WiFi 802.11n.

- AES- jenis penyulitan WiFi terkini dan paling boleh dipercayai pada masa ini.

Apakah jenis penyulitan yang harus saya pilih dan tetapkan kunci WPA pada penghala WiFi saya?

Kami telah menyelesaikan teori - mari kita teruskan untuk berlatih. Memandangkan tiada siapa yang menggunakan piawaian WiFi 802.11 "B" dan "G", yang mempunyai kelajuan maksimum sehingga 54 Mbit/s, hari ini normanya ialah 802.11 "N" atau "AC", yang menyokong kelajuan sehingga 300 Mbit /s dan lebih tinggi , maka tidak ada gunanya mempertimbangkan pilihan untuk menggunakan perlindungan WPA/PSK dengan jenis penyulitan TKIP. Oleh itu, apabila anda menyediakan rangkaian wayarles, tetapkannya kepada lalai

WPA2/PSK - AES

Atau, sebagai pilihan terakhir, tentukan "Auto" sebagai jenis penyulitan untuk masih membenarkan sambungan peranti dengan modul WiFi yang sudah lapuk.

Dalam kes ini, kunci WPA, atau secara ringkasnya, kata laluan untuk menyambung ke rangkaian, mesti mempunyai dari 8 hingga 32 aksara, termasuk huruf kecil dan huruf besar Inggeris, serta pelbagai aksara khas.

Keselamatan wayarles pada penghala TP-Link anda

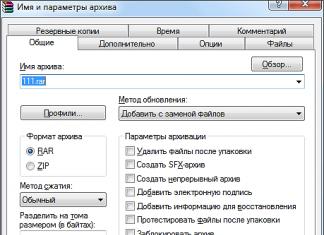

Tangkapan skrin di atas menunjukkan panel kawalan penghala TP-Link moden dalam versi perisian tegar baharu. Menyediakan penyulitan rangkaian di sini adalah dalam bahagian "Tetapan lanjutan - Mod wayarles".

Dalam versi "hijau" lama, konfigurasi rangkaian WiFi yang menarik minat kami terletak dalam " Mod Wayarles - Keselamatan". Jika anda melakukan segala-galanya seperti dalam imej, ia akan menjadi hebat!

Jika anda perasan, terdapat juga item seperti "Tempoh kemas kini kunci kumpulan WPA." Hakikatnya ialah untuk menyediakan keselamatan yang lebih besar, kunci digital WPA sebenar untuk menyulitkan sambungan berubah secara dinamik. Di sini anda menetapkan nilai dalam beberapa saat selepas perubahan berlaku. Saya syorkan biarkan sahaja dan biarkan secara lalai - selang kemas kini berbeza dari model ke model.

Kaedah pengesahan pada penghala ASUS

Pada penghala ASUS, semua tetapan WiFi terletak pada satu halaman "Rangkaian Wayarles".

Perlindungan rangkaian melalui penghala Zyxel Keenetic

Begitu juga untuk Zyxel Keenetic - bahagian "Rangkaian WiFi - Titik Akses"

Dalam penghala Keenetic tanpa awalan "Zyxel", jenis penyulitan boleh ditukar dalam bahagian "Rangkaian Rumah".

Menyediakan keselamatan penghala D-Link

Pada D-Link kami mencari bahagian " Wi-Fi - Keselamatan»

Nah, hari ini kami memahami jenis penyulitan WiFi dan istilah seperti WEP, WPA, WPA2-PSK, TKIP dan AES dan mempelajari mana yang lebih baik untuk dipilih. Baca juga tentang pilihan keselamatan rangkaian lain dalam salah satu artikel saya sebelum ini, di mana saya bercakap tentang alamat MAC dan IP dan kaedah keselamatan lain.

Video tentang menetapkan jenis penyulitan pada penghala

Soalan sering timbul: apakah jenis penyulitan Wi-Fi untuk dipilih untuk penghala rumah anda. Ia mungkin kelihatan seperti perkara kecil, tetapi jika parameter tidak betul, masalah mungkin timbul dengan rangkaian, dan juga dengan pemindahan maklumat melalui kabel Ethernet.

Oleh itu, di sini kita akan melihat jenis penyulitan data yang disokong oleh penghala WiFi moden, dan bagaimana jenis penyulitan aes berbeza daripada wpa dan wpa2 yang popular.

Jenis penyulitan rangkaian wayarles: bagaimana untuk memilih kaedah keselamatan?

Jadi, terdapat 3 jenis penyulitan secara keseluruhan:

- 1. penyulitan WEP

Jenis penyulitan WEP muncul pada tahun 90-an dan merupakan pilihan pertama untuk melindungi rangkaian Wi-Fi: ia diletakkan sebagai analog penyulitan dalam rangkaian berwayar dan menggunakan sifir RC4. Terdapat tiga algoritma penyulitan biasa untuk data yang dihantar - Neesus, Apple dan MD5 - tetapi setiap daripadanya tidak menyediakan tahap keselamatan yang diperlukan. Pada tahun 2004, IEEE mengisytiharkan piawaian usang kerana fakta bahawa ia akhirnya berhenti menyediakan sambungan rangkaian selamat. Pada masa ini, tidak disyorkan untuk menggunakan penyulitan jenis ini untuk wifi, kerana... ia bukan kalis kripto.

- 2.WPS adalah piawaian yang tidak memperuntukkan penggunaan . Untuk menyambung ke penghala, hanya klik pada butang yang sesuai, yang kami terangkan secara terperinci dalam artikel.

Secara teorinya, WPS membolehkan anda menyambung ke titik akses menggunakan kod lapan digit, tetapi dalam praktiknya, hanya empat yang selalunya mencukupi.

Fakta ini mudah diambil kesempatan oleh ramai penggodam yang cepat (dalam 3 - 15 jam) menggodam rangkaian wifi, jadi menggunakan sambungan ini juga tidak digalakkan.

- 3.Jenis penyulitan WPA/WPA2

Perkara lebih baik dengan penyulitan WPA. Daripada sifir RC4 yang terdedah, penyulitan AES digunakan di sini, dengan panjang kata laluan adalah sewenang-wenangnya (8 - 63 bit). Penyulitan jenis ini menyediakan tahap keselamatan biasa, dan agak sesuai untuk penghala wifi mudah. Terdapat dua jenisnya:

Taip PSK (Kunci Prakongsi) – sambungan ke pusat akses dijalankan menggunakan kata laluan yang telah ditetapkan.

- Perusahaan – kata laluan untuk setiap nod dijana secara automatik dan diperiksa pada pelayan RADIUS.

Jenis penyulitan WPA2 ialah kesinambungan WPA dengan peningkatan keselamatan. Protokol ini menggunakan RSN, yang berdasarkan penyulitan AES.

Seperti penyulitan WPA, WPA2 mempunyai dua mod operasi: PSK dan Perusahaan.

Sejak 2006, jenis penyulitan WPA2 telah disokong oleh semua peralatan Wi-Fi, dan geo yang sepadan boleh dipilih untuk mana-mana penghala.

TKIP dan AES ialah dua jenis penyulitan alternatif yang digunakan dalam mod keselamatan WPA dan WPA2. Dalam tetapan keselamatan rangkaian wayarles penghala dan pusat akses, anda boleh memilih salah satu daripada tiga pilihan penyulitan:

- TKIP;

- TKIP+AES.

Jika anda memilih pilihan yang terakhir (gabungan), pelanggan akan dapat menyambung ke pusat akses menggunakan salah satu daripada dua algoritma.

TKIP atau AES? Apa yang lebih baik?

Jawapan: untuk peranti moden, algoritma AES pastinya lebih sesuai.

Gunakan TKIP hanya jika anda menghadapi masalah memilih yang pertama (kadangkala berlaku apabila menggunakan penyulitan AES, sambungan dengan pusat akses terganggu atau tidak ditubuhkan sama sekali. Biasanya ini dipanggil ketidakserasian peralatan).

Apakah perbezaannya

AES ialah algoritma moden dan lebih selamat. Ia serasi dengan standard 802.11n dan menyediakan kelajuan pemindahan data yang tinggi.

TKIP ditamatkan. Ia mempunyai tahap keselamatan yang lebih rendah dan menyokong kadar pemindahan data sehingga 54 Mbit/s.

Bagaimana untuk bertukar daripada TKIP kepada AES

Kes 1. Pusat akses beroperasi dalam mod TKIP+AES

Dalam kes ini, anda hanya perlu menukar jenis penyulitan pada peranti klien. Cara paling mudah untuk melakukan ini ialah memadam profil rangkaian dan menyambungkannya semula.

Kes 2: Pusat akses hanya menggunakan TKIP

Dalam kes ini:

1. Mula-mula, pergi ke antara muka web pusat akses (atau penghala, masing-masing). Tukar penyulitan kepada AES dan simpan tetapan (baca lebih lanjut di bawah).

2. Tukar penyulitan pada peranti klien (butiran lanjut dalam perenggan seterusnya). Dan sekali lagi, lebih mudah untuk melupakan rangkaian dan menyambungkannya semula dengan memasukkan kunci keselamatan.

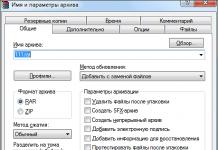

Mendayakan penyulitan AES pada penghala

Menggunakan D-Link sebagai contoh

Pergi ke bahagian Persediaan Tanpa Wayar.

Klik butang Persediaan Sambungan Wayarles Manual.

Tetapkan mod keselamatan WPA2-PSK.

Cari item Jenis Sifir dan tetapkan nilainya AES.

klik Simpan Tetapan.

Menggunakan TP-Link sebagai contoh

Buka bahagian Tanpa wayar.

Pilih item Keselamatan Tanpa Wayar.

Di padang Versi pilih WPA2-PSK.

Di padang Penyulitan pilih AES.

Klik butang Jimat:

Tukar jenis penyulitan wayarles dalam Windows

Windows 10 dan Windows 8.1

Versi OS ini tidak mempunyai . Oleh itu, terdapat tiga pilihan untuk menukar penyulitan.

Pilihan 1. Windows sendiri akan mengesan ketidakpadanan dalam tetapan rangkaian dan menggesa anda untuk memasukkan semula kunci keselamatan. Dalam kes ini, algoritma penyulitan yang betul akan dipasang secara automatik.

Pilihan 2. Windows tidak akan dapat menyambung dan akan menawarkan untuk melupakan rangkaian dengan memaparkan butang yang sepadan:

Selepas ini, anda akan dapat menyambung ke rangkaian anda tanpa masalah, kerana... profilnya akan dipadamkan.

Pilihan 3. Anda perlu memadam profil rangkaian secara manual melalui baris arahan dan hanya kemudian menyambung ke rangkaian semula.

Ikut langkah-langkah ini:

1 Lancarkan Prompt Perintah.

2 Masukkan arahan:

Netsh wlan menunjukkan profil

untuk memaparkan senarai profil rangkaian wayarles yang disimpan.

3 Sekarang masukkan arahan:

Netsh wlan memadam profil "nama rangkaian anda"

untuk memadam profil yang dipilih.

Jika nama rangkaian mengandungi ruang (contohnya "wifi 2"), letakkan dalam petikan.

Gambar menunjukkan semua tindakan yang diterangkan:

4 Sekarang klik pada ikon rangkaian wayarles dalam bar tugas:

5 Pilih rangkaian.

6 Klik Sambung:

7 Masukkan kunci keselamatan anda.

Windows 7

Segala-galanya lebih mudah dan lebih jelas di sini.

1 Klik ikon rangkaian wayarles dalam bar tugas.

3 Klik pada pautan Pengurusan Rangkaian Tanpa Wayar:

4 Klik kanan pada profil rangkaian yang dikehendaki.

5 Pilih Hartanah:

Perhatian! Pada langkah ini anda juga boleh klik Padamkan rangkaian dan hanya menyambung kepadanya sekali lagi! Jika anda memutuskan untuk melakukan ini, anda tidak perlu membaca lebih lanjut.

6 Pergi ke tab Keselamatan.

Hari ini tidak boleh dipanggil sesuatu yang luar biasa. Walau bagaimanapun, ramai pengguna (terutamanya pemilik peranti mudah alih) berhadapan dengan masalah sistem keselamatan mana yang hendak digunakan: WEP, WPA atau WPA2-PSK. Kita akan lihat jenis teknologi ini sekarang. Walau bagaimanapun, perhatian terbesar akan diberikan kepada WPA2-PSK, kerana perlindungan inilah yang paling diminati hari ini.

WPA2-PSK: apakah itu?

Katakan segera: ini ialah sistem untuk melindungi sebarang sambungan tempatan ke rangkaian wayarles berdasarkan WI-Fi. Ini tiada kaitan dengan sistem berwayar berdasarkan kad rangkaian yang menggunakan sambungan terus menggunakan Ethernet.

Dengan penggunaan teknologi, WPA2-PSK adalah yang paling "maju" hari ini. Walaupun kaedah yang agak ketinggalan zaman yang memerlukan nama pengguna dan kata laluan, dan juga melibatkan penyulitan data sulit semasa penghantaran dan penerimaan, lihat, secara ringkas, seperti bercakap bayi. Dan itulah sebabnya.

Jenis perlindungan

Jadi, mari kita mulakan dengan fakta bahawa sehingga baru-baru ini struktur WEP dianggap sebagai teknologi keselamatan sambungan yang paling selamat. Ia menggunakan pengesahan integriti utama apabila menyambungkan sebarang peranti secara wayarles dan merupakan piawaian IEEE 802.11i.

Perlindungan rangkaian WiFi WPA2-PSK berfungsi, pada dasarnya, hampir sama, tetapi ia menyemak kunci akses pada tahap 802.1X. Dengan kata lain, sistem menyemak semua pilihan yang mungkin.

Walau bagaimanapun, terdapat teknologi yang lebih baru yang dipanggil WPA2 Enterprise. Tidak seperti WPA, ia memerlukan bukan sahaja kunci akses peribadi, tetapi juga kehadiran pelayan Radius yang menyediakan akses. Selain itu, algoritma pengesahan sedemikian boleh beroperasi secara serentak dalam beberapa mod (contohnya, Perusahaan dan PSK, menggunakan penyulitan tahap CCMP AES).

Protokol perlindungan dan keselamatan asas

Sama seperti masa lalu, kaedah keselamatan moden menggunakan protokol yang sama. Ini ialah TKIP (sistem keselamatan WEP berdasarkan kemas kini perisian dan algoritma RC4). Semua ini memerlukan memasukkan kunci sementara untuk mengakses rangkaian.

Seperti yang ditunjukkan oleh penggunaan praktikal, algoritma sedemikian sahaja tidak menyediakan sambungan yang selamat kepada rangkaian wayarles. Itulah sebabnya teknologi baharu dibangunkan: pertama WPA dan kemudian WPA2, dilengkapi dengan PSK (akses kunci peribadi) dan TKIP (kunci sementara). Selain itu, ia juga termasuk data hantar-terima, hari ini dikenali sebagai standard AES.

Teknologi ketinggalan zaman

Jenis keselamatan WPA2-PSK agak baharu. Sebelum ini, seperti yang dinyatakan di atas, sistem WEP digunakan dalam kombinasi dengan TKIP. Perlindungan TKIP tidak lebih daripada satu cara untuk meningkatkan kedalaman bit kunci akses. Pada masa ini, dipercayai bahawa mod asas membolehkan anda meningkatkan kunci dari 40 hingga 128 bit. Dengan semua ini, anda juga boleh menukar satu kunci WEP kepada beberapa yang berbeza, dijana dan dihantar secara automatik oleh pelayan itu sendiri, yang mengesahkan pengguna semasa log masuk.

Di samping itu, sistem itu sendiri melibatkan penggunaan hierarki pengedaran kunci yang ketat, serta teknik yang membolehkan anda menyingkirkan apa yang dipanggil masalah kebolehramalan. Dalam erti kata lain, apabila, katakan, untuk rangkaian wayarles menggunakan keselamatan WPA2-PSK, kata laluan ditetapkan dalam bentuk urutan seperti "123456789", tidak sukar untuk meneka bahawa program penjana kunci dan kata laluan yang sama, biasanya dipanggil KeyGen atau sesuatu seperti itu, Apabila anda memasukkan empat aksara pertama, empat aksara seterusnya boleh dijana secara automatik. Di sini, seperti yang mereka katakan, anda tidak perlu menjadi orang yang unik untuk meneka jenis urutan yang digunakan. Tetapi ini, seperti yang mungkin sudah difahami, adalah contoh paling mudah.

Mengenai tarikh lahir pengguna dalam kata laluan, ini tidak dibincangkan sama sekali. Anda boleh dikenal pasti dengan mudah menggunakan data pendaftaran yang sama pada rangkaian sosial. Kata laluan digital jenis ini sendiri sama sekali tidak boleh dipercayai. Lebih baik menggunakan nombor, huruf, serta simbol (walaupun yang tidak boleh dicetak jika anda menentukan gabungan kekunci "panas") dan ruang. Walau bagaimanapun, walaupun dengan pendekatan ini, WPA2-PSK boleh dipecahkan. Di sini adalah perlu untuk menerangkan metodologi pengendalian sistem itu sendiri.

Algoritma capaian biasa

Sekarang beberapa perkataan lagi tentang sistem WPA2-PSK. Apakah ini dari segi aplikasi praktikal? Ini adalah gabungan beberapa algoritma, boleh dikatakan, dalam mod kerja. Mari kita jelaskan keadaan dengan contoh.

Sebaik-baiknya, urutan pelaksanaan prosedur untuk melindungi sambungan dan menyulitkan maklumat yang dihantar atau diterima adalah seperti berikut:

WPA2-PSK (WPA-PSK) + TKIP + AES.

Dalam kes ini, peranan utama dimainkan oleh kunci awam (PSK) dengan panjang 8 hingga 63 aksara. Dalam urutan tepat apakah algoritma yang akan digunakan (sama ada penyulitan berlaku dahulu, atau selepas penghantaran, atau dalam proses menggunakan kekunci perantaraan rawak, dsb.) adalah tidak penting.

Tetapi walaupun dengan perlindungan dan sistem penyulitan pada tahap AES 256 (bermaksud kedalaman bit kunci penyulitan), menggodam WPA2-PSK untuk penggodam yang berpengetahuan dalam perkara ini akan menjadi tugas yang sukar, tetapi mungkin.

Keterdedahan

Kembali pada tahun 2008, pada persidangan PacSec, satu teknik telah dibentangkan yang membolehkan anda menggodam sambungan wayarles dan membaca data yang dihantar dari penghala ke terminal pelanggan. Semua ini mengambil masa kira-kira 12-15 minit. Walau bagaimanapun, tidak mungkin untuk menggodam penghantaran terbalik (penghala pelanggan).

Hakikatnya ialah apabila mod penghala QoS dihidupkan, anda bukan sahaja boleh membaca maklumat yang dihantar, tetapi juga menggantikannya dengan maklumat palsu. Pada tahun 2009, pakar Jepun membentangkan teknologi yang boleh mengurangkan masa penggodaman kepada satu minit. Dan pada tahun 2010, maklumat muncul di Internet bahawa cara paling mudah untuk menggodam modul Hole 196 yang terdapat dalam WPA2 ialah menggunakan kunci peribadi anda sendiri.

Tidak ada perbincangan tentang sebarang gangguan dengan kunci yang dijana. Pertama, serangan kamus yang dipanggil digunakan dalam kombinasi dengan kekerasan, dan kemudian ruang sambungan wayarles diimbas untuk memintas paket yang dihantar dan seterusnya merekodkannya. Ia cukup untuk pengguna membuat sambungan, dan dia serta-merta dibatalkan kebenaran dan penghantaran paket awal dipintas (jabat tangan). Selepas ini, anda tidak perlu berada berhampiran titik akses utama. Anda boleh bekerja di luar talian dengan mudah. Walau bagaimanapun, untuk melaksanakan semua tindakan ini anda memerlukan perisian khas.

Bagaimana untuk menggodam WPA2-PSK?

Atas sebab yang jelas, algoritma lengkap untuk menggodam sambungan tidak akan diberikan di sini, kerana ini boleh digunakan sebagai beberapa jenis arahan untuk tindakan. Marilah kita hanya memikirkan perkara utama, dan kemudian hanya dalam istilah umum.

Sebagai peraturan, apabila mengakses penghala secara langsung, ia boleh ditukar kepada mod Airmon-NG yang dipanggil untuk memantau lalu lintas (airmon-ng mula wlan0 - menamakan semula penyesuai wayarles). Selepas ini, trafik ditangkap dan direkodkan menggunakan arahan airdump-ng mon0 (data saluran penjejakan, kelajuan suar, kelajuan dan kaedah penyulitan, jumlah data yang dipindahkan, dsb.).

Seterusnya, arahan untuk menetapkan saluran yang dipilih digunakan, selepas itu arahan Aireplay-NG Deauth dimasukkan dengan nilai yang disertakan (mereka tidak diberikan atas sebab kesahihan menggunakan kaedah tersebut).

Selepas ini (apabila pengguna telah diberi kuasa semasa menyambung), pengguna hanya boleh diputuskan sambungan daripada rangkaian. Dalam kes ini, apabila anda log masuk semula dari bahagian penggodaman, sistem akan mengulangi kebenaran log masuk, selepas itu adalah mungkin untuk memintas semua kata laluan akses. Seterusnya, tetingkap dengan "jabat tangan" akan muncul. Kemudian anda boleh melancarkan fail khas yang dipanggil WPACrack, yang akan membolehkan anda memecahkan sebarang kata laluan. Sememangnya, tiada siapa yang akan memberitahu sesiapa dengan tepat bagaimana ia dilancarkan. Mari kita ambil perhatian bahawa jika anda mempunyai pengetahuan tertentu, keseluruhan proses mengambil masa dari beberapa minit hingga beberapa hari. Sebagai contoh, pemproses peringkat Intel yang beroperasi pada frekuensi jam standard 2.8 GHz mampu memproses tidak lebih daripada 500 kata laluan sesaat, atau 1.8 juta sejam. Secara umum, seperti yang telah jelas, anda tidak seharusnya menipu diri sendiri.

Daripada kata belakang

Itu sahaja untuk WPA2-PSK. Apa itu, mungkin, tidak akan jelas dari bacaan pertama. Namun begitu, saya rasa mana-mana pengguna akan memahami asas perlindungan data dan sistem penyulitan yang digunakan. Lebih-lebih lagi, hari ini hampir semua pemilik gajet mudah alih menghadapi masalah ini. Pernahkah anda perasan bahawa semasa membuat sambungan baharu pada telefon pintar yang sama, sistem mencadangkan menggunakan jenis keselamatan tertentu (WPA2-PSK)? Ramai yang tidak memberi perhatian kepada ini, tetapi sia-sia. Dalam tetapan lanjutan anda boleh menggunakan cukup sejumlah besar parameter tambahan untuk meningkatkan sistem keselamatan.

Kunci keselamatan rangkaian ialah kata laluan yang boleh anda gunakan untuk menyambung ke rangkaian Wi-Fi yang berfungsi. Operasi selamat rangkaian wayarles secara langsung bergantung padanya. Tugas utamanya adalah untuk melindungi pengguna Wi-Fi (pemilik) daripada sambungan yang tidak dibenarkan kepadanya. Sesetengah mungkin berfikir bahawa sambungan sedemikian, secara umum, tidak akan banyak mengganggu kerja di Internet. Malah, ia penuh dengan penurunan ketara dalam kelajuan Internet. Oleh itu, perhatian paling dekat mesti dibayar untuk membuat kata laluan.

Sebagai tambahan kepada kerumitan sebenar kata laluan yang dibuat, tahap keselamatan rangkaian wayarles Wi-Fi sebahagian besarnya dipengaruhi oleh jenis penyulitan data. Kepentingan jenis penyulitan dijelaskan oleh fakta bahawa semua data yang dihantar dalam rangkaian tertentu disulitkan. Sistem sedemikian membolehkan anda melindungi diri anda daripada sambungan yang tidak dibenarkan, kerana tanpa mengetahui kata laluan, pengguna pihak ketiga yang menggunakan perantinya tidak akan dapat menyahsulit data yang dihantar dalam rangkaian wayarles.

Jenis penyulitan rangkaian

Pada masa ini, penghala Wi-Fi menggunakan tiga jenis penyulitan yang berbeza.

Mereka berbeza antara satu sama lain bukan sahaja dalam bilangan aksara yang tersedia untuk membuat kata laluan, tetapi juga dalam ciri lain yang sama penting.

Jenis penyulitan yang paling lemah dan paling kurang popular hari ini ialah WEP. Secara umum, penyulitan jenis ini telah digunakan sebelum ini dan kini jarang digunakan. Dan perkara di sini bukan sahaja keusangan jenis penyulitan ini. Dia benar-benar tidak boleh dipercayai. Pengguna yang menggunakan peranti disulitkan WEP mempunyai peluang yang agak tinggi untuk mempunyai kunci keselamatan rangkaian mereka sendiri yang digodam oleh pihak ketiga. Penyulitan jenis ini tidak disokong oleh banyak penghala Wi-Fi moden.

Dua jenis penyulitan terakhir adalah lebih selamat dan lebih biasa digunakan. Pada masa yang sama, pengguna mempunyai peluang untuk memilih tahap keselamatan rangkaian. Oleh itu, WPA dan WPA2 menyokong dua jenis pemeriksaan keselamatan.

Salah satu daripadanya direka untuk pengguna biasa dan mengandungi satu kata laluan unik untuk semua peranti yang disambungkan.

Yang lain digunakan untuk perniagaan dan meningkatkan kebolehpercayaan rangkaian Wi-Fi dengan ketara. Intipatinya ialah setiap peranti individu mencipta kunci keselamatan uniknya sendiri.

Oleh itu, hampir mustahil untuk menyambung ke rangkaian orang lain tanpa kebenaran.

Walau bagaimanapun, apabila memilih penghala masa depan anda, anda harus memilih model yang menyokong penyulitan WPA2. Ini dijelaskan oleh kebolehpercayaannya yang lebih besar berbanding dengan WPA. Walaupun, sudah tentu, penyulitan WPA adalah kualiti yang agak tinggi. Kebanyakan penghala menyokong kedua-dua jenis penyulitan ini.

Bagaimana untuk mengetahui kunci keselamatan rangkaian Wi-Fi anda

Anda boleh menggunakan beberapa kaedah untuk mengetahui kunci keselamatan rangkaian wayarles anda.