Keperluan untuk melaksanakan sistem audit untuk tindakan pengguna dalam organisasi dari mana-mana peringkat disahkan oleh penyelidikan daripada syarikat yang terlibat dalam analisis keselamatan maklumat.

Kajian Lab Kaspersky, sebagai contoh, menunjukkan bahawa dua pertiga daripada insiden keselamatan maklumat (67%) disebabkan, antara lain, oleh tindakan pekerja yang kurang maklumat atau lalai. Pada masa yang sama, menurut penyelidikan ESET, 84% syarikat memandang rendah risiko yang disebabkan oleh faktor manusia.

Melindungi daripada ancaman orang dalam memerlukan lebih banyak usaha daripada melindungi daripada ancaman luar. Untuk menentang "perosak" luaran termasuk virus dan serangan yang disasarkan pada rangkaian organisasi, cukup untuk melaksanakan perisian atau sistem perisian perkakasan yang sesuai. Melindungi organisasi daripada serangan orang dalam memerlukan pelaburan yang lebih besar dalam infrastruktur keselamatan dan analisis yang lebih mendalam. Kerja analisis termasuk mengenal pasti jenis ancaman yang paling kritikal untuk perniagaan, serta melukis "potret pelanggar", iaitu, menentukan kerosakan yang boleh disebabkan oleh pengguna berdasarkan kecekapan dan kuasa mereka.

Pengauditan tindakan pengguna dikaitkan bukan sahaja dengan pemahaman tentang "jurang" dalam sistem keselamatan maklumat yang perlu segera ditutup, tetapi juga dengan isu kemampanan perniagaan secara keseluruhan. Syarikat yang komited kepada operasi berterusan mesti mengambil kira bahawa dengan kerumitan dan peningkatan dalam proses pemformatan dan automasi perniagaan, bilangan ancaman dalaman hanya semakin meningkat.

Di samping menjejaki tindakan pekerja biasa, adalah perlu untuk mengaudit operasi "pengguna super" - pekerja yang mempunyai hak istimewa dan, dengan itu, peluang yang lebih besar untuk secara tidak sengaja atau sengaja menyedari ancaman kebocoran maklumat. Pengguna ini termasuk pentadbir sistem, pentadbir pangkalan data dan pembangun perisian dalaman. Di sini anda juga boleh menambah pakar IT yang tertarik dan pekerja yang bertanggungjawab untuk keselamatan maklumat.

Pelaksanaan sistem untuk memantau tindakan pengguna dalam syarikat membolehkan anda merekod dan bertindak balas dengan cepat kepada aktiviti pekerja. Penting: sistem audit mestilah menyeluruh. Ini bermakna maklumat tentang aktiviti pekerja biasa, pentadbir sistem atau pengurus atasan perlu dianalisis pada peringkat sistem pengendalian, penggunaan aplikasi perniagaan, pada tahap peranti rangkaian, akses kepada pangkalan data, menyambungkan media luaran, dan seterusnya.

Sistem audit komprehensif moden membolehkan anda memantau semua peringkat tindakan pengguna dari permulaan hingga penutupan PC (stesen kerja terminal). Benar, dalam amalan mereka cuba mengelakkan kawalan penuh. Jika semua operasi direkodkan dalam log audit, beban pada infrastruktur sistem maklumat organisasi meningkat berkali-kali: stesen kerja hang, pelayan dan saluran berfungsi di bawah beban penuh. Paranoia mengenai keselamatan maklumat boleh membahayakan perniagaan dengan memperlahankan proses kerja dengan ketara.

Pakar keselamatan maklumat yang cekap terutamanya menentukan:

- apakah data dalam syarikat yang paling berharga, kerana kebanyakan ancaman dalaman akan dikaitkan dengannya;

- siapa dan pada tahap apa yang boleh mempunyai akses kepada data berharga, iaitu, menggariskan bulatan pelanggar yang berpotensi;

- sejauh mana langkah keselamatan semasa boleh menahan tindakan pengguna yang disengajakan dan/atau tidak sengaja.

Sebagai contoh, pakar keselamatan maklumat daripada sektor kewangan menganggap ancaman kebocoran data pembayaran dan penyalahgunaan akses sebagai yang paling berbahaya. Dalam sektor perindustrian dan pengangkutan, kebimbangan terbesar ialah kebocoran pengetahuan dan tingkah laku pekerja yang tidak setia. Terdapat kebimbangan yang sama dalam sektor IT dan perniagaan telekomunikasi, di mana ancaman paling kritikal ialah kebocoran perkembangan proprietari, rahsia perdagangan dan maklumat pembayaran.

SEBAGAI PELANGGANG "TAPIKAL" YANG PALING MUNGKIN, ANALITIK MENUNJUKKAN:

- Pihak atasan: pilihan adalah jelas - kuasa seluas mungkin, akses kepada maklumat yang paling berharga. Pada masa yang sama, mereka yang bertanggungjawab terhadap keselamatan sering menutup mata terhadap pelanggaran peraturan keselamatan maklumat oleh tokoh sedemikian.

- Pekerja yang tidak setia : untuk menentukan tahap kesetiaan, pakar keselamatan maklumat syarikat harus menganalisis tindakan seseorang pekerja.

- Pentadbir: Pakar yang mempunyai akses istimewa dan kuasa lanjutan, dengan pengetahuan mendalam dalam bidang IT, terdedah kepada godaan untuk mendapatkan akses tanpa kebenaran kepada maklumat penting;

- Pekerja kontraktor / penyumberan luar : seperti pentadbir, pakar "luar", mempunyai pengetahuan yang luas, boleh melaksanakan pelbagai ancaman semasa berada "di dalam" sistem maklumat pelanggan.

Menentukan maklumat yang paling penting dan kemungkinan besar penyerang membantu membina sistem bukan jumlah, tetapi kawalan pengguna terpilih. Ini "memunggah" sistem maklumat dan melegakan pakar keselamatan maklumat daripada kerja berlebihan.

Selain pemantauan terpilih, seni bina sistem audit memainkan peranan penting dalam mempercepatkan operasi sistem, meningkatkan kualiti analisis dan mengurangkan beban pada infrastruktur. Sistem moden untuk mengaudit tindakan pengguna mempunyai struktur yang diedarkan. Ejen penderia dipasang pada stesen kerja akhir dan pelayan, yang menganalisis peristiwa jenis tertentu dan menghantar data ke pusat penyatuan dan penyimpanan. Sistem untuk menganalisis maklumat yang direkodkan berdasarkan parameter yang dibina ke dalam sistem mencari dalam log audit fakta aktiviti yang mencurigakan atau anomali yang tidak boleh dikaitkan dengan serta-merta dengan percubaan untuk melaksanakan ancaman. Fakta ini dihantar ke sistem respons, yang memberitahu pentadbir keselamatan tentang pelanggaran itu.

Sekiranya sistem audit dapat mengatasi pelanggaran secara bebas (biasanya sistem keselamatan maklumat sedemikian menyediakan kaedah tandatangan untuk bertindak balas terhadap ancaman), maka pelanggaran itu dihentikan secara automatik, dan semua maklumat yang diperlukan tentang pelanggar, tindakannya dan sasaran ancaman berakhir dalam pangkalan data khas. Dalam kes ini, Konsol Pentadbir Keselamatan memberitahu anda bahawa ancaman telah dinetralkan.

Jika sistem tidak mempunyai cara untuk bertindak balas secara automatik kepada aktiviti yang mencurigakan, maka semua maklumat untuk meneutralkan ancaman atau untuk menganalisis akibatnya dipindahkan ke konsol pentadbir keselamatan maklumat untuk melaksanakan operasi secara manual.

DALAM SISTEM PEMANTAUAN MANA-MANA ORGANISASI OPERASI HENDAKLAH DIKONFIRMASI:

Audit penggunaan stesen kerja, pelayan, serta masa (mengikut jam dan hari dalam seminggu) aktiviti pengguna padanya. Dengan cara ini, kemungkinan penggunaan sumber maklumat diwujudkan.

Kadangkala berlaku peristiwa yang memerlukan kita menjawab soalan. "siapa yang buat?" Ini boleh berlaku "jarang, tetapi tepat," jadi anda harus bersedia untuk menjawab soalan itu terlebih dahulu.

Hampir di mana-mana, terdapat jabatan reka bentuk, jabatan perakaunan, pembangun dan kategori pekerja lain yang bekerja bersama-sama pada kumpulan dokumen yang disimpan dalam folder boleh diakses secara umum (Dikongsi) pada pelayan fail atau pada salah satu stesen kerja. Ia mungkin berlaku bahawa seseorang memadamkan dokumen atau direktori penting dari folder ini, akibatnya kerja seluruh pasukan mungkin hilang. Dalam kes ini, pentadbir sistem menghadapi beberapa soalan:

Bila dan pukul berapa masalah itu berlaku?

Apakah sandaran yang paling dekat dengan masa ini untuk memulihkan data?

Mungkin terdapat kegagalan sistem yang boleh berlaku lagi?

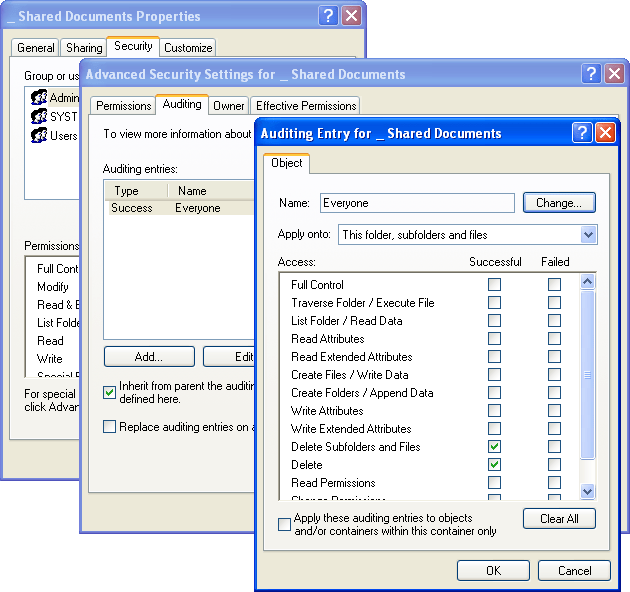

Windows mempunyai sistem Audit, membolehkan anda menjejak dan melog maklumat tentang bila, oleh siapa dan menggunakan dokumen program apa yang telah dipadamkan. Secara lalai, Audit tidak didayakan - penjejakan itu sendiri memerlukan peratusan tertentu kuasa sistem, dan jika anda merekodkan semuanya, beban akan menjadi terlalu besar. Selain itu, bukan semua tindakan pengguna mungkin menarik minat kami, jadi dasar Audit membenarkan kami mendayakan penjejakan hanya peristiwa yang benar-benar penting bagi kami.

Sistem Audit dibina ke dalam semua sistem pengendalian MicrosoftWindowsNT: Windows XP/Vista/7, Windows Server 2000/2003/2008. Malangnya, dalam sistem siri Windows Home, pengauditan tersembunyi secara mendalam dan terlalu sukar untuk dikonfigurasikan.

Apa yang perlu dikonfigurasikan?

Untuk mendayakan pengauditan, log masuk dengan hak pentadbir ke komputer yang menyediakan akses kepada dokumen yang dikongsi dan jalankan arahan Mulakan→Lari→gpedit.msc. Dalam bahagian Konfigurasi Komputer, kembangkan folder Tetapan Windows→ Tetapan keselamatan→ Dasar Tempatan→ Dasar Audit:

Klik dua kali pada dasar Akses objek audit (Audit capaian objek) dan pilih kotak semak Kejayaan. Tetapan ini membolehkan mekanisme untuk memantau capaian yang berjaya kepada fail dan pendaftaran. Sesungguhnya, kami hanya berminat dengan percubaan yang berjaya untuk memadam fail atau folder. Dayakan Pengauditan hanya pada komputer di mana objek yang dipantau disimpan terus.

Mendayakan dasar Audit sahaja tidak mencukupi; kami juga mesti menentukan folder yang ingin kami pantau. Biasanya, objek tersebut adalah folder dokumen dan folder biasa (berkongsi) dengan program pengeluaran atau pangkalan data (perakaunan, gudang, dll.) - iaitu sumber yang digunakan oleh beberapa orang.

Adalah mustahil untuk meneka terlebih dahulu siapa sebenarnya yang akan memadamkan fail, jadi penjejakan ditunjukkan untuk Semua orang. Percubaan yang berjaya untuk memadam objek yang dipantau oleh mana-mana pengguna akan dilog. Panggil sifat folder yang diperlukan (jika terdapat beberapa folder sedemikian, maka kesemuanya mengikut giliran) dan pada tab Keselamatan → Lanjutan → Pengauditan tambah penjejakan subjek Semua orang percubaan capaiannya yang berjaya Padam Dan Padamkan Subfolder dan Fail:

Banyak acara boleh direkodkan, jadi anda juga harus melaraskan saiz log Keselamatan(Keselamatan), di mana ia akan direkodkan. Untuk

jalankan arahan ini Mulakan→

Lari→

eventvwr.

msc.

Dalam tetingkap yang muncul, panggil sifat log Keselamatan dan nyatakan parameter berikut:

Saiz Log Maksimum = 65536 K.B.(untuk stesen kerja) atau 262144 K.B.(untuk pelayan)

Tulis ganti peristiwa mengikut keperluan.

Malah, angka yang ditunjukkan tidak dijamin tepat, tetapi dipilih secara empirik untuk setiap kes tertentu.

Windows 2003/ XP)?

klik Mulakan→ Lari→ eventvwr.msc Keselamatan. Lihat→ Penapis

- Sumber Acara:Keselamatan;

- Kategori: Akses Objek;

- Jenis Acara: Audit Kejayaan;

- ID Acara: 560;

Semak imbas senarai acara yang ditapis, memberi perhatian kepada medan berikut dalam setiap entri:

- ObjekNama. Nama folder atau fail yang anda cari;

- GambarFailNama. Nama program yang memadamkan fail;

- Akses. Set hak yang diminta.

Program boleh meminta beberapa jenis akses daripada sistem sekali gus - contohnya, Padam+ Segerakkan atau Padam+ Baca_ Kawalan. Hak yang penting bagi kami ialah Padam.

Jadi, siapa yang memadamkan dokumen (Windows 2008/ Vista)?

klik Mulakan→ Lari→ eventvwr.msc dan buka majalah untuk melihat Keselamatan. Log mungkin diisi dengan peristiwa yang tidak berkaitan secara langsung dengan masalah. Klik kanan log Keselamatan dan pilih Lihat→ Penapis dan tapis tontonan anda mengikut kriteria berikut:

- Sumber Acara: Keselamatan;

- Kategori: Akses Objek;

- Jenis Acara: Audit Kejayaan;

- ID Acara: 4663;

Jangan tergesa-gesa untuk mentafsir semua pemadaman sebagai berniat jahat. Fungsi ini sering digunakan semasa operasi program biasa - contohnya, melaksanakan arahan Jimat(Simpan), program pakej MicrosoftPejabat Mula-mula, mereka mencipta fail sementara baharu, menyimpan dokumen ke dalamnya, dan kemudian memadam versi fail sebelumnya. Begitu juga, banyak aplikasi pangkalan data mula-mula mencipta fail kunci sementara apabila dilancarkan (. lck), kemudian padamkannya apabila keluar dari program.

Saya terpaksa berurusan dengan tindakan jahat pengguna dalam amalan. Sebagai contoh, pekerja syarikat tertentu yang berkonflik, setelah meninggalkan pekerjaannya, memutuskan untuk memusnahkan semua hasil kerjanya, memadamkan fail dan folder yang berkaitan dengannya. Peristiwa seperti ini boleh dilihat dengan jelas - ia menjana puluhan, ratusan entri sesaat dalam log keselamatan. Sudah tentu, memulihkan dokumen dari Bayang-bayangsalinan(Salinan Bayangan) atau arkib yang dibuat secara automatik setiap hari tidak sukar, tetapi pada masa yang sama saya boleh menjawab soalan "Siapa yang melakukan ini?" dan "Bilakah ini berlaku?"

Anotasi: Kuliah akhir menyediakan cadangan terkini untuk pelaksanaan cara teknikal untuk melindungi maklumat sulit, dan membincangkan secara terperinci ciri-ciri dan prinsip operasi penyelesaian InfoWatch

Penyelesaian perisian InfoWatch

Tujuan kursus ini bukanlah untuk mengetahui secara terperinci butiran teknikal operasi produk InfoWatch, jadi kami akan mempertimbangkannya dari sisi pemasaran teknikal. Produk InfoWatch adalah berdasarkan dua teknologi asas - penapisan kandungan dan pengauditan tindakan pengguna atau pentadbir di tempat kerja. Juga sebahagian daripada penyelesaian InfoWatch yang komprehensif ialah repositori maklumat yang telah meninggalkan sistem maklumat dan konsol pengurusan keselamatan dalaman yang bersatu.

Penapisan kandungan saluran aliran maklumat

Ciri tersendiri utama penapisan kandungan InfoWatch ialah penggunaan teras morfologi. Tidak seperti penapisan tandatangan tradisional, teknologi penapisan kandungan InfoWatch mempunyai dua kelebihan - ketidakpekaan terhadap pengekodan asas (menggantikan beberapa aksara dengan yang lain) dan prestasi yang lebih tinggi. Memandangkan kernel tidak berfungsi dengan perkataan, tetapi dengan bentuk akar, ia secara automatik memotong akar yang mengandungi pengekodan bercampur. Juga, bekerja dengan akar, yang terdapat kurang daripada sepuluh ribu dalam setiap bahasa, dan bukan dengan bentuk perkataan, yang terdapat kira-kira satu juta dalam bahasa, membolehkan seseorang menunjukkan hasil yang ketara pada peralatan yang agak tidak produktif.

Audit tindakan pengguna

Untuk memantau tindakan pengguna dengan dokumen pada stesen kerja, InfoWatch menawarkan beberapa pemintas dalam satu ejen pada stesen kerja - pemintas untuk operasi fail, operasi cetakan, operasi dalam aplikasi dan operasi dengan peranti yang dilampirkan.

Repositori maklumat yang telah meninggalkan sistem maklumat melalui semua saluran.

Syarikat InfoWatch menawarkan repositori maklumat yang telah meninggalkan sistem maklumat. Dokumen yang dilalui melalui semua saluran yang menuju ke luar sistem - e-mel, Internet, percetakan dan media boleh tanggal - disimpan dalam *aplikasi storan (sehingga 2007 - modul Pelayan Storan Pemantau Trafik) menunjukkan semua atribut - nama penuh dan kedudukan pengguna, unjuran elektroniknya (alamat IP, akaun atau alamat pos), tarikh dan masa transaksi, nama dan atribut dokumen. Semua maklumat tersedia untuk analisis, termasuk analisis kandungan.

Tindakan Berkaitan

Pengenalan cara teknikal untuk melindungi maklumat sulit nampaknya tidak berkesan tanpa menggunakan kaedah lain, terutamanya kaedah organisasi. Kami telah membincangkan sebahagian daripada mereka di atas. Sekarang mari kita lihat dengan lebih dekat tindakan lain yang perlu.

Corak tingkah laku pelanggar

Dengan menggunakan sistem untuk memantau tindakan dengan maklumat sulit, selain meningkatkan kefungsian dan keupayaan analisis, anda boleh membangun dalam dua arah lagi. Yang pertama ialah penyepaduan sistem perlindungan terhadap ancaman dalaman dan luaran. Insiden dalam beberapa tahun kebelakangan ini menunjukkan bahawa terdapat pengagihan peranan antara penyerang dalaman dan luaran, dan menggabungkan maklumat daripada sistem pemantauan ancaman luaran dan dalaman akan membolehkan untuk mengesan serangan gabungan tersebut. Salah satu titik hubungan antara keselamatan luaran dan dalaman ialah pengurusan hak akses, terutamanya dalam konteks mensimulasikan keperluan pengeluaran untuk meningkatkan hak oleh pekerja yang tidak setia dan pensabotaj. Sebarang permintaan untuk akses kepada sumber di luar skop tugas rasmi mesti serta-merta menyertakan mekanisme untuk mengaudit tindakan yang diambil dengan maklumat tersebut. Lebih selamat untuk menyelesaikan masalah yang timbul secara tiba-tiba tanpa membuka akses kepada sumber.

Mari kita berikan contoh dari kehidupan. Pentadbir sistem menerima permintaan daripada ketua jabatan pemasaran untuk membuka akses kepada sistem kewangan. Sebagai bukti permohonan, tugasan daripada pengarah besar telah dilampirkan untuk penyelidikan pemasaran ke dalam proses pembelian barangan yang dikeluarkan oleh syarikat. Memandangkan sistem kewangan adalah salah satu sumber yang paling dilindungi dan kebenaran untuk mengaksesnya diberikan oleh pengarah besar, ketua jabatan keselamatan maklumat menulis penyelesaian alternatif pada aplikasi - bukan untuk memberikan akses, tetapi untuk memuat naik tanpa nama (tanpa menyatakan pelanggan) data ke dalam pangkalan data khas untuk analisis. Sebagai tindak balas kepada bantahan ketua pemasar bahawa ia menyusahkan dia untuk bekerja seperti ini, pengarah bertanya kepadanya soalan "secara langsung": "Mengapa anda memerlukan nama pelanggan - adakah anda ingin menggabungkan pangkalan data? ” -selepas itu semua orang pergi bekerja. Sama ada ini percubaan untuk membocorkan maklumat, kami tidak akan tahu, tetapi apa pun itu, sistem kewangan korporat dilindungi.

Mencegah kebocoran semasa penyediaan

Satu lagi arah untuk membangunkan sistem untuk memantau insiden dalaman dengan maklumat sulit ialah membina sistem pencegahan kebocoran. Algoritma pengendalian sistem sedemikian adalah sama seperti dalam penyelesaian pencegahan pencerobohan. Pertama, model penceroboh dibina, dan "tandatangan pelanggaran" terbentuk daripadanya, iaitu, urutan tindakan penceroboh. Jika beberapa tindakan pengguna bertepatan dengan tandatangan pelanggaran, langkah seterusnya pengguna diramalkan dan jika ia juga sepadan dengan tandatangan, penggera akan dibangkitkan. Sebagai contoh, dokumen sulit dibuka, sebahagian daripadanya dipilih dan disalin ke papan keratan, kemudian dokumen baharu dicipta dan kandungan papan keratan disalin kepadanya. Sistem menganggap: jika dokumen baharu kemudiannya disimpan tanpa label "rahsia", ini adalah percubaan untuk mencuri. Pemacu USB belum lagi dimasukkan, surat itu belum dijana, dan sistem memberitahu pegawai keselamatan maklumat, yang membuat keputusan - untuk menghentikan pekerja atau untuk mengesan ke mana maklumat itu pergi. Ngomong-ngomong, model (dalam sumber lain - "profil") tingkah laku pesalah boleh digunakan bukan sahaja dengan mengumpul maklumat daripada ejen perisian. Jika anda menganalisis sifat pertanyaan kepada pangkalan data, anda sentiasa boleh mengenal pasti pekerja yang, melalui satu siri pertanyaan berurutan kepada pangkalan data, cuba mendapatkan maklumat tertentu. Ia adalah perlu untuk memantau dengan segera apa yang dilakukan dengan permintaan ini, sama ada ia menyimpannya, sama ada ia menyambungkan media storan boleh tanggal, dsb.

Organisasi penyimpanan maklumat

Prinsip anonimasi dan penyulitan data adalah prasyarat untuk mengatur storan dan pemprosesan, dan capaian jauh boleh diatur menggunakan protokol terminal, tanpa meninggalkan sebarang maklumat pada komputer dari mana permintaan itu dianjurkan.

Integrasi dengan sistem pengesahan

Lambat laun, pelanggan perlu menggunakan sistem untuk memantau tindakan dengan dokumen sulit untuk menyelesaikan isu kakitangan - contohnya, memecat pekerja berdasarkan fakta yang didokumenkan oleh sistem ini atau malah mendakwa mereka yang membocorkan. Walau bagaimanapun, semua yang boleh disediakan oleh sistem pemantauan ialah pengecam elektronik pesalah - alamat IP, akaun, alamat e-mel, dsb. Untuk menuduh pekerja secara sah, pengecam ini mesti dikaitkan dengan individu. Di sini pasaran baharu dibuka untuk penyepadu - pelaksanaan sistem pengesahan - daripada token mudah kepada biometrik lanjutan dan pengecam RFID.

Victor Chutov

Pengurus Projek INFORMSVYAZ HOLDING

Prasyarat untuk pelaksanaan sistem

Kajian global terbuka pertama mengenai ancaman dalaman terhadap keselamatan maklumat yang dijalankan oleh Infowatch pada tahun 2007 (berdasarkan keputusan tahun 2006) menunjukkan bahawa ancaman dalaman tidak kurang biasa (56.5%) daripada ancaman luaran (perisian hasad, spam, penggodam, dll.) . d.). Lebih-lebih lagi, dalam majoriti besar (77%) punca ancaman dalaman adalah kecuaian pengguna itu sendiri (kegagalan mengikuti huraian kerja atau mengabaikan langkah keselamatan maklumat asas).

Dinamik perubahan keadaan dalam tempoh 2006-2008. ditunjukkan dalam Rajah. 1.

Pengurangan relatif dalam bahagian kebocoran akibat kecuaian adalah disebabkan oleh pelaksanaan separa sistem pencegahan kebocoran maklumat (termasuk sistem untuk memantau tindakan pengguna), yang memberikan tahap perlindungan yang agak tinggi terhadap kebocoran tidak sengaja. Di samping itu, ia disebabkan oleh peningkatan mutlak dalam bilangan kecurian data peribadi yang disengajakan.

Pengurangan relatif dalam bahagian kebocoran akibat kecuaian adalah disebabkan oleh pelaksanaan separa sistem pencegahan kebocoran maklumat (termasuk sistem untuk memantau tindakan pengguna), yang memberikan tahap perlindungan yang agak tinggi terhadap kebocoran tidak sengaja. Di samping itu, ia disebabkan oleh peningkatan mutlak dalam bilangan kecurian data peribadi yang disengajakan.

Walaupun terdapat perubahan dalam statistik, kami masih boleh dengan yakin mengatakan bahawa tugas keutamaan adalah untuk memerangi kebocoran maklumat yang tidak disengajakan, kerana menangani kebocoran sedemikian adalah lebih mudah, lebih murah, dan akibatnya, kebanyakan insiden dilindungi.

Pada masa yang sama, kecuaian pekerja, menurut analisis hasil penyelidikan dari Infowatch dan Perimetrix untuk 2004-2008, menduduki tempat kedua di antara ancaman yang paling berbahaya (hasil kajian ringkasan dibentangkan dalam Rajah 2), dan kaitannya terus berkembang sepanjang masa. dengan penambahbaikan sistem automatik (AS) perisian dan perkakasan perusahaan.

Oleh itu, pelaksanaan sistem yang menghapuskan kemungkinan pengaruh negatif pekerja terhadap keselamatan maklumat dalam sistem automatik perusahaan (termasuk program pemantauan), menyediakan pekerja perkhidmatan keselamatan maklumat dengan asas bukti dan bahan untuk menyiasat insiden, akan menghapuskan ancaman kebocoran akibat kecuaian, dengan ketara mengurangkan kebocoran tidak sengaja, dan juga mengurangkan sedikit yang disengajakan. Pada akhirnya, langkah ini seharusnya memungkinkan untuk mengurangkan dengan ketara pelaksanaan ancaman daripada pelanggar dalaman.

Sistem automatik moden untuk mengaudit tindakan pengguna. Kelebihan dan kekurangan

Sistem automatik untuk mengaudit (memantau) tindakan pengguna (ASADP) AS, sering dipanggil produk perisian pemantauan, bertujuan untuk digunakan oleh pentadbir keselamatan AS (perkhidmatan keselamatan maklumat organisasi) untuk memastikan kebolehmerhatiannya - “sifat sistem komputer yang membolehkan anda merekod aktiviti pengguna, serta menetapkan pengecam unik pengguna yang terlibat dalam acara tertentu untuk mengelakkan pelanggaran dasar keselamatan dan/atau memastikan liabiliti untuk tindakan tertentu."

Sifat pemerhatian AS, bergantung pada kualiti pelaksanaannya, membenarkan, pada satu tahap atau yang lain, untuk mengawal pematuhan oleh pekerja organisasi terhadap dasar keselamatannya dan peraturan yang ditetapkan untuk kerja selamat pada komputer.

Penggunaan produk perisian pemantauan, termasuk dalam masa nyata, bertujuan untuk:

- mengenal pasti (menyetempatkan) semua kes percubaan akses tanpa kebenaran kepada maklumat sulit dengan petunjuk tepat tentang masa dan tempat kerja rangkaian dari mana percubaan sedemikian dibuat;

- mengenal pasti fakta pemasangan perisian yang tidak dibenarkan;

- mengenal pasti semua kes penggunaan perkakasan tambahan tanpa kebenaran (contohnya, modem, pencetak, dsb.) dengan menganalisis fakta pelancaran aplikasi khusus dipasang tanpa kebenaran;

- mengenal pasti semua kes menaip perkataan dan frasa kritikal pada papan kekunci, menyediakan dokumen kritikal, yang pemindahannya kepada pihak ketiga akan membawa kepada kerosakan material;

- mengawal akses kepada pelayan dan komputer peribadi;

- mengawal kenalan semasa melayari Internet;

- menjalankan penyelidikan berkaitan dengan menentukan ketepatan, kecekapan dan kecukupan tindak balas kakitangan terhadap pengaruh luar;

- menentukan beban pada stesen kerja komputer organisasi (mengikut masa hari, mengikut hari dalam seminggu, dsb.) untuk tujuan organisasi saintifik buruh pengguna;

- memantau penggunaan komputer peribadi semasa waktu tidak bekerja dan mengenal pasti tujuan penggunaan tersebut;

- menerima maklumat yang boleh dipercayai yang diperlukan berdasarkan keputusan yang dibuat untuk melaraskan dan menambah baik dasar keselamatan maklumat organisasi, dsb.

Pelaksanaan fungsi ini dicapai dengan memperkenalkan modul ejen (sensor) ke stesen kerja dan pelayan AS dengan tinjauan status lanjut atau menerima laporan daripada mereka. Laporan diproses dalam Konsol Pentadbir Keselamatan. Sesetengah sistem dilengkapi dengan pelayan perantaraan (titik penyatuan) yang memproses kawasan dan kumpulan keselamatan mereka sendiri.

Analisis sistem bagi penyelesaian yang dibentangkan di pasaran (StatWin, Pengurus Konfigurasi Tivoli, Kawalan Jauh Tivoli, Operasi OpenView, "Uryadnik/Enterprise Guard", Insider) membolehkan untuk mengenal pasti beberapa sifat khusus, memberikannya kepada ASADP yang menjanjikan. akan meningkatkan penunjuk prestasinya berbanding dengan sampel yang dikaji.

Dalam kes umum, bersama-sama dengan fungsi yang agak luas dan pakej pilihan yang besar, sistem sedia ada boleh digunakan untuk menjejak aktiviti hanya pengguna AS individu berdasarkan tinjauan kitaran mandatori (pengimbasan) semua elemen AS yang ditentukan (dan terutamanya stesen kerja. pengguna).

Pada masa yang sama, pengedaran dan skala sistem moden, termasuk bilangan stesen kerja, teknologi dan perisian yang agak besar, merumitkan proses pemantauan kerja pengguna dengan ketara, dan setiap peranti rangkaian mampu menjana beribu-ribu mesej audit, mencapai jumlah maklumat yang agak besar yang memerlukan pengekalan pangkalan data yang besar, selalunya duplikasi. Alat ini, antara lain, menggunakan sumber rangkaian dan perkakasan yang ketara serta memuatkan sistem yang dikongsi. Mereka ternyata tidak fleksibel untuk mengkonfigurasi semula perkakasan dan perisian rangkaian komputer, tidak dapat menyesuaikan diri dengan jenis pelanggaran dan serangan rangkaian yang tidak diketahui, dan keberkesanan pengesanan mereka terhadap pelanggaran dasar keselamatan akan bergantung pada kekerapan pengimbasan AS. elemen oleh pentadbir keselamatan.

Salah satu cara untuk meningkatkan kecekapan sistem ini adalah dengan terus meningkatkan kekerapan pengimbasan. Ini pasti akan membawa kepada penurunan kecekapan melaksanakan tugas utama yang, sebenarnya, AS ini bertujuan, disebabkan peningkatan ketara dalam beban pengkomputeran kedua-dua stesen kerja pentadbir dan pada komputer stesen kerja pengguna, serta seperti pertumbuhan trafik dalam rangkaian AS tempatan.

Sebagai tambahan kepada masalah yang berkaitan dengan menganalisis sejumlah besar data, sistem pemantauan sedia ada mempunyai batasan yang serius dalam kecekapan dan ketepatan keputusan yang dibuat, disebabkan oleh faktor manusia yang ditentukan oleh keupayaan fizikal pentadbir sebagai pengendali manusia.

Kehadiran dalam sistem pemantauan sedia ada keupayaan untuk memberitahu tentang tindakan tidak dibenarkan pengguna yang jelas dalam masa nyata tidak secara asasnya menyelesaikan masalah secara keseluruhan, kerana ia membenarkan penjejakan hanya jenis pelanggaran yang diketahui sebelum ini (kaedah tandatangan), dan tidak dapat mengatasi jenis pelanggaran baharu.

Pembangunan dan penggunaan kaedah yang meluas untuk memastikan keselamatan maklumat dalam sistem keselamatan maklumat, menyediakan peningkatan dalam tahap perlindungannya disebabkan oleh "pemilihan" tambahan sumber pengkomputeran daripada AS, mengurangkan keupayaan AS untuk menyelesaikan masalah. tugas yang bertujuan dan/atau meningkatkan kosnya. Kegagalan pendekatan ini dalam pasaran teknologi IT yang pesat membangun agak jelas.

Sistem automatik untuk mengaudit (memantau) tindakan pengguna. Harta yang menjanjikan

Daripada keputusan analisis yang dibentangkan sebelum ini, ia mengikuti keperluan yang jelas untuk memberikan sistem pemantauan yang menjanjikan sifat-sifat berikut:

- automasi, menghapuskan operasi "manual" rutin;

- gabungan pemusatan (berdasarkan stesen kerja pentadbir keselamatan automatik) dengan kawalan pada tahap elemen individu (program komputer pintar) sistem untuk memantau kerja pengguna AS;

- kebolehskalaan, yang membolehkan untuk meningkatkan kapasiti sistem pemantauan dan mengembangkan keupayaan mereka tanpa peningkatan ketara dalam sumber pengkomputeran yang diperlukan untuk berfungsi dengan berkesan;

- kebolehsuaian kepada perubahan dalam komposisi dan ciri-ciri AS, serta kemunculan jenis pelanggaran dasar keselamatan baharu.

Struktur umum ASADP AS, yang mempunyai ciri tersendiri yang diperhatikan, yang boleh dilaksanakan dalam AS untuk pelbagai tujuan dan aksesori, dibentangkan dalam Rajah. 3.

Struktur yang diberikan termasuk komponen utama berikut:

- komponen perisian-sensor diletakkan pada beberapa elemen AS (pada stesen kerja pengguna, pelayan, peralatan rangkaian, alat keselamatan maklumat), digunakan untuk merekod dan memproses data audit dalam masa nyata;

- fail pendaftaran yang mengandungi maklumat perantaraan tentang kerja pengguna;

- pemprosesan data dan komponen membuat keputusan yang menerima maklumat daripada penderia melalui fail pendaftaran, menganalisisnya dan membuat keputusan mengenai tindakan selanjutnya (contohnya, memasukkan beberapa maklumat ke dalam pangkalan data, memberitahu pegawai, membuat laporan, dsb.);

- pangkalan data audit (DB) yang mengandungi maklumat tentang semua peristiwa berdaftar, berdasarkan laporan yang dibuat dan keadaan AS dipantau untuk sebarang tempoh masa tertentu;

- komponen untuk menjana laporan dan sijil berdasarkan maklumat yang direkodkan dalam pangkalan data audit dan rekod penapisan (mengikut tarikh, mengikut ID pengguna, mengikut stesen kerja, oleh acara keselamatan, dsb.);

- komponen antara muka pentadbir keselamatan yang berfungsi untuk mengurus operasi ASDP AS dengan stesen kerjanya, melihat dan mencetak maklumat, mencipta pelbagai jenis pertanyaan kepada pangkalan data dan menjana laporan, membenarkan pemantauan masa nyata terhadap aktiviti semasa pengguna AS dan menilai tahap keselamatan semasa pelbagai sumber;

- komponen tambahan, khususnya komponen perisian untuk mengkonfigurasi sistem, memasang dan meletakkan penderia, mengarkib dan menyulitkan maklumat, dsb.

Pemprosesan maklumat dalam ASADP AS merangkumi peringkat berikut:

- merekod maklumat pendaftaran oleh penderia;

- mengumpul maklumat daripada penderia individu;

- pertukaran maklumat antara ejen sistem yang berkaitan;

- pemprosesan, analisis dan korelasi acara berdaftar;

- penyampaian maklumat yang diproses kepada pentadbir keselamatan dalam bentuk normal (dalam bentuk laporan, carta, dsb.).

Untuk meminimumkan sumber pengkomputeran yang diperlukan, meningkatkan kerahsiaan dan kebolehpercayaan sistem, maklumat boleh disimpan pada pelbagai elemen AS.

Berdasarkan tugas yang dinyatakan untuk menyampaikan secara asasnya baharu (berbanding sistem sedia ada untuk mengaudit kerja pengguna AS) sifat automasi, gabungan pemusatan dan desentralisasi, kebolehskalaan dan kebolehsuaian, salah satu strategi yang mungkin untuk pembinaannya nampaknya adalah teknologi moden sistem berbilang ejen pintar, dilaksanakan melalui pembangunan ejen komuniti bersepadu pelbagai jenis (program autonomi pintar yang melaksanakan fungsi tertentu mengesan dan menentang tindakan pengguna yang bercanggah dengan dasar keselamatan) dan mengatur interaksi mereka.